Portanto, você fica seguro em casa. Mas você fica seguro quando trabalha de casa? Há algumas dicas importantes sobre como trabalhar com segurança de casa, que precisamos rever para manter seus dados efetivamente seguros.

Trabalhar em casa é tranquilo e divertido. Já existe há décadas, mas ganhou impulso desde que a atual pandemia global começou.

O problema é que trabalhar em casa também traz riscos de segurança cibernética, especialmente para pequenas empresas que não têm uma infraestrutura de TI adequada. Os funcionários que não têm consciência de segurança podem causar muitos danos a si mesmos e a seus empregadores.

Aqui na Kinsta, temos sido totalmente remotos desde o início e sempre temos vagas para aqueles que buscam trabalho remoto.

É por isso que neste guia abrangente, nós vamos ajudá-lo a aprender sobre os riscos mais comuns de segurança cibernética que você pode enfrentar enquanto trabalha em casa. Compartilharemos também dicas importantes de trabalho – de segurança em casa – para ajudá-lo a permanecer seguro enquanto faz seu trabalho on-line.

Continue lendo!

6 Riscos comuns de segurança no trabalho remoto

Antes de saltar em dicas sobre como ficar seguro on-line enquanto trabalha em casa, vamos primeiro dar uma olhada nos tipos comuns de ciberataques contra trabalhadores remotos.

1. Esquemas de Phishing

Uma das maiores ameaças cibernéticas aos funcionários remotos são os ataques de phishing. Embora os esquemas de phishing tenham sido originados em meados dos anos 90, eles ainda estão difundidos até hoje e se tornaram mais sofisticados com o avanço da tecnologia.

Phishing é um tipo de ataque cibernético que visa roubar dados confidenciais, como números de cartão de crédito, detalhes de contas bancárias e credenciais de login (por exemplo, nomes de usuário, senhas e números de identificação pessoal). O phishing não só o prejudica diretamente como indivíduo/empregador, mas também apresenta um risco de segurança para a sua organização/empregador.

Então, como funciona o phishing?

O atacante se faz passar por uma entidade confiável para atrair a vítima alvo a clicar em um link malicioso geralmente enviado através de um e-mail ou mensagem de texto. Quando o destinatário abre o link infectado, ele inadvertidamente instala malware ou até mesmo um software em seus dispositivos.

Enquanto o tipo mais comum de phishing scams é feito via e-mail, muitos phishers usam outros meios de infecção, incluindo SMS (smishing), scams baseados em voz (vishing), ameaças baseadas em mídias sociais, ou até mesmo através de unidades flash USB.

Com a propagação do COVID-19, os pescadores furtivos estão aproveitando a pandemia para realizar ciberataques através de e-mails que contêm links que afirmam ter informações importantes sobre o vírus.

2. Senhas fracas

Senhas fracas são outro grande risco de segurança e uma porta de entrada para os hackers causarem estragos aos funcionários e empresas, especialmente pequenas e médias empresas. Você acredita que é preciso apenas uma senha fraca para que os atacantes quebrem uma rede inteira?

Embora muitas empresas invistam em segurança cibernética para combater ameaças à segurança e violações de dados, senhas fracas usadas pelos funcionários facilitam o acesso dos hackers não só aos seus computadores pessoais, mas também aos dados comerciais.

O Relatório de Investigação de Violação de Dados da Verizon revelou que 81% do total de violações de dados foram devidas ao uso de senhas fracas. Essa é uma porcentagem impressionante.

Os atacantes usam muitos métodos diferentes para hackear senhas, como preenchimento de credenciais, ataques de dicionário, ataques de força bruta e ataques rainbow table. Vamos cobrir brevemente o que é cada um desses métodos.

Preenchimento de credenciais

Este é um dos ataques mais comuns usados pelos hackers ao executar listas de banco de dados de credenciais de login violadas automaticamente contra o login do site alvo. Neste tipo de ataque, os hackers dependem de muitos usuários que empregam as mesmas senhas e variações de senha.

Ataque de dicionário

Este é um tipo de ataque de adivinhação de senhas onde os hackers usam um dicionário de palavras comumente usadas, muitas vezes vistas em senhas. Os indivíduos que usam palavras ou frases reais em suas senhas são altamente vulneráveis a este tipo de ataque.

Ataque de força bruta

Este é outro tipo de ataque de adivinhação de senha no qual os hackers submetem o maior número possível de combinações de senha (letras, números e símbolos) até que uma senha seja eventualmente quebrada.

Ataque rainbow table

Este ataque de hacking usa uma tabela de hash arco-íris que contém os valores usados para criptografar senhas e frases-passe. É similar a um ataque de dicionário, mas os hackers usam uma tabela ao invés de uma lista de palavras.

3. Redes WiFi inseguras

Enquanto trabalhar em casa tem suas vantagens, se você estiver conectado a uma rede WiFi não segura – como redes WiFi públicas disponíveis em cafés, restaurantes, hotéis, bibliotecas, espaços de trabalho conjunto ou aeroportos – isso pode criar problemas de segurança para você e seu empregador.

Uma rede WiFi pública é como uma Disneylândia para hackers e cibercriminosos: Ela permite que eles invadam facilmente os dispositivos para roubar seus dados pessoais e sua identidade.

Os hackers usam algumas técnicas populares para atacar seu computador ou smartphone enquanto você está usando uma rede WiFi não segura. Vamos discutir algumas delas.

Ataque de Machine-in-the-Middle (MITM)

Este é um ataque de espionagem onde um hacker pode interceptar os dados transmitidos entre um cliente (seu dispositivo) e o servidor ao qual você está conectado. O atacante então tem a habilidade de se comunicar com você através de sites ou mensagens falsas para roubar suas informações. Redes WiFi públicas são alvos comuns, pois ou são mal criptografadas ou não são de todo criptografadas.

Ataque Evil Twin

Este é um tipo de ciberataque MITM no qual os hackers se aproveitam de redes WiFi mal criptografadas ou não criptografadas (geralmente WiFi/hotspots públicos) para criar uma rede WiFi falsa com um ponto de acesso falso (Evil Twin). Uma vez que você se junta a esta rede falsa, você inadvertidamente compartilha todas as suas informações com o hacker.

4. Usando dispositivos pessoais para o trabalho

Enquanto algumas organizações fornecem aos seus funcionários dispositivos para trabalho remoto, a maioria das empresas ainda permite que seus funcionários usem seus dispositivos pessoais (por exemplo, laptops, desktops, tablets e smartphones). O resultado? Um número crescente de violações de segurança e de dados.

Quando os funcionários trabalham em casa usando seus dispositivos pessoais, eles freqüentemente não consideram que estes dispositivos não são baseados na infraestrutura de TI de sua empresa, nem compartilham as mesmas medidas de segurança. É por isso que os dispositivos pessoais são mais vulneráveis a ameaças cibernéticas.

Além disso, os funcionários que trabalham em casa usando seus dispositivos pessoais podem visitar qualquer site que queiram e instalar quaisquer aplicativos ou programas de software que poderiam ser bloqueados por um empregador por razões de segurança, tornando-os um alvo fácil para atividades maliciosas e hackers.

5. Malwares e vírus

Malwares e vírus se tornaram muito sofisticados, criando sérios problemas para empresas e indivíduos, especialmente durante estes tempos difíceis da pandemia. Más medidas de segurança e comportamentos imprudentes dos funcionários levam à propagação de malware e vírus.

Espere – malware e vírus não são a mesma coisa?

A resposta é não. Enquanto os vírus são um tipo de malware, nem todo malware é um vírus.

Malware é um termo coletivo para qualquer software malicioso criado para infectar e causar danos ao sistema hospedeiro ou a seu usuário. Existem diferentes tipos de malware, incluindo vírus, worms, trojan, ransomware, spyware e adware, e scareware.

Um vírus de computador é um tipo de malware criado para se replicar e se espalhar para múltiplos dispositivos da forma mais ampla possível através de sites, aplicativos, e-mails, dispositivos de armazenamento removíveis e roteadores de rede infectados, exatamente como um vírus biológico. O objetivo de um vírus de computador é causar o máximo de dano possível sem o conhecimento do usuário. Ele pode facilmente se espalhar através de servidores e destruir sites.

6. Compartilhamento de arquivos não-criptografados

Se você acha que malware, vírus e hackers são perigosos, o compartilhamento inseguro de arquivos é igualmente perigoso e ainda mais arriscado para o trabalho remoto.

Funcionários remotos podem inadvertidamente colocar em risco dados comerciais críticos através de más práticas. Compartilhar arquivos através de e-mails não criptografados torna tão fácil quanto atirar peixes em um barril para os hackers interceptarem esses e-mails e roubarem informações.

O uso de compartilhamento barato e pouco seguro de arquivos em nuvem, como unidades pessoais de armazenamento em nuvem, é outro fator de risco. Além disso, funcionários que usam o compartilhamento de arquivos P2P (peer-to-peer) representam uma ameaça para sua empresa, já que qualquer um pode ter acesso a arquivos de dados em seus dispositivos, incluindo hackers.

Unidades flash também podem ser perigosas se infectadas por malware, pois podem facilmente contornar a segurança da rede. Fica pior se um funcionário define seu sistema para auto-executar um flash drive, o que permite conteúdo malicioso.

Dicas de segurança para trabalhar desde casa para proteger seus dados

Aqui está nosso conjunto das melhores dicas de segurança cibernética para trabalho seguro em casa. Certifique-se de consultar seu empregador primeiro para ter certeza de que vocês estão ambos na mesma página.

1. Invista em um bom software de segurança

Existem numerosas marcas de software de segurança no mercado que ajudam a defender você das ameaças da segurança cibernética. A maioria destes aplicativos de software protege seus dispositivos contra uma ampla gama de diferentes tipos de ameaças ao mesmo tempo.

Hoje em dia, há uma infinidade de softwares para diferentes tipos de ataques, incluindo antivírus, antimalware, bloqueadores de tentativas de hacking e defesa DDoS. Alguns programas são gratuitos enquanto outros são pagos, com preços que variam entre baratos ($2) e caros ($120), dependendo dos recursos de proteção que oferecem.

Mas, como as ameaças cibernéticas estão continuamente evoluindo e se tornando mais fortes para contornar este software, é melhor optar pelas versões pagas, já que elas geralmente são mais abrangentes e incluem recursos de segurança mais robustos para combater as ameaças viciosas.

Tenha em mente que o que separa um software de segurança confiável de um software pobre é a freqüência de suas atualizações. Em outras palavras, se o software se atualiza continuamente, isso significa que ele estará sempre atento sempre que uma nova ameaça for introduzida no mundo dos computadores.

2. Separe os dispositivos de trabalho dos dispositivos pessoais

Se você estiver trabalhando em casa, é preferível usar dois dispositivos separados para o trabalho e para uso pessoal. Neste caso, se um dispositivo for comprometido por uma ameaça indesejada, o outro não será afetado.

Isto não vai apenas para seus computadores, mas para qualquer dispositivo conectado à internet que esteja aberto a riscos externos. Isto inclui seu computador, seu dispositivo móvel, seu tablet, etc. Isto se aplica até mesmo a outros dispositivos como unidades de armazenamento portáteis.

Se você ainda não tem dispositivos separados, então nós recomendamos fortemente que você faça a mudança. Alguns empregadores fornecem aos seus funcionários dispositivos de trabalho dedicados, especialmente durante a atual pandemia. Se este for o caso com você, então você não terá nenhum problema.

Outro passo importante que recomendamos é manter sempre backups separados, mas continuamente atualizados de seus arquivos de trabalho importantes. Neste caso, você pode usar seus dispositivos pessoais apenas para o bem destes backups – exceto, é claro, se esta informação for altamente confidencial.

3. Mantenha o sistema operacional atualizado

A maioria dos principais sistemas operacionais tem suas próprias ferramentas de defesa, como firewalls, para evitar que certas ameaças afetem seu dispositivo. Assim como no software de segurança, estas ferramentas precisam ser constantemente atualizadas para se manterem alinhadas com as ameaças recentemente introduzidas.

Estas ferramentas são atualizadas com a atualização do sistema operacional. É por isso que é altamente recomendado manter seus sistemas operacionais sempre atualizados em todos os seus dispositivos.

A maioria dos sistemas operacionais lhe dá a opção de que as atualizações ocorram automática ou manualmente. Nós recomendamos que você mantenha a opção automática para que as atualizações ocorram assim que elas estiverem disponíveis.

Outro indicador importante é ter certeza de que o sistema operacional que você está usando é 100% autêntico. Isto é mais comum no Microsoft Windows do que em outros sistemas operacionais, já que algumas pessoas instalam uma cópia do Windows sem ter a chave de ativação apropriada necessária para manter todas as suas ferramentas de segurança embutidas funcionando corretamente.

4. Mantenha o software atualizado

As atualizações de software não estão limitadas ao seu sistema operacional – também é crucial manter todos os softwares e programas que você usa em seus dispositivos constantemente atualizados, especialmente aqueles programas que dependem da conexão com a internet para funcionar.

Isto inclui, mas não está limitado a, seus navegadores e programas de comunicação (Zoom, Skype, Whatsapp Messenger, etc.). Todos esses programas geralmente têm suas próprias medidas de segurança embutidas, que, como qualquer software de segurança, requerem atualizações regulares para enfrentar quaisquer ameaças recém introduzidas.

Em seus dispositivos de trabalho, também é importante instalar apenas os programas que você realmente precisa para o trabalho e manter todos os outros programas, como jogos, aplicativos de streaming, e assim por diante em seus dispositivos pessoais. Esta dica é combinada com a dica “separe os dispositivos de trabalho dos dispositivos pessoais” que discutimos anteriormente.

5. Proteja sua rede WiFi

Hoje, quase todas as casas usam uma rede de internet sem fio, ou WiFi, ao invés de um cabo ethernet com fio. Como você sabe, para se conectar à rede é necessária uma senha, que você criou ao configurar seu roteador. Esta senha é um fator importante para determinar se a sua rede de internet da sua casa é segura ou não.

O resultado menos prejudicial da sua rede ser penetrada é sua velocidade de internet diminuir à medida que vários dispositivos indesejados são conectados a ela e a utilizam. Entretanto, problemas mais sérios podem ocorrer, como crimes cibernéticos sendo cometidos por outras partes usando sua rede, que serão rastreados até você.

Se você tem um vizinho intrometido com algumas habilidades técnicas, há sempre o risco de eles descobrirem sua senha e penetrarem em sua rede. É por isso que é importante ter uma senha complexa, mas não tão complexa a ponto de você mesmo acabar esquecendo.

Isso não termina aí. Você também deve mudar sua senha de vez em quando para mantê-la ainda mais segura. Finalmente, não se esqueça de instalar suas atualizações de firmware regularmente para proteger sua rede de quaisquer novas vulnerabilidades.

Se você estiver trabalhando fora de uma rede pública (cafeteria, hotel, etc.), é recomendado que você escolha manter seu dispositivo invisível na rede (verifique suas opções de compartilhamento ao se conectar à rede).

6. Use uma VPN

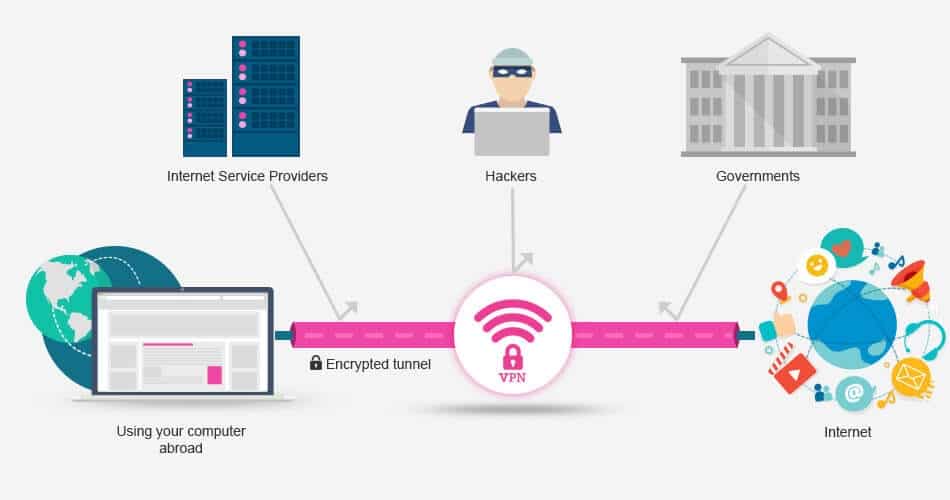

Uma rede virtual privada (VPN) é mais conhecida por contornar geolocalizações on-line para acessar sites de streaming que estão bloqueados em determinados locais ao redor do mundo. Entretanto, as VPNs também são usadas por razões de segurança. Por exemplo, elas criptografam sua conexão e protegem todos os seus dados de navegação de invasores indesejados.

Quando você se conecta a uma VPN, ao invés de seus dados passarem pelos servidores do provedor de internet (ISP), eles passam pelos servidores da empresa VPN. Neste processo, seu IP é alterado, escondendo assim sua verdadeira identidade on-line.

Existem inúmeros nomes de VPN no mercado hoje, e todos eles servem ao mesmo propósito, mais ou menos. Entretanto, há alguns fatores-chave a serem considerados ao escolher a VPN certa para você.

Primeiro, você deve se certificar de que a VPN que você escolher realmente funcione em seu país, já que vários países bloqueiam o uso de uma VPN. Você pode descobrir perguntando ao suporte ao cliente da VPN antes de se inscrever.

Outros fatores incluem os níveis de criptografia que a VPN suporta (L2TP, OpenVPN, etc.) e o número e a localização de seus servidores. O nível de criptografia pode determinar se uma VPN é ou não suficientemente segura. Muitas VPNs hoje suportam múltiplos níveis de criptografia, que são adequados para diferentes situações.

O número e a localização dos servidores VPN determinam se você vai ou não encontrar um servidor suficientemente próximo à sua geolocalização para se beneficiar de velocidades de conexão mais rápidas. Quanto mais próximo do servidor, mais rápida é a velocidade da conexão.

As VPNs vêm com vários recursos de segurança. Um recurso útil que você pode vir é a chave kill. O propósito disto é bloquear completamente sua conexão de internet no caso de, por qualquer razão, sua conexão VPN cair inesperadamente. Isto protege seus dispositivos de serem expostos durante esta queda de conexão.

Outras VPNs oferecem extensões de navegador e aplicativos para diferentes dispositivos e sistemas operacionais (Windows, Mac, iOS, Android, Linux, etc.). Em alguns casos, você pode até mesmo configurar seu roteador doméstico para se conectar diretamente através da VPN, protegendo assim todos os dispositivos conectados à rede ao mesmo tempo.

7. Segurança física

Ao trabalhar a partir do escritório da sua empresa, não é sua responsabilidade manter seus dispositivos fisicamente seguros contra roubos. Geralmente há uma equipe de segurança cuidando disso para você, embora em alguns casos, você possa ser obrigado a trancar seu escritório ou computador antes de sair.

O mesmo conceito se aplica em casa, mas as razões são diferentes. No escritório, é só você e sua equipe técnica andando por aí, mas em casa, há crianças, animais de estimação, parentes ou até mesmo amigos. Nós não estamos implicando que você não pode confiar neles ou que eles afetarão intencionalmente seus dispositivos de trabalho, mas você ainda precisa manter seus dados a salvo de violências indesejadas.

Isto pode ser feito mantendo todos os seus dispositivos e itens relacionados ao trabalho (documentos, arquivos, etc.) trancados em uma sala separada – ou, quando você não os estiver usando, mantenha-os trancados em um armário seguro ou em qualquer lugar que só você possa acessar.

8. Use um navegador seguro e um mecanismo de pesquisa

Nós já sabemos que mecanismos e navegadores de pesquisa populares, como Google e Bing, coletam seus dados para seus próprios fins publicitários. Isto é preocupante quando se trata do seu trabalho, já que você provavelmente está lidando com informações sensíveis.

Não nos entenda mal – não estamos insinuando que esses mecanismos de pesquisa são ruins! Mas quando se trata do seu trabalho, é melhor estar seguro do que arrependido. É por isso que é bom usá-los em sua vida pessoal diária, mas é preferível usar uma alternativa mais privada quando se trabalha.

Há várias alternativas de mecanismos de pesquisa que servem a esse propósito. A mais popular é a DuckDuckGo. Ele não apenas tem um mecanismo de pesquisa que coleta dados mínimos, mas também tem seu próprio navegador para dispositivos móveis que tem o mesmo conceito de privacidade.

Ao contrário da maioria dos mecanismos de pesquisa, o DuckDuckGo não coleta nenhuma informação que forneça sua identidade on-line. Ao invés disso, ele permite que você navegue na internet sem um perfil de usuário, o que é útil para evitar anúncios personalizados ou resultados de pesquisa.

9. Faça o backup dos seus dados

Há vários fatores que podem causar a perda de seus dados, e é por isso que manter backups separados, mas continuamente atualizados, é uma das dicas mais importantes em nossa lista. Há duas formas principais de manter backups: backups físicos e backups em nuvem.

Os backups físicos são o método mais tradicional que envolve manter um backup dos seus dados em um disco rígido separado ou, mais de preferência, em um disco rígido portátil. A freqüência com que você atualiza seus backups depende principalmente de sua carga de trabalho. Em outras palavras, quanto mais trabalho você faz, mais freqüentes são os backups necessários (por exemplo, backups diários, backups semanais, etc.).

Ao contrário das unidades de armazenamento físico, o armazenamento em nuvem é baseado em servidores remotos que você pode acessar de qualquer dispositivo em qualquer lugar do mundo. Você também pode compartilhar esse acesso com seus colegas de trabalho, funcionários ou empregadores. Além disso, o risco da unidade de armazenamento ser danificada e causar uma perda de dados é muito menor do que com unidades de armazenamento físico que você mantém com você.

Hoje, numerosos serviços de armazenamento em nuvem estão disponíveis, todos os quais variam em disponibilidade de capacidade, características e preço. Os mais populares desses serviços são Google Drive, Dropbox, Microsoft OneDrive, Apple iCloud Drive, e IDrive.

Nosso conselho? Invista em uma solução de armazenamento em nuvem altamente segura para proteger seus dados, e lembre-se de se proteger na nuvem.

10. Use o compartilhamento de arquivos criptografados

Todos os principais sistemas operacionais atuais vêm com uma ferramenta de criptografia integrada que permite que você criptografe todos os arquivos no dispositivo. No entanto, você mesmo tem que habilitá-la, já que esta ferramenta não é ativada por padrão. É mais importante criptografar os arquivos compartilhados entre você e seus colegas de trabalho/empregados/empregadores.

Estes arquivos são acessíveis por inúmeras partes (as pessoas com quem você os está compartilhando) e, portanto, eles correm o risco de serem expostos a violações indesejadas.

Nós não estamos dizendo que criptografar seus arquivos irá impedir completamente que os maus atores coloquem as mãos em seus dados, mas certamente diminuirá muito suas chances. E mesmo que eles acessem a informação, ela será criptografada, o que tornará difícil fazer uso dela.

11. Configure a autenticação de dois fatores

A autenticação de dois fatores (2FA) é uma medida de segurança relativamente nova, que muitos serviços estão se voltando para a segurança adicional das contas dos usuários. Ela requer uma etapa de verificação adicional para entrar em uma conta ou realizar uma transação (como serviços financeiros).

Por exemplo, quando você tenta comprar algo on-line usando seu cartão de crédito, alguns serviços de cartão exigem que você digite uma senha única (OTP) que é enviada para o seu telefone via mensagem de texto. Para completar sua transação, você deve então digitar este código para completar sua compra como um tipo de verificação de segurança. Isto ajuda a prevenir transações não autorizadas.

Um método similar é usado em muitos casos, como quando você esquece sua senha e precisa redefini-la. Alguns serviços aplicam este método por padrão, enquanto outros dão a você a opção de utilizá-lo ou desativá-lo.

Sempre que solicitado, é altamente recomendável concordar em usar o 2FA para proteger ainda mais todas as suas contas.

12. Use senhas fortes

Seja em seu telefone ou computador, você deve usar senhas altamente imprevisíveis que só você pode lembrar. Elas não têm que ser longas, mas têm que ser as mais complexas possível. O gerenciamento adequado de senhas é uma das dicas de segurança no trabalho em casa que você já receberá.

Isto significa que eles devem, no mínimo, conter tanto números quanto letras. Suas senhas devem conter uma combinação de letras maiúsculas, letras minúsculas, números e caracteres não alfanuméricos (pontos de interrogação, símbolos e etc.).

Mesmo que nós recomendamos ter senhas altamente complexas para todas as suas contas, você não deve ser tão complexo a ponto de acabar esquecendo as senhas que você estabeleceu.

Também é importante evitar o uso de uma única senha para todas as suas contas. Se várias senhas forem muito difíceis de lembrar, você pode sempre usar um gerenciador de senhas.

Um gerenciador de senhas confiável ajuda você a configurar senhas fortes em todas as contas e facilita o envio de suas credenciais de login para qualquer site – tudo isso sem que você mesmo tenha que se lembrar de suas senhas. Estes gerenciadores também facilitam o processo de atualização periódica de suas senhas.

Os gerenciadores de senha podem ser usados em nível pessoal ou corporativo, ajudando todos os seus funcionários a manter suas contas seguras e contornando o risco de um ou mais funcionários causarem uma violação de dados através da aplicação de senhas fracas.

13. Cuidado com os sites de phishing

Este aqui pode parecer rudimentar: Não clique em links suspeitos.

Parece simples, certo?

Bem, é um pouco mais complexo do que isso. Nós temos certeza que a esta altura você não vai se apaixonar pelo email do príncipe nigeriano, mas os pescadores furtivos hoje estão se tornando muito mais furtivos.

Enquanto estiver trabalhando, você deve apenas clicar em links relacionados ao trabalho e de fontes confiáveis. Se um e-mail parecer suspeito de alguma forma, não o abra. E se você estiver curioso sobre algo que você recebeu, como um link alegando conter informações importantes da COVID-19, verifique primeiro com fontes confiáveis (por exemplo, OMS, CDC, etc.).

Se seu trabalho requer pesquisa e navegação em sites desconhecidos, não seja tentado pelos diferentes anúncios exibidos nesses sites. Apenas mantenha-se fiel às suas informações alvo e deixe o site.

14. Bloqueie seus dispositivos

Este conselho vale tanto para o seu smartphone quanto para o seu computador. Sempre que você não estiver usando-os, mantenha-os sempre bloqueados com uma senha. Alguns telefones hoje até usam o reconhecimento de impressões digitais para destravar, além das senhas. Outros usam padrões, reconhecimento facial, e vários outros métodos.

Quando trabalhávamos em escritórios, sempre fomos obrigados a bloquear nossos computadores de escritório quando não estávamos presentes para evitar que o acesso não autorizado e nossas informações de trabalho fossem comprometidas.

Isto também se aplica quando em casa, mas por diferentes razões. Por exemplo, quando você não está trabalhando, você não quer que seus filhos acessem seu computador e atrapalhem seu trabalho. Certifique-se de usar senhas fortes ao bloquear seus dispositivos.

15. Use múltiplos endereços de e-mail

Assim como usar dispositivos separados para trabalho e uso pessoal, o mesmo vale para os endereços de e-mail. Ter uma conta de e-mail separada para seu trabalho e outra para seu uso pessoal é importante para evitar que qualquer uma das contas seja afetada se a outra se tornar comprometida de alguma forma.

Isso também faz você parecer mais profissional, especialmente se você é um freelancer que lida com clientes diferentes. Vamos ser honestos. Todos nós já estivemos naquele lugar de ter um endereço de e-mail pessoal embaraçoso em um ponto da nossa vida. Isto foi divertido quando o usamos para mídia social ou escola, mas esta é uma história diferente em um ambiente de trabalho.

Não tem que ser apenas uma conta para o trabalho e outra para uso pessoal. Você pode ter várias contas diferentes para diferentes propósitos. Por exemplo, você pode ter uma conta para trabalho, outra para finanças (bancos, transferências de dinheiro, etc.), uma para mídia social e uma para todos os outros usos pessoais.

Quanto mais contas você usar, mais seguro você estará. Entretanto, certifique-se de não exagerar e acabar esquecendo as senhas, os próprios endereços de e-mail, ou ficar confuso sobre qual endereço de e-mail é definido para qual propósito.

16. Habilite a limpeza remota

Este recurso não é útil apenas para seus dispositivos de trabalho, mas também para seus dispositivos pessoais. A maioria dos sistemas operacionais de hoje vêm com um recurso que permite que você limpe todo o armazenamento deles remotamente. Isto é útil se o seu dispositivo for perdido ou roubado para evitar que todos os seus dados caiam em mãos erradas.

Antes de habilitar este recurso ou usá-lo, certifique-se de que você tem backups atualizados em um dispositivo separado ou baseado em nuvem (como mencionado anteriormente). Se você perder ou roubarem seu dispositivo e este recurso for ativado, uma vez que o dispositivo estiver ligado e conectado à internet, você poderá apagar todos os dados nele contidos de qualquer outro dispositivo, de qualquer lugar do mundo.

17. Cuidado com os aplicativos de terceiros

Certamente nem todos os aplicativos que você usa para trabalhar são criados por sua empresa, e você provavelmente depende de alguns aplicativos de terceiros. Você nem sempre pode ter certeza se esses aplicativos, ou prestadores de serviços de terceiros, estão tomando as mesmas precauções de segurança que você, e por isso é altamente recomendável ter certeza de que os aplicativos que você usa são confiáveis.

A melhor maneira de saber se esses aplicativos são seguros para usar ou não é ver suas classificações de segurança em sites de revisão. É como fazer uma verificação de antecedentes para um potencial cliente ou parceiro de negócios. Existem inúmeros sites bem conhecidos que são especializados neste tipo de avaliações.

18. Habilite o controle de acesso

O controle de acesso é um elemento fundamental da segurança de dados, mais importante ainda com o trabalho remoto. É um método para garantir que os funcionários sejam realmente quem eles dizem ser. Quando se trata de trabalhar desde casa, o controle de acesso lógico deve ser uma prioridade máxima.

Por controle de acesso lógico, nos referimos à criação de um sistema automatizado que pode controlar a capacidade de um usuário de acessar os recursos do sistema da empresa, tais como redes, aplicativos e bancos de dados. O sistema pode identificar, autenticar e autorizar automaticamente os usuários que tentarem acessá-lo.

Ao restringir virtualmente o acesso aos dados de uma empresa, você pode proteger seu negócio e minimizar as ameaças à segurança cibernética, como violações e vazamentos de dados.

19. Desligue a transmissão do nome da rede

Ao configurar sua rede WiFi em casa, você pode escolher ter o nome da rede visível para qualquer um que tenha o WiFi ligado em seu dispositivo ou tê-lo invisível, e para se conectar, o usuário tem que digitar o nome da rede (desligando a transmissão do nome da rede).

Se alguém com más intenções não puder ver sua rede, não tentará hackeá-la. O primeiro passo para hackear uma rede é ser capaz de ver esta rede. Se essa funcionalidade for desligada, o risco de ser hackeada diminui muito.

20. Suporte de TI e treinamento de segurança cibernética para os funcionários

Uma palavra para o sábio: Não pule o treinamento de segurança cibernética da sua empresa. Isto é tão importante, especialmente se sua empresa mudou para o trabalho remoto.

As empresas não devem ignorar o fornecimento de sessões úteis de treinamento de segurança cibernética para seus funcionários se eles quiserem manter seus negócios a funcionar durante esses tempos difíceis. Como um funcionário, é importante participar dessas sessões de segurança e seguir as políticas de segurança cibernética da sua empresa para se proteger e proteger sua empresa de qualquer ameaça cibernética prejudicial.

Resumo

Para terminar, organizações e funcionários devem levar muito a sério os riscos de segurança do trabalho em casa.

Mesmo que trabalhar em casa tenha provado ser bem sucedido, mais produtivo e mais conveniente, sem tomar medidas cibernéticas de segurança adequadas, ele pode se transformar em um verdadeiro pesadelo para funcionários e empresas.

Entretanto, se você seguir as dicas de segurança discutidas acima, você irá desfrutar de uma experiência de trabalho remoto segura e eficiente.

Ainda tem alguma dúvida sobre como manter seus dados seguros enquanto trabalha em casa? Vamos discutir isso na seção de comentários!