Während Unternehmen schon immer mit vielen Bedrohungen zu kämpfen hatten, werden Cyberangriffe immer besorgniserregender. Ein Zero-Day-Exploit ist eine der schwersten Malware-Bedrohungen.

Cyberangriffe können schwerwiegende Folgen für Unternehmen haben, denn Hacker können Geld, Daten oder geistiges Eigentum stehlen und so den Betrieb gefährden. Und kein Unternehmen ist davor gefeit. Sie treffen Gewerbetreibende, lokale Unternehmen, nationale Ketten und sogar globale Giganten wie Google (tatsächlich wird Google jedes Jahr von mindestens 22 unvorhergesehenen Angriffen betroffen).

Das heißt aber nicht, dass Cyberangriffe unvermeidlich sind. Es gibt Maßnahmen, die wir ergreifen können, um uns zu schützen.

In diesem Artikel erfährst du alles, was du über Zero-Day-Exploits wissen musst, warum sie gefährlich sind und wie du sie erkennen und verhindern kannst.

Los geht’s!

Was ist ein Zero-Day Exploit?

Ein Zero-Day-Exploit ist eine bisher unentdeckte Sicherheitslücke in deiner Software oder Hardware, die Hacker ausnutzen können, um in dein System einzudringen. Zero-Day-Exploits haben viele verschiedene Namen, darunter „Zero-Hour-Exploits“ oder „Day0-Exploits“.

Unabhängig von der Bezeichnung ist der Ursprung von „Zero-Day“ derselbe. Der Begriff „Zero-Day“ unterstreicht die Ernsthaftigkeit des Problems. Nachdem jemand eine Zero-Day-Schwachstelle entdeckt hat, haben die Entwickler null Tage Zeit, den Fehler zu beheben, bevor er zu einem dringenden Problem wird.

Wenn du dich über Zero-Day-Exploits informierst, hörst du vielleicht, dass sie „Zero-Day-Schwachstellen“ oder „Zero-Day-Angriffe“ genannt werden. Es gibt einen wichtigen Unterschied zwischen diesen Begriffen:

- „Zero-Day-Exploit“ bezieht sich auf die Methode, die Hacker verwenden, um Software anzugreifen.

- „Zero-Day-Schwachstelle“ bezieht sich auf die unentdeckte Schwachstelle in deinem System

- „Zero-Day-Angriff“ bezieht sich auf die Aktion, die Hacker durchführen, wenn sie die Schwachstelle nutzen, um in dein System einzudringen

Der Begriff „unentdeckt“ ist entscheidend, wenn es um Zero-Day-Schwachstellen geht, denn die Schwachstelle muss den Entwicklern des Systems unbekannt sein, um als „Zero-Day-Schwachstelle“ zu gelten. Eine Sicherheitslücke gilt nicht mehr als „Zero-Day-Schwachstelle“, wenn die Entwickler von dem Problem wissen und einen Patch veröffentlicht haben.

Viele verschiedene Personengruppen führen Zero-Day-Angriffe durch, darunter:

- Cyber-Kriminelle: Kriminelle Hacker mit einer finanziellen Motivation

- Hacktivisten: Menschen, die sich in Systeme hacken, um eine politische Sache oder Agenda zu unterstützen

- Unternehmens-Hacker: Hacker, die Informationen über einen Konkurrenten erlangen wollen

- Gewerbliche Hacker: Personen, die Schwachstellen finden, um sie an Unternehmen zu verkaufen (aber nicht die Absicht haben, die Schwachstelle selbst auszunutzen)

Wie ein Zero-Day-Angriff funktioniert

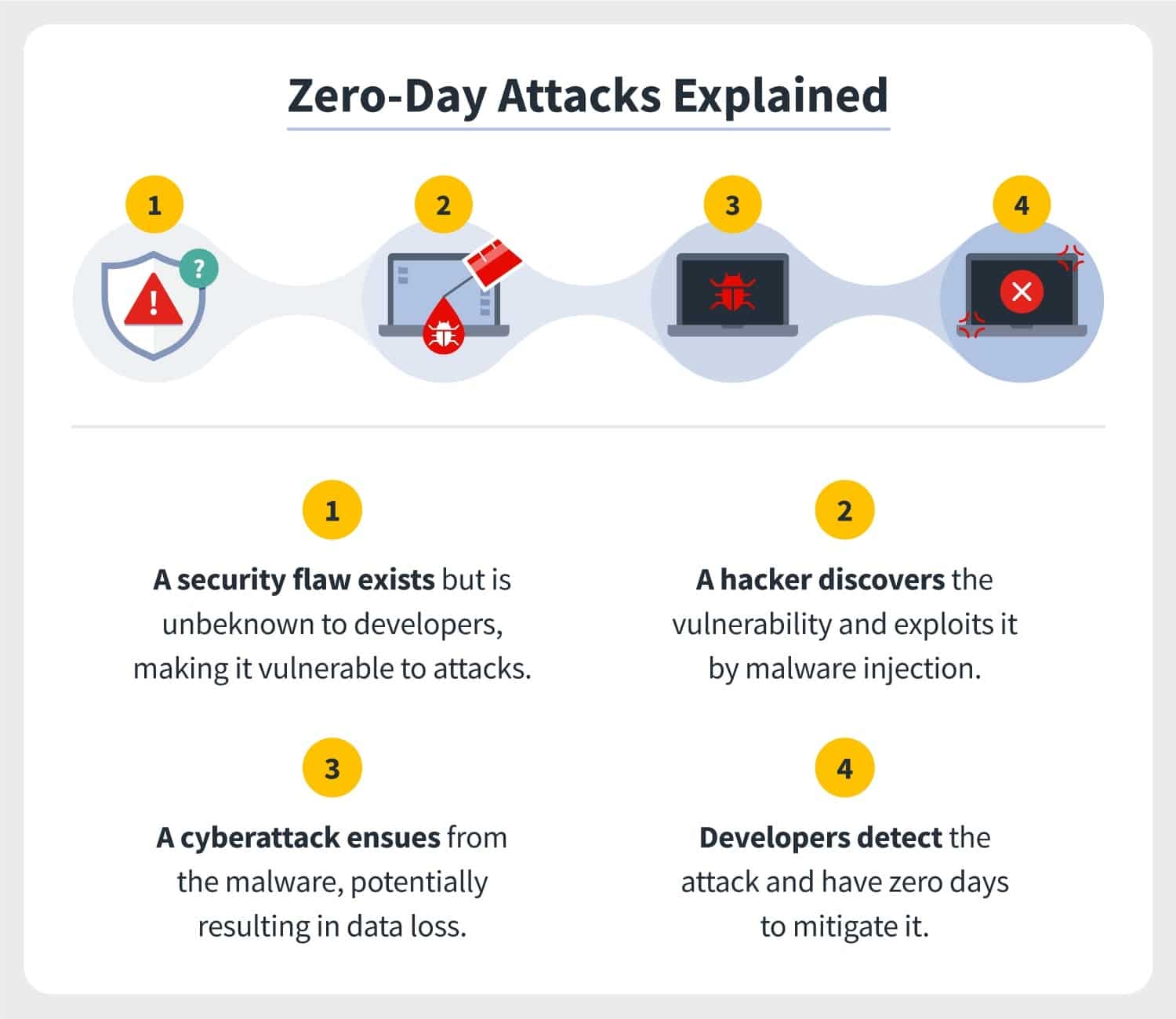

Auch wenn jeder Angriff anders ist, funktionieren die meisten Angriffe wie folgt:

- Schritt 1: Deine Entwickler erstellen ein System. Dieses System enthält eine Zero-Day-Schwachstelle, von der die Entwickler nichts wissen.

- Schritt 2: Nachdem das System in Betrieb genommen wurde, entdeckt ein Hacker (manchmal auch „Bedrohungsakteur“ oder „böswilliger Akteur“ genannt) eine Schwachstelle im System.

- Schritt 3: Der Hacker schreibt bösartigen Code und führt ihn aus, um die Sicherheitslücke auszunutzen und in dein System einzudringen.

- Schritt 4: Entweder die Öffentlichkeit oder die Entwickler bemerken ein schwerwiegendes Problem, und die Entwickler beheben das Problem mit einem Patch.

Manchmal sind der Hacker, der deine Zero-Day-Bedrohung entdeckt, und der Hacker, der dein System angreift, unterschiedliche Personen.

Manche Hacker verkaufen Informationen an andere Hacker auf dem Schwarzmarkt. Der Schwarzmarkt existiert im Dark Web – einem Teil des Internets, den du mit Suchmaschinen wie Google, Yahoo und Bing nicht erreichen kannst. Die Menschen greifen auf das Dark Web über anonyme Browser wie Tor zu.

Einige Cybersicherheitsunternehmen suchen auch nach Exploits, um diese Informationen an die Betreiber des Systems zu verkaufen.

Diese Unternehmen verkaufen diese Daten auf dem „weißen“ oder „grauen“ Markt (die Unterscheidung zwischen weißem, grauem und schwarzem Markt hängt von den lokalen Cybersicherheitsgesetzen ab).

Da du jetzt weißt, wie Zero-Day-Exploits funktionieren, fragst du dich wahrscheinlich, wie Hacker in dein System eindringen.

Es gibt zwar keine allgemeingültige Methode, aber viele Hacker nutzen sie:

Fuzzing

Fuzzing (oder „Fuzz-Testing“) ist eine Brute-Force-Technik, mit der Hacker Lücken in deinem System finden.

Wenn ein Hacker ein Ziel fuzzt, verwendet er eine Software, die zufällige Daten in die Eingabefelder deines Systems eingibt (Textfelder, in die Menschen Informationen eingeben). Dann achtet der Hacker auf Abstürze, Speicherlecks oder fehlgeschlagene Assertions, die auf eine Lücke in deinem Code hinweisen.

Viele Fuzzing-Techniken konzentrieren sich darauf, Eingabefelder mit zufälligen, unsinnigen oder ungültigen Antworten zu spammen. Wenn du zum Beispiel ein Textfeld hast, in das jemand sein Alter in Jahren eingeben kann, würde ein Hacker testen, wie dein System reagiert, wenn er „-94“ oder „@45“ eingibt.

Social Engineering

Social Engineering ist eine Manipulationstechnik, die Hacker anwenden, um sich über die Benutzer/innen Zugang zu einem System zu verschaffen.

Es gibt viele Arten von Social Engineering, darunter:

- Vorwand: Wenn jemand einen Vorwand benutzt, versucht er, dein Vertrauen zu gewinnen, indem er ein glaubwürdiges Szenario entwirft. Sie geben sich zum Beispiel als Mitarbeiter deiner IT-Abteilung aus und behaupten, sie bräuchten dein Passwort.

- Wenn jemand dich ködert, versucht er, in dein System einzudringen, indem er dich dazu verleitet, mit korruptem Material zu interagieren. Im Jahr 2018 hat zum Beispiel ein chinesischer Hacker eine geheimnisvolle CD an mehrere US-Bundesstaaten und lokale Behörden Das Ziel war es, sie dazu zu bringen, den Inhalt der CD aus Neugier zu öffnen.

- Phishing: Beim Phishing gibt sich jemand als jemand aus, den du kennst, um dich davon zu überzeugen, ihm vertrauliche Informationen zu geben, eine bösartige Datei zu öffnen oder auf einen manipulierten Link zu klicken. Wenn du zum Beispiel eine E-Mail von „[email protected]“ erwartest, könnte ein Hacker die E-Mail-Adresse „[email protected]“ verwenden, um dich zu phishen. Da 38 % der Cyberangriffe auf US-Unternehmen im Jahr 2019 über Phishing erfolgten, schützen sich viele Unternehmen mit Tools zur Betrugsprävention wie FraudLabsPro oder Simility vor Phishing.

Sobald ein Hacker mit Social Engineering in ein System eingedrungen ist, nutzt er das Benutzerkonto, um von innen nach Zero-Day-Schwachstellen zu suchen.

Häufige Ziele

Du musst kein milliardenschweres Bankunternehmen sein, damit ein Hacker es auf dich abgesehen hat. Hacker haben es auf jede Organisation, Person oder Einrichtung abgesehen, von der sie profitieren können:

- Unternehmen mit mangelhafter Cybersicherheit

- Organisationen, die mit persönlichen Daten umgehen (insbesondere Adressen, Sozialversicherungsnummern (SSN), vollständige Namen von Kunden und deren Geburtsdaten)

- Regierungsbehörden

- Organisationen, die über vertrauliche Informationen verfügen

- Unternehmen, die Software oder Hardware für Kunden herstellen (da sie die Technologie nutzen können, um Kunden zu hacken)

- Organisationen, die im Bereich der Verteidigung arbeiten

Bei der Auswahl ihrer Hack-Ziele suchen viele Hacker nach leichten Zielen, die eine hohe Belohnung versprechen, da sie mit möglichst wenig Aufwand und Risiko das meiste Geld verdienen wollen.

Auch wenn jeder Hacker anders arbeitet, haben die meisten ein Ziel:

- Betriebssysteme

- Webbrowser

- Hardware und Firmware

- Software-Anwendungen

- Internet der Dinge (IoT) Geräte

Beispiele

Auch wenn du vielleicht nicht regelmäßig an Cyberangriffe denkst, passieren sie häufiger, als du vielleicht denkst. Bis zum Jahr 2020 haben Einzelpersonen und Organisationen über 677 Millionen Malware entdeckt. Das ist ein Anstieg von 2.317,86 % gegenüber 2010, als nur 28 Millionen Malware entdeckt wurden.

Laut einer Studie des Ponemon Institute haben fast 48% der Unternehmen in den letzten zwei Jahren eine Datenschutzverletzung erlitten. 62% dieser Unternehmen wussten vor dem Angriff nichts von der Sicherheitslücke (d.h. es handelte sich um Zero-Day-Angriffe).

Obwohl die meisten Unternehmen die Details ihrer Angriffe nicht veröffentlichen, wissen wir von vielen großen Angriffen in den letzten Jahren. Dazu gehören:

Der Google Chrome Hack 2021

Im April 2021 veröffentlichte Google ein Update für seinen Browser Google Chrome auf Windows-, Linux- und Mac-Geräten. Mit diesem Update wurde unter anderem eine Zero-Day-Schwachstelle behoben, die ein Hacker ausnutzte. Sie nannten die Sicherheitslücke „CVE-2021-21224“.

Google hat zwar nicht alle Details des Angriffs bekannt gegeben, aber CVE-2021-21224 ermöglichte es jemandem, über eine manipulierte HTML-Seite Code in einer Sandbox auszuführen.

Der Zoom-Hack 2020

Im Juli 2020 berichtete das Cybersicherheitsunternehmen 0patch, dass eine anonyme Person eine Zero-Day-Schwachstelle in Zoom entdeckt hatte. Die Schwachstelle ermöglichte es einem Hacker, aus der Ferne Code in Zoom auszuführen, sobald er einen Nutzer dazu gebracht hatte, auf einen Link zu klicken oder eine Malware zu öffnen. Die Sicherheitslücke bestand nur auf Computern mit Windows 7 oder früheren Versionen von Windows.

Nachdem 0patch von der Schwachstelle erfahren hatte, leitete es die Informationen an Zoom weiter, und die Zoom-Entwickler veröffentlichten innerhalb eines Tages ein Sicherheits-Patch für das Problem.

Der Angriff auf Microsoft Word 2016/2017

Im Jahr 2016 entdeckte Ryan Hanson (ein Sicherheitsforscher und Berater von Optiv) eine Zero-Day-Schwachstelle in Microsoft Word. Die Schwachstelle (bekannt als „CVE-2017-0199“) ermöglichte es einem Angreifer, Malware auf dem Computer eines Nutzers zu installieren, nachdem dieser ein Word-Dokument heruntergeladen hatte, das bösartige Skripte ausführte.

Laut Reuters nutzten Hacker die Sicherheitslücke CVE-2017-0199 aus, um Millionen von Online-Bankkonten zu stehlen, bevor Microsoft-Entwickler sie 2017 mit einem Patch behoben haben. Interessanterweise war Hanson nicht der Einzige, der CVE-2017-0199 entdeckte – im April 2017 berichteten sowohl Forscher von McAfee als auch von FireEye, dass sie die Schwachstelle gefunden hatten.

Der Stuxnet-Angriff 2010

Im Jahr 2010 griff Stuxnet mehrere Einrichtungen (darunter auch Atomanlagen) im Iran an. Stuxnet war ein Computerwurm, der Windows-Computer über USB-Sticks infizierte, die Schadsoftware enthielten.

Die Stuxnet-Malware griff dann Maschinen an, indem sie auf ihre speicherprogrammierbaren Steuerungen (SPS) abzielte. Diese SPSen automatisieren Maschinenprozesse, so dass Stuxnet die Maschinen seines Ziels stören konnte.

Nach Angaben von McAfee zerstörte Stuxnet mehrere Wasseraufbereitungsanlagen, Kraftwerke, Gasleitungen und Zentrifugen in der iranischen Urananreicherungsanlage Natanz. Stuxnet hat auch viele Nachkommen hervorgebracht, darunter Duqu (eine Malware, die Daten von den Computern stiehlt, auf die sie abzielt).

Warum Zero-Day-Angriffe gefährlich sind

Die finanziellen, betrieblichen und rechtlichen Auswirkungen eines Zero-Day-Angriffs können verheerend sein. Laut dem Data Breach Investigations Report 2021 von Verizon haben 95% der Unternehmen, die von Hackern angegriffen wurden, Daten verloren:

- Zwischen $250-$984.855 bei Business Email Compromise (BEC) Angriffen

- Zwischen $148-$1.594.648 bei Computer Data Breach (CDB) Vorfällen

- Zwischen $69-$1.155.755 bei Ransomware-Vorfällen

Zero-Day-Angriffe sind aber auch dann verheerend, wenn du kein Geld verlierst. Hier ist der Grund dafür:

Sie können für Tage, Monate oder sogar Jahre unentdeckt bleiben

Da Zero-Day-Schwachstellen den Entwicklern unbekannt sind, wissen viele Unternehmen erst lange nach dem Angriff, dass ein Angreifer in ihr System eingedrungen ist. Leider bedeutet das, dass Hacker dein System wiederholt missbrauchen können, bevor du sie stoppen kannst.

Schwachstellen können schwer zu beheben sein

Sobald dein Unternehmen erfährt, dass ein Hacker in dein System eingedrungen ist, musst du herausfinden, wo die Schwachstelle liegt. Da viele Unternehmen mehrere Systeme nutzen, kann es eine Weile dauern, die Lücke zu finden und zu schließen.

Hacker können sie benutzen, um Finanzdaten oder Bankinformationen zu stehlen

Viele Angreifer dringen in Systeme ein, um Finanzdaten oder Bankinformationen zu stehlen. Manche Hacker verkaufen diese Daten an Dritte, während andere deine Finanzdaten nutzen, um Geld von dir zu stehlen.

Kriminelle können sie nutzen, um Lösegeld für dein Unternehmen zu fordern

Während viele Hacker Zero-Day-Angriffe nutzen, um Daten zu stehlen, erpressen andere dein Unternehmen mit Distributed Denial of Service (DDoS)-Angriffen und anderen Erpressungstechniken. DDoS-Angriffe überfluten deine Webseite mit Anfragen, bis sie zusammenbricht.

Wenn du wissen willst, wie du einen DDoS-Angriff stoppen kannst, kannst du unsere Fallstudie lesen: „Wie man einen DDoS-Angriff in seinen Bahnen stoppt“.

Kriminelle können deine Kunden ins Visier nehmen

Wenn du Software oder Hardware verkaufst, die von vielen Menschen genutzt wird, könnten Hacker in dein System eindringen und es nutzen, um deine Kunden anzugreifen.

Vor kurzem haben wir ein verheerendes Beispiel dafür gesehen, als Kriminelle in die Software von Kaseya eingedrungen sind und ihr System benutzt haben, um 800-1.500 Kunden von Kaseya mit Ransomware anzugreifen.

Wie man einen Zero-Day-Angriff identifiziert

Da jeder Zero-Day-Angriff anders funktioniert, gibt es keine perfekte Methode, um ihn zu erkennen. Es gibt jedoch viele gängige Methoden, wie Unternehmen Angriffe erkennen können. Hier sind sechs von ihnen.

1. Scannen auf Schwachstellen

Beim Schwachstellen-Scanning suchst du nach Zero-Day-Schwachstellen in deinem System. Sobald du eine Schwachstelle gefunden hast, arbeitest du daran, sie zu flicken, bevor Hacker sie ausnutzen können.

Schwachstellen-Scans können eine unabhängige Aktivität oder ein regelmäßiger Teil deines Entwicklungsprozesses sein. Viele Unternehmen entscheiden sich auch dafür, das Scannen von Schwachstellen an spezialisierte Cybersicherheitsunternehmen auszulagern.

2. Berichte von Systembenutzern sammeln und überwachen

Da deine Systembenutzer regelmäßig mit deinem System interagieren, können sie potenzielle Probleme erkennen, bevor du es tust. Natürlich solltest du deine Benutzerberichte auf verdächtige E-Mails, Pop-ups oder Benachrichtigungen über Passwortversuche hin tracken.

3. Beobachte die Leistung deiner Webseite

Laut dem Data Breach Investigations Report 2021 von Verizon zielen über 20% der Cyberangriffe auf Webanwendungen ab. Auch wenn du nicht immer feststellen kannst, ob Hacker in deine Webanwendung oder deine Webseite eingedrungen sind, könnte jemand deine Webseite angegriffen haben, wenn:

- Du kannst dich nicht einloggen

- Das Erscheinungsbild deiner Webseite hat sich verändert

- Deine Webseite leitet Besucher auf eine unbekannte Webseite um

- Die Leistung deiner Webseite sinkt unerwartet

- Auf deiner Webseite werden Browserwarnungen angezeigt, wie diese hier:

4. Nutze Retro Hunting

Retro Hunting ist die Suche nach Berichten über bedeutende Cyberangriffe und die Überprüfung, ob dein Unternehmen davon betroffen war. Um das Beste aus der Nachverfolgung herauszuholen, solltest du sicherstellen, dass du:

- Leite alle E-Mails von deinen Softwareanbietern in einen zentralen Posteingang und prüfe ihn regelmäßig auf Benachrichtigungen über Sicherheitslücken.

- Überprüfe die Nachrichten täglich auf neue Angriffe auf Unternehmen in deiner Industrie.

- Lies die Details der jüngsten Angriffe und bitte deine Entwickler, zu prüfen, ob deine Systeme einem ähnlichen Angriff standhalten könnten

5. Achte auf verringerte Netzwerkgeschwindigkeit

Wenn sich ein Hacker durch Schadsoftware Zugang zu einem System verschafft, verlangsamt der erhöhte Traffic im Netzwerk manchmal die Internetverbindung des Opfers. Wenn du also deine Netzwerkgeschwindigkeit im Auge behältst, kannst du einen Angriff erkennen, sobald er passiert.

6. Tracking der Leistung deiner Software

Wenn sich jemand über eine Sicherheitslücke Zugang zu deinem System verschafft, kann der Code, den er in deine Software einschleust, dein Programm verlangsamen, seine Funktionen verändern oder Funktionen offline nehmen. Natürlich kannst du einen Zero-Day-Angriff erkennen, indem du auf signifikante oder unerklärliche Veränderungen in deinem System achtest.

Wie du dich vor Zero-Day-Exploits schützen kannst

Da du keine andere Wahl hast, als zuzusehen, wie Hacker Geld, Daten und Geschäftsgeheimnisse stehlen, während du darauf wartest, dass die Entwickler die Lücke flicken, sind Zero-Day-Angriffe sehr anstrengend.

Die beste Waffe deines Unternehmens gegen Zero-Day-Angriffe ist eine bessere Vorbereitung. Hier sind acht Möglichkeiten, wie du deine Systeme vor Zero-Day-Angriffen schützen kannst.

1. Sicherheitssoftware verwenden

Sicherheitssoftware schützt dein System vor Viren, Eindringlingen aus dem Internet und anderen Sicherheitsbedrohungen.

Zwar bietet jede Software einen etwas anderen Schutz, aber die meisten Softwarelösungen können Downloads auf Schadsoftware überprüfen, unbefugte Benutzer/innen von deinem System fernhalten und deine Daten verschlüsseln.

Einige Sicherheitssoftwareunternehmen entwickeln auch spezielle Software für Webseiten. Wenn du zum Beispiel WordPress verwendest (wie 40% aller Webseiten), kannst du deine Webseite damit schützen:

- Software zur Überwachung der Dateiintegrität (FIM)

- Plugins, die nach fragwürdigen Kommentaren suchen (wie Astra Web Security und WP fail2ban)

- Plugins, die deine Webseite vor Brute-Force-Angriffen schützen

- Ein Content Delivery Network (CDN)

Alternativ kannst du auch ein allgemeines Sicherheits-Plugin wie Sucuri oder Wordfence verwenden.

2. Installiere regelmäßig neue Software-Updates

Da Hacker Schwachstellen in veraltetem Code finden, ist die Aktualisierung deiner Webseite, Webanwendungen und Software der Schlüssel zur Sicherheit deiner Systeme. Neue Updates schützen dein System, weil:

- Sie enthalten Patches für bekannte Cybersicherheitslücken (einschließlich Zero-Day-Exploits)

- Sie entfernen alte oder ungenutzte Teile von Programmen, die Hacker ausnutzen könnten

- Sie führen neue Cybersicherheitsmaßnahmen ein, um die Nutzer zu schützen

- Sie beheben kleinere Fehler, die für Fuzzing anfällig sind

3. Sicheres Webhosting nutzen

Hacker verletzen jeden Tag über 127.000 Webseiten. Da Hacker über Plugins, Themes oder veraltete Versionen des WordPress-Cores in deine Webseite eindringen können, sind WordPress Webseiten ein bevorzugtes Ziel.

Zum Glück kannst du dein Unternehmen schützen, indem du einen sicheren Host-Anbieter wie Kinsta nutzt. Kinsta schützt deine Webseite mit:

- Verschlüsselte Secure File Transfer Protocol (SFTP) und Secure Shell (SSH) Verbindungen

- Eine sichere Verbindung zur Google Cloud Platform

- Eine Hack-Fix-Garantie

- Ein IP Deny Tool, mit dem du IP-Adressen vom Zugriff auf deine Webseite ausschließen kannst

- Schutz vor Distributed Denial of Service (DDoS) und eine Firewall auf Unternehmensebene durch Cloudflare

- Automatische Backups alle zwei Wochen

- Ein Versprechen zur Malware-Sicherheit

4. Verwende eine Firewall

Firewalls sind genau das, wonach sie klingen: digitale Mauern zwischen deinem System und der Außenwelt. Firewalls bieten einen zusätzlichen Schutz für deine Systeme, denn Hacker müssen erst die Firewall überwinden, bevor sie dein System angreifen können.

Es gibt viele verschiedene Arten von Firewalls, darunter Personal Firewalls, Paketfilter, Stateful Firewalls, Web Application Firewalls und Next-Generation Firewalls (NGFW).

5. Verwende die Least Access Rule

Die Least Access Rule besagt, dass die Mitarbeiter deines Unternehmens nur auf die Daten, Hardware und Software zugreifen dürfen, die sie für ihre regulären Arbeitsaufgaben benötigen.

Die Least Access Rule schafft weniger Einstiegspunkte für Hacker, die Social Engineering einsetzen, indem sie die Anzahl der Personen begrenzt, die administrativen Zugriff auf jedes System haben.

6. Umstellung auf DevOps-Entwicklung

DevOps ist ein Ansatz, der ein System der kontinuierlichen Entwicklung nutzt, um Programme ständig zu aktualisieren. Es kann dir helfen, deine Sicherheit gegen Zero-Day-Exploits zu erhöhen, da es dich zwingt, dein System ständig zu aktualisieren und zu verändern.

Wenn du mehr über die DevOps-Entwicklung erfahren möchtest, kannst du unseren Artikel „DevOps Tools“ lesen. Aber kurz gesagt, folgt die DevOps-Entwicklung diesem Lebenszyklus:

7. Benutzersicherheitstraining durchführen

In Schulungen zur Benutzersicherheit lernen deine Mitarbeiter/innen, Social-Engineering-Techniken und Sicherheitsbedrohungen in freier Wildbahn zu erkennen.

Wenn du deine Mitarbeiter/innen in der Erkennung von Cybersecurity-Bedrohungen schulst, können sie Angriffe erkennen, schnell die richtigen Leute informieren und handeln, ohne in Panik zu geraten oder den Hackern Informationen zu geben.

8. Nutze VPNs

Virtual Private Networks (VPNs) sind zwischengeschaltete Server, die deine Surfdaten, deine IP-Adresse und deine Verbindungsdaten schützen, während du im Internet surfst. Mit VPNs wird es für kriminelle Hacker schwieriger, über deinen Webbrowser in dein System einzudringen, da sie weniger Informationen haben, die sie gegen dich verwenden können.

VPNs funktionieren wie folgt:

Zusammenfassung

Zero-Day-Angriffe kommen immer häufiger vor und sind für Unternehmen auf der ganzen Welt eine natürliche Sorge. Es gibt jedoch Maßnahmen, die du ergreifen kannst, um dein Risiko eines Angriffs zu verringern, z. B:

- Dein Team darin schulen, Angriffe zu erkennen und darauf zu reagieren

- Einsatz von Cybersicherheitsmaßnahmen wie VPNs, Sicherheitssoftware und Firewalls

- Verändere deinen Entwicklungsprozess, um Systeme regelmäßig zu aktualisieren

- Sorgfältige Kontrolle des Zugangs zu Daten und anfälligen Systemen

- Nutzung von sicheren Webseiten-Hosting-Diensten (wie Kinsta)

Jetzt, wo wir unsere Tipps geteilt haben, bist du an der Reihe. Welche Schritte unternimmst du, um das Risiko eines Cyberangriffs in deinem Unternehmen zu verringern? Bitte lass es uns in den Kommentaren wissen.

Schreibe einen Kommentar