Eine Sicherheitstechnologie wie das Sender Policy Framework (SPF) kann sich in einer von Online-Angriffen und Spam-Nachrichten geplagten Welt als unschätzbar erweisen.

Cybersicherheit ist ein wichtiges Anliegen für alle, von Privatpersonen über Unternehmen bis hin zu staatlichen Institutionen. Sicherheitsrisiken wie E-Mail-Spoofing, Phishing-Angriffe, Spam und andere böswillige Machenschaften haben überhand genommen und zielen auf Daten, Anwendungen, Netzwerke und Menschen ab.

Die Folge ist ein Verlust von Daten, Geld, Ansehen und Kundenvertrauen. Und E-Mails sind einer der einfachsten Angriffswege.

SPF ist eine beliebte E-Mail-Validierungstechnik, die helfen kann, diese Angriffe abzuwehren, indem sie E-Mail-Spoofing erkennt und Spam verhindert. Die Verwendung eines SPF-Eintrags kann auch verhindern, dass deine E-Mails von anderen Servern als Spam gekennzeichnet werden, bevor sie deine Zielgruppe erreichen.

In diesem Artikel gehen wir auf SPF-Einträge ein und erklären, warum es wichtig ist, diese Technik für die E-Mail-Sicherheit einzusetzen.

Was bedeutet SPF?

Bevor wir uns ansehen, was ein SPF-Datensatz ist, sollten wir SPF erst einmal verstehen.

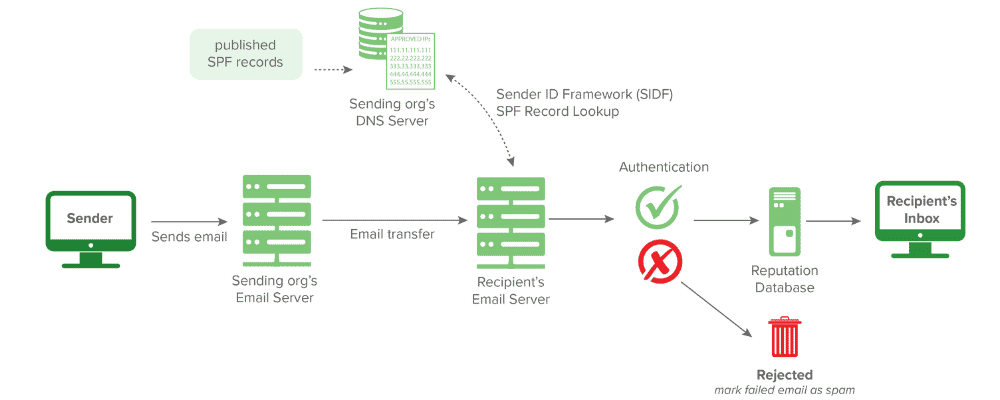

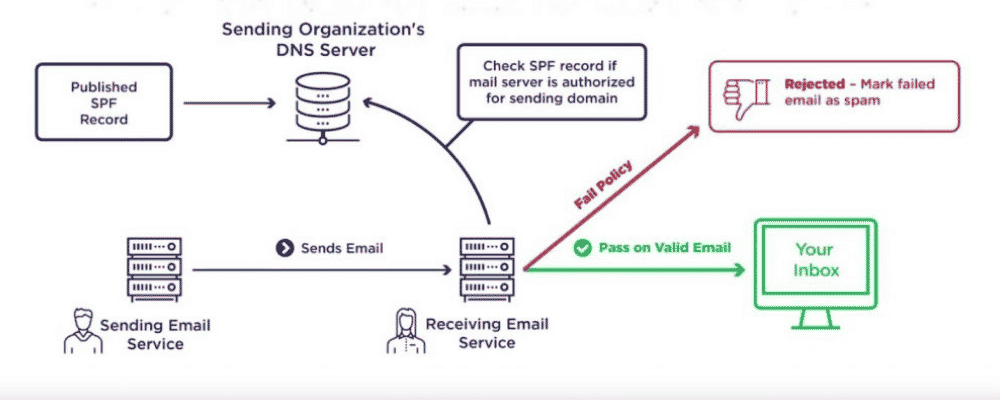

Das Sender Policy Framework (SPF) ist eine Methode zur Authentifizierung von E-Mails, mit der gefälschte Absenderadressen bei der E-Mail-Zustellung erkannt werden sollen.

Angreifer fälschen oft Absenderadressen und lassen sie so echt aussehen wie die Adresse eines normalen Nutzers. SPF kann dabei helfen, diese Nachrichten zu erkennen und unter Quarantäne zu stellen, um sie von ihren Angriffen abzuhalten.

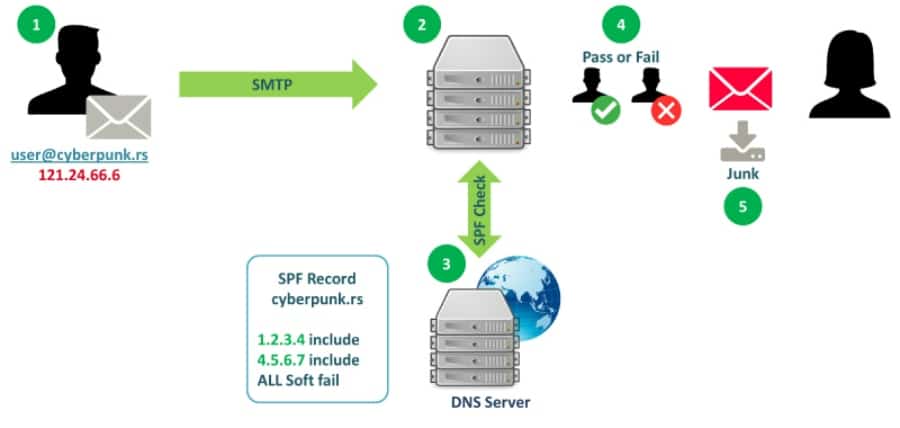

Mit SPF kann der Server auf der Empfängerseite überprüfen, ob eine E-Mail, die von einer bestimmten Domain zu kommen scheint, tatsächlich von einer autorisierten IP-Adresse dieser Domain stammt. Die Liste mit allen autorisierten IP-Adressen und Hosts für eine bestimmte Domain ist in den DNS-Einträgen dieser Domain zu finden.

Was ist ein SPF-Eintrag?

Ein SPF-Record ist eine Art TXT-Record, der in einer DNS-Zonendatei veröffentlicht wird und eine Liste aller autorisierten Mailserver enthält, die E-Mails im Namen deiner Domain versenden dürfen. Es handelt sich um eine Implementierung von SPF, die zu deinem DNS hinzugefügt werden muss, um Spammer zu identifizieren und davon abzuhalten, bösartige E-Mails mit gefälschten Adressen im Namen deiner Domain zu versenden.

Spammer nutzen E-Mail-Spoofing, indem sie eine E-Mail mit gefälschten Absenderadressen erstellen, da die meisten E-Mail-Server keine Authentifizierung durchführen. Dann bearbeiten sie die Absenderadresse einer E-Mail, indem sie die E-Mail-Kopfzeilen fälschen, so dass es so aussieht, als ob die E-Mails von deiner Domain gesendet werden.

Dieser Vorgang wird Spoofing genannt und ermöglicht es den Spammern, die Nutzer/innen zu betrügen, an ihre privaten Daten zu gelangen und ihren Ruf zu schädigen.

Heutzutage tragen fast alle bösartigen E-Mails gefälschte Adressen. Die Folge ist, dass die Personen, deren E-Mail-Adressen die Angreifer gestohlen haben, einen Rufschaden erleiden, Zeit damit verschwenden, unzustellbare Nachrichten zu reparieren, ihre IP-Adressen auf eine schwarze Liste setzen lassen, usw.

Daher ist die Einrichtung von SPF-Einträgen notwendig, um die Zustellbarkeit und Sicherheit deiner E-Mails zu verbessern.

SPF-Datensatz-Syntax

Im Allgemeinen wird ein SPF-Datensatz durch einen TXT-Datensatz definiert (nicht zu verwechseln mit dem alten SPF-Datensatz vom Typ Datei).

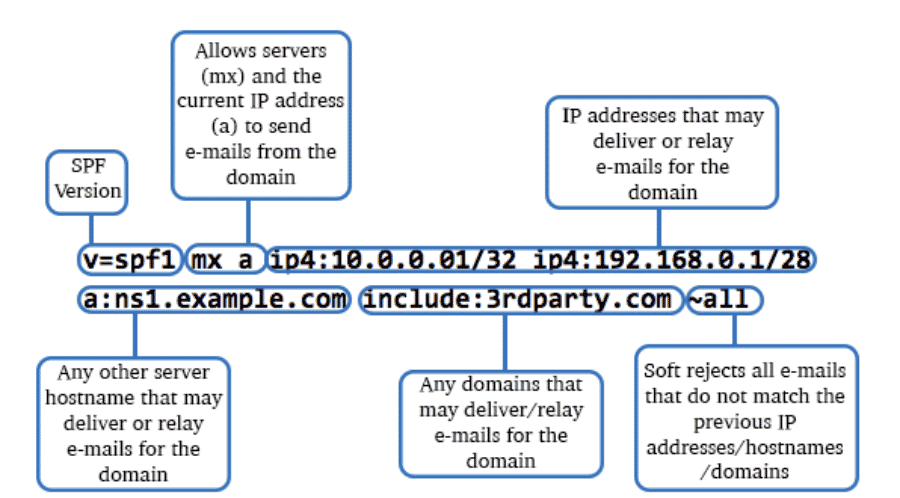

Ein SPF-Eintrag beginnt mit einem „v“, das die verwendete SPF-Version angibt. Derzeit muss diese Version „spf1“ sein, da sie von den meisten Mail-Exchange-Servern erkannt wird.

Danach folgen weitere Begriffe, die die Regeln für Hosts definieren, die E-Mails von der angegebenen Domain senden. Diese Begriffe können auch weitere Informationen für die Verarbeitung des SPF-Eintrags liefern.

Beispiel für einen SPF-Eintrag

Hier siehst du, wie ein SPF-Eintrag aussieht und was die einzelnen Teile bedeuten:

<v="spf1 a include:_spf.google.com -all">

v=spf1ist die SPF-Version 1, eine Komponente, die einen TXT-Eintrag als SPF-Eintrag identifiziert.aermächtigt den im A-Eintrag der Domain ermittelten Host, die E-Mails zu versenden.include:wird verwendet, um E-Mails zu autorisieren, die der Absender im Namen einer Domain (hier google.com) versenden darf.-allteilt dem Server des Empfängers mit, dass die Adressen, die nicht in diesem SPF-Eintrag aufgeführt sind, keine E-Mails versenden dürfen. Außerdem werden die Server angewiesen, solche Adressen abzulehnen.

Wie funktioniert ein SPF-Eintrag?

Jeder Computer kann E-Mails verschicken, die vorgeben, von einer beliebigen Adresse zu stammen, wie es das SMTP-System erlaubt. Angreifer und Betrüger machen sich dies zunutze, indem sie gefälschte Adressen verwenden, die schwer zu verfolgen sind.

Eine ähnliche Technik wird bei Phishing-Angriffen verwendet, bei denen die Angreifer Nutzer/innen dazu bringen, ihre persönlichen oder geschäftlichen Daten preiszugeben, indem sie eine echte Website oder einen echten Dienst imitieren, den die Nutzer/innen häufig nutzen.

Um dem entgegenzuwirken, ermöglicht SPF dem Eigentümer einer Domain, mithilfe von DNS-Einträgen festzulegen, welche Computer die Berechtigung haben, E-Mails von dieser Domain zu versenden. Außerdem können die Empfänger eine E-Mail von einer nicht autorisierten Quelle zurückweisen, nachdem sie deren Adresse anhand der SPF-Einträge überprüft haben, bevor sie den Inhalt der E-Mail erhalten.

Wie wir im obigen Beispiel gesehen haben, hat ein SPF-Eintrag die Form eines TXT-Eintrags, in dem alle IP-Adressen von autorisierten E-Mail-Servern für dich aufgelistet sind. Du kannst in einem SPF-Eintrag eine oder mehrere autorisierte IP-Adressen zum Versenden von E-Mails einrichten lassen.

Wenn ein/e autorisierte/r Nutzer/in eine E-Mail mit aktiviertem SPF-Eintrag sendet, führt der Mailserver des Empfängers einen DNS-Lookup durch, um den TXT-Eintrag zu erkennen und festzustellen, ob die IP-Adresse des/der Absenders/in autorisiert ist.

Wenn er keinen SPF-Eintrag findet, sendet er eine „Hard Fail“- oder „Soft Fail“-Nachricht an den Absender.

Wenn der Server des Empfängers diese Domain ablehnt, muss der unberechtigte Nutzer oder Client eine Ablehnungsnachricht erhalten („hard fail“). Handelt es sich bei dem Client jedoch um einen Message Transfer Agent (MTA), wird in diesem Fall eine Bounce-E-Mail an die tatsächliche Absenderadresse generiert („soft fail“).

Bestandteile eines SPF-Datensatzes

SPF-Datensätze bestehen aus verschiedenen Bestandteilen, angefangen mit der Versionsnummer.

Versionsnummer

Alle SPF-Datensätze beginnen mit einer Versionsnummer, die durch Mechanismen, die gültige Absender definieren, autorisiert sein muss. Auf die SPF-Versionsnummer, z. B. spf1, folgt eine Zeichenkette mit Mechanismen, Quantifizierern und Modifizierern.

Mechanismen

Mechanismen beschreiben die Hosts, die als autorisierte Absender für eine bestimmte Domain bestimmt sind. Ein SPF-Eintrag kann null oder mehrere Mechanismen enthalten. Einige der üblichen Mechanismen in SPF-Einträgen sind:

a: Gibt alle IP-Adressen in einem DNS-A-Eintrag an (Beispiel:v=spf1 a:google.com -all). Er wird als letztes verwendet und definiert die Regel für den Umgang mit einer Absender-IP, die keinem der vorherigen Mechanismen entspricht.mx: Definiert alle A-Einträge in Richtung des MX-Eintrags, der zu jedem Host gehört. Beispielv=spf1 mx mx:google.com -allinclude:: Legt andere autorisierte Domains fest (Beispiel:v=spf1 include:outlook.microsoft.com -all). Wenn die Richtlinie dieser bestimmten Domain gültig ist, ist auch dieser Mechanismus gültig. Du brauchst die Redirect-Erweiterung, wenn du eine vollständige Delegation mit der Richtlinie einer anderen Domain erreichen willst.ptr: Sie definiert alle A-Datensätze in Richtung des PTR-Datensatzes des jeweiligen Hosts (Beispiel:v=spf1 ptr:domain.com -all). Allerdings solltest du diesen Mechanismus nach Möglichkeit vermeiden.all: Entspricht allen entfernten und lokalen IP-Adressen und wird am Ende des SPF-Records verwendet (Beispiel:v=spf1 +all).exists: Damit werden Dommains angegeben, die gemäß der SPF-Definition als Ausnahme abgemeldet sind. Wenn eine Abfrage auf eine bestimmte Domain ausgeführt wird, ist sie eine Übereinstimmung, wenn sie ein Ergebnis erhält. Sie wird selten verwendet und bietet kompliziertere Übereinstimmungen wie DNSBL-Abfragen.ip4: Wird verwendet, um eine IPv4-Adresse zu definieren, zum Beispiel: v=spf1 ip4:192.0.0.1 -all.- <strong>

ip6: Wird verwendet, um eine IPv6-Adresse zu definieren, z. B. v=spf1 ip6:2001:db8::8a2e:370:7334 -all

Diese definieren alle IP-Adressen, die berechtigt sind, E-Mails von der Domain zu versenden.

Quantifizierer

Mechanismen haben einen Quantifizierer, um zu definieren, wie sie eine Übereinstimmung behandeln können.

Ein E-Mail-Server vergleicht die IP-Adresse des Absenders mit der Liste der autorisierten IP-Adressen in den Mechanismen. Wenn er eine Übereinstimmung für die IP-Adresse in einem der SPF-Mechanismen findet, implementiert er die Regel für die Ergebnisbehandlung. Die Standardregel dafür ist pass oder +.

Die vier Quantifizierer lauten wie folgt:

+stellt das PASS-Ergebnis dar. Wenn die Adresse den Test besteht, muss die Nachricht akzeptiert werden (Beispiel:v=spf1 +all). Du kannst es weglassen, weil z. B.+mxundmxdasselbe sind.-steht für HARDFAIL und gibt an, dass die Adresse den Test nicht bestanden hat und die E-Mail abgelehnt werden muss (Beispiel:v=spf1 -all).~steht für SOFTFAIL und wird wie eine Tilde ausgesprochen. Es bedeutet, dass die Adresse den Test nicht bestanden hat; das Ergebnis ist jedoch nicht endgültig. Du kannst eine nicht konforme E-Mail akzeptieren und kennzeichnen (Beispiel:v=spf1 ~all).?steht für NEUTRAL, d.h. die Adresse hat den Test weder bestanden noch nicht bestanden und du kannst sie annehmen oder ablehnen (Beispiel:v=spf1 ?all).

Wenn du keinen Quantifizierer in einem SPF-Datensatz siehst, bedeutet das, dass der +all Quantifizierer angewendet wird.

Modifikatoren

Mit Modifikatoren kannst du den Rahmen erweitern. Sie sind Werte- oder Namenspaare, die durch das Zeichen = getrennt sind und weitere Informationen liefern. SPF-Datensätze können auch null, einen oder zwei Modifikatoren haben, aber sie dürfen nur einmal, am Ende des Datensatzes, erscheinen.

Die beiden am häufigsten verwendeten Modifikatoren sind:

redirect: Wird verwendet, um eine Anfrage an andere Domains zu senden. Dieser Modifikator ist im Vergleich zu anderen Mechanismen und Modifikatoren einfach zu verstehen und wird verwendet, wenn du mehrere Domains hast und überall denselben SPF-Eintrag verwenden musst.exp: Wird verwendet, um eine Erklärung abzugeben, wenn ein FAIL-Quantifizierer in einem abgeglichenen Mechanismus enthalten ist. Diese Erklärung wird in das SPF-Protokoll aufgenommen.

Warum brauchst du SPF-Einträge?

Wenn deine Domain einen SPF-Eintrag hat, verringert sich die Wahrscheinlichkeit, dass du böswillige, gefälschte E-Mails erhältst, was deine E-Mail-Sicherheit erhöht und dich vor Cyberangriffen und Spammern schützt.

Ein SPF-Eintrag erhöht außerdem die Glaubwürdigkeit deiner Domain und verringert die Wahrscheinlichkeit, dass sie von den Spam-Filtern ausgelistet wird. So finden legitime E-Mails schneller ihren Weg zu dir.

Außerdem wird das Hinzufügen von SPF-Einträgen in deiner Domain immer wichtiger, um zu überprüfen, welche Absender E-Mails im Namen deiner Domain senden dürfen. Es bietet viele Vorteile, die wir im Folgenden näher erläutern.

Erhöhte E-Mail-Sicherheit

SPF-Einträge erhöhen die E-Mail-Sicherheit für Privatpersonen und Unternehmen gleichermaßen. Im Zeitalter der Cybersecurity, in dem Nutzer/innen auf der ganzen Welt von Cyberkriminalität betroffen sind, musst du Maßnahmen ergreifen, um deinen Posteingang zu schützen.

Das Hinzufügen von SPF-Einträgen ist eine Möglichkeit, genau das zu tun. Dadurch, dass es für E-Mail-Angreifer/innen schwieriger wird, in deinen Posteingang einzudringen, ist die Wahrscheinlichkeit geringer, dass Spam-Nachrichten in deinem Posteingang landen; das erhöht deine E-Mail-Sicherheit.

Verbesserte Zustellbarkeit von E-Mails

Wenn eine Domain keinen SPF-Eintrag hat, können ihre E-Mails versagen oder von Servern als Spam markiert werden. Wenn dies wiederholt passiert, sinkt die Fähigkeit, E-Mails erfolgreich an die Empfänger/innen zu versenden (auch Zustellbarkeit genannt).

Dies wird zu einem Hindernis für Einzelpersonen und Unternehmen, die solche Domains nutzen, um ihre Zielkunden, Mitarbeiter/innen, Verkäufer/innen und andere Personen zu erreichen.

Verbesserte Domain-Reputation

Wenn deine Nutzer ständig E-Mails von Angreifern erhalten, die sich als dein Unternehmen ausgeben, ist die Glaubwürdigkeit deiner Domain in Gefahr. Bösewichte können auch deinen Kunden und Mitarbeitern schaden, indem sie ihre persönlichen Daten preisgeben, was deinem Ruf weiter schadet.

Deshalb ist es wichtig, deine Domain mit Hilfe von SPF-Einträgen vor solchen Vorfällen zu schützen. Indem du den Versand von E-Mails auf die in den Einträgen aufgeführten autorisierten IP-Adressen beschränkst, verhinderst du Spam-Nachrichten und reduzierst die Wahrscheinlichkeit solcher Angriffe.

DMARC-Konformität

Das E-Mail-Verifizierungssystem DMARC stellt sicher, dass nur autorisierte Nutzer/innen E-Mails im Namen deiner Domain versenden.

Seine Richtlinien geben den Servern auch vor, wie sie mit E-Mails umgehen sollen, deren DKIM- und SPF-Prüfung fehlgeschlagen ist. DMARC schreibt vor, dass solche E-Mails als abgelehnt, als Spam oder als zugestellt markiert werden müssen.

Außerdem können Domain-Administratoren Berichte über die E-Mail-Aktivitäten erhalten und ihre Richtlinien entsprechend anpassen.

Wer braucht einen SPF-Eintrag?

Du musst einen SPF-Eintrag für deine Domain einrichten, wenn du kommerzielle und transaktionsbezogene E-Mails an deine Kunden, Mitarbeiter oder Lieferanten versendest. Die Verwendung verschiedener E-Mail-Sicherheitslösungen erhöht die Zustellbarkeit und Sicherheit deiner E-Mails.

- Unternehmen und Privatpersonen: Mit einem E-Mail-Authentifizierungsverfahren wie SPF-Einträgen können Unternehmen und Privatpersonen überprüfen, ob eine E-Mail im Namen ihrer Domain verschickt wird oder ob es jemand für seinen persönlichen Vorteil tut und deine Mitarbeiter/innen betrügt. Und du kannst das noch verstärken, indem du SPF-Einträge mit DMARC oder DKIM verwendest, um eine vollständige Authentifizierungsrichtlinie für alle deine E-Mails festzulegen.

- ISPs: SPF-Einträge sind für ISPs von Vorteil. Wenn sie einen SPF-Datensatz nicht richtig eingerichtet haben, müssen sie möglicherweise erneut eine E-Mail-Filterung durchführen. Außerdem bedeutet eine fehlgeschlagene Authentifizierung, dass ihre E-Mails möglicherweise von vielen Servern blockiert oder als Spam erkannt werden.

Wenn du also möchtest, dass deine E-Mails das gewünschte Ziel erreichen, kannst du dies mit SPF-Einträgen sicherstellen und deine Domains und E-Mails besser schützen. Er filtert gefälschte E-Mails von Phishern und Spammern und schützt deinen Ruf.

Wie man SPF-Einträge erstellt, hinzufügt und bearbeitet

Hier erfährst du, wie du deine SPF-Einträge hinzufügen, erstellen und bearbeiten kannst.

So erstellst du einen SPF-Eintrag

Bevor du einen SPF-Eintrag erstellst, musst du wissen, ob dein E-Mail-Versand dies überhaupt erfordert.

Verstehe also zuerst den Return Path. Bei SPF geht es um die Domain, die im Return-Path verwendet wird, und nicht um die FROM-Domain. Finde daher zunächst heraus, welchen Return-Path du für deinen E-Mail-Versand verwendest.

Außerdem können bestimmte E-Mail-Versanddienste (ESPs) wie Google deinen Domainnamen in ihrem Return-Path verwenden. Dafür musst du einen eigenen SPF-Eintrag für deine Domain erstellen.

Andere ESPs, wie z. B. Postmark, können jedoch ihre Domain im Return-Path verwenden, ohne dass du selbst einen SPF-Eintrag erstellen musst; das muss stattdessen dein ESP tun.

Da du nun weißt, warum du einen SPF-Eintrag einrichten musst, gehen wir nun Schritt für Schritt vor, wie das geht.

Schritt 1: Identifiziere IP-Adressen, die E-Mails senden

Unternehmen können von mehreren Orten aus E-Mails verschicken. Im ersten Schritt zur Erstellung eines SPF-Eintrags musst du also feststellen, welche IP-Adressen du von deiner Domain aus zum Versenden von E-Mails verwendest. Listen Sie alle IP-Adressen und die entsprechenden Mailserver in einem Textdokument oder einer Tabelle auf.

Außerdem musst du herausfinden, über welche Wege E-Mails im Namen deiner Marke versendet werden. Das kann ein Webserver, ein bürointerner E-Mail-Server wie Microsoft Exchange, der Mailserver deines ESP, ein Mailserver des Mailbox-Anbieters deines Kunden oder ein Mailserver eines Drittanbieters sein.

Wenn du dir nicht sicher bist, welche IP-Adressen du hast, kannst du dich an deinen ESP wenden und eine vollständige Liste mit allen IP-Adressen deines Kontos erhalten. Eine andere Möglichkeit wäre, mit deinem Systemadministrator zu sprechen. Er kann dir eine Liste mit allen IP-Adressen geben, die in deinem Unternehmen verwendet werden.

Schritt 2: Liste der sendenden Domains

Ein Unternehmen kann viele Domains besitzen. Davon können sie einige Domains für den E-Mail-Versand nutzen und andere für andere Zwecke.

In Schritt Nummer 2 musst du für jede Domain, die du besitzt, einen SPF-Eintrag erstellen, unabhängig davon, ob die Domains für E-Mails oder für einen anderen Zweck verwendet werden oder nicht.

Denn Cyberkriminelle könnten versuchen, andere Domains zu fälschen, die du nicht zum Versenden von E-Mails verwendest, da sie nicht mit SPF geschützt sind, während andere Domains zum Versenden von E-Mails verwendet werden.

Schritt 3: Einrichten des SPF-Eintrags

SPF vergleicht die IP-Adresse des Absender-Mailservers mit einer Liste autorisierter Absender-IP-Adressen, die der Absender in seinem DNS-Eintrag veröffentlicht hat, um die Identität des Absenders zu überprüfen und deine E-Mails zu schützen.

Um einen SPF-Eintrag zu erstellen, musst du ein v=spf1 Tag schreiben, gefolgt von den IP-Adressen, die für den Versand von E-Mails zugelassen sind. Beispiel v=spf1 ip4:192.0.0.1 -all

Für den Fall, dass du eine Drittanbieterlösung nutzt, um E-Mails im Namen deiner Domain zu versenden:

- Füge

includein den SPF-Eintrag ein, um anzugeben, dass die dritte Partei ein legitimer Absender ist. Du kannst zum Beispiel schreibeninclude:google.com - Nachdem du alle autorisierten IP-Adressen, die mit deiner Domain verbunden sind, hinzugefügt hast, beende den SPF-Eintrag mit einem Tag – entweder

-alloder~all. Hier bedeutet der Tag-allein HARD SPF FAIL, während der Tag~allein SOFT SPF FAIL bedeutet. Bei führenden Mailbox-Anbietern führen jedoch sowohl-allals auch~allzu einem SPF-Fehler. Im Allgemeinen wird-alljedoch häufig verwendet, da es sicherer ist. - Erstelle deine SPF-Datensätze so, dass sie nicht länger als 255 Zeichen sind, und vermeide es, mehr als 10 Include-Anweisungen, auch bekannt als „Lookups“, hinzuzufügen

Dann könnte dein SPF etwa so aussehen:

v=spf1 ip4:192.0.0.1 include:google.com -all

Das ist für deine Domains, die berechtigt sind, in deinem Namen E-Mails zu versenden. Für deine anderen Domains musst du die Modifikatoren (außer -all) im SPF-Eintrag ausschließen.

So könnte dein SPF-Eintrag für Domains aussehen, die du nicht zum Versenden von E-Mails verwendest v=spf1 –all

So kannst du deinen SPF-Eintrag erstellen. Danach musst du ihn nur noch veröffentlichen.

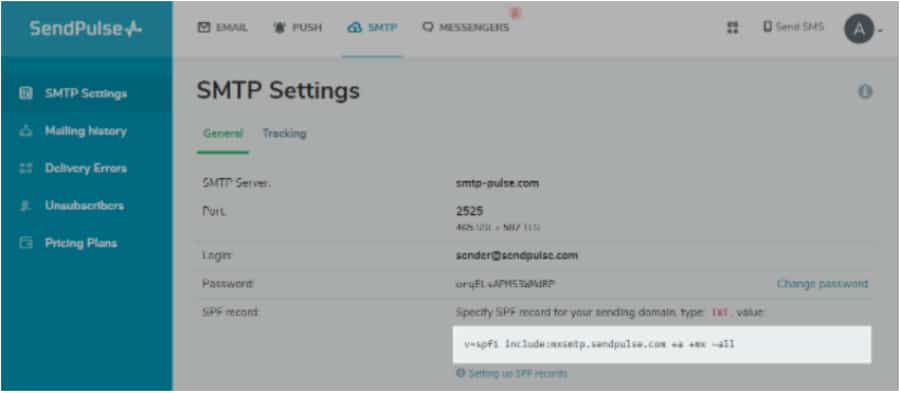

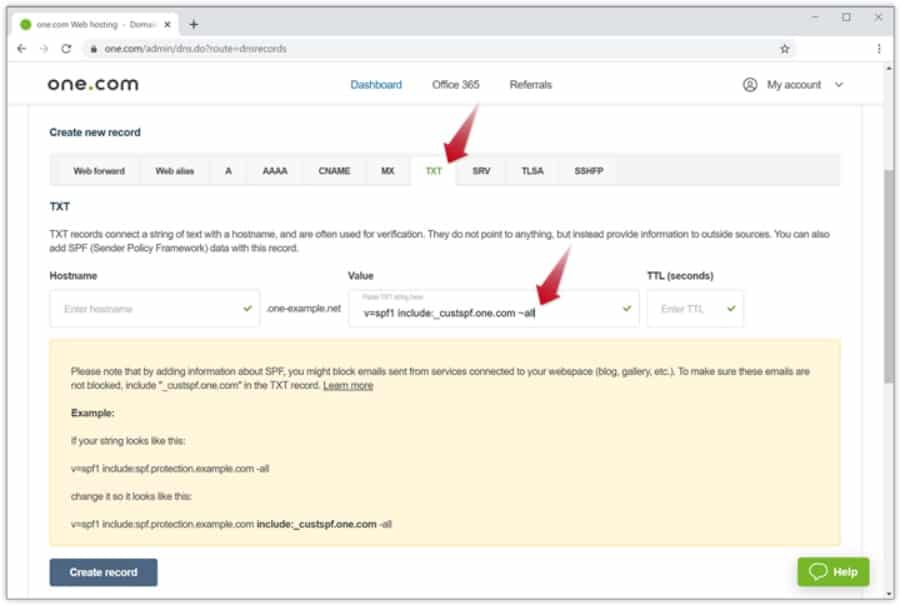

Schritt 4: Veröffentlichen des SPF-Eintrags

Sobald du den SPF-Eintrag erstellt hast, musst du ihn in deinem DNS veröffentlichen. Hierfür gibt es zwei Methoden:

- Arbeite mit deinem internen DNS-Administrator zusammen und weise ihn an, den SPF-Eintrag in deinem DNS zu veröffentlichen. Dein DNS-Anbieter stellt dir ein Dashboard zur Verfügung, auf das du zugreifen und die Veröffentlichung einfach durchführen kannst.

- Du kannst den DNS-Dienstleister auch direkt bitten, deinen SPF-Eintrag im DNS zu veröffentlichen.

So können die Mailbox-Empfänger wie Gmail, Hotmail, Mailbird usw. den SPF-Eintrag anfordern.

Wenn du außerdem die DNS-Einträge aktualisieren willst:

- Logge dich in das Domainkonto ein, das du bei deinem Domainhosting-Anbieter gekauft hast

- Wähle die Domain, deren Einträge du aktualisieren möchtest

- Rufe die Seite auf, auf der deine DNS-Einträge gespeichert sind, z. B. einen DNS-Manager

- Erstelle einen neuen TXT-Eintrag und gib den Namen deiner Domain im Feld „Host“ ein

- Fülle das Feld „TXT-Wert“ mit dem SPF-Datensatz und gib eine Time To Live (TTL) an

- Klicke auf „Eintrag hinzufügen“ oder „Speichern“, um den neuen SPF-Eintrag in deinem DNS zu veröffentlichen.

Schritt 5: Teste den SPF-Eintrag

Nachdem du deinen SPF-Eintrag erstellt und veröffentlicht hast, kannst du ihn mit einem SPF-Eintragsprüfer testen. Auf dem Markt gibt es viele Möglichkeiten, SPF-Einträge zu prüfen, z. B. Dmarcian, Agari, Mimecast usw.

Wenn du einen Test durchführst, kannst du die Gültigkeit deines SPF-Eintrags überprüfen und die Liste mit allen autorisierten Servern sehen, die E-Mails im Namen deiner Domain versenden dürfen. Wenn du keine legitime IP-Adresse in der Liste findest, kannst du die Absender-IP-Adresse links einfügen und deinen Eintrag aktualisieren.

So fügst du einen SPF-Eintrag für deine Domain hinzu

Du musst auf das DNS-Kontrollpanel deiner Domain zugreifen, um einen SPF-Eintrag hinzuzufügen. Wenn du einen Webhosting-Anbieter wie Kinsta nutzt, ist es einfacher, einen SPF-Eintrag zu deinem DNS hinzuzufügen. Du kannst dich auf die Dokumentation beziehen und den Schritten folgen, die dort beschrieben sind.

In der Regel veröffentlichen E-Mail-Dienstleister SPF-Einträge, um den Versand von E-Mails von deinen Domains zu ermöglichen. Wenn du aber keine Ahnung davon hast oder dein ISP deine DNS-Einträge verwaltet, kannst du dich an deine IT-Abteilung wenden.

Beschränkungen von SPF-Einträgen

Obwohl das Hinzufügen von SPF-Einträgen Vorteile in Bezug auf die E-Mail-Sicherheit, die Zustellbarkeit und vieles mehr bietet, gibt es bestimmte Einschränkungen. Lass uns über diese Einschränkungen sprechen.

DNS SPF-Einträge

In früheren SPF-Versionen wurden die Einstellungen in den DNS-TXT-Einträgen der Absenderdomains überprüft, um eine schnellere Bereitstellung und Prüfung zu ermöglichen. DNS TXT-Datensätze wurden als Freiformtext ohne jegliche Semantik entworfen.

Im Jahr 2005 wurde SPF jedoch von der IANA ein Typ-99-Ressourceneintrag zugewiesen. Dies führte zu einer geringeren Nutzung von SPF, da die Nutzer/innen mit den beiden für sie verwirrenden Mechanismen überfordert waren. Im Jahr 2014 wurde es eingestellt.

Header-Probleme

SPF wurde ursprünglich entwickelt, um Angreifer daran zu hindern, die Absenderadresse einer E-Mail zu fälschen. Aber viele tun dies jetzt nur noch im „Von“-Feld des E-Mail-Headers, das für die Empfänger/innen sichtbar ist, anstatt von ihrem MTA verarbeitet zu werden. Das erhöht das Risiko von Spoofing.

Obwohl du SPF mit DMARC verwenden kannst, um das Absenderfeld des Mailheaders zu prüfen, brauchst du möglicherweise eine fortschrittlichere, stärkere Lösung als SPF, um dich vor Spoofing mit Anzeigenamen zu schützen.

Außerdem ist es schwierig, SPF-Einträge zu aktualisieren, wenn du E-Mail-Streams hinzufügst oder deinen ISP wechselst. SPF-Einträge können auch die Weiterleitung einer einfachen Nachricht unterbrechen und garantieren keine E-Mail-Authentifizierung.

Best Practices für SPF-Einträge

Bevor wir uns mit den Best Practises für die Erstellung und Pflege von SPF-Einträgen beschäftigen, wollen wir zunächst einige allgemeine Praktiken erläutern.

- Deine sendende IP-Adresse muss einen PTR-Eintrag enthalten. Er funktioniert ähnlich wie ein umgekehrtes Telefonbuch, mit dem du eine IP-Adresse zusammen mit einem Hostnamen nachschlagen kannst. Öffentliche Internetzugangspunkte und private IP-Adressen für Internetverbindungen haben jedoch oft keine PTR-Einträge. Er wird verwendet, wenn eingehende Verbindungen verifiziert werden müssen.

- Verwende E-Mail-Authentifizierungssysteme. Du kannst entweder eines oder alle drei E-Mail-Authentifizierungssysteme verwenden: SPF, DMARC und DKIM. Seriöse Absender, die die E-Mail-Authentifizierung nutzen, können leicht erkannt werden, während diejenigen, die sie nicht nutzen, einem Sicherheitsrisiko durch E-Mail-Spamming ausgesetzt sind. Obwohl die Verwendung dieser Systeme nicht unbedingt garantiert, dass deine E-Mails erfolgreich in den Posteingängen der Empfänger/innen landen, bietet sie einen besseren Schutz. Das ist besser, als gar keine E-Mail-Sicherheitsmechanismen zu haben, um den Ruf des Absenders zu überwachen und zu wahren.

- Verwende oder füge niemals einen Datensatz mit

+allein. Die einzige Möglichkeit,allproduktiv zu nutzen, ist in den Mechanismen~alloder-all.

Im Anschluss an diese allgemeinen Praktiken gehen wir auf einige der besten Praktiken für SPF-Einträge ein.

Begrenzte SPF-Einträge verwenden

SPF enthält viele leistungsstarke und komplexe Mechanismen, aber es ist nicht notwendig, sie alle in deinen SPF-Einträgen zu verwenden. Halte deine SPF-Einträge einfach und definiere nur die benötigte Anzahl von SPF-Einträgen, nicht mehr als das.

Das gilt auch für den include: Mechanismus. Verwende ihn in einer begrenzten Anzahl und vermeide verschachtelte Includes, wenn du kannst. So verhinderst du, dass du das Limit von 10 DNS-Lookups überschreitest. Du kannst auch eine Vielzahl von IP-Adressen auf einmal hinzufügen, anstatt alles einzeln zu tun. Das vereinfacht den Prozess und spart Zeit.

Bereiche in CIDR-Notation angeben

Füge die Bereiche in CIDR-Schreibweise hinzu, denn ein einziger Fehler kann den Wert dramatisch verändern. Wenn es einem Angreifer also gelingt, einige deiner Systeme zu kompromittieren und eines davon die IP-Adresse dieses Bereichs besitzt, könnte das fatal sein. Sie können die ordnungsgemäß authentifizierte IP-Adresse missbrauchen, um Spam-E-Mails zu versenden. Das könnte deinem Ruf schaden, zu Datenverlust führen und dazu führen, dass deine Domain von Mail-Providern als Spam gekennzeichnet wird.

Da diese Gefahr sehr groß ist, sind die Mailanbieter wachsam geworden und blockieren Domains, die ihnen verdächtig vorkommen, um solche Vorfälle zu verhindern. Sie begrenzen die zulässigen CIDR-Größenbereiche, die in SPF-Einträgen als gültig angesehen werden.

Vermeide die Verwendung der +all-Anweisung

Vermeide es, die Anweisung +all in deinen SPF-Datensätzen zu verwenden. Sie kann zu freizügig wirken, und es ist schwierig, diese Art von Sicherheitsproblemen zu erkennen, da diese SPF-Datensätze syntaktisch gültig sind. Selbst Tools und Prüflösungen zur Überprüfung der Datensätze können übermäßig freizügige Datensätze möglicherweise nicht erkennen.

Die Anweisung +all ermöglicht es dem SPF-Datensatz, buchstäblich dem gesamten Internet zu erlauben, E-Mails im Namen deiner Domäne zu versenden, einschließlich der bösartigen. In der Tat haben Domains, die in den Spam-Versand verwickelt sind, oft SPF-Einträge, die mit +all enden. So können sie von jeder IP-Adresse aus Spam-E-Mails versenden, die mit Malware infiziert sind.

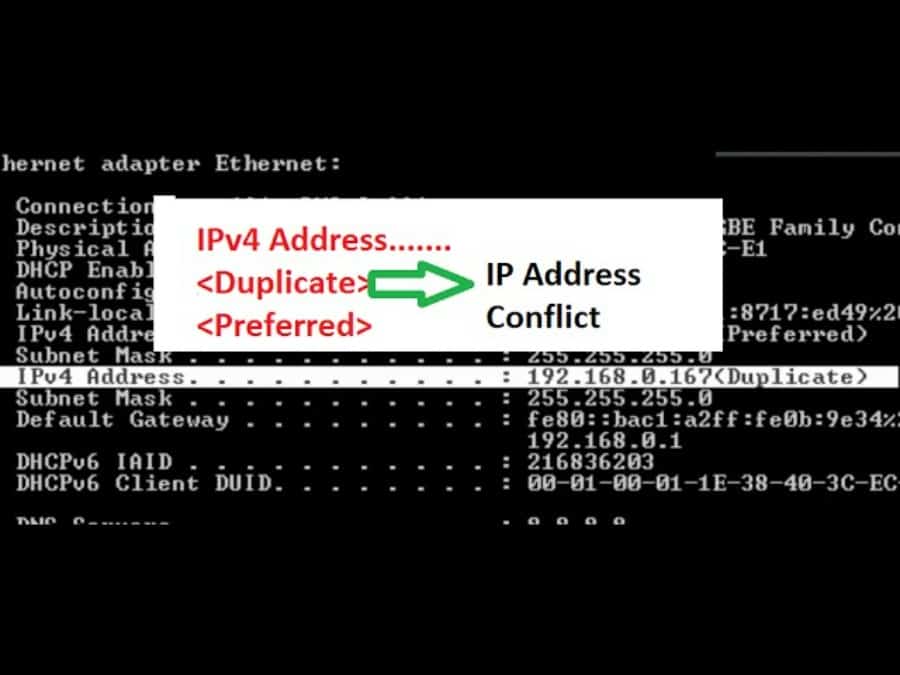

Vorsicht vor doppelten Einträgen

In der Regel haben Domains nur einen SPF-Eintrag, das heißt, sie können nur einen TXT-Eintrag speichern, der mit der Anweisung v=spf1 beginnt. Wenn du versuchst, mehrere Einträge in einer Domain hinzuzufügen, kann das zu dauerhaften Fehlern führen.

Diese SPF-Beschränkung wird häufig missachtet. Viele versuchen, mehrere Einträge hinzuzufügen, weil sie vielleicht verschiedene Dienste in ihrer Domain eingerichtet haben und jeder Dienstanbieter von ihnen verlangt, dass sie einen SPF-Eintrag für ihre Domain erstellen und hinzufügen.

Doppelte Einträge schaden deiner E-Mail-Zustellbarkeit, führen zu Sicherheitsrisiken und können deinen Ruf schädigen. Große E-Mail-Anbieter wie Google und Microsoft haben Techniken, um solche Schäden zu begrenzen und doppelte Einträge automatisch zu korrigieren. Bei kleineren E-Mail-Systemen ist das jedoch nicht der Fall.

Wenn du doppelte SPF-Datensätze feststellst, musst du dich sofort um das Problem kümmern, was relativ einfach zu beheben ist. Unternehmen mit mehreren SPF-Einträgen können diese zu einem einzigen zusammenfassen. Durch das Zusammenführen zweier SPF-Datensätze wird sichergestellt, dass v=spf1 am Anfang des SPF-Datensatzes bleibt und nur einmal erscheint, während all am Ende bleibt.

Zeichenbegrenzung

SPF-Datensätze können laut RFC bis zu 255 Zeichen für eine einzelne Zeichenfolge enthalten. Diese Begrenzung gilt für alle TXT-Einträge in einem DNS.

Wie bereits erläutert, können SPF-Datensätze, die diese Richtlinie nicht einhalten, zu dauerhaften oder vorübergehenden Fehlern in den Mailsystemen der Empfänger führen. Auch wenn dein DNS-Manager dich daran hindert, über diese Grenze hinauszugehen, kann es zu Problemen kommen, wenn du längere Einträge speicherst.

Auch wenn die Datensätze nur 255 Zeichen lang sein dürfen, gibt es die Möglichkeit, mehrere Zeichenketten in einem DNS-Eintrag zu erstellen. Wenn also ein Empfänger-Mailserver den SPF-Datensatz analysiert und mehrere Zeichenfolgen in einem Datensatz findet, kombiniert er sie in einer bestimmten Reihenfolge ohne Leerzeichen.

Sobald dies geschehen ist, prüft der Mailserver den Inhalt. Beachte, dass die Gesamtzahl der Zeichen in deinem Eintrag begrenzt ist, auch wenn du mehrere Zeichenfolgen hinzufügen kannst. Dieses Limit zu verstehen, könnte schwierig sein, aber es stellt sicher, dass die DNS-Pakete 512 Bytes nicht überschreiten, was die empfohlene UDP-Paketlänge ist.

Wenn dein SPF-Datensatz diese Grenze jedoch überschreitet, solltest du Unterdatensätze erstellen und einen einzelnen Datensatz in mehrere Datensätze aufteilen, um Probleme bei der SPF-Überprüfung zu vermeiden. Wenn du deine SPF-Datensätze aufteilst, füge jeden Unterdatensatz in den Hauptteil ein. Sei vorsichtig, da dies zu einer überwältigenden Anzahl von DNS-Anfragen führen kann, was ein Sicherheitsproblem darstellt, das behoben werden muss.

DNS-Abfragen begrenzen

Du musst nicht nur 255 Zeichen in einer Zeichenkette einhalten, sondern auch die Anzahl der DNS-Lookups begrenzen. Die RFC-Spezifikationen schreiben vor, nicht mehr als 10 DNS-Lookups in einem Eintrag durchzuführen. Das hilft, Probleme wie endlose DNS-Schleifen und DDoS-Angriffe (Distributed Denial of Service) zu verhindern.

Aber was passiert wirklich, wenn du mehr als 10 Suchvorgänge in deinem Eintrag durchführst?

Es führt zu einem permanenten Fehler bei der SPF-Authentifizierung. SPF-Mechanismen – include:, a, PTR, mx, exists und redirect – führen zu einer DNS-Abfrage.

Die Mechanismen – all, ip4 und ip6 – zählen jedoch nicht für eine DNS-Abfrage.

Achte außerdem auf verschachtelte Include-Anweisungen, wie z. B. Sub-Records, die dazu verwendet werden, einen größeren Record aufzulösen. Dies kann dazu führen, dass dein SPF-Eintrag mehr DNS-Abfragen erzeugt. Wenn du also einen Drittanbieterdienst nutzt, achte darauf, dass dieser keine übermäßigen DNS-Abfragen in SPF-Einträgen verwendet.

Vermeide doppelte Subnetze und IP-Adressen

Alle SPF-Einträge werden auf ein Subnetz oder eine IP-Adresse aufgelöst.

Beim Erstellen einer Liste von IP-Adressen und Systemen, die E-Mails versenden dürfen, können leicht doppelte Subnetze und IP-Adressen entstehen. Das kann passieren, wenn du die Anweisung include: in deinem SPF-Eintrag und in den MX-Einträgen der Domain für den Mailboxdienstanbieter hinzufügst. Diese IPs könnten dieselben sein und zu den einbezogenen Subnetzen gehören.

Wenn sich die IP-Adresse des Servers nur selten ändert, ist es am besten, die Schreibweise ip4 oder ipv6 zu verwenden. So können die Empfänger DNS-Abfragen vermeiden. Außerdem kannst du einen IP-Adressbereich angeben, wenn du eine lange Liste mit ausgehenden E-Mail-Servern hast, da die DNS-Abfragen für jeden SPF-Eintrag auf zehn begrenzt sind.

Abgesehen davon kannst du noch ein paar weitere Dinge beachten:

- Verwende eine begrenzte Anzahl von

include:Mechanismen und vermeide verschachtelte Includes, wenn du kannst. - Verwende die Mechanismen

~alloder-allanstelle des Mechanismus+all. - Vermeide es, den

existsSPF-Mechanismus zu verwenden, denn wenn du ihn nicht richtig einsetzt, können Sicherheitsrisiken durch die Fehler, die während des Prozesses gemacht werden, durchsickern. - Versuche, den „ptr“ und -Mechanismus nicht zu verwenden, da er im letzten SPF-RFC-Entwurf veraltet ist.

- Vermeide es, den Typ des DNS-Datensatzes festzulegen. Dies wird in TXT-Einträgen nicht mehr akzeptiert.

- Wenn du Adressblöcke über die CIDR-Notation in den SPF-Datensätzen angibst, verwende Blöcke zwischen /30 und /16. Die höheren Zahlen nach einem Schrägstrich bedeuten kleinere Adressblöcke, was besser ist. Verwende außerdem keine Blöcke zwischen /1 und /15, da manche Empfänger sie ignorieren oder nicht berücksichtigen.

- Achte darauf, dass alle Mechanismen, die eine Domäne verwenden, im SPF-Eintrag aufgelöst werden. Oftmals entfernen Systemadministratoren Altsysteme wie einen Exchange-Server vor Ort nicht, die durch die Office365-Clouddienste ersetzt wurden. Obwohl das Hinzufügen von Office365 zu den aktualisierten SPF-Einträgen erforderlich ist, kann es sein, dass das Altsystem noch nicht aktualisiert wurde. In diesem Fall ist die Domain im SPF-Datensatz zwar noch vorhanden, aber in Wirklichkeit existiert sie nicht mehr, was zu einem vorübergehenden SPF-Fehler führt.

- Verwende E-Mail-Authentifizierungssysteme wie DKIM und DMARC zusammen mit SPF, um deine Domain effektiver zu schützen. Wenn du also DKIM und DMARC verwendest, musst du auch die Best Practices für diese Systeme kennen.

Verwendung von DKIM mit SPF

DomainKeys Identified Mail (DKIM) bietet einen Verschlüsselungsschlüssel und eine digitale Signatur, die nachweisen, dass eine E-Mail-Nachricht nicht gefälscht oder verändert wurde. Da DKIM kryptografische digitale Signaturen verwendet, musst du einige Best Practices befolgen, um deine Domain zu schützen.

- Du musst deine kryptografischen Schlüssel regelmäßig ändern, damit Angreifer sie nicht ausnutzen können. Viele Absender verwenden alte, vor Jahren erstellte Schlüssel, die Angreifer leichter ausnutzen können; für diese musst du einen neuen DKIM-Schlüssel erstellen. Du kannst die Schlüssel auch mehrmals im Jahr austauschen, vor allem wenn du Tausende oder Millionen von E-Mails im Monat versendest, um sensible E-Mails zu schützen.

- Achte darauf, dass die Länge deiner Schlüssel mindestens 1.024 Bit beträgt, denn Signaturen, die mit einem kürzeren Schlüssel erstellt wurden, werden oft ignoriert. Daher wechseln immer mehr Absender zu Schlüsseln, die 2.048 Bit oder noch länger sind.

- Wenn du ein ESP bist, solltest du nicht nur einen DKIM-Schlüssel für alle deine Kunden verwenden. Weisen Sie ihnen einen neuen, eindeutigen DKIM-Schlüssel für ihre E-Mails zu.

- Wenn du geprellte E-Mails bemerkst, signiere sie mit DKIM.

Verwendung von DMARC mit SPF

Domain-based Message Authentication and Conformance (DMARC) vereint die SPF- und DKIM-Authentifizierungsmechanismen in einem gemeinsamen Rahmen und ermöglicht es Domaininhabern zu erklären, wie sie möchten, dass eine E-Mail von dieser Domain behandelt wird, wenn sie einen Autorisierungstest nicht besteht.

Die Verwendung von DMARC bringt viele Vorteile mit sich. Es bietet dir eine Berichtsfunktion und ermöglicht es dir, Mailbox-Service-Providern zu signalisieren, dass sie Nachrichten, die die Authentifizierung nicht bestanden haben und im Namen deiner Domain gesendet werden, blockieren sollen. So kannst du betrügerische Nachrichten, die von deiner Domain gesendet werden, identifizieren und blockieren.

Wenn du DMARC noch nicht verwendest, solltest du sofort damit anfangen. Und wenn du es tust, stelle sicher, dass deine Nachrichten einen „Identifier Alignment“ enthalten Diese Ausrichtung ist wichtig, damit eine E-Mail die DMARC-Prüfung besteht. Wenn du sie aber bei der Verwendung von DMARC nicht angibst, werden deine E-Mails direkt an die verdächtige Liste geschickt.

Wie prüfe ich SPF-Einträge?

Du kannst einige Tools verwenden, um SPF-Einträge zu überprüfen. Diese Tools sind als SPF-Eintragsüberprüfungsprogramme oder SPF-Eintragsprüfer bekannt.

SPF-Datensatz-Prüfer

Ein SPF-Datensatz-Prüfer hilft dabei, die Gültigkeit eines SPF-Datensatzes sicherzustellen, indem er verschiedene Parameter überprüft:

- Vorhandensein des Datensatzes: Damit wird überprüft, ob ein bestimmter SPF-Eintrag tatsächlich im DNS existiert oder nicht.

- Mehrere Einträge: Ein einziger SPF-Eintrag ist in einem DNS erlaubt. Ein SPF-Record-Checker prüft also, ob nur ein Record oder mehrere existieren.

- Maximale Suchvorgänge: Die maximale Anzahl der SPF-Lookups ist auf 10 begrenzt. Daher findet der SPF-Record-Checker die Gesamtzahl der Lookups heraus und prüft, ob sie 10 überschreitet oder nicht.

- PTR-Mechanismus: Das Tool prüft die Verwendung eines PTR-Mechanismus, da die Verwendung dieses Mechanismus nicht empfohlen wird.

Beispiele für SPF-Record-Checker sind unter anderem Dmarcian, Agari und Mimecast.

Zusammenfassung

Da sich die Cybersecurity-Risiken weiterentwickeln und sowohl Privatpersonen als auch Unternehmen betreffen, musst du sicherstellen, dass du so viele Sicherheitsschichten wie möglich einbaust, um geschützt zu bleiben. Du kannst viele Sicherheitstechniken, Tools, Lösungen und Dienste nutzen, um deine Daten, dein Netzwerk, deine Anwendungen und Systeme zu schützen.

Das Hinzufügen eines SPF-Eintrags zu deiner Domain ist eine dieser Techniken, die dazu beitragen kann, dein Geschäftsvermögen und deine Reputation zu schützen, indem sie Spammer daran hindert, E-Mails im Namen deiner Domain zu versenden.

Die Verwendung eines SPF-Eintrags allein bietet dir möglicherweise keinen vollständigen Schutz; verwende daher DKIM und DMARC zusammen mit deinen SPF-Einträgen. Diese Strategie ist effizienter, wenn es darum geht, Sicherheitsrisiken wie E-Mail-Spoofing zu erkennen, von Servern auf eine schwarze Liste gesetzt zu werden oder als Spam gekennzeichnet zu werden.

Wenn du diese Techniken verwendest, solltest du die oben genannten Best Practices für SPF-Einträge, DKIM und DMARC befolgen und einen SPF-Eintragschecker verwenden, um die Gültigkeit deines Eintrags zu prüfen.