WordPress alimenta más del 43,6% de la web, lo que lo convierte en un objetivo principal para los ciberataques. Con miles de plugins y temas, se descubren y explotan vulnerabilidades constantemente.

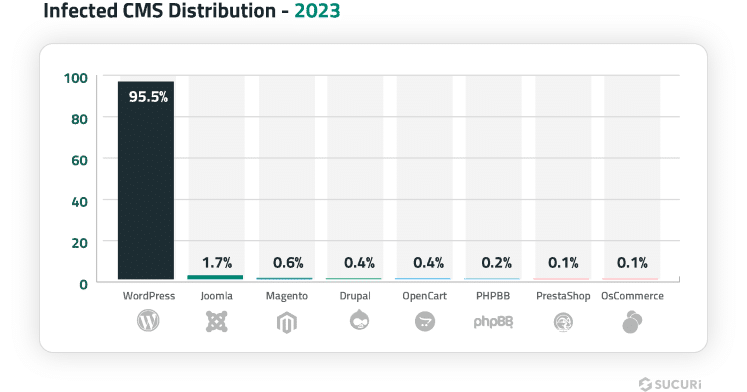

En 2023, un estudio de Sucuri descubrió que el 95,5% de todas las infecciones detectadas se producían en sitios de WordPress — frente al 83% de 2017. Aunque otras plataformas CMS como Joomla (1,7%) y Magento (0,6%) también tienen riesgos de seguridad, WordPress domina tanto en uso como en ataques.

Una de las principales razones de esto es el software obsoleto. Según Sucuri:

- El 39,1% de los sitios CMS hackeados ejecutaban versiones obsoletas en el momento de la infección.

- El 13,97% de los sitios comprometidos tenían al menos un plugin o tema vulnerable, lo que convierte a los plugins y temas en los eslabones más débiles.

- El 49,21% de los sitios infectados contenían puertas traseras, como plugins falsos o usuarios administradores inyectados, lo que permitía a los hackers recuperar el acceso incluso después de la limpieza.

La buena noticia es que WordPress ha mejorado significativamente en los últimos años. Funciones como las actualizaciones automáticas han ayudado a reducir las vulnerabilidades en el core del CMS. Sin embargo, las malas prácticas de seguridad — como el uso de plugins anulados, contraseñas débiles y temas obsoletos — siguen poniendo en peligro los sitios web.

Como dice la documentación para desarrolladores de WordPress Security:

La seguridad no consiste en sistemas perfectamente seguros. Tal cosa podría ser poco práctica o imposible de mantener. Sin embargo, la seguridad consiste en reducir el riesgo, no en eliminarlo. Se trata de emplear los controles apropiados de que dispongas, dentro de lo razonable, para mejorar tu nivel de protección general y reducir las probabilidades de convertirte en un objetivo.

Con todo esto en mente, la verdadera pregunta es: ¿Cómo puedes evitar estos riesgos? Aunque ningún sistema es seguro al 100%, elegir el proveedor de alojamiento adecuado es una de las formas más eficaces de proteger tu sitio.

Ahora vamos a repasar las formas más eficaces de proteger tu sitio de WordPress y evitar los hackeos.

1. Invierte en un alojamiento seguro para WordPress

Un sitio de WordPress seguro empieza por un proveedor de alojamiento seguro. No importa cuántos plugins de seguridad instales o con qué cuidado gestiones las actualizaciones, tu sitio está en peligro si tu entorno de alojamiento es vulnerable.

Muchos propietarios de sitios web se centran en proteger el propio WordPress, pero a menudo pasan por alto donde vive realmente su sitio.

Un entorno de alojamiento deficiente te deja expuesto a ataques DDoS, infecciones de malware, cortafuegos débiles y software de servidor obsoleto, todo lo cual aprovechan activamente los hackers. Por otro lado, un alojamiento seguro para WordPress te quita gran parte de la carga de la seguridad bloqueando proactivamente el tráfico malicioso, buscando amenazas y aplicando parches de seguridad automáticamente.

Una plataforma de alojamiento bien protegida debe incluir:

- Cortafuegos de nivel empresarial y protección DDoS para filtrar el tráfico dañino antes de que llegue a tu sitio.

- Escaneado y eliminación automáticos de malware para detectar infecciones antes de que se propaguen.

- Aislamiento seguro del servidor, para que si un sitio se ve comprometido, no afecte a los demás.

- Actualizaciones automáticas de software y parches, para garantizar que el entorno de tu servidor esté siempre al día.

- Copias de seguridad diarias y opciones de restauración, para que incluso si algo va mal, puedas restaurar tu sitio al instante.

La mayoría de los hackeos de WordPress no se deben a sofisticados exploits. Ocurren porque los plugins obsoletos, las contraseñas débiles y la escasa seguridad del servidor dejan la puerta abierta de par en par. Y cuando los hackers buscan puntos débiles, suelen empezar por el propio servidor.

En Kinsta, la seguridad está integrada en la infraestructura

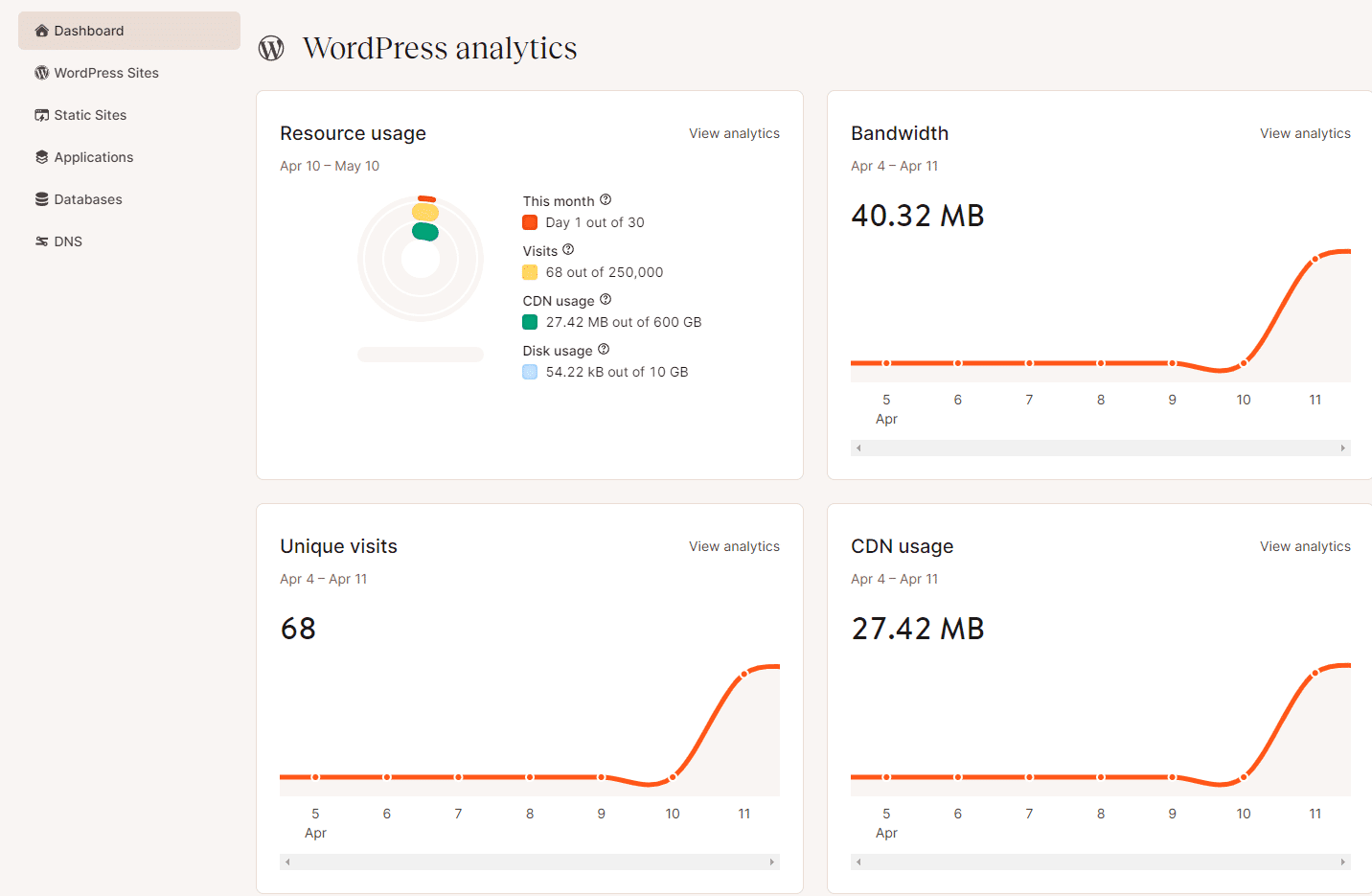

Desde el momento en que un sitio se despliega en nuestra plataforma, se beneficia de protecciones de seguridad de nivel empresarial que funcionan silenciosamente en segundo plano, bloqueando el tráfico malicioso, deteniendo los ataques de fuerza bruta y manteniendo actualizado el software central sin que los propietarios del sitio tengan que mover un dedo.

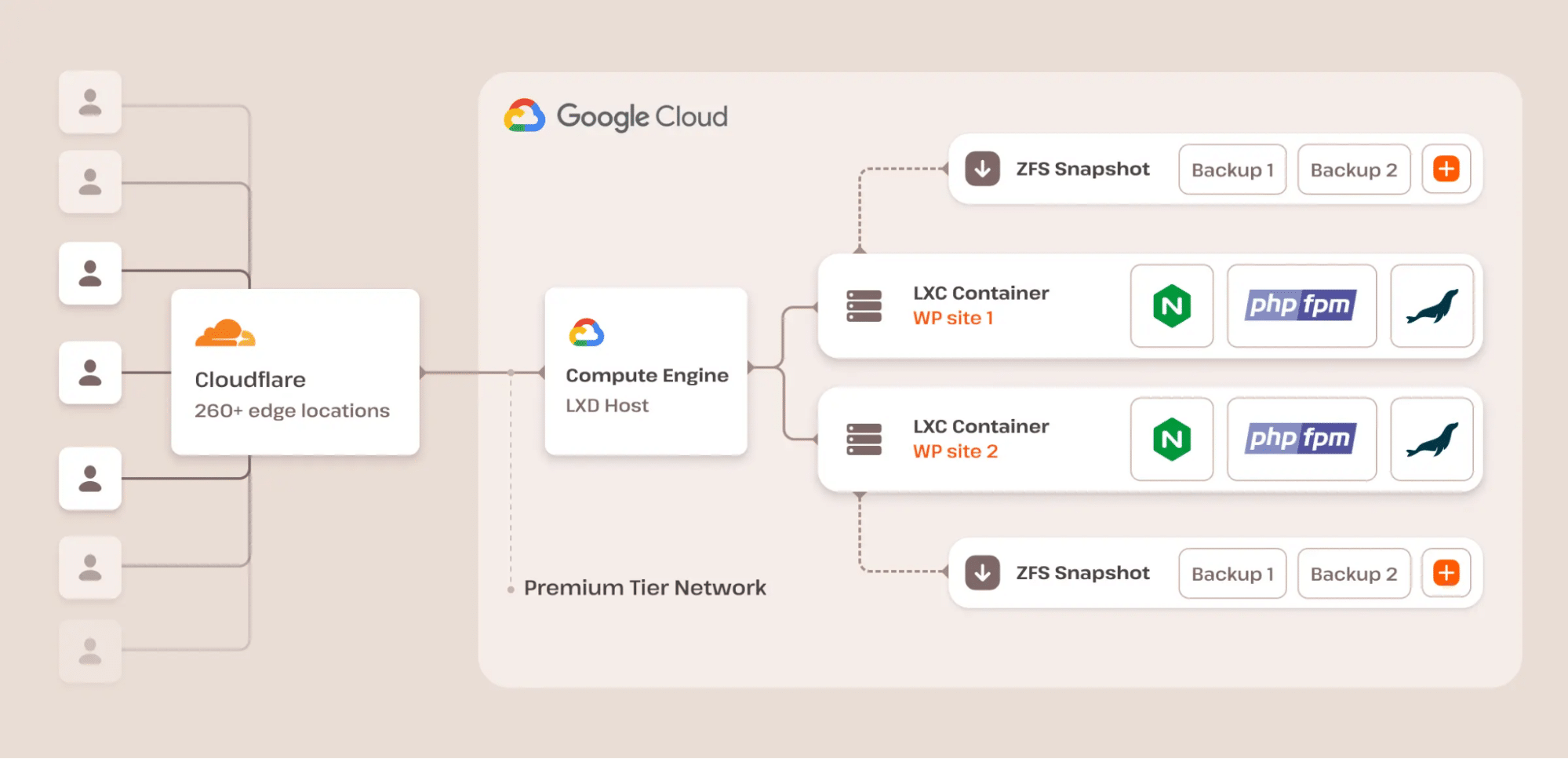

Además, cada sitio está completamente aislado mediante la tecnología de contenedores de Linux, lo que significa que un sitio comprometido no puede afectar a los demás. Este nivel de aislamiento rara vez se encuentra en el alojamiento compartido tradicional, donde varios sitios en el mismo servidor comparten recursos y riesgos.

Como se muestra en nuestra arquitectura de alojamiento de arriba, todos los sitios de Kinsta se ejecutan en la red de nivel premium de Google Cloud Platform, beneficiándose de los más de 15 años de innovaciones de seguridad de Google, que también protegen servicios como Gmail y el Buscador.

Además de las sólidas medidas de seguridad ya mencionadas, Kinsta también proporciona:

- El cortafuegos de nivel empresarial de Cloudflare, que filtra el tráfico dañino, bloquea los bots maliciosos y mitiga los ataques de fuerza bruta antes incluso de que lleguen a tu sitio.

- Protección DDoS, que garantiza que tu sitio permanezca online incluso cuando es blanco de ataques de gran volumen.

- Actualizaciones automáticas de plugins y temas, que garantizan que tu sitio se mantenga al día con los últimos parches y funciones de seguridad.

- Encriptación SSL gratuita, que protege todos los datos intercambiados entre tu sitio y los visitantes, con renovación automática de los certificados SSL para evitar fallos de seguridad.

- Copias de seguridad automáticas diarias, que almacenan instantáneas de todo el sitio durante dos semanas, permitiendo la restauración inmediata en caso de ataque o pérdida accidental de datos.

- Monitorización del tiempo de actividad en tiempo real, con comprobaciones cada tres minutos, es decir, 480 comprobaciones diarias para detectar incidencias antes de que se conviertan en problemas graves.

- Soporte 24 horas al día, 7 días a la semana, 365 días al año, que proporciona ayuda en tiempo real en 10 idiomas siempre que la necesites, garantizando que tu sitio funcione siempre sin problemas y de forma segura.

La seguridad no consiste sólo en reaccionar ante las amenazas, sino en prevenirlas antes de que se produzcan. El enfoque de seguridad de Kinsta significa que los propietarios de sitios de WordPress pueden dejar de preocuparse por el malware, los ataques DDoS y las vulnerabilidades del servidor, y centrarse en lo que importa — hacer crecer su negocio.

2. Utiliza la última versión de PHP

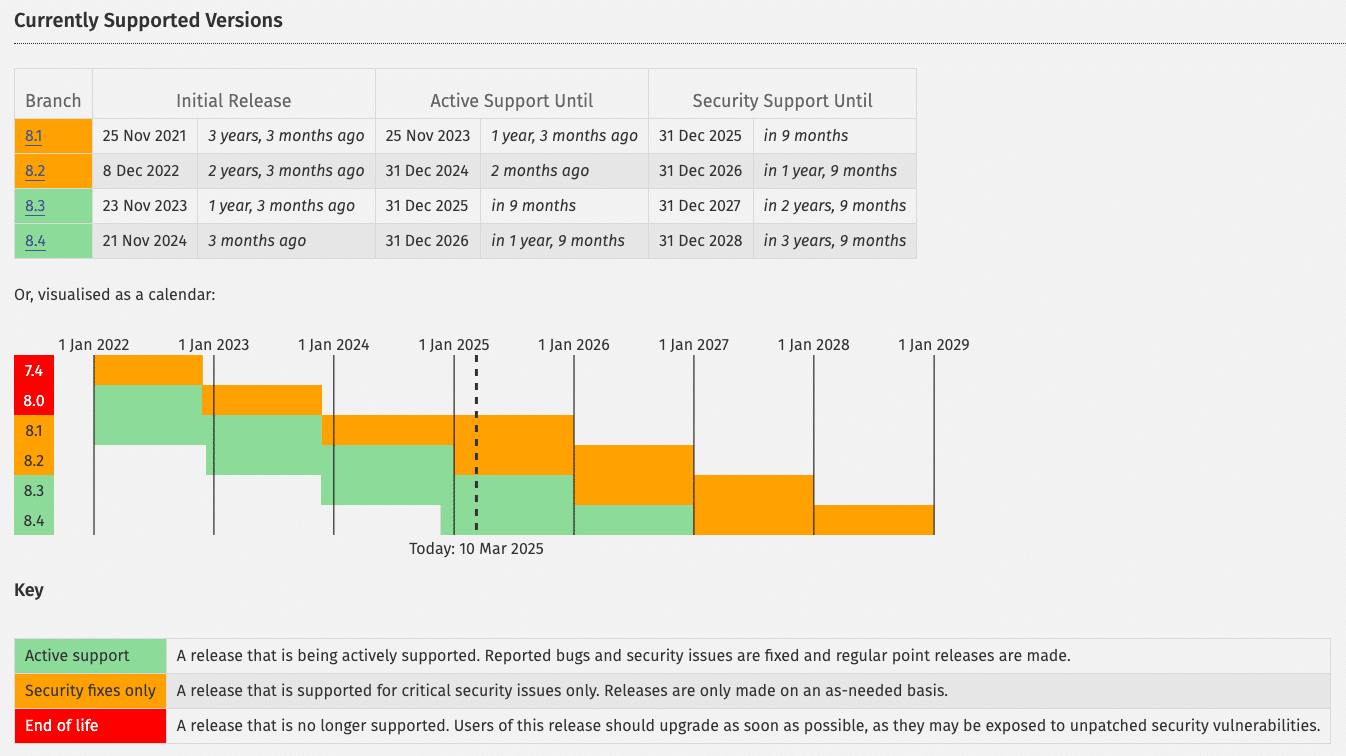

PHP es la columna vertebral de tu sitio de WordPress, por lo que utilizar la última versión en tu servidor es esencial para la seguridad, el rendimiento y la estabilidad.

Cada versión principal de PHP recibe soporte activo durante dos años, durante los cuales se corrigen regularmente las vulnerabilidades y los errores de seguridad. Una vez que una versión llega al final de su vida útil, ya no recibe actualizaciones, lo que deja expuesto a cualquier sitio que se ejecute en ella a fallos de seguridad sin corregir.

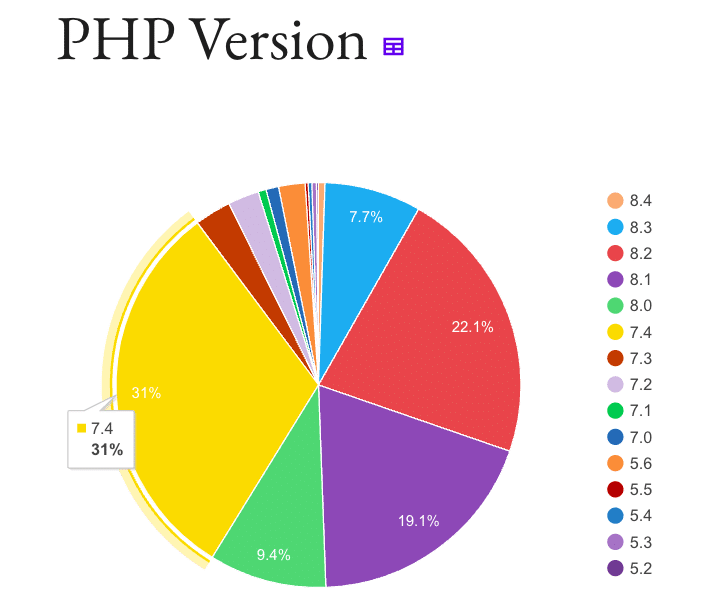

Y, sin embargo, muchos sitios de WordPress siguen utilizando versiones obsoletas. Según la página oficial de Estadísticas de WordPress, solo el 49,4% de los sitios de WordPress funcionan con PHP 8.1 o superior. Esto significa que más de la mitad de todos los sitios funcionan con versiones de PHP que ya no se soportan. De hecho, PHP 7.4, que perdió soporte de seguridad a finales de 2022, todavía alimenta el 31% de todos los sitios de WordPress. Esa es una estadística preocupante para la seguridad.

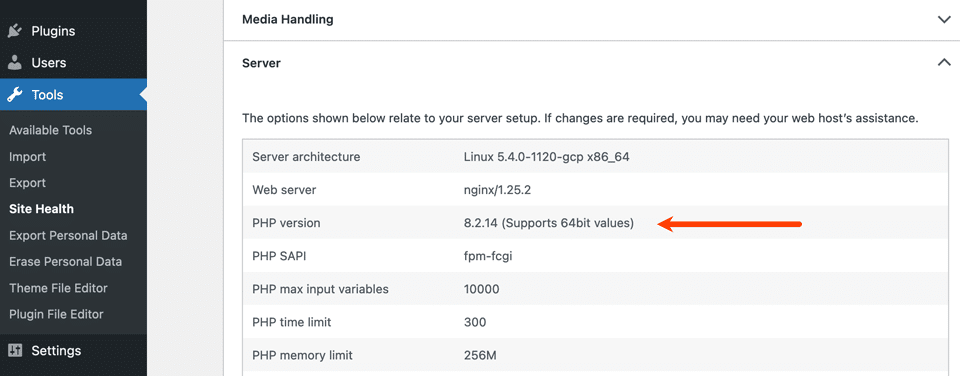

Si no estás seguro de qué versión de PHP utiliza tu sitio, puedes comprobarlo en el panel de control de tu alojamiento o utilizar la herramienta WordPress Site Health, que proporciona un desglose de su configuración actual.

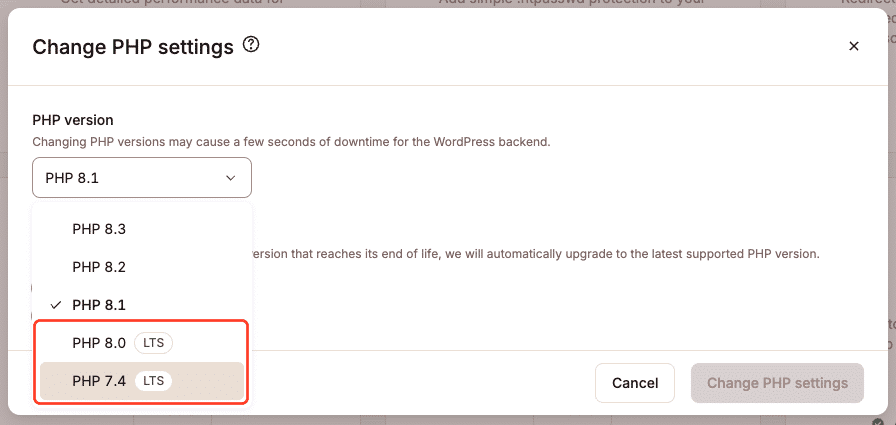

Aquí en Kinsta, recomendamos encarecidamente ejecutar PHP 8.1 y superior para una seguridad y un rendimiento óptimos. Sin embargo, entendemos que una gran parte de los usuarios de WordPress — alrededor del 40,4 % — todavía dependen de versiones más antiguas como PHP 7.4 y 8.0.

Para garantizar que estos usuarios puedan seguir beneficiándose de nuestro entorno de alojamiento seguro, seguimos dando soporte a estas versiones, al tiempo que animamos a los clientes a realizar la transición a versiones más recientes.

Cambiar entre versiones de PHP no supone ningún esfuerzo. En el panel de control de MyKinsta, sólo tienes que ir a la pestaña Herramientas, ir a Configuración de PHP y hacer clic en el botón Cambiar para actualizar la versión de PHP de tu sitio al instante.

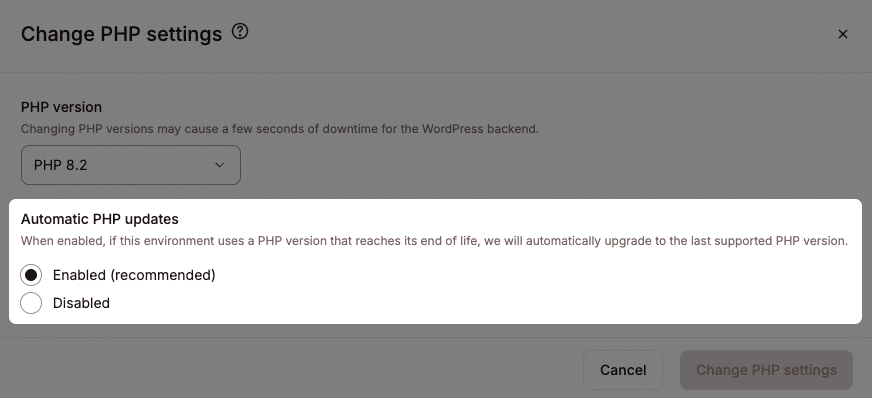

Para facilitar aún más las cosas, Kinsta ofrece actualizaciones automáticas de PHP. Si tu sitio funciona con una versión de PHP que está llegando al final de su vida útil, nuestro sistema lo actualiza automáticamente a la última versión compatible. Esto garantiza que tu sitio permanezca seguro y totalmente optimizado sin necesidad de intervención manual.

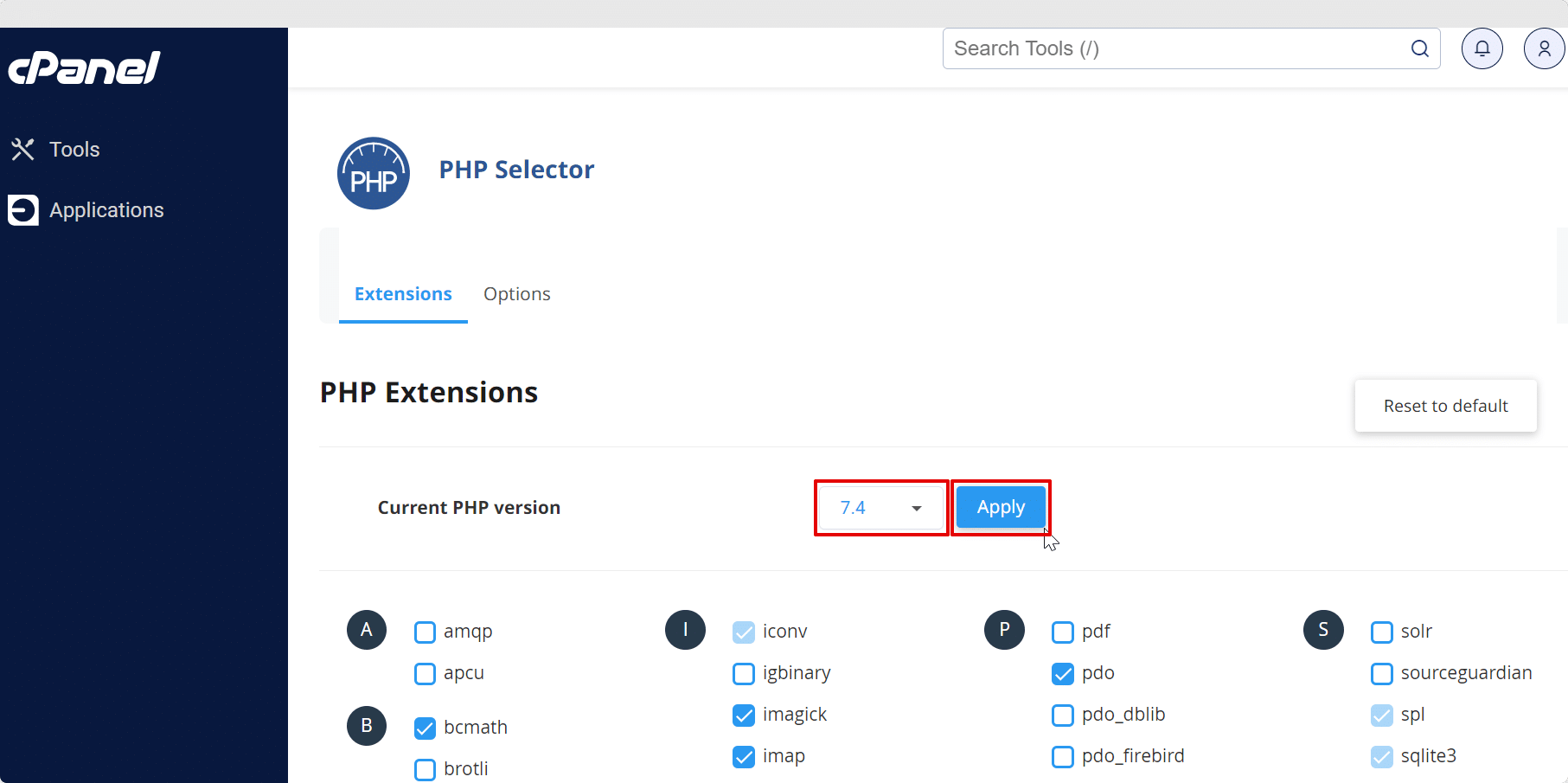

Si estás en un alojamiento para WordPress que utiliza cPanel, normalmente puedes cambiar de versión de PHP seleccionando la opción Seleccionar versión de PHP en la categoría Software.

3. Utiliza siempre la última versión de WordPress, plugins y temas

Otra forma muy importante de reforzar la seguridad de tu WordPress es mantenerlo siempre actualizado. Esto incluye el core de WordPress, los plugins y los temas (tanto los del repositorio de WordPress como los premium).

Estas actualizaciones no se limitan a las nuevas funcionalidades — sino que a menudo contienen parches de seguridad críticos que corrigen vulnerabilidades antes de que los hackers puedan explotarlas.

En los primeros años de WordPress, el core del software se enfrentaba a más amenazas de seguridad porque las actualizaciones no siempre se aplicaban a tiempo. WordPress dio un gran paso hacia la mejora de la seguridad con el lanzamiento de la versión 3.7, que introdujo actualizaciones automáticas para versiones menores, incluidas las actualizaciones de seguridad y mantenimiento.

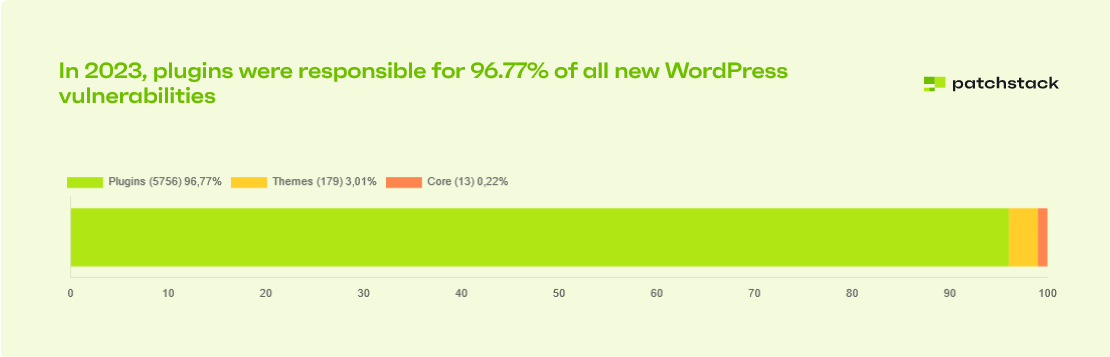

Esto redujo significativamente el número de ataques a versiones obsoletas del core de WordPress. Sin embargo, aunque el core de WordPress es ahora más seguro, los plugins y los temas se han convertido en la mayor superficie de ataque.

Según Patchstack, el 96,77% de todas las nuevas vulnerabilidades de WordPress en 2023 procedían de plugins, mientras que los temas representaban sólo el 3,01%, y las vulnerabilidades del core de WordPress no llegaban al 1%.

Esto significa que el verdadero riesgo para la seguridad no es el propio WordPress, sino los plugins y temas de terceros que amplían su funcionalidad.

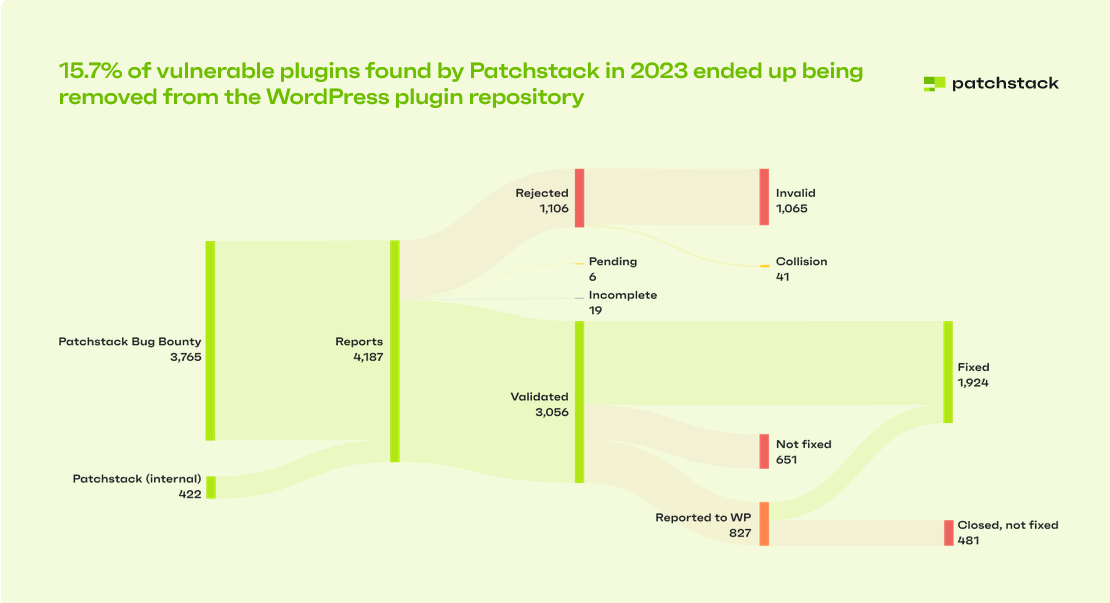

El riesgo es aún mayor cuando se abandonan los plugins. En 2023, Patchstack informó al equipo de WordPress de 827 plugins y temas vulnerables. De ellos, 481 componentes se eliminaron del repositorio de plugins debido a su abandono, lo que supone un aumento del 450% respecto a 2022, cuando sólo se señalaron 147 plugins y temas y se eliminaron 87.

Esto significa que miles de sitios de WordPress estaban ejecutando plugins que ya no recibían actualizaciones y eran objetivos fáciles para los atacantes.

Los plugins y los temas son las principales fuentes de vulnerabilidades de WordPress, por lo que mantenerlos actualizados debería ser una prioridad. Sin embargo, comprobar manualmente si hay actualizaciones en varios plugins, temas y sitios puede resultar abrumador.

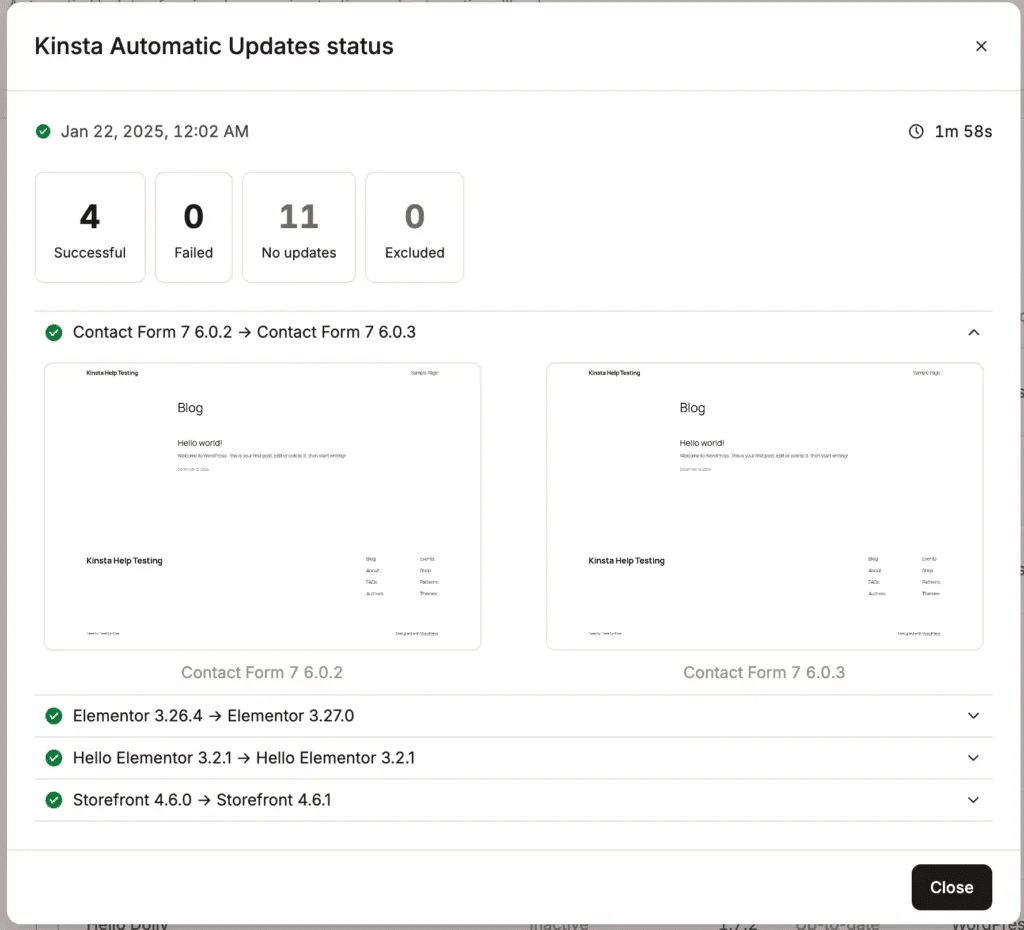

En Kinsta, hemos simplificado este proceso con las Actualizaciones Automáticas de Kinsta. Esta funcionalidad garantiza que todos los plugins y temas — activos o inactivos — se actualicen a diario. Cualquier plugin o tema recién instalado también se añade automáticamente al sistema de actualizaciones de Kinsta, asegurando que permanezcas protegido frente a vulnerabilidades sin necesidad de actuar.

Para evitar problemas inesperados tras las actualizaciones, Kinsta realiza pruebas de regresión visual en tu sitio. Esto significa que comparamos capturas de pantalla de tus páginas antes y después de una actualización para detectar cambios significativos. Puedes leer más sobre esta funcionalidad y cómo funciona en nuestra documentación.

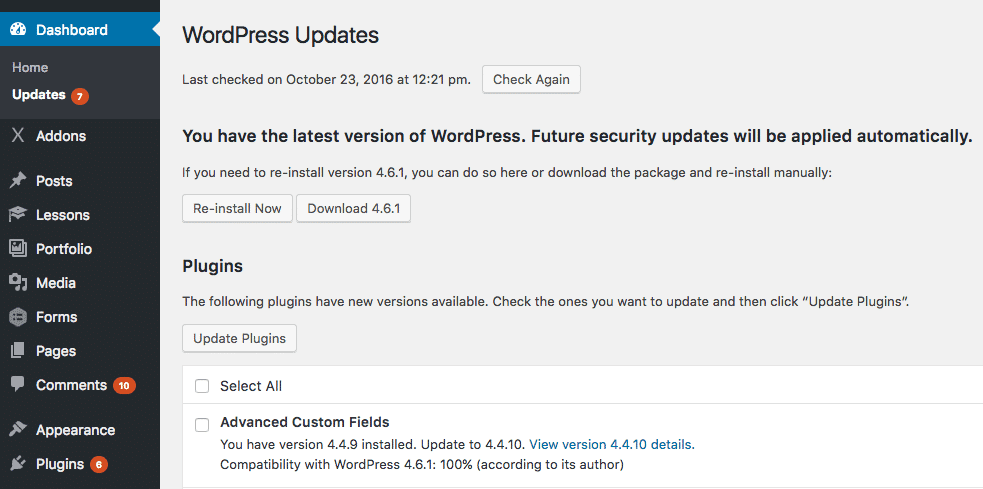

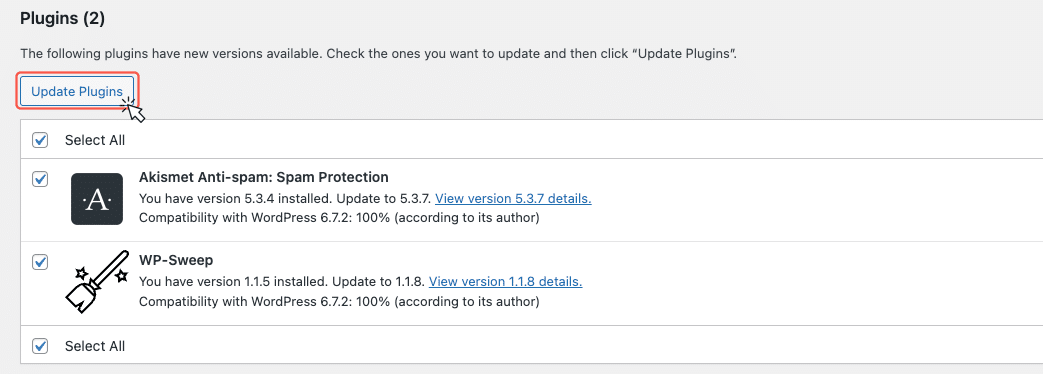

Para los usuarios que prefieren el control manual, puedes actualizar plugins y temas directamente a través del panel de control de MyKinsta o mediante la sección Actualizaciones de WordPress de tu panel de administración. Simplemente selecciona los plugins que deseas actualizar y haz clic en Actualizar plugins.

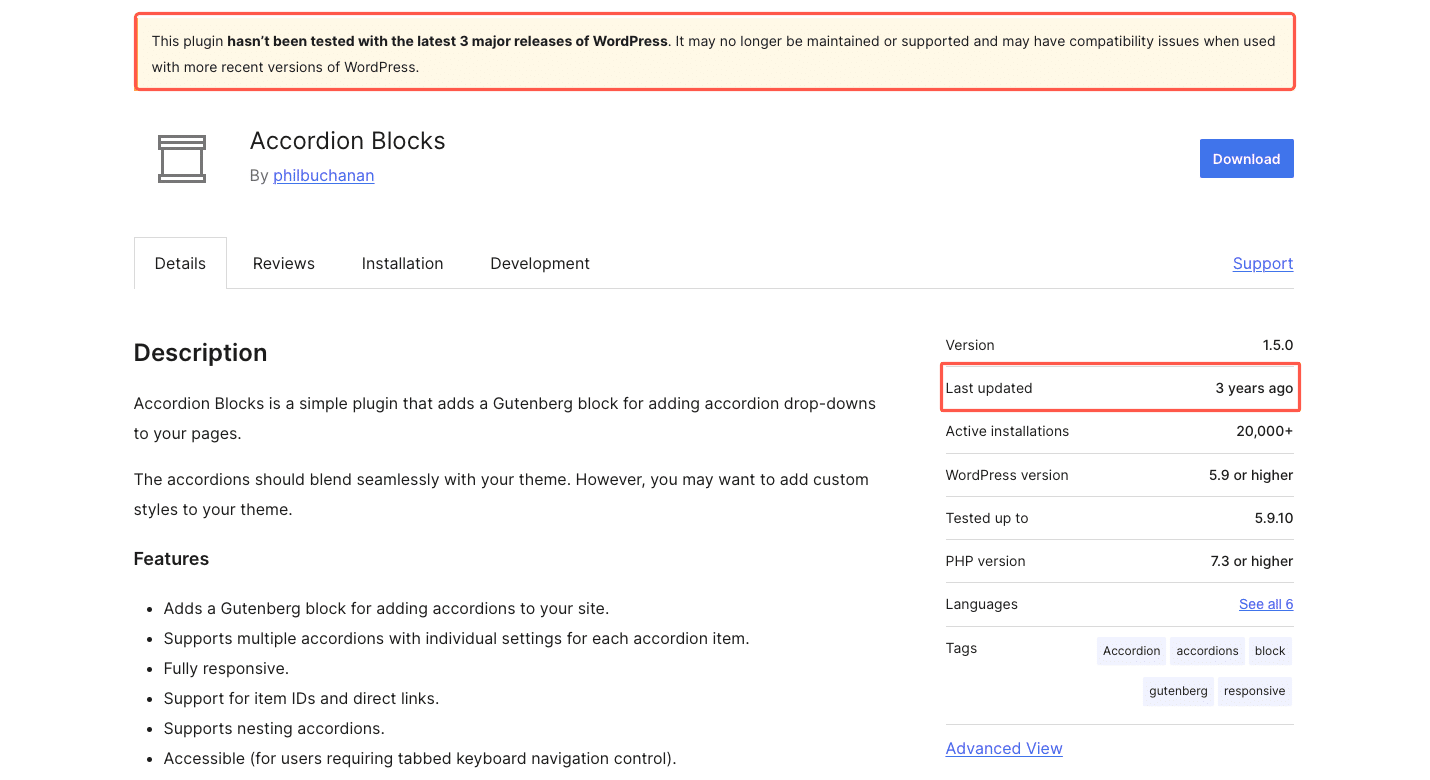

También es importante ser selectivo con los plugins que instalas. Patchstack ha demostrado que muchos plugins del repositorio de WordPress ya no reciben mantenimiento.

Antes de instalar un plugin, comprueba la fecha de la Última Actualización y lee las opiniones de los usuarios. Si un plugin no se ha actualizado en mucho tiempo o tiene malas valoraciones, es mejor que busques una alternativa.

Como se ve en la imagen anterior, WordPress también señala los plugins obsoletos con una advertencia en la parte superior de su lista, lo que facilita la detección de riesgos potenciales.

Para adelantarte a las amenazas de seguridad de WordPress, recursos como WPScan, que rastrea más de 10.000 vulnerabilidades en el core, los plugins y los temas de WordPress, y el Archivo Oficial de Seguridad de WordPress, que registra todos los cambios relacionados con la seguridad, te ayudarán a mantenerte informado sobre los riesgos más recientes.

Puedes reducir drásticamente los riesgos de seguridad de tu sitio manteniendo actualizados WordPress, los plugins y los temas, utilizando un sistema de actualizaciones fiable y siendo prudente en la selección de plugins.

4. Oculta tu versión de WordPress

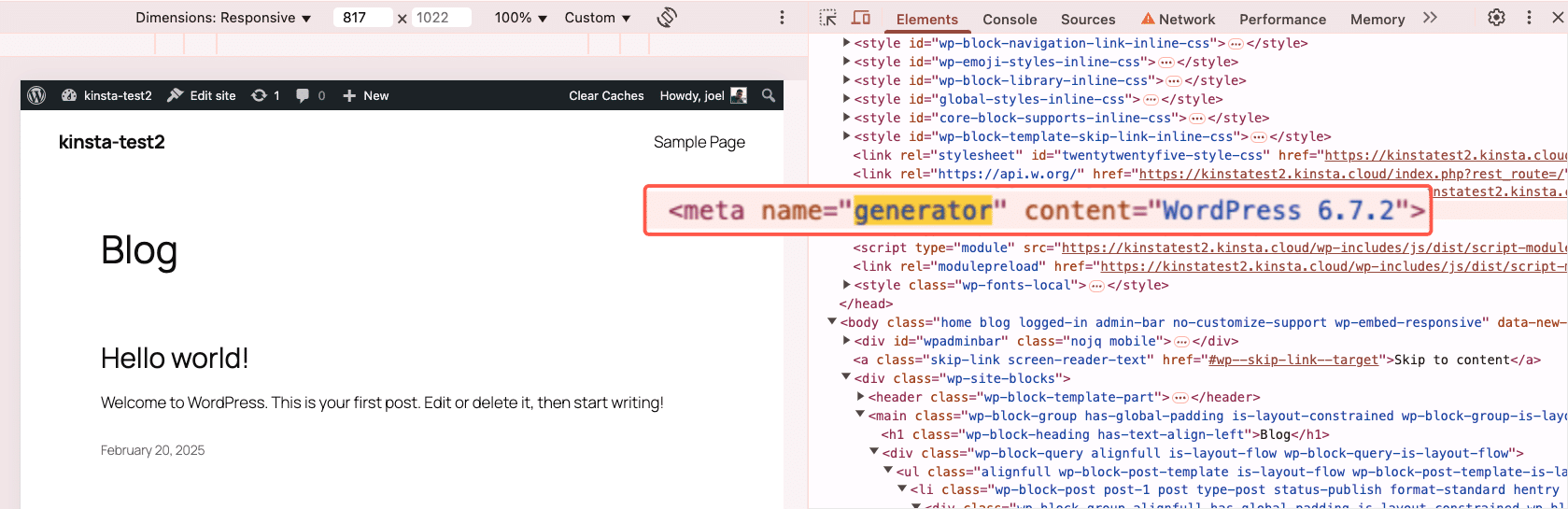

Ocultar tu versión de WordPress es otra forma de reducir los posibles riesgos de seguridad. Si los hackers pueden ver que utilizas una versión obsoleta de WordPress, tu sitio se convierte en objetivo de ataques que aprovechan vulnerabilidades conocidas.

Por defecto, WordPress muestra su número de versión en el código fuente HTML de tu sitio.

Aunque lo mejor es mantener siempre actualizado WordPress, puedes eliminar el número de versión del código fuente añadiendo este fragmento al archivo functions.php de tu tema:

function wp_version_remove_version() {

return '';

}

add_filter('the_generator', 'wp_version_remove_version');Para una solución más sencilla, el plugin Perfmatters te permite ocultar la versión de WordPress con un solo clic, junto con otras optimizaciones de rendimiento y seguridad.

5. Bloquea el administrador de WordPress

Aunque la seguridad por ocultación de WordPress no es una solución infalible, dificultar a los hackers encontrar y explotar tu panel de administración reduce tu exposición a ataques de fuerza bruta y bots maliciosos.

Los hackers suelen atacar wp-admin porque es la puerta de entrada a tu sitio. Si pueden acceder a tu área de administración, pueden tomar el control total — inyectando malware, modificando archivos o incluso bloqueándote.

Reforzar el acceso a tu panel de control de WordPress añade una capa adicional de seguridad, garantizando que los atacantes no puedan acceder a tu sitio aunque exista una vulnerabilidad en otro lugar.

Las formas más efectivas de asegurar tu admin de WordPress incluyen:

- Cambiar la URL de inicio de sesión predeterminada para que los atacantes y los robots no puedan encontrarla fácilmente.

- Limitar los intentos de inicio de sesión para bloquear los ataques de fuerza bruta.

- Añadir autenticación HTTP para requerir un nombre de usuario y una contraseña adicionales antes de cargar la página de inicio de sesión.

- Restringir el acceso del administrador a IP específicas mediante un cortafuegos o reglas del servidor web.

Estos métodos funcionan conjuntamente para evitar intentos de inicio de sesión no autorizados y reducir el riesgo de ataques al panel de administración. Repasémoslos uno a uno.

Cambiar la URL de inicio de sesión de WordPress

Por defecto, los sitios de WordPress utilizan domain.com/wp-admin o domain.com/wp-login.php como URL de inicio de sesión. El problema es que los hackers y los bots también lo saben. Escanean constantemente los sitios, buscando páginas de inicio de sesión para atacar.

Cambiar tu URL de inicio de sesión no hace que tu sitio sea invulnerable, pero lo convierte en un objetivo mucho más difícil, reduciendo significativamente los ataques automatizados.

Para cambiar tu URL de inicio de sesión, puedes utilizar plugins gratuitos como WPS Hide Login o soluciones premium como Perfmatters. Estos plugins te permiten establecer una ruta de inicio de sesión personalizada, haciendo mucho más difícil que los atacantes encuentren tu página de inicio de sesión de administrador. Solo asegúrate de elegir una URL única que no sea fácil de adivinar para los bots.

Limitar los intentos de inicio de sesión

Incluso con una URL de inicio de sesión oculta, los atacantes pueden intentar adivinar las contraseñas mediante ataques de fuerza bruta, en los que intentan miles de combinaciones de nombre de usuario y contraseña hasta dar con la correcta. Por defecto, WordPress no limita los intentos de inicio de sesión, lo que significa que los robots pueden seguir intentándolo indefinidamente.

Puedes bloquear estos ataques limitando el número de intentos de inicio de sesión fallidos antes de bloquear temporalmente una dirección IP. El plugin Limit Login Attempts Reloaded es una forma sencilla de hacerlo — te permite configurar la duración de los bloqueos, establecer límites de intentos de inicio de sesión e incluso incluir IPs en listas de permitidas o bloqueadas.

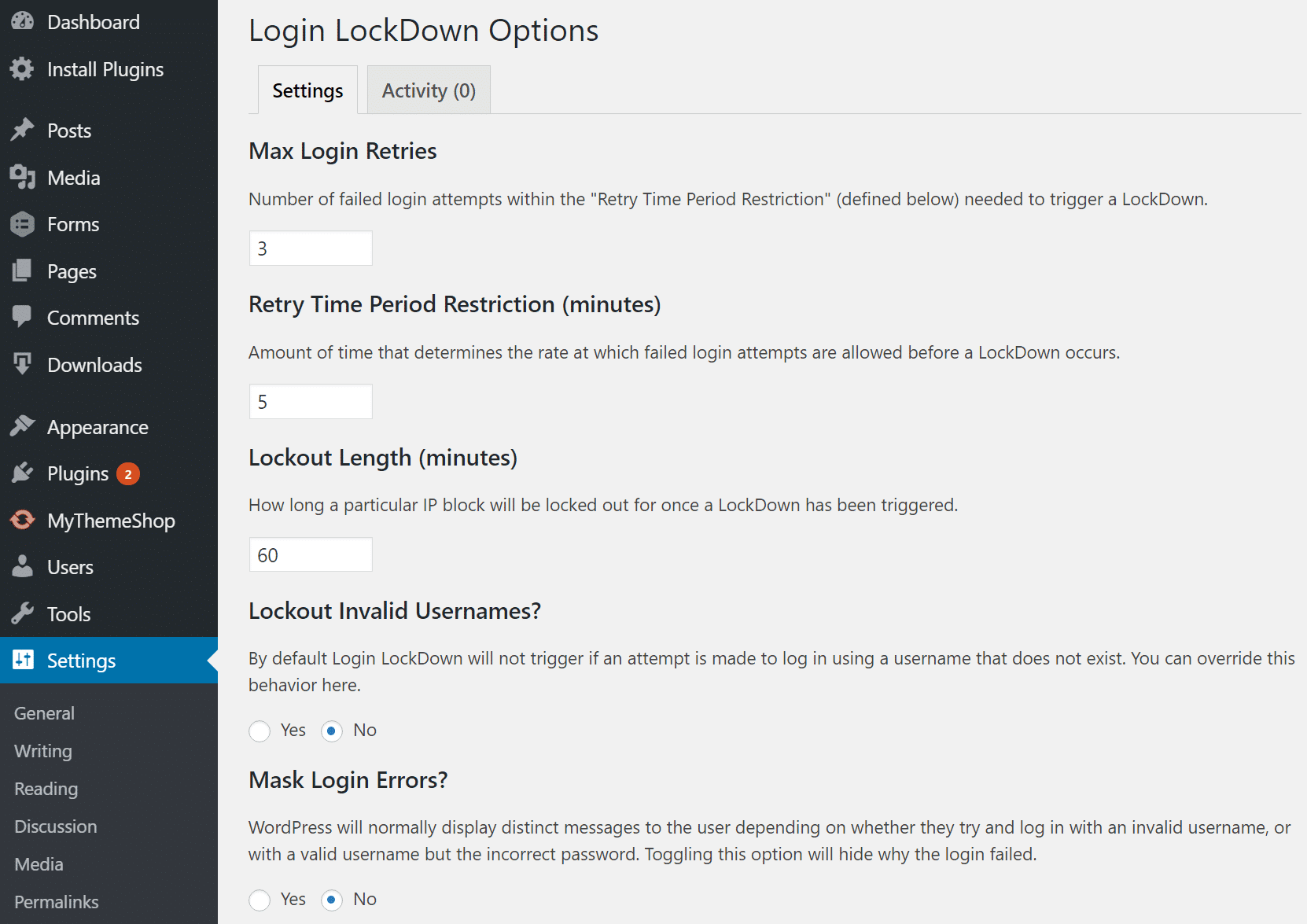

Como alternativa, Login Lockdown & Protection registra las direcciones IP y las marcas de tiempo de los intentos fallidos de inicio de sesión, bloqueando el acceso si se producen demasiados intentos en un periodo corto. Esto ayuda a prevenir los ataques automatizados, al tiempo que evita que los usuarios legítimos se bloqueen con demasiada facilidad.

Añadir autenticación HTTP para una capa extra de seguridad

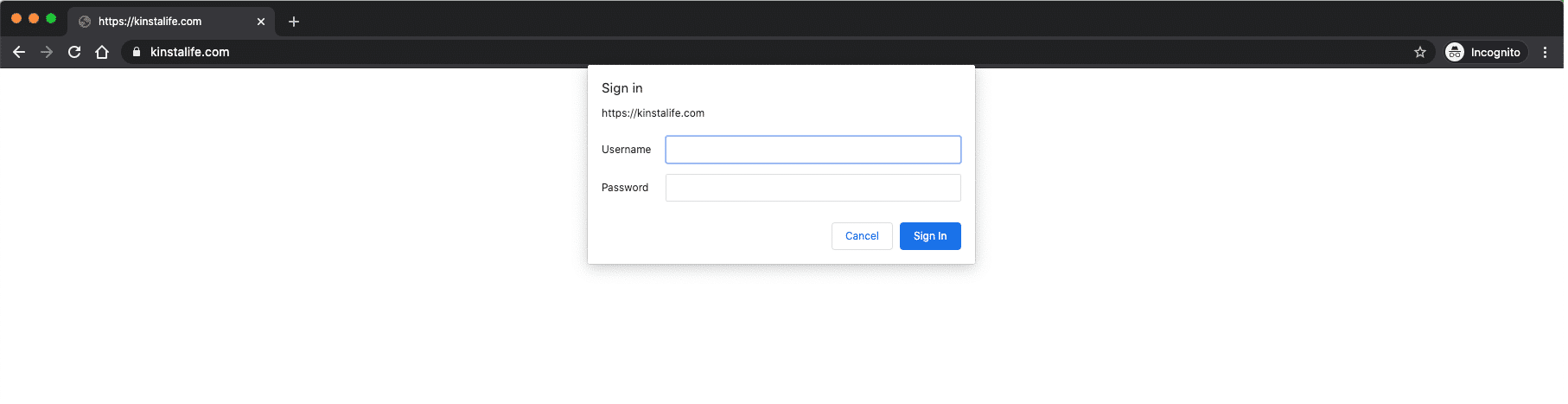

Otra forma eficaz de asegurar tu página de inicio de sesión es añadir una capa extra de protección de contraseña antes de que nadie pueda acceder a ella. Esto significa que antes de que alguien vea la pantalla de inicio de sesión de WordPress, primero tiene que introducir un nombre de usuario y una contraseña.

Este método es muy eficaz, pero no es ideal para sitios de comercio electrónico o de membresía, ya que los usuarios tienen que iniciar sesión con frecuencia. Sin embargo, puede reducir significativamente los intentos de inicio de sesión no autorizados para blogs, sitios corporativos o proyectos personales.

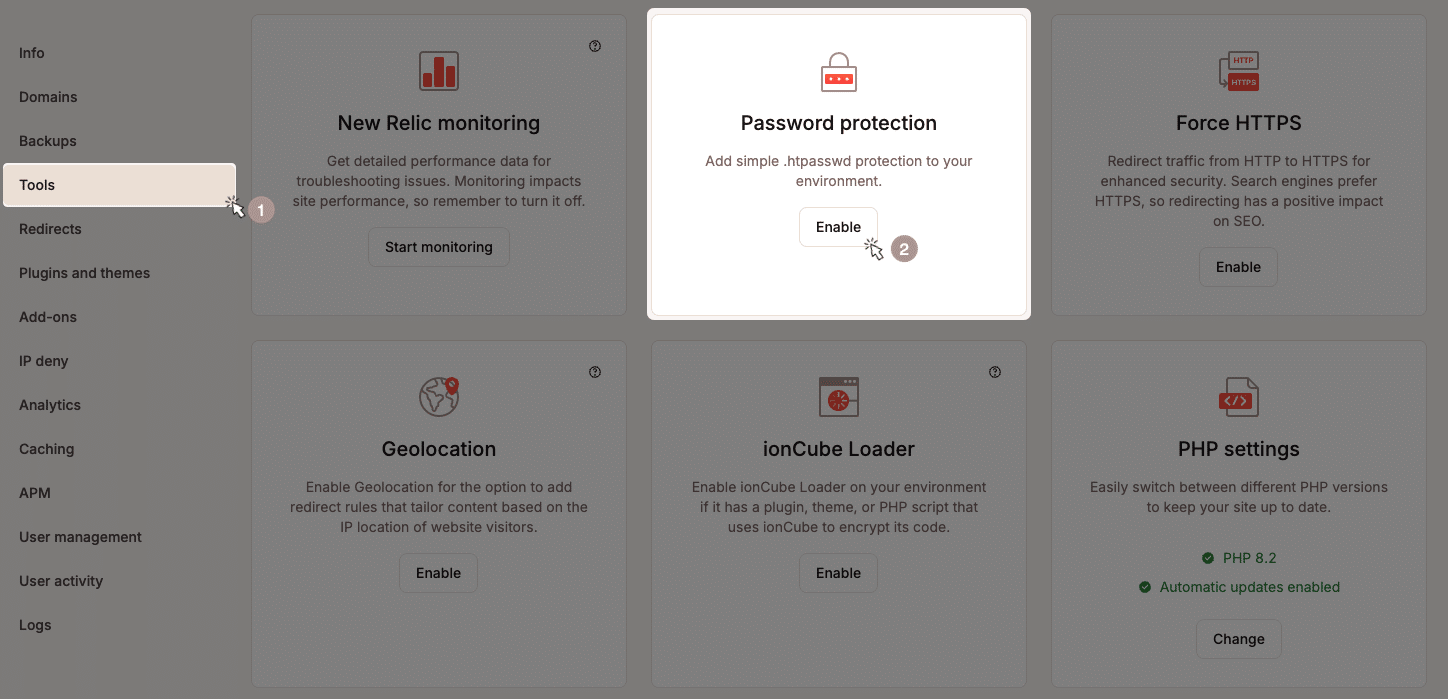

Muchos proveedores de alojamiento ofrecen herramientas integradas para ello. Por ejemplo, Kinsta ofrece una función de protección por contraseña en el panel de MyKinsta, en la página Herramientas.

Esta funcionalidad permite la autenticación HTTP con sólo unos clics, exigiendo a los usuarios que introduzcan un nombre de usuario y una contraseña adicionales antes de acceder a la página de inicio de sesión de WordPress.

Para servidores Apache, esto puede configurarse manualmente creando un archivo .htpasswd. Puedes utilizar esta práctica herramienta generadora, y luego subir el archivo a un directorio de tu carpeta wp-admin, como por ejemplo:

home/user/.htpasswds/public_html/wp-admin/htpasswd/A continuación, crea un archivo .htaccess con el siguiente código y súbelo a tu directorio /wp-admin/. Asegúrate de actualizar la ruta del directorio y el nombre de usuario.

AuthName "Admins Only"

AuthUserFile /home/yourdirectory/.htpasswds/public_html/wp-admin/htpasswd

AuthType basic

require user yourusernameLa única advertencia de hacerlo de esta manera es que rompe AJAX (admin-ajax) en el frontend de tu sitio. Algunos plugins de terceros lo requieren. Por lo tanto, también tienes que añadir el siguiente código al archivo .htaccess anterior.

<Files admin-ajax.php>

Order allow,deny

Allow from all

Satisfy any

</Files>Si utilizas Nginx, también puedes restringir el acceso con la autenticación básica HTTP. Consulta este tutorial.

Restringir el acceso al administrador por dirección IP

Los hackers suelen utilizar ataques de fuerza bruta contra la página de inicio de sesión de WordPress, probando miles de combinaciones de contraseñas hasta que consiguen entrar. Pero si ni siquiera pueden acceder a la pantalla de inicio de sesión, sus ataques resultan inútiles.

Puedes hacerlo restringiendo el acceso a direcciones IP específicas. Esto garantiza que sólo los usuarios de ubicaciones aprobadas puedan iniciar sesión, bloqueando a todos los demás, aunque tengan las credenciales correctas.

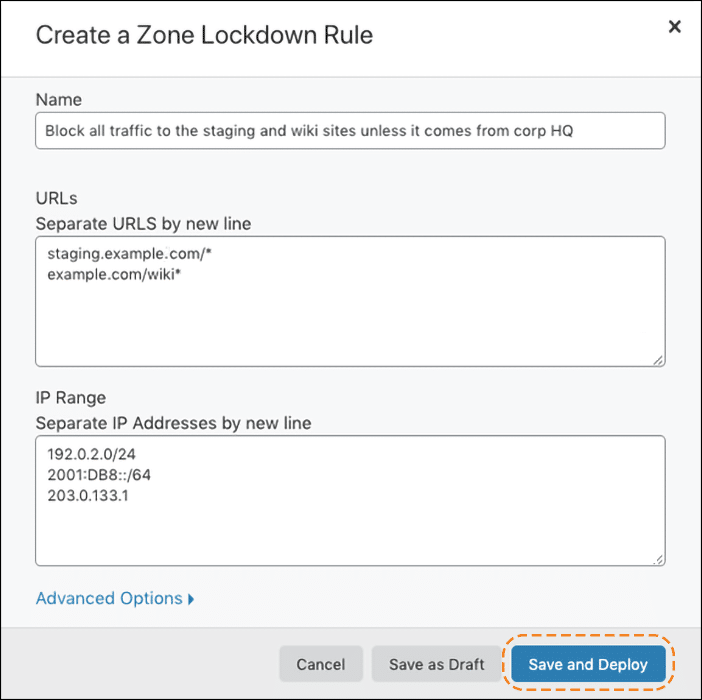

Si utilizas un Cortafuegos de Aplicaciones Web (WAF, Web Application Firewall) como Cloudflare, su funcionalidad de Bloqueo de Zonas te permite limitar el acceso a /wp-admin/ y /wp-login.php/ sólo a las direcciones IP aprobadas.

Sin embargo, Cloudflare ahora recomienda utilizar reglas WAF personalizadas en su lugar, ya que proporcionan más flexibilidad.

Para los usuarios de Sucuri, el cortafuegos restringe automáticamente el acceso a las páginas de administración a menos que una IP esté en la lista de permitidos. Si estás bloqueado, puedes añadir manualmente tu IP actual a la lista de permitidas desde el panel de control de Sucuri.

Si administras tu propio servidor y tienes una dirección IP estática, puedes restringir manualmente el acceso a través de la configuración de .htaccess (Apache) o Nginx especificando las IP permitidas. Sin embargo, esto sólo es práctico para usuarios que no cambian frecuentemente de red.

De nuevo, este método no es ideal para sitios de comercio electrónico o plataformas de membresía, ya que dependen del acceso frecuente al backend por parte de múltiples usuarios. Bloquear el acceso por IP podría impedir que clientes legítimos o miembros del equipo gestionen sus cuentas, por lo que otras medidas de seguridad — como la autenticación de dos factores (2FA) y las políticas de contraseñas seguras — son una mejor opción para ese tipo de sitios.

6. Utiliza nombres de usuario y contraseñas seguros

Las credenciales débiles siguen siendo una de las formas más fáciles para los hackers de entrar en un sitio WordPress. Cada año, los informes de seguridad muestran que millones de personas siguen utilizando contraseñas como «123456», «password» o «qwerty», que pueden descifrarse en cuestión de segundos. Los hackers se basan en ataques de fuerza bruta, utilizando scripts automatizados para adivinar rápidamente las credenciales de inicio de sesión.

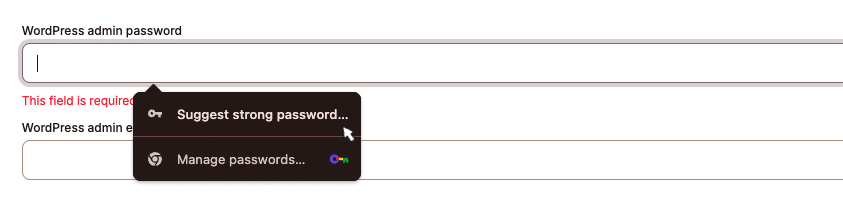

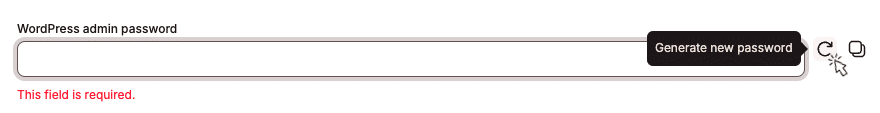

Para proteger tu sitio, utiliza siempre contraseñas largas y complejas, con una mezcla de letras mayúsculas y minúsculas, números y símbolos. Gestionar contraseñas seguras es más fácil que nunca con herramientas como Google Password Manager (Gestor de Contraseñas de Google), que sugiere y almacena contraseñas de forma segura por ti.

Si utilizas Kinsta, nuestra plataforma genera automáticamente contraseñas seguras al configurar una nueva cuenta de WordPress. Puedes almacenarlas de forma segura en un gestor de contraseñas como 1Password o LastPass, garantizando que nunca tengas que reutilizar contraseñas en diferentes sitios.

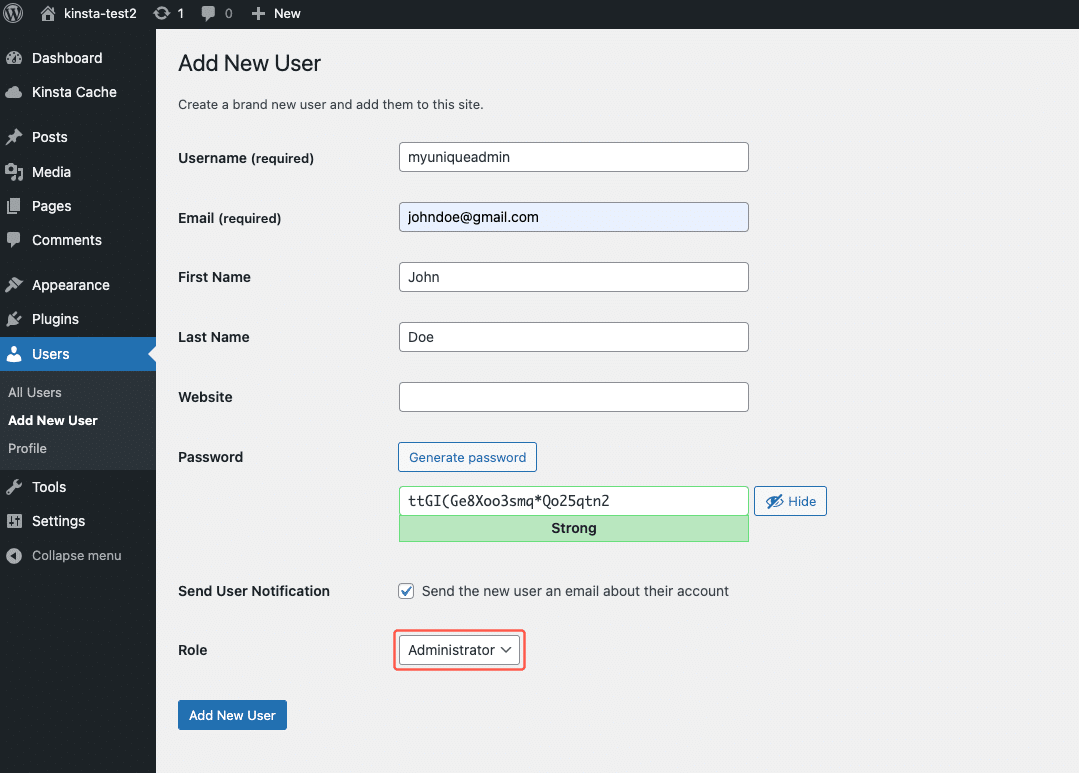

Otro paso fundamental es evitar el nombre de usuario predeterminado «admin». Los hackers suelen utilizar este nombre de usuario en ataques de fuerza bruta. En su lugar, crea un nombre de usuario de administrador único y elimina el usuario «admin» predeterminado. Puedes hacerlo en Usuarios > Añadir nuevo en tu panel de WordPress.

Una vez configurada la nueva cuenta, elimina la antigua y reasigna el contenido a tu nueva cuenta de administrador.

Si gestionas directamente la base de datos, puedes cambiar el nombre de usuario administrador en phpMyAdmin con el siguiente comando (haz siempre una copia de seguridad de la base de datos antes de realizar cambios):

UPDATE wp_users SET user_login = 'newcomplexadminuser' WHERE user_login = 'admin';7. Activa la autenticación de dos factores (2FA)

Por muy segura que sea tu contraseña, siempre existe el riesgo de que te la roben o la adivinen. La autenticación de dos factores (2FA) añade una capa adicional de seguridad al requerir una segunda forma de verificación antes de conceder el acceso.

Esto suele implicar la introducción de un código de un solo uso generado por una aplicación autenticadora, un mensaje SMS o una clave de seguridad. Dado que los atacantes rara vez tienen acceso tanto a tu contraseña como a tu dispositivo 2FA, activar el 2FA es una de las formas más eficaces de evitar inicios de sesión no autorizados.

Hay dos áreas clave en las que se debe habilitar la autenticación de dos factores:

- Tu cuenta de alojamiento: Si alguien consigue acceder al panel de control de tu proveedor de alojamiento, podría cambiar contraseñas, modificar la configuración DNS o incluso eliminar tu sitio. En Kinsta, proporcionamos 2FA para MyKinsta, que requiere un código de un solo uso de una aplicación de autenticación como Google Authenticator para garantizar que sólo los usuarios autorizados puedan acceder a las cuentas de alojamiento.

- Tu página de inicio de sesión de WordPress: Aunque WordPress no incluye 2FA integrado, puedes activarlo utilizando plugins como Google Authenticator o Two Factor Authentication. Estos plugins se integran con las aplicaciones de autenticación y te piden que introduzcas un código de seguridad de un solo uso al iniciar sesión.

Una vez configurado, tu página de inicio de sesión de WordPress te solicita un código de seguridad adicional, reduciendo significativamente el riesgo de acceso no autorizado, incluso si alguien roba tu contraseña.

8. Utiliza HTTPS para conexiones cifradas con un certificado SSL

Una de las formas más olvidadas de reforzar la seguridad de WordPress es instalar un certificado SSL y ejecutar tu sitio a través de HTTPS (Protocolo Seguro de Transferencia de Hipertexto, Hypertext Transfer Protocol Secure).

HTTPS cifra los datos intercambiados entre tu sitio web y sus visitantes, impidiendo que los atacantes intercepten información sensible. Aunque mucha gente asume que los certificados SSL sólo son necesarios para los sitios de comercio electrónico, la realidad es que cualquier sitio web que recopile credenciales de inicio de sesión, datos de usuario o incluso simplemente analíticas de tráfico se beneficia del cifrado.

Muchos proveedores de alojamiento, incluido Kinsta, emiten automáticamente certificados SSL gratuitos con compatibilidad wildcard a través de nuestra integración con Cloudflare, por lo que proteger tu sitio es más fácil que nunca.

Si tu sitio sigue funcionando en HTTP, estos son los motivos por los que deberías cambiarlo inmediatamente:

- Seguridad: Sin HTTPS, las credenciales de inicio de sesión y los datos de usuario se envían en texto plano, lo que los convierte en objetivos fáciles para los hackers. HTTPS cifra esta información, evitando ataques de intermediario y protegiendo todas las interacciones en tu sitio.

- SEO: Google ha confirmado que HTTPS es un factor de posicionamiento. Aunque puede ser menor, una conexión segura indica fiabilidad, lo que puede mejorar la visibilidad en las búsquedas.

- Confianza y credibilidad: Los visitantes buscan indicadores de seguridad como el icono del candado. Según una antigua encuesta de GlobalSign, el 84% de los compradores abandona una compra si los datos se envían a través de una conexión no segura, y el 29% comprueba activamente si hay HTTPS antes de interactuar con un sitio.

- Advertencias del navegador: Chrome y otros navegadores ahora marcan los sitios HTTP como «No seguros», disuadiendo a los visitantes de continuar. Chrome también incluye una opción (Utilizar siempre conexiones seguras) para advertir a los usuarios antes de visitar sitios que no admiten HTTPS.

- Datos de referencia: HTTPS conserva los datos de referencia en Google Analytics, mientras que el tráfico HTTP a menudo se clasifica erróneamente como tráfico directo, lo que dificulta el seguimiento de las fuentes.

- Rendimiento: HTTPS permite HTTP/2, mejorando la velocidad del sitio con una mejor multiplexación y compresión. TLS 1.3 optimiza aún más el rendimiento al reducir los tiempos de enlace. Si tu sitio está alojado en Kinsta, ambos son compatibles en todos los servidores, y HTTP/3 es totalmente compatible gracias a nuestra integración con Cloudflare, lo que garantiza conexiones aún más rápidas y fiables.

Para aplicar HTTPS en tu sitio WordPress, puedes definir la aplicación de SSL en tu archivo wp-config.php añadiendo la siguiente línea:

define('FORCE_SSL_ADMIN', true);Si todavía utilizas HTTP, ahora es el momento de migrar. El cambio a HTTPS ya no es opcional, es un paso esencial para la seguridad, el SEO y la confianza del usuario. Si necesitas ayuda, consulta nuestra guía de migración a HTTPS para WordPress para garantizar una transición sin problemas.

9. Añade las últimas cabeceras de seguridad HTTP

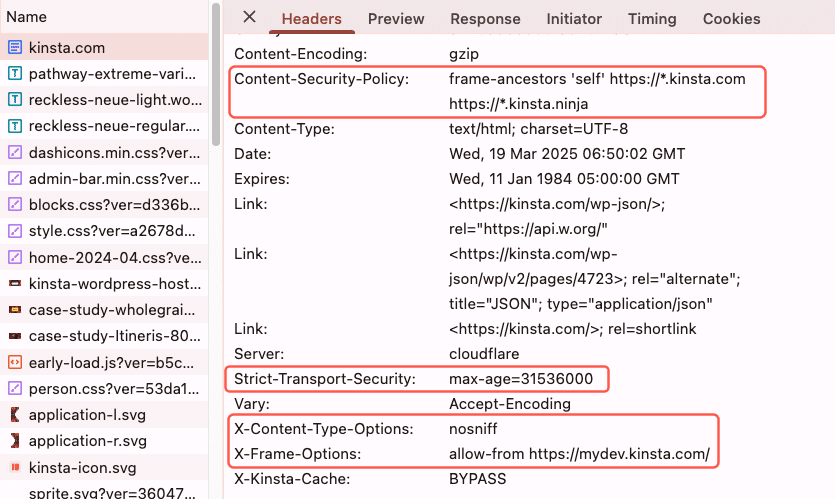

Otra forma de reforzar la seguridad de tu WordPress es implementar las cabeceras de seguridad HTTP. Estas cabeceras indican a los navegadores cómo manejar el contenido de tu sitio, ayudando a prevenir ataques como XSS (Cross-Site Scripting) y clickjacking. Normalmente se configuran a nivel del servidor web, y aunque hay muchas disponibles, las más importantes son:

- Política de Seguridad de Contenidos (CSP): Restringe qué recursos (scripts, estilos, imágenes) pueden cargarse en tu sitio para evitar inyecciones maliciosas.

- Seguridad de Transporte Estricto (HSTS): Obliga a los navegadores a utilizar siempre HTTPS, garantizando conexiones seguras.

- Opciones X-Frame: Evita que tu sitio se incruste en iframes, protegiendo contra el clickjacking.

- X-Content-Type-Options: Impide que los navegadores detecten MIME, reduciendo el riesgo de ciertos tipos de ataques.

Para comprobar qué cabeceras de seguridad están activas en tu sitio de WordPress, abre Chrome DevTools, ve a la pestaña Red y mira las cabeceras de respuesta de la solicitud inicial de tu sitio.

También puedes escanear tu sitio utilizando la herramienta gratuita securityheaders.io para ver qué cabeceras están activas y cuáles faltan.

10. Utiliza siempre conexiones seguras

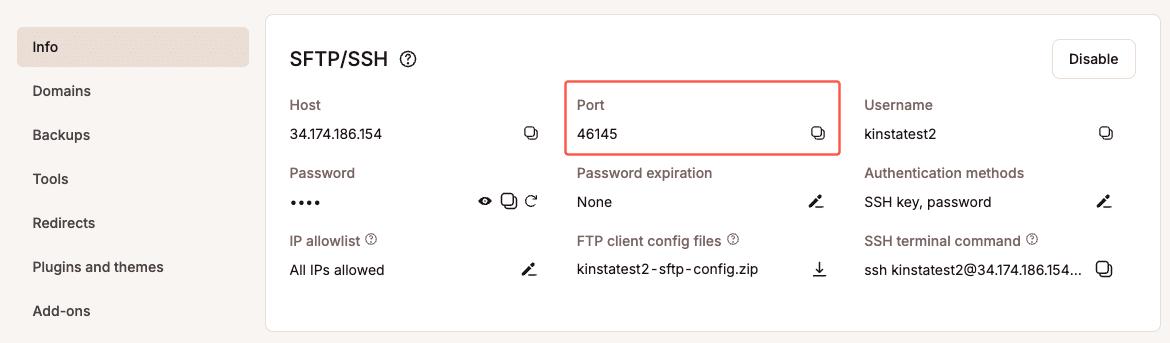

No nos cansaremos de repetir lo importante que es utilizar conexiones seguras Asegúrate de que alojamiento para WordPress toma precauciones, como ofrecer SFTP o SSH, ya que encriptan los datos durante la transmisión, impidiendo que los atacantes intercepten información sensible. Es un método más seguro que el FTP estándar.

En Kinsta, sólo admitimos conexiones SFTP para mantener tus datos seguros, y a diferencia de la mayoría de los alojamientos que utilizan el puerto 22, cada sitio en Kinsta tiene un puerto aleatorio para mayor seguridad. Puedes encontrar los detalles de tu SFTP en el panel de control MyKinsta.

Más allá de la seguridad del servidor, proteger tu red doméstica es igual de importante. Un router doméstico comprometido podría exponer datos críticos sobre tus sitios de WordPress. Para reducir el riesgo:

- Desactiva la gestión remota (VPN) a menos que sea absolutamente necesario.

- Utiliza un rango de IP privadas no predeterminado en lugar de 192.168.1.1 (como 10.9.8.7 en su lugar).

- Activa un cifrado fuerte en tu red WiFi.

- Haz una lista de direcciones IP para restringir el acceso a dispositivos de confianza.

- Mantén actualizado el firmware de tu router para parchear vulnerabilidades.

Además, ten cuidado al iniciar sesión en WordPress desde redes públicas. El WiFi gratuito de cafeterías o aeropuertos no es seguro, y los hackers pueden interceptar fácilmente el tráfico. Si debes acceder a tu sitio desde una red pública, utiliza un servicio VPN de confianza como ExpressVPN o NordVPN para cifrar tu conexión y ocultar tu IP a posibles atacantes.

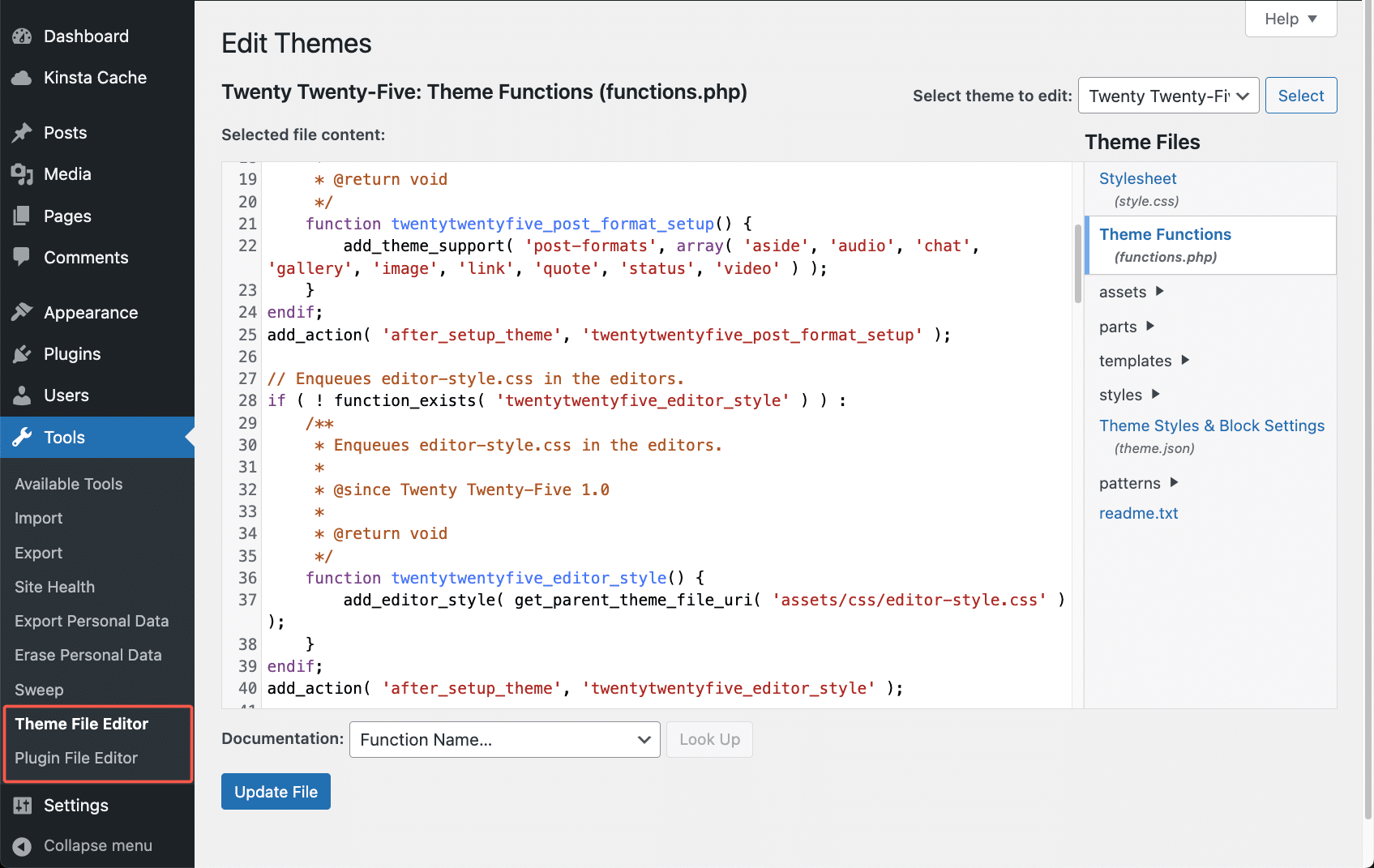

11. Desactiva la edición de archivos en tu panel de WordPress

WordPress permite a los administradores editar archivos de temas y plugins directamente desde el panel de control mediante el Editor de archivos de temas o el Editor de archivos de plugins.

Aunque esta funcionalidad puede parecer cómoda, puede suponer un grave riesgo para la seguridad, especialmente en sitios con varios usuarios. Si un atacante consigue acceder a una cuenta de administrador, lo primero que podría hacer es modificar los archivos PHP para inyectar código malicioso.

Incluso para los propietarios de sitios, editar archivos directamente en el panel de control es arriesgado. Un pequeño error de programación podría provocar la pantalla blanca de la muerte, haciendo que tu sitio sea inaccesible. Siempre es más seguro editar los archivos localmente y subirlos por SFTP, preferiblemente primero en un entorno staging.

Para desactivar la edición de archivos y evitar modificaciones no autorizadas, añade la siguiente línea a tu archivo wp-config.php:

define('DISALLOW_FILE_EDIT', true);Para mayor seguridad, considera la posibilidad de desactivar por completo la modificación de archivos, lo que impide la instalación o actualización de plugins y temas a través del panel de control:

define('DISALLOW_FILE_MODS', true);12. Endurece tu archivo wp-config.php

Tu archivo wp-config.php es uno de los componentes más críticos de tu instalación de WordPress. Almacena credenciales de acceso a la base de datos, claves de autenticación y otra información sensible, lo que lo convierte en un objetivo principal para los atacantes. Asegurar este archivo es un paso esencial para proteger tu sitio.

Aquí tienes tres formas de proteger tu archivo wp-config.php:

- Mueve wp-config.php: Por defecto, wp-config.php se encuentra en el directorio raíz de tu instalación de WordPress (

/public_html/). Moverlo a un directorio no accesible desde www añade una capa extra de protección. Aunque este método funciona para muchos proveedores de alojamiento, los clientes de Kinsta no deberían intentarlo, ya que nuestras restricciones de seguridad ya impiden el acceso no autorizado awp-config.php. - Actualiza las claves de seguridad de WordPress: Las claves de seguridad de WordPress (

AUTH_KEY,SECURE_AUTH_KEY,LOGGED_IN_KEY,NONCE_KEY) cifran la información almacenada en las cookies, haciendo que tu sitio sea más seguro. Si tu sitio ha pasado por varias migraciones o cambios de propietario, es una buena idea generar nuevas claves de seguridad. Puedes utilizar el generador de claves secretas de WordPress para crear nuevas claves y actualizarlas enwp-config.php. - Cambia los permisos de los archivos: El permiso de archivo por defecto para

wp-config.phpsuele ser 644, lo que permite que otros usuarios del mismo servidor puedan leerlo. Para mayor seguridad y de acuerdo con la documentación de WordPress, cambia sus permisos a 440 ó 400, restringiendo el acceso sólo al propietario del archivo. Esto puede hacerse a través de un cliente FTP o de la línea de comandos. Si no estás seguro, consulta con tu proveedor de alojamiento para confirmar la mejor configuración para tu entorno.

13. Comprueba los permisos de archivo y servidor

Unos permisos de archivo y servidor adecuados son esenciales para proteger tu sitio de WordPress. Si los permisos son demasiado laxos, usuarios no autorizados podrían acceder y modificar archivos. Si son demasiado estrictos, pueden romperse funciones críticas del sitio. Conseguir el equilibrio adecuado garantiza la seguridad al tiempo que mantiene la funcionalidad.

Los permisos de archivo determinan quién puede leer, escribir o ejecutar archivos, mientras que los permisos de directorio controlan el acceso a las carpetas y la capacidad de modificar su contenido. Para WordPress, los permisos recomendados son

- Archivos: Deben establecerse en 644 o 640, excepto para

wp-config.php, que deben ser 440 o 400 para evitar accesos no autorizados. - Directorios: Deben ser 755 ó 750 para permitir que WordPress funcione correctamente, a la vez que se restringe el acceso innecesario.

- Nunca utilices permisos 777, ni siquiera para los directorios de subida, ya que esto permite un acceso sin restricciones, haciendo que tu sitio sea vulnerable.

Puedes comprobar y ajustar los permisos de los archivos utilizando un cliente FTP o un plugin de seguridad como Solid Security, que analiza tu sitio en busca de permisos incorrectos.

Para obtener una guía detallada sobre cómo cambiar los permisos de los archivos, consulta la documentación oficial de WordPress para asegurarte de que tu configuración sigue las mejores prácticas de seguridad.

14. Refuerza la seguridad de la base de datos

Proteger tu base de datos de WordPress añade una capa adicional de protección contra los ataques. Una forma sencilla de hacerlo es utilizando un nombre de base de datos único en lugar del formato predeterminado, que a menudo incluye el nombre del sitio, lo que facilita su identificación por parte de los hackers.

Por ejemplo, si tu sitio se llama Trucos de Voleibol, tu base de datos podría llamarse por defecto wp_volleyballtricks. Si la cambias por algo menos predecible, será más difícil atacarla.

Otro paso importante es modificar el prefijo predeterminado de la tabla de la base de datos de wp_ a algo más extraño, como 39xw_, lo que ayuda a evitar ataques automatizados dirigidos a estructuras de tablas estándar. Esto puede hacerse durante la instalación de WordPress o cambiarse posteriormente con las precauciones adecuadas.

Si necesitas orientación, esta guía paso a paso explica cómo cambiar el prefijo de tabla de WordPress manualmente o mediante plugins.

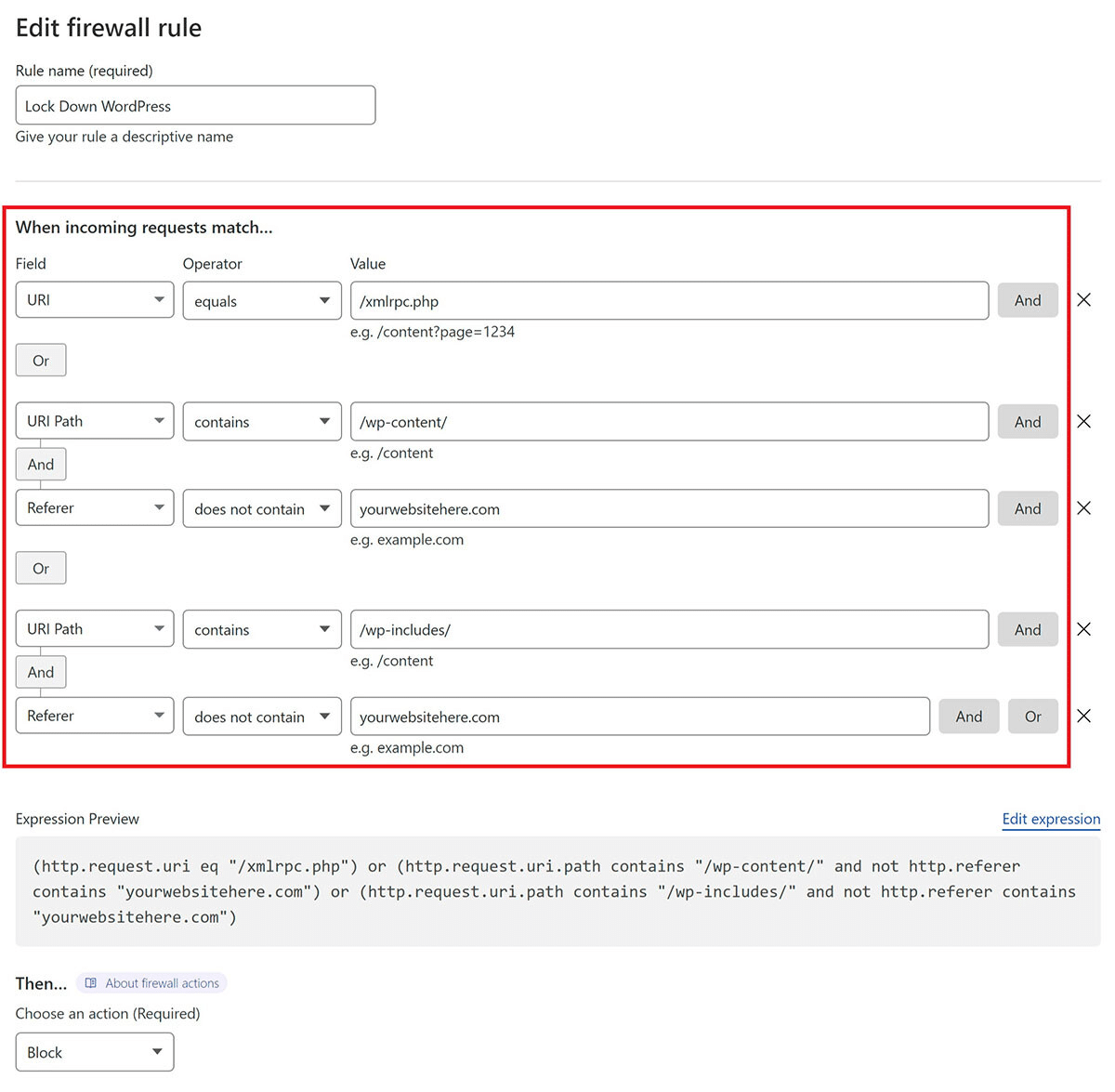

15. Desactivar XML-RPC

XML-RPC se ha convertido en un objetivo habitual de los ataques de fuerza bruta en los últimos años. Una de sus vulnerabilidades ocultas es el método system.multicall, que permite ejecutar varios comandos en una única petición HTTP.

Aunque originalmente se concibió como una función útil, los atacantes la explotan para enviar miles de intentos de inicio de sesión a la vez, haciendo más eficientes los ataques de fuerza bruta.

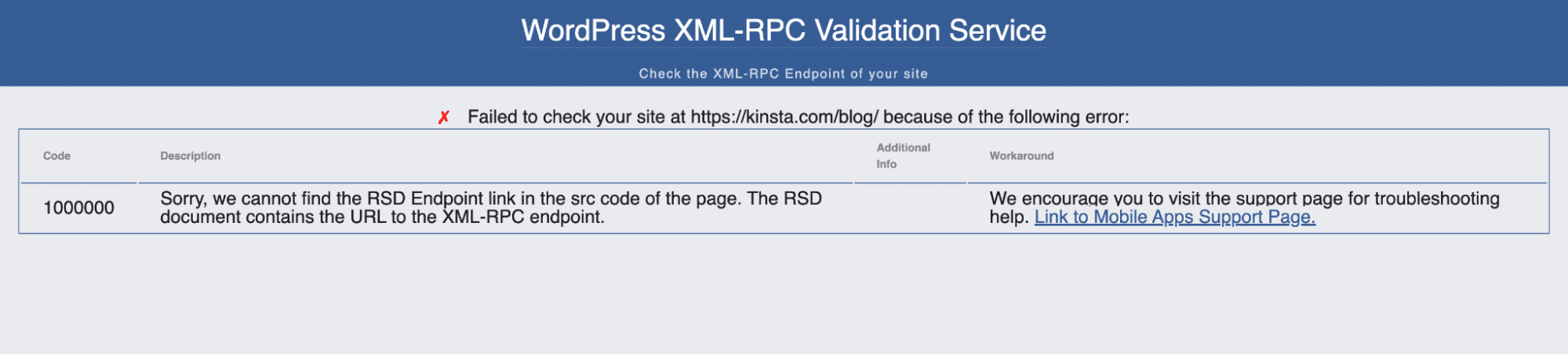

Algunos plugins, como Jetpack, todavía dependen de XML-RPC, pero la mayoría de los sitios de WordPress no lo necesitan. Si no estás seguro de si XML-RPC está activado en tu sitio, puedes utilizar la herramienta Validador XML-RPC. Ejecutando tu sitio a través de la herramienta se confirma si XML-RPC está activo.

Si no necesitas XML-RPC, desactivarlo puede mejorar la seguridad de tu sitio. Puedes:

- Instalar el plugin Disable XML-RPC-API para desactivarlo completamente.

- Utilizar el plugin Perfmatters para desactivar XML-RPC y, al mismo tiempo, mejorar el rendimiento del sitio.

Para los clientes de Kinsta, no es necesario tomar ninguna medida. Cuando se detecta un ataque XML-RPC, se añade automáticamente una regla de seguridad a la configuración de Nginx, que bloquea la solicitud y devuelve un error 403.

location ~* ^/xmlrpc.php$ {

return 403;

}Si tu sitio no depende de XML-RPC, desactivarlo es una forma sencilla de reducir tu superficie de ataque y mejorar la seguridad de WordPress.

16. Evitar el hotlinking

El hotlinking se produce cuando otro sitio web enlaza directamente a tus imágenes, utilizando tu ancho de banda en lugar de alojar el archivo en su propio servidor. Aunque pueda parecer inofensivo, puede aumentar los costes del servidor y ralentizar el rendimiento del sitio, especialmente si un sitio con mucho tráfico enlaza a varias imágenes.

Un ejemplo muy conocido es cuando The Huffington Post insertó un enlace a una caricatura de The Oatmeal, provocando un uso excesivo del ancho de banda y generó más de 1000 dólares en costes adicionales de alojamiento.

Para evitar el hotlinking, puedes configurar los ajustes de tu servidor o CDN para bloquear las peticiones de imágenes no autorizadas:

- Apache: Añade una regla en tu archivo

.htaccesspara restringir las peticiones de imágenes a tu propio dominio. - NGINX: Modifica tu archivo de configuración para bloquear las peticiones de fuentes externas.

- Protección CDN: La mayoría de las CDN, incluidas Cloudflare y KeyCDN, ofrecen protección integrada contra hotlinks que puede activarse en su configuración.

17. Utiliza plugins de seguridad de WordPress

Hay muchos plugins de seguridad para WordPress diseñados para ayudar a proteger tu sitio de las amenazas. Aunque un entorno de alojamiento seguro es la primera línea de defensa, añadir una capa adicional de seguridad con un plugin puede ayudar a controlar, detectar y prevenir posibles vulnerabilidades.

Algunos de los plugins de seguridad más populares son:

- Sucuri Security

- WordFence Security

- MalCare Security

- SecuPress

- Solid Security (Antes iThemes Security)

Cada uno de estos plugins ofrece distintas funcionalidades de seguridad, como por ejemplo:

- Imponer contraseñas seguras y políticas de caducidad de contraseñas

- Registrar las acciones de los usuarios para rastrear cambios y comportamientos sospechosos

- Escanear en busca de malware y modificaciones de archivos

- Implementar la autenticación de dos factores (2FA)

- Añadir protección reCAPTCHA a los formularios de inicio de sesión

- Configurar cortafuegos, listas de IP permitidas y listas de bloqueo

- Monitorizar los cambios de DNS y bloquear las redes maliciosas

Una funcionalidad especialmente útil que se encuentra en muchos plugins de seguridad es una herramienta de verificación por suma de comprobación (checksum), que escanea los archivos del core de WordPress y los compara con las versiones oficiales de WordPress.org. Si se detectan modificaciones no autorizadas, esto puede indicar un hackeo o una inyección de código malicioso.

Asegúrate de leer nuestra guía completa sobre la monitorización de la integridad de los archivos.

Para configuraciones de WordPress multisitio o multiautor, WP Security Audit Log es otro gran plugin que proporciona un registro detallado de la actividad, haciendo un seguimiento de los cambios en los inicios de sesión, contraseñas, temas, widgets, entradas y actualizaciones de WordPress. Permite a los administradores controlar la actividad de los usuarios en tiempo real, mejorando la seguridad y la responsabilidad.

En Kinsta, cada sitio está protegido por cortafuegos Cloudflare, Google Cloud y Kinsta, con monitorización de seguridad en tiempo real y eliminación de malware sin ningún tipo de coste. Comprobamos el tiempo de actividad del sitio cada tres minutos y respondemos inmediatamente a cualquier problema, garantizando un entorno de alojamiento seguro y resistente.

18. Haz siempre copias de seguridad

Por muchas medidas de seguridad que pongas en marcha, ningún sitio es seguro al 100%. Las copias de seguridad son tu última línea de defensa en caso de hackeos, borrados accidentales o fallos importantes del sitio. Sin embargo, muchos propietarios de sitios descuidan las copias de seguridad periódicas — y sólo se dan cuenta de su importancia cuando ocurre un desastre.

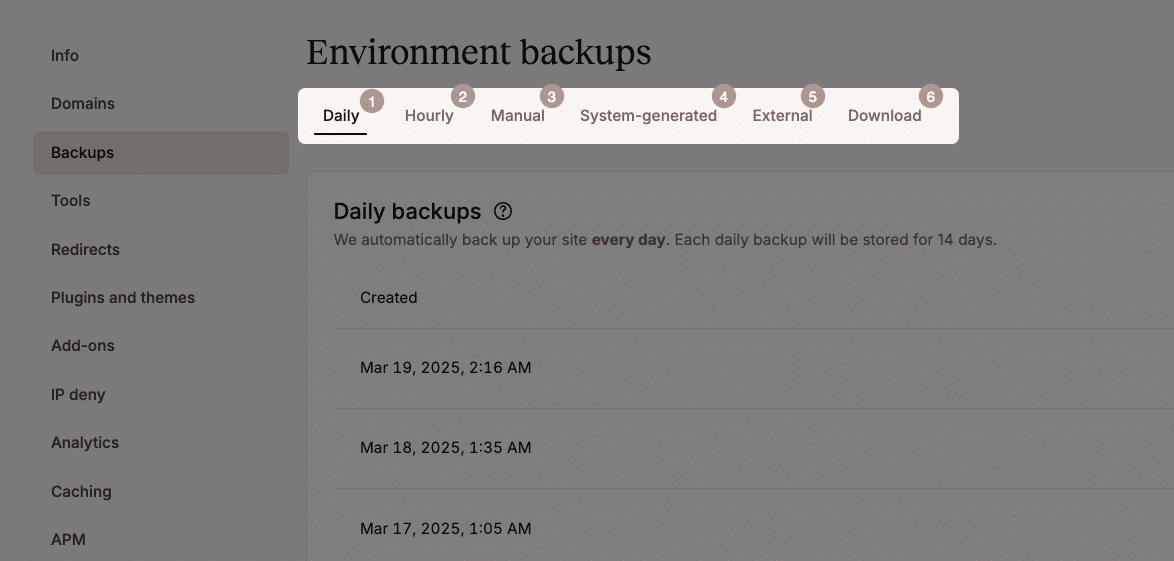

La mayoría de los proveedores de alojamiento administrado para WordPress ofrecen copias de seguridad integradas. En Kinsta, las copias de seguridad se gestionan a nivel de servidor, con seis tipos diferentes, incluyendo copias de seguridad diarias automatizadas y opciones de restauración con un solo clic en MyKinsta, lo que garantiza que tu sitio pueda recuperarse rápidamente si algo va mal.

Si tu proveedor de alojamiento no ofrece copias de seguridad, hay varios servicios y plugins de copia de seguridad disponibles:

- Los servicios de copia de seguridad como VaultPress, CodeGuard y BlogVault almacenan las copias de seguridad de forma segura en la nube.

- Los plugins de copia de seguridad como UpdraftPlus, BackupBuddy y WP Time Capsule te permiten guardar las copias de seguridad en un almacenamiento externo como Google Drive, Amazon S3 o Dropbox.

19. Protección DDoS

Los ataques DDoS (Denegación de Servicio Distribuido, Distributed Denial of Service) inundan un sitio web con cantidades masivas de tráfico, saturando sus recursos y provocando tiempos de inactividad. A diferencia de los hackeos tradicionales, los ataques DDoS no comprometen los datos ni inyectan malware, pero pueden dejar un sitio fuera de servicio durante horas o incluso días, con la consiguiente pérdida de ingresos y visitantes frustrados.

Una de las formas más eficaces de protegerse contra los ataques DDoS es utilizar un servicio de seguridad de terceros como Cloudflare o Sucuri. Estos servicios actúan como un escudo protector, filtrando el tráfico malicioso antes de que llegue a tu servidor. También ocultan tu dirección IP de origen para dificultar que los atacantes se dirijan directamente a tu sitio.

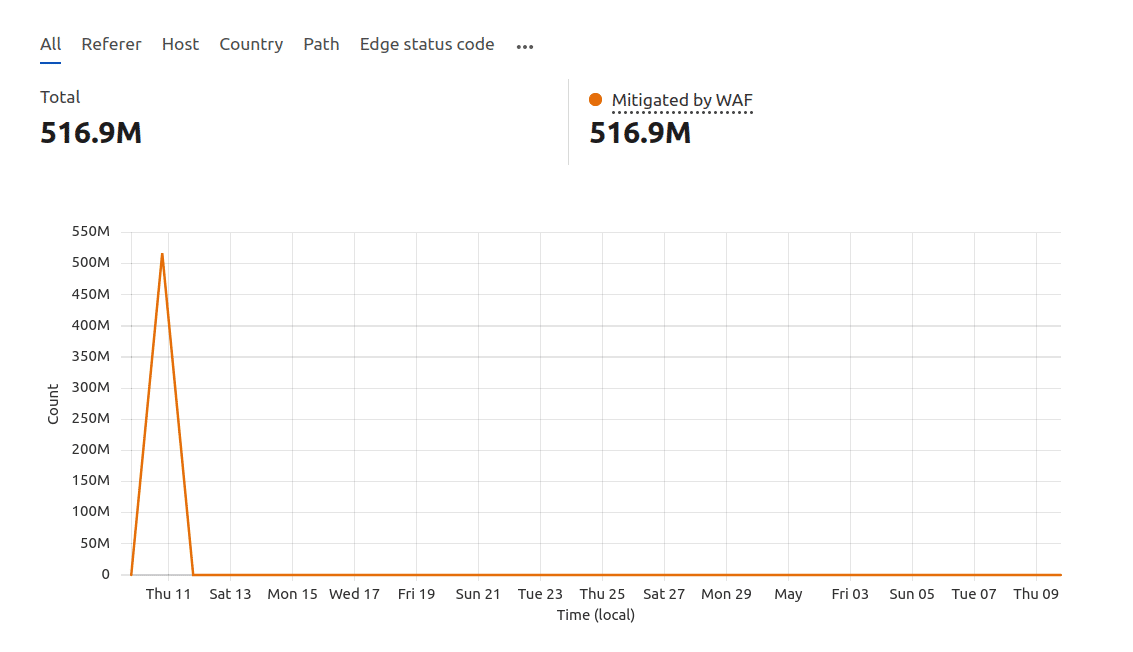

Para los usuarios de Kinsta, la protección DDoS está incorporada a través de nuestra integración gratuita con Cloudflare, que detecta y mitiga automáticamente todo tipo de ataques DDoS, incluidos UDP, ICMP, inundaciones SYN/ACK, amplificación DNS y ataques de Capa 7.

Un ejemplo real de protección DDoS en acción: Una empresa financiera migró a Kinsta mientras se enfrentaba a un ataque DDoS masivo. Inmediatamente después de entrar en funcionamiento, su sitio fue bombardeado con millones de peticiones, causando interrupciones.

Nuestro equipo de SysOps trabajó rápidamente con Cloudflare para bloquear el tráfico sospechoso. En 27 minutos, se mitigaron más de 516 millones de solicitudes maliciosas, garantizando que el sitio siguiera online.

Si dependes de tu sitio web para tu negocio, invertir en un sistema de protección DDoS sólido es crucial para evitar el tiempo de inactividad y mantener tu sitio funcionando sin problemas.

Resumen

Como puedes ver, hay numerosas formas de reforzar la seguridad de tu WordPress. Utilizar contraseñas seguras, mantener actualizados el core y los plugins, y elegir un alojamiento para WordPress seguro y administrado desempeñan un papel clave para mantener tu sitio seguro.

Como hemos dicho, tu alojamiento web desempeña un papel crucial, y en Kinsta, la seguridad está integrada en nuestra infraestructura. Con nuestra integración de Cloudflare, cada sitio se beneficia de la mitigación automática de DDoS, un cortafuegos de nivel empresarial y escaneado de malware en tiempo real con eliminación gratuita de malware. Nuestro sistema de doble cortafuegos bloquea las amenazas antes de que lleguen a tu sitio, mientras que las copias de seguridad diarias automatizadas y la monitorización proactiva del tiempo de actividad garantizan que tu sitio permanezca online y seguro.

Para muchos de vosotros, vuestro sitio de WordPress es vuestra fuente de ingresos, por lo que tomar medidas ahora sobre las mejores prácticas de seguridad es esencial. Protege tu sitio con un alojamiento que haga el trabajo duro por ti. Cámbiate a Kinsta hoy mismo y consigue tu primer mes gratis.

¿Tienes algún consejo importante sobre seguridad en WordPress que se nos haya pasado? ¡Háznoslo saber en los comentarios!