Les attaques par déni de service distribué (DDoS) constituent l’une des menaces les plus redoutables pour un site web. Le nombre d’attaques DDoS continue d’augmenter chaque année.

Le rapport sur les menaces DDoS du quatrième trimestre 2023 de Cloudflare indique que l’entreprise a constaté une augmentation de 117 % d’une année sur l’autre des attaques DDoS au niveau de la couche réseau et une augmentation globale de l’activité DDoS ciblant les sites web de vente au détail, d’expédition et de relations publiques pendant et autour du Black Friday et de la période des fêtes.

Cela montre que le nombre d’attaques DDoS augmente car elles sont utilisées contre les entreprises et les institutions gouvernementales pour mener des cyberattaques. Par exemple, Cloudflare a signalé une augmentation des attaques DDoS après le début de la guerre entre Israël et le Hamas.

Comment fonctionnent les attaques DDoS

Les attaques DDoS peuvent frapper à tout moment et visent à submerger un serveur, un service ou un réseau avec un trafic Internet excessif, perturbant ainsi le fonctionnement normal de l’entreprise.

Les auteurs d’attaques DDoS utilisent souvent des botnets, des réseaux d’ordinateurs compromis, connus sous le nom de « zombies » ou « bots » Ces robots sont généralement infectés par des logiciels malveillants et contrôlés à distance par l’attaquant.

Lorsque l’attaquant lance une attaque DDoS, il ordonne à tous les bots du réseau d’envoyer un volume massif de requêtes au serveur ou au réseau cible. Cet afflux massif de trafic dépasse la capacité du serveur à traiter les requêtes légitimes, ce qui provoque un ralentissement ou une panne complète.

Il existe trois types d’attaques DDoS:

- Attaques basées sur le volume – Ce sont les types d’attaques DDoS les plus courants. Elles visent à saturer la bande passante du site ou du réseau ciblé. Les techniques utilisées sont notamment les inondations UDP, les inondations ICMP et d’autres inondations de paquets usurpés.

- Attaques de protocole – Ces attaques consomment les ressources des serveurs ou des équipements de communication intermédiaires tels que les pare-feu et les équilibreurs de charge. Les exemples incluent les inondations de messages SYN (synchronisation), les attaques de paquets fragmentés et les paquets surdimensionnés utilisés dans les attaques de type « ping-of-death ».

- Attaques de la couche applicative – Il s’agit des attaques DDoS les plus sophistiquées et les plus furtives, qui ciblent des applications ou des services spécifiques. Elles génèrent des requêtes d’apparence légitime, mais en grande quantité, ce qui rend difficile la distinction entre le trafic légitime et le trafic d’attaque. Parmi les exemples, citons les inondations HTTP et les attaques Slowloris, qui peuvent être efficaces pour des volumes de requêtes plus faibles que les inondations HTTP standard en maintenant les connexions au serveur ouvertes.

Comment prévenir les attaques DDoS

La prévention des attaques DDoS nécessite une approche stratégique et multicouche. En combinant plusieurs méthodes, vous pouvez protéger efficacement votre réseau et vos applications.

Voici cinq méthodes qui peuvent vous aider à prévenir les attaques DDoS :

1. Mettez en place une protection du réseau et des applications

Commencez par limiter le nombre de requêtes qu’un utilisateur peut adresser à votre serveur dans un laps de temps donné. Par exemple, si vous gérez une boutique en ligne, vous pouvez configurer votre serveur pour qu’il n’autorise que 10 requêtes par seconde de la part de n’importe quel utilisateur. Vous éviterez ainsi qu’un seul client ne submerge votre serveur d’un trop grand nombre de requêtes à la fois.

Utilisez ensuite un pare-feu d’application web (WAF). Un WAF agit comme un point de contrôle de sécurité, en inspectant le trafic entrant et en bloquant les requêtes nuisibles tout en laissant passer les requêtes légitimes. Par exemple, si vous utilisez Cloudflare, son WAF peut filtrer le trafic malveillant sur la base de modèles d’attaque connus. Il est essentiel de mettre régulièrement à jour les règles de votre WAF pour faire face aux nouvelles menaces.

En outre, déployez des systèmes de détection et de prévention des intrusions (IDPS). Ces systèmes sont comme des caméras de sécurité pour votre réseau, qui surveillent les activités suspectes et bloquent automatiquement tout ce qui est nuisible. Snort, par exemple, est un système de détection et de prévention des intrusions (IDPS) open source très répandu qui détecte et prévient les attaques.

2. Tirez parti d’une infrastructure évolutive et distribuée

L’utilisation d’une infrastructure évolutive et distribuée permet de gérer et d’atténuer l’impact des attaques DDoS. Le routage du réseau Anycast est une excellente technique. Imaginez que vous ayez un blog populaire avec des lecteurs dans le monde entier. Le routage Anycast dirige le trafic entrant vers plusieurs centres de données, de sorte que si vous êtes confronté à un trafic important, il est réparti sur différents sites, ce qui réduit la charge sur un seul serveur.

Les équilibreurs de charge sont un autre outil utile. Ils agissent comme des gendarmes du trafic, en dirigeant le trafic entrant vers plusieurs serveurs afin qu’aucun d’entre eux ne soit submergé. Par exemple, AWS Elastic Load Balancing peut répartir automatiquement le trafic sur plusieurs instances Amazon EC2.

Les réseaux de diffusion de contenu (CDN), comme ceux d’Akamai ou de Cloudflare, peuvent également jouer un rôle important. Les CDN stockent des copies du contenu de votre site web sur des serveurs répartis dans le monde entier. Si le trafic monte soudainement en flèche, le CDN peut s’en charger en diffusant le contenu à partir de plusieurs emplacements, réduisant ainsi la charge sur votre serveur principal.

3. Utilisez des services spécialisés de protection contre les attaques DDoS

Les services spécialisés de protection contre les attaques DDoS reviennent à engager un garde du corps personnel pour votre site web. Ces services surveillent en permanence votre trafic et utilisent des techniques avancées pour filtrer le trafic nuisible. Par exemple, des services comme la protection DDoS de Cloudflare ou le bouclier AWS peuvent détecter et atténuer les attaques en temps réel.

Ces fournisseurs disposent d’infrastructures mondiales robustes qui peuvent faire face aux attaques les plus importantes. C’est comme si une équipe d’experts en sécurité veillait en permanence sur votre site web.

4. Surveillez les anomalies de trafic et réagissez-y

Il est essentiel de garder un œil sur votre trafic. Utilisez des outils d’analyse du trafic en temps réel pour repérer toute anomalie. Par exemple, votre hébergeur peut vous fournir des outils d’analyse qui vous aideront à surveiller les schémas de trafic et à détecter les anomalies. Si vous constatez une augmentation soudaine du trafic en provenance d’une seule source, cela peut indiquer une attaque DDoS.

Mettez en place des alertes basées sur le débit pour vous avertir lorsque le trafic dépasse certaines limites. Par exemple, si votre trafic habituel est de 100 requêtes par minute et qu’il passe soudainement à 10.000 requêtes, vous recevrez une alerte. Des outils tels que Datadog peuvent vous aider à mettre en place ces alertes et à surveiller votre trafic en temps réel.

5. Mettez en place un contrôle d’accès rigoureux et des audits réguliers

Enfin, contrôlez qui peut accéder à votre réseau. Mettez en place une liste de blocage des adresses IP pour bloquer les adresses IP malveillantes connues et une liste d’autorisation des adresses IP pour n’autoriser que les adresses de confiance. Par exemple, vous pouvez configurer votre serveur pour qu’il bloque le trafic provenant d’adresses IP signalées par le passé pour des activités malveillantes.

Effectuez régulièrement des audits de sécurité pour trouver et corriger les vulnérabilités. C’est comme un examen médical de routine pour s’assurer que vous êtes en bonne santé. Des outils tels que Nessus peuvent vous aider à analyser votre réseau à la recherche de faiblesses potentielles et à vous assurer que vos défenses sont à jour.

Comment Kinsta prévient les attaques DDoS

Votre hébergeur peut jouer un rôle clé dans la protection de votre site contre les attaques DDoS. En fait, si vous utilisez un bon hébergeur, il devrait prendre en charge toutes les techniques de prévention des attaques DDoS énumérées ci-dessus.

Chez Kinsta, nous nous engageons à atténuer toutes les attaques DDoS sur notre plateforme. Nous mettons en œuvre des mesures de sécurité robustes pour prévenir ces attaques, vous avertir immédiatement si une attaque se produit et vous aider à la repousser. De plus, nous effectuons des sauvegardes automatiques quotidiennes de votre site WordPress afin de garantir la sécurité de vos données.

Pour vous donner une image plus claire, nous avons demandé à certains de nos ingénieurs en sécurité, DevOps et SysOps chez Kinsta comment nous prévenons les attaques DDoS. Ils avaient beaucoup à partager.

Renforcer la sécurité de Kinsta grâce à l’intégration de Cloudflare

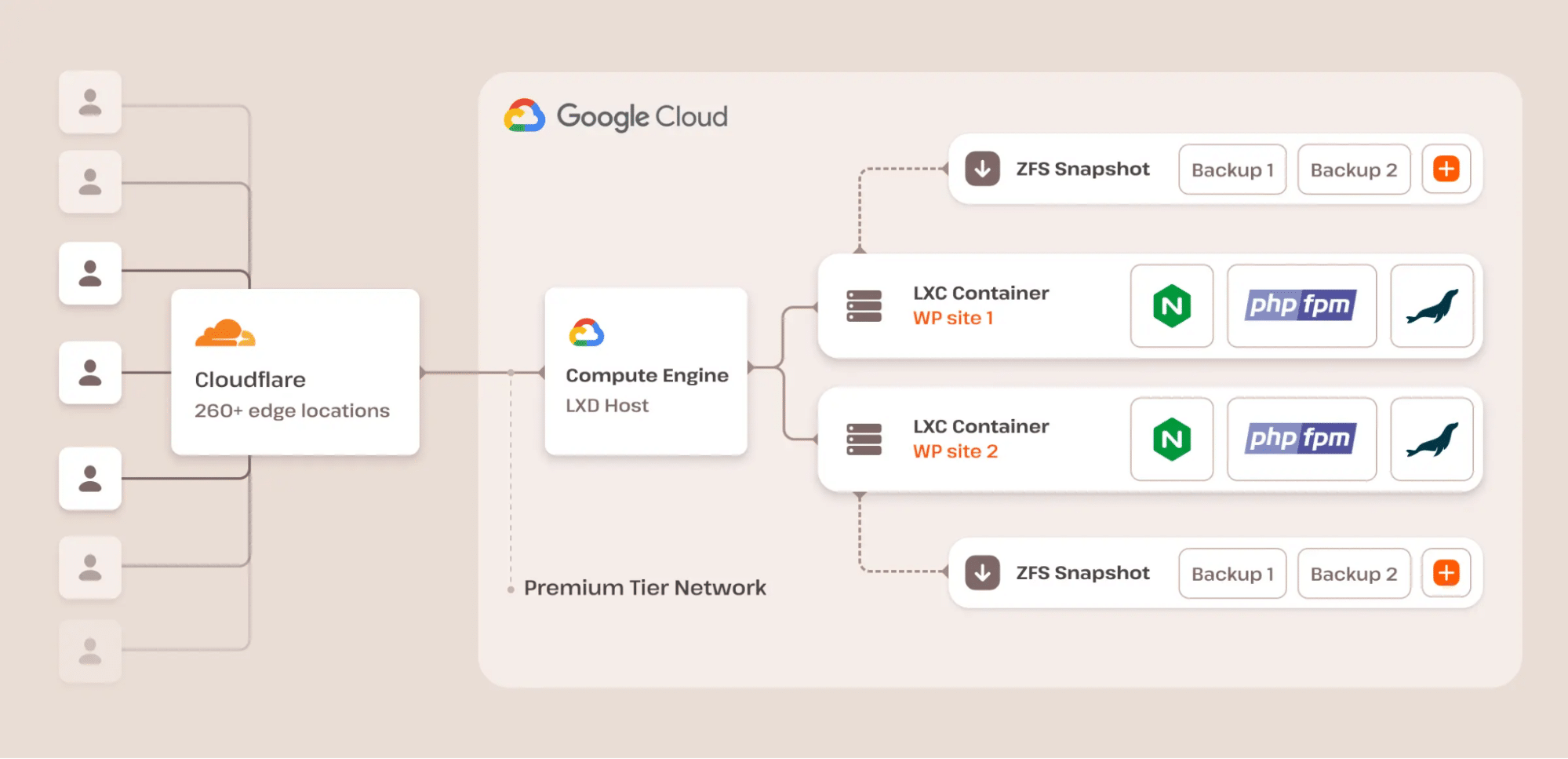

Un élément crucial de notre effort pour fournir à nos clients le plus haut niveau de sécurité est notre intégration Premium-Tier avec Cloudflare. Cette intégration stratégique nous permet de gérer et d’atténuer efficacement les attaques DDoS, garantissant ainsi un service ininterrompu et une protection renforcée pour nos utilisateurs.

Les statistiques fournies par l’équipe DevOps montrent qu’au cours des 30 derniers jours (du 22 avril au 23 mai 2024), nous avons traité 75,51 milliards de requêtes via Cloudflare. Parmi celles-ci, 3,3 milliards ont été atténuées par le Web Application Firewall (WAF) de Cloudflare, garantissant que les menaces potentielles n’atteignent jamais nos clients.

Nous avons également reçu des alertes pour 200 attaques DDoS, qui ont toutes été automatiquement atténuées par Cloudflare. L’une des attaques les plus importantes que nous ayons subies récemment remonte au mois de mars, avec un pic de 318.930 requêtes par seconde, que nous avons géré de manière transparente avec Cloudflare.

Ces chiffres mettent en évidence la robustesse de nos mesures de sécurité, démontrant la protection continue que nous fournissons à nos clients et la valeur de notre intégration Cloudflare Premium.

Historiquement, avant notre intégration avec Cloudflare, nous devions gérer toutes les attaques manuellement. Si l’attaque n’était pas trop importante, nous pouvions nous connecter en SSH aux équilibreurs de charge (LB) et analyser le trafic à l’aide d’outils tels que tcpdump et Wireshark. Sur la base de nos conclusions, nous bannissions des IP spécifiques ou créions des règles iptables ciblées et des règles de pare-feu GCP pour atténuer l’attaque.

Nous avons également redimensionné temporairement les instances LB pour gérer la charge et modifié divers paramètres du noyau. Au fil du temps, nous avons automatisé bon nombre de ces processus, en exécutant des scripts pour définir et désactiver les règles iptables et les paramètres du noyau en fonction des besoins. Si une attaque était trop intense, nous avons cloné des LB et multiplié les instances pour répartir la charge.

Les attaques étant de plus en plus fréquentes et sophistiquées, nous avons intégré Cloudflare à notre infrastructure d’hébergement afin de garantir la sécurité des sites de nos clients. Nous avons immédiatement remarqué que moins d’attaques atteignaient nos serveurs.

L’infrastructure actuelle d’atténuation des attaques DDoS de Kinsta

Aujourd’hui, nous disposons de l’une des meilleures infrastructures d’hébergement pour repousser les attaques DDoS, grâce à des outils intégrés, une équipe dédiée et notre intégration avec Cloudflare.

Après avoir intégré Cloudflare, nous avons éliminé les attaques de synchro de bas niveau car tout notre trafic web est acheminé via Cloudflare. Cela fournit une protection DDoS (couches 3, 4 et 7) pour bloquer les connexions TCP/UDP indésirables provenant d’adresses IP ou de réseaux spécifiques à la périphérie de notre réseau.

En outre, nous utilisons le pare-feu de Google Cloud Platform (GCP) pour protéger notre réseau contre les attaques potentielles qui touchent directement notre infrastructure.

Kinsta fournit un WAF entièrement géré avec des ensembles de règles et des configurations personnalisées régulièrement mises à jour, garantissant une protection continue contre les menaces les plus récentes.

De plus, nous utilisons une fonction automatisée qui détecte constamment les attaques par force brute sur le chemin /wp-login.php de votre site. Nous bloquons alors ces acteurs de notre infrastructure, ce qui renforce encore nos mesures de sécurité.

Comment nous avons atténué une attaque DDoS massive pour un client du secteur financier

Récemment, une société financière a décidé de choisir Kinsta comme nouveau fournisseur d’hébergement. Nous étions loin de nous douter qu’ils étaient au milieu d’une attaque DDoS massive sur leur ancien hébergeur. Après avoir été mis en service chez Kinsta, le site web du client a été immédiatement bombardé de millions de requêtes provenant de diverses adresses IP, ce qui a entrainé des perturbations importantes.

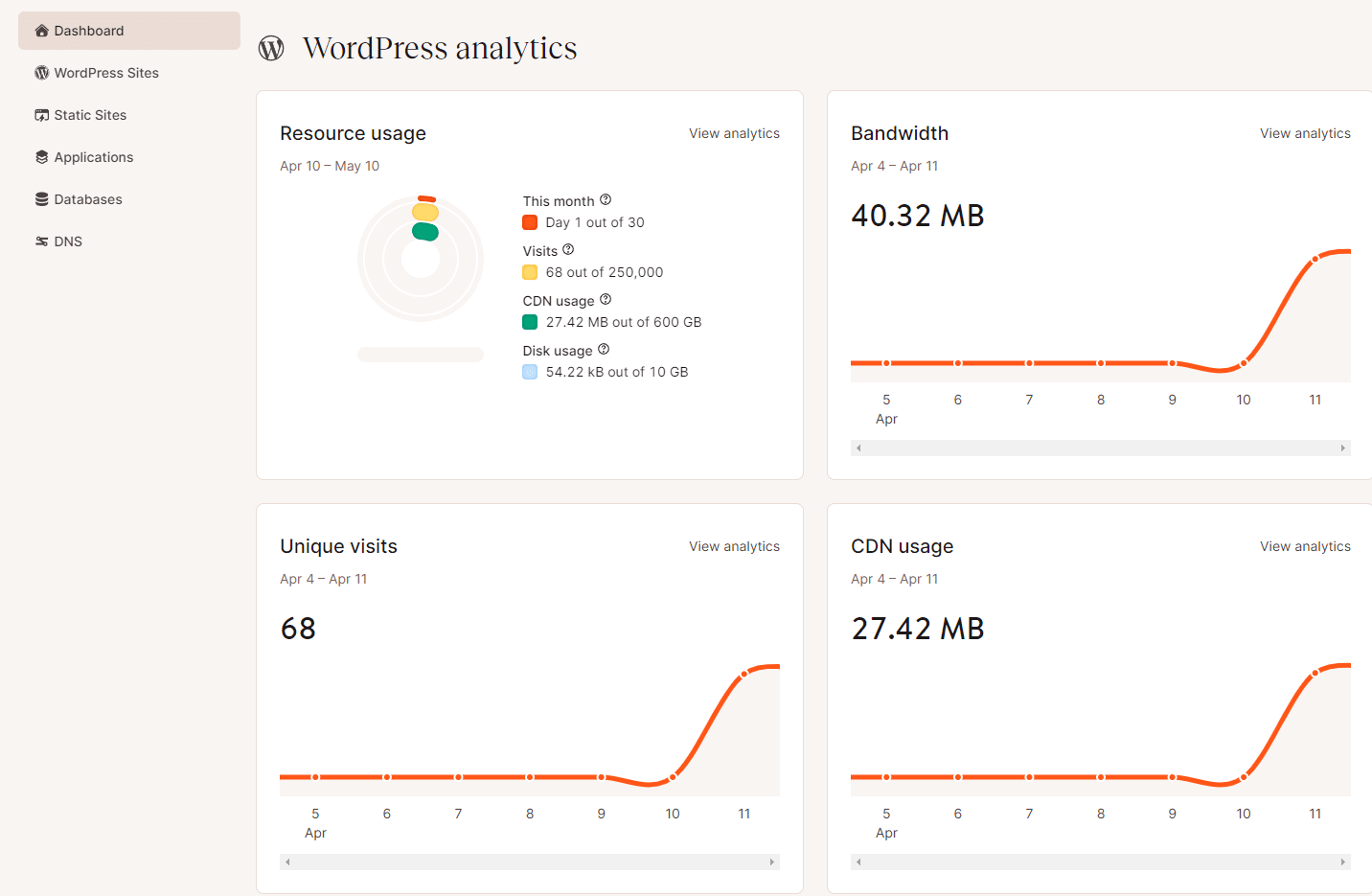

Le jour de la migration du site, tout semblait bien se passer avant la mise en ligne. Nous les avons aidés à résoudre un problème lié au thème WordPress et ils ont commencé à faire pointer leurs DNS vers Kinsta. Cependant, peu de temps après, ils ont remarqué des statistiques de bande passante étranges dans leurs analyses MyKinsta et nous ont contactés, inquiets de ce trafic inhabituel.

Notre équipe SysOps est rapidement entrée en action, confirmant qu’une attaque DDoS était bien en cours. Le client nous a expliqué qu’il avait rencontré des problèmes similaires avec son précédent hébergeur, mais qu’il n’avait pas réalisé qu’il s’agissait d’une attaque DDoS. Il espérait que le passage à Kinsta résoudrait ses problèmes de performance.

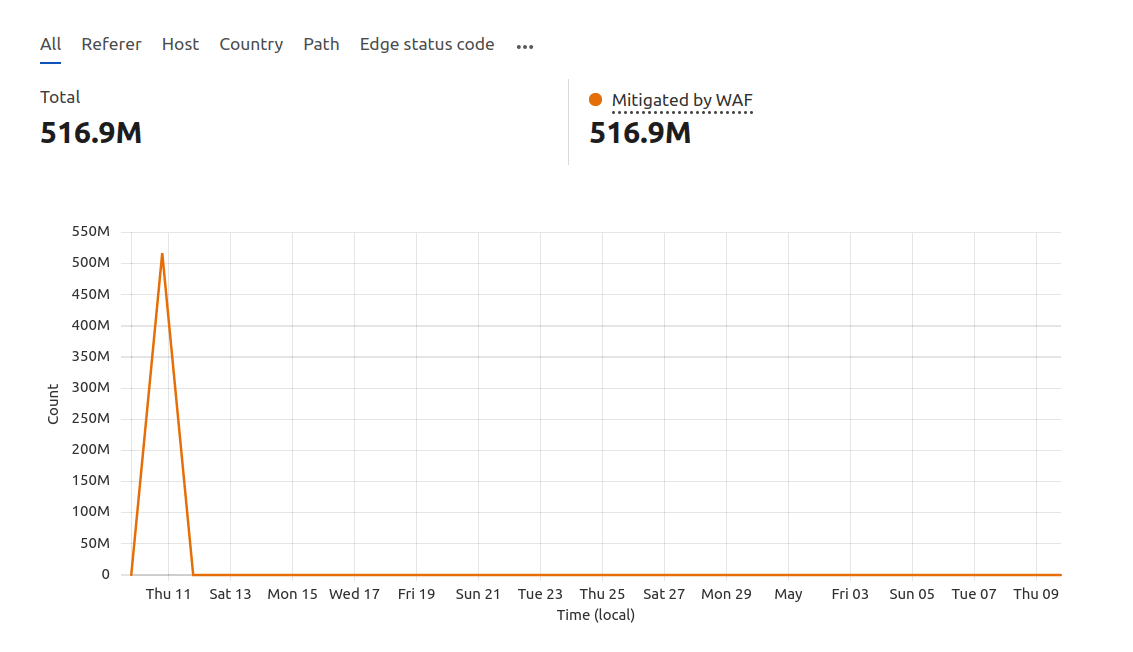

Pour remédier à la situation, notre équipe SysOps a travaillé avec Cloudflare pour atténuer l’attaque. Nous avons mis en place une règle WAF Cloudflare personnalisée pour contester le trafic suspect et fournir une protection supplémentaire.

Tout au long de cette période, le site web est resté accessible lors des tests effectués par notre équipe de support. Cependant, le client a signalé des problèmes sur mobile, que nous avons ensuite retracés jusqu’à un problème de propagation DNS causé par un ancien enregistrement AAAA.

À la fin de la journée, l’attaque s’était calmée. Les ensembles de règles DDoS gérés par Cloudflare ont pris en charge la majeure partie du trafic malveillant, atténuant automatiquement plus de 516 millions de requêtes. Notre règle WAF personnalisée a fourni une sécurité supplémentaire, garantissant que le site du client reste opérationnel.

En seulement 27 minutes, nous avons atténué une attaque avec un taux moyen de 350.000 requêtes par seconde. Cela démontre comment un fournisseur d’hébergement exceptionnel peut prévenir les attaques DDoS grâce à une surveillance rigoureuse, un support expert et des mesures de sécurité avancées.

Du suivi de la bande passante et des analyses dans le tableau de bord MyKinsta à l’engagement avec les équipes de support, en passant par la personnalisation des règles WAF par des experts et l’utilisation d’une infrastructure solide, un fournisseur d’hébergement fiable comme Kinsta peut repousser la plupart des attaques et assurer la sécurité de votre site.

Résumé

Cet article a exploré comment vous et un hébergeur de qualité pouvez travailler ensemble pour atténuer les attaques DDoS, en veillant à ce que votre site reste sécurisé et opérationnel.

Au-delà des attaques DDoS, l’infrastructure de Kinsta offre une protection solide contre toutes les formes de cyberattaques. Chaque site sur notre plateforme fonctionne dans un conteneur logiciel isolé, garantissant une confidentialité à 100 % et aucun partage de ressources logicielles ou matérielles, même entre vos propres sites.

Nous nous appuyons sur le niveau premium de Google Cloud Platform, ce qui garantit le transport sécurisé de vos données sur le réseau mondial bien approvisionné et à faible latence de Google. Vous bénéficiez ainsi d’un modèle de sécurité développé depuis plus de 15 ans, qui sécurise des produits phares tels que Gmail et Google Search.

Comment empêchez-vous les attaques DDoS ? Nous aimerions savoir ce que vous en pensez. Partagez cela avec nous dans la section des commentaires.