Imaginez que vous vouliez envoyer un message textuel et être sûr que personne d’autre que le destinataire ne puisse le lire. Comment feriez-vous ? En un mot : le cryptage.

Le cryptage convertit un texte normal en un langage codé que seule une personne possédant la bonne clé peut décoder. Il est utilisé pour sécuriser les communications, protéger les informations sensibles et prévenir les violations de données. Le cryptage est couramment utilisé dans la vie quotidienne, d’une manière que vous ne remarquez peut-être même pas, par exemple pour sécuriser les informations relatives à votre carte bancaire lors d’achats en ligne.

Cet article explore les théories, les types et les utilisations pratiques du cryptage, qui contribuent à la sécurité de notre monde numérique.

Qu’est-ce que le cryptage ?

Le cryptage est le processus d’encodage d’un texte lisible en un code sécurisé. Il s’agit d’une technologie fondamentale pour sécuriser les informations contre l’accès extérieur.

Historiquement, il a été utilisé dans l’espionnage et en temps de guerre pour les communications sensibles, mais les applications les plus familières aujourd’hui sont centrées sur les données en ligne.

Les informations personnelles, les données financières et les documents confidentiels partagés en ligne doivent être cryptés pour les protéger correctement contre la cybercriminalité.

Le cryptage utilise une formule appelée « chiffrement » ou algorithme de cryptage, qui garantit que toute personne qui tente d’intercepter des informations communiquées dans un espace numérique ne peut pas en lire le véritable contenu.

Le cryptage déverrouille les informations pour le seul destinataire prévu en utilisant une clé spéciale que seul son appareil possède. Toute personne ne disposant pas de cette clé sera incapable de décrypter correctement le message.

Qu’est-ce que le cryptage dans la cyber-sécurité ?

Le cryptage est un pilier de nombreux protocoles et procédures de cybersécurité. Par exemple, si des cyber-attaquants s’introduisent dans votre réseau, des informations personnelles et confidentielles facilement accessibles risquent d’être volées et de faire l’objet d’une rançon ou d’être vendues au plus offrant.

Toutefois, si votre appareil ne stocke que des informations cryptées, les données auxquelles les pirates accèdent seront inutilisables, car ils ne pourront pas les lire s’ils ne disposent pas de la bonne clé secrète.

De nombreuses réglementations exigent désormais le chiffrement dans le cadre de leurs normes de cybersécurité. C’est particulièrement vrai pour les organisations qui stockent des informations personnelles privées (IPP), telles que les institutions financières et de santé.

Quel est l’objectif du cryptage des données ?

L’objectif fondamental du cryptage est d’empêcher que des informations sensibles soient vues par des personnes ayant un accès non autorisé. Le cryptage des communications vous aide à préserver la confidentialité des données lors de leur transmission et de leur stockage.

Cela est particulièrement important pour les personnes et les organisations dont les données privées sont particulièrement sensibles ou confidentielles, comme les banques, les prestataires de soins de santé, les organisations militaires, les compagnies d’électricité et d’énergie, et les compagnies d’assurance.

Le cryptage des données permet à ces types d’organisations de conserver des informations personnelles d’une manière sécurisée qui ne compromet pas votre identité. Les particuliers peuvent également vouloir protéger leurs informations.

Le cryptage empêche la falsification de vos informations. Dans une ère numérique où la confiance fait défaut, le cryptage peut vous donner l’assurance que les informations que vous envoyez et recevez sont authentiques. L’amélioration de l’intégrité et de l’authenticité des données est un autre des principaux avantages du cryptage.

Types de cryptage des données

Il existe de nombreux types de cryptage, chacun présentant des niveaux de sécurité et d’utilisation différents. Examinons les formes de cryptage les plus courantes, ainsi que leurs avantages et inconvénients.

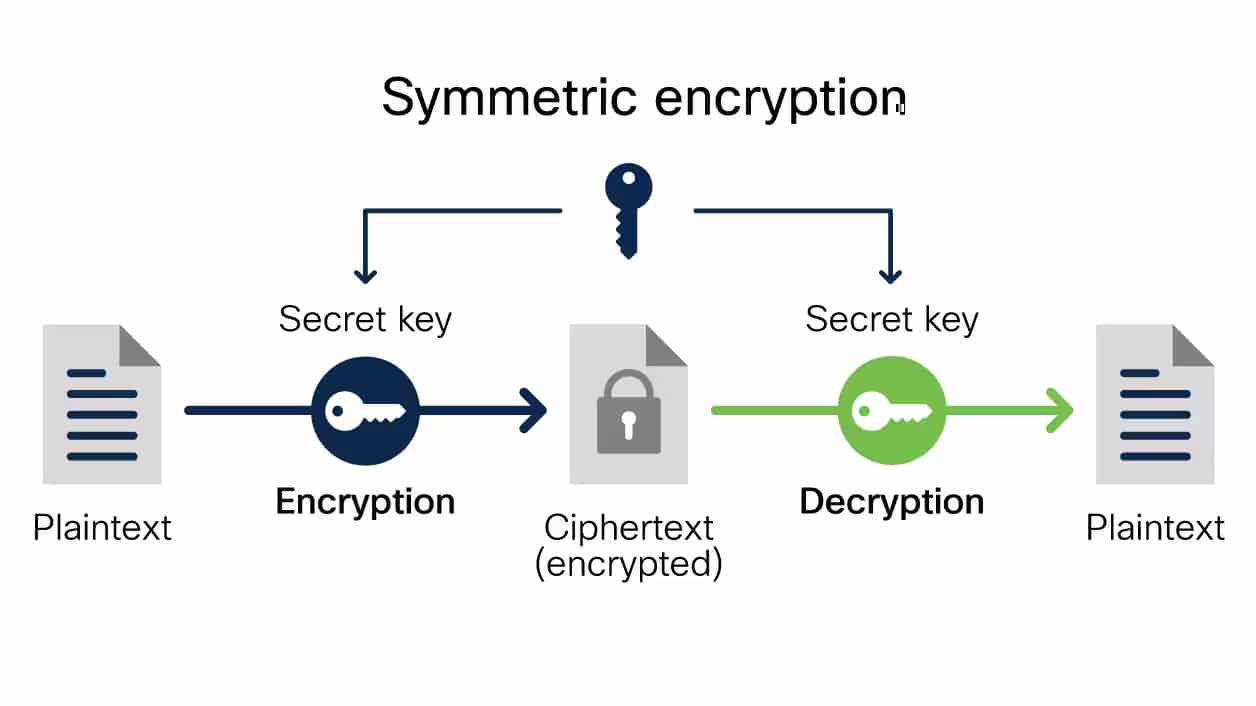

Cryptage symétrique

On parle de cryptage symétrique lorsqu’une seule clé de chiffrement est utilisée pour chiffrer et déchiffrer les informations. Cela signifie que la clé doit être partagée à la fois avec la personne qui envoie les informations et celle qui les reçoit.

Le cryptage symétrique peut être créé à l’aide d’un algorithme de bloc ou d’un algorithme de flux. Avec un algorithme de bloc, le système utilise une clé de sécurité secrète unique pour crypter des longueurs de bits par blocs. En revanche, un algorithme de flux ne conserve pas les données cryptées dans sa mémoire, mais les crypte au fur et à mesure qu’elles lui parviennent.

Les avantages du cryptage symétrique sont qu’il s’agit d’une forme de cryptage très rapide et qu’il convient de l’utiliser pour les besoins de cryptage en masse. Toutefois, les clés symétriques sont difficiles à gérer à grande échelle et peuvent réduire la sécurité des messages transmis en cas de fuite des informations relatives à la clé.

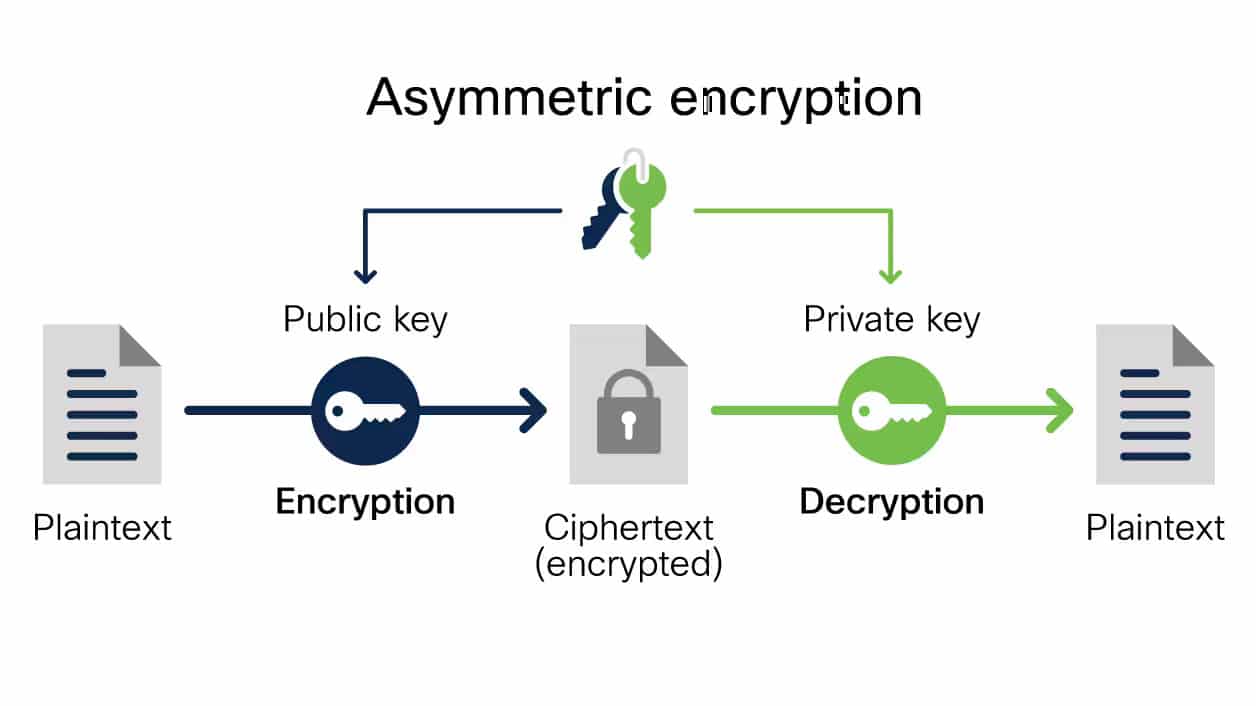

Cryptage asymétrique

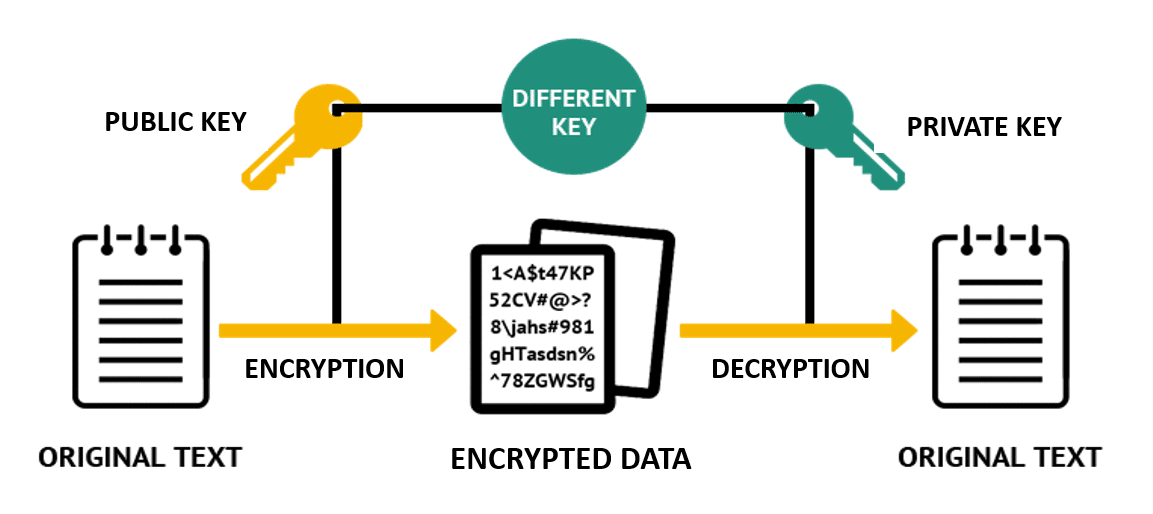

Contrairement au cryptage symétrique, le cryptage asymétrique utilise une clé pour crypter les informations et une autre pour les décrypter.

Le cryptage asymétrique est également connu sous le nom de cryptage à clé publique, car la clé de cryptage des informations est disponible publiquement et peut être utilisée par de nombreuses personnes. La personne qui reçoit le message dispose quant à elle d’une clé privée correspondante, utilisée pour décrypter le message.

Le cryptage asymétrique est utilisé dans de nombreux protocoles internet fondamentaux. Une application est utilisée dans le Transport Layer Security (TLS) et le Secure Sockets Layer (SSL).

Une autre utilisation courante du cryptage asymétrique se trouve dans les logiciels qui nécessitent l’établissement d’une connexion sur un réseau non sécurisé. En chiffrant les informations communiquées par le biais de cette connexion, les navigateurs et autres dispositifs de communication numérique peuvent maintenir la sécurité.

Il est important de noter que les clés publiques utilisées pour le cryptage ne cachent pas les métadonnées, ce qui signifie que des informations sur l’ordinateur d’où provient le message ou sur le moment où il a été envoyé seront disponibles.

Il s’agit également d’une forme de cryptage beaucoup plus lente. Il est intéressant de noter que l’une de ses utilisations courantes consiste à envoyer la clé de chiffrement symétrique au destinataire d’un message.

Hachage

Le hachage est un processus d’application d’un algorithme qui transforme les données d’entrée en une sortie de longueur fixe. La même entrée produira toujours la même chaîne de hachage en sortie, de sorte que la comparaison des résultats du hachage est utile pour vérifier l’intégrité des données.

À des fins de sécurité, les informations sensibles peuvent être hachées et stockées dans des « tables de hachage », par exemple lorsqu’une organisation stocke les mots de passe sous forme hachée plutôt qu’en clair.

Le hachage est souvent considéré à tort comme un type de cryptage. Bien qu’il s’agisse d’un outil de cryptographie, il n’est pas considéré comme du cryptage, car les informations hachées peuvent être recréées sans clé secrète.

Qu’est-ce qu’un algorithme de cryptage ?

Que vous utilisiez un chiffrement symétrique ou asymétrique, les clés secrètes échangées doivent utiliser un algorithme pour crypter les informations.

Ces algorithmes sont créés à l’aide d’une formule mathématique ou d’un ensemble de règles. En utilisant la formule mathématique spécifique qui a été créée pour ce type de cryptage, l’algorithme convertit le texte en clair en texte chiffré. L’utilisation d’algorithmes normalisés garantit que le texte peut toujours être décrypté de manière prévisible.

Il existe plusieurs algorithmes de cryptage courants, chacun étant utilisé à des fins différentes, dans des secteurs différents ou pour des niveaux de sécurité différents.

Quels sont les algorithmes de cryptage courants ?

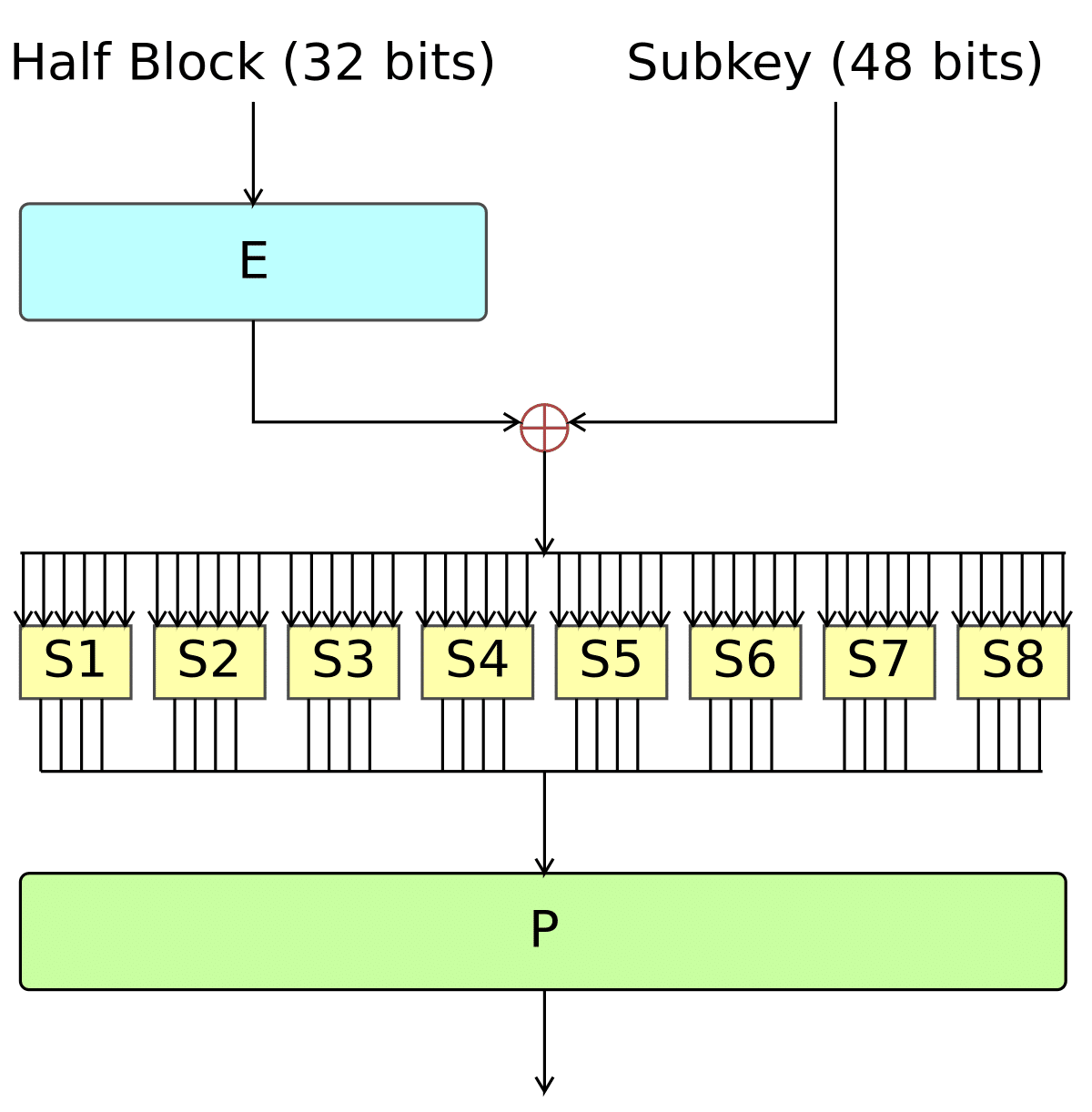

1. Norme de cryptage des données (Data Encryption Standard ou DES)

La norme de cryptage des données (DES) a été développée par IBM dans les années 1970 et a été utilisée pour la première fois par le gouvernement des États-Unis pour envoyer et recevoir des informations privées.

Il s’agit d’un algorithme à clé symétrique pour le cryptage des données électroniques. Il utilise un algorithme de bloc de 56 bits pour crypter les informations.

Comme il s’agit d’une forme de cryptage plus ancienne, elle n’est plus considérée comme sûre pour la plupart des fonctions cryptographiques actuelles. Avec l’évolution des ordinateurs, les 56 bits n’étaient plus suffisants pour protéger les informations en toute sécurité, car la puissance de calcul accrue des nouveaux appareils permettait de décrypter rapidement l’algorithme DES.

Cependant, l’algorithme DES a ouvert la voie à des algorithmes de cryptage plus puissants et plus avancés.

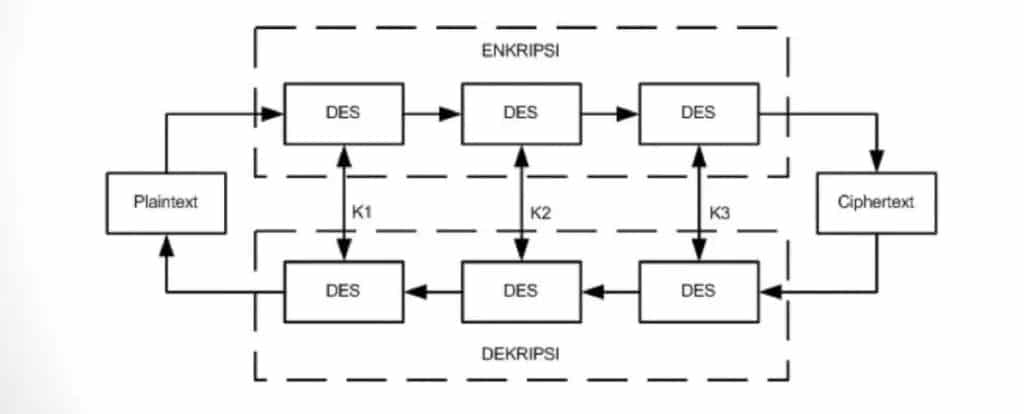

2. Triple norme de chiffrement des données (3DES)

L’une des premières tentatives d’amélioration du modèle de cryptage DES original a donné naissance au Triple Data Encryption Standard (3DES).

3DES est également un algorithme de cryptage symétrique par blocs. Son chiffrement par blocs utilise des blocs de 64 bits pour crypter les informations. Cependant, au lieu de s’arrêter là comme le fait le DES, il passe par trois tours de cryptage pour fournir un niveau de sécurité plus élevé qui dissimule davantage le message original.

Malgré cela, le National Institute of Standards and Technology (NIST) a déclaré qu’à partir de la fin de l’année 2023, le système 3DES sera déprécié. Cela signifie que même s’il peut encore être utilisé pour les logiciels existants, il ne pourra plus être utilisé pour créer de nouvelles applications cyber-sécurisées.

3. Normes de chiffrement avancées (Advanced Encryption Standards ou AES)

Comme le DES, l’AES (Advanced Encryption Standards) est un algorithme de cryptage symétrique qui utilise un chiffrement par bloc pour crypter et décrypter les informations.

L’AES diffère principalement par la taille des clés disponibles. Les données peuvent être cryptées à l’aide d’AES avec trois tailles de clé différentes : 128 bits, 192 bits ou 256 bits. Ces tailles de clé plus longues le rendent beaucoup plus puissant que le DES, car même les ordinateurs d’aujourd’hui mettraient un temps fou à craquer l’algorithme. C’est pourquoi il est largement utilisé et considéré comme l’une des méthodes de cryptage les plus sûres disponibles aujourd’hui.

L’AES est utilisé dans de nombreuses applications courantes, notamment le cryptage de fichiers, la sécurité sans fil, la sécurité des processeurs et les protocoles de sécurité du cloud tels que SSL et TLS.

4. Cryptage RSA

Le cryptage Rivest-Shamir-Adleman (RSA), nommé d’après les noms de famille de ses créateurs, est un type de cryptage asymétrique, ce qui signifie que vous avez besoin d’une clé privée et d’une clé publique pour décrypter les informations transmises.

RSA fonctionne en multipliant deux très grands nombres premiers et en s’appuyant sur le fait qu’il est improbable que des pirates puissent deviner quels sont les deux nombres exacts qui ont créé le nouveau nombre.

Il utilise également des bits de très grande taille pour crypter les informations, notamment un cryptage de 1024, 2048 et parfois 4096 bits.

RSA peut être appliqué à différents cas d’utilisation en modifiant la configuration des clés privées et publiques. Dans la configuration la plus courante, la clé publique est utilisée pour le cryptage et une clé privée est nécessaire pour décrypter les données. Cette configuration est couramment utilisée pour envoyer des informations privées et garantir qu’elles ne pourront pas être lues si elles sont interceptées.

Cependant, le cryptage RSA peut également être utilisé dans l’arrangement inverse, où la clé privée crypte les données et la clé publique les décrypte. Cette méthode est utilisée pour confirmer l’authenticité de l’expéditeur plutôt que pour cacher des informations.

5. Cryptage Blowfish

Le cryptage Blowfish est un autre algorithme de chiffrement par bloc à clé symétrique. Il a été créé dans les années 1990 pour remplacer DES. Il peut utiliser des clés de taille variable, allant de 32 à 448 bits.

La particularité de Blowfish est qu’il s’agit d’un algorithme non breveté, ce qui signifie qu’il peut être utilisé par n’importe qui sans avoir à payer pour son utilisation. C’est pourquoi il est largement utilisé dans les logiciels et les applications de sécurité internet.

Blowfish est plus lent que d’autres types d’algorithmes de bloc, ce qui, dans certains cas d’utilisation, est à son avantage.

6. Cryptage Twofish, cryptage Threefish et autres

La demande de sécurité accrue a donné naissance à de nombreux nouveaux algorithmes de cryptage, dont Twofish, Threefish et Macguffin, pour n’en citer que quelques-uns. Chaque algorithme utilise une formule mathématique unique et présente ses propres avantages et inconvénients.

Le plus important est de s’assurer que les outils que vous utilisez pour crypter les données répondent aux normes actuelles les plus strictes du NIST et d’autres organismes de réglementation en matière de sécurité.

Comment le cryptage est-il utilisé ?

Le cryptage est utilisé tous les jours pour protéger diverses transactions de données en ligne. Vous ne vous rendez peut-être même pas compte de certains endroits où il est utilisé.

Examinons les cas d’utilisation courants du cryptage au quotidien.

Cryptage de fichier

Si vous envoyez et recevez des informations sensibles par l’intermédiaire de fichiers tels que des documents Word, des fichiers PDF ou des images, le cryptage de fichier peut être utilisé pour protéger les informations contenues dans ces documents.

En utilisant l’un des algorithmes présentés dans la section précédente ou un autre type de méthode de cryptage, les données des fichiers peuvent être codées de manière à les rendre illisibles sans une clé de décryptage.

Ce processus offre une protection contre les accès non autorisés, le vol et les violations de données. Il existe des outils tels que Filezilla qui vous permettent de crypter les documents que vous stockez et envoyez. Si vous intégrez cette fonction à votre processus habituel de partage de documents, vos informations seront beaucoup plus sûres.

Cryptage de disque

Bien que cela soit moins courant de nos jours, les informations sont parfois stockées et partagées sur des dispositifs physiques tels que des disques durs ou des clés USB. En veillant à ce que ces dispositifs physiques fassent l’objet de procédures de cybersécurité appropriées lors de leur distribution, vous contribuerez à ce que les informations qu’ils contiennent ne tombent pas entre les mains de pirates informatiques.

Le cryptage de disque utilise des algorithmes de cryptage pour brouiller les données sur les dispositifs de stockage physiques, et seules les personnes possédant la bonne clé secrète peuvent les déchiffrer. Alors que le cryptage des fichiers est appliqué à des fichiers individuels, le cryptage de disque peut être appliqué à l’ensemble de la structure du disque afin d’empêcher l’accès à tous les fichiers qu’il contient.

En cryptant vos disques, vous pouvez protéger vos données sensibles contre les cyber-attaques ou les informations tombant entre de mauvaises mains.

Cryptage des e-mails

Le cryptage des e-mails est une utilisation très courante et très importante du cryptage.

Le cryptage des e-mails protège le contenu de vos courriels contre la consultation par des personnes non autorisées. Même si vos e-mails sont interceptés par un pirate, le cryptage peut empêcher qu’ils soient compris par l’intermédiaire. Le cryptage des e-mails peut également aider les entreprises à se conformer aux réglementations en matière de protection des données et à préserver la confidentialité de leurs clients.

Lorsque vous choisissez un fournisseur de messagerie sécurisée, vous devez vous assurer que celui-ci offre des capacités de cryptage élevées.

Le cryptage dans le cloud

La sécurité dans le cloud est l’un des outils les plus importants de la cybersécurité aujourd’hui. Presque tout ce que nous faisons sur le web aujourd’hui est stocké sur des serveurs dans l’informatique dématérialisée. Mais en matière de sécurité, la facilité d’accès est autant un inconvénient qu’un avantage.

C’est pourquoi le chiffrement dans le cloud fait partie intégrante de la sécurisation des données. Le cryptage dans le cloud consiste à crypter les données avant de les stocker sur un serveur du cloud, ce qui rend leur accès plus difficile pour les pirates ou les utilisateurs non autorisés. Les clés de chiffrement sont généralement gérées par le fournisseur de services cloud ou par l’utilisateur.

Cryptage de bout en bout

Si vous utilisez des applications de messagerie aujourd’hui, il est probable que vous utilisiez le cryptage de bout en bout sans même vous en rendre compte. Le cryptage de bout en bout garantit que seuls l’expéditeur et le destinataire prévu peuvent accéder au contenu d’un message texte.

De nombreuses applications de messagerie populaires, telles que WhatsApp et Signal, utilisent le cryptage de bout en bout pour protéger les communications de leurs utilisateurs.

Le cryptage est devenu monnaie courante dans presque tous les aspects de la vie numérique moderne, et ce pour de bonnes raisons. Nous vous proposons d’en découvrir les principaux avantages ci-dessous.

Avantages du cryptage des données

Conformité aux réglementations sur la protection des données

De nombreuses organisations et entités sont tenues de se conformer à diverses normes de protection des données. Bon nombre de ces réglementations exigent que les données sensibles soient stockées et transmises à l’aide de normes de cryptage.

C’est le cas par exemple de la conformité PCI, qui est exigée pour tous les boutiques de commerce électronique. Cette norme garantit que les données relatives aux cartes bancaires sont stockées et transmises en toute sécurité à l’aide d’un système de cryptage.

Le fait de savoir si les données dont vous disposez sont correctement cryptées ou non peut vous éviter des amendes, des poursuites judiciaires ou le rejet de demandes d’indemnisation par les assurances en cas de non-conformité. Veillez à consulter le personnel chargé de la sécurité informatique pour vous assurer que vous respectez les normes nécessaires.

Protection du télétravail

Si le travail à distance présente de nombreux avantages, il peut aussi créer des risques supplémentaires lorsqu’il s’agit de transmettre des informations sensibles. Avec le travail à distance, davantage d’informations sont transmises par e-mail et messagerie instantanée, qui sont tous susceptibles d’être interceptés.

Même si de nombreuses organisations mettent en place des VPN, des pare-feu et d’autres procédures de cybersécurité pour empêcher les attaquants d’entrer, les informations qui se trouvent derrière doivent toujours être cryptées au cas où ces protections seraient enfreintes. Le cryptage des données fournit une couche de protection aux utilisateurs travaillant à distance en garantissant que les données sont envoyées sous forme cryptée et ne peuvent être consultées que par le personnel autorisé.

Le cryptage empêche les pirates de capturer le trafic réseau contenant des informations sensibles ou d’exploiter des connexions isolées sur l’internet.

Confiance accrue des consommateurs

L’utilisation du cryptage au-delà des exigences réglementaires est également une bonne idée pour de nombreuses entreprises. Le fait de pouvoir promettre aux clients que leurs données et informations seront protégées par le chiffrement peut les inciter à utiliser votre produit plutôt qu’un autre qui n’offre pas de promesses similaires. Cela montre aux clients que votre entreprise prend la confidentialité des données au sérieux et qu’elle s’engage à protéger ses clients.

En outre, en utilisant le cryptage chaque fois que possible, vous réduisez également la probabilité d’être affecté par une violation des données ou de la conformité. Les cyberattaques ou les violations de la conformité peuvent porter gravement atteinte à la réputation de votre entreprise et nuire à vos résultats.

En utilisant le cryptage, vous pouvez éviter des violations de données coûteuses et préjudiciables.

Les données cryptées peuvent-elles être piratées ?

Le cryptage offre une protection efficace contre l’accès non autorisé aux données, mais il n’est pas infaillible. Comme nous l’avons vu, certaines méthodes de cryptage sont plus sûres que d’autres. Les anciens algorithmes sont considérés comme moins sûrs parce qu’ils n’appliquent pas suffisamment de permutations pour éviter d’être cassés par les ordinateurs modernes. Ce problème s’aggravera à mesure que la puissance de calcul continuera d’augmenter, et le cryptage fort d’aujourd’hui pourrait devenir le cryptage faible de demain.

En outre, il existe toujours un risque de vol ou de perte des clés de cryptage. L’erreur humaine joue un rôle, car les clés de cryptage peuvent être accidentellement partagées ou compromises d’une autre manière.

Vous devez également savoir que le cryptage ne protège pas catégoriquement contre tous les types de risques de cybersécurité. Les cybercriminels peuvent tenter d’attaquer votre domaine sous d’autres angles, par exemple par des attaques DDoS, l’empoisonnement des DNS, le phishing, etc. C’est pourquoi vous devez renforcer votre posture de sécurité avec d’autres outils que le chiffrement pour vous assurer que vos sites et applications web sont entièrement protégés.

Bien que ces risques existent, il est important de se rappeler que la cybersécurité est optimale lorsqu’elle s’appuie sur plusieurs types de sécurité. Les données cryptées sont toujours meilleures que les données non cryptées, surtout si elles sont associées à d’autres types de procédures de sécurité pour garantir que les secrets du cryptage restent cachés.

FAQ sur le cryptage des données

Le chiffrement est un sujet très vaste. Si vous souhaitez approfondir le sujet, voici quelques questions fréquemment posées sur le chiffrement :

Cryptage ou tokenisation : Quelle est la différence ?

Alors que le cryptage est un processus qui rend les informations intelligibles inintelligibles et inversement, la tokenisation ne peut pas être inversée.

Le processus de tokénisation consiste à supprimer des points de données clés du stockage de données d’une organisation et à les remplacer par des informations de substitution. Pendant ce temps, les informations correctes qui ont été supprimées sont stockées ailleurs afin de ne pas être incluses dans les informations qu’un pirate informatique pourrait voler en cas d’intrusion dans l’entreprise.

Cryptage en transit ou au repos : Quelle est la différence ?

Pour comprendre la différence entre ces deux types de cryptage, il faut connaître les deux états dans lesquels les données peuvent se trouver : au repos ou en transit.

Les données au repos sont celles qui sont stockées quelque part, sur un disque dur, une clé USB ou tout autre espace de stockage numérique. Ces données se trouvent à un endroit fixe et ne bougent pas. Les données en transit sont celles qui sont communiquées ou transférées. Elles circulent entre des ordinateurs, des réseaux ou sur l’internet. Le cryptage en transit consiste à brouiller les informations pendant qu’elles sont déplacées d’un endroit à l’autre.

Le cryptage au repos est le processus de protection des données lorsqu’elles sont stockées à leur emplacement physique.

Pour protéger les données privées de vos clients et de votre entreprise, il est essentiel de veiller à ce que vos informations soient cryptées lorsqu’elles se trouvent dans ces deux états.

Qu’est-ce qu’une porte dérobée de cryptage ?

Pour comprendre les portes dérobées de cryptage, il faut se rappeler que de nombreux protocoles de cybersécurité sont élaborés en tenant compte du fait que les humains sont sujets à des erreurs et qu’ils ont parfois besoin d’un plan de secours.

À l’instar de la clé de maison que vous pouvez cacher sous le paillasson, les portes dérobées de cryptage sont des dérivations intégrées qui permettent au personnel autorisé d’annuler le processus de cryptage en cas d’urgence. Toutefois, lorsqu’ils ne sont pas correctement protégés, ces mêmes contournements intégrés peuvent être exploités par des pirates et utilisés comme portes dérobées pour accéder à vos informations cryptées.

Résumé

Le cryptage est un outil essentiel pour protéger nos informations sensibles et les mettre à l’abri des cybercriminels. Qu’il s’agisse de données personnelles comme les informations relatives aux cartes de crédit ou de secrets d’entreprise, le cryptage garantit que seules les personnes autorisées peuvent y accéder.

En tant que propriétaire de site web, il est important de comprendre les différents types de cryptage, les méthodes que vous devez mettre en œuvre pour rester en conformité, et comment les utiliser correctement pour garantir une sécurité maximale.

À mesure que la technologie progresse, le cryptage continuera à jouer un rôle crucial dans la protection de nos données. Si vous souhaitez savoir comment mettre en œuvre le cryptage sur votre site hébergé, contactez-nous dès aujourd’hui.