Le organizzazioni che gestiscono molti siti web spesso scelgono WordPress multisite per la flessibilità e le funzionalità di controllo che offre. Sono numerose le università, le media company, le organizzazioni non profit e le agenzie che lo utilizzano per gestire più siti da un’unica installazione di WordPress. Ogni sito può avere i propri utenti, contenuti e domini, mentre il tetwork condivide plugin, temi e file del core. Questa configurazione permette di gestire agevolmente i siti, riduce le duplicazioni e aiuta i team a scalare più velocemente.

Ma questa comodità comporta problemi di sicurezza particolari. Dato che tutti i siti condividono gli stessi file core, una sola vulnerabilità, come una password debole o un plugin obsoleto, può compromettere l’intera rete.

Invece di isolare il problema a un singolo sito, gli aggressori possono ottenere l’accesso a tutti i siti del sistema. Nel caso di WordPress multisito, i rischi per la sicurezza si moltiplicano.

Questa guida illustra le best practice per proteggere l’intera rete. Vedremo come configurare un’installazione sicura, tenere sotto controllo gli aggiornamenti, rafforzare il sistema contro gli attacchi e monitorare le attività sospette.

Parliamo anche degli strumenti e dei plugin che aiutano a garantire la sicurezza su un multisito e spieghiamo come l’hosting gestito per WordPress semplifichi e rafforzi la protezione dell’intero network.

Cominciamo.

Iniziare con un’installazione sicura

La creazione di un multisito WordPress sicuro inizia nel momento in cui lo si installa. Ogni scelta fatta in questa fase, come le password, i ruoli degli utenti e l’autenticazione, influisce sull’intero sistema.

Ecco come metterlo in sicurezza fin dall’inizio.

Impostare password forti e uniche

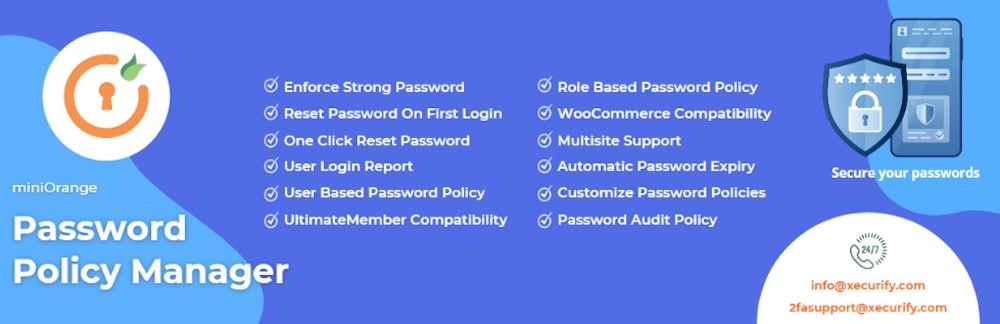

Impostare password forti non è facoltativo in un ambiente di rete condiviso. Se tutti gli utenti, soprattutto i Super Admin, utilizzano credenziali complesse e uniche, si riduce drasticamente il rischio. È utile rafforzare la sicurezza delle password in tutti i siti con un plugin come Password Policy Manager.

Questo plugin permette di stabilire requisiti di lunghezza, complessità e scadenza delle password, in modo che gli utenti non possano ricorrere a credenziali deboli o riutilizzate.

Limitare l’accesso dei Super Admin

I Super Admin hanno il pieno controllo su tutta la rete multisito, compreso l’installazione di temi e plugin, la gestione degli utenti e le modifiche all’intero sito. È bene limitare questo ruolo solo a chi ne ha assolutamente bisogno, assegnando alla maggior parte degli utenti ruoli di amministratore a livello di sito per minimizzare i danni nel caso in cui l’account di qualcuno venga compromesso.

Richiedere l’autenticazione a due fattori

L’autenticazione a due fattori (2FA) protegge gli account più sensibili, anche se la password viene divulgata o indovinata. Plugin come WP 2FA consentono di richiedere facilmente l’autenticazione a due fattori per i Super Admin e per gli altri utenti con permessi elevati. Questi strumenti supportano l’autenticazione basata su app, codici e-mail e metodi di backup per garantire accessi sicuri e flessibili.

Il valore dell’autenticazione a più fattori non è limitato alle reti WordPress: anche le grandi aziende vi fanno affidamento. In seguito a diverse violazioni di dati, T-Mobile ha investito milioni di euro per migliorare le sue misure di sicurezza informatica.

L’azienda ha implementato rapporti regolari sulla cybersecurity da parte del Chief Information Security Officer al suo consiglio di amministrazione, ha adottato una moderna architettura zero-trust e ha introdotto metodi di autenticazione a più fattori.

Se si utilizza un hosting WordPress gestito, è possibile applicare la 2FA e altri criteri a livello di utente in tutta la rete più facilmente. Host come Kinsta dispongono di strumenti e integrazioni centralizzate che aiutano ad applicare standard di sicurezza coerenti senza bisogno di lavoro manuale.

Restare vigili sugli aggiornamenti

Una rete multisito WordPress sicura dipende da una manutenzione regolare, che inizia con gli aggiornamenti. I file del core, i temi e i plugin non aggiornati creano facili punti di accesso per gli aggressori. Rimanere aggiornati non è facoltativo. È uno dei modi più efficaci per prevenire le violazioni nella rete.

Abilitare gli aggiornamenti automatici o gestirli manualmente con WP-CLI

Abilitando gli aggiornamenti automatici per i file core di WordPress, si riduce il rischio di perdere modifiche importanti. I nostri clienti possono usufruire del più sofisticato add-on Aggiornamenti Automatici di Kinsta per i plugin e i temi.

In questo modo, la rete riceve le ultime patch di sicurezza non appena sono disponibili. Se si preferisce un approccio più pratico, soprattutto per una rete di grandi dimensioni, si può usare WP-CLI per eseguire gli aggiornamenti manualmente in batch. WP-CLI dà la possibilità di programmare e pianificare gli aggiornamenti in scala senza dover accedere a ogni sito singolarmente.

Usare solo temi e plugin affidabili

È buona norma utilizzare solo plugin e temi provenienti da fonti affidabili, come la directory dei plugin di WordPress, la directory dei temi o sviluppatori di fiducia. I plugin piratati o nulli spesso contengono malware nascosti, mentre quelli obsoleti o abbandonati lasciano delle falle nella sicurezza. Bisogna verificare sempre la cronologia degli aggiornamenti, le recensioni degli utenti e la compatibilità di un plugin prima di installarlo sulla rete.

Rimuovere tutto ciò che non si usa

I plugin e i temi inutilizzati possono sembrare innocui, ma anche se disattivati comportano dei rischi. Gli aggressori possono colpire le vulnerabilità note di questi file se rimangono sul server. Bisogna eliminare tutto ciò che non si usa più e mantenere l’installazione il più snella possibile. Meno ingombro significa meno patch da installare e cose da monitorare o di cui preoccuparsi.

In particolare, quando Spectora, una piattaforma software per l’ispezione domestica, è passata a Kinsta, ha notato una riduzione del 15% nei tempi di caricamento delle pagine e una riduzione dei problemi legati alla gestione del sito.

Il mantenimento di un ambiente pulito e aggiornato, privo di plugin e temi inutili, gioca un ruolo importante in questo senso.

Proteggere WordPress per resistere agli attacchi

Anche con password forti e software aggiornati, la rete multisito rimane un bersaglio. Gli attacchi brute force, gli exploit XML-RPC e i permessi dei file non configurati correttamente possono offrire agli aggressori una via d’accesso. Il consolidamento dell’installazione riduce la superficie di attacco e rafforza le difese in tutti i siti della rete.

Limitare i tentativi di accesso

Gli attacchi brute force si basano su ripetuti tentativi di accesso per indovinare nomi utente e password. WordPress di default non limita i tentativi di accesso, il che può lasciare la rete esposta. Un plugin come Limit Login Attempts Reloaded permette di limitare il numero di tentativi provenienti da un singolo IP.

Questo semplice passo blocca i tentativi di accesso automatizzati e rallenta i bot maligni che cercano di accedere ai singoli siti della rete o alla rete stessa.

Disabilitare XML-RPC se non è necessario

XML-RPC consente l’accesso remoto a WordPress, ma introduce anche delle vulnerabilità, soprattutto in una configurazione multisito. A meno che non lo si utilizzi specificamente per connettere, ad esempio, un’applicazione mobile o un servizio esterno, è bene disabilitarlo.

Si può fare con un plugin come Disable XML-RPC API. Se si ha bisogno di un accesso parziale, alcuni plugin permettono di limitare alcune funzioni XML-RPC mantenendo attive altre.

Impostare i permessi corretti sui file

Permessi dei file non corretti rendono più facile per gli aggressori modificare i file del core, iniettare codice maligno o ottenere un livello di accesso elevato. Per un’installazione di WordPress, i file dovrebbero avere i permessi 644 e le directory 755.

Bisogna evitare assolutamente 777, che garantisce a chiunque l’accesso completo in lettura/scrittura/esecuzione. I permessi di file e cartelle vanno controllati regolarmente, soprattutto dopo aver aggiunto nuovi temi, plugin o script personalizzati.

Applicare misure di sicurezza a livello di rete

Proteggere ogni singolo sito è importante, ma quando si gestisce una rete WordPress multisito, è anche necessario applicare delle protezioni all’intero sistema. Queste protezioni più ampie aiutano a proteggere tutti i siti dalle minacce più frequenti e a ridurre le probabilità di vulnerabilità più ampie.

Usare un firewall per applicazioni web (WAF)

Un WAF ispeziona e filtra il traffico in entrata prima che raggiunga i siti del network, bloccando le richieste dannose come le iniezioni SQL, il cross-site scripting e gli attacchi brute force. Servizi come Cloudflare offrono una protezione WAF personalizzabile e gli host gestiti come Kinsta includono il filtro WAF di livello enterprise come parte del pacchetto di servizi di hosting. L’aggiunta di questo ulteriore livello di sicurezza impedisce agli aggressori di raggiungere l’installazione di WordPress.

Applicare HTTPS ovunque

La crittografia SSL protegge i dati in transito ed è un segnale di affidabilità per gli utenti e i motori di ricerca. In una rete multisito, si dovrebbe rendere obbligatorio l’HTTPS per tutti i siti, sia quelli pubblici che quelli interni.

Si può utilizzare un plugin come Really Simple Security per forzare l’HTTPS in tutta la rete, oppure si può gestirlo lato server se l’host lo supporta.

Su Kinsta, grazie all’integrazione di Cloudflare, è possibile ottenere certificati SSL gratuiti per tutti i domini, il che rende facile proteggere ogni sito senza costi aggiuntivi.

Cambiare il prefisso predefinito delle tabelle del database

Di default, WordPress utilizza il prefisso wp_ per tutte le tabelle del database. Gli aggressori spesso ne approfittano per lanciare attacchi automatici di tipo SQL injection. Durante la configurazione, è opportuno sostituire il prefisso predefinito con qualcosa di univoco, come network1_ o una stringa casuale. Anche se questo non basterà a fermare un hacker esperto, riduce l’esposizione agli exploit automatici più comuni.

Limitare l’accesso alle dashboard di amministrazione

L’area di amministrazione di WordPress rimane un obiettivo di alto valore. È bene limitare l’accesso a /wp-admin utilizzando una lista di permessi IP, VPN o restrizioni a livello di server.

Ad esempio, è possibile bloccare tutti gli IP tranne la rete dell’ufficio o la VPN del team modificando la configurazione di .htaccess o NGINX. In questo modo si riduce la possibilità che qualcuno cerchi di entrare con la forza bruta nei pannelli di amministrazione, soprattutto nei siti inutilizzati o a basso traffico di rete.

Monitorare la rete multisito in modo proattivo

Bloccare l’accesso alla rete è solo l’inizio. La sicurezza dipende anche dalla capacità di individuare i problemi prima che si aggravino. Gli strumenti di monitoraggio aiutano a individuare comportamenti sospetti, a tenere traccia delle modifiche e a garantire che la rete rimanga sana.

Con WordPress multisito, la visibilità in tempo reale su tutti i siti diventa ancora più importante. Ecco alcuni modi per impostare prassi di monitoraggio efficaci:

Utilizzare la registrazione delle attività

Ogni azione sulla rete, come le installazioni di plugin, i cambi di ruolo degli utenti e i tentativi di accesso, lascia per così dire un segno. Un registro delle attività aiuta a tracciare cosa è successo, quando e chi lo ha fatto.

Plugin come WP Activity Log forniscono registri dettagliati delle azioni degli utenti su tutti i siti, in modo da poter indagare rapidamente su comportamenti sospetti o risolvere i problemi del sito. Per le reti di grandi dimensioni con più collaboratori, questo è un livello di responsabilità indispensabile.

Eseguire scansioni delle vulnerabilità

Anche se le politiche di sicurezza sono molto rigorose, vengono alla luce sempre nuove vulnerabilità. Strumenti come Wordfence o Sucuri permettono di programmare scansioni automatiche della rete. Questi plugin segnalano software obsoleti, exploit noti, modifiche ai file e iniezioni di malware. Grazie agli avvisi tempestivi, è possibile risolvere i problemi prima che si trasformino in vere e proprie violazioni.

Le istituzioni più grandi, come l’Università del Texas ad Austin, adottano questo approccio proattivo attraverso uffici di sicurezza centralizzati. L’Information Security Office (ISO) dell’università supervisiona la risposta agli incidenti, con rilevamento delle intrusioni di rete e indagini forensi.

Gestisce i reclami in materia di sicurezza e coordina le attività di ripristino in collaborazione con la dirigenza. Questo dimostra quanto sia importante avere un processo dedicato per individuare e rispondere rapidamente alle minacce.

Monitorare le prestazioni e l’attività del sito

I problemi di sicurezza non sempre si manifestano con un avvertimento. A volte, un sito violato si carica lentamente o va offline senza spiegazioni. Gli strumenti di monitoraggio che tengono traccia dell’attività, dei tempi di risposta del server e dell’utilizzo delle risorse aiutano a intercettare questi primi segnali di allarme. Se un sito inizia improvvisamente a consumare una larghezza di banda insolita o si blocca ripetutamente, potrebbe trattarsi di qualcosa di più di un inconveniente tecnico. Potrebbe essere il segnale di un attacco in corso.

Predisporre sempre un piano di backup e di disaster recovery

Per quanto si possa proteggere la rete WordPress multisito, qualcosa può sempre andare storto. Che si tratti di un errore umano, di un aggiornamento non riuscito o di un attacco mirato è da vedere. Ecco perché un piano di backup e ripristino affidabile non è negoziabile. Quando si verifica l’imprevisto, se necessario, bisogna ripristinare l’intera rete in modo rapido e sicuro.

Automatizzare i backup giornalieri

Non è possibile scalare i backup manuali in una rete multisito. È invece necessario impostare dei backup giornalieri automatizzati che vengano eseguiti senza problemi. Sulla sua piattaforma di hosting gestito di Kinsta è possibile eseguire backup completi del network. Grazie ai ripristini con un solo clic, è possibile riportare online l’intero ambiente senza dover scavare nei file dei singoli siti o nei database. Questi backup automatici coprono tutti i siti, i media, i plugin, i temi e i contenuti dei database, offrendo la massima tranquillità.

Archiviare i backup off-site

Conservare i backup solo sul server di hosting è inutile se il server stesso viene compromesso. Utilizzando uno spazio di archiviazione off-site come Google Drive, Dropbox o Amazon S3, è possibile creare una ridondanza. Molti plugin per i backup di WordPress, come UpdraftPlus, offrono integrazioni con i servizi di cloud storage, per cui è possibile impostarli una volta sola e lasciarli funzionare in background. Lo stesso vale per l’hosting gestito di Kinsta, dove lo storage off-site è davvero facile da configurare.

Testare regolarmente i ripristini

Un backup mai testato non è un backup, è un azzardo. È opportuno programmare ripristini di prova trimestrali per essere sicuri che i backup funzionino davvero. Questo aiuta a verificare l’integrità dei file, a controllare la compatibilità dei plugin e ad assicurarsi che il team conosca la procedura di ripristino. Inoltre, dà una visione realistica del tempo che occorrerà per un ripristino dell’intero sito, se sarà necessario farlo sotto pressione.

Suggerimenti per il controllo degli accessi e dei plugin specifici per più siti

Gestire un network significa bilanciare la flessibilità con il controllo. Si desidera che gli amministratori dei singoli siti possano gestire i loro contenuti, ma non a scapito della sicurezza dell’intera rete. Con gli opportuni controlli di accesso e le giuste prassi di gestione dei plugin, è possibile mantenere il sistema sicuro senza rallentare il lavoro dei team.

Limitare l’accesso alle singole bacheche

Gli amministratori a livello di sito dovrebbero avere accesso solo alla bacheca del proprio sito. Bisognerebbe evitare di concedere privilegi globali se non è assolutamente necessario. In questo modo si evitano modifiche accidentali alla rete e si limitano i danni in caso di compromissione dell’account dell’amministratore di un singolo sito. Se necessario, si possono usare i plugin per la gestione dei ruoli per regolare con precisione i permessi di tutti gli utenti.

Controllare l’accesso ai plugin per sito

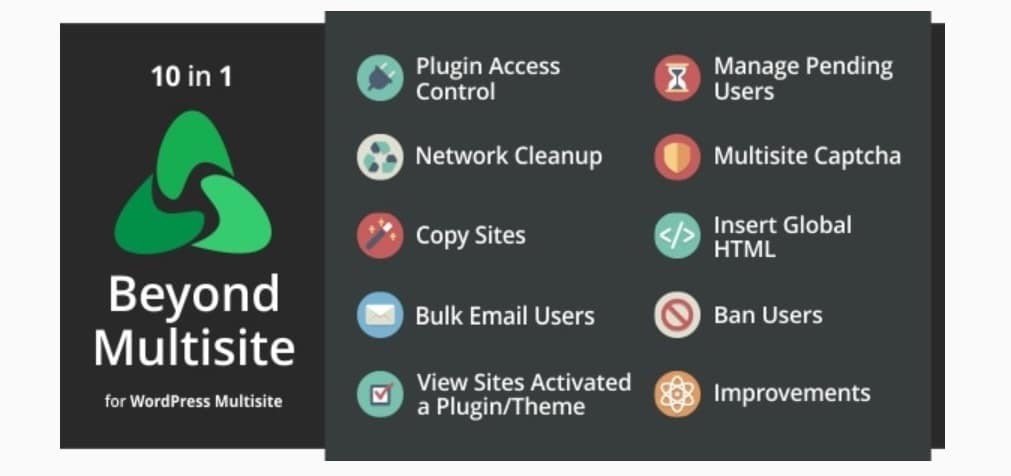

Non tutti i siti del network hanno bisogno degli stessi strumenti. Dare a tutti i siti l’accesso a tutti i plugin crea rischi inutili. È bene utilizzare invece un plugin come Beyond Multisite per abilitare o limitare i plugin in base al sito.

In questo modo, si evitano le funzionalità non necessarie agli amministratori dei siti e si riduce il numero di parti mobili da monitorare e aggiornare.

Provare i nuovi siti e le nuove funzionalità in staging

Non bisogna mai inviare nuovi siti, temi o plugin direttamente alla rete di produzione. È bene creare un ambiente di staging per testare la compatibilità, le prestazioni e la sicurezza prima di andare in produzione. Questo aiuta a individuare i bug, i problemi di risorse e ad evitare di introdurre codice che potrebbe destabilizzare la rete. Se si sceglie un host come Kinsta, gli ambienti di staging sono integrati, e questo permette di eseguire test veloci e sicuri.

Potenziare la rete con strumenti di gestione avanzati

Quando la rete cresce, la manutenzione manuale diventa inefficiente e rischiosa. La disponibilità di strumenti avanzati permette di gestire le modifiche su larga scala, ridurre gli errori umani e creare un flusso di sviluppo più sicuro e affidabile. Due strumenti che vale la pena adottare da subito sono WP-CLI e Docker.

Controllo centralizzato con WP-CLI

WP-CLI, come già accennato, è un’interfaccia a riga di comando per WordPress che permette di avere il controllo di tutta la rete multisito. L’argomento è stato trattato in precedenza quando si è parlato degli aggiornamenti dei plugin e del core, ma vale la pena dedicargli una sezione come strumento dedicato.

Con WP-CLI è possibile aggiornare in batch plugin e temi, reimpostare le password degli utenti, attivare o disattivare i plugin su più siti ed eseguire gli aggiornamenti del core, il tutto dal terminale. In questo modo si risparmia tempo e si riduce la possibilità di perdere un aggiornamento o di configurare un plugin in modo errato.

Sviluppo e staging con Docker

Docker permette di creare ambienti isolati in container che rispecchiano la configurazione di produzione. Questo significa che è possibile testare nuovi plugin, temi o codice personalizzato senza toccare la rete di produzione. Utilizzando ambienti di staging a livello locale o nel cloud, si evitano problemi di compatibilità e si riduce il rischio di introdurre vulnerabilità durante lo sviluppo.

Inoltre, Docker permette di collaborare con gli sviluppatori e garantisce la condivisione di ambienti coerenti tra i vari team. Il tool DevKinsta di Kinsta è dedicato agli sviluppatori WordPress ed è basato su Docker.

Hosting WordPress multisito sicuro con Kinsta

La scelta del provider di hosting è decisiva per quanto riguarda la sicurezza e l’efficienza della gestione della rete multisito. L’hosting gestito per WordPress di Kinsta è pensato per gli utenti di installazioni multisito e lo supporta con una solida dotazione che permette facilità di installazione, prestazioni elevate, scalabilità e una solida sicurezza senza la necessità di un costante intervento manuale.

Kinsta supporta le configurazioni multi-sito con sottodomini, sottodirectory e domini mappati, e questo permette di strutturare la rete a seconda dei bisogni dell’organizzazione. Che si gestiscano cinque siti o 500, si avrà lo stesso elevato livello di protezione su tutta la rete.

Integrazione gratuita di Cloudflare e WAF di livello enterprise

Kinsta integra Cloudflare su tutti i piani, dando così accesso a un WAF di livello enterprise. Questo filtra il traffico dannoso prima che raggiunga la rete, bloccando exploit come SQL injection, cross-site scripting e attacchi bot.

Scansione del malware

Kinsta esegue una scansione regolare dei siti alla ricerca di malware. Se la rete viene compromessa, il team di sicurezza interviene per ripulirla senza costi aggiuntivi. Questo offre una rete di sicurezza che la maggior parte degli host non prevede, particolarmente preziosa quando si è responsabili di decine di siti.

Architettura isolata basata su container

Ogni sito WordPress su Kinsta viene eseguito nel proprio contenitore isolato. Ciò significa che anche in una configurazione multisito, le risorse sono protette a livello di server. In questo modo si evita il rischio che i problemi di un sito, come i picchi di CPU o gli script illegali, si ripercuotano sugli altri. Si tratta di un livello di isolamento che aggiunge vantaggi in termini di prestazioni oltre che di sicurezza.

Ad esempio, dopo la migrazione a Kinsta, SkyrocketWP ha registrato un significativo miglioramento delle prestazioni, con una riduzione della velocità di caricamento delle pagine fino all’81%.

Questo successo dimostra quanto la tecnologia dei container isolati sia efficace per migliorare la sicurezza e le prestazioni.

Backup giornalieri e manuali gratuiti con ripristino in un clic

Kinsta esegue automaticamente il backup giornaliero dell’intera rete multisito, con la possibilità di creare backup manuali in qualsiasi momento. Il ripristino di un sito o dell’intera rete richiede un solo clic. Questi backup includono tutto: database, file, temi e plugin, offrendo una copertura completa senza bisogno di ulteriori configurazioni.

SSL e CDN gratuiti inclusi

Ogni sito della rete riceve un certificato SSL gratuito che garantisce connessioni HTTPS sicure per tutti i domini. Inoltre, si ha accesso al CDN globale di Kinsta, gestito da Cloudflare, che riduce i tempi di caricamento e aggiunge un ulteriore livello di protezione DDoS e di integrità dei contenuti.

Kinsta si occupa della sicurezza lato hosting, permettendo così di concentrarsi sulla gestione del network e non sulla lotta alle minacce.

Riepilogo

Proteggere una rete WordPress multisito significa stratificare le difese: ruoli utente forti, plugin controllati, aggiornamenti regolari, backup affidabili e monitoraggio continuo. Ogni passo contribuisce a ridurre il rischio per tutti i siti del network.

Dato che tutti i sottositi condividono lo stesso core, una singola vulnerabilità può esporre l’intero sistema. Ecco perché è importante avere una sicurezza proattiva a livello di rete.

L’hosting gestito di Kinsta riduce gran parte di questo lavoro. Grazie ai backup automatici, alla scansione del malware, a un WAF alimentato da Cloudflare e ai container isolati, Kinsta offre la sicurezza di cui i gestori delle installazioni multisito hanno bisogno per rimanere protetti su larga scala.