Elke dag gaan er talloze bedrijven online om nieuwe klanten aan te trekken en wereldwijd te groeien. En een van de snelste manieren om een website op te zetten is met WordPress, dat meer dan 43% van alle sites op het internet aandrijft.

Maar deze populariteit heeft ook een keerzijde. Bots en hackers zijn altijd op zoek naar kwetsbaarheden in WordPress sites. Deze kwetsbaarheden ontstaan vaak door het installeren van gecompromitteerde plugins of thema’s of door het gebruik van slechte hosting die de meest voorkomende aanvallen niet kan detecteren of voorkomen, zoals DDoS (Distributed Denial of Service) of brute force pogingen.

Veel bedrijfseigenaren trappen in de val door te kiezen voor goedkope hosting, om later een fortuin te spenderen aan het afweren van aanvallen – aanvallen die vaak voortkomen uit de ontoereikende beveiliging van hun hostingprovider.

Daarom moet je je als bedrijf bij het kiezen van een host niet laten leiden door lage kosten. De focus moet liggen op kwaliteit, vooral op het gebied van beveiliging. Je wil dieper graven en de juiste vragen stellen of gedetailleerde informatie zoeken over de beveiligingsmaatregelen van je host voordat je kiest. Het is niet genoeg als een host beveiliging belooft. Je moet begrijpen hoe die beveiliging is geïmplementeerd.

Dat is waar deze handleiding om de hoek komt kijken. We hebben een uitgebreide checklist gemaakt met essentiële vragen die je aan je webhost moet stellen over beveiliging voordat je een beslissing neemt.

1. Gegevensencryptie

Gegevensversleuteling is essentieel voor het beveiligen van de informatie die wordt uitgewisseld tussen je website en de gebruikers. Of het nu gaat om klantgegevens, betalingsinformatie of vertrouwelijke bedrijfsgegevens, het is van essentieel belang dat deze informatie wordt versleuteld.

Wat je moet vragen:

- Biedt de hostingprovider SSL/TLS certificaten aan en zijn deze inbegrepen in het hostingpakket?

- Welk niveau van versleuteling wordt gebruikt voor gegevens onderweg en in rust?

- Hoe zorgt de host voor de beveiliging van gevoelige informatie (bijv. klantgegevens, financiële transacties)?

Waarom het belangrijk is:

SSL/TLS certificaten zijn essentieel voor het versleutelen van gegevens die worden verzonden tussen je website en de gebruikers. Ze zorgen ervoor dat gevoelige informatie – zoals creditcardnummers of persoonlijke gegevens – niet kan worden onderschept door kwaadwillenden. Zonder SSL/TLS encryptie is je site kwetsbaar voor man-in-the-middle aanvallen, waarbij hackers de gegevens die van en naar je site stromen kunnen onderscheppen en manipuleren.

Maar versleuteling moet niet stoppen bij gegevens die worden verzonden. Het is net zo belangrijk om ervoor te zorgen dat je gegevens in rust worden versleuteld, wat betekent dat ze veilig worden opgeslagen op de server, waardoor ze ontoegankelijk zijn voor onbevoegde gebruikers, zelfs als ze toegang krijgen tot de fysieke server of het datacenter.

Bij het kiezen van een webhost is het cruciaal om te controleren of deze SSL/TLS certificaten aanbiedt en sterke versleutelingsstandaarden gebruikt, zoals 256-bit Advanced Encryption Standard (AES), om je gegevens onderweg en in rust te beschermen.

Vraag naar hun beleid en werkwijze voor het versleutelen van gevoelige informatie en zorg ervoor dat je gegevens veilig blijven, zelfs in het ergste geval. Inzicht in deze versleutelingsmaatregelen geeft je gemoedsrust, omdat je weet dat je bedrijfs- en klantgegevens beschermd zijn.

Hoe Kinsta omgaat met gegevensversleuteling

Bij Kinsta beschermen we je gegevens door middel van solide versleutelingspraktijken, zowel tijdens het transport als in rust.

Alle geverifieerde domeinen op Kinsta (localhost domeinen, tijdelijke domeinen en custom domeinen) profiteren bijvoorbeeld van onze integratie met Cloudflare, die gratis SSLcertificaten met TLS 1.2 en TLS 1.3 bevat – standaarden die sterke encryptie bieden en breed worden ondersteund door alle grote browsers. Deze automatische SSLinstelling betekent dat je je geen zorgen hoeft te maken over het handmatig configureren van de beveiliging van je site, tenzij je een eigen SSL-certificaat wilt gebruiken.

Naast het beveiligen van gegevens tijdens het transport, maakt Kinsta gebruik van de geavanceerde beveiligingsmaatregelen van het Google Cloud Platform (GCP) om je gegevens in rust te beschermen. Dit betekent dat alle gegevens die zijn opgeslagen op de servers van Kinsta zijn versleuteld met 256-bits AES-encryptie, die de gegevens beschermt als iemand fysieke toegang zou krijgen tot de schijven in het datacenter. De versleutelingscodes worden regelmatig geroteerd en beschermd met extra versleutelingslagen, waardoor nog meer beveiliging wordt toegevoegd.

Het is echter belangrijk op te merken dat, hoewel de schijven versleuteld zijn, een aanvaller die toegang krijgt tot je website via gecompromitteerde credentials (zoals SSH toegang) of een kwetsbaarheid in je site, onversleutelde kopieën van de bestanden kan lezen. Daarom is het cruciaal om sterke beveiligingsmaatregelen te nemen op siteniveau, zoals het gebruik van sterke wachtwoorden, het inschakelen van twee-factor authenticatie en het regelmatig updaten van software.

Onze inzet voor gegevensversleuteling gaat verder dan technische maatregelen. In de loop der jaren hebben we hard gewerkt om SOC 2-compliant te worden en onlangs hebben we ISO 27001, 27017 en 27018 certificeringen behaald. Zie voor meer informatie het gedeelte over beveiligingsaudits en naleving van dit artikel.

2. Firewall en DDoS bescherming

De beveiliging van je website is sterk afhankelijk van de sterkte van de firewall, die dient als eerste verdedigingslinie tegen talloze cyberbedreigingen, waaronder DDoS aanvallen.

Een robuuste firewall filtert kwaadaardig verkeer uit, voorkomt ongeautoriseerde toegang en zorgt ervoor dat je site beschikbaar blijft tijdens pogingen tot onderbrekingen. Begrijpen hoe je hostingprovider deze beschermingen implementeert is cruciaal voor het handhaven van de veiligheid en prestaties van je site.

Wat je moet vragen:

- Heeft je hostingdienst een web application firewall (WAF) als onderdeel van het pakket?

- Hoe beschermt je firewall tegen DDoS aanvallen en andere veelvoorkomende bedreigingen?

Waarom het belangrijk is:

Een Web Application Firewall (WAF) beschermt je site tegen verschillende bedreigingen, waaronder SQL injecties, cross-site scripting (XSS) en DDoS aanvallen. Dit zijn de meest voorkomende en potentieel schadelijke aanvallen die je website bedreigen.

Een goed beheerde WAF kan deze bedreigingen blokkeren voordat ze je site bereiken, waardoor het risico op een inbreuk op de beveiliging wordt geminimaliseerd en je site toegankelijk blijft.

Met name DDoS aanvallen zijn erop gericht om je site te overspoelen met een enorme toevloed aan verkeer, waardoor hij traag wordt of helemaal niet beschikbaar is voor legitieme gebruikers. De gevolgen kunnen verwoestend zijn en leiden tot inkomstenverlies, reputatieschade en gefrustreerde klanten.

Een sterke firewall filtert niet alleen dit kwaadaardige verkeer weg, maar speelt ook een cruciale rol in de verdediging van je site tegen DDoS aanvallen en zorgt ervoor dat je site zelfs tijdens een aanval operationeel blijft.

Effectieve firewall- en DDoS bescherming houdt meer in dan alleen het instellen van basisverdediging. Het vereist voortdurende monitoring, geautomatiseerde bedreigingsdetectie en het vermogen om grootschalige aanvallen op te vangen en te beperken.

Hoe Kinsta omgaat met firewall- en DDoS bescherming

Bij Kinsta hanteren we een gelaagde aanpak om je website veilig te houden, vooral tegen bedreigingen zoals DDoS aanvallen. Centraal in onze beschermingsstrategie staat onze integratie met Cloudflare.

Al het verkeer voor sites die worden gehost op Kinsta gaat via Cloudflare, waar een krachtige WAF het filtert. De WAF blokkeert automatisch schadelijke verzoeken, waaronder DDoS aanvallen, voordat ze je site kunnen bereiken.

We hebben eens gerapporteerd hoe we in slechts één maand 75,51 miljard verzoeken via Cloudflare hebben afgehandeld, waarvan er 3,3 miljard zijn afgehandeld door Cloudflare’s Web Application Firewall (WAF). Dit toont de effectiviteit van Cloudflare’s DDoS bescherming bij het uitfilteren van kwaadaardig verkeer.

Onze verdediging stopt niet bij Cloudflare. We gebruiken ook de firewall van GCP als tweede beschermingslaag en we hebben interne systemen die kijken naar misbruiktrends in onze infrastructuur die patronen kunnen blokkeren die schadelijk worden geacht. Dit zorgt voor algehele stabiliteit van het platform.

Daarnaast werkt ons SysOps team de firewallregels voortdurend bij op basis van specifieke problemen of bedreigingen. We beheren deze updates intern om topbeveiliging te garanderen en bieden geen handmatige controle over deze regels via de MyKinsta dashboards van klanten.

Voor klanten met unieke behoeften raden we aan om hun WAF oplossing voor onze infrastructuur te plaatsen met behulp van WAF providers zoals Sucuri en Wordfence.

3. Backup- en herstelplannen

Backups zijn je vangnet. In het geval van een cyberaanval, serverstoring of per ongeluk gegevensverlies, zorgt een betrouwbare backup ervoor dat je je website snel kunt herstellen en langdurige downtime of permanent verlies van belangrijke gegevens kunt voorkomen.

Maar backups zijn zo goed als de frequentie waarmee ze worden gemaakt en hoe gemakkelijk ze kunnen worden hersteld. Bij het kiezen van een host is het belangrijk om te weten welke backup- en herstelopties beschikbaar zijn en hoe ze je gegevens beschermen.

Wat je moet vragen:

- Hoe vaak worden er backups gemaakt en waar worden ze opgeslagen?

- Wat is het proces voor het herstellen van gegevens in geval van een inbreuk of verlies?

- Worden backups versleuteld en off-site opgeslagen om verlies te voorkomen in het geval van een lokale ramp?

Waarom het belangrijk is:

Frequente, geautomatiseerde backups zorgen ervoor dat je geen kritieke websitegegevens kwijtraakt door onverwachte problemen zoals een inbraak, servercrash of gebruikersfout. Als je weet dat er dagelijks of vaker backups worden gemaakt, kun je gerust zijn dat je je site kunt herstellen naar een recente versie zonder noemenswaardig gegevensverlies.

De locatie van de backupopslag is ook belangrijk. Door backups op een veilige, externe locatie op te slaan, blijven je gegevens beschermd, zelfs als er een probleem is met de primaire server of het datacenter. Het versleutelen van backups zorgt ervoor dat je gevoelige gegevens veilig blijven, zelfs als ze worden onderschept.

Tot slot is herstelgemak belangrijk. Als er iets misgaat, is de mogelijkheid om snel en eenvoudig een backup terug te zetten zonder technische complicaties of vertragingen cruciaal voor het minimaliseren van downtime en het soepel laten draaien van je site.

Een goed begrip van de backup- en herstelplannen van je webhost helpt om ervoor te zorgen dat je, wat er ook gebeurt, je site kunt herstellen met een minimale onderbreking.

Hoe we bij Kinsta omgaan met backup en herstel

Bij Kinsta begrijpen we het cruciale belang van betrouwbare backups. Daarom bieden we een uitgebreide backupoplossing die ervoor zorgt dat je je site snel kunt herstellen in geval van nood.

We bieden de volgende soorten backups:

- Automatische dagelijkse backups: We bieden automatische dagelijkse backups voor alle WordPress sites die op ons platform worden gehost. Deze backups leggen een complete momentopname van je site vast, inclusief bestanden, databases, omleidingen en MyKinsta instellingen. Dit betekent dat als er iets misgaat, je gemakkelijk je site kunt herstellen naar de vorige staat met slechts een paar klikken in MyKinsta.

- Handmatige backups en backups per uur: Wanneer je belangrijke wijzigingen aanbrengt aan je site, kun je tot vijf handmatige backups maken, zodat je herstelpunten hebt precies wanneer je ze nodig hebt. Daarnaast bieden we een uurlijkse backup add-on voor gebruikers die nog vaker herstelpunten nodig hebben – ideaal voor e-commerce sites of andere dynamische omgevingen waar gegevens vaak veranderen.

- Externe backups: We bieden een add-on voor externe backups waarmee je een backup van je site kunt maken op Google Cloud Storage of Amazon S3. Deze off-site backupoptie voegt een extra beveiligingslaag toe, waardoor het eenvoudig is om deze backups op te nemen in je bredere strategie voor noodherstel.

- Downloadbare backups: Je kunt ook eenmaal per week een backup van je site in een ZIP bestand maken en downloaden. Deze backup bevat de bestanden en database van je site, zodat je een kopie offline kunt bewaren voor extra veiligheid.

Bij Kinsta weten we ook hoe belangrijk het is om backups gemakkelijk terug te zetten. In MyKinsta is het proces snel en eenvoudig, of je nu je live omgeving of een testsite moet herstellen. Als je ooit een herstel ongedaan moet maken, wordt er automatisch een nieuwe backup gemaakt voor het herstel, waardoor je flexibiliteit en controle hebt over de staat van je site.

Afhankelijk van je pakket worden backups tot 30 dagen bewaard, zodat je voldoende herstelpunten hebt om uit te kiezen als er iets misgaat. We bieden langere bewaarperioden voor degenen voor onze duurdere pakketten, voor nog meer gemoedsrust.

4. Toegangscontrole en verificatie

Bepalen wie toegang heeft tot de backend en serveromgeving van je website is cruciaal voor het handhaven van de veiligheid.

Ongeautoriseerde toegang kan leiden tot gegevenslekken, beschadiging van de site of compromittering. Het implementeren van sterke toegangscontrolemaatregelen en veilige verificatiemethoden is essentieel voor het beschermen van je site.

Als je een hostingprovider beoordeelt, moet je weten hoe ze toegangscontrole en authenticatie beheren, zodat je erop kunt vertrouwen dat je site goed beschermd is tegen ongeautoriseerde gebruikers.

Wat moet je vragen:

- Welke maatregelen voor toegangscontrole zijn er om ongeautoriseerde toegang tot mijn account en server te voorkomen?

- Ondersteunt de host multi-factor authenticatie (MFA) voor toegang tot het controlepaneel, FTP/SFTP en SSH?

- Hoe worden machtigingen beheerd voor meerdere gebruikers of teamleden?

Waarom het belangrijk is:

Sterke toegangscontrole is de basis van de beveiliging van je website. Zonder goede toegangscontrole kunnen onbevoegde gebruikers toegang krijgen tot de backend van je site, wat kan leiden tot diefstal van gegevens, ongeautoriseerde wijzigingen of zelfs volledige overname van de site.

Effectief toegangsbeheer houdt in dat je beperkt wie toegang heeft tot je site en dat je ervoor zorgt dat degenen met toegang veilige, up-to-date verificatiemethoden gebruiken.

MFA is een belangrijk onderdeel van veilig toegangsbeheer. Door een tweede vorm van verificatie te vereisen – zoals een sms-code of verificatie-app – naast een wachtwoord, voegt MFA een extra beschermingslaag toe tegen ongeautoriseerde toegang. Dit is vooral belangrijk voor kritieke gebieden zoals je hostingcontrolepaneel en FTP/SFTP- en SSH toegang, waar een inbreuk ernstige gevolgen kan hebben.

Het effectief beheren van toestemmingen is ook essentieel, vooral voor sites met meerdere gebruikers of teamleden. Een goed gestructureerd permissiesysteem zorgt ervoor dat gebruikers alleen toegang hebben tot de gedeelten van de site die ze nodig hebben, waardoor het risico van onbedoelde of kwaadwillige wijzigingen afneemt.

Het is belangrijk om te weten hoe je hostingprovider omgaat met gebruikersrechten en of ze tools bieden om je te helpen de toegang voor je hele team te beheren.

Hoe we bij Kinsta omgaan met toegangscontrole en authenticatie

Kinsta is een beheerde WordPress hostingoplossing die een zelfgebouwd cPanel alternatief biedt voor het beheren van je sites. Dit dashboard biedt veel features die niet beschikbaar zijn in het cPanel en is tegelijkertijd eenvoudiger in gebruik.

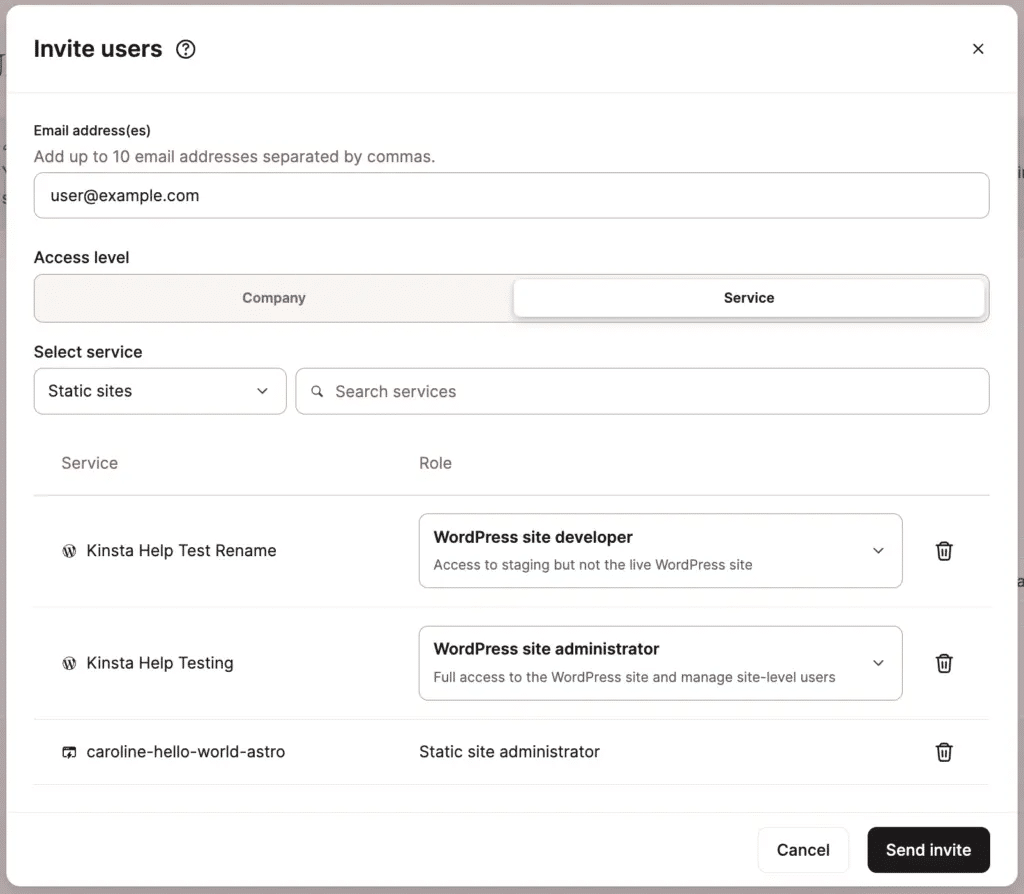

We gebruiken op rollen gebaseerde toegangscontrole (RBAC) in MyKinsta. Dit betekent dat je verschillende toegangsniveaus kunt toewijzen aan teamleden op basis van hun rollen, zodat iedereen alleen toegang heeft tot wat hij of zij nodig heeft. Een WordPress Site Developer kan bijvoorbeeld alleen toegang hebben tot testomgevingen, terwijl een Company Administrator het hele bedrijfsaccount kan beheren. Dit controleniveau minimaliseert de kans op ongeautoriseerde wijzigingen en houdt gevoelige gebieden beperkt tot de juiste personen.

De beveiliging van het dashboard wordt versterkt door 2FA, dat beschikbaar is voor alle gebruikers in MyKinsta. Deze extra stap, waarbij gebruikers hun identiteit moeten verifiëren met een code van een authenticatie-app, zorgt ervoor dat de toegang tot het account beschermd is, zelfs als het wachtwoord van een gebruiker gecompromitteerd is. Het is een eenvoudige maar krachtige verdedigingslaag die helpt je website en account te beveiligen.

Daarnaast ondersteunen we Single Sign-On (SSO) met behulp van OAuth 2.0 via GitHub. Hierdoor kun je veilig inloggen op MyKinsta met je GitHub credentials, waardoor het inlogproces soepeler verloopt met behoud van sterke beveiligingsstandaarden.

Aan de infrastructuurkant gebruiken we het Identity and Access Management (IAM) systeem van GCP om de interne toegang tot onze servers te beheren. Dit systeem zorgt ervoor dat onze interne teamleden alleen de minimale toegang hebben die ze nodig hebben om hun taken uit te voeren. Door vast te houden aan het principe van least privilege, minimaliseren we het risico van ongeautoriseerde toegang tot onze infrastructuur en zorgen we ervoor dat je site beschermd blijft door meerdere beveiligingslagen.

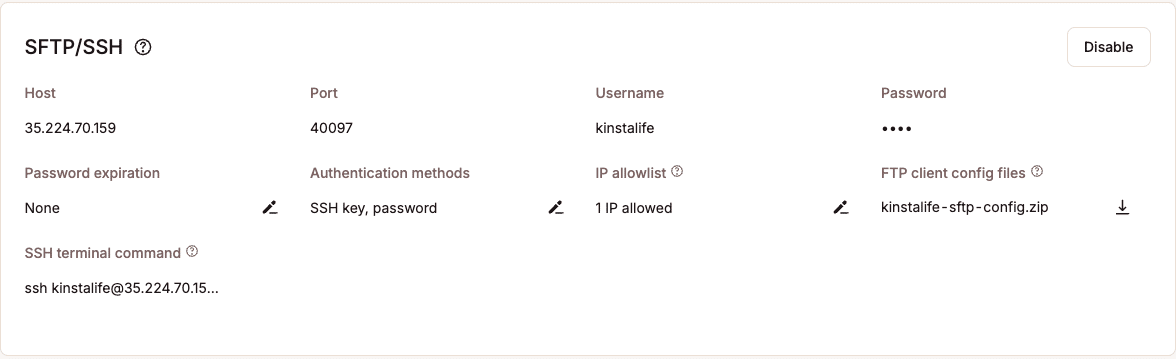

Voor veilige toegang tot de achterkant bieden we SSH- en SFTP-verbindingen, met referenties die worden beheerd in MyKinsta. Je kunt de beveiliging verbeteren door intervallen voor het verlopen van wachtwoorden in te stellen, de toegang te beperken per IP-adres of SSH-sleuteltoegang in te schakelen.

Bovendien kun je SFTP/SSH toegang uitschakelen als het niet nodig is en wachtwoordcontroles aanpassen, waardoor je volledige controle hebt over hoe en wanneer toegang wordt toegestaan, zodat de omgeving van je site veilig blijft.

5. Malware opsporen en verwijderen

Met zoveel plugins, thema’s en softwarecomponenten kunnen er gemakkelijk kwetsbaarheden opduiken in een WordPress site, vooral wanneer deze elementen verouderd raken. Dit verhoogt het risico op infecties met malware (kwaadaardige software), wat kan leiden tot ernstige gevolgen zoals gegevensdiefstal, beschadiging van de site of zelfs het verlies van de controle over je website.

Het snel detecteren en verwijderen van malware is cruciaal voor het behoud van de veiligheid en reputatie van je website. Daarom is het essentieel om te weten hoe je hostingprovider omgaat met het opsporen en verwijderen van malware.

Wat je moet vragen:

- Biedt de hostingprovider automatische malwarescans en hoe vaak worden deze uitgevoerd?

- Wat gebeurt er als er malware wordt gedetecteerd en hoe wordt deze verwijderd?

- Kan ik extra tools of plugins toevoegen voor betere bescherming tegen malware?

Waarom het belangrijk is:

Malware-infecties kunnen de veiligheid en reputatie van je site in gevaar brengen, wat kan leiden tot verlies van vertrouwen bij klanten en zelfs tot straf bij zoekmachines. Daarom zijn regelmatige, geautomatiseerde malwarescans essentieel. Ze helpen je om bedreigingen in een vroeg stadium op te sporen, zodat je meteen actie kunt ondernemen voordat ze grote schade aanrichten. Als er malware wordt gevonden, is een duidelijk en efficiënt verwijderingsproces de sleutel tot het snel herstellen van een schone site.

Bovendien kan de optie om je eigen beveiligingstools of plugins toe te voegen je verdediging verder versterken.

Als je weet hoe je host omgaat met het opsporen en verwijderen van malware, kun je gerust zijn dat je site voortdurend wordt gecontroleerd op bedreigingen en snel kan worden opgeruimd als er een infectie optreedt.

Hoe Kinsta omgaat met detectie en verwijdering van malware

Bij Kinsta monitoren we je sites 24/7 en scannen we op kwaadaardige code en potentiële bedreigingen. Onze proactieve aanpak zorgt ervoor dat we malware in een vroeg stadium opmerken voordat het ernstige schade kan aanrichten. In het geval dat malware wordt gedetecteerd of een site wordt gecompromitteerd, ondernemen we snel actie om de infectie op te ruimen.

Onze veiligheidsbelofte garandeert dat als je WordPress site wordt gehackt terwijl deze bij ons wordt gehost, we gratis met je samenwerken om de malware te verwijderen en je site te herstellen. Dit omvat een grondige scan van de bestanden van je site, identificatie van de bron van de infectie en het verwijderen van aangetaste plugins of thema’s.

Onze containergebaseerde hostinginfrastructuur voorkomt ook kruisbesmetting tussen sites op serverniveau, waardoor je extra gemoedsrust hebt dat je andere sites onaangetast blijven. Je kunt ook populaire WordPress beveiligingsplugins zoals Sucuri en Wordfence gebruiken.

6. Uptimemonitoring en respons

Als je website down gaat, kan dat ernstige gevolgen hebben voor je bedrijf – gederfde inkomsten, beschadigde reputatie en gefrustreerde gebruikers. Uptimemonitoring is cruciaal om ervoor te zorgen dat je site online blijft en toegankelijk is voor bezoekers.

Een hostingprovider moet goede uptimeprestaties bieden, robuuste monitoringsystemen en een snel reactieplan om eventuele downtime aan te pakken.

Wat moet je vragen:

- Biedt de hostingprovider 24/7 uptime monitoring?

- Hoe snel reageren ze op downtime en wat is hun proces om de site weer online te krijgen?

- Staat er een gegarandeerd uptimepercentage in hun service-level agreement (SLA)?

Waarom het belangrijk is:

Downtime van een website kan kostbaar zijn. Als je site offline is, verlies je potentiële verkoop of engagement, je SEO ranking kan er ook onder lijden en de reputatie van je merk kan eronder lijden. Daarom is uptime monitoring essentieel.

Continuemonitoring zorgt ervoor dat downtime onmiddellijk wordt gedetecteerd, zodat de hostingprovider snel actie kan ondernemen en de impact kan minimaliseren.

Een goede hostingprovider heeft systemen om de uptime 24/7 te monitoren en een toegewijd team dat klaarstaat om op problemen te reageren. Daarnaast zorgt een gegarandeerd uptimepercentage – zoals 99,9% – in een service-level agreement (SLA) ervoor dat de host zich inzet om je site soepel te laten draaien.

Weten hoe je provider omgaat met uptimemonitoring en hoe ze reageren op downtime is essentieel om de betrouwbaarheid en beschikbaarheid van je site te garanderen.

Hoe we omgaan met uptimemonitoring bij Kinsta

Kinsta geeft prioriteit aan uptime door de status van elke WordPress site op ons platform elke drie minuten te controleren. Deze frequente monitoring zorgt ervoor dat we problemen ontdekken zodra ze zich voordoen. Als een site niet laadt, worden onze technici onmiddellijk gewaarschuwd en reageren ze snel om de dienst te herstellen.

Naast onze interne respons, brengen we je direct op de hoogte als kritieke problemen aanhouden na opeenvolgende controles. Hieronder vallen sitefouten, DNS misconfiguraties, problemen met SSL certificaten en verlopen domeinen. Deze proactieve meldingen helpen je op de hoogte te blijven en snel te handelen als dat nodig is.

Dankzij de kracht van onze infrastructuur wordt ons platform ondersteund door een 99,9% uptime garantie via onze Service Level Agreement (SLA).

7. Logs en activiteiten bijhouden

Naast uptimemonitoring kun je met gedetailleerde logging elke actie en gebeurtenis op je website volgen. Dit helpt bij het oplossen van problemen, het uitvoeren van audits en het handhaven van de beveiliging van je site door het bijhouden van gebruikersactiviteiten, gegevenstoegang en serverprestaties.

Wat je moet vragen:

- Biedt de host activiteitenlogs om gebruikersacties en gegevenstoegang bij te houden?

- Heb ik toegang tot serverlogs voor probleemoplossing en prestatiebewaking?

- Hoe lang worden de logs bewaard en zijn ze gemakkelijk toegankelijk?

Waarom het belangrijk is:

Logs zijn essentieel voor het onderhouden van de beveiliging en prestaties van je site. Met activiteitenlogs kun je bijhouden wie wat wanneer heeft gedaan, wat cruciaal is voor het opsporen van ongeautoriseerde acties of het achterhalen van de oorzaak van een probleem. Toegang tot serverlogs is ook belangrijk voor het oplossen van problemen op serverniveau, het diagnosticeren van fouten en het controleren van het gebruik van bronnen.

Een goede hostingprovider biedt eenvoudig toegang tot gebruikersactiviteiten en serverlogs, zodat je de tools hebt om de gezondheid en beveiliging van je site te controleren.

Hoe Kinsta omgaat met loggen en het bijhouden van activiteiten

Kinsta biedt gedetailleerde logging van activiteiten en serverlogs om je volledig inzicht te geven in je site en account. Met de activiteitenlogs kun je alle belangrijke acties bijhouden die binnen MyKinsta worden uitgevoerd, zoals sitewijzigingen of updates, en zien wie ze heeft geïnitieerd en wanneer. Dit is vooral handig voor het monitoren van teamactiviteiten en het snel identificeren van eventuele problemen.

Voor het oplossen van problemen geeft ons platform je toegang tot belangrijke serverlogs, waaronder foutlogs en toegangslogs, rechtstreeks via het MyKinsta dashboard.

Deze logs helpen je bij het diagnosticeren van problemen zoals PHP fouten, cacheprestaties of serververzoeken, waardoor het eenvoudiger wordt om problemen snel op te lossen. Extra logs, zoals cache-purge en mail logs, zijn beschikbaar via SFTP voor meer geavanceerde diagnostiek.

Ons platform stuurt ook realtime meldingen om je op de hoogte te houden van de systeemstatus, zodat je altijd op de hoogte bent als er zich platformbrede problemen voordoen.

8. Beveiligingsaudits en compliance

Beveiligingsaudits en compliance-checks zorgen ervoor dat je website voldoet aan de industrienormen en de best practices volgt voor het beschermen van gevoelige gegevens.

Regelmatige beveiligingsaudits identificeren kwetsbaarheden en zwakke plekken in je systeem, terwijl de naleving van beveiligingsframeworks ervoor zorgt dat je site de nodige voorschriften volgt, vooral voor bedrijven die persoonlijke gegevens of financiële informatie verwerken.

Weten hoe je hostingprovider omgaat met beveiligingsaudits en naleving is essentieel voor het onderhouden van een veilige en compliant website.

Wat je moet vragen:

- Voert de hostingprovider regelmatig beveiligingsaudits uit op zijn infrastructuur?

- Voldoet de hostingprovider aan de beveiligingsstandaarden en voorschriften van de sector (zoals SOC 2, GDPR, PCI DSS)?

- Welke beveiligingscertificeringen heeft de hostingprovider en hoe vaak worden deze vernieuwd?

Waarom het belangrijk is:

Voor bedrijven die gevoelige gegevens verwerken, is naleving van voorschriften zoals GDPR, PCI DSS of SOC 2 essentieel om boetes te voorkomen en het vertrouwen van klanten te behouden.

Hostingproviders die regelmatig audits uitvoeren en zich houden aan de industrienormen laten zien dat ze zich inzetten voor een veilige omgeving. Certificeringen zoals ISO 27001 en SOC 2 tonen aan dat de host strikte beveiligingsprotocollen volgt en regelmatig controles ondergaat om de voortdurende beveiliging te garanderen.

Door inzicht te krijgen in de aanpak van beveiligingsaudits en compliance bij je host, kun je er zeker van zijn dat je website voldoet aan zowel de best practices op het gebied van beveiliging als aan de wettelijke vereisten, waardoor het risico op inbreuken wordt verkleind en de bescherming van gegevens wordt gewaarborgd.

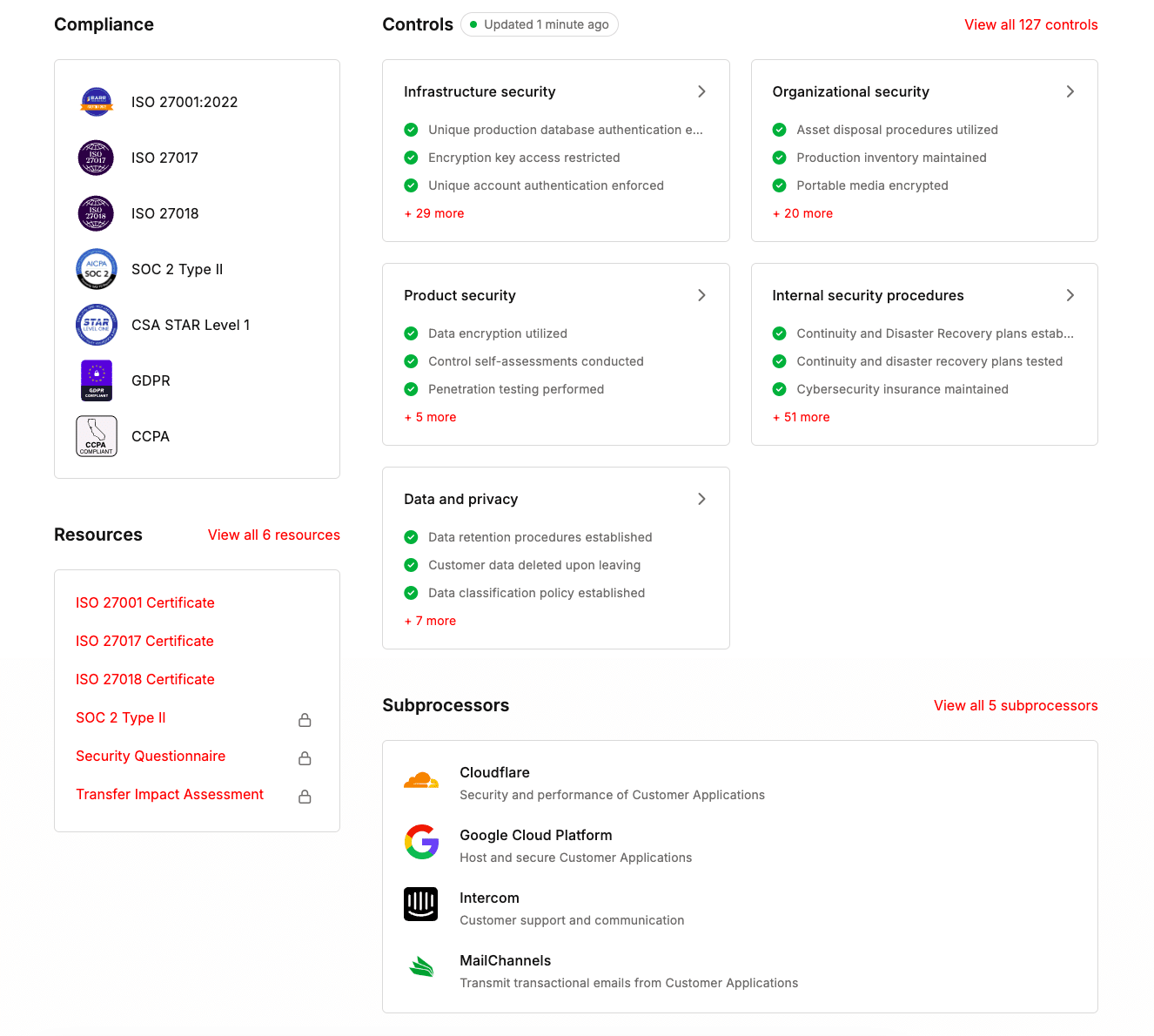

Hoe we omgaan met beveiligingsaudits en compliance bij Kinsta

Bij Kinsta nemen we beveiliging en compliance serieus en zorgen we ervoor dat ons platform voldoet aan toonaangevende normen. Om onze compliance met SOC 2 Type II en ISO 27001 te behouden, ondergaan we jaarlijkse beveiligingsaudits die worden uitgevoerd door onafhankelijke bureaus, waaronder BARR. Deze rapporten, die jaarlijks worden bijgewerkt, tonen onze toewijding aan het beschermen van je gegevens en infrastructuur.

Onze compliance houdt hier niet op. We zijn ook gecertificeerd voor ISO 27017 en ISO 27018, waarmee we onze naleving van best practices voor cloudbeveiliging en de bescherming van persoonlijke gegevens in cloud computing-omgevingen versterken.

Daarnaast leggen we de nadruk op Data Leak Prevention (DLP) en Data Rights Management. Ons systeem is ontworpen om aan te sluiten bij het informatiebeveiligingsbeleid van je organisatie, zodat gevoelige gegevens worden beschermd tegen ongeautoriseerde toegang of blootstelling.

Onze Data Processing Addendum (DPA), onderdeel van onze servicevoorwaarden, beschrijft hoe we met je gegevens omgaan en zorgt voor naleving van regelgeving zoals GDPR en CCPA. Dit omvat hoe gegevens worden verwerkt, opgeslagen en beschermd, zodat je gerust kunt zijn dat je gegevens veilig zijn.

Door gebruik te maken van (GCP) en Cloudflare zorgen we ervoor dat onze infrastructuur voldoet aan de hoogste beveiligingsstandaarden. De infrastructuur van GCP is onafhankelijk beoordeeld op naleving van de PCI DSS 3.2 vereisten, waardoor een extra laag van vertrouwen en veiligheid wordt toegevoegd aan ons hostingplatform.

Met deze certificeringen en regelmatige audits verzekeren we je dat je site wordt gehost op een veilig platform dat voldoet aan de strengste industrienormen.

Je kunt meer informatie vinden op onze Trust pagina.

Samenvatting

Deze checklist is niet uitputtend, maar bevat veel essentiële aspecten van hostingbeveiliging. Je kunt begrijpen hoe je hostingprovider omgaat met beveiliging door je te richten op belangrijke gebieden zoals gegevensbescherming, DDoS preventie, uptime-monitoring en compliance.

Door deze vragen te stellen zorg je ervoor dat je bedrijf beschermd is tegen veelvoorkomende bedreigingen en in lijn is met best practices voor gegevensbeveiliging en privacy.

Proactieve beveiliging geeft je het vertrouwen dat je website veilig is, zodat jij je kunt richten op de groei van je bedrijf.

Als je denkt dat Kinsta voldoet aan jouw beveiligingsbehoeften en je meer wilt weten over onze prijzen om het beste pakket voor jouw bedrijf te vinden, neem dan contact op met ons salesteam.