Atuando como um proxy reverso em frente ao seu site, o Cloudflare é um produto completo de segurança e desempenho que é utilizado por mais de 12% dos sites em todo o mundo. Como um usuário WordPress, adicionar o Cloudflare ao seu site pode ajudar a aumentar o desempenho do site e reduzir o impacto de bots e hackers maliciosos.

Como?

Uma vez configurado corretamente, todas as solicitações para o seu site atingirão primeiro um servidor Cloudflare que irá então determinar se a solicitação deve ser encaminhada para o servidor de origem, servida a partir do cache, bloqueada, ou processada com regras personalizadas.

Neste guia, vamos aprofundar nas configurações ideais do Cloudflare para WordPress, destacar a diferença entre Kinsta DNS e Cloudflare DNS, falar sobre caching e configurações de segurança, e mostrar como configurar o Cloudflare para instalações do WordPress Multisite.

Nota: Se você é um cliente Kinsta, como parte da nossa integração com o Cloudflare, o Edge Caching salva o cache do seu site/página Kinsta em qualquer uma das redes globais de 260+ centros de dados do Cloudflare.

O Edge Caching está incluído gratuitamente em todos os planos Kinsta, não requer um plugin separado e reduz o tempo necessário para servir o HTML do WordPress em cache em uma média de mais de 50%!

Kinsta DNS vs Cloudflare DNS

Antes de mergulharmos nas configurações do Cloudflare e como ajustá-las corretamente para o seu site WordPress, vamos rever as diferenças entre o Kinsta DNS e o Cloudflare DNS. Kinsta DNS, o serviço premium de DNS incluído em todos os nossos planos, é alimentado pela Amazon’s Route53. O Route53 é um serviço de DNS de nível empresarial que oferece resolução rápida e confiável.

Em termos de desempenho e uptime, o Cloudflare DNS e o Kinsta DNS são comparáveis – ambos são excelentes serviços. A principal diferença entre os dois serviços é as características adicionais de segurança e desempenho do Cloudflare. Kinsta DNS é puramente uma solução de DNS, enquanto o Cloudflare oferece DNS, bem como uma camada opcional de proxy que atua como firewall, CDN, e muito mais.

Se você é um cliente Kinsta que está procurando um serviço somente DNS, Kinsta DNS é a opção perfeita. Por outro lado, se você está procurando por um produto baseado em proxy all-in-one, o Cloudflare é uma boa escolha.

Como configurar as configurações do Cloudflare para WordPress

O Cloudflare oferece uma variedade de benefícios de segurança e desempenho, mas nem todos eles são totalmente compatíveis com o WordPress. Vamos analisar a fundo as configurações do Cloudflare para identificar os melhores recursos para o seu site WordPress.

SSL

O Cloudflare suporta quatro modos de criptografia SSL/TLS – Off, Flexível, Completo e Completo (Strict).

- Desligado – Sem criptografia.

- Flexível – Somente criptografa a conexão entre o navegador e o Cloudflare.

- Completo – criptografia de ponta a ponta, mas permite um certificado autoassinado no servidor de origem.

- Completo (Rigoroso) – criptografia de ponta a ponta, e requer um certificado de origem gratuito do Cloudflare ou um certificado de uma CA de confiança (autoridade certificadora). Recomendamos o uso do modo Full (Strict) SSL para máxima segurança.

Para clientes Kinsta que gostariam de usar o Cloudflare em seus sites WordPress, recomendamos gerar um certificado Let’s Encrypt SSL gratuito no MyKinsta e usar a opção Full ou Full (Strict) no Cloudflare.

Alternativamente, você também pode gerar um certificado de origem Cloudflare para instalar no seu servidor de origem. Se seu host não oferece certificados SSL gratuitos, a instalação de um certificado de origem Cloudflare em seu servidor permitirá que você utilize o modo SSL Completo (Estrito).

Se você está usando Kinsta para hospedar um site em um subdomínio, enquanto o domínio principal está utilizando o SSL flexível do Cloudflare, você pode usar uma regra da página do Cloudflare para forçar o subdomínio Kinsta-hospedado a usar o SSL completo ou o SSL (Estrito) completo.

Esta opção permite que você utilize o SSL Flexível do Cloudflare enquanto garante o SSL Completo (Estrito) do Cloudflare para um subdomínio hospedado na Kinsta.

Use sempre HTTPS

Recomendamos ativar esta opção para encaminhar automaticamente todas as solicitações HTTP para HTTPS.

HSTS

HSTS significa “HTTP Strict Transport Security” e é usado para forçar um navegador web a usar conexões HTTPS seguras. A habilitação do HSTS no Cloudflare garante que as solicitações HTTP nunca atingirão o seu servidor de origem. Se seu site já está configurado para usar HTTPS, recomendamos configurar o HSTS também no seu servidor de origem.

Versão mínima do TLS

O TLS (Transport Layer Security) é um protocolo criptográfico que permite a transmissão segura de dados através de uma rede. Por padrão, o Cloudflare define o TLS 1.0 para a versão do protocolo. Alguns padrões de segurança como o PCI DSS 3.2 requerem versões mais recentes do protocolo TLS para fins de conformidade. Se o seu site requer uma determinada versão do TLS, você pode alterar a configuração indo para SSL/TLS > Edge Certificates > Versão mínima do TLS.

Rewrites HTTPS automáticos

Este recurso verifica as URLs de recursos HTTP em seu código HTML para ver se elas estão acessíveis através de HTTPS. Se assim for, elas serão automaticamente reescritas com uma variação de HTTPS. As reescritas HTTPS automáticas são úteis para garantir uma experiência de navegação segura sem erros de conteúdo misto.

Velocidade

A maioria das configurações do Cloudflare relacionadas ao desempenho, como a mineração de ativos e otimização de imagens, pode ser encontrada na aba “Speed”.

Redimensionamento de Imagem (Somente Negócios)

O recurso de redimensionamento de imagem do Cloudflare está disponível apenas para usuários do plano de negócios. Quando implementado corretamente em seu tema WordPress, este recurso pode ser usado para descarregar a geração de miniaturas de imagens para o Cloudflare. Isto tem vários benefícios sobre o recurso de geração de miniaturas embutido no WordPress.

Para sites que geram dinamicamente tamanhos de imagem em tempo real, o uso do recurso de redimensionamento de imagem do Cloudflare pode reduzir o uso da CPU – isso permite que seu site atenda mais usuários simultâneos sem aumentar os recursos da CPU. O redimensionamento da imagem do Cloudflare também ajuda a reduzir o uso de espaço em disco porque as miniaturas não terão que ser armazenadas no servidor.

Trabalhos de redimensionamento de imagens de Cloudflare, pré-pendendo um ponto final para suas imagens. Dê uma olhada no exemplo abaixo, que mostra como o recurso funciona.

URL da imagem original

https://yourdomain.com/wp-content/uploads/2020/01/picture.jpg

URL da imagem redimensionada

https://yourdomain.com/cdn-cgi/image/fit=contain,format=auto,metadata=none,onerror=redirect,quality=70,width=720/https://yourdomain.com/wp-content/uploads/2020/01/picture.jpg

O parâmetro “largura” pode ser ajustado para gerar diferentes tamanhos de miniaturas dinamicamente sem nenhuma carga adicional de recursos no seu servidor de origem. Se você está procurando por um serviço autônomo que seja similar ao recurso de redimensionamento de imagens do Cloudflare, Imgix e Cloudinary são ótimas opções.

Não se esqueça de conferir nosso guia detalhado sobre otimização de imagens para a web.

Polonês (Somente Pro)

Cloudflare Polish é um serviço de otimização de imagem que comprime automaticamente JPG, PNG, GIF, e outros arquivos de imagem. As imagens são processadas na borda do Cloudflare, o que significa que não há nenhuma carga de performance no servidor que hospeda seu site WordPress. O Polonês também suporta o formato WEBP do Google – isto significa que imagens WEBP otimizadas serão automaticamente servidas para o Chrome, Brave e outros navegadores que suportam o formato.

O polonês é um recurso útil para sites WordPress por algumas razões. Se você está usando um plugin de otimização de imagem como TinyPNG ou Imagify, Polish pode reduzir drasticamente o uso da CPU do seu servidor – isso pode resultar em uma experiência de navegação mais estável para os visitantes. Como as imagens otimizadas pela Polish- são armazenadas e armazenadas em cache fora do servidor, você não terá que se preocupar em usar o espaço em disco para armazenar as versões WEBP de suas imagens.

Auto Minify

O recurso de minificação automática do Cloudflare minifica automaticamente os ativos CSS, JSS e HTML em cache. Se você não minifica ativos com um plugin WordPress como Autoptimize ou WP-Rocket, recomendamos ativar o recurso de auto-minify no Cloudflare.

Os usuários Kinsta podem minificar seu código diretamente do painel MyKinsta usando o recurso embutido de minificação de código. Isto permite aos clientes ativar a minificação automática de CSS e JavaScript com um simples clique, acelerando seus sites com zero esforço manual.

Brotli

O Brotli é uma alternativa ao GZIP, um algoritmo de compressão que reduz o tamanho das solicitações na web antes que elas sejam atendidas aos visitantes. Comparado ao GZIP, o Brotli oferece uma maior taxa de compressão, o que se traduz em um carregamento de páginas mais rápido para os usuários. O senão é que nem todos os navegadores web suportam a compressão Brotli. Independentemente disso, recomendamos habilitar o recurso Brotli do Cloudflare, pois as solicitações de navegadores não suportados simplesmente cairão de volta para a compressão GZIP.

Priorização HTTP/2 Aprimorada (Somente Pro)

A introdução do HTTP/2 trouxe aumentos significativos de desempenho para sites através da paralelização e multiplexação. O recurso de priorização aprimorada do HTTP/2 do Cloudflare leva-o um passo adiante ao analisar inteligentemente o HTML do seu site para determinar a ordem de carregamento dos ativos para obter o melhor desempenho possível. Segundo o Cloudflare, a priorização aprimorada do HTTP/2 pode diminuir o tempo de carregamento de páginas em até 50%.

Mirage (Somente Pro)

Mirage é um recurso de otimização de imagem que visa as conexões móveis e de baixa largura de banda. Quando o Mirage é ativado, as imagens são substituídas por placeholders de baixa resolução durante a carga inicial da página. Após a página ser carregada, as imagens de resolução total são carregadas com preguiça.

A Mirage também é capaz de combinar vários pedidos de imagens em um único pedido, o que reduz o número de idas e vindas necessárias para carregar completamente uma página. Se o seu site usa muitas imagens e tem como alvo uma demografia móvel pesada, o Cloudflare Mirage pode ter um impacto positivo no desempenho.

Carregador de Foguetes

O Rocket Loader é um recurso que acelera os tempos de carregamento de ativos JavaScript carregando-os de forma assíncrona. Isso reduz efetivamente o conteúdo de renderização de uma página, o que permite um tempo de carregamento de página mais rápido. Recomendamos testar seu site com o Rocket Loader habilitado para ver se ele melhora a velocidade da sua página. Se o seu site WordPress depende do carregamento de ativos JavaScript em uma ordem específica, você pode ignorar o Rocket Loader adicionando um atributo data-cfasync="false" à tag do script.

Caching

Por padrão, o Cloudflare armazena ativos estáticos como CSS, JS, e arquivos de imagem. Por padrão, o Cloudflare não armazena o HTML gerado do seu site em cache.

Nível de Caching

Recomendamos deixar o nível de cache em “Standard”, o que permite que versões atualizadas de ativos sejam acessadas com uma única query string.

Expiração do Cache do Navegador

Para sites hospedados na Kinsta, recomendamos configurar o cache de expiração do navegador para “Respeitar Cabeçalhos Existentes”. Isto irá manter os ativos estáticos no cache do navegador por um ano. Se você gostaria de substituir isto com um tempo de expiração mais curto, sinta-se livre para alterar esta configuração.

Firewall

Em Kinsta, usamos o firewall de nível empresarial da plataforma Google Cloud para proteger seus sites WordPress contra tráfego malicioso. Os clientes Kinsta têm acesso à ferramenta IP Deny no painel MyKinsta para bloquear endereços IP específicos, enquanto regras de firewall mais complexas (como blocos de nível nacional) podem ser adicionadas pela nossa equipe de suporte.

Se seu host não oferece um firewall personalizável, o plano gratuito do Cloudflare inclui um firewall básico que permite cinco regras personalizadas. As regras de firewall podem ser configuradas para bloquear endereços IP específicos, agentes de usuários, métodos de solicitação, referenciadores HTTP e até mesmo países.

Por exemplo, se você notar que sua loja WooCommerce está recebendo muitas ordens falsas de um país fora do seu mercado alvo, você pode usar o firewall gratuito do Cloudflare para bloquear o tráfego de todo o país.

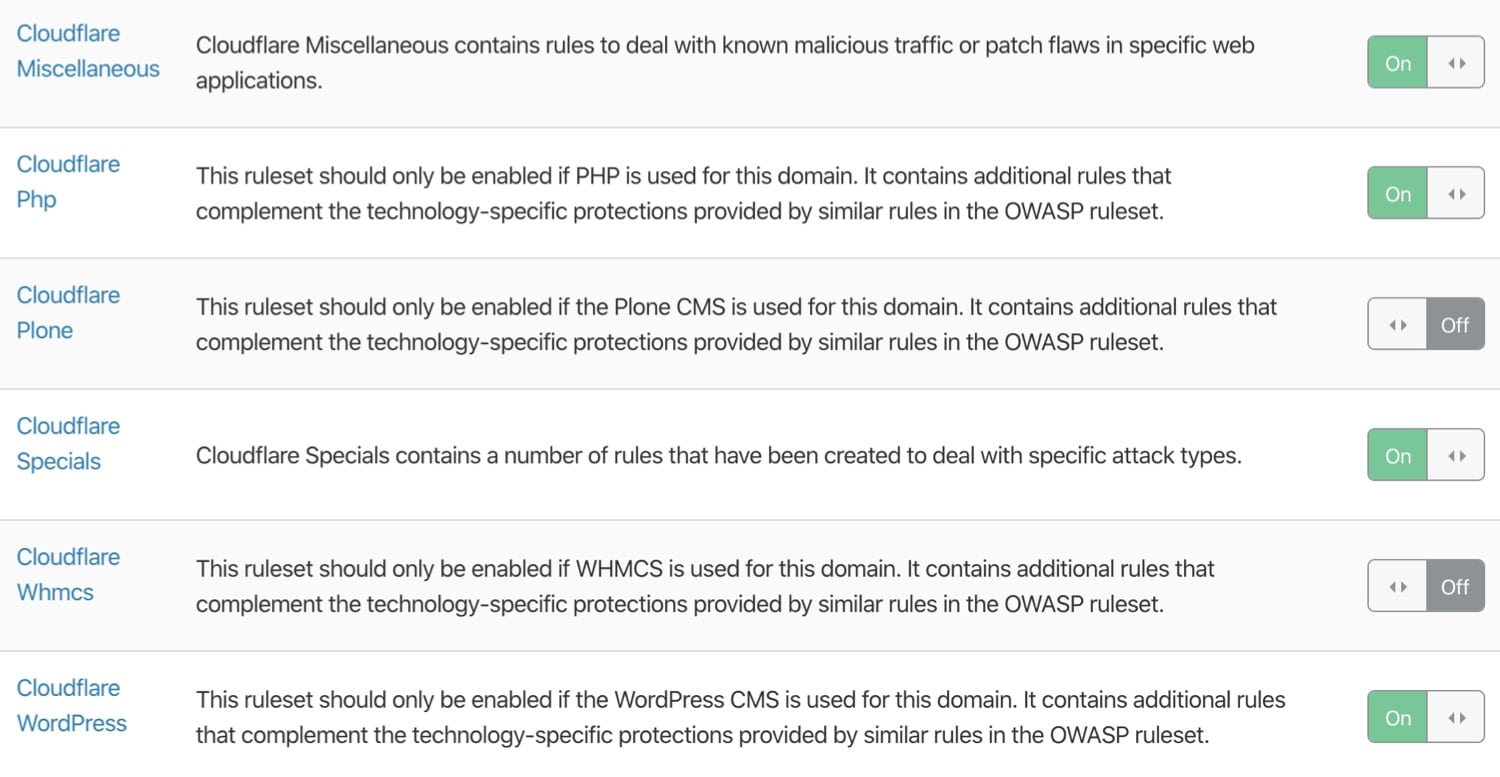

O plano Pro do Cloudflare apresenta um firewall de aplicações web (WAF) mais robusto. O WAF oferece conjuntos de regras gerenciadas especializadas que ajudam a proteger ainda mais o seu site. Por exemplo, existem conjuntos de regras que têm como alvo os sites WordPress e PHP.

Para a maioria dos sites WordPress, o nível de segurança oferecido pelo plano gratuito do Cloudflare é suficiente. No entanto, se você está rodando um site de negócios de missão crítica que requer mais proteção, o WAF Pro-level WAF do Cloudflare e os conjuntos de regras gerenciados podem ajudar a proteger ainda mais o seu site.

(Leitura sugerida: Sucuri vs Wordfence)

Rede

Nas configurações de “Rede” do Cloudflare, recomendamos habilitar HTTP/2, HTTP/3 (com QUIC), e Retomada de Conexão 0-RTT.

Como mencionamos anteriormente, o HTTP/2 traz várias melhorias ao HTTP/1.1 via paralelização e multiplexação. Da mesma forma, o HTTP/3 estende o desempenho do HTTP/2 ainda mais, utilizando um novo protocolo baseado em UDP chamado QUIC, ao invés do TCP tradicional.

Conexões seguras HTTP/3 também se beneficiam de uma rotina otimizada de aperto de mão, o que resulta em tempos de conexão mais rápidos. Quando o HTTP/3 estiver habilitado em seu painel do Cloudflare, os clientes suportados poderão usar o HTTP/3 para se conectar aos servidores Cloudflare.

Finalmente, o recurso de Retorno de Conexão 0-RTT do Cloudflare melhora os tempos de carregamento para os visitantes que se conectaram anteriormente ao seu site.

Regras da Página

O recurso de regras de página do Cloudflare permite que você personalize as configurações para URLs específicas. As regras de página são úteis para desativar o cache de certos ativos, alterar o nível de segurança de uma página selecionada, etc. Um dos casos mais populares de uso de regras de página é configurar o Cloudflare para “cache de tudo”.

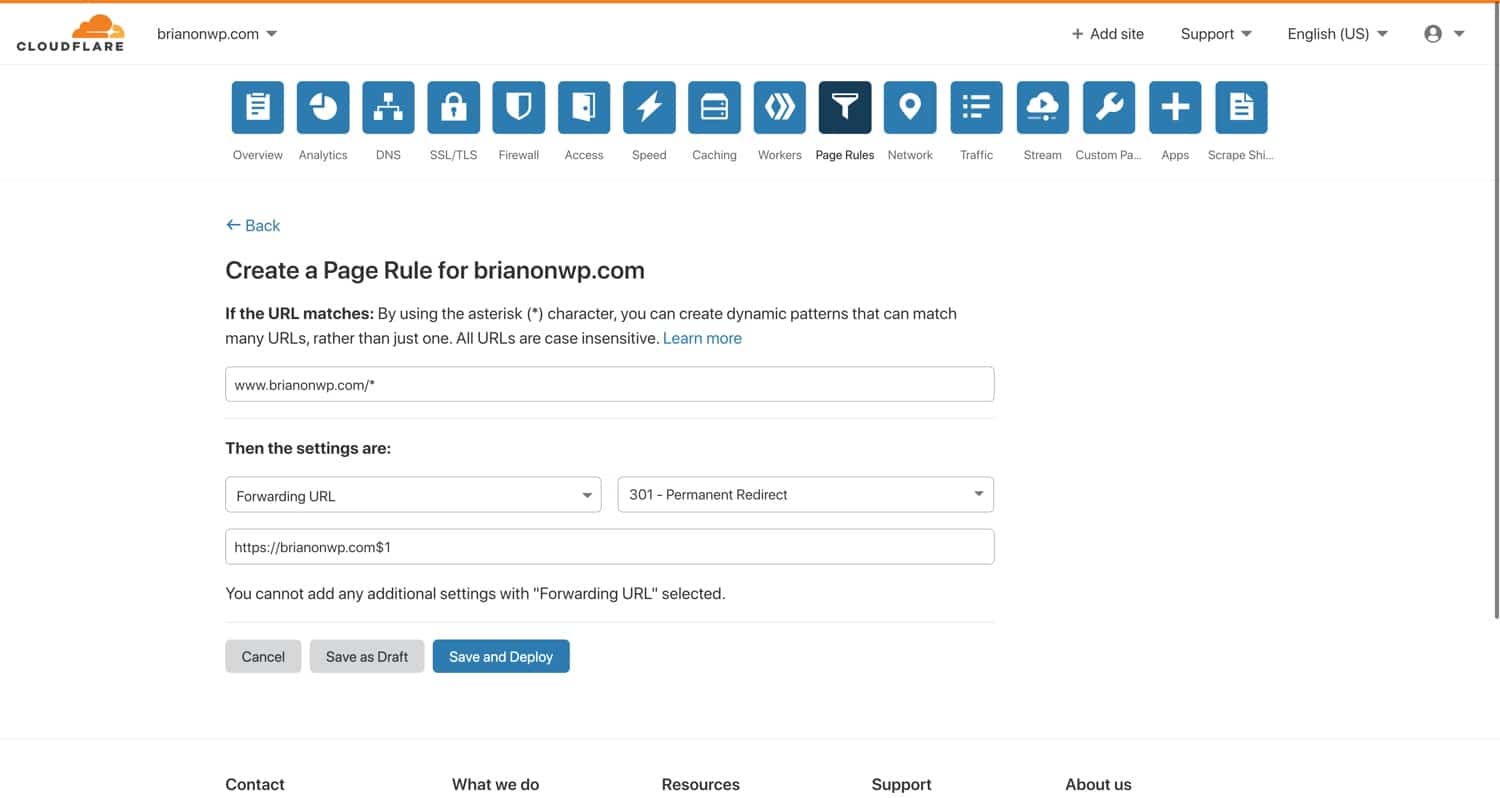

Esta regra corresponde a URLs que começam com www.brianonwp.com. Observe a inclusão do caractere asterisco, que permite criar padrões de correspondência wildcard. Pense no asterisco como “qualquer coisa aqui”. Sob o padrão de URL, você pode ver que esta regra da página está configurada para 301 redirecionar todas as solicitações de correspondência para https://brianonwp.com/$1, onde “$1” se refere ao “primeiro wildcard ” no padrão de correspondência.

Com uma regra de página como esta, os pedidos para www.brianli.com/specific-page/ serão redirecionados para brianli.com/specific-page/.

Com as regras da página Cloudflare, você pode aplicar configurações específicas a qualquer URL correspondente. Confira abaixo a lista de configurações que podem ser aplicadas às regras da página. Certas configurações podem até mesmo ser combinadas em uma única regra de página!

- Always Online – habilita ou desabilita o recurso “Always Online” do Cloudflare que serve cópias HTML estáticas das páginas se o servidor de origem for encontrado offline.

- Use sempre HTTPS – forçar HTTPS em URLs correspondentes.

- Auto Minify – ative ou desative HTML, CSS e JS minification.

- Reescrita automática de HTTPS – habilita a reescrita de URLs HTTP em HTML para versões HTTPS.

- Cache TTL do navegador – especifique o cache TTL do navegador em URLs combinadas. Por exemplo, você pode definir diferentes TTLs de cache do navegador para diferentes tipos de arquivos.

- Browser Integrity Check – ative ou desative o recurso “Browser Integrity Check” do Cloudflare, que inspeciona os cabeçalhos HTTP para eliminar bots e tráfego malicioso.

- Cache Deception Armor – habilite ou desabilite o recurso “Cache Deception Armor” do Cloudflare, que protege contra ataques de cache enganadores da web, assegurando que a extensão do arquivo de um ativo corresponda ao seu “Content-Type”.

- Nível de Cache – configure o nível de cache para correspondência de URLs.

- Desative Apps – desabilite as integrações de apps Cloudflare para correspondência de URLs.

- Desative Desempenho – desabilite recursos relacionados ao desempenho para correspondência de URLs.

- Desative Railgun – desabilitar Railgun para correspondência de URLs.

- Desative Segurança – desabilitar recursos de segurança para correspondência de URLs.

- Cache Edge TTL – especifique o cache edge TTL (a quantidade de tempo que um ativo está em cache na rede edge do Cloudflare).

- Email Obfuscation – habilita ou desabilita o script de ofuscação de email do Cloudflare, o que reduz o sucesso do bot scraping ao codificar endereços de email.

- Encaminhamento de URL – crie um redirecionamento 301 ou 302 para outra URL.

- Cabeçalho de geolocalização IP – ative ou desative o cabeçalho HTTP de geolocalização IP do Cloudflare.

- Criptografia oportunista – permite aos clientes acessar URLs HTTP através de um canal TLS seguro.

- Controle de Cache de Origem – especifique como deseja que o Cloudflare responda à diretiva “Cache-Control” do servidor de origem.

- Rocket Loader – habilite ou desabilite o Rocket Loader em URLs correspondentes.

- Nível de Segurança – especifique o nível de segurança para URLs correspondentes.

- Server Side Excludes – ative ou desative o recurso “Server Side Excludes” do Cloudflare, que permite esconder informações sensíveis de tráfego suspeito, envolvendo HTML em etiquetas

<!--sse-->. - SSL – especificque o nível SSL (desabilitado, flexível, completo, ou totalmente rígido) para correspondência de URLs.

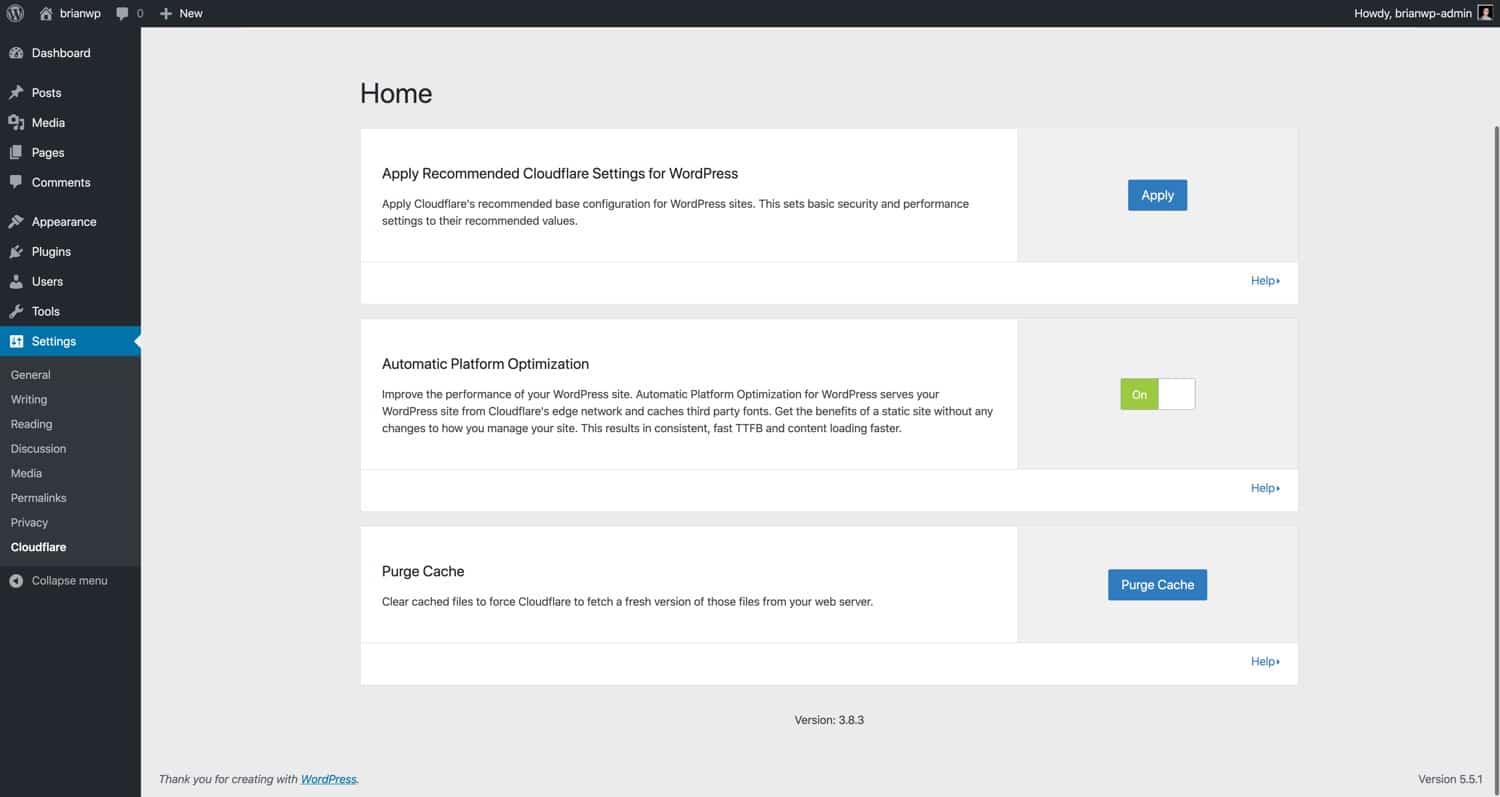

Plugin de WordPress para Cloudflare

A equipe Cloudflare mantém um plugin oficial para WordPress. Embora este plugin não seja um requisito absoluto, ele fornece alguns recursos legais, incluindo configurações otimizadas para WordPress-optimized Cloudflare, conjuntos de regras de segurança específicos para WordPress, purga automática do cache, push de servidor HTTP/2 e muito mais.

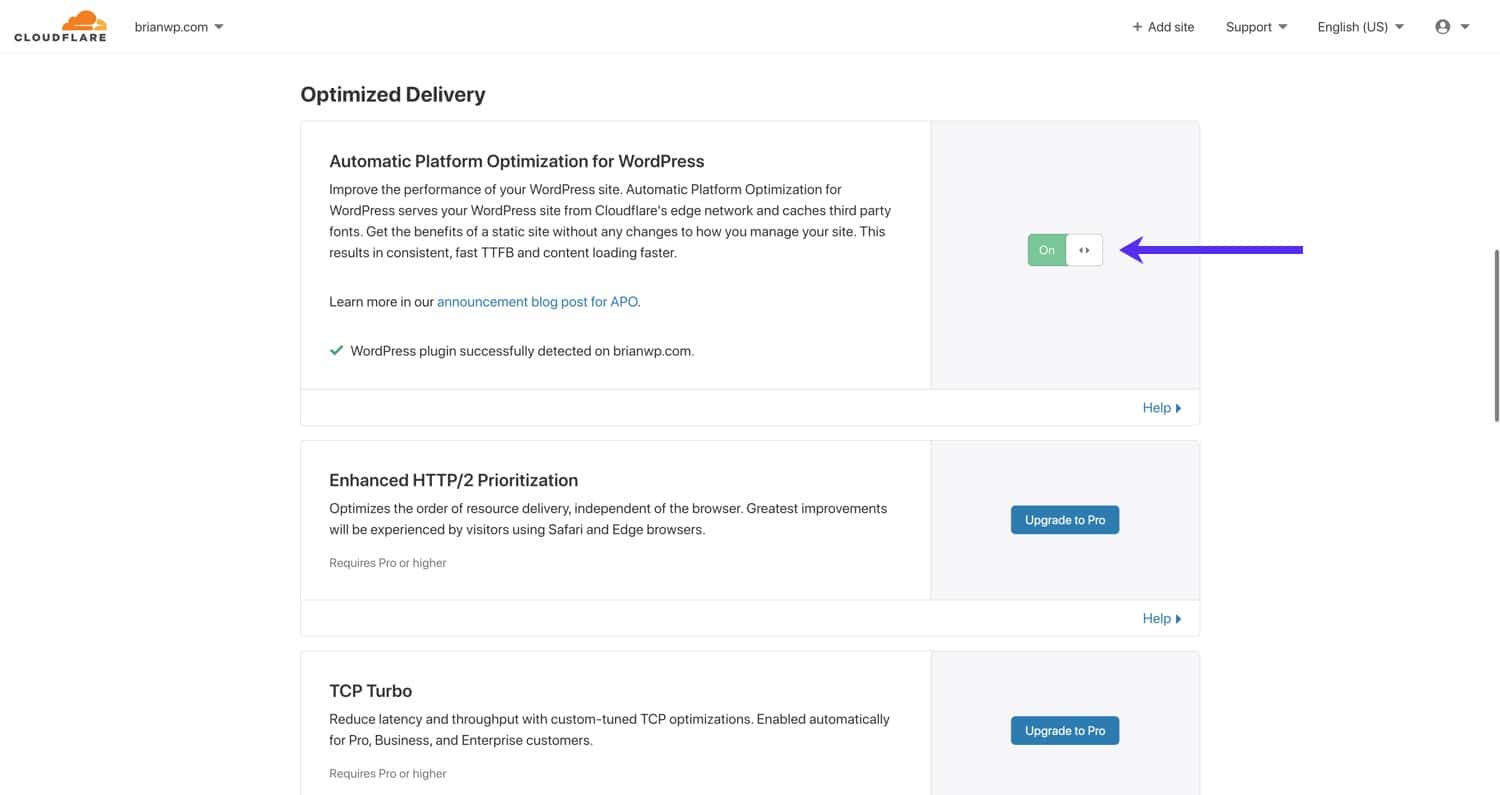

Otimização automática da plataforma Cloudflare para WordPress

Otimização Automática de Plataforma (APO) para WordPress da Cloudflare é um serviço dedicado à otimização de desempenho para sites WordPress. O APO do Cloudflare funciona através do cache das páginas HTML do seu site WordPress diretamente na rede de borda do Cloudflare. Este é um grande salto além do cache típico de ativos estáticos (CSS, JS, imagens, etc.) em CDNs. Em nossos testes de benchmark, descobrimos que a habilitação do Cloudflare APO resultou em um aumento de desempenho de 70-300%, dependendo do local do teste.

O APO Cloudflare para WordPress funciona armazenando cópias HTML de suas páginas em Workers KV, um serviço de armazenamento de valores-chave distribuído globalmente. Com o APO habilitado, os pedidos ao seu site serão atendidos pelo cache de borda do Workers KV ou Cloudflare, em vez de seu servidor de origem. Este é um enorme passo adiante no mundo do desempenho do WordPress porque, com o APO, os sites WordPress não são mais engarrafados pela localização do servidor de origem.

Anteriormente, com as tradicionais configurações CDN, as páginas HTML ainda tinham que ser servidas pelo servidor de origem. Por exemplo, se o servidor de origem de seu site está localizado nos EUA, um visitante de Londres tem que esperar que o documento HTML seja entregue a partir dos EUA. Com o APO, o HTML junto com outros ativos estáticos são servidos a partir de um centro de dados Cloudflare que está mais próximo de Londres.

O APO Cloudflare é mais compatível com blogs tradicionais, sites de notícias, páginas de destino e outros sites que não dependem de funcionalidade dinâmica (lojas WooCommerce, fóruns de discussão, etc.). O APO ultrapassa automaticamente o cache HTML do Cloudflare para usuários logados e em páginas contendo certos cookies (por exemplo, WooCommerce). O APO está disponível como um serviço gratuito para planos Cloudflare Pro, Business e Enterprise. Para usuários gratuitos do Cloudflare, o APO é um complemento de US$ 5/mês.

Se você estiver interessado em saber mais sobre o Cloudflare APO, confira nosso guia detalhado aqui junto com nosso webinar com o Diretor de Produtos do Cloudflare Garrett Galow.

Cloudflare Argo e Railgun

O Cloudflare oferece produtos adicionais de desempenho que podem ajudar a aumentar ainda mais o desempenho do seu site WordPress. Estes recursos estão sujeitos a custos adicionais, mas podem valer a pena dar uma olhada se você quiser ir mais longe com a otimização do seu site.

Argo

Argo é um serviço add-on Cloudflare que fornece “roteamento inteligente” para o seu site. Com a Argo habilitada, o tráfego é roteado em áreas congestionadas na rede do Cloudflare. Em nossos testes, a Argo reduziu o tempo de carregamento de páginas em 20-30%. Se você é um usuário do Cloudflare que deseja percorrer a milha extra com sua otimização de desempenho, experimentar com a Argo pode render resultados positivos.

Railgun

O Railgun do Cloudflare é um produto WAN que estabelece um túnel seguro entre o seu servidor e os servidores do Cloudflare. Railgun é projetado para acelerar a entrega de conteúdo não encoberto, entregando apenas a diferença geral entre as solicitações. Por exemplo, se a Página A e a Página B tiverem estruturas de cabeçalho e rodapé idênticas com conteúdo de corpo diferente, Railgun estaria ciente disso e só serviria as diferenças através de um fluxo de dados binários altamente comprimido.

Railgun só está disponível nos planos de negócios e corporativos do Cloudflare, e requer que seu web host instale software adicional no servidor do seu site. Para a maioria dos usuários, a aceleração do Railgun não é necessária para manter tempos de carga rápidos com o Cloudflare. No entanto, se você estiver rodando uma loja ou fórum de alto tráfego WooCommerce que não pode ser armazenado em cache, Railgun pode potencialmente ajudar a melhorar a velocidade do seu site.

Como configurar as configurações de Cloudflare para WordPress Multisite

Se você estiver usando o Cloudflare com um multisite WordPress, há algumas considerações especiais que você deve levar em conta quando se trata de configurações.

Configuração SSL

Para demonstrar uma configuração SSL adequada do Cloudflare para um multisite WordPress, criamos um subdomínio de teste multisite, pois você não deve encontrar nenhum problema SSL se estiver usando um multisite subdiretório.

Aqui está a estrutura do nosso subdomínio de teste WordPress multisite:

- Site Principal – brianwp.com e www.brianwp.com

- Subsite 1 – site1.brianwp.com

- Subsite 2 – site2.brianwp.com

No MyKinsta, nós adicionamos os domínios para o multisite.

Da mesma forma, os domínios foram configurados com registros A adequados no Cloudflare. O proxy Cloudflare também foi habilitado, como indicado pelo ícone laranja da nuvem.

Para utilizar o Cloudflare no modo SSL (Estrito) completo, todos os domínios associados têm de estar presentes no certificado SSL do servidor de origem. Há duas formas de fazer isso.

Let’s Encrypt ou Pagar SSL

Se o seu host suporta SSL gratuito Let’s Encrypt SSL, vá em frente e gere um certificado SSL que cobre todos os seus domínios multisite.

Na Kinsta, gerar um certificado SSL para cobrir todos os seus domínios é fácil com a nossa ferramenta Let’s Encrypt no painel MyKinsta.

Certificado SSL Origem Cloudflare

Alternativamente, você pode gerar um certificado SSL de origem Cloudflare que cobre seus domínios multisite. Para gerar um certificado de origem, navegue até SSL/TLS > Origin Server e clique em “Criar Certificado”.

O menu de geração de certificados de origem é dividido em três seções. Na primeira seção, escolha “Deixe o Cloudflare gerar uma chave privada e um CSR”, a menos que você tenha um motivo específico para fornecer suas próprias credenciais.

Na segunda seção, digite os domínios e subdomínios que precisam ser cobertos pelo certificado SSL. Você só pode gerar certificados para os domínios que estão em sua conta Cloudflare.

Finalmente, na terceira seção, escolha um período de validade do certificado.

Após configurar um certificado SSL adequado que inclua todos os seus domínios multisite, você poderá usar o Cloudflare no modo recomendado SSL Completo (Estrito). Se você precisar adicionar domínios ou subdomínios adicionais ao seu multisite no futuro, certifique-se de gerar um novo certificado SSL que cubra os domínios adicionais.

Regras de Página para Multisites WordPress

Os outros recursos de segurança e desempenho do Cloudflare se aplicam globalmente a todos os subdomínios sob o seu domínio principal. Em outras palavras, se a minificação CSS estiver habilitada para nosso site principal brianwp.com, ela também será habilitada para site1.brianwp.com e site2.wpbrianli.com.

Este comportamento padrão pode causar problemas em determinadas situações. Por exemplo, você pode não querer desativar HTML, CSS e otimização do JS globalmente só porque é incompatível com um único subsite. Para contornar este problema, você pode usar regras de página personalizadas para desabilitar seletivamente recursos para subdomínios específicos.

No exemplo abaixo, criamos uma regra de página que tem como alvo *site2.brianwp.com/*. O caractere * é usado para especificar o comportamento do wildcard. Você pode pensar em * como “qualquer coisa aqui”.

Para esta regra de página, desativamos a auto-minificação de HTML, CSS e JS, desativamos o Rocket Loader, contornamos o cache Cloudflare e desativamos a reescrita automática do HTTPS.

Se você está usando o plano gratuito do Cloudflare, esteja ciente de que ele só vem com três Regras de Página. Se você precisar fazer ajustes seletivos em vários subsites, você precisará fazer um upgrade para o plano Pro ou comprar regras de página adicionais.

Resumo

Saber como configurar as configurações de Cloudflare para o seu site WordPress e como se integrar corretamente com a sua pilha de hospedagem pode impactar positivamente a velocidade e segurança do seu site.

Se você é uma loja de um homem ou uma agência de serviço completo com centenas de clientes, o Cloudflare é um serviço de segurança e desempenho que oferece uma enorme quantidade de valor. Quando emparelhado com o WordPress da maneira correta e com um host blazingly rápido, é aí que a diversão começa!

Deixe um comentário