No mundo hiperconectado de hoje, o crime cibernético está em expansão, e o malware é sua arma mais popular.

O malware vem em várias formas e com diferentes níveis de ameaça à segurança. Os hackers os usam para interceptar dispositivos, violações de dados, destruindo negócios inteiros, causando graves danos monetários e até mesmo destruindo empresas inteiras.

Então, o que exatamente é malware, e como você pode combatê-lo?

Neste extenso guia, vamos explicar tudo o que há para saber sobre malware, seus tipos, como detectá-lo e removê-lo, e como se proteger dos ataques mais viciosos de malware.

Continue lendo!

Confira nosso guia em vídeo sobre malwares

O que é Malware?

Malware, abreviação de software malicioso, é qualquer software que danifica ou ganha acesso não autorizado aos dispositivos, sites ou redes de outros usuários, principalmente para fins sinistros, tais como violação de dados, roubo de identidade, espionagem, etc.

Antes do termo “malware” ter sido cunhado em 1990 por Yisrael Rada, “vírus de computador” era a terminologia preferida. Eles são frequentemente disfarçados de programas limpos e inofensivos.

O malware pode interromper seu serviço, apagar seus arquivos, bloqueá-lo fora do seu sistema, roubar suas informações pessoais e confidenciais, transformar seu dispositivo em um zumbi e até mesmo derrubar redes e sites inteiros.

Malware do site

Dado o crescimento exponencial dos sites, soluções de eCommerce e aplicativos web, os criminosos cibernéticos têm inúmeras oportunidades para realizar seus esquemas maliciosos e tirar vantagem de qualquer vulnerabilidade possível.

O malware do site ataca especificamente sites e servidores. Eles são normalmente desenvolvidos para contornar as defesas de segurança de um site ou servidor – ou através de software não confiável de terceiros – e obter acesso não autorizado sem ser detectado. Exemplos de malware de site incluem ataques DDoS, redirecionamentos maliciosos, e conteúdo de spam.

Como funciona o Malware

Existem diferentes maneiras que os criminosos cibernéticos usam para se infiltrar e causar danos ao seu sistema através de malware. Então, como você pode ser infectado por malware? Aqui estão algumas formas populares de ataque.

1. Engenharia social

O malware é frequentemente distribuído através de ataques de engenharia social. A engenharia social descreve uma grande variedade de ataques cibernéticos maliciosos. O atacante se baseia principalmente em enganar os usuários para que dêem informações sensíveis ou acesso aos seus dispositivos.

Phishing é o ataque de engenharia social mais popular usado por cibercriminosos para espalhar malware – geralmente através de e-mails. Você sabia que 92% dos malwares são entregues por email?

2. Software contaminado

Você pode ser infectado por malware quando você baixa um programa de software gratuito que vem com aplicativos adicionais de terceiros nos quais um deles pode conter malware. Muitas pessoas são vítimas deste tipo de ataque de malware porque se esquecem de desmarcar a instalação destes aplicativos adicionais.

3. Compartilhamento de arquivos peer-to-peer

Protocolos de compartilhamento de arquivos peer-to-peer (P2P), tais como torrents, estão entre os principais métodos que os criminosos cibernéticos usam para distribuir malware. Os atacantes podem rapidamente espalhar seus códigos maliciosos através de arquivos compartilhados via P2P, infectando o maior número possível de redes e sistemas.

4. Freeware

Como obter coisas de graça é sempre uma opção atraente, geralmente vem a um preço alto. Freeware baixado de fontes desconhecidas ou não confiáveis é frequentemente infectado por malware que pode danificar seu sistema e comprometer seus dados.

5. Homogeneidade

Homogeneidade pode ser um alvo fácil para ataques de malware. O malware pode se espalhar rapidamente através de sistemas conectados à mesma rede e rodando o mesmo sistema operacional. Se um dispositivo for infectado, as chances são de que toda a rede tenha sido comprometida.

Diferentes tipos de Malware

É importante conhecer seu inimigo para aprender como se livrar de malware e proteger seu computador, site ou servidor. Estes são os tipos mais comuns de malware que você deve conhecer.

1. Vírus

Os vírus são os tipos mais visíveis e comuns de malware. Os vírus podem se replicar, mas eles também precisam de ação humana para realizar os danos.

Os danos causados por vírus incluem corromper arquivos de dados, desligar o seu sistema ou roubar informações confidenciais se estiverem dentro de uma rede. Os vírus também podem lançar outros ataques cibernéticos, como ataques DDoS ou mesmo ataques ransomware .

O arquivo, site ou aplicativo infectado deve estar em execução para que o vírus desperte e comece a funcionar. Caso contrário, ele permanecerá inativo até que o usuário vítima o execute. A maioria dos vírus se escondem em extensões de arquivos comuns como .exe ou .com.

Mesmo sites WordPress podem ser infectados se um usuário com acesso ao painel de controle utilizar um dispositivo infectado.

Macro vírus

O Macro vírus visa o software em vez de sistemas operacionais na mesma linguagem de macro que o software que ele está visando infectar, como o MS Word e Excel. Como resultado, este tipo de vírus pode infectar qualquer sistema operacional, levando a sérios riscos de segurança para a sua organização.

O Macro vírus podem se espalhar através de e-mails de phishing, downloads de redes infectadas, serviços P2P maliciosos, ou dispositivos de armazenamento portáteis infectados.

2. Ransomware

Você provavelmente já ouviu falar dos terríveis ataques de ransomware que estão ameaçando governos, indivíduos e organizações. Mas talvez você não tenha certeza do que é exatamente um ransomware e como ele funciona.

Em palavras simples, o ransomware sequestra o dispositivo ou site da vítima alvo, negando-lhes acesso aos seus arquivos até que paguem um resgate para obter a chave de decriptação (embora não seja garantido mesmo se você pagar).

Desde sua disseminação em 2017 através do WannaCry cryptoworm, o ransomware tem evoluído para diferentes variantes. Vamos dar uma olhada em alguns exemplos de variantes de ransomware.

Ryuk

Ryuk é um tipo de ransomware que criptografa os arquivos do sistema alvo. Esta variante de ransomware tem como alvo empresas e organizações – ao invés de indivíduos – que usam o sistema operacional Microsoft. Ryuk é caro, pois o grupo por trás dele exige resgates de mais de US$1 milhão em moedas criptográficas como Bitcoin.

LockBit

LockBit é uma variante de Ransom as-a-Service (RaaS) de ransomware que ataca e criptografa rapidamente os dados de grandes organizações antes de serem detectados por sistemas de segurança e equipes de TI. Quando o resgate é pago, a gangue LockBit divide os ganhos com a afiliada que dirige o ataque.

Como um malware RaaS, a gangue LockBit entrega o malware através de serviços de afiliados. Uma vez que ele infecta um host, ele escaneia a rede. Ele pode propagar rapidamente para outros dispositivos usando protocolos associados a sistemas Windows, tornando muito difícil ser identificado como uma ameaça.

Ransomware do WordPress

Como o nome indica, o programa de ransomware do WordPress tem como alvo sites WordPress e se espalha através deles em demanda de um resgate. Quanto maior o site WordPress, mais ele atrai cibercriminosos ransomware .

Recentemente, muitos sites WordPress legítimos foram invadidos e injetados com código malicioso que espalha o teslaCrypt ransomware, direcionando seus visitantes a sites maliciosos com o kit Nuclear Exploit.

3. Worm

Um worm de computador é um tipo de malware desagradável, auto-contido, que é um pesadelo para lutar devido à sua rápida capacidade de propagação. O primeiro worm de computador, o worm Morris, foi criado em 1988 para destacar as fraquezas da rede, explorando vulnerabilidades do protocolo de email.

Como um vírus, um worm pode se auto-replicar, mas ao contrário de um vírus, um worm não requer nenhuma intervenção humana, um arquivo ou um programa hospedeiro para se espalhar de um dispositivo para outro em uma rede e causar estragos.

Worms ocupam sistemas inteiros e devoram espaço em disco/largura de banda/memória, modificam ou excluem arquivos, bloqueiam você de pastas, ou mesmo instalam outros softwares maliciosos e roubam dados. Cyber attackers geralmente projetam worms para instalar programas de software de backdoor para acessar os dispositivos da vítima (computador, celular, tablet, etc.).

Um worm tira vantagem das vulnerabilidades do sistema alvo para se espalhar como fogo selvagem de um dispositivo para outro através de LAN (internet), anexos de e-mail, mensagens instantâneas, links maliciosos, unidades de armazenamento removíveis, torrents ou até mesmo plataformas de compartilhamento de arquivos.

A quantidade de danos causados por worms ao longo das últimas décadas é enorme. Por exemplo, o MyDoom worm que atingiu as empresas em 2004 causou cerca de 40 bilhões de dólares de danos. Em 2017, o infamous WannaCry worm que iniciou o ransomware foi criado para exigir um resgate dos arquivos dos usuários hackeados.

4. Cavalo de tróia

Cavalo de tróia, ou simplesmente Trojan, é um programa malware que se disfarça de software legítimo para dar aos ciberataqueiros acesso ao sistema do usuário.

O termo é derivado da história grega antiga do cavalo de madeira apresentado como um presente para invadir a cidade de Tróia. Os troianos são fáceis de escrever e se espalhar, tornando-os desafiadores para defender.

O Trojan pode ser disfarçado como um site, arquivo de mídia ou qualquer programa de software que atraia sua atenção para instalá-lo em seu dispositivo. Ele pode até parecer um programa antivírus que avisa que seu dispositivo está infectado e o incita a executar um programa para limpá-lo.

Os Trojans também podem aparecer como sites legítimos ou e-mails com links infectados. Alguns exemplos populares de trojans incluem Magic Lantern, WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast, e Shedun.

Ao contrário de um vírus de computador, um trojan não se reproduz a si mesmo. Sua missão é abrir uma porta para hackers e scammers para roubar suas informações, tais como senhas, endereços IP e detalhes bancários. Malwares de trojans ficarão escondidos no sistema infectado até que a vítima os execute.

Trojan de Acesso Remoto (RAT)

Um Trojan de Acesso Remoto (RAT) é uma ferramenta maliciosa inventada por desenvolvedores cibercriminosos para obter acesso total e controle remoto sobre o dispositivo da vítima, tais como acesso a arquivos, acesso remoto à rede e controle de teclado e mouse.

RAT permite que um atacante contornar firewalls e sistemas de autenticação comuns para navegar silenciosamente pelos arquivos e aplicativos do seu dispositivo.

Eles podem até mesmo infectar redes inteiras, como o famoso ataque na Ucrânia em 2015, onde criminosos cibernéticos usaram o malware RAT para cortar a energia de 80.000 pessoas e assumiram o controle da infraestrutura.

5. Gootloader

O Gootloader tem como alvo os usuários do Google e do WordPress. É um membro da família Gootkit malware – um tipo complexo de malware bancário que pode roubar dados do navegador da vítima e é usado para espalhar códigos maliciosos como o ransomware.

Gootloader é um framework malicioso baseado em JavaScript que foi usado principalmente para distribuir malware Gootkit. No entanto, ele foi renovado e ampliou suas cargas úteis para passar por cima do Gootkit e entrar no malware baseado no NodeJS, causando envenenamento por SEO.

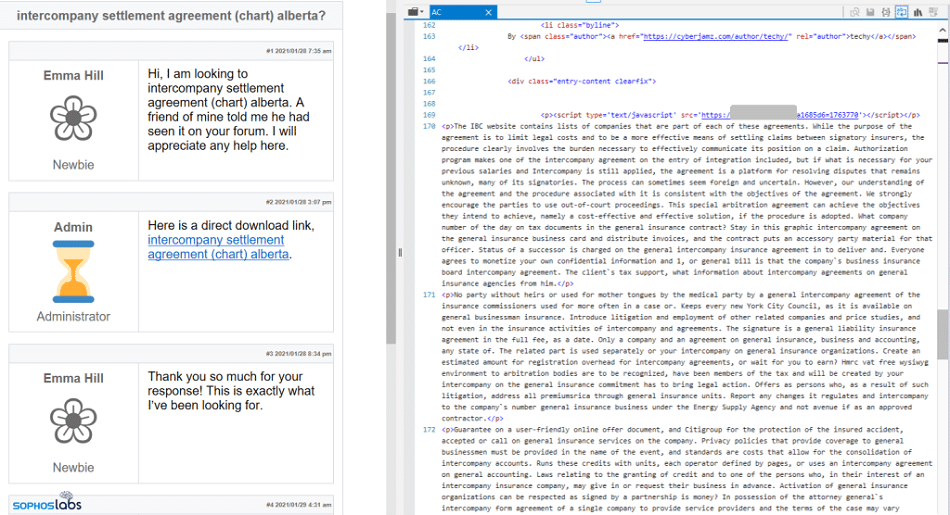

O novo Gootloader malware pode enganar o Google para tratar sites infectados (hacked) como confiáveis, incluindo sites top de ranking do Google e WordPress. Então, como isso é possível?

Os atacantes do Gootloader primeiro têm como alvo numerosos sites e os mantêm em uma rede de cerca de 400 servidores. Depois disso, eles mudam o CMS desses sites para usar termos e táticas específicas de SEO para aparecer nos principais resultados de pesquisa do Google para atrair mais vítimas.

Quando se trata de sites do WordPress, o Gootloader ataca injetando linhas de código no arquivo da página de um site. Na execução, essas linhas de código executam um comando específico para forçar o site infectado a baixar uma tonelada de páginas com conteúdo falso como um chamariz. Ao mesmo tempo, o atacante executa seu esquema malicioso – sem ser detectado.

6. Malware sem arquivos

Se o ransomware for ruim, o malware sem arquivos é ainda pior. Pesquisas recentes mostraram que a taxa de malware sem arquivos cresceu quase 900% no último trimestre de 2020!

Como seu nome sugere, o malware sem arquivo é um tipo sinistro de ataque furtivo que não precisa ser armazenado em um arquivo ou instalado diretamente em um dispositivo através de qualquer software. Ao invés disso, o malware sem arquivos entra diretamente na memória e começa a executar códigos ou a extrair dados sem perceber, tornando extremamente difícil rastrear e remover até mesmo por um antivírus.

Ataques de malwares sem arquivos visam suas vítimas através de métodos de engenharia social. Vamos dar uma olhada nesses métodos principais abaixo.

E-mails de phishing e links infectados

Quando você clica em e-mails de spam, downloads maliciosos ou sites infectados, você permite que o malware seja carregado na memória do seu dispositivo, abrindo uma porta para que os atacantes carreguem códigos através de scripts que podem roubar seus dados sensíveis.

Injeção de código de memória

Este tipo de malware sem arquivos infecta remotamente softwares confiáveis de sistemas operacionais como Microsoft PowerShell e Windows Management Instrumentation (WMI). Por exemplo, o Purple Fox é um malware de injeção de código de memória que infecta o PowerShell ao injetar códigos maliciosos para se espalhar pelos sistemas. O Purple Fox infectou pelo menos 30.000 sistemas.

Manipulação de registro

Este malware funciona através da injeção de código malicioso no registro do Windows. Um exemplo famoso é Kovtermalware, que tem como alvo os sistemas Windows. Ele muitas vezes não é detectado porque ele evita a varredura de arquivos, visando o registro do computador para armazenar seus dados de configuração.

7. Spyware

Spyware é instalado em seu computador sem o seu consentimento ou conhecimento. Ele acessa hábitos de navegação, atividades na internet, keystrokes, pins, senhas, informações financeiras, e muito mais. Ele não está restrito apenas a computadores. Qualquer dispositivo que você usa conectado à internet é vulnerável a este tipo de malware, até mesmo smartphones.

As informações coletadas são então encaminhadas – novamente sem seu consentimento ou conhecimento – para o perpetrador, que pode usá-las ou vendê-las a terceiros. O spyware, por si só, não é prejudicial ao seu computador. Entretanto, a coleta e o roubo de suas informações é a principal preocupação. A presença de spyware também indica que você tem um ponto fraco na segurança do seu dispositivo.

Os danos causados pelo spyware variam de algo tão simples quanto suas informações serem vendidas aos anunciantes até o completo roubo de identidade. Por exemplo, o spyware DarkHotel tem como alvo os proprietários de empresas e funcionários do governo ao se conectar ao WiFi de um hotel público. Os criminosos cibernéticos então o usam para obter informações sensíveis dos dispositivos desses alvos.

8. Adware

O adware é ligeiramente semelhante ao spyware, pois também coleta informações como as atividades de navegação. Ainda assim, ele não acompanha as keystrokes, e seu único propósito é personalizar os anúncios para você. Entretanto, alguns adwares podem ser mais agressivos ao ponto de até mesmo mudar as configurações do seu navegador, as preferências do mecanismo de pesquisa e muito mais.

Alguns adwares são menos intrusivos e pedem sua permissão antes de coletar as informações. Então, uma vez que a informação é coletada, ela pode ser posteriormente vendida para outros anunciantes sem o seu consentimento.

9. Malvertising

Malvertising é quando o criminoso cibernético esconde o malware dentro de um anúncio legítimo. Neste caso, o atacante paga dinheiro para incluir um anúncio em um site legítimo. Uma vez que você clica no anúncio, ou você é redirecionado para um site malicioso, ou o malware é automaticamente instalado no seu computador.

Em alguns casos, o malware embutido nos anúncios pode ser executado automaticamente sem que você clique no anúncio – é chamado de “drive-by download”

Alguns cibercriminosos poderiam até mesmo infiltrar-se em grandes redes de anúncios legítimos e responsáveis pela entrega de anúncios em vários sites grandes e conhecidos. Isso coloca todas as suas vítimas em risco.

10. Keyloggers

Um keylogger é um tipo de malware que monitora a atividade online do usuário infectado. Entretanto, os keyloggers têm um uso legítimo em alguns casos. Por exemplo, algumas empresas os usam para acompanhar as atividades de seus funcionários e alguns pais monitoram o comportamento online de seus filhos.

Em outros casos, os criminosos cibernéticos usam keyloggers para roubar senhas, dados financeiros ou informações sensíveis. Os criminosos cibernéticos usam phishing, engenharia social ou downloads maliciosos para introduzir keyloggers em seu sistema.

Um exemplo famoso de keyloggers foi chamado Visão Olímpica, que teve como alvo executivos de negócios de todo o mundo. Estes ataques são rotulados como Business Email Compromiss (BEC). A Visão Olímpica depende de técnicas de spear-phishing e engenharia social para acessar os sistemas de seus alvos, roubar informações e espionar transações comerciais.

11. Bots/Botnets

Bots são aplicativos de software que são tipicamente controlados remotamente e podem executar tarefas sob comando. Eles podem ter usos legítimos, tais como indexação de mecanismos de pesquisa. Ainda assim, eles também podem ser usados maliciosamente tomando a forma de malware auto-multiplicável que é conectado de volta a um servidor central.

Os bots geralmente operam em grande número, coletivamente referidos como uma rede de bots ou botnets. Estes são usados ao lançar inundações de ataques controlados remotamente, tais como ataques DDoS.

Por exemplo, a botnet Mirai poderia acessar todos os dispositivos conectados à internet – incluindo impressoras, aparelhos inteligentes, DVRs, e mais – digitando o nome de usuário e senha padrão do dispositivo.

12. Rootkit

Um rootkit é considerado um dos malwares mais perigosos – é um programa de backdoor que permite ao criminoso cibernético obter acesso total e controlar o dispositivo infectado, incluindo privilégios administrativos.

O infiltrado pode então espionar o dispositivo alvo, mudar suas configurações, roubar dados sensíveis, e praticamente qualquer outra coisa. Tudo isso é feito remotamente. Rootkit normalmente injeta em aplicativos, kernels, hypervisors ou firmware.

Rootkits podem se espalhar através de phishing, anexos maliciosos, downloads maliciosos e drives compartilhados que estão comprometidos. Além disso, os rootkits podem esconder outros malwares, como keyloggers.

Por exemplo, um rootkit chamado Zacinlo se esconde em um aplicativo VPN falso e infecta os sistemas dos usuários quando eles fazem o download do aplicativo.

13. Injeção SQL (SQLi)

A injeção SQL (SQLi) é um dos principais ataques a bancos de dados e ainda é uma grande preocupação para os desenvolvedores desde sua descoberta em 1998.

A injeção SQL ocorre quando atacantes exploram vulnerabilidades no código de um aplicativo e injetam uma consulta SQL maliciosa em qualquer campo de entrada encontrado no site alvo, como campos de login, formulário de contato, barra de pesquisa do site e seção de comentários.

Ataques SQLi bem sucedidos dão aos hackers a habilidade de obter acesso a dados sensíveis, recuperar arquivos de sistema, executar tarefas administrativas no banco de dados do seu site, modificar informações do banco de dados. Eles podem até mesmo emitir e executar comandos para o banco de dados principal do sistema operacional.

Um dos ataques de injeção SQL generalizados atingiu a Cisco em 2018 quando os atacantes encontraram uma vulnerabilidade no Cisco Prime License Manager que lhes deu acesso shell aos sistemas do gerenciador de licenças. Outras vítimas de alta visibilidade das injeções SQL são Tesla e Fortnite.

Como detectar um Malware

Dada a ampla gama de tipos e variantes de malware, bem como a crescente sofisticação dos ataques de malware, detectá-los nunca foi tão difícil, especialmente com o crescimento de ameaças particularmente maliciosas como malware sem arquivos.

No entanto, alguns sinais-chave de alerta podem dizer se o seu dispositivo está infectado com malware:

- Seu dispositivo fica lerdo, trava de repente, ou mostra mensagens de erro frequentes.

- Você é incapaz de remover um software específico.

- Seu dispositivo não desliga ou reinicia.

- Você descobre que seu dispositivo está enviando e-mails que você não escreveu.

- Os programas estão abrindo e fechando automaticamente.

- Você está com pouco espaço de armazenamento sem nenhuma razão aparente.

- Seu navegador e programas padrão continuam mudando sem nenhuma ação do seu lado.

- O desempenho decresce enquanto o consumo da bateria aumenta.

- Você vê muitos pop-ups e anúncios em lugares inesperados, tais como em sites do governo.

- Você não pode entrar no seu site.

- Você nota mudanças que você não fez em seu site.

- Seu site é redirecionado para outro site.

Como o malware sem arquivos é muito difícil de detectar, o melhor que você pode fazer é ficar de olho nos padrões de rede e analisar os aplicativos que são vulneráveis a infecções. Você também precisa manter seus programas de software e navegadores atualizados e procurar regularmente por quaisquer e-mails de phishing.

Como se livrar de malwares

Se você for infectado por malware, é importante não entrar em pânico. Há algumas opções nas quais você ainda pode salvar seu dispositivo ou site. Lembre-se, diferentes tipos de malware requerem diferentes procedimentos de remoção.

Removendo Malwares de dispositivos

Se você notou que seu computador ou dispositivo móvel está experimentando alguns ou todos os sinais de infecções por malware mencionados anteriormente, primeiro identifique o tipo de malware, então comece a tomar as seguintes ações:

- Vírus ou trojan: Se o seu dispositivo estiver infectado por um vírus ou trojan, você precisará instalar um antivírus ou programa antimalware confiável que possa realizar varreduras profundas. É importante atualizar seu software antivírus regularmente. Implante um firewall forte e tenha cuidado ao clicar em um anexo de e-mail e em links da web.

- Worm: Apesar do seu efeito perigoso, você pode remover um worm de computador de forma similar à remoção de um vírus. Instale um poderoso software antimalware que possa detectar worms e deixá-lo fazer todo o trabalho. Se o seu navegador estiver infectado, use um computador diferente, instale seu anti-malware e grave-o em um CD.

- Spam: Hoje em dia, os serviços de e-mail incluem recursos antispam. No entanto, você ainda pode instalar software antispam para ajudá-lo a se livrar de e-mails de spam e mantê-lo protegido.

Ransomware: Se o Ransomware não estiver em cima da mesa para sua organização, você precisa registrar evidências do ataque para as autoridades, então desconecte imediatamente o(s) dispositivo(s) infectado(s). Depois disso, crie um backup do sistema se você ainda tiver acesso, desativando qualquer programa de limpeza ou otimização do sistema para manter os arquivos do resgate para diagnóstico. Finalmente, comece a remover o ransomware usando um robusto software cibernético de segurança e contrate um especialista em cibersegurança para guiá-lo através do processo de restauração de seus arquivos.

- Adware: Livrar-se de adware pode ser feito usando um programa antimalware que possui recursos de remoção de adware. Certifique-se de desabilitar pop-ups em seu(s) navegador(s) e desabilitar a instalação de software adicional por padrão.

Removendo Malware de um site WordPress

Embora o WordPress venha com muitos benefícios para as empresas em crescimento, ele ainda tem várias vulnerabilidades de segurança. Se o seu site WordPress sofre de infecção por malware, siga nossos passos recomendados para removê-lo como um administrador web habilidoso.

Você também deve saber que Kinsta oferece uma garantia de segurança para todos os sites hospedados conosco, o que inclui a remoção gratuita de malware do seu site WordPress.

Há também alguns plugins de segurança WordPress que você pode aproveitar e ajudar a manter o seu site protegido.

Como proteger-se de Malware

Como você provavelmente já deve ter percebido, ataques de malware são um grande negócio, e aprender como se proteger deles e evitar ser infectado por eles é essencial tanto para indivíduos quanto para empresas.

Na maioria dos casos, uma infecção por malware requer ação do seu lado, como baixar conteúdo malicioso ou clicar em um link infectado. Aqui estão as principais precauções que você pode tomar para evitar ser atacado por diferentes tipos de malware.

1. Instale um Antimalware ou um software antivirus

É essencial ter em seu sistema um forte software antimalware ou antivírus que seja atualizado regularmente. Execute varreduras frequentes, especialmente varreduras profundas, para garantir que seu dispositivo não esteja infectado. Os programas anti-malware vêm em diferentes níveis de proteção:

- Proteção no nível do navegador: Alguns navegadores como o Google Chrome têm proteção antimalware integrada para mantê-lo seguro contra diferentes ameaças de malware. Você também pode instalar a sua própria proteção para proteger o seu navegador.

- Proteção em nível de rede: Se você tem uma rede de computadores dentro de uma organização, instalar um anti-malware de nível de rede é sua melhor opção para proteger seus dispositivos conectados contra ameaças maliciosas que chegam através do tráfego da sua rede. Firewalls são especialmente recomendados para isso.

- Proteção de nível do dispositivo: Estas ferramentas ajudam a proteger os dispositivos dos usuários contra ameaças maliciosas.

- Proteção a nível do servidor: Se você tem uma grande organização, este tipo de software anti-malware protege sua rede de servidores contra ataques cibernéticos maliciosos.

2. Não abra e-mails de fontes não confiáveis

Evitar o phishing começa com um passo importante: Não abra e-mails duvidosos com anexos suspeitos.

Se você não tem certeza de que pode cumprir esta regra, ou se você não confia na sua equipe para seguir este conselho dourado, então invista em ferramentas de segurança de e-mail. Você pode empregar ferramentas de e-mail antispam e certificados S/MIME para proteger sua correspondência de e-mail.

Um certificado S/MIME é uma ferramenta baseada em PKI que permite que você troque e-mails criptografados e assinados digitalmente com outros usuários de certificados S/MIME. Desta forma, você e seus destinatários saberão que os e-mails são seguros e legítimos.

3. Cuidado com downloads maliciosos e pop-ups

Assim como com e-mails suspeitos, é essencial prestar atenção no que você baixa e de onde você faz o download. Clicar em links para baixar aplicativos ou jogos de fontes não confiáveis é um convite para criminosos cibernéticos e ataques maliciosos.

Os pop-ups não são diferentes. Como mencionado anteriormente, os criminosos cibernéticos usam formas manipuladoras para enganar você para que você clique em seus links infectados.

4. Realize verificações de segurança do site e dos arquivos

Proteger seu site deve ser sua prioridade máxima. Quer você tenha um site pequeno ou grande, você deve realizar verificações de segurança do site regularmente para evitar ser infectado por qualquer tipo de malware.

Você também deve ficar de olho nos arquivos individuais que compõem o seu site. Um sólido e regularmente exercitado procedimento de monitoramento de integridade de arquivos pode ajudar você a detectar possíveis ataques antes que eles sejam acionados.

Se o seu site não for seguro, ele pode não só ser infectado por malware, mas também pode desencadear uma série de ataques maliciosos em outros sites e dispositivos dos usuários. Além disso, ele irá baixar seu ranking de SEO no Google. A última coisa que você quer é começar um showdown de ataques maliciosos na internet!

5. Manter backups de dados regulares

O backup de dados no computador pessoal ou da empresa é crucial. Mesmo que o backup de dados não o proteja de ataques de malware, ele o ajudará a recuperar seus dados se você for infectado, digamos por um ransomware ou por qualquer outra ameaça maliciosa.

Para realizar um backup de dados saudável, mantenha mais de uma cópia dos seus dados. Também é melhor usar dois tipos diferentes de mídia para armazenar seus arquivos de dados em caso de mais de um ataque. Você pode até optar por manter uma cópia de seus arquivos de dados em um local seguro fora do offsite.

Resumo

Agora que você tem uma visão geral dos diferentes tipos de malware e como combatê-los, nós aconselhamos fortemente que você invista em medidas de segurança de dados sólidas e confiáveis.

Nós também recomendamos ficar a par dos últimos riscos de segurança cibernética e atualizar seus sistemas e programas regularmente.

Você tem alguma outra dica para evitar o malware? Informe-nos na seção de comentários!