Les organisations qui gèrent de nombreux sites web se tournent souvent vers WordPress multisite pour sa flexibilité et son contrôle. Les universités, les entreprises de médias, les organisations à but non lucratif et les agences l’utilisent pour gérer plusieurs sites à partir d’une seule installation de WordPress. Chaque site peut avoir ses propres utilisateurs, son propre contenu et son propre domaine, tandis que le réseau partage les extensions, les thèmes et les fichiers principaux. Cette configuration simplifie la maintenance, réduit la duplication et aide les équipes à évoluer plus rapidement.

Mais cette commodité pose des problèmes de sécurité uniques. Comme tous les sites partagent les mêmes fichiers de base, une seule vulnérabilité, comme un mot de passe faible ou une extension obsolète, peut compromettre l’ensemble du réseau.

Au lieu d’isoler le problème sur un seul site, les attaquants peuvent potentiellement accéder à tous les sites du système. Dans un site WordPress multisite, les risques de sécurité se multiplient rapidement.

Ce guide vous présente les meilleures pratiques pour sécuriser l’ensemble de votre réseau. Vous apprendrez à mettre en place une installation sécurisée, à suivre les mises à jour, à renforcer votre système contre les attaques et à surveiller les activités suspectes.

Nous abordons également les outils et les extensions qui vous aident à renforcer la sécurité sur plusieurs sites et nous expliquons comment l’hébergement infogéré pour WordPress simplifie et renforce la protection de l’ensemble du réseau.

Découvrez-en plus.

Commencez par une installation sécurisée

La mise en place d’un réseau multisite sécurisé commence dès l’installation de WordPress. Chaque choix que vous faites à ce stade – comme les mots de passe, les rôles des utilisateurs et l’authentification – affecte l’ensemble du système.

Voici comment le verrouiller dès le départ.

Utiliser des mots de passe forts et uniques

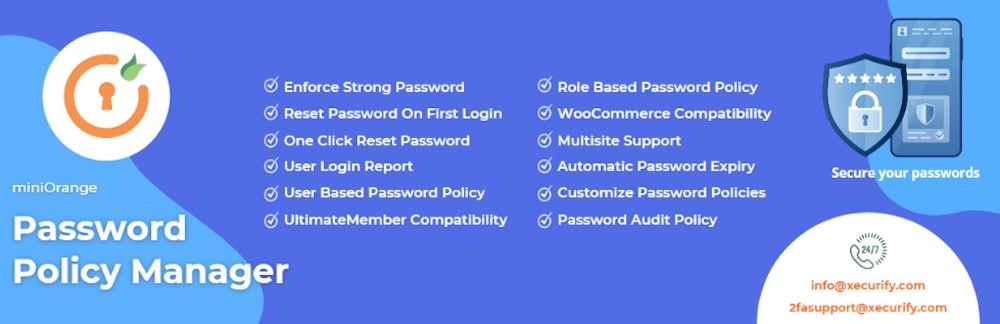

Des mots de passe forts ne sont pas facultatifs dans un environnement de réseau partagé. Vous réduisez considérablement les risques lorsque chaque utilisateur, en particulier les super-administrateurs, utilise des informations d’identification complexes et uniques. Renforcez les mots de passe sur tous les sites à l’aide d’une extension telle que Password Policy Manager.

Cette extension vous aide à définir des exigences en matière de longueur, de complexité et d’expiration des mots de passe, afin que les utilisateurs ne puissent pas utiliser des informations d’identification faibles ou réutilisées.

Limiter l’accès des super administrateurs

Les super administrateurs ont un contrôle total sur l’ensemble de votre réseau multisite, y compris l’installation de thèmes et d’extensions, la gestion des utilisateurs et la réalisation de modifications sur l’ensemble du site. Limitez ce rôle aux personnes qui en ont absolument besoin. Attribuez à la plupart des utilisateurs des rôles d’administrateur au niveau du site afin de minimiser les dégâts si le compte de quelqu’un est compromis.

Exiger une authentification à deux facteurs

L’ajout d’une authentification à deux facteurs (2FA) protège vos comptes les plus sensibles, même si un mot de passe est divulgué ou deviné. Des extensions comme WP 2FA permettent d’exiger facilement une authentification à deux facteurs pour les super-administrateurs et d’autres utilisateurs disposant de permissions élevées. Ces outils prennent en charge l’authentification basée sur l’application, les codes d’e-mail et les méthodes de sauvegarde pour garantir des connexions sécurisées et flexibles.

La valeur de l’authentification multifactorielle ne se limite pas aux réseaux WordPress – les grandes entreprises s’en servent également. À la suite de plusieurs violations de données, T-Mobile a investi des millions dans l’amélioration de ses mesures de cybersécurité.

L’entreprise a mis en place des rapports réguliers sur la cybersécurité transmis par le responsable de la sécurité des informations à son conseil d’administration, a adopté une architecture moderne de confiance zéro et a introduit des méthodes d’authentification multifactorielle.

Si vous utilisez un hébergement WordPress infogéré, vous pouvez appliquer le 2FA et d’autres politiques au niveau de l’utilisateur plus facilement sur l’ensemble de votre réseau. Les hébergeurs comme Kinsta proposent des outils centralisés et des intégrations qui vous aident à appliquer des normes de sécurité cohérentes sans travail manuel supplémentaire.

Rester vigilant avec les mises à jour

Un réseau WordPress multisite sécurisé dépend d’une maintenance régulière, et cela commence par les mises à jour. Les fichiers de base, les thèmes et les extensions obsolètes créent des points d’entrée faciles pour les attaquants. Rester à jour n’est pas facultatif. C’est l’un des moyens les plus efficaces de prévenir les brèches dans votre réseau.

Activer les mises à jour automatiques ou les gérer manuellement avec WP-CLI

Activez les mises à jour automatiques pour les fichiers principaux de WordPress afin de réduire le risque de manquer des changements critiques. Nos clients peuvent profiter de l’extension plus sophistiquée Kinsta Automatic Updates pour les extensions et les thèmes.

Cela garantit que votre réseau reçoit les derniers correctifs de sécurité dès qu’ils sont disponibles. Si vous préférez une approche plus pratique – en particulier sur un grand réseau – utilisez WP-CLI pour exécuter les mises à jour manuellement par lots. WP-CLI vous permet de programmer des mises à jour à grande échelle sans avoir à vous connecter à chaque site individuellement.

N’utiliser que des thèmes et des plugins dignes de confiance

Tenez-vous en à des extensions et des thèmes provenant de sources réputées comme le répertoire des extensions WordPress, le répertoire des thèmes ou des développeurs de confiance. Les extensions piratées ou annulées (nulled) contiennent souvent des logiciels malveillants cachés, tandis que les extensions obsolètes ou abandonnées présentent des failles de sécurité béantes. Vérifiez toujours l’historique des mises à jour d’une extension, les commentaires des utilisateurs et la compatibilité avant de l’installer sur votre réseau.

Supprimer tout ce que vous n’utilisez pas

Les extensions et les thèmes inutilisés peuvent sembler inoffensifs, mais ils présentent toujours un risque, même s’ils sont désactivés. Les attaquants peuvent cibler des vulnérabilités connues dans ces fichiers s’ils restent sur le serveur. Supprimez tout ce que vous n’utilisez plus et réduisez au maximum votre installation. Moins d’encombrement signifie moins de choses à corriger, à surveiller ou dont il faut se préoccuper.

Notamment, lorsque Spectora, une plateforme de logiciels d’inspection de maisons, a migré vers Kinsta, elle a constaté une diminution de 15 % des temps de chargement des pages et une réduction des maux de tête liés à la gestion du site.

Le maintien d’un environnement propre et mis à jour, exempt de plugins et de thèmes inutiles, joue un rôle important à cet égard.

Durcir WordPress pour qu’il résiste aux attaques

Même avec des mots de passe forts et des logiciels à jour, votre réseau multisite reste une cible. Les attaques par force brute, les exploits XML-RPC et les permissions de fichiers mal configurées peuvent donner aux attaquants un moyen d’entrer. Le durcissement de votre installation réduit votre surface d’attaque et renforce vos défenses sur tous les sites du réseau.

Limiter les tentatives de connexion

Les attaques par force brute reposent sur des tentatives de connexion répétées pour deviner les noms d’utilisateur et les mots de passe. WordPress ne limite pas les tentatives de connexion par défaut, ce qui peut exposer votre réseau. Installez une extension comme Limit Login Attempts Reloaded pour limiter le nombre de tentatives autorisées à partir d’une seule IP.

Cette mesure simple bloque les tentatives de connexion automatisées et ralentit les robots malveillants qui tentent d’accéder à des sites individuels sur votre réseau ou au réseau lui-même.

Désactiver XML-RPC sauf si vous en avez besoin

XML-RPC permet l’accès à distance à WordPress, mais il introduit également des vulnérabilités, en particulier dans une configuration multisite. A moins que vous ne l’utilisiez spécifiquement pour connecter, par exemple, une application mobile ou un service externe, désactivez-le.

Vous pouvez le faire avec une extension comme Disable XML-RPC API. Si vous avez besoin d’un accès partiel, certaines extensions vous permettent de restreindre certaines fonctions XML-RPC tout en laissant les autres actives.

Définir des autorisations de fichiers correctes

Des permissions de fichiers incorrectes permettent aux attaquants de modifier plus facilement les fichiers principaux, d’injecter du code malveillant ou d’obtenir un accès élevé. Pour une installation WordPress, les fichiers doivent avoir des permissions de 644, et les répertoires de 755.

Évitez à tout prix d’utiliser 777, car cela permet à n’importe qui d’avoir un accès complet en lecture/écriture/exécution. Vérifiez et corrigez régulièrement les autorisations des fichiers et des dossiers, en particulier après l’ajout de nouveaux thèmes, d’extensions ou de scripts personnalisés.

Appliquer des mesures de sécurité à l’échelle du réseau

Sécuriser chaque site individuellement est important, mais lorsque vous gérez un réseau WordPress multisite, vous devez également appliquer des protections sur l’ensemble du système. Ces protections plus larges aident à protéger tous les sites contre les menaces communes et réduisent la probabilité d’une exploitation massive.

Utiliser un pare-feu d’application web (WAF)

Un WAF inspecte et filtre le trafic entrant avant qu’il n’atteigne vos sites, bloquant ainsi les requêtes malveillantes telles que les injections SQL, les scripts intersites et les attaques par force brute. Des services comme Cloudflare offrent une protection WAF personnalisable, et des hébergeurs infogérés comme Kinsta incluent un filtrage WAF de niveau entreprise dans leur pile d’hébergement. L’ajout de cette couche supplémentaire empêche les attaquants d’atteindre votre installation WordPress en premier lieu.

Appliquer le protocole HTTPS partout

Le cryptage SSL protège les données en transit et donne un signal de confiance aux utilisateurs et aux moteurs de recherche. Sur un réseau multisite, vous devriez rendre HTTPS obligatoire pour chaque site, qu’il soit public ou interne.

Vous pouvez utiliser une extension comme Really Simple Security pour imposer le HTTPS sur le réseau, ou le gérer côté serveur si votre hébergeur le prend en charge.

Chez Kinsta, vous obtenez des certificats SSL gratuits pour tous les domaines grâce à l’intégration de Cloudflare, ce qui facilite la sécurisation de chaque site sans coût supplémentaire.

Changer le préfixe par défaut de la table de la base de données

Par défaut, WordPress utilise le préfixe wp_ pour toutes les tables de la base de données. Les attaquants recherchent souvent ce modèle prévisible lorsqu’ils lancent des attaques automatisées par injection SQL. Lors de la configuration, remplacez le préfixe par défaut par quelque chose d’unique, comme network1_ ou une chaîne aléatoire. Bien que cette mesure ne suffise pas à arrêter un attaquant habile, elle réduit votre exposition à des exploits automatisés courants.

Restreindre l’accès aux tableaux de bord de l’administrateur

La zone d’administration de WordPress reste une cible de grande valeur. Limitez l’accès à /wp-admin en utilisant des listes d’adresses IP autorisées, des VPN ou des restrictions au niveau du serveur.

Par exemple, vous pouvez bloquer toutes les IP à l’exception du réseau de votre bureau ou du VPN de votre équipe en éditant votre configuration .htaccess ou NGINX. Cela réduit le risque que quelqu’un essaie de s’introduire par force brute dans vos panneaux d’administration, en particulier sur les sites inutilisés ou à faible trafic du réseau.

Surveiller votre réseau multisite de manière proactive

Le verrouillage de votre réseau n’est qu’un début. La sécurité dépend également de la capacité à détecter les problèmes avant qu’ils ne s’aggravent. Les outils de surveillance vous aident à repérer les comportements suspects, à suivre les changements et à vous assurer que votre réseau reste sain.

Avec WordPress multisite, la visibilité en temps réel sur tous les sites devient encore plus importante. Voici quelques moyens de mettre en place des pratiques de surveillance efficaces :

Utiliser la journalisation des activités

Chaque action sur votre réseau, comme l’installation d’extensions, les changements de rôle des utilisateurs et les tentatives de connexion, laisse une trace, pour ainsi dire. Un journal d’activité vous permet de savoir ce qui s’est passé, quand et qui l’a fait.

Les extensions comme WP Activity Log fournissent des journaux détaillés des actions des utilisateurs sur tous les sites, ce qui vous permet d’enquêter rapidement sur les comportements suspects ou de résoudre les problèmes du site. Pour les grands réseaux avec de multiples contributeurs, cela devient une couche de responsabilité indispensable.

Effectuer des analyses de vulnérabilité

Même avec des politiques de sécurité solides, de nouvelles vulnérabilités apparaissent en permanence. Utilisez des outils tels que Wordfence ou Sucuri pour programmer des analyses automatiques de votre réseau. Ces extensions signalent les logiciels obsolètes, les exploits connus, les modifications de fichiers et les injections de logiciels malveillants. Grâce à des alertes opportunes, vous pouvez corriger les problèmes avant qu’ils ne se transforment en véritables brèches.

Les grandes institutions, comme l’université du Texas à Austin, adoptent ce type d’approche proactive par l’intermédiaire de bureaux de sécurité centralisés. Le bureau de la sécurité de l’information (ISO) de l’université supervise la réponse aux incidents, y compris la détection des intrusions dans le réseau et les enquêtes médico-légales.

Il traite les plaintes relatives à la sécurité et coordonne les efforts de rétablissement en consultation avec la direction générale. Cela montre à quel point il est important de disposer d’un processus dédié pour identifier les menaces et y répondre rapidement.

Surveiller les performances et le temps de fonctionnement

Les problèmes de sécurité ne se manifestent pas toujours par un avertissement. Parfois, un site piraté se charge lentement ou se déconnecte sans explication. Les outils de surveillance qui contrôlent le temps de fonctionnement, les temps de réponse du serveur et l’utilisation des ressources vous aident à détecter ces premiers signaux d’alarme. Si un site commence soudainement à consommer une bande passante inhabituelle ou se bloque à plusieurs reprises, il ne s’agit peut-être pas d’un simple problème technique, mais d’une attaque en cours. Il pourrait s’agir d’une attaque en cours.

Avoir toujours un plan de sauvegarde et de reprise après sinistre

Quelle que soit la qualité de la sécurisation de votre réseau WordPress multisite, un problème peut toujours survenir. Qu’il s’agisse d’une erreur humaine, d’une mise à jour ratée ou d’une attaque ciblée, rien n’est moins sûr. C’est pourquoi un plan de sauvegarde et de récupération fiable n’est pas négociable. Vous devez pouvoir restaurer l’ensemble de votre réseau rapidement et en toute confiance en cas d’imprévu, si le besoin s’en fait sentir.

Automatiser les sauvegardes quotidiennes

Les sauvegardes manuelles ne sont pas adaptées à un réseau multisite. Mettez en place des sauvegardes quotidiennes automatisées qui s’exécutent sans faille. Kinsta simplifie cela en incluant des sauvegardes complètes du réseau dans sa plateforme d’hébergement géré. Grâce à des restaurations en un clic, vous pouvez remettre en ligne l’ensemble de votre environnement sans avoir à fouiller dans les fichiers ou les bases de données de chaque site. Ces sauvegardes automatiques couvrent tous les sites, les médias, les extensions, les thèmes et le contenu des bases de données, ce qui vous permet d’avoir l’esprit tranquille.

Stocker les sauvegardes hors site

Le stockage des sauvegardes uniquement sur votre serveur d’hébergement ne sert à rien si le serveur lui-même est compromis. Utilisez un stockage hors site comme Google Drive, Dropbox ou Amazon S3 pour créer une redondance. De nombreuses extensions de sauvegarde WordPress comme UpdraftPlus offrent des intégrations avec des services de stockage dans le cloud, de sorte que vous pouvez configurer cela une fois et le laisser fonctionner en arrière-plan. Il en va de même pour l’hébergement géré par Kinsta : le stockage hors site est disponible et facile à configurer.

Tester régulièrement vos restaurations

Une sauvegarde que vous n’avez jamais testée n’est pas une sauvegarde, c’est un pari. Planifiez des tests de restauration trimestriels pour vous assurer que vos sauvegardes fonctionnent réellement. Cela vous permet de vérifier l’intégrité des fichiers, la compatibilité des extensions et de confirmer que votre équipe connaît le processus de restauration. Cela vous donne également une idée réaliste de la durée d’une restauration complète du site si vous devez l’effectuer sous pression.

Conseils pour le contrôle de l’accès et des plugins sur plusieurs sites

Gérer un réseau, c’est trouver un équilibre entre flexibilité et contrôle. Vous voulez que chaque administrateur de site puisse gérer son contenu, mais pas au détriment de la sécurité de l’ensemble du réseau. Avec les bons contrôles d’accès et les bonnes pratiques de gestion des extensions, vous assurez la sécurité du système sans ralentir les équipes.

Limiter l’accès aux tableaux de bord individuels

Les administrateurs de site ne doivent avoir accès qu’au tableau de bord de leur propre site. Évitez d’accorder des privilèges globaux, sauf en cas d’absolue nécessité. Cela permet d’éviter les modifications accidentelles du réseau et de limiter les dégâts en cas de compromission d’un compte d’administrateur de site unique. Utilisez des extensions de gestion des rôles si nécessaire pour affiner les autorisations au sein de votre base d’utilisateurs.

Contrôler l’accès aux plugins par site

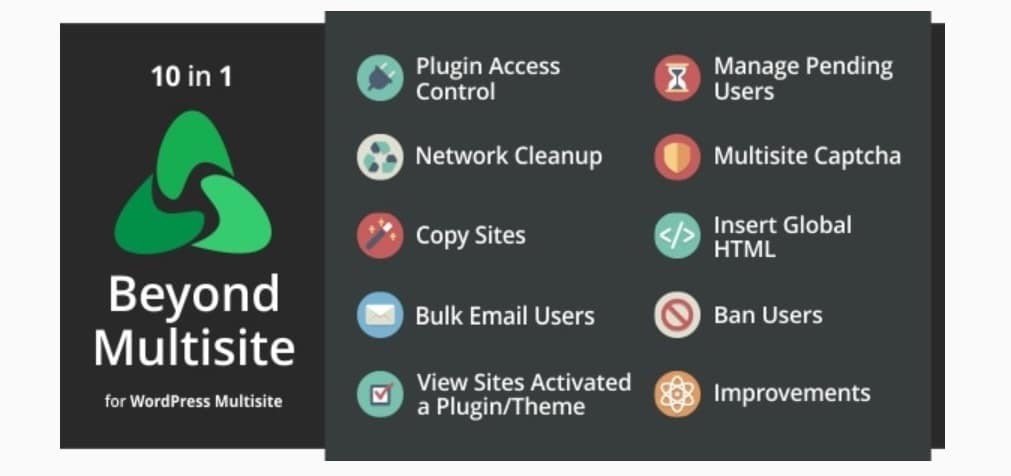

Tous les sites de votre réseau n’ont pas besoin des mêmes outils. Donner à chaque site l’accès à toutes les extensions crée des risques inutiles. Utilisez plutôt une extensions comme Beyond Multisite pour activer ou restreindre les extensions par site.

Vous éviterez ainsi que des fonctionnalités inutiles ne tombent entre les mains des administrateurs de site et vous réduirez le nombre de pièces mobiles à surveiller et à mettre à jour.

Tester les nouveaux sites et les nouvelles fonctionnalités en phase de staging

Ne mettez jamais de nouveaux sites, thèmes ou extensions directement sur votre réseau. Mettez en place un environnement de staging pour tester la compatibilité, les performances et la sécurité avant la mise en service. Cela vous aidera à détecter les bogues, à repérer les ressources inutiles et à éviter d’introduire du code qui pourrait déstabiliser le réseau. Si vous utilisez un hébergeur comme Kinsta, les environnements de staging sont intégrés, ce qui rend les tests rapides et sûrs.

Renforcer votre réseau avec des outils de gestion avancés

Au fur et à mesure que votre réseau grandit, la maintenance manuelle devient inefficace et risquée. Les outils avancés vous aident à gérer les changements à grande échelle, à réduire les erreurs humaines et à créer un flux de développement plus sûr et plus fiable. WP-CLI et Docker sont deux outils qui méritent d’être adoptés rapidement.

Utiliser WP-CLI pour un contrôle centralisé

WP-CLI, comme mentionné précédemment, est une interface de ligne de commande pour WordPress qui vous donne un contrôle puissant sur l’ensemble de votre réseau multisite. Nous l’avons déjà évoqué lors de la discussion sur les mises à jour des extensions et de la base de données, mais il vaut la peine de le souligner à nouveau en tant qu’outil dédié.

Avec WP-CLI, vous pouvez mettre à jour par lots les extensions et les thèmes, réinitialiser les mots de passe des utilisateurs, activer ou désactiver des extensions sur plusieurs sites et effectuer des mises à jour de base, le tout à partir du terminal. Cela permet de gagner du temps et de réduire les risques de rater une mise à jour ou de configurer une extension de manière incorrecte.

Utiliser Docker pour le développement et le staging

Docker vous permet de créer des environnements isolés, basés sur des conteneurs, qui reflètent votre configuration de production. Cela signifie que vous pouvez tester de nouvelles extensions, de nouveaux thèmes ou codes personnalisés sans toucher à votre réseau de production. En exécutant des environnements de staging localement ou dans le cloud, vous évitez les problèmes de compatibilité et réduisez le risque d’introduire des vulnérabilités au cours du développement.

Docker facilite également la collaboration avec les développeurs et garantit des environnements cohérents entre les équipes. L’outil DevKinsta de Kinsta pour les développeurs WordPress est construit sur Docker.

Hébergement multisite WordPress sécurisé avec Kinsta

Choisir le bon fournisseur d’hébergement fait une différence significative dans la sécurité et l’efficacité avec lesquelles vous pouvez gérer votre réseau multisite. L’hébergement infogéré Kinsta pour WordPress est conçu pour les utilisateurs multisites et le soutient avec une fonctionnalité solide qui couvre l’installation facile, la performance, l’évolutivité et une posture de sécurité forte sans avoir besoin d’une intervention manuelle constante.

Kinsta prend en charge les configurations multisites en sous-domaine, en sous-répertoire et en mappage de domaine, afin que vous puissiez structurer votre réseau selon les besoins de votre organisation. Que vous gériez cinq sites ou 500, vous bénéficiez du même niveau élevé de protection de la sécurité.

Intégration gratuite de Cloudflare avec un WAF d’entreprise

Kinsta inclut l’intégration de Cloudflare avec tous les plans, vous donnant accès à un WAF de niveau entreprise. Celui-ci filtre le trafic malveillant avant qu’il n’atteigne votre réseau, bloquant les exploits courants tels que l’injection SQL, le cross-site scripting et les attaques de robots.

Analyse des logiciels malveillants

Kinsta recherche quotidiennement les logiciels malveillants sur vos sites. Si votre réseau est compromis, l’équipe de sécurité intervient pour le nettoyer sans frais supplémentaires. Cela vous donne un filet de sécurité que la plupart des hébergeurs n’offrent pas – et qui est particulièrement précieux lorsque vous êtes responsable de dizaines de sites.

Architecture isolée basée sur des conteneurs

Chaque site WordPress sur Kinsta fonctionne dans son propre conteneur isolé. Cela signifie que même dans une configuration multisite, les ressources sont protégées au niveau du serveur. Vous évitez le risque que les problèmes d’un site, comme les pics de CPU ou les scripts malveillants, se répercutent sur les autres. C’est un niveau d’isolation qui ajoute des avantages en termes de performances en plus des gains de sécurité.

Par exemple, après avoir migré vers Kinsta, SkyrocketWP a constaté des améliorations significatives en termes de performances, la vitesse de chargement des pages ayant diminué de 81 %.

Ce succès montre à quel point cette technologie de conteneur isolé est efficace pour améliorer la sécurité et les performances.

Sauvegardes quotidiennes et manuelles gratuites avec restauration en un clic

Kinsta sauvegarde automatiquement et quotidiennement l’ensemble de votre réseau multisite, avec la possibilité de créer des sauvegardes manuelles à tout moment. La restauration d’un site ou du réseau entier se fait en un seul clic. Ces sauvegardes incluent tout : bases de données, fichiers, thèmes et plugins, vous offrant une couverture complète sans configuration supplémentaire.

SSL gratuit et CDN inclus

Chaque site de votre réseau reçoit un certificat SSL gratuit, garantissant des connexions HTTPS sécurisées pour tous les domaines. Vous avez également accès au CDN mondial de Kinsta, alimenté par Cloudflare, qui accélère les temps de chargement et ajoute une couche supplémentaire de protection DDoS et d’intégrité du contenu.

Kinsta s’occupe de la sécurité de l’hébergement afin que vous puissiez vous concentrer sur la gestion de votre réseau, et non sur la lutte contre les menaces.

Résumé

La sécurisation d’un réseau WordPress multisite implique la mise en place de plusieurs niveaux de défense : des rôles d’utilisateurs forts, des extensions vérifiées, des mises à jour régulières, des sauvegardes fiables et une surveillance continue. Chaque étape permet de réduire les risques sur tous les sites du réseau.

Comme tous les sous-sites partagent le même noyau, une seule vulnérabilité peut exposer l’ensemble du système. C’est pourquoi une sécurité proactive à l’échelle du réseau est importante.

L‘hébergement infogéré de Kinsta simplifie une grande partie de ce travail. Avec des sauvegardes automatiques, la recherche de logiciels malveillants, un WAF alimenté par Cloudflare et des conteneurs isolés, Kinsta offre la sécurité sans intervention dont les gestionnaires de multisites ont besoin pour rester protégés à grande échelle.