WordPress macht 43,6 % des Internets aus und ist damit ein Hauptziel für Cyberangriffe. Da es Tausende von Plugins und Themes gibt, werden ständig Schwachstellen entdeckt und ausgenutzt.

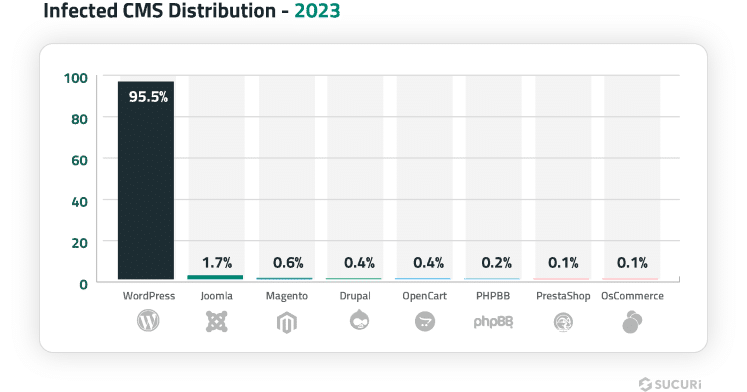

Eine Sucuri-Studie ergab, dass im Jahr 2023 95,5 % aller entdeckten Infektionen auf WordPress-Websites stattfanden – gegenüber 83 % im Jahr 2017. Während andere CMS-Plattformen wie Joomla (1,7 %) und Magento (0,6 %) ebenfalls Sicherheitsrisiken aufweisen, dominiert WordPress sowohl bei der Nutzung als auch bei den Angriffen.

Ein Hauptgrund dafür ist veraltete Software. Laut Sucuri:

- 39.1 % der gehackten CMS-Websites arbeiteten zum Zeitpunkt der Infektion mit veralteten Versionen.

- 13.97% der angegriffenen Websites hatten mindestens ein anfälliges Plugin oder Theme, was Plugins und Themes zu den schwächsten Gliedern macht.

- 49.21 % der infizierten Websites enthielten Hintertüren, wie z. B. deaktivierte Plugins oder eingeschleuste Admin-Benutzer, die es den Hackern ermöglichten, auch nach der Bereinigung wieder Zugang zu erhalten.

Die gute Nachricht ist, dass sich WordPress in den letzten Jahren deutlich verbessert hat. Funktionen wie automatische Updates haben dazu beigetragen, Schwachstellen im Kern des CMS zu reduzieren. Dennoch stellen schlechte Sicherheitspraktiken – wie die Verwendung von deaktivierten Plugins, schwachen Passwörtern und veralteten Themes – weiterhin ein Risiko für Websites dar.

In der Dokumentation für WordPress-Sicherheitsentwickler heißt es:

Bei der Sicherheit geht es nicht um perfekt sichere Systeme. So etwas wäre unpraktisch oder unmöglich zu warten. Bei der Sicherheit geht es jedoch um Risikominderung, nicht um Risikobeseitigung. Es geht darum, im Rahmen des Zumutbaren die geeigneten Maßnahmen zu ergreifen, um die eigene Position zu verbessern und die Wahrscheinlichkeit zu verringern, dass man zum Ziel wird.

Vor diesem Hintergrund stellt sich die Frage: Wie kannst du diese Risiken vermeiden? Zwar ist kein System zu 100 % sicher, aber die Wahl des richtigen Hosting-Anbieters ist eine der effektivsten Möglichkeiten, deine Website zu schützen.

Im Folgenden stellen wir dir die effektivsten Methoden vor, um deine WordPress-Website zu sichern und Hacks zu verhindern.

1. Investiere in sicheres WordPress-Hosting

Eine sichere WordPress-Website beginnt mit einem sicheren Hosting-Anbieter. Egal, wie viele Sicherheits-Plugins du installierst oder wie sorgfältig du Updates verwaltest, deine Website ist gefährdet, wenn deine Hosting-Umgebung anfällig ist.

Viele Website-Betreiber konzentrieren sich darauf, WordPress selbst abzusichern, übersehen aber oft, wo ihre Website eigentlich gehostet wird.

Eine schlechte Hosting-Umgebung macht dich anfällig für DDoS-Angriffe, Malware-Infektionen, schwache Firewalls und veraltete Serversoftware – alles Dinge, die Hacker aktiv ausnutzen. Ein sicherer WordPress-Hoster hingegen nimmt dir einen großen Teil der Sicherheitslast ab, indem er proaktiv bösartigen Datenverkehr blockiert, nach Bedrohungen scannt und automatisch Sicherheits-Patches aufspielt.

Eine gut geschützte Hosting-Plattform sollte Folgendes beinhalten:

- Firewalls in Unternehmensqualität und DDoS-Schutz, um schädlichen Datenverkehr herauszufiltern, bevor er deine Website erreicht.

- Automatisches Scannen und Entfernen von Malware, um Infektionen zu erkennen, bevor sie sich ausbreiten.

- Sichere Server-Isolierung, so dass der Angriff auf eine Seite nicht auf andere übergreift.

- Automatische Software-Updates und Patches, damit deine Serverumgebung immer auf dem neuesten Stand ist.

- Tägliche Backups und Rollback-Optionen, damit du deine Website sofort wiederherstellen kannst, wenn etwas schief läuft.

Die meisten WordPress-Hacks werden nicht durch ausgeklügelte Exploits verursacht. Sie passieren, weil veraltete Plugins, schwache Passwörter und schlechte Serversicherheit die Tür weit offen lassen. Und wenn Hacker nach Schwachstellen suchen, beginnen sie oft mit dem Server selbst.

Bei Kinsta ist die Sicherheit in die Infrastruktur integriert

Von dem Moment an, in dem eine Website auf unserer Plattform eingerichtet wird, profitiert sie von Sicherheitsvorkehrungen auf Unternehmensniveau, die unauffällig im Hintergrund arbeiten, bösartigen Datenverkehr blockieren, Brute-Force-Angriffe stoppen und die Kernsoftware auf dem neuesten Stand halten, ohne dass die Website-Betreiber einen Finger rühren müssen.

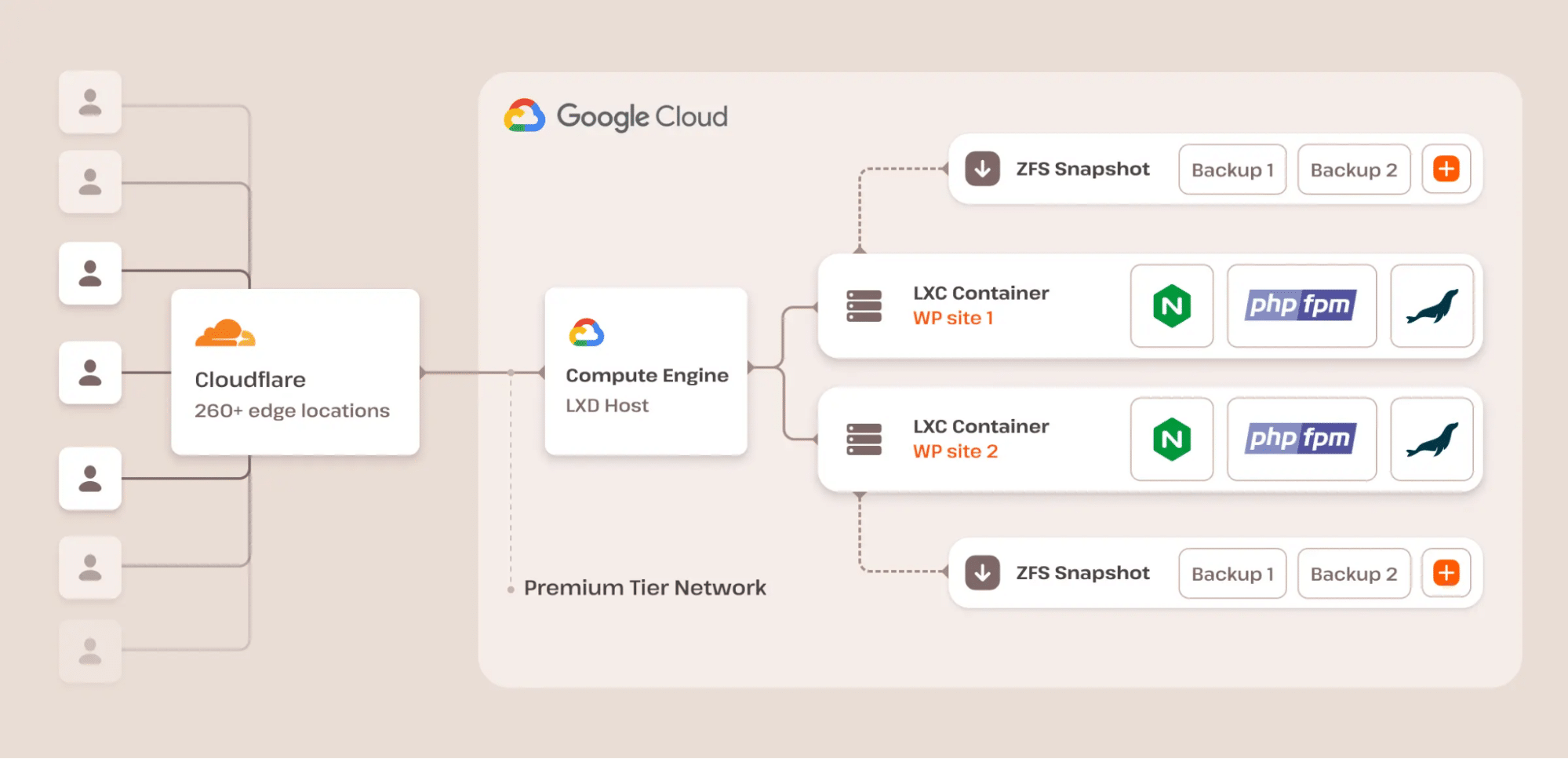

Außerdem ist jede Website mithilfe der Linux-Container-Technologie vollständig isoliert, so dass ein kompromittierter Standort keine Auswirkungen auf andere haben kann. Dieses Maß an Isolierung ist bei herkömmlichem Shared Hosting, bei dem sich mehrere Websites auf demselben Server Ressourcen und Risiken teilen, nur selten gegeben.

Wie in unserer Hosting-Architektur oben dargestellt, laufen alle Kinsta-Websites auf dem Premium-Tier-Netzwerk der Google Cloud Platform und profitieren von Googles mehr als 15-jähriger Erfahrung mit Sicherheitsinnovationen, die auch Dienste wie Gmail und Search schützen.

Zusätzlich zu den bereits erwähnten robusten Sicherheitsmaßnahmen bietet Kinsta auch:

- Die Firewall von Cloudflare, die schädlichen Datenverkehr herausfiltert, bösartige Bots blockiert und Brute-Force-Angriffe abwehrt, bevor sie deine Website überhaupt erreichen.

- DDoS-Schutz, der sicherstellt, dass deine Website auch bei massiven Angriffen online bleibt.

- Automatische Updates für Plugins und Themes, damit deine Website immer auf dem neuesten Stand ist und die neuesten Sicherheitspatches und Funktionen enthält.

- Kostenlose SSL-Verschlüsselung zum Schutz aller Daten, die zwischen deiner Website und deinen Besuchern ausgetauscht werden, mit automatischer Erneuerung der SSL-Zertifikate, um Sicherheitslücken zu vermeiden.

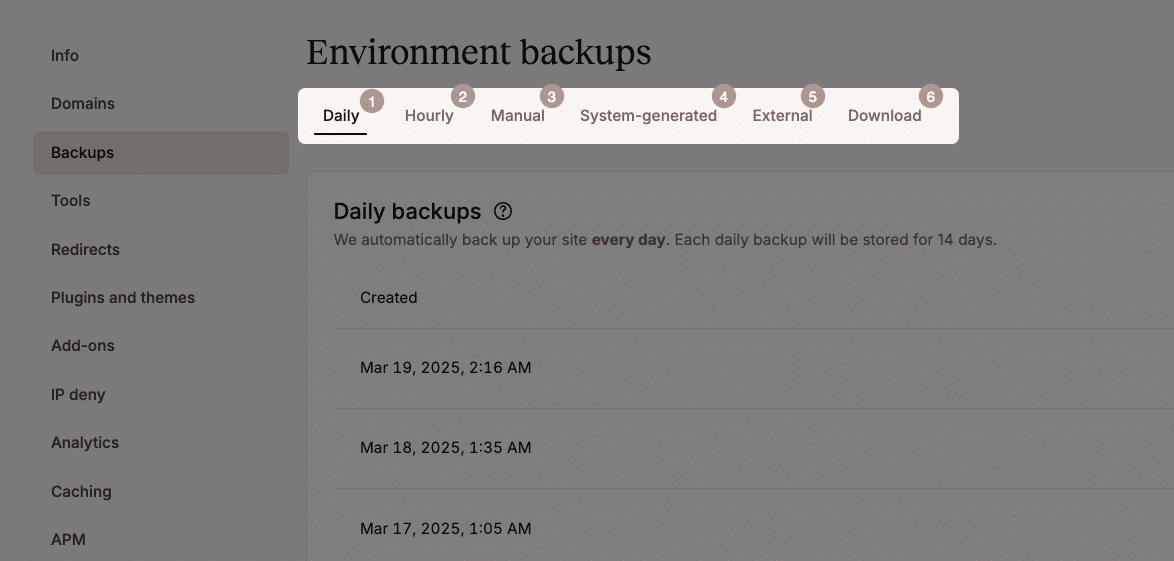

- Tägliche automatische Backups, die zwei Wochen lang Schnappschüsse der gesamten Website speichern und im Falle eines Angriffs oder versehentlichen Datenverlusts sofort wiederhergestellt werden können.

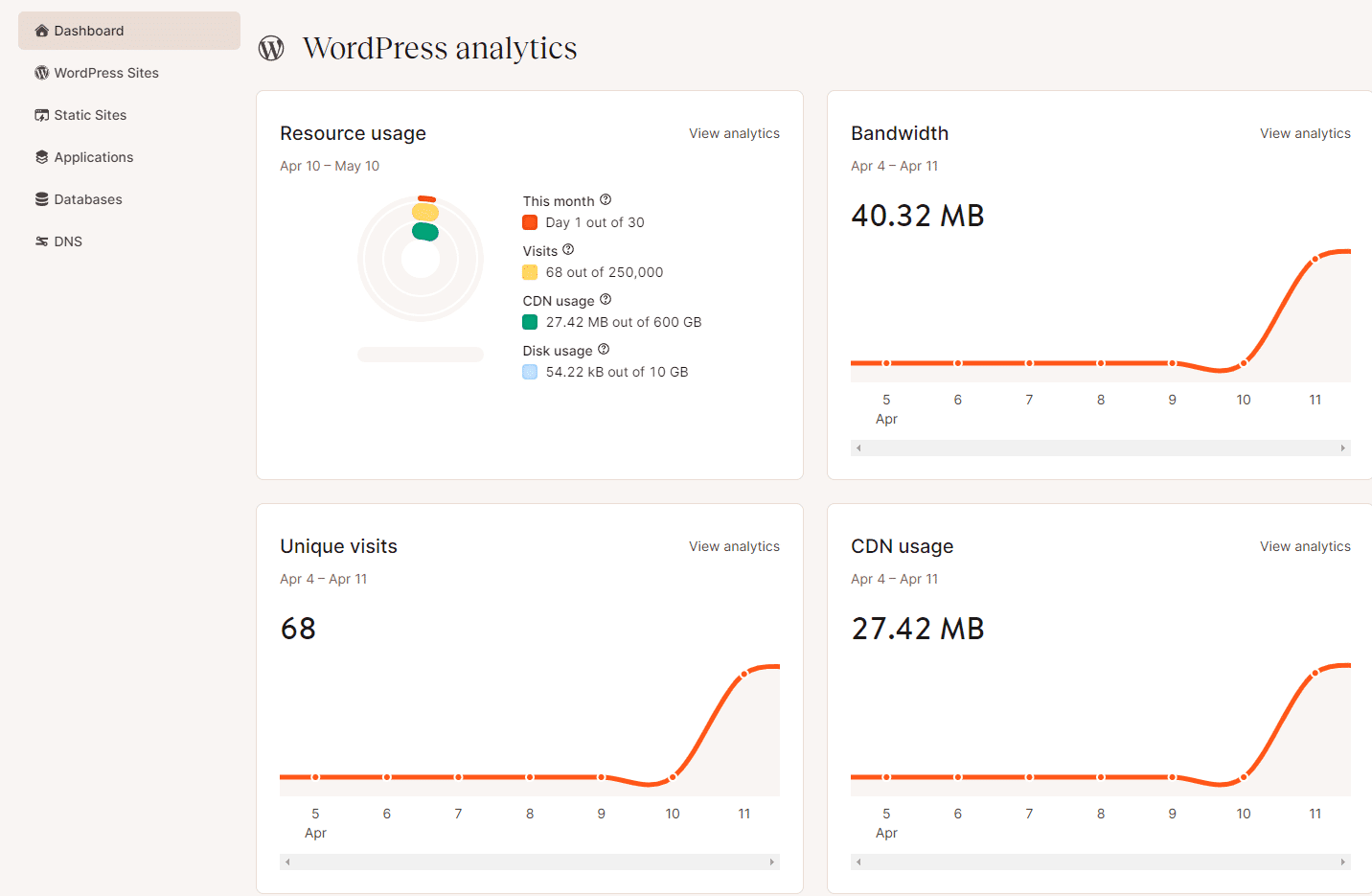

- Echtzeit-Überwachung der Betriebszeit, mit Überprüfungen alle drei Minuten – das sind 480 Überprüfungen pro Tag, um Probleme zu erkennen, bevor sie zu großen Problemen werden.

- 24/7/365-Support, der dir in 10 Sprachen in Echtzeit hilft, wann immer du ihn brauchst, und der sicherstellt, dass deine Website reibungslos und sicher läuft.

Bei der Sicherheit geht es nicht nur darum, auf Bedrohungen zu reagieren – es geht darum, sie zu verhindern, bevor sie auftreten. Der Sicherheitsansatz von Kinsta bedeutet, dass sich die Betreiber von WordPress-Websites keine Sorgen mehr über Malware, DDoS-Angriffe und Serverschwachstellen machen müssen und sich stattdessen auf das Wesentliche konzentrieren können – den Ausbau ihres Geschäfts.

2. Verwende die neueste PHP-Version

PHP ist das Rückgrat deiner WordPress-Website. Die Verwendung der neuesten Version auf deinem Server ist daher für Sicherheit, Leistung und Stabilität unerlässlich.

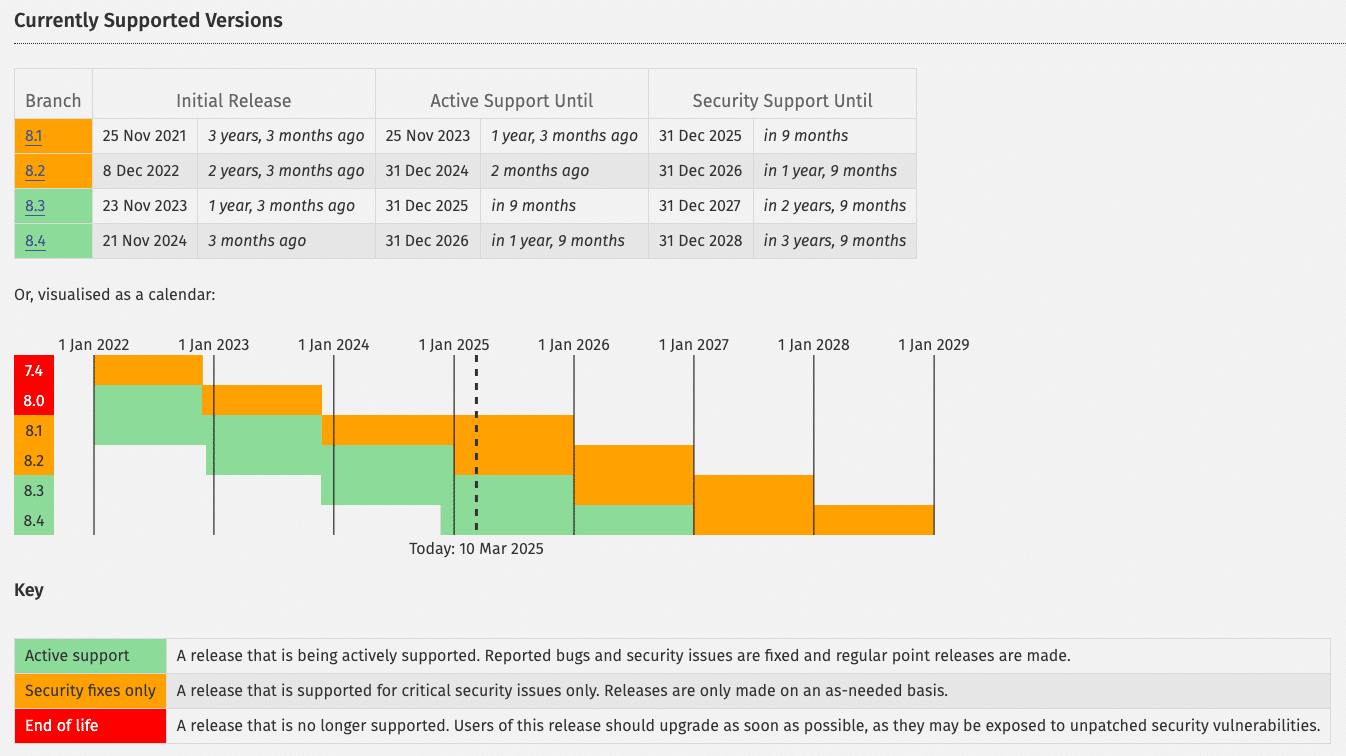

Jede größere PHP-Version wird zwei Jahre lang aktiv unterstützt. In dieser Zeit werden Sicherheitslücken und Bugs regelmäßig gepatcht. Sobald eine Version das Ende ihrer Lebensdauer erreicht hat, wird sie nicht mehr aktualisiert, so dass jede Website, die auf ihr läuft, ungepatchten Sicherheitslücken ausgesetzt ist.

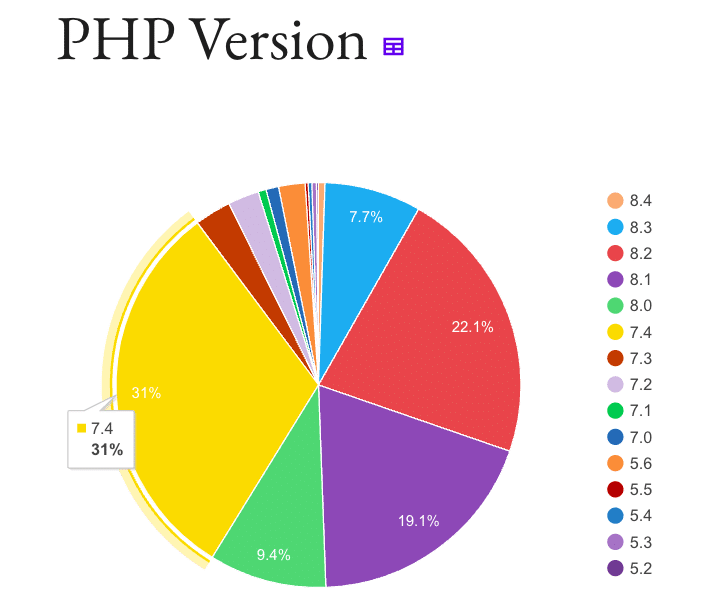

Dennoch nutzen viele WordPress-Websites immer noch veraltete Versionen. Laut der offiziellen WordPress-Statistikseite laufen nur 49,4 % der WordPress-Websites mit PHP 8.1 oder höher. Das bedeutet, dass mehr als die Hälfte aller Websites mit PHP-Versionen arbeiten, die nicht mehr unterstützt werden. Tatsächlich läuft PHP 7.4, das seit Ende 2022 nicht mehr unterstützt wird, immer noch auf 31 % aller WordPress-Websites. Das ist eine beunruhigende Statistik für die Sicherheit.

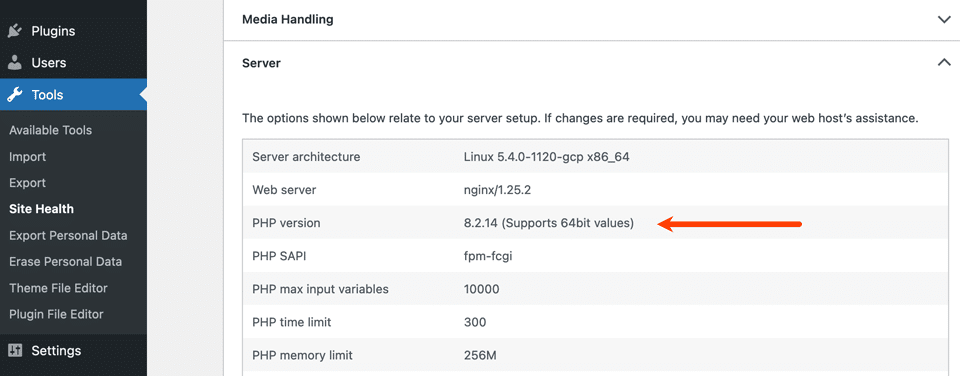

Wenn du dir nicht sicher bist, welche PHP-Version deine Website verwendet, kannst du sie in deinem Hosting-Dashboard überprüfen oder das WordPress Site Health-Tool verwenden, das eine Aufschlüsselung der aktuellen Konfiguration liefert.

Wir bei Kinsta empfehlen dringend, PHP 8.1 und höher zu verwenden, um optimale Sicherheit und Leistung zu gewährleisten. Wir wissen jedoch, dass ein großer Teil der WordPress-Nutzer/innen – etwa 40,4 % – immer noch auf ältere Versionen wie PHP 7.4 und 8.0 setzt.

Um sicherzustellen, dass diese Nutzerinnen und Nutzer weiterhin von unserer sicheren Hosting-Umgebung profitieren können, unterstützen wir diese Versionen weiterhin, ermutigen unsere Kunden aber, auf neuere Versionen umzusteigen.

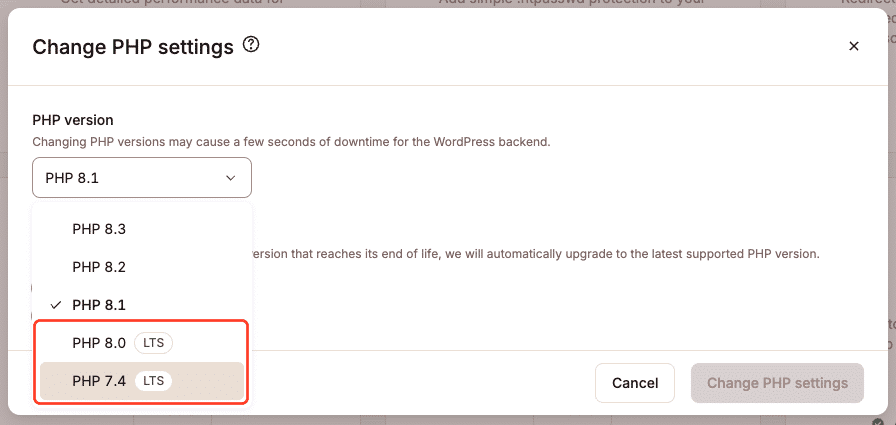

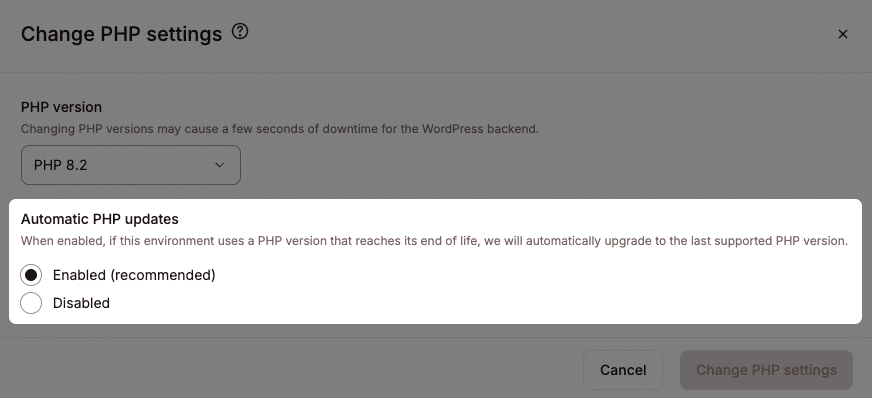

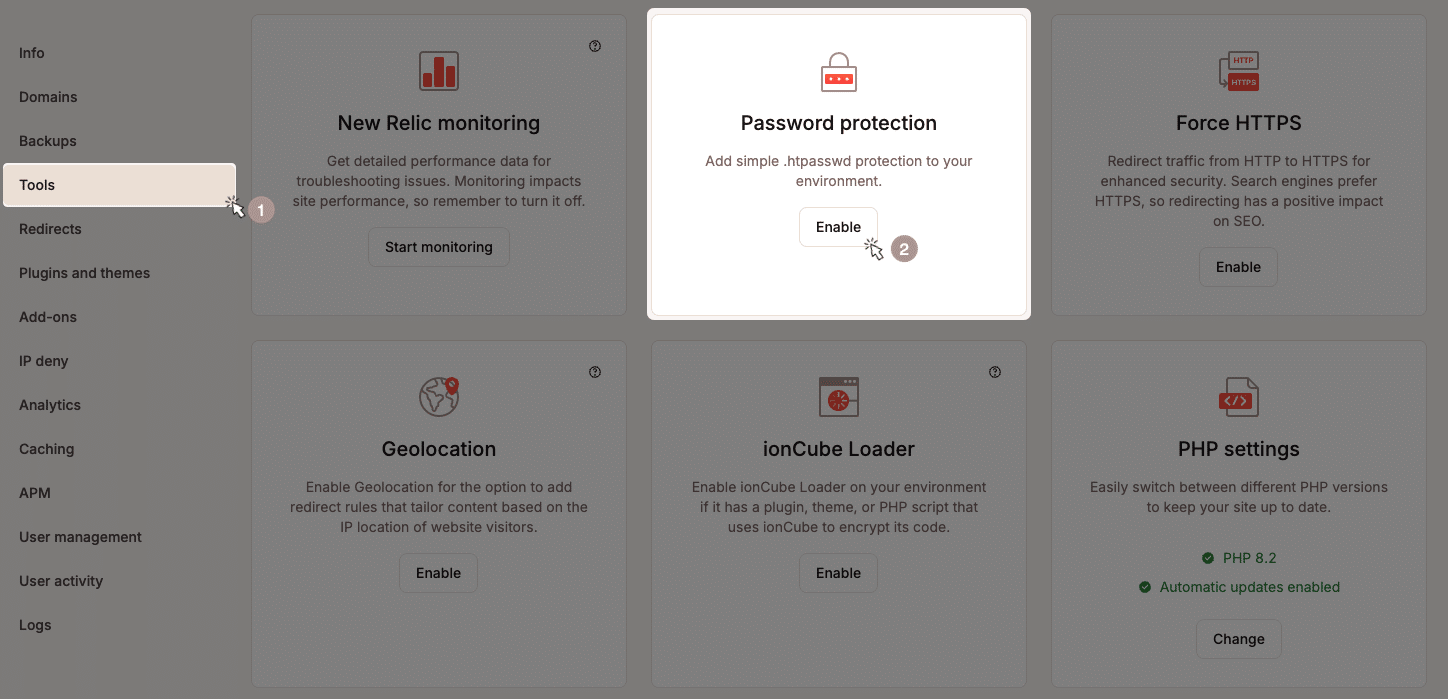

Der Wechsel zwischen den PHP-Versionen ist mühelos. Im MyKinsta-Dashboard gehst du einfach auf die Registerkarte Extras, navigierst zu PHP-Einstellungen und klickst auf die Schaltfläche Ändern, um die PHP-Version deiner Website sofort zu aktualisieren.

Um die Sache noch einfacher zu machen, bietet Kinsta automatische PHP-Upgrades an. Wenn deine Website mit einer PHP-Version läuft, die das Ende ihrer Lebensdauer erreicht hat, aktualisiert unser System sie automatisch auf die neueste unterstützte Version. So wird sichergestellt, dass deine Website sicher und optimiert bleibt, ohne dass ein manuelles Eingreifen erforderlich ist.

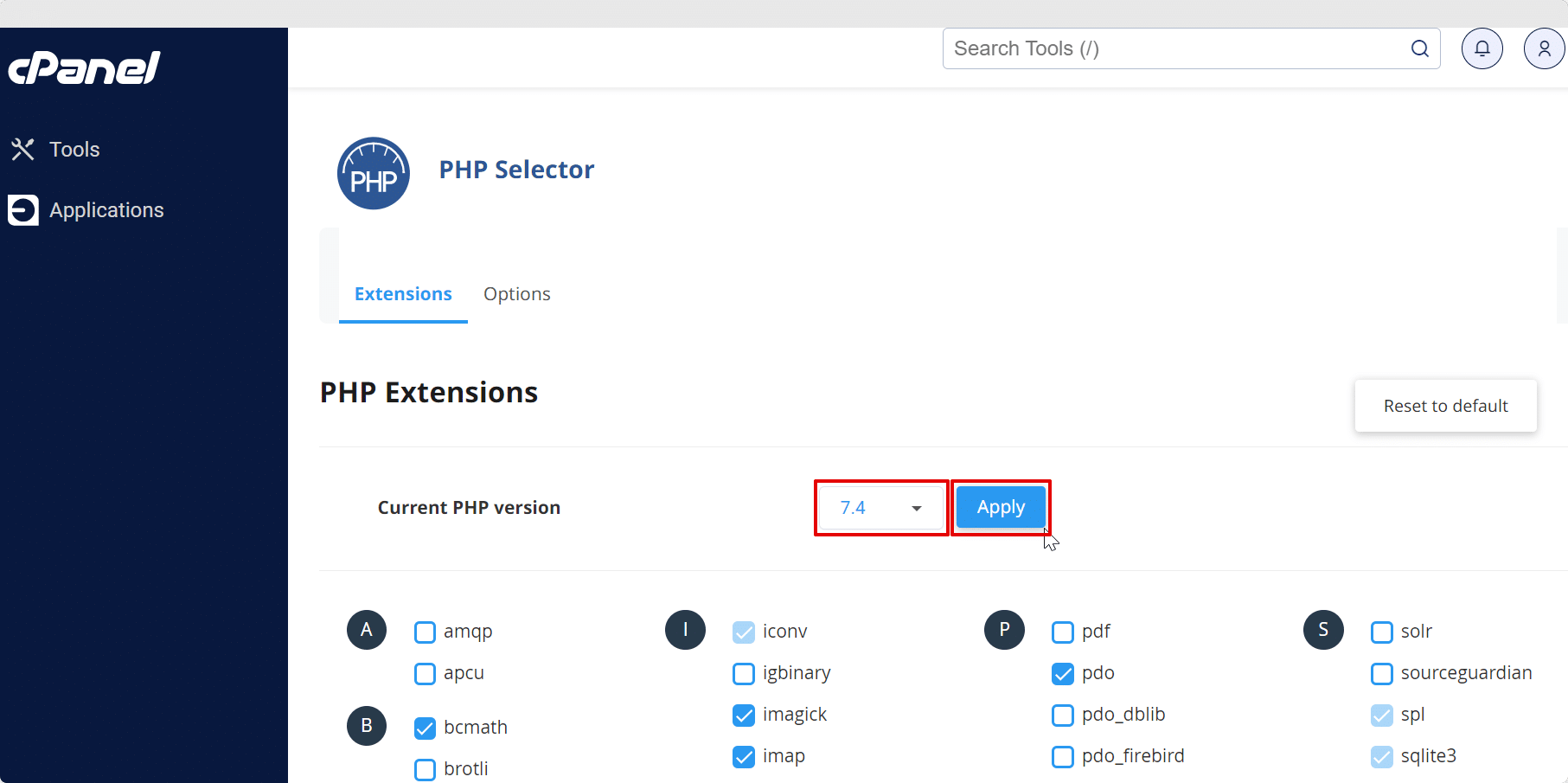

Wenn du einen WordPress-Host nutzt, der das cPanel verwendet, kannst du normalerweise die PHP-Version wechseln, indem du die Option PHP-Version auswählen in der Kategorie Software auswählst.

3. Verwende immer die neueste Version von WordPress, Plugins und Themes

Eine weitere wichtige Maßnahme, um die Sicherheit von WordPress zu erhöhen, ist, dass du es immer auf dem neuesten Stand hältst. Das gilt für den WordPress-Kern, Plugins und Themes (sowohl die aus dem WordPress-Repository als auch die Premium-Versionen).

Bei diesen Updates geht es nicht nur um neue Funktionen – sie enthalten oft kritische Sicherheits-Patches, die Schwachstellen beheben, bevor Hacker sie ausnutzen können.

In den Anfangsjahren von WordPress war die Kernsoftware mit mehr Sicherheitsrisiken konfrontiert, weil die Updates nicht immer rechtzeitig eingespielt wurden. Mit der Version 3.7 hat WordPress einen großen Schritt zur Verbesserung der Sicherheit gemacht und automatische Updates für kleinere Versionen, einschließlich Sicherheits- und Wartungsupdates, eingeführt.

Dadurch wurde die Zahl der Angriffe auf veraltete WordPress-Kernversionen deutlich reduziert. Doch während das WordPress-Kernsystem jetzt sicherer ist, sind Plugins und Themes zur größten Angriffsfläche geworden.

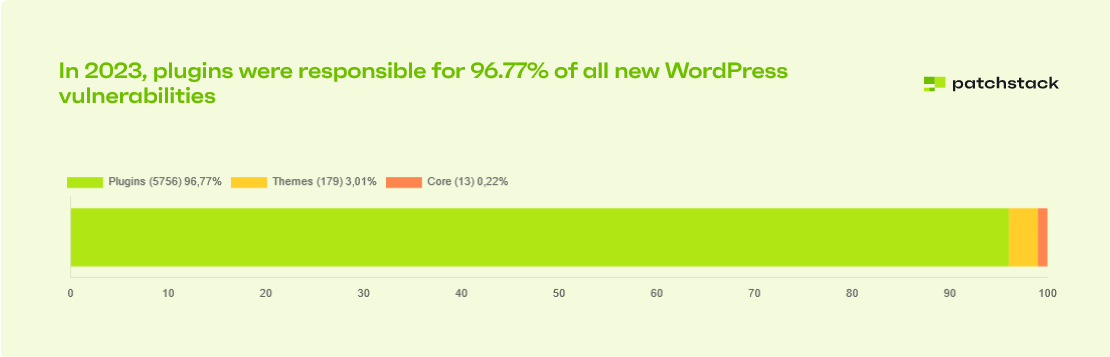

Laut Patchstack stammten 96,77 % aller neuen WordPress-Schwachstellen im Jahr 2023 von Plugins, während Themes nur 3,01 % ausmachten und die Sicherheitslücken im Kern von WordPress weniger als 1 % ausmachten.

Das bedeutet, dass das eigentliche Sicherheitsrisiko nicht WordPress selbst ist, sondern die Plugins und Themes von Drittanbietern, die seine Funktionalität erweitern.

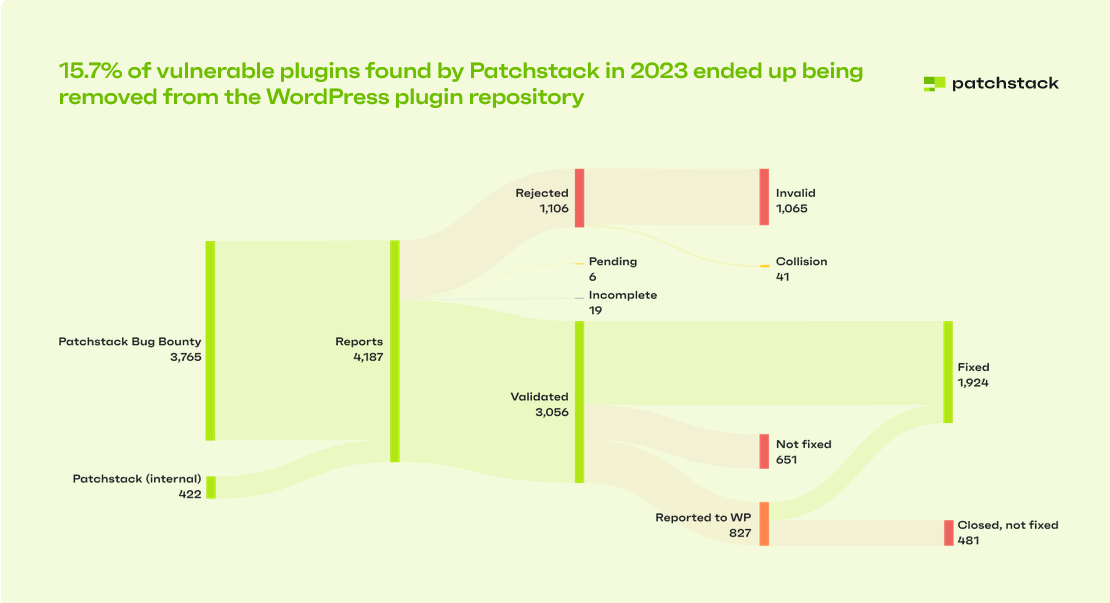

Das Risiko ist sogar noch größer, wenn Plugins aufgegeben werden. Im Jahr 2023 meldete Patchstack 827 verwundbare Plugins und Themes an das WordPress-Team. Davon wurden 481 Komponenten aus dem Plugin-Repository entfernt – ein Anstieg von 450 % gegenüber 2022, als nur 147 Plugins und Themes gemeldet und 87 entfernt wurden.

Das bedeutet, dass auf Tausenden von WordPress-Websites Plugins liefen, die keine Updates mehr erhielten und leichte Ziele für Angreifer waren.

Plugins und Themes sind die größten Quellen für WordPress-Schwachstellen, daher sollte es oberste Priorität sein, sie auf dem neuesten Stand zu halten. Die manuelle Suche nach Updates für mehrere Plugins, Themes und Websites kann jedoch sehr aufwändig sein.

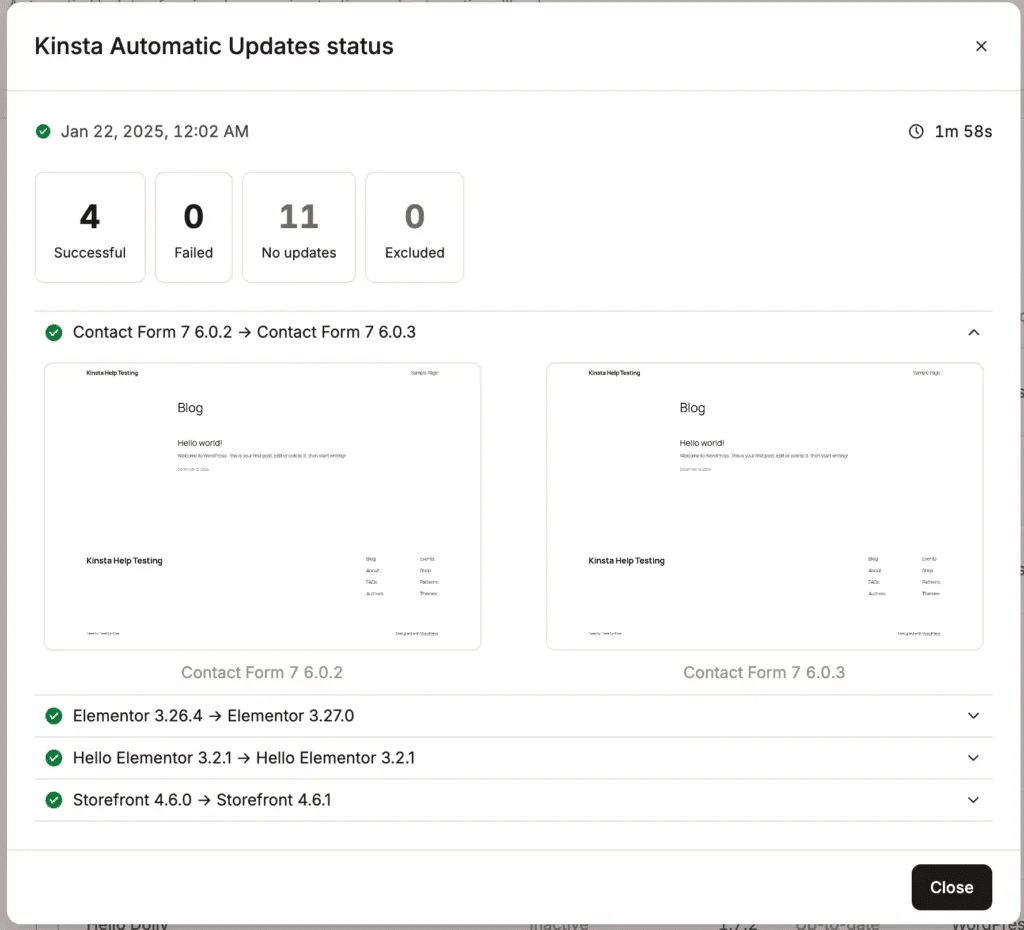

Bei Kinsta haben wir diesen Prozess mit Kinsta Automatic Updates mühelos gemacht. Diese Funktion sorgt dafür, dass alle Plugins und Themes – egal ob aktiv oder inaktiv – täglich aktualisiert werden. Jedes neu installierte Plugin oder Theme wird außerdem automatisch in das Kinsta-Update-System aufgenommen, damit du vor Sicherheitslücken geschützt bist, ohne selbst aktiv werden zu müssen.

Um unerwartete Probleme nach Updates zu vermeiden, führt Kinsta visuelle Regressionstests auf deiner Website durch. Das heißt, wir vergleichen Screenshots deiner Seiten vor und nach einem Update, um signifikante Änderungen zu erkennen. Mehr über diese Funktion und wie sie funktioniert, erfährst du in unserer Dokumentation.

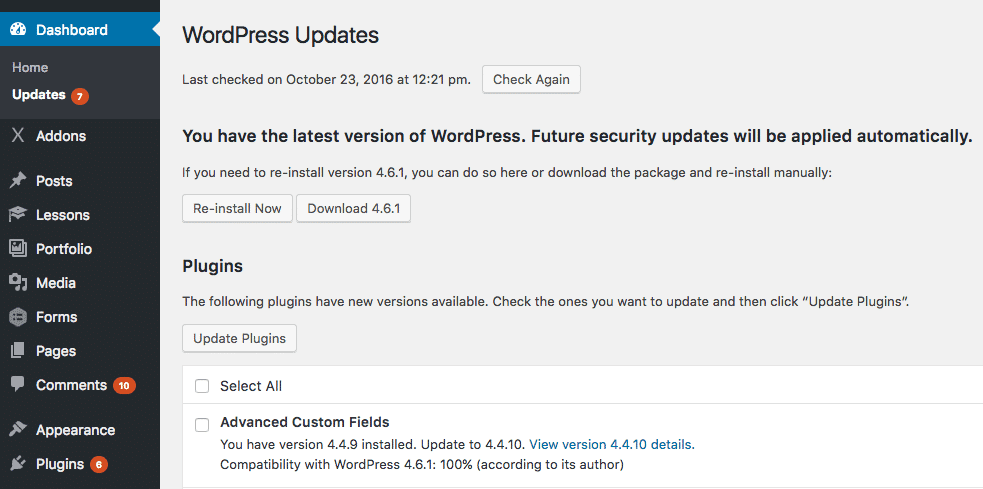

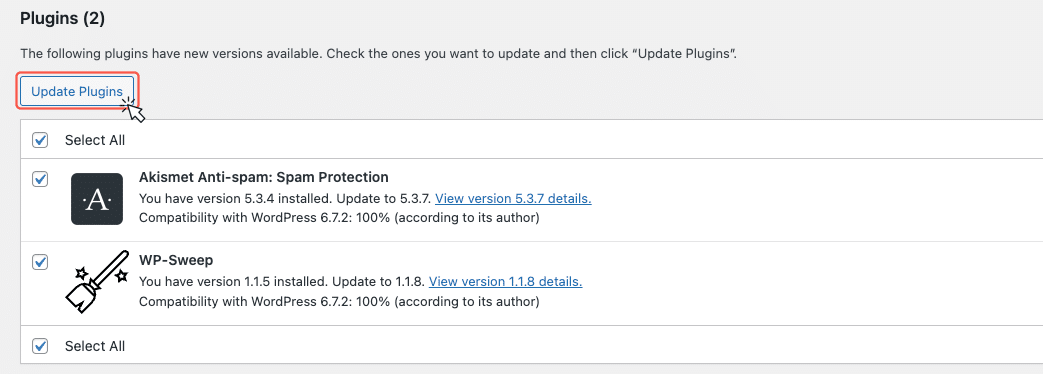

Wenn du die manuelle Kontrolle bevorzugst, kannst du Plugins und Themes direkt über das MyKinsta-Dashboard oder über den Bereich „WordPress Updates“ in deinem Admin-Panel aktualisieren. Wähle einfach die Plugins aus, die du aktualisieren möchtest, und klicke auf Plugins aktualisieren.

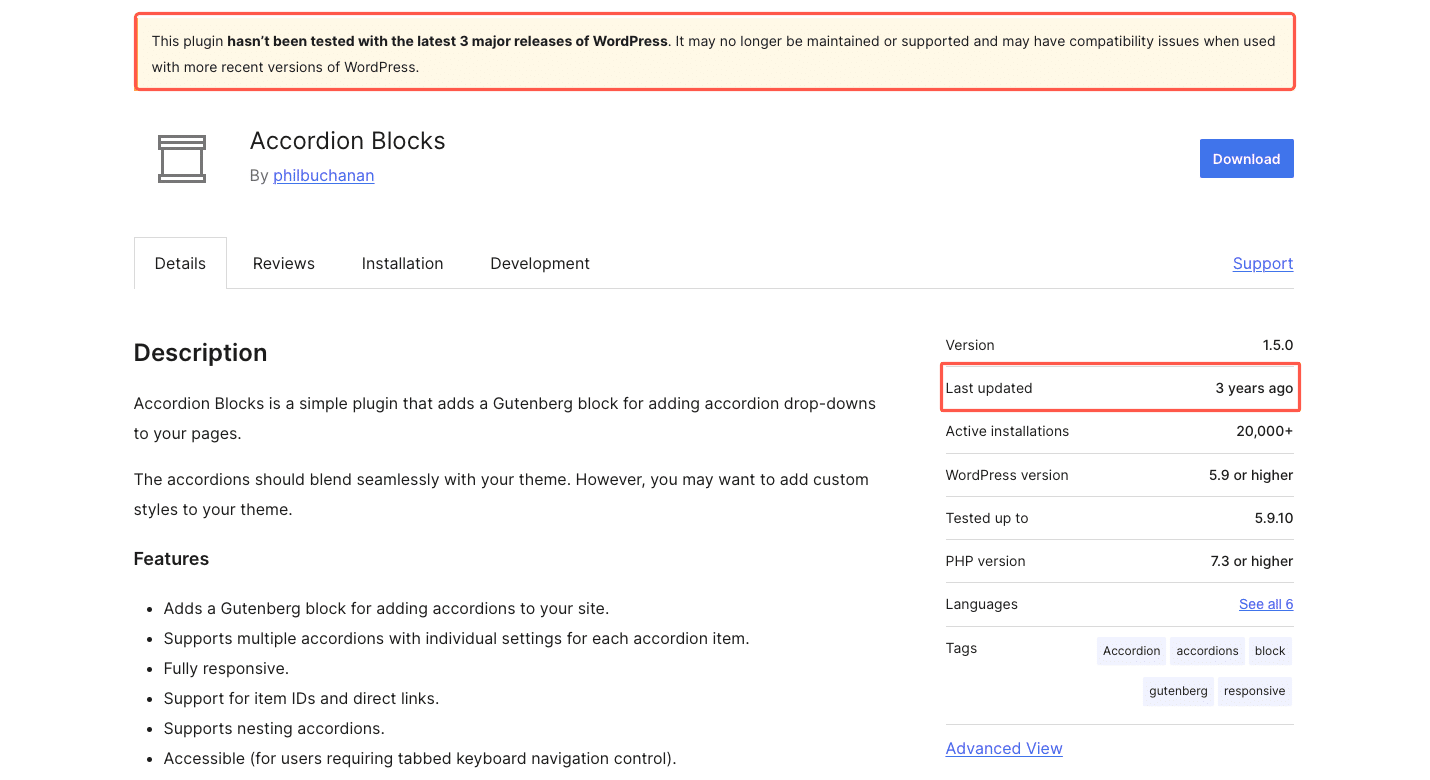

Es ist auch wichtig, dass du die Plugins, die du installierst, sorgfältig auswählst. Patchstack hat gezeigt, dass viele Plugins im WordPress-Repository nicht mehr gepflegt werden.

Bevor du ein Plugin installierst, solltest du das Datum der letzten Aktualisierung überprüfen und die Nutzerbewertungen lesen. Wenn ein Plugin seit langem nicht mehr aktualisiert wurde oder schlechte Bewertungen hat, solltest du dich nach einer Alternative umsehen.

Wie in der Abbildung oben zu sehen ist, kennzeichnet WordPress veraltete Plugins mit einer Warnung am Anfang der Liste, damit du mögliche Risiken leichter erkennen kannst.

Um den WordPress-Sicherheitsbedrohungen immer einen Schritt voraus zu sein, helfen dir Ressourcen wie WPScan, das über 10.000 Schwachstellen in WordPress Core, Plugins und Themes aufspürt, und das Official WordPress Security Archive, das alle sicherheitsrelevanten Änderungen protokolliert, dabei, über die neuesten Risiken informiert zu bleiben.

Du kannst die Sicherheitsrisiken für deine Website drastisch reduzieren, indem du WordPress, Plugins und Themes auf dem neuesten Stand hältst, ein zuverlässiges Update-System verwendest und bei der Auswahl von Plugins vorsichtig bist.

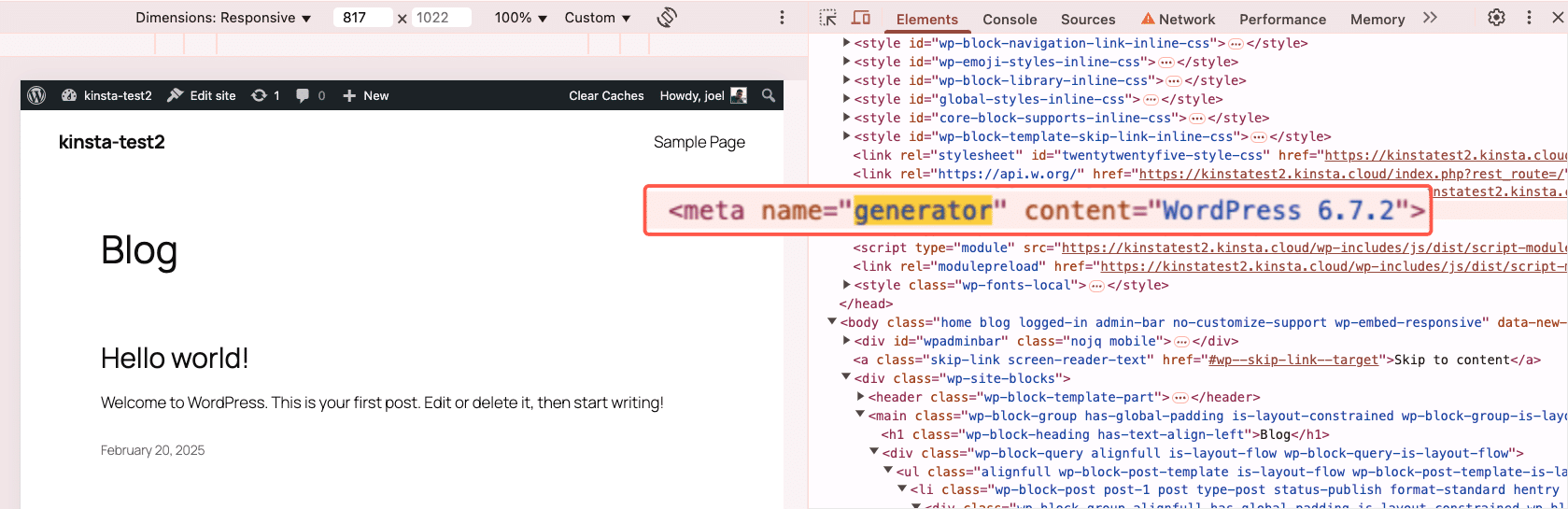

4. Verstecke deine WordPress-Version

Das Verstecken deiner WordPress-Version ist eine weitere Möglichkeit, potenzielle Sicherheitsrisiken zu verringern. Wenn Hacker sehen können, dass du eine veraltete WordPress-Version verwendest, wird deine Website zum Ziel von Angriffen, die bekannte Sicherheitslücken ausnutzen.

Standardmäßig zeigt WordPress seine Versionsnummer im HTML-Quellcode deiner Website an.

Obwohl es am besten ist, WordPress immer auf dem neuesten Stand zu halten, kannst du die Versionsnummer aus dem Quellcode entfernen, indem du dieses Snippet in die functions.php Datei deines Themes einfügst:

function wp_version_remove_version() {

return '';

}

add_filter('the_generator', 'wp_version_remove_version');Eine einfachere Lösung ist das Plugin Perfmatters, mit dem du die WordPress-Version mit einem einzigen Klick ausblenden kannst und das weitere Leistungs- und Sicherheitsoptimierungen ermöglicht.

5. Schließe deinen WordPress-Admin ab

WordPress Security by Obscurity ist zwar keine narrensichere Lösung, aber wenn du es Hackern erschwerst, deinen Admin-Bereich auszumachen und auszunutzen, bist du weniger anfällig für Brute-Force-Angriffe und bösartige Bots.

Hacker haben es oft auf wp-admin abgesehen, weil es das Tor zu deiner Website ist. Wenn sie Zugang zu deinem Admin-Bereich haben, können sie die volle Kontrolle übernehmen und Malware einschleusen, Dateien verändern oder dich sogar aussperren.

Wenn du den Zugang zu deinem WordPress-Dashboard verstärkst, wird eine zusätzliche Sicherheitsebene geschaffen, die sicherstellt, dass Angreifer nicht auf deine Website zugreifen können, selbst wenn an anderer Stelle eine Sicherheitslücke besteht.

Die effektivsten Möglichkeiten, deinen WordPress-Admin zu sichern, sind:

- Ändern der Standard-Login-URL, damit Angreifer und Bots sie nicht so leicht finden können.

- Begrenzung der Anmeldeversuche, um Brute-Force-Angriffe zu verhindern.

- Hinzufügen einer HTTP-Authentifizierung, die einen zusätzlichen Benutzernamen und ein Passwort verlangt, bevor die Anmeldeseite geladen wird.

- Beschränkung des Admin-Zugangs auf bestimmte IPs mithilfe einer Firewall oder Webserver-Regeln.

Diese Methoden wirken zusammen, um unbefugte Anmeldeversuche zu verhindern und das Risiko von Angriffen auf das Admin-Panel zu verringern. Schauen wir sie uns nacheinander an.

Ändern der WordPress-Login-URL

Standardmäßig verwenden WordPress-Websites domain.com/wp-admin oder domain.com/wp-login.php als Anmelde-URLs. Das Problem ist, dass Hacker und Bots das auch wissen. Sie scannen ständig Websites und suchen nach Login-Seiten, die sie angreifen können.

Wenn du deine Login-URL änderst, wird deine Website zwar nicht unverwundbar, aber sie wird zu einem viel schwierigeren Ziel und reduziert automatisierte Angriffe erheblich.

Um deine Login-URL zu ändern, kannst du kostenlose Plugins wie WPS Hide Login oder Premium-Lösungen wie Perfmatters verwenden. Mit diesen Plugins kannst du einen benutzerdefinierten Login-Pfad festlegen, der es Angreifern viel schwerer macht, deine Admin-Login-Seite zu finden. Achte nur darauf, dass du eine eindeutige URL wählst, die von Bots nicht leicht zu erraten ist.

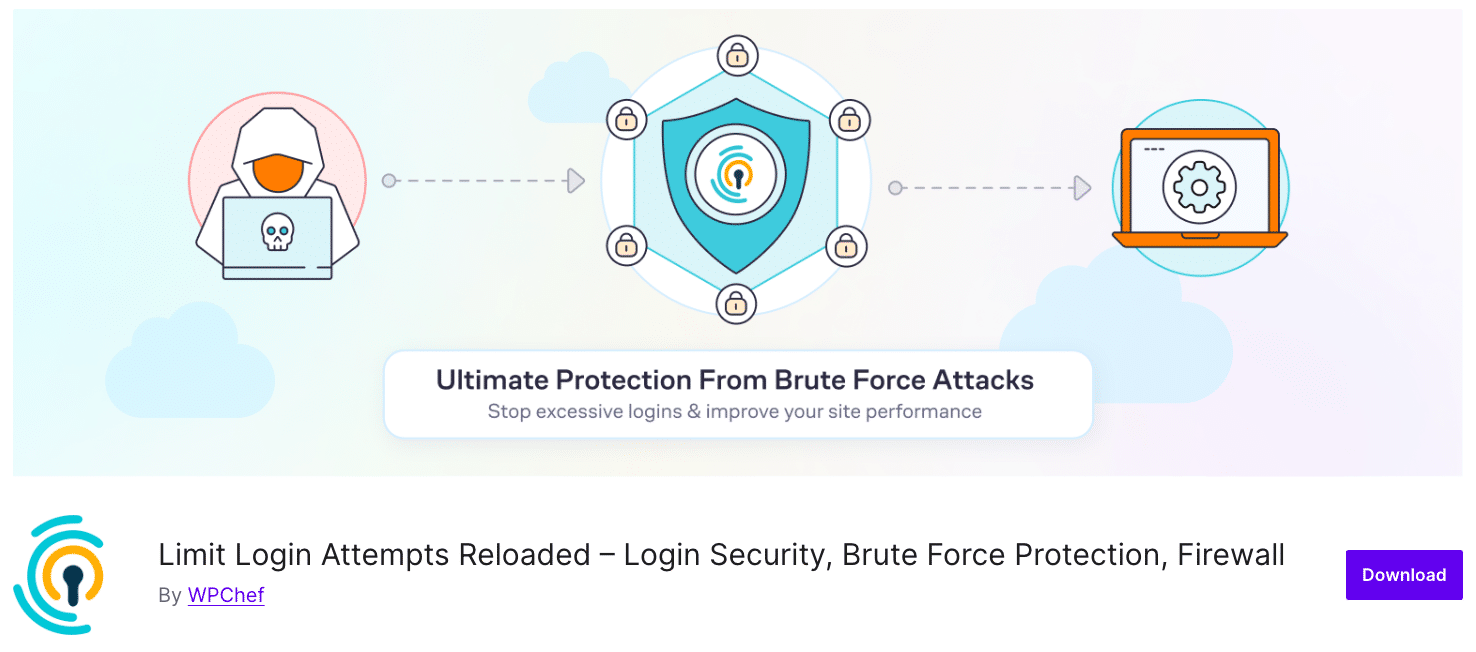

Login-Versuche einschränken

Auch mit einer versteckten Anmelde-URL können Angreifer versuchen, Passwörter durch Brute-Force-Angriffe zu erraten, bei denen sie Tausende von Kombinationen aus Benutzername und Passwort ausprobieren, bis sie die richtige finden. Standardmäßig schränkt WordPress die Anmeldeversuche nicht ein, so dass Bots unbegrenzt viele Versuche unternehmen können.

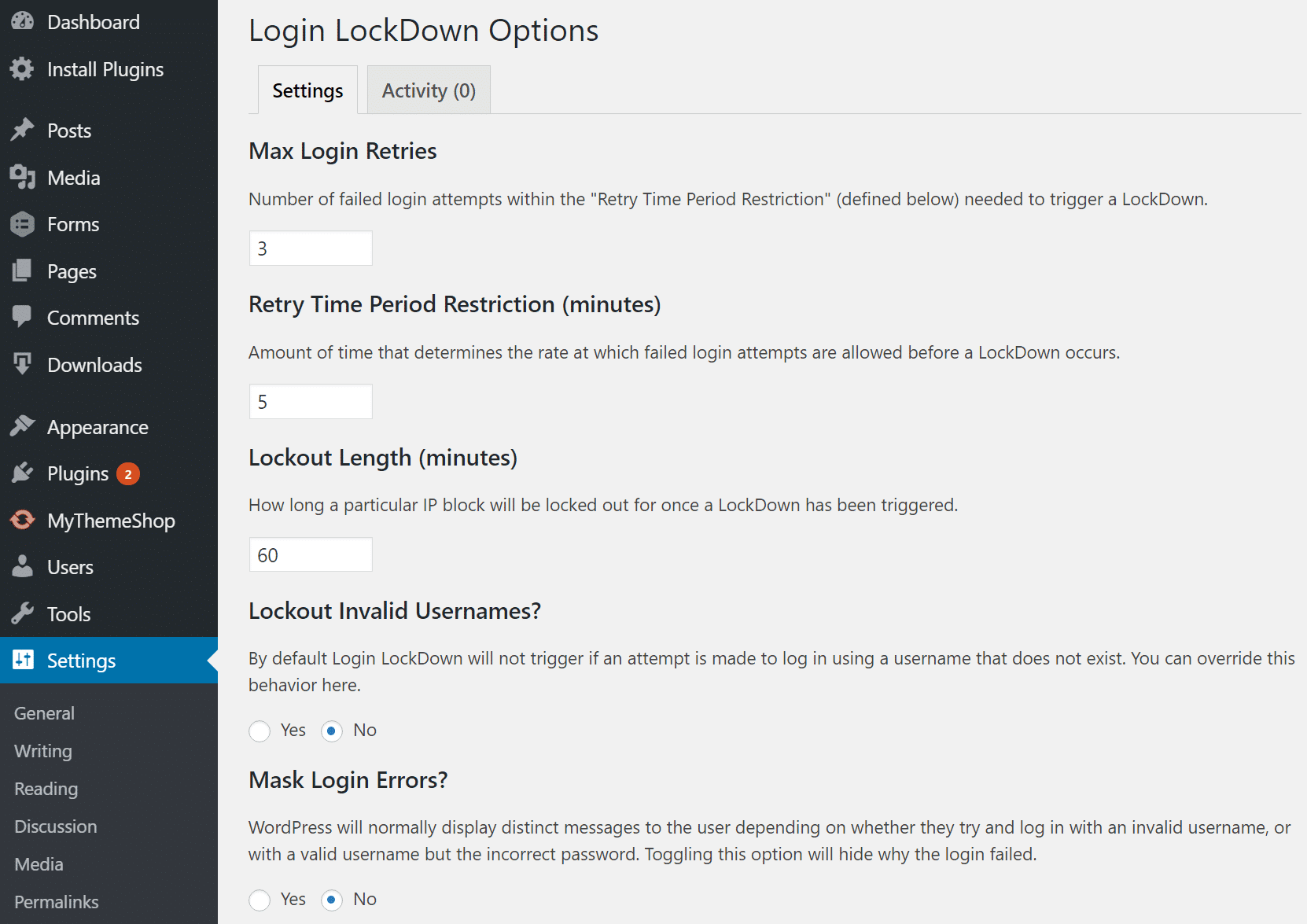

Du kannst diese Angriffe abwehren, indem du die Anzahl der fehlgeschlagenen Anmeldeversuche begrenzst, bevor eine IP-Adresse vorübergehend gesperrt wird. Das Limit Login Attempts Reloaded Plugin ist eine einfache Möglichkeit, dies zu tun – es ermöglicht dir, die Dauer der Sperre zu konfigurieren, die Anzahl der Anmeldeversuche zu begrenzen und sogar IPs zu erlauben oder zu blockieren.

Als Alternative zeichnet Login Lockdown & Protection IP-Adressen und Zeitstempel von fehlgeschlagenen Anmeldeversuchen auf und sperrt den Zugang, wenn in einem kurzen Zeitraum zu viele Versuche stattfinden. Dies hilft, automatisierte Angriffe zu verhindern und gleichzeitig zu verhindern, dass legitime Nutzer/innen zu leicht ausgesperrt werden.

Hinzufügen von HTTP-Authentifizierung für eine zusätzliche Sicherheitsebene

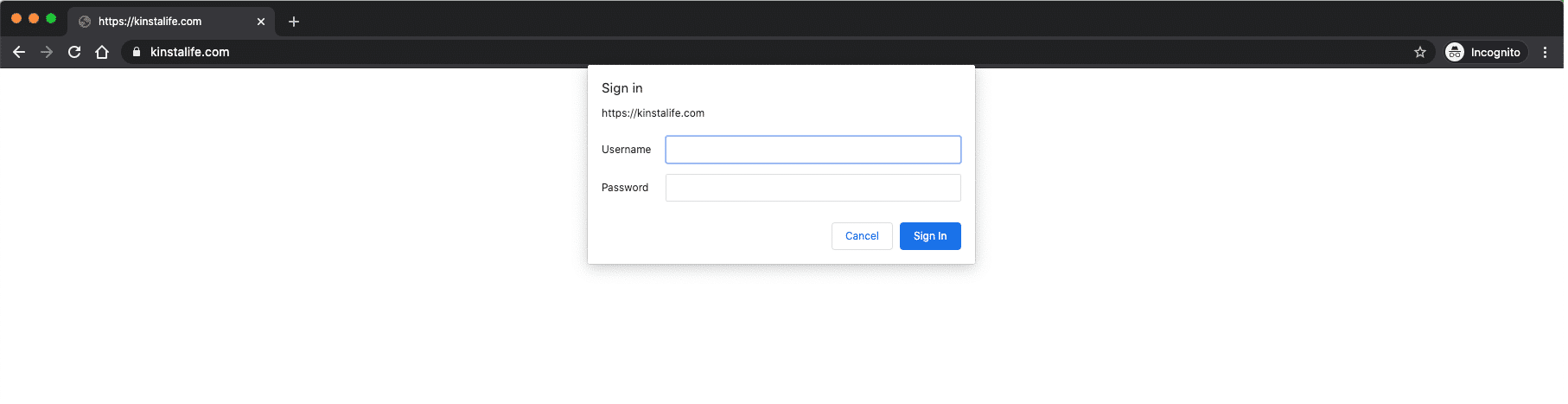

Eine weitere effektive Möglichkeit, deine Anmeldeseite zu schützen, ist das Hinzufügen einer zusätzlichen Ebene zum Schutz des Passworts, bevor jemand überhaupt darauf zugreifen kann. Das bedeutet, dass jemand zuerst einen Benutzernamen und ein Passwort eingeben muss, bevor er die WordPress-Anmeldeseite sieht.

Diese Methode ist sehr effektiv, aber nicht ideal für E-Commerce- oder Mitgliederseiten, da sich die Nutzer/innen häufig anmelden müssen. Für Blogs, Unternehmensseiten oder persönliche Projekte kann sie jedoch unberechtigte Anmeldeversuche erheblich reduzieren.

Viele Hosting-Anbieter bieten dafür integrierte Tools an. Kinsta bietet zum Beispiel eine Passwortschutzfunktion im MyKinsta-Dashboard unter der Seite Tools.

Diese Funktion ermöglicht mit wenigen Klicks eine HTTP-Authentifizierung, bei der die Nutzer/innen einen zusätzlichen Benutzernamen und ein Passwort eingeben müssen, bevor sie auf die WordPress-Login-Seite zugreifen können.

Bei Apache-Servern kannst du dies manuell einrichten, indem du eine .htpasswd Datei erstellst. Du kannst dieses praktische Generator-Tool verwenden und die Datei dann in ein Verzeichnis unter deinem wp-admin Ordner hochladen, z. B:

home/user/.htpasswds/public_html/wp-admin/htpasswd/Dann erstellst du eine .htaccess Datei mit dem folgenden Code und lädst sie in dein /wp-admin/ Verzeichnis hoch. Achte darauf, dass du den Verzeichnispfad und den Benutzernamen aktualisierst.

AuthName "Admins Only"

AuthUserFile /home/yourdirectory/.htpasswds/public_html/wp-admin/htpasswd

AuthType basic

require user yourusernameDie einzige Einschränkung bei dieser Vorgehensweise ist, dass AJAX (admin-ajax) auf dem Frontend deiner Website nicht funktioniert. Einige Plugins von Drittanbietern erfordern dies. Deshalb musst du auch den folgenden Code in die obige .htaccess Datei einfügen.

<Files admin-ajax.php>

Order allow,deny

Allow from all

Satisfy any

</Files>Wenn du Nginx verwendest, kannst du den Zugang auch mit HTTP Basic Authentication einschränken. Schau dir diese Anleitung an.

Beschränkung des Admin-Zugriffs nach IP-Adresse

Hacker verwenden oft Brute-Force-Angriffe auf die WordPress-Anmeldeseite und probieren Tausende von Passwortkombinationen aus, bis sie eindringen können. Aber wenn sie nicht einmal die Anmeldeseite erreichen können, sind ihre Angriffe nutzlos.

Das kannst du erreichen, indem du den Zugang auf bestimmte IP-Adressen beschränkst. Dadurch wird sichergestellt, dass sich nur Nutzer/innen von zugelassenen Websites einloggen können und alle anderen blockiert werden – selbst wenn sie die richtigen Anmeldedaten haben.

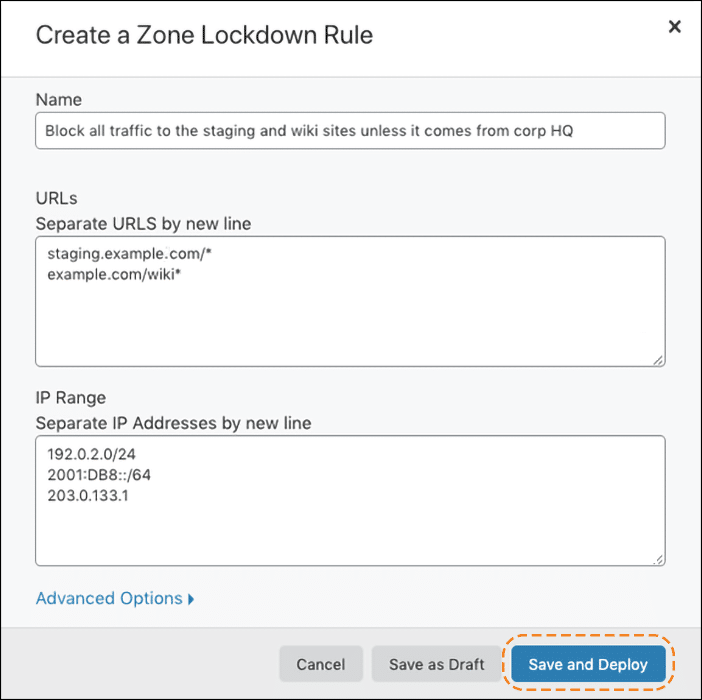

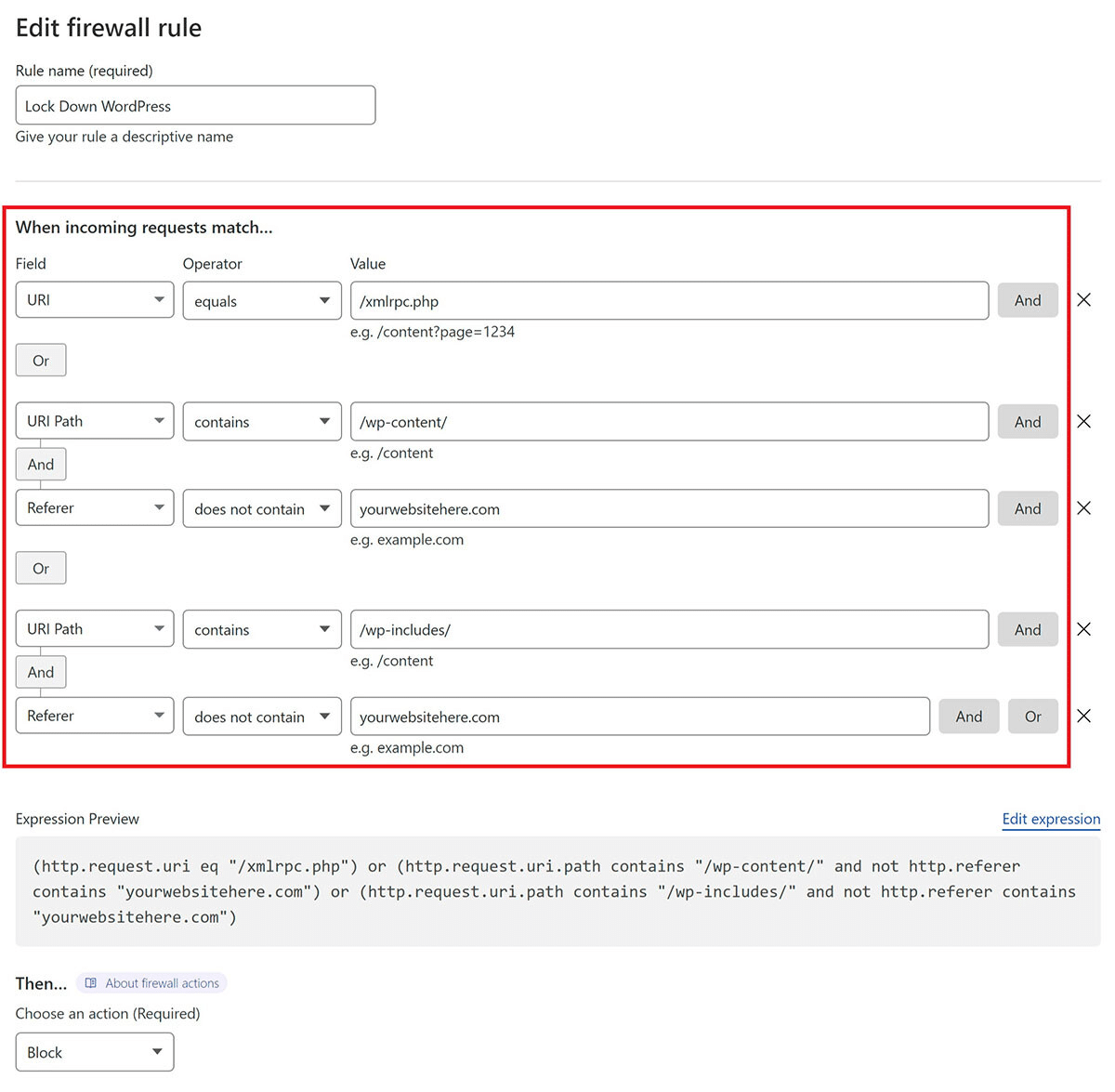

Wenn du eine Web Application Firewall (WAF) wie Cloudflare verwendest, kannst du mit der Funktion Zone Lockdown den Zugang zu /wp-admin/ und /wp-login.php/ nur auf zugelassene IP-Adressen beschränken.

Cloudflare empfiehlt jetzt jedoch, stattdessen benutzerdefinierte WAF-Regeln zu verwenden, da diese mehr Flexibilität bieten.

Für Sucuri-Benutzer/innen schränkt die Firewall den Zugriff auf die Admin-Seiten automatisch ein, es sei denn, eine IP ist auf der Zulässigkeitsliste. Wenn du blockiert wirst, kannst du deine aktuelle IP-Adresse im Sucuri-Dashboard manuell zur Erlaubnisliste hinzufügen.

Wenn du deinen eigenen Server verwaltest und eine statische IP-Adresse hast, kannst du den Zugriff über die .htaccess (Apache) oder Nginx-Konfiguration manuell einschränken, indem du erlaubte IPs festlegst. Dies ist jedoch nur für Nutzer/innen praktisch, die nicht häufig das Netzwerk wechseln.

Auch diese Methode ist nicht ideal für E-Commerce-Websites oder Mitgliederplattformen, da sie auf den häufigen Zugriff mehrerer Nutzer/innen auf das Backend angewiesen sind. Die Sperrung des Zugriffs nach IP könnte legitime Kunden oder Teammitglieder daran hindern, ihre Konten zu verwalten. Daher sind andere Sicherheitsmaßnahmen – wie die Zwei-Faktor-Authentifizierung (2FA) und strenge Passwortrichtlinien – für diese Arten von Websites die bessere Wahl.

6. Verwende starke Benutzernamen und Passwörter

Schwache Anmeldedaten sind eine der einfachsten Möglichkeiten für Hacker, in eine WordPress-Website einzudringen. Jedes Jahr zeigen Sicherheitsberichte, dass Millionen von Menschen immer noch Passwörter wie „123456“, „password“ oder „qwerty“ verwenden, die alle in Sekunden geknackt werden können. Hacker setzen auf Brute-Force-Angriffe, bei denen automatisierte Skripte verwendet werden, um Anmeldedaten schnell zu erraten.

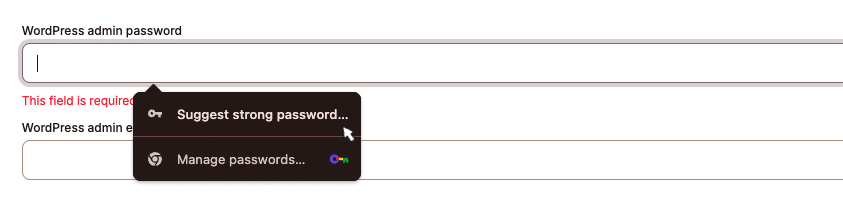

Um deine Website zu schützen, solltest du immer lange, komplexe Passwörter mit einer Mischung aus Groß- und Kleinbuchstaben, Zahlen und Symbolen verwenden. Mit Tools wie dem Google Password Manager, der Passwörter für dich vorschlägt und sicher speichert, ist die Verwaltung sicherer Passwörter einfacher denn je.

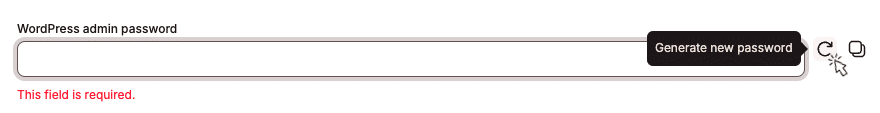

Wenn du Kinsta nutzt, generiert unsere Plattform automatisch sichere Passwörter, wenn du ein neues WordPress-Konto einrichtest. Du kannst sie sicher in einem Passwort-Manager wie 1Password oder LastPass speichern und so sicherstellen, dass du nie wieder Passwörter für verschiedene Websites verwenden musst.

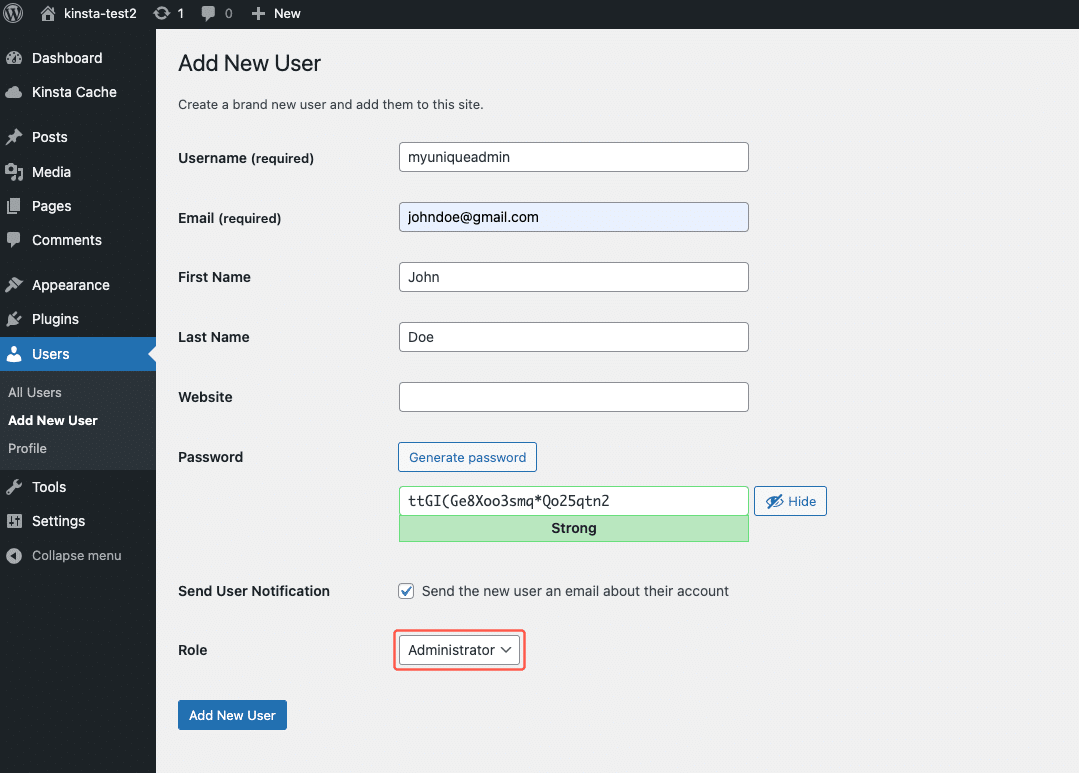

Ein weiterer wichtiger Schritt ist, den Standardbenutzernamen „admin“ zu vermeiden. Hacker haben es bei Brute-Force-Angriffen häufig auf diesen Benutzernamen abgesehen. Erstelle stattdessen einen eindeutigen Administrator-Benutzernamen und lösche den Standardbenutzernamen „admin“. Du kannst dies unter Benutzer > Neu hinzufügen in deinem WordPress-Dashboard tun.

Sobald das neue Konto eingerichtet ist, löschst du das alte und ordnest die Inhalte deinem neuen Administratorkonto neu zu.

Wenn du die Datenbank direkt verwaltest, kannst du deinen Admin-Benutzernamen in phpMyAdmin mit folgendem Befehl umbenennen (sichere immer deine Datenbank, bevor du Änderungen vornimmst):

UPDATE wp_users SET user_login = 'newcomplexadminuser' WHERE user_login = 'admin';7. Aktiviere die Zwei-Faktoren-Authentifizierung (2FA)

Egal wie sicher dein Passwort ist, es besteht immer die Gefahr, dass es gestohlen oder erraten wird. Die Zwei-Faktor-Authentifizierung (2FA) sorgt für zusätzliche Sicherheit, indem sie eine zweite Form der Verifizierung verlangt, bevor der Zugang gewährt wird.

Dazu wird in der Regel ein einmaliger Code eingegeben, der von einer Authentifizierungs-App, einer SMS-Nachricht oder einem Sicherheitsschlüssel generiert wird. Da Angreifer nur selten sowohl Zugang zu deinem Passwort als auch zu deinem 2FA-Gerät haben, ist die Aktivierung von 2FA eine der effektivsten Methoden, um unbefugte Anmeldungen zu verhindern.

Es gibt zwei wichtige Bereiche, in denen die Zwei-Faktor-Authentifizierung aktiviert werden sollte:

- Dein Hosting-Konto: Wenn sich jemand Zugang zum Dashboard deines Hosting-Anbieters verschafft, könnte er Passwörter ändern, DNS-Einstellungen ändern oder sogar deine Website löschen. Bei Kinsta bieten wir 2FA für MyKinsta an. Dabei wird ein einmaliger Code von einer Authentifizierungs-App wie Google Authenticator benötigt, um sicherzustellen, dass nur autorisierte Nutzer/innen auf Hosting-Konten zugreifen können.

- Deine WordPress-Anmeldeseite: WordPress verfügt zwar nicht über eine integrierte 2FA, du kannst sie aber mit Plugins wie Google Authenticator oder Two Factor Authentication aktivieren. Diese Plugins sind mit Authenticator-Apps verbunden und verlangen von dir, dass du beim Einloggen einen einmaligen Sicherheitscode eingibst.

Einmal eingerichtet, wirst du auf deiner WordPress-Anmeldeseite zur Eingabe eines zusätzlichen Sicherheitscodes aufgefordert, was das Risiko eines unbefugten Zugriffs erheblich verringert – selbst wenn jemand dein Passwort stiehlt.

8. Verwende HTTPS für verschlüsselte Verbindungen mit einem SSL-Zertifikat

Eine der am häufigsten übersehenen Möglichkeiten, die Sicherheit von WordPress zu erhöhen, ist die Installation eines SSL-Zertifikats und der Betrieb deiner Website über HTTPS (Hypertext Transfer Protocol Secure).

HTTPS verschlüsselt die Daten, die zwischen deiner Website und ihren Besuchern ausgetauscht werden, und verhindert so, dass Angreifer sensible Informationen abfangen können. Viele gehen davon aus, dass SSL-Zertifikate nur für E-Commerce-Websites notwendig sind, aber in Wirklichkeit profitiert jede Website, die Anmeldedaten, Nutzerdaten oder auch nur Traffic-Analysen sammelt, von der Verschlüsselung.

Viele Hosting-Anbieter, darunter auch Kinsta, stellen über unsere Cloudflare-Integration automatisch kostenlose SSL-Zertifikate mit Wildcard-Unterstützung aus, sodass es einfacher denn je ist, deine Website zu sichern.

Wenn deine Website noch über HTTP läuft, solltest du sofort umsteigen:

- Sicherheit: Ohne HTTPS werden Anmeldeinformationen und Nutzerdaten im Klartext gesendet und sind damit ein leichtes Ziel für Hacker. HTTPS verschlüsselt diese Informationen, verhindert Man-in-the-Middle-Angriffe und sichert alle Interaktionen auf deiner Website.

- SEO: Google hat bestätigt, dass HTTPS ein Rankingfaktor ist. Auch wenn es nur ein kleiner Faktor ist, signalisiert eine sichere Verbindung Vertrauenswürdigkeit und kann die Sichtbarkeit bei der Suche verbessern.

- Vertrauen und Glaubwürdigkeit: Besucher achten auf Sicherheitsindikatoren wie das Vorhängeschloss-Symbol. Laut einer alten Umfrage von GlobalSign brechen 84 % der Käufer/innen einen Kauf ab, wenn Daten über eine ungesicherte Verbindung gesendet werden, und 29% prüfen aktiv auf HTTPS, bevor sie eine Website aufrufen.

- Browser-Warnungen: Chrome und andere Browser kennzeichnen HTTP-Websites jetzt als „nicht sicher“ und halten die Besucher/innen davon ab, weiterzumachen. Chrome enthält außerdem eine Option (Immer sichere Verbindungen verwenden), die Nutzer/innen vor dem Besuch von Websites warnt, die kein HTTPS unterstützen.

- Empfehlungsdaten: HTTPS bewahrt die Verweisdaten in Google Analytics, während HTTP-Verkehr oft fälschlicherweise als direkter Verkehr eingestuft wird, was es schwieriger macht, die Quellen zu verfolgen.

- Leistung: HTTPS ermöglicht HTTP/2 und verbessert die Geschwindigkeit der Website durch besseres Multiplexing und Komprimierung. TLS 1.3 optimiert die Leistung weiter, indem es die Handshake-Zeiten verkürzt. Wenn deine Website bei Kinsta gehostet wird, werden beide Verfahren auf allen Servern unterstützt. HTTP/3 wird dank unserer Cloudflare-Integration vollständig unterstützt, was noch schnellere und zuverlässigere Verbindungen gewährleistet.

Um HTTPS auf deiner WordPress-Website zu erzwingen, kannst du die SSL-Erzwingung in deiner wp-config.php -Datei definieren, indem du die folgende Zeile hinzufügst:

define('FORCE_SSL_ADMIN', true);Wenn du noch mit HTTP arbeitest, ist es jetzt an der Zeit, umzusteigen. Die Umstellung auf HTTPS ist nicht mehr optional – sie ist ein wichtiger Schritt für Sicherheit, SEO und das Vertrauen der Nutzer. Wenn du Hilfe brauchst, sieh dir unseren WordPress HTTPS-Migrationsleitfaden an, um eine reibungslose Umstellung zu gewährleisten.

9. Füge die neuesten HTTP-Sicherheits-Header hinzu

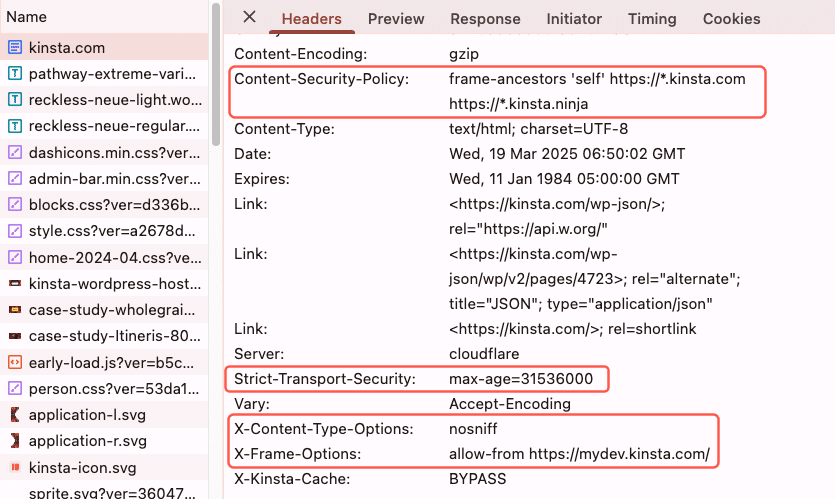

Eine weitere Möglichkeit, die Sicherheit von WordPress zu erhöhen, ist die Implementierung von HTTP-Sicherheits-Headern. Diese Header teilen den Browsern mit, wie sie mit den Inhalten deiner Website umgehen sollen, und helfen, Angriffe wie XSS (Cross-Site Scripting) und Clickjacking zu verhindern. Sie werden in der Regel auf Webserver-Ebene konfiguriert, und obwohl es viele davon gibt, sind die wichtigsten folgende:

- Content-Security-Policy (CSP): Schränkt ein, welche Ressourcen (Skripte, Stile, Bilder) auf deiner Website geladen werden können, um bösartige Injektionen zu verhindern.

- Strict-Transport-Security (HSTS): Zwingt die Browser, immer HTTPS zu verwenden, um sichere Verbindungen zu gewährleisten.

- X-Frame-Options: Verhindert, dass deine Website in Iframes eingebettet wird und schützt so vor Clickjacking.

- X-Content-Type-Options: Verhindert, dass Browser MIME-Sniffing betreiben, und verringert so das Risiko bestimmter Arten von Angriffen.

Um zu überprüfen, welche Sicherheitsheader auf deiner WordPress-Website aktiv sind, öffne Chrome DevTools, gehe auf die Registerkarte Netzwerk und sieh dir die Antwort-Header der ersten Anfrage deiner Website an.

Du kannst deine Website auch mit dem kostenlosen Tool securityheaders.io scannen, um zu sehen, welche Header vorhanden sind und welche fehlen.

10. Verwende immer sichere Verbindungen

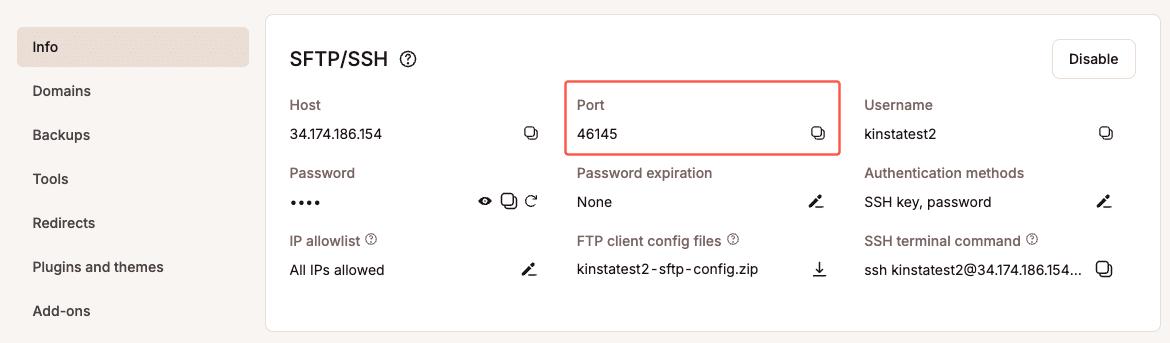

Wir können nicht genug betonen, wie wichtig es ist, sichere Verbindungen zu verwenden! Vergewissere dich, dass dein WordPress-Hoster Vorkehrungen trifft und z. B. SFTP oder SSH anbietet, da diese Verfahren die Daten während der Übertragung verschlüsseln und Angreifer daran hindern, sensible Informationen abzufangen. Dies ist eine sicherere Methode als Standard-FTP.

Bei Kinsta unterstützen wir nur SFTP-Verbindungen, damit deine Daten sicher sind. Im Gegensatz zu den meisten Hosts, die Port 22 verwenden, hat jede Website bei Kinsta einen zufällig gewählten Port für zusätzliche Sicherheit. Du findest deine SFTP-Details im MyKinsta-Dashboard.

Neben der Serversicherheit ist die Sicherung deines Heimnetzwerks genauso wichtig. Ein kompromittierter Heimrouter könnte wichtige Daten über deine WordPress-Seiten preisgeben. Um das Risiko zu verringern:

- Deaktiviere die Fernverwaltung (VPN), wenn es nicht unbedingt notwendig ist.

- Verwende einen nicht standardmäßigen privaten IP-Bereich anstelle von 192.168.1.1 (z. B. 10.9.8.7).

- Aktiviere eine starke Verschlüsselung in deinem WiFi-Netzwerk.

- Erlaube IP-Adressen, um den Zugang auf vertrauenswürdige Geräte zu beschränken.

- Halte deine Router-Firmware auf dem neuesten Stand, um Sicherheitslücken zu schließen.

Sei außerdem vorsichtig, wenn du dich von öffentlichen Netzwerken aus in WordPress einloggst. Kostenloses WLAN in Cafés oder an Flughäfen ist nicht sicher, und Hacker können den Datenverkehr leicht abfangen. Wenn du auf deine Website über ein öffentliches Netzwerk zugreifen musst, verwende einen vertrauenswürdigen VPN-Dienst wie ExpressVPN oder NordVPN, um deine Verbindung zu verschlüsseln und deine IP-Adresse vor potenziellen Angreifern zu verbergen.

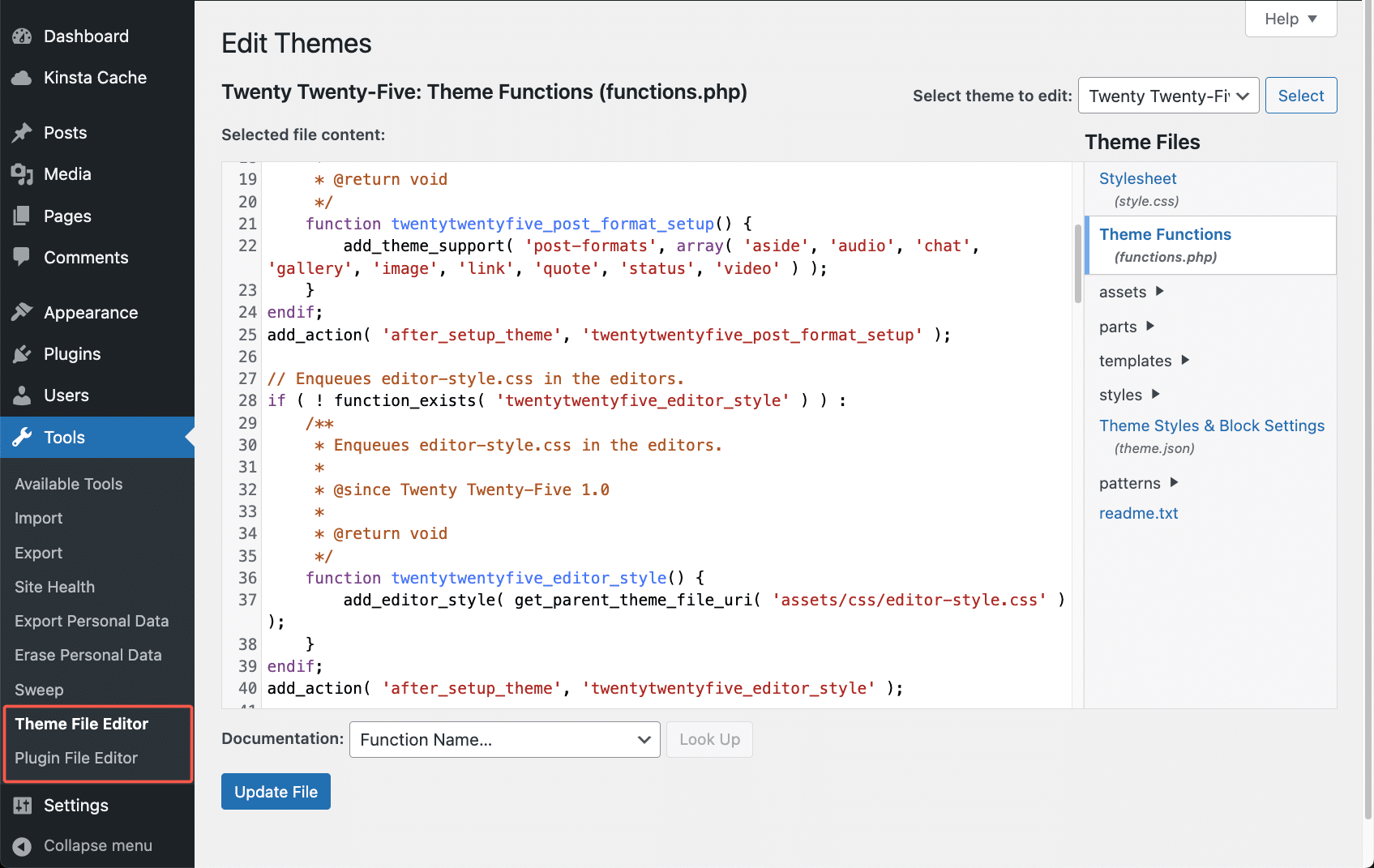

11. Deaktiviere die Dateibearbeitung in deinem WordPress-Dashboard

WordPress ermöglicht es Administratoren, Theme- und Plugin-Dateien direkt im Dashboard zu bearbeiten, indem sie entweder den Theme-Dateieditor oder den Plugin-Dateieditor verwenden.

Diese Funktion mag zwar bequem erscheinen, kann aber ein ernsthaftes Sicherheitsrisiko darstellen – vor allem bei Websites mit mehreren Benutzern. Wenn sich ein Angreifer Zugang zu einem Admin-Konto verschafft, könnte er als Erstes PHP-Dateien verändern, um bösartigen Code einzuschleusen.

Selbst für Website-Betreiber ist es riskant, Dateien direkt im Dashboard zu bearbeiten. Ein kleiner Programmierfehler kann zum weißen Bildschirm des Todes führen und deine Website unzugänglich machen. Es ist immer sicherer, Dateien lokal zu bearbeiten und sie per SFTP hochzuladen, am besten zuerst in einer Staging-Umgebung.

Um die Dateibearbeitung zu deaktivieren und unbefugte Änderungen zu verhindern, füge die folgende Zeile in deine wp-config.php Datei ein:

define('DISALLOW_FILE_EDIT', true);Um die Sicherheit zu erhöhen, solltest du die Dateibearbeitung komplett deaktivieren, um Plugin- und Theme-Installationen oder Updates über das Dashboard zu verhindern:

define('DISALLOW_FILE_MODS', true);12. Schütze deine wp-config.php Datei

Deine wp-config.php datei ist eine der wichtigsten Komponenten deiner WordPress-Installation. Sie speichert die Anmeldedaten für die Datenbank, Authentifizierungsschlüssel und andere vertrauliche Informationen, was sie zu einem Hauptziel für Angreifer macht. Die Absicherung dieser Datei ist ein wichtiger Schritt zum Schutz deiner Website.

Hier sind drei Möglichkeiten zum Schutz deiner wp-config.php-Datei:

- Verschiebe wp-config.php: Standardmäßig befindet sich die wp-config.php im Stammverzeichnis deiner WordPress-Installation (

/public_html/). Wenn du sie in ein Verzeichnis verschiebst, auf das du nicht zugreifen kannst, bietet das einen zusätzlichen Schutz. Obwohl diese Methode bei vielen Hosting-Anbietern funktioniert, sollten Kinsta-Kunden sie nicht ausprobieren, da unsere Sicherheitsbeschränkungen bereits den unbefugten Zugriff aufwp-config.phpverhindern. - Aktualisiere die WordPress-Sicherheitsschlüssel: Die WordPress-Sicherheitsschlüssel (

AUTH_KEY,SECURE_AUTH_KEY,LOGGED_IN_KEY,NONCE_KEY) verschlüsseln die in Cookies gespeicherten Informationen und machen deine Website sicherer. Wenn deine Website mehrfach migriert wurde oder die Besitzer gewechselt haben, ist es eine gute Idee, neue Sicherheitsschlüssel zu erstellen. Du kannst den WordPress-Schlüsselgenerator verwenden, um neue Schlüssel zu erstellen und sie inwp-config.phpzu aktualisieren. - Ändere die Dateiberechtigungen: Die Standard-Dateiberechtigung für

wp-config.phpist normalerweise 644, so dass andere Benutzer/innen auf demselben Server die Datei lesen können. Für mehr Sicherheit und gemäß der WordPress-Dokumentation solltest du die Berechtigungen auf 440 oder 400 ändern und den Zugriff auf die Datei auf den Eigentümer beschränken. Das kannst du mit einem FTP-Client oder über die Kommandozeile machen. Wenn du dir unsicher bist, erkundige dich bei deinem Hosting-Anbieter nach den besten Einstellungen für deine Umgebung.

13. Überprüfe die Datei- und Serverberechtigungen

Ordnungsgemäße Datei- und Serverberechtigungen sind für die Sicherheit deiner WordPress-Website unerlässlich. Wenn die Berechtigungen zu locker sind, können unbefugte Nutzer/innen auf Dateien zugreifen und sie verändern. Wenn sie zu streng sind, können wichtige Funktionen der Website unterbrochen werden. Das richtige Gleichgewicht sorgt für Sicherheit und erhält gleichzeitig die Funktionalität.

Die Dateiberechtigungen bestimmen, wer Dateien lesen, schreiben oder ausführen darf, während die Verzeichnisberechtigungen den Zugriff auf Ordner und die Möglichkeit, Inhalte zu ändern, regeln. Die empfohlenen Berechtigungen für WordPress sind:

- Dateien: Sollten auf 644 oder 640 gesetzt werden, mit Ausnahme von

wp-config.php, das auf 440 oder 400 gesetzt werden sollte, um unbefugten Zugriff zu verhindern. - Verzeichnisse: Sollten 755 oder 750 sein, damit WordPress ordnungsgemäß funktioniert und unnötige Zugriffe verhindert werden.

- Verwende niemals die Berechtigung 777, auch nicht für Upload-Verzeichnisse, da dies einen uneingeschränkten Zugriff ermöglicht und deine Website angreifbar macht.

Du kannst die Dateiberechtigungen mit einem FTP-Client oder einem Sicherheits-Plugin wie Solid Security überprüfen und anpassen, das deine Website auf falsche Berechtigungen überprüft.

Eine ausführliche Anleitung zum Ändern von Dateiberechtigungen findest du in der offiziellen WordPress-Dokumentation, um sicherzustellen, dass deine Einstellungen den besten Sicherheitspraktiken entsprechen.

14. Erhöhe die Sicherheit der Datenbank

Die Sicherung deiner WordPress-Datenbank bietet einen zusätzlichen Schutz gegen Angriffe. Eine einfache Möglichkeit, dies zu tun, ist die Verwendung eines eindeutigen Datenbanknamens anstelle des Standardformats, das oft den Namen der Website enthält, was es für Hacker einfacher macht, ihn zu identifizieren.

Wenn deine Website zum Beispiel Volleyball Tricks heißt, könnte deine Datenbank standardmäßig wp_volleyballtricks heißen. Wenn du den Namen in einen weniger vorhersehbaren Namen änderst, ist es schwieriger, sie anzugreifen.

Ein weiterer wichtiger Schritt ist die Änderung des Standard-Präfixes für die Datenbanktabellen von wp_ in etwas Unbekannteres wie 39xw_. Das hilft dabei, automatisierte Angriffe zu verhindern, die auf Standard-Tabellenstrukturen abzielen. Dies kann während der WordPress-Installation geschehen oder später mit den richtigen Vorsichtsmaßnahmen geändert werden.

In dieser Schritt-für-Schritt-Anleitung erfährst du, wie du das WordPress-Tabellenpräfix manuell oder mithilfe von Plugins ändern kannst.

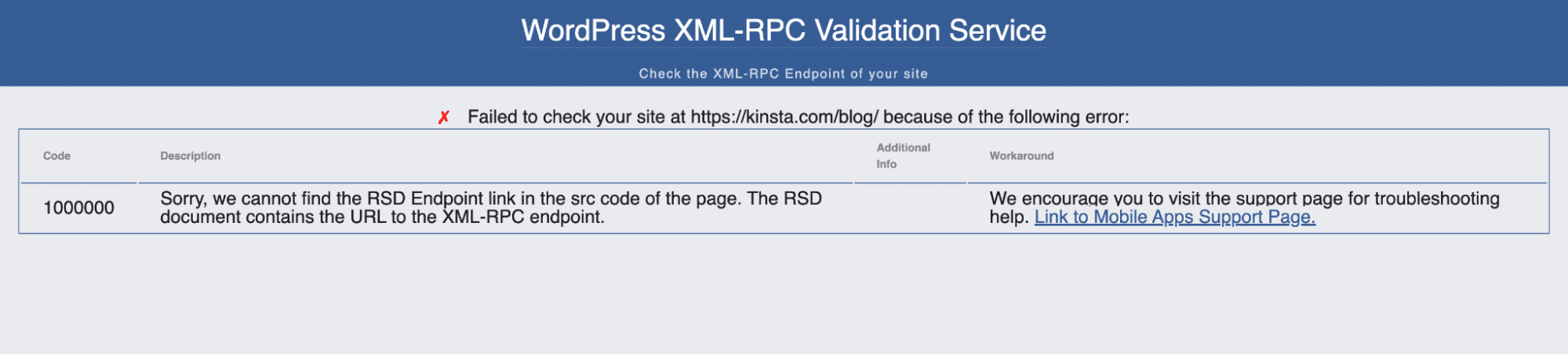

15. XML-RPC deaktivieren

XML-RPC ist in den letzten Jahren zu einem häufigen Ziel für Brute-Force-Angriffe geworden. Eine der versteckten Schwachstellen ist die system.multicall-Methode, mit der mehrere Befehle innerhalb einer einzigen HTTP-Anfrage ausgeführt werden können.

Ursprünglich war dies als nützliches Feature gedacht, aber Angreifer nutzen es aus, um Tausende von Anmeldeversuchen auf einmal zu senden und so Brute-Force-Angriffe effizienter zu machen.

Einige Plugins, wie Jetpack, nutzen immer noch XML-RPC, aber die meisten WordPress-Seiten brauchen es nicht. Wenn du dir nicht sicher bist, ob XML-RPC auf deiner Website aktiviert ist, kannst du das Tool XML-RPC Validator verwenden. Wenn du deine Website durch das Tool laufen lässt, kannst du feststellen, ob XML-RPC aktiv ist.

Wenn du XML-RPC nicht brauchst, kann das Deaktivieren die Sicherheit deiner Website verbessern. Das kannst du:

- Installiere das Disable XML-RPC-API Plugin, um XML-RPC komplett zu deaktivieren.

- Das Perfmatters-Plugin verwenden, um XML-RPC zu deaktivieren und gleichzeitig die Leistung deiner Website zu verbessern.

Für Kinsta-Kunden gibt es keinen Grund, etwas zu unternehmen. Wenn ein XML-RPC-Angriff erkannt wird, wird automatisch eine Sicherheitsregel zur Nginx-Konfiguration hinzugefügt, die die Anfrage blockiert und einen 403-Fehler zurückgibt.

location ~* ^/xmlrpc.php$ {

return 403;

}Wenn deine Website nicht auf XML-RPC angewiesen ist, ist die Deaktivierung eine einfache Möglichkeit, die Angriffsfläche zu verringern und die Sicherheit von WordPress zu verbessern.

16. Hotlinking verhindern

Hotlinking liegt vor, wenn eine andere Website direkt auf deine Bilder verlinkt und dabei deine Bandbreite nutzt, anstatt die Datei auf ihrem eigenen Server zu hosten. Das mag zwar harmlos erscheinen, kann aber zu erhöhten Serverkosten und einer langsameren Leistung der Website führen, vor allem, wenn eine stark frequentierte Website auf mehrere Bilder verlinkt.

Ein bekanntes Beispiel: Die Huffington Post hat einen Cartoon von The Oatmeal verlinkt, was zu einer übermäßigen Bandbreitennutzung und zusätzlichen Hosting-Kosten von über 1.000 Dollar geführt hat.

Um Hotlinking zu verhindern, kannst du deine Servereinstellungen oder dein CDN so konfigurieren, dass unautorisierte Bildanfragen blockiert werden:

- Apache: Füge eine Regel in deine

.htaccessDatei ein, um Bildanfragen auf deine eigene Domain zu beschränken. - NGINX: Ändere deine Konfigurationsdatei, um Anfragen von externen Quellen zu blockieren.

- CDN-Schutz: Die meisten CDNs, darunter Cloudflare und KeyCDN, bieten einen integrierten Hotlink-Schutz, der in den Einstellungen aktiviert werden kann.

17. WordPress-Sicherheitsplugins verwenden

Es gibt viele WordPress-Sicherheits-Plugins, die deine Website vor Bedrohungen schützen. Während eine sichere Hosting-Umgebung die erste Verteidigungslinie ist, kann das Hinzufügen einer zusätzlichen Sicherheitsebene mit einem Plugin helfen, potenzielle Schwachstellen zu überwachen, zu erkennen und zu verhindern.

Einige der beliebtesten Sicherheits-Plugins sind:

- Sucuri Security

- WordFence Security

- MalCare Security

- SecuPress

- Solid Security (ehemals iThemes Security)

Jedes dieser Plugins bietet unterschiedliche Sicherheitsfunktionen, wie z. B.:

- Erzwingen von starken Passwörtern und Richtlinien zum Ablauf von Passwörtern

- Protokollierung von Benutzeraktionen, um Änderungen und verdächtiges Verhalten zu verfolgen

- Scannen nach Malware und Dateiveränderungen

- Implementierung der Zwei-Faktoren-Authentifizierung (2FA)

- Hinzufügen von reCAPTCHA-Schutz für Anmeldeformulare

- Einrichtung von Firewalls, IP-Zulassungslisten und Sperrlisten

- Überwachung von DNS-Änderungen und Blockieren von bösartigen Netzwerken

Eine besonders nützliche Funktion, die in vielen Sicherheits-Plugins zu finden ist, ist ein Prüfsummen-Dienstprogramm, das WordPress-Kerndateien scannt und sie mit den offiziellen Versionen von WordPress.org vergleicht. Werden unerlaubte Änderungen entdeckt, kann dies auf einen Hack oder das Einschleusen von bösartigem Code hindeuten.

Lies unbedingt unseren ausführlichen Leitfaden zur Überwachung der Dateiintegrität.

Für Multisite- oder Multi-Autoren-WordPress-Konfigurationen ist WP Security Audit Log ein weiteres großartiges Plugin, das ein detailliertes Aktivitätsprotokoll erstellt und Änderungen an Logins, Passwörtern, Themes, Widgets, Beiträgen und WordPress-Updates verfolgt. Es ermöglicht Administratoren, die Nutzeraktivitäten in Echtzeit zu überwachen und so die Sicherheit und Verantwortlichkeit zu verbessern.

Bei Kinsta wird jede Website durch die Firewalls von Cloudflare, Google Cloud und Kinsta geschützt, mit Echtzeit-Sicherheitsüberwachung und kostenloser Malware-Entfernung. Wir überprüfen die Betriebszeit der Website alle drei Minuten und reagieren sofort auf alle Probleme, um eine sichere und stabile Hosting-Umgebung zu gewährleisten.

18. Erstelle immer Backups

Egal, wie viele Sicherheitsmaßnahmen du ergreifst, keine Website ist 100% sicher. Backups sind deine letzte Verteidigungslinie im Falle von Hacks, versehentlichen Löschungen oder größeren Website-Ausfällen. Dennoch vernachlässigen viele Website-Besitzer/innen regelmäßige Backups und erkennen erst dann ihre Bedeutung, wenn eine Katastrophe eintritt.

Die meisten Anbieter von Managed Hosting für WordPress bieten integrierte Backups an. Bei Kinsta werden die Backups auf Serverebene durchgeführt. Es gibt sechs verschiedene Arten von Backups, einschließlich automatischer täglicher Backups und Ein-Klick-Wiederherstellungsoptionen in MyKinsta, die sicherstellen, dass deine Website schnell wiederhergestellt werden kann, wenn etwas schiefgeht.

Wenn dein Hosting-Anbieter keine Backups anbietet, gibt es verschiedene Backup-Dienste und Plugins:

- Backup-Dienste wie VaultPress, CodeGuard und BlogVault speichern Backups sicher in der Cloud.

- Backup-Plugins wie UpdraftPlus, BackupBuddy und WP Time Capsule ermöglichen es dir, Backups auf einem externen Speicher wie Google Drive, Amazon S3 oder Dropbox zu speichern.

19. DDoS-Schutz

DDoS-Angriffe (Distributed Denial of Service) überschwemmen eine Website mit massiven Datenmengen, überfordern ihre Ressourcen und führen zu Ausfallzeiten. Anders als bei herkömmlichen Hacks werden bei DDoS-Angriffen keine Daten kompromittiert oder Schadsoftware eingeschleust, aber sie können eine Website stunden- oder sogar tagelang offline nehmen, was zu Umsatzeinbußen und frustrierten Besuchern führt.

Eine der effektivsten Möglichkeiten, sich vor DDoS-Angriffen zu schützen, ist die Nutzung eines Sicherheitsdienstes wie Cloudflare oder Sucuri. Diese Dienste fungieren als Schutzschild und filtern bösartigen Datenverkehr heraus, bevor er deinen Server erreicht. Außerdem verbergen sie deine ursprüngliche IP-Adresse, um es Angreifern zu erschweren, deine Website direkt anzugreifen.

Für Kinsta-Nutzer ist der DDoS-Schutz durch unsere kostenlose Cloudflare-Integration integriert, die automatisch alle Arten von DDoS-Angriffen erkennt und abwehrt, einschließlich UDP-, ICMP-, SYN/ACK-Floods, DNS-Verstärkung und Layer-7-Angriffe.

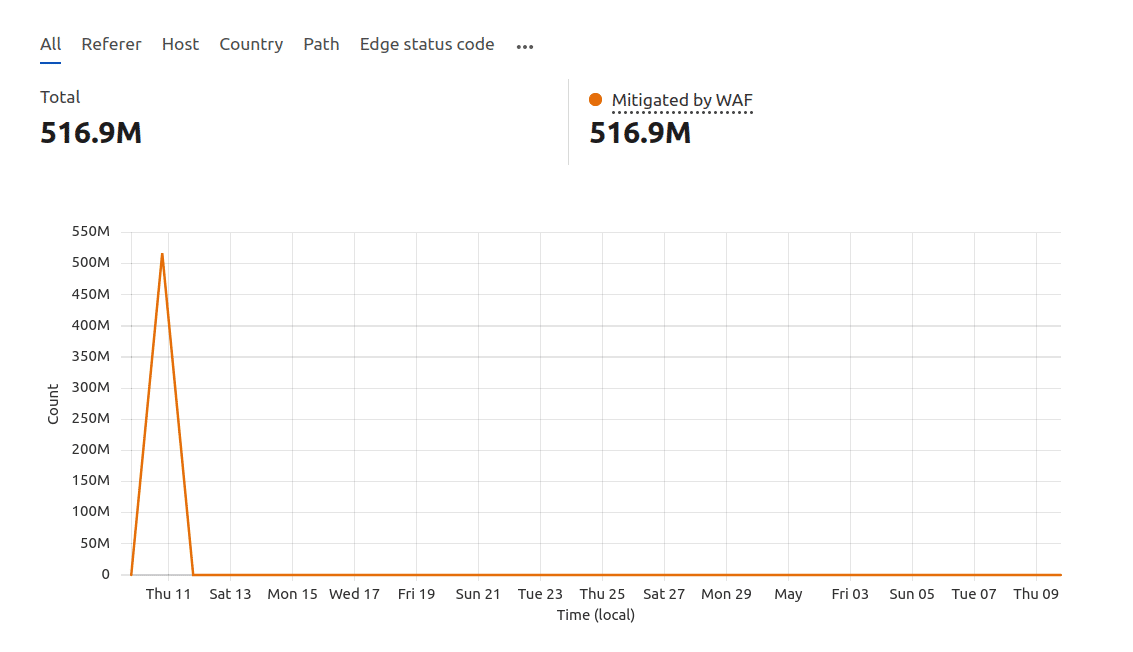

Ein praktisches Beispiel für DDoS-Schutz in der Praxis: Ein Finanzunternehmen migrierte zu Kinsta, als es mit einem massiven DDoS-Angriff konfrontiert wurde. Unmittelbar nach der Inbetriebnahme wurde die Website mit Millionen von Anfragen bombardiert, was zu Unterbrechungen führte.

Unser SysOps-Team arbeitete schnell mit Cloudflare zusammen, um verdächtigen Datenverkehr zu blockieren. Innerhalb von 27 Minuten wurden über 516 Millionen böswillige Anfragen entschärft, so dass die Website weiterhin online bleiben konnte.

Wenn du dich geschäftlich auf deine Website verlässt, ist die Investition in ein starkes DDoS-Schutzsystem unerlässlich, um Ausfallzeiten zu verhindern und einen reibungslosen Betrieb deiner Website zu gewährleisten.

Zusammenfassung

Wie du siehst, gibt es zahlreiche Möglichkeiten, die Sicherheit von WordPress zu erhöhen. Die Verwendung von sicheren Passwörtern, die ständige Aktualisierung von Core und Plugins und die Wahl eines sicheren Managed WordPress Hosts spielen eine wichtige Rolle für die Sicherheit deiner Website.

Wie wir schon sagten, spielt dein Webhoster eine entscheidende Rolle, und bei Kinsta ist die Sicherheit in unsere Infrastruktur integriert. Mit unserer Cloudflare-Integration profitiert jede Website von einer automatischen DDoS-Abwehr, einer Firewall auf Unternehmensniveau und einem Echtzeit-Malware-Scan mit kostenloser Malware-Entfernung. Unser duales Firewall-System blockiert Bedrohungen, bevor sie deine Website erreichen, während tägliche automatische Backups und eine proaktive Überwachung der Betriebszeit dafür sorgen, dass deine Website online und sicher bleibt.

Für viele von euch ist eure WordPress-Website die Quelle eures Einkommens, deshalb ist es wichtig, dass ihr euch jetzt um die besten Sicherheitsmaßnahmen kümmert. Schütze deine Seite mit einem Hosting, das dir die Arbeit abnimmt. Wechsle noch heute zu Kinsta und erhalte deinen ersten Monat kostenlos.

Hast du einen wichtigen WordPress-Sicherheitstipp, den wir übersehen haben? Lass es uns in den Kommentaren wissen!