Alors, vous restez en sécurité à la maison. Mais restez-vous en sécurité lorsque vous travaillez à la maison ? Il y a quelques conseils importants sur la sécurité du travail à domicile que nous devons passer en revue pour garder efficacement vos données en sécurité.

Le travail à domicile est paisible et amusant. Cela existe depuis des décennies mais a pris de l’ampleur depuis que la pandémie mondiale actuelle a commencé.

Le problème, c’est que le travail à domicile entraîne aussi des risques de cybersécurité, surtout pour les petites entreprises qui ne disposent pas d’une infrastructure informatique adéquate. Les employés qui ne sont pas sensibilisés à la sécurité peuvent causer beaucoup de tort à eux-mêmes et à leurs employeurs.

Ici, chez Kinsta, nous sommes entièrement à distance depuis le début et nous avons toujours des postes ouverts pour ceux qui cherchent un travail à distance. C’est pourquoi, dans ce guide complet, nous allons vous aider à découvrir les risques de cybersécurité les plus courants auxquels vous pourriez être confronté en travaillant à domicile. Nous partagerons également d’importants conseils de sécurité pour le travail à domicile afin de vous aider à rester en sécurité lorsque vous faîtes votre travail en ligne.

Continue à lire !

6 risques communs liés à la sécurité du travail à domicile

Avant de sauter dans les conseils pour rester en sécurité en ligne tout en travaillant à domicile, jetons d’abord un coup d’œil aux types courants de cyberattaques contre les travailleurs à distance.

1. Escroqueries par hameçonnage (phishing)

L’une des plus grandes cyber-menaces pour les employés à distance est l’attaque par hameçonnage. Même si les escroqueries par hameçonnage ont vu le jour au milieu des années 1990, elles sont encore très répandues à ce jour et sont devenues plus sophistiquées avec l’avancée de la technologie.

L’hameçonnage est un type de cyberattaque qui vise à voler des données confidentielles telles que des numéros de cartes bancaire, des détails de comptes bancaires et des identifiants de connexion (par exemple, des noms d’utilisateur, des mots de passe et des numéros d’identification personnels). Non seulement l’hameçonnage vous nuit directement en tant qu’individu/employé, mais il présente également un risque de sécurité pour votre organisation/employeur.

Alors, comment fonctionne l’hameçonnage ?

L’attaquant se fait passer pour une entité de confiance afin d’inciter la victime cible à cliquer sur un lien malveillant, généralement envoyé par un e-mail ou un SMS. Lorsque le destinataire ouvre le lien infecté, il installe à son insu un logiciel malveillant ou même un ransomware sur son appareil.

Si le type d’escroquerie par hameçonnage le plus courant se fait par e-mail, de nombreux attaquants utilisent d’autres moyens d’infection, notamment les SMS (smishing), les escroqueries vocales (vishing), les menaces basées sur les réseaux sociaux ou même par le biais de clés USB.

Avec la propagation de la COVID-19, les attaquants profitent de la pandémie pour mener des cyberattaques avec des e-mails contenant des liens prétendant avoir des informations importantes sur le virus.

2. Mots de passe faibles

Les mots de passe faibles sont un autre risque de sécurité majeur et une porte ouverte aux pirates pour faire des ravages chez les employés et les entreprises, en particulier les petites et moyennes entreprises. Croiriez-vous qu’il suffit d’un seul mot de passe faible pour que les pirates puissent pénétrer dans un réseau entier ?

Même si beaucoup d’entreprises investissent dans la cybersécurité pour lutter contre les menaces de sécurité et les violations de données, les mots de passe faibles utilisés par les employés permettent aux pirates d’accéder facilement non seulement à leurs ordinateurs personnels mais aussi aux données de l’entreprise.

Le rapport 2020 Verizon Data Breach Investigations Report a révélé que 81 % du total des violations de données étaient dues à l’utilisation de mots de passe faibles. C’est un pourcentage impressionnant.

Les attaquants utilisent de nombreuses méthodes différentes pour pirater les mots de passe, comme le credential stuffing (bourrage d’identifiant), les attaques par dictionnaire, les attaques par force brute et les rainbow table attack. Voyons brièvement ce que sont chacune d’entre elles.

Crédential stuffing

C’est l’une des attaques les plus courantes utilisées par les pirates en exécutant automatiquement des listes de base de données d’identifiants de connexion volés contre la connexion du site web cible. Dans ce type d’attaque, les pirates comptent sur le fait que de nombreux utilisateurs utilisent les mêmes mots de passe et variations de mots de passe.

Attaque par dictionnaire

Il s’agit d’un type d’attaque par devinette de mot de passe où les pirates utilisent un dictionnaire de mots couramment utilisés et souvent vus dans les mots de passe. Les personnes qui utilisent des mots ou des phrases réels dans leurs mots de passe sont très vulnérables à ce type d’attaque.

Attaque par force brute

Il s’agit d’un autre type d’attaque par supposition de mot de passe dans lequel les pirates soumettent autant de combinaisons de mots de passe (lettres, chiffres et symboles) que possible jusqu’à ce qu’un mot de passe soit finalement craqué.

Rainbow table attack

Cette attaque de piratage utilise une table de hachage qui contient les valeurs utilisées pour chiffrer les mots de passe et les phrases de passe. C’est similaire à une attaque par dictionnaire, mais les pirates utilisent un tableau au lieu d’une liste de mots.

3. Réseaux Wi-Fi non sécurisés

Bien que le travail à domicile ait ses avantages, si vous êtes connecté à un réseau Wi-Fi non sécurisé, comme les réseaux Wi-Fi publics disponibles dans les cafés, les restaurants, les hôtels, les bibliothèques, les espaces de co-working ou les aéroports, cela pourrait créer des problèmes de sécurité pour votre et votre employeur.

Un réseau Wi-Fi public est comme un Disneyland pour les pirates et les cybercriminels : il leur permet de pirater facilement des appareils pour voler vos données personnelles et votre identité.

Les pirates utilisent certaines techniques populaires pour attaquer votre ordinateur ou votre smartphone lorsque vous utilisez un réseau Wi-Fi non sécurisé. Discutons de quelques-unes d’entre elles.

Attaque de type « Machine-in-the-Middle » (MITM)

Il s’agit d’une attaque d’écoute où un pirate peut intercepter les données transmises entre un client (votre appareil) et le serveur auquel vous êtes connecté. Le pirate a ensuite la possibilité de communiquer avec vous par le biais de faux sites web ou de messages pour voler vos informations. Les réseaux Wi-Fi publics sont des cibles courantes car ils sont soit mal cryptés, soit pas cryptés du tout.

Attaque » Evil Twin »

Il s’agit d’un type de cyberattaque MITM dans laquelle les pirates profitent de réseaux W-iFi mal ou non cryptés (généralement des Wi-Fi/hotspots publics) pour mettre en place un faux réseau Wi-Fi avec un faux point d’accès (evil twin). Une fois que vous avez rejoint ce faux réseau, vous partagez involontairement toutes vos informations avec le pirate.

4. Utilisation des appareils personnels pour le travail

Bien que certaines organisations fournissent à leurs employés des appareils pour le travail à distance, la plupart des entreprises permettent toujours à leurs employés d’utiliser leurs appareils personnels (par exemple, ordinateurs portables, ordinateurs de bureau, tablettes et smartphones). Le résultat ? Un nombre croissant de failles de sécurité et de données.

Lorsque les employés travaillent à domicile en utilisant leurs appareils personnels, ils ne considèrent souvent pas que ces appareils ne reposent pas sur l’infrastructure informatique de leur entreprise et ne partagent pas les mêmes mesures de sécurité. C’est pourquoi les appareils personnels sont plus vulnérables aux cyber-menaces.

De plus, les employés qui travaillent à domicile en utilisant leurs appareils personnels peuvent aller sur tous les sites web qu’ils veulent et installer toutes les applications ou logiciels qui pourraient autrement être bloqués par un employeur pour des raisons de sécurité, ce qui en fait une cible facile pour les activités malveillantes et les pirates informatiques.

5. Logiciels malveillants et virus

Les logiciels malveillants et les virus sont devenus très sophistiqués, créant de graves problèmes pour les entreprises et les particuliers, surtout en ces temps difficiles de pandémie. Les mauvaises mesures de sécurité et les comportements imprudents des employés conduisent à la propagation des logiciels malveillants et des virus.

Attendez – les logiciels malveillants et les virus ne sont pas la même chose ?

La réponse est non. Si les virus sont un type de logiciel malveillant, tous les logiciels malveillants ne sont pas des virus.

Les logiciels malveillants sont un terme collectif désignant tout logiciel malveillant créé pour infecter et causer des dommages au système hôte ou à son utilisateur. Il existe différents types de logiciels malveillants, notamment les virus, les vers, les chevaux de Troie, les rançongiciels, les logiciels espions et publicitaires, et les scarewares.

Un virus informatique est un type de logiciel malveillant créé pour se répliquer et se propager à plusieurs appareils aussi largement que possible par le biais de sites web, d’applications, d’e-mails, de périphériques de stockage amovibles et de routeurs de réseau infectés, tout comme un virus biologique. Le but d’un virus informatique est de causer le plus de dommages possible à l’insu de l’utilisateur. Il peut facilement se propager à travers les serveurs et détruire les sites web.

6. Partage de fichiers non chiffrés

Si vous pensez que les logiciels malveillants, les virus et les pirates informatiques sont dangereux, le partage de fichiers non sécurisé est tout aussi dangereux et encore plus risqué pour le travail à distance.

Les employés à distance peuvent, par inadvertance, mettre en danger des données commerciales essentielles en adoptant de mauvaises pratiques. Partager des fichiers par le biais d’e-mails non cryptés rend aussi facile que de tirer des poissons dans un baril pour les pirates d’intercepter ces e-mails et de voler des informations.

L’utilisation d’un partage de fichiers dans un cloud bon marché et mal sécurisé, comme les lecteurs de stockage de cloud personnels, est un autre facteur de risque. De plus, les employés qui utilisent le partage de fichiers peer-to-peer (P2P) représentent une menace pour leur entreprise puisque n’importe qui peut avoir accès aux fichiers de données sur leurs appareils, y compris les pirates.

Les clés USB peuvent aussi être dangereuses si elles sont infectées par des logiciels malveillants car elles peuvent facilement contourner la sécurité du réseau. La situation s’aggrave si un employé configure son système pour lancer automatiquement un lecteur flash, ce qui permet d’accéder à du contenu malveillant.

Conseils de sécurité pour le travail à domicile afin de protéger vos données

Voici notre récapitulatif des meilleurs conseils de cybersécurité pour travailler à domicile en toute sécurité. Veillez à consulter d’abord votre employeur pour être certain que vous êtes tous les deux sur la même longueur d’onde.

1. Investissez dans un bon logiciel de sécurité

Il existe de nombreuses marques de logiciels de sécurité sur le marché qui aident à vous défendre contre les menaces de cybersécurité. La plupart de ces logiciels protègent vos appareils contre un large éventail de types de menaces différentes en même temps.

De nos jours, il existe une multitude de logiciels pour différents types d’attaques, notamment les antivirus, les anti-malwares, les bloqueurs de tentatives de piratage et la défense DDoS. Certains programmes sont gratuits tandis que d’autres sont payants, avec des prix allant de bon marché (2 $) à cher (120 $) selon les fonctions de protection qu’ils offrent.

Mais comme les cybermenaces évoluent en permanence et deviennent plus fortes pour contourner ces logiciels, il est préférable d’opter pour les versions payantes car elles sont généralement plus complètes et incluent des fonctions de sécurité plus robustes pour combattre les menaces vicieuses.

N’oubliez pas que ce qui sépare un logiciel de sécurité fiable d’un mauvais logiciel est la fréquence de ses mises à jour. En d’autres termes, si le logiciel se met continuellement à jour, cela signifie qu’il sera toujours au courant lorsqu’une nouvelle menace sera introduite dans le monde informatique.

2. Séparez les appareils professionnels des appareils personnels

Si vous travaillez à domicile, il est préférable d’utiliser deux appareils séparés pour le travail et l’usage personnel. Dans ce cas, si un appareil est compromis par une menace indésirable, l’autre ne sera pas affecté.

Cela ne vaut pas seulement pour vos ordinateurs, mais pour tout appareil connecté à Internet qui est ouvert aux risques externes. Cela inclut votre ordinateur, votre appareil mobile, votre tablette, etc. Cela s’applique même à d’autres appareils comme les unités de stockage portables.

Si vous n’avez pas déjà des appareils séparés, alors nous vous recommandons vivement de faire le changement. Certains employeurs fournissent à leurs employés des appareils de travail dédiés, surtout pendant la pandémie actuelle. Si c’est le cas pour vous, alors vous n’aurez aucun problème.

Une autre étape importante que nous vous recommandons est de toujours conserver des sauvegardes séparées mais continuellement mises à jour de vos fichiers de travail importants. Dans ce cas, vous pouvez utiliser vos appareils personnels uniquement pour ces sauvegardes – sauf, bien sûr, si ces informations sont hautement confidentielles.

3. Gardez le système d’exploitation à jour

La plupart des principaux systèmes d’exploitation ont leurs propres outils de défense, comme les pare-feu, pour empêcher certaines menaces d’affecter votre appareil. Comme pour les logiciels de sécurité, ces outils doivent être constamment mis à jour pour rester en phase avec les menaces nouvellement introduites.

Ces outils sont mis à jour avec la mise à jour du système d’exploitation. C’est pourquoi il est fortement recommandé de toujours garder les systèmes d’exploitation à jour sur tous vos appareils.

La plupart des systèmes d’exploitation vous donnent la possibilité de faire en sorte que les mises à jour se fassent automatiquement ou manuellement. Nous vous recommandons de garder l’option automatique pour que les mises à jour aient lieu dès qu’elles sont disponibles.

Un autre point important est de s’assurer que le système d’exploitation que vous utilisez est 100 % authentique. Cela est plus courant avec Microsoft Windows qu’avec d’autres systèmes d’exploitation, car certaines personnes installent une copie de Windows sans avoir la bonne clé d’activation nécessaire pour que tous ses outils de sécurité intégrés fonctionnent correctement.

4. Gardez les logiciels à jour

Les mises à jour logicielles ne se limitent pas à votre système d’exploitation – il est aussi crucial de maintenir constamment à jour tous les logiciels et programmes que vous utilisez sur vos appareils, en particulier les programmes qui dépendent de la connexion à Internet pour fonctionner.

Cela inclut, sans s’y limiter, vos navigateurs et vos programmes de communication (Zoom, Skype, Whatsapp Messenger, etc.). Tous ces programmes ont généralement leurs propres mesures de sécurité intégrées, qui, comme tout logiciel de sécurité, nécessitent des mises à jour régulières pour faire face à toute menace nouvellement introduite.

Sur vos appareils professionnels, il est également important de n’installer que les programmes dont vous as réellement besoin pour le travail et de garder tous les autres programmes tels que les jeux, les applications de streaming, etc. sur vos appareils personnels. Cela va de pair avec le conseil « séparer les appareils professionnels des appareils personnels » dont nous avons parlé précédemment.

5. Sécurisez votre réseau Wi-Fi

Aujourd’hui, presque tous les foyers utilisent un réseau Internet sans fil, ou Wi-Fi, au lieu d’un câble Ethernet. Comme vous le sais, pour se connecter au réseau, il faut un mot de passe, que vous avez créé lors de la configuration de votre routeur. Ce mot de passe est un facteur important pour déterminer si votre réseau Internet domestique est sécurisé ou non.

Le résultat le moins dommageable de la pénétration de votre réseau est le ralentissement de votre vitesse Internet, car plusieurs appareils indésirables y sont connectés et l’utilisent. Cependant, des problèmes plus graves peuvent survenir, comme des cybercrimes commis par d’autres parties utilisant votre réseau, qui remonteront jusqu’à vous.

Si vous avez un voisin fouineur avec des compétences techniques, il y a toujours un risque qu’il découvre votre mot de passe et pénètre dans votre réseau. C’est pourquoi il est important d’avoir un mot de passe complexe, mais pas si complexe que vous finissiez par l’oublier vous-même.

Cela ne s’arrête pas là. Vous devriez aussi changer votre mot de passe de temps en temps pour qu’il soit encore plus sûr. Enfin, n’oubliez pas d’installer régulièrement les mises à jour de votre firmware pour protéger votre réseau de toute nouvelle vulnérabilité.

Si vous travaillez depuis un réseau public (café, hôtel, etc.), il est recommandé de choisir de garder votre appareil invisible sur le réseau (vérifiez vos options de partage lorsque vous vous connectez au réseau).

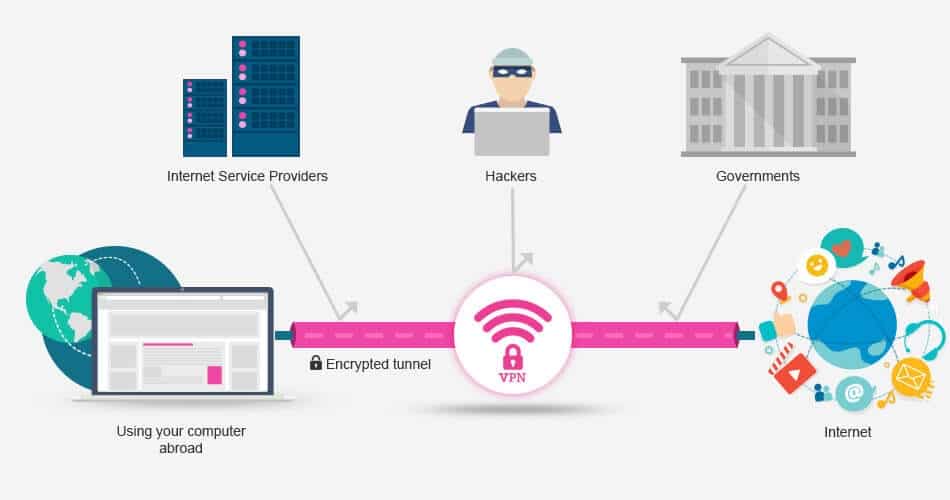

6. Utilisez un VPN

Un réseau privé virtuel (Virtual Private Network ou VPN) est surtout connu pour contourner les géolocalisations en ligne afin d’accéder aux sites de streaming qui sont bloqués dans certains endroits du monde. Cependant, les VPN sont aussi utilisés pour des raisons de sécurité. Par exemple, ils chiffrent votre connexion et sécurisent toutes vos données de navigation contre les intrus indésirables.

Lorsque vous vous connectez à un VPN, au lieu que vos données passent par les serveurs du fournisseur d’accès Internet (FAI), elles passent par les serveurs de l’entreprise du VPN. Au cours de ce processus, votre IP est modifiée, ce qui permet de cacher votre véritable identité en ligne.

Il existe de nombreux noms de VPN sur le marché aujourd’hui, et tous ont plus ou moins le même objectif. Cependant, il y a quelques facteurs clés à prendre en compte pour choisir le bon VPN pour vous.

Tout d’abord, vous devez vous assurer que le VPN que vous choisissez fonctionne réellement dans votre pays, car plusieurs pays bloquent l’utilisation d’un VPN. Vous pouvez le savoir en demandant au support client du VPN avant de vous abonner.

Les autres facteurs sont les niveaux de cryptage que le VPN prend en charge (L2TP, OpenVPN, etc.) et le nombre et l’emplacement de ses serveurs. Le niveau de cryptage peut déterminer si un VPN est suffisamment sécurisé ou non. De nombreux VPN prennent aujourd’hui en charge plusieurs niveaux de cryptage, qui conviennent à différentes situations.

Le nombre et les emplacements des serveurs VPN déterminent si vous trouverez ou non un serveur suffisamment proche de votre géolocalisation pour bénéficier de vitesses de connexion plus rapides. Plus le serveur est proche, plus la vitesse de connexion est rapide.

Les VPN sont dotés de plusieurs fonctions de sécurité. Une fonction utile que vous pourriez rencontrer est le kill switch. Son but est de bloquer complètement votre connexion Internet au cas où, pour une raison quelconque, votre connexion VPN tomberait inopinément. Cela protège vos appareils d’être exposés pendant cette baisse de connexion.

D’autres VPN proposent des extensions de navigateur et des applications pour différents appareils et systèmes d’exploitation (Windows, Mac, iOS, Android, Linux, etc.). Dans certains cas, vous pouvez même configurer votre routeur domestique pour qu’il se connecte directement via le VPN, ce qui permet de sécuriser tous les appareils connectés au réseau en même temps.

7. Sécurité physique

Lorsque vous travaillez dans les bureaux de votre entreprise, ce n’est pas à vous de protéger physiquement vos appareils contre le vol. Il y a généralement du personnel de sécurité qui s’en occupe pour vous, même si dans certains cas, il peut vous être demandé de verrouiller votre bureau ou votre ordinateur avant de partir.

Le même concept s’applique à la maison, mais les raisons sont différentes. Au bureau, il n’y a que vous et votre personnel féru de technologie qui se promènent, mais à la maison, il y a des enfants, des animaux domestiques, des parents ou même des amis. Nous ne voulons pas dire que vous ne pouvez pas leur faire confiance ou qu’ils affecteront intentionnellement vos appareils professionnels, mais vous devez tout de même protéger vos données contre les manipulations indésirables.

Pour cela, gardez tous vos appareils et articles liés au travail (documents, fichiers, etc.) sous clé dans une pièce séparée – ou, lorsque vous ne les utilisez pas, garde-les sous clé dans un placard sécurisé ou dans tout autre endroit auquel vous êtes la seule personne à pouvoir accéder.

8. Utilisez un navigateur et un moteur de recherche sécurisés

Nous savons déjà que les navigateurs et moteurs de recherche populaires, comme Google et Bing, collectent vos données pour leurs propres besoins publicitaires. Cela est inquiétant lorsqu’il s’agit de votre travail, car vous traitez probablement des informations sensibles.

Ne vous méprennez pas – nous ne voulons pas dire que ces moteurs de recherche sont mauvais ! Mais quand il s’agit de votre travail, il vaut mieux prévenir que guérir. C’est pourquoi vous pouvez les utiliser dans votre vie personnelle quotidienne, mais il est préférable d’utiliser une alternative plus privée au travail.

Il existe plusieurs alternatives de moteurs de recherche qui remplissent cet objectif. Le plus populaire est DuckDuckGo. Non seulement son moteur de recherche ne collecte qu’un minimum de données, mais il possède aussi son propre navigateur pour les appareils mobiles qui porte le même concept de confidentialité.

Contrairement à la plupart des moteurs de recherche, DuckDuckGo ne collecte pas d’informations qui révèlent votre identité en ligne. Au lieu de cela, il vous permet de naviguer sur Internet sans profil d’utilisateur, ce qui est utile pour éviter les publicités ou les résultats de recherche personnalisés.

9. Sauvegardez vos données

Plusieurs facteurs peuvent vous faire perdre tes données, et c’est pourquoi conserver des sauvegardes séparées mais continuellement mises à jour est l’un des conseils les plus importants de notre liste. Il existe deux principales façons de conserver des sauvegardes : les sauvegardes physiques et les sauvegardes dans le cloud.

Les sauvegardes physiques sont la méthode la plus traditionnelle qui consiste à conserver une sauvegarde de vos données sur un disque dur séparé ou, plus préférablement, sur un disque dur portable. La fréquence à laquelle vous mettez à jour vos sauvegardes dépend surtout de votre charge de travail. En d’autres termes, plus vous travaillez, plus les sauvegardes doivent être fréquentes (par exemple, des sauvegardes quotidiennes, hebdomadaires, etc.)

Contrairement aux disques de stockage physiques, le stockage dans le cloud est basé sur des serveurs distants auxquels vous pouvez accéder depuis n’importe quel appareil partout dans le monde. Vous pouvez aussi partager cet accès avec vos collègues, vos employés ou vos employeurs. De plus, le risque que l’unité de stockage soit endommagée et entraîne une perte de données est bien moindre qu’avec les disques de stockage physiques que vous gardez avec vous.

Aujourd’hui, il existe de nombreux services de stockage dans le cloud, qui varient tous en termes de capacité disponible, de fonctionnalités et de prix. Les plus populaires de ces services sont Google Drive, Dropbox, Microsoft OneDrive, Apple iCloud Drive et IDrive. Notre conseil ?

Investissez dans une solution de stockage dans le cloud hautement sécurisée pour protéger vos données, et n’oubliez pas de vous sécuriser sur le cloud.

10. Utilisez le partage de fichiers cryptés

Tous les principaux systèmes d’exploitation actuels sont dotés d’un outil de chiffrement intégré qui vous permet de crypter tous les fichiers de l’appareil. Cependant, vous devez l’activer vous-même, car cet outil n’est pas activé par défaut. Il est plus important de crypter les fichiers partagés entre vous et vos collègues de travail/employés/employeurs.

Ces fichiers sont accessibles par de nombreuses parties (les personnes avec qui vous les partagez), et ils risquent donc d’être exposés à des violations indésirables.

Nous ne disons pas que le fait de crypter vos fichiers empêchera complètement les mauvais acteurs de mettre la main sur tes données, mais cela diminuera sûrement beaucoup leurs chances. Et même s’ils accèdent aux informations, elles seront cryptées, ce qui rendra leur utilisation difficile.

11. Configurez l’authentification à deux facteurs

L’authentification à deux facteurs (2FA) est une mesure de sécurité relativement nouvelle vers laquelle se tournent de nombreux services pour sécuriser davantage les comptes des utilisateurs. Elle nécessite une étape de vérification supplémentaire pour se connecter à un compte ou effectuer une transaction (comme les services financiers).

Par exemple, lorsque vous essayez d’acheter quelque chose en ligne avec votre carte bancaire, certains services de cartes vous demandent de saisir un mot de passe à usage unique (OTP) qui est envoyé à votre téléphone par SMS. Pour terminer votre transaction, vous devez ensuite entrer ce code pour terminer votre achat comme un type de vérification de sécurité. Cela permet d’éviter les transactions non autorisées.

Une méthode similaire est utilisée dans de nombreux cas, par exemple lorsque vous oubliez votre mot de passe et que vous devez le réinitialiser. Certains services appliquent cette méthode par défaut, tandis que d’autres vous donnent la possibilité de l’utiliser ou de la désactiver.

Lorsque vous y êtes invité, il est fortement recommandé d’accepter d’utiliser 2FA pour sécuriser davantage tous vos comptes.

12. Utilisez des mots de passe forts

Que ce soit sur votre téléphone ou sur votre ordinateur, vous devez utiliser des mots de passe très imprévisibles que vous seul pouvez retenir. Ils n’ont pas besoin d’être longs, mais ils doivent être aussi complexes que possible. Une bonne gestion des mots de passe est l’un des plus importants conseils de sécurité pour le travail à domicile que vous recevras.

Cela signifie qu’ils doivent, au minimum, contenir des chiffres et des lettres. Vos mots de passe doivent contenir une combinaison de lettres majuscules, de lettres minuscules, de chiffres et de caractères non alphanumériques (points d’interrogation, symbole &, etc.).

Même si nous vous recommandons d’avoir des mots de passe très complexes pour tous vos comptes, vous ne devez pas être complexe au point de finir par oublier les mots de passe que vous avez définis.

Il est également important d’éviter d’utiliser un seul mot de passe pour tous vos comptes. Si les mots de passe multiples sont trop difficiles à retenir, vous pouvez toujours utiliser un gestionnaire de mots de passe.

Un gestionnaire de mots de passe fiable vous aide à définir des mots de passe forts pour tous vos comptes et facilite l’envoi de vos identifiants de connexion à n’importe quel site, le tout sans que vous ayez à vous souvenir de vos mots de passe vous-même. Ces gestionnaires facilitent également le processus de mise à jour périodique de vos mots de passe.

Les gestionnaires de mots de passe peuvent être utilisés au niveau personnel ou de l’entreprise, aidant ainsi tous vos employés à sécuriser leurs comptes et contournant le risque qu’un ou plusieurs employés provoquent une violation de données en appliquant des mots de passe faibles.

13. Fais attention aux sites d’hameçonnage (phishing)

Celle-ci peut sembler basique : Ne cliquez pas sur les liens suspects.

Cela semble simple, non ?

Eh bien, c’est un peu plus complexe que cela. Nous sommes sûrs qu’à présent, vous ne tomberez pas dans le piège de l’e’mail de scam du prince nigérian, mais les attaquants d’aujourd’hui deviennent beaucoup plus sournois.

Lorsque vous travaillez, vous ne devez cliquer que sur des liens liés au travail et provenant de sources fiables. Si un e-mail vous semble suspect de quelque manière que ce soit, ne l’ouvrez pas. Et si vous êtes curieux à propos de quelque chose que vous avez reçu, comme un lien prétendant contenir des informations importantes sur la COVID-19, vérifiez d’abord auprès de sources de confiance (par exemple l’OMS, le CDC, etc.). Il est également important d’apprendre à identifier un site web sécurisé.

Si votre travail nécessite des recherches et la navigation sur des sites web inconnus, ne vous laissez pas tenter par les différentes publicités affichées sur ces sites. Contentez-vous de vous en tenir à vos informations cibles et quittez le site web.

14. Verrouillez vos appareils

Ce conseil vaut aussi bien pour votre smartphone que pour votre ordinateur. Chaque fois que vous ne les utilisez pas, gardez-les toujours verrouillés avec un mot de passe. Aujourd’hui, certains téléphones utilisent même la reconnaissance des empreintes digitales pour le déverrouillage en plus des mots de passe. D’autres utilisent des motifs, la reconnaissance faciale et plusieurs autres méthodes.

Lorsque nous travaillions dans des bureaux, nous étions toujours tenus de verrouiller nos ordinateurs de bureau lorsque nous n’étions pas présents, afin d’éviter tout accès non autorisé et la compromission de nos informations professionnelles.

Cela s’applique aussi quand on est à la maison, mais pour des raisons différentes. Par exemple, lorsque vous ne travaillez pas, vous ne voudriez pas que vos enfants accèdent à votre ordinateur et salissent votre travail. Assurez-vous d’utiliser des mots de passe forts lorsque vous verrouillez vos appareils.

15. Utilisez plusieurs adresses e-mail

Tout comme l’utilisation d’appareils séparés pour le travail et l’usage personnel, il en va de même pour les adresses e-mail. Il est important d’avoir un compte e-mail séparé pour votre travail et un autre pour votre usage personnel afin d’éviter qu’aucun des comptes ne soit affecté si l’autre est compromis de quelque façon que ce soit.

Cela vous donne aussi une apparence plus professionnelle, surtout si tu es un indépendant qui traite avec différents clients. Soyons honnêtes. Nous avons tous été à cet endroit où nous avons une adresse e-mail personnelle embarrassante à un moment de notre vie. C’était amusant quand on l’utilisait pour les réseaux sociaux ou l’école, mais c’est une autre histoire dans un environnement professionnel.

Il n’est pas nécessaire d’avoir un seul compte pour le travail et un autre pour l’usage personnel. Vous pouvez avoir plusieurs comptes différents à des fins différentes. Par exemple, vous pouvez avoir un compte pour le travail, un autre pour les finances (banques, transferts d’argent, etc.), un pour les réseaux sociaux et un pour toutes les autres utilisations personnelles.

Plus vous utilisez de comptes, plus vous serez en sécurité. Cependant, veillez à ne pas en faire trop et à ne pas finir par oublier les mots de passe, les adresses e-mail elles-mêmes ou à ne pas savoir quelle adresse e-mail est définie pour quel usage.

16. Activez l’effacement à distance

Cette fonction n’est pas seulement utile pour vos appareils professionnels mais aussi pour vos appareils personnels. Aujourd’hui, la plupart des systèmes d’exploitation sont dotés d’une fonction qui te permet d’effacer tout leur stockage à distance. C’est utile si votre appareil est perdu ou volé pour éviter que toutes vos données ne tombent entre de mauvaises mains.

Avant d’activer cette fonction ou de l’utiliser, assurez-vous que vous avez des sauvegardes mises à jour sur un appareil séparé ou sur le cloud (comme mentionné précédemment). Si votre appareil est perdu ou volé et que cette fonction est activée, une fois que l’appareil est allumé et connecté à Internet, vous pourrez supprimer toutes les données qu’il contient depuis n’importe quel autre appareil, partout dans le monde.

17. Faîtes attention aux applications tierces

Toutes les applications que vous utilisez pour le travail ne sont sûrement pas créées par votre entreprise, et vous vous appuyez probablement sur quelques applis tierces. Vous ne pouvez pas toujours être sûr que ces applications, ou les fournisseurs de services tiers, prennent les mêmes précautions de sécurité que vous, et il est donc fortement recommandé de s’assurer que les applications que vous utilisez sont dignes de confiance.

La meilleure façon de savoir si ces applications sont sûres ou non est de consulter leurs notes de sécurité sur les sites d’évaluation. C’est comme faire une vérification des antécédents d’un client ou partenaire commercial potentiel. Il existe de nombreux sites web bien connus qui sont spécialisés dans ce genre de critiques.

18. Activez le contrôle d’accès

Le contrôle d’accès est un élément fondamental de la sécurité des données, surtout dans le cas du travail à distance. C’est une méthode qui permet de garantir que les employés sont bien ceux qu’ils prétendent être. Lorsqu’il s’agit de travailler à domicile, le contrôle d’accès logique devrait être une priorité absolue.

Par contrôle d’accès logique, nous entendons la mise en place d’un système automatisé capable de contrôler la capacité d’un utilisateur à accéder aux ressources système de l’entreprise, comme les réseaux, les applications et les bases de données. Le système peut automatiquement identifier, authentifier et autoriser les utilisateurs qui tentent d’y accéder.

En limitant virtuellement l’accès aux données de l’entreprise, vous pouvez sécuriser votre entreprise et minimiser les menaces de cybersécurité comme les violations et les fuites de données.

19. Désactivez la diffusion du nom du réseau

Lorsque vous configurez votre réseau Wi-Fi à la maison, vous pouvez choisir de rendre le nom du réseau visible pour toute personne ayant activé le Wi-Fi sur son appareil ou de le rendre invisible, et pour se connecter, l’utilisateur doit saisir le nom du réseau (en désactivant la diffusion du nom du réseau).

Si une personne mal intentionnée ne peut pas voir votre réseau, elle n’essaiera pas de le pirater. La première étape pour pirater un réseau est de pouvoir voir ce réseau. Si cette fonction est désactivée, le risque qu’il soit piraté diminue considérablement.

20. Support informatique et formation à la cybersécurité pour les employés

Un conseil : Ne faîtes pas l’impasse sur la formation à la cybersécurité de votre entreprise. C’est tellement important, surtout si votre entreprise est passée au travail à distance à domicile.

Les entreprises ne doivent pas ignorer de proposer des séances de formation utiles sur la cybersécurité à leurs employés si elles veulent maintenir leur entreprise à flot en ces temps difficiles. En tant qu’employé, il est important d’assister à ces sessions de sécurité et de suivre les politiques de cybersécurité de votre entreprise pour vous protéger, vous et votre entreprise, de toute cyber-menace nuisible.

Résumé

Pour conclure, les organisations et les employés doivent prendre très au sérieux les risques de sécurité du travail à domicile.

Même si le travail à domicile s’est avéré fructueux, plus productif et plus pratique, sans prendre les mesures de cybersécurité adéquates, il peut se transformer en véritable cauchemar pour les employés et les entreprises.

Cependant, si vous suivez les conseils de sécurité discutés ci-dessus, vous profiterez d’une expérience de travail à distance sûre et efficace.

Il vous reste des questions sur la façon de protéger vos données en travaillant à domicile ? Discutons-en dans la section des commentaires !