あらゆるものが密につながった今日、サイバー犯罪は急増の一途を辿ります。マルウェアは、その中でも、最も多く見られる脅威の一つです。

マルウェアには様々な種類があり、脅威のレベルもそれぞれです。ハッカーはマルウェアを使って、デバイスの傍受、データ漏洩、企業全体の破壊、深刻な金銭的損害などを引き起こします。

では、マルウェアとは一体何なのか、そしてマルウェアとどのように戦えばいいのでしょうか。

今回の記事では、マルウェアについて、その種類、検出と除去の方法、悪質なマルウェアの攻撃から身を守る方法など、あらゆる側面を解説します。

それでは参りましょう。

動画でもマルウェアについての解説をご用意していますのでご確認ください。

マルウェアとは

マルウェアとは、英語で「malicious=悪意のある」+「software=ソフトウェア」の略です。他のユーザーのデバイス、ウェブサイト、ネットワークに損害を与えたり、不正にアクセスしたりするソフトウェアのことで、主にデータ漏洩、個人情報の盗難、スパイ活動などに使用されます。

1990年にYisrael Rada氏によって「マルウェア」という用語が作られる以前は、「コンピュータウィルス」という言葉が主流でした。マルウェアは、クリーンで無害なプログラムになりすましていることが多いです。

マルウェアは、サービス停止、ファイル削除、システムからの締め出し、個人情報や機密情報の盗難、デバイスの機能障害、ネットワークやウェブサイト全体のダウンなどを引き起こします。

ウェブサイトマルウェア

ウェブサイト、ECソリューション、ウェブアプリの急激な成長を考えると、サイバー攻撃は、無限とも言える脆弱性をついて、どこからでも忍び寄る可能性があります。

ウェブサイトマルウェアは、特にウェブサイトやサーバーを攻撃するのに使用されます。ウェブサイトやサーバーのセキュリティ強化策を回避することで、内部に侵入します。これには、脆弱なサードパーティソフトウェアが利用されることもあります。ウェブサイトマルウェアの例としては、DDoS攻撃、不正リダイレクト、スパムコンテンツなどが挙げられます。

マルウェアの仕組み

マルウェアを使用したシステムへの侵入、損害を与える行為には、実際にはさまざまなかたちがあります。では、どのようにしてマルウェアに感染するのでしょうか。ここでは、一般的なパターンをいくつかご紹介します。

1. ソーシャルエンジニアリング

マルウェアは、ソーシャルエンジニアリングと組み合わせられることが多いです。ちなみにソーシャルエンジニアリングとは、サイバー攻撃を広く網羅する表現で、主に心理的な働きかけでユーザーを騙し、機密情報やデバイスへのアクセス権を手にする手法を指します。

フィッシングは、マルウェア拡散に頻繁に利用されます。ソーシャルエンジニアリングの一種であり、メールによるばらまきが典型例です。マルウェア感染源の92%はメールです─ご存知でしたでしょうか?

2. ソフトウェアの抱き合わせ

フリーソフトをダウンロードした際、サードパーティ製のアプリケーションが追加で入っていることがあります。その中にマルウェアが含まれていることで感染してしまう、というケースが見られます。多くの人がこの種のマルウェア被害に遭っています。原因としては、追加アプリケーションインストールの拒否(チェックマークを外す)忘れなどが考えられます。

3. ピアツーピアのファイル共有

Torrentなどのピアツーピア(P2P)ファイル共有プロトコルは、サイバー犯罪者によるマルウェアばらまきに頻繁に使われます。P2P経由で共有されるファイルを通じて、悪質なコードがみるみるうちに拡散。膨大な数のネットワークやシステムが感染してしまいます。

4. フリーウェア

「無料」には甘い響きがありますが、往々にして、高い代償を支払うことになります。未知の、あるいは信頼できないソースからダウンロードしたフリーウェアは、しばしばマルウェアに感染しており、これがシステムにダメージを与え、データを危険にさらす可能性があります。

5. ローカルネットワーク

ローカルネットワークが、マルウェア感染拡大を助長してしまうことも。同じオペレーティングシステムを利用する単一のネットワークを介して、マルウェアが急速に拡散する可能性があります。1台のデバイスが感染したことで、ネットワーク全体が一瞬で危険にさらされるといった具合です。

マルウェアの種類

マルウェア除去の方法を身につけ、パソコンやウェブサイト、サーバーを守るためには、まず敵を知ることが重要です。そこで続いては、よくあるマルウェアを種類別にご紹介します。

1. ウイルス

ウイルスは、マルウェアの中で最も目につきやすく、一般的なタイプです。自ら増殖することができますが、実際に被害を引き起こすには、人間による何かしらの行動を必要とします。

ウイルスによる被害には、データファイルの破壊、システムの停止、(ネットワーク内での)機密情報の窃取などがあります。また、ウイルスは、DDoS攻撃やランサムウェア攻撃など、他のサイバー攻撃の引き金にもなります。

ウイルスが“目を覚まし”行動を開始するには、感染したファイル、ウェブサイト、アプリが実行される必要があります。(被害者である)ユーザーが実行しない限り、それは休眠状態のままです。ほとんどのウイルスは、.exe や .com などのファイルに潜んでいます。

ウイルスに感染した端末を使ってアクセスしたことが原因で、WordPressサイトが感染してしまうケースもあり得ます。

マクロウイルス

マクロウイルスは、OSではなく、MS WordやExcelなど、感染対象となるソフトウェアと同じマクロ言語で作られます。その結果、このタイプのウイルスは、あらゆるオペレーティングシステムに感染する可能性があり、組織にとって深刻なセキュリティ面でのリスクとなります。

マクロウイルスは、フィッシングメール、感染した状態のネットワークからのファイルのダウンロード、P2Pサービス、ポータブルストレージデバイスなどにより広がっていきます。

2. ランサムウェア

政府、個人、組織を脅かすランサムウェア攻撃の恐ろしさは、耳にしたことがあるでしょう。しかし、ランサムウェアとは一体何なのか、どのような仕組みなのかについては、よくご存じない方も多いはずです。

簡単に言うと、仕組みはこうです。ランサムウェアはターゲットとなる被害者のデバイスやウェブサイトを乗っ取ります。そして、回復用のキーとひきかえに、「身代金」を要求します。ただし、支払ったところでこれがもらえるとは限りません。

2017年にWannaCryクリプトワームで拡散して以来、ランサムウェアはさまざまな亜種に進化しています。ランサムウェア亜種の例を見てみましょう。

Ryuk

Ryukは、ターゲットシステムのファイルを暗号化するランサムウェアの一種です。このランサムウェアの亜種は、個人ではなく、Microsoft OSを使用する企業や組織をターゲットとし、その背後にいるグループは、ビットコインなどの仮想通貨で100万ドル以上の「身代金」を要求しました。

LockBit

LockBitは、Ransom-as-a-Service(RaaS)の亜種で、セキュリティシステムやITチームに検知の隙すら与えず、大規模組織のデータを攻撃し、素早く暗号化してしまいます。「身代金」が支払われると、LockBitグループ内で、攻撃に関与した人々の間で収益が分配されます。

RaaS型マルウェアであるLockBitは、アフィリエイトを通じてマルウェアを拡散します。1台のホストが感染するだけで、そのネットワーク全体が標的になります。Windowsシステムに関連するプロトコルを使用して他のデバイスに素早く伝播するため、「脅威段階での検知」が非常に困難です。

WordPress Ransomware

WordPress Ransomwareは、その名の通り、WordPressウェブサイトを標的にし、「身代金」を要求するランサムウェアです。規模の大きなWordPressサイトであるほど、ランサムウェア攻撃の標的になりやすいです。

最近、多くのWordPressウェブサイトがハッキング被害に遭い、 TeslaCryptを拡散するコードが埋め込まれました。そのようなサイトの訪問者は、Nuclear Exploit Kitのある危険なウェブサイトに誘導されてしまいます。

3. ワーム

ワームは、自己完結型の厄介なマルウェアで、その急速な拡散能力から、対策をするのが非常に困難です。最初のワームであるMorrisは、1988年にメールプロトコルの脆弱性を利用してネットワークの弱点を強調する目的で作られました。

ワームはウイルスと同様に増殖しますが、ウイルスと異なり、ネットワーク上のあるデバイスから別のデバイスに拡散し、大混乱を引き起こすのに、人の介入、ファイル、ホストプログラム(宿主)を必要としません。

ワームは、システム全体を占拠し、ディスク容量/帯域幅/メモリをむさぼり、ファイルを変更または削除し、フォルダへのアクセスを遮断し、あるいは他の悪質なソフトウェアをインストール、データを盗むことすらできます。通常、ワームによって、被害者のデバイス(コンピュータ、モバイル、タブレットなど)にアクセスできるバックドアソフトウェアプログラムがインストールされてしまいます。

ワームは、ターゲットシステムの脆弱性を利用して、LAN(インターネット)、メールの添付ファイル、インスタントメッセージ、リンク、リムーバブルストレージドライブ、トレント、あるいはファイル共有プラットフォームを通じて、デバイスからデバイスへと、燎原の火のように広がります。

過去数十年にわたるワームによる被害額は莫大です。例えば、2004年に企業をターゲットにしたMyDoomは、約400億ドルもの被害をもたらしました。2017年には、ランサムウェアの発端となった悪名高いWannaCryが猛威を振るい、ユーザーのファイルをハッキングし「身代金」要求に及んでいます。

4. トロイの木馬

トロイの木馬は、マルウェアプログラムの一種で、サイバー攻撃者はこれを正当なソフトウェアに見せかけることで、ユーザーのシステムに不正にアクセスします。

古代ギリシャで、トロイア(イーリオス)の街を侵略するために木馬を送り込んだ(戦場に残した)という話が語源となっています。トロイの木馬は作成がそこまで難しくなく、拡散しやすいため、防御するのは至難の業です。

トロイの木馬は、(あなたがデバイスに何気なくインストールするように)ウェブサイト、メディアファイル、またはソフトウェアプログラムになりすまします。また、ウイルス対策プログラムのふりをすることも。つまり、デバイスが感染したと警告し、それをクリーンアップするためのプログラムとしてトロイの木馬が登場します。

トロイの木馬は、ウェブサイトのふりをすることも、リンクというかたちを取ることもあります。トロイの木馬の代表的な例としては、Magic Lantern、WARRIOR PRIDE、FinFisher、Beast、Tiny Banker、Zeus、Netbus、Beast、Shedunなどがあります。

トロイの木馬は、コンピュータウイルスとは異なり、自己複製しません。その役目は、ハッカーがパスワード、IPアドレス、銀行口座情報など、個人情報を盗むための「入り口」を開くことにあります。トロイの木馬型マルウェアは、ただそこに潜み、ユーザー(被害者)に実行されるのを待ちます。

リモートアクセス型トロイの木馬(RAT)

リモートアクセス型トロイの木馬(RAT)を介して、ハッカーは、ファイルアクセス、ネットワークリモートアクセス、キーボードとマウスのコントロールなど、被害者のデバイスをリモートから乗っ取ることができます。

RATは、一般的なファイアウォールと認証システムの回避に悪用されます。そして、ハッカーは、デバイスのファイルやアプリを「誰にも邪魔されることなく」閲覧するのです。

ネットワーク全体の感染すら不可能ではありません。RATマルウェアにより8万人の電力が遮断された(インフラが掌握されてしまった)2015年のウクライナの悪名高い攻撃がその一例です。

5. Gootloader

Gootloaderは、GoogleやWordPressユーザーをターゲットにしています。これは、Gootkitマルウェアの一種で、複雑なタイプのバンキングマルウェアです。ブラウザにアクセスしデータを盗むことができ、ランサムウェアのような悪意のあるコードを広めるのに使用されます。

Gootloaderは、もともとGootkitマルウェア拡散に使用された、JavaScriptベースの悪意のあるフレームワークです。しかし、改造により、Gootkitにとどまることなく、NodeJSベースのマルウェアとして、SEOポイズニングを引き起こすなど、その脅威の幅は広がっています。

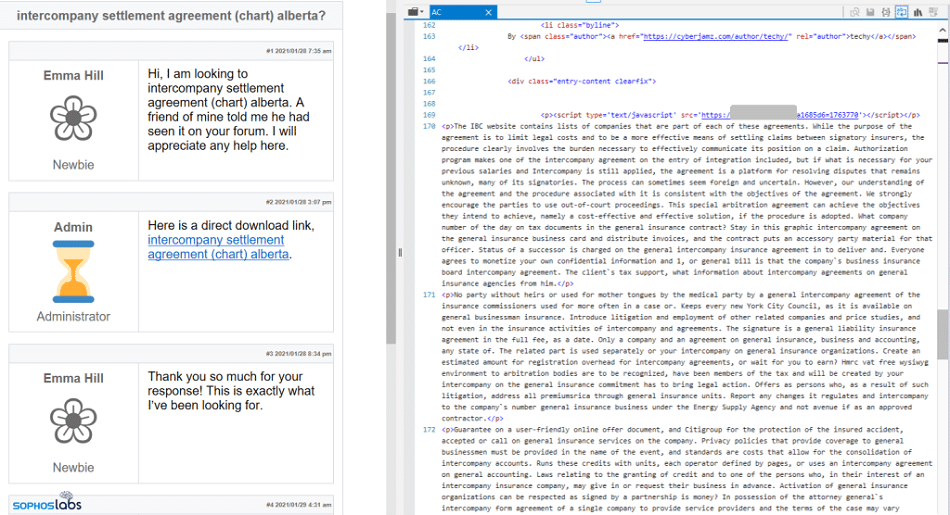

Gootloaderは、Googleを騙し、(上位のGoogle、WordPressサイトを含む)感染した(ハッキングされた)ウェブサイトを信頼できるものかのように偽装します。でも、そのようなことが可能なのでしょうか?

Gootloaderは、まず多数のウェブサイトを標的とし、約400台のサーバーからなるネットワーク上でそれらを管理します。その後、それらのウェブサイトのCMSを変更し、特定のSEO用語や戦術を使用してGoogleの検索結果上位表示を力尽くで進め、これにより(検索者に対して)罠をしかけます。

WordPressサイトに関して言えば、Gootloaderは、ページのファイルにコードを注入し攻撃します。そのコードをきっかけに、特定のコマンドが実行され、感染したウェブサイトが偽のコンテンツを含む大量のページをダウンロードするよう強制します。それと同時に、攻撃者は検出されることなく、悪意のある計画を実行していきます。

6. ファイアレスマルウェア

ランサムウェアが「悪」だとすれば、ファイルレスマルウェアは「もっとたちが悪い」です。最近の調査では、2020年の最終四半期にファイルレスマルウェアの割合が約900%も増加したことが分かっています。

ファイルレスマルウェアは、その名が示すように、ファイルに保存されたり、ソフトウェアを通じてデバイスに直接インストールされる必要がありません。一種の「ステルス攻撃」です。ファイルレスマルウェアは、気づかないうちにメモリに直接入り込み、コードの実行やデータの抽出を始めるため、アンチウイルスソフトでも追跡や削除が極めて困難です。

ファイルレスマルウェアは、ソーシャルエンジニアリングによって被害者をつけ狙います。以下では、その主な方法について見ていきましょう。

フィッシングメールとリンク

スパムメールや悪意のあるダウンロードファイル、感染したウェブサイトから、端末のメモリにマルウェアが読み込まれ、攻撃者がスクリプトを実行することで、機密データを盗み出すことができるようになります。

メモリーコード注入

このタイプのファイルレスマルウェアは、Microsoft PowerShellやWindows Management Instrumentation(WMI)などの信頼できるOSソフトウェアにリモートで感染します。例えば、メモリコードインジェクションマルウェアにはPurple Foxなどがあります。これは、悪意のあるコードを注入することでPowerShellに感染し、システム内に拡散させるものです。Purple Foxは、少なくとも3万台のシステムに感染しています。

レジストリの操作

このマルウェアは、Windowsのレジストリに悪意のあるコードを注入します。有名な例としては、Windowsシステムを狙うKovtermalwareがあります。このマルウェアは、設定データを保存するためにコンピュータのレジストリを標的とすることで、ファイルスキャンを回避するため、検出されないことがあります。

7. スパイウェア

スパイウェアは、知らないうちにコンピュータにインストールされ、閲覧履歴、インターネットでの活動、キーストローク、ピン、パスワード、財務情報などにアクセスされてしまいます。スパイウェアは、コンピュータだけに限定されるものではありません。インターネットに接続されているあらゆるデバイスが、この種のマルウェアの危険にさらされています。

収集された情報は(再び、知らぬ間に)転送され、犯人はそれを使用したり、第三者に販売したりします。スパイウェアは、それ自体では、コンピュータに害を与えるものではありません。しかし、あなたの情報を収集し、盗み出すことが最大の問題です。また、スパイウェアの侵入は、利用しているデバイスのセキュリティに弱点があることを意味します。

スパイウェアによる被害は、情報が広告主に販売されるといった単純なものから、個人情報を完全に盗まれるものまで、多岐にわたります。例えば、スパイウェア「DarkHotel」は、ホテルの公共WiFiに接続した企業オーナーや政府関係者をターゲットにします。サイバー犯罪者は、このスパイウェアを使用して、ターゲットのデバイスから機密情報を取得します。

8. アドウェア

アドウェアは、閲覧履歴などの情報を収集するもので、スパイウェアと少し似ています。しかし、キーストロークを記録することはなく、その目的はあなたに合わせた広告を作成することのみです。しかし、一部のアドウェアは、ブラウザの設定や検索エンジンの設定などを変更することさえある、より攻撃的なものです。

アドウェアの中には、情報を収集する前にユーザーの許可を得る、「あまり攻撃的でない」ものもあります。そしてまた、一度収集された情報は、後にあなたの同意なしに他の広告主に販売される可能性があります。

9. マルバタイジング

マルバタイジングとは、サイバー犯罪者が正規の広告の中にマルウェアを隠してしまうことです。この場合、攻撃者は金銭を支払って、正規のウェブサイトに広告を掲載します。広告をクリックすると、悪意のあるウェブサイトにリダイレクトされるか、マルウェアが自動的にコンピュータにインストールされます。

場合によっては、広告に埋め込まれたマルウェアが、ユーザーが広告をクリックしなくても自動的に実行されることがあります。これは、「ドライブバイダウンロード」と呼ばれます。

サイバー犯罪者の中には、大規模な有名ウェブサイトへの広告配信を担当する、合法的で大規模な広告ネットワークに侵入する者さえいる可能性があります。そのような意味で、すべてのネットユーザーが危険にさらされている、ということになります。

10. キーロガー

キーロガーは、感染したユーザーのオンラインでの行動を監視するマルウェアの一種です。しかし、キーロガーには正当な用途があるケースもあります。例えば、従業員の行動を追跡するために使用する企業もありますし、子供のオンラインでの行動を監視する親もいます。

また、サイバー犯罪者がキーロガーを使って、パスワード、財務データ、機密情報などを盗むケースもあります。フィッシング、ソーシャル・エンジニアリング、または悪意のあるダウンロードを使用して、キーロガーをシステムに導入します。

キーロガーの有名な例としては、Olympic Visionと呼ばれる、世界中の企業経営者をターゲットにしたものがあります。このような攻撃は、BEC(Business Email Compromise)と呼ばれています。Olympic Visionは、スピアフィッシングやソーシャルエンジニアリングを駆使して、ターゲットのシステムにアクセスし、情報を盗み、事業の取引にスパイ行為を働きます。

11. ボット/ボットネット

ボットは、通常、リモートで制御され、コマンドでタスクを実行するソフトウェア・アプリケーションです。検索エンジンのインデックス作成など、合法的な用途に使用されています。しかし、中央のサーバーに接続し、自己増殖するマルウェアとして悪用される可能性もあります。

ボットは通常、多数のボットで構成され、ボットのネットワークまたはボットネットと総称されます。これらは、DDoS攻撃など、遠隔操作による「攻撃の嵐」を仕掛ける際に使用されます。

例えば、Miraiボットネットは、機器のデフォルトのユーザー名とパスワードを入力することで、プリンター、スマート家電、DVRなど、インターネットに接続されているすべての機器にアクセスすることができました。

12. ルートキット

ルートキットは、最も危険なマルウェアの一つと考えられています。バックドア・プログラムであり、サイバー犯罪者が管理者権限を含め、感染したデバイスに完全にアクセスし制御することが可能になります。

侵入者は、ターゲットとなるデバイスをスパイし、その設定を変更し、機密データを盗むなど、ありとあらゆることができるようになります。これらはすべてリモートで実行されます。ルートキットは通常、アプリケーション、カーネル、ハイパーバイザー、またはファームウェアに挿入されます。

ルートキットは、フィッシング、悪意のある添付ファイル、リンク、感染した共有ドライブなどを介し拡散する可能性があります。さらに、ルートキットは、キーロガーなどの他のマルウェアを隠すことができます。

例えば、Zacinloと呼ばれるルートキットは偽のVPNアプリに潜み、ユーザーがアプリケーションをダウンロードするとシステムに感染します。

13. SQLインジェクション(SQLi)

SQLインジェクション(SQLi)は、1998年に発見されて以来、データベースに対する攻撃の中でも上位の脅威に位置づけられ、現在でも開発者の深刻な悩みの種となっています。

SQLインジェクションでは、攻撃者がアプリケーションのコードの脆弱性を利用し、ログインフィールド、コンタクトフォーム、サイト検索バー、コメント欄など、標的のウェブサイトで見つかった入力フィールドに悪意のあるSQLクエリを挿入します。

SQLi攻撃が成功すると、ハッカーは機密データへのアクセス、システムファイルの復元、ウェブサイトのデータベースに対する管理タスクの実行、データベース情報の変更を行うことができるようになります。さらに、オペレーティング・システムのコア・データベースに対してコマンドを発行し、実行することも可能です。

広まったSQLインジェクション攻撃の1つに、2018年にCiscoを標的としたものがあります。攻撃者がCisco Prime License Managerの脆弱性を見つけ、ライセンスマネージャのシステムにシェルアクセスできるようにしたものです。SQLインジェクションの他の有名な「犠牲者」はTesla、Fortniteです。

マルウェアを検出する方法

マルウェアの種類や亜種が多岐にわたり、マルウェア攻撃も巧妙化していることから、特にファイルレスマルウェアのような特に悪質な脅威の増加により、その検出はかつてないほど困難なものとなっています。

それでも、主要な警告サインによって、お使いのデバイスがマルウェアに感染しているかどうかを見分けることができます。

- デバイスの動作が遅い、突然クラッシュする、頻繁にエラーメッセージが表示される。

- 特定のソフトウェアを削除することができない。

- デバイスがシャットダウンまたは再起動しない。

- 自分が書いたのではないメールが送信されている。

- プログラムが自動的に開いたり閉じたりする。

- 理由もなくストレージの空き容量が少なくなっている。

- デフォルトのブラウザやプログラムが勝手に変更されている。

- パフォーマンスが低下し、バッテリーの消費量が増加している。

- 政府のウェブサイトなど、予期しない場所でポップアップや広告がたくさん表示される。

- ウェブサイトにログインできない。

- 自分では行っていない変更点に気づく。

- ウェブサイトが別のサイトにリダイレクトされる。

ファイルレスマルウェアの発見は非常に困難であるため、ネットワークのパターンに注意を払い、感染しやすいアプリを分析することが最善策となります。また、ソフトウェアやブラウザを常に最新の状態に保ち、フィッシングメールがないかどうか定期的にチェックする必要があります。

マルウェアを除去する方法

マルウェアに感染しても、慌てないことが大切です。デバイスやウェブサイトを守る方法は、いくつかあります。マルウェアの種類次第で、必要な対処法が異なります。

デバイスからマルウェアを取り除く

お使いのコンピュータやモバイル機器に、先に述べたマルウェア感染の兆候(またはその一部)が見られる場合は、まずマルウェアの種類を特定し、次の対策を開始してください。

- ウイルスまたはトロイの木馬:お使いのデバイスがウイルスまたはトロイの木馬に感染している場合、ディープスキャンを実行できる、ウイルス対策プログラムまたはマルウェア対策プログラムをインストールする必要があります。ウイルス対策ソフトは定期的にアップデートすることが大切です。強力なファイアウォールを導入し、メールの添付ファイルやウェブリンクをクリックする際には注意を払うようにしましょう。

- ワーム:ワームは危険なものですが、ウイルスの場合と同じように除去することができます。ワームを検出する強力なアンチマルウェアソフトウェアをインストールし、すべての作業を任せましょう。ブラウザが感染している場合は、別のコンピュータを使い、そちらでアンチマルウェアをインストールし、CDに焼きます。

- 迷惑メール:最近のメールサービスには通常、迷惑メール対策機能が搭載されています。しかし、追加でスパム対策ソフトをインストールすることで、迷惑メールを排除し、守りを固めることができます。

ランサムウェア:「身代金」の支払いが困難な場合、関連当局に報告できるように、攻撃を受けた証拠を記録し、感染したデバイスを直ちに「外界」から切り離しましょう。アクセス可能であれば、システムのバックアップを作成します。また、クリーンアップ、最適化プログラムを無効にして、ランサムウェアのファイルを診断用に保存しておきます。最後に、堅牢なサイバーセキュリティソフトウェアを使用してランサムウェアの除去を開始します。サイバーセキュリティの専門家を雇い、ファイルの復元プロセスを手伝ってもらいましょう。

- アドウェア:アドウェアの除去には、アドウェア削除機能を持つアンチマルウェアプログラムを使用できます。また、ブラウザのポップアップを無効にし、他のソフトウェアをデフォルトでインストールしないようにしましょう。

WordPressサイトからマルウェアを取り除く

WordPressには、成長を続ける企業にとっての強みがたくさんありますが、セキュリティ上の脆弱性も、少なからず存在します。もし、あなたのWordPressサイトがマルウェアに感染してしまったら、こちらの記事で紹介している除去・対処方法をご活用ください。

Kinstaでは、当社でホストする全ウェブサイト向けに、WordPressサイトからのマルウェア除去を含む、無料セキュリティ保証をご用意しています。

また、WordPressのセキュリティプラグインを活用し、サイトを保護することができます。

マルウェアから身を守るには

もうお気づきだと思いますが、マルウェアの攻撃は恐ろしいものです。マルウェアから身を守り、マルウェアに感染しない方法を学ぶことは、個人・法人を問わず必要不可欠なことなのです。

ほとんどの場合、悪意のあるコンテンツをダウンロードしたり、感染したリンクをクリックするなど、利用者側からのアクションが引き金になります。そこで、さまざまな種類のマルウェアの攻撃を受けないようにするための、重要な予防策をご紹介します。

1. アンチマルウェアまたはアンチウィルスソフトのインストール

強力なマルウェア/ウイルス対策ソフトウェアをシステムに導入し、定期的にアップデートすることが不可欠です。特にディープスキャンを頻繁に実行し、デバイスが感染していないことを確認しましょう。アンチマルウェアプログラムには、さまざまな保護の層があります。

- ブラウザレベルの保護:Google Chrome などの一部のウェブブラウザには、さまざまなマルウェアの脅威から身を守るためのマルウェア対策が組み込まれています。また、独自にインストールして、ブラウザを保護することもできます。

- ネットワークレベルの保護:組織内にコンピュータネットワークがある場合、ネットワークレベルのアンチマルウェアをインストールすることが、ネットワークトラフィックを介して侵入する悪意のある脅威から接続デバイスを保護するための最良の選択肢となります。この場合、ファイアウォールが特に推奨されます。

- デバイスレベルの保護:ユーザーの端末を悪意のある脅威から保護するためのツールです。

- サーバーレベルの保護:大規模な組織をお持ちであれば、このタイプのマルウェア対策ソフトウェアは、悪意のあるサイバー攻撃からサーバーネットワークを保護するのに使えます。

2. 信頼できない相手からのメールは開かない

フィッシングを防ぐ大きな一歩は、不審な添付ファイルのあるメールを開かないことです。

もし、このルールを守れるかどうか確信が持てない場合、あるいはスタッフがこの黄金律を守れるかどうか信用できない場合は、メールセキュリティツールに投資してください。アンチスパムメールツールやS/MIME証明書を採用することで、メールでのやり取りを保護することができます。

S/MIME証明書は、PKIベースのツールで、他のS/MIME証明書ユーザーとの間で、暗号化された(署名の付された)メールの交換を可能にするものです。これにより、メールでのやり取りが安全になります。

3. 悪質なダウンロードリンクやポップアップに注意

不審なメールと同様に、何をどこからダウンロードするのかに注意を払うことが肝要です。信頼できないソースからアプリケーションやゲームをダウンロードするのは避けましょう。

ポップアップも同じです。先に述べたように、サイバー犯罪者は巧みな方法であなたを騙して、リンクのクリックを促します。

4. ウェブサイトとファイルのセキュリティチェックの実施

ウェブサイトのセキュリティを確保することは、最優先事項です。小規模なサイトであれ、大規模なサイトであれ、あらゆる種類のマルウェアに感染しないよう、ウェブサイトのセキュリティチェックを定期的に実施する必要があります。

また、ウェブサイトを構成する個々のファイルにも目を配る必要があります。しっかりとしたファイル整合性監視の手順を定期的に実行することで、潜在的な攻撃を未然に察知することができます。

ウェブサイトが安全でなければ、マルウェアに感染するだけでなく、他のサイトやユーザーの端末に次々と悪意のある攻撃を仕掛けることになってしまう可能性があります。さらに、GoogleのSEOランキングを下げることにもなるでしょう。インターネット上でマルウェア攻撃に「対峙」するようになったのでは、すでに手遅れです。

5. 定期的なデータバックアップの実施

個人または会社のコンピュータのデータをバックアップすることは非常に重要です。データのバックアップでマルウェアの攻撃から身を守ることはできませんが、ランサムウェアなどの悪意のある脅威に感染した場合でも、データを復元することができます。

安全にデータをバックアップするには、データのコピーを複数保存しておくことです。また、2回以上の攻撃に備えて、2種類のメディアを使用してデータファイルを保存するとよいでしょう。さらに、データファイルのコピーを1つだけ安全なオフサイトに保管することもできます。

まとめ

マルウェアの種類とその対策について全体像をご理解いただけたと思いますので、堅実で信頼できるデータセキュリティ強化策に投資されることを強くお勧めします。

また、最新のサイバーセキュリティリスクを把握し、システムやプログラムを定期的にアップデートすることもお忘れ無く。

マルウェアを回避するためのその他のヒントをご存知ですか?コメント欄でお聞かせください。