Cloudbeveiliging gaat over de technologieën, controles, processen en het beleid die samen jouw cloud-based systemen, data en infrastructuur beschermen. Het is een subdomein van computerbeveiliging, of nog breder informatiebeveiliging.

Het is een gedeelde verantwoordelijkheid van jou en je cloudservice-provider. Je gebruikt een cloudbeveiligingsstrategie om je data te beschermen, waardoor je je houdt aan de wettelijke vereisten en de privacy van je klanten beschermt. Daarmee bescherm je jezelf weer tegen de financiële en juridische gevolgen en reputatieschade in het geval van een data-lek of een inbreuk op de beveiliging.

Cloudbeveiliging is een belangrijke eis voor alle organisaties. Zeker nu de laatste onderzoeken van (ISC)2 laten zien dat 93% van de organisaties zich enigszins tot ernstig zorgen maakt om hun cloudbescherming, en één op de vier organisaties een incident met hun cloudbeveiliging rapporteert in de laatste 12 maanden.

Met dit artikel bieden we een volledige uitleg over cloudbeveiliging. Je zult de veiligheidsrisico’s ontdekken van verhuizen naar de cloud, begrijpen waarom cloudbeveiliging belangrijk is, en wat de best practices zijn binnen de cloudbeveiliging. We zullen het ook hebben over onderwerpen zoals hoe je kan inschatten in hoeverre een cloudservice-provider zich bezighoudt met beveiliging en hoe je de certificeringen en trainingen kunt vinden om je eigen cloudbeveiliging te verbeteren.

Aan de slag dus!

Hoe werkt cloudbeveiliging?

Cloudbeveiliging is een complex geheel van technologieën, controles, processen en beleid. Het is iets dat volledig afgestemd moet worden op de unieke eisen van jouw organisatie.

Er dus ook geen simpele uitleg die uitlegt hoe cloudbeveiliging voor iedereen werkt. Het is voor iedereen namelijk weer net anders.

Er is gelukkig wel een breed geaccepteerde set van strategieën en tools die je kunt gebruiken om een solide cloudbeveiliging op te zetten, waaronder:

Identiteits- en toegangsmanagement

Alle bedrijven zouden een Identity and Access Management(IAM) system moeten gebruiken om toegang tot informatie te kunnen controleren, je cloudprovider direct integreren met je IAM of hun eigen ingebouwde systeem aanbieden. Een IAM combineert multi-factor identificatie en gebruikerstoegangsregels, helpt je om te bepalen wie er toegang heeft tot je programma’s en data, waar ze precies toegang toe hebben, en wat ze met je data kunnen doen.

Fysieke beveiliging

Fysieke beveiliging is een andere belangrijke pilaar van cloudbeveiliging. Het is een combinatie van maatregelen om de directe toegang tot en verstoring van de hardware – die zich bevindt in het datacenter van je cloudprovider – te voorkomen. Fysieke beveiliging omvat het controleren van de directe toegang door veiligheidsdeuren, ononderbroken stroomvoorzieningen, camerabeveiliging, alarmen, luchtfilters, brandvoorzieningen en nog veel meer.

Informatie, monitoring en voorkoming van dreigingen

Informatie over dreigingen, Intrusion Detection Systems (IDS, oftewel het detecteren van indringers) en Intrusion Prevention Systems (IPS) vormen de ruggengraat van cloudbeveiliging. Threat Intelligence en IDS-tools bieden functionaliteit om aanvallers te identificeren die zich op dit moment of in de toekomst op jouw systemen (gaan) richten. IPS-tools implementeren functies om een aanval te voorkomen en alarmeren je als er een aanval plaatsvindt, zodat je kunt reageren.

Encryptie

Door cloudtechnologie te gebruiken, stuur je data naar en vanaf het platform van de cloudprovider, waarbij je deze data doorgaans op hun infrastructuur opslaat. Encryptie is een extra laag van cloudbeveiliging om je data te beschermen, door ze versleutelen terwijl ze opgeslagen zijn of verstuurd worden. Dit zorgt ervoor dat je het bijna onmogelijk is om je data te ontcijferen zonder de sleutel, zodat je alleen er zelf toegang toe hebt.

Testen op kwetsbaarheid van je cloud

Nog een andere goede gewoonte om cloudbeveiliging te onderhouden en versterken is door regelmatig de kwetsbaarheid van je cloud te testen. Dit houdt in dat jij – of je provider- je eigen infrastructuur aanvalt om eventuele zwakten of lekken te identificeren. Je kunt vervolgens oplossingen implementeren om deze kwetsbaarheden te verhelpen en je beveiliging sterker te maken.

Micro-segmentatie

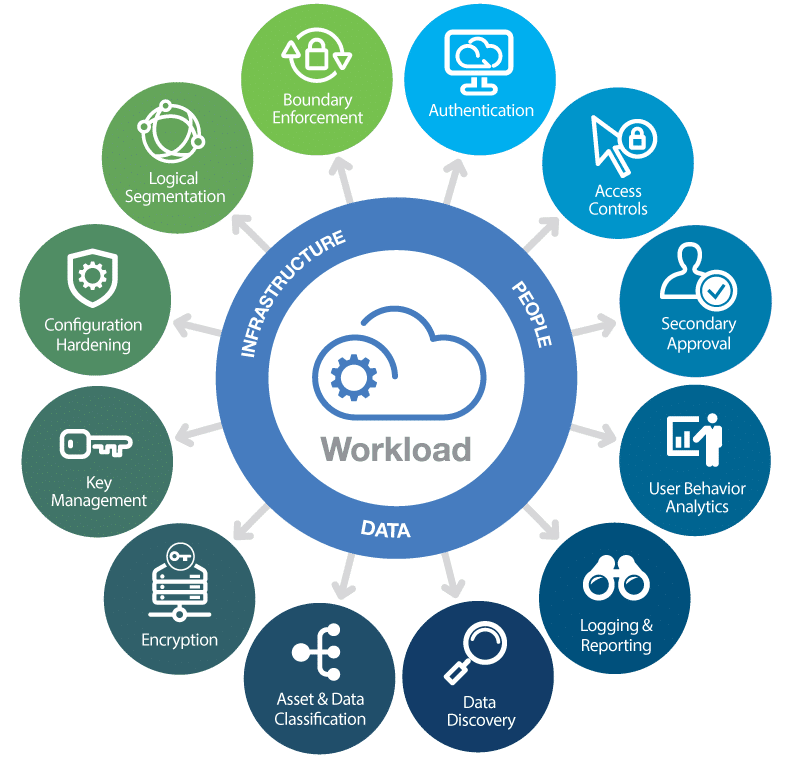

Micro-segmentatie wordt steeds gewoner bij het implementeren van cloudbeveiliging. Het is een methode waarbij je je clouddeployment opsplitst in verschillende veiligheidssegmenten, tot aan het individuele workloadniveau.

Door individuele workloads te isoleren kun je een flexibel veiligheidsbeleid toepassen zodat de mogelijke schade wordt geminimaliseerd als een aanvaller toch binnen weet te komen.

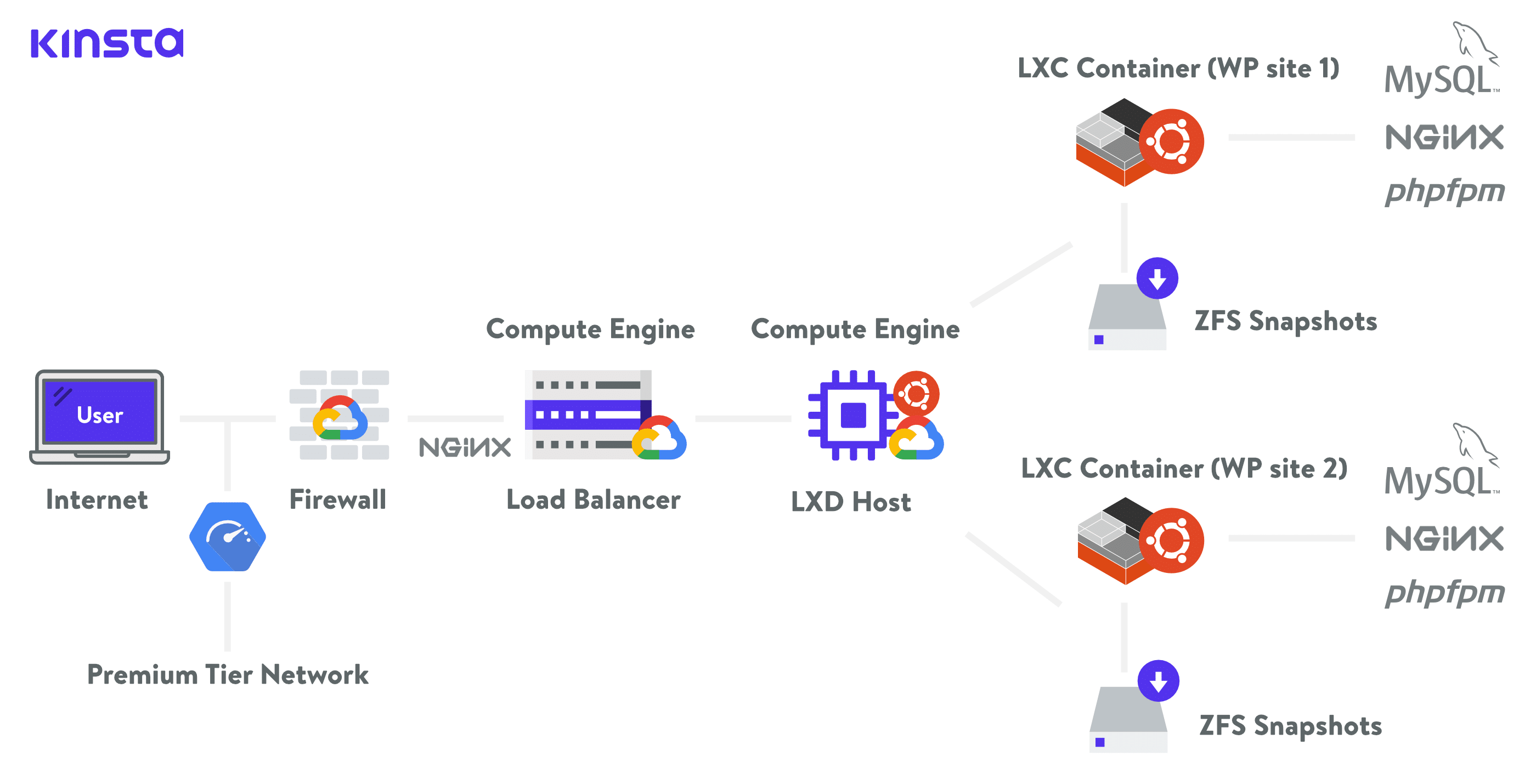

Next-generation firewalls

Next-generation firewalls zijn het volgende stukje van de puzzel die cloudbeveiliging heet. Ze beschermen je workloads door het gebruik van zowel traditionele firewall-functies alsook nieuwere geavanceerde features. Traditionele firewallbescherming bestaat uit het filteren van packets, stateful inspection, proxying, IP-blokkering, domeinnaamblokkering, en poortblokkering.

Next-generation firewalls voegen daar een intrusion prevention system, deep packet inspection, applicatie-controle en analyse van versleuteld verkeer aan toe om zo een volledig systeem voor de detectie en preventie van bedreigingen te vormen.

Hier bij Kinsta beveiligen we alle websites met de Google Cloud Platform (GCP) firewall. Deze biedt de nieuwste en sterkste bescherming en de mogelijkheid om beter te integreren met andere veiligheidsoplossingen binnen GCP.

7 veiligheidsrisico’s van cloud computing

Of je nou in de cloud werkt of niet, beveiliging is een belangrijk onderwerp voor alle bedrijven. Als je beveiliging niet serieus neemt, loop je simpelweg risico’s, zoals denial of service, malware, SQL-injectie, inbraken en datalekken. Deze kunnen allemaal een serieuze impact hebben op je reputatie, maar zeker ook op je omzet.

Wanneer je naar de cloud gaat, introduceer je een aantal nieuwe risico’s, en verander je de aard van enkele andere risico’s. Maar dat betekent zeker niet dat cloud computing onveilig is. Het is zelfs zo dat de meeste cloudproviders je toegang bieden tot de meest geavanceerde beveiligingstools en resource waar je normaal nooit bij zou kunnen komen.

Het betekent alleen wel dat je je bewust moet zijn van de veranderende risico’s, zodat je ze zoveel mogelijk kunt beperken. Laten we dus eens kijken naar de unieke risico’s van cloud computing.

1. Verlies van zichtbaarheid

De meeste bedrijven maken gebruik van verschillende clouddiensten via verschillende apparaten, afdelingen en locaties. Dit soort complexiteit binnen je cloud computing – zonder de juiste tools te hebben – kan zorgen voor een gebrek aan overzicht van wie er toegang heeft tot je infrastructuur.

Zonder de juiste processen weet je dan niet meer wie je clouddiensten gebruikt. Daar hoort dus ook bij dat je niet weet wat voor data ze toegang toe hebben, kunnen uploaden en downloaden.

En als je er geen zicht op hebt, kun je het ook niet beschermen, waardoor je dus een hoger risico op beveiligingsproblemen en datalekken hebt.

2. Overtreding van wettelijke vereisten

Door steeds strengere wettelijke controle, zul je waarschijnlijk al moeten voldoen aan allerlei strenge vereisten. Wanneer je naar de cloud verhuist, ontstaat er dus een risico op een schending van de wettelijke vereisten als je niet voorzichtig bent.

Veel van deze vereisten vragen van je dat je voor bedrijf weet waar alle data is, wie er toegang toe heeft, en hoe het wordt verwerkt en beschermd. Andere regels eisen dat je cloudprovider bepaalde certificaten heeft.

Een onvoorzichtige transfer van je data naar de cloud, of naar de verkeerde provider, kan er dus voor zorgen dat je bedrijf een overtreding begaat. Hierdoor loop je dus een aanzienlijk risico op forse juridische en financiële maatregelen.

3. Te beperkte cloudbeveilingsstrategie en architectuur

Dit is een risico dat makkelijk te voorkomen is, maar de meeste mensen helaas toch niet doen. In hun haast om systemen en data naar de cloud te migreren, zijn veel organisaties al operationeel lang voordat alle beveiligingssystemen en strategieën geïmplementeerd zijn om hun infrastructuur te beschermen.

Hier bij Kinsta begrijpen we het belang om eerst de veiligheid op orde te hebben, voordat je naar de cloud verhuist. Daarom biedt Kinsta gratis WordPress-migraties aan om ervoor te zorgen dat je transitie naar de cloud zowel veilig als soepel verloopt.

Zorg er dus voor dat je een veiligheidsstrategie en infrastructuur voor de cloud implementeert die tegelijkertijd online zal komen met je systemen en data.

4. Insider-dreigingen

Je betrouwbare medewerkers, consultants en zakenpartners kunnen je grootste veiligheidsrisico’s zijn. Het hoeft helemaal niet zo te zijn dat ze kwade bedoelingen moeten hebben om toch schade aan je bedrijf toe te kunnen brengen. Het is zelfs zo dat de grote meerderheid van incidenten voortkomt uit een gebrek aan training of simpelweg onvoorzichtigheid.

Dit risico loop je nu natuurlijk ook al, maar op het moment dat je naar de cloud verhuist, verandert dat risico. Je geeft de controle over je data over aan je cloudservice-provider en introduceert zo een nieuwe laag met insider-dreigingen vanuit de medewerkers van de provider.

5. Contractschendingen

Alle contractuele partnerschappen die je hebt bevatten beperkingen en voorschriften over hoe gedeelde data wordt gebruikt, opgeslagen en wie er toegang toe heeft. Op het moment dat je medewerkers zonder het te weten data naar de cloud verplaatsen zonder toestemming, dan kan dat contractbreuk betekenen die juridische consequenties zou kunnen hebben.

Zorg er dus voor dat je de algemene voorwaarden van je cloudprovider leest. Zelf als je wel toestemming hebt om data naar de cloud te verhuizen, hebben sommige serviceproviders het recht opgenomen om geüploade data te mogen delen.

Zonder het te weten zou je op die manier een geheimhoudingsclausule kunnen schenden.

6. Onveilige Application Programming Interface (API)

Bij het gebruiken van systemen binnen een cloud zou je een API kunnen gebruiken om controle te houden. Een API die in je web of mobiele toepassing is ingebouwd kan toegang bieden aan je eigen medewerkers of ook extern aan klanten.

Het zijn vooral de laatste, de extern gerichte API’s die een veiligheidsrisico inhouden. Een onveilige externe API biedt een opening aan ongeautoriseerde toegang door cybercriminelen die data willen stelen of diensten willen manipuleren.

Het meest bekende voorbeeld van een onveilige externe API is het Facebook – Cambridge Analytica schandaal. De onveilige externe API van Facebook bood Cambridge Analytica vergaande toegang tot de gebruikersdata van Facebook.

7. Onjuiste configuratie van clouddiensten

Onjuist geconfigureerde clouddiensten zijn nog een ander potentieel cloudbeveiligingsrisico. Met de steeds verder toenemende complexiteit en uitgebreidheid van diensten is dit ook een groeiend risico. Onjuiste configuratie kan ertoe leiden dat data publiek toegankelijk is, bewerkt kan worden en zelfs verwijderd.

Veelvoorkomende oorzaken zijn het behouden van de standaardinstellingen van toegangsmanagement en beveilingsprogramma’s voor gevoelige data. Anderen zijn verkeerd samenwerkende toegangsprogramma’s die ongeautoriseerde mensen toegang geeft, en verknipte data-toegang waardoor sommige stukken gevoelige data onbeschermd blijven.

Waarom cloudbeveiliging zo belangrijk is

De grootschalige implementatie van cloudtechnologie samen met het groeiende aantal steeds betere cyberaanvallen is waarom cloudbeveiliging zo belangrijk is. Als je nadenkt over de beveiligingsrisico’s zoals we hierboven hebben beschreven, is het goed te begrijpen dat er serieuze implicaties kunnen zijn als de risico’s niet voldoende gemitigeerd worden.

Maar er zijn niet alleen maar nadelen, cloudbeveiliging kan juist ook grote voordelen hebben. Laten we eens gedetailleerder bekijken waarom cloudbeveiliging een belangrijke vereiste is.

Cyberaanvallen nemen nog altijd toe

Een belangrijke reden om cloudbeveiliging serieus te nemen zijn de nog altijd toenemende cyberaanvallen, die zowel toenemen in aantal als in ernst. Om een getal aan die ernst te hangen, een Cloud Security Report van (ISC)2 kwam erachter dat 28% van de bedrijven een cloud-incident heeft gehad in 2019. Ook de overheid van het Verenigd Koninkrijk rapporteert dat 32% van de bedrijven daar een aanval op hun systemen in de afgelopen 12 maanden onderging.

Voorkomen van datalekken en inbraken

Een gevolg van de toenemende cyberdreiging is dat het aantal inbraken en datalekken toenemen, en ook steeds groter worden. Het Emerging Threat Report van Norton berekende dat alleen in de eerste helft van 2019 al meer dan 4 miljard gegevens waren gelekt.

Een lek of inbreuk op data kan significante juridische, financiële en reputatieschade opleveren. IBM schat dat de huidige gemiddelde kosten van een datalek 3,92 miljoen dollar zijn, volgens hun nieuwste rapport.

Voorkomen van schending van wettelijke vereisten

We noemden eerder al dat een gebrekkige cloudbeveiliging kan leiden tot overtreding van wettelijke vereisten. Om de implicaties van een overtreding te begrijpen hoef je alleen maar naar de privacywaakhond van Duitsland te kijken, die onlangs 1&1 Telecommunications een boete van 9,55 miljoen euro oplegde voor het overtreden van de EU General Data Protection Regulation (GDPR).

Bewaken van de bedrijfscontinuïteit

Sterke cloudbeveiliging helpt bij het bewaken van je bedrijfscontinuïteit en beschermt je tegen dreigingen zoals een denial-of-service aanval (oftewel een DDoS-aanval). Ongeplande downtime en uitval van je systemen verstoren je bedrijfscontinuïteit en hebben daarmee een impact op je omzet. Een onderzoek van Gartner schat in dat deze kosten gemiddeld op $600 per minuut liggen.

Voordelen van cloudbeveiliging

Naast bescherming tegen dreigingen en het voorkomen van de consequenties van slechte gewoonten, biedt cloudbeveiliging ook extra voordelen waardoor het een vereiste is voor bedrijven. Denk bijvoorbeeld aan:

1. Gecentraliseerde beveiliging

Op dezelfde manier als cloud computing al je toepassingen en data centraliseert, zorgt cloudbeveiliging voor een centralisering van je bescherming. Hierdoor heb je beter zicht op je beveiliging, kun je beter controle uitoefenen en ben je dus beter beschermd tegen aanvallen. Het verbetert ook je bedrijfscontinuïteit en zorgt ervoor dat al je hersteltools op één plek te vinden zijn.

2. Verlaagde kosten

Een betrouwbare cloudservice-provider zal ingebouwde hardware en software aanbieden die je toepassingen en data non-stop beschermen. Hierdoor hoef je zelf minder te investeren in een eigen infrastructuur.

3. Verminderde administratie

Door naar de cloud te verhuizen introduceer je een gedeeld verantwoordelijkheidsmodel qua beveiliging. Dit kan een significante vermindering van tijd en resources opleveren bij het bijhouden van je beveiliging. De cloudservice-provider neemt de verantwoordelijkheid voor de infrastructuur op zich om zo je opslag, computing, netwerk en fysieke infrastructuur te beschermen.

4. Verhoogde betrouwbaarheid

Een goed cloudservice-provider zal de beste hardware en software voor cloudbeveiliging bieden waar je op kunt vertrouwen. Je krijgt toegang tot een continue dienst waardoor je gebruikers veilig bij hun data en toepassingen kunnen – overal ter wereld, vanaf elk apparaat.

Best practices voor cloudbeveiliging

Bij het verhuizen van je systemen naar de cloud blijven veel beveiligingsprocessen en best practices hetzelfde. Maar je zult ook een aantal nieuwe uitdagingen tegenkomen die je moet overwinnen om de veiligheid van je cloud-based systemen en data te waarborgen.

Om je met deze uitdagingen te helpen, hebben we een serie gemaakt met best practices voor de beveiliging en cloud-based implementaties.

Kiezen van een betrouwbare provider

Best practices voor cloudbeveiliging beginnen bij het kiezen van een betrouwbare serviceprovider. Je wilt samenwerken met een cloudprovider die de beste veiligheidsprotocollen hanteert en zich houdt aan de hoogste niveaus van best practices binnen de sector.

Met andere woorden, een serviceprovider die je daarnaast toegang biedt tot betrouwbare partners en oplossingen die je veiligheid verder versterken.

Een betrouwbare provider kan je herkennen aan de hoeveelheid certificeringen die ze hebben. Dat is iets waar een goede provider ook mee zal adverteren. Alle vooraanstaande providers zoals Amazon Web Services, Alibaba Cloud, Google Cloud (waar Kinsta gebruik van maakt), en Azure bieden transparant toegang tot hun certificeringen en laten zien dat ze aan alle vereisten voldoen.

Daarnaast zijn er een hoop factoren die meespelen bij het selecteren van een betrouwbare partner. Hier zullen we later op terugkomen bij een top 10 checklist voor het inschatten van de beveiliging van een cloudprovider.

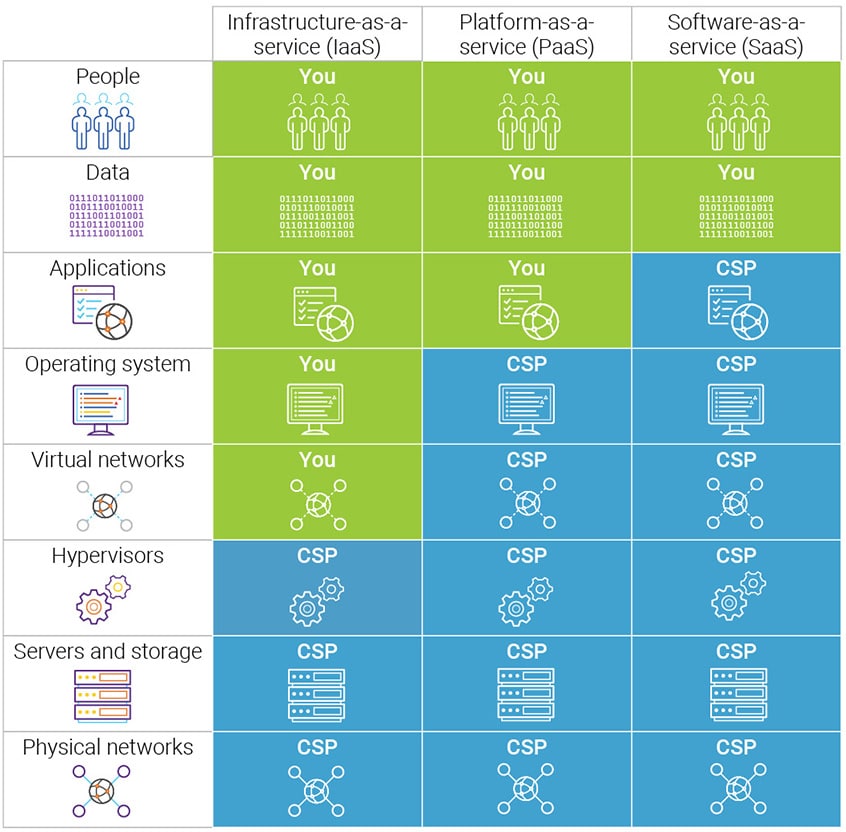

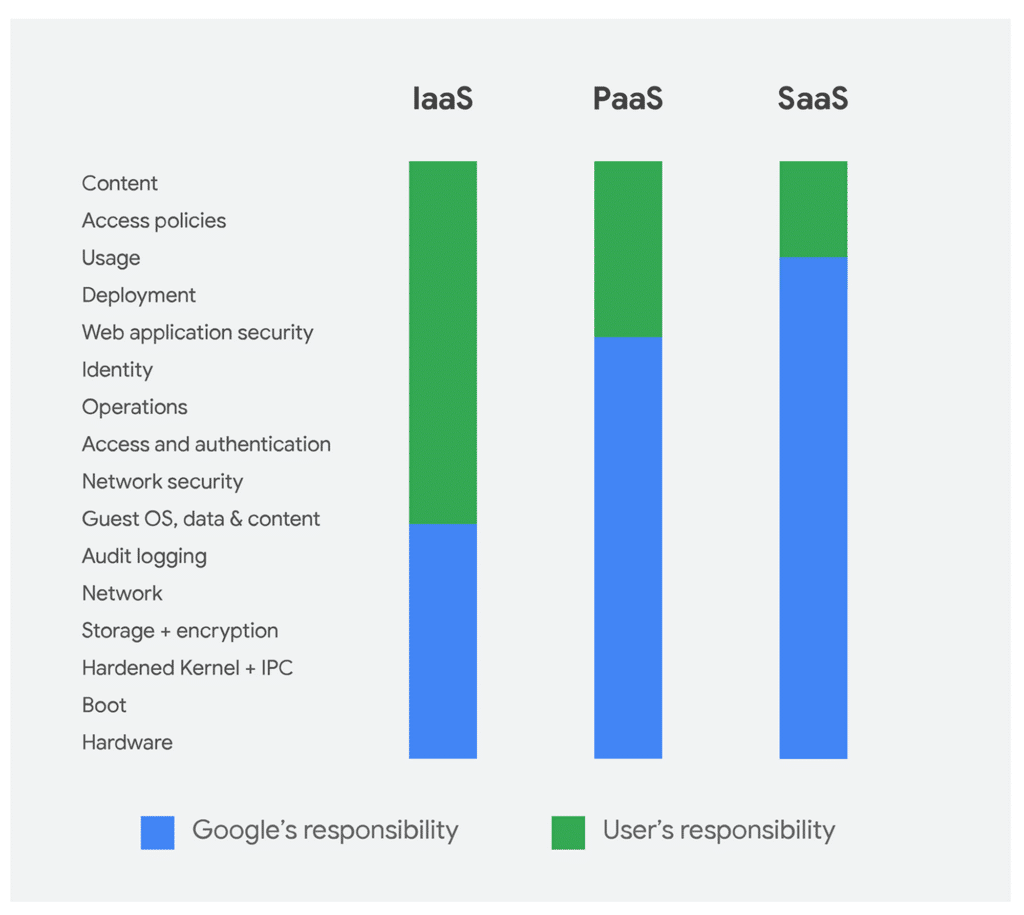

Begrijp je gedeeld verantwoordelijkheidsmodel

Door te samenwerken met een cloudservice provider, wanneer je je systemen en data naar de cloud verhuist, begin je een partnerschap met gedeelde verantwoordelijkheid voor de implementatie van de beveiliging.

Een kritiek onderdeel van best practices is het bekijken en begrijpen van je gedeelde verantwoordelijkheid. Ontdek welke veiligheidstaken bij jou blijven en wat de provider vanaf nu zal doen.

De verdeling hiertussen hangt ervan af of je kiest voor Software as a Service (SaaS), Platform as a Service (PaaS), Infrastructure as a Service (IaaS) of een datacentrum op je eigen terrein.

Vooraanstaande cloudservice-providers zoals AWS, Azure, Google Cloud Platform en Alibaba Cloud, publiceren een zogeheten shared responsibility model of model voor gedeelde verantwoordelijkheid voor de beveiliging. Dit zorgt voor duidelijkheid en transparantie. Zorg dat je goed kijkt naar het model van gedeelde verantwoordelijkheid van jouw cloudservice-provider.

Bekijk de contracten en SLA’s van je cloudprovider

Alhoewel je het opnieuw bekijken van je cloudcontracten en SLA’s misschien niet ziet als onderdeel van je beveiliging, zou dat wel moeten. SLA en cloudservicecontracten zijn alleen een garantie van service en hulp in het geval van een incident.

Er staat nog veel meer in de algemene voorwaarden, annexes en bijlagen die een impact op je beveiliging kunnen hebben. Een contract kan ervoor zorgen dat je cloudservice-provider verantwoordelijk is voor je data.

Volgens het McAfee 2019 Cloud Adoption and Risk Report specificeert 62,7% van cloudprovider niet dat de data van hun klanten ook het eigendom is van hun klanten. Dat creëert een juridisch grijs gebied waarin een provider het eigendom van alle data op de cloud kan claimen.

Check dus wie de eigenaar van de data is en wat er gebeurt op het moment dat het contract beëindigd wordt. Creëer ook duidelijkheid of een provider je inzicht moet bieden in het geval van veiligheidsincidenten, en de reactie daarop.

Als je ontevreden bent met elementen van het contract, probeer dat dan te wijzigen. Als dat niet onderhandelbaar is, dan moet je overwegen of akkoord gaan met die elementen een acceptabel risico is voor je bedrijf. Zo niet, dan zul je op zoek moeten naar alternatieve opties om het risico te verminderen, bijvoorbeeld door je data te versleutelen, beter te monitoren, of door toch een andere provider te gaan zoeken.

Train je gebruikers

Je gebruikers zijn de eerste verdedigingslinie bij het veilig gebruik van de cloud. Hun kennis en toepassing van veiligheidsgewoonten kan het verschil maken tussen een veilig systeem of kwetsbaar zijn voor cyberaanvallen.

Een goede gewoonte is het trainen van ál je gebruikers – medewerkers en partners – die toegang krijgen tot je systemen. Maak ze bewust van hoe ze malware kunnen spotten, phishing e-mails kunnen identificeren en wat de risico’s zijn van onveilige gewoonten.

Voor meer geavanceerde gebruikers – zoals administratoren – die direct betrokken zijn bij het implementeren en onderhouden van cloudbeveiliging, zou je specifieke trainingen en certificeringen moeten overwegen. Verderop in deze training zullen we een serie aanbevolen trainingen en certificeringen voor cloudbeveiliging beschrijven.

Controleer toegang

Implementeren van een strikte controle van de toegang voor gebruikers – door goed beleid – is nog een andere best practice voor cloudbeveiliging. Hierdoor beheer je welke gebruiker toegang heeft tot je clouddiensten.

Ga ervan uit dat je geen enkele medewerker vertrouwt, waarbij gebruikers alleen toegang krijgen voor systemen en data die ze nodig hebben, niets meer. Om complexiteit te voorkomen bij het implementeren van toegangsbeleid, moet je goed gedefinieerde groepen maken met duidelijke rollen die alleen toegang krijgen tot specifieke resources. Vervolgens kun je direct gebruikers toevoegen aan deze groepen in plaats van de toegang op maat te bepalen voor elke individuele gebruiker.

Beveilig de eindgebruikers

Een ander element van goede cloudbeveiliging is het beveiligen van je eindgebruiker. Een groot deel van je gebruikers zal je clouddiensten gebruiken via webbrowsers. Het is daarom van groot belang dat je geavanceerde beveiliging aan de client-kant aanbrengt om de browsers van je gebruikers up-to-date en beschermd te houden.

Je zou ook een endpoint beveiligingsoplossing kunnen overwegen om de andere apparaten van je eindgebruiker te beschermen. Dit is van vitaal belang nu het aantal mobiele apparaten enorm groeit, net als het werken op afstand, waarbij gebruikers steeds vaker toegang krijgen tot clouddiensten via apparaten die niet van de organisatie zelf zijn.

Zoek naar een oplossing die firewalls, antivirus, internet beveiligingstool, mobiele beveiligings en intrusion detection tools bevat.

Bewaak de zichtbaarheid van je clouddiensten

Veel organisaties gebruiken verschillende clouddiensten van verschillende providers op verschillende locaties. En onderzoek laat zien dat cloudresources een gemiddelde levensduur van slechts 2 uur hebben.

Dat soort gedrag creëert blinde vlekken binnen je cloud-omgeving. En als je er geen zicht op hebt, kun je het ook niet beschermen.

Kies dus voor een beveiligingsoplossing waarmee je zicht hebt op je hele ecosysteem. Hierdoor kun je binnen één portaal het gebruik van de cloud monitoren en beschermen binnen al je verschillende resources, projecten en locaties. Door beter toezicht te houden kun je ook preciezer veiligheidsbeleid voeren, waardoor je allerlei risico’s beperkt.

Implementeer versleuteling

Versleuteling van je data is ook een best practice, onafhankelijk van locatie, bij het verhuizen naar de cloud. Door clouddiensten te gebruiken, stel je je data bloot aan een hoger risico omdat je het op een platform van een derde opslaat, en de hele tijd tussen jouw netwerk en de cloudprovider heen en weer stuurt.

Zorg dat je het hoogste niveau van versleuteling implementeert, zowel bij het versturen als opslaan van je data. Je moet ook overwegen om een eigen, aparte versleuteling te gebruiken voordat je je data uploadt naar de cloud, zodat je volledige controle behoudt.

Een cloudprovider biedt wellicht ingebouwde versleuteling om je data te beschermen tegen buitenstaanders, maar daardoor hebben zij dus wel zelf toegang tot je onversleutelde data.

Kinsta houdt zich aan een volledig versleutelde aanpak om onze hosting-oplossingen nog veiliger te maken. Dat betekent dat we geen FTP-verbindingen ondersteunen, maar alleen versleutelde SFTP– en SSH verbindingen (hier is het verschil tussen FTP en SFTP).

Eis sterke wachtwoorden van je gebruikers

Een sterk wachtwoord eisen is een best practice onafhankelijk van welke dienst je gebruikt. Het implementeren van het sterkst mogelijke beleid is een belangrijk element in het voorkomen van ongeautoriseerde toegang.

Als een minimumeis, zouden alle wachtwoorden één hoofdletter, kleine letter, getal en symbool moeten eisen, en een minimum van 14 karakters. Dwing af dat gebruikers elke 90 dagen hun wachtwoord wijzigen en stel het zo in dat het systeem de laatste 24 wachtwoorden onthoudt.

Een dergelijk wachtwoordbeleid zorgt ervoor dat gebruikers geen simpele wachtwoorden aanmaken op verschillende apparaten en beschermt daarmee tegen de meeste bruteforce-aanvallen.

Als een extra laag van bescherming zou je ook two-factor authenticatie moeten implementeren. Hierdoor heeft de gebruiker twee of meer items nodig om hun identiteit te bewijzen.

Gebruik een Cloud Access Security Broker (CASB)

Het gebruiken van een CASB is een recente ontwikkeling en hoort daarmee inmiddels bij de best practices voor cloudbeveiliging. Het is software die zich tussen jou en je cloudservice provider(s) bevindt om zo je controle over je beveiliging, ook in de cloud, te garanderen.

Een CASB biedt je een geavanceerd toolkit om zicht te houden op he ecosysteem van je cloud, dwingt data-beveiligingsbeleid af, implementeert identificatie van en bescherming tegen dreigingen, en zorgt ervoor dat je aan wettelijke vereisten blijft voldoen.

Je kunt verderop in deze uitleg meer ontdekken over hoe een CASB werkt, samen met een top 5 CASB-providers.

Top 10 aanbevelingen voor je veiligheidschecklist als cloudklant

Bij het migreren naar de cloud is beveiliging één van de belangrijkste factoren die je mee moet nemen bij het selecteren van een serviceprovider. Je zult immers bedrijfsdata met hen gaan delen en wellicht door hen op laten slaan.

En je wilt er absoluut zeker van zijn dat je data veilig is. Er zijn ontelbaar veel veiligheidsfactoren die je mee moet laten wegen, van gedeelde verantwoordelijkheid tot of de veiligheidsstandaarden van een provider wel de allerhoogste zijn. Dat kan een uitdagend proces lijken, zeker als je geen veiligheidsexpert bent.

Om je hierbij te helpen hebben we een checklist gemaakt met de 10 belangrijkste veiligheidsaspecten bij het kiezen van een cloudservice-provider.

1. Bescherming van data tijdens verzending en opslag

Bij het verhuizen naar een cloudservice, is een belangrijk element van de beveiliging de bescherming van data tijdens verzending tussen jou en de provider. Dit is een verantwoordelijkheid voor zowel jou als de provider. Je hebt netwerkbeveiliging nodig om de onderschepping van data te voorkomen, en daarbovenop versleuteling zodat een aanvaller je data niet kan lezen, mocht er toch iets onderschept worden.

Zoek een serviceprovider die je de tools geeft om eenvoudig je data te versleutelen tijdens de verzending en de opslag. Hierdoor is je data altijd goed beveiligd, ook bij een interne data-transfer binnen de cloudservice-provider of tijdens verzending tussen de provider en andere diensten waarvan de API’s wellicht wel kwetsbaar zijn.

2. Bescherming van bronnen

Bij het selecteren van een cloudservice-provider moet je weten waar de fysieke locatie is waar je data opgeslagen, verwerkt en beheerd zal gaan worden. Dit is vooral belangrijk sinds de implementatie van wet- en regelgeving zoals GDPR.

Om zeker te weten dat al je bronnen goed beschermd zijn zal een goede provider geavanceerde fysieke beveiliging voor hun datacentrum gebruiken zodat je data beschermd is tegen ongeautoriseerde toegang. Dit zorgt er ook voor dat je data-bronnen worden verwijderd voordat resources zoals harddrives of servers worden weggegooid of hergebruikt, zodat je data nooit in de verkeerde handen kan vallen.

3. Zichtbaarheid en controle

Een belangrijke beveiligingsfactor beveiliging is de mogelijkheid om je eigen data te zien en te controleren. Een goede serviceprovider biedt je een oplossing waarmee je al je data kunt zien en wie er toegang heeft, onafhankelijk van waar de data is of waar jij bent.

Je provider zou ook activiteitsmonitoring moeten aanbieden zodat je veranderingen aan je configuratie en beveiligingsinstellingen kunt zien binnen je hele ecosysteem. Daarnaast moet dit je ondersteunen bij het voldoen aan wettelijke vereisten door de integratie van nieuwe en bestaande oplossingen.

4. Betrouwbare veiligheidsplatform en partnernetwerk

Het beveiligen van je clouddeployment zal meer dan één oplossing of partner eisen. Een goede cloudservice-provider maakt het makkelijk voor je om andere partners en oplossingen te vinden door een winkelplatform aan te bieden.

Zoek een provider die een platform biedt met een beheerd netwerk met betrouwbare partners met bewezen ervaring. Het platform zou veiligheidsoplossingen moeten bieden die met één klik te implementeren zijn en die aanvullende waarde hebben bij het beveiligen van je data, of je nou opereert in een publieke, private of hybride cloudimplementatie.

5. Veilig gebruikersmanagement

Een goede cloudservice-provider biedt tools die helpen bij het veilig managen van gebruikers. Dit helpt bij het voorkomen van ongeautoriseerde toegang tot management-interfaces en procedures, zodat applicaties, data en resources niet kwetsbaar zijn.

De cloudprovider moet ook functionaliteit bieden om veiligheidsprotocollen te implementeren waarmee je gebruikers kunt scheiden en waarmee je kunt voorkomen dat een kwaadwillende (of gehackte) gebruiker de diensten en data van een andere gebruiker kan beïnvloeden.

6. Integratie met wettelijke vereisten

Bij het kiezen van een cloudservice-provider gaan veiligheid en naleving van wettelijke vereisten hand in hand. Een provider dient te voldoen aan wereldwijde vereisten die worden gevalideerd door een externe partij. Je wilt een provider kiezen die de best practices binnen de sector volgt en ook erkende certificering heeft.

Het ‘Security, Trust and Assurance Registry (STAR)’ van de Cloud Security Alliance is daarvoor een goede indicator. En als je in een sterk gereguleerde sector actief bent – waar zowel HIPPA, PCI-DSS and GDPR van toepassingen kunnen zijn – zul je ook een provider moeten vinden met de sectorspecifieke certificering.

Om ervoor te zorgen dat ook jij efficiënt en kosteneffectief kan voldoen aan de vereisten, zou een cloudservice-provider je de mogelijkheid moeten geven om hun veiligheidsmechanismen op te nemen in je eigen certificeringsprogramma’s.

7. Identiteit en authentificering

Je cloudprovider moet de toegang tot elke service-interface beperken zodat alleen geïdentificeerde en geautoriseerde individuen toegang hebben.

Bij het zoeken naar providers wil je een dienst vinden die identificatie-features biedt met gebruikersnaam en wachtwoord, twee-factor verificatie, TLS-client certificaten en identiteitsfederatie met je bestaande identiteitsprovider.

Je wilt ook de mogelijkheid hebben om de toegang te beperken en controleren tot een speciale lijn, bedrijfs- of communitynetwerk. Een goede provider biedt alleen authentificering via veilige kanalen – zoals HTTPS– zodat er geen verkeer onderschept kan worden.

Ga diensten met zwakke identificatieprocedures uit de weg. Dit zal al je systemen kwetsbaar maken voor ongeautoriseerde toegang, waardoor je data gestolen kan worden of je diensten verstoord kunnen raken. Voorkom ook authentificering via e-mail, HTTP, of telefoon.

Deze zijn allemaal erg kwetsbaar voor social engineering en onderschepping van identificatiegegevens.

8. Operationele veiligheid

Zoek bij het selecteren van een clouddienst een provider die een sterke operationele veiligheid implementeert om aanvallen te detecteren en voorkomen. Deze operationele veiligheid bestaat uit 4 elementen:

Configuratie en veranderingsmanagement

Je wilt een provider die transparantie biedt in de assets waaruit de dienst bestaat, inclusief eventuele configuraties en afhankelijkheden. Ze moeten je op de hoogte houden van veranderingen die een effect op je beveiliging kunnen hebben zodat er geen kwetsbaarheden ontstaan.

Management van kwetsbaarheden

Je provider moet een proces bieden om kwetsbaarheden te managen zodat alle nieuwe dreigingen kunnen worden gedetecteerd en gemitigeerd waar mogelijk. Je moet ook op de hoogte gebracht worden van deze dreigingen, de ernst ervan, en de maatregelen die daartegen genomen worden.

Beschermende monitoring

Elk provider die zijn centen waard is zal geavanceerde monitoringstools gebruiken om aanvallen, misbruik en storingen te detecteren. Ze zullen snelle en stevige actie ondernemen om eventuele incidenten aan te pakken en jou daarvan op de hoogte houden.

Bij Kinsta zijn we trots op het volgen van de hoogste standaarden voor operationele veiligheid voor hosting-oplossingen. Dit omvat het implementeren van de laatste veiligheidsupdates, continue uptime-monitoring, automatische back-ups en zowel actieve als passieve maatregelen om eventuele aanvallen direct te kunnen stoppen.

Kortom: je website wordt 24/7 gemonitord en beveiligd.

Incidentmanagement

De ideale provider heeft een vooraf gepland proces voor incidentmanagement voor veel voorkomende aanvallen. Dit kunnen ze vervolgens direct inzetten bij aanvallen.

Er zal een duidelijke contactroute zijn naar jou toe om incidenten te melden, met een acceptabele tijdlijn en format.

9. Personeelsbeveiliging

Je hebt een cloudprovider nodig met betrouwbaar personeel, aangezien zij toegang zullen hebben tot je systemen en data. De cloudservice-provider waar je uiteindelijk voor kiest moet een rigoureus en transparant screeningsproces voor hun personeel gebruiken.

Ze moeten de identiteit van al hun personeel moeten kunnen verifiëren, hun recht om te werken, en checken op criminele voorgeschiedenis. Idealiter wil je dat ze voldoen aan je nationale screening-eis, zoals de BS 7858:2019 in het VK, een volledig I-9 formulier in de VS of tenminste een Verklaring Omtrent Gedrag in Nederland.

Naast screening wil je dat de provider ervoor zorgt dat hun personeel regelmatig wordt getraind en hun beveiligingsverantwoordelijkheden goed begrijpt. Ze moeten ook een beleid hebben om het aantal mensen dat toegang heeft tot je diensten te minimaliseren.

10. Veilig gebruik van de dienst

Je kunt uiteindelijk een cloudprovider kiezen die de beste beveiliging biedt en toch nog een inbraak krijgen door slecht gebruik van de dienst. Het is belangrijk om te begrijpen waar de veiligheidsverantwoordelijkheden liggen bij het gebruiken van de dienst.

Je mate van verantwoordelijkheid zal beïnvloed worden door hoe je clouddiensten geïmplementeerd worden, hoe je de diensten gebruikt en de ingebouwde features van elke individuele dienst.

Zo heb jij bij IaaS zelf significante verantwoordelijkheden qua beveiliging. Bij het implementeren van een compute instance is het jouw verantwoordelijkheid om te zorgen voor een modern besturingssysteem, de beveiliging juist in te stellen, en te zorgen voor continue patches en onderhoud. Hetzelfde geldt voor eventuele toepassingen die je op die instance implementeert.

Zorg dus dat je de beveiligingseisen van je gekozen dienst goed begrijpt en weet welke mogelijkheden je hebt om jezelf te beveiligen. Zorg ook dat je personeel getraind is in veilig gebruik van je diensten.

Wat is de Cloud Security Alliance?

Wanneer we kijken naar de cloudcomputing-sector, dan is dat een enorm diverse markt zonder centraal orgaan waar bedrijven om raad kunnen vragen. Dit kan nogal frustrerend zijn, zeker bij uitdagingen zoals cloudbeveiliging.

Maar gelukkig zijn er in plaats van deze centrale organen wel enkele organisaties die zichzelf toeleggen op het ondersteunen van de sector. De Cloud Security Alliance is één van deze organisaties.

De Cloud Security Alliance (CSA) is een non-profit die best practices ontwikkelt en organisaties bewust maakt van deze best practices, om zo een veilige cloudcomputing-omgeving te creëren.

Het is een lidmaatschapsorganisatie die de hele sector cloudspecifiek beveiligingsadvies biedt in de vorm van trainingen, onderzoek, evenementen en producten. Dit advies is direct gebaseerd op de gecombineerde expertise van ervaringsdeskundigen uit de sector, verenigingen, overheden, en de individuele en zakelijke leden van de CSA.

Om je de Cloud Security Alliance nog wat beter te helpen begrijpen, laten we even kijken hoe ze de sector precies ondersteunen.

Lidmaatschap

De CSA is gebaseerd op leden. Door lid te worden van de CSA krijg je allerlei voordelen, afhankelijk van of je lid wordt als individu, bedrijf of oplossingsprovider.

Voordelen vallen in dezelfde categorieën, zoals toegang tot het expertnetwerk van andere leden, lidmaatschap van de International Standardization Council, kortingen op trainingen, en toegang tot exclusieve evenementen en webinar.

Zekerheid

De CSA heeft één van de meest gerespecteerde cloudbeveiligingscertificeringen ontwikkeld: de Security, Trust & Assurance Registry (STAR).

STAR biedt zekerheid door transparantie te bieden via zelf-assessment, externe audits en continue monitoring via standaarden. Het programma bestaat uit 3 niveaus, waarmee de houder kan laten zien dat ze voldoen aan de best practices bij het beveiligen van hun aanbod van clouddiensten.

Onderwijs

Om de continue verbetering van de beveiliging van de gehele cloudsector te ondersteunen, biedt de CSA verschillende vormen van onderwijs. Je kunt een aantal cloudbeveiligingscertificeringen die de CSA heeft ontwikkeld volgen, hun kenniscentrum bezoeken, en deelnemen aan hun regelmatige webinars en evenementen.

Onderzoek

De CSA helpt de sector om een steeds betere beveiliging te krijgen door continu onderzoek te doen. Dit wordt vooral getrokken door de werkgroepen die zich met 30 verschillende domeinen binnen cloudbeveiliging bezighouden.

De meest recente en geavanceerde werkgroepen omvatten onderwerpen zoals DevSecOps, het Internet of Things, Artificial Intelligence en Blockchain. De CSA publiceert al hun onderzoek gratis, zodat de gehele sector geïnformeerd kan blijven van de nieuwste inzichten.

Community

De CSA ondersteunt verder de sector door de community binnen de cloudbeveiliging te onderhouden en ontwikkelen. Ze doen dit via allerlei verschillende subcommunities waardoor mensen binnen de hele sector kunnen netwerken en kennis en inzichten kunnen delen.

Deze communities zijn op allerlei verschillende manieren te vinden. Er zijn CSA-groepen waar je lid van kunt worden die uit lokale professionals bestaan, en er zijn CSA-evenementen waarbij de beste experts hun kennis delen met iedereen. Er is ook het CSA-blog waarlangs allerlei volgers van CSA op de hoogte kunnen blijven van de ontwikkelingen binnen de CSA.

Wat is Kaspersky Security Cloud?

Als het gaat om cloudbeveiliging, gaat het snel over bedrijven en worden individuele klanten soms vergeten.

Als je clouddiensten gebruikt voor je eigen persoonlijk gebruik, denk aan foto’s, bestanden, administratie, dan moet je ook aan de beveiliging van je eigen data denken: Kaspersky Security Cloud is de nieuwe adaptieve cloud-based veiligheidsoplossing van Kaspersky.

Door de beste features en modernste toepassingen van de antivirussoftware van het Kaspersky Lab te combineren wordt er een responsieve bescherming voor de apparaten van de gebruiker gecreëerd.

Het platform richt zich specifiek op individuele gebruikers in plaats van bedrijven.

Kaspersky Security Cloud beschermt je apparaten tegen malware en virussen, met functionaliteit om je gebruik van je apparaten zo aan te passen dat je altijd maximaal beschermd bent. Het bevat features zoals antivirus, anti-ransomware, mobiele beveiliging, wachtwoordmanagement, VPN, ouderlijk toezicht, en allerlei privacytools.

Het platform is beschikbaar op Windows, MacOS, Android, en iOS. Het Kaspersky Security Cloud Family Plan biedt bescherming tot wel 20 apparaten.

Belangrijkste functionaliteit binnen Kaspersky Security Cloud

Om je te helpen begrijpen wat de Kaspersky Security Cloud allemaal biedt, hebben we goed gekeken naar de kernfuncties van het platform, die verdeeld zijn in 4 delen:

Scan

De belangrijkste functie die je van elke beveiligingsoplossing wilt. De Kaspersky Security Cloud kan je apparaten scannen en eventuele dreigingen verwijderen. Je kunt verschillende mogelijkheden kiezen zoals het scannen van individuele bestanden, een snelle scan, het hele systeem en geplande scans.

Privacy

Je kunt je privacy beschermen via ingebouwde functionaliteit die je online accounts controleert op kwetsbaarheden, je webcam blokkeert en websiteverkeer blokkeert zodat je browsingactiviteiten niet nagegaan kunnen worden.

Je kunt je privacy verder beschermen via extra downloads zoals Kaspersky Secure Connect en Kaspersky Password Manager. Secure Connection versleutelt alle data die je verstuurt en ontvangt, waarbij je locatie ook verborgen wordt, en de Password Manager slaat je wachtwoorden op een veilige manier op.

Home Network

Home Network biedt je zicht op alle apparaten die verbonden zijn aan je thuisnetwerk. Hiermee kun je identificeren welke beschermd worden door Kaspersky Security Cloud. De functionaliteit brengt je op de hoogte wanneer een nieuw apparaat verbinding maakt met je netwerk en helpt je onbekende apparaten te blokkeren.

HD Health

Simpel maar effectief. De HD Health functie geeft je een score van de toestand van je harde schijven en de temperaturen. Hierdoor krijg je informatie over fouten op de schijven, powercycles, hoe lang ze aan zijn geweest, hoeveel data er in totaal is geschreven en gelezen.

Kaspersky Security Cloud is een goed voorbeeld van hoe de komst van clouddiensten een noodzaak heeft gecreëerd voor nieuwe beveiligingsoplossingen.

In het volgende deel zullen we naar een soortgelijk voorbeeld kijken binnen de zakelijke wereld, sinds het bestaan van Cloud Access Security Brokers.

Wat is een Cloud Access Security Broker (CASB)?

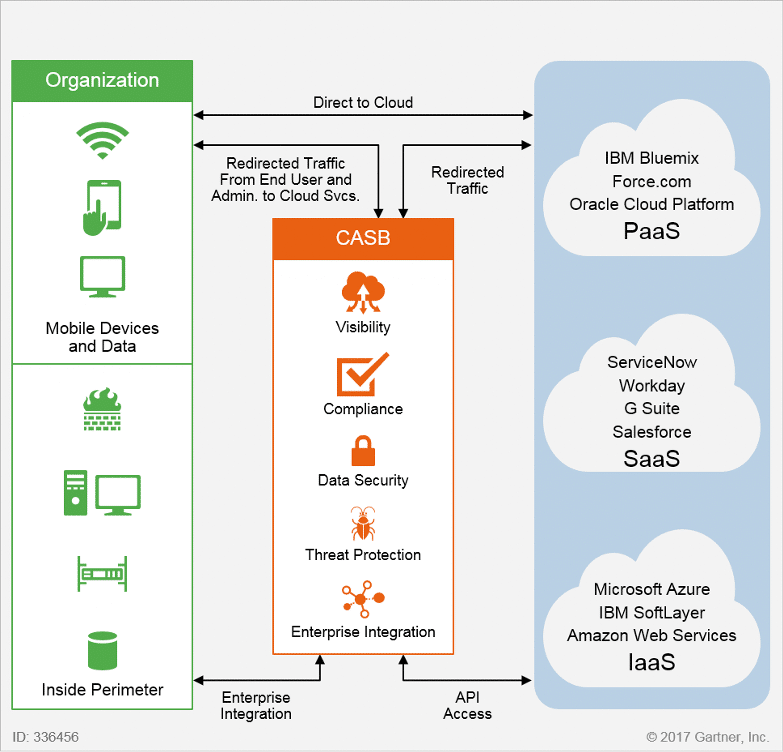

Een Cloud Access Security Broker (CASB) is software die zich bevindt tussen jou als clouddienstgebruiker en je clouddienstprovider. Een CASB zorgt ervoor dat je de veiligheidscontroles die je zelf op locatie hebt ook in de cloud hebt. Hierdoor kun je je beveiliging doortrekken en aan wettelijke vereisten blijven voldoen. Het bevindt zich meestal op je locatie of in de cloud.

Een Cloud Access Security Broker helpt je te beschermen tegen beveiligingsrisico’s van het hoogste niveau en helpt je hoge risico’s constant te monitoren en te verminderen. Dit doen ze door de data die verzonden wordt tussen je fysieke locatie en de cloud te beschermen via de beveiligingstools van je eigen organisatie.

Een CASB beschermt je tegen cyberaanvallen via malware-preventie en beveiligt je data door end-to-end versleuteling toe te passen.

Hoe werkt een CASB?

Een CASB kan op drie manieren geïmplementeerd worden: als een reverse proxy, forward proxy, of in een ‘API modus’. Elke manier heeft voor- en nadelen, en veel expert raden dan ook aan om verschillende manieren tegelijkertijd te implementeren.

Laten we gedetailleerder kijken naar de verschillende implementaties van een CASB:

Reverse Proxy

Een reverse proxy bevindt zich vóór de clouddienst, waar het beveiligingscapaciteit biedt door in de weg van het netwerkverkeer te zitten. De verbinding van de reverse proxy broker loopt van het internet naar jouw toepassingsserver en schermt zo informatie af over de originele bron (dat ben jij dus).

Forward Proxy

Een forward proxy bevindt zich direct voor de gebruiker, waarbij de CASB het verkeert doorstuurt naar verschillende cloudplatformen. De verbinding van de forward proxy loopt van jou, achter je firewall, naar het internet. Net als de reverse proxy biedt het dus bescherming tijdens de transfer.

API Mode

Anders dan de proxy-implementaties zorgt de Application Programming Interface (API) modus ervoor dat de CASB en cloudservice direct geïntegreerd worden. Hierdoor beveilig je dus zowel managed als unmanaged verkeer.

Afhankelijk van de API-functionaliteit van de cloudprovider, zul je activiteit en content kunnen zien, en eventueel actie kunnen ondernemen.

De pilaren van functionaliteit binnen CASBs

Een CASB levert functionaliteit die onder 4 ‘pilaren’ vallen, waaronder:

1. Zichtbaarheid

Wanneer een cloudtoepassing zich buiten het zicht van je IT-afdeling bevindt, creëer je informatie die niet door je bedrijfsprocessen gecontroleerd wordt.

Een CASB biedt je zichtbaarheid van al je cloudtoepassingen en het gebruik ervan. Inclusief belangrijk informatie zoals wie precies het platform gebruikt, hun afdeling, locatie en apparaten.

2. Databeveiliging

Door een cloudplatform te gebruiken heb je een verhoogd risico per ongeluk data te delen met de verkeerde mensen. Als je cloudopslag gebruikt zal een standaard Data Loss Prevention (DLP) tool er niet voor zorgen dat je kunt volgen of controleren wie er bij je data kan.

Een CASB helpt je juist wel om data-beveiliging af te dwingen binnen een cloudplatform door versleuteling, tokenization, toegangscontrole en toegangsrechten te combineren.

3. Bescherming tegen dreigingen

Eén van de moeilijkste dreigingen om jezelf tegen te beschermen is je eigen personeel. Zelfs voormalige medewerkers die niet langer toegang hebben tot je kernsystemen kunnen wellicht nog steeds bij cloudtoepassingen met bedrijfskritieke informatie.

CASB’s helpen je om insiderdreiging te detecteren en voorkomen, of dat nou komt door kwaadwillende of onvoorzichtige medewerkers of gehackte accounts.

4. Compliance

Wanneer je data naar de cloud verplaatst wordt zul je moeten zorgen dat je nog voldoet aan alle regelgeving rondom dataveiligheid en privacy. Een CASB zal dit voor je doen, waarbij ze DLP-beleid op gevoelige data binnen je cloudimplementatie toepassen. Hierdoor blijf je voldoen aan regelgeving, inclusief SOX en HIPAA.

Een CASB helpt je bij het benchmarken van je cloudinstellingen tegen belangrijke wettelijke vereisten zoals PCI DSS, NIST, CJIS, MAS en ISO 270001.

De 5 beste Cloud Access Security Brokers in 2020

De grootschalige migratie van diensten naar de cloud, samen met het significante risico op inbraken en datalekken hebben het aanbod van CASBs enorm doen toenemen.

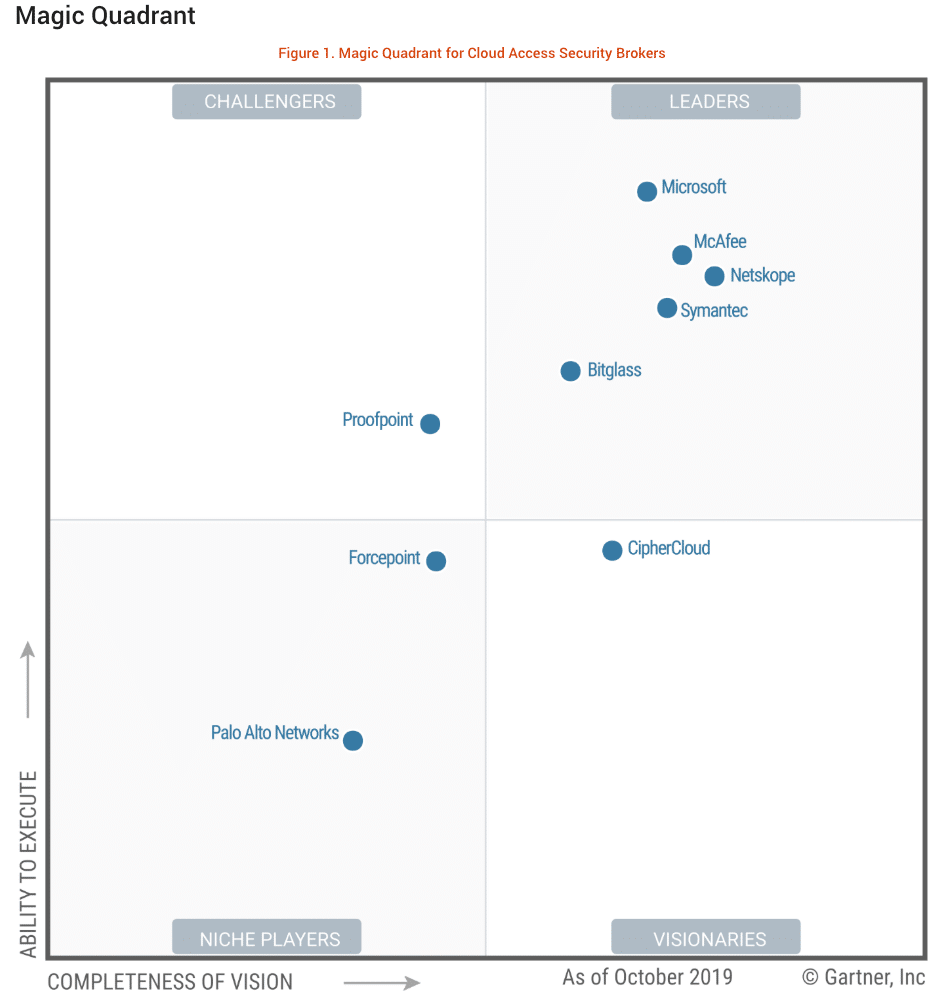

Als een next-generation technologie zijn CASB’s inmiddels een essentieel element van cloudbeveiliging. Inmiddels heeft één op de vijf grote bedrijven een CASB om hun clouddiensten te beveiligen of beheren, volgens het rapport van Gartner: “Magic Quadrant for Cloud Access Brokers”:

Gartner heeft vijf leider in de CASB-markt geïdentificeerd die hun ‘Magic Quadrant’ gebruiken, waaronder:

McAfee

McAfee is sinds januari 2018 actief op de CASB-markt, en is een van de leiders vanwege hun acquisitie van Skyhigh Networks. Nu beter bekend als MVISION Cloud biedt het platform diensten aan binnen alle vier CASB-pilaren.

Het platform biedt een volledige DLP-engine en geavanceerde controles via versleuteling, tokenization of zowel gestructureerde als ongestructureerde data. De CASB kan geïmplementeerd worden voor API inspecties, met ook zowel reverse proxy als forward proxy mogelijkheden.

McAfee heeft ook een virtuele app gemaakt die op locatie kan draaien voor wie dat nodig heeft.

Microsoft

Microsoft biedt een CASB-oplossing aan met hun Microsoft Cloud Application Security. Het platform ondersteunt verschillende implementatiemodi waaronder API en reverse proxy. Microsoft ontwikkelt de CASB-oplossing steeds verder met beter toezicht, analytics, databeheer, en innovatie automatisering.

Microsoft Cloud Application Security integreert ook perfect met de groeiende portfolio van beveiligingsoplossingen van Microsoft zoals Azure Active Directory en Microsoft Defender Advanced Threat Protection.

Hierdoor biedt Microsoft hun klanten een volledig geïntegreerde oplossing tussen alle Microsoft-platformen die met slechts één klik geïmplementeerd kan worden.

Netskope

Anders dan veel spelers die simpelweg CASB-providers opkopen, blijft Netskope een onafhankelijk bedrijf. De provider staat bekend door zijn excellente toepassingen en SaaS-beveiligingsassessments.

Netskope ondersteunt duizenden clouddiensten via gepubliceerde API’s en inline decoding van ongepubliceerde API’s. De CASB biedt DLP en identificeert bedreigingen in realtime door dreigingsanalyses, zowel statisch als dynamisch en detectie van afwijkingen op basis van machine learning.

Symantec

Symantec’s CASB heeft CloudSOC in 2016 verbeterd met de aankoop en integratie van Perspecsys en Elastica van Blue Coat Systems.

CloudSoc biedt DLP op basis van geautomatiseerde data-classificatie en multimode overzicht door middel van native cloud API’s, realtime verkeersanalyse en input van verschillende datafeeds. Je kunt automatisch dreigingen detecteren en stoppen zowel binnen als buiten je organisatie door geavanceerde gebruikersgedragsanalyse (UBA).

Bitglass

Bitglass Cloud Security wordt ook wel een next-generation CASB genoemd, die is ontworpen om te integreren met elke app, apparaat en netwerk.

Het platform is ontworpen om vanaf de cloud te draaien en staat bekend als de enige provider die zakelijke data beveiligt op mobiele apparaten zonder agents of profielen te gebruiken. Bitglass is bekend geworden door een zero-day aanpak te kiezen waarbij ze focussen op betrouwbaarheidsrating, vertrouwensniveaus en versleuteling tijdens opslag.

Een overzicht van de top 10 cloudbeveiligingscertificaten

Om je cloudplatform goed te beschermen zul je geavanceerde cloudsecurity vaardigheden en kennis nodig hebben. Je moet ook platformspecifieke vaardigheden leren zodat je de toegang op de juiste manier kan instellen en de beveiliging van je netwerk en data kan garanderen binnen de cloudprovider die je gekozen hebt.

Gelukkig zijn er genoeg aanbiedingen binnen de cloudmarket om een oplossing te vinden via de juiste certificering en oplossing. Je kunt kiezen uit een brede selectie van platformspecifieke en verkoperneutrale certificeringen waarmee je de vaardigheden kunt opdoen die je nodig hebt. Of je nou op zoek bent om basiskennis te ontwikkelen of je skillset wilt afstemmen op een specifieke functie, je zult sowieso een certificering kunnen vinden.

Om je te helpen bij het zoeken hebben we een lijst gemaakt met de 10 beste cloudbeveiligingscertificeringen om te behalen.

Elke certificering in deze lijst zal je niet alleen helpen je cloudplatform veiliger te houden, maar zal je ook interessanter maken voor een werkgever en je salaris doen toenemen.

(ISC)2 – Certified Cloud Security Professional (CCSP)

De CCSP is een wereldwijd erkend cloudbeveiligingscertificaat dat zich richt op leiders binnen de IT en informatiebeveiliging.

Door de CCSP te behalen laat je zien dat je de technische kennis en kunde hebt om toepassingen, data en infrastructuur op veilige wijze in de cloud kunt ontwikkelen en beheren. Dit doe je volgens de best practices, laatste procedures en beleid ontwikkeld door de experts van (ISC)2. Het CCSP is ideaal als je een Enterprise Architect, Systems Engineer, Security Administrator, Architect, Engineer of Manager bent.

Voordat je begint met de training en het CCSP-examen probeert te halen, zul je moeten voldoen aan enkele strikte ervaringseisen. Je moet vijf jaar voltijd in de IT hebben gewerkt, waarvan drie binnen cybersecurity en één jaar in één van de 6 domeinen van de CCSP CBK. Je kunt de ervaringseisen ook vervangen door de even geavanceerde (ISC)2 CISSP-certificering ook wel ‘The World Premier Cyber Security Certification’ genoemd.

Cloud Security Alliance – Certificate of Cloud Security Knowledge (CCSK)

Het CCSK certificaat is een algemeen erkend startcertificaat binnen de cloudbeveiliging. Het is ontwikkeld door de Cloud Security Alliance, een lidmaatschapsorganisaties die ervoor zorgt dat cloud computing zo veilig mogelijk is en voor meer bewustwording van de best practices zorgt.

Door de CCSK-certificering te halen laat je zien dat je de basiskennis en -kunde hebt om data te beveiligen binnen de cloud. Je leert een basis te bouwen van best practices binnen de beveiliging die zich uitstrekken over een aantal verantwoordelijkheden, van het instellen van technische beveiligingsinstellingen tot cloud governance.

Door het CCSK-certificaat te halen zul je ook aan enkele ervaringseisen kunnen voldoen als je van plan bent de geavanceerde CCSP-certificering van (ISC)²te halen.

AWS Certified Security – Specialty

De AWS Certified Security – Specialty certificering is ideaal als je van plan bent een carrière op te bouwen binnen het AWS-cloudplatform.

Door de AWS Certified Security te behalen zul je je vaardigheden bevestigen binnen data-classificatie, versleuteling, veilige Internetprotocollen, en de AWS-mechanismen die nodig zijn om deze te implementeren.

Bij het leren voor het certificaat kun je kiezen uit verschillende leerpaden om je kennis en vaardigheden op te bouwen binnen veiligheidsbasiskennis, architectuur en security engineering bij AWS. Aan het einde zul je het vertrouwen en de vaardigheden hebben om veilig toepassingen te gebruiken binnen de AWS cloud.

Om te beginnen met het leren voor het certificaat moet je binnen een beveiligingsfunctie werken en minstens 2 jaar praktische ervaring hebben bij het beveiligen van AWS-workloads.

Microsoft Certified: Azure Security Engineer Associate

Microsoft heeft recent hun certificering veranderd naar function based. Door één van hun certificaten te behalen laat je nu dus zien dat je de vereiste kennis en vaardigheden hebt om een specifieke functie uit te voeren.

Dus door het Azure Security Engineer Associate certificaat te halen laat je zien dat je die functie uit kunt voeren binnen het Azure Cloud Platform. Dit omvat de vaardigheid om data, toepassingen en netwerken te beschermen binnen een cloud-omgeving. En dat je veiligheidscontroles en bescherming tegen dreigingen kunt implementeren en toegang kunt beheren.

Er zijn geen voorvereisten voor je de AZ-500 probeert te halen: Microsoft Azure Security Technologies examen.

Google Cloud – Professional Cloud Security Engineer

Door het Professional Cloud Security Engineer certificaat van Google te halen laat je zien dat je een veilige infrastructuur kunt opzetten, ontwikkelen, implementeren en beheren binnen het Google Cloud Platform. Dit doe je door de beveiligingstechnologie van Google te combineren met de best practices en vereisten binnen de sector.

Door het Professional Cloud Security Engineer certificaat te halen laat je zien dat je weet hoe je de toegankelijkheid moet instellen, een netwerk kunt beveiligen en zorgen voor beschermde data binnen het Google Cloud Platform. Je zult ook kennis moeten opbouwen om ervoor te zorgen dat er voldaan kan worden aan wettelijke vereisten.

Net als de Azure en AWS-certificaten is deze ideaal als je van plan bent specifiek binnen het Google Cloud Platform te blijven. En je carrière dus ook voortzet met deze toonaangevende cloudprovider.

Alibaba Cloud Certification Associate (ACA) Certification

Het ACA Cloud Security certificaat is het eerste certificaat binnen de reeks die Alibaba aanbiedt. Door dit certificaat te halen laat je zien dat je de basiskennis hebt om cloudbeveiligingsprincipes toe te passen binnen een Alibaba clouddeployment.

Je ontwikkelt fundamentele vaardigheden voor Linux en netwerkoperaties. Je zult ook meer leren over hosting, toepassingen, netwerk- en databeveiliging binnen het Alibaba Cloud Platform. Je zult diverse kernproducten van Alibaba leren kennen waaronder Server Guard, WAF, Anti-DDos basics en Pro.

Nadat je het associate-certificaat hebt behaald, kun je vervolgens doorgaan met het Alibaba ACP Cloud Security certificaat.

Alibaba Cloud Security Certification Professional (ACP) Certification

Het ACP Cloud Security certificaat is het tweede certificaat binnen de leerweg van Alibaba. Het is een meer geavanceerd certificaat gericht op architecten, ontwikkelaars en O&M professionals die met producten van Alibaba Cloud werken.

Het bouwt voort op de basisskills en kennis uit het ACA Cloud Security certificaat, waarbij je meer leert over de kernproducten van Alibaba Cloud qua beveiliging, monitoring en management.

Nadat je het Professional-niveau hebt gehaald kun je doorgaan met het Alibaba ACE Cloud Security certificaat. Let wel dat het expertniveau nog erg nieuw is en nog altijd in ontwikkeling is.

Cloud Credential Council – Professional Cloud Security Manager Certification (PCS)

Het CCC Professional Cloud Security Manager certificaat is een gevorderd certificaat van de Cloud Credential Council. Het is perfect als je een professional binnen governance en risk, een audit-specialist of cloudcomputing specialist bent.

Tijdens het leren voor het certificaat leer je de kennis en kunde om de best practices binnen de sector toe te passen voor beveiliging en governance. Je zult onderwerpen zoals cloud service management, governance en strategie behandelen. Je leert ook hoe je een clouddienst binnen een veilige omgeving kunt ontwerpen, implementeren en migreren.

Vanwege de gevorderde aard van het certificaat, is het aanbevolen dat je al het CCC Cloud Technology Associate en CCC Cloud Virtualization Essentials certificaat in bezit hebt, die worden aangeboden door EXIN.

Oracle Cloud Platform Identity and Security Management 2019 Certified Associate

De titel van het cloud security certificaat van Oracle legt eigenlijk al uit wat het is. Je zult dus meer leren over beveiliging en identity management binnen het Oracle Cloud Platform. Ideaal als je een security professional bent die expertise wil laten zien binnen het implementeren van cloud-oplossingen.

Tijdens de voorbereiding voor het certificaat zul je de belangrijke beveiligingsfunctie binnen het Oracle Cloud Platform behandelen. Je bouwt kennis en kunde op om Oracle Identity Cloud Service, Oracle CASB Cloud Service, Services Architecture and Deployment, en Identity Security Operations Center Framework te implementeren.

Door het 1Z0-1070 examen te halen zul je gecertificeerd zijn als Oracle Certified Associate (OCA) dat wereldwijd erkend wordt. Je valideert daarmee ook je capaciteiten binnen de Oracle Cloud Security portfolio, inclusief de configuratie van de diensten. Voordat je begint moet je up-to-date zijn en praktische ervaring hebben met Cloud Security implementaties in een administrator-rol.

SANS SEC524: Cloud Security and Risk Fundamentals

SEC524: Cloud Security and Risk Fundamentals is een cursus, geen certificaat. Toch staat het in deze lijst, omdat je er belangrijke vaardigheden en kennis in opdoet, die niet bij de andere certificaten langskomen.

Nog belangrijker, je leert hoe je de beveiliging van de verschillende cloudproviders kunt meten. Ze bespreken ook de verschillende cloud computing delivery-modellen – SaaS, PaaS en IaaS- met allemaal hun eigen uitdagingen qua beveiliging. Daarnaast worden er verdere veiligheidsoverwegingen behandeld bij het opereren binnen een publiek, privaat of hybride cloudscenario.

Als je deze cursus voltooid hebt zul je flink wat belangrijke vaardigheden geleerd hebben. Denk aan het evalueren van cloudcontracten, beveiligingsarchitectuur aanpassen, tools en processen voor de cloud aan te passen en de kwetsbaarheid van je cloudomgeving in te schatten.

Samenvatting

Als je migreert naar de cloud, moet je vanaf dag één klaar zijn om een volledige cloudbeveiligingsstrategie toe te passen. Dat begint met het identificeren van de juiste clouddienstprovider en vervolgens een strategie te implementeren met de juiste tools, processen, beleid en best practices.

Het is van fundamenteel belang dat je je gedeelde verantwoordelijkheid kent en dat je let op het naleven van wettelijke vereisten.

Binnen cloudbeveiliging zijn je eigen personeel – en dat van je cloudprovider- de belangrijkste en meest genegeerde aspecten van je bescherming tegen criminelen.

Het is vooral belangrijk om te onthouden dat cloud computing niet minder veilig is dan deze diensten zelf in huis hebben. Het is zelfs zo dat de meeste cloudproviders geavanceerde beveiligingshardware en – software bieden die je zelf nooit had kunnen betalen.

Daarbij is het belangrijk dat je voor de juiste aanbieder kiest om je beveiliging te verbeteren en je risico’s te verminderen.

![De volledige uitleg over cloudbeveiliging in [year] (risico's, best practices, certificeringen)](https://kinsta.com/nl/wp-content/uploads/sites/7/2020/03/volledige-uitleg-cloudbeveiliging-1024x512.jpg)