Al actuar como un proxy inverso frente a tu sitio, Cloudflare es un producto de seguridad y rendimiento todo en uno que es utilizado por más del 12% de los sitios web de todo el mundo. Como usuario de WordPress, añadir Cloudflare a tu sitio puede ayudar a aumentar el rendimiento del sitio y reducir el impacto de los robots y hackers maliciosos.

¿Cómo?

Una vez configurado correctamente, todas las solicitudes a tu sitio web golpearán primero un servidor Cloudflare que determinará si la solicitud debe ser reenviada al servidor de origen, servida desde la caché, bloqueada o procesada con reglas personalizadas.

En esta guía, profundizaremos en la configuración óptima de Cloudflare para WordPress, resaltaremos la diferencia entre el DNS de Kinsta y el DNS de Cloudflare, hablaremos de la configuración de caching y seguridad, y te mostraremos cómo configurar Cloudflare para las instalaciones multisitio de WordPress.

Nota: Si eres cliente de Kinsta, como parte de nuestra integración con Cloudflare, Edge Caching guarda la caché de tu sitio/página de Kinsta en cualquiera de los 260+ centros de datos de la red global de Cloudflare.

Edge Caching se incluye de forma gratuita con todos los planes de Kinsta, no requiere un plugin separado y reduce el tiempo necesario para servir el HTML de WordPress en caché en una media de más del 50%.

Kinsta DNS vs Cloudflare DNS

Antes de sumergirnos en los ajustes de Cloudflare y cómo ajustarlos correctamente para tu sitio de WordPress, repasemos las diferencias entre el DNS de Kinsta y el DNS de Cloudflare. Kinsta DNS, el servicio premium de DNS incluido en todos nuestros planes, es alimentado por la Amazon Route53. Route53 es un servicio de DNS de grado empresarial que ofrece una resolución rápida y fiable.

En términos de rendimiento y tiempo de funcionamiento, Cloudflare DNS y Kinsta DNS son comparables – ambos son servicios excelentes. La principal diferencia entre los dos servicios son las características adicionales de seguridad y rendimiento de Cloudflare. Kinsta DNS es puramente una solución de DNS, mientras que Cloudflare ofrece DNS así como una capa proxy opcional que actúa como un cortafuegos, CDN, y más.

Si eres un cliente de Kinsta que busca un servicio sólo de DNS, Kinsta DNS es la opción perfecta. Por otra parte, si estás buscando un producto basado en proxy todo en uno, Cloudflare es una buena opción.

¿Cómo configurar los ajustes de Cloudflare para WordPress?

Cloudflare ofrece una variedad de beneficios de seguridad y rendimiento, pero no todos son totalmente compatibles con WordPress. Echemos un vistazo en profundidad a la configuración de Cloudflare para identificar las mejores características para tu sitio de WordPress.

SSL

Cloudflare soporta cuatro modos de encriptación SSL/TLS – Apagado, Flexible, Completo y Completo (Estricto).

- Apagado – Sin encriptación.

- Flexible – Sólo encripta la conexión entre el navegador y Cloudflare.

- Completo – Encriptación de extremo a extremo, pero permite un certificado autofirmado en el servidor de origen.

- Completo (Estricto) – Encriptación de extremo a extremo, y requiere un certificado de origen libre de Cloudflare o un certificado de una CA (autoridad de certificación) de confianza. Recomendamos usar el modo SSL completo (estricto) para máxima seguridad.

Para los clientes de Kinsta que deseen utilizar Cloudflare en sus sitios de WordPress, recomendamos generar un certificado gratuito Let’s Encrypt SSL en MyKinsta y utilizar la opción Completo o Completo (Estricto) en Cloudflare.

Alternativamente, también puedes generar un certificado de origen de Cloudflare para instalarlo en tu servidor de origen. Si tu host no ofrece certificados SSL gratuitos, la instalación de un certificado de origen de Cloudflare en tu servidor te permitirá utilizar el modo SSL completo (estricto).

Si estás utilizando Kinsta para alojar un sitio en un subdominio, mientras que el dominio raíz está utilizando el SSL flexible de Cloudflare, puedes utilizar una regla de página de Cloudflare para obligar al subdominio alojado por Kinsta a utilizar el SSL completo o completo (estricto).

Esta opción te permite utilizar el SSL flexible de Cloudflare mientras que asegura el SSL completo (estricto) de Cloudflare para un subdominio alojado en Kinsta.

Siempre use HTTPS

Recomendamos habilitar esta opción para reenviar automáticamente todas las peticiones HTTP a HTTPS.

HSTS

HSTS son las siglas de «HTTP Strict Transport Security» y se utiliza para obligar a un navegador web a utilizar conexiones HTTPS seguras. Habilitar el HSTS en Cloudflare asegura que las peticiones HTTP nunca llegarán a tu servidor de origen. Si tu sitio ya está configurado para usar HTTPS, recomendamos configurar HSTS en tu servidor de origen también.

Versión mínima de TLS

TLS (Transport Layer Security) es un protocolo criptográfico que permite la transmisión segura de datos a través de una red. Por defecto, Cloudflare establece TLS 1.0 para la versión del protocolo. Algunos estándares de seguridad como el PCI DSS 3.2 requieren versiones más recientes del protocolo TLS para propósitos de cumplimiento. Si tu sitio requiere una cierta versión TLS, puede cambiar la configuración yendo a SSL/TLS > Certificados de borde > Versión mínima de TLS.

Reescritura automática de HTTPS

Esta función comprueba las URL de recursos HTTP en tu código HTML para ver si son accesibles a través de HTTPS. Si es así, se reescribirán automáticamente con una variación HTTPS. Las reescrituras HTTPS automáticas son útiles para garantizar una experiencia de navegación segura sin errores de contenido mixto.

Velocidad

La mayoría de los ajustes de Cloudflare relacionados con el rendimiento, como la reducción de activos y la optimización de imágenes, se pueden encontrar en la pestaña «Velocidad».

Redimensionamiento de la imagen (sólo para empresas)

La función de redimensionamiento de imágenes de Cloudflare sólo está disponible para usuarios de planes de negocios. Cuando se implementa correctamente en tu tema de WordPress, esta característica puede ser utilizada para descargar la generación de miniaturas de imágenes a Cloudflare. Esto tiene varios beneficios sobre la función de generación de thumbnails incorporada en WordPress.

Para los sitios que generan dinámicamente tamaños de imagen sobre la marcha, el uso de la función de redimensionamiento de imágenes de Cloudflare puede reducir el uso de la CPU – esto permite a tu sitio para servir a más usuarios concurrentes sin aumentar los recursos de la CPU. El redimensionamiento de imágenes Cloudflare también ayuda a reducir el uso de espacio en disco porque las miniaturas no tienen que ser almacenadas en el servidor.

El redimensionamiento de la imagen Cloudflare funciona preparando un punto final para tus imágenes. Echa un vistazo al siguiente ejemplo, que muestra cómo funciona la característica.

URL de la imagen original

https://yourdomain.com/wp-content/uploads/2020/01/picture.jpg

URL de la imagen redimensionada

https://yourdomain.com/cdn-cgi/image/fit=contain,format=auto,metadata=none,onerror=redirect,quality=70,width=720/https://yourdomain.com/wp-content/uploads/2020/01/picture.jpg

El parámetro «ancho» puede ser ajustado para generar diferentes tamaños de thumbnail dinámicamente sin ninguna carga adicional de recursos en tu servidor de origen. Si estás buscando un servicio independiente que es similar a la característica de redimensionamiento de imágenes de Cloudflare, Imgix y Cloudinary son grandes opciones.

No olvides revisar nuestra guía detallada sobre la optimización de imágenes para la web.

Polish (Sólo Pro)

Cloudflare Polish es un servicio de optimización de imágenes que comprime automáticamente los archivos de imágenes JPG, PNG, GIF y otros. Las imágenes se procesan en el borde de Cloudflare, lo que significa que no hay carga de rendimiento en el servidor que aloja tu sitio de WordPress. El Polish también es compatible con el formato WEBP de Google, lo que significa que las imágenes WEBP optimizadas se servirán automáticamente a Chrome, Brave y otros navegadores que soporten el formato.

El Polish es una característica útil para los sitios de WordPress por algunas razones. Si estás usando un plugin de optimización de imágenes como TinyPNG o Imagify, Polish puede reducir el uso de la CPU de tu servidor dramáticamente – esto puede resultar en una experiencia de navegación más estable para los visitantes. Como las imágenes optimizadas para Polish se almacenan y se almacenan en caché fuera del servidor, no tendrás que preocuparte por utilizar el espacio en disco para almacenar versiones WEBP de tus imágenes.

Auto Minify

La función de auto-minificación de Cloudflare minifica automáticamente los activos CSS, JSS y HTML en caché. Si no minifica los activos con un plugin de WordPress como Autoptimize o WP-Rocket, recomendamos habilitar la función de auto-minificación en Cloudflare.

Los usuarios de Kinsta pueden minificar su código directamente desde el panel de control de MyKinsta utilizando la función de minificación de código incorporada. Esto permite a los clientes habilitar la minificación automática de CSS y JavaScript con un simple clic, acelerando sus sitios sin ningún esfuerzo manual.

Brotli

Brotli es una alternativa al GZIP, un algoritmo de compresión que reduce el tamaño de las peticiones web antes de que sean servidas a los visitantes. Comparado con GZIP, Brotli ofrece un mayor índice de compresión, lo que se traduce en una carga más rápida de la página para los usuarios. El problema es que no todos los navegadores web soportan la compresión de Brotli. Sin embargo, recomendamos habilitar la característica Brotli de Cloudflare, ya que las solicitudes de los navegadores no soportados simplemente caerán en la compresión GZIP.

Priorización HTTP/2 mejorada (sólo Pro)

La introducción del HTTP/2 trajo consigo un aumento significativo del rendimiento de los sitios web mediante la paralelización y la multiplexación. La función mejorada de priorización de HTTP/2 de Cloudflare va un paso más allá al analizar inteligentemente el HTML de tu sitio web para determinar el orden de carga de los activos para el mejor rendimiento posible. Según Cloudflare, la priorización HTTP/2 mejorada puede reducir el tiempo de carga de la página hasta en un 50%.

Mirage (sólo Pro)

Mirage es una función de optimización de imágenes que apunta a las conexiones móviles y de bajo ancho de banda. Cuando se activa Mirage, las imágenes se reemplazan por marcadores de posición de baja resolución durante la carga inicial de la página. Después de que la página se ha cargado, las imágenes de resolución completa se cargan con lentitud.

Mirage también es capaz de combinar múltiples solicitudes de imágenes en una sola solicitud, lo que reduce el número de viajes de ida y vuelta necesarios para cargar completamente una página. Si tu sitio utiliza muchas imágenes y se dirige a un grupo demográfico de usuarios de teléfonos móviles, Cloudflare Mirage puede tener un impacto positivo en el rendimiento.

Rocket Loader

Rocket Loader es una característica que acelera los tiempos de carga de los activos de JavaScript cargándolos asincrónicamente. Esto reduce eficazmente el contenido de bloqueo de renderizado de una página, lo que permite un tiempo de carga de la página más rápido. Recomendamos que pruebes tu sitio con Rocket Loader activado para ver si mejora la velocidad de tu página. Si tu sitio de WordPress depende de la carga de los activos de JavaScript en un orden específico, puede evitar el uso de Rocket Loader agregando un atributo data-cfasync="false" a la etiqueta del script.

Caching

De forma predeterminada, Cloudflare almacena en caché activos estáticos como CSS, JS y archivos de imagen. Por favor, ten en cuenta que Cloudflare no almacena en caché el HTML generado de tu sitio de forma predeterminada.

Nivel de caché

Recomendamos dejar el nivel de caché en «Estándar», que permite acceder a versiones actualizadas de los activos con una cadena de consulta única.

Expiración de la caché del navegador

En el caso de los sitios alojados en Kinsta, recomendamos configurar la configuración de la caducidad de la caché del navegador en «Respetar las cabeceras existentes». Esto mantendrá los activos estáticos en la caché del navegador durante un año. Si deseas anular esto con un tiempo de expiración más corto, no dudes en cambiar esta configuración.

Cortafuegos

En Kinsta, utilizamos el cortafuegos de nivel empresarial de la plataforma Google Cloud para proteger tus sitios de WordPress del tráfico malicioso. Los clientes de Kinsta tienen acceso a la herramienta de denegación de IP en el panel control de MyKinsta para bloquear direcciones IP específicas, mientras que nuestro equipo de asistencia puede añadir reglas de cortafuegos más complejas (como los bloques a nivel de país).

Si tu host no ofrece un cortafuegos personalizable, el plan gratuito de Cloudflare incluye un cortafuegos básico que permite cinco reglas personalizadas. Las reglas del cortafuegos pueden ser configuradas para bloquear direcciones IP específicas, agentes de usuario, métodos de solicitud, referencias HTTP e incluso países.

Por ejemplo, si notas que tu tienda WooCommerce recibe muchos pedidos falsos de un país fuera de tu mercado objetivo, puedes usar el cortafuegos gratuito de Cloudflare para bloquear el tráfico de todo el país.

El plan Pro de Cloudflare cuenta con un cortafuegos de aplicaciones web más robusto (WAF). El WAF ofrece reglas especializadas que ayudan a proteger tu sitio aún más. Por ejemplo, hay conjuntos de reglas que se dirigen a los sitios de WordPress y PHP.

Para la mayoría de los sitios de WordPress, el nivel de seguridad que ofrece el plan gratuito de Cloudflare es suficiente. Sin embargo, si estás ejecutando un sitio de negocios de misión crítica que requiere más protección, el WAF de Cloudflare de nivel profesional y las reglas administradas pueden ayudar a asegurar tu sitio aún más.

(Lectura sugerida: Sucuri vs Wordfence)

Red

En la configuración de «Red» de Cloudflare, recomendamos habilitar HTTP/2, HTTP/3 (con QUIC), y la reanudación de la conexión 0-RTT.

Como hemos mencionado anteriormente, el HTTP/2 aporta varias mejoras al HTTP/1.1 mediante la paralelización y la multiplexación. Del mismo modo, HTTP/3 amplía aún más el rendimiento de HTTP/2 mediante el uso de un nuevo protocolo basado en UDP llamado QUIC en lugar del tradicional TCP.

Las conexiones HTTP/3 seguras también se benefician de una rutina de apretón de manos optimizada, lo que resulta en tiempos de conexión más rápidos. Cuando HTTP/3 está habilitado en tu panel de control de Cloudflare, los clientes soportados podrán utilizar HTTP/3 para conectarse a los servidores de Cloudflare.

Por último, la función de reanudación de la conexión 0-RTT de Cloudflare mejora los tiempos de carga para los visitantes que previamente se conectaron a tu sitio web.

Reglas de la página

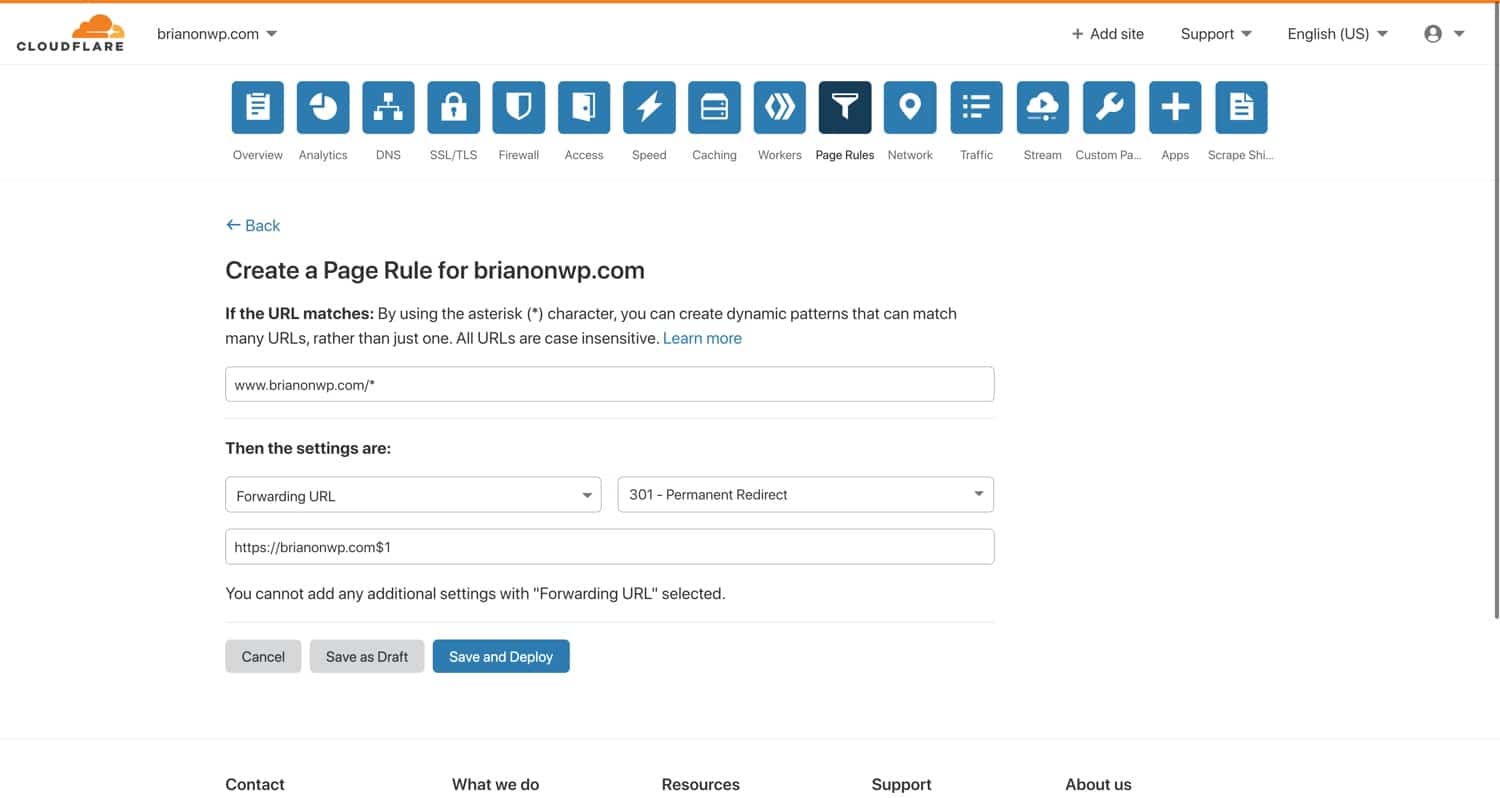

La función de reglas de página de Cloudflare te permite personalizar la configuración para URLs específicas. Las reglas de página son útiles para desactivar el almacenamiento en caché de ciertos activos, cambiar el nivel de seguridad de una página seleccionada, etc. Las reglas de página de Cloudflare tienen dos componentes clave: un patrón de coincidencia de URL y una acción a realizar en las URL coincidentes. En la siguiente captura de pantalla, puedes ver una regla de página de Cloudflare que redirige las URLs www a la versión no www.

Esta regla coincide con los URLs que empiezan con www.brianonwp.com. Fíjate en la inclusión del carácter asterisco, que te permite crear patrones de coincidencia con comodines. Piensa en el asterisco como «cualquier cosa aquí». Bajo el patrón de URL, puede ver que esta regla de página está configurada para 301 redirigir todas las solicitudes de coincidencia a https://brianonwp.com/$1, donde «$1» se refiere al «primer comodín» en el patrón de coincidencia.

Con una regla de página como esta, las solicitudes a www.brianli.com/specific-page/ serán redirigidas a brianli.com/specific-page/.

Con las reglas de página de Cloudflare, puedes aplicar ajustes específicos a cualquier URL coincidente. Ve la lista de ajustes que se pueden aplicar a las reglas de página a continuación. Ciertas configuraciones pueden incluso ser combinadas en una sola regla de página!

- Siempre en línea – habilitar o deshabilitar la función de «Siempre en línea» de Cloudflare que sirve copias HTML estáticas de páginas si el servidor de origen se encuentra fuera de línea.

- Siempre usar HTTPS – forzar HTTPS en las URLs que coincidan.

- Auto Minify – habilitar o deshabilitar la minificación de HTML, CSS y JS.

- Reescritura automática de HTTPS – habilita la reescritura de URLs HTTP en versiones HTML a HTTPS.

- Caché del navegador TTL – especifica el caché del navegador TTL en las URLs coincidentes. Por ejemplo, puedes configurar diferentes TTL de la caché del navegador para diferentes tipos de archivos.

- Comprobación de la integridad del navegador – activar o desactivar la función «Comprobación de la integridad del navegador» de Cloudflare, que inspecciona los encabezados HTTP para eliminar los bots y el tráfico malicioso.

- Cache Deception Armor – activar o desactivar la función «Blindaje contra el engaño en la caché» de Cloudflare, que protege contra los ataques de engaño en la caché web asegurando que la extensión de archivo de un activo coincide con su «Tipo de contenido».

- Nivel de caché – configurar el nivel de caché para que coincida con las URLs.

- Desactivar aplicaciones – desactivar las integraciones de aplicaciones de Cloudflare para las URLs coincidentes.

- Desactivar rendimiento – desactivar las funciones relacionadas con el rendimiento para las URLs coincidentes.

- Disable Railgun – desactivar Railgun para las URLs coincidentes.

- Desactivar Seguridad – desactivar las características de seguridad para las URLs coincidentes.

- Edge Cache TTL – especifica el TTL de la cache de borde (la cantidad de tiempo que un activo se cachea en la red de borde de Cloudflare).

- Ofuscación de correo electrónico – habilitar o deshabilitar el script de ofuscación de correo electrónico de Cloudflare que reduce el éxito del bot scraping al codificar las direcciones de correo electrónico.

- Reenvío de URL – crear un redireccionamiento 301 o 302 a otra URL.

- Cabecera de geolocalización IP – habilitar o deshabilitar la cabecera HTTP de geolocalización IP de Cloudflare.

- Cifrado Oportunista – permite a los clientes acceder a las URLs HTTP a través de un canal TLS seguro.

- Control de Caché de Origen – especifica como quieres que Cloudflare responda a la directiva de «Control de Caché» del servidor de origen.

- Rocket Loader – habilita o deshabilita Rocket Loader en las URLs que coinciden

- Nivel de seguridad – especifica el nivel de seguridad para las URLs coincidentes.

- Excluye del lado del servidor – habilitar o deshabilitar la característica «Excluye del lado del servidor» de Cloudflare que le permite ocultar información sensible del tráfico sospechoso envolviendo el HTML en etiquetas

<!--sse-->. - SSL – especificar el nivel de SSL (desactivado, flexible, completo o completo estricto) para las URLs que coincidan.

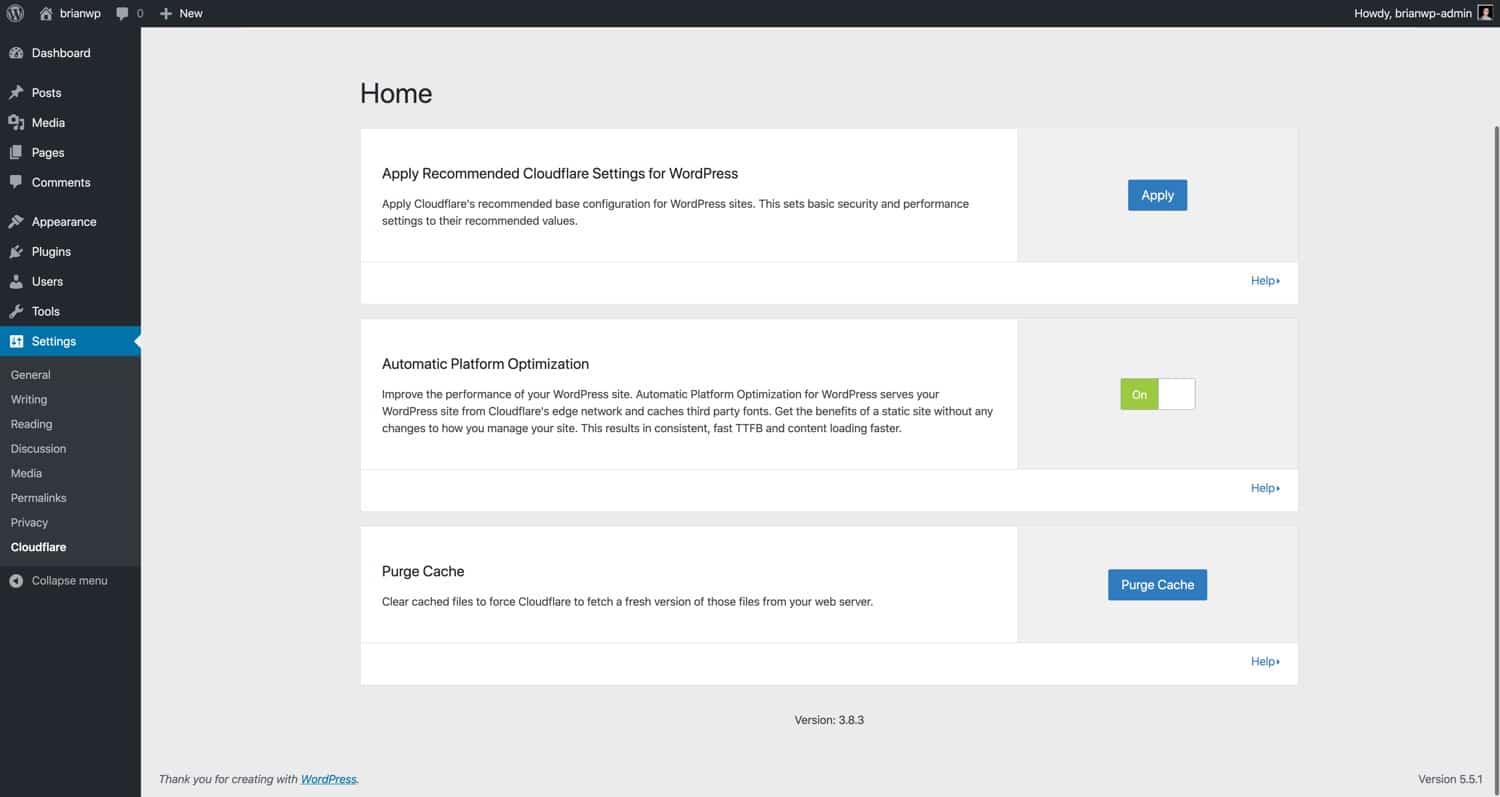

Cloudflare WordPress Plugin

El equipo de Cloudflare mantiene un plugin oficial de WordPress. Si bien este plugin no es un requisito absoluto, proporciona algunas buenas características, incluyendo la configuración de Cloudflare optimizada para WordPress, reglas de seguridad específicas de WordPress, purga automática de la caché, empuje del servidor HTTP/2, y más.

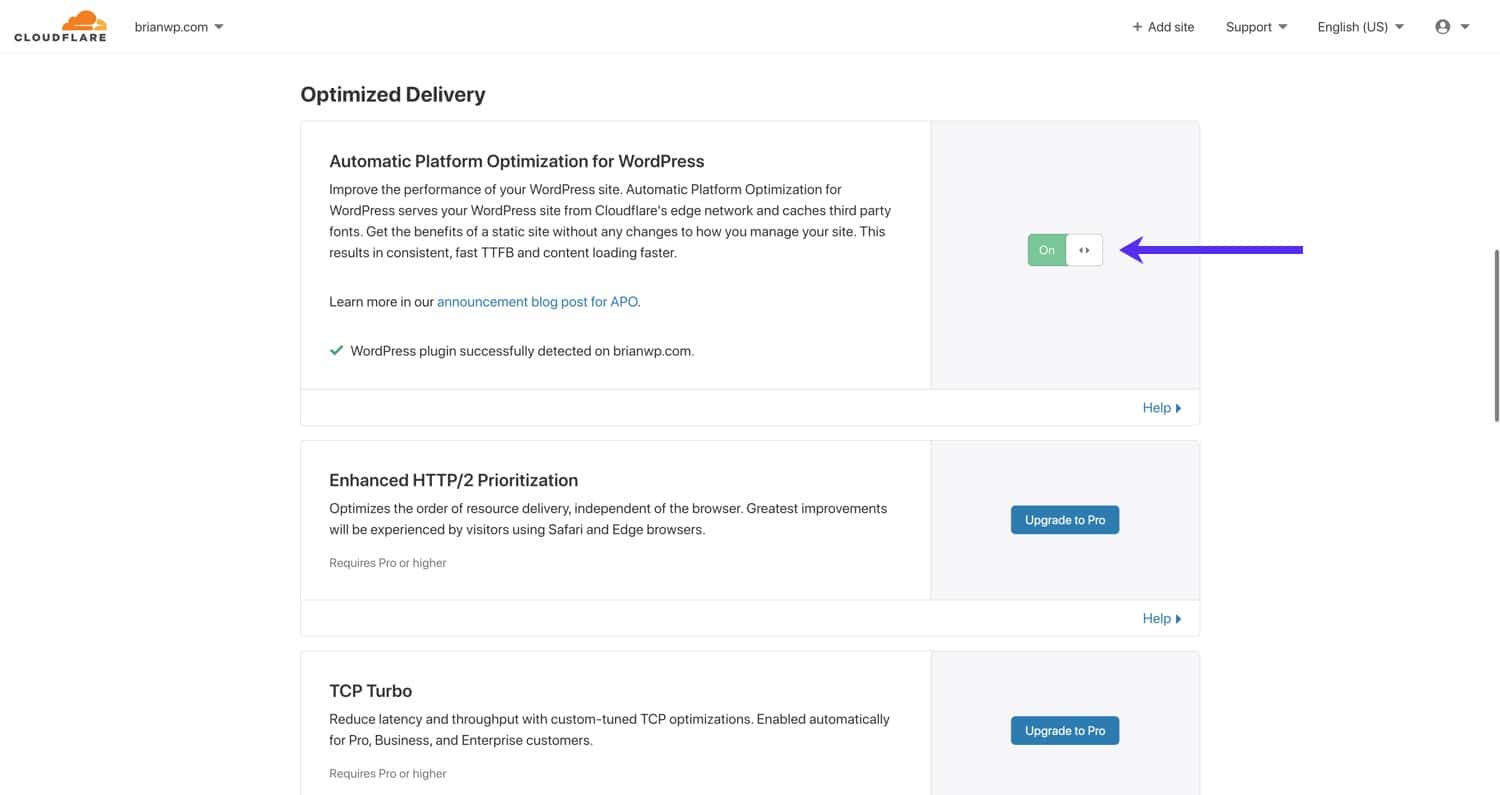

Optimización automática de la plataforma Cloudflare para WordPress

La optimización automática de la plataforma (APO) de Cloudflare para WordPress es un servicio de optimización del rendimiento dedicado a los sitios de WordPress. La APO de Cloudflare funciona almacenando en caché las páginas HTML de tu sitio de WordPress directamente en la red de borde de Cloudflare. Este es un gran salto más allá del típico cacheo de activos estáticos (CSS, JS, imágenes, etc.) en CDNs. En nuestras pruebas de referencia, encontramos que la activación de Cloudflare APO resultó en un aumento de rendimiento del 70-300% dependiendo de la ubicación de la prueba.

Cloudflare APO para WordPress funciona almacenando copias HTML de sus páginas en Workers KV, un servicio de almacenamiento de valor clave distribuido globalmente. Con APO habilitado, las peticiones a tu sitio serán servidas por Workers KV o la caché edge de Cloudflare en lugar de por tu servidor de origen. Este es un gran paso adelante en el mundo del rendimiento de WordPress porque, con APO, los sitios de WordPress ya no están atascados por la ubicación del servidor de origen.

Anteriormente, con las configuraciones tradicionales de CDN, las páginas HTML todavía tenían que ser servidas por el servidor de origen. Por ejemplo, si el servidor de origen de tu sitio estaba ubicado en los EE.UU., un visitante de Londres tenía que esperar a que el documento HTML sea entregado desde los EE.UU. Con APO, el HTML junto con otros activos estáticos son servidos desde un centro de datos Cloudflare que está más cerca de Londres.

Cloudflare APO es más compatible con los blogs tradicionales, sitios de noticias, páginas de aterrizaje y otros sitios que no dependen de la funcionalidad dinámica (tiendas WooCommerce, foros de discusión, etc.). APO evita automáticamente el caché HTML de Cloudflare para los usuarios conectados y en las páginas que contienen ciertas cookies (por ejemplo, WooCommerce). APO está disponible como un servicio gratuito para los planes Cloudflare Pro, Business y Enterprise. Para los usuarios de Cloudflare gratis, APO es un complemento de 5 dólares al mes.

Cloudflare Argo y Railgun

Cloudflare ofrece productos de rendimiento adicionales que pueden ayudar a mejorar aún más el rendimiento de tu sitio de WordPress. Estas características están sujetas a costos adicionales, pero puede valer la pena echarles un vistazo si quieres ir más allá con la optimización de tu sitio web.

Argo

Argo es un servicio adicional de Cloudflare que proporciona «enrutamiento inteligente» para tu sitio web. Con Argo activado, el tráfico se enruta en las zonas saturadas de la red de Cloudflare. En nuestras pruebas, Argo redujo los tiempos de carga de la página en un 20-30%. Si eres un usuario de Cloudflare buscando ir más allá con la optimización de tu rendimiento, experimentar con Argo podría dar resultados positivos.

Railgun

El Railgun de Cloudflare es un producto de la WAN que establece un túnel seguro entre tu servidor y los servidores de Cloudflare. Railgun está diseñado para acelerar la entrega de contenido no almacenado, sólo entregando la diferencia global entre las solicitudes. Por ejemplo, si la página A y la página B tienen idénticas estructuras de encabezado y pie de página con diferente contenido de cuerpo, Railgun sería consciente de ello y sólo serviría las diferencias a través de un flujo de datos binarios altamente comprimido.

Railgun sólo está disponible en los planes de negocio y empresariales de Cloudflare, y requiere que tu proveedor web instale software adicional en el servidor de tu sitio. Para la mayoría de los usuarios, la aceleración de Railgun no es necesaria para mantener los tiempos de carga rápidos con Cloudflare. Sin embargo, si estás ejecutando una tienda o foro de WooCommerce de alto tráfico que no puede ser almacenado en caché, Railgun podría potencialmente ayudar a mejorar la velocidad de tu sitio.

¿Cómo configurar la configuración de Cloudflare para WordPress Multisite?

Si estás usando Cloudflare con un multisitio de WordPress, hay algunas consideraciones especiales que debes tener en cuenta cuando se trata de la configuración.

Configuración de SSL

Para demostrar una configuración apropiada de Cloudflare SSL para un multi-sitio de WordPress, hemos creado un multi-sitio de prueba de subdominio ya que no debería encontrar ningún problema de SSL si está usando un multi-sitio de subdirectorio.

Aquí está la estructura de nuestro subdominio de prueba WordPress multisitio:

- Sitio principal – brianwp.com y www.brianwp.com

- Subsitio 1 – site1.brianwp.com

- Subsitio 2 – site2.brianwp.com

En MyKinsta, hemos añadido los dominios para el multisitio.

Del mismo modo, los dominios se han configurado con los registros A adecuados en Cloudflare. El proxy de Cloudflare también ha sido habilitado, como se indica en el icono de la nube naranja.

Para utilizar Cloudflare en modo SSL completo (estricto), todos los dominios asociados tienen que estar presentes en el certificado SSL del servidor de origen. Hay dos maneras de hacer esto.

Let’s Encrypt o SSL pagado

Si tu host admite el servicio gratuito Let’s Encrypt SSL, adelante y genera un certificado SSL que cubra todos los dominios de tus sitios múltiples.

En Kinsta, generar un certificado SSL para cubrir todos tus dominios es fácil con nuestra herramienta Let’s Encrypt en el panel de control de MyKinsta.

Certificado SSL de origen Cloudflare

Alternativamente, puedes generar un certificado SSL de origen de Cloudflare que cubra tus dominios de múltiples sitios. Para generar un certificado de origen, navega a SSL/TLS > Servidor de origen y haz clic en «Crear certificado».

El menú de generación de certificados de origen se divide en tres secciones. En la primera sección, elige «Deja que Cloudflare genere una clave privada y una CSR» a menos que tengas una razón específica para proporcionar tus propias credenciales.

En la segunda sección, escribe los dominios y subdominios que deben estar cubiertos por el certificado SSL. Sólo puedes generar certificados para los dominios que están en tu cuenta de Cloudflare.

Por último, en la tercera sección, elige un período de validez del certificado.

Después de configurar un certificado SSL adecuado que incluya todos tus dominios de multisitio, podrás utilizar Cloudflare en el modo recomendado de SSL completo (estricto). Si necesitas añadir dominios o subdominios adicionales a tu multisitio en el futuro, asegúrate de generar un nuevo certificado SSL que cubra los dominios adicionales.

Reglas de la página para los multisitios de WordPress

Las otras características de seguridad y rendimiento de Cloudflare se aplican globalmente a todos los subdominios bajo tu dominio raíz. En otras palabras, si la minificación CSS está habilitada para nuestro sitio principal brianwp.com, también estará habilitada para site1.brianwp.com y site2.wpbrianli.com.

Este comportamiento predeterminado puede causar problemas en ciertas situaciones. Por ejemplo, puede que no quieras deshabilitar la optimización de HTML, CSS y JS globalmente sólo porque es incompatible con un solo subsitio. Para evitar este problema, puedes usar reglas de página personalizadas para deshabilitar selectivamente las funciones de subdominios específicos.

En el siguiente ejemplo, hemos establecido una regla de página que apunta a *site2.brianwp.com/*. El carácter * se utiliza para especificar el comportamiento de los comodines. Puedes pensar en * como «cualquier cosa aquí».

Para esta regla de la página, hemos desactivado la auto-minificación de HTML, CSS y JS, hemos desactivado Rocket Loader, hemos evitado el caché de Cloudflare y hemos desactivado las reescrituras automáticas de HTTPS.

Si estás usando el plan gratuito de Cloudflare, ten en cuenta que sólo viene con tres reglas de página. Si necesitas hacer ajustes selectivos en múltiples subsitios, tendrías que actualizar al plan Pro o comprar reglas de página adicionales.

Resumen

Saber cómo configurar la configuración de Cloudflare para tu sitio de WordPress y cómo integrarse adecuadamente con tu pila de alojamiento puede impactar positivamente en la velocidad y seguridad de tu sitio.

Tanto si es una tienda de un solo hombre o una agencia de servicio completo con cientos de clientes, Cloudflare es un servicio de seguridad y rendimiento que ofrece una enorme cantidad de valor. Cuando se combina con WordPress de la manera correcta y un proveedor rápido, ¡ahí es donde comienza la diversión!

Si estás interesado en aprender más acerca de Cloudflare APO, consulta nuestra guía detallada aquí junto con nuestro seminario web con el director de producto de Cloudflare, Garrett Galow.