Si les entreprises ont toujours dû faire face à de nombreuses menaces, les cyberattaques sont de plus en plus inquiétantes. Un exploit zero-day est l’une des menaces de logiciels malveillants les plus graves.

Les cyberattaques peuvent avoir de graves conséquences pour les entreprises, car les pirates peuvent voler de l’argent, des données ou de la propriété intellectuelle qui compromettent vos activités. Et aucune entreprise n’est à l’abri. Elles impactent les commerçants, les entreprises locales, les chaînes nationales et même les géants mondiaux comme Google (en fait, Google subit au moins 22 attaques imprévues chaque année).

Mais cela ne veut pas dire que les cyberattaques sont inévitables. Il existe des mesures que nous pouvons prendre pour nous protéger.

Dans cet article, nous vous dirons tout ce que vous devez savoir sur les exploits zero-day, pourquoi ils sont dangereux et comment vous pouvez les identifier et les empêcher.

Commençons !

Qu’est-ce qu’un exploit zero-day ?

Un exploit zero-day est une faille de sécurité non encore découverte dans votre logiciel ou votre matériel que les pirates peuvent exploiter pour pénétrer dans vos systèmes. Les exploits zero-day ont plusieurs noms différents, notamment « exploits zero-hours » ou « exploits day0 »

Quel que soit le nom, l’origine de « zero-day » est la même. Le terme « zero-day » souligne la gravité du problème. Après que quelqu’un a découvert une vulnérabilité de type « zero-day », les développeurs ont zéro jour pour corriger l’erreur avant qu’elle ne devienne un problème urgent.

Lorsque vous vous renseignez sur les exploits de type « zero-day », vous pouvez les entendre appeler « vulnérabilités zero-day » ou « attaques zero-day » Il y a une distinction essentielle entre ces termes :

- « Exploit zero-day » fait référence à la méthode utilisée par les pirates pour attaquer les logiciels

- « Vulnérabilité zero-day » fait référence à une faille non découverte dans votre système

- « Attaque zero-day » fait référence à l’action des pirates lorsqu’ils utilisent la vulnérabilité pour pénétrer dans votre système

Le terme « non découvert » est crucial lorsqu’on parle de vulnérabilités zero-day, car la vulnérabilité doit être inconnue des créateurs du système pour être considérée comme une « vulnérabilité zero-day » Une vulnérabilité de sécurité cesse d’être une « vulnérabilité zero-day » une fois que les développeurs connaissent le problème et ont publié un correctif.

De nombreux groupes de personnes différentes mènent des attaques de type « zero-day », notamment :

- Cybercriminels : Pirates criminels ayant une motivation financière

- Hacktivistes : Les personnes qui cherchent à pirater des systèmes pour faire avancer une cause ou un programme politique

- Pirates d’entreprise : Les pirates informatiques qui cherchent à obtenir des informations sur un concurrent

- Pirates à but lucratif : Les personnes qui trouvent des vulnérabilités pour les vendre aux entreprises (mais n’ont pas l’intention d’exploiter la vulnérabilité elles-mêmes)

Comment fonctionne une attaque de type zero-day ?

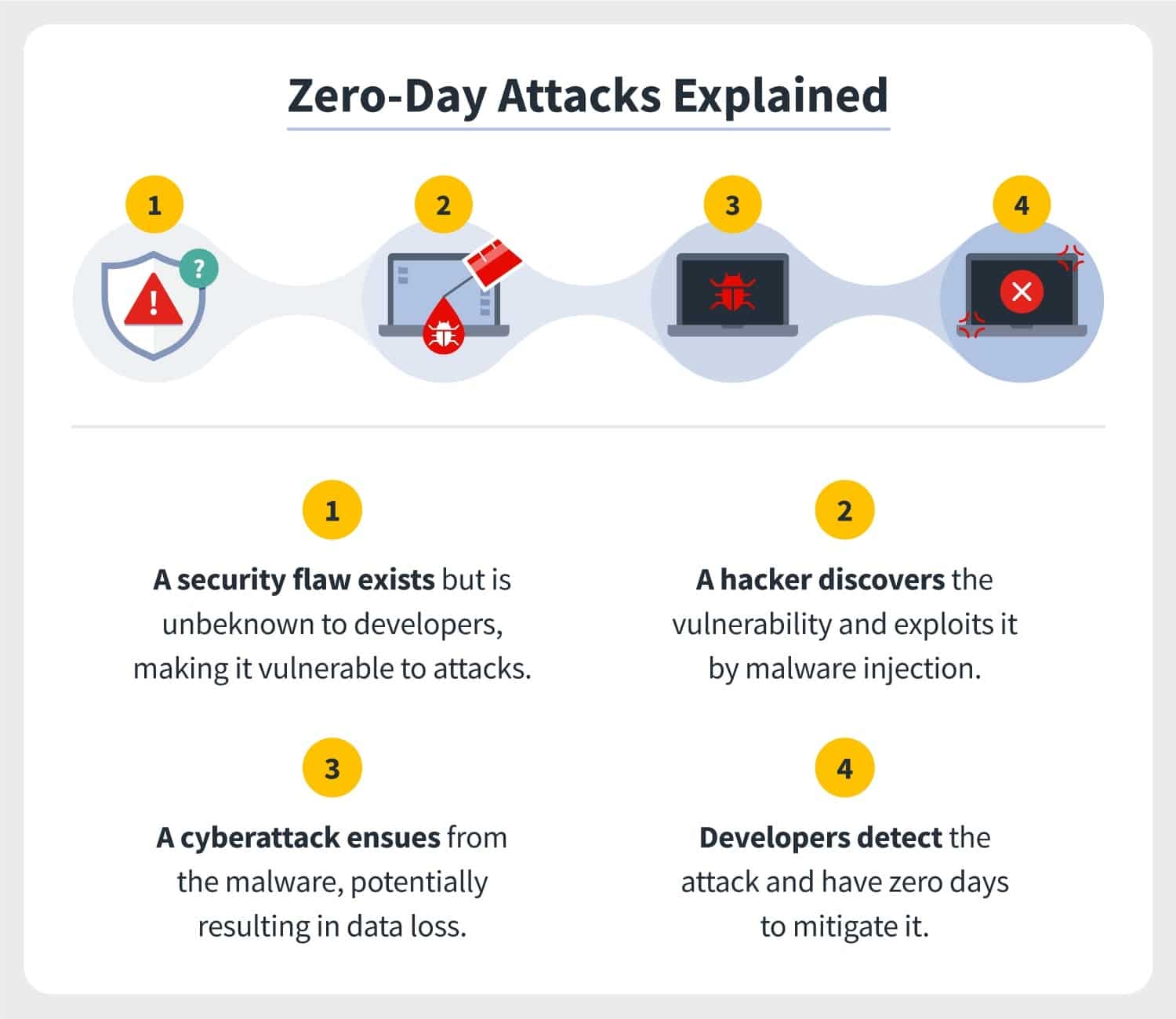

Bien que chaque attaque soit différente, la plupart des attaques fonctionnent généralement comme suit :

- Étape 1 : Vos développeurs créent un système. Ce système contient une vulnérabilité de type « zero-day » que les développeurs ne connaissent pas.

- Étape 2 : Une fois que le système est opérationnel, le pirate (parfois appelé « acteur de la menace » ou « acteur malveillant ») découvre une vulnérabilité dans le système.

- Étape 3 : Le pirate écrit et exécute un code malveillant pour exploiter la vulnérabilité et pénétrer dans votre système.

- Étape 4 : Le public ou les développeurs remarquent un problème grave, et les développeurs corrigent le problème avec un patch.

Parfois, le pirate qui découvre votre menace zero-day et le pirate qui attaque votre système sont des personnes différentes.

Certains pirates vendent des informations à d’autres pirates par le biais du marché noir. Le marché noir existe sur le dark web – une section d’Internet que vous ne pouvez pas atteindre avec des moteurs de recherche comme Google, Yahoo et Bing. Les gens accèdent au dark web grâce à des navigateurs anonymes comme Tor.

Certaines entreprises de cyber-sécurité recherchent aussi des exploits pour vendre ces informations aux propriétaires du système.

Ces entreprises vendent ces données sur les marchés « blanc » ou « gris » (bien que les distinctions entre les marchés blanc, gris et noir varient en fonction des lois locales sur la cyber-sécurité).

Maintenant que vous savez comment fonctionnent les exploits de type « zero-day », vous vous demandez probablement comment les pirates font pour pénétrer dans votre système.

Bien qu’il n’y ait pas de méthode éprouvée, de nombreux pirates utilisent :

Le fuzzing

Le fuzzing (ou « fuzz testing ») est une technique de force brute que les pirates utilisent pour trouver des failles dans votre système.

Lorsqu’un pirate fait du fuzzing sur une cible, il utilise un logiciel qui saisit des données aléatoires dans les zones de saisie de votre système (zones de texte où les gens saisissent des informations). Ensuite, le pirate observe les plantages, les fuites de mémoire ou les assertions ratées qui indiquent un trou dans votre code.

De nombreuses techniques de fuzzing se concentrent sur le spam des boîtes de saisie avec des réponses aléatoires, insensées ou non valides. Par exemple, si vous aviez une zone de texte pour que quelqu’un saisisse son âge en années, un pirate testerait pour voir comment votre système réagit quand il met « -94 » ou « @45 »

Ingénierie sociale

L’ingénierie sociale est une technique de manipulation que les pirates utilisent pour accéder à un système par le biais de ses utilisateurs.

Il existe de nombreux types d’ingénierie sociale, notamment :

- Prétexting : Lorsqu’une personne utilise le prétexting, elle essaie de gagner votre confiance en créant un scénario crédible. Par exemple, ils peuvent prétendre appartenir à votre service informatique et dire qu’ils ont besoin de votre mot de passe.

- Lorsque quelqu’un vous appâte, il essaie de pénétrer dans votre système en vous incitant à interagir avec du matériel corrompu. Par exemple, en 2018, un pirate chinois a envoyé un mystérieux CD à plusieurs autorités étatiques et locales américaines. L’objectif était de les inciter à ouvrir le contenu du CD par curiosité.

- Hameçonnage : Lorsqu’une personne vous hameçonne, elle se fait passer pour quelqu’un que vous connaissez pour vous convaincre de lui donner des informations confidentielles, d’ouvrir un fichier malveillant ou de cliquer sur un lien corrompu. Par exemple, si vous attendiez un e-mail de « [email protected] », un pirate peut utiliser l’adresse e-mail « [email protected] » pour vous hameçonner. Comme 38 % des cyber-attaques contre les entreprises américaines en 2019 ont utilisé l’hameçonnage, de nombreuses entreprises s’en protègent avec des outils de prévention de la fraude comme FraudLabsPro ou Simility.

Une fois qu’un pirate utilise l’ingénierie sociale pour pénétrer dans un système, il utilise le compte de l’utilisateur pour chasser les vulnérabilités zero-day de l’intérieur.

Cibles communes

Vous n’avez pas besoin d’être une société bancaire de plusieurs milliards de dollars pour qu’un pirate vous cible. Les pirates ciblent toute organisation, personne ou entité dont ils peuvent tirer profit, en particulier :

- Les organisations dont la cyber-sécurité est faible

- Les organisations qui traitent des données personnelles (notamment les adresses, les numéros de sécurité sociale (SSN), les noms légaux complets des clients et les dates de naissance des clients)

- Les agences gouvernementales

- Les organisations qui possèdent des informations confidentielles

- Les organisations qui créent des logiciels ou du matériel pour les clients (car elles peuvent utiliser la technologie pour pirater les clients)

- Les organisations qui travaillent dans le domaine de la défense

Lorsqu’ils choisissent qui pirater, de nombreux hackers recherchent des cibles faciles qui rapporteront une forte récompense, car ils veulent gagner le plus d’argent avec le moins d’efforts et de risques possible.

Bien que chaque pirate travaille différemment, la plupart ciblent :

- Les systèmes d’exploitation

- Les navigateurs web

- Le matériel et les firmwares

- Les applications logicielles

- Les dispositifs de l’Internet des objets (IoT)

Exemples

Même si vous ne pensez pas régulièrement aux cyber-attaques, elles se produisent plus souvent que vous ne le pensez. En 2020, les particuliers et les organisations ont détecté plus de 677 millions de logiciels malveillants. Cela représente une augmentation de 2317,86 % par rapport à 2010, où les gens n’avaient détecté que plus de 28 millions de logiciels malveillants.

Selon une recherche de l’Institut Ponemon, près de 48 % des organisations ont subi une violation de données au cours des deux dernières années. 62 % de ces organisations ne connaissaient pas la vulnérabilité avant l’attaque (ce qui signifie qu’il s’agissait d’attaques de type zero-day).

Bien que la plupart des organisations ne rendent pas publics les détails de leurs attaques, nous connaissons de nombreuses attaques importantes de ces dernières années. En voici quelques-unes :

Le piratage de Google Chrome en 2021

En avril 2021, Google a publié une mise à jour pour son navigateur Google Chrome sur les appareils Windows, Linux et Mac. Cette mise à jour a notamment corrigé une vulnérabilité de type zero-day qu’un pirate a exploitée. Ils ont appelé la vulnérabilité « CVE-2021-21224 »

Bien que Google n’ait pas partagé tous les détails de l’attaque, CVE-2021-21224 permettait à quelqu’un d’exécuter du code dans une sandbox via une page HTML élaborée.

Le piratage de Zoom en 2020

En juillet 2020, la société de cyber-sécurité 0patch a signalé qu’une personne anonyme avait identifié une vulnérabilité zero-day dans Zoom. La vulnérabilité permettait à un pirate d’exécuter du code à distance dans Zoom une fois qu’il était entré en amenant un utilisateur à cliquer sur un lien ou à ouvrir un logiciel malveillant. La vulnérabilité n’existait que sur les ordinateurs exécutant Windows 7 ou des versions antérieures de Windows.

Après avoir pris connaissance de la vulnérabilité, 0patch a transmis l’information à Zoom, et les développeurs de Zoom ont publié un correctif de sécurité pour le problème en une journée.

L’attaque de Microsoft Word en 2016/2017

En 2016, Ryan Hanson (un chercheur en sécurité et consultant d’Optiv) a identifié une vulnérabilité zero-day dans Microsoft Word. La vulnérabilité (connue sous le nom de « CVE-2017-0199 ») permettait à un attaquant d’installer un logiciel malveillant sur l’ordinateur d’un utilisateur après que celui-ci ait téléchargé un document Word qui exécutait des scripts malveillants.

Selon Reuters, les pirates ont exploité CVE-2017-0199 pour voler des millions sur des comptes bancaires en ligne avant que les développeurs de Microsoft ne la corrigent en 2017. Il est intéressant de noter que Hanson n’a pas été la seule personne à découvrir CVE-2017-0199 – en avril 2017, les chercheurs de McAfee et FireEye ont tous deux déclaré avoir trouvé la vulnérabilité.

L’attaque Stuxnet en 2010

En 2010, Stuxnet a ciblé plusieurs installations (dont des installations nucléaires) en Iran. Stuxnet était un ver informatique qui infectait les ordinateurs Windows par le biais de clés USB contenant des logiciels malveillants.

Le logiciel malveillant Stuxnet a ensuite attaqué les machines en ciblant leurs contrôleurs logiques programmables (PLC). Ces PLC automatisent les processus des machines, ce qui signifie que Stuxnet pouvait interférer avec les machines de sa cible.

Selon McAfee, Stuxnet a détruit plusieurs stations de traitement d’eau, centrales électriques, conduites de gaz et centrifugeuses dans l’usine d’enrichissement d’uranium de Natanz en Iran. Stuxnet a également engendré de nombreux descendants, dont Duqu (un logiciel malveillant qui vole les données des ordinateurs qu’il cible).

Pourquoi les attaques zero-day sont dangereuses

L’impact financier, opérationnel et juridique d’une attaque zero-day peut être dévastateur. Selon le rapport 2021 de Verizon sur les enquêtes sur les violations de données, 95 % des organisations ciblées par les pirates ont perdu :

- Entre 250 et 984.855 $ d’attaques de Business Email Compromise (BEC)

- Entre 148 et 1.594.648 $ pour les incidents de violation de données informatiques (CDB)

- Entre 69 et 1.155.755 $ pour les incidents de ransomware

Cependant, les attaques zero-day restent dévastatrices même si vous ne perdez pas d’argent. Voici pourquoi :

Elles peuvent passer inaperçues pendant des jours, des mois, voire des années

Comme les vulnérabilités de type zero-day sont inconnues des développeurs, de nombreuses organisations ne savent pas qu’un attaquant a violé leurs systèmes avant longtemps après l’attaque. Malheureusement, cela signifie que les pirates peuvent abuser de votre système à plusieurs reprises avant que vous puissiez les arrêter.

Les vulnérabilités peuvent être difficiles à corriger

Une fois que votre entreprise apprend qu’un pirate a compromis votre système, vous devrez déterminer où se trouve la vulnérabilité. Comme de nombreuses organisations utilisent plusieurs systèmes, cela pourrait prendre un certain temps pour localiser et colmater la brèche.

Les pirates peuvent les utiliser pour voler des données financières ou des informations bancaires

De nombreux pirates pénètrent dans les systèmes pour voler des données financières ou des informations bancaires. Certains pirates vendent ces données à un tiers, tandis que d’autres utiliseront vos informations financières pour vous voler de l’argent.

Les criminels peuvent les utiliser pour demander une rançon à ton entreprise

Alors que de nombreux pirates utilisent des attaques de type « zero-day » pour voler des données, d’autres rançonnent votre entreprise par le biais d’attaques par déni de service distribué (DDoS) et d’autres techniques de rançon. Les attaques DDoS bombardent votre site web de requêtes jusqu’à ce qu’il tombe en panne.

Si vous voulez savoir comment arrêter une attaque DDoS, vous pouvez lire notre étude de cas :« Comment arrêter une attaque DDoS »

Les criminels peuvent cibler vos clients

Si vous vendez des logiciels ou du matériel avec une base d’utilisateurs dédiés, les pirates pourraient pénétrer dans votre système et l’utiliser pour attaquer vos clients.

Nous en avons récemment vu un exemple dévastateur lorsque des criminels ont fait une brèche dans le logiciel de Kaseya et ont utilisé leur système pour attaquer 800-1 500 des clients de Kaseya avec un ransomware.

Comment identifier une attaque « zero-day » ?

Comme chaque attaque zero-day fonctionne différemment, il n’y a pas de moyen parfait de les détecter. Cependant, il existe de nombreuses façons courantes pour les organisations d’identifier les attaques. En voici six.

1. Effectuer une analyse de vulnérabilité

L’analyse des vulnérabilités est le processus de chasse aux vulnérabilités zero-day dans votre système. Une fois que vous avez trouvé une vulnérabilité, vous vous efforcez de la corriger avant que les pirates ne puissent l’exploiter.

L’analyse des vulnérabilités peut être une activité indépendante ou une partie régulière de votre processus de développement. De nombreuses organisations choisissent également d’externaliser leur analyse de vulnérabilité à des entreprises spécialisées dans la cyber-sécurité.

2. Collecter et contrôler les rapports des utilisateurs du système

Comme les utilisateurs de votre système interagissent régulièrement avec votre système, ils peuvent repérer des problèmes potentiels avant vous. Naturellement, vous devez suivre les rapports de vos utilisateurs pour repérer les rapports sur les e-mails suspects, les fenêtres popups ou les notifications de tentatives de mot de passe.

3. Surveillez les performances de votre site web

Selon le rapport 2021 de Verizon sur les enquêtes sur les violations de données, plus de 20 % des cyberattaques ciblent les applications web. Même si vous ne pourrez pas toujours dire si les pirates ont violé votre application web ou votre site web, quelqu’un a peut-être attaqué votre site web si :

- Vous ne pouvez pas vous connecter

- L’apparence de votre site web a changé

- Votre site web redirige les visiteurs vers un site web inconnu

- Les performances de votre site web ont baissé de façon inattendue

- Votre site web affiche des avertissements du navigateur, comme celui-ci :

4. Utilisez le retro hunting

Le « retro hunting » consiste à rechercher des rapports de cyberattaques importantes et à vérifier si votre organisation a été touchée. Pour tirer le meilleur parti du retro hunting, assurez-vous de :

- Dirigez tous les e-mails de vos fournisseurs de logiciels vers une boîte de réception centrale, et vérifiez régulièrement s’il y a des notifications de failles de sécurité

- Parcourez les actualités quotidiennement pour vérifier si de nouvelles attaques ont été lancées contre des organisations de votre secteur d’activité

- Lisez les détails des attaques récentes et demandez à vos développeurs de vérifier si vos systèmes pourraient résister à une attaque similaire

5. Surveillez la réduction de la vitesse du réseau

Lorsqu’un pirate accède à un système grâce à un logiciel malveillant, l’augmentation du trafic réseau ralentit parfois la connexion Internet de la victime. Donc, si vous gardez un œil sur la vitesse de votre réseau, vous pourriez identifier une attaque au moment où elle se produit.

6. Surveillez les performances de votre logiciel

Lorsque quelqu’un accède à votre système grâce à une vulnérabilité, le code qu’il injecte dans votre logiciel pourrait ralentir votre programme, modifier ses fonctions ou mettre des fonctionnalités hors ligne. Naturellement, vous pourriez identifier une attaque zero day en surveillant les changements importants ou inexpliqués dans votre système.

Comment se protéger des exploits zero day ?

Comme vous n’avez pas d’autre choix que de rester assis et de regarder les pirates voler de l’argent, des données et des secrets commerciaux pendant que vous attendez que les développeurs corrigent la faille, les attaques zero day sont très stressantes.

La meilleure arme de votre organisation contre les attaques zero-day est une meilleure préparation. Voici huit façons de protéger vos systèmes contre les attaques zero-day.

1. Utilisez un logiciel de sécurité

Les logiciels de sécurité protègent votre système contre les virus, les intrusions sur Internet et d’autres menaces de sécurité.

Bien que chaque logiciel offre des types de protection légèrement différents, la plupart des solutions logicielles peuvent analyser les téléchargements à la recherche de logiciels malveillants, bloquer les utilisateurs non autorisés de votre système et crypter vos données.

Certaines entreprises de logiciels de sécurité développent également des logiciels spécialisés pour les sites web. Par exemple, si vous utilisez WordPress (comme 40 % des sites web), vous pouvez protéger votre site avec :

- Un logiciel de surveillance de l’intégrité des fichiers (FIM)

- Des extensions qui recherchent les commentaires douteux (comme Astra Web Security et WP fail2ban)

- Des extensions qui protègent votre site contre les attaques par force brute

- Un réseau de diffusion de contenu (CDN)

Sinon, vous pouvez utiliser une extension de sécurité générale comme Sucuri ou Wordfence.

2. Installez souvent les nouvelles mises à jour logicielles

Comme les pirates trouvent des vulnérabilités dans les codes périmés, la mise à jour de votre site Web, de vos applications Web et de vos logiciels est essentielle pour assurer la sécurité de vos systèmes. Les nouvelles mises à jour protègent votre système car :

- Elles contiennent des correctifs pour les vulnérabilités connues en matière de cyber-sécurité (y compris les exploits zero day)

- Elles suppriment les parties anciennes ou inutilisées des programmes que les pirates pourraient exploiter

- Elles introduisent de nouvelles mesures de cyber-sécurité pour assurer la sécurité des utilisateurs

- Elles corrigent les bogues mineurs qui sont vulnérables au fuzzing

3. Utilisez un hébergement web sécurisé

Les pirates informatiques violent plus de 127 000 sites web chaque jour. Et comme les pirates peuvent violer votre site par le biais d’extensions, de thèmes de sites web ou de versions obsolètes du cœur de WordPress, les sites web WordPress sont des cibles de choix.

Heureusement, vous pouvez peux protéger votre organisation en utilisant un fournisseur d’hébergement sécurisé comme Kinsta. Kinsta protège votre site avec :

- Des connexions cryptées au protocole de transfert de fichiers sécurisé (SFTP) et à Secure Shell (SSH)

- Une connexion sécurisée à Google Cloud Platform

- Une garantie de correction de piratage

- Un outil IP Deny qui vous permet de bloquer les adresses IP pour les empêcher d’accéder à votre site web

- Une protection contre le déni de service distribué (DDoS) et un pare-feu de niveau entreprise via Cloudflare

- Des sauvegardes automatiques toutes les deux semaines

- Un engagement en faveur de la sécurité des logiciels malveillants

4. Utilisez un pare-feu

Les pare-feu sont précisément ce à quoi ils ressemblent : des murs numériques entre votre système et le monde extérieur. Les pare-feu ajoutent une couche supplémentaire de protection à vos systèmes, car les pirates doivent franchir le pare-feu avant de pouvoir attaquer votre système.

Il existe de nombreux types de pare-feu parmi lesquels vous pouvez choisir, notamment les pare-feu personnels, les pare-feu à filtrage de paquets, les pare-feu à état, les pare-feu pour applications web et les pare-feu de nouvelle génération (NGFW).

5. Utilisez la règle du moindre accès

La règle du moindre accès stipule que les personnes de votre organisation ne doivent avoir accès qu’aux données, au matériel et aux logiciels dont elles ont besoin pour effectuer leurs tâches professionnelles habituelles.

La règle du moindre accès crée moins de points d’entrée pour les pirates qui utilisent l’ingénierie sociale, en limitant le nombre de personnes qui ont un accès administratif à chaque système.

6. Passez au développement DevOps

DevOps est une approche qui utilise un système de développement continu pour mettre à jour les programmes en permanence. Elle peut vous aider à renforcer votre sécurité contre les exploits zero day, car elle vous oblige à mettre à jour et à modifier votre système en permanence.

Si vous voulez en savoir plus sur le développement DevOps, vous pouvez lire notre article « Outils DevOps » Mais en bref, le développement DevOps suit ce cycle de vie :

7. Mettez en place une formation sur la sécurité des utilisateurs

La formation à la sécurité des utilisateurs apprend à vos employés à identifier les techniques d’ingénierie sociale et les menaces de sécurité dans la nature.

Former vos employés à repérer les menaces de cyber-sécurité les aidera à identifier les attaques, à informer rapidement les bonnes personnes et à agir sans paniquer ou donner des informations aux pirates.

8. Utilisez les VPN

Les réseaux privés virtuels (VPN) sont des serveurs intermédiaires qui protègent vos données de navigation, votre adresse IP et vos données de connexion lorsque vous naviguez sur Internet. En utilisant des VPN, il sera plus difficile pour les pirates criminels de pénétrer dans votre système par le biais de votre navigateur Internet, car ils auront moins d’informations à utiliser contre vous.

Les VPN fonctionnent comme suit :

Résumé

Les attaques zero day sont de plus en plus courantes et inquiètent naturellement les organisations du monde entier. Cependant, il existe des mesures que vous pouvez prendre pour réduire votre risque d’attaque, notamment :

- Formez votre personnel à repérer les attaques et à y répondre

- Utilisez des mesures de cyber-sécurité comme les VPN, les logiciels de sécurité et les pare-feu

- Modifiez votre processus de développement pour mettre à jour les systèmes régulièrement

- Contrôlez soigneusement l’accès aux données et aux systèmes vulnérables

- Utilisez des services d’hébergement de sites web sécurisés (comme Kinsta)

Maintenant que nous avons partagé nos conseils, c’est à vous de jouer. Quelles mesures prenez-vous pour réduire le risque d’une cyberattaque dans votre organisation ? Faîtes-nous en part dans les commentaires ci-dessous.