Als je een website beheert, met name een e-commerce website, dan is het jouw verantwoordelijkheid om ervoor te zorgen dat transacties veilig plaatsvinden en dat de gegevens van je gebruikers en klanten niet in gevaar komen. In de database van je WordPress website worden bijvoorbeeld persoonlijke gegevens, fysieke en elektronische adressen, creditcardgegevens, transactielogboeken en nog veel meer opgeslagen en jij bent verantwoordelijk voor de veiligheid en integriteit van al deze gegevens.

Een goede beveiliging betekent niet dat je onschendbaar bent. Er bestaat niet zoiets als absolute veiligheid op het internet, zeker niet als het gaat om open source software. Er zijn echter veel beveiligingsmaatregelen die je kunt nemen om de risico’s van inbreuken, gegevensdiefstal en andere meer of minder ernstige schade aan je website of infrastructuur te minimaliseren. Vergeet niet dat, volgens de GDPR, de verantwoordelijke voor de gegevensverwerking ook verantwoordelijk is om ervoor te zorgen dat de gegevensverwerking voldoet aan de GDPR en de regels voor gegevensbescherming.

De gegevensbeheerder bepaalt de doeleinden waarvoor en de middelen waarmee persoonsgegevens worden verwerkt. Dus als jouw bedrijf/organisatie bepaalt ‘waarom’ en ‘hoe’ de persoonsgegevens verwerkt moeten worden, is het de verantwoordelijke voor de gegevensverwerking. Medewerkers die binnen jouw organisatie persoonsgegevens verwerken, doen dat om jouw taken als verantwoordelijke voor de verwerking te vervullen.

Een beveiligingslek in een website kan het leven van een bedrijf in gevaar brengen. Wie wil zijn creditcardgegevens toevertrouwen aan een onveilige website? En welke schade zou de reputatie van je merk oplopen als de gegevens van je klanten worden gestolen en voor illegale doeleinden worden gebruikt?

Kortom, naast prestaties is beveiliging een cruciale factor voor een succesvolle e-commerce website en bedrijf. Met dit in gedachten hebben we in dit artikel een lijst met beveiligingsmaatregelen en best practices verzameld die elke e-commerce eigenaar zou moeten nemen om concurrerend te blijven op lokale en internationale markten en om ernstige juridische aansprakelijkheid en schade aan hun online bedrijf te voorkomen.

13 grote beveiligingsrisico’s voor e-commerce websites

Volgens het 2020 Trustwave Global Security Report zijn traditionele retailers en e-commerce omgevingen de meest blootgestelde sectoren aan cyberbeveiligingsrisico’s, met ongeveer 24% van de totale beveiligingsincidenten in 2019.

Dit brengt ons ertoe om na te denken over het belang van beveiliging voor e-commerce websites, te ontdekken welke bedreigingen een online bedrijf boven het hoofd hangen en welke maatregelen eigenaren van e-commerce websites moeten nemen om de transacties en gegevens van hun klanten te beveiligen.

Om beter te begrijpen welke acties en best practices een online bedrijfseigenaar moet nemen om zijn websites en e-stores te beveiligen, moeten we eerst de gevaarlijkste bedreigingen voor e-commerce websites begrijpen.

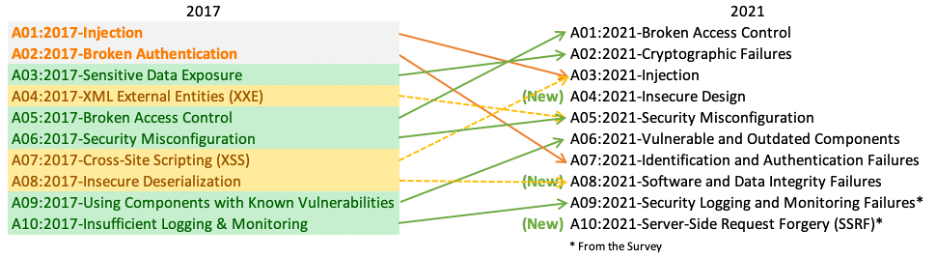

Op basis van de OWASP Top 10 Web Application Security Risks hebben we de volgende niet-uitputtende lijst samengesteld van de meest voorkomende bedreigingen waar e-commerce websites vandaag de dag mee te maken hebben.

1. Malware en ransomware

Er zijn veel soorten malware en verschillende niveaus van beveiligingsrisico’s. Hackers gebruiken ze om apparaten te hacken en gegevens te stelen. Malware kan ernstige financiële schade veroorzaken en zelfs een heel bedrijf vernietigen.

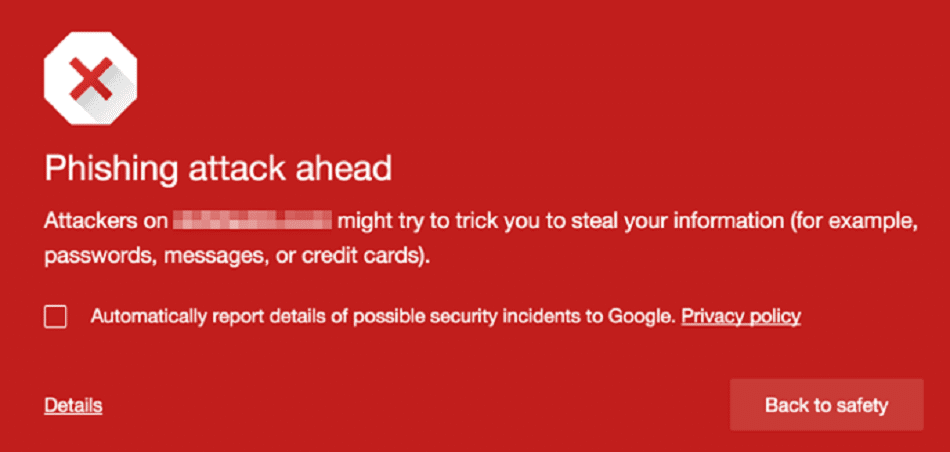

Hoewel de gevolgen niet altijd zo ernstig zijn, kunnen je klanten de foutmelding “The site ahead contains malware” of “Deceptive site ahead” of iets dergelijks krijgen, en dit kan de zichtbaarheid van je site in SERP’s beïnvloeden en je merkimago ernstig schaden.

Ransomware is een ondersoort van malware. Ransomware kaapt een apparaat of website en weigert de toegang tot de bestanden totdat het slachtoffer losgeld betaalt voor de decoderingssleutel.

Vanwege het hoge risico dat een malware-aanval kan hebben op een e-commerce website, is het regelmatig scannen van je e-commerce site op malware-infecties van vitaal belang voor je bedrijf.

Bekijk onze videogids over malware

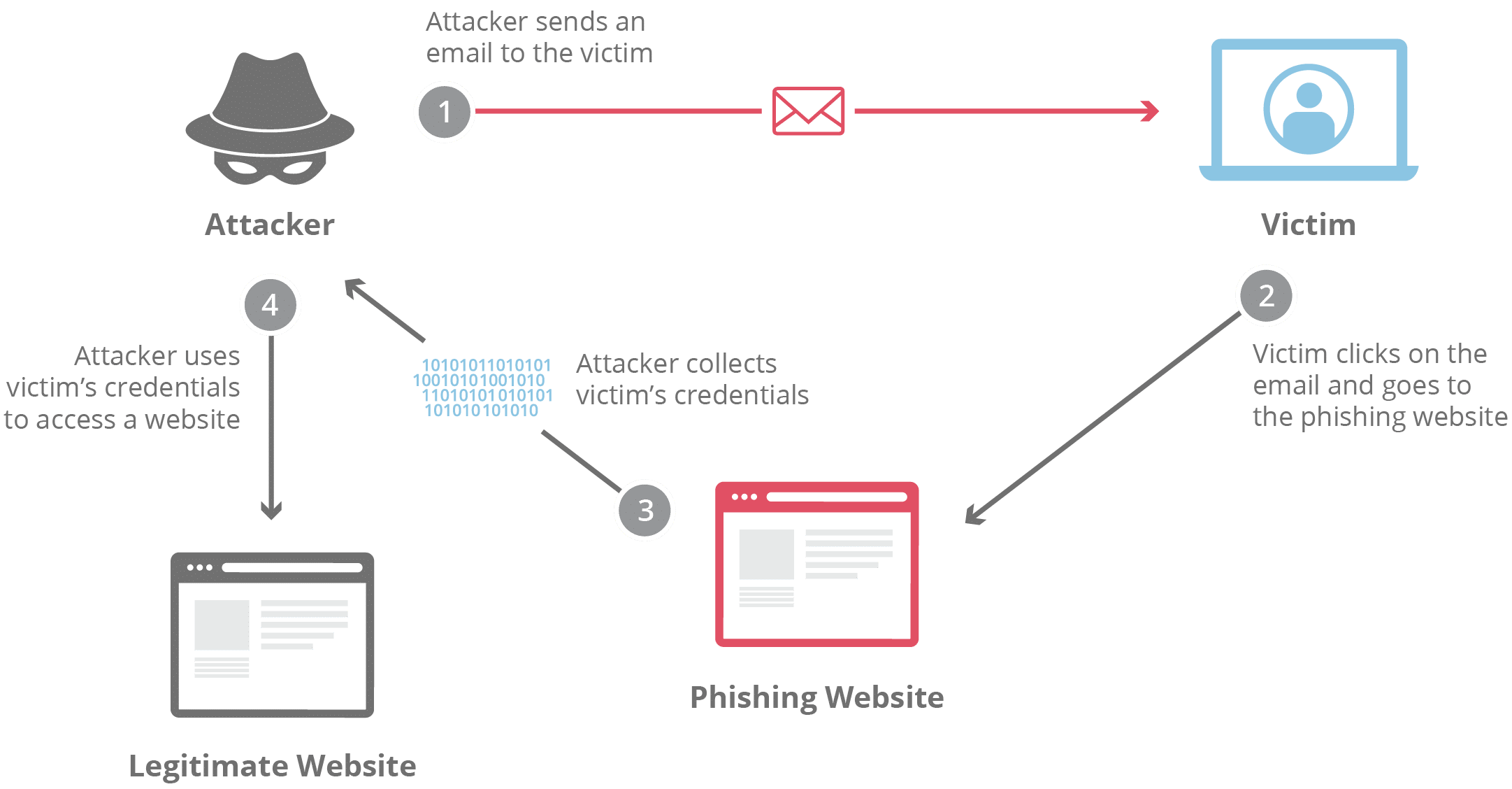

2. Phishing

Phishing is een soort social engineering-aanval die door cybercriminelen wordt gebruikt om malware te verspreiden – meestal via e-mails.

Het gaat hierbij om een poging om gevoelige informatie te stelen, zoals gebruikersnamen, wachtwoorden, creditcard- of bankgegevens, of andere belangrijke gegevens om te gebruiken of te verkopen met kwade bedoelingen. Meestal wordt dit soort aanvallen uitgevoerd via spam en andere vormen van frauduleuze e-mails of chatberichten.

3. DDoS aanvallen

DDoS is de korte term voor distributed denial of service. Dit is een type aanval waarbij een website wordt overspoeld met een groot aantal verzoeken om de server te overspoelen met buitensporig internetverkeer en de website plat te leggen. Het gevolg is dat je site offline gaat en de bandbreedtekosten enorm toenemen. Dit kan ook leiden tot de opschorting van je hostingaccount.

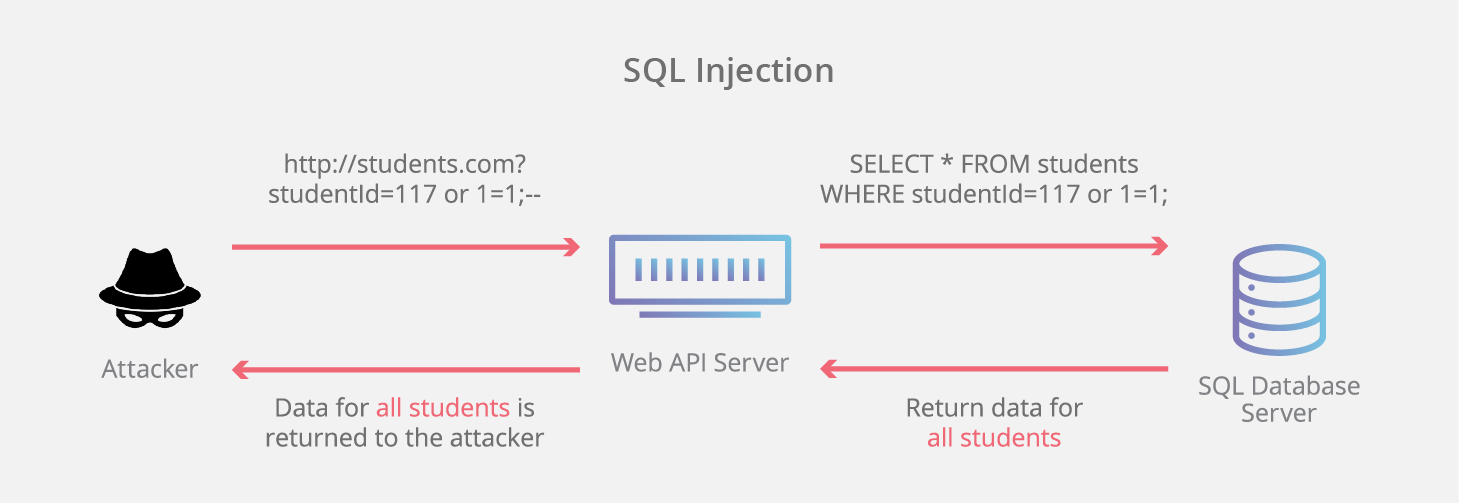

4. SQL injectie

SQL injectie is een soort aanval die wordt uitgevoerd door een kwaadwillende die SQL instructies probeert te injecteren in een webapplicatie. Als de aanval succesvol is, krijgen ze toegang tot de database van je site en kunnen ze gegevens lezen, wijzigen of verwijderen.

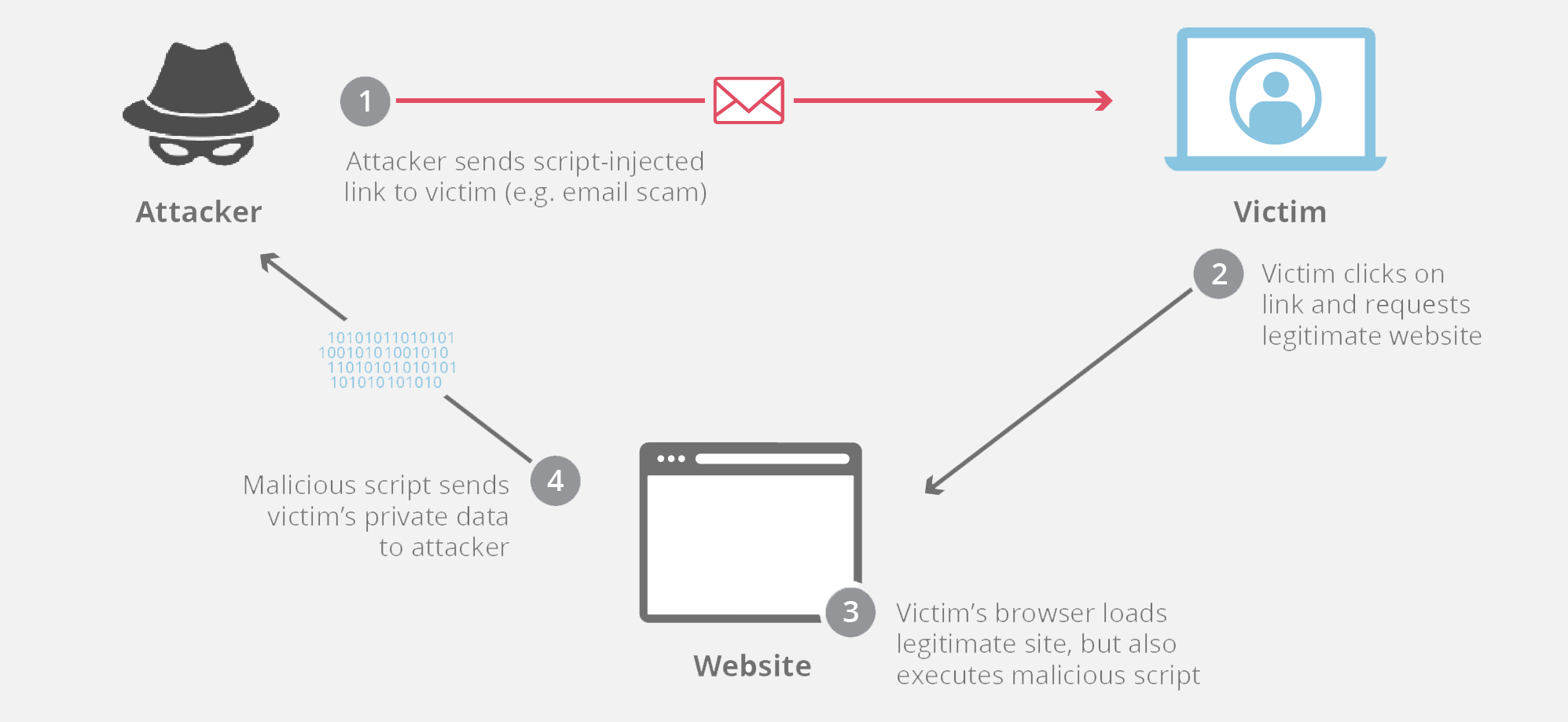

5. Cross-site scripting

Cross-Site Scripting (XSS) is een soort aanval waarbij iemand kwaadaardige code op een website plaatst om uit te voeren bij het laden van de pagina. De injectie gebeurt in de browser van een gebruiker en is meestal bedoeld om gevoelige informatie te stelen.

6. Man-in-the-middle aanvallen

Een man-in-the-middle (MitM) of on-path aanval is een cyberaanval waarbij iemand zich in het midden van de communicatie tussen twee apparaten plaatst (zoals een webbrowser en een webserver) met als doel informatie te grijpen en/of zich voor te doen als een van de twee agents.

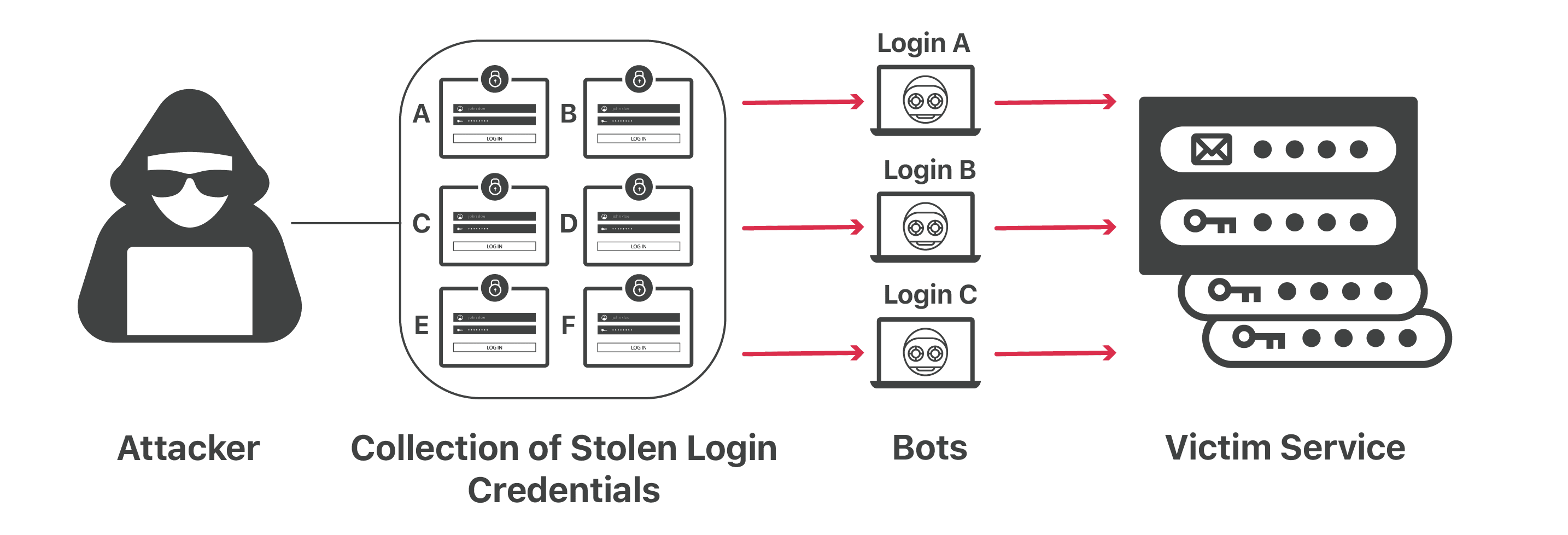

7. Credential stuffing

Credential Stuffing is een cyberaanval waarbij de aanvaller referenties gebruikt die verkregen zijn uit een datalek op een service of website om in te loggen op een andere service of website. Dit soort aanvallen is een veel voorkomend risico voor professionals die thuis of op afstand werken.

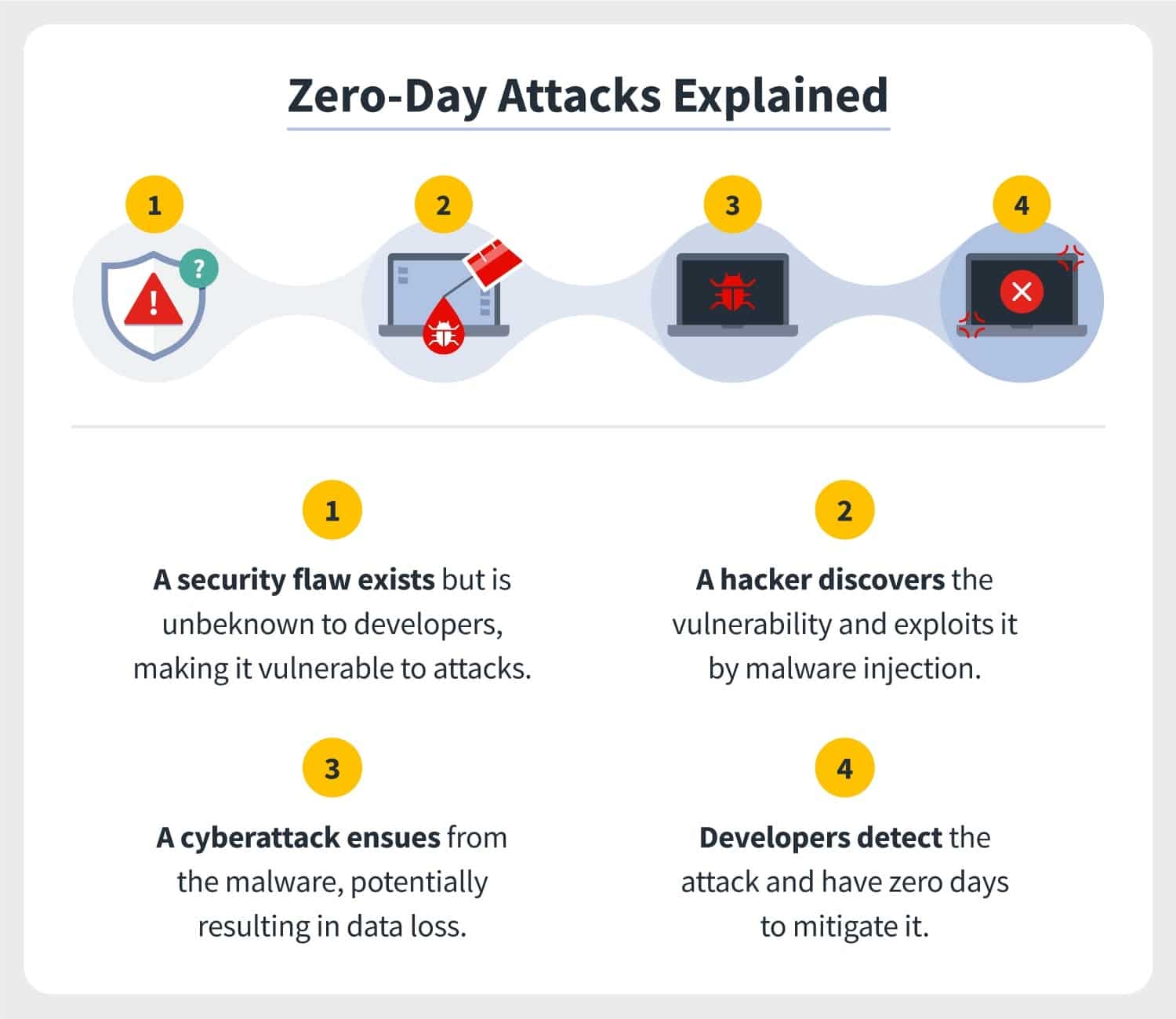

8. Zero-day exploits

Een zero-day exploit is een onopgelost of voorheen onbekend beveiligingslek dat nog niet is verholpen. Zero-day betekent dat je nul dagen hebt om het probleem op te lossen voordat het ernstige schade toebrengt aan je bedrijf.

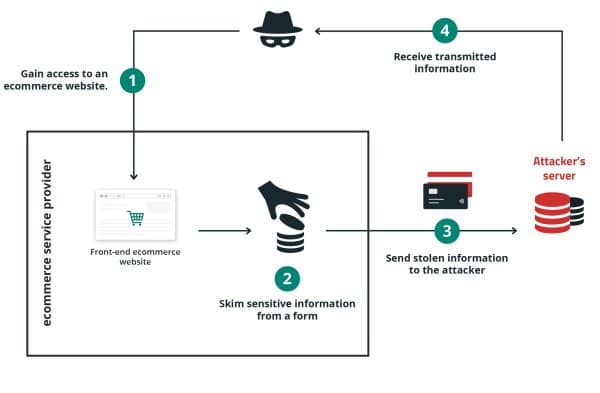

9. E-skimming

E-skimming of digital skimming is het invoegen van kwaadaardige software op de website van een winkelier met als doel betaalgegevens te stelen tijdens het afrekenen. Dit staat ook bekend als Magecart aanval.

10. Brute force aanvallen

Een brute force aanval is een trial-and-error methode die wordt gebruikt om gevoelige gegevens te decoderen, zoals inloggegevens, API sleutels en SSH inloggegevens. Als een wachtwoord eenmaal bekend is, kan het worden gebruikt om toegang te krijgen tot andere diensten als je dezelfde gegevens op meerdere websites gebruikt. (Zie credential stuffing.)

Het gebruik van sterke wachtwoorden, het inschakelen van multi-factor authenticatiesystemen en het gebruik van een robuuste wachtwoordmanager zijn allemaal best practices om dit soort cyberaanvallen te voorkomen.

11. Backdoors

Een backdoor is een manier om een authenticatie- of versleutelingssysteem te omzeilen en automatisch in te loggen op een website, apparaat of dienst. Als een website of service eenmaal is gekraakt, kan een kwaadwillende zijn eigen achterdeurtjes maken om toegang te krijgen tot je website, gegevens te stelen en mogelijk je hele site te vernietigen.

12. Social engineering-aanvallen

Social engineering aanvallen zijn vooral gevaarlijk omdat ze gebruik maken van de menselijke natuur: vertrouwen in anderen, gebrek aan kennis, ongemak om tegen een bevel in te gaan, utilitarisme, enzovoort. De basis van social engineering is de psychologische manipulatie van mensen met als doel vertrouwelijke informatie zoals wachtwoorden, bankgegevens en financiële informatie openbaar te maken.

De meest gebruikte kanalen om dit soort aanvallen uit te voeren zijn e-mails, chat, telefoongesprekken, sociale netwerken, websites en andere. De aanvaller kan die informatie vervolgens gebruiken om andere soorten exploits uit te voeren, zoals Cross-Site Request Forgery.

Bekijk onze videohandleiding om alles te begrijpen over CSRF aanvallen

13. Aanvallen op de supply chain

Bij een supply chain aanval infiltreert een cyberaanvaller kwaadaardige code in de software van een leverancier om deze samen met een update te verspreiden.

Hoewel ze niet zo wijdverspreid zijn als andere backdoor-aanvallen, zijn er recentelijk supply chain-aanvallen ontdekt op verschillende WordPress plugins.

9 best practices om je e-commerce website te beveiligen

Het beveiligen van een website kan een lastige taak zijn als je niet over de juiste tools en vaardigheden beschikt, maar het hoeft nou ook weer niet een klus te zijn voor toegewijde technici. Het belangrijkste is om je bewust te zijn van de kwetsbare plekken en jezelf en je team te informeren over de beste manieren om je e-commerce website te beveiligen tegen de meest voorkomende bedreigingen.

Je taak is tweeledig: aan de ene kant ben je verantwoordelijk voor het beveiligen van WordPress en WooCommerce, bepaal je wie toegang heeft tot het platform, welke plugins geïnstalleerd moeten worden, de betaalgateway, het authenticatiesysteem en alles wat te maken heeft met WordPress, plugin en thema-onderhoud. Aan de andere kant heb je een veilige en geavanceerde infrastructuur nodig. Hier komt de kwaliteit van je webhostingsdienst om de hoek kijken.

Natuurlijk kan je webhostingprovider je niet behoeden voor bedreigingen van welke aard dan ook. Er zijn beveiligingsmaatregelen die alleen jij, als site-eigenaar, kunt nemen. Maar een veilige hostingdienst die de beveiliging van je site serieus neemt, kan veel helpen. Hier zijn de belangrijkste beveiligingsfuncties die je moet zoeken in een moderne webhostingservice.

1. Kies een geavanceerde hostinginfrastructuur

De keuze van de hostinginfrastructuur is van vitaal belang voor de veiligheid van je website, je merkreputatie en uiteindelijk het succes van je bedrijf. Je kunt kiezen uit verschillende soorten services, en ze verschillen aanzienlijk op het gebied van infrastructuur en geleverde diensten:

- Gedeelde hosting

- Dedicated hosting

- VPS hosting

- Cloud hosting

- Managed WordPress hosting

Voor een e-commerce website is een veilige infrastructuur cruciaal. Als je om je bedrijf geeft, is gedeelde hosting geen optie voor jou, omdat het mogelijk niet de minimale beveiligingsstandaarden voor een succesvolle e-commerce website garandeert.

Dedicated hosting kan in hoge mate worden aangepast en geoptimaliseerd voor beveiliging, maar kan SysAdmin vaardigheden vereisen die moeilijk te vinden zijn voor een klein of middelgroot bedrijf.

Als je controle nodig hebt over je hosting, maar je hebt geen grote technische kennis en/of middelen, kun je kiezen voor een Virtual Private Server (VPS) hosting, die ergens in het midden tussen gedeelde hosting en dedicated hosting staat. Maar een VPS kan een paar nadelen hebben: Het kan hoge verkeersniveaus of pieken niet aan en de prestaties worden nog steeds beïnvloed door andere websites op de server.

Een cloud hosting dienst kan een goede optie voor je zijn, omdat deze meestal verschillende beveiligingsmaatregelen heeft om je websites te beveiligen. Het kan echter moeilijk zijn om het te configureren en te beheren als je niet over de benodigde vaardigheden beschikt.

Een managed WordPress en WooCommerce hosting geeft je gemoedsrust omdat je niet verantwoordelijk bent voor de configuratie en optimalisatie van de server, en je hebt gespecialiseerde ondersteuningsservice en vereenvoudigde site installatie en onderhoud.

Een cloud-gebaseerde managed WordPress hostingdienst combineert de voordelen van beide werelden en combineert de snelle en veilige infrastructuur van cloud diensten met het gebruiksgemak van managed WordPress hostingdiensten.

Kinsta Hosting infrastructuur en technische stack

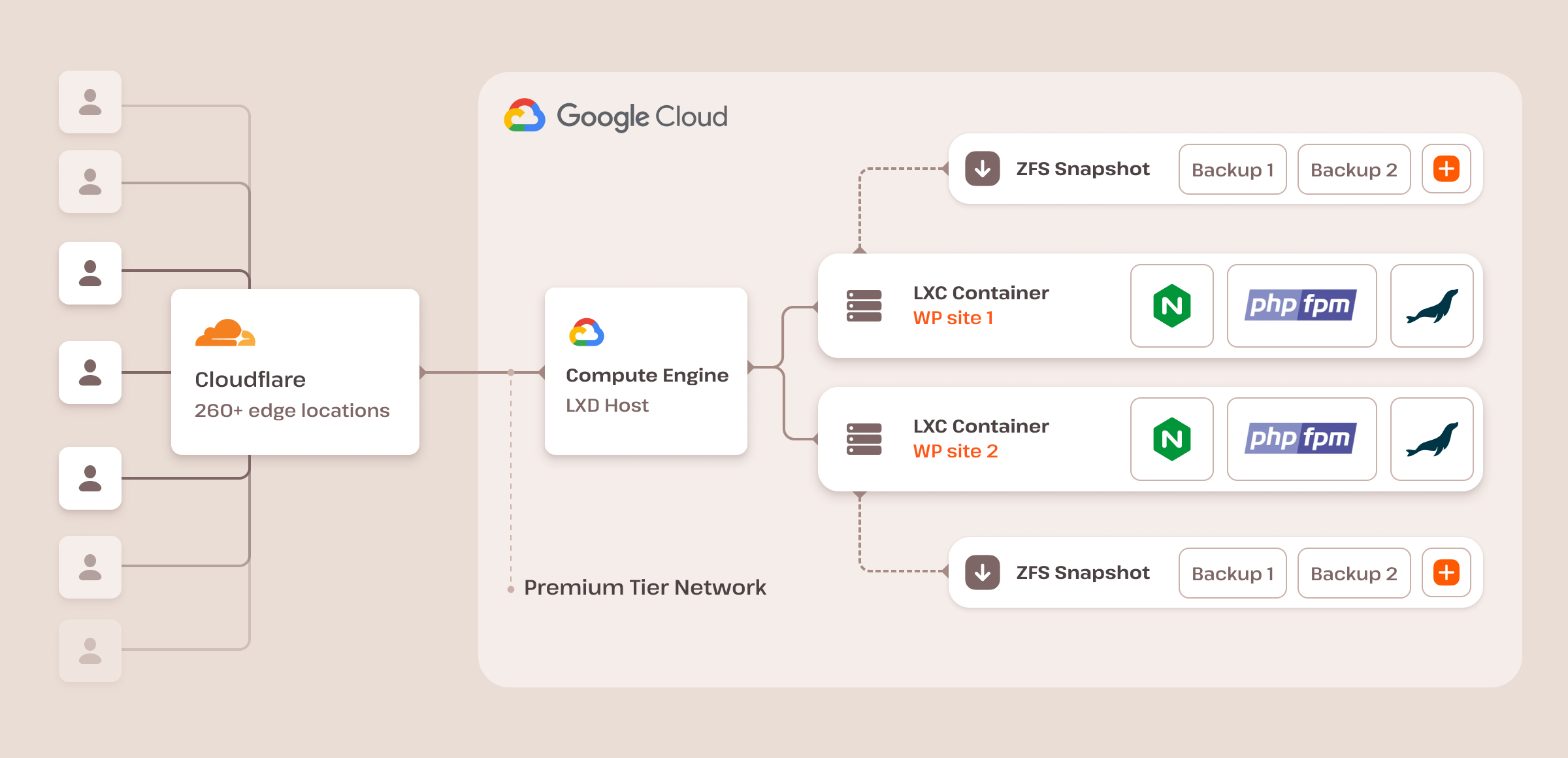

Bij Kinsta geloven we dat we de snelste en veiligste managed WordPress hostingoplossing hebben gemaakt die vandaag de dag beschikbaar is bovenop het Google Cloud Platform.

We bieden C3D en C2 computed-optimized VM’s op alle pakketten, van Starter tot Enterprise en verder, in de regio’s waar ze beschikbaar zijn. We maken ook gebruik van de beveiligde infrastructuur van Google, waaronder een firewall op zakelijk niveau om kwaadaardig verkeer te filteren voordat het je website bereikt.

Daarnaast hebben we een snelle en veilige technische stack gebouwd op basis van Nginx, MariaDB, PHP 8.4, LXD containers en onze integratie van Cloudflare Enterprise, die extra beveiliging biedt, waaronder een firewall, DDoS bescherming en nog veel meer. Deze stack is beschikbaar voor al onze klanten, ongeacht hun abonnement.

We gebruiken Linux containers (LXC) en LXD om ze te orkestreren bovenop het Google Cloud Platform (GCP), waardoor volledige isolatie voor elke afzonderlijke WordPress site wordt gegarandeerd. Op Kinsta deelt je website geen resources met andere websites, ook niet met andere websites op je account.

Bekijk dit bericht voor meer informatie over onze geavanceerde geïsoleerde containertechnologie.

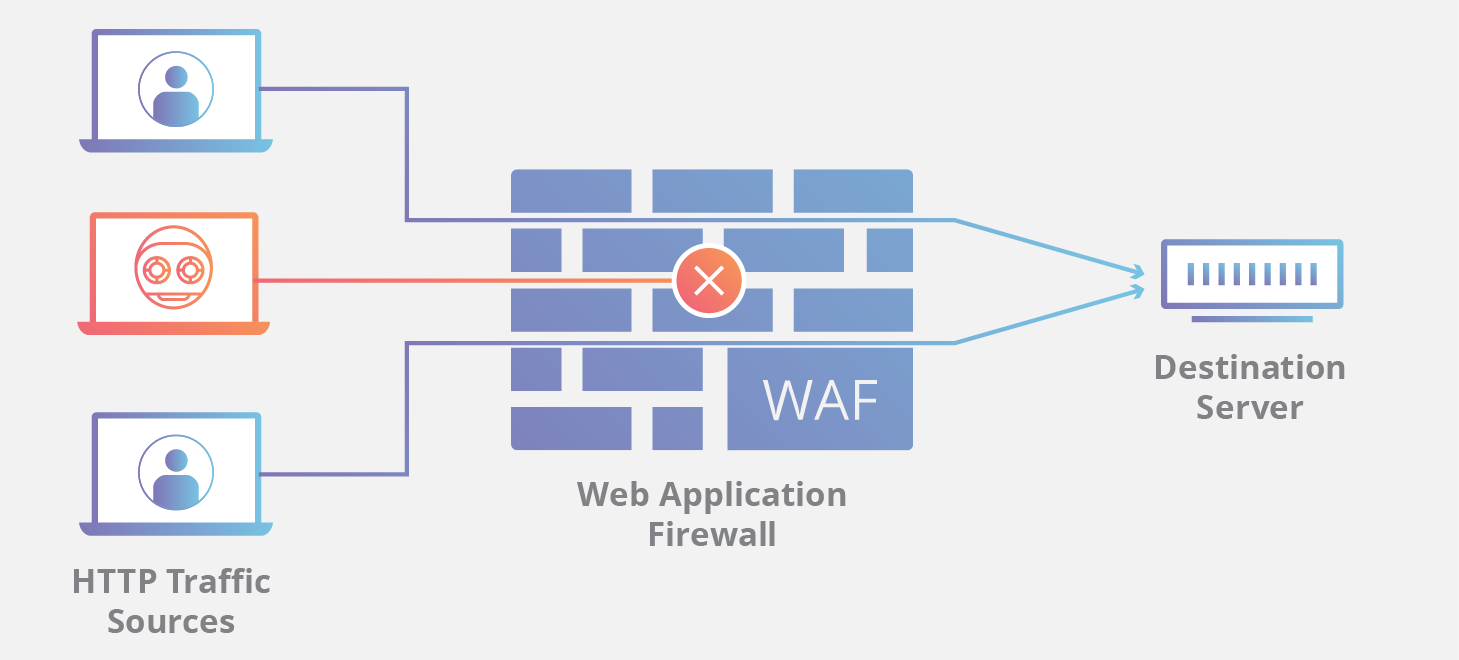

2. Gebruik een web application firewall

Een web application firewall (WAF) is een schild dat schadelijke verbindingen uit je website filtert en je WordPress website veilig houdt.

Een directe verbinding tussen twee computers op het internet, zoals jouw computer en een webserver, is niet veilig als je er geen firewall tussen zet. Een kwaadwillende kan je website infecteren met malware of een DDoS aanval uitvoeren.

Dit is waar een web application firewall om de hoek komt kijken. Deze scant elk verbindingsverzoek naar je website en blokkeert mogelijk schadelijke toegangspogingen.

Een WAF is cruciaal voor je website, of je nu voor het eerst blogt of een succesvolle ondernemer bent. Bij e-commerce websites is het gebruik van een web application firewall van vitaal belang, omdat een onbeschermde website een gemakkelijke prooi is voor hackers en andere kwaadwillenden.

Zonder een web application firewall kan een hacker gemakkelijk de controle over je site overnemen, inloggegevens wijzigen, gegevens stelen of vernietigen en allerlei illegale activiteiten uitvoeren. In potentie zou hij je site helemaal kunnen wissen. Bovendien zou je website kwetsbaarder zijn voor DDoS en brute force aanvallen.

Om je website te beschermen met een WAF hoef je geen extra software op je server te installeren en te configureren. Verschillende cloudgebaseerde opties, zoals Cloudflare, Sucuri en WordFence, kunnen in een paar minuten op je server worden ingesteld.

Alle websites gehost door Kinsta worden beschermd door Cloudflare

Naast de IP-gebaseerde bescherming die we bieden met de Google Cloud Platform firewall, profiteren alle websites die worden gehost door Kinsta van onze Cloudflare integratie, die een zakelijke web application firewall met aangepaste regelsets en gratis DDoS bescherming bevat.

Dankzij onze Cloudflare integratie hoef je niet handmatig een WAF in te stellen omdat je site automatisch wordt beveiligd achter de firewall van Cloudflare, ongeacht het pakket wat je afneemt.

3. Installeer een SSL certificaat

SSL is een protocol dat wordt gebruikt om de gegevens tussen een clientapplicatie en een webserver te versleutelen en te verifiëren. Als je een e-commerce website beheert, is een SSL certificaat van vitaal belang voor je website en je bedrijf omdat het zorgt voor gegevensversleuteling, websiteverificatie, gegevensintegriteit en gebruikersvertrouwen.

Daarnaast verbetert een SSL certificaat de ranking in zoekmachines omdat zoekmachines de voorkeur geven aan met SSL gecodeerde sites. Als je kans wilt maken om op de eerste pagina van Google te komen, heb je een geldig SSL certificaat met HTTPS encryptie nodig.

SSL certificaten op Kinsta

Als je website wordt gehost door Kinsta, hoef je je niet bezig te houden met alle technische details die een SSL meestal vereist. Onze klanten kunnen profiteren van onze Cloudflare integratie, die automatische SLL certificaten bevat voor alle WordPress websites. Dit is inclusief wildcard SSL certificaten, wat betekent dat je SSL ook geldt voor alle subdomeinen die gerelateerd zijn aan je hoofddomein. En als je er al een hebt, kun je ook je eigen SSL-certificaat installeren.

Cloudflare SSL certificaten zijn gratis voor al onze klanten, ongeacht hun abonnement.

Bekijk onze online docs voor een beter beeld van Kinsta WordPress SSL certificaten.

Bekijk onze videohandleiding voor het kiezen van het juiste SSL certificaat voor jouw site

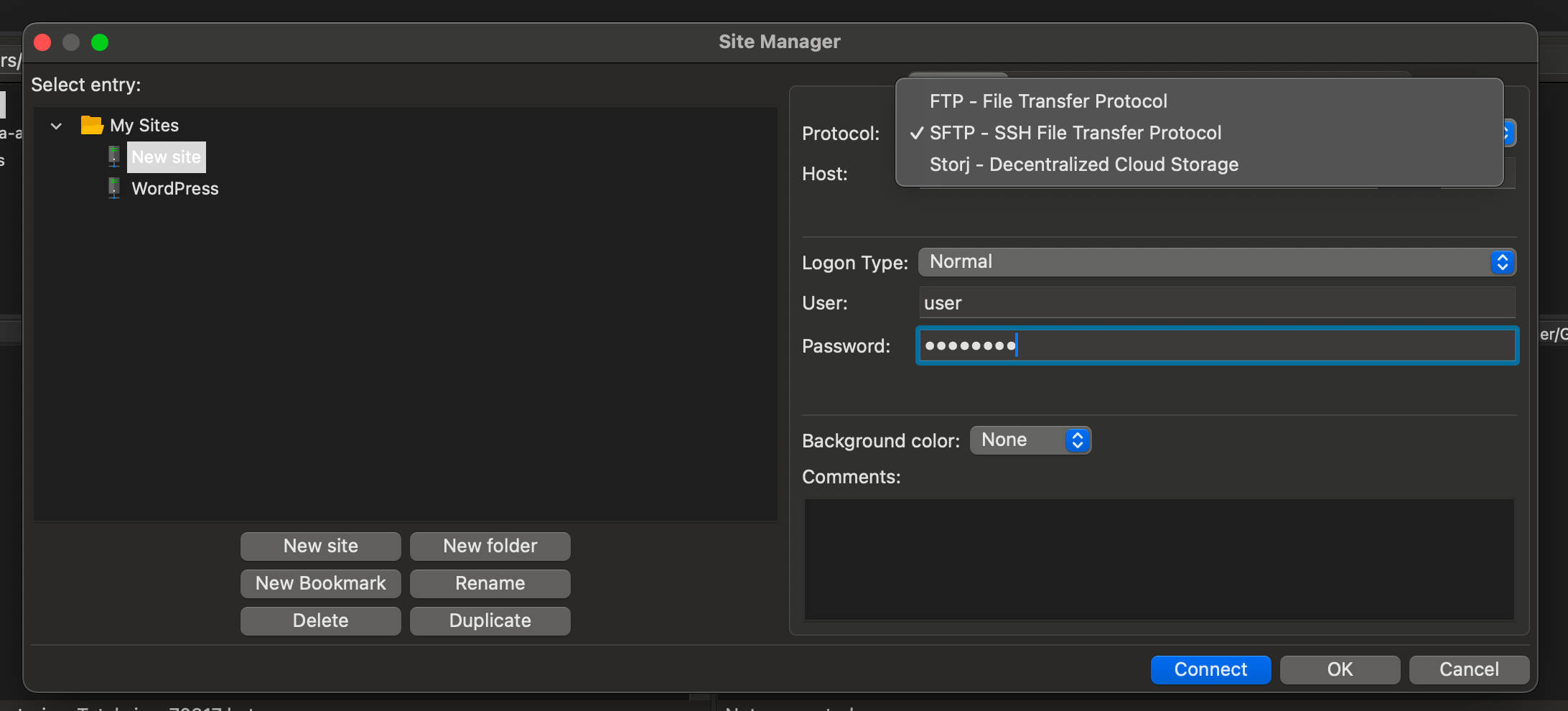

4. Gebruik beveiligde SFTP en SSH verbindingen

Om handmatig een back up van je WordPress website te maken of handmatig een plugin of thema te uploaden, moet je via een FTP client toegang krijgen tot het bestandssysteem van de site. Een FTP client ondersteunt meestal zowel FTP als SFTP verbindingen, maar je moet alleen vertrouwen op SFTP, dat een beveiligd kanaal gebruikt om bestanden over te zetten via SSH. Dit maakt een groot verschil met standaard FTP verbindingen.

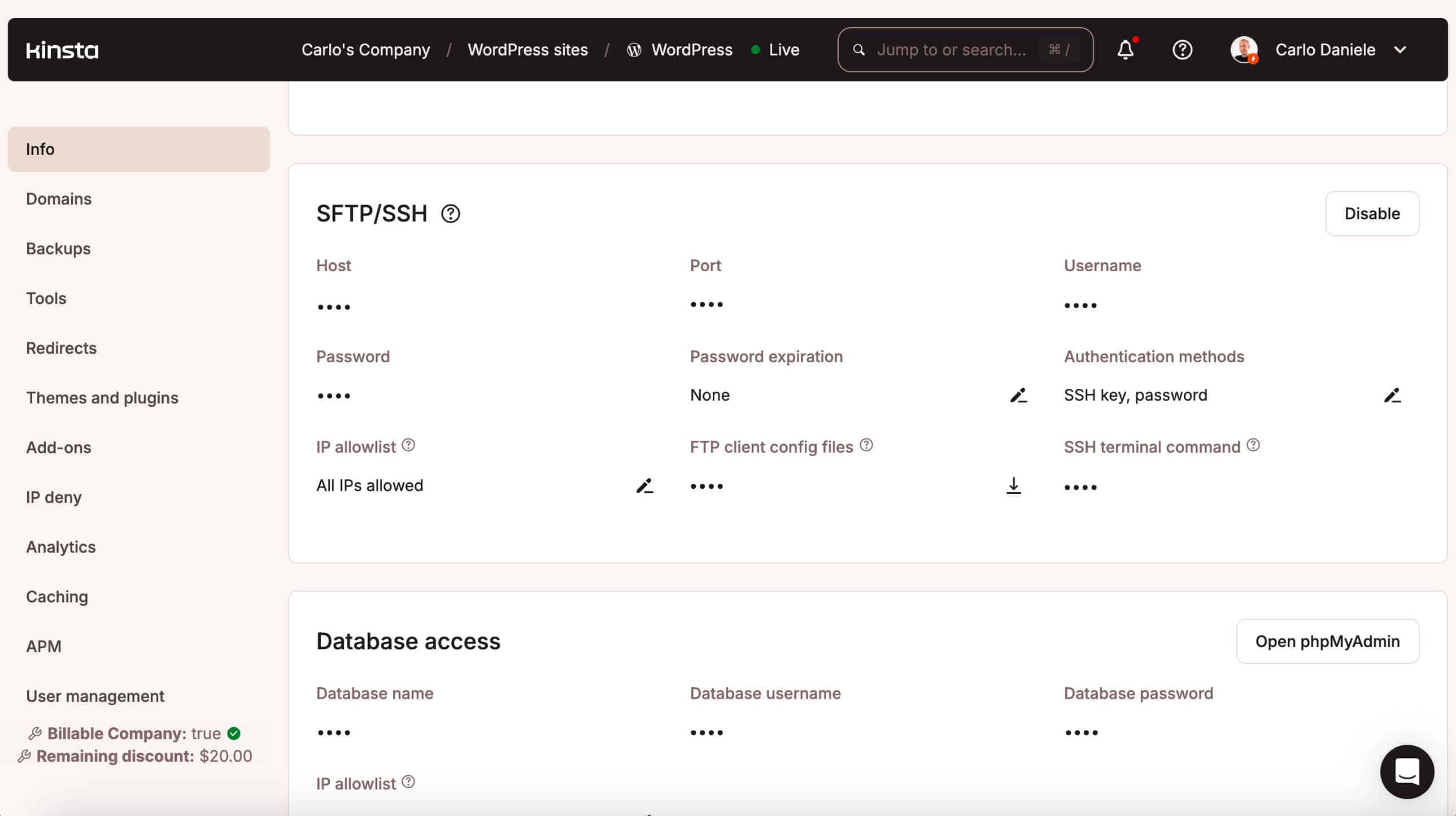

Kinsta ondersteunt alleen SFTP/SSH verbindingen

Omdat SFTP een veiligere methode is, ondersteunt Kinsta alleen SFTP verbindingen.

SFTP/SSH details zijn beschikbaar in je MyKinsta dashboard onder WordPress sites > Sitenaam > Omgeving > Info.

Je wil nooit identieke inloggegevens gebruiken voor meerdere diensten en websiteomgevingen. Daarom heeft op Kinsta elke afzonderlijke websiteomgeving – test of productie – unieke database- en SFTP/SSH-toegangsreferenties.

5. Gebruik ondersteunde versies van PHP

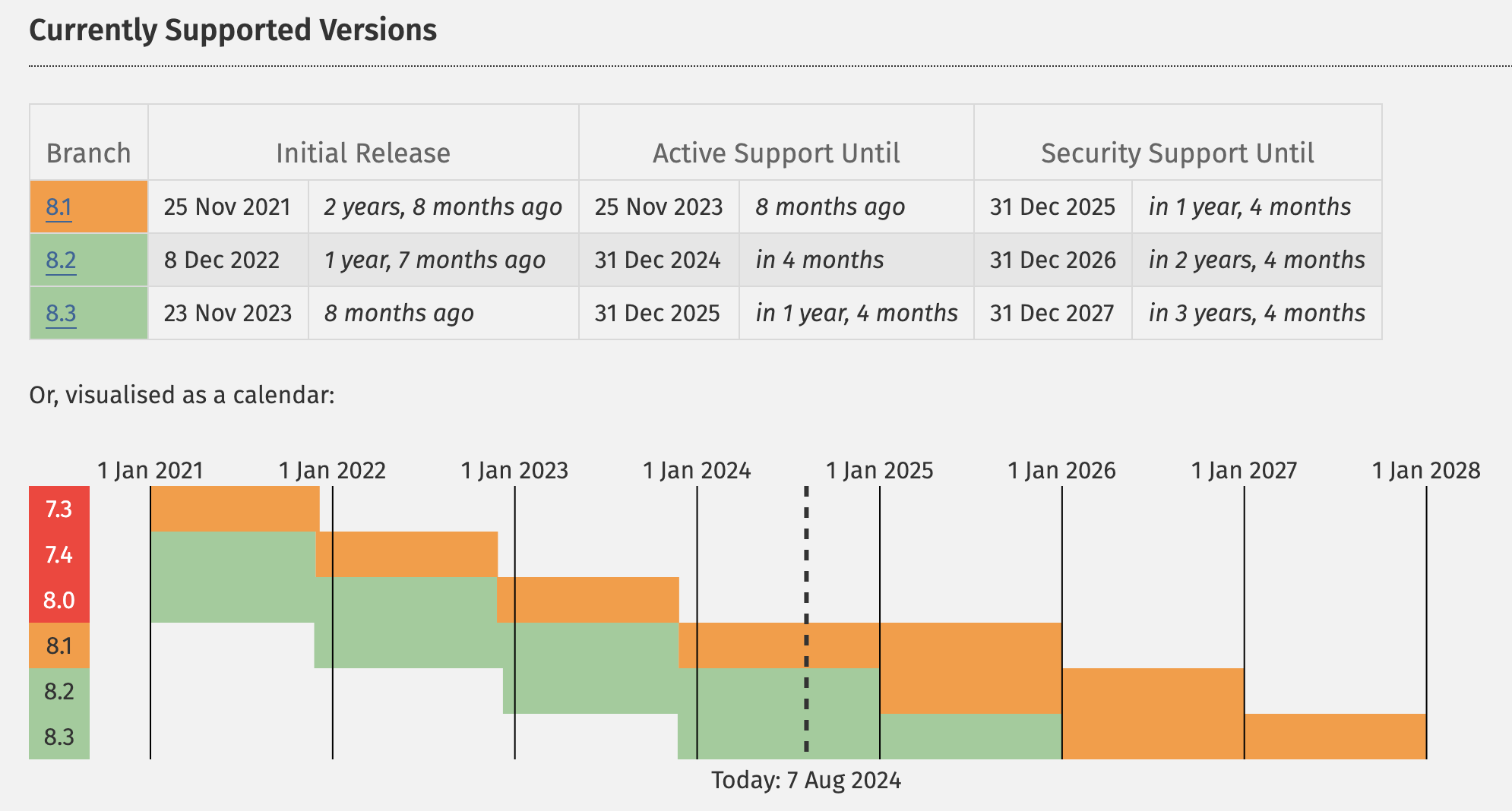

Elke PHP versie wordt doorgaans twee jaar ondersteund. Alleen ondersteunde versies ontvangen prestatie- en beveiligingsupdates, dus het gebruik van niet-ondersteunde PHP versies vermindert de prestaties en verhoogt het risico op beveiligingslekken.

Vanaf augustus 2024 zijn de officieel ondersteunde versies van PHP PHP 8.1, 8.2 en 8.3.

Op het moment van dit schrijven ontvangen alle PHP versies vóór 8.1 geen beveiligingsupdates. Dit betekent dat als je PHP 8.0 of eerder gebruikt, je site is blootgesteld aan beveiligingslekken die niet worden verholpen.

De kern van WordPress is gebouwd met PHP. Plugins zijn ook gebaseerd op PHP, en WooCommerce is daarop geen uitzondering. Als je e-commerce gebaseerd is op WordPress, is het gebruik van een ondersteunde PHP versie van vitaal belang voor het succes van je webwinkel.

Naast verbeterde beveiliging bieden de meest recente versies van PHP betere prestaties. Je kunt de snelheid van je site verhogen door eenvoudigweg te upgraden naar de nieuwste PHP versie.

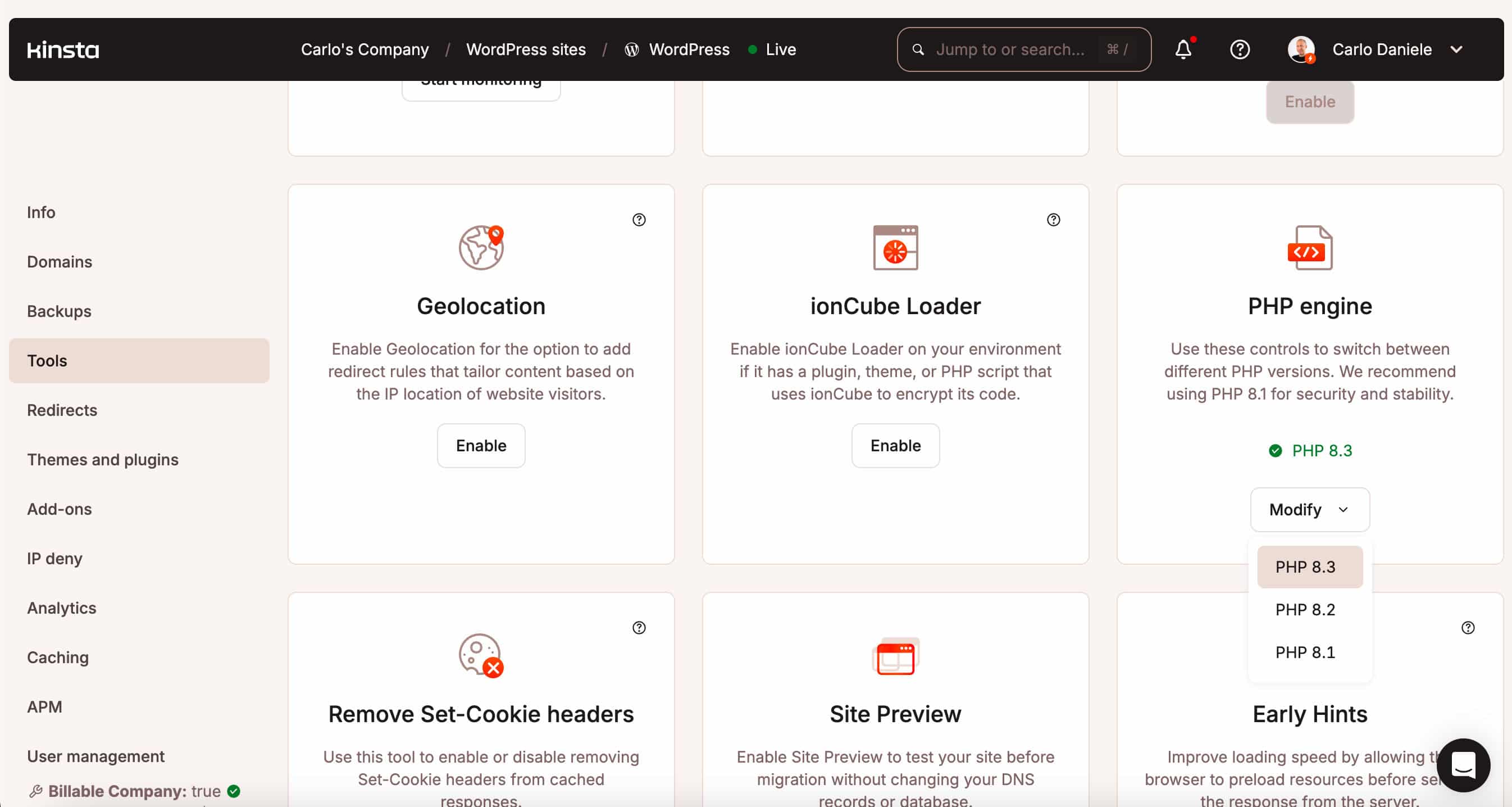

Kinsta staat alleen ondersteunde PHP versies toe

Dit kan extra ontwikkelingsinspanningen vereisen als je custom plugins gebruikt die niet compatibel zijn met ondersteunde PHP versies. Onze belangrijkste verantwoordelijkheid is echter om te zorgen voor maximale beveiliging van je websites en onze gehele infrastructuur. Om deze reden staat Kinsta niet toe dat je niet-ondersteunde PHP-versies gebruikt.

Kinsta klanten kunnen de PHP-versie van hun WordPress website wijzigen in MyKinsta. Navigeer naar je site config sectie en selecteer Tools in het linker menu. Scroll naar beneden en zoek PHP engine. Klik op de knop Wijzigen en selecteer de PHP versie voor je website.

6. Two-factor authenticatie inschakelen

Het gebruik van sterke wachtwoorden om je website en hostingaccount te beveiligen is misschien niet genoeg om je e-commerce website te beveiligen. Het gebruik van een multi-factor authenticatiesysteem wordt sterk aanbevolen.

Meerfactorauthenticatie is een authenticatiesysteem waarbij de gebruiker die toegang krijgt tot de dienst twee of meer bewijzen van zijn identiteit moet geven. Dit kan op verschillende manieren: Biometrie zoals vingerafdrukken, een authenticatie app, een e-mail, een sms, een hardware token en meer.

Als het gaat om je e-commerce website, moet je authenticatiebeveiliging afdwingen door two-factor (2FA) authenticatie in te schakelen, zowel voor je hostingdienst als je WordPress website.

2FA inschakelen met Kinsta

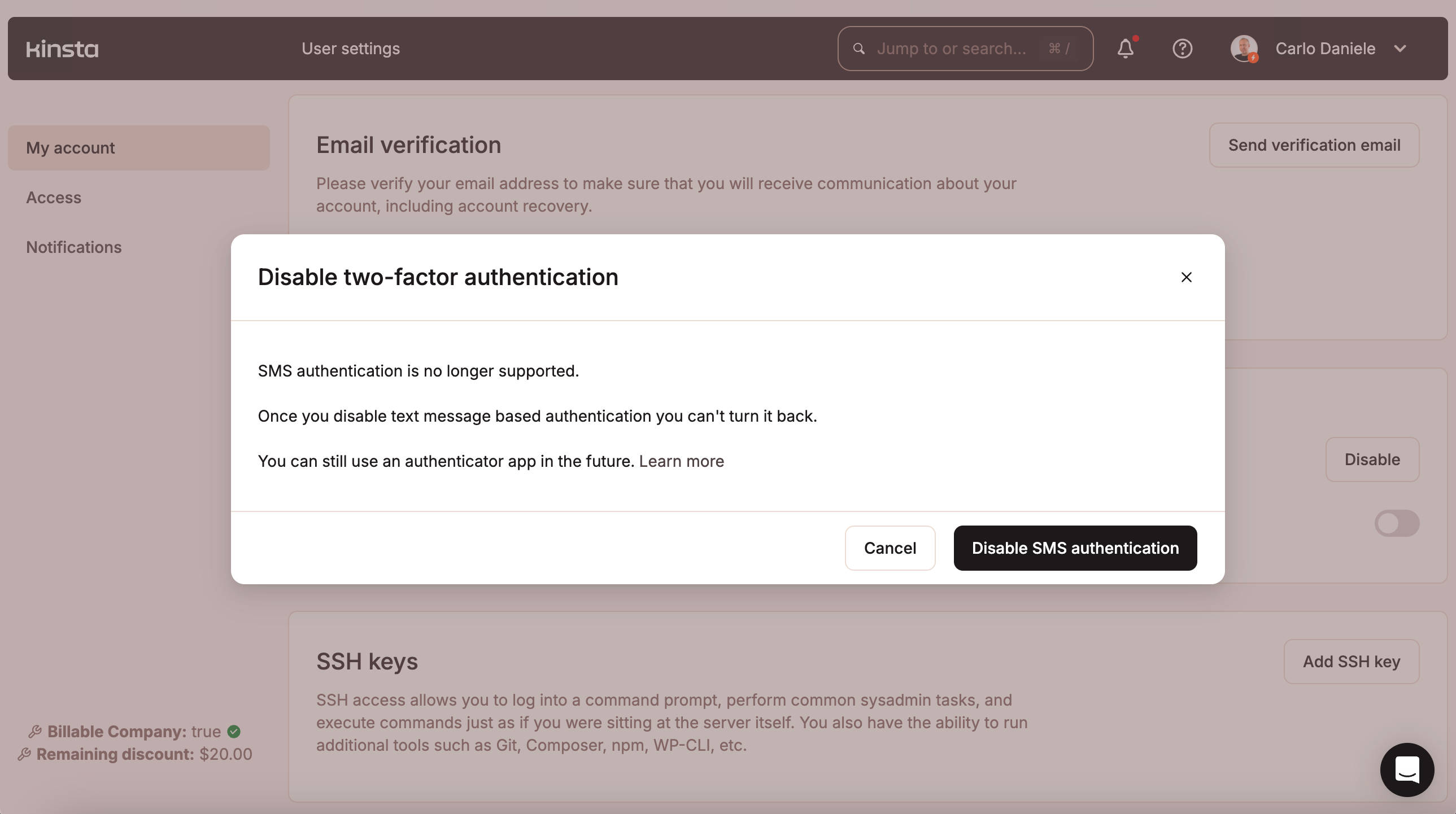

Naast het gebruik van een sterk wachtwoord voor MyKinsta, raden we je aan om two-factor authenticatie in te schakelen en alle gebruikers in je bedrijf te vragen hetzelfde te doen. Als 2FA is ingeschakeld, vereisen alle inlogpogingen voor MyKinsta een extra verificatiecode van een authenticator-app (bijvoorbeeld Google Authenticator) op je telefoon of wachtwoordbeheer-app.

Om 2FA in te schakelen in MyKinsta, klik je op je naam in de rechterbovenhoek en selecteer je Gebruikersinstellingen. Scroll in Mijn account naar beneden naar de sectie Twee-factor authenticatie. Klik op de toggle knop en scan de QR code in je authenticator app, voer de 6-cijferige code in die je in de app ziet, en je bent klaar.

Merk op dat Kinsta niet langer op SMS gebaseerde 2FA ondersteunt omdat het kwetsbaar is voor op telefoon gebaseerde aanvallen en minder veilig is dan een tijdgebaseerd token. Een recent Authy datalek heeft 33 miljoen telefoonnummers van klanten blootgelegd, waardoor de dreiging van SMS phishing en SIM swapping aanvallen toeneemt.

Je kunt meer lezen over 2FA op Kinsta in onze documentatie.

2FA inschakelen met WordPress

Misschien wil je ook two-factor authenticatie inschakelen op je e-commerce website. WordPress ondersteunt 2FA niet standaard, maar je kunt deze functie snel en eenvoudig aan je website toevoegen met een van de volgende plugins:

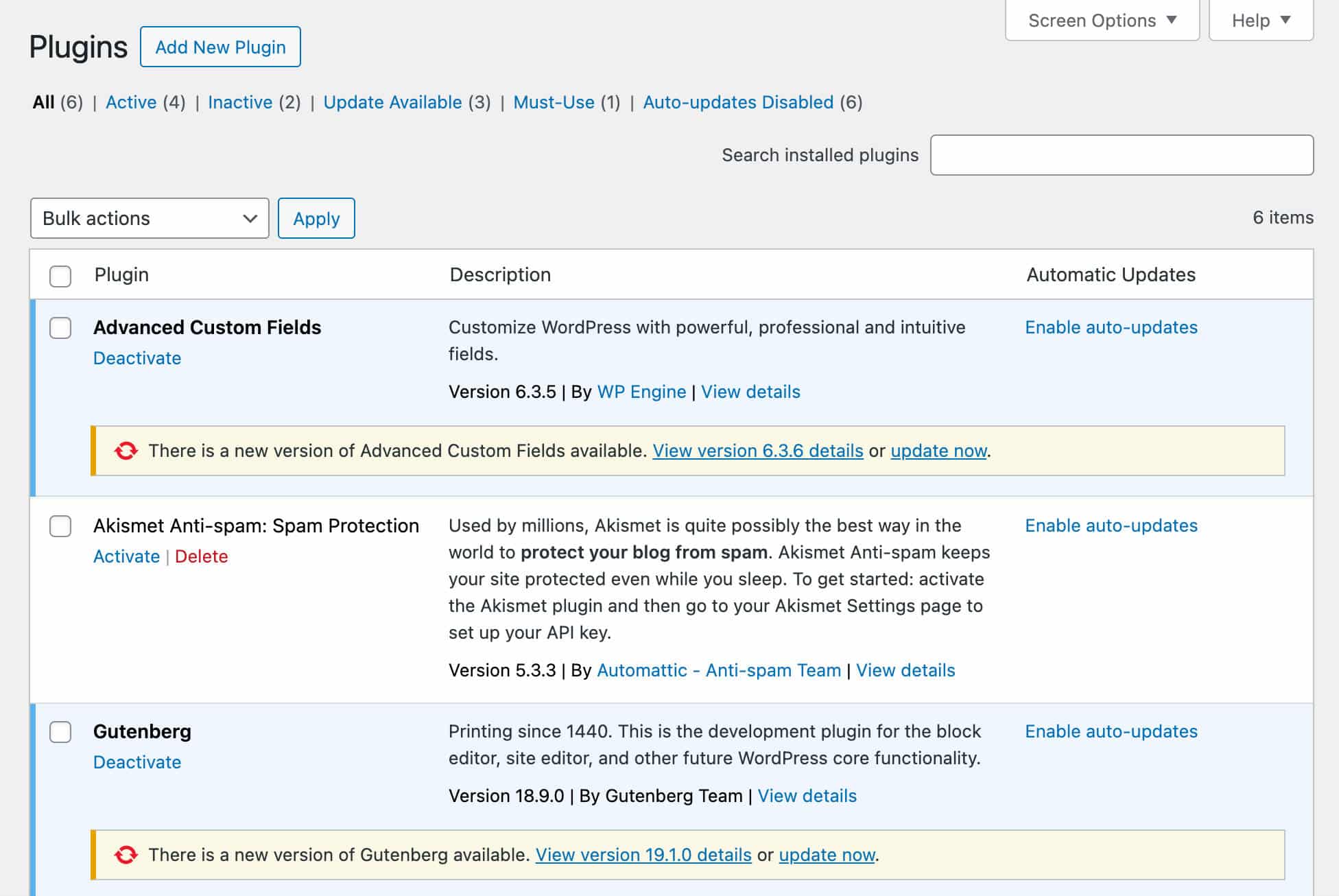

7. Update de core, plugins en thema’s

Naast de core-releases van WordPress worden er regelmatig nieuwe beveiligingsupdates uitgebracht wanneer er een nieuwe kwetsbaarheid wordt ontdekt. Hetzelfde gebeurt met thema’s en plugins.

Om je WordPress website beschermd te houden, moet je je hele WordPress website up-to-date houden om beveiligingslekken te voorkomen.

In je WordPress dashboard kun je onder Dashboard > Updates automatische core-updates inschakelen voor alle WordPress versies, of alleen voor onderhouds- en beveiligingsreleases.

Je kunt ook automatische updates voor thema’s en plugins beheren.

Merk op dat je, vanaf WordPress 6.6, automatische updates voor je plugins kunt terugdraaien in geval van storing.

Als je wilt, kun je deze features uitschakelen en de updates zelf uitvoeren, maar het bijwerken van een groot aantal sites kan een tijdrovende en saaie klus zijn. Daarom nemen veel bureaus hun toevlucht tot tools van derden waarmee ze de updates voor al hun WordPress sites vanuit één externe omgeving kunnen beheren.

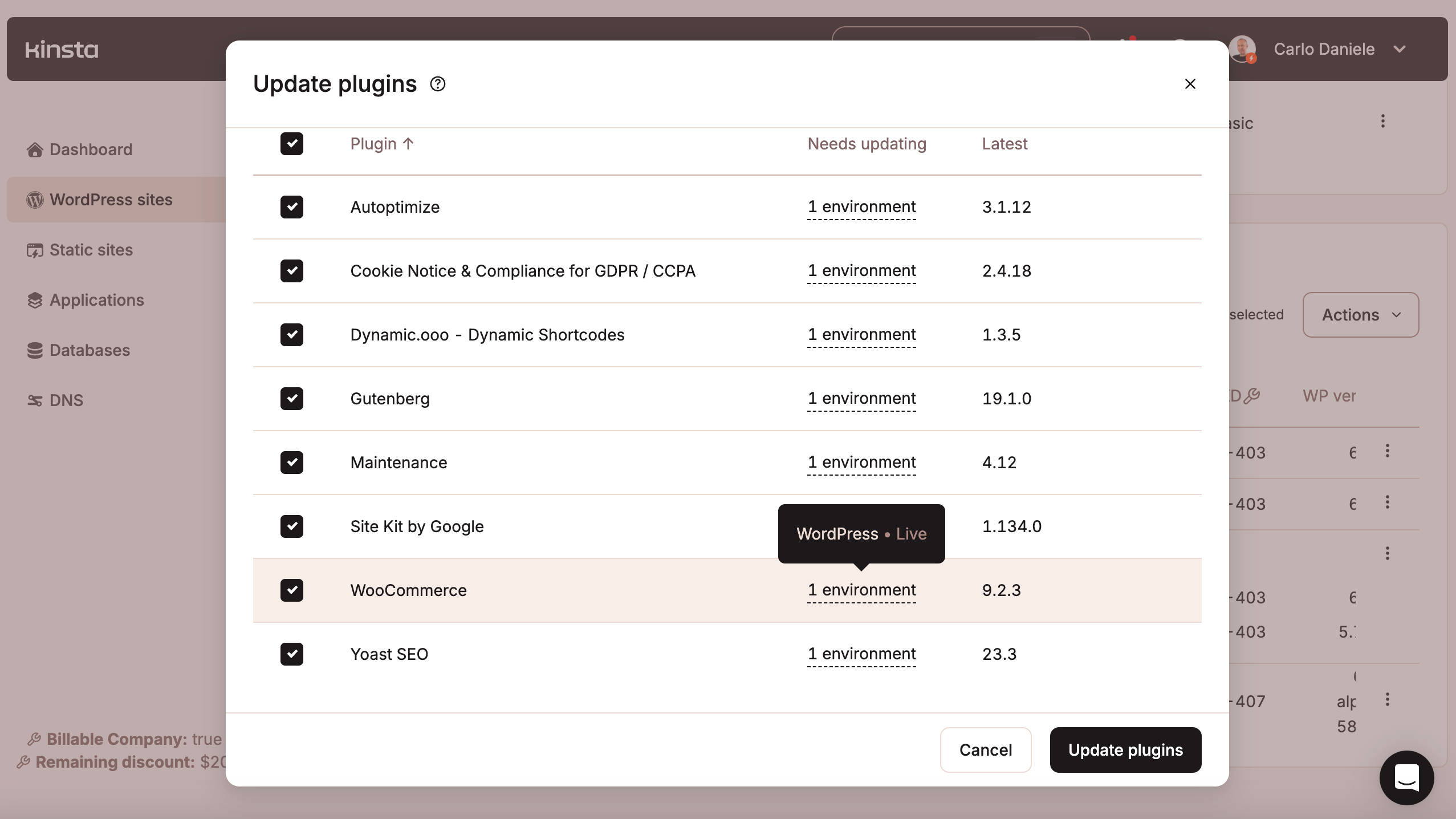

Klanten van Kinsta hoeven niet te betalen voor diensten van derden om hun updates in bulk te beheren, omdat ze gebruik kunnen maken van de feature voor bulkupdates die beschikbaar is in het MyKinsta dashboard.

WordPress updates met Kinsta

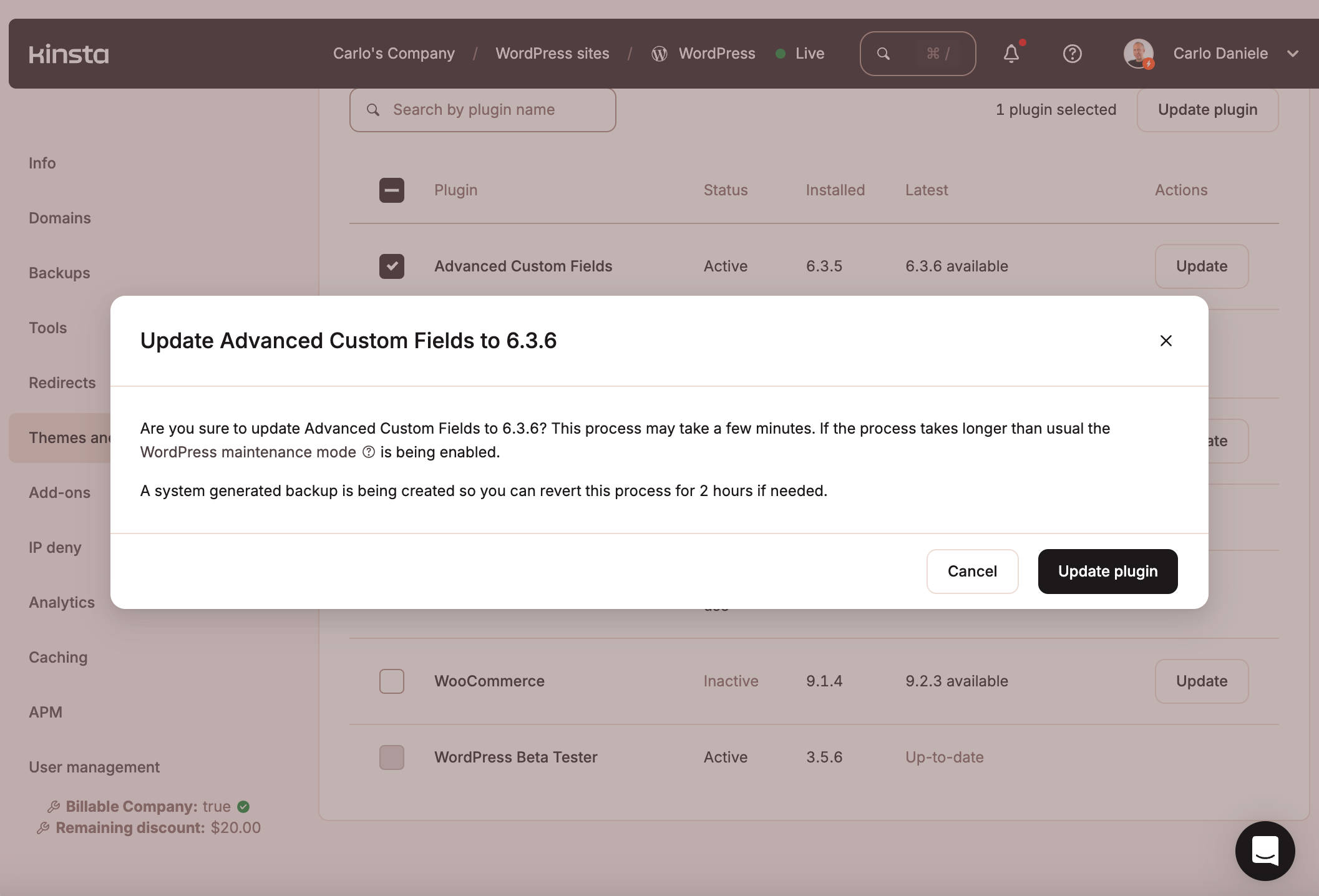

Je kunt je WordPress website thema’s en plugins direct vanuit MyKinsta beheren. Navigeer in je dashboard naar WordPress sites > sitenaam > Thema’s en plugins. Hier kun je een of meer plugins of thema’s selecteren en ze individueel of in bulk bijwerken.

Merk op dat wanneer je een update uitvoert vanuit MyKinsta, er een door het systeem gegenereerde backup wordt gemaakt zodat je het proces gedurende 2 uur kunt terugdraaien als de update mislukt. Dit voegt een beveiligingslaag toe en geeft je gemoedsrust wanneer je je plugins of thema’s moet bijwerken.

Je kunt ook bulkupdates uitvoeren voor meerdere WordPress websites tegelijk. Selecteer WordPress sites in je MyKinsta dashboard. Daar selecteer je een of meer websites en klik je op de knop Acties aan de rechterkant, waarna je de bulkactie selecteert die je wilt uitvoeren. Als je plugins aan het bijwerken bent, klik dan op het bijbehorende menu-item. Een pop-up toont een lijst met plugins waarvoor een update beschikbaar is.

Kies de plugins die je wilt bijwerken en wacht een paar seconden. Een pop-up laat je weten of het proces met succes is voltooid.

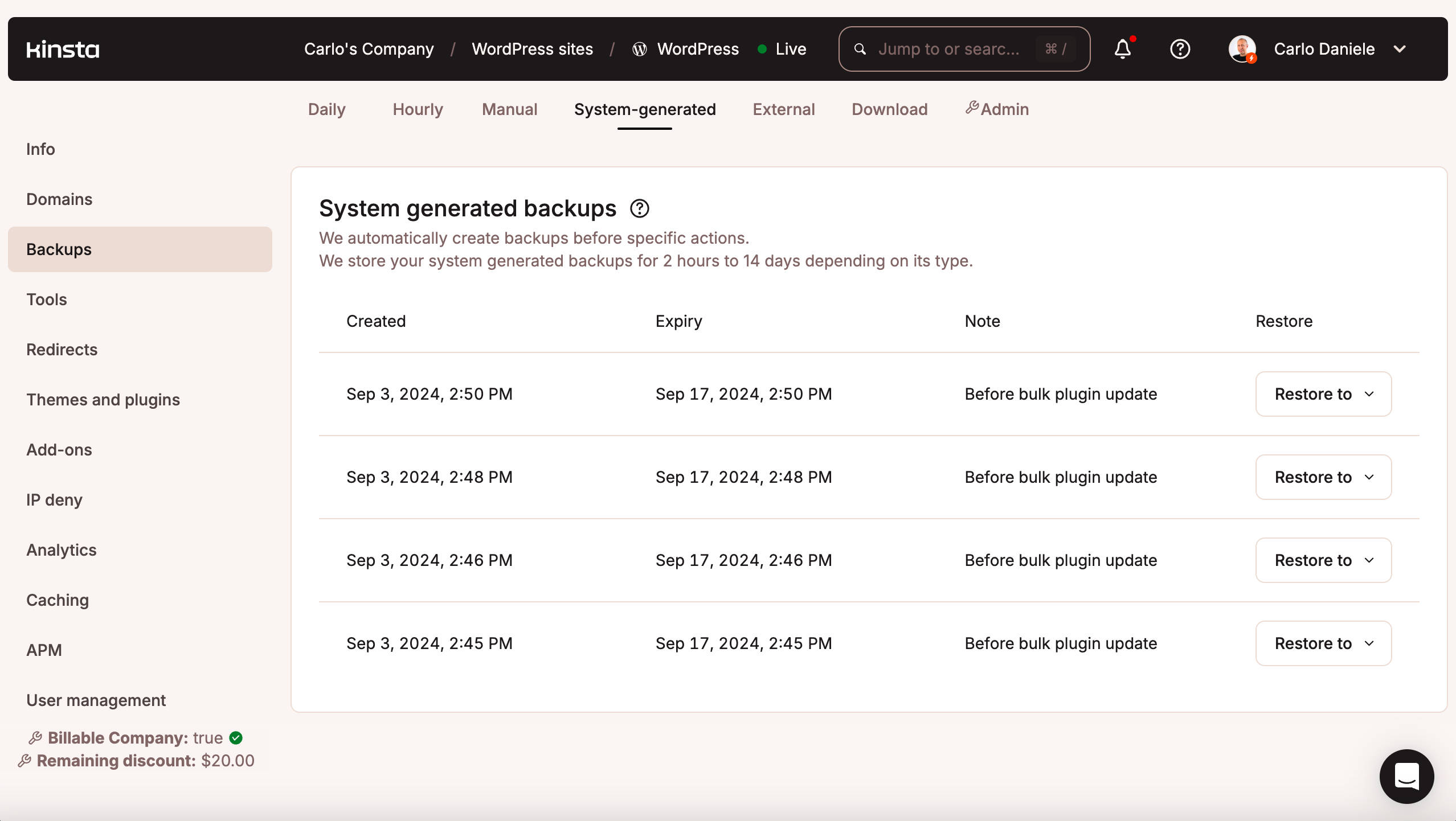

Als de update mislukt, navigeer dan naar Sitenaam > Backups > Systeem gegenereerde pagina in MyKinsta en herstel de meest recente backup.

En wat nog beter is, je kunt al deze bewerkingen eerst op een testomgeving uitvoeren en dan zonder risico test naar live pushen.

Op Kinsta kun je thema’s en plugins voor al je WordPress sites gemakkelijk en zonder risico in bulk bijwerken vanaf één pagina. Perfect voor bureaus die veel sites op één plek beheren.

8. Maak backups

Als een update fout gaat, of als een site wordt aangetast of helemaal wordt gewist door een beveiligingslek, kan een back up je (figuurlijke) leven redden. Als je host geen automatisch backupsysteem biedt, kun je altijd je toevlucht nemen tot een WordPress plugin. We raden aan om een WordPress plugin te gebruiken die incrementele backups biedt: Hiermee kun je een backup van je site maken zonder schijfruimte te verliezen of de prestaties van je site te verminderen.

Een webhostingservice die echt om je e-commerce website geeft, zou echter regelmatige WordPress backups moeten bieden. Kinsta biedt zes verschillende soorten backups.

De zes soorten backups die Kinsta biedt

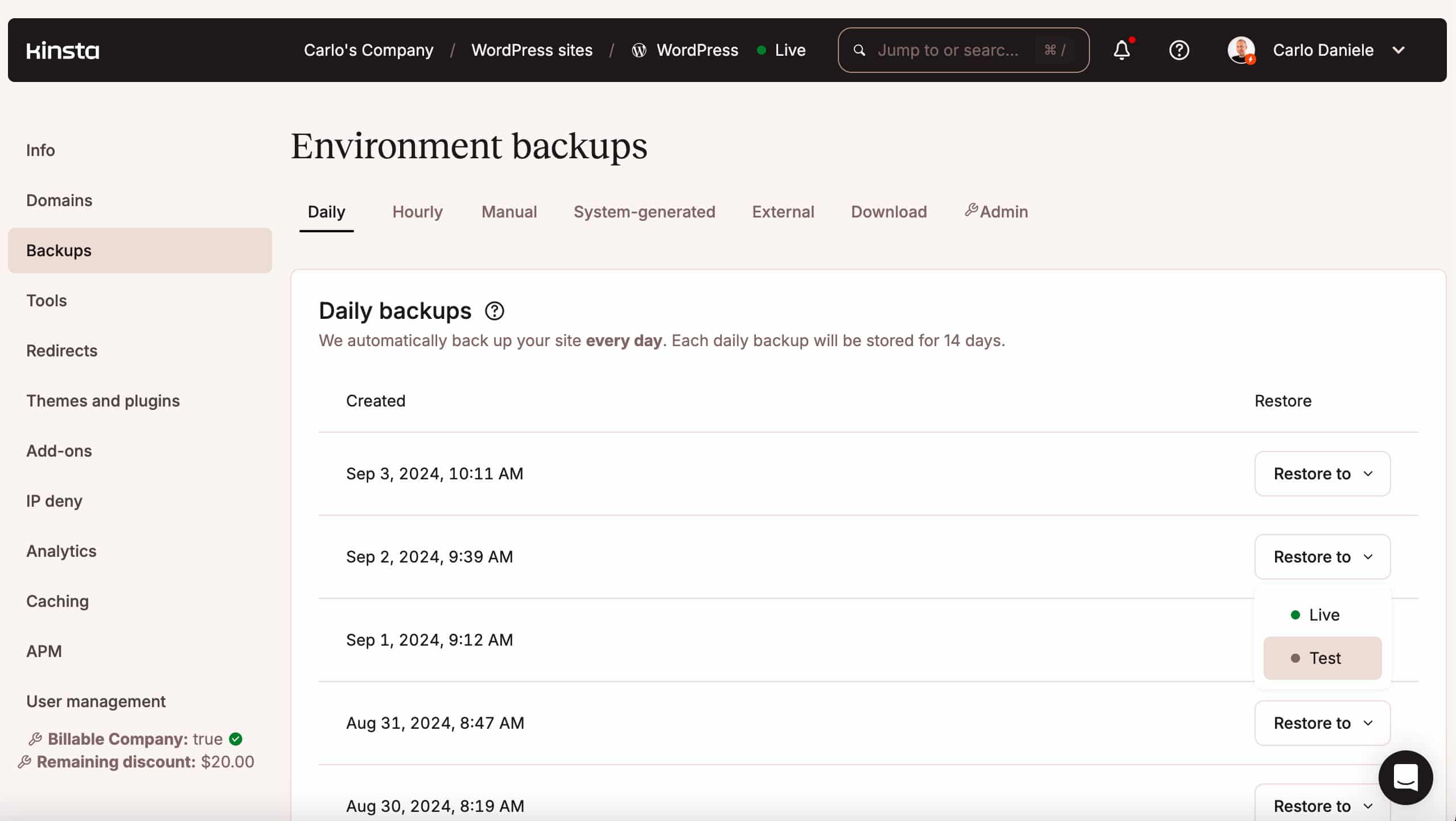

We bieden dagelijkse automatische WordPress backups, evenals systeem-gegenereerde backups voor alle WordPress websites. Deze backups zijn, samen met handmatige backups, beschikbaar als herstelpunten in MyKinsta. Je kunt ook eenmaal per week handmatig een downloadbare backup maken.

Je kunt door je backups bladeren in je MyKinsta dashboard onder WordPress sites > Sitenaam > Backups. Hier kun je met één klik je backup terugzetten naar een omgeving naar keuze.

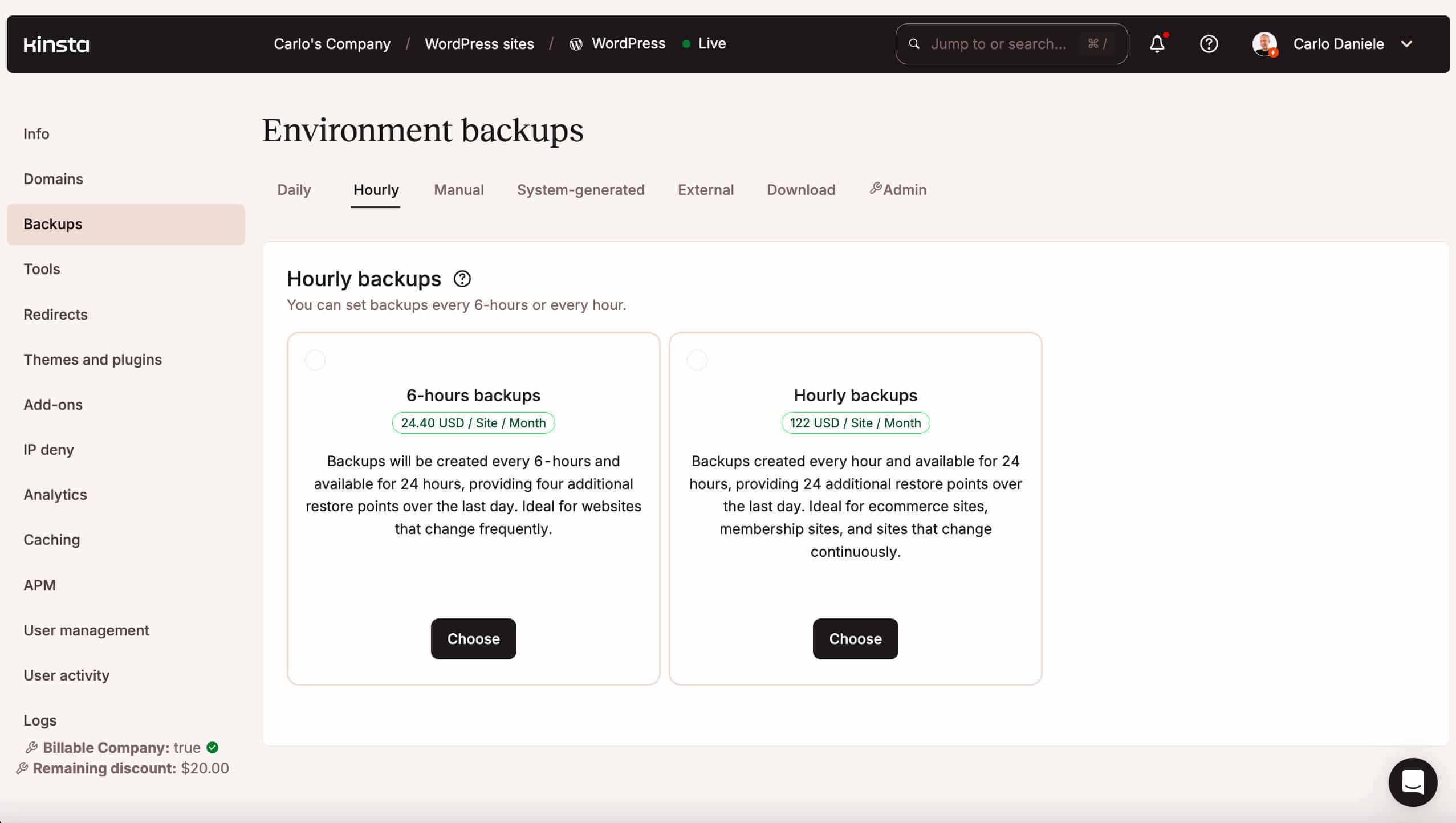

Als je je e-commerce website meerdere keren per dag bijwerkt en je hebt meer backups nodig, dan kun je een add-on aanschaffen voor backups per uur.

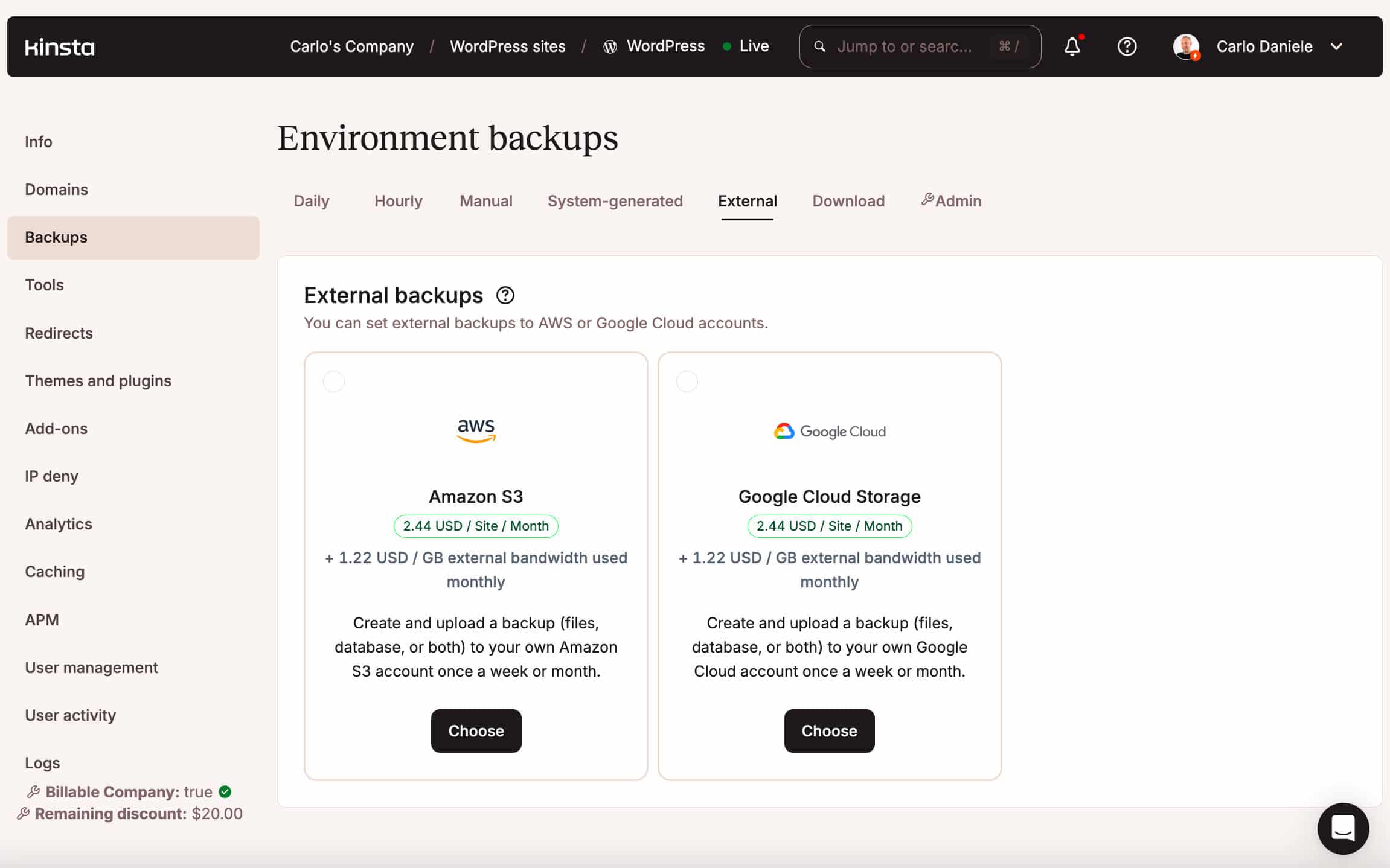

Er is ook een add-on voor externe backups beschikbaar, waarmee je je backups kunt opslaan op een externe opslagdienst zoals Amazon S3 of Google Cloud Storage.

De bewaarperiode voor backups is 14 tot 30 dagen, afhankelijk van het hostingpakket waarop je bent geabonneerd.

Je kunt meer lezen over WordPress backups in onze documentatie.

9. Wees voorzichtig met plugins

Je hebt vaak veel plugins nodig op je WordPress website. Dit geldt vooral voor e-commerce, waarvoor vaak functies nodig zijn die niet standaard beschikbaar zijn in WordPress of WooCommerce. We hebben een lange lijst met aanbevolen plugins die je zelf kunt bekijken:

- 28 beste WooCommerce plugins

- 10 plugins voor het toevoegen van producten in WooCommerce

- WooCommerce multi-vendor plugins

- WooCommerce wishlist plugins

- WooCommerce productfilter plugins

- WooCommerce gewicht gebaseerde verzendkosten plugins

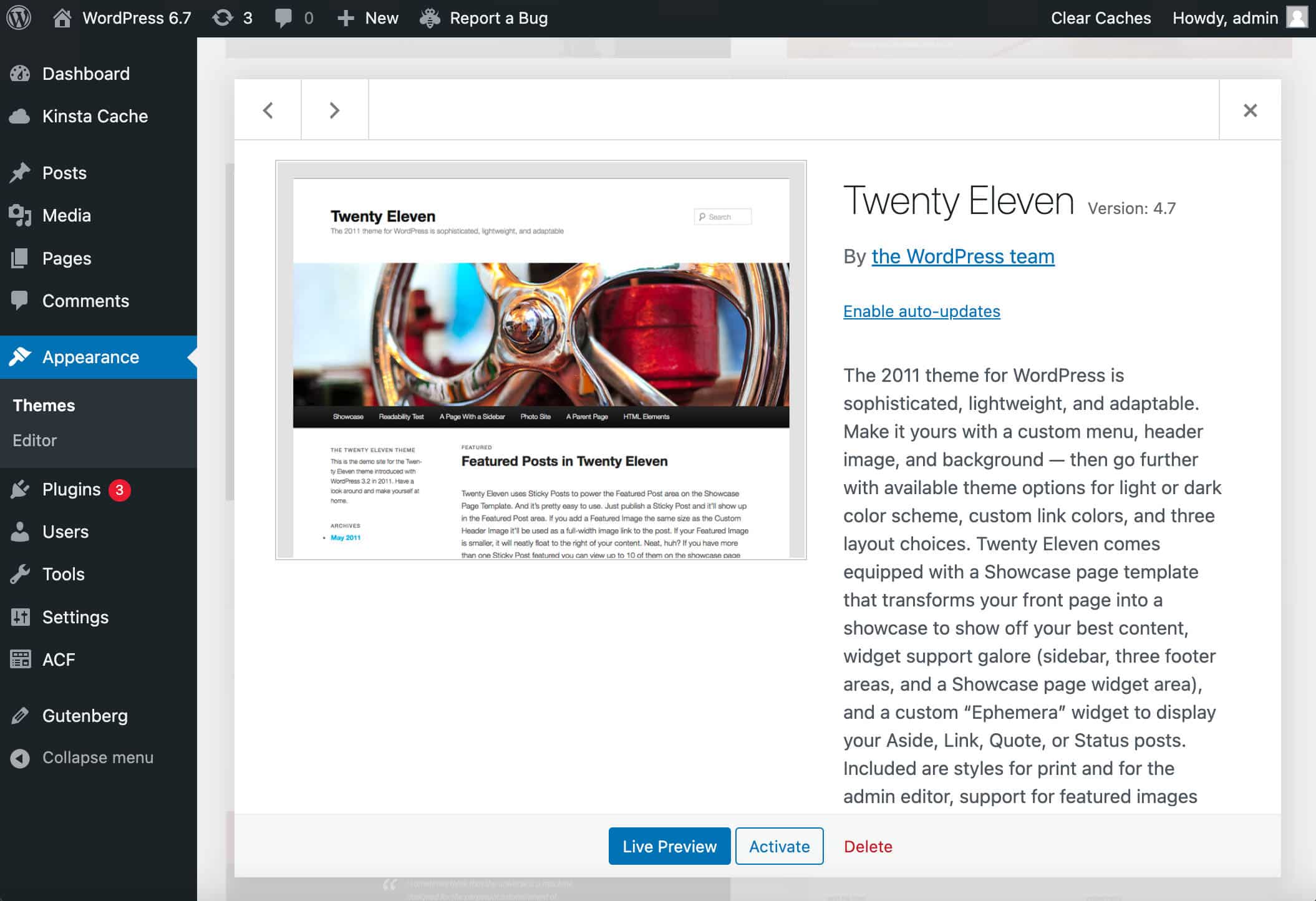

Maar je moet nooit de eerste de beste plugin installeren. Er zijn een aantal best practices die je moet volgen bij het kiezen van plugins voor je WooCommerce website:

Installeer geen nulled plugins. Dit is essentieel voor een e-commerce bedrijf. Nulled plugins zijn premium WordPress plugins of thema’s die gehackt zijn en aangepaste code kunnen bevatten die ontworpen is om schade aan te richten of informatie te verzamelen.

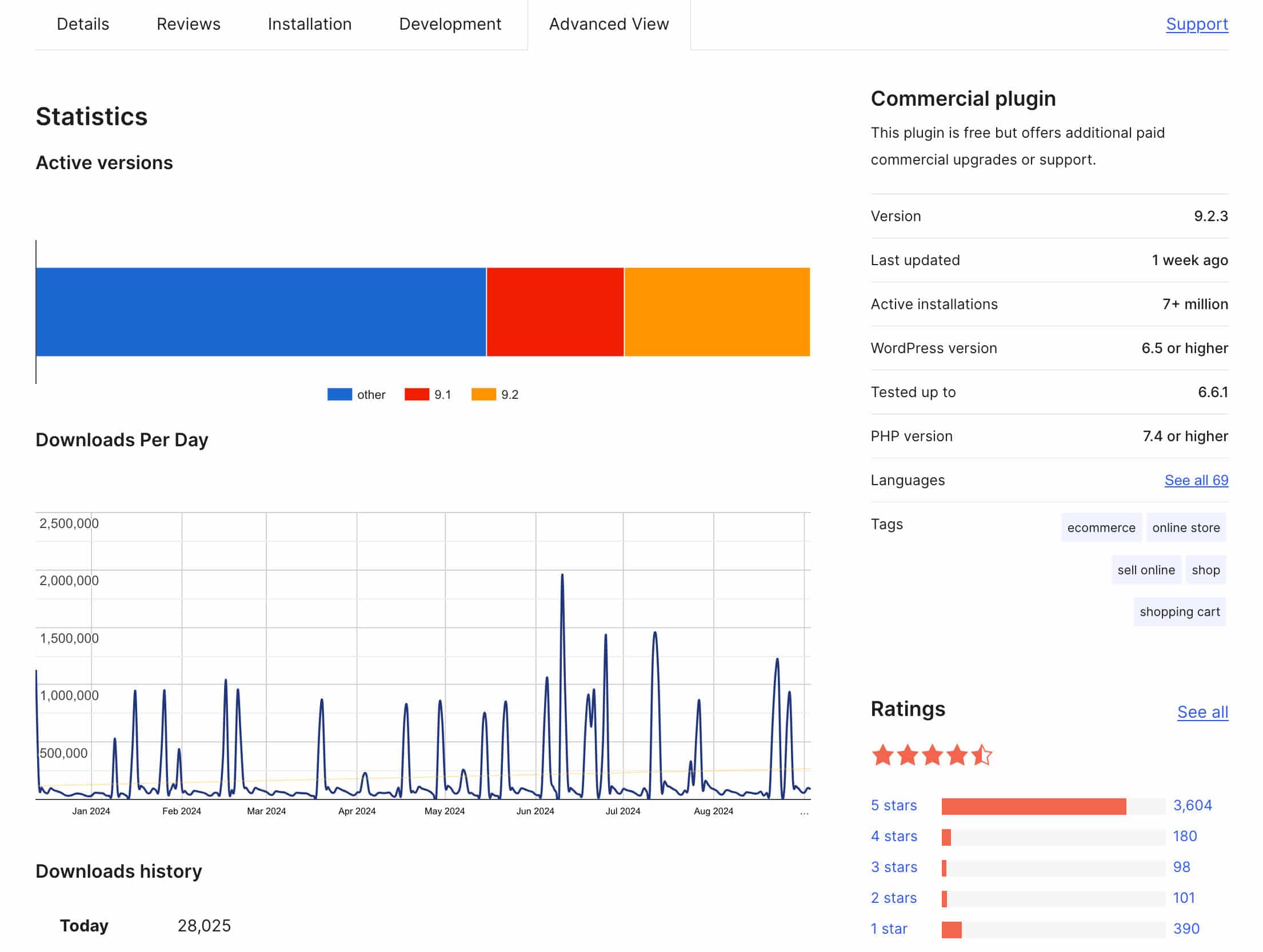

Geef de voorkeur aan plugins die regelmatig worden bijgewerkt door leveranciers met een goede reputatie. Vertrouw op de community en controleer reviews en beoordelingen van andere gebruikers. Vermijd, indien mogelijk, plugins met lage beoordelingen en die worden onderhouden door onbekende leveranciers.

Test een plugin altijd in een testomgeving voordat je hem in productie gebruikt. Dit voorkomt compatibiliteitsproblemen met andere plugins of de WordPress core zelf.

Maak altijd een backup van je site voordat je de plugin in productie installeert.

Installeer geen onnodige plugins of plugins met overbodige functies. Onnodige plugins kunnen mogelijk onnodige beveiligingsfouten veroorzaken, conflicteren met andere plugins of de prestaties van je site verminderen.

Controleer of er bekende kwetsbaarheden in verband staan met de plugin. Gebruik beveiligingsdiensten zoals de WordPress Vulnerability Database of WPScan.

Kwetsbaarheden in de beveiliging kunnen echter ook worden ontdekt in populaire plugins die regelmatig worden bijgewerkt. Plugins zoals WooCommerce en Easy Digital Downloads zijn geen uitzondering.

Dus hoe kan een webhost helpen met kwetsbaarheden in plugins en thema’s?

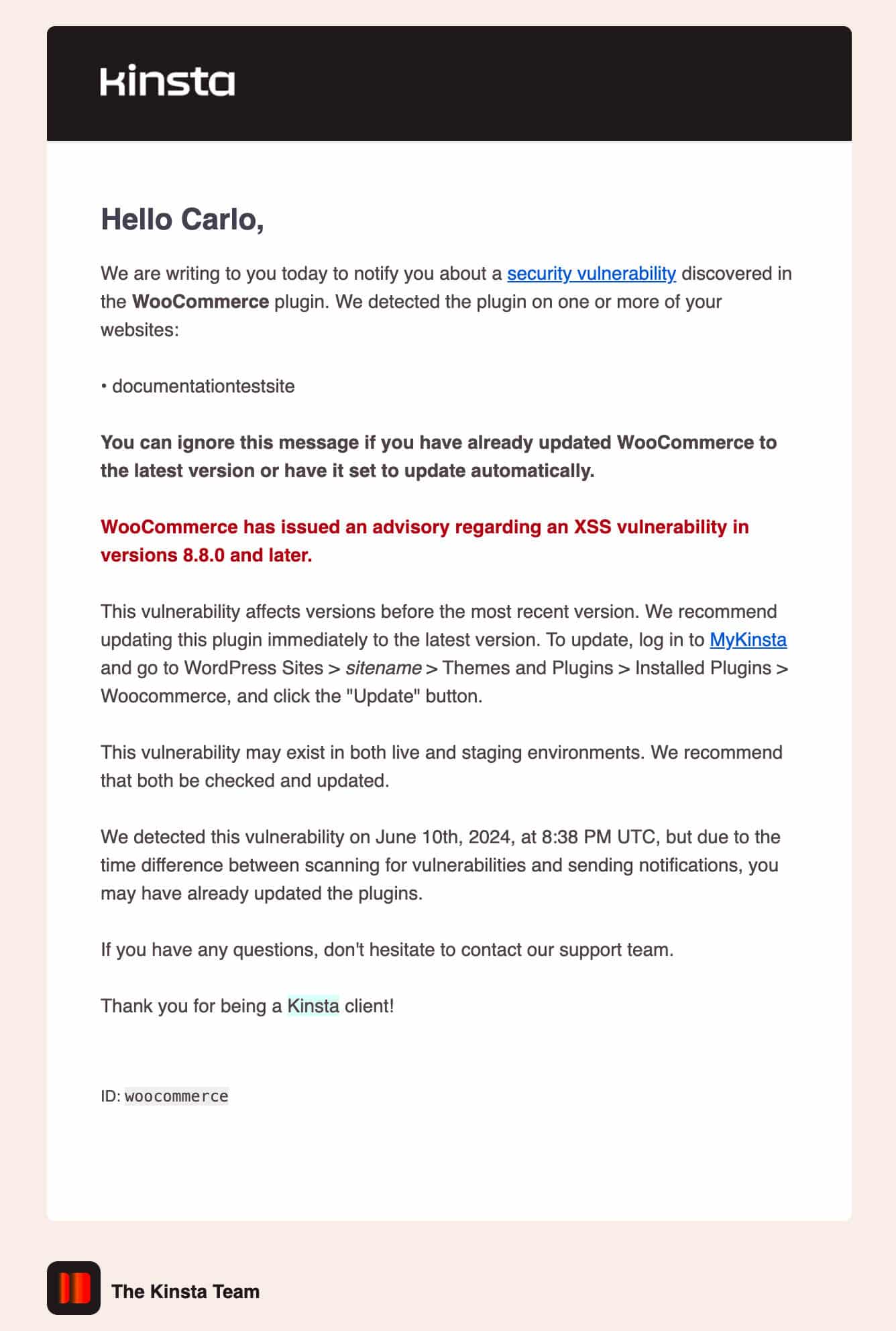

Kinsta beveiligingswaarschuwingen

Wanneer er een beveiligingslek wordt gedetecteerd op een van je sites, of het nu gaat om een fout in de core, een plugin of een thema, ontvang je onmiddellijk een melding in MyKinsta en een e-mail met informatie over het probleem en suggesties voor stappen om het te verhelpen.

Deze feature wordt zeer gewaardeerd door onze klanten omdat het hen in staat stelt om snel actie te ondernemen op kwetsbaarheden die op hun sites zijn gedetecteerd. Als je een Kinsta klant bent, zul je vroeg of laat waarschijnlijk een e-mail als deze ontvangen:

WordPress-specifieke bedreigingen en hoe ze te voorkomen

In het eerste deel van dit artikel hebben we een aantal van de belangrijkste beveiligingsrisico’s opgesomd die van invloed zijn op de algemene e-commerce websites. Sommige van deze bedreigingen zijn bijzonder ernstig voor WordPress/WooCommerce sites.

Hoewel WordPress open-source software is, is het de moeite waard om erop te wijzen dat hackers WordPress websites niet binnendringen vanwege inherente kwetsbaarheden in het CMS, maar eerder vanwege kwetsbaarheden die voorspeld en verholpen hadden kunnen worden voordat er een incident plaatsvond.

Het niet bijwerken van de core, plugins en thema’s kan je e-commerce website kwetsbaar maken, net als het gebruik van zwakke wachtwoorden en het niet hanteren van een strikt toegangsbeleid voor de site.

Hier is een korte lijst met bedreigingen en best practices om ze te voorkomen die je kunnen helpen je website veilig te houden:

- Kies gebruikersnamen en wachtwoorden zorgvuldig

- Houd je site up-to-date

- Gebruik geen nulled WordPress plugins en thema’s

- Vergrendel het dashboard van WordPress

- Schakel two-factor authenticatie in WordPress in

- Beveilig wp-config.php

- Schakel XML-RPC uit

- Verberg WordPress versie

- Voeg HTTP beveiligingsheaders toe

- Gebruik WordPress beveiligingsplugins

- Stel de juiste rechten in op WordPress bestanden en mappen

- Schakel bestanden bewerken in je WordPress dashboard uit

- Voorkom hotlinking

- Maak regelmatig backups van WordPress

- Gebruik testomgevingen

- Test de beveiliging van je WordPress website

- Gebruik een WordPress activiteitenlogboek

Voor een uitgebreidere lijst met acties die je kunt ondernemen om WordPress websites te beveiligen, bekijk je onze WordPress beveiligingsgids en Sitebeveiliging cheatsheet.

Meer Kinsta features voor de beveiliging van je e-commerce website

Bij Kinsta is het onze missie om de snelste en veiligste WordPress hostingomgeving ter wereld te bieden. We zijn altijd op zoek naar nieuwe manieren om ervoor te zorgen dat je e-commerce websites de beste winkelervaring kunnen bieden aan je gebruikers en klanten. Hier zijn enkele van Kinsta’s diensten en features die specifiek gericht zijn op het beveiligen van je WordPress/WooCommerce website.

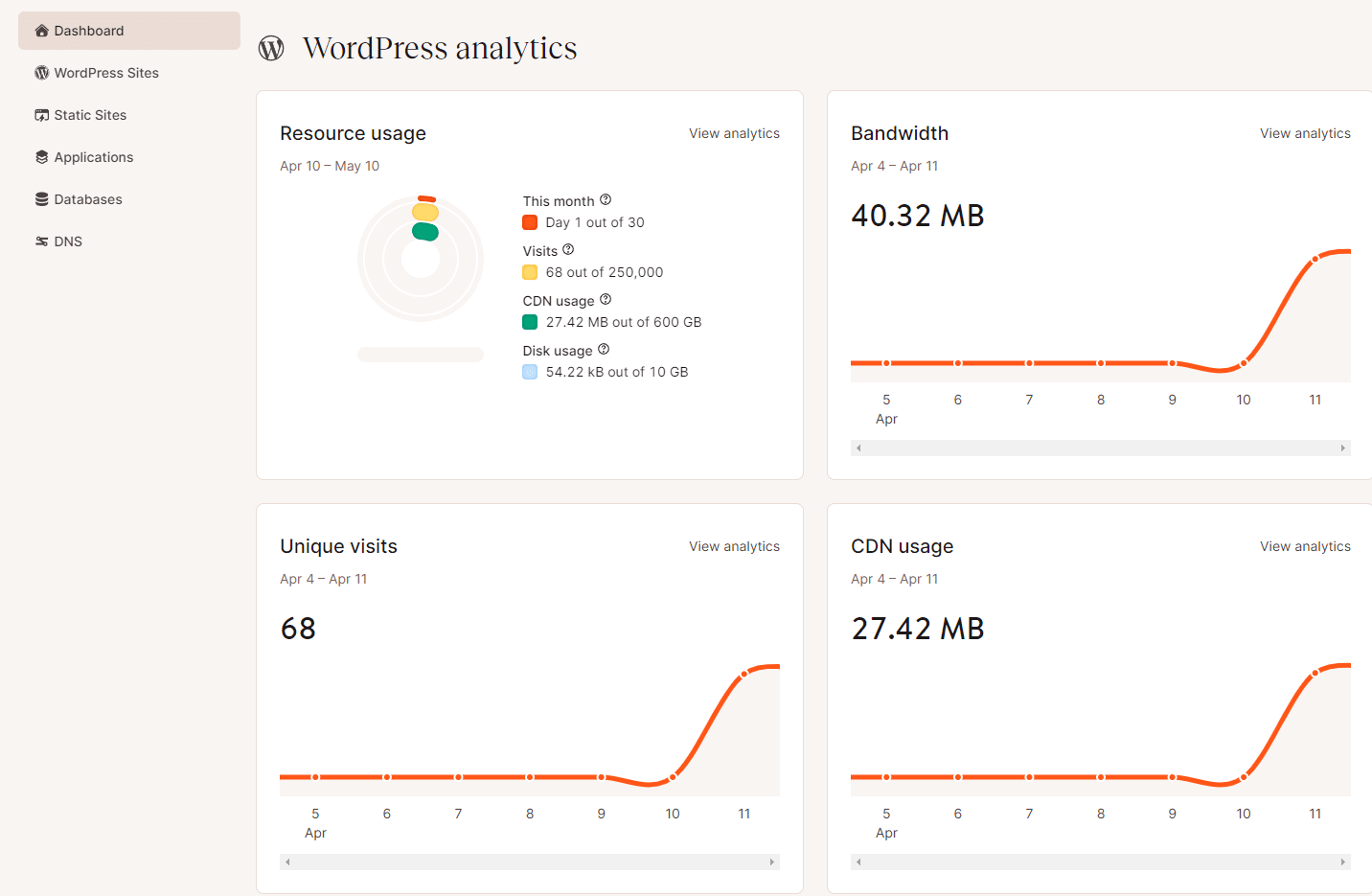

Uptimecontroles

Als je website niet laadt of de responstijd is traag, hoe kun je er dan zeker van zijn dat hij down is voor iedereen of alleen voor jou?

Het korte antwoord is dat je moet controleren of je website down is. Je kunt het zelf doen door deze stappen te volgen of, als je site wordt gehost op Kinsta, kun je vertrouwen op Kinsta uptimechecks.

Kinsta scant je website elke 3 minuten. Dit zijn 480 controles per dag.

Als je site down is, gaan onze technici onmiddellijk aan de slag. De kans is heel groot dat het probleem al is verholpen voordat je er erg in hebt.

Bekijk onze videogids over hoe je kunt controleren of een website down is:

Kinsta’s veiligheidsbelofte

Het up-to-date houden van een e-commercesite is van vitaal belang voor je bedrijf, maar het is misschien niet genoeg. Daarom is het altijd aan te raden om je website regelmatig te scannen met malwaredetectietools, zoals Sucuri of WordFence, zelfs als je niet vermoedt dat je website geïnfecteerd is. Ons advies is om je e-commerce website minstens één keer per maand te scannen, maar we raden aan om meerdere keren per maand te scannen wanneer je wijzigingen aanbrengt in de sitestructuur en nieuwe plugins installeert. Als je niet weet waar je moet beginnen, is hier een beveiligingschecklist voor je website.

Maar soms, ondanks al je inspanningen, kan het gebeuren dat je site geïnfecteerd raakt. Wat moet je dan doen?

Kinsta klanten hoeven zich hier geen zorgen over te maken, want Kinsta biedt een gratis hack fix garantie voor al onze klanten, ongeacht hun pakket. Als je WordPress site gehackt wordt terwijl hij gehost wordt bij Kinsta, dan werken we gratis met je samen om te proberen de schade ongedaan te maken.

Onze veiligheidsbelofte omvat:

- Een inspectie van de site en een diepe scan van de bestanden van de site om malware te identificeren.

- Reparatie van de WordPress core door een schone kopie van de corebestanden te installeren.

- Identificatie en verwijdering van geïnfecteerde plugins en thema’s.

Bekijk onze documenten voor een meer gedetailleerd overzicht van Kinsta’s Security Pledge.

IP blokkering

Soms kan het nodig zijn om een IP-adres of een reeks IP’s te blokkeren om kwaadaardig gedrag van bots, spammers of andere actoren te voorkomen. Over het algemeen kun je IP adressen blokkeren vanuit het configuratiebestand van de server.

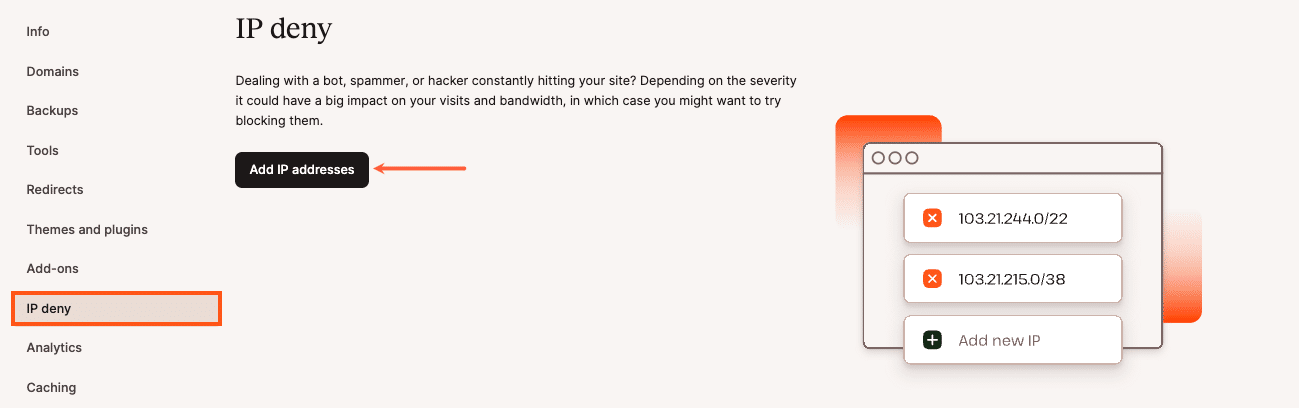

Kinsta gebruikers hoeven hun server niet handmatig te configureren omdat Kinsta al onze klanten voorziet van een gratis IP Deny tool die beschikbaar is in MyKinsta.

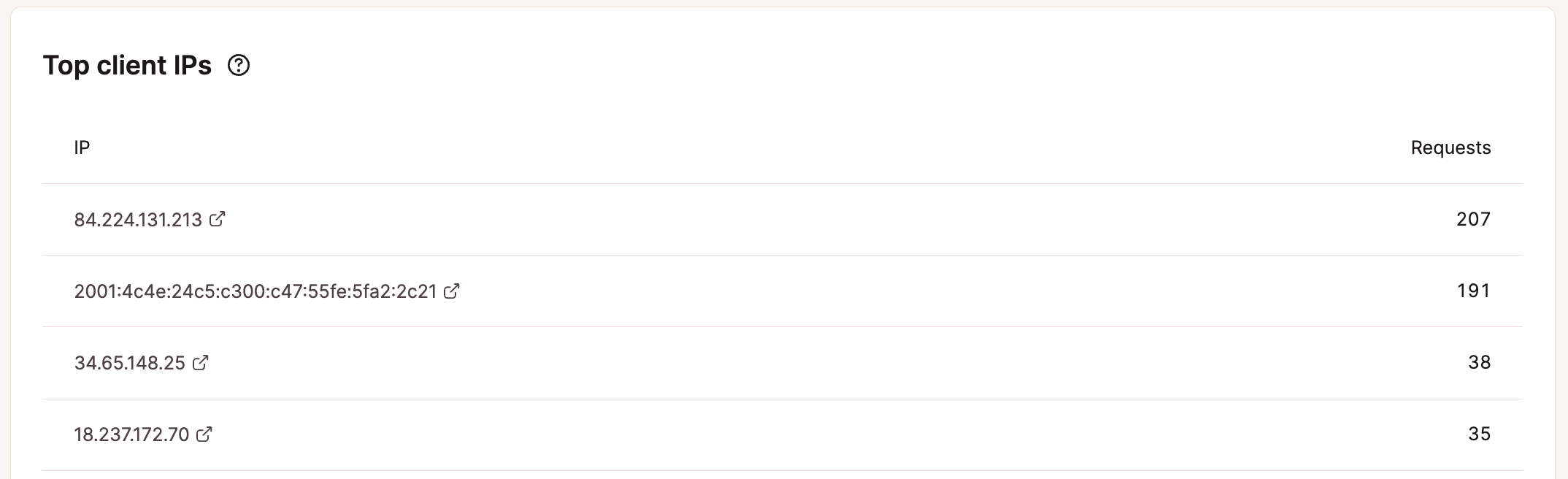

Om IP’s en het aantal verzoeken te controleren, log je in op MyKinsta en navigeer je naar WordPress sites > sitenaam > Analytics > Geo & IP.

Het gedeelte Top client IP’s toont de lijst met IP-adressen en het aantal verzoeken dat van elk IP afkomstig is. Als je een abnormaal aantal aanvragen van specifieke IP’s ziet, kun je verder onderzoek doen met een reputatiechecker zoals CleanTalk of Spamhaus om te zien of het IP adres is geïdentificeerd als een bot, spammer of ander kwaadaardig IP adres.

Als een IP adres als kwaadaardig is geïdentificeerd, kun je het blokkeren met de tool IP Deny, die beschikbaar is onder WordPress sites > sitenaam > IP Deny.

Zodra je een IP adres hebt geblokkeerd, zie je het hieronder op dezelfde pagina.

Kinsta beveiligingscertificeringen

De inzet van Kinsta om de beveiliging van de sites van alle klanten te garanderen is geverifieerd en gecertificeerd op verschillende niveaus.

Kinsta voldoet aan het beveiligingscriterium van het SOC 2 compliance framework (System and Organization Controls) dat is ontwikkeld door het American Institute of Certified Public Accountants (AICPA). Deze standaard wordt gebruikt om te evalueren of een serviceorganisatie voldoet aan een of meer criteria voor vertrouwensdiensten.

De vijf criteria voor vertrouwensdiensten zijn:

- Beveiliging

- Beschikbaarheid

- Integriteit van verwerking

- Vertrouwelijkheid

- Privacy

Maar dit is nog niet alles. Kinsta heeft de ISO 27001, 27017 en 27018 certificeringen behaald. Deze certificering weerspiegelt de naleving van best practices op het gebied van informatiebeveiliging, met extra nadruk op controles ter bescherming van gegevens in cloud computing-omgevingen.

Deze certificeringen bieden een garantie van veiligheid en stabiliteit voor alle eigenaren van e-commerce websites die kunnen vertrouwen op een hostingservice waarmee ze zich met een gerust hart aan hun bedrijf kunnen wijden.

ISO/IEC 27001 is ’s werelds bekendste norm voor beheersystemen voor informatiebeveiliging. Een ISMS dat is geïmplementeerd volgens deze norm “is een hulpmiddel voor risicobeheer, cyberweerbaarheid en operationele uitmuntendheid.”

Conformiteit met ISO/IEC 27001 betekent dat een organisatie of bedrijf een systeem heeft ingevoerd om risico’s te beheren met betrekking tot de beveiliging van gegevens die eigendom zijn van of worden verwerkt door het bedrijf en dat dit systeem alle best practices en principes respecteert die zijn vastgelegd in deze internationale norm.

ISO/IEC 27017:2015 stelt richtlijnen vast voor informatiebeveiligingscontroles die van toepassing zijn op de levering en het gebruik van clouddiensten. Het voorziet in:

- aanvullende implementatierichtlijnen voor relevante controles die zijn gespecificeerd in ISO/IEC 27002;

- aanvullende controles met implementatierichtlijnen die specifiek betrekking hebben op clouddiensten.

ISO 27018:2019 ten slotte

stelt algemeen aanvaarde controledoelstellingen, controles en richtlijnen vast voor het implementeren van maatregelen om persoonlijk identificeerbare informatie (PII) te beschermen in lijn met de privacyprincipes in ISO/IEC 29100 voor de publieke cloud computing-omgeving.

Je kunt het Trust Center van Kinsta bezoeken voor meer informatie over de voortdurende compliance-inspanningen van het bedrijf.

Samenvatting

Er moet veel gebeuren om een e-commerce website te beveiligen. Om het zelf te doen zijn aanzienlijke technische vaardigheden nodig die kleine bedrijven en startups misschien niet tot hun beschikking hebben.

Toch moet een bedrijfseigenaar die een online winkel wil lanceren en de uitdaging van internationale markten aan wil gaan, de groeimogelijkheden die e-commerce te bieden heeft niet opgeven. Dit is waar managed WordPress en WooCommerce hosting op zakelijk niveau kan helpen.

Als eersteklas managed WordPress en WooCommerce webhostingdienst biedt Kinsta een snelle en veilige cloud hosting voor elke e-commerce website. Met Kinsta kun je een online winkel lanceren zonder je zorgen te maken over alle technische details.

Onze features omvatten automatische dagelijkse backups, een speciale firewall van Cloudflare, realtime monitoring van bedreigingen en kwetsbaarheden, gratis SSL certificaten voor versleutelde transacties, DDoS bescherming tegen kwaadaardig verkeer en nog veel meer features om je e-commerce website te beschermen.

Met al deze proactieve beveiligingsmaatregelen vergrendelt Kinsta je e-commerce website, waardoor het risico op datalekken en downtime wordt geminimaliseerd.

Nu is het jouw beurt. Wat zijn de risico’s en kwetsbaarheden waar jij dagelijks mee te maken hebt? Biedt jouw hostingdienst je e-commerce site voldoende bescherming tegen kwaadwillenden? Deel je ervaring in de comments hieronder.