Une technologie de sécurité comme Sender Policy Framework (SPF) peut s’avérer précieuse dans un monde en proie aux attaques en ligne et aux messages de spam.

La cybersécurité est une préoccupation majeure pour tout le monde, des particuliers aux entreprises en passant par les entités gouvernementales. Les risques de sécurité tels que l’usurpation d’identité par e-mail, les attaques de phishing, le spam et d’autres programmes malveillants sont devenus endémiques, ciblant les données, les applications, les réseaux et les personnes.

En conséquence, les propriétaires de sites peuvent souffrir en termes de perte de données, d’argent, de réputation et de confiance des clients. Et les e-mails sont l’une des voies d’attaque les plus faciles.

SPF est une technique populaire de validation des e-mails qui peut aider à parer ces attaques en détectant l’usurpation d’e-mails et en empêchant le spam. L’utilisation d’un enregistrement SPF permet également d’éviter que vos e-mails soient considérés comme des spams par d’autres serveurs avant d’atteindre votre public cible.

Dans cet article, nous discuterons des enregistrements SPF et des raisons pour lesquelles il est essentiel de mettre en œuvre cette technique pour la sécurité des e-mails.

Que signifie SPF ?

Avant de parler de ce qu’est un enregistrement SPF, il faut d’abord comprendre ce qu’est le SPF.

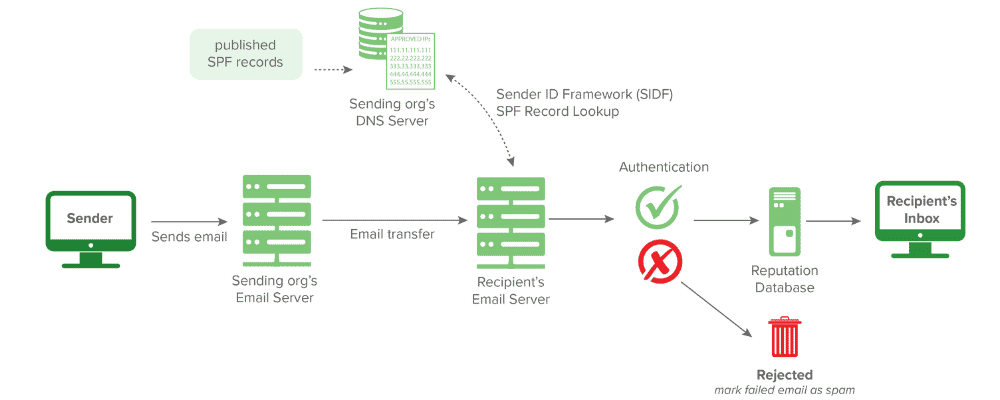

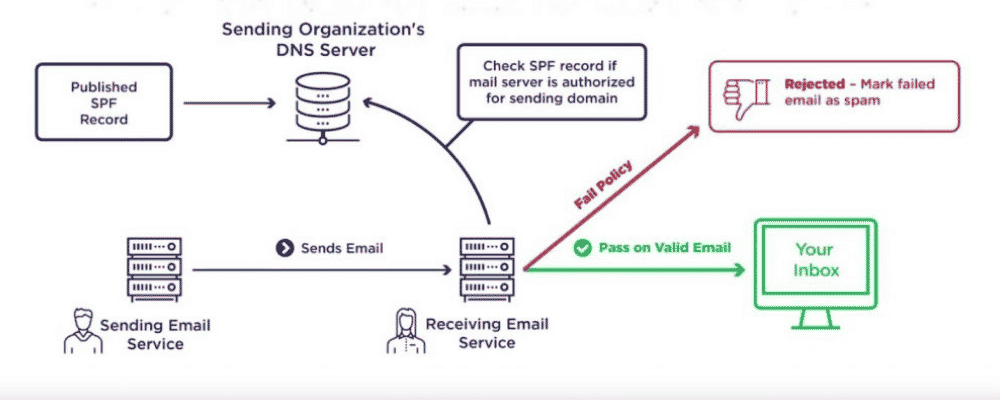

Le Sender Policy Framework (SPF) fait référence à une méthode d’authentification des e-mails qui est conçue pour repérer les adresses d’expéditeur falsifiées lors de la livraison des e-mails.

Les attaquants usurpent souvent les adresses des expéditeurs, les faisant paraître authentiques, comme l’adresse d’un utilisateur normal. SPF peut aider à repérer ces messages et à les mettre en quarantaine, les détournant ainsi de leurs attaques.

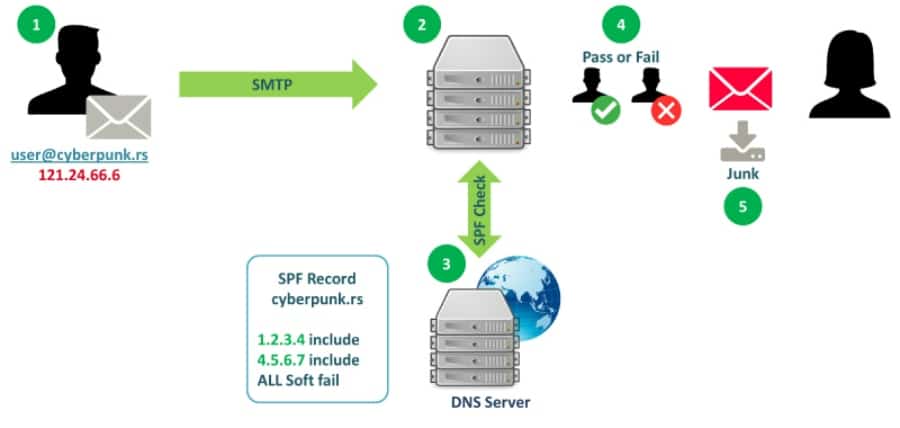

Le SPF permet au serveur récepteur de vérifier si un courriel semblant provenir d’un domaine donné provient réellement d’une adresse IP autorisée de ce domaine. La liste contenant toutes les adresses IP et hôtes autorisés pour un domaine spécifique se trouve dans les enregistrements DNS de ce domaine.

Qu’est-ce qu’un enregistrement SPF ?

Un enregistrement SPF est une sorte d’enregistrement TXT publié dans un fichier de zone DNS, contenant une liste de tous les serveurs de messagerie autorisés qui peuvent envoyer des e-mails au nom de votre domaine. Il s’agit d’une implémentation de SPF qui doit être ajoutée à votre DNS pour aider à identifier et à empêcher les spammeurs d’envoyer des courriels malveillants avec de fausses adresses au nom de votre domaine.

Les spammeurs pratiquent l’usurpation d’adresse e-mail en créant un e-mail à l’aide de fausses adresses d’expéditeur, car la plupart des serveurs de messagerie n’effectuent pas d’authentification. Ils modifient ensuite l’adresse d’expéditeur d’un e-mail en falsifiant les en-têtes d’e-mail, donnant ainsi l’impression que les e-mails sont envoyés depuis votre domaine.

Ce processus est appelé spoofing, et il permet aux spammeurs d’escroquer les utilisateurs, de s’emparer de leurs données privées et de porter atteinte à leur réputation.

Aujourd’hui, presque tous les e-mails malveillants portent de fausses adresses. En conséquence, les personnes dont les adresses électroniques ont été volées par les attaquants subissent des dommages de réputation, perdent du temps à réparer les messages rebondis, obtiennent leurs adresses IP sur une liste noire, etc.

Par conséquent, la mise en place d’enregistrements SPF est nécessaire pour améliorer la délivrabilité et la sécurité de vos e-mails.

Syntaxe des enregistrements SPF

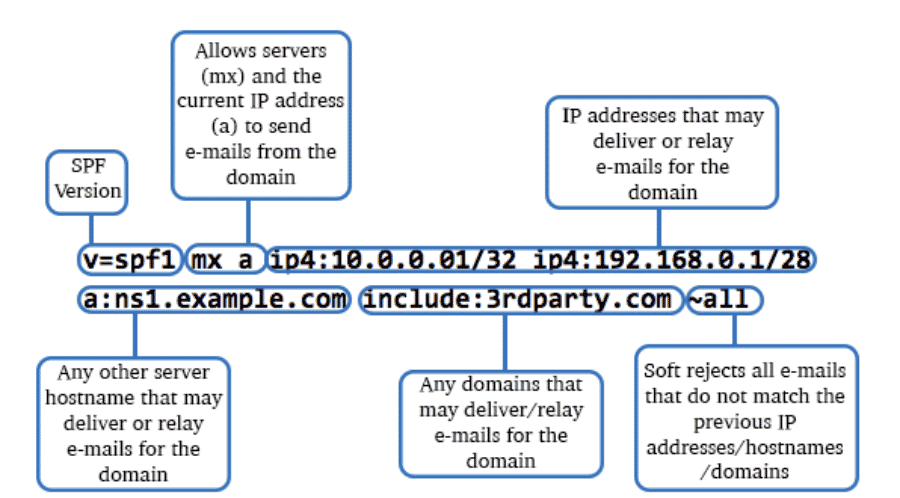

En général, un enregistrement SPF est défini à l’aide d’un type d’enregistrement TXT (à ne pas confondre avec l’ancien enregistrement SPF de type fichier).

Un enregistrement SPF commence par un « v », indiquant la version SPF utilisée. Actuellement, cette version doit être « spf1 » car elle est reconnue par le plus grand nombre de serveurs d’échange d’e-mail.

Suivent d’autres termes qui définissent les règles pour les hôtes qui envoient des e-mails à partir du domaine donné. Ces termes peuvent également fournir plus d’informations pour le traitement des enregistrements SPF.

Exemple d’un enregistrement SPF

Voici à quoi ressemble un enregistrement SPF et ce que signifie chaque partie de celui-ci :

<v="spf1 a include:_spf.google.com -all">

v=spf1est le SPF version 1, un composant qui identifie un enregistrement TXT comme un enregistrement SPF.aautorise l’hôte détecté dans l’enregistrement A du domaine à envoyer les e-mails.include:est utilisé pour autoriser les e-mails que l’expéditeur peut envoyer au nom d’un domaine (ici, google.com).-allindique au serveur du destinataire que les adresses non répertoriées dans cet enregistrement SPF ne sont pas autorisées à envoyer des e-mails. Il indique également aux serveurs de rejeter de telles adresses.

Comment fonctionne un enregistrement SPF ?

Tout ordinateur peut envoyer des e-mails prétendant provenir de n’importe quelle adresse, comme l’autorise le SMTP. Les attaquants et les escrocs exploitent cette possibilité en utilisant de fausses adresses, qui sont difficiles à retracer.

Une technique similaire est utilisée dans les attaques de phishing, où les attaquants incitent les utilisateurs à révéler leurs informations personnelles ou professionnelles en imitant un site ou un service authentique que les utilisateurs fréquentent.

Pour contrer ce phénomène, SPF permet au propriétaire d’un domaine de définir les ordinateurs qui ont l’autorisation d’envoyer des e-mails à partir de ce domaine, en utilisant des enregistrements DNS. En outre, les destinataires peuvent rejeter un e-mail provenant d’une source non autorisée après avoir vérifié son adresse à partir des enregistrements SPF, avant de recevoir le corps de l’e-mail.

Comme nous l’avons vu dans l’exemple ci-dessus, un enregistrement SPF se présente sous la forme d’une entrée TXT listant toutes les adresses IP des serveurs de messagerie autorisés pour vous. Vous pouvez avoir une ou plusieurs adresses IP autorisées configurées pour envoyer des e-mails dans une entrée SPF.

Lorsqu’un utilisateur autorisé envoie un e-mail avec un enregistrement SPF activé, le serveur de messagerie du destinataire effectue une consultation DNS pour repérer l’entrée TXT et déterminer si l’adresse IP de l’expéditeur est autorisée.

S’il ne trouve aucun enregistrement SPF, il envoie un message « hard fail » ou « soft fail » à l’expéditeur.

Si le serveur du destinataire rejette ce domaine, l’utilisateur ou le client non autorisé doit recevoir un message de rejet (« hard fail »). Mais si le client se trouve être un agent de transfert de messages (MTA), dans ce cas, un e-mail de rebond à l’adresse réelle de l’enveloppe de départ sera généré (« soft fail »).

Composants d’un enregistrement SPF

Les enregistrements SPF sont constitués de plusieurs parties différentes, en commençant par le numéro de version.

Numéro de version

Tous les enregistrements SPF commencent par un numéro de version, qui doit être autorisé par les mécanismes définissant les expéditeurs valides. Le numéro de version SPF, tel que spf1, est suivi d’une chaîne de caractères comprenant des mécanismes, des quantificateurs et des modificateurs.

Mécanismes

Les mécanismes décrivent les hôtes désignés comme expéditeurs de courrier sortant autorisés pour un domaine donné. Un enregistrement SPF peut avoir zéro ou plusieurs mécanismes. Certains des mécanismes courants dans les enregistrements SPF sont :

a: Spécifie toutes les adresses IP dans un enregistrement DNS A (exemple :v=spf1 a:google.com -all). Il est utilisé en dernier et définit la règle pour traiter une IP d’expéditeur ne correspondant à aucun mécanisme antérieur.mx: Définit tous les enregistrements A vers l’enregistrement MX appartenant à chaque hôte. Exemplev=spf1 mx mx:google.com -allinclude:: Définit d’autres domaines autorisés (exemple :v=spf1 include:outlook.microsoft.com -all). Si la politique de ce domaine particulier passe, alors ce mécanisme passera également. Vous avez besoin de l’extension de redirection si vous voulez réaliser une délégation complète avec la politique d’un autre domaine.ptr: Elle définit tous les enregistrements A vers l’enregistrement PTR de chaque hôte (exemple :v=spf1 ptr:domain.com -all). Cependant, vous devez éviter ce mécanisme, si possible.all: Correspond à toutes les adresses IP distantes et locales et est utilisé à la fin de l’enregistrement SPF (exemple :v=spf1 +all).exists: Spécifie les domaines signés comme une exception selon la définition SPF. Lorsqu’une requête est exécutée sur un domaine donné, il y aura une correspondance en obtenant un résultat. Il est rarement utilisé et offre des correspondances plus compliquées telles que les requêtes DNSBL.ip4: Utilisé pour définir une adresse IPv4, par exemple, v=spf1 ip4:192.0.0.1 -all.ip6<strong>COPY00 : Utilisé pour définir une adresse IPv6, par exemple, v=spf1 ip6:2001:db8::8a2e:370:7334 -all

Ils définissent toutes les adresses IP qui sont autorisées à envoyer des courriers électroniques à partir du domaine.

Quantificateurs

Les mécanismes ont un quantificateur pour définir comment ils peuvent traiter une correspondance.

Un serveur de messagerie compare l’adresse IP de l’expéditeur à la liste des adresses IP autorisées dans les mécanismes. Lorsqu’il trouve une correspondance pour l’adresse IP dans l’un des mécanismes SPF, il met en œuvre la règle de traitement du résultat. Et la règle par défaut pour cela est pass ou +.

Les quatre quantificateurs sont les suivants :

+représente le résultat du PASS. Si l’adresse passe le test, le message doit être accepté (exemple :v=spf1 +all). Vous pouvez l’omettre car, par exemple,+mxetmxsont identiques.-représente HARDFAIL, indiquant que l’adresse a échoué le test et que le message doit être rejeté (exemple :v=spf1 -all).~représente SOFTFAIL et se prononce comme un tilde. Il signifie que l’adresse a échoué au test ; toutefois, le résultat n’est pas définitif. Vous pouvez accepter et marquer un courriel non conforme (exemple :v=spf1 ~all).?signifie NEUTRE : l’adresse n’a ni échoué ni réussi le test et vous êtes libre de l’accepter ou de la rejeter (exemple :v=spf1 ?all).

Lorsque vous ne voyez aucun quantificateur dans un enregistrement SPF, cela signifie que le quantificateur +all est appliqué.

Modificateurs

Les modificateurs vous permettent d’étendre le framework. Ils sont des paires de valeurs ou de noms séparés par le signe = et fournissent des informations supplémentaires. Les enregistrements SPF peuvent également avoir zéro, un ou deux modificateurs, mais ils ne peuvent apparaître qu’une seule fois, vers la fin de l’enregistrement.

Les deux modificateurs les plus utilisés sont :

redirect: Utilisé pour envoyer une requête à d’autres domaines. Ce modificateur est facile à comprendre par rapport aux autres mécanismes et modificateurs et est utilisé lorsque vous avez plusieurs domaines et que vous devez utiliser le même enregistrement SPF partout.exp: Utilisé pour fournir une explication lorsqu’un quantificateur FAIL est inclus sur un mécanisme apparié. Cette explication sera placée dans le journal SPF.

Pourquoi avez-vous besoin d’enregistrements SPF ?

Si votre domaine dispose d’un enregistrement SPF, il diminuera les chances de recevoir des e-mails malveillants et falsifiés, renforçant ainsi la sécurité de vos e-mails et les protégeant contre les cyber-attaquants et les spammeurs.

Un enregistrement SPF augmente également la crédibilité de votre domaine et réduit les chances d’être radié par les filtres anti-spam. Cela permet aux e-mails légitimes de trouver plus rapidement le chemin vers vous.

En outre, l’ajout d’enregistrements SPF dans votre domaine est devenu de plus en plus crucial pour vérifier quels expéditeurs peuvent envoyer des e-mails au nom de votre domaine. Cela offre de nombreux avantages, que nous allons explorer ensuite.

Sécurité accrue des e-mails

Les enregistrements SPF permettent d’accroître la sécurité du courrier électronique pour les particuliers comme pour les entreprises. À l’ère de la cybersécurité, où les utilisateurs du monde entier sont touchés par les cybercrimes, vous devez prendre des mesures pour protéger votre boîte de réception.

L’ajout d’enregistrements SPF est un moyen d’y parvenir. En rendant plus difficile le passage des attaquants d’e-mails, les messages de spam sont moins susceptibles d’atterrir dans votre boîte de réception ; par conséquent, la sécurité de vos e-mails augmente.

Amélioration de la délivrabilité des e-mails

Si un domaine ne possède pas d’enregistrement SPF, ses e-mails peuvent rebondir ou les serveurs peuvent les marquer comme spam. Et si cela se produit de manière répétée, sa capacité à envoyer des e-mails avec succès à son public (également connue sous le nom de délivrabilité) diminue.

Cela devient un obstacle pour les particuliers et les entreprises qui utilisent de tels domaines pour atteindre leurs clients, employés, vendeurs et autres personnes associées ciblés.

Amélioration de la réputation du domaine

Si vos utilisateurs reçoivent constamment des e-mails d’attaquants se faisant passer pour votre entreprise, la crédibilité de votre domaine est en danger. Les mauvais acteurs peuvent également nuire à vos clients et employés en exposant leurs données personnelles, ce qui nuira encore plus à votre réputation.

C’est pourquoi il est essentiel de protéger votre domaine de tels incidents à l’aide des enregistrements SPF. En limitant l’envoi d’e-mails aux seules adresses IP autorisées figurant dans les enregistrements, vous éviterez les messages de spam et réduirez la probabilité de telles attaques.

Conformité DMARC

Le système de vérification des e-mails DMARC garantit que seuls les utilisateurs autorisés envoient des e-mails au nom de votre domaine.

Ses politiques indiquent également aux serveurs comment traiter les e-mails dont les vérifications DKIM et SPF ont échoué. DMARC indique que ces e-mails doivent être marqués comme rejetés, spam ou livrés.

Il permet également aux administrateurs de domaines de recevoir des rapports mettant en évidence les activités de messagerie et d’adapter leurs politiques en conséquence.

Qui a besoin d’un enregistrement SPF ?

Vous devez configurer un enregistrement SPF pour votre domaine si vous envoyez des e-mails commerciaux et transactionnels à vos clients, employés ou vendeurs. L’utilisation de différentes solutions de sécurité des e-mails permet de renforcer la délivrabilité et la sécurité de vos e-mails.

- Entreprises et particuliers : Avec une technique d’authentification des e-mails comme les enregistrements SPF en place, les entreprises et les particuliers peuvent vérifier si un e-mail est envoyé au nom de leur domaine ou si quelqu’un le fait pour ses gains personnels et escroque vos associés. Et vous pouvez rendre cela encore plus fort en utilisant les enregistrements SPF avec DMARC ou DKIM pour spécifier une politique d’authentification complète pour tous vos e-mails.

- ISPs : Les enregistrements SPF sont bénéfiques pour les FAI. S’ils n’ont pas configuré un enregistrement SPF correctement, ils peuvent être amenés à effectuer à nouveau le filtrage des e-mails. De plus, une authentification échouée indique qu’il y a une possibilité que leurs e-mails soient bloqués ou reconnus comme spam par de nombreux serveurs.

Par conséquent, si vous voulez que vos e-mails atteignent la destination prévue, l’utilisation d’enregistrements SPF vous le garantira et fournira une meilleure sécurité à vos domaines et e-mails. Il filtrera les faux e-mails de phishing et des spammeurs et protégera votre réputation.

Comment créer, ajouter et modifier les enregistrements SPF

Voici comment ajouter, créer et modifier vos enregistrements SPF.

Comment créer un enregistrement SPF

Avant de commencer à créer un enregistrement SPF, il est nécessaire de comprendre si votre configuration d’envoi d’e-mails vous oblige à le faire en premier lieu.

Donc, tout d’abord, comprenez le chemin de retour. SPF tourne autour du domaine utilisé dans le chemin de retour, au lieu du domaine FROM. Par conséquent, au début, déterminez le chemin de retour utilisé pour votre envoi d’e-mail.

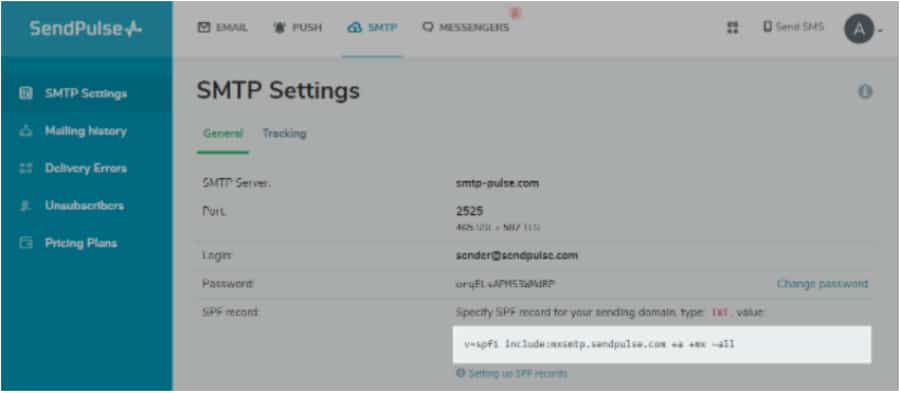

En outre, certains services d’envoi d’e-mails (ESP) comme Google peuvent utiliser votre nom de domaine dans leur Return-path. Pour cela, vous devez créer votre propre enregistrement SPF pour votre domaine.

Cependant, d’autres ESP, tels que Postmark, peuvent utiliser leur domaine dans le Return-path où vous n’avez pas besoin de créer un SPF par vous-même ; votre ESP doit le faire à la place.

Donc, maintenant que vous savez pourquoi vous devez configurer un enregistrement SPF, comprenons le processus étape par étape de la façon de le faire.

Étape 1 : Identifier les adresses IP qui envoient des e-mails

Les organisations peuvent avoir plusieurs endroits d’où elles envoient un e-mail. Ainsi, dans la première étape de la création d’un enregistrement SPF, vous devez identifier les adresses IP que vous utilisez depuis votre domaine pour envoyer les e-mails. Dressez la liste de toutes vos adresses IP et des serveurs de messagerie correspondants dans un document texte ou une feuille de calcul.

En outre, déterminez tous les moyens utilisés pour envoyer des e-mails au nom de votre marque. Il peut s’agir d’un serveur web, d’un serveur de messagerie interne au bureau comme Microsoft Exchange, du serveur de messagerie de votre ESP, d’un serveur de messagerie appartenant au fournisseur de boîtes de réception de votre client ou d’un serveur de messagerie tiers.

Mais si vous n’êtes pas sûr de vos adresses IP, vous pouvez contacter votre ESP et obtenir la liste complète contenant toutes les adresses IP liées à votre compte. Une autre option pourrait être d’en discuter avec votre administrateur système. Il peut dresser la liste de toutes les adresses IP utilisées par votre entreprise.

Étape 2 : Lister les domaines d’envoi

Une entreprise peut posséder de nombreux domaines. Parmi ceux-ci, elle peut dédier certains de ses domaines à l’envoi d’e-mails et d’autres à des fins différentes.

À l’étape numéro 2, vous devrez créer un enregistrement SPF pour chaque domaine que vous possédez, que les domaines soient utilisés ou non pour les e-mails ou à d’autres fins.

En effet, les cybercriminels peuvent essayer d’usurper les autres domaines que vous n’utilisez pas pour envoyer vos e-mails puisqu’ils ne seront pas protégés par SPF alors que d’autres utilisés pour envoyer des e-mails le sont.

Étape 3 : Configurer l’enregistrement SPF

SPF compare l’adresse IP du serveur de messagerie de l’expéditeur à une liste contenant les adresses IP des expéditeurs autorisés publiées par l’expéditeur dans son enregistrement DNS pour valider l’identité d’un expéditeur et assurer la sécurité de vos e-mails.

Pour créer un enregistrement SPF, vous devez écrire une balise v=spf1, suivie des adresses IP autorisées pour l’envoi d’e-mails. Exemple v=spf1 ip4:192.0.0.1 -all

En outre, dans le cas où vous utilisez une solution tierce pour envoyer des e-mails au nom de votre domaine :

- Ajoutez

includedans l’enregistrement SPF pour préciser que la tierce partie est un expéditeur légitime. Par exemple, vous pouvez écrireinclude:google.com - Après avoir ajouté toutes les adresses IP autorisées associées à votre domaine, terminez l’enregistrement SPF par un tag – soit

-all, soit~all. Ici, le tag-allsignifie un HARD SPF FAIL tandis que le tag~allsignifie un SOFT SPF FAIL. Cependant, pour les principaux fournisseurs de boîtes aux lettres,-allet~allentraîneront tous deux un échec SPF. Mais en général,-allest utilisé fréquemment car il est plus sûr. - Créez vos enregistrements SPF de manière à ce qu’ils ne dépassent pas 255 caractères et évitez d’ajouter plus de 10 déclarations include, également appelées « lookups »

Maintenant, votre SPF peut ressembler à quelque chose comme ceci :

v=spf1 ip4:192.0.0.1 include:google.com -all

Ceci est pour vos domaines qui sont autorisés à envoyer des e-mails en votre nom. Mais pour vos autres domaines, vous devez exclure les modificateurs (sauf -all) dans l’enregistrement SPF.

Voici à quoi pourrait ressembler votre enregistrement SPF pour les domaines que vous n’utilisez pas pour envoyer des e-mails v=spf1 –all

C’est ainsi que vous pouvez créer votre enregistrement SPF. Après cela, il suffit de le publier.

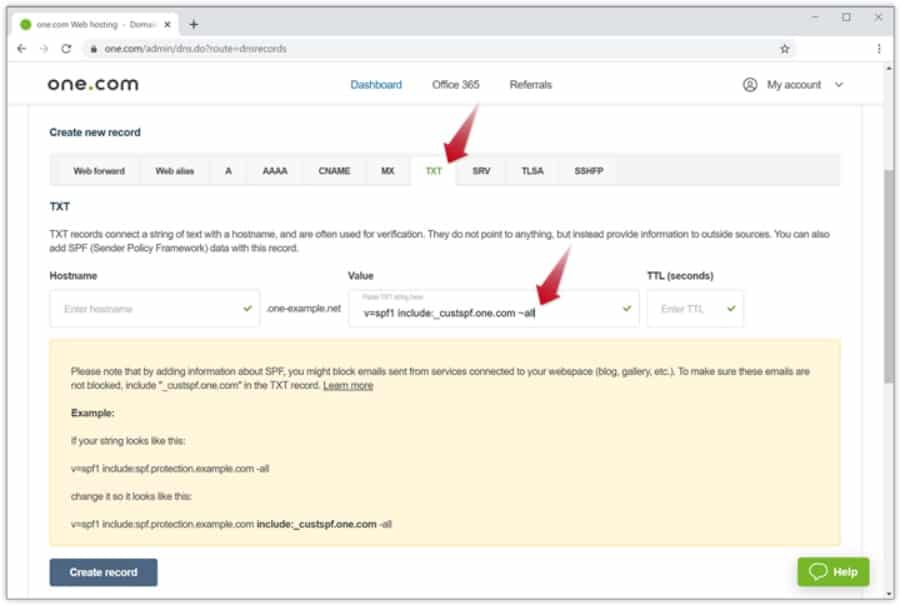

Étape 4 : Publier l’enregistrement SPF

Une fois que vous avez défini l’enregistrement SPF, l’étape suivante consiste à le publier dans votre DNS. Il existe deux méthodes pour le faire :

- Travaillez avec votre administrateur DNS interne et demandez-lui de publier l’enregistrement SPF dans votre DNS. Votre fournisseur DNS vous fournira un tableau de bord auquel vous pourrez accéder et effectuer la tâche de publication facilement.

- Vous pouvez demander directement au fournisseur de services DNS de publier votre enregistrement SPF dans le DNS.

Cela permettra aux récepteurs de boîtes aux lettres tels que Gmail, Hotmail, Mailbird, etc., de demander l’enregistrement SPF.

De plus, si vous souhaitez mettre à jour les enregistrements DNS :

- Connectez-vous au compte de domaine que vous avez acheté auprès de votre fournisseur d’hébergement de domaines

- Choisissez le domaine dont vous voulez mettre à jour les enregistrements

- Allez à la page où sont stockés vos enregistrements DNS, qui peut être un gestionnaire de DNS

- Créez un nouvel enregistrement TXT et définissez le nom de votre domaine comme champ Hôte

- Remplissez le champ « Valeur TXT » avec l’enregistrement SPF et spécifiez un Time To Live (TTL)

- Cliquez sur « Ajouter l’enregistrement » ou « Enregistrer » pour publier le nouvel enregistrement SPF sur votre DNS.

Étape 5 : Tester l’enregistrement SPF

Après avoir créé votre enregistrement SPF et l’avoir publié, vous pouvez utiliser un vérificateur d’enregistrement SPF pour tester l’enregistrement SPF. Il existe de nombreuses options disponibles sur le marché pour les vérificateurs d’enregistrements SPF, comme Dmarcian, Agari, Mimecast, etc.

L’exécution d’un test vous aidera à vérifier la validité de votre enregistrement SPF et à voir la liste contenant tous les serveurs autorisés qui peuvent envoyer des e-mails au nom de votre domaine. Si vous ne voyez pas d’adresse IP légitime dans la liste, vous pouvez inclure l’adresse IP d’envoi à gauche et mettre à jour votre enregistrement.

Comment ajouter un enregistrement SPF à votre domaine

Vous devez accéder au panneau de contrôle DNS de votre domaine afin d’ajouter un enregistrement SPF. Si vous utilisez un fournisseur de services d’hébergement web, tel que Kinsta, le processus d’ajout d’un enregistrement SPF à votre DNS sera plus simple. Vous pouvez vous référer à la documentation et suivre les étapes pour le faire.

En général, les fournisseurs de services de messagerie publient des enregistrements SPF pour permettre l’envoi d’e-mails à partir de vos domaines. Mais si vous n’en avez pas la moindre idée ou si votre FAI gère vos enregistrements DNS, vous pouvez transmettre cette question à votre service informatique.

Limites des enregistrements SPF

Bien que l’ajout d’enregistrements SPF vous procure des avantages en termes de sécurité des e-mails, de délivrabilité, et plus encore, il existe certaines limites à ces enregistrements. Parlons de ces limites.

Enregistrements SPF DNS

Les versions antérieures de SPF étaient utilisées pour vérifier les réglages dans les enregistrements DNS TXT du domaine de l’expéditeur afin de faciliter un déploiement et des tests plus rapides. Les enregistrements DNS TXT ont été conçus pour être des textes de forme libre sans aucune sémantique qui leur soit attachée.

Cependant, un enregistrement de ressource de type 99 a été attribué par l’IANA à SPF en 2005. Cela a entraîné une réduction de l’utilisation de SPF, car les utilisateurs étaient dépassés par les deux mécanismes, qui les déroutaient. En 2014, il a été abandonné.

Problèmes d’en-tête

À l’origine, le SPF a été conçu pour empêcher les attaquants d’usurper l’adresse de l’enveloppe d’un e-mail. Mais beaucoup le font désormais uniquement dans le champ « From » de l’en-tête du courrier, qui est visible par les destinataires au lieu d’être traité par leur MTA. Cela augmente les risques d’usurpation.

Bien que vous puissiez utiliser SPF avec DMARC pour vérifier le champ « From » de l’en-tête de l’e-mail, vous aurez peut-être besoin d’une solution plus avancée et plus solide pour rester protégé contre l’usurpation du nom d’affichage au lieu de SPF.

En outre, il est difficile de mettre à jour les enregistrements SPF si vous ajoutez des flux de courrier électronique ou changez de fournisseur d’accès. Les enregistrements SPF peuvent également interrompre le transfert d’un message simple, et ils ne garantissent pas l’authentification des e-mails.

Meilleures pratiques pour les enregistrements SPF

Avant de découvrir les meilleures pratiques pour créer et maintenir les enregistrements SPF, parlons d’abord de quelques pratiques générales.

- Votre adresse IP d’envoi doit contenir un enregistrement PTR. Il fonctionne un peu comme un annuaire téléphonique inversé qui vous permet de rechercher une adresse IP avec un nom d’hôte. Cependant, les points d’accès Internet publics et les adresses IP résidentielles pour les connexions Internet n’ont souvent pas d’enregistrements PTR. On l’utilise lorsqu’il est nécessaire de vérifier les connexions entrantes.

- Utilisez des systèmes d’authentification de courrier électronique. Vous pouvez utiliser l’un ou l’ensemble des trois systèmes d’authentification des e-mails : SPF, DMARC et DKIM. Les expéditeurs légitimes utilisant l’authentification des e-mails peuvent être facilement reconnus, par rapport à ceux qui ne l’utilisent pas et qui restent exposés à un risque de sécurité lié au spamming. Bien que l’utilisation de ces systèmes ne garantisse pas nécessairement l’atterrissage réussi de vos e-mails dans les boîtes de réception destinataires, elle offre une protection accrue. C’est mieux que de ne disposer d’aucun mécanisme de sécurité des e-mails pour surveiller et préserver la réputation de l’expéditeur.

- N’utilisez ou n’incluez jamais, au grand jamais, un enregistrement contenant

+all. La seule façon d’utiliserallde manière productive est dans les mécanismes~allou-all.

Après ces pratiques générales, parlons de certaines des meilleures pratiques en matière d’enregistrements SPF.

Utilisez des enregistrements SPF limités

SPF comprend de nombreux mécanismes puissants et complexes, mais il n’est pas nécessaire de les utiliser tous dans vos enregistrements SPF. Gardez vos enregistrements SPF simples et ne définissez que le nombre requis d’enregistrements SPF, pas plus.

Ceci est également valable pour le mécanisme include:. Utilisez-le en nombre limité et évitez les includes imbriqués si vous le pouvez. Cela vous empêchera de dépasser la limite de 10 recherches DNS. Vous pouvez également ajouter de nombreuses adresses IP en une seule fois, au lieu de le faire individuellement. Cela simplifie le processus et fait gagner du temps.

Spécifiez les plages en notation CIDR

Ajoutez les plages en notation CIDR, car une seule erreur peut modifier considérablement la valeur. Ainsi, si un attaquant réussit à compromettre certains de vos systèmes et que l’un d’eux détient l’adresse IP appartenant à cette plage, cela peut être fatal. Ils peuvent abuser de l’adresse IP correctement authentifiée pour envoyer des spams. Cela pourrait nuire à votre réputation, entraîner une perte de données et faire en sorte que votre domaine soit signalé comme spam par les fournisseurs de messagerie.

Comme ce risque est très répandu, les fournisseurs d’e-mail sont devenus vigilants et bloquent les domaines qui leur semblent suspects afin d’empêcher de tels événements. Ils limitent les plages de tailles de CIDR autorisées pour être considérées comme valides dans les enregistrements SPF.

Évitez d’utiliser l’instruction +all

Évitez d’utiliser l’instruction +all dans vos enregistrements SPF. Elle peut sembler excessivement permissive, et il est difficile de détecter ce type de problème de sécurité car ces enregistrements SPF sont syntaxiquement valides. Même les outils et les solutions de test permettant de vérifier les enregistrements peuvent ne pas identifier les enregistrements excessivement permissifs.

La déclaration +all permet à l’enregistrement SPF d’autoriser littéralement l’ensemble du web à envoyer des e-mails au nom de votre domaine, y compris les malveillants. En fait, les domaines impliqués dans la distribution de spam ont souvent des enregistrements SPF se terminant par +all. Par conséquent, ils peuvent envoyer des e-mails de spam contenant des logiciels malveillants infectés à partir de n’importe quelle adresse IP.

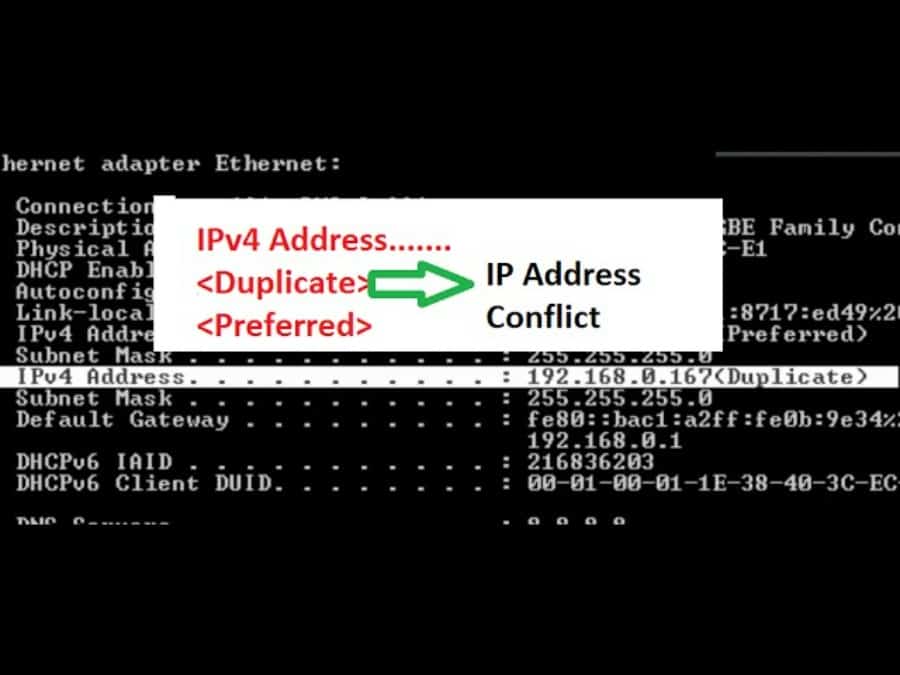

Méfiez-vous des enregistrements dupliqués

En général, les domaines n’ont qu’un seul enregistrement SPF, ce qui signifie qu’ils ne peuvent stocker qu’un seul enregistrement TXT commençant par la déclaration v=spf1. Et si vous essayez d’ajouter plusieurs enregistrements dans un domaine, cela peut entraîner des erreurs permanentes.

Cette limitation SPF est fréquemment violée. Beaucoup essaient d’ajouter plusieurs enregistrements parce qu’ils ont peut-être déployé divers services dans leur domaine, où chaque fournisseur de services peut exiger qu’ils créent et ajoutent un enregistrement SPF à leur domaine.

Les enregistrements dupliqués nuisent à la délivrabilité de vos e-mails, entraînent des risques de sécurité et peuvent ternir votre réputation. Les grands fournisseurs de services de messagerie comme Google et Microsoft disposent de techniques pour limiter ces dommages et réparer automatiquement les enregistrements dupliqués. Mais ce n’est pas forcément le cas des systèmes de messagerie plus petits.

Lorsque vous identifiez des enregistrements SPF dupliqués, vous devez immédiatement régler le problème, qui est assez facile à résoudre. Les organisations possédant plusieurs enregistrements SPF peuvent les fusionner en un seul. En combinant deux enregistrements SPF, vous vous assurez que v=spf1 reste au début de l’enregistrement SPF et n’apparaît qu’une seule fois, tandis que all est maintenu à la fin.

Limite de caractères

Les enregistrements SPF peuvent avoir jusqu’à 255 caractères pour une seule chaîne, selon le RFC. Il s’agit d’une limitation pour tous les enregistrements TXT dans un DNS.

Comme expliqué précédemment, tout enregistrement SPF ne respectant pas cette directive peut entraîner des erreurs permanentes ou temporaires dans les systèmes de messagerie des destinataires. Bien que votre gestionnaire DNS puisse vous empêcher de dépasser cette limite, cela peut entraîner des problèmes lors du stockage d’enregistrements plus longs.

Même si les enregistrements ne peuvent contenir que 255 caractères dans une seule chaîne, il existe une option permettant de créer plusieurs chaînes dans un enregistrement DNS. Ainsi, lorsqu’un serveur de messagerie destinataire commence à analyser l’enregistrement SPF et trouve plusieurs chaînes dans un enregistrement, il les combine dans un ordre spécifique, sans espace.

Une fois cette opération effectuée, le serveur de messagerie vérifierait le contenu. Encore une fois, gardez à l’esprit qu’il y a toujours une limite au nombre total de caractères dans votre enregistrement, même si vous pouvez ajouter plusieurs chaînes de caractères. Il peut être difficile de comprendre cette limite, mais elle permet de s’assurer que les paquets DNS ne dépassent pas 512 octets, soit la longueur recommandée pour les paquets UDP.

Toutefois, si votre enregistrement SPF dépasse cette limite, créez des sous-enregistrements et divisez un enregistrement unique en plusieurs enregistrements afin d’éviter les problèmes de vérification SPF. Lorsque vous divisez vos enregistrements SPF, incluez chaque sous-enregistrement dans la partie principale. Soyez prudent car cela pourrait créer un nombre excessif de requêtes DNS, ce qui constitue un problème de sécurité auquel il faut remédier.

Limitez les recherches DNS

Outre le fait de conserver 255 caractères dans une chaîne, vous devez également limiter le nombre de recherches DNS. Les spécifications RFC indiquent de ne pas effectuer plus de 10 recherches DNS dans l’enregistrement. Cela permet d’éviter des problèmes tels que les boucles DNS infinies et les attaques par déni de service distribué (DDoS).

Mais que se passe-t-il réellement lorsque vous effectuez plus de 10 consultations dans votre enregistrement ?

Il en résulte une erreur permanente lors de l’authentification SPF. Les mécanismes SPF – include:, a, PTR, mx, exists, et redirect – entraîneront une requête DNS.

Cependant, les mécanismes – all, ip4, et ip6 – ne comptent pas pour une requête DNS.

En outre, faites attention aux déclarations d’inclusion imbriquées telles que les sous-enregistrements qui sont utilisés pour désintégrer un enregistrement plus important. Cela peut augmenter les requêtes DNS générées par votre enregistrement SPF. Ainsi, lorsque vous utilisez un service tiers, assurez-vous qu’il n’utilise pas de requêtes DNS excessives dans les enregistrements SPF.

Évitez les doublons de sous-réseaux et d’adresses IP

Toutes les entrées SPF se résolvent en un sous-réseau ou une adresse IP.

Des sous-réseaux et des adresses IP dupliqués peuvent être facilement générés lors de la création d’une liste d’adresses IP et de systèmes autorisés à envoyer des e-mails. Typiquement, cela peut se produire lorsque vous ajoutez la déclaration include: dans votre enregistrement SPF ainsi que dans les enregistrements MX du domaine pour le fournisseur de services de messagerie. Ces IP pourraient être les mêmes, appartenant aux sous-réseaux inclus.

La meilleure pratique à suivre ici pourrait être d’utiliser la notation ip4 ou ipv6, si l’adresse IP du serveur change rarement. Cela permettra aux destinataires d’éviter toute recherche DNS. En outre, vous pouvez spécifier une plage d’adresses IP si vous disposez d’une longue liste contenant des serveurs de messagerie sortants, car les recherches DNS pour chaque enregistrement SPF sont limitées à dix.

En dehors de ces éléments, vous pouvez considérer quelques autres choses :

- Utilisez un nombre limité de mécanismes

include:, et évitez les inclusions imbriquées si vous le pouvez. - Utilisez les mécanismes

~allou-all, plutôt que le mécanisme+all. - Évitez d’utiliser le mécanisme SPF

exists, car si vous ne l’utilisez pas correctement, des risques de sécurité peuvent s’infiltrer à travers les erreurs commises au cours du processus. - Essayez de ne pas utiliser le mécanisme ‘ptr’, car il a été déprécié dans le dernier projet de RFC SPF.

- Évitez d’attribuer le type d’enregistrement DNS. Ceci n’est plus accepté dans les enregistrements TXT.

- Lorsque vous spécifiez des blocs d’adresses via la notation CIDR dans les enregistrements SPF, utilisez des blocs compris entre /30 et /16. Les chiffres les plus élevés après une barre oblique signifient des blocs d’adresses plus petits, ce qui est préférable. N’utilisez pas non plus de blocs compris entre /1 et /15, car certains destinataires peuvent les ignorer ou les écarter.

- Assurez-vous de résoudre tous les mécanismes utilisant un domaine dans l’enregistrement SPF. Souvent, les administrateurs système ne suppriment pas les anciens systèmes, comme un serveur Exchange situé sur site, que les services en nuage Office365 ont remplacé. Même s’il est nécessaire d’ajouter Office365 aux enregistrements SPF mis à jour, il se peut que le système hérité n’ait toujours pas été mis à jour. Dans ce cas, le domaine dans l’enregistrement SPF est toujours présent mais en réalité, il n’existe plus, ce qui entraîne un échec SPF temporaire.

- Utilisez des systèmes d’authentification des e-mails comme DKIM et DMARC avec SPF pour le rendre plus efficace dans la protection de votre domaine. Donc, si vous utilisez DKIM et DMARC, il est nécessaire de connaître les meilleures pratiques les concernant également.

Utilisation de DKIM avec SPF

Domain Keys Identified Mail (DKIM) fournit une clé de chiffrement et une signature numérique qui vérifient qu’un message électronique n’a pas été falsifié ou modifié. Comme DKIM utilise des signatures numériques cryptographiques, vous devez suivre certaines bonnes pratiques pour sécuriser votre domaine.

- Vous devez changer régulièrement vos clés cryptographiques pour empêcher les attaquants de les exploiter. De nombreux expéditeurs d’e-mail utilisent d’anciennes clés créées il y a des années, que les attaquants peuvent plus facilement exploiter ; pour ceux-ci, vous devez créer une nouvelle clé DKIM. Vous pouvez également faire tourner les clés plusieurs fois par an, surtout si vous envoyez des milliers ou des millions d’e-mails en un mois pour sécuriser les e-mails sensibles.

- Veillez à ce que la longueur de vos clés soit d’au moins 1 024 bits, car les signatures créées à l’aide de clés inférieures à cette valeur sont souvent ignorées. C’est pourquoi de plus en plus d’expéditeurs optent pour des clés de 2 048 bits, voire plus.

- Si vous êtes un ESP, n’utilisez pas une seule clé DKIM pour tous vos clients. Attribuez-leur une nouvelle clé DKIM unique pour leurs e-mails.

- Si vous remarquez des e-mails rebondis, signez-les en utilisant DKIM.

Utilisation de DMARC avec SPF

La norme DMARC (Domain-based Message Authentication and Conformance) unifie les mécanismes d’authentification SPF et DKIM dans un cadre commun et permet aux propriétaires de domaines de déclarer comment ils souhaitent qu’un e-mail provenant de ce domaine soit traité s’il échoue à un test d’autorisation.

L’utilisation de DMARC présente de nombreux avantages. Elle vous fournit une fonction de rapport et vous permet de signaler aux fournisseurs de services d’e-mail de bloquer les messages qui ont échoué à l’authentification et qui sont envoyés au nom de votre domaine. Cela permet d’identifier et de bloquer les messages frauduleux envoyés depuis votre domaine, ce qui contribue à protéger vos clients et à améliorer la réputation de votre domaine.

Donc, si vous n’utilisez pas encore DMARC, commencez à le faire immédiatement. Et si vous le faites, assurez-vous que vos messages comprennent un « alignement de l’identifiant » Cet alignement est essentiel pour qu’un e-mail passe la vérification de DMARC. Mais si vous ne l’incluez pas alors que vous utilisez DMARC, cela enverrait vos e-mails directement sur la liste suspecte.

Comment vérifier les enregistrements SPF

Vous pouvez utiliser certains outils pour vérifier les enregistrements SPF. Ces outils sont connus sous le nom d’outils de vérification des enregistrements SPF ou de vérificateurs d’enregistrements SPF.

Vérificateur d’enregistrement SPF

Un vérificateur d’enregistrement SPF permet de s’assurer de la validité d’un enregistrement SPF en vérifiant divers paramètres :

- Existence de l’enregistrement : Ceci est utilisé pour confirmer si un enregistrement SPF donné existe réellement dans un DNS ou non.

- Enregistrements multiples : Un seul enregistrement SPF est autorisé dans un DNS. Ainsi, un vérificateur d’enregistrement SPF vérifie si un seul enregistrement existe ou plusieurs.

- Recherches maximales : Le nombre maximal de vérifications SPF à effectuer est limité à 10. Par conséquent, le vérificateur d’enregistrement SPF découvre le nombre total de recherches et vérifie s’il dépasse 10 ou non.

- Mécanisme PTR : L’outil vérifie l’utilisation d’un mécanisme PTR car il n’est pas recommandé d’utiliser ce mécanisme.

Parmi les exemples de vérificateurs d’enregistrements SPF, citons Dmarcian, Agari et Mimecast, entre autres.

Résumé

Comme les risques de cybersécurité évoluent et touchent aussi bien les particuliers que les entreprises, vous devez veiller à mettre en place autant de couches de sécurité que possible pour rester protégé. Vous pouvez utiliser de nombreuses techniques, outils, solutions et services de sécurité pour protéger vos données, votre réseau, vos applications et vos systèmes.

L’ajout d’un enregistrement SPF à votre domaine est l’une de ces techniques qui peut contribuer à protéger les ressources et la réputation de votre entreprise en empêchant les spammeurs d’envoyer des e-mails au nom de votre domaine.

L’utilisation d’un SPF seul peut ne pas vous offrir une protection complète ; par conséquent, utilisez DKIM et DMARC avec vos enregistrements SPF. Cette stratégie est plus efficace pour détecter les risques de sécurité tels que l’usurpation d’identité, la mise sur liste de blocage par les serveurs et le marquage en spam.

Donc, si vous utilisez ces techniques, assurez-vous de suivre les meilleures pratiques énumérées ci-dessus pour les enregistrements SPF, DKIM et DMARC, et utilisez un vérificateur d’enregistrement SPF pour tester la validité de votre enregistrement.