Du bist also sicher zu Hause. Aber bist du auch sicher, wenn du von zu Hause aus arbeitest? Es gibt einige wichtige Sicherheitstipps für die Arbeit von zu Hause und wir müssen sie beherzigen, um deine Daten effektiv zu schützen.

Von zu Hause aus zu arbeiten ist friedlich und macht Spaß. Es gibt sie schon seit Jahrzehnten, aber seit der aktuellen weltweiten Pandemie hat sie an Bedeutung gewonnen.

Das Problem ist, dass die Arbeit von zu Hause aus auch Risiken für die Cybersicherheit mit sich bringt, vor allem für kleine Unternehmen, die nicht über eine angemessene IT-Infrastruktur verfügen. Arbeitnehmer/innen, denen es an Sicherheitsbewusstsein mangelt, können sich selbst und ihren Arbeitgebern großen Schaden zufügen.

Wir bei Kinsta haben von Anfang an auf Remote-Arbeit gesetzt und haben immer offene Stellen für diejenigen, die Remote-Arbeit suchen.

Deshalb werden wir dich in diesem umfassenden Leitfaden über die häufigsten Cybersecurity-Risiken aufklären, denen du bei der Arbeit von zu Hause aus ausgesetzt sein könntest. Außerdem geben wir dir wichtige Sicherheitstipps für die Arbeit von zu Hause, damit du bei deiner Online-Arbeit sicher bist.

Lies weiter!

6 Häufige Sicherheitsrisiken bei der Arbeit von zu Hause aus

Bevor wir uns mit den Tipps zur Sicherheit bei der Arbeit von zu Hause aus beschäftigen, werfen wir zunächst einen Blick auf die häufigsten Arten von Cyberangriffen auf Remote-Arbeiter/innen.

1. Phishing-Betrug

Eine der größten Cyber-Bedrohungen für Remote-Arbeiter/innen sind Phishing-Angriffe. Obwohl Phishing-Betrügereien ihren Ursprung Mitte der 1990er Jahre haben, sind sie auch heute noch weit verbreitet und mit dem Fortschritt der Technologie immer raffinierter geworden.

Phishing ist eine Art von Cyberangriff, der darauf abzielt, vertrauliche Daten wie Kreditkartennummern, Bankkontodaten und Anmeldedaten (z. B. Benutzernamen, Passwörter und persönliche Identifikationsnummern) zu stehlen. Phishing schadet nicht nur dir als Einzelperson/Arbeitnehmer/in, sondern stellt auch ein Sicherheitsrisiko für dein Unternehmen/Arbeitgeber dar.

Wie funktioniert also Phishing?

Der Angreifer gibt sich als vertrauenswürdige Person aus, um das Opfer dazu zu verleiten, auf einen bösartigen Link zu klicken, der in der Regel per E-Mail oder Textnachricht verschickt wird. Wenn der Empfänger den infizierten Link öffnet, installiert er unwissentlich Malware oder sogar Ransomware auf seinem Gerät.

Die häufigste Art von Phishing-Betrug erfolgt zwar per E-Mail, aber viele Phisher nutzen auch andere Infektionswege wie SMS (Smishing), sprachbasierte Betrügereien (Vishing), Bedrohungen über soziale Medien oder sogar über USB-Sticks.

Mit der Verbreitung von COVID-19 nutzen Phisher die Pandemie, um Cyberangriffe über E-Mails durchzuführen, die Links enthalten, die angeblich wichtige Informationen über das Virus enthalten.

2. Schwache Passwörter

Schwache Passwörter sind ein weiteres großes Sicherheitsrisiko und ein Einfallstor für Hacker, um Mitarbeitern und Unternehmen, insbesondere kleinen und mittleren Unternehmen, Schaden zuzufügen. Würdest du glauben, dass es nur ein einziges schwaches Passwort braucht, damit Angreifer in ein ganzes Netzwerk eindringen können?

Obwohl viele Unternehmen in die Cybersicherheit investieren, um Sicherheitsbedrohungen und Datenschutzverletzungen zu bekämpfen, machen es schwache Passwörter, die von den Beschäftigten verwendet werden, Hackern leicht, sich nicht nur Zugang zu ihren persönlichen Computern, sondern auch zu Unternehmensdaten zu verschaffen.

Der Verizon Data Breach Investigations Report 2020 zeigt, dass 81% aller Datenschutzverletzungen auf die Verwendung schwacher Passwörter zurückzuführen sind. Das ist ein gewaltiger Prozentsatz.

Angreifer nutzen viele verschiedene Methoden, um Passwörter zu knacken, z. B. Credential Stuffing, Wörterbuchangriffe, Brute-Force-Angriffe und Rainbow Table-Angriffe. Wir wollen kurz erklären, was das ist.

Credential Stuffing

Dies ist einer der häufigsten Angriffe, den Hacker nutzen, indem sie Datenbanklisten mit geknackten Anmeldedaten automatisch mit dem Login der Zielwebseite abgleichen. Bei dieser Art von Angriff verlassen sich die Hacker darauf, dass viele Nutzer/innen die selben Passwörter und Passwortvariationen verwenden.

Wörterbuchangriff

Bei dieser Art von Angriff zum Erraten von Passwörtern verwenden Hacker ein Wörterbuch mit häufig verwendeten Wörtern, die oft in Passwörtern vorkommen. Personen, die echte Wörter oder Phrasen in ihren Passwörtern verwenden, sind sehr anfällig für diese Art von Angriff.

Brute-Force-Angriff

Dies ist eine weitere Art des Passwortangriffs, bei der Hacker so viele Passwortkombinationen (Buchstaben, Zahlen und Symbole) wie möglich eingeben, bis ein Passwort schließlich geknackt wird.

Rainbow-Table-Angriff

Bei diesem Hacking-Angriff wird eine Rainbow-Hashtabelle verwendet, die die Werte enthält, die zur Verschlüsselung von Passwörtern und Passphrasen verwendet werden. Er ähnelt einem Wörterbuchangriff, aber die Hacker benutzen eine Tabelle statt einer Liste von Wörtern.

3. Ungesicherte WiFi-Netzwerke

Die Arbeit von zu Hause aus hat zwar ihre Vorteile, aber wenn du mit einem ungesicherten WiFi-Netzwerk verbunden bist – z. B. mit öffentlichen WiFi-Netzwerken in Cafés, Restaurants, Hotels, Bibliotheken, Co-Working Spaces oder Flughäfen – kann dies zu Sicherheitsproblemen für dich und deinen Arbeitgeber führen.

Ein öffentliches WiFi-Netzwerk ist wie ein Disneyland für Hacker und Cyberkriminelle: Sie können sich leicht in Geräte einhacken, um deine persönlichen Daten und deine Identität zu stehlen.

Hacker nutzen einige beliebte Techniken, um deinen Computer oder dein Smartphone anzugreifen, während du ein ungesichertes WiFi-Netzwerk nutzt. Lass uns ein paar von ihnen besprechen.

Machine-in-the-Middle (MITM)-Angriff

Dabei handelt es sich um einen Lauschangriff, bei dem ein Hacker die Daten abfangen kann, die zwischen einem Client (deinem Gerät) und dem Server, mit dem du verbunden bist, übertragen werden. Der Angreifer hat dann die Möglichkeit, über gefälschte Webseiten oder Nachrichten mit dir zu kommunizieren und deine Daten zu stehlen. Öffentliche WiFi-Netzwerke sind ein häufiges Ziel, da sie entweder schlecht oder gar nicht verschlüsselt sind.

Böser-Zwilling-Angriff

Bei dieser Art von MITM-Cyberangriff nutzen Hacker schlecht verschlüsselte oder unverschlüsselte WiFi-Netzwerke (in der Regel öffentliche WiFi-/Hotspots), um ein gefälschtes WiFi-Netzwerk mit einem gefälschten (bösen Zwilling) Zugangspunkt einzurichten. Sobald du diesem gefälschten Netzwerk beitrittst, gibst du unwissentlich alle deine Daten an den Hacker weiter.

4. Persönliche Geräte für die Arbeit nutzen

Während einige Unternehmen ihren Beschäftigten Geräte für die Remote-Arbeit bieten, erlauben die meisten Unternehmen ihren Beschäftigten, ihre persönlichen Geräte (z. B. Laptops, Desktops, Tablets und Smartphones) zu benutzen. Das Ergebnis? Eine wachsende Zahl von Sicherheits- und Datenschutzverletzungen.

Wenn Beschäftigte von zu Hause aus mit ihren privaten Geräten arbeiten, bedenken sie oft nicht, dass diese Geräte nicht auf der IT-Infrastruktur ihres Unternehmens basieren und auch nicht die gleichen Sicherheitsmaßnahmen haben. Deshalb sind private Geräte anfälliger für Cyber-Bedrohungen.

Außerdem können Beschäftigte, die von zu Hause aus mit ihren privaten Geräten arbeiten, jede beliebige Webseite besuchen und alle Apps oder Softwareprogramme installieren, die sonst aus Sicherheitsgründen vom Arbeitgeber blockiert werden, was sie zu einem leichten Ziel für bösartige Aktivitäten und Hacker macht.

5. Malware und Viren

Malware und Viren sind sehr raffiniert geworden und stellen Unternehmen und Einzelpersonen vor ernsthafte Probleme, besonders in diesen schwierigen Zeiten der Pandemie. Unzureichende Sicherheitsmaßnahmen und rücksichtsloses Verhalten der Mitarbeiter/innen führen zur Verbreitung von Malware und Viren.

Moment – sind Malware und Viren nicht das selbe?

Die Antwort ist nein. Viren sind zwar eine Art von Malware, aber nicht jede Malware ist ein Virus.

Malware ist ein Sammelbegriff für jede bösartige Software, die dazu dient, das Host-System oder den Benutzer zu infizieren und zu schädigen. Es gibt verschiedene Arten von Malware, darunter Viren, Würmer, Trojaner, Ransomware, Spyware und Adware sowie Scareware.

Ein Computervirus ist eine Art von Malware, die sich selbst repliziert und sich über infizierte Webseiten, Anwendungen, E-Mails, Wechseldatenträger und Netzwerk-Router so weit wie möglich verbreitet, genau wie ein biologischer Virus. Das Ziel eines Computervirus ist es, so viel Schaden wie möglich anzurichten, ohne dass der/die Nutzer/in davon weiß. Er kann sich leicht über Server verbreiten und Webseiten zerstören.

6. Unverschlüsselte Dateifreigabe

Wenn du denkst, dass Malware, Viren und Hacker gefährlich sind, dann ist die ungesicherte gemeinsame Nutzung von Dateien genauso gefährlich und für Remote-Arbeiten sogar noch riskanter.

Remote-Mitarbeiter/innen können durch schlechte Praktiken ungewollt wichtige Geschäftsdaten gefährden. Der Austausch von Dateien über unverschlüsselte E-Mails macht es Hackern leicht, diese E-Mails abzufangen und Informationen zu stehlen, als würde man Fische in einem Fass erschießen.

Ein weiterer Risikofaktor ist die Nutzung billiger und schlecht gesicherter Dateifreigaben in der Cloud, wie z. B. persönliche Cloud-Speicherlaufwerke. Darüber hinaus stellen Beschäftigte, die Peer-to-Peer (P2P) File-Sharing nutzen, eine Gefahr für ihr Unternehmen dar, da jeder, auch Hacker, auf die Dateien auf ihren Geräten zugreifen kann.

Flash-Laufwerke können auch gefährlich sein, wenn sie mit Schadsoftware infiziert sind, da sie die Netzwerksicherheit leicht umgehen können. Noch schlimmer wird es, wenn ein/e Beschäftigte/r sein/ihr System so einstellt, dass ein Flash-Laufwerk automatisch gestartet wird, was bösartige Inhalte zulässt.

Sicherheitstipps für die Arbeit von zu Hause aus zum Schutz deiner Daten

Hier sind unsere besten Tipps zur Cybersicherheit für sicheres Arbeiten von zu Hause aus. Sprich dich unbedingt vorher mit deinem Arbeitgeber ab, um sicherzugehen, dass ihr beide auf derselben Seite seid.

1. Investiere in gute Sicherheitssoftware

Es gibt zahlreiche Sicherheitssoftware-Marken auf dem Markt, die dich vor Cybersecurity-Bedrohungen schützen. Die meisten dieser Softwareanwendungen schützen deine Geräte gleichzeitig vor einer Vielzahl verschiedener Arten von Bedrohungen.

Heutzutage gibt es eine Vielzahl von Software für verschiedene Arten von Angriffen, darunter Antivirenprogramme, Antimalware, Blocker für Hacking-Versuche und DDoS-Abwehr. Einige Programme sind kostenlos, andere kostenpflichtig, wobei die Preise je nach den angebotenen Schutzfunktionen zwischen günstig (2 $) und teuer (120 $) liegen.

Da sich Cyber-Bedrohungen jedoch ständig weiterentwickeln und immer stärker werden, um diese Software zu umgehen, ist es besser, sich für die kostenpflichtigen Versionen zu entscheiden, da diese in der Regel umfassender sind und robustere Sicherheitsfunktionen zur Bekämpfung bösartiger Bedrohungen enthalten.

Denke daran, dass die Häufigkeit der Updates den Unterschied zwischen zuverlässiger und schlechter Sicherheitssoftware ausmacht. Mit anderen Worten: Wenn sich die Software ständig selbst aktualisiert, ist sie immer auf dem Laufenden, wenn eine neue Bedrohung in der Computerwelt auftaucht.

2. Trenne Arbeitsgeräte von privaten Geräten

Wenn du von zu Hause aus arbeitest, ist es besser, zwei getrennte Geräte für die Arbeit und den privaten Gebrauch zu verwenden. Wenn ein Gerät durch eine unerwünschte Bedrohung gefährdet wird, ist das andere nicht betroffen.

Das gilt nicht nur für deine Computer, sondern für alle Geräte, die mit dem Internet verbunden sind und externen Risiken ausgesetzt sind. Dazu gehören dein Computer, dein mobiles Gerät, dein Tablet usw. Es gilt sogar für andere Geräte wie tragbare Speichereinheiten.

Wenn du noch nicht über getrennte Geräte verfügst, empfehlen wir dir dringend, dies zu tun. Einige Arbeitgeber bieten ihren Beschäftigten spezielle Arbeitsgeräte an, vor allem während der aktuellen Pandemie. Wenn das bei dir der Fall ist, hast du damit kein Problem.

Ein weiterer wichtiger Schritt, den wir empfehlen, ist es, immer separate, aber ständig aktualisierte Sicherungen deiner wichtigen Arbeitsdateien aufzubewahren. In diesem Fall kannst du deine privaten Geräte nur für diese Backups verwenden – außer natürlich, wenn diese Informationen streng vertraulich sind.

3. Betriebssystem auf dem neuesten Stand halten

Die meisten großen Betriebssysteme verfügen über eigene Schutzmechanismen wie Firewalls, die verhindern, dass bestimmte Bedrohungen auf dein Gerät eindringen. Wie bei der Sicherheitssoftware müssen auch diese Tools ständig aktualisiert werden, um mit neu eingeführten Bedrohungen Schritt zu halten.

Diese Tools werden mit der Aktualisierung des Betriebssystems aktualisiert. Deshalb ist es sehr empfehlenswert, die Betriebssysteme auf all deinen Geräten immer auf dem neuesten Stand zu halten.

Bei den meisten Betriebssystemen hast du die Möglichkeit, die Aktualisierungen entweder automatisch oder manuell durchzuführen. Wir empfehlen, dass du die automatische Option wählst, damit die Aktualisierungen erfolgen, sobald sie verfügbar sind.

Ein weiterer wichtiger Hinweis ist, dass du sicherstellen solltest, dass das Betriebssystem, das du verwendest, 100%ig authentisch ist. Dies ist bei Microsoft Windows häufiger der Fall als bei anderen Betriebssystemen, da manche Leute eine Kopie von Windows installieren, ohne den richtigen Aktivierungsschlüssel zu besitzen, der für die ordnungsgemäße Funktion aller eingebauten Sicherheitsfunktionen erforderlich ist.

4. Halte die Software auf dem neuesten Stand

Software-Updates beschränken sich nicht nur auf dein Betriebssystem – es ist auch wichtig, dass du die Software und Programme, die du auf deinen Geräten verwendest, immer auf dem neuesten Stand hältst, vor allem die Programme, die auf eine Internetverbindung angewiesen sind, um zu funktionieren.

Dazu gehören unter anderem deine Browser und Kommunikationsprogramme (Zoom, Skype, Whatsapp Messenger, etc.). All diese Programme haben in der Regel ihre eigenen Sicherheitsvorkehrungen, die, wie jede Sicherheitssoftware, regelmäßig aktualisiert werden müssen, um neuen Bedrohungen zu begegnen.

Es ist auch wichtig, dass du auf deinen Arbeitsgeräten nur die Programme installierst, die du tatsächlich für die Arbeit brauchst, und alle anderen Programme wie Spiele, Streaming-Apps usw. auf deinen privaten Geräten lässt. Dies deckt sich mit dem Tipp „Trenne deine Arbeitsgeräte von deinen privaten Geräten“, den wir bereits besprochen haben.

5. Sichere dein WiFi-Netzwerk

Heutzutage nutzt fast jeder Haushalt ein drahtloses Internetnetzwerk, oder WiFi, anstelle eines kabelgebundenen Ethernetkabels. Wie du weißt, brauchst du für die Verbindung zum Netzwerk ein Passwort, das du bei der Einrichtung deines Routers festgelegt hast. Dieses Passwort ist ein wichtiger Faktor dafür, ob dein Heimnetzwerk sicher ist oder nicht.

Der geringste Schaden, den ein Eindringen in dein Netzwerk anrichten kann, ist die Verlangsamung deiner Internetgeschwindigkeit, da mehrere unerwünschte Geräte mit dem Netzwerk verbunden sind und es nutzen. Es können aber auch schwerwiegendere Probleme auftreten, wie z. B. Cyberkriminalität, die von anderen Parteien über dein Netzwerk begangen wird und die zu dir zurückverfolgt werden kann.

Wenn du einen neugierigen Nachbarn hast, der sich mit Technik auskennt, besteht immer die Gefahr, dass er dein Passwort herausfindet und in dein Netzwerk eindringt. Deshalb ist es wichtig, dass du ein komplexes Passwort hast, das aber nicht so komplex ist, dass du es am Ende selbst vergisst.

Das ist aber noch nicht alles. Du solltest dein Passwort auch von Zeit zu Zeit ändern, um es noch sicherer zu machen. Vergiss nicht, regelmäßig deine Firmware-Updates zu installieren, um dein Netzwerk vor neuen Sicherheitslücken zu schützen.

Wenn du in einem öffentlichen Netzwerk arbeitest (Café, Hotel usw.), solltest du dein Gerät im Netzwerk unsichtbar machen (überprüfe deine Freigabeoptionen, wenn du dich mit dem Netzwerk verbindest).

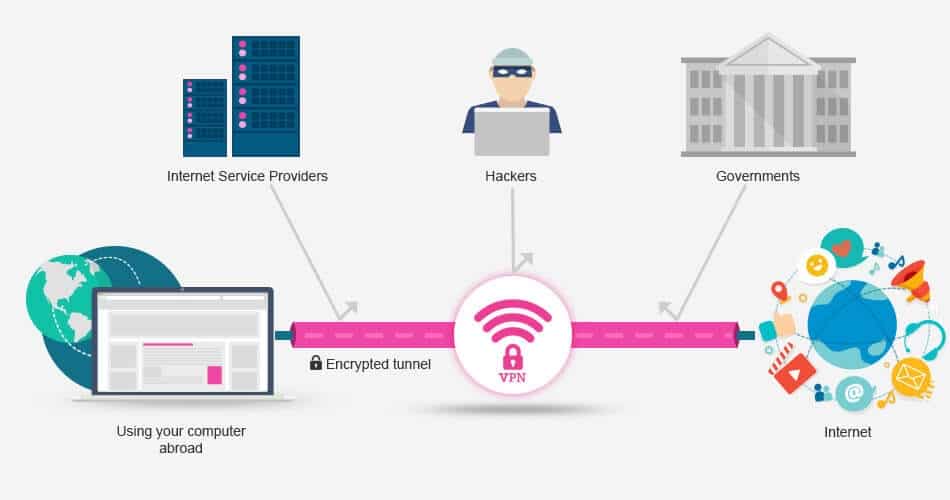

6. Benutze ein VPN

Ein virtuelles privates Netzwerk (VPN) ist vor allem dafür bekannt, dass es geografische Beschränkungen im Internet umgeht, um auf Webseiten zuzugreifen, die an bestimmten Orten auf der Welt gesperrt sind. VPNs werden aber auch aus Sicherheitsgründen eingesetzt. Sie verschlüsseln zum Beispiel deine Verbindung und schützen alle deine Surfdaten vor unerwünschten Eindringlingen.

Wenn du dich mit einem VPN verbindest, laufen deine Daten nicht über die Server des Internetdienstanbieters (ISP), sondern über die Server des VPN-Unternehmens. Dabei wird deine IP-Adresse geändert und deine wahre Online-Identität verborgen.

Es gibt heute zahlreiche VPNs auf dem Markt, die alle mehr oder weniger den selben Zweck erfüllen. Es gibt jedoch ein paar wichtige Faktoren, die du bei der Wahl des richtigen VPNs beachten solltest.

Zunächst einmal musst du sicherstellen, dass das VPN, das du auswählst, auch in deinem Land funktioniert, denn einige Länder blockieren die Nutzung eines VPNs. Das kannst du herausfinden, indem du den Kundensupport des VPNs fragst, bevor du dich anmeldest.

Weitere Faktoren sind die Verschlüsselungsstufen, die das VPN unterstützt (L2TP, OpenVPN usw.) sowie die Anzahl und die Standorte der Server. Der Verschlüsselungsgrad kann darüber entscheiden, ob ein VPN sicher genug ist oder nicht. Viele VPNs unterstützen heute mehrere Verschlüsselungsstufen, die für unterschiedliche Situationen geeignet sind.

Die Anzahl und die Standorte der VPN-Server bestimmen, ob du einen Server findest, der nahe genug an deinem Standort steht, um von schnelleren Verbindungsgeschwindigkeiten zu profitieren oder nicht. Je näher der Server ist, desto schneller ist die Verbindungsgeschwindigkeit.

VPNs sind mit verschiedenen Sicherheitsfunktionen ausgestattet. Eine nützliche Funktion, die du vielleicht kennenlernst, ist der Kill Switch. Dieser dient dazu, deine Internetverbindung komplett zu sperren, falls deine VPN-Verbindung aus irgendeinem Grund unerwartet abbricht. Dies schützt deine Geräte davor, dass sie bei einem Verbindungsabbruch gefährdet sind.

Andere VPNs bieten Browsererweiterungen und Apps für verschiedene Geräte und Betriebssysteme an (Windows, Mac, iOS, Android, Linux, etc.). In einigen Fällen kannst du sogar deinen Heimrouter so einrichten, dass er sich direkt über das VPN verbindet und so alle Geräte, die mit dem Netzwerk verbunden sind, gleichzeitig schützt.

7. Physische Sicherheit

Wenn du im Büro deines Unternehmens arbeitest, ist es nicht deine Aufgabe, deine Geräte vor Diebstahl zu schützen. Normalerweise kümmert sich das Sicherheitspersonal darum, aber in manchen Fällen musst du dein Büro oder deinen Computer abschließen, bevor du es verlässt.

Dasselbe Konzept gilt auch zu Hause, aber die Gründe dafür sind andere. Im Büro sind nur du und deine technisch versierten Mitarbeiter unterwegs, aber zu Hause gibt es Kinder, Haustiere, Verwandte oder sogar Freunde. Wir wollen damit nicht sagen, dass du ihnen nicht trauen kannst oder dass sie deine Arbeitsgeräte absichtlich manipulieren, aber du musst deine Daten trotzdem vor ungewollten Eingriffen schützen.

Das kannst du erreichen, indem du alle arbeitsrelevanten Geräte und Gegenstände (Dokumente, Dateien usw.) in einem separaten Raum einschließt – oder, wenn du sie nicht benutzt, in einem sicheren Schrank oder an einem anderen Ort, zu dem nur du Zugang hast, aufbewahrst.

8. Verwende einen sicheren Browser und eine sichere Suchmaschine

Wir wissen bereits, dass beliebte Browser und Suchmaschinen wie Google und Bing deine Daten für ihre eigenen Werbezwecke sammeln. Das ist besorgniserregend, wenn es um deine Arbeit geht, denn du hast es wahrscheinlich mit sensiblen Informationen zu tun.

Versteh uns nicht falsch – wir wollen nicht behaupten, dass diese Suchmaschinen schlecht sind! Aber wenn es um deine Arbeit geht, ist es besser, auf Nummer sicher zu gehen. Deshalb ist es in Ordnung, wenn du sie in deinem Privatleben benutzt, aber bei der Arbeit solltest du lieber eine privatere Alternative verwenden.

Es gibt mehrere Suchmaschinenalternativen, die diesen Zweck erfüllen. Die beliebteste davon ist DuckDuckGo. Sie verfügt nicht nur über eine Suchmaschine, die nur sehr wenige Daten sammelt, sondern auch über einen eigenen Browser für mobile Geräte, der das gleiche Datenschutzkonzept verfolgt.

Anders als die meisten Suchmaschinen sammelt DuckDuckGo keine Informationen, die deine Online-Identität verraten. Stattdessen kannst du ohne Benutzerprofil im Internet surfen, was nützlich ist, um personalisierte Werbung oder Suchergebnisse zu vermeiden.

9. Sichere deine Daten

Es gibt verschiedene Faktoren, die dazu führen können, dass du deine Daten verlierst. Deshalb sind separate, aber ständig aktualisierte Backups einer der wichtigsten Tipps auf unserer Liste. Es gibt zwei Hauptmethoden für Backups: physische Backups und Cloud-Backups.

Physische Backups sind die traditionellere Methode, bei der du ein Backup deiner Daten auf einer separaten Festplatte oder besser noch auf einer tragbaren Festplatte speicherst. Wie häufig du deine Backups aktualisierst, hängt vor allem von deinem Arbeitsaufkommen ab. Mit anderen Worten: Je mehr du arbeitest, desto häufiger sind Backups erforderlich (z. B. tägliche Backups, wöchentliche Backups usw.).

Im Gegensatz zu physischen Speicherlaufwerken basiert der Cloud-Speicher auf entfernten Servern, auf die du von jedem Gerät überall auf der Welt zugreifen kannst. Du kannst diesen Zugang auch mit deinen Kollegen, Angestellten oder Arbeitgebern teilen. Außerdem ist das Risiko, dass die Speichereinheit beschädigt wird und Daten verloren gehen, viel geringer als bei physischen Speicherlaufwerken, die du bei dir hast.

Heutzutage gibt es zahlreiche Cloud-Speicherdienste, die sich alle in Bezug auf die verfügbare Kapazität, die Funktionen und den Preis unterscheiden. Die beliebtesten dieser Dienste sind Google Drive, Dropbox, Microsoft OneDrive, Apple iCloud Drive und IDrive.

Unser Rat? Investiere in eine hochsichere Cloud-Speicherlösung, um deine Daten zu schützen, und denke daran, dich selbst in der Cloud zu sichern.

10. Verschlüsselte Dateifreigabe verwenden

Alle wichtigen Betriebssysteme verfügen heute über ein eingebautes Verschlüsselungswerkzeug, mit dem du alle Dateien auf dem Gerät verschlüsseln kannst. Allerdings musst du es selbst aktivieren, da dieses Tool nicht standardmäßig aktiviert ist. Wichtiger ist es, die Dateien zu verschlüsseln, die du mit deinen Kollegen/Arbeitnehmern/Arbeitgebern teilst.

Auf diese Dateien haben viele Parteien Zugriff (die Personen, mit denen du sie teilst), und daher besteht die Gefahr, dass sie ungewollt missbraucht werden.

Wir sagen nicht, dass das Verschlüsseln deiner Dateien böse Akteure komplett davon abhält, deine Daten in die Hände zu bekommen, aber es wird ihre Chancen stark verringern. Und selbst wenn sie auf die Informationen zugreifen, sind sie verschlüsselt, was ihre Nutzung erschwert.

11. Zwei-Faktoren-Authentifizierung einrichten

Die Zwei-Faktor-Authentifizierung (2FA) ist eine relativ neue Sicherheitsmaßnahme, die von vielen Diensten eingesetzt wird, um die Konten der Nutzer/innen besser zu schützen. Sie erfordert einen zusätzlichen Verifizierungsschritt, um sich entweder bei einem Konto anzumelden oder eine Transaktion durchzuführen (wie bei Finanzdiensten).

Wenn du z. B. versuchst, mit deiner Kreditkarte etwas online zu kaufen, musst du bei einigen Kartendiensten ein Einmalpasswort (OTP) eingeben, das per SMS an dein Handy geschickt wird. Um deine Transaktion abzuschließen, musst du dann diesen Code eingeben, um deinen Einkauf zu verifizieren. Dies hilft, unbefugte Transaktionen zu verhindern.

Eine ähnliche Methode wird in vielen Fällen verwendet, z. B. wenn du dein Passwort vergessen hast und es zurücksetzen musst. Bei einigen Diensten wird diese Methode standardmäßig angewendet, während du bei anderen die Möglichkeit hast, sie zu nutzen oder zu deaktivieren.

Wann immer du dazu aufgefordert wirst, solltest du der Verwendung von 2FA zustimmen, um alle deine Konten noch besser zu schützen.

12. Verwende sichere Passwörter

Egal ob auf deinem Handy oder Computer, du solltest Passwörter verwenden, die du dir nicht merken kannst. Sie müssen nicht lang sein, aber sie sollten so komplex wie möglich sein. Die richtige Verwaltung von Passwörtern ist einer der wichtigsten Sicherheitstipps, die du für deine Heimarbeit erhalten kannst.

Das bedeutet, dass sie mindestens sowohl Zahlen als auch Buchstaben enthalten sollten. Deine Passwörter sollten eine Kombination aus Großbuchstaben, Kleinbuchstaben, Zahlen und nicht-alphanumerischen Zeichen (Fragezeichen, kaufmännische Und-Zeichen usw.) enthalten.

Auch wenn wir empfehlen, für alle deine Konten hochkomplexe Passwörter zu verwenden, solltest du sie nicht so komplex wählen, dass du sie am Ende wieder vergisst.

Außerdem ist es wichtig, dass du nicht nur ein einziges Passwort für alle deine Konten verwendest. Wenn mehrere Passwörter zu schwer zu merken sind, kannst du einen Passwortmanager verwenden.

Ein zuverlässiger Passwortmanager hilft dir dabei, sichere Passwörter für alle Konten einzurichten und macht es dir leicht, deine Anmeldedaten für jede Seite zu übermitteln – ohne dass du dir deine Passwörter selbst merken musst. Diese Manager erleichtern es dir auch, deine Passwörter regelmäßig zu aktualisieren.

Passwortmanager können sowohl auf persönlicher als auch auf Unternehmensebene eingesetzt werden. Sie helfen allen Beschäftigten, ihre Konten sicher zu halten und verhindern, dass ein oder mehrere Beschäftigte durch schwache Passwörter eine Datenschutzverletzung verursachen.

13. Achte auf Phishing-Seiten

Dieser Punkt mag simpel erscheinen: Klicke nicht auf verdächtige Links.

Klingt einfach, oder?

Nun, es ist ein bisschen komplexer als das. Wir sind uns sicher, dass du nicht auf die betrügerische E-Mail des nigerianischen Prinzen hereinfällst, aber die Betrüger sind heutzutage viel raffinierter geworden.

Wenn du arbeitest, solltest du nur auf Links klicken, die mit deiner Arbeit zu tun haben und von vertrauenswürdigen Quellen stammen. Wenn eine E-Mail in irgendeiner Weise verdächtig aussieht, öffne sie nicht. Und wenn du dich für etwas interessierst, das du erhalten hast, z. B. für einen Link, der angeblich wichtige COVID-19-Informationen enthält, solltest du dich zuerst bei vertrauenswürdigen Quellen erkundigen (z. B. WHO, CDC usw.).Es ist auch wichtig zu lernen, wie man eine sichere Webseite erkennt.

Wenn du für deine Arbeit recherchieren und auf unbekannten Webseiten surfen musst, lass dich nicht von den verschiedenen Anzeigen auf diesen Webseiten verführen. Halte dich einfach an deine Zielinformationen und verlasse die Webseite.

14. Sperre deine Geräte

Dieser Ratschlag gilt sowohl für dein Smartphone als auch für deinen Computer. Wenn du sie nicht benutzt, sperre sie immer mit einem Passwort. Einige Telefone nutzen heute zusätzlich zu den Passwörtern auch die Fingerabdruckerkennung zum Entsperren. Andere nutzen Muster, Gesichtserkennung und verschiedene andere Methoden.

Als wir in Büros gearbeitet haben, mussten wir unsere Computer immer sperren, wenn wir nicht anwesend waren, um zu verhindern, dass Unbefugte darauf zugreifen und unsere Arbeitsdaten in Gefahr geraten.

Das gilt auch für zu Hause, allerdings aus anderen Gründen. Wenn du nicht arbeitest, möchtest du zum Beispiel nicht, dass deine Kinder auf deinen Computer zugreifen und deine Arbeit durcheinander bringen. Achte darauf, dass du beim Sperren deiner Geräte sichere Passwörter verwendest.

15. Verwende mehrere E-Mail-Adressen

Genauso wie du getrennte Geräte für die Arbeit und den privaten Gebrauch verwendest, gilt das auch für E-Mail-Adressen. Ein separates E-Mail-Konto für die Arbeit und ein weiteres für die private Nutzung ist wichtig, um zu verhindern, dass eines der beiden Konten in Mitleidenschaft gezogen wird, wenn das andere in irgendeiner Weise gefährdet ist.

Außerdem lässt es dich professioneller erscheinen, besonders wenn du als Freiberufler mit verschiedenen Kunden zu tun hast. Seien wir mal ehrlich. Wir alle haben schon einmal eine peinliche persönliche E-Mail Adresse gehabt. Das war lustig, als wir sie für soziale Medien oder die Schule benutzt haben, aber in der Arbeitswelt ist das eine ganz andere Geschichte.

Es muss nicht nur ein Konto für die Arbeit und ein weiteres für den privaten Gebrauch sein. Du kannst mehrere verschiedene Konten für unterschiedliche Zwecke haben. Du kannst zum Beispiel ein Konto für die Arbeit haben, ein weiteres für Finanzen (Banken, Überweisungen usw.), eines für soziale Medien und eines für alle anderen privaten Zwecke.

Je mehr Konten du nutzt, desto sicherer bist du. Achte aber darauf, dass du es nicht übertreibst und am Ende Passwörter oder die E-Mail-Adressen selbst vergisst oder durcheinander kommst, welche E-Mail-Adresse für welchen Zweck eingestellt ist.

16. Aktiviere die Fernlöschung

Diese Funktion ist nicht nur für deine Arbeitsgeräte nützlich, sondern auch für deine privaten Geräte. Die meisten Betriebssysteme verfügen heute über eine Funktion, mit der du ihren gesamten Speicher aus der Ferne löschen kannst. Das ist nützlich, wenn dein Gerät verloren geht oder gestohlen wird, um zu verhindern, dass deine Daten in die falschen Hände geraten.

Bevor du diese Funktion aktivierst oder nutzt, solltest du sicherstellen, dass du aktuelle Backups auf einem separaten Gerät oder in der Cloud hast (wie bereits erwähnt). Wenn dein Gerät verloren geht oder gestohlen wird und diese Funktion aktiviert ist, kannst du, sobald das Gerät eingeschaltet und mit dem Internet verbunden ist, alle darauf befindlichen Daten von jedem anderen Gerät und von jedem Ort der Welt aus löschen.

17. Achte auf Apps von Drittanbietern

Sicherlich werden nicht alle Apps, die du für deine Arbeit nutzt, von deinem Unternehmen entwickelt, und du verlässt dich wahrscheinlich auf einige Apps von Drittanbietern. Du kannst nicht immer sicher sein, ob diese Apps oder Drittanbieter dieselben Sicherheitsvorkehrungen treffen wie du, und deshalb solltest du dich vergewissern, dass die von dir verwendeten Apps vertrauenswürdig sind.

Der beste Weg, um herauszufinden, ob diese Apps sicher sind oder nicht, ist, ihre Sicherheitsbewertungen auf Webseiten zu lesen. Das ist wie ein Background-Check für einen potenziellen Kunden oder Geschäftspartner. Es gibt zahlreiche bekannte Webseiten, die sich auf diese Art von Bewertungen spezialisiert haben.

18. Aktiviere die Zugriffskontrolle

Die Zugangskontrolle ist ein grundlegendes Element der Datensicherheit, vor allem bei Remote-Arbeit. Sie ist eine Methode, um sicherzustellen, dass die Beschäftigten auch wirklich die sind, die sie vorgeben zu sein. Wenn es um Heimarbeit geht, sollte die logische Zugangskontrolle oberste Priorität haben.

Unter logischer Zugriffskontrolle verstehen wir die Einrichtung eines automatisierten Systems, das den Zugriff eines Nutzers auf die Systemressourcen des Unternehmens wie Netzwerke, Anwendungen und Datenbanken kontrollieren kann. Das System kann Nutzer, die versuchen, auf das System zuzugreifen, automatisch identifizieren, authentifizieren und autorisieren.

Indem du den Zugriff auf die Daten eines Unternehmens virtuell einschränkst, kannst du dein Unternehmen schützen und Cybersecurity-Bedrohungen wie Datenschutzverletzungen und Datenlecks minimieren.

19. Deaktiviere die Weitergabe von Netzwerknamen

Wenn du dein WLAN-Netzwerk zu Hause einrichtest, kannst du wählen, ob der Netzwerkname für jeden sichtbar sein soll, der das WLAN auf seinem Gerät aktiviert hat, oder ob er unsichtbar sein soll. Um eine Verbindung herzustellen, muss der Nutzer den Namen des Netzwerks eintippen (indem er die Übertragung des Netzwerknamens deaktiviert).

Wenn jemand mit schlechten Absichten dein Netzwerk nicht sehen kann, wird er auch nicht versuchen, es zu hacken. Der erste Schritt, um ein Netzwerk zu hacken, besteht darin, dieses Netzwerk sehen zu können. Wenn diese Funktion ausgeschaltet ist, sinkt das Risiko, dass es gehackt wird, erheblich.

20. IT-Support und Cybersicherheitstraining für Mitarbeiter

Ein Ratschlag an die Weisen: Vernachlässige nicht die Cybersicherheitsschulungen deines Unternehmens. Das ist sehr wichtig, vor allem, wenn dein Unternehmen auf Heimarbeit umgestellt hat.

Unternehmen dürfen es nicht versäumen, nützliche Cybersecurity-Schulungen für ihre Beschäftigten anzubieten, wenn sie ihr Unternehmen in diesen schwierigen Zeiten über Wasser halten wollen. Als Arbeitnehmerin oder Arbeitnehmer ist es wichtig, an diesen Sicherheitsschulungen teilzunehmen und die Cybersicherheitsrichtlinien deines Unternehmens zu befolgen, um dich und dein Unternehmen vor schädlichen Cyberbedrohungen zu schützen.

Zusammenfassung

Zusammenfassend lässt sich sagen, dass Unternehmen und Beschäftigte die Sicherheitsrisiken bei der Arbeit von zu Hause aus sehr ernst nehmen müssen.

Auch wenn sich die Arbeit von zu Hause aus als erfolgreich, produktiver und bequemer erwiesen hat, kann sie ohne die richtigen Maßnahmen zur Cybersicherheit zu einem echten Albtraum für Arbeitnehmer und Unternehmen werden.

Wenn du jedoch die oben genannten Sicherheitstipps befolgst, wirst du sicher und effizient von zu Hause aus arbeiten können.

Hast du noch Fragen dazu, wie du deine Daten bei der Arbeit von zu Hause aus schützen kannst? Dann lass uns in den Kommentaren darüber diskutieren!