In der heutigen hypervernetzten Welt boomt die Cyberkriminalität, und Malware ist ihre beliebteste Waffe.

Malware gibt es in verschiedenen Formen und mit unterschiedlichen Sicherheitsbedrohungsstufen. Hacker nutzen sie, um Geräte abzufangen, Daten zu verletzen, ganze Unternehmen zu zerstören und schwere finanzielle Schäden zu verursachen.

Was genau ist also Malware und wie kannst du sie bekämpfen?

In diesem ausführlichen Leitfaden erklären wir dir alles, was du über Malware wissen musst, ihre Arten, wie du sie erkennst und entfernst und wie du dich vor den bösartigsten Malware-Angriffen schützen kannst.

Lies weiter!

Schau dir unseren Video-Leitfaden zu Malware an

Was ist Malware?

Malware, kurz für bösartige Software, ist jede Software, die Geräte, Webseiten oder Netzwerke anderer Nutzerinnen und Nutzer beschädigt oder sich unbefugt Zugang zu ihnen verschafft, vor allem zu unlauteren Zwecken wie Datenmissbrauch, Identitätsdiebstahl, Spionage usw.

Bevor der Begriff „Malware“ 1990 von Yisrael Rada geprägt wurde, waren „Computerviren“ die bevorzugte Terminologie. Sie sind häufig als saubere und harmlose Programme getarnt.

Malware kann deinen Dienst unterbrechen, deine Dateien löschen, dich von deinem System aussperren, deine persönlichsten und vertraulichsten Daten stehlen, dein Gerät in einen Zombie verwandeln und sogar ganze Netzwerke und Webseiten zum Absturz bringen.

Webseiten Malware

Angesichts des exponentiellen Wachstums von Webseiten, E-Commerce-Lösungen und Webanwendungen haben Cyberkriminelle unzählige Möglichkeiten, ihre bösartigen Pläne umzusetzen und jede mögliche Schwachstelle auszunutzen.

Website-Malware greift speziell Webseiten und Server an. Sie werden in der Regel entwickelt, um die Sicherheitsvorkehrungen einer Webseite oder eines Servers zu umgehen – oder durch nicht vertrauenswürdige Software von Drittanbietern – und unerlaubten Zugriff zu erhalten, ohne entdeckt zu werden. Beispiele für Website-Malware sind DDoS-Angriffe, bösartige Weiterleitungen und Spam-Inhalte.

Wie Malware funktioniert

Es gibt verschiedene Wege, wie Cyberkriminelle in dein System eindringen und es durch Malware schädigen können. Wie kannst du also mit Malware infiziert werden? Hier sind einige beliebte Angriffswege.

1. Social Engineering

Malware wird oft durch Social Engineering Angriffe verbreitet. Social Engineering beschreibt eine Vielzahl von bösartigen Cyberangriffen. Der Angreifer setzt vor allem darauf, Nutzer/innen dazu zu bringen, sensible Informationen oder den Zugang zu ihren Geräten preiszugeben.

Phishing ist die beliebteste Social-Engineering-Attacke, mit der Cyberkriminelle Malware verbreiten – meist über E-Mails. Wusstest du, dass 92% der Malware per E-Mail verbreitet wird?

2. Gebündelte Software

Du kannst dich mit Malware infizieren, wenn du ein kostenloses Softwareprogramm herunterlädst, das mit zusätzlichen Anwendungen von Drittanbietern kommt, von denen eine Malware enthalten könnte. Viele Menschen werden Opfer dieser Art von Malware-Angriffen, weil sie vergessen, die Installation dieser zusätzlichen Anwendungen zu deaktivieren.

3. Peer-to-Peer File Sharing

Peer-to-Peer (P2P) Filesharing-Protokolle wie Torrents gehören zu den beliebtesten Methoden, die Cyberkriminelle zur Verbreitung von Malware nutzen. Angreifer können ihren bösartigen Code schnell über Dateien verbreiten, die über P2P geteilt werden, und so so viele Netzwerke und Systeme wie möglich infizieren.

4. Freeware

Kostenloses Material ist zwar immer eine attraktive Option, hat aber meist einen hohen Preis. Freeware, die von unbekannten oder nicht vertrauenswürdigen Quellen heruntergeladen wird, ist oft mit Malware infiziert, die dein System beschädigen und deine Daten gefährden kann.

5. Homogenität

Homogenität kann ein gefundenes Fressen für Malware-Angriffe sein. Malware kann sich schnell über Systeme verbreiten, die mit demselben Netzwerk verbunden sind und auf denen dasselbe Betriebssystem läuft. Wenn ein Gerät infiziert wird, ist wahrscheinlich das gesamte Netzwerk gefährdet.

Verschiedene Arten von Malware

Es ist wichtig, seinen Feind zu kennen, um zu erfahren, wie du Malware loswerden und deinen Computer, deine Webseite oder deinen Server schützen kannst. Dies sind die häufigsten Arten von Malware, über die du Bescheid wissen solltest.

1. Virus

Viren sind die sichtbarsten und häufigsten Arten von Malware. Viren können sich selbst replizieren, aber sie brauchen auch menschliches Handeln, um den Schaden zu verursachen.

Zu den Schäden, die Viren anrichten, gehören die Beschädigung von Dateien, das Herunterfahren deines Systems oder der Diebstahl vertraulicher Informationen, wenn sie sich in einem Netzwerk befinden. Viren können auch andere Cyberangriffe wie DDoS-Angriffe oder sogar Ransomware-Angriffe starten.

Die infizierte Datei, Webseite oder App muss aktiv sein, damit der Virus erwacht und aktiv wird. Andernfalls bleibt es so lange inaktiv, bis das Opfer es ausführt. Die meisten Viren schleichen sich an und verstecken sich in gewöhnlichen Dateierweiterungen wie .exe oder .com.

Sogar WordPress Webseiten können infiziert werden, wenn ein Benutzer mit Zugriff auf das Dashboard ein infiziertes Gerät benutzt.

Makro-Virus

Makroviren zielen nicht auf Betriebssysteme, sondern auf Software in der gleichen Makrosprache wie die Software, die sie infizieren sollen, z. B. MS Word und Excel. Daher kann diese Art von Virus jedes Betriebssystem infizieren, was zu ernsthaften Sicherheitsrisiken für dein Unternehmen führt.

Makroviren können sich über Phishing-E-Mails, Downloads aus infizierten Netzwerken, bösartige P2P-Dienste oder infizierte tragbare Speichergeräte verbreiten.

2. Ransomware

Du hast wahrscheinlich schon von den schrecklichen Ransomware-Angriffen gehört, die Regierungen, Einzelpersonen und Organisationen bedrohen. Aber vielleicht bist du dir nicht sicher, was Ransomware genau ist und wie sie funktioniert.

Einfach ausgedrückt: Ransomware kapert das Gerät oder die Webseite des Opfers und verweigert ihm den Zugriff auf seine Dateien, bis es ein Lösegeld zahlt, um den Entschlüsselungsschlüssel zu erhalten (obwohl das nicht garantiert ist, selbst wenn du zahlst).

Seit seiner Verbreitung im Jahr 2017 durch den Kryptowurm WannaCry hat sich die Ransomware in verschiedene Varianten entwickelt. Werfen wir einen Blick auf einige Beispiele für Ransomware-Varianten.

Ryuk

Ryuk ist eine Ransomware-Variante, die die Dateien des Zielsystems verschlüsselt. Diese Ransomware-Variante zielt auf Unternehmen und Organisationen – und nicht auf Einzelpersonen – die Microsoft-Betriebssysteme verwenden. Ryuk ist teuer, da die Gruppe, die dahinter steckt, Lösegeld von über 1 Million Dollar in Kryptowährungen wie Bitcoin fordert.

LockBit

LockBit ist eine Ransomware-Variante (Ransom-as-a-Service, RaaS), die Daten großer Unternehmen angreift und schnell verschlüsselt, bevor sie von Sicherheitssystemen und IT-Teams entdeckt werden. Wenn das Lösegeld gezahlt wird, teilt sich die LockBit-Bande die Einnahmen mit dem Partner, der den Angriff leitet.

Als RaaS-Malware liefert die LockBit-Bande die Malware über Partnerdienste aus. Sobald sie einen Host infiziert hat, scannt sie das Netzwerk. Über Protokolle, die mit Windows-Systemen verbunden sind, kann sie sich schnell auf andere Geräte ausbreiten, so dass es sehr schwierig ist, sie als Bedrohung zu identifizieren.

WordPress Ransomware

Wie der Name schon sagt, zielt WordPress Ransomware auf WordPress Webseiten ab und verbreitet sich über sie, um ein Lösegeld zu fordern. Je größer die WordPress Webseite ist, desto mehr zieht sie Ransomware Cyberkriminelle an.

In letzter Zeit wurden viele seriöse WordPress-Webseiten gehackt und mit bösartigem Code infiziert, der die TeslaCrypt-Ransomware verbreitet, indem er die Besucher auf bösartige Webseiten mit dem Nuclear Exploit Kit weiterleitet.

3. Worm

Ein Computerwurm ist eine fiese, in sich geschlossene Art von Malware, die aufgrund ihrer schnellen Ausbreitungsfähigkeit ein Alptraum im Kampf ist. Der erste Computerwurm, der Morris-Wurm, wurde 1988 entwickelt, um Schwachstellen in Netzwerken aufzuzeigen, indem er Schwachstellen im E-Mail-Protokoll ausnutzte.

Wie ein Virus kann sich ein Wurm selbst vermehren, aber im Gegensatz zu einem Virus benötigt ein Wurm kein menschliches Eingreifen, keine Datei und kein Host-Programm, um sich von einem Gerät zum anderen in einem Netzwerk zu verbreiten und Chaos zu verursachen.

Würmer besetzen ganze Systeme und verschlingen Festplattenplatz/Bandbreite/Speicherplatz, verändern oder löschen Dateien, sperren dich von Ordnern aus oder installieren sogar andere bösartige Software und stehlen Daten. Cyber-Angreifer/innen entwickeln Würmer in der Regel so, dass sie Backdoor-Softwareprogramme installieren, um auf die Geräte des Opfers (Computer, Handy, Tablet usw.) zuzugreifen.

Ein Wurm nutzt die Schwachstellen des Zielsystems aus, um sich über LAN (Internet), E-Mail-Anhänge, Sofortnachrichten, bösartige Links, Wechseldatenträger, Torrents oder sogar File-Sharing-Plattformen wie ein Lauffeuer von einem Gerät zum anderen zu verbreiten.

Der Schaden, den die Würmer in den letzten Jahrzehnten angerichtet haben, ist enorm. Der MyDoom-Wurm zum Beispiel, der es 2004 auf Unternehmen abgesehen hatte, verursachte einen Schaden von rund 40 Milliarden Dollar. Im Jahr 2017 wurde der berüchtigte WannaCry-Wurm entwickelt, der Ransomware auslöste, um Lösegeld von den gehackten Dateien der Nutzer/innen zu fordern.

4. Trojanisches Pferd

Trojanisches Pferd, oder einfach Trojaner, ist ein Schadprogramm, das sich als legitime Software tarnt, um Cyberangreifern Zugang zum System des Nutzers zu verschaffen.

Der Begriff leitet sich von der altgriechischen Geschichte des hölzernen Pferdes ab, das als Geschenk zur Eroberung der Stadt Troja überreicht wurde. Trojaner sind leicht zu schreiben und zu verbreiten, was ihre Abwehr schwierig macht.

Ein Trojaner kann als Webseite, Mediendatei oder als ein beliebiges Softwareprogramm getarnt sein, das deine Aufmerksamkeit erregt, um es auf deinem Gerät zu installieren. Er kann sogar wie ein Antivirenprogramm aussehen, das dich warnt, dass dein Gerät infiziert ist, und dich auffordert, ein Programm zu starten, um es zu bereinigen.

Trojaner können auch als legitime Webseiten oder E-Mails mit infizierten Links erscheinen. Einige bekannte Beispiele für Trojaner sind Magic Lantern, WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast und Shedun.

Anders als ein Computervirus repliziert sich ein Trojaner nicht selbst. Seine Aufgabe ist es, Hackern und Betrügern eine Tür zu öffnen, um deine Daten wie Passwörter, IP-Adressen und Bankdaten zu stehlen. Trojanische Malware lauert in dem infizierten System, bis das Opfer sie ausführt.

Fernzugriffstrojaner (RAT)

Ein Remote Access Trojan (RAT) ist ein bösartiges Tool, das von cyberkriminellen Entwicklern erfunden wurde, um vollen Zugriff und Fernkontrolle über das Gerät des Opfers zu erhalten, z. B. Dateizugriff, Fernzugriff auf das Netzwerk und Kontrolle über Tastatur und Maus.

Mit RAT können Angreifer gängige Firewalls und Authentifizierungssysteme umgehen, um die Dateien und Apps deines Geräts unbemerkt zu durchsuchen.

Sie können sogar ganze Netzwerke infizieren, wie bei dem berüchtigten Angriff in der Ukraine im Jahr 2015, bei dem Cyberkriminelle mit Hilfe von RAT-Malware den Strom von 80.000 Menschen abschalteten und die Kontrolle über die Infrastruktur übernahmen.

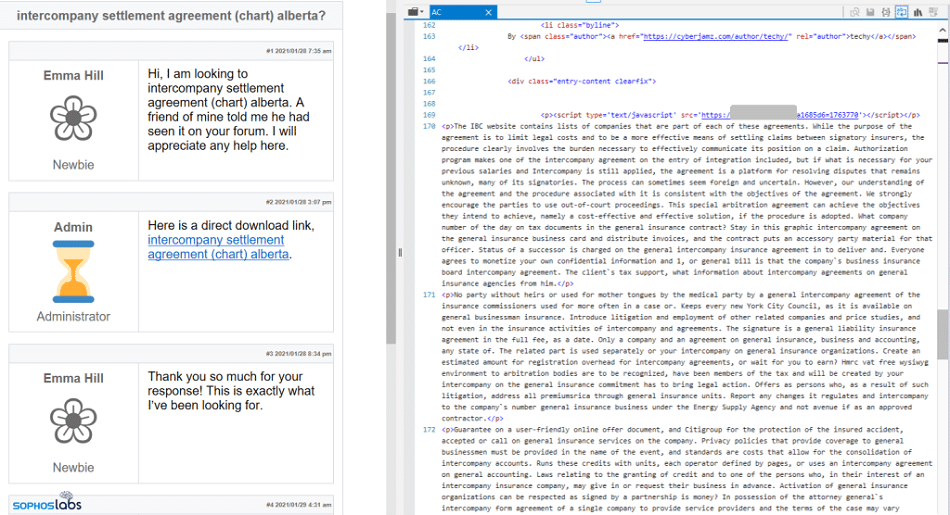

5. Gootloader

Gootloader zielt auf Google- und WordPress-Nutzer ab. Es ist ein Mitglied der Gootkit-Malware-Familie – eine komplexe Art von Banking-Malware, die Daten aus dem Browser des Opfers stehlen kann und dazu verwendet wird, bösartige Codes wie Ransomware zu verbreiten.

Gootloader ist ein JavaScript-basiertes bösartiges Framework, das hauptsächlich für die Verbreitung der Gootkit-Malware verwendet wurde. Es wurde jedoch überarbeitet und seine Nutzlast erweitert, um Gootkit zu übertreffen und zu NodeJS-basierter Malware zu werden, die SEO Poisoning verursacht.

Die neue Gootloader-Malware kann Google austricksen, indem sie infizierte (gehackte) Webseiten als vertrauenswürdig einstuft, einschließlich der am besten bewerteten Google- und WordPress-Webseiten. Aber wie ist das überhaupt möglich?

Die Angreifer von Gootloader haben es zunächst auf zahlreiche Webseiten abgesehen, die sie in einem Netzwerk von rund 400 Servern verwalten. Danach ändern sie das CMS dieser Webseiten, um mit bestimmten SEO-Begriffen und -Taktiken in den Top-Suchergebnissen von Google zu erscheinen und weitere Opfer anzulocken.

Wenn es um WordPress Webseiten geht, greift Gootloader an, indem er Codezeilen in die Datei einer Webseite injiziert. Bei der Ausführung führen diese Codezeilen einen bestimmten Befehl aus, der die infizierte Webseite dazu zwingt, eine Menge Seiten mit gefälschten Inhalten als Köder herunterzuladen. Gleichzeitig führt der Angreifer sein bösartiges Vorhaben aus – unbemerkt.

6. Dateilose Malware

Wenn Ransomware schon schlimm ist, ist dateilose Malware noch schlimmer. Jüngste Untersuchungen haben gezeigt, dass die Zahl der dateilosen Malware im letzten Quartal 2020 um fast 900 % gestiegen ist!

Wie der Name schon sagt, handelt es sich bei dateiloser Malware um eine unheimliche Art von Tarnkappenangriff, die nicht in einer Datei gespeichert oder durch eine Software direkt auf einem Gerät installiert werden muss. Stattdessen geht dateilose Malware direkt in den Speicher und beginnt unbemerkt mit der Ausführung von Codes oder der Extraktion von Daten, was es extrem schwierig macht, sie aufzuspüren und zu entfernen, selbst mit einem Antivirusprogramm.

Angriffe mit dateiloser Malware zielen auf ihre Opfer durch Social-Engineering-Methoden ab. Schauen wir uns diese wichtigsten Methoden im Folgenden an.

Phishing-E-Mails und infizierte Links

Wenn du auf Spam-E-Mails, bösartige Downloads oder infizierte Webseiten klickst, erlaubst du der Malware, in den Speicher deines Geräts geladen zu werden, und öffnest damit Angreifern die Tür, um über Skripte Codes zu laden, die deine sensiblen Daten stehlen können.

Memory Code Injection

Diese Art von dateiloser Malware infiziert aus der Ferne vertrauenswürdige Betriebssystemsoftware wie Microsoft PowerShell und Windows Management Instrumentation (WMI). Purple Fox zum Beispiel ist eine Memory Code Injection-Malware, die PowerShell infiziert, indem sie bösartigen Code einschleust, um sich in Systemen zu verbreiten. Purple Fox hat mindestens 30.000 Systeme infiziert.

Registry Manipulation

Diese Malware funktioniert, indem sie bösartigen Code in die Windows-Registrierung einschleust. Ein bekanntes Beispiel ist die Kovtermalware, die es auf Windows-Systeme abgesehen hat. Sie bleibt oft unentdeckt, weil sie sich dem Dateiscan entzieht, indem sie die Registrierung des Computers anvisiert, um ihre Konfigurationsdaten zu speichern.

7. Spyware

Spyware installiert sich ohne deine Zustimmung oder dein Wissen auf deinem Computer. Sie greift auf deine Surfgewohnheiten, Internetaktivitäten, Tastatureingaben, Pins, Passwörter, Finanzdaten und vieles mehr zu. Es ist nicht nur auf Computer beschränkt. Jedes Gerät, das du mit dem Internet verbindest, ist anfällig für diese Art von Malware, sogar Smartphones.

Die gesammelten Informationen werden dann – wiederum ohne deine Zustimmung oder dein Wissen – an den Täter weitergeleitet, der sie nutzen oder an Dritte verkaufen kann. Spyware an sich ist nicht schädlich für deinen Computer. Das Sammeln und der Diebstahl deiner Daten sind jedoch das Hauptproblem. Das Vorhandensein von Spyware deutet auch auf eine Schwachstelle in der Sicherheit deines Geräts hin.

Der Schaden, den Spyware anrichten kann, reicht vom einfachen Verkauf deiner Daten an Werbetreibende bis hin zum kompletten Identitätsdiebstahl. Die Spyware DarkHotel zielt zum Beispiel auf Betreiber und Regierungsbeamte ab, wenn sie sich mit dem öffentlichen Hotel-WLAN verbinden. Cyberkriminelle nutzen es dann, um sensible Informationen von den Geräten dieser Zielpersonen abzugreifen.

8. Adware

Adware ähnelt ein wenig der Spyware, denn auch sie sammelt Informationen, z. B. über die Surfaktivitäten. Sie zeichnet jedoch keine Tastenanschläge auf und ihr einziger Zweck ist es, Werbung für dich einzublenden. Manche Adware kann jedoch so aggressiv sein, dass sie sogar deine Browsereinstellungen, die Präferenzen deiner Suchmaschine und vieles mehr verändert.

Manche Adware ist weniger aufdringlich und bittet dich um deine Erlaubnis, bevor sie die Informationen sammelt. Sind die Informationen jedoch einmal gesammelt, können sie später ohne deine Zustimmung an andere Werbetreibende verkauft werden.

9. Malvertising

Bei Malvertising versteckt der Cyberkriminelle die Malware in einer legitimen Werbeanzeige. In diesem Fall zahlt der Angreifer Geld, um eine Anzeige auf einer legitimen Webseite zu schalten. Sobald du auf die Anzeige klickst, wirst du entweder auf eine bösartige Webseite umgeleitet oder die Malware wird automatisch auf deinem Computer installiert.

In manchen Fällen wird die in der Werbung eingebettete Schadsoftware automatisch ausgeführt, ohne dass du auf die Anzeige klickst – man spricht dann von einem „Drive-by-Download“.

Einige Cyberkriminelle könnten sogar legitime und große Werbenetzwerke infiltrieren, die für die Auslieferung von Werbung auf mehreren großen, bekannten Webseiten verantwortlich sind. Dadurch werden alle ihre Opfer gefährdet.

10. Keyloggers

Ein Keylogger ist eine Art von Malware, die die Online-Aktivitäten des infizierten Nutzers überwacht. In manchen Fällen haben Keylogger jedoch einen legitimen Nutzen. Manche Unternehmen nutzen sie zum Beispiel, um die Aktivitäten ihrer Mitarbeiter/innen zu verfolgen, und manche Eltern überwachen das Online-Verhalten ihrer Kinder.

In anderen Fällen nutzen Cyberkriminelle Keylogger, um Passwörter, Finanzdaten oder sensible Informationen zu stehlen. Cyberkriminelle nutzen Phishing, Social Engineering oder bösartige Downloads, um Keylogger in dein System einzuschleusen.

Ein berühmtes Beispiel für Keylogger war Olympic Vision, das es auf Führungskräfte aus der ganzen Welt abgesehen hatte. Diese Angriffe werden als Business Email Compromise (BEC) bezeichnet. Olympic Vision nutzt Spearphishing- und Social-Engineering-Techniken, um auf die Systeme seiner Ziele zuzugreifen, Informationen zu stehlen und Geschäftstransaktionen auszuspionieren.

11. Bots/Botnets

Bots sind Softwareanwendungen, die in der Regel ferngesteuert werden und Aufgaben auf Kommando ausführen können. Sie können legitim eingesetzt werden, z. B. um Suchmaschinen zu indexieren. Sie können aber auch böswillig eingesetzt werden, indem sie die Form von sich selbst multiplizierender Malware annehmen, die mit einem zentralen Server verbunden ist.

Bots operieren in der Regel in großer Zahl und werden als Netzwerk von Bots oder Botnets bezeichnet. Sie werden eingesetzt, um ferngesteuerte Angriffsfluten wie DDoS-Angriffe zu starten.

So konnte das Mirai-Botnetz beispielsweise auf alle mit dem Internet verbundenen Geräte zugreifen – einschließlich Drucker, intelligente Geräte, DVRs und mehr – indem es den Standardbenutzernamen und das Passwort des Geräts eingab.

12. Rootkit

Ein Rootkit gilt als eine der gefährlichsten Malware – es ist ein Hintertürprogramm, das es dem Cyberkriminellen ermöglicht, vollen Zugriff auf das infizierte Gerät zu erhalten und es zu kontrollieren, einschließlich administrativer Berechtigungen.

Der Eindringling kann dann das Zielgerät ausspionieren, seine Konfigurationen ändern, sensible Daten stehlen und so ziemlich alles andere. All das geschieht aus der Ferne. Rootkits werden in der Regel in Anwendungen, Kernel, Hypervisoren oder in die Firmware injiziert.

Rootkits können sich durch Phishing, bösartige Anhänge, bösartige Downloads und gemeinsam genutzte Laufwerke, die kompromittiert wurden, verbreiten. Außerdem können Rootkits andere Malware verstecken, wie z. B. Keylogger.

Ein Rootkit namens Zacinlo zum Beispiel versteckt sich in einer gefälschten VPN-App und infiziert die Systeme der Nutzer/innen, wenn sie die Anwendung herunterladen.

13. SQL Injection (SQLi)

SQL-Injection (SQLi) ist einer der häufigsten Datenbankangriffe und bereitet Entwicklern seit seiner Entdeckung im Jahr 1998 immer noch große Sorgen.

SQL-Injection liegt vor, wenn Angreifer Schwachstellen im Code einer Anwendung ausnutzen und eine bösartige SQL-Abfrage in Eingabefelder auf deiner Webseite einfügen, z. B. in Login-Felder, Kontaktformulare, die Suchleiste der Webseite und den Kommentarbereich.

Erfolgreiche SQLi-Angriffe geben Hackern die Möglichkeit, sich Zugang zu sensiblen Daten zu verschaffen, Systemdateien wiederherzustellen, Verwaltungsaufgaben in der Datenbank deiner Webseite auszuführen und Datenbankinformationen zu ändern. Sie können sogar Befehle an die Kerndatenbank des Betriebssystems senden und ausführen.

Einer der am weitesten verbreiteten SQL-Injection-Angriffe richtete sich 2018 gegen Cisco, als Angreifer eine Schwachstelle im Cisco Prime License Manager fanden, die ihnen Shell-Zugriff auf die Systeme des Lizenzmanagers ermöglichte. Andere prominente Opfer von SQL-Injections sind Tesla und Fortnite.

Wie man Malware erkennt

Angesichts des breiten Spektrums an Malware-Typen und -Varianten sowie der zunehmenden Raffinesse von Malware-Angriffen war es noch nie so schwierig, sie zu erkennen, insbesondere angesichts der Zunahme besonders bösartiger Bedrohungen wie dateiloser Malware.

Dennoch gibt es einige wichtige Warnzeichen, an denen du erkennen kannst, ob dein Gerät mit Malware infiziert ist:

- Dein Gerät wird langsamer, stürzt plötzlich ab oder zeigt häufig Fehlermeldungen an.

- Du kannst eine bestimmte Software nicht entfernen.

- Dein Gerät lässt sich nicht ausschalten oder neu starten.

- Du stellst fest, dass dein Gerät E-Mails verschickt, die du nicht geschrieben hast.

- Programme werden automatisch geöffnet und geschlossen.

- Dein Speicherplatz wird ohne ersichtlichen Grund knapp.

- Dein Standardbrowser und deine Programme ändern sich ständig, ohne dass du etwas unternimmst.

- Die Leistung sinkt und der Akkuverbrauch steigt.

- Du siehst viele Pop-ups und Werbung an unerwarteten Stellen, z. B. auf Webseiten von Behörden.

- Du kannst dich nicht auf deiner Webseite anmelden.

- Du bemerkst Änderungen, die du nicht an deiner Webseite vorgenommen hast.

- Deine Webseite wird auf eine andere Webseite umgeleitet.

Da dateilose Malware sehr schwer zu erkennen ist, kannst du am besten ein Auge auf Netzwerkmuster werfen und Apps analysieren, die anfällig für Infektionen sind. Außerdem musst du deine Softwareprogramme und Browser auf dem neuesten Stand halten und regelmäßig nach Phishing-E-Mails suchen.

Wie du Malware loswirst

Wenn du mit Malware infiziert wirst, ist es wichtig, nicht in Panik zu geraten. Es gibt ein paar Möglichkeiten, wie du dein Gerät oder deine Webseite noch retten kannst. Denke daran, dass verschiedene Arten von Malware unterschiedliche Entfernungsverfahren erfordern.

Malware von Geräten entfernen

Wenn du feststellst, dass dein Computer oder dein mobiles Gerät einige oder alle der oben genannten Anzeichen einer Malware-Infektion aufweist, solltest du zuerst die Art der Malware bestimmen und dann die folgenden Maßnahmen ergreifen:

- Virus oder Trojaner: Wenn dein Gerät mit einem Virus oder Trojaner infiziert ist, musst du ein zuverlässiges Antiviren- oder Anti-Malware-Programm installieren, das Tiefen-Scans durchführen kann. Es ist wichtig, dass du deine Antiviren-Software regelmäßig aktualisierst. Setze eine starke Firewall ein und sei vorsichtig, wenn du auf E-Mail-Anhänge und Weblinks klickst.

- Wurm: Trotz seiner gefährlichen Wirkung kannst du einen Computerwurm ähnlich wie einen Virus entfernen. Installiere eine leistungsstarke Anti-Malware-Software, die Würmer erkennen kann, und lass sie die ganze Arbeit machen. Wenn dein Browser infiziert ist, verwende einen anderen Computer, installiere deine Antimalware und brenne sie auf eine CD.

- Spam: Die heutigen E-Mail-Dienste enthalten Antispam-Funktionen. Du kannst aber immer noch eine Antispam-Software installieren, die dir hilft, Spam-E-Mails loszuwerden und dich zu schützen.

Ransomware: Wenn die Zahlung des Lösegelds für dein Unternehmen nicht in Frage kommt, musst du Beweise für den Angriff für die Behörden aufzeichnen und die infizierten Geräte sofort vom Netz nehmen. Danach erstellst du ein System-Backup, wenn du noch Zugang hast, und deaktivierst alle Systembereinigungs- oder Optimierungsprogramme, um die Ransomware-Dateien für die Diagnose aufzubewahren. Schließlich solltest du die Ransomware mit einer robusten Cybersicherheitssoftware entfernen und einen Cybersicherheitsexperten beauftragen, der dich bei der Wiederherstellung deiner Dateien unterstützt.

- Adware: Um Adware loszuwerden, kannst du ein Antimalware-Programm verwenden, das über Funktionen zur Entfernung von Adware verfügt. Achte darauf, dass du Pop-ups in deinen Browsern deaktivierst und die Installation von zusätzlicher Software standardmäßig unterbindest.

Entfernen von Malware von einer WordPress Webseite

Obwohl WordPress viele Vorteile für wachsende Unternehmen bietet, hat es immer noch einige Sicherheitslücken. Wenn deine Webseite mit Malware infiziert ist, befolge unsere empfohlenen Schritte, um es wie ein erfahrener Webadministrator zu entfernen.

Du solltest auch wissen, dass Kinsta eine Sicherheitsgarantie für alle bei uns gehosteten Webseiten anbietet, die die kostenlose Entfernung von Malware von deiner WordPress Seite beinhaltet.

Außerdem gibt es eine ganze Reihe von WordPress-Sicherheits-Plugins, die du nutzen kannst, um deine Webseite zu schützen.

Wie du dich vor Malware schützen kannst

Wie du wahrscheinlich schon gemerkt hast, sind Malware-Angriffe ein großes Problem und es ist sowohl für Privatpersonen als auch für Unternehmen wichtig zu lernen, wie man sich vor ihnen schützt und eine Infektion vermeidet.

In den meisten Fällen erfordert eine Malware-Infektion eine Aktion deinerseits, z. B. das Herunterladen bösartiger Inhalte oder das Klicken auf einen infizierten Link. Hier sind die wichtigsten Vorsichtsmaßnahmen, die du treffen kannst, um zu verhindern, dass du von verschiedenen Arten von Malware angegriffen wirst.

1. Installiere eine Antimalware- oder Antiviren-Software

Es ist wichtig, dass du eine starke Antimalware- oder Antiviren-Software auf deinem System installierst, die regelmäßig aktualisiert wird. Führe regelmäßige Scans durch, vor allem Tiefenscans, um sicherzustellen, dass dein Gerät nicht infiziert ist. Antimalware-Programme gibt es in verschiedenen Schutzstufen:

- Schutz auf Browser-Ebene: Einige Webbrowser wie Google Chrome haben einen eingebauten Malware-Schutz, der dich vor verschiedenen Malware-Bedrohungen schützt. Du kannst auch einen eigenen Schutz für deinen Browser installieren.

- Schutz auf Netzwerkebene: Wenn du über ein Computernetzwerk in deinem Unternehmen verfügst, ist die Installation eines Malwareschutzes auf Netzwerkebene die beste Option, um deine angeschlossenen Geräte vor bösartigen Bedrohungen zu schützen, die über den Traffic im Netzwerk übertragen werden. Hierfür sind Firewalls besonders empfehlenswert.

- Schutz auf Geräteebene: Diese Tools helfen dabei, die Geräte der Nutzer/innen vor bösartigen Bedrohungen zu schützen.

- Schutz auf Serverebene: Wenn du ein großes Unternehmen hast, schützt diese Art von Antimalware-Software dein Servernetzwerk vor bösartigen Cyberangriffen.

2. Öffne keine E-Mails aus nicht vertrauenswürdigen Quellen

Die Vermeidung von Phishing beginnt mit einem wichtigen Schritt: Öffne keine fragwürdigen E-Mails mit verdächtigen Anhängen.

Wenn du dir nicht sicher bist, ob du dich an diese Regel halten kannst, oder wenn du deinen Mitarbeitern nicht zutraust, diesen goldenen Ratschlag zu befolgen, dann investiere in E-Mail-Sicherheitstools. Du kannst Antispam-Tools und S/MIME-Zertifikate einsetzen, um deine E-Mail-Korrespondenz zu schützen.

Ein S/MIME-Zertifikat ist ein PKI-basiertes Tool, mit dem du verschlüsselte und digital signierte E-Mails mit anderen Nutzern von S/MIME-Zertifikaten austauschen kannst. Auf diese Weise wissen du und deine Empfänger, dass die E-Mails sicher und rechtmäßig sind.

3. Hüte dich vor bösartigen Downloads und Pop-Ups

Wie bei verdächtigen E-Mails ist es auch hier wichtig, darauf zu achten, was du herunterlädst und woher du es nimmst. Wenn du auf Links zum Herunterladen von Anwendungen oder Spielen aus nicht vertrauenswürdigen Quellen klickst, ist das eine Einladung an Cyberkriminelle und bösartige Angriffe.

Bei Pop-ups ist das nicht anders. Wie bereits erwähnt, nutzen Cyberkriminelle manipulative Methoden, um dich dazu zu bringen, auf ihre infizierten Links zu klicken.

4. Überprüfe Webseiten und Dateien auf Sicherheit

Die Sicherung deiner Webseite sollte für dich oberste Priorität haben. Unabhängig davon, ob du eine kleine oder eine große Webseite hast, musst du die Sicherheit deiner Webseite regelmäßig überprüfen, um zu verhindern, dass sie mit Malware infiziert wird.

Du solltest auch die einzelnen Dateien auf deiner Webseite genau im Auge behalten. Ein solides und regelmäßig durchgeführtes Verfahren zur Überwachung der Dateiintegrität kann dir helfen, potenzielle Angriffe zu erkennen, bevor sie ausgelöst werden.

Wenn deine Webseite nicht sicher ist, kann sie nicht nur mit Malware infiziert werden, sondern auch eine Reihe bösartiger Angriffe auf andere Webseiten und die Geräte der Nutzer/innen auslösen. Außerdem wird es dein SEO-Ranking bei Google senken. Das Letzte, was du willst, ist, dass es im Internet zu einem Showdown der Malware-Angriffe kommt!

5. Führe regelmäßige Datensicherungen durch

Ein Backup der Daten auf deinem persönlichen Computer oder dem deines Unternehmens ist sehr wichtig. Ein Backup schützt dich zwar nicht vor Malware-Angriffen, aber es hilft dir, deine Daten wiederherzustellen, wenn du z. B. von Ransomware oder einer anderen bösartigen Bedrohung infiziert wirst.

Um eine gesunde Datensicherung durchzuführen, solltest du mehr als eine Kopie deiner Daten anlegen. Es ist auch besser, zwei verschiedene Datenträger zu verwenden, um deine Daten für den Fall eines Angriffs zu speichern. Du kannst dich sogar dafür entscheiden, eine Kopie deiner Daten an einem sicheren Ort außerhalb deines Unternehmens aufzubewahren.

Zusammenfassung

Da du nun einen Überblick über die verschiedenen Arten von Malware und deren Bekämpfung hast, raten wir dir dringend, in solide und vertrauenswürdige Datensicherheitsmaßnahmen zu investieren.

Außerdem empfehlen wir dir, dich über die neuesten Cybersicherheitsrisiken auf dem Laufenden zu halten und deine Systeme und Programme regelmäßig zu aktualisieren.

Hast du noch andere Tipps zur Vermeidung von Malware? Lass es uns in den Kommentaren wissen!