Ok, state lavorando a casa, ma state pensando anche alla sicurezza mentre lo fate? Ci sono alcuni importanti consigli sulla sicurezza del lavoro da casa da considerare per tenere al sicuro tutti i vostri dati.

Lavorare da casa può essere tranquillo e anche divertente. È una forma di lavoro che esiste da decenni ma che ha guadagnato popolarità da quando è iniziata l’attuale pandemia globale.

Il problema è che lavorare da casa porta con sé anche rischi di sicurezza informatica, specialmente per le piccole imprese che non hanno un’adeguata infrastruttura IT. I dipendenti che non sono consapevoli dei requisiti di sicurezza possono causare molti danni a loro stessi e alla loro azienda.

Noi di Kinsta, abbiamo scelto il lavoro da remoto fin dall’inizio e abbiamo sempre posizioni aperte per chi cerca lavoro da remoto.

Ecco perché con questa guida completa vi aiuteremo a conoscere i più comuni rischi di sicurezza informatica in cui potreste incorrere mentre lavorate da casa. Condivideremo anche importanti consigli sulla sicurezza del lavoro da casa per aiutarvi a mantenere tutto al sicuro mentre lavorare online.

Continuate a leggere!

6 Rischi Comuni per la Sicurezza del Lavoro da Casa

Prima di passare ai consigli su come rimanere al sicuro online mentre si lavora da casa, diamo prima un’occhiata ai tipi comuni di attacchi informatici che possono colpire chi lavora dare remoto.

1. Phishing

Una delle più grandi minacce informatiche per chi lavora da remoto sono gli attacchi di phishing. Anche se le truffe di phishing sono nate a metà degli anni ’90, sono ancora diffuse e si sono fatte più sofisticate con l’avanzare della tecnologia.

Il phishing è un tipo di attacco informatico che mira a rubare dati riservati come numeri di carte di credito, dettagli di conti bancari e credenziali di accesso (per esempio nomi utente, password e numeri di identificazione personale). Non solo il phishing danneggia direttamente voi come individui/dipendenti, ma rappresenta anche un rischio per la sicurezza della vostra organizzazione o di chi gestisce la vostra azienda.

Quindi, come funziona il phishing?

L’aggressore si finge un’entità fidata per attirare la vittima a fare clic su un link dannoso, solitamente inviato tramite un’email o un messaggio di testo. Quando il destinatario apre il link infetto, installa involontariamente un malware o addirittura un ransomware sui suoi dispositivi.

Anche se il tipo più comune di truffa di phishing avviene via email, molti phisher usano altri mezzi di infezione, compresi gli SMS (smishing), le truffe a voce (vishing), le minacce basate sui social media o anche attraverso le chiavette USB.

Con la diffusione del COVID-19, i phisher stanno approfittando della pandemia per effettuare attacchi informatici via email che contengono link che affermano di avere informazioni importanti sul virus.

2. Password Deboli

Le password deboli sono un altro grande rischio per la sicurezza e una porta per gli hacker che portano scompiglio tra team e le aziende, specialmente le piccole e medie imprese. Ci credereste che basta una sola password debole perché gli aggressori possano violare un’intera rete?

Anche se molte aziende investono nella cybersicurezza per combattere le minacce alla sicurezza e le violazioni dei dati, le password deboli usate dai dipendenti rendono facile per gli hacker accedere non solo ai loro computer personali ma anche ai dati aziendali.

Il 2020 Verizon Data Breach Investigations Report ha rivelato che l’81% del totale delle violazioni di dati è dovuto all’utilizzo di password deboli. Questa è una percentuale enorme.

Gli aggressori usano molti metodi diversi per violare le password, come il credential stuffing, gli attacchi a dizionario, gli attacchi di forza bruta e quelli rainbow table. Vediamoli brevemente uno per uno

Credential Stuffing

Questo è uno degli attacchi più comuni usati dagli hacker eseguendo automaticamente interi database di credenziali di accesso violate nei moduli di login del sito web di destinazione. In questo tipo di attacco, gli hacker fanno affidamento sul fatto che molti utenti usano le stesse password e loro variazioni.

Attacco a Dizionario

Questo è un tipo di attacco alle password in cui gli hacker usano un dizionario di parole comunemente usate che si vedono spesso nelle password. Gli individui che usano parole o frasi reali nelle loro password sono altamente vulnerabili a questo tipo di attacco.

Attacco di Forza Bruta

Questo è un altro tipo di attacco a forza bruta in cui gli hacker inviano il maggior numero possibile di combinazioni di password (lettere, numeri e simboli) finché una password non viene decifrata.

Attacchi Rainbow Table Attack

Questo attacco di hacking usa una tabella hash arcobaleno che contiene i valori utilizzati per criptare le password e le frasi di accesso. È simile all’attacco a dizionario, ma gli hacker usano una tabella invece di una lista di parole.

3. Reti WiFi Non Protette

Anche se lavorare da casa ha i suoi vantaggi, se vi connettete a una rete WiFi non protetta, come le reti WiFi pubbliche disponibili in caffetterie, ristoranti, hotel, biblioteche, spazi di co-working o aeroporti, questo potrebbe creare problemi di sicurezza sia a voi che al vostro datore di lavoro.

Una rete WiFi pubblica è come una Disneyland per gli hacker e i criminali informatici: permette loro di entrare facilmente nei dispositivi e rubare i vostri dati personali e la vostra identità.

Gli hacker usano alcune tecniche popolari per attaccare il vostro computer o smartphone mentre state usando una rete WiFi non protetta. Discutiamone alcune.

Attacco Machine-in-the-Middle (MITM)

Questo è un attacco di intercettazione in cui un hacker può intercettare i dati trasmessi tra un client (il vostro dispositivo) e il server a cui siete connessi. L’hacker ha quindi la possibilità di comunicare con voi attraverso siti web o messaggi falsi per rubare le vostre informazioni. Le reti WiFi pubbliche sono obiettivi comuni perché sono poco criptate o non lo sono affatto.

Attacco Evil Twin

Questo è un tipo di attacco informatico MITM in cui gli hacker approfittano delle reti WiFi poco criptate o non criptate (di solito WiFi pubblico/hotspot) per creare una falsa rete WiFi con un falso punto di accesso (evil twin). Una volta che vi unite a questa falsa rete, condividete inconsapevolmente tutte le vostre informazioni con l’hacker.

4. Usare Dispositivi Personali per il Lavoro

Alcune organizzazioni forniscono ai loro dipendenti dei dispositivi per il lavoro da remoto, ma la maggior parte delle aziende permette ancora ai loro dipendenti di usare i loro dispositivi personali (per esempio computer portatili, desktop, tablet e smartphone). Il risultato? Un numero crescente di violazioni della sicurezza e dei dati.

Quando i dipendenti lavorano da casa con i loro dispositivi personali, spesso non considerano che questi dispositivi non sono basati sull’infrastruttura IT della loro azienda, né condividono le stesse misure di sicurezza. Ecco perché i dispositivi personali sono più vulnerabili alle minacce informatiche.

Inoltre, i dipendenti che lavorano da casa usando i loro dispositivi personali possono visitare qualsiasi sito web che desiderano e installare qualsiasi app o programma software che altrimenti potrebbe essere bloccato da un datore di lavoro per motivi di sicurezza, rendendoli un facile bersaglio per attività malevole e hacker.

5. Malware e Virus

Malware e virus sono diventati molto sofisticati, creando seri problemi alle aziende e agli individui, specialmente durante questi tempi difficili della pandemia. Scarse misure di sicurezza e comportamenti sconsiderati dei dipendenti portano alla diffusione di malware e virus.

Un attimo: malware e virus non sono la stessa cosa?

La risposta è no. Mentre i virus sono un tipo di malware, non tutto il malware è un virus.

Malware è un termine collettivo per qualsiasi software maligno creato per infettare e causare danni al sistema ospite o al suo utente. Ci sono diversi tipi di malware, compresi virus, worm, trojan, ransomware, spyware e adware, e scareware.

Un virus informatico è un tipo di malware creato per replicarsi e diffondersi su più dispositivi il più ampiamente possibile attraverso siti web infetti, applicazioni, email, dispositivi di archiviazione rimovibili e router di rete, proprio come un virus biologico. Lo scopo di un virus informatico è quello di causare più danni possibili all’insaputa dell’utente. Può diffondersi facilmente attraverso i server e distruggere i siti web.

6. Condivisione di File Non Criptati

Se pensate che malware, virus e hacker siano pericolosi, la condivisione di file non protetta è altrettanto pericolosa e ancora più rischiosa per il lavoro a distanza.

I dipendenti da remoto possono inavvertitamente mettere a rischio i dati aziendali critici attraverso pratiche sbagliate. La condivisione di file attraverso email non criptate rende più facile agli hacker intercettare quelle email e rubare le informazioni.

L’utilizzo di file sharing cloud economici e poco sicuri come le unità di archiviazione cloud personali è un altro fattore di rischio. Inoltre, i dipendenti che utilizzano la condivisione di file peer-to-peer (P2P) rappresentano una minaccia per la loro azienda poiché chiunque può avere accesso ai file di dati sui loro dispositivi, compresi gli hacker.

Le chiavette possono anche essere pericolose se infettate da malware in quanto possono facilmente aggirare la sicurezza della rete. Le cose peggiorano se un/a dipendente imposta il suo sistema per l’avvio automatico di una chiavetta, il che permette l’accesso a contenuti dannosi.

Consigli su Come Proteggere i Dati Quando Si Lavora da Casa

Ecco la nostra carrellata dei migliori consigli di sicurezza informatica per lavorare in sicurezza da casa. Consultate prima il vostro datore di lavoro per assicuravi che entrambi siate sulla stessa linea d’onda.

1. Investire in un Buon Software di Sicurezza

Ci sono numerose marche di software di sicurezza sul mercato che vi aiutano a difendervi dalle minacce alla sicurezza informatica. La maggior parte di queste applicazioni software proteggono i vostri dispositivi da una vasta gamma di minacce che potrebbero verificarsi allo stesso tempo.

Al giorno d’oggi, esistono moltissimi software per diversi tipi di attacchi, tra cui antivirus, antimalware, bloccatori di tentativi di hacking e difesa DDoS. Alcuni programmi sono gratuiti mentre altri sono a pagamento, con prezzi che vanno da economici (2 dollari) a costosi (120 dollari) a seconda delle caratteristiche di protezione che offrono.

Ma, dato che le minacce informatiche sono in continua evoluzione e diventano più forti per bypassare questi software, è meglio optare per le versioni a pagamento perché di solito sono più complete e includono funzioni di sicurezza più robuste per combattere le minacce pericolose.

Tenete presente che ciò che distingue un software di sicurezza affidabile da uno scadente è la frequenza dei suoi aggiornamenti. In altre parole, se il software si aggiorna continuamente, significa che sarà sempre all’erta ogni volta che una nuova minaccia viene introdotta nel mondo informatico.

2. Separare i Dispositivi di Lavoro dai Dispositivi Personali

Se lavorate da casa, è preferibile usare due dispositivi separati per il lavoro e per l’uso personale. In questo caso, se un dispositivo viene compromesso da una minaccia indesiderata, l’altro non verrà colpito.

Questo non vale solo per i vostri computer, ma per qualsiasi dispositivo collegato a internet che è aperto a rischi esterni. Questo include il vostro computer, il vostro dispositivo mobile, il vostro tablet, ecc. Si applica anche ad altri dispositivi come le unità di archiviazione portatili.

Se non avete già dispositivi separati, allora vi consigliamo vivamente di fare questo passo. Alcuni datori di lavoro forniscono ai loro dipendenti dispositivi di lavoro dedicati, e questo è successo soprattutto durante l’attuale pandemia. Se questo è il vostro caso, allora non avrete problemi.

Un altro passo importante che raccomandiamo è quello di tenere sempre dei backup separati ma continuamente aggiornati dei vostri file di lavoro importanti. In questo caso, potete usare i vostri dispositivi personali solo per questi backup, tranne, ovviamente, se queste informazioni sono altamente riservate.

3. Mantenere il Sistema Operativo Aggiornato

La maggior parte dei principali sistemi operativi hanno i loro strumenti di difesa come i firewall per evitare che alcune minacce colpiscano il vostro dispositivo. Come per il software di sicurezza, questi strumenti devono essere costantemente aggiornati per stare al passo con le nuove minacce introdotte.

Questi strumenti vengono aggiornati con l’aggiornamento del sistema operativo. Ecco perché è altamente raccomandato mantenere sempre aggiornati i sistemi operativi su tutti i vostri dispositivi.

La maggior parte dei sistemi operativi vi dà l’opzione di scegliere se fare aggiornamenti automatici o manuali. Vi raccomandiamo di mantenere l’opzione automatica per fare in modo che gli aggiornamenti partano non appena sono disponibili.

Un altro punto importante è assicurarsi che il sistema operativo che state utilizzando sia autentico al 100%. Questo è più comune con Microsoft Windows che con altri sistemi operativi, in quanto alcune persone installano una copia di Windows senza avere la chiave di attivazione corretta necessaria per mantenere tutti i suoi strumenti di sicurezza integrati correttamente funzionanti.

4. Mantenere il Software Aggiornato

Gli aggiornamenti del software non sono limitati al vostro sistema operativo; altra cosa fondamentale è mantenere sempre aggiornati tutti i software e i programmi che usate sui vostri dispositivi, specialmente i programmi che funzionano con connessione a Internet.

Questo include, per esempio, i browser e i programmi di comunicazione (Zoom, Skype, Whatsapp Messenger, ecc.), giusto per citarne alcuni. Tutti questi programmi di solito hanno le loro misure di sicurezza incorporate che, come ogni software di sicurezza, richiedono aggiornamenti regolari per affrontare qualsiasi nuova minaccia.

Sui vostri dispositivi di lavoro è anche importante installare solo i programmi di cui avete effettivamente bisogno per il lavoro e tenere tutti gli altri programmi come i giochi, le applicazioni di streaming e così via sui dispositivi personali. Questo fa coppia con il consiglio già visto di separare i dispositivi di lavoro da quelli personali.

5. Proteggere la Rete WiFi

Oggi, quasi tutte le case usano una rete internet wireless, o WiFi, invece di un cavo ethernet cablato. Come sapete, per connettervi alla rete è necessaria una password che avrete creato al momento dell’impostazione del router. Questa password è un fattore importante nel determinare se la vostra rete internet domestica è sicura o meno.

Il risultato meno dannoso della penetrazione della vostra rete è il rallentamento della velocità di internet poiché diversi dispositivi indesiderati vi sono collegati e la utilizzano. Tuttavia, possono verificarsi problemi più seri, come i crimini informatici commessi da altre parti che usano la vostra rete e che ricondurranno a voi .

Se avete un vicino ficcanaso con qualche abilità tecnica, c’è sempre il rischio che scopra la vostra password e penetri nella vostra rete. Ecco perché è importante avere una password complessa, ma non così complessa da dimenticarla.

Non finisce qui. Dovreste anche cambiare la password di tanto in tanto per mantenerla ancora più sicura. Infine, non dimenticate di installare regolarmente gli aggiornamenti del firmware per proteggere la rete da qualsiasi nuova vulnerabilità.

Se state lavorando in una rete pubblica (caffetteria, hotel, ecc.), vi raccomandiamo di scegliere l’opzione per mantenere il vostro dispositivo invisibile sulla rete (controllate le opzioni di condivisione quando vi connettete alla rete).

6. Usare una VPN

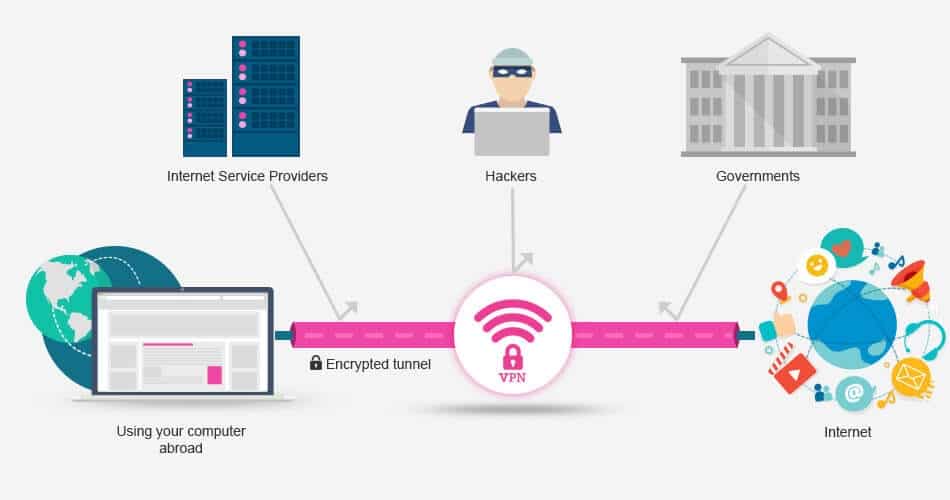

Una rete privata virtuale (VPN) è meglio conosciuta per bypassare le geolocalizzazioni online e accedere ai siti web di streaming che sono bloccati in alcune località del mondo. Tuttavia, le VPN sono usate anche per ragioni di sicurezza. Per esempio, criptano la vostra connessione e mettono al sicuro tutti i vostri dati di navigazione da violazioni indesiderate.

Quando vi connettete a una VPN, invece di passare attraverso i server dell’internet service provider (ISP), i vostri dati passano attraverso i server dell’azienda VPN. In questo processo, il vostro IP viene cambiato, nascondendo così la vostra vera identità online.

Oggi esistono numerosi nomi di VPN sul mercato, e tutti servono più o meno allo stesso scopo. Tuttavia, ci sono alcuni fattori chiave da considerare quando si sceglie una VPN.

Prima di tutto, dovete assicurarvi che la VPN che scegliete funzioni effettivamente nel vostro paese, dato che diversi paesi ne bloccano l’uso. Potete scoprirlo chiedendo all’assistenza clienti della VPN prima di abbonarvi.

Altri fattori includono i livelli di crittografia che la VPN supporta (L2TP, OpenVPN, ecc.) e il numero e la posizione dei suoi server. Il livello di crittografia può determinare se una VPN è abbastanza sicura o meno. Molte VPN oggi supportano più livelli di crittografia, che sono adatti a diverse situazioni.

Il numero e la posizione dei server VPN determinano se troverete o meno un server abbastanza vicino alla vostra posizione geografica per beneficiare di velocità di connessione più elevate. Più vicino è il server, migliore è la velocità di connessione.

Le VPN hanno diverse caratteristiche di sicurezza. Una caratteristica utile che potreste trovare è il kill switch. Lo scopo è quello di bloccare del tutto la vostra connessione internet nel caso in cui, per qualsiasi motivo, la connessione VPN cada inaspettatamente. Questo protegge i vostri dispositivi dall’esposizione durante questo calo di connessione.

Altre VPN offrono estensioni del browser e applicazioni per diversi dispositivi e sistemi operativi (Windows, Mac, iOS, Android, Linux, ecc.). In alcuni casi, potete anche impostare il router di casa per connettervi direttamente attraverso la VPN, proteggendo così allo stesso tempo tutti i dispositivi connessi alla rete.

7. Sicurezza Fisica

Quando lavorate dall’ufficio della vostra azienda, non è vostra responsabilità mantenere i dispositivi fisicamente al sicuro dai furti. Di solito è il personale di sicurezza a occuparsene, anche se in alcuni casi potrebbe esservi richiesto di chiudere a chiave il vostro ufficio o il computer prima di uscire.

Lo stesso concetto si applica a casa, ma le ragioni sono diverse. In ufficio, ci siete solo voi e lo staff tech in giro; a casa, invece, ci sono bambini, animali domestici, parenti o anche amici. Non stiamo dicendo che non potete fidarvi di loro o che danneggeranno intenzionalmente i vostri dispositivi di lavoro, ma avete comunque bisogno di tenere i dati al sicuro da manomissioni indesiderate.

Questo si può fare tenendo tutti i dispositivi e oggetti legati al lavoro (documenti, file, ecc.) chiusi a chiave in una stanza separata; in alternativa, quando non li state usando, teneteli chiusi a chiave in un armadio sicuro o in qualsiasi posto a cui solo voi potete accedere.

8. Usare un Browser e un Motore di Ricerca Sicuri

Sappiamo già che i browser e i motori di ricerca più popolari, come Google e Bing, raccolgono i vostri dati per i loro scopi pubblicitari. Questo è preoccupante quando si tratta del vostro lavoro, dato che probabilmente avete a che fare con informazioni sensibili.

Non fraintendeteci, non stiamo insinuando che questi motori di ricerca siano cattivi! Ma quando si tratta del vostro lavoro, la prudenza non è mai troppa. Ecco perché va bene usarli nella vita personale di tutti i giorni, ma è preferibile usare un’alternativa più attenta alla privacy quando si lavora.

Ci sono diverse alternative di motori di ricerca che servono a questo scopo. Il più popolare è DuckDuckGo. Non solo ha un motore di ricerca che raccoglie pochissimi dati, ma ha anche il suo browser per i dispositivi mobili che si fonda sullo stesso concetto di privacy.

A differenza della maggior parte dei motori di ricerca, DuckDuckGo non raccoglie alcuna informazione che riveli la vostra identità online. Invece, vi permette di navigare in internet senza un profilo utente, il che è utile per evitare annunci o risultati di ricerca personalizzati.

9. Fare il Backup dei Dati

Ci sono diversi fattori che possono causare la perdita dei vostri dati ed è per questo che mantenere dei backup separati ma continuamente aggiornati è uno dei consigli più importanti della nostra lista. Ci sono due modi principali per mantenere i backup: backup fisici e backup nel cloud.

I backup fisici sono il metodo più tradizionale che consiste nel mantenere un backup dei dati su un disco rigido separato o, più preferibilmente, su un disco rigido portatile. La frequenza con cui aggiornate i vostri backup dipende principalmente dal vostro carico di lavoro. In altre parole, più lavoro fate, più frequenti sono i backup richiesti (per esempio backup giornalieri, backup settimanali, ecc.).

A differenza delle unità di archiviazione fisiche, il cloud storage è basato su server remoti a cui potete accedere da qualsiasi dispositivo in qualsiasi parte del mondo. Potete anche condividere questo accesso con i vostri colleghi, dipendenti o datori di lavoro. Inoltre, il rischio che l’unità di archiviazione si danneggi e causi una perdita di dati è molto minore rispetto alle unità di archiviazione fisica che tenete con voi.

Oggi sono disponibili numerosi servizi di cloud storage, che variano nella disponibilità di capacità, caratteristiche e prezzo. I più popolari di questi servizi sono Google Drive, Dropbox, Microsoft OneDrive, Apple iCloud Drive e IDrive.

Il nostro consiglio? Investire in una soluzione di cloud storage altamente sicura per salvaguardare i dati e ricordarvi di proteggere voi stessi sul cloud.

10. Usare la Condivisione Crittografata dei File

Tutti i principali sistemi operativi oggi sono dotati di uno strumento di crittografia integrato che vi permette di crittografare tutti i file sul dispositivo. Tuttavia, dovete abilitarlo voi stessi, dato che questo strumento non è attivato di default. È più importante criptare i file condivisi tra voi e i voistri colleghi/dipendenti/datori di lavoro.

Questi file sono accessibili da più parti (le persone con cui li state condividendo) e quindi rischiano di essere esposti a violazioni indesiderate.

Non stiamo dicendo che criptare i vostri file impedirà completamente ai malintenzionati di mettere le mani sui vostri dati, ma sicuramente diminuirà molto le loro possibilità. E anche se accedono alle informazioni, queste saranno criptate, il che ne renderà difficile l’utilizzo.

11. Impostare l’Autenticazione a Due Fattori

L’autenticazione a due fattori (2FA) è una misura di sicurezza relativamente nuova che molti servizi stanno adottando per rendere più sicuri gli account degli utenti. Richiede un ulteriore passo di verifica per accedere a un account o per eseguire una transazione (come i servizi finanziari).

Per esempio, quando provate a comprare qualcosa online con la vostra carta di credito, alcuni servizi di carte richiedono di inserire una password monouso (one-time password o OTP) che viene inviata al vostro telefono via SMS. Per completare la transazione, dovete poi inserire questo codice per completare l’acquisto come un tipo di verifica di sicurezza. Questo aiuta a prevenire transazioni non autorizzate.

Un metodo simile viene utilizzato in molti casi, come quando dimenticate la vostra password e avete bisogno di resettarla. Alcuni servizi applicano questo metodo di default, mentre altri vi danno la possibilità di usarlo o disabilitarlo.

Ogni volta che vi viene richiesto, è altamente raccomandato accettare l’uso di 2FA per proteggere ulteriormente tutti i vostri account.

12. Usare Password Forti

Sia sul vostro telefono che sul computer, dovreste usare password imprevedibili che solo voi potete ricordare. Non devono essere lunghe, ma devono essere il più complesse possibile. La corretta gestione delle password è uno dei più importanti consigli sulla sicurezza del lavoro da casa che riceverete.

Questo significa che dovrebbero, come minimo, contenere sia numeri che lettere. Le vostre password dovrebbero contenere una combinazione di lettere maiuscole, lettere minuscole, numeri e caratteri non alfanumerici (punti interrogativi, simboli ampersand, ecc.).

Anche se raccomandiamo di avere password molto complesse per tutti gli account, non dovrebbero essere così complicate da finire nel dimenticatoio.

È anche importante evitare di usare una sola password per tutti i vostri account. Se le password multiple sono troppo difficili da ricordare, potete sempre usare un gestore di password.

Un gestore di password affidabile vi aiuta a impostare password forti per tutti gli account e vi facilita l’inserimento delle credenziali di accesso a qualsiasi sito, il tutto senza che dobbiate fare lo sforzo mentale di ricordare le vostre password. Questi gestori facilitano anche il processo di aggiornamento periodico delle password.

I gestori di password possono essere usati a livello personale o aziendale, aiutando tutti i vostri dipendenti a mantenere i loro account sicuri e aggirando il rischio che uno o più dipendenti causino una violazione dei dati per colpa di password deboli.

13. Attenzione ai Siti di Phishing

Questo può sembrare rudimentale: non fate clic su link sospetti.

Sembra semplice, vero?

Beh, è un po’ più complesso di così. Siamo sicuri che ormai non vi farete fregare dall’email truffa del principe nigeriano, ma i phisher oggi stanno diventando molto più subdoli.

Mentre lavorate, dovreste fare clic solo su link relativi al lavoro e da fonti fidate. Se un’email sembra in qualche modo sospetta, non apritela. E se vi incuriosisce qualcosa che avete ricevuto, come un link che sostiene di contenere importanti informazioni sul COVID-19, controllate prima che si tratti di fonti fidate (per esempio OMS, Ministero della Sanità, ecc.). È anche importante imparare a identificare un sito web sicuro.

Se il vostro lavoro richiede una fase di ricerca e navigazione in siti web sconosciuti, non fatevi tentare dai diversi annunci visualizzati su quei siti web. Attenetevi alle informazioni che stavate cercando e lasciate il sito web.

14. Bloccare i Dispositivi

Questo consiglio vale sia per il vostro smartphone che per il vostro computer. Quando non li state usando, teneteli sempre bloccati con una password. Oltre alle password, alcuni telefoni al giorno d’oggi usano per lo sblocco anche il riconoscimento delle impronte digitali, pattern, riconoscimento facciale e diversi altri metodi.

Quando lavoravamo in ufficio, ci veniva sempre richiesto di chiudere a chiave i nostri computer quando non eravamo presenti per evitare accessi non autorizzati e che le nostre informazioni di lavoro fossero compromesse.

Questo vale anche quando siamo a casa, ma per ragioni diverse. Per esempio, non potete rischiare che i vostri figli accedano al computer e rovinino il vostro lavoro. Assicuratevi di usare password forti per bloccare i vostri dispositivi.

15. Usare Indirizzi Email Multipli

Proprio come abbiamo già visto per la separazione tra dispositivi di lavoro e per l’uso personale, lo stesso vale per gli indirizzi email. Avere un account di posta elettronica separato per il lavoro e un altro per uso personale è importante per evitare che uno dei due venga colpito se l’altro viene compromesso in qualche modo.

Vi fa anche sembrare più professionali, specialmente se siete freelance che trattano con diversi clienti. Siamo onesti: siamo stati tutti nella situazione di avere un imbarazzante indirizzo email personale a un certo punto della nostra vita. Questo era divertente quando lo si usava per i social media o per la scuola, ma è una storia diversa in un ambiente di lavoro.

La separazione non deve per forza essere solo tra lavoro e uso personale. Potete avere diversi account per scopi diversi. Per esempio, potete avere un account per il lavoro, un altro per gestire le finanze (banche, trasferimenti di denaro, ecc.), uno per i social media e uno per tutti gli altri usi personali.

Più account usate, più sarete al sicuro. Tuttavia, non esagerate o finirete per dimenticare le password, gli stessi indirizzi email, o confondervi sullo scopo per cui avevate impostato quell’indirizzo email.

16. Abilitare la Pulizia da Remoto

Questa funzione non è utile solo per i vostri dispositivi di lavoro ma anche per quelli personali. La maggior parte dei sistemi operativi oggi ha una funzione che vi permette di cancellare l’intera memoria da remoto. Questo è utile se il vostro dispositivo viene perso o rubato e quindi evitare che tutti i dati cadano nelle mani sbagliate.

Prima di abilitare questa funzione o di usarla, assicuratevi di avere dei backup aggiornati su un dispositivo separato o basato sul cloud (come menzionato in precedenza). Se il vostro dispositivo viene perso o rubato e questa funzione è abilitata, una volta che il dispositivo è acceso e connesso a internet potrete cancellare tutti i dati presenti da qualsiasi altro dispositivo, in qualsiasi parte del mondo si trovi.

17. Fare Attenzione alle App di Terze Parti

Sicuramente non tutte le app che usate per lavoro sono create dalla vostra azienda e probabilmente vi affidate a qualche app di terze parti. Non potete sempre essere sicuri che queste app, o i fornitori di servizi di terze parti, stiano prendendo le vostre stesse precauzioni di sicurezza e quindi è sempre meglio assicurarsi che le app che usate siano affidabili.

Il modo migliore per sapere se queste app sono sicure o meno è quello di leggere le valutazioni sulla sicurezza che hanno ricevuto sui siti web di recensioni. È come fare un controllo sul background di un potenziale cliente o partner commerciale. Ci sono numerosi siti web ben noti là fuori che sono specializzati in questo tipo di recensioni.

18. Abilitare il Controllo degli Accessi

Il controllo degli accessi è un elemento fondamentale della sicurezza dei dati, soprattutto quando si lavora in remoto. È un metodo per garantire che i dipendenti siano davvero chi dicono di essere. Quando si tratta di lavorare da casa, il controllo degli accessi logici dovrebbe essere una priorità assoluta.

Per controllo dell’accesso logico, ci riferiamo alla creazione di un sistema automatizzato che può controllare la capacità di un utente di accedere alle risorse di sistema dell’azienda come reti, applicazioni e database. Il sistema può automaticamente identificare, autenticare e autorizzare gli utenti che tentano di accedervi.

Limitando virtualmente l’accesso ai dati di un’azienda, potete mettere al sicuro il vostro business e minimizzare le minacce alla sicurezza informatica come le violazioni e le fughe di dati.

19. Disattivare la Trasmissione dei Nomi delle Reti

Quando impostate la vostra rete WiFi a casa, potete scegliere di avere il nome della rete visibile per chiunque abbia il WiFi acceso sul proprio dispositivo o di averlo invisibile; per connettersi, l’utente deve digitare il nome della rete (disattivando la trasmissione del nome della rete).

Se qualcuno con cattive intenzioni non può vedere la vostra rete, non cercherà di violarla. Il primo passo per violare una rete è essere in grado di vederla. Se questa funzione è disattivata, il rischio che venga violata diminuisce notevolmente.

20. Supporto IT e Formazione sulla Sicurezza Informatica per i Dipendenti

Un piccolo consiglio: non saltate la formazione sulla sicurezza informatica della vostra azienda. Questo è molto importante, specialmente se la vostra azienda è passata alla modalità di lavoro da remoto.

Le aziende, d’altro canto, non possono evitare di impartire delle sessioni di formazione sulla sicurezza informatica per i loro dipendenti se vogliono mantenere il loro business a galla durante questi tempi difficili. Come dipendente, è importante partecipare a queste sessioni di sicurezza e seguire le politiche di sicurezza informatica della vostra azienda per proteggere voi stessi e la vostra organizzazione da qualsiasi minaccia informatica dannosa.

Riepilogo

Per concludere, sia organizzazioni che dipendenti devono prendere molto seriamente i rischi di sicurezza del lavoro da casa.

Anche se lavorare da casa si sta dimostrando una modalità di successo, spesso più produttiva e conveniente, senza prendere le giuste misure di sicurezza informatica, può trasformarsi in un vero incubo per dipendenti e aziende.

Tuttavia, se seguite i consigli di sicurezza discussi sopra, potrete godere di un’esperienza di lavoro remoto sicura ed efficiente.

Avete ancora qualche domanda su come mantenere i vostri dati al sicuro mentre lavorate da casa? Discutiamone nella sezione dei commenti!