O WordPress é responsável por mais de 43,6% da web, o que o torna o principal alvo de ataques cibernéticos. Com milhares de plugins e temas, as vulnerabilidades são constantemente descobertas e exploradas.

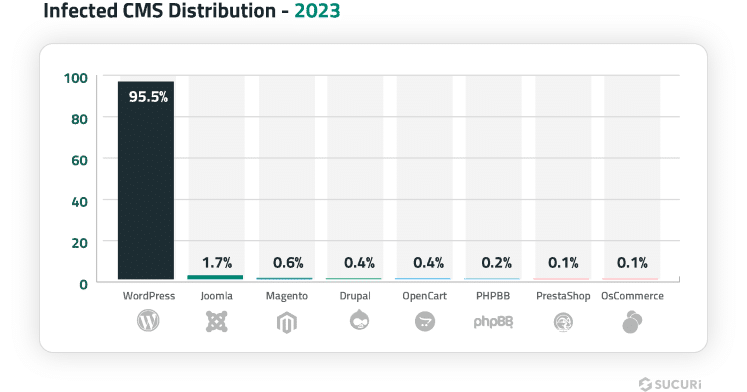

Em 2023, um estudo da Sucuri constatou que 95,5% de todas as infecções detectadas estavam em sites WordPress, um aumento em relação aos 83% registrados em 2017. Embora outras plataformas CMS, como Joomla (1,7%) e Magento (0,6%), também apresentem riscos de segurança, o WordPress domina tanto em termos de uso quanto de ataques.

Um dos principais motivos para isso é o software desatualizado. De acordo com a Sucuri:

- 39.1% dos sites CMS invadidos estavam executando versões desatualizadas no momento da infecção.

- 13.97% dos sites comprometidos tinham pelo menos um plugin ou tema vulnerável, o que torna os plugins e os temas os elos mais fracos.

- 49.21% dos sites infectados continham backdoors, como plugins falsos ou usuários administradores injetados, permitindo que os hackers recuperassem o acesso mesmo após a limpeza.

A boa notícia é que o WordPress melhorou muito nos últimos anos. Recursos como atualizações automáticas ajudaram a reduzir as vulnerabilidades no CMS principal. Entretanto, práticas de segurança inadequadas, como o uso de plugins nulos, senhas fracas e temas desatualizados, continuam a colocar os sites em risco.

Como descreve a documentação de segurança do WordPress:

Segurança não significa ter sistemas perfeitamente invulneráveis — isso seria inviável ou até impossível de manter. Na prática, segurança é sobre reduzir riscos, não eliminá-los por completo. Trata-se de aplicar, de forma razoável, os controles disponíveis para fortalecer sua proteção e diminuir as chances de ser alvo de ataques.

Com tudo isso em mente, a verdadeira pergunta é: como evitar esses riscos? Embora nenhum sistema seja totalmente imune, escolher o provedor de hospedagem certo é uma das formas mais eficazes de proteger seu site.

A seguir, vamos analisar as estratégias mais eficientes para proteger seu site WordPress e prevenir invasões.

1. Invista em uma hospedagem segura para WordPress

Um site WordPress seguro começa com um provedor de hospedagem seguro. Não importa quantos plugins de segurança você instale ou com que cuidado gerencie as atualizações, seu site estará em risco se o ambiente de hospedagem for vulnerável.

Muitos proprietários de sites se concentram em bloquear o próprio WordPress, mas ignoram onde o site está hospedado.

Um ambiente de hospedagem fraco deixa você exposto a ataques DDoS, infecções por malware, firewalls ineficazes e softwares de servidor desatualizados — todos explorados ativamente por hackers. Já uma hospedagem segura para WordPress reduz drasticamente sua responsabilidade ao bloquear tráfego malicioso, escanear ameaças e aplicar correções automaticamente.

Uma plataforma de hospedagem bem protegida deve incluir:

- Firewalls de nível empresarial e proteção contra DDoS para filtrar tráfego malicioso antes mesmo de chegar ao seu site.

- Verificação e remoção automatizadas de malware para detectar infecções antes que elas se espalhem.

- Isolamento seguro entre servidores, garantindo que, se um site for comprometido, os demais não sejam afetados.

- Atualizações e patches automáticos de software, garantindo que o ambiente do seu servidor esteja sempre atualizado.

- Backups diários e opções de restauração rápida para que, mesmo que algo dê errado, seu site possa ser recuperado instantaneamente.

A maioria dos ataques ao WordPress não ocorre por meio de técnicas sofisticadas. Eles acontecem porque plugins desatualizados, senhas fracas e servidores mal protegidos deixam brechas abertas. E, na maioria das vezes, os hackers começam explorando o servidor em busca dessas vulnerabilidades.

Segurança na Kinsta está integrada à infraestrutura

Desde o momento em que um site é implantado em nossa plataforma, ele conta com proteções de segurança de nível empresarial que atuam em segundo plano, bloqueando tráfego malicioso, impedindo ataques de força bruta e mantendo o software principal atualizado — sem que o proprietário precise fazer nada.

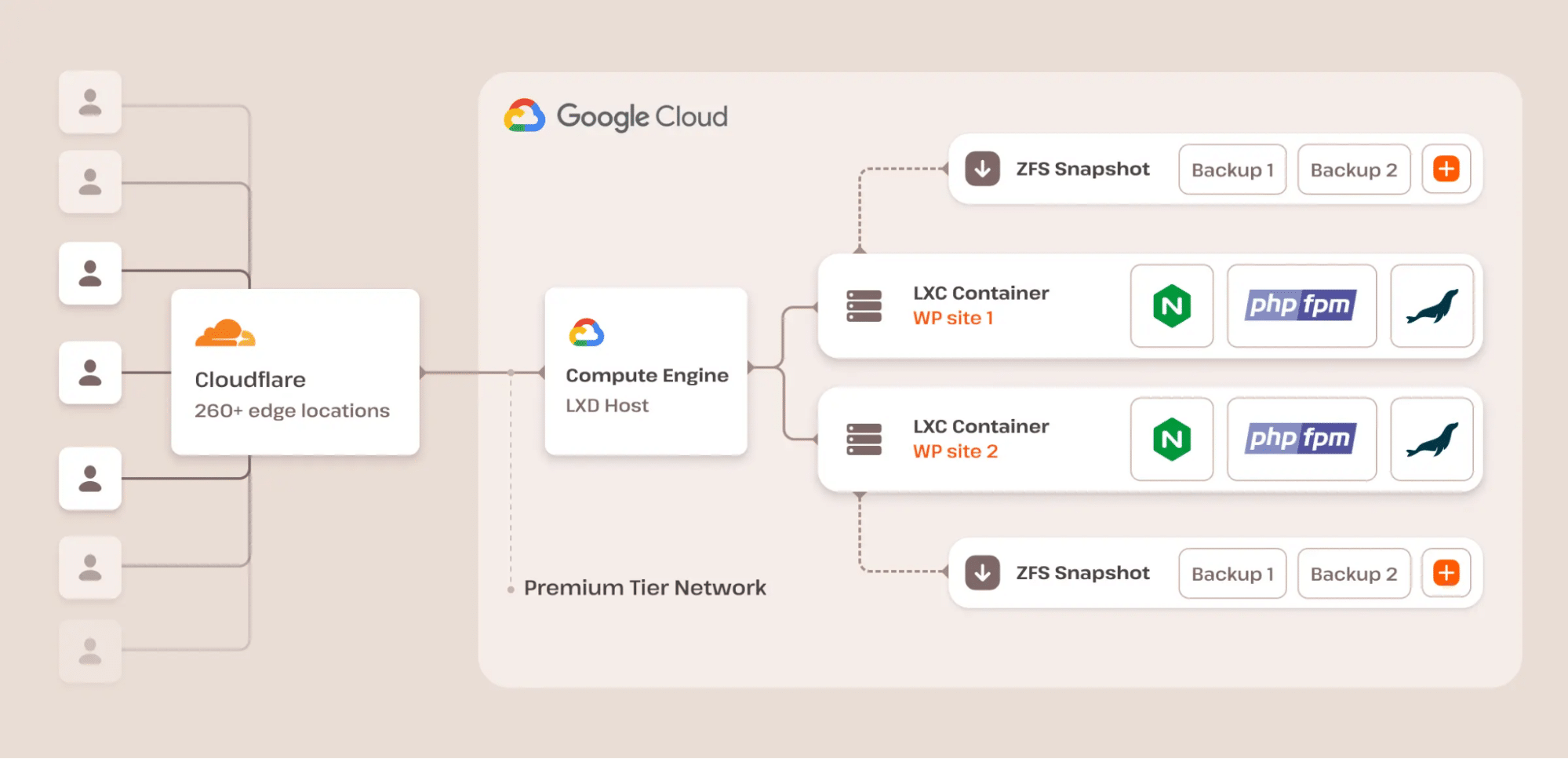

Além disso, todos os sites são completamente isolados usando a tecnologia de contêineres do Linux, o que significa que um site comprometido não pode afetar os outros. Esse nível de isolamento é raramente encontrado na hospedagem compartilhada tradicional, em que vários sites no mesmo servidor compartilham recursos e riscos.

Como mostrado em nossa arquitetura de hospedagem acima, todos os sites Kinsta são executados na rede de nível premium do Google Cloud Platform, beneficiando-se dos mais de 15 anos de inovações de segurança do Google, que também protegem serviços como o Gmail e a Pesquisa.

Além das proteções já mencionadas, a Kinsta também oferece:

- Firewall de nível empresarial do Cloudflare, filtrando o tráfego nocivo, que bloqueia bots maliciosos, tráfego suspeito e ataques de força bruta antes que atinjam seu site.

- Proteção contra DDoS, garantindo que seu site permaneça on-line mesmo quando alvo de ataques de alto volume.

- Atualizações automáticas para plugins e temas, garantindo que seu site permaneça atualizado com os recursos e patches de segurança mais recentes.

- Criptografia SSL gratuita, protegendo todos os dados trocados entre o seu site e os visitantes, com renovação automática de certificados SSL para evitar falhas de segurança.

- Backups diários, com cópias completas armazenadas por duas semanas, permitindo restauração instantânea em caso de ataque ou erro.

- Monitoramento do tempo de atividade em tempo real, com verificações a cada três minutos, ou seja, 480 verificações diárias para detectar problemas antes que eles se tornem graves.

- Suporte 24/7/365, fornecendo assistência em tempo real em 10 idiomas, sempre que você precisar, garantindo que o seu site esteja sempre funcionando de forma tranquila e segura.

A segurança não se trata apenas de reagir às ameaças, mas de preveni-las antes que aconteçam. Com a abordagem preventiva da Kinsta, proprietários de sites WordPress podem parar de se preocupar com malware, ataques DDoS e falhas no servidor, e focar no que realmente importa: expandir seus negócios.

2. Use a versão mais recente do PHP

O PHP é a base do seu site WordPress, portanto, utilizar a versão mais recente no servidor é essencial para garantir segurança, desempenho e estabilidade.

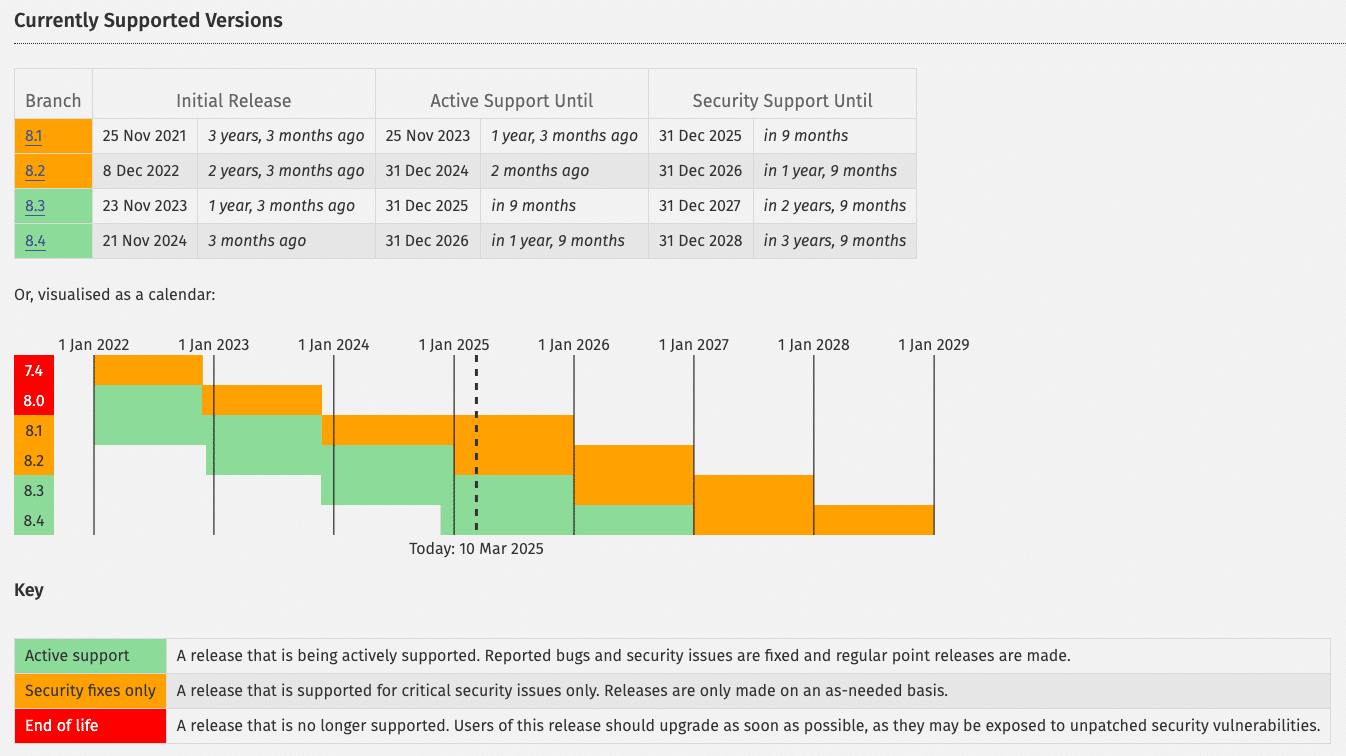

Cada versão principal do PHP recebe suporte ativo por dois anos, durante os quais as vulnerabilidades de segurança e os bugs são corrigidos regularmente. Quando uma versão chega ao fim de sua vida útil, ela não recebe mais atualizações, deixando qualquer site executado nela exposto a falhas de segurança não corrigidas.

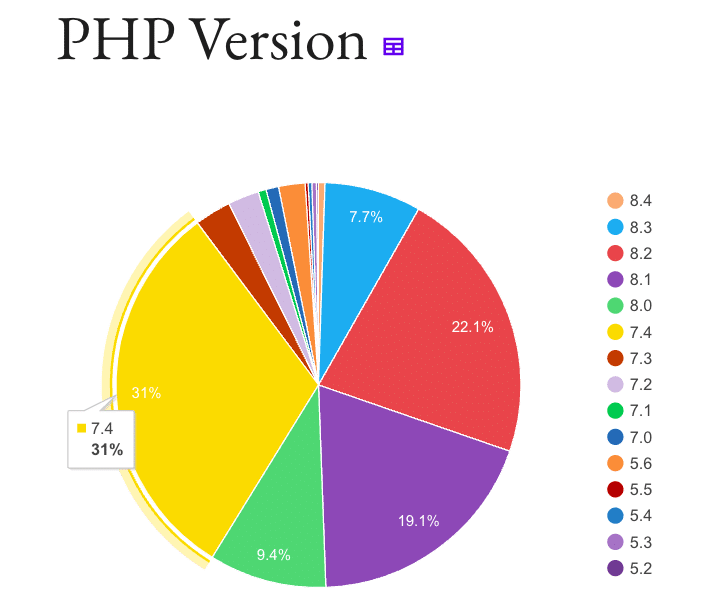

Mesmo assim, muitos sites WordPress ainda operam com versões desatualizadas. Segundo a página oficial de estatísticas do WordPress, apenas 49,4% dos sites usam PHP 8.1 ou superior. Isso significa que mais da metade ainda roda em versões antigas e sem suporte. O PHP 7.4, por exemplo — que perdeu suporte de segurança no final de 2022 — ainda alimenta 31% de todos os sites WordPress. Um número preocupante do ponto de vista da segurança.

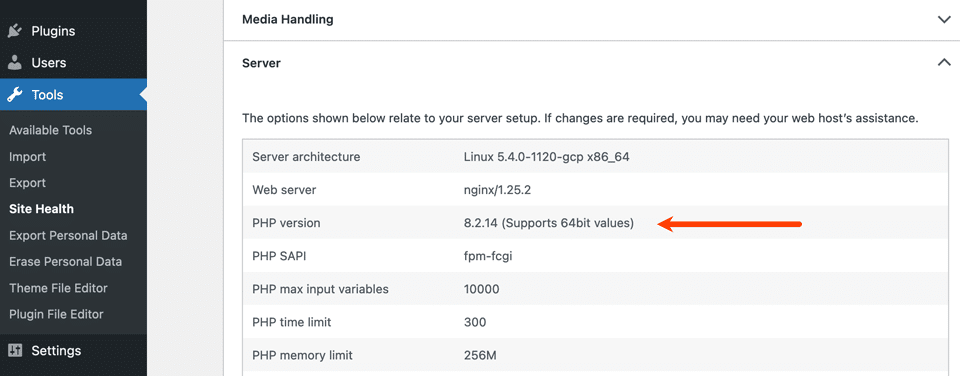

Se não tiver certeza de qual versão do PHP seu site está usando, você pode verificá-la no painel de hospedagem ou usar a ferramenta WordPress Site Health, que fornece um detalhamento de sua configuração atual.

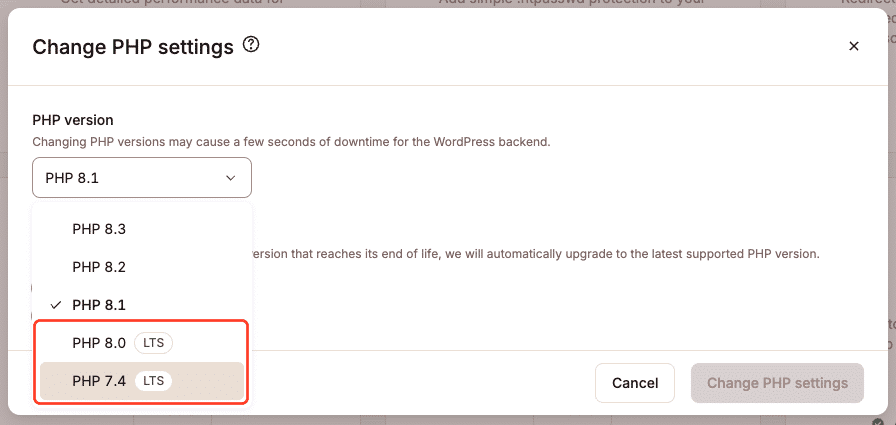

Na Kinsta, recomendamos usar o PHP 8.1 ou superior para alcançar o máximo em segurança e desempenho. Ainda assim, entendemos que muitos usuários — cerca de 40,4% — continuam dependendo de versões como PHP 7.4 e 8.0.

Para garantir que esses usuários continuem aproveitando um ambiente de hospedagem seguro, a Kinsta ainda oferece suporte a essas versões, mas incentiva fortemente a migração para versões mais recentes.

Você pode alternar entre as versões do PHP sem esforço. No painel MyKinsta, basta você acessar a aba Ferramentas, navegar até Configurações do PHP e clicar no botão Alterar para atualizar a versão do PHP do seu site instantaneamente.

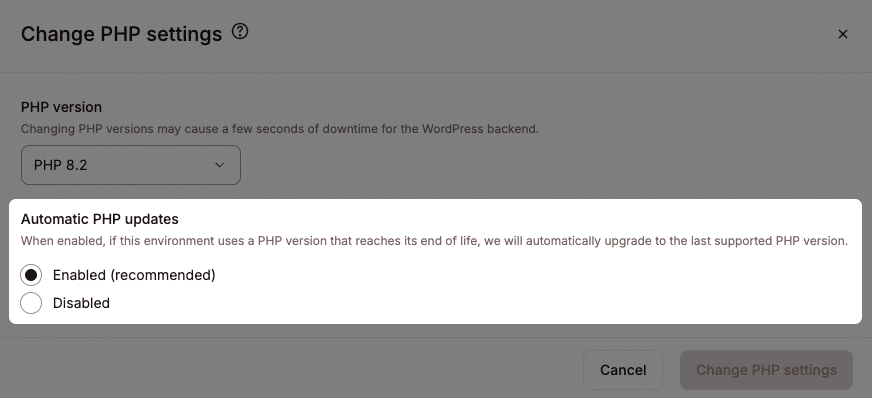

Para facilitar ainda mais as coisas, a Kinsta oferece atualizações automáticas de PHP. Se o seu site estiver sendo executado em uma versão PHP que está chegando ao fim da vida útil, nosso sistema o atualiza automaticamente para a versão mais recente suportada. Isso garante que seu site permaneça seguro e totalmente otimizado sem a necessidade de qualquer intervenção manual.

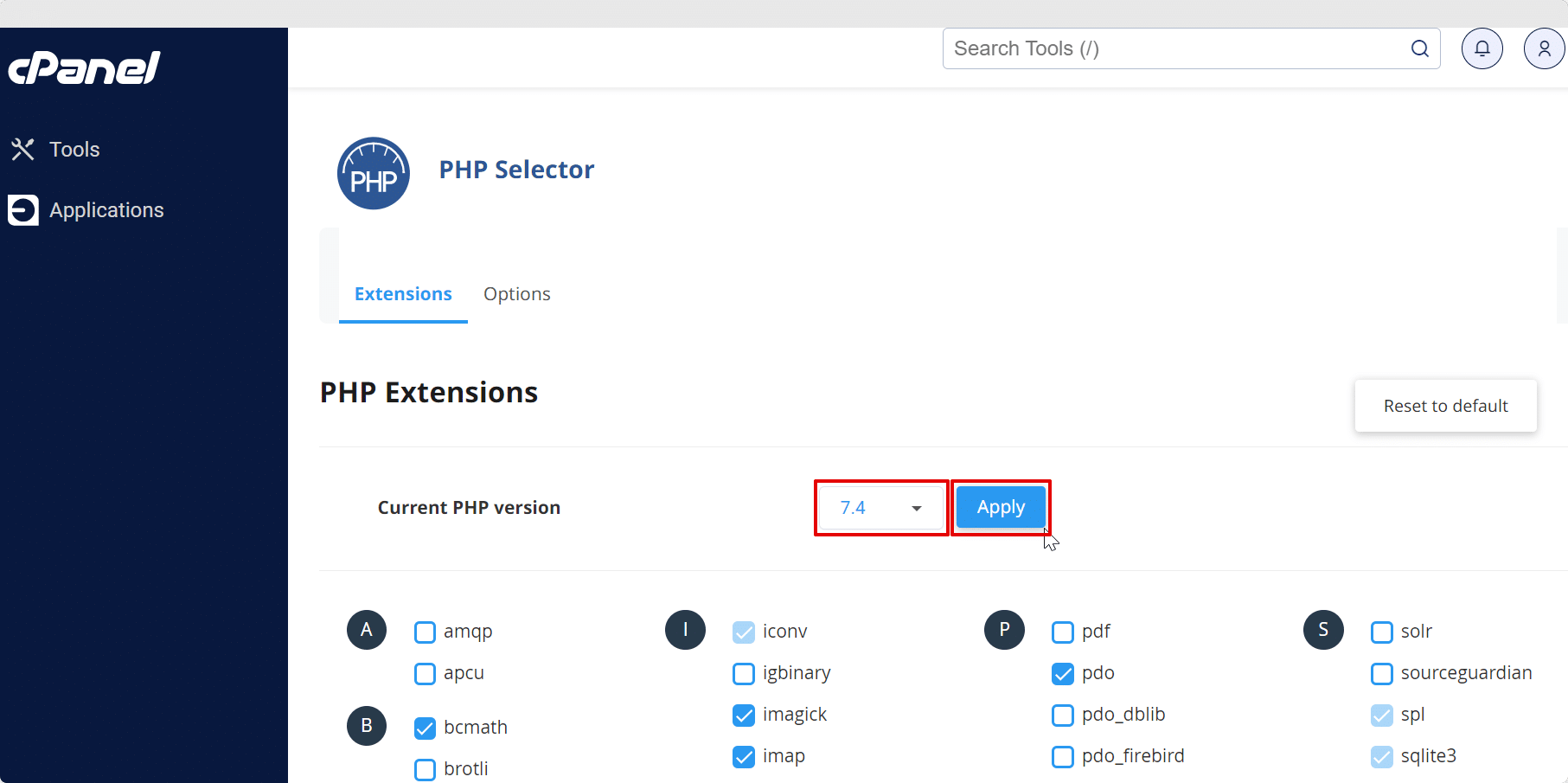

Se você utiliza um provedor de hospedagem com cPanel, normalmente é possível alterar a versão do PHP acessando a opção Selecionar Versão do PHP na seção Software.

3. Use sempre a versão mais recente do WordPress, dos plugins e dos temas

Outra forma essencial de reforçar a segurança do seu site WordPress é mantê-lo sempre atualizado. Isso inclui o núcleo do WordPress, plugins e temas — sejam eles do repositório oficial ou premium.

Essas atualizações não se referem apenas a novos recursos, elas geralmente contêm patches de segurança críticos que corrigem vulnerabilidades antes que os hackers possam explorá-las.

Nos primeiros anos do WordPress, o software principal enfrentava mais ameaças à segurança porque as atualizações nem sempre eram aplicadas a tempo. O WordPress deu um grande passo para melhorar a segurança com o lançamento da versão 3.7, que introduziu atualizações automáticas para versões menores, incluindo atualizações de segurança e de manutenção.

Esse recurso reduziu drasticamente o número de ataques baseados em versões desatualizadas do WordPress. Porém, embora o núcleo do WordPress esteja mais seguro hoje, os plugins e temas se tornaram o principal ponto de entrada para ataques.

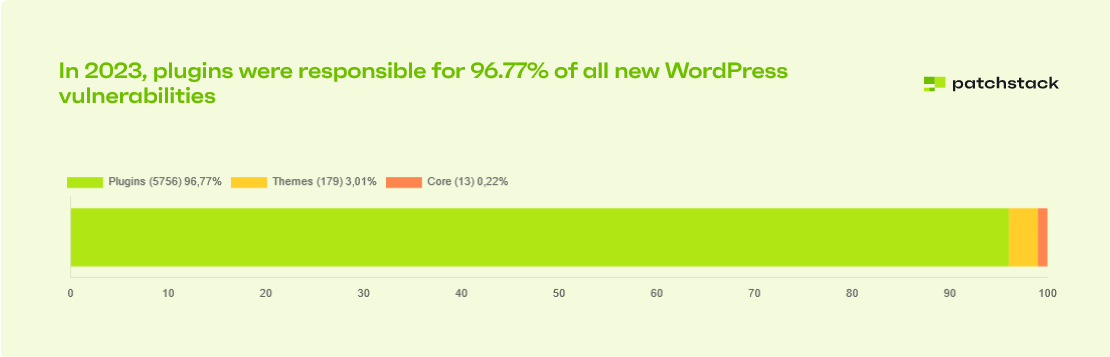

De acordo com a Patchstack, 96,77% de todas as novas vulnerabilidades do WordPress em 2023 vieram de plugins, enquanto os temas representaram apenas 3,01% e as vulnerabilidades do núcleo do WordPress foram inferiores a 1%.

Isso significa que o verdadeiro risco de segurança não é o WordPress em si, mas sim os plugins e temas de terceiros que ampliam sua funcionalidade.

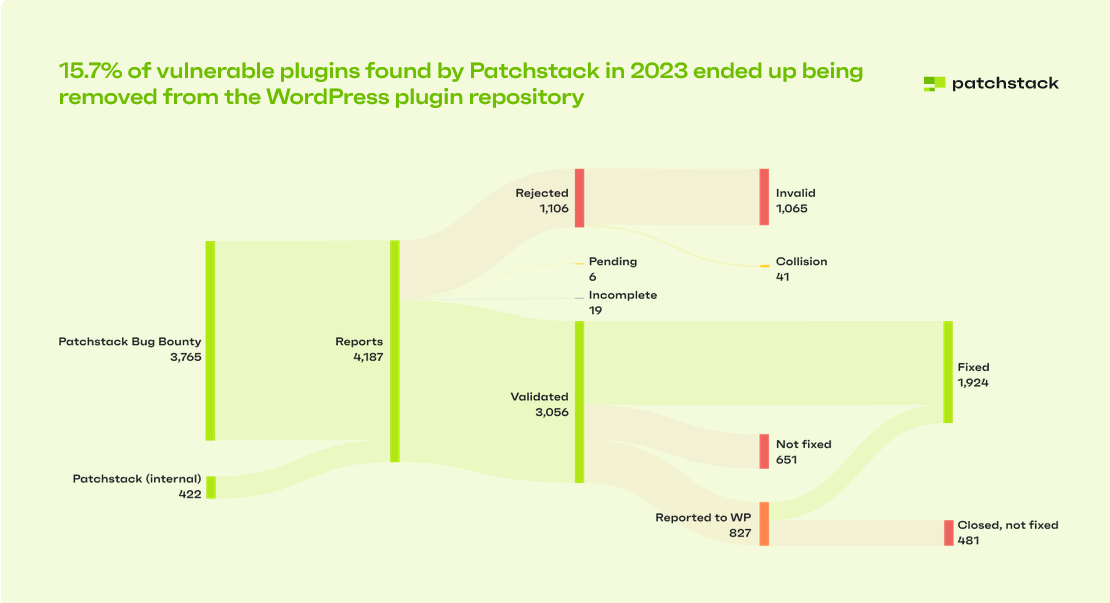

O risco é ainda maior quando os plugins são abandonados. Em 2023, a Patchstack relatou 827 plugins e temas vulneráveis à equipe do WordPress. Destes, 481 foram removidos do repositório por estarem abandonados — um aumento de 450% em relação a 2022, quando apenas 87 foram excluídos.

Isso significa que milhares de sites WordPress estavam executando plugins que não recebiam mais atualizações e eram alvos fáceis para os invasores.

Os plugins e temas são as maiores fontes de vulnerabilidades do WordPress, portanto, mantê-los atualizados deve ser uma prioridade máxima. No entanto, verificar manualmente se há atualizações em vários plugins, temas e sites pode ser muito trabalhoso.

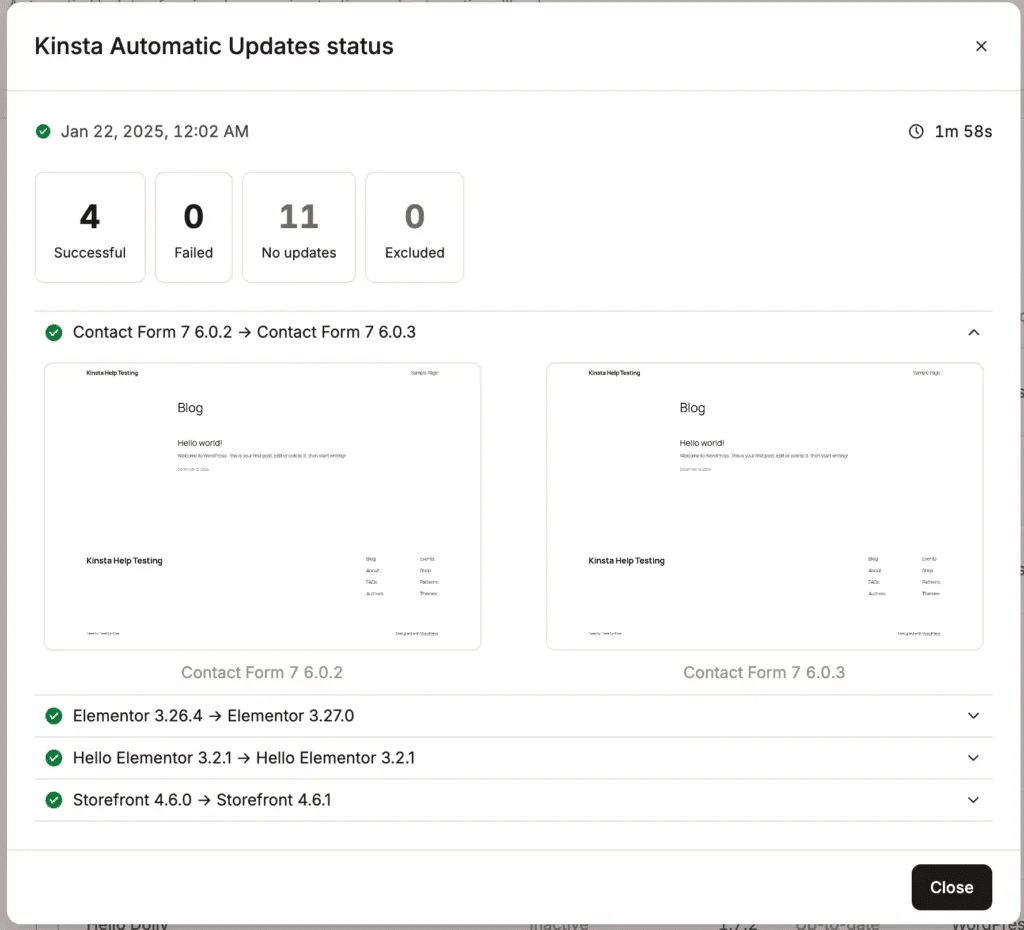

Na Kinsta, tornamos esse processo fácil com as Atualizações Automáticas da Kinsta. Esse recurso garante que todos os plugins e temas – ativos ou inativos – sejam atualizados diariamente. E qualquer novo plugin ou tema instalado entra automaticamente no sistema de atualizações da Kinsta, protegendo o site contra novas vulnerabilidades sem exigir ações manuais.

Para evitar problemas inesperados após as atualizações, a Kinsta executa testes de regressão visual em seu site. Isso significa que comparamos capturas de tela de suas páginas antes e depois de uma atualização para detectar alterações significativas. Você pode ler mais sobre esse recurso e como ele funciona em nossa documentação.

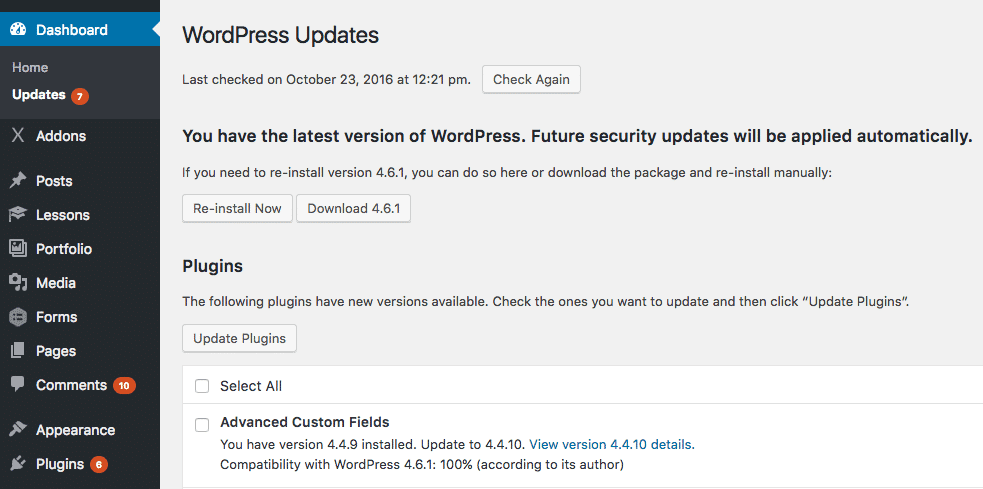

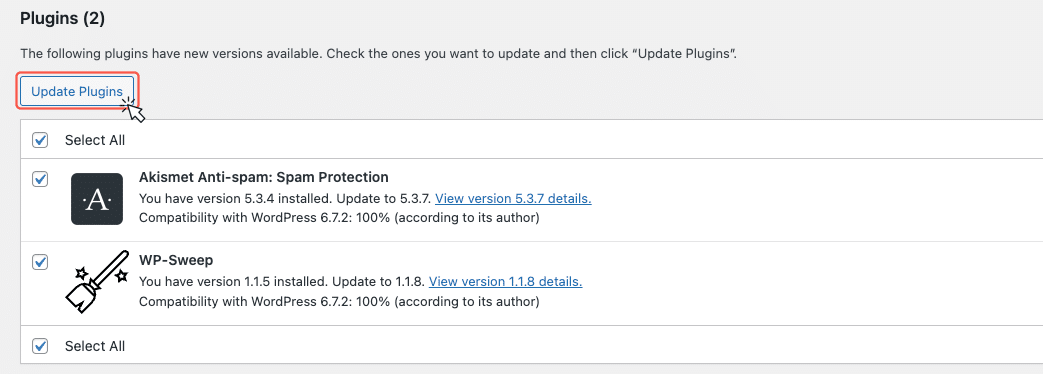

Para usuários que preferem o controle manual, você pode atualizar plugins e temas diretamente no painel MyKinsta ou na seção Atualizações do WordPress no painel de controle. Basta selecionar os plugins que você deseja atualizar e clicar em Atualizar Plugins.

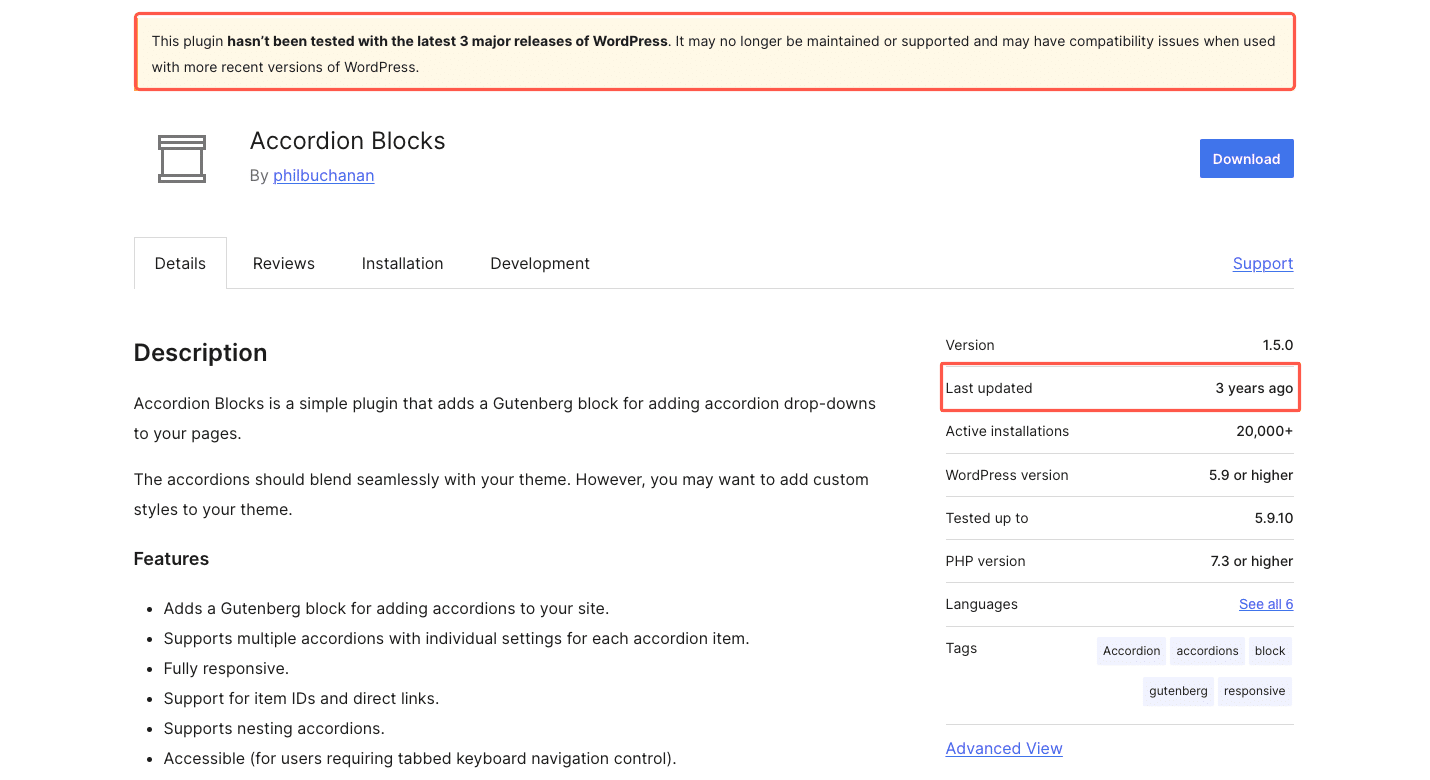

Também é importante ser seletivo quanto aos plugins que você instala. O Patchstack comprovou que muitos plugins no repositório do WordPress não são mais mantidos.

Antes de instalar um plugin, verifique a data da última atualização e leia as avaliações dos usuários. Se um plugin não for atualizado há muito tempo ou tiver classificações ruins, é melhor você procurar uma alternativa.

Conforme visto na imagem acima, o WordPress também sinaliza plugins desatualizados com um aviso no topo da listagem, facilitando a identificação de possíveis riscos.

Para se manter à frente das ameaças à segurança do WordPress, recursos como o WPScan, que rastreia mais de 10.000 vulnerabilidades no núcleo, nos plugins e nos temas do WordPress, e o Official WordPress Security Archive, que registra todas as alterações relacionadas à segurança, ajudam você a se manter informado sobre os riscos mais recentes.

Você pode reduzir drasticamente os riscos de segurança do seu site mantendo o WordPress, os plugins e os temas atualizados, usando um sistema de atualização confiável e sendo cauteloso na seleção de plugins.

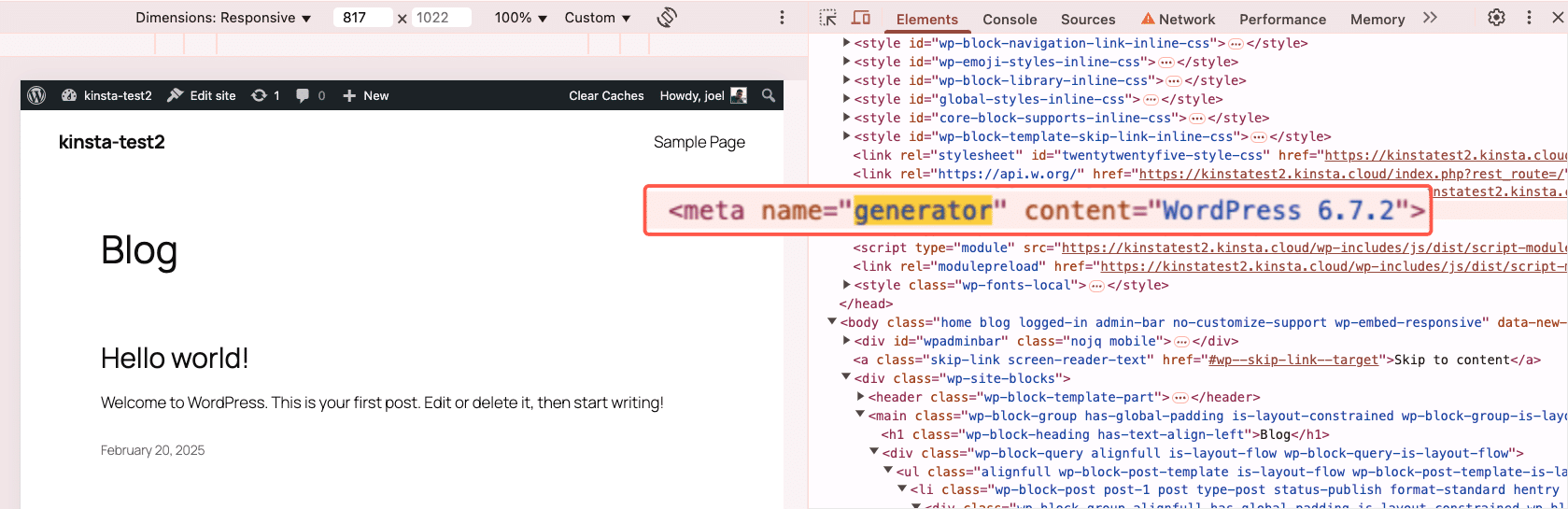

4. Oculte a versão do WordPress

Ocultar a versão do WordPress é outra maneira de reduzir os possíveis riscos de segurança. Se os hackers puderem ver que você está executando uma versão desatualizada do WordPress, isso tornará seu site um alvo para ataques que exploram vulnerabilidades conhecidas.

Por padrão, o WordPress exibe o número da versão no código-fonte HTML do seu site.

Embora a melhor abordagem seja sempre manter o WordPress atualizado, você pode remover o número da versão do código-fonte adicionando este snippet ao arquivo functions.php do seu tema:

function wp_version_remove_version() {

return '';

}

add_filter('the_generator', 'wp_version_remove_version');Para uma solução mais simples, o plugin Perfmatters permite que você oculte a versão do WordPress com um único clique, juntamente com outras otimizações de desempenho e segurança.

5. Bloqueie o administrador do WordPress

Embora a estratégia de “segurança pela obscuridade” não seja infalível, dificultar o acesso de hackers ao painel de controle do WordPress reduz consideravelmente a exposição a ataques de força bruta e bots maliciosos.

O caminho padrão de login, wp-admin, é um alvo comum. Se um invasor conseguir acesso ao painel, ele pode assumir o controle total do site — injetando malware, modificando arquivos ou até bloqueando o proprietário legítimo.

Reforçar o acesso ao painel do WordPress adiciona uma camada extra de segurança, garantindo que os invasores não consigam acessar seu site, mesmo que exista uma vulnerabilidade em outro lugar.

As maneiras mais eficazes de proteger seu administrador do WordPress incluem:

- Alterar a URL de login padrão para que os invasores e bots não consigam encontrá-lo facilmente.

- Limitar as tentativas de login para bloquear ataques de força bruta.

- Adicionar autenticação HTTP para exigir um nome de usuário e uma senha adicionais antes de carregar a página de login.

- Restringir o acesso do administrador a IPs específicos usando um firewall ou regras do servidor web.

Esses métodos trabalham juntos para evitar tentativas de login não autorizadas e reduzir o risco de explorações do painel de controle. Vamos analisá-los um a um.

Altere a URL padrão de login do WordPress

Por padrão, os sites WordPress usam domain.com/wp-admin ou domain.com/wp-login.php como URLs de login. O problema é que hackers e bots também conhecem esses caminhos. Eles escaneiam constantemente os sites em busca dessas páginas para realizar ataques.

Alterar a URL de login não torna seu site invulnerável, mas o torna um alvo muito mais difícil, reduzindo significativamente os ataques automatizados.

Para alterar a URL de login, você pode usar plugins gratuitos como o WPS Hide Login ou soluções premium como o Perfmatters. Esses plugins permitem que você defina um caminho de login personalizado, tornando muito mais difícil para os invasores encontrarem sua página de login do administrador. Apenas se certifique de escolher uma URL exclusiva que não seja comumente adivinhada por bots.

Limite as tentativas de login

Mesmo com uma URL de login oculta, invasores ainda podem tentar adivinhar senhas por meio de ataques de força bruta, nos quais tentam milhares de combinações de nome de usuário e senha até encontrar a correta. Por padrão, o WordPress não limita tentativas de login, o que significa que os bots podem continuar tentando indefinidamente.

Você pode bloquear esses ataques limitando o número de tentativas de login com falha antes que um endereço IP seja temporariamente bloqueado. O plugin Limit Login Attempts Reloaded é uma maneira simples de fazer isso – ele permite que você configure durações de bloqueio, defina limites de tentativas de login e até mesmo IPs da lista de permissões ou da lista de bloqueios.

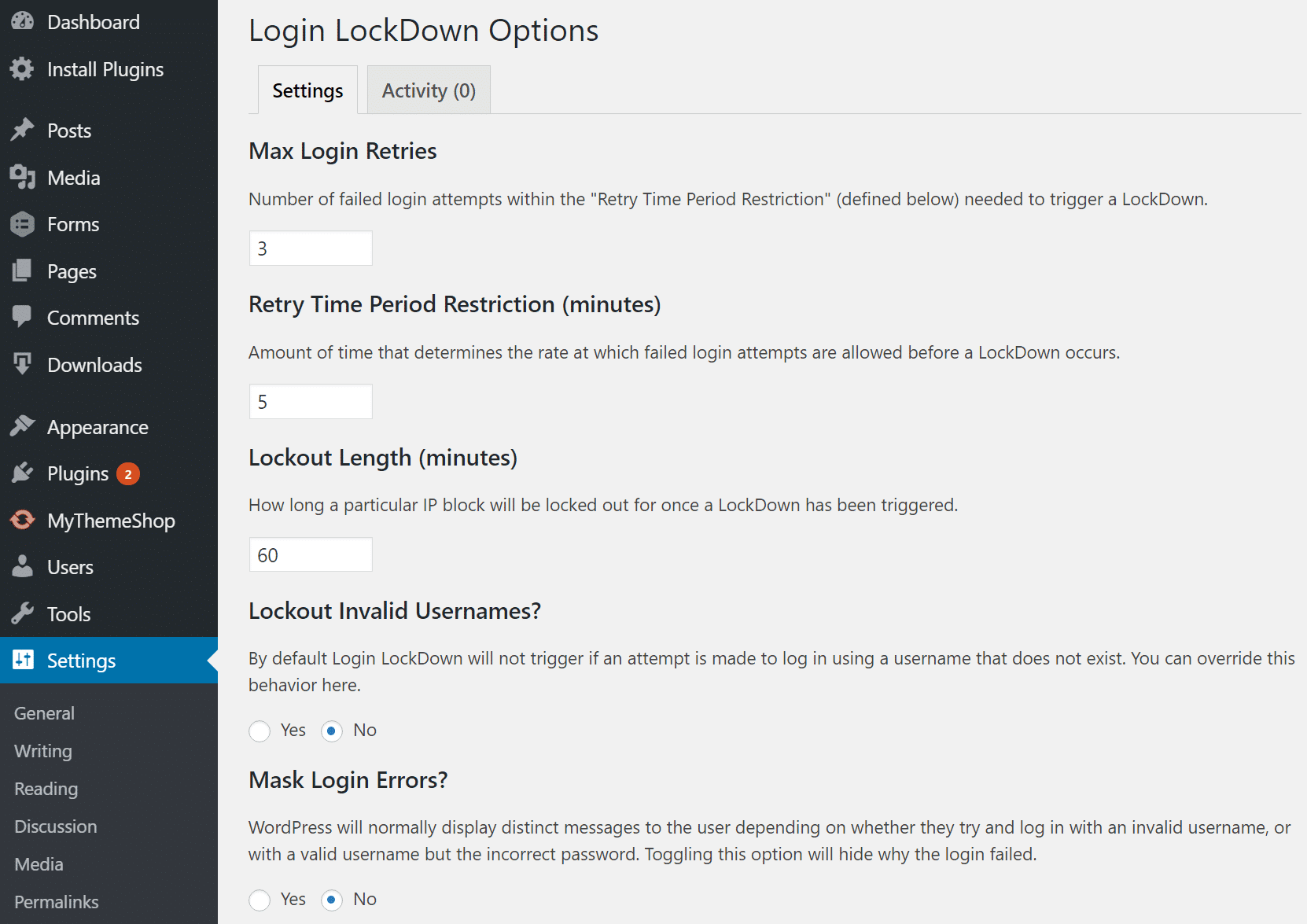

Como alternativa, o Login Lockdown & Protection registra endereços IP e registros de data/hora das tentativas de login com falha, bloqueando o acesso se muitas tentativas ocorrerem em um curto período. Isso ajuda a prevenir ataques automatizados ao mesmo tempo em que evita que usuários legítimos sejam bloqueados com facilidade.

Adicionando autenticação HTTP para uma camada extra de segurança

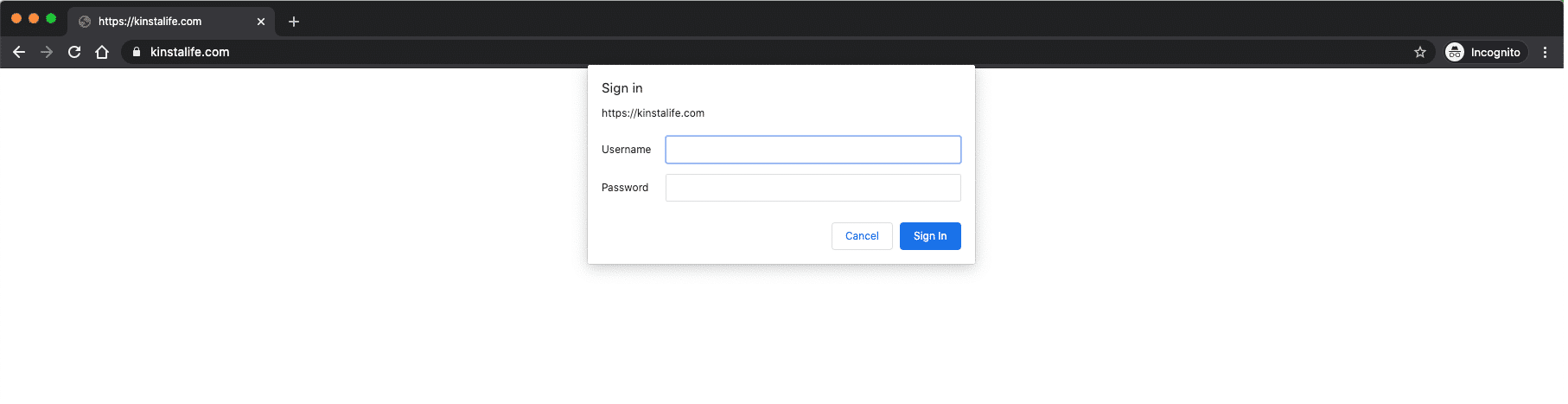

Outra maneira eficaz de proteger sua página de login é adicionar uma camada extra de proteção por senha antes mesmo que alguém possa acessá-la. Isso significa que, antes que alguém veja a tela de login do WordPress, primeiro terá de digitar um nome de usuário e uma senha.

Esse método é altamente eficaz, mas não é ideal para sites de eCommerce ou de membros, pois os usuários precisam fazer login com frequência. No entanto, ele pode reduzir significativamente as tentativas de login não autorizado em blogs, sites corporativos ou projetos pessoais.

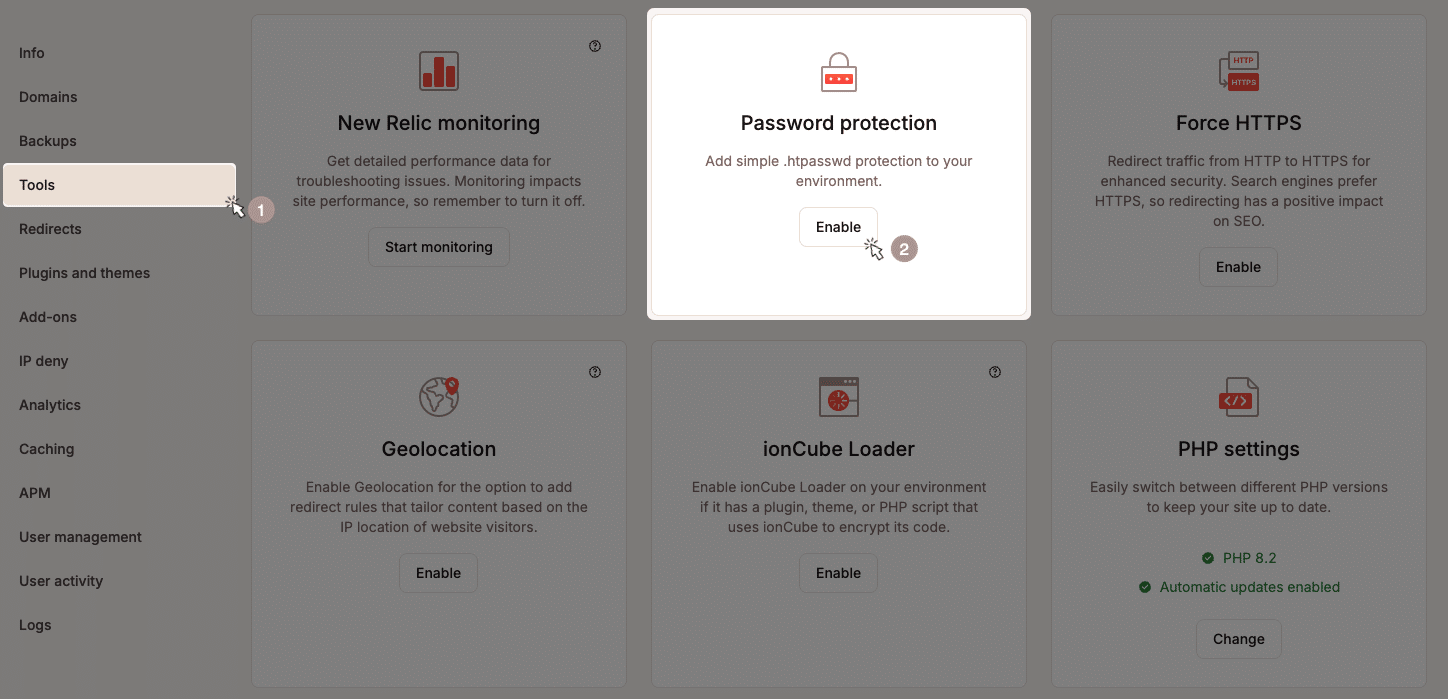

Muitos provedores de hospedagem oferecem ferramentas integradas para isso. Por exemplo, a Kinsta fornece um recurso de proteção por senha no painel MyKinsta, na página Ferramentas.

Esse recurso permite configurar a autenticação HTTP com apenas alguns cliques, exigindo que os usuários insiram um nome de usuário e uma senha adicionais antes de acessar a página de login do WordPress.

Em servidores Apache, é possível configurar isso manualmente criando um arquivo .htpasswd. Você pode usar uma ferramenta geradora para criar esse arquivo e, em seguida, enviá-lo para um diretório dentro da pasta wp-admin, como por exemplo:

home/user/.htpasswds/public_html/wp-admin/htpasswd/Em seguida, crie um arquivo .htaccess com o seguinte código e carregue-o no diretório /wp-admin/. Certifique-se de que você atualizou o caminho do diretório e o nome de usuário.

AuthName "Admins Only"

AuthUserFile /home/yourdirectory/.htpasswds/public_html/wp-admin/htpasswd

AuthType basic

require user yourusernameA única observação importante ao fazer isso dessa forma é que você interrompe o AJAX (admin-ajax) no frontend do seu site. Alguns plugins de terceiros exigem isso. Portanto, você também precisa adicionar o seguinte código ao arquivo .htaccess acima.

<Files admin-ajax.php>

Order allow,deny

Allow from all

Satisfy any

</Files>Se estiver executando o Nginx, você também poderá restringir o acesso com a autenticação básica HTTP. Confira este tutorial.

Restringindo o acesso do administrador por endereço IP

Os hackers costumam usar ataques de força bruta para atacar a página de login do WordPress, tentando milhares de combinações de senhas até conseguirem entrar. Mas se eles não conseguirem nem mesmo acessar a tela de login, seus ataques se tornarão inúteis.

Você pode fazer isso restringindo o acesso a endereços IP específicos. Isso garante que somente os usuários de locais aprovados possam fazer login, bloqueando todos os outros, mesmo que tenham as credenciais corretas.

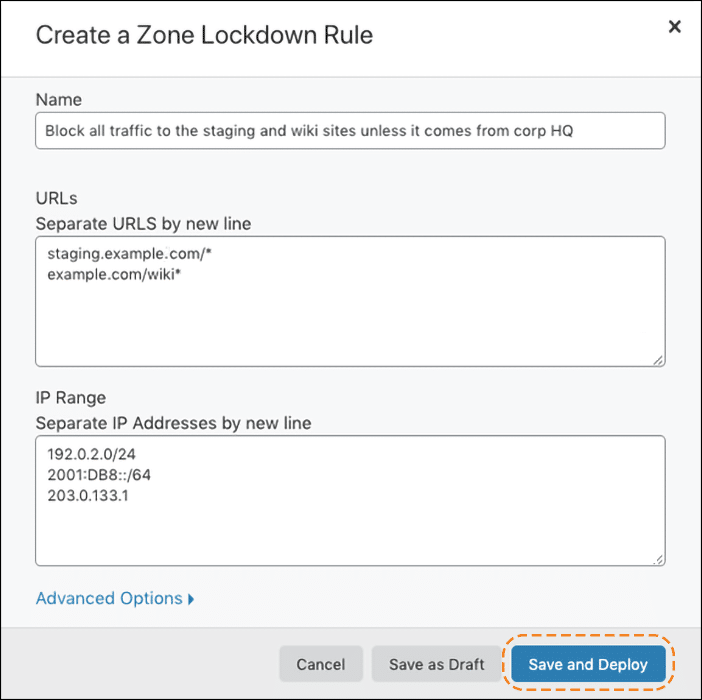

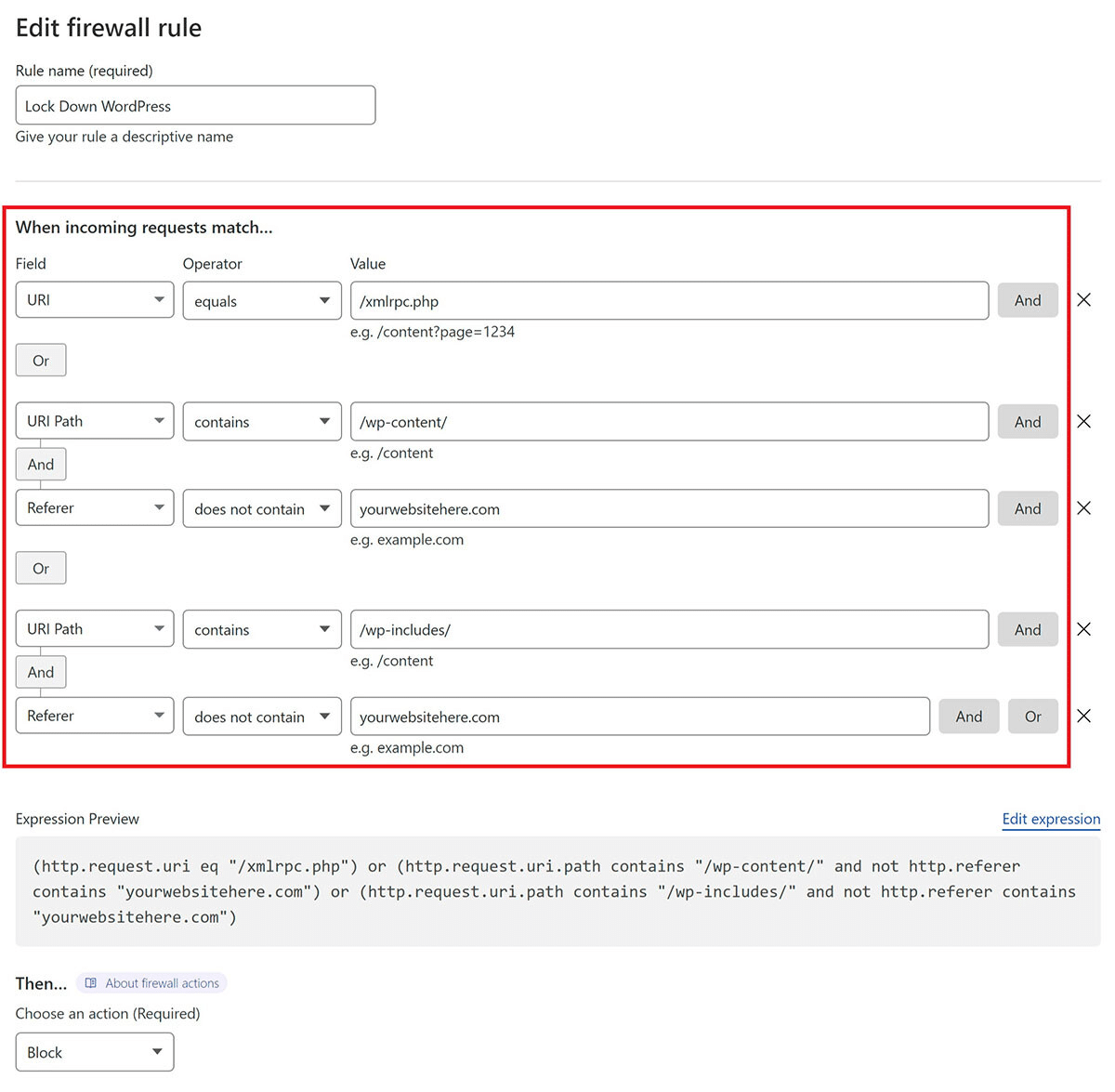

Se você usar um Web Application Firewall (WAF), como o Cloudflare, seu recurso Zone Lockdown permitirá que você limite o acesso a /wp-admin/ e /wp-login.php/ somente a endereços IP aprovados.

No entanto, o Cloudflare agora recomenda que você use regras personalizadas do WAF, pois elas oferecem mais flexibilidade.

Para os usuários da Sucuri, o firewall restringe automaticamente o acesso às páginas de administração, a menos que um IP esteja na lista de permissões. Se você for bloqueado, poderá adicionar manualmente o seu IP atual à lista de permissões no painel da Sucuri.

Se você gerencia seu próprio servidor e tem um endereço IP estático, pode restringir manualmente o acesso por meio da configuração do .htaccess (Apache) ou do Nginx, especificando os IPs permitidos. No entanto, isso só é prático para usuários que não mudam de rede com frequência.

Novamente, esse método não é ideal para sites de eCommerce ou plataformas de membros, pois eles dependem do acesso frequente de vários usuários ao backend. O bloqueio do acesso por IP pode impedir que clientes legítimos ou membros da equipe gerenciem suas contas, tornando outras medidas de segurança, como autenticação de dois fatores (2FA) e políticas de senhas fortes, uma opção melhor para esses tipos de sites.

6. Use nomes de usuário e senhas fortes

Credenciais fracas continuam sendo uma das maneiras mais fáceis para os hackers invadirem um site WordPress. Todos os anos, os relatórios de segurança mostram que milhões de pessoas ainda usam senhas como “123456”, “senha” ou “qwerty”, que podem ser quebradas em segundos. Os hackers se baseiam em ataques de força bruta, usando scripts automatizados para adivinhar rapidamente as credenciais de login.

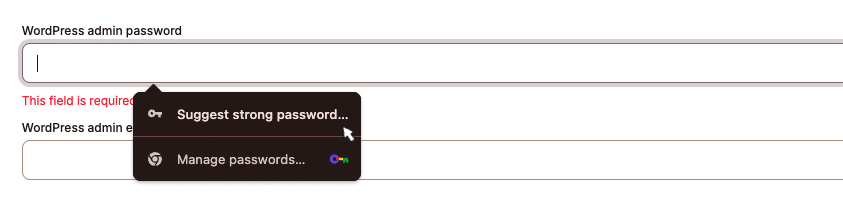

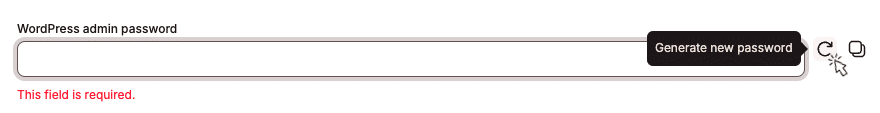

Para proteger seu site, use sempre senhas longas e complexas com uma combinação de letras maiúsculas e minúsculas, números e símbolos. O gerenciamento de senhas fortes está mais fácil do que nunca com ferramentas como o Google Password Manager, que sugere e armazena senhas de forma segura para você.

Se você usa a Kinsta, nossa plataforma gera automaticamente senhas fortes ao configurar uma nova conta do WordPress. Você pode armazená-las com segurança em um gerenciador de senhas como o 1Password ou o LastPass, garantindo que você nunca precise reutilizar senhas em sites diferentes.

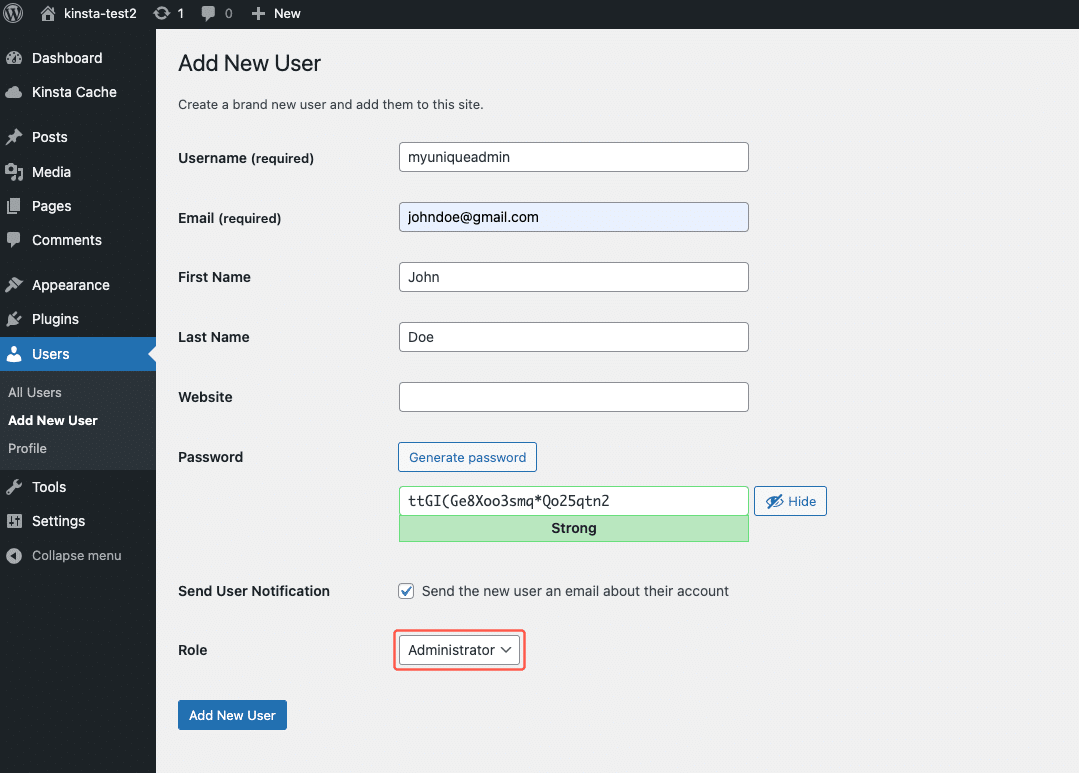

Outra etapa essencial é evitar o nome de usuário padrão “admin”. Os hackers frequentemente visam esse nome de usuário em ataques de força bruta. Em vez disso, crie um nome de usuário de administrador exclusivo e exclua o usuário padrão “admin”. Você pode fazer isso em Usuários > Adicionar novo no painel do WordPress.

Depois que a nova conta for criada, exclua a antiga e reatribua o conteúdo à nova conta de administrador.

Se você gerencia o banco de dados diretamente, pode renomear seu nome de usuário de administrador no phpMyAdmin com o seguinte comando (sempre faça backup do banco de dados antes de fazer alterações):

UPDATE wp_users SET user_login = 'newcomplexadminuser' WHERE user_login = 'admin';7. Ative a autenticação de dois fatores (2FA)

Não importa quão forte seja sua senha, sempre existe o risco de ela ser descoberta ou adivinhada. A autenticação em duas etapas (2FA) adiciona uma camada extra de segurança ao exigir uma segunda forma de verificação antes de conceder acesso.

Isso normalmente envolve a inserção de um código único gerado por um aplicativo autenticador, mensagem SMS ou chave de segurança. Como os invasores raramente têm acesso à sua senha e ao seu dispositivo de 2FA, ativar esse recurso é uma das maneiras mais eficazes de impedir logins não autorizados.

Há duas áreas principais em que a autenticação de dois fatores deve ser ativada:

- Sua conta de hospedagem: Se alguém obtiver acesso ao painel do seu provedor de hospedagem, poderá alterar senhas, modificar configurações de DNS ou até mesmo excluir seu site. Na Kinsta, oferecemos 2FA para o MyKinsta, exigindo um código único gerado por aplicativos como o Google Authenticator para garantir que apenas usuários autorizados acessem as contas de hospedagem.

- Sua página de login do WordPress: Embora o WordPress não inclua 2FA por padrão, você pode ativá-la usando plugins como Google Authenticator ou Two Factor Authentication. Esses plugins se integram a aplicativos autenticadores, exigindo a inserção de um código de segurança único no momento do login.

Depois de configurado, sua página de login do WordPress solicitará esse código adicional, reduzindo significativamente o risco de acesso não autorizado, mesmo que alguém descubra sua senha.

8. Use HTTPS para conexões criptografadas com um certificado SSL

Uma das maneiras mais negligenciadas de reforçar a segurança do WordPress é instalar um certificado SSL e executar seu site em HTTPS (Hypertext Transfer Protocol Secure).

O HTTPS criptografa os dados trocados entre o site e os visitantes, impedindo que invasores interceptem informações confidenciais. Embora muitas pessoas presumam que os certificados SSL sejam necessários apenas para sites de eCommerce, a realidade é que qualquer site que colete credenciais de login, dados de usuários ou até mesmo apenas análises de tráfego se beneficia da criptografia.

Muitos provedores de hospedagem, incluindo a Kinsta, emitem automaticamente certificados SSL gratuitos com suporte wildcard por meio de nossa integração com o Cloudflare, facilitando ainda mais a proteção do seu site.

Se o seu site ainda estiver sendo executado em HTTP, veja por que você deve mudar imediatamente:

- Segurança: Sem o HTTPS, as credenciais de login e os dados do usuário são enviados em texto simples, o que os torna alvos fáceis para os hackers. O HTTPS criptografa essas informações, evitando ataques do tipo man-in-the-middle e protegendo todas as interações em seu site.

- SEO: O Google confirmou que o HTTPS é um fator de classificação. Embora possa ser um fator menor, uma conexão segura sinaliza confiabilidade, melhorando potencialmente a visibilidade da pesquisa.

- Confiança e credibilidade: Os visitantes procuram indicadores de segurança, como o ícone do cadeado. De acordo com uma pesquisa antiga da GlobalSign, 84% dos compradores abandonam uma compra se os dados forem enviados por uma conexão não segura, e 29% verificam ativamente se há HTTPS antes de se envolverem com um site.

- Avisos do navegador: O Chrome e outros navegadores agora sinalizam os sites HTTP como “Não seguros”, desencorajando os visitantes a continuar. O Chrome também inclui uma opção (Sempre usar conexões seguras) para avisar os usuários antes de visitar sites que não suportam HTTPS.

- Dados de referência: O HTTPS preserva os dados de referência no Google Analytics, enquanto o tráfego HTTP é geralmente classificado incorretamente como tráfego direto, dificultando o rastreamento da origem.

- Desempenho: O HTTPS permite o uso do HTTP/2, que melhora a velocidade do site com melhor multiplexação e compactação. O TLS 1.3 otimiza ainda mais o desempenho ao reduzir o tempo de handshake. Se seu site estiver hospedado na Kinsta, ambos são suportados em todos os servidores e o HTTP/3 também é totalmente compatível graças à integração com o Cloudflare, garantindo conexões ainda mais rápidas e confiáveis.

Para forçar o uso de HTTPS no seu site WordPress, defina a diretiva de forçar SSL no arquivo wp-config.php, adicionando a seguinte linha:

define('FORCE_SSL_ADMIN', true);Se você ainda estiver executando em HTTP, agora é a hora de migrar. Mudar para HTTPS não é mais opcional – é uma etapa essencial para segurança, SEO e confiança do usuário. Se você precisar de ajuda, consulte nosso guia de migração HTTPS do WordPress para garantir uma transição tranquila.

9. Adicione os cabeçalhos de segurança HTTP mais recentes

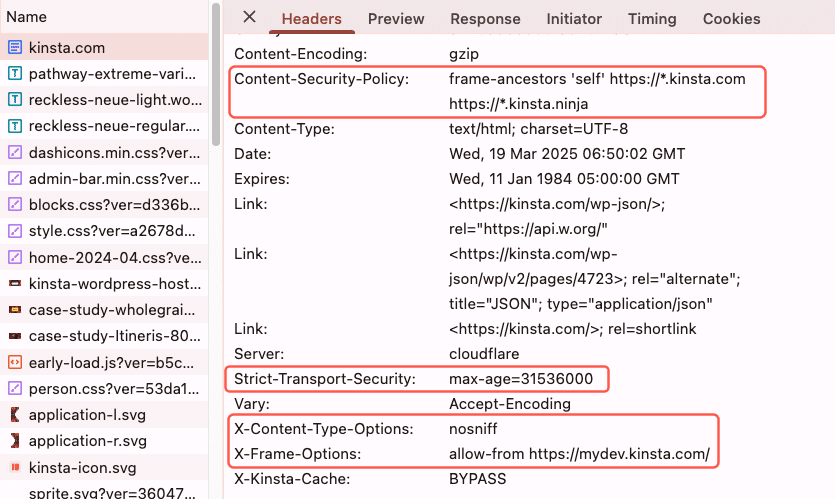

Outra maneira de reforçar a segurança do WordPress é implementar cabeçalhos de segurança HTTP. Esses cabeçalhos instruem os navegadores sobre como lidar com o conteúdo do seu site, ajudando a evitar ataques como XSS (Cross-Site Scripting), clickjacking e downgrades de protocolo. Esses cabeçalhos são geralmente configurados no nível do servidor. Os mais importantes incluem:

- Content-Security-Policy (CSP): Restringe quais recursos (scripts, estilos, imagens) podem ser carregados em seu site para evitar injeções maliciosas.

- Strict-Transport-Security (HSTS): Força os navegadores a sempre usarem HTTPS, garantindo conexões seguras.

- X-Frame-Options: Impede que seu site seja integrado em iframes, protegendo contra ataques de clickjacking.

- X-Content-Type-Options: Impede que os navegadores façam MIME-sniffing, reduzindo o risco de certos tipos de ataques.

Para verificar quais cabeçalhos de segurança estão ativos no seu site WordPress, abra o DevTools do Chrome, vá até a aba Network e confira os cabeçalhos de resposta da requisição inicial do seu site.

Você também pode verificar seu site usando a ferramenta gratuita securityheaders.io para ver quais cabeçalhos estão em vigor e quais estão faltando.

10. Sempre use conexões seguras

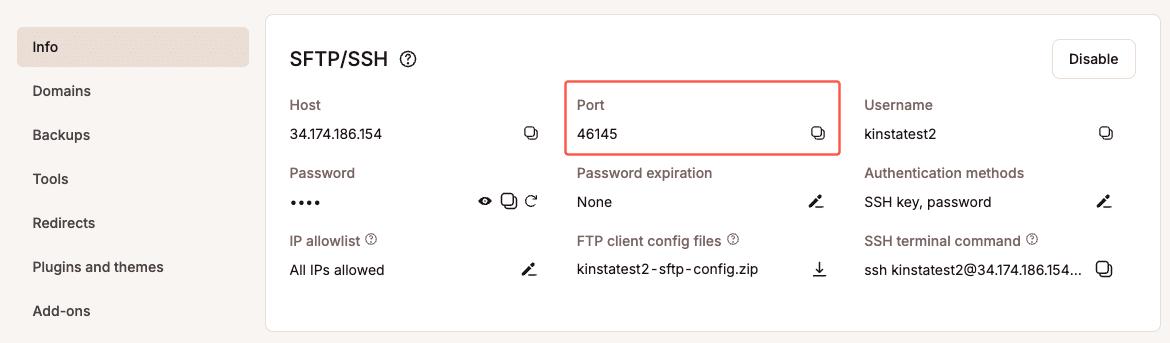

Não cansamos de repetir como é importante usar conexões seguras! Certifique-se de que sua hospedagem de WordPress adota medidas de segurança, como oferecer SFTP ou SSH, que criptografam os dados durante a transmissão e impedem que invasores interceptem informações confidenciais. Esses métodos são muito mais seguros que o FTP padrão.

Na Kinsta, oferecemos apenas conexões SFTP para manter seus dados protegidos. E, ao contrário da maioria das hospedagens que utilizam a porta 22, cada site na Kinsta tem uma porta aleatória para aumentar ainda mais a segurança. Você pode encontrar os detalhes de SFTP no painel MyKinsta.

Além da segurança do servidor, proteger sua rede doméstica é igualmente importante. Um roteador doméstico comprometido pode expor dados críticos sobre seus sites WordPress. Para reduzir o risco:

- Desative o gerenciamento remoto (VPN), a menos que seja absolutamente necessário.

- Use um intervalo de IP privado não padrão em vez de 192.168.1.1 (como 10.9.8.7).

- Ative a criptografia forte em sua rede Wi-Fi.

- Permita que os endereços IP sejam listados para restringir o acesso a dispositivos confiáveis.

- Mantenha o firmware do roteador atualizado para corrigir vulnerabilidades.

Além disso, tenha cuidado ao fazer login no WordPress em redes públicas. O Wi-Fi gratuito de cafés ou aeroportos não é seguro, e invasores podem interceptar seu tráfego facilmente. Se precisar acessar seu site em uma rede pública, utilize um serviço de VPN confiável, como ExpressVPN ou NordVPN, para criptografar sua conexão e ocultar seu IP de possíveis ataques.

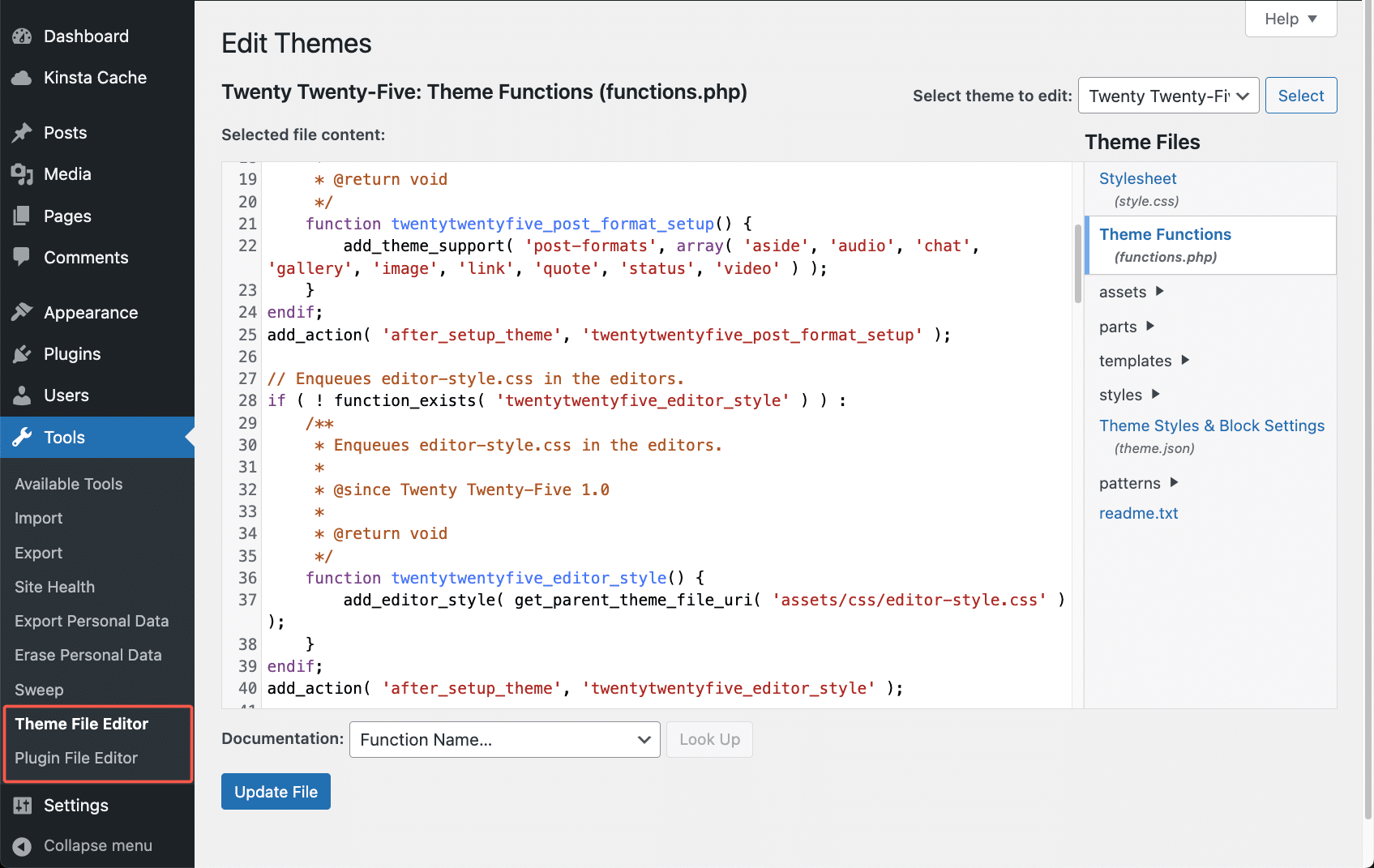

11. Desative a edição de arquivos no painel do WordPress

O WordPress permite que os administradores editem arquivos de temas e plugins diretamente do painel usando o Theme File Editor ou o Plugin File Editor.

Apesar de parecer uma função prática, ela representa um sério risco de segurança — especialmente em sites com múltiplos usuários. Se um invasor conseguir acesso a uma conta de administrador, uma das primeiras ações pode ser modificar arquivos PHP para injetar código malicioso.

Mesmo para os proprietários de sites, a edição de arquivos diretamente no painel é arriscada. Um pequeno erro de codificação pode levar à tela branca da morte, tornando seu site inacessível. É sempre mais seguro editar arquivos localmente e carregá-los via SFTP, de preferência em um ambiente de teste primeiro.

Para desativar a edição de arquivos e evitar modificações não autorizadas, adicione a seguinte linha ao seu arquivo wp-config.php:

define('DISALLOW_FILE_EDIT', true);Para aumentar a segurança, considere a possibilidade de desativar totalmente as modificações de arquivos, o que impede instalações ou atualizações de plugins e temas por meio do painel:

define('DISALLOW_FILE_MODS', true);12. Reforce a segurança do arquivo wp-config.php

Seu arquivo wp-config.php é um dos mais importantes da instalação WordPress. Ele armazena credenciais de acesso ao banco de dados, chaves de autenticação e outras informações sensíveis, tornando-se um dos principais alvos de ataques. Proteger esse arquivo é um passo essencial.

Aqui estão três maneiras de proteger seu arquivo wp-config.php arquivo:

- Mova o wp-config.php: Por padrão, ele fica na raiz da instalação (

/public_html/). Mover para um diretório fora do acesso público adiciona uma camada extra de proteção. Esse método funciona para muitas hospedagens, mas clientes da Kinsta não devem realizar essa alteração, já que nossas restrições de segurança já impedem o acesso não autorizado aowp-config.php. - Atualize as chaves de segurança do WordPress: As chaves de segurança do WordPress (

AUTH_KEY,SECURE_AUTH_KEY,LOGGED_IN_KEY,NONCE_KEY) criptografam as informações armazenadas nos cookies, tornando seu site mais seguro. Se o seu site passou por várias migrações ou mudanças de propriedade, é uma boa ideia gerar novas chaves de segurança. Você pode usar o gerador de chaves secretas do WordPress para criar novas chaves e atualizá-las emwp-config.php. - Altere as permissões de arquivo: A permissão de arquivo padrão para

wp-config.phpé geralmente 644, o que permite que outros usuários no mesmo servidor o leiam. Para maior segurança e de acordo com a documentação do WordPress, altere suas permissões para 440 ou 400, restringindo o acesso apenas ao proprietário do arquivo. Isso pode ser feito por meio de um cliente FTP ou linha de comando. Se você não tiver certeza, verifique com seu provedor de hospedagem para confirmar as melhores configurações para o seu ambiente.

13. Verifique as permissões de arquivos e servidor

Permissões corretas de arquivos e diretórios são essenciais para proteger seu site WordPress. Permissões muito abertas podem permitir modificações não autorizadas. Já permissões muito restritivas podem quebrar funcionalidades importantes. O equilíbrio é fundamental para garantir segurança sem comprometer o funcionamento do site.

As permissões determinam quem pode ler, escrever ou executar arquivos, e quem pode acessar ou modificar pastas. Para o WordPress, as permissões recomendadas são:

- Arquivos: Devem ser definidos como 644 ou 640, exceto para

wp-config.php, que deve ser 440 ou 400 para evitar acesso não autorizado. - Diretórios: Devem ser 755 ou 750 para permitir que o WordPress funcione corretamente e, ao mesmo tempo, restringir o acesso desnecessário.

- Nunca use permissões 777, permitindo que o WordPress funcione corretamente e ainda restringindo acessos desnecessários.

Você pode verificar e ajustar as permissões de arquivo usando um cliente FTP ou um plugin de segurança como o Solid Security, que verifica se há permissões incorretas em seu site.

Para instruções detalhadas sobre como alterar permissões, consulte a documentação oficial do WordPress e garanta que suas configurações estejam alinhadas às melhores práticas de segurança.

14. Fortaleça a segurança do banco de dados

Proteger o banco de dados do WordPress adiciona uma camada extra de proteção contra ataques. Uma maneira simples de fazer isso é usar um nome de banco de dados exclusivo em vez do formato padrão, que geralmente inclui o nome do site, facilitando a identificação pelos hackers.

Por exemplo, se o seu site se chama Volleyball Tricks (Truques de vôlei), seu banco de dados pode ter o nome wp_volleyballtricks por padrão. Se você alterar o nome para algo menos previsível, será mais difícil identificá-lo.

Outra etapa importante é modificar o prefixo da tabela do banco de dados padrão de wp_ para algo mais obscuro, como 39xw_, o que ajuda a evitar ataques automatizados que visam estruturas de tabela padrão. Isso pode ser feito durante a instalação do WordPress ou alterado posteriormente com as devidas precauções.

Se você precisar de orientação, este guia passo a passo explica como alterar o prefixo da tabela do WordPress manualmente ou usando plugins.

15. Desative o XML-RPC

OXML-RPC se tornou um alvo comum para ataques de força bruta nos últimos anos. Uma de suas vulnerabilidades ocultas é o método system.multicall, que permite que vários comandos sejam executados em uma única solicitação HTTP.

Embora isso tenha sido originalmente planejado como um recurso útil, os invasores o exploram para enviar milhares de tentativas de login de uma só vez, tornando os ataques de força bruta mais eficientes.

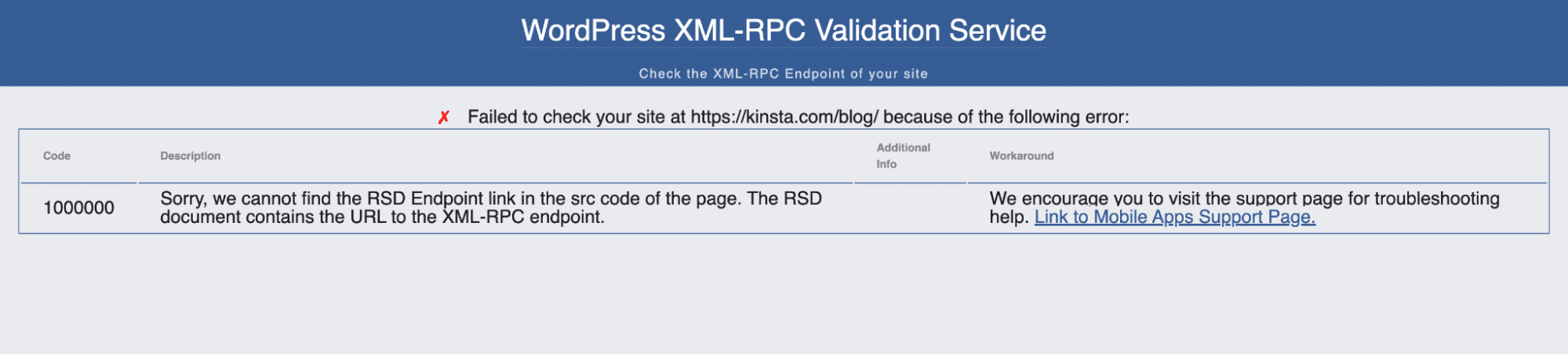

Alguns plugins, como o Jetpack, ainda dependem do XML-RPC, mas a maioria dos sites do WordPress não precisa dele. Se não tiver certeza de que o XML-RPC está ativado em seu site, você pode usar a ferramenta XML-RPC Validator. Ao executar seu site com a ferramenta, você confirma se o XML-RPC está ativo.

Se você não precisar do XML-RPC, desativá-lo pode aumentar a segurança do seu site. Você pode:

- Instalar o plugin Disable XML-RPC-API para desativá-lo completamente.

- Usar o plugin Perfmatters para desativar o XML-RPC e, ao mesmo tempo, melhorar o desempenho do site.

Para os clientes da Kinsta, não há necessidade de tomar nenhuma medida. Quando um ataque XML-RPC é detectado, uma regra de segurança é adicionada automaticamente à configuração Nginx, bloqueando a solicitação e retornando um erro 403:

location ~* ^/xmlrpc.php$ {

return 403;

}Se o seu site não depende do XML-RPC, desativá-lo é uma maneira fácil de reduzir a superfície de ataque e melhorar a segurança do WordPress.

16. Evite hotlinking

O hotlinking ocorre quando outro site faz um link direto para suas imagens, usando sua largura de banda em vez de hospedar o arquivo em seu próprio servidor. Embora isso possa parecer inofensivo, pode levar ao aumento dos custos do servidor e a um desempenho mais lento do site, especialmente se um site de alto tráfego estiver vinculado a várias imagens.

Um exemplo bem conhecido foi quando o The Huffington Post fez um Link de Divulgação (Hotlink) para um desenho animado do The Oatmeal, causando o uso excessivo de largura de banda e acumulando mais de US$ 1.000 em custos adicionais de hospedagem.

Para evitar hotlinking, você pode definir as configurações do servidor ou CDN para bloquear solicitações de imagens não autorizadas:

- Apache: Adicione uma regra em seu arquivo

.htaccesspara restringir as solicitações de imagens ao seu próprio domínio. - NGINX: Modifique seu arquivo de configuração para bloquear solicitações de fontes externas.

- Proteção de CDN: A maioria dos CDNs, incluindo Cloudflare e KeyCDN, oferece proteção contra hotlinking que pode ser ativada nas configurações da conta.

17. Use os plugins de segurança do WordPress

Há muitos plugins de segurança do WordPress projetados para proteger seu site contra ameaças. Embora um ambiente de hospedagem seguro seja a primeira linha de defesa, adicionar uma camada extra de segurança com um plugin pode ajudar a monitorar, detectar e evitar possíveis vulnerabilidades.

Alguns dos plugins de segurança mais populares incluem:

- Sucuri Security

- WordFence Security

- MalCare Security

- SecuPress

- Solid Security (antigo iThemes Security)

Cada um desses plugins oferece diferentes recursos de segurança, como:

- Imposição de senhas fortes e políticas de expiração de senhas

- Registro de ações do usuário para rastrear alterações e comportamentos suspeitos

- Verificação de malware e modificações de arquivos

- Implementação de autenticação de dois fatores (2FA)

- Adição de proteção reCAPTCHA para formulários de login

- Configuração de firewalls, lista de permissões de IP e lista de bloqueios

- Monitoramento de alterações de DNS e bloqueio de redes mal-intencionadas

Um recurso particularmente útil encontrado em muitos plugins de segurança é um utilitário de soma de verificação, que examina os arquivos principais do WordPress e os compara com as versões oficiais do WordPress.org. Se forem detectadas modificações não autorizadas, isso pode indicar uma invasão ou injeção de código mal-intencionado.

Não deixe de ler nosso guia completo sobre monitoramento de integridade de arquivos.

Para configurações do WordPress em vários sites ou com vários autores, o WP Security Audit Log é outro excelente plugin que fornece um registro detalhado de atividades, rastreando alterações em logins, senhas, temas, widgets, artigos e atualizações do WordPress. Ele permite que os administradores monitorem a atividade do usuário em tempo real, melhorando a segurança e a responsabilidade.

Na Kinsta, cada site é protegido por firewalls do Cloudflare, Google Cloud e Kinsta, com monitoramento de segurança em tempo real e remoção de malware sem custo. Verificamos o tempo de atividade do site a cada três minutos e respondemos imediatamente a qualquer problema, garantindo um ambiente de hospedagem seguro e resiliente.

18. Sempre faça backups

Não importa quantas medidas de segurança você adote, nenhum site é 100% seguro. Os backups são sua última linha de defesa em caso de hacks, exclusões acidentais ou grandes falhas no site. No entanto, muitos proprietários de sites negligenciam os backups regulares e só percebem sua importância quando ocorre um desastre.

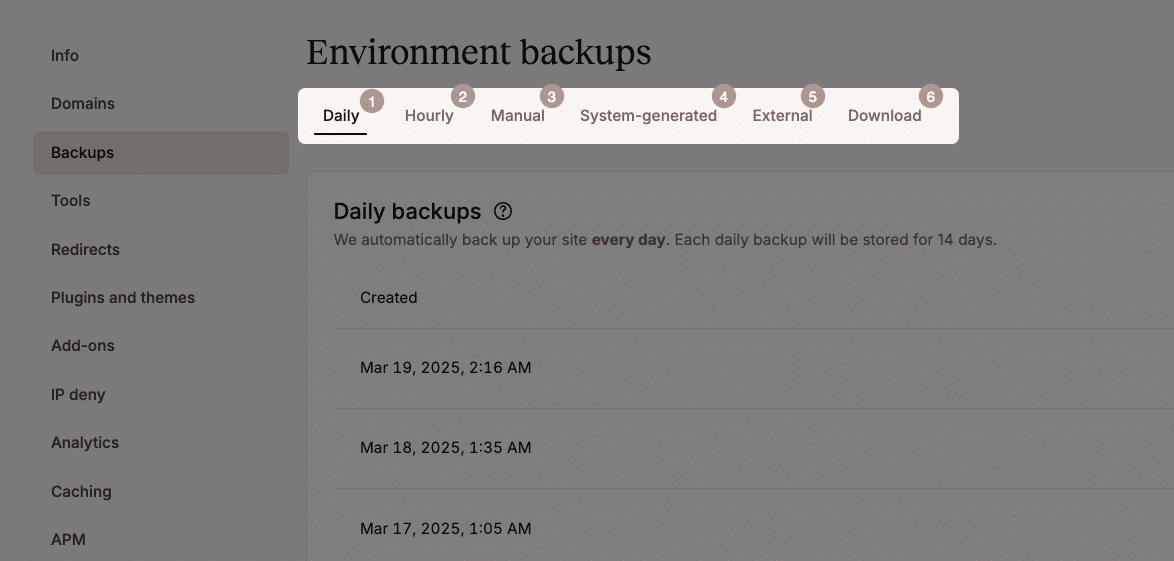

A maioria dos provedores de hospedagem gerenciada para WordPress oferece backups integrados. Na Kinsta, os backups são realizados no nível do servidor, com seis tipos diferentes, incluindo backups diários automatizados e opções de restauração com um clique no MyKinsta, garantindo que seu site possa ser recuperado rapidamente se algo der errado.

Se o seu provedor de hospedagem não oferece backups, há vários serviços de backup e plugins disponíveis:

- Serviços de backup como VaultPress, CodeGuard e BlogVault armazenam backups de forma segura na nuvem.

- Plugins de backup como UpdraftPlus, BackupBuddy e WP Time Capsule permitem que você salve backups em armazenamento externo, como Google Drive, Amazon S3 ou Dropbox.

19. Proteção contra DDoS

Os ataques DDoS (Distributed Denial of Service) inundam um site com grandes quantidades de tráfego, sobrecarregando seus recursos e causando tempo de inatividade. Diferentemente dos hacks tradicionais, os ataques de DDoS não comprometem os dados nem injetam malware, mas podem deixar um site off-line por horas ou até mesmo dias, levando à perda de receita e à frustração dos visitantes.

Uma das maneiras mais eficazes de se proteger contra ataques DDoS é usar um serviço de segurança de terceiros, como Cloudflare ou Sucuri. Esses serviços funcionam como um escudo protetor, filtrando o tráfego malicioso antes que ele chegue ao seu servidor. Eles também ocultam o endereço IP de origem para dificultar que os invasores atinjam seu site diretamente.

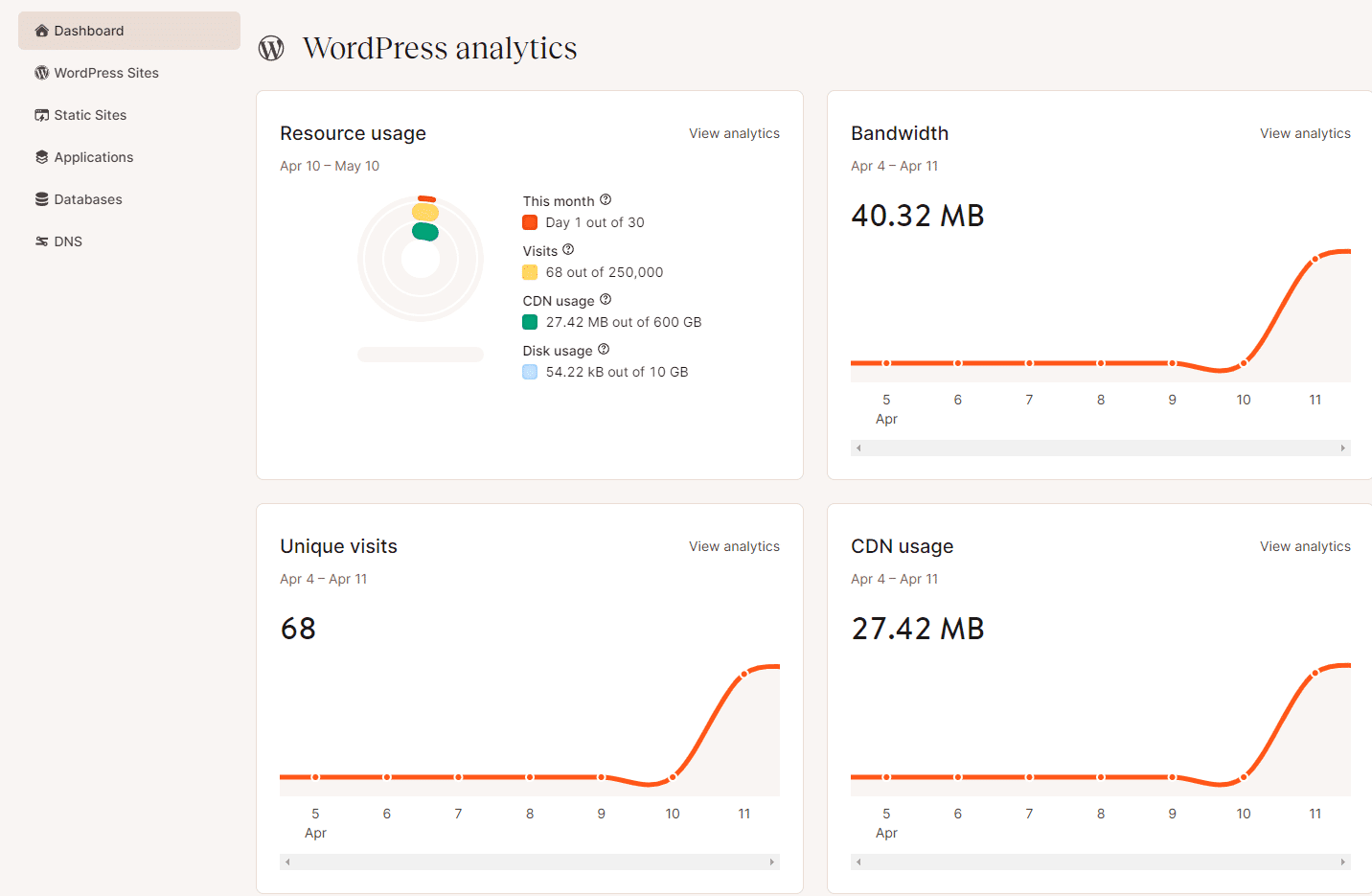

Para os usuários da Kinsta, a proteção contra DDoS é incorporada por meio de nossa integração gratuita com o Cloudflare, que detecta e atenua automaticamente todos os tipos de ataques DDoS, incluindo UDP, ICMP, SYN/ACK floods, amplificação de DNS e ataques de camada 7.

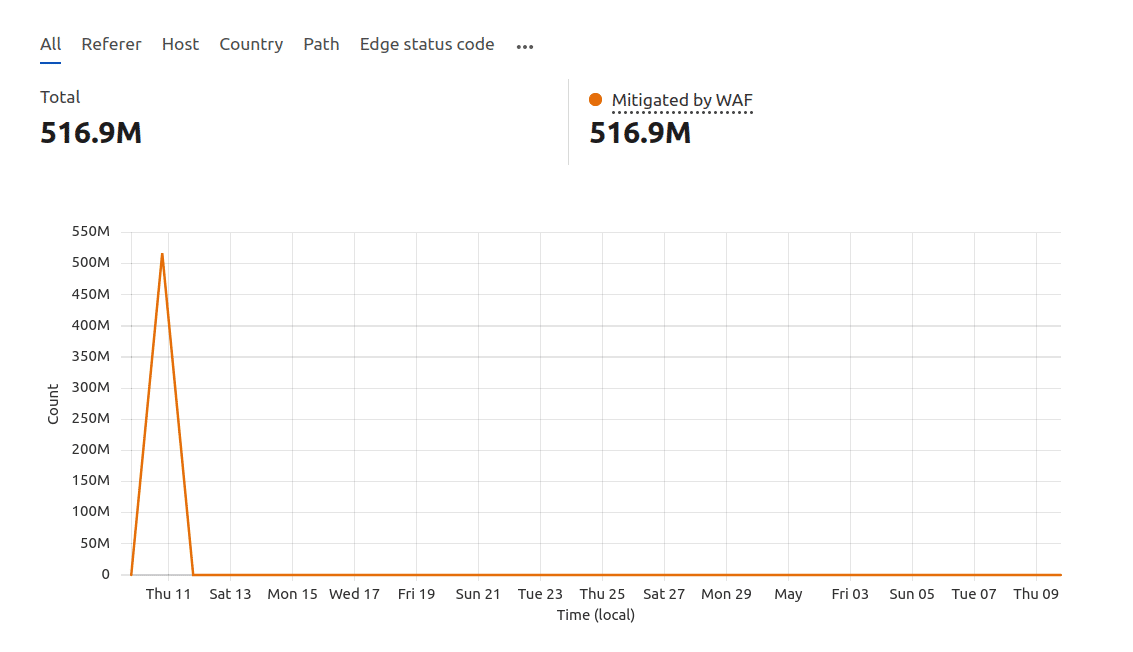

Um exemplo real de proteção contra DDoS em ação: Uma empresa financeira migrou para a Kinsta enquanto enfrentava um ataque DDoS maciço. Imediatamente após a entrada em operação, seu site foi bombardeado com milhões de solicitações, causando interrupções.

Nossa equipe de SysOps trabalhou rapidamente com o Cloudflare para bloquear o tráfego suspeito. Em 27 minutos, mais de 516 milhões de solicitações maliciosas foram mitigadas, garantindo que o site permanecesse on-line.

Se você depende do seu site para fazer negócios, investir em um sistema de proteção contra DDoS forte é fundamental para evitar tempo de inatividade e manter seu site funcionando sem problemas.

Resumo

Como você pode ver, existem inúmeras maneiras de reforçar a segurança do seu site WordPress. Usar senhas fortes, manter o núcleo do WordPress e os plugins sempre atualizados, além de escolher uma hospedagem gerenciada segura, são medidas fundamentais para manter seu site protegido.

Como mencionamos, o provedor de hospedagem tem um papel essencial, e na Kinsta, a segurança já vem integrada à infraestrutura. Com nossa integração com o Cloudflare, cada site conta com mitigação automática de DDoS, firewall de nível empresarial e varredura em tempo real com remoção gratuita de malware. Nosso sistema de firewall duplo bloqueia ameaças antes mesmo que cheguem ao seu site, enquanto os backups automáticos diários e o monitoramento proativo de tempo de atividade garantem que seu site permaneça ativo e seguro.

Para muitos, o site WordPress é uma fonte de renda — por isso, adotar as boas práticas de segurança agora é essencial. Proteja seu site com uma hospedagem que faz o trabalho pesado por você. Mude para a Kinsta hoje e ganhe o primeiro mês grátis.

Tem alguma dica importante de segurança para WordPress que deixamos de fora? Deixe nos comentários!