WordPress alimenta oltre il 43,6% del web. Questo ne fa un obiettivo primario per i cyberattacchi. Con migliaia di plugin e temi, vengono scoperte e sfruttate di continuo nuove vulnerabilità.

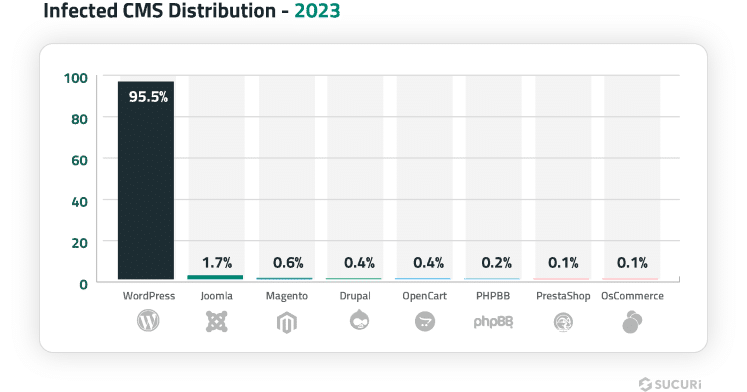

Nel 2023, uno studio di Sucuri riportava che il 95,5% di tutte le infezioni rilevate riguardava siti WordPress, rispetto all’83% del 2017. Sebbene anche altri CMS come Joomla (1,7%) e Magento (0,6%) presentino rischi per la sicurezza, WordPress domina sia in termini di utilizzo che di attacchi.

Uno dei motivi principali risiede nelle versioni obsolese del software. Secondo Sucuri:

- Il 39,1% dei siti violati utilizzava versioni obsolete al momento dell’infezione.

- Il 13,97% dei siti compromessi presentava almeno un plugin o un tema vulnerabile, da cui si deduce che i temi e i plugin sono gli anelli più deboli.

- Il 49,21% dei siti infetti conteneva backdoor, come plugin falsi o utenti admin iniettati, che permettevano agli hacker di riottenere l’accesso anche dopo la pulizia.

La buona notizia è che WordPress è migliorato notevolmente negli ultimi anni. Funzioni come gli aggiornamenti automatici hanno contribuito a ridurre le vulnerabilità del core del CMS. Tuttavia, le cattive prassi di sicurezza, come l’uso di plugin nulli, password deboli e temi obsoleti, continuano a mettere a rischio i siti.

Come dice la documentazione per gli sviluppatori di WordPress Security:

La sicurezza non riguarda sistemi perfettamente sicuri. Una cosa del genere potrebbe essere impraticabile o impossibile da mantenere. La sicurezza è la riduzione del rischio, non la sua eliminazione. Si tratta di utilizzare i controlli appropriati a disposizione, nei limiti del ragionevole, per migliorare la posizione generale e ridurre le probabilità di diventare un bersaglio.

Tenendo presente tutto questo, la vera domanda è: come si possono evitare questi rischi? Anche se nessun sistema è sicuro al 100%, la scelta del provider di hosting giusto è una delle soluzioni più efficaci per proteggere il proprio sito.

Vediamo ora quali sono i modi più efficaci per proteggere un sito WordPress e prevenire gli attacchi.

1. Investire in un hosting WordPress sicuro

Un sito WordPress sicuro inizia con un provider di hosting sicuro. Non importa quanti plugin di sicurezza si installano o quanto attentamente si gestiscono gli aggiornamenti, il sito è a rischio se l’ambiente di hosting è vulnerabile.

Molti proprietari di siti web si concentrano sulla messa in sicurezza di WordPress, ma spesso trascurano il luogo in cui il sito risiede.

Un ambiente di hosting scadente lascia esposti ad attacchi DDoS, infezioni da malware, firewall deboli e software server non aggiornati, tutti elementi che gli hacker sfruttano attivamente. D’altra parte, un host WordPress sicuro toglie gran parte dell’onere della messa in sicurezza del sito, bloccando in modo proattivo il traffico dannoso, scansionando le minacce e applicando automaticamente le patch di sicurezza.

Una piattaforma di hosting ben protetta dovrebbe offrire:

- Firewall di livello enterprise e protezione DDoS, per filtrare il traffico dannoso prima che raggiunga il sito.

- Scansione e rimozione automatica del malware, per catturare le infezioni prima che si diffondano.

- Isolamento sicuro dei server, in modo che se un sito dovesse essere compromesso, la minaccia non si ripercuota sugli altri.

- Aggiornamenti software e patch automatiche, per garantire che l’ambiente server sia sempre aggiornato.

- Backup giornalieri e opzioni di ripristino, così, anche se qualcosa va storto, si può ripristinare il sito all’istante.

La maggior parte degli attacchi a WordPress non avviene grazie a sofisticati exploit. Succede perché plugin obsoleti, password deboli e scarsa sicurezza del server lasciano la porta aperta. E quando gli hacker cercano i punti deboli, spesso iniziano proprio dal server.

Da Kinsta, la sicurezza è integrata nell’infrastruttura

Dal momento in cui un sito viene installato sulla nostra piattaforma, viene messo in sicurezza da protezioni di livello enterprise che lavorano silenziosamente in background, bloccando il traffico dannoso, fermando gli attacchi brute-force e mantenendo aggiornato il software core senza che i proprietari del sito debbano muovere un dito.

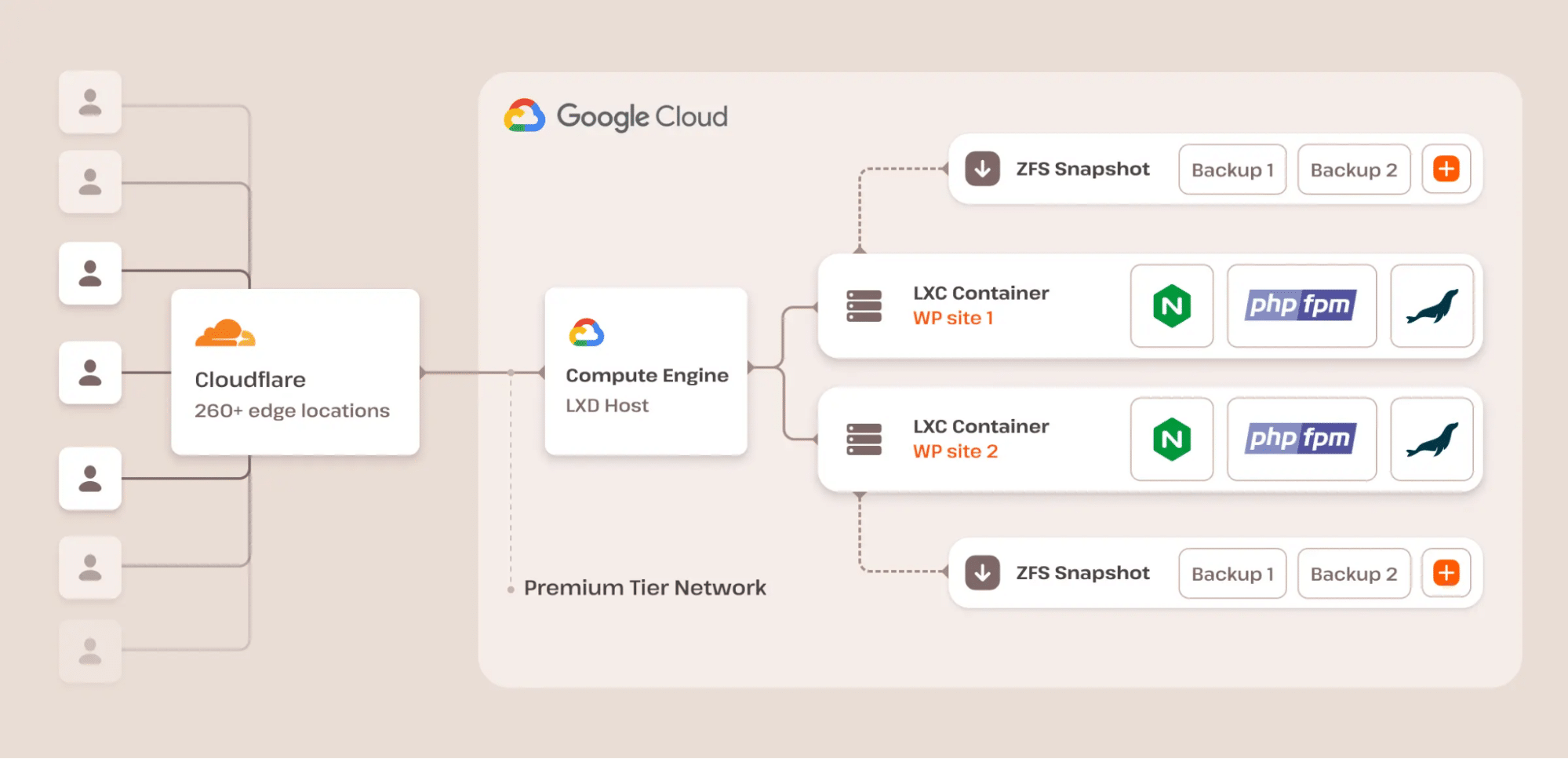

Inoltre, ogni sito è completamente isolato grazie alla tecnologia dei container Linux, il che significa che un sito compromesso non può infettare gli altri. Questo livello di isolamento è raramente riscontrabile nell’hosting condiviso tradizionale, dove più siti sullo stesso server condividono risorse e rischi.

Come mostrato nello schema dell’architettura del nostro hosting qui sopra, su Kinsta tutti i siti girano sulla rete di livello premium di Google Cloud Platform, beneficiando degli oltre 15 anni di innovazioni di Google in materia di sicurezza, con le stessa tecnologie che proteggono servizi come Gmail e Search.

Oltre alle solide misure di sicurezza già citate, Kinsta offre:

- Il firewall di livello enterprise di Cloudflare, che filtra il traffico dannoso, blocca i bot dannosi e mitiga gli attacchi brute-force prima ancora che raggiungano il sito.

- Protezione DDoS, che garantisce che il sito rimanga online anche quando viene preso di mira da attacchi ad alto volume.

- Aggiornamenti automatici per plugin e temi, che fanno sì che il sito sia sempre aggiornato con le ultime patch e funzionalità di sicurezza.

- Crittografia SSL gratuita, che protegge tutti i dati scambiati tra il sito e i visitatori, con il rinnovo automatico dei certificati SSL per prevenire eventuali cadute nella sicurezza.

- Backup giornalieri automatizzati, che conservano istantanee dell’intero sito per due settimane, consentendo un ripristino immediato in caso di attacco o perdita accidentale di dati.

- Monitoraggio dell’attività in tempo reale, con controlli ogni tre minuti, ovvero 480 controlli giornalieri, che permettono di individuare i problemi prima che diventino gravi.

- Supporto 24/7/365. Kinsta fornisce assistenza in tempo reale in 10 lingue ogni volta che ne hai bisogno, garantendo che il sito funzioni sempre in modo fluido e sicuro.

La sicurezza non consiste solo nel reagire alle minacce, ma anche nel prevenirle prima che si verifichino. L’approccio di Kinsta alla sicurezza fa sì che i proprietari di siti WordPress possano smettere di preoccuparsi di malware, attacchi DDoS e vulnerabilità dei server e concentrarsi su ciò che conta: far crescere il proprio business.

2. Utilizzare l’ultima versione di PHP

PHP è la spina dorsale di un sito WordPress, quindi utilizzare la versione più recente disponibile sul server è essenziale per la sicurezza, le prestazioni e la stabilità.

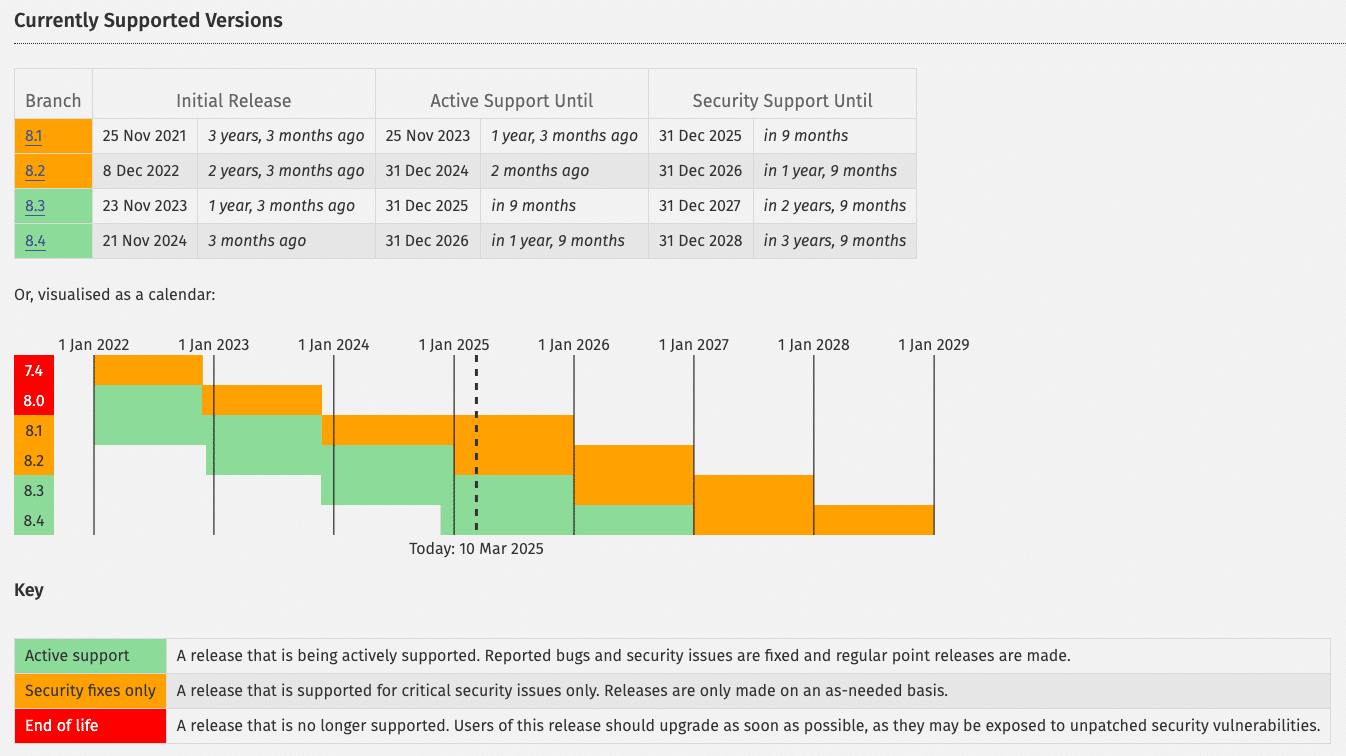

Ogni major release di PHP riceve supporto per due anni, durante i quali vengono regolarmente corretti vulnerabilità e bug. Una volta che una versione raggiunge la fine del suo ciclo di vita, non riceve più aggiornamenti, lasciando i siti che vi girano sopra esposti a falle nella sicurezza che non saranno corrette.

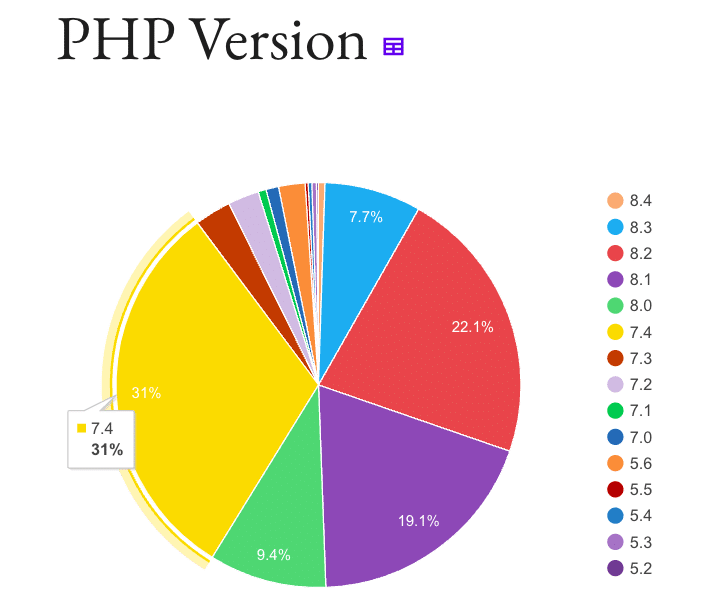

Eppure, molti siti WordPress si affidano ancora a versioni obsolete. Secondo la pagina ufficiale di WordPress Stats, solo il 49,4% dei siti WordPress utilizza PHP 8.1 o versioni superiori. Ciò significa che oltre la metà dei siti utilizza versioni di PHP non più supportate. In effetti, PHP 7.4, che ha perso il supporto alla sicurezza alla fine del 2022, alimenta ancora il 31% di tutti i siti WordPress. Si tratta di una statistica preoccupante per la sicurezza.

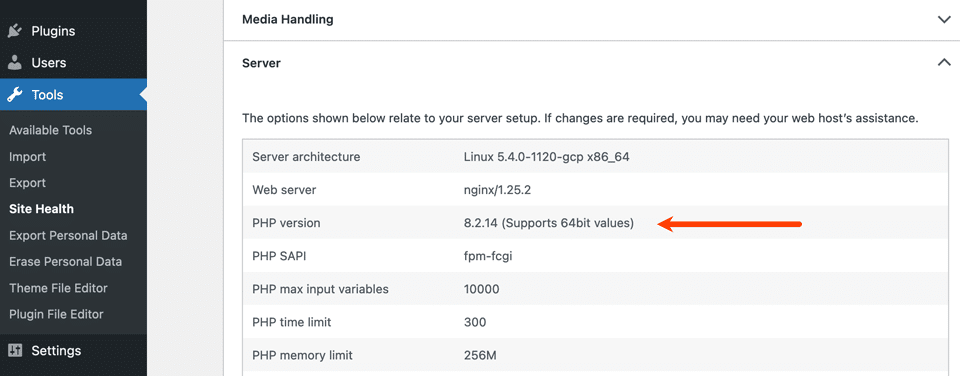

Se non si è sicuri della versione di PHP utilizzata dal sito, si può verificarla nella dashboard del servizio di hosting o utilizzare lo strumento WordPress Site Health, che fornisce una panoramica della configurazione del sito.

Noi di Kinsta consigliamo vivamente di utilizzare PHP 8.1 o superiore per garantire sicurezza e prestazioni ottimali. Tuttavia, sappiamo che una buona parte degli utenti di WordPress – circa il 40,4% – si affida ancora a versioni più vecchie, come PHP 7.4 e 8.0.

Per garantire che questi utenti possano continuare a utilizzare il nostro ambiente di hosting sicuro, continuiamo a supportare queste versioni ma incoraggiamo i clienti a passare alle versioni più recenti.

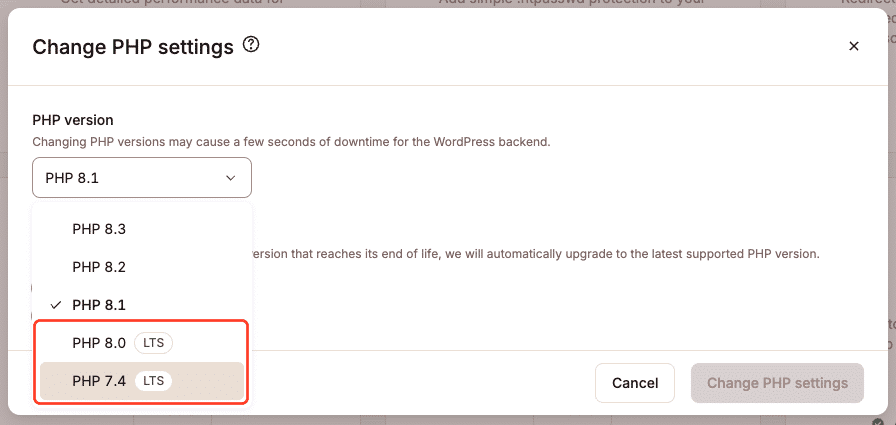

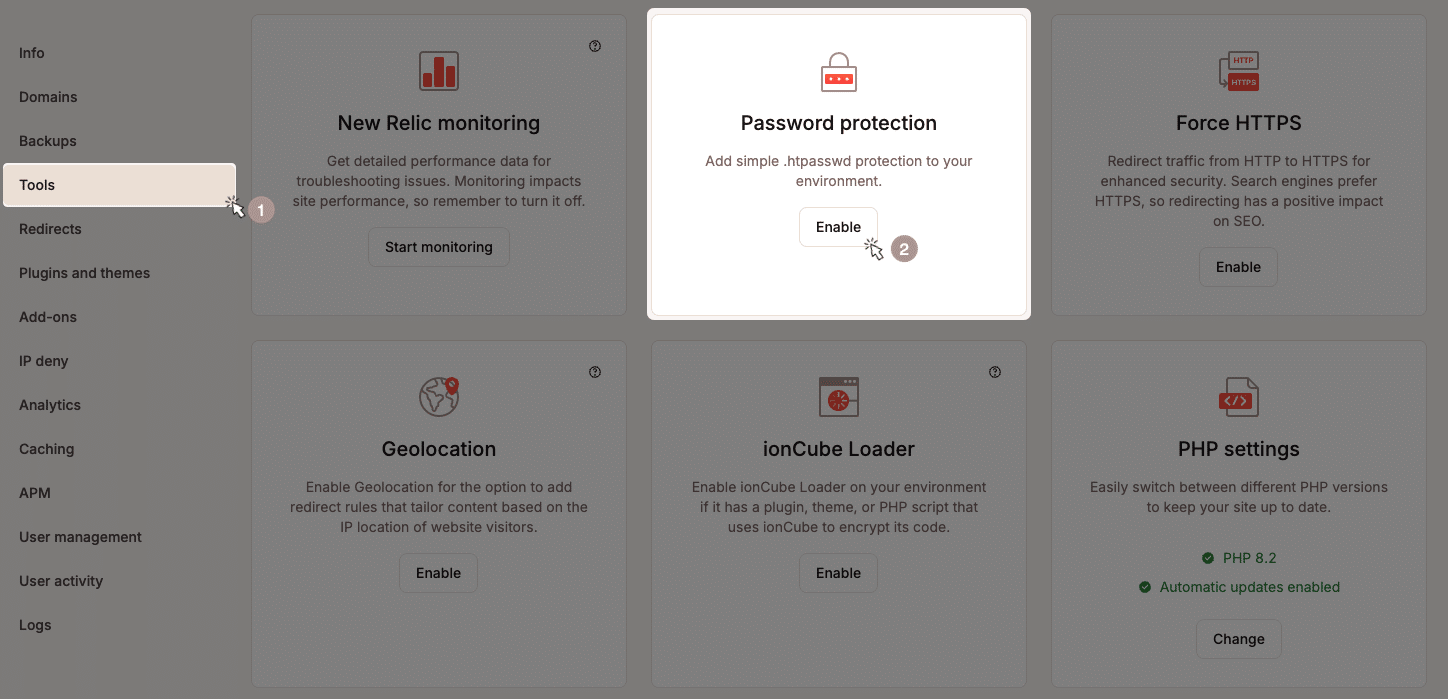

Passare da una versione PHP all’altra è facile. Nella dashboard MyKinsta, basta andare nella scheda Strumenti, navigare nelle Impostazioni PHP e cliccare sul pulsante Modifica per aggiornare immediatamente la versione PHP del sito.

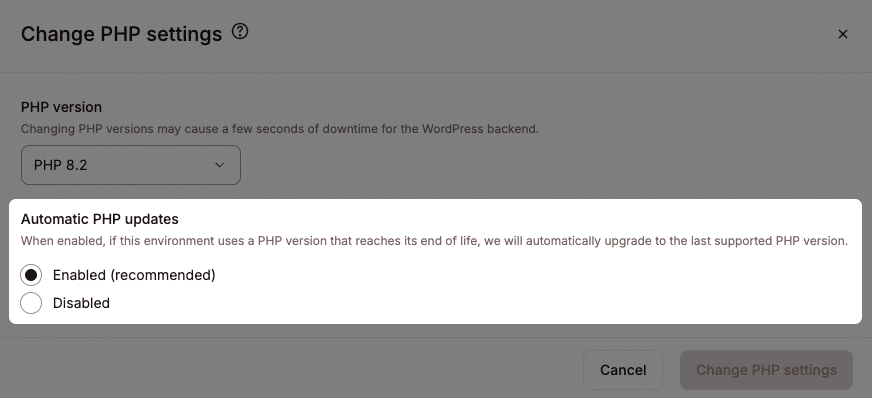

Per rendere le cose ancora più semplici, Kinsta offre aggiornamenti di PHP automatici. Se il sito utilizza una versione di PHP al termine del ciclo di vita, il nostro sistema lo aggiorna automaticamente all’ultima versione supportata. In questo modo il sito rimane sicuro e completamente ottimizzato senza richiedere alcun intervento manuale.

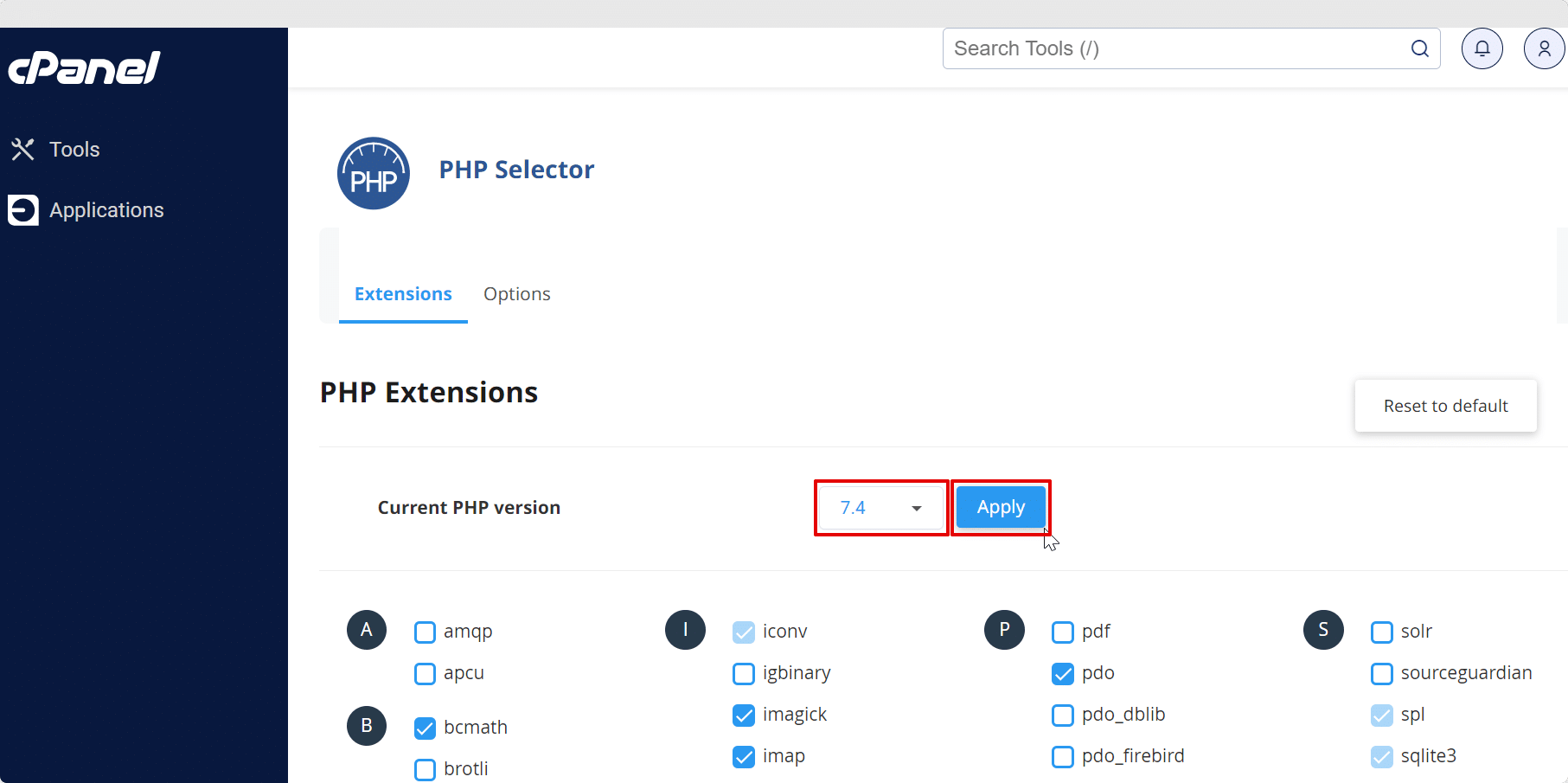

Con un host WordPress che utilizza cPanel, in genere si può cambiare la versione di PHP selezionando l’opzione Seleziona versione PHP nella categoria Software.

3. Utilizzare sempre l’ultima versione di WordPress, dei temi e dei plugin

Un altro modo molto importante per rafforzare la sicurezza di WordPress è quello di tenerlo sempre aggiornato. Questo include il core di WordPress, i temi e i plugin (sia quelli del repository di WordPress che quelli premium).

Questi aggiornamenti non riguardano solo le nuove funzionalità: spesso contengono patch di sicurezza critiche che risolvono le vulnerabilità prima che gli hacker possano sfruttarle.

Nei primi anni di vita di WordPress, il software core era soggetto a minacce alla sicurezza perché gli aggiornamenti non venivano sempre applicati in tempo. WordPress ha compiuto un passo importante verso il miglioramento della sicurezza con il rilascio della versione 3.7, che ha introdotto gli aggiornamenti automatici per le minor release, inclusi gli aggiornamenti di sicurezza e di manutenzione.

Questo ha ridotto in modo significativo il numero di attacchi alle versioni non aggiornate del core di WordPress. Tuttavia, mentre il core di WordPress è ora più sicuro, i temi e i plugin sono diventati la principale area di attacco.

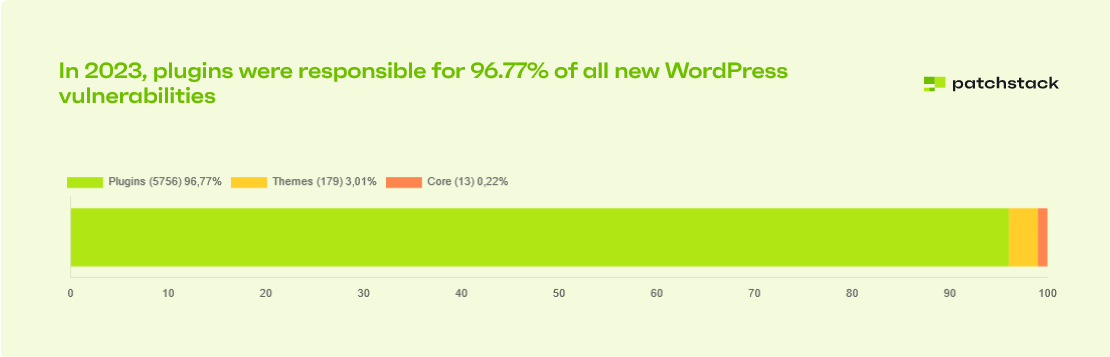

Secondo Patchstack, nel 2023 il 96,77% di tutte le nuove vulnerabilità di WordPress proveniva dai plugin, mentre i temi rappresentavano solo il 3,01% e le vulnerabilità del core erano inferiori all’1%.

Questo significa che il vero rischio per la sicurezza non è WordPress in sé, ma i temi e i plugin di terze parti che ne estendono le funzionalità.

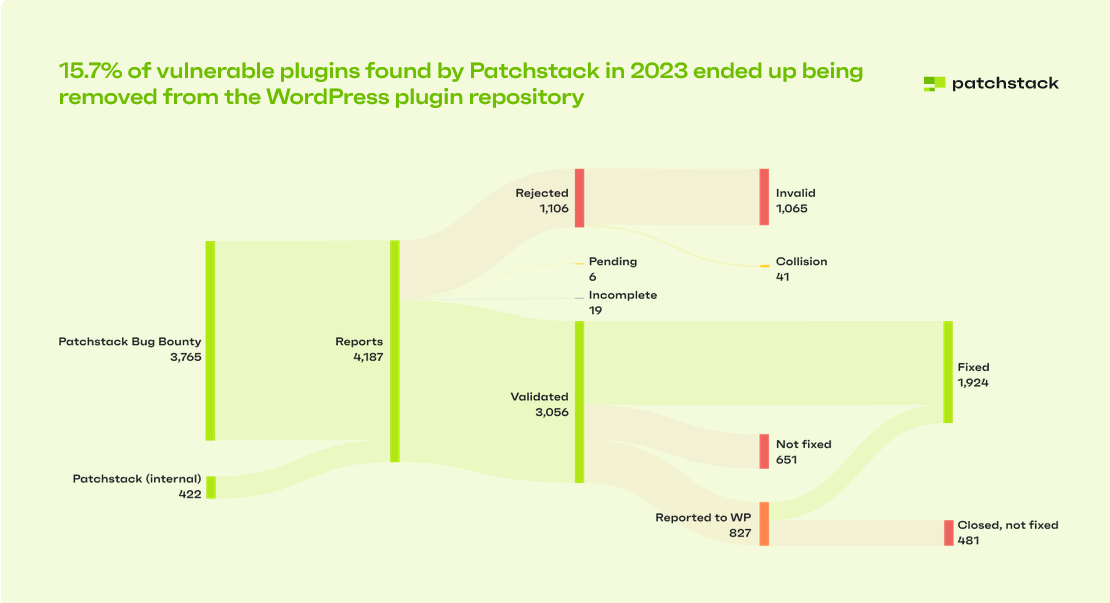

Il rischio è ancora maggiore quando i plugin vengono abbandonati. Nel 2023, Patchstack ha segnalato al team di WordPress 827 plugin e temi vulnerabili. Di questi, 481 componenti sono stati rimossi dalla repository dei plugin a causa dell’abbandono – un aumento del 450% rispetto al 2022, quando sono stati segnalati solo 147 plugin e temi e 87 sono stati rimossi.

Ciò significa che migliaia di siti WordPress utilizzavano plugin che non ricevevano più aggiornamenti ed erano facili bersagli per gli aggressori.

I temi e i plugin sono le maggiori fonti di vulnerabilità di WordPress, quindi tenerli aggiornati dovrebbe essere una priorità assoluta. Tuttavia, controllare manualmente la presenza di aggiornamenti su più plugin, temi e siti può essere un’impresa ardua.

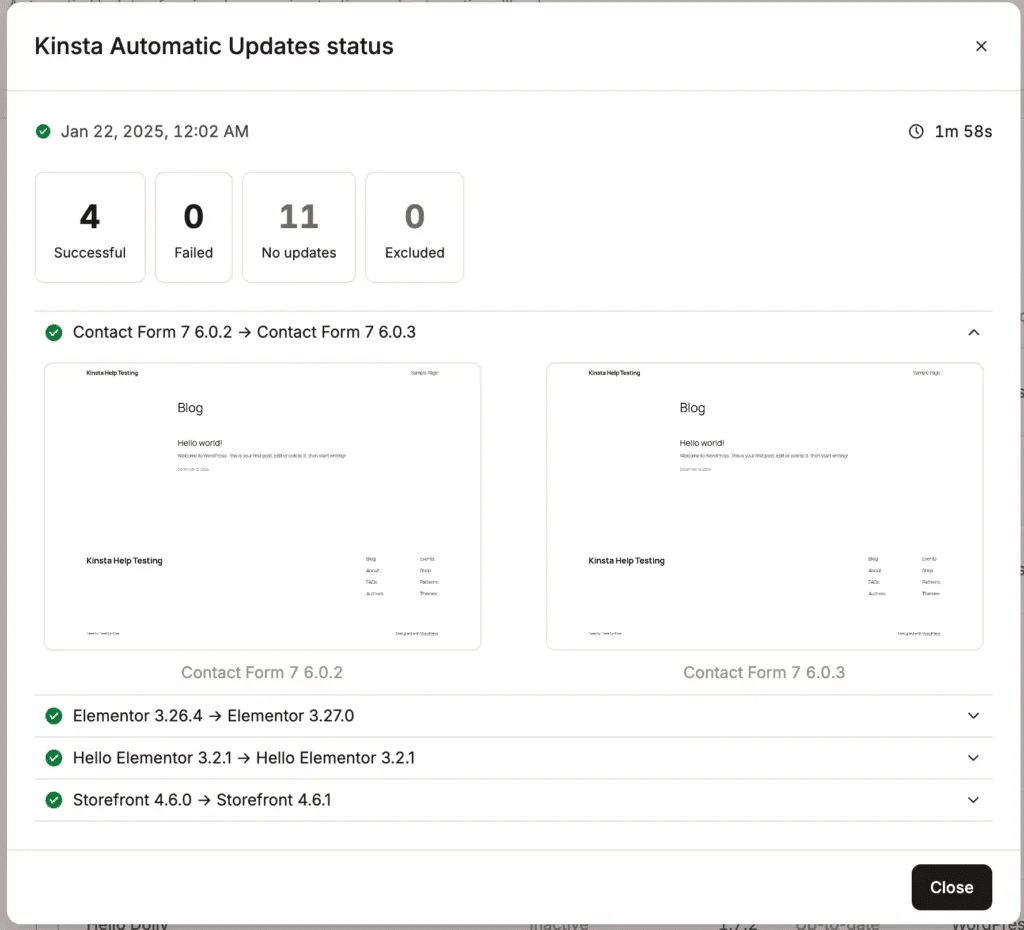

Noi di Kinsta abbiamo reso tutto questo molto più semplice con gli Aggiornamenti Automatici di Kinsta. Questo servizio garantisce che tutti i temi e i plugin, sia attivi che inattivi, vengano aggiornati quotidianamente. Ogni nuovo plugin o tema installato viene inoltre aggiunto automaticamente al sistema di aggiornamento di Kinsta, rimanendo così protetto dalle vulnerabilità senza dover intervenire.

Per evitare problemi imprevisti, dopo un aggiornamento Kinsta esegue dei test di regressione visiva sul sito. Ciò significa che confrontiamo gli screenshot delle pagine del sito prima e dopo un aggiornamento per individuare i cambiamenti significativi. Per saperne di più su questo servizio e sul suo funzionamento, si legga la nostra documentazione.

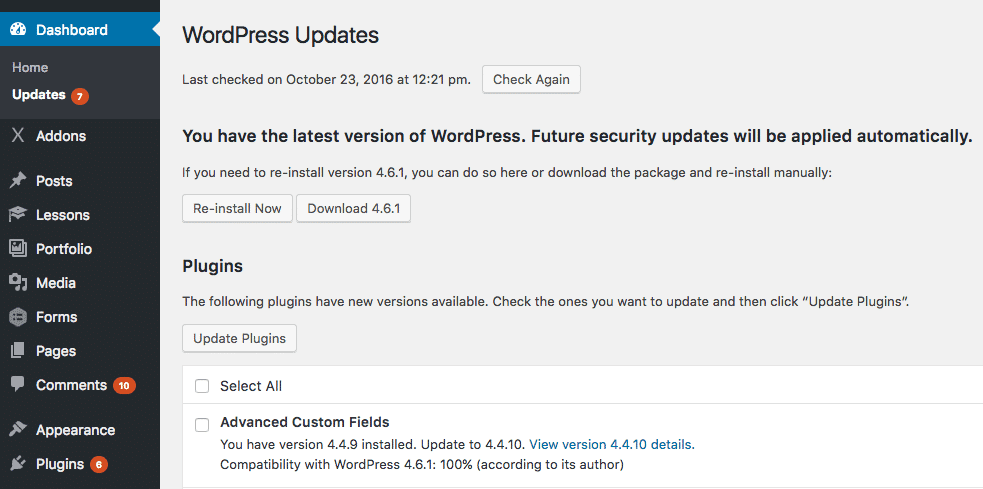

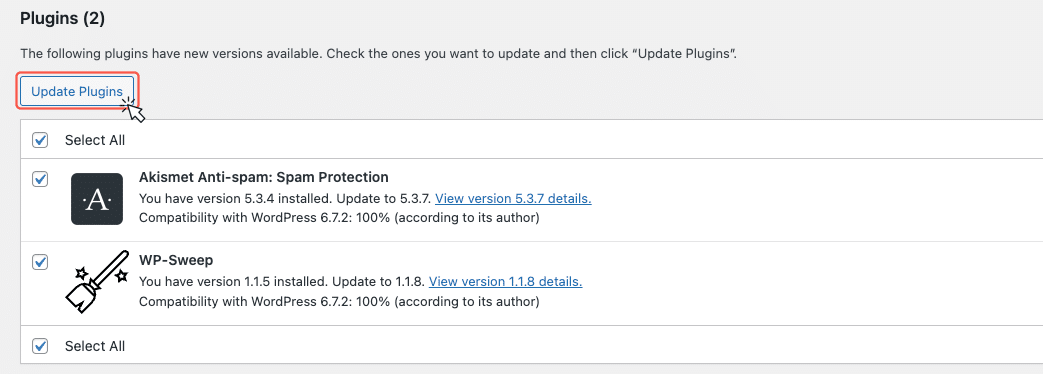

Per gli utenti che preferiscono il controllo manuale, si possono aggiornare temi e plugin direttamente dalla dashboard di MyKinsta o dalla sezione Aggiornamenti di WordPress del pannello di amministrazione. Basta selezionare i plugin che si desidera aggiornare e cliccare su Aggiorna plugin.

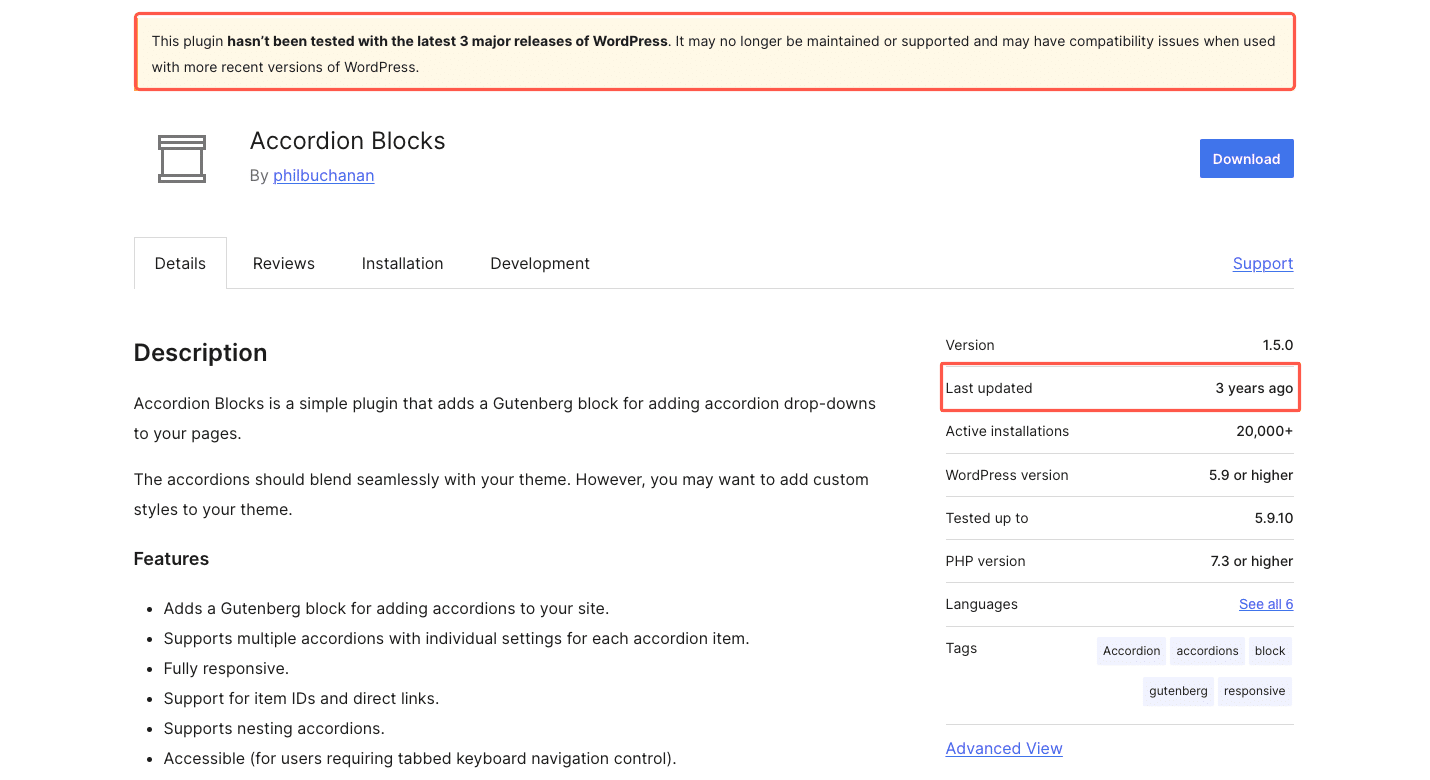

È importante essere anche selettivi riguardo ai plugin che si installano. Patchstack ha dimostrato che molti plugin presenti nel repository di WordPress non vengono più mantenuti.

Prima di installare un plugin, è importante controllare la data dell’ultimo aggiornamento e leggere le recensioni degli utenti. Se un plugin non è stato aggiornato da molto tempo o ha valutazioni scarse, è meglio cercare un’alternativa.

Come si vede nell’immagine qui sopra, WordPress segnala i plugin obsoleti con un avviso in cima al elenco, permettendo così di individuare potenziali rischi.

Per essere sempre al passo con le minacce alla sicurezza di WordPress, risorse come WPScan, che tiene traccia di oltre 10.000 vulnerabilità core, nei plugin e nei temi di WordPress, e l’Archivio ufficiale della sicurezza di WordPress, che registra tutte le modifiche relative alla sicurezza, aiutano a rimanere informati sui rischi più recenti.

È possibile ridurre drasticamente i rischi per la sicurezza del sito mantenendo WordPress, i temi e i plugin sempre aggiornati, utilizzando un sistema di aggiornamento affidabile e scegliendo con cautela i plugin.

4. Nascondere la versione di WordPress

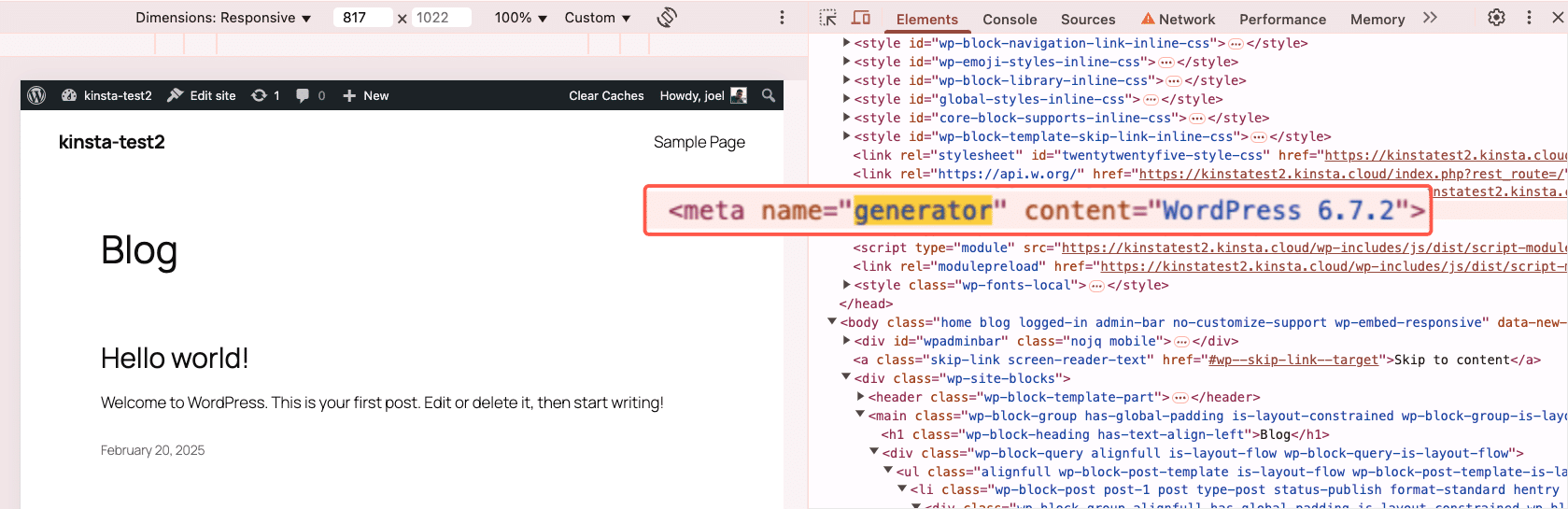

Nascondere la versione di WordPress riduce i rischi per la sicurezza. Se gli hacker possono vedere che si sta utilizzando una versione di WordPress non aggiornata, il sito diventa un bersaglio per attacchi che sfruttano vulnerabilità note.

Di default, WordPress visualizza il numero di versione nel codice HTML del sito.

Sebbene l’approccio migliore sia quello di mantenere sempre aggiornato WordPress, si può rimuovere il numero di versione dal codice sorgente aggiungendo questo snippet al file functions.php del tema:

function wp_version_remove_version() {

return '';

}

add_filter('the_generator', 'wp_version_remove_version');Per una soluzione più semplice, il plugin Perfmatters permette di nascondere la versione di WordPress con un solo clic, oltre ad offrire altre impostazioni per ottimizzare le prestazioni e la sicurezza del sito.

5. Bloccare il pannello di amministrazione di WordPress

Anche se la security by obscurity di WordPress non è una soluzione infallibile, fare in modo che sia più difficile per gli hacker trovare e sfruttare il pannello di amministrazione riduce l’esposizione agli attacchi brute force e ai bot maligni.

Gli hacker prendono spesso di mira la pagina wp-admin perché è la porta di accesso al sito. Se riescono ad accedere all’area di amministrazione, possono prendere il controllo totale, iniettando malware, modificando i file o addirittura bloccando l’amministratore.

Rafforzare l’accesso alla bacheca di WordPress aggiunge un ulteriore livello di sicurezza, garantendo che gli aggressori non possano accedere al sito anche se esiste una vulnerabilità altrove.

Le soluzioni più efficaci per proteggere l’amministrazione di WordPress sono:

- Cambiare l’URL di accesso predefinito in modo che gli aggressori e i bot non possano trovarlo facilmente.

- Limitare i tentativi di accesso per bloccare gli attacchi brute-force.

- Aggiungere l’autenticazione HTTP e richiedere un nome utente e una password aggiuntivi prima di caricare la pagina di login.

- Limitare l’accesso al pannello di amministratore a IP specifici utilizzando un firewall o le regole del server web.

Queste soluzioni possono essere combinate per prevenire tentativi di accesso non autorizzati e ridurre il rischio di exploit del pannello di amministrazione. Esaminiamole una per una.

Cambiare l’URL di accesso a WordPress

Di default, i siti WordPress utilizzano domain.com/wp-admin o domain.com/wp-login.php come URL di accesso. Il problema è che anche gli hacker e i bot lo sanno. Esaminano costantemente i siti alla ricerca di pagine di login da attaccare.

Cambiare l’URL di accesso non rende il sito invulnerabile, ma lo rende un bersaglio molto più difficile da raggiungere, riducendo in modo significativo gli attacchi automatici.

Per modificare l’URL di accesso, si possono utilizzare plugin gratuiti come WPS Hide Login o soluzioni premium come Perfmatters. Questi plugin permettono di impostare un percorso di login personalizzato, rendendo molto più difficile per i malintenzionati trovare la pagina di login dell’amministratore. È importante scegliere un URL unico che non sia facilmente indovinato dai bot.

Limitare i tentativi di accesso

Anche con un URL di accesso nascosto, gli aggressori possono tentare di indovinare le password attraverso attacchi brute force, in cui tentano migliaia di combinazioni nome utente-password fino a trovare quella giusta. Di default, WordPress non limita i tentativi di accesso, il che significa che i bot possono continuare a provare all’infinito.

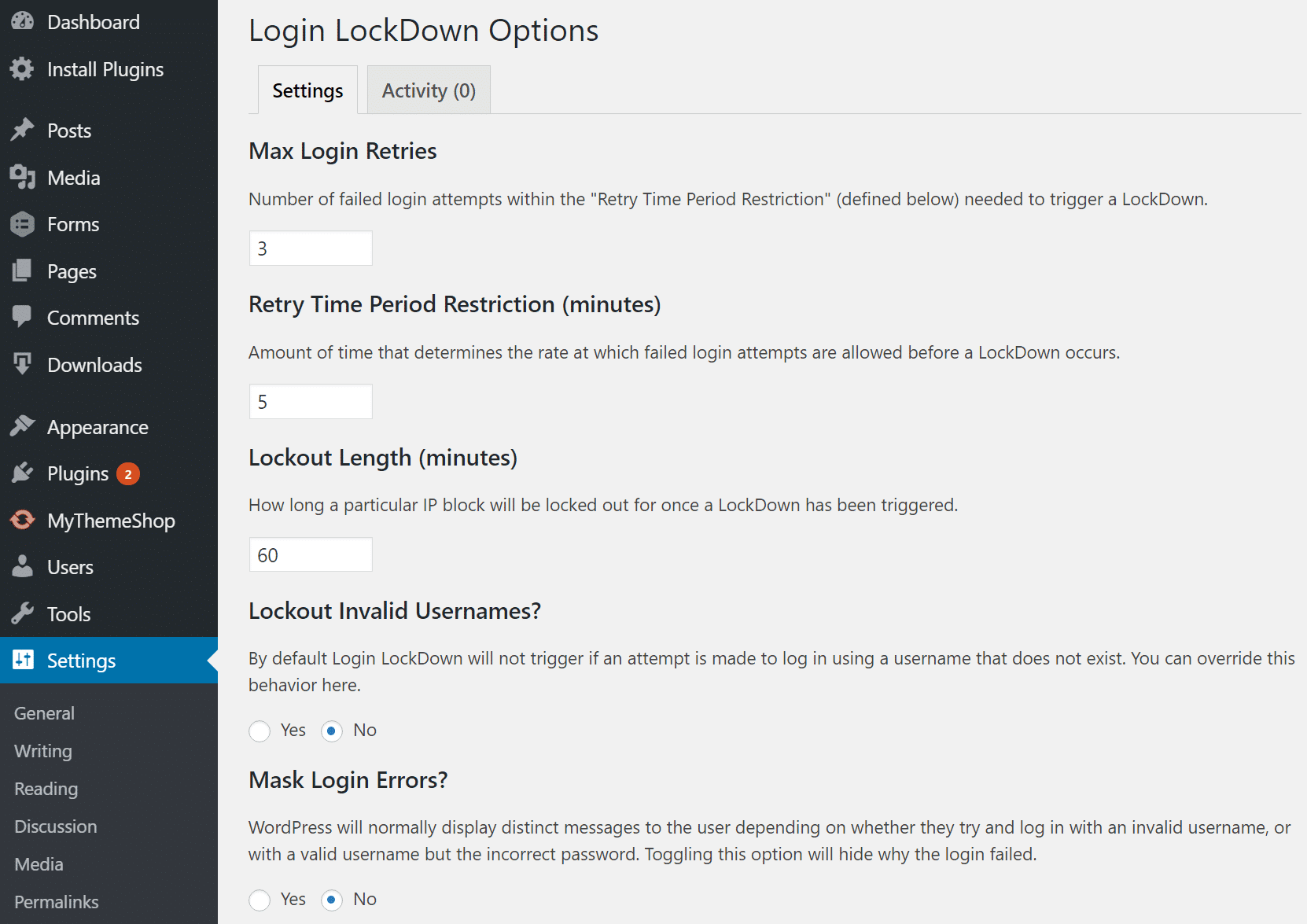

È possibile bloccare questi attacchi limitando il numero di tentativi di accesso falliti prima che un indirizzo IP venga temporaneamente bloccato. Il plugin Limit Login Attempts Reloaded è uno strumento semplice per limitare i tentativi di accesso: permette di configurare la durata del blocco, di impostare i limiti dei tentativi di accesso e persino di inserire gli IP in una lista o in una allowlist o in una blocklist.

In alternativa, Login Lockdown & Protection registra gli indirizzi IP e i timestamp dei tentativi di accesso falliti, bloccando l’accesso se si verificano troppi tentativi in un breve periodo. Questo aiuta a prevenire gli attacchi automatici e a evitare che gli utenti legittimi vengano bloccati troppo facilmente.

Aggiungere un ulteriore livello di sicurezza con l’autenticazione HTTP

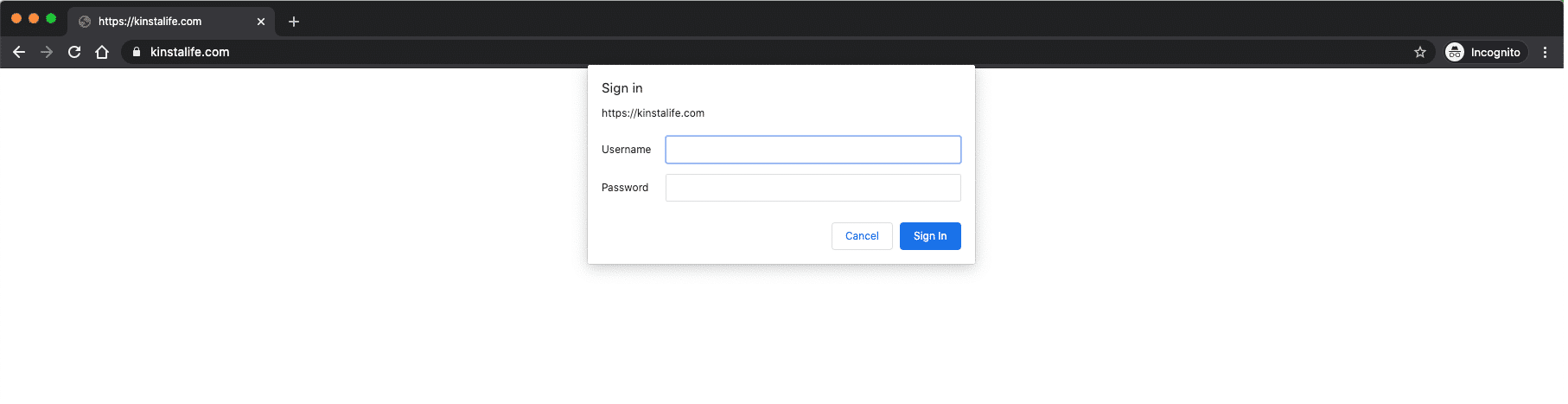

Un altro modo efficace per proteggere la pagina di login è aggiungere un ulteriore livello di protezione della password prima che qualcuno possa accedervi. Ciò significa che prima che qualcuno veda la schermata di login di WordPress, dovrà inserire un nome utente e una password.

Questo metodo è molto efficace ma non è l’ideale per i siti di e-commerce o per i siti ad iscrizione, dato che gli utenti devono accedere frequentemente. Tuttavia, può ridurre significativamente i tentativi di accesso non autorizzati per blog, siti aziendali e progetti personali.

Molti provider di hosting offrono strumenti integrati per aggiungere un altro livello di autenticazione. Ad esempio, Kinsta offre una funzione di protezione con password nella pagina Strumenti della dashboard MyKinsta.

L’attivazione dell’autenticazione HTTP richiede solo pochi clic. Agli utenti viene chiesto di inserire un nome utente e una password aggiuntivi prima di accedere alla pagina di login di WordPress.

Per i server Apache, questa funzione può essere impostata manualmente creando un file .htpasswd. È possibile utilizzare questo strumento di generazione e caricare il file in una directory della cartella wp-admin. Ad esempio:

home/user/.htpasswds/public_html/wp-admin/htpasswd/Quindi, si crea un file .htaccess con il seguente codice e lo si carica nella cartella /wp-admin/. Bisogna assicurarsi di aggiornare il percorso della cartella e il nome utente.

AuthName "Admins Only"

AuthUserFile /home/yourdirectory/.htpasswds/public_html/wp-admin/htpasswd

AuthType basic

require user yourusernameL’unico inconveniente è che questo interrompe AJAX (admin-ajax) sul frontend del sito. Alcuni plugin di terze parti lo richiedono. Pertanto, è necessario aggiungere il seguente codice al file .htaccess.

<Files admin-ajax.php>

Order allow,deny

Allow from all

Satisfy any

</Files>Se si usa Nginx, si può anche limitare l’accesso con l’autenticazione base HTTP. Al riguardo, si può consultare questo tutorial.

Limitare l’accesso al pannello di amministrazione in base all’indirizzo IP

Gli hacker utilizzano spesso attacchi brute force per colpire la pagina di login di WordPress, provando migliaia di combinazioni di password fino a quando non riescono a entrare. Ma se non riescono nemmeno a raggiungere la schermata di login, gli attacchi diventano inutili.

È possibile limitare l’accesso a specifici indirizzi IP. In questo modo, solo gli utenti provenienti da località approvate potranno accedere, bloccando tutti gli altri, anche se in possesso delle credenziali corrette.

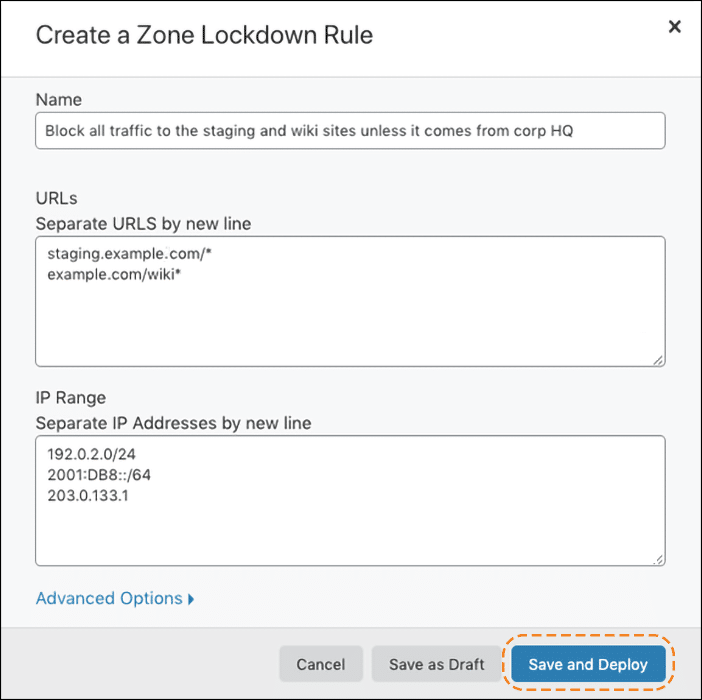

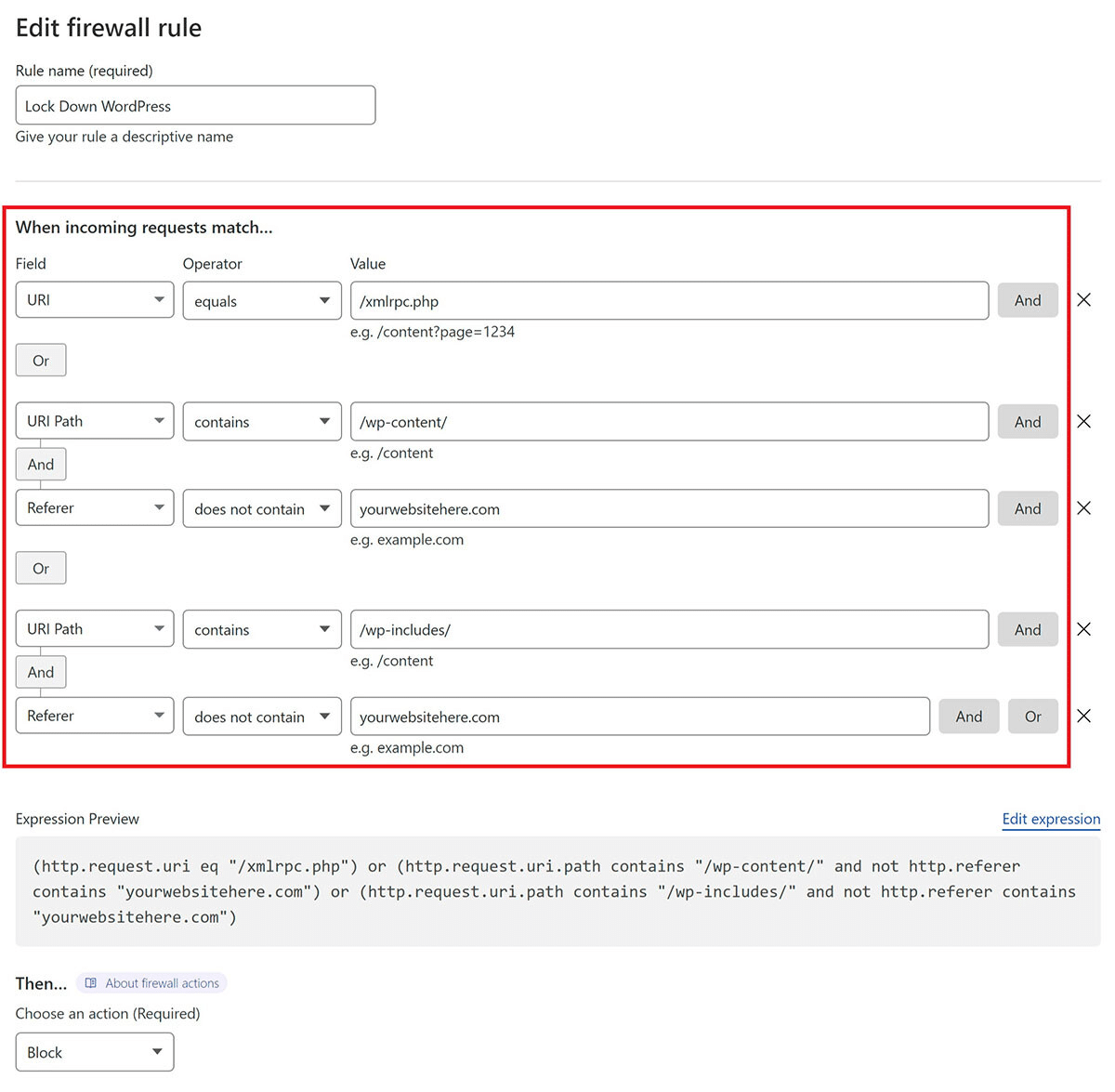

Se si usa un Web Application Firewall (WAF) come Cloudflare, la funzione Zone Lockdown permette di limitare l’accesso a /wp-admin/ e /wp-login.php/ solo agli indirizzi IP approvati.

Tuttavia, Cloudflare consiglia di utilizzare regole WAF personalizzate, in quanto offrono una maggiore flessibilità.

Per gli utenti di Sucuri, il firewall limita automaticamente l’accesso alle pagine di amministrazione a meno che un IP non sia inserito nella allowlist. Se si è bloccati, si può aggiungere manualmente l’IP attuale alla allowlist dalla dashboard di Sucuri.

Se si gestisce direttamente un server e si ha un indirizzo IP statico, si può limitare manualmente l’accesso tramite la configurazione di .htaccess (Apache) o Nginx specificando gli IP consentiti. Tuttavia, questa soluzione è adatta solo per gli utenti che non cambiano spesso rete.

Anche in questo caso, questo metodo non è ideale per i siti di e-commerce o le piattaforme di iscrizione, in quanto si basano sull’accesso frequente al backend da parte di più utenti. Bloccare l’accesso in base all’IP potrebbe impedire a clienti legittimi o ai membri del team di gestire gli account. Altre misure di sicurezza – come l’autenticazione a due fattori (2FA) e politiche di password forti – potrebbero essere soluzioni migliori per questo tipo di siti.

6. Usare nomi utente e password forti

Una delle vulnerabilità che permettono agli hacker di entrare in un sito WordPress sono le credenziali deboli. Ogni anno, i rapporti sulla sicurezza mostrano che milioni di persone utilizzano ancora password come “123456”, “password” o “qwerty”, che possono essere decifrate in pochi secondi. Gli hacker si affidano ad attacchi brute force, utilizzando script automatizzati per indovinare rapidamente le credenziali di accesso.

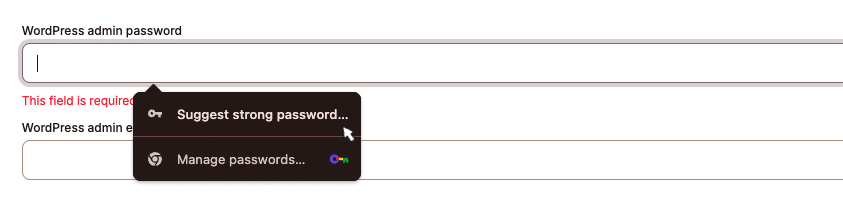

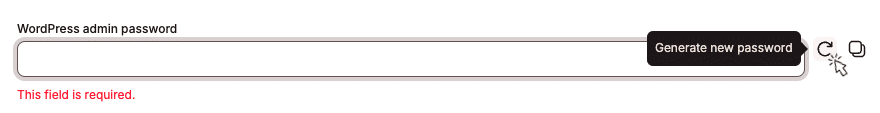

Per proteggere il sito, è importante usare sempre password lunghe e complesse con un mix di lettere maiuscole e minuscole, numeri e simboli. Gestire password forti oggi è più facile grazie a strumenti come Google Password Manager, che suggerisce e memorizza le password in modo sicuro.

Quando si crea un nuovo account WordPress, la piattaforma di Kinsta genera automaticamente password forti. È possibile memorizzarle in modo sicuro in un gestore di password come 1Password o LastPass, evitando così di dover riutilizzare le stesse password su siti diversi.

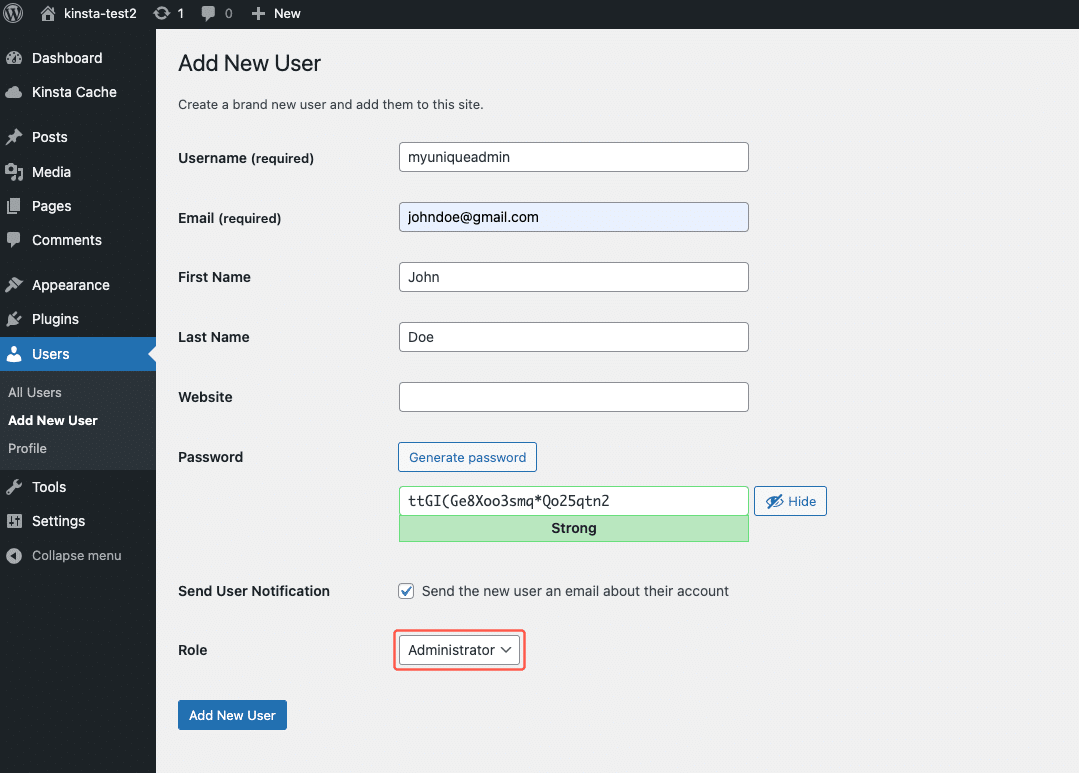

Un altro accorgimento fondamentale è evitare il nome utente predefinito “admin”. Gli hacker prendono spesso di mira questo nome utente in attacchi brute force. Invece, è opportuno creare un nome utente da amministratore unico ed eliminare l’utente “admin” predefinito. È possibile farlo nella sezione Utenti > Aggiungi nuovo della bacheca di WordPress.

Una volta creato il nuovo account, basta eliminare quello vecchio e riassegnare i contenuti al nuovo account da amministratore.

Se si gestisce direttamente il database, si può rinominare il nome utente amministratore in phpMyAdmin con il seguente comando (fare sempre un backup del database prima di apportare modifiche):

UPDATE wp_users SET user_login = 'newcomplexadminuser' WHERE user_login = 'admin';7. Abilitare l’autenticazione a due fattori (2FA)

Per quanto forte sia la password, c’è sempre il rischio che venga rubata o indovinata. L’autenticazione a due fattori (2FA) aggiunge un livello di sicurezza richiedendo una seconda forma di verifica prima di concedere l’accesso.

In genere si tratta di inserire un codice univoco generato da un’app di autenticazione, un messaggio SMS o una chiave di sicurezza. Dato che raramente gli aggressori hanno accesso sia alla password che al dispositivo 2FA, l’attivazione della 2FA è uno dei modi più efficaci per evitare accessi non autorizzati.

Ci sono due aree principali in cui l’autenticazione a due fattori dovrebbe essere abilitata:

- L’account di hosting: se qualcuno accede alla dashboard del provider di hosting, potrebbe cambiare le password, modificare le impostazioni DNS o addirittura cancellare il sito. Noi di Kinsta forniamo l’autenticazione a due fattori per MyKinsta, richiedendo un codice una tantum da un’app di autenticazione come Google Authenticator per assicurarci che solo gli utenti autorizzati possano accedere agli account del servizio di hosting.

- La pagina di login di WordPress: sebbene WordPress non disponga di un sistema di autenticazione a due fattori integrato, si può attivarlo utilizzando plugin come Google Authenticator o Two Factor Authentication. Questi plugin si integrano con le app di autenticazione e richiedono l’inserimento di un codice di sicurezza una tantum al momento dell’accesso.

Una volta configurato il plugin, la pagina di login di WordPress richiederà un codice di sicurezza aggiuntivo, riducendo in modo significativo il rischio di accesso non autorizzato, anche se qualcuno ruba la password.

8. Usare HTTPS per le connessioni crittografate con un certificato SSL

Uno dei modi più trascurati per rafforzare la sicurezza di WordPress è quello di installare un certificato SSL e gestire il sito tramite HTTPS (Hypertext Transfer Protocol Secure).

L’HTTPS cripta i dati scambiati tra il sito web e i suoi visitatori, impedendo ai malintenzionati di intercettare le informazioni sensibili. Sebbene molti pensino che i certificati SSL siano necessari solo per i siti di e-commerce, la realtà è che qualsiasi sito web che raccolga credenziali di accesso, dati degli utenti o anche solo analisi del traffico trae vantaggio dalla crittografia.

Molti provider di hosting, tra cui Kinsta, rilasciano automaticamente certificati SSL gratuiti con supporto wildcard grazie alla nostra integrazione di Cloudflare. Questo rende estremamente semplice proteggere il proprio sito.

Se il sito gira ancora su HTTP, ecco perché si dovrebbe intervenire immediatamente:

- Sicurezza: senza HTTPS, le credenziali di accesso e i dati degli utenti vengono inviati in chiaro, diventando così un facile bersaglio per gli hacker. L’HTTPS cripta queste informazioni, prevenendo gli attacchi man-in-the-middle e proteggendo tutte le interazioni sul sito.

- SEO: Google ha confermato che l’HTTPS è un fattore di ranking. Sebbene possa essere un fattore secondario, una connessione sicura segnala l’affidabilità del sito, migliorando potenzialmente la visibilità nelle ricerche.

- Fiducia e credibilità: i visitatori cercano indicatori di sicurezza come l’icona del lucchetto. Secondo un vecchio sondaggio di GlobalSign, l’84% degli acquirenti abbandona un acquisto se i dati vengono inviati tramite una connessione non sicura e il 29% controlla attivamente la presenza di HTTPS prima di accedere a un sito.

- Avvisi del browser: Chrome e altri browser ora segnalano i siti HTTP come “Non sicuri”, scoraggiando i visitatori dal proseguire. Chrome ha anche un’opzione (Usa sempre connessioni sicure) per avvisare gli utenti prima di visitare siti che non supportano l’HTTPS.

- Dati di riferimento: l’HTTPS conserva i dati di riferimento in Google Analytics, mentre il traffico HTTP viene spesso classificato erroneamente come traffico diretto, cosa che rende più difficile il monitoraggio delle fonti.

- Prestazioni: l’HTTPS abilita HTTP/2, migliorando la velocità del sito grazie a multiplexing e compressione migliori. TLS 1.3 ottimizza ulteriormente le prestazioni riducendo i tempi di handshake. Se il sito è ospitato su Kinsta, sia HTTPS che TLS 1.3 sono supportati su tutti i server e HTTP/3 è pienamente supportato, grazie alla nostra integrazione di Cloudflare, che garantisce connessioni ancora più veloci e affidabili.

Per applicare HTTPS al sito WordPress, si può definire l’applicazione dell’SSL nel file wp-config.php aggiungendo la seguente riga:

define('FORCE_SSL_ADMIN', true);Se si sta ancora utilizzando il protocollo HTTP, è il momento di migrare. Il passaggio al protocollo HTTPS non è più facoltativo: è un passo essenziale per la sicurezza, la SEO e la fiducia degli utenti. Se si ha bisogno di aiuto, si può consultare la nostra guida alla migrazione ad HTTPS per WordPress per eseguire la transizione senza problemi.

9. Aggiungere i più recenti header HTTP di sicurezza

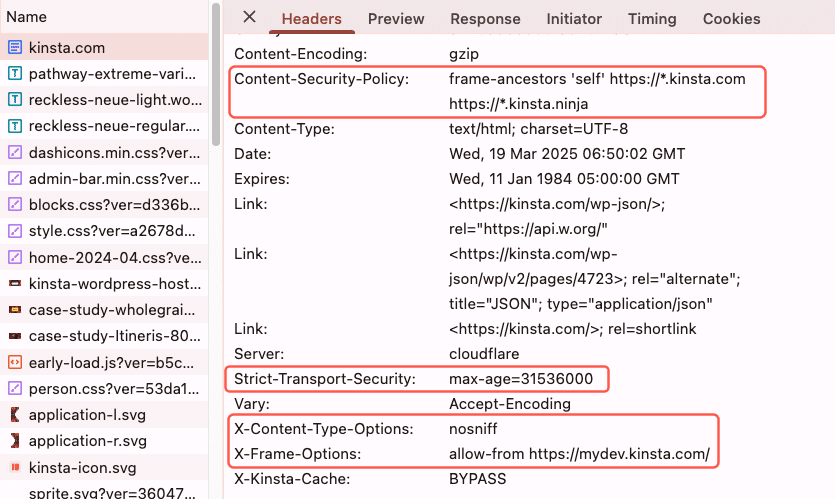

Un altro modo per rafforzare la sicurezza di WordPress è quello di implementare le intestazioni HTTP di sicurezza. Queste intestazioni indicano ai browser come gestire i contenuti del sito, permettendo di prevenire attacchi come XSS (Cross-Site Scripting) e clickjacking. In genere vengono configurati a livello di server e, sebbene ne esistano molti, i più importanti sono:

- Content-Security-Policy (CSP): limita le risorse (script, stili, immagini) che possono essere caricate sul sito per evitare iniezioni dannose.

- Sicurezza del trasporto rigoroso (HSTS): impone ai browser di utilizzare sempre HTTPS, garantendo connessioni sicure.

- X-Frame-Options: impedisce che il sito venga incorporato negli iframe, proteggendo dal clickjacking.

- X-Content-Type-Options: impedisce ai browser di effettuare il MIME-sniffing, riducendo il rischio di alcuni tipi di attacchi.

Per verificare quali intestazioni di sicurezza sono attive sul proprio sito WordPress, basta aprire Chrome DevTools, andare alla scheda Network e guardare gli header di risposta della richiesta iniziale del sito.

Per vedere quali intestazioni sono attive e quali mancano, è anche possibile eseguire una scansione del sito utilizzando lo strumento gratuito securityheaders.io.

10. Usare sempre connessioni sicure

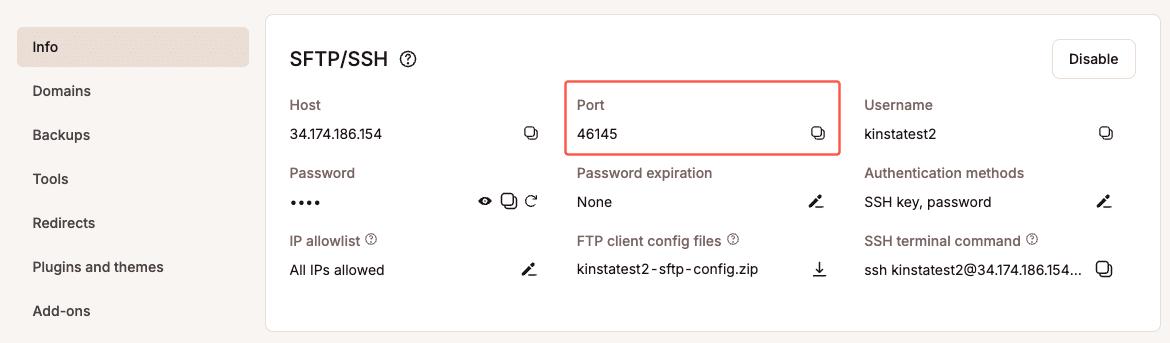

Non sottolineeremo mai abbastanza quanto sia importante utilizzare connessioni sicure! Bisogna assicurarsi che l’host di WordPress prenda delle precauzioni, come ad esempio metta a disposizione connessioni SFTP o SSH, che crittografano i dati durante la trasmissione, impedendo ai malintenzionati di intercettare le informazioni sensibili. Si tratta di un metodo più sicuro del normale FTP.

Noi di Kinsta supportiamo solo connessioni SFTP per mantenere i dati dei nostri clienti al sicuro e, a differenza della maggior parte degli host che utilizzano la porta 22, ogni sito di Kinsta ha una porta randomizzata per garantire maggiore sicurezza. È possibile trovare i dati SFTP nella dashboard di MyKinsta.

Oltre alla sicurezza del server, è altrettanto importante proteggere la rete domestica. Un router domestico compromesso potrebbe esporre i dati critici dei siti WordPress. Per ridurre il rischio:

- Disattivare la gestione remota (VPN) se non è assolutamente necessario.

- Usare un intervallo IP privato non predefinito al posto di 192.168.1.1 (ad esempio 10.9.8.7).

- Abilitare la crittografia forte sulla rete WiFi.

- Consentire gli indirizzi IP per limitare l’accesso ai dispositivi affidabili.

- Tenere aggiornato il firmware del router per eliminare le vulnerabilità.

Inoltre, bisogna fare attenzione quando si accede a WordPress da reti pubbliche. Il WiFi gratuito dei bar o degli aeroporti non è sicuro e gli hacker possono facilmente intercettare il traffico. Se si deve accedere al sito su una rete pubblica, è bene utilizzare un servizio VPN affidabile come ExpressVPN o NordVPN per criptare la connessione e nascondere il IP a possibili aggressori.

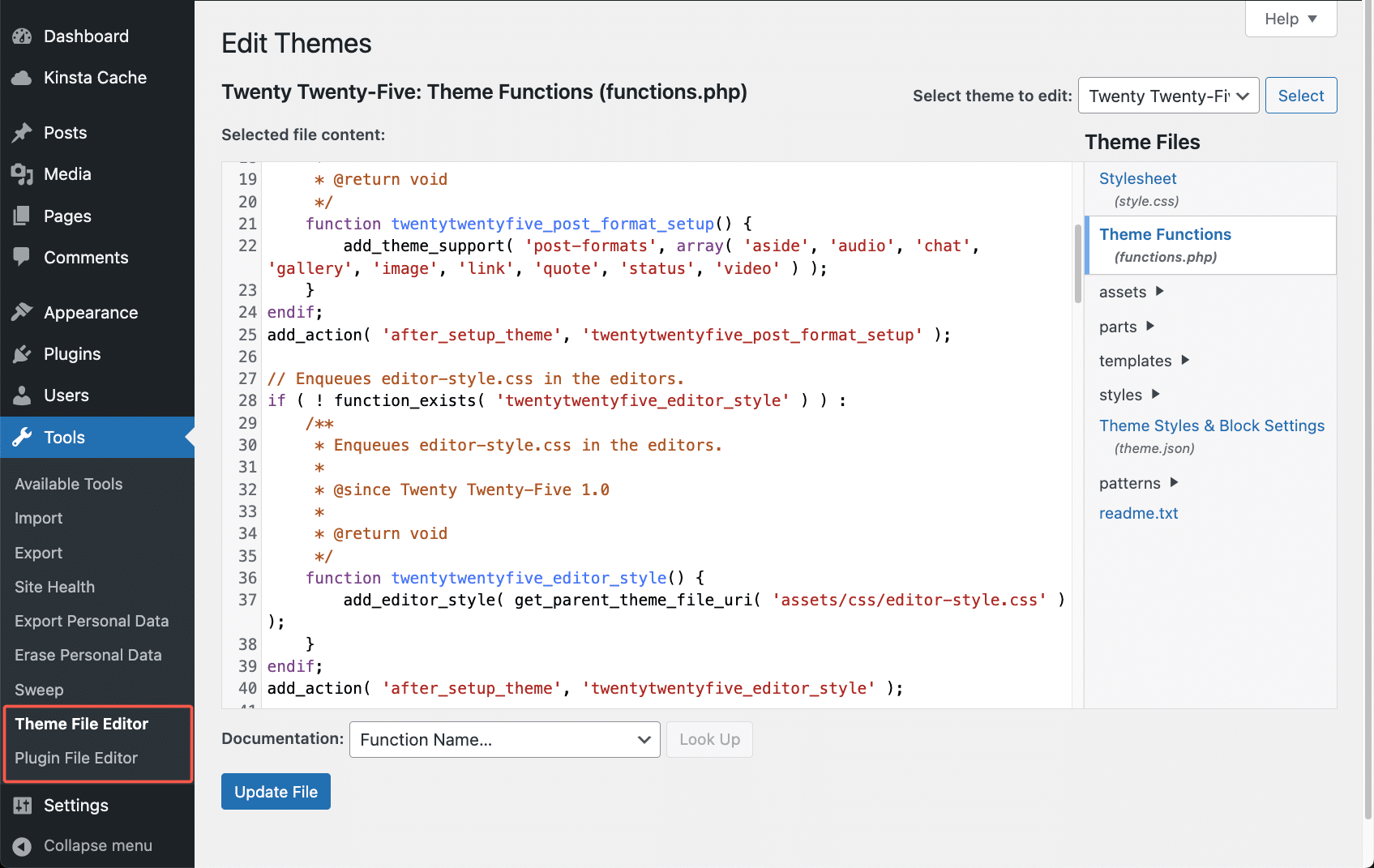

11. Disabilitare la modifica dei file nella bacheca di WordPress

WordPress consente agli amministratori di modificare i file dei temi e dei plugin direttamente dalla bacheca utilizzando l’Editor dei file dei temi o l’Editor dei file dei plugin.

Sebbene questa funzione possa sembrare comoda, può rappresentare un serio rischio per la sicurezza, soprattutto nei siti con più utenti. Se un utente malintenzionato riesce ad accedere a un account da amministratore, la prima cosa che potrebbe fare è modificare i file PHP per iniettare codice dannoso.

Anche per i proprietari del sito, modificare i file direttamente nella bacheca è rischioso. Un piccolo errore di codifica potrebbe portare allo schermo bianco della morte, rendendo il sito inaccessibile. È sempre più sicuro modificare i file in locale e caricarli tramite SFTP, preferibilmente in un ambiente di staging.

Per disabilitare la modifica dei file ed evitare modifiche non autorizzate, si può aggiungere la seguente riga al file wp-config.php:

define('DISALLOW_FILE_EDIT', true);Per una maggiore sicurezza, sarebbe opportuno disabilitare completamente la modifica dei file, cosa che impedisce l’installazione di plugin e temi o l’aggiornamento attraverso la dashboard:

define('DISALLOW_FILE_MODS', true);12. Proteggere il file wp-config.php

Il file wp-config.php è uno dei componenti più critici di un’installazione di WordPress. Questo file memorizza le credenziali di accesso al database, le chiavi di autenticazione e altre informazioni sensibili, e questo lo rendende un obiettivo primario per gli aggressori. Proteggere questo file è fondamentale per proteggere il sito.

Ecco tre modi per proteggere il file wp-config.php:

- Spostare il file wp-config.php: di default, il file wp-config.php si trova nella directory principale dell’installazione di WordPress (

/public_html/). Spostarlo in una directory non accessibile al web aggiunge un livello di protezione. Anche se questo metodo funziona per molti provider di hosting, i clienti di Kinsta non dovrebbero tentare di farlo, perché le nostre restrizioni di sicurezza impediscono già l’accesso non autorizzato al filewp-config.php. - Aggiornare le chiavi di sicurezza di WordPress: le chiavi di sicurezza di WordPress (

AUTH_KEY,SECURE_AUTH_KEY,LOGGED_IN_KEY,NONCE_KEY) criptano le informazioni memorizzate nei cookie, rendendo il sito più sicuro. Se il sito ha subito diverse migrazioni o cambi di proprietà, è una buona idea generare nuove chiavi di sicurezza. È possibile utilizzare il generatore di chiavi segrete di WordPress per creare nuove chiavi e aggiornarle nel filewp-config.php. - Cambiare i permessi dei file: il permesso predefinito del file

wp-config.phpè solitamente 644, che consente agli altri utenti dello stesso server di leggerlo. Per una maggiore sicurezza e secondo la documentazione di WordPress, è consigliato cambiare i permessi in 440 o 400, limitando l’accesso al solo proprietario del file. Questa operazione può essere eseguita tramite un client FTP o dalla riga di comando. Se non si è sicuri, è meglio chiedere al provider di hosting quali sono le impostazioni migliori per l’ambiente.

13. Controllare i permessi dei file e del server

I permessi dei file e del server sono essenziali per proteggere il sito. Se i permessi sono morbidi, gli utenti non autorizzati potrebbero accedere e modificare i file. Se sono troppo rigidi, le funzioni critiche del sito potrebbero interrompersi. Trovare il giusto equilibrio garantisce la sicurezza e la funzionalità del sito.

I permessi dei file determinano chi può leggere, scrivere o eseguire i file, mentre i permessi delle directory controllano l’accesso alle cartelle e la possibilità di modificarne il contenuto. Per WordPress, i permessi consigliati sono:

- File: devono essere impostati a 644 o 640, ad eccezione di

wp-config.php, che deve essere 440 o 400 per evitare accessi non autorizzati. - Directory: dovrebbero essere 755 o 750 per consentire a WordPress di funzionare correttamente e limitare gli accessi non necessari.

- Non utilizzare mai i permessi 777, nemmeno per le directory di upload, perché danno accesso illimitato e rendono il sito vulnerabile.

È possibile controllare e regolare i permessi dei file utilizzando un client FTP o un plugin di sicurezza come Solid Security, che analizza il sito alla ricerca di permessi errati.

Per una guida dettagliata sulla modifica dei permessi dei file, si legga la documentazione ufficiale di WordPress per assicurarsi che le impostazioni seguano le best practice di sicurezza.

14. Rafforzare la sicurezza del database

Proteggere il database di WordPress aggiunge un altro livello di protezione contro gli attacchi. Un modo semplice per proteggere il database è utilizzare un nome unico per il database invece del formato predefinito, che spesso include il nome del sito, rendendo così più facile individuarlo da parte degli hacker.

Ad esempio, se il sito si chiama Trucchi della Pallavolo, il database potrebbe chiamarsi wp_volleyballtricks. Scegliendo un nome meno prevedibile, sarà più difficile raggiungere il database.

Un’altra operazione importante è modificare il prefisso predefinito wp_ delle tabelle del database. Ad esempio, si potrebbe utilizzare il prefisso 39xw_, che aiuterebbe a prevenire gli attacchi automatici che prendono di mira le strutture delle tabelle standard. Questo può essere fatto durante l’installazione di WordPress o modificato in seguito con le giuste precauzioni.

Per chi ha bisogno di aiuto, questa guida spiega dettagliatamente come modificare il prefisso delle tabelle di WordPress manualmente o con i plugin.

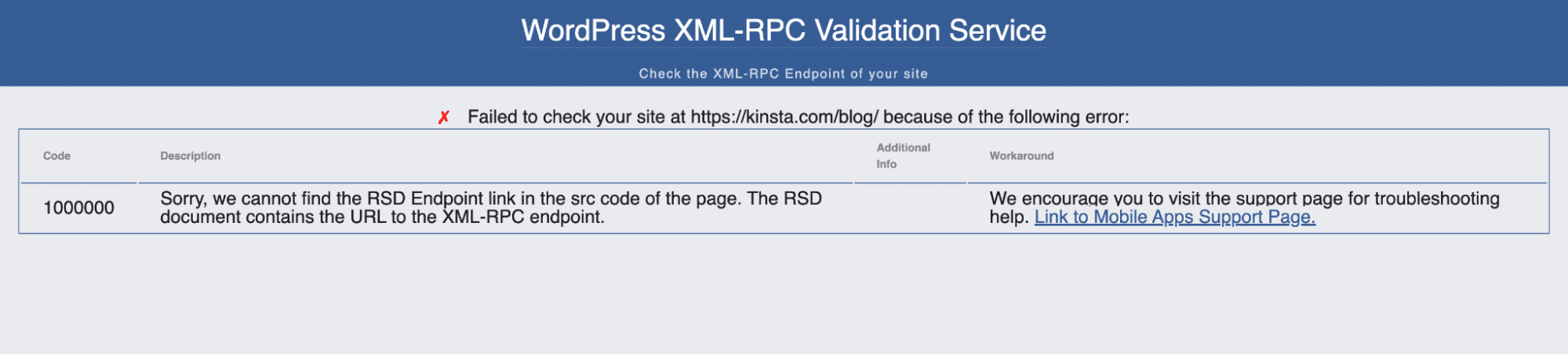

15. Disattivare XML-RPC

Negli ultimi anni, XML-RPC è stato spesso bersaglio di attacchi brute-force. Una delle sue vulnerabilità nascoste è il metodo system.multicall, che consente l’esecuzione di più comandi all’interno di una singola richiesta HTTP.

Sebbene in origine fosse una funzione utile, gli aggressori lo sfruttano per inviare migliaia di tentativi di accesso in una sola volta, aumentando la pericolosità degli attacchi brute-force.

Alcuni plugin, come Jetpack, si affidano ancora a XML-RPC, ma la maggior parte dei siti WordPress non ne ha bisogno. Se non si è sicuri se XML-RPC sia abilitato sul sito, si può utilizzare lo strumento XML-RPC Validator. Eseguendo il test sul sito, lo strumento verifica se XML-RPC è attivo.

Se non si ha bisogno di XML-RPC, è meglio disabilitarlo per migliorare la sicurezza del sito. È possibile:

- Installare il plugin Disable XML-RPC-API per disattivarlo completamente.

- Utilizzare il plugin Perfmatters per disabilitare XML-RPC e migliorare le prestazioni del sito.

Per i clienti di Kinsta, non c’è bisogno di prendere provvedimenti. Quando viene rilevato un attacco XML-RPC, viene aggiunta automaticamente una regola di sicurezza alla configurazione di Nginx, che blocca la richiesta e restituisce un errore 403.

location ~* ^/xmlrpc.php$ {

return 403;

}Se il sito non si basa su XML-RPC, disabilitandolo si riduce la superficie di attacco e migliora la sicurezza di WordPress.

16. Prevenire l’hotlinking

L’hotlinking si verifica quando un altro sito web si collega direttamente alle immagini, utilizzando la larghezza di banda del sito invece di archiviare il file sul proprio server. Sebbene questa possa sembrare un’operazione innocua, può comportare un aumento dei costi del server e un riduzione delle prestazioni del sito, soprattutto se un sito ad alto traffico si collega a più immagini.

Un esempio noto è quello dell’Huffington Post, che ha linkato a caldo una vignetta di The Oatmeal, causando un utilizzo eccessivo della larghezza di banda e facendo lievitare i costi dell’hosting di oltre 1.000 dollari.

Per evitare l’hotlinking, basta configurare il server o il CDN in modo bloccare le richieste di immagini non autorizzate:

- Apache: aggiungere una regola nel file

.htaccessper limitare le richieste di immagini al dominio. - NGINX: modificare il file di configurazione per bloccare le richieste provenienti da fonti esterne.

- Protezione CDN: la maggior parte dei CDN, tra cui Cloudflare e KeyCDN, offre una protezione da hotlink integrata che può essere attivata nelle impostazioni.

17. Utilizzare i plugin di sicurezza di WordPress

Esistono molti plugin di sicurezza per WordPress progettati per proteggere il sito dalle minacce. Sebbene un ambiente di hosting sicuro costituisca la prima linea di difesa, aggiungere un altro livello di sicurezza con un plugin può aiutare a monitorare, rilevare e prevenire potenziali vulnerabilità.

Alcuni dei plugin di sicurezza più noti e usati sono:

Ognuno di questi plugin offre diverse funzioni di sicurezza, come ad esempio:

- Impostazione di password forti e politiche di scadenza delle password

- Registrazione delle azioni degli utenti per tenere traccia delle modifiche e dei comportamenti sospetti

- Scansione di malware e modifiche di file

- Implementazione dell’autenticazione a due fattori (2FA)

- Aggiunta della protezione reCAPTCHA per i moduli di login

- Impostazione di firewall, IP allowlisting e blocklisting

- Monitoraggio delle modifiche DNS e blocco delle reti dannose

Una funzione particolarmente utile che si trova in molti plugin di sicurezza è un’utilità di checksum, che analizza i file del core di WordPress e li confronta con le versioni ufficiali di WordPress.org. Modifiche non autorizzate potrebbero indicare un hack o un’iniezione di codice maligno.

Si legga la nostra guida approfondita sul monitoraggio dell’integrità dei file.

Per le configurazioni di WordPress multisito o multi-autore, WP Security Audit Log è un altro ottimo plugin che fornisce un registro dettagliato delle attività, tracciando le modifiche a login, password, temi, widget, post e aggiornamenti di WordPress. Permette agli amministratori di monitorare l’attività degli utenti in tempo reale, migliorando la sicurezza e la responsabilità.

Su Kinsta, ogni sito è protetto dal firewall di Cloudflare, Google Cloud e Kinsta, con monitoraggio della sicurezza in tempo reale e rimozione del malware a costo zero. Controlliamo l’operatività del sito ogni tre minuti e interveniamo immediatamente qualunque sia il problema, garantendo un ambiente di hosting sicuro e resistente.

18. Fare sempre dei backup

Per quante misure di sicurezza si possano adottare, nessun sito è sicuro al 100%. I backup sono l’ultima linea di difesa in caso di hacking, cancellazioni accidentali o gravi malfunzionamenti del sito. Tuttavia, molti proprietari di siti trascurano di eseguire regolari backup, rendendosi conto dell’importanza solo quando si verifica un disastro.

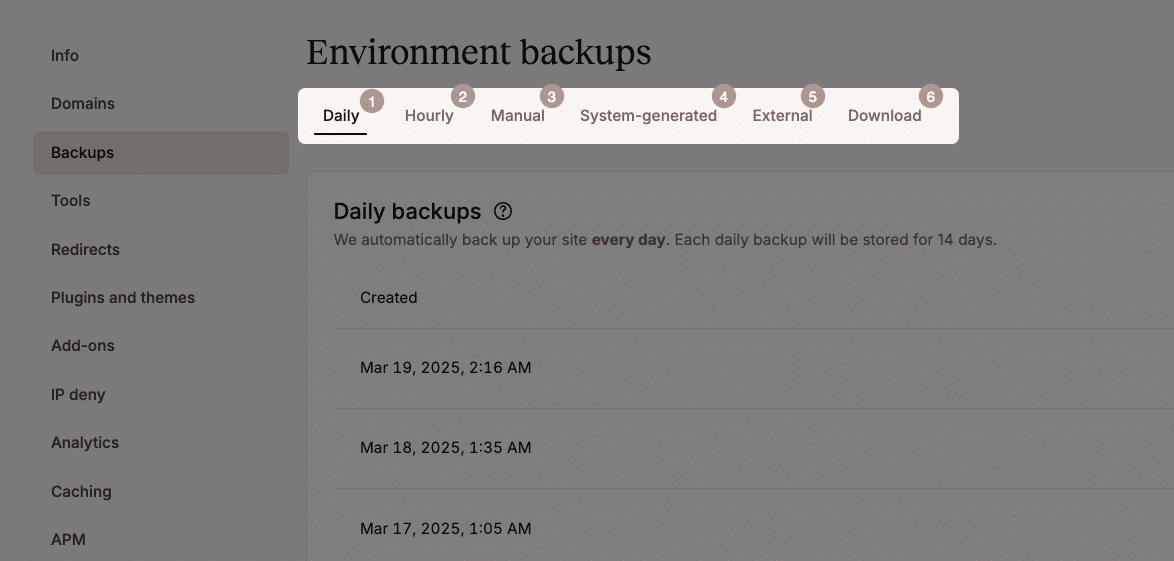

La maggior parte dei provider di hosting gestito per WordPress offre backup integrati. Su Kinsta, i backup sono gestiti a livello di server. Sono disponibili sei tipi diversi di backup, tra cui backup giornalieri automatici con opzioni di ripristino a un solo clic in MyKinsta, per garantire il rapido ripristino del sito in caso di problemi.

Se il provider di hosting non offre backup, sono disponibili diversi servizi e plugin di backup:

- I servizi di backup come VaultPress, CodeGuard e BlogVault archiviano i backup in modo sicuro nel cloud.

- I plugin di backup come UpdraftPlus, BackupBuddy e WP Time Capsule permettono di salvare i backup in archivi esterni come Google Drive, Amazon S3 o Dropbox.

19. Protezione da attacchi DDoS

Gli attacchi DDoS (Distributed Denial of Service) inondano il sito con elevati volumi di traffico, sovraccaricando il server e causando interruzioni. A differenza degli hacker tradizionali, gli attacchi DDoS non compromettono i dati né iniettano malware, ma possono mettere offline un sito per ore o addirittura giorni, causando perdite di fatturato e visitatori irritati.

Uno dei modi più efficaci per proteggersi dagli attacchi DDoS è utilizzare un servizio di sicurezza di terze parti come Cloudflare o Sucuri. Questi servizi agiscono come uno scudo protettivo, filtrando il traffico dannoso prima che raggiunga il server. Inoltre, nascondono l’indirizzo IP di origine per rendere più difficile agli aggressori colpire direttamente il sito.

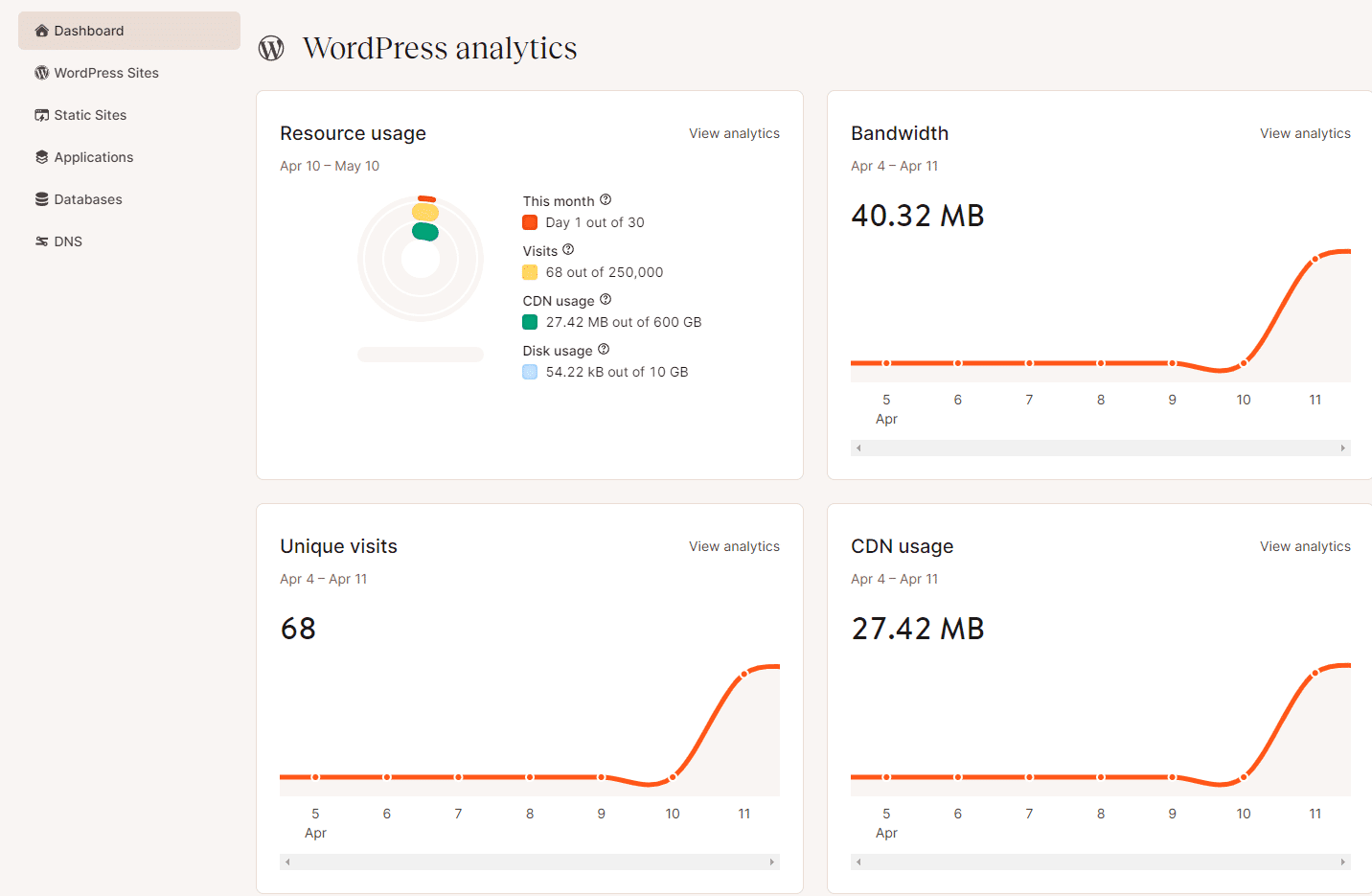

Per gli utenti di Kinsta, la protezione DDoS è integrata, grazie alla nostra integrazione gratuita di Cloudflare, che rileva e mitiga automaticamente tutti i tipi di attacchi DDoS, tra cui UDP, ICMP, SYN/ACK flood, amplificazione DNS e attacchi Layer 7.

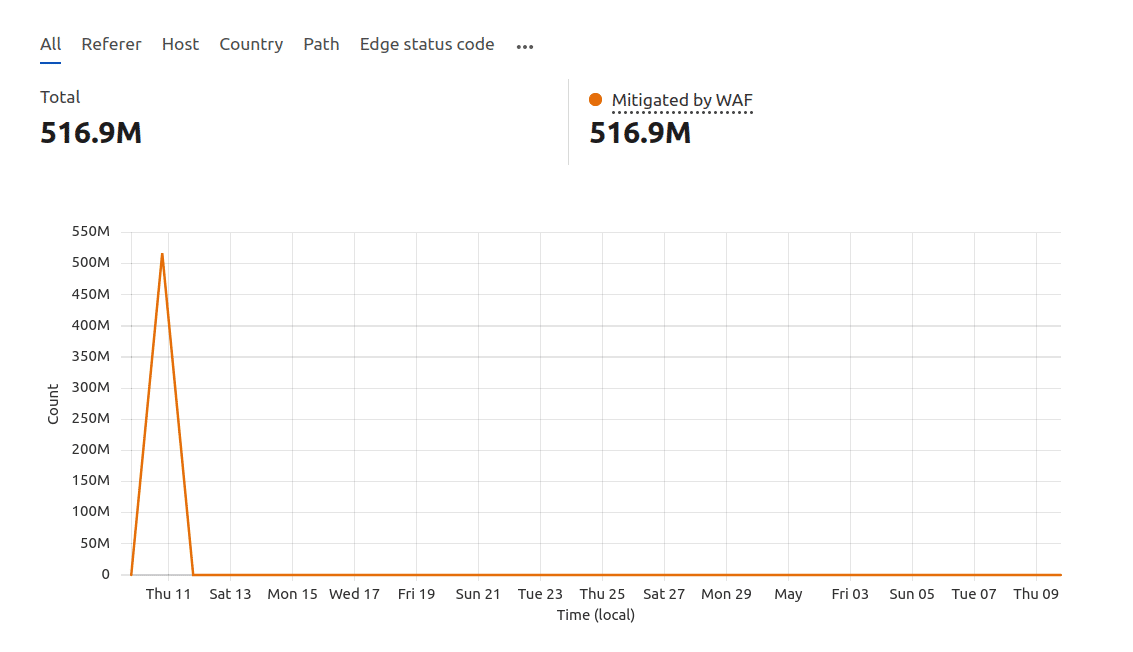

Un esempio reale di protezione DDoS in azione: una società finanziaria è passata a Kinsta mentre stava affrontando un massiccio attacco DDoS. Subito dopo la messa in funzione, il sito è stato bombardato da milioni di richieste, causando interruzioni.

Il nostro team SysOps ha lavorato rapidamente con Cloudflare per bloccare il traffico sospetto. Nel giro di 27 minuti, oltre 516 milioni di richieste dannose sono state mitigate, facendo sì che il sito rimanesse online.

Per chi si affida al sito web per il proprio business, investire in un solido sistema di protezione DDoS è fondamentale per prevenire interruzioni e mantenere il sito sempre in funzione.

Riepilogo

Come si vede, esistono molti modi per rafforzare la sicurezza di WordPress. Password forti, aggiornamenti del core e dei plugin e la scelta di un host WordPress gestito e sicuro giocano un ruolo fondamentale per la sicurezza.

Come abbiamo detto, l’host web gioca un ruolo fondamentale e in Kinsta la sicurezza è integrata nell’infrastruttura. Grazie all’integrazione di Cloudflare, ogni sito beneficia di mitigazione DDoS automatica, un firewall di livello enterprise e scansione malware in tempo reale con pulizia gratuita. Il nostro doppio sistema di firewall blocca le minacce prima che raggiungano il sito, mentre i backup automatici giornalieri e il monitoraggio proattivo dell’attività garantiscono un sito sempre attivo e sicuro.

Per molti, il sito WordPress è una fonte di reddito, quindi è essenziale agire subito sulle best practice di sicurezza.

Proteggi il sito con un hosting che fa il lavoro pesante per te. Passa a Kinsta oggi stesso e approfitta del primo mese gratuito.

Hai qualche consiglio importante sulla sicurezza di WordPress che ci è sfuggito? Scrivilo nei commenti!