ウェブサイト、特にECサイトを運営する場合、安全な取引およびユーザーや顧客の個人情報の保護は重要な責任になります。WordPressサイトのデータベースには、個人情報、住所やメールアドレス、クレジットカード情報、取引ログなどが保存され、これらすべてのデータのセキュリティと整合性を徹底する必要があります。

しかし、「セキュリティ」=「絶対的な不可侵性」というわけではありません。オープンソースソフトウェアに関しては、インターネット上で絶対的なセキュリティを実現するのは不可能です。とは言え、侵害、データ盗難のようなウェブサイトやインフラに対する深刻な損害のリスクを最小限に抑えるためにできることは多数あります。

EU一般データ保護規則(GDPR)では、データ処理がGDPRおよびその他データ保護規制に準拠していることを保証する責任は、データ管理者に帰属することが示されています(以下英語原文の日本語訳)。

データ管理者は、個人データが処理される目的と手段を決定する。したがって、企業や組織が個人情報を『なぜ』および『どのように』処理するかを決定する場合、その組織はデータ管理者となる。組織内で個人情報を処理する従業員は、データ管理者としての業務を遂行することになる

ウェブサイトのセキュリティ上の欠陥は、「ビジネス生命」を危険にさらす可能性があります。安全でないウェブサイトには誰もクレジットカード情報を提供したくないことは言うまでもありません。また、顧客のデータが盗まれ、不正な目的に使用された場合、ブランドの評判に与える打撃は計り知れません。

つまり、ECサイトとビジネスを成功させるには、パフォーマンスと同等にセキュリティが重要な要素になります。これを念頭において、今回は日本国内、そして世界を舞台に競争力を維持し、深刻な法的責任やオンラインビジネスを保護するため、すべてのECサイトで採用すべきセキュリティ強化策とベストプラクティスをまとめました。

ECサイトの主なセキュリティリスク13選

2020年に公開されたTrustwaveのグローバルセキュリティレポートによると、従来の実店舗型小売業者とオンラインストアはサイバーセキュリティリスクに最もさらされている業界であり、2019年のセキュリティインシデント全体の約24%を占めています。

この事実から、ECサイトのセキュリティの重要性を考慮し、オンラインビジネスの課題となる脅威、そして顧客との取引や個人情報を保護するためにECサイト所有者が講じるべき対策を見ていきます。

自社のサイトやECサイトを安全に保護するためのベストプラクティスを理解するには、まずECサイトにとって最も危険な脅威を把握することが大切です。

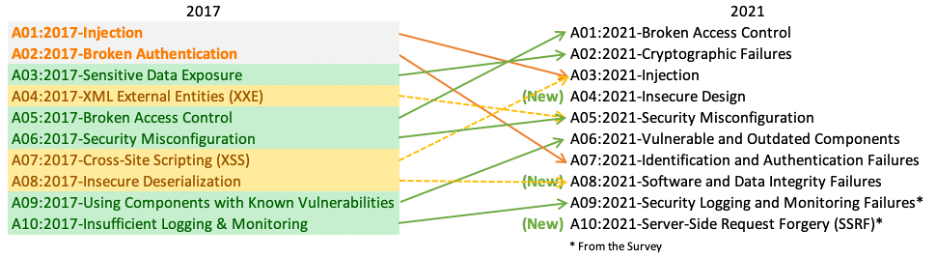

ウェブアプリケーションのセキュリティリスクに関する「OWASP Top 10」に基づき、以下、今日ECサイトが最も遭遇する脅威をまとめてご紹介します。

1. マルウェアとランサムウェア

マルウェアには多数の種類があり、セキュリティ上の脅威レベルもさまざまです。悪意のあるユーザーはマルウェアを利用してデバイスをハッキングし、データを盗みます。マルウェアは深刻な金銭的損害をもたらし、企業全体を破壊することさえあります。

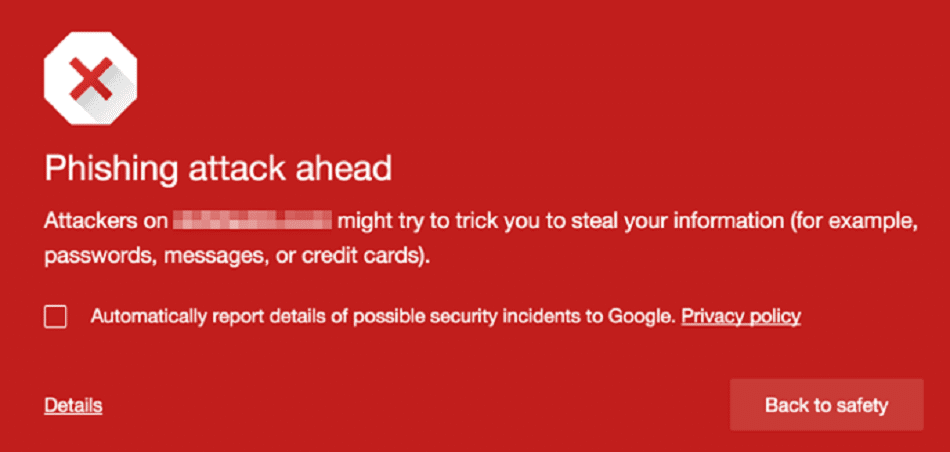

必ずしも致命的な結果をもたらすとは限りませんが、「この先のサイトには有害なプログラムがあります」や「この先は詐欺サイトです」などの警告メッセージが買い物客に表示され、SERPでのサイトの視認性に影響を与え、ブランドイメージを著しく損なう可能性は大いにあります。

ランサムウェアはマルウェアの一種で、デバイスやウェブサイトを乗っ取り、被害者が復号鍵の身代金(ランサム)を支払うまでファイルへのアクセスを拒否します。

マルウェアの攻撃はECサイトに与えるリスクが大きいことから、ECサイトを定期的にスキャンし、マルウェアに感染しないようにすることが欠かせません。

2. フィッシング攻撃

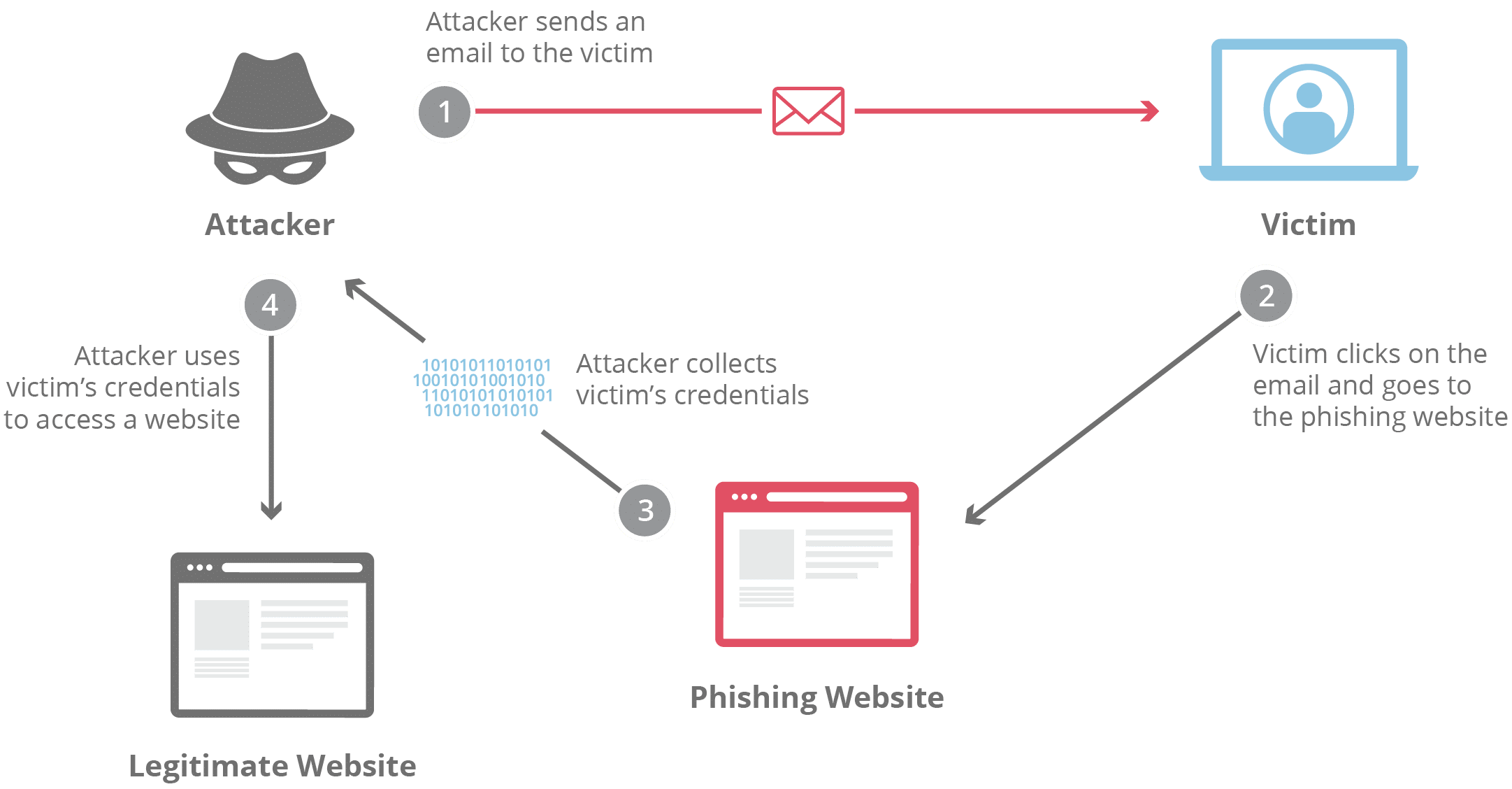

フィッシングとは、サイバー犯罪者がマルウェアを拡散するために使用するソーシャルエンジニアリング攻撃の一種で、通常メールを通じて実行されます。

フィッシング攻撃は、ユーザー名、パスワード、クレジットカードや銀行口座情報のような機密情報を盗み出し、悪用または販売することが目的の攻撃です。通常、この種の攻撃は、迷惑メールなどの詐欺メールやインスタントメッセージを通じて行われます。

3. DDoS攻撃

DDoS攻撃(分散型サービス拒否)は、ウェブサイトに大量のリクエストを殺到させ、過剰なインターネットトラフィックでサーバーを圧倒し、ダウンさせる攻撃の一種です。結果としてサイトがオフラインになり、帯域幅の費用が跳ね上がります。最悪の場合は、サーバーアカウントが停止される可能性もあります。

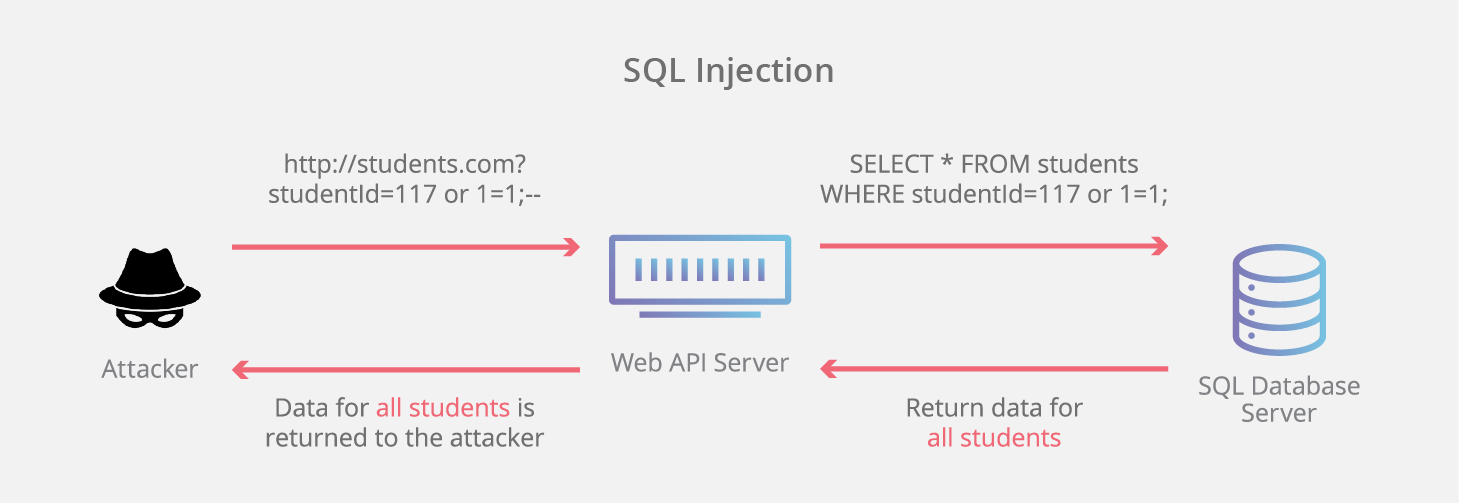

4. SQLインジェクション

SQLインジェクションは、ウェブアプリケーションに不正なSQL文を注入する攻撃です。これが実行されると、攻撃者はサイトのデータベースにアクセスしてデータの読み取り、変更、削除などの操作を行うことができます。

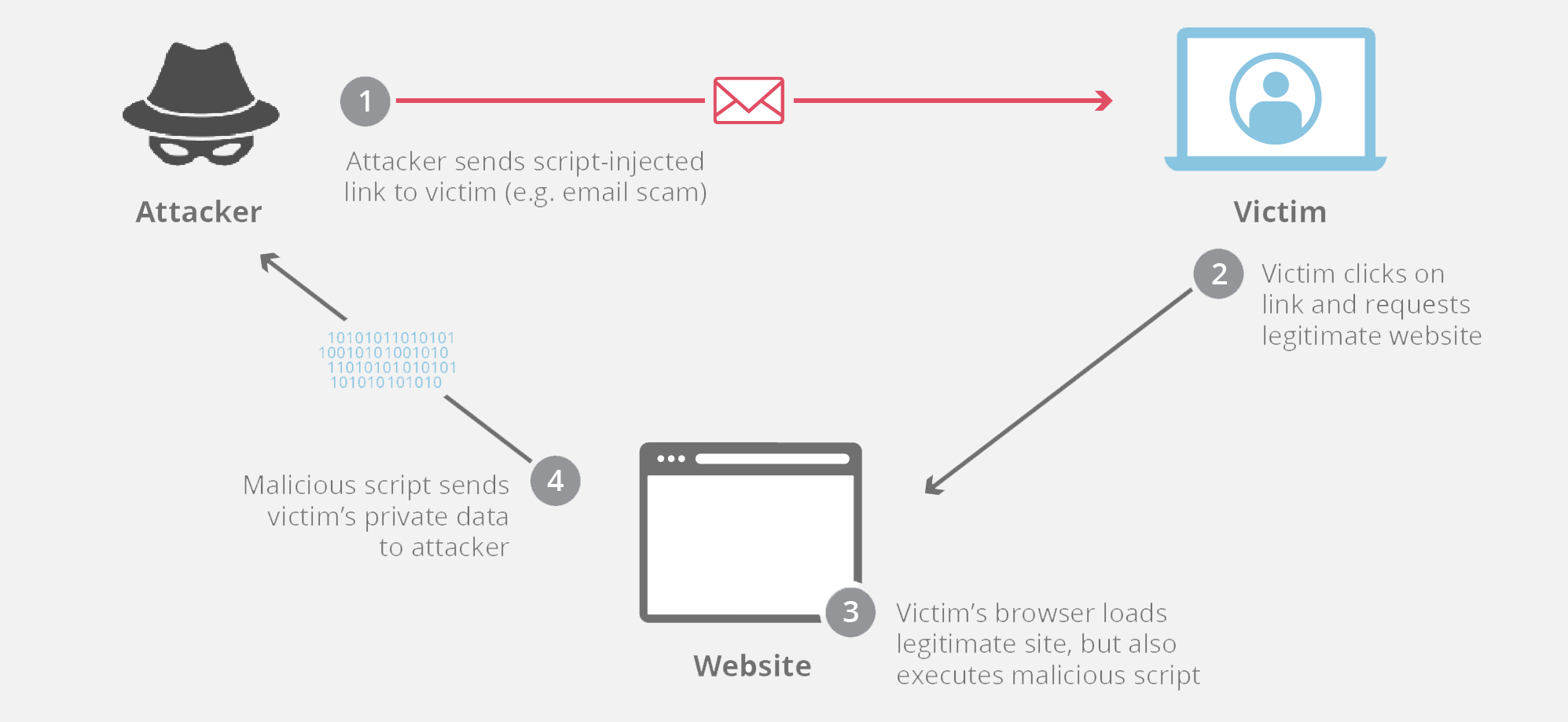

5. クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)は、ページの読み込み時に実行される悪意あるコードをサイトに埋め込む攻撃です。ユーザーのブラウザ上で発生し、機密情報を盗むことが主な目的です。

6. 中間者攻撃(MitM攻撃)

中間者攻撃(MitM攻撃)またはオンパス攻撃とは、2つのデバイス(ウェブブラウザとウェブサーバーなど)間の通信の途中に何者かが侵入し、情報を盗んだり、2つのエージェントの一方になりすましたりする攻撃です。

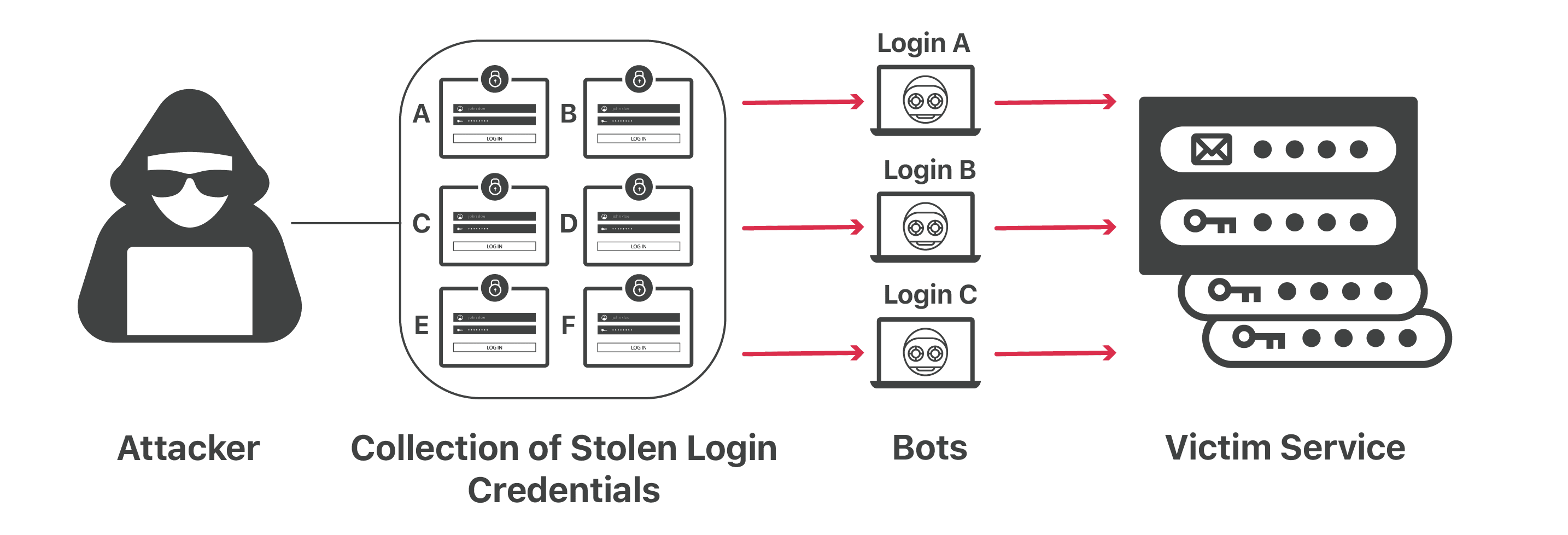

7. クレデンシャルスタッフィング

クレデンシャルスタッフィングとは、攻撃者があるサービスやウェブサイトのデータ侵害から入手した認証情報を使用して、別のサービスやサイトにログインする攻撃です。この手の攻撃は、特に在宅勤務やリモートで働く従業員にとって一般的なリスクになります。

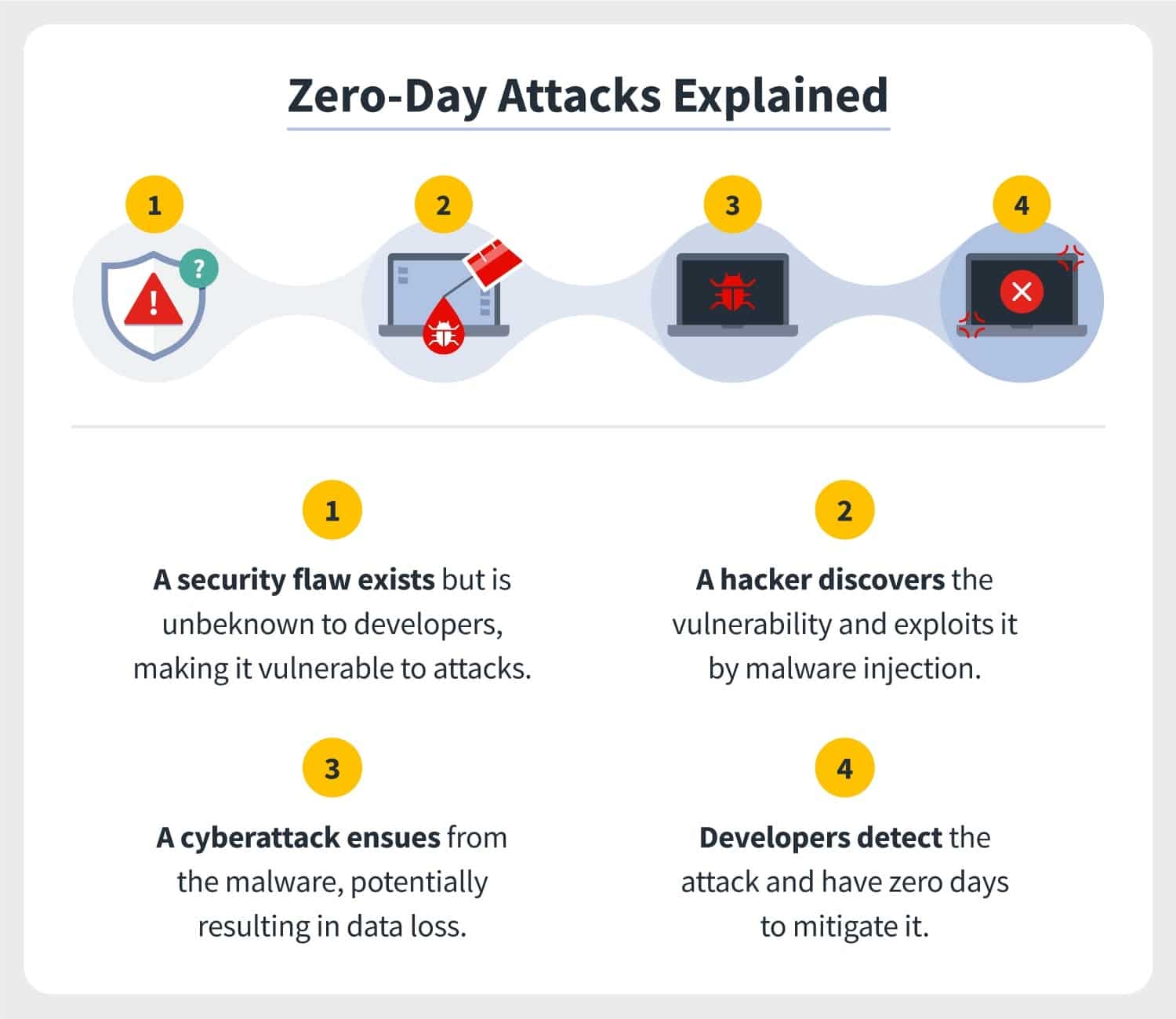

8. ゼロデイ攻撃

ゼロデイ攻撃とは、未解決または未知のセキュリティ脆弱性で、修正プログラムが普及する前に行われる攻撃です。「ゼロデイ」(Zero day)とは、ビジネスに深刻な被害を与える前に問題を修正する猶予がない(ゼロ日)であることを意味します。

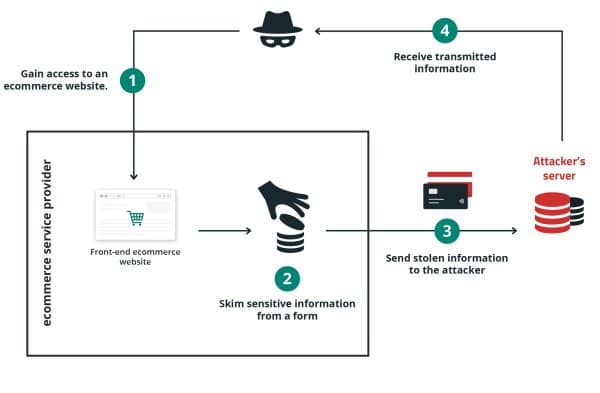

9. スキミング

スキミングまたはデジタルスキミングとは、ウェブアプリケーションの改ざんなどを通じてオンラインストアでの決済時に決済で使用されるデータを盗むことを目的とする攻撃です。この攻撃はMagecartとしても知られています。

10. ブルートフォース攻撃

ブルートフォース攻撃は、ログイン認証情報、APIキー、SSH認証情報などの機密情報を総当たりで試行して盗む攻撃です。一度パスワードが漏えいすると、複数のウェブサイトで同じ認証情報を使用している場合、他のサービスにも侵入されてしまいます(クレデンシャルスタッフィング)。

この手の攻撃には、強力なパスワードの使用、 多要素認証の導入、堅牢なパスワードマネージャーの使用などが効果的な対策になります。

11. バックドア

バックドアは、認証システムや暗号化システムをバイパスし、ウェブサイト、デバイス、またはサービスに自動的にログインするために設置されます。サイトやサービスが侵害されると、悪意のあるユーザーが独自のバックドアを作成してサイトにアクセスし、データを盗んだり、サイト全体を破壊したりすることがあります。

12. ソーシャルエンジニアリング攻撃

ソーシャルエンジニアリング攻撃は、他人への信頼、知識の欠如、警告を無視することへの抵抗感、功利主義など、人間の心理をついた厄介な攻撃です。ソーシャルエンジニアリングの基本は、パスワード、銀行口座情報、財務情報などの機密情報を開示する目的で、ユーザーを心理的に操作することにあります。

メール、チャット、電話、SNS、ウェブサイトなどを通じて行われるのが一般的で、攻撃者は盗んだ情報を利用して、クロスサイトリクエストフォージェリ(CSRF)などの他の種類の攻撃を実行することができます。

13. サプライチェーン攻撃

サプライチェーン攻撃は通常、攻撃者がサードパーティのサービスに不正なコードを仕込み、提供ソフトウェアの更新とともに配布して間接的に標的とするシステムを攻撃するものです。

バックドアほどは一般化されていませんが、最近いくつかのWordPressプラグインで検出されています。

ECサイトのセキュリティを強化する9つの重要戦略

適切な知識やツールなしでは、ウェブサイトのセキュリティ強化は大変な作業になる可能性がありますが、専任のエンジニアを雇わなければならないというわけではありません。大切なのは、脆弱性の領域を認識し、社内全体を通して一般的な脅威からECサイトを保護する戦略を講じ、従業員を教育することです。

また、WordPressとWooCommerceのセキュリティを確保し、プラットフォームにアクセスできるユーザー、使用するプラグイン、決済ゲートウェイ、認証システム、WordPress、プラグイン、テーマのメンテナンスに関するすべてを適切に実行しなければなりません。さらに、質の高いサーバーサービスを利用して、安全かつ最先端のインフラを利用することも重要です。

サイト所有者しか実行できない対策ももちろんありますが、セキュリティに真剣に取り組んでいる安全なサーバーサービスを利用することは非常に役立ちます。そこでここからは、最新のウェブサーバーサービスに欠かせないセキュリティ機能をご紹介します。

1. 最先端のサーバーインフラ

サーバーインフラの選択は、ウェブサイトのセキュリティ、ブランドの評判、ひいてはビジネスの成功の鍵を握ります。サーバーサービスにはいくつかの種類があり、選択するサービスによって提供されるインフラや機能も大きく異なります。

- 共用サーバー

- 専用サーバー

- VPS(仮想専用サーバー)

- クラウドーサーバー

- マネージドWordPress専用サーバー

再三となりますが、ECサイトには特に安全なインフラが重要になります。最も安価な共用サーバーは最低限のセキュリティ基準すら保証されない可能性があるため、ビジネスの成功を考慮すれば、選択しないのが賢明です。

専用サーバーは、セキュリティを考慮して高度なカスタマイズ、最適化が可能ですが、中小企業では確保の難しいシスアドのスキルが必要になる場合があります。

サーバーサービスを制御する必要があるが、専門的な知識やリソースがないという場合は、共有サーバーと専用サーバーの中間に位置する仮想専用サーバー(VPS)を検討できます。しかし、VPSでは大量のトラフィックレベルやスパイクを処理できない可能性があり、パフォーマンスの面では他のサイトの影響を受けるという懸念点も。

クラウドサーバーサービスは、一般にサイトのセキュリティを確保するためのセキュリティ強化策が実装されているため良い選択肢になります。ただし、設定や管理にある程度のスキルが求められる可能性があります。

マネージドWordPress/WooCommerce特化型サーバーを利用すると、サーバーの設定や最適化をサーバー会社に一任することができ、専門的なサポートを受けられ、サイトのインストールやメンテナンスが簡素化されます。

クラウドベースのマネージドWordPress専用サーバーでは、クラウドサービスの高速で安全なインフラストラクチャとマネージドWordPress専用サーバーの使いやすさを組み合わせ、両者のいいとこ取りをすることができます。

Kinstaのクラウドサーバーインフラと技術スタック

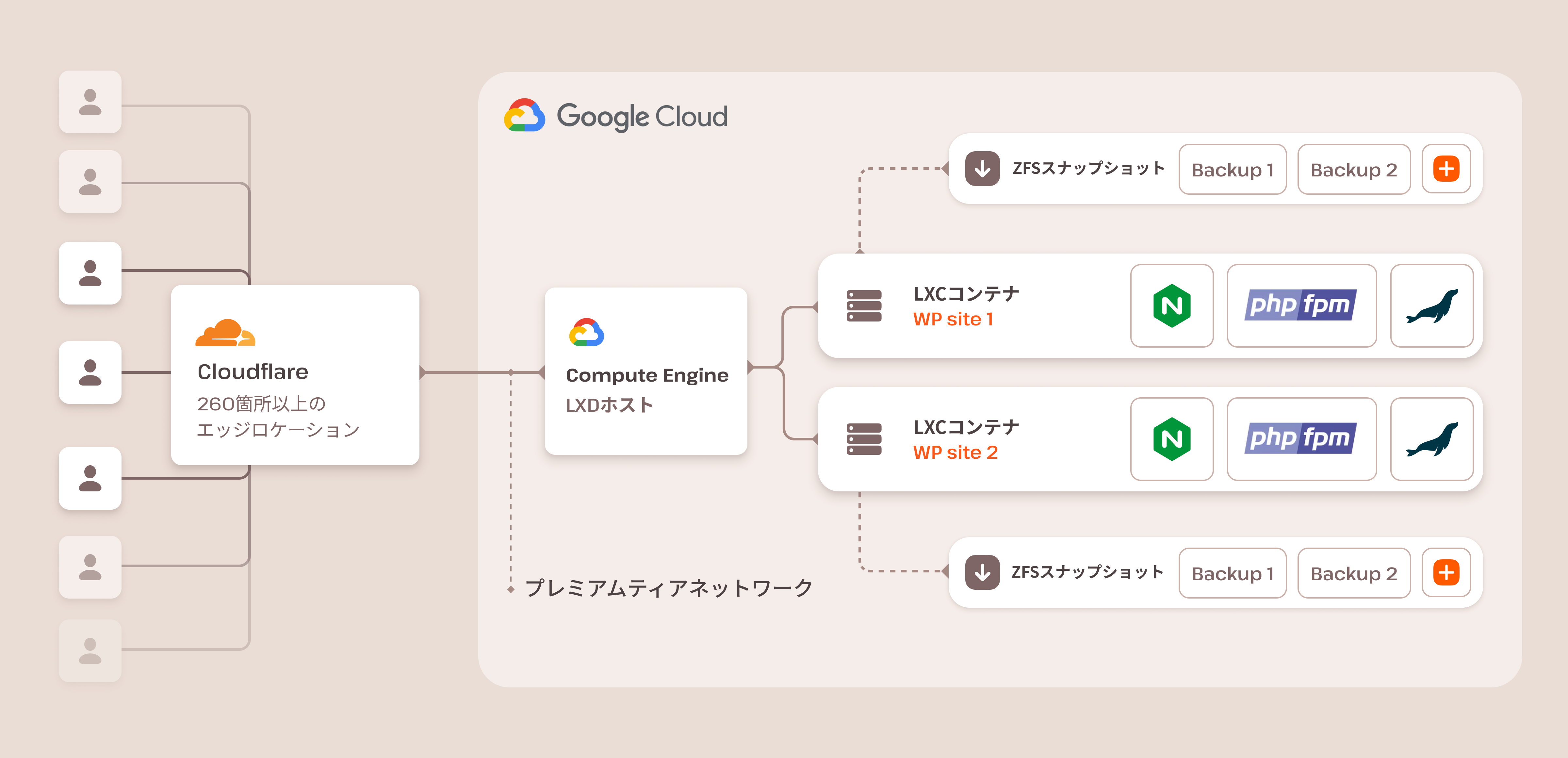

KinstaのWordPress専用マネージドクラウドサーバーは、最後に取り上げたクラウドベースのマネージドWordPress専用サーバーに該当します。Google Cloud上に業界トップクラスの高速かつ安全なマネージドWordPress専用サーバーソリューションを構築しています。

Kinstaは、Google最高クラスのC3D(Compute Engine 汎用マシン)およびC2(コンピューティング最適化)VMを全プランで提供しています。エンタープライズレベルのファイアウォールを含むGoogleのセキュアなインフラストラクチャをフル活用することで、悪意のあるトラフィックはサイトに到達する前にブロックされます。

さらに、Nginx、MariaDB、PHP 8.4 、LXDコンテナをベースとした高速で安全な技術スタックを使用し、エンタープライズレベルのCloudflareを統合することで、ファイアウォール、DDoS攻撃対策など、さらなるセキュリティレイヤーを提供しています。この技術スタックもまた、全プランで使用されています。

Google Cloud上でLinuxコンテナ(LXC)とLXDを使用してオーケストレーションし、個々のWordPressサイトを完全に隔離して実行することで、他の人のサイトとはもちろん、自分の他のサイトともリソースを共有することはありません。

Kinstaの最先端隔離コンテナ技術の詳細はこちらをご覧ください。

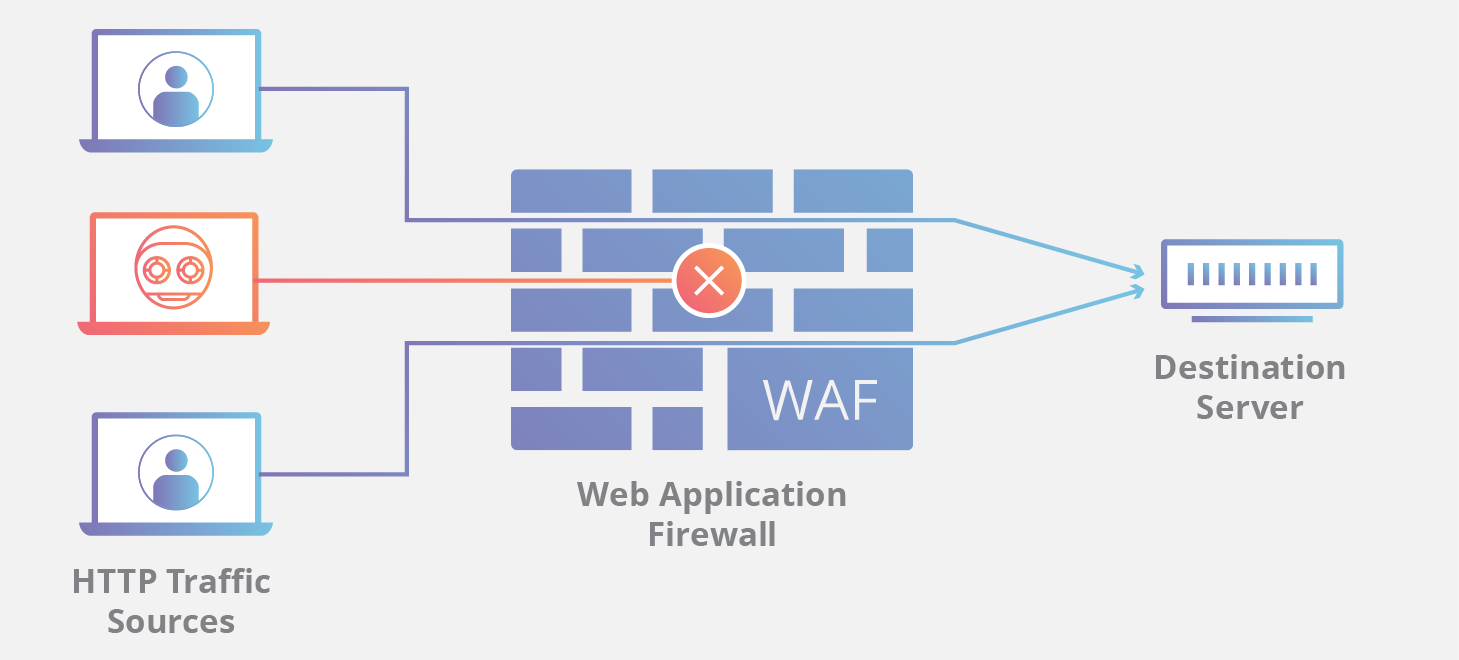

2. ウェブアプリケーションファイアウォール(WAF)

ウェブアプリケーションファイアウォール(WAF)は、ウェブサイトに到達する悪意のある接続をフィルタリングし、WordPressサイトを安全に保つ盾の役割を果たします。

コンピュータとウェブサーバーなど、インターネット上の2つのコンピュータ間の接続は、ファイアウォールなしでは安全に確立できません。悪意のあるユーザーがサイトに何らかのマルウェアを忍ばせたり、DDoS攻撃を仕掛けたりする可能性があります。

ウェブアプリケーションファイアウォールは、ウェブサイトへのすべての接続リクエストをスキャンし、潜在的に悪意のあるアクセスの試行をブロックします。

WAFは、開設したばかりのブログでも、急成長中の企業サイトでも重要になります。無防備なウェブサイトはハッカーや悪意のあるユーザーにとって格好の餌食となるため、ECサイトではウェブアプリケーションファイアウォールの使用が欠かせません。

ウェブアプリケーションファイアウォールを導入していないサイトは、第三者に乗っ取られ、ログイン認証情報を変更されたり、データを悪用・破壊されたりと、さまざまな不正行為を受けるリスクが高まります。最悪の場合は、サイトを完全に削除されてしまうことも考えられます。さらに、乗っ取られたサイトは、DDoS攻撃や総当たり攻撃に対してより脆弱になります。

WAFの実装は簡単で、サーバーにソフトウェアをインストールして設定する必要はありません。Cloudflare、Sucuri、WordFenceなどのクラウドベースのサービスを利用すれば、数分でセットアップ可能です。

KinstaのCloudflare統合でサイトを自動的に保護

Kinstaでは、Google Cloudのファイアウォールで提供するIPベースの保護に加え、独自のルールセットとDDoS攻撃対策を備えたエンタープライズレベルのウェブアプリケーションファイアウォールを含むCloudflare統合の恩恵を受けることができます。

KinstaのCloudflare統合は、すべてのプランで提供されるため、すべてのサイトが自動的にCloudflareのファイアウォールで守られます。

3. SSL証明書

SSL証明書は、クライアントアプリケーションとウェブサーバー間で送信されるデータの暗号化と認証に使用されるプロトコルです。ECサイトにとって、SSL証明書はデータの暗号化、サイトの認証、データの完全性、買い物客の信頼を確保するのに欠かせません。

また、Googleをはじめとする検索エンジンはSSLで暗号化されたサイトを評価するため、SEOにもメリットがあります。Googleでの検索結果の1ページ目に表示されるには、HTTPSプロトコルを使用するための有効なSSL証明書は必須です。

KinstaのCloudflare SSL証明書

KinstaでWordPressサイトをホスティングする場合、CloudflareのワイルドカードSSL証明書がすべてのサイトに自動インストールされるため、SSL証明書の導入にかかる手間がすべて解消されます。メインドメインに関連するサブドメインも保護されるため安心です。すでに独自SSL証明書をお持ちの場合は、インストールすることも可能です。

Cloudflare SSL証明書は、プランを問わずすべてのサイトで無料で利用できます。

KinstaのSSL証明書の詳細はこちらをご覧ください。

サイトに適したSSL証明書選びについては動画での解説もご用意しています。

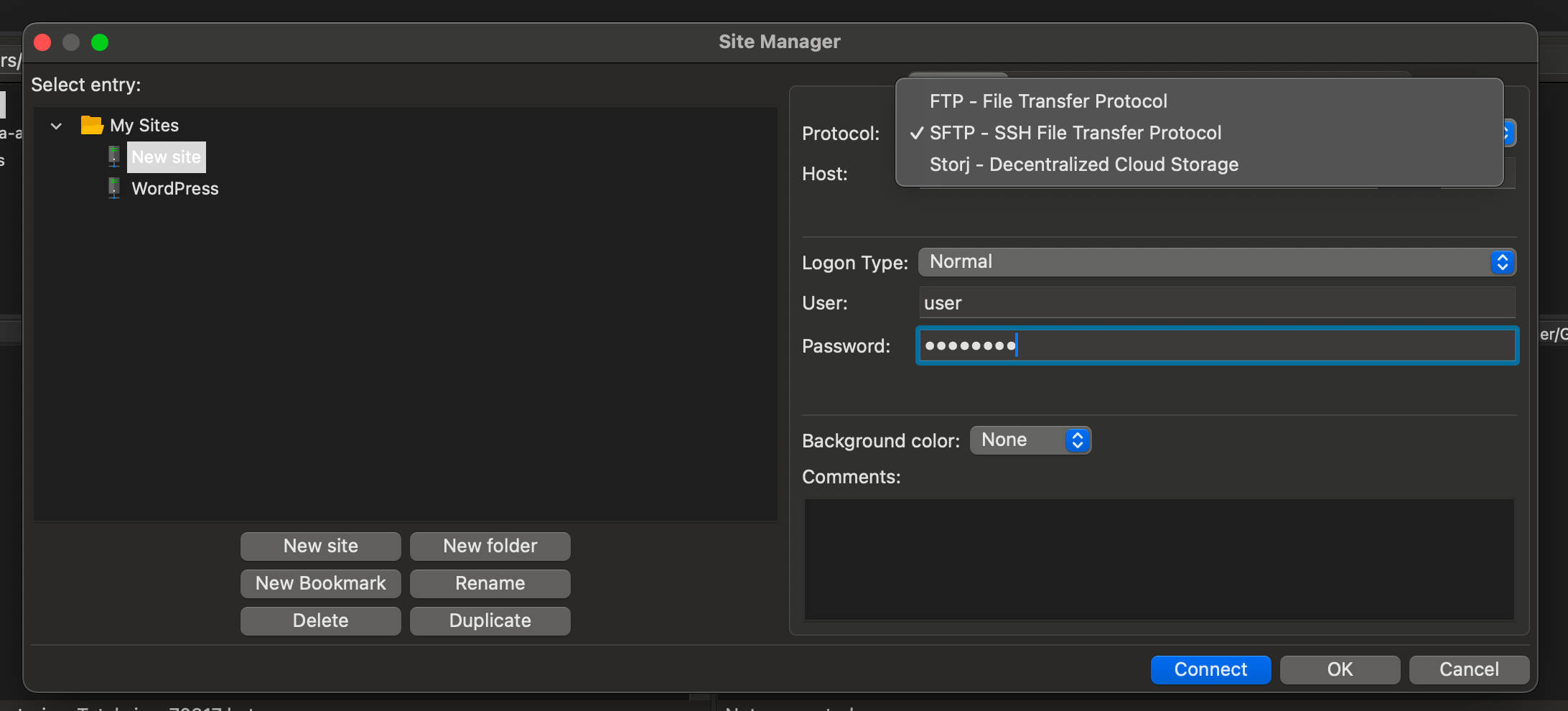

4. 安全なSFTPとSSH接続

WordPressサイトを手動でバックアップしたり、プラグインやテーマをアップロードしたりするのには、FTP クライアントを使用してサイトのファイルシステムにアクセスする必要があります。FTPクライアントは通常、FTPとSFTPの両方の接続をサポートしていますが、SSH経由でファイルを安全に転送するため、必ずSFTPを使用してください。SFTPはFTPと比較して圧倒的に安全性に優れています。

KinstaではSFTP/SSH接続のみをサポート

SFTPはより安全なプロトコルであることから、KinstaではSFTP接続のみをサポートしています。

SFTP/SSHの認証情報はMyKinstaにログインし、「WordPressサイト」>(サイト名)>「情報」>「SFTP/SSH」セクションで確認可能です。

サービスやサイト環境では、それぞれ異なるログイン認証情報を使用しなければなりません。このため、Kinstaでは、ステージング環境および本番環境にそれぞれ異なるデータベースとSFTP/SSHアクセス認証情報が割り当てられています。

5. 公式にサポートされているバージョンのPHP

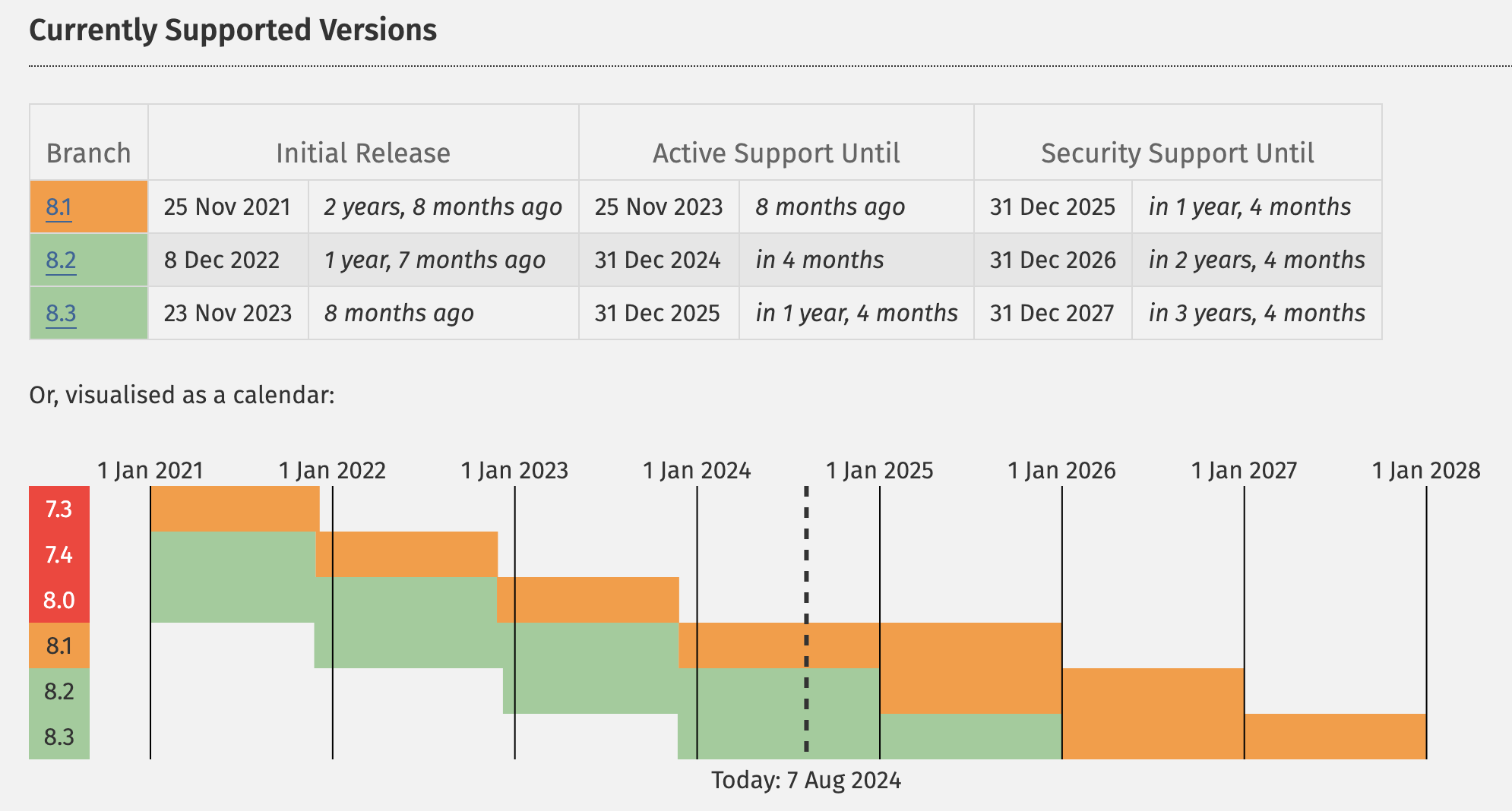

PHPバージョンはリリース後、通常2年間サポートされます。サポートされているバージョンはパフォーマンスとセキュリティの更新が継続的に行われますが、サポートが終了しているPHPバージョンは、パフォーマンスが低下し、セキュリティの脆弱性のリスクが高まります。

2024年8月現在、公式にサポートされているPHPのバージョンはPHP 8.1、8.2、8.3です。

本記事執筆時点では、8.1より前のPHPバージョンはセキュリティアップデートを受けていません。これはつまり、PHP 8.0より古いバージョンを使用している場合は、修正されないセキュリティ上の欠陥にさらされていることを意味します。

WordPressのコアはPHPで構築されています。プラグインもPHPがベースとななっており、WooCommerceも例に漏れません。WordPressでECサイトを運営している場合、サポートされているPHPバージョンを使用することを心がけましょう。

セキュリティの向上に加え、PHPの最新バージョンはパフォーマンスが向上しています。このため、最新のPHPバージョンに変更するだけで、サイトの速度が向上する可能性があります。

KinstaではサポートされているPHPバージョンのみに対応

サポートされているPHPバージョンと互換性のないカスタムプラグインを使用する場合は、開発作業が必要になる可能性があります。Kinstaでは、お客様のウェブサイトとインフラストラクチャ全体のセキュリティを最大化するため、サポートが終了したPHPバージョンの使用は許可していません。

Kinstaのお客様では、MyKinstaでWordPressサイトのPHPバージョンを変更することができます。「WordPressサイト」>(サイト名)>「ツール」画面に移動し、「PHPエンジン」セクションの「変更」をクリックすると、バージョンを切り替えることができます。

6. 二要素認証の有効化

ECサイトとサーバーアカウントの保護を徹底するには、強力なパスワードだけでは不十分です。多要素認証を取り入れることが推奨されます。

多要素認証とは、サービスにアクセスする際、2段階以上の身元証明を要求する認証システムです。これには指紋などの生体認証、認証アプリ、メール、SMS、ハードウェアトークンなど、さまざまな種類があります。

ECサイトに関しては、サーバーサービスとWordPressサイトの両方で二要素認証を利用して、認証セキュリティを強化しましょう。

Kinstaで二要素認証を有効にする方法

Kinstaのお客様はMyKinstaにアクセスするすべてのユーザーに対して二要素認証(2FA)を有効にすることをおすすめします。二要素認証を有効化すると、MyKinstaへのログイン時に、パスワードに加えて携帯電話またはアカウント認証アプリ(Google Authenticatorなど)が生成する認証コードが必要になります。

MyKinstaで二要素認証を利用するには、画面右上のユーザー名をクリックして「ユーザー設定」を開きます。「マイアカウント」画面の「二要素認証」セクションにあるトグルスイッチをクリックします。ウィンドウに表示されるQRコードを認証アプリでスキャンし、アプリに表示される6桁のコードを入力すればセットアップ完了です。

SMSでの二要素認証は電話を使用した攻撃に対して脆弱であり、時間ベースのトークンよりも安全性に欠けるため、Kinstaではアカウント認証アプリのみをサポートしています。最近では、多要素認証アプリであるAuthyで3,3o0万人の顧客の電話番号の流出が発生しており、SMSフィッシングやSIMスワップの脅威が高まっています。

Kinstaの二要素認証に関する詳細はこちらをご覧ください。

WordPressで二要素認証を利用する方法

ECサイトで二要素認証を有効にすることも可能です。WordPressはデフォルトでサポートされていませんが、以下のプラグインを使用して、簡単に実装することができます。

7. コア、プラグイン、テーマの更新

WordPressでは、コアリリースに加えて、脆弱性が検出されるたびにセキュリティアップデートが発行されます。これはテーマやプラグインも同様です。

WordPressサイトの高いセキュリティを維持し続けるには、セキュリティの脆弱性を防ぐためにWordPressサイト全体を常に最新の状態に保つ必要があります。

WordPress管理画面の「ダッシュボード」>「更新」画面で、WordPressの全バージョンのコアアップデートの自動更新、またはメンテナンスとセキュリティリリースのみの更新を有効化することができます。

テーマとプラグインの自動更新を管理することも可能です。

またWordPress 6.6以降、プラグインの自動更新に失敗した際にはロールバックできるようになっています。

この機能を無効にして手動で更新を行うようにすることも可能ですが、多数のサイトを抱えている場合は、必要以上の手間がかかってしまうかもしれません。多くの制作会社では、単一の外部環境からすべてのWordPressサイトの更新を管理できるサードパーティツールに依存しています。

Kinstaのお客様は、MyKinstaでプラグインやテーマを一括で更新することができるため、複数サイトの一括操作のためにサードパーティサービスに投資する必要はありません。さらに、Kinsta自動アップデートアドオンを使用すれば、設定したルールに基づいてテーマとプラグインの更新を安全に自動化することができます。

KinstaでWordPressを更新する方法

MyKinstaからWordPressサイトのテーマとプラグインを直接管理することができます。「WordPressサイト」>(サイト名)>「テーマとプラグイン」画面に移動して、単一または複数のプラグインまたはテーマを選択して、一括で更新することができます。

MyKinstaで更新を行うと、システムがバックアップを自動的に生成するため、万が一更新に失敗しても、2時間以内であれば更新前の状態にサイトを戻すことができます。これにより、安心してプラグインやテーマを更新できます。

一度に複数のWordPressサイトにまたがって様々な操作を行うことも可能です。MyKinstaの「WordPressサイト」画面を開き、1つまたは複数のサイトを選択して、右上に出現する「操作」ドロップダウンを開いて、実行する操作を選択してください。プラグインを更新する場合は、「プラグインの更新」をクリックします。すると、ポップアップに更新可能なプラグインが一覧表示されます。

更新するプラグインを選択して数秒待ち、更新が完了すると、ポップアップでその旨を伝える通知が表示されます。

更新により何かしらの問題が発生した場合は、該当のサイトを選択し「バックアップ」>「システム生成」タブを開いて、最新のバックアップを復元してください。

さらに、MyKinstaではこれらの操作をすべてステージング環境で実行し、問題がないことを確認した上で、ステージング環境の更新を本番環境に反映することができます。

Kinstaでは、安全に1つの画面からすべてのWordPressサイトのテーマとプラグインを一括更新することができます。多数のサイトを一元管理したい制作会社や代行業者に理想的です。

8. バックアップ

更新がうまくいかなかったり、セキュリティの脆弱性によってサイトが危険にさらされたり、完全に削除されたりするような状況で、救世主となるのがバックアップ。利用しているサーバーサービスに自動バックアップ機能がない場合は、WordPressプラグインを活用しましょう。増分バックアップを選ぶと、ディスク容量を失ったり、サイトのパフォーマンスを低下させたりすることなく、サイトのバックアップを確保できます。

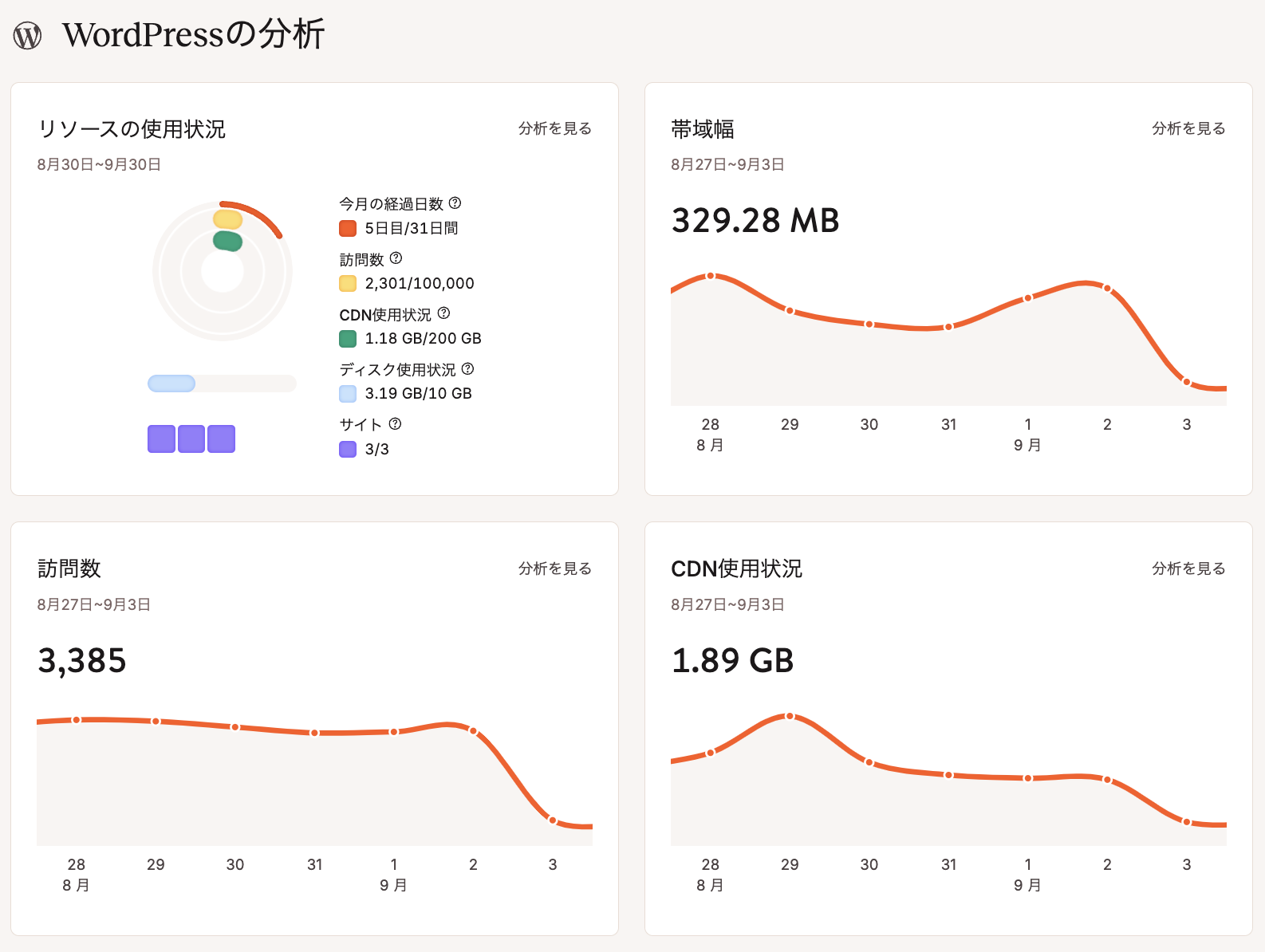

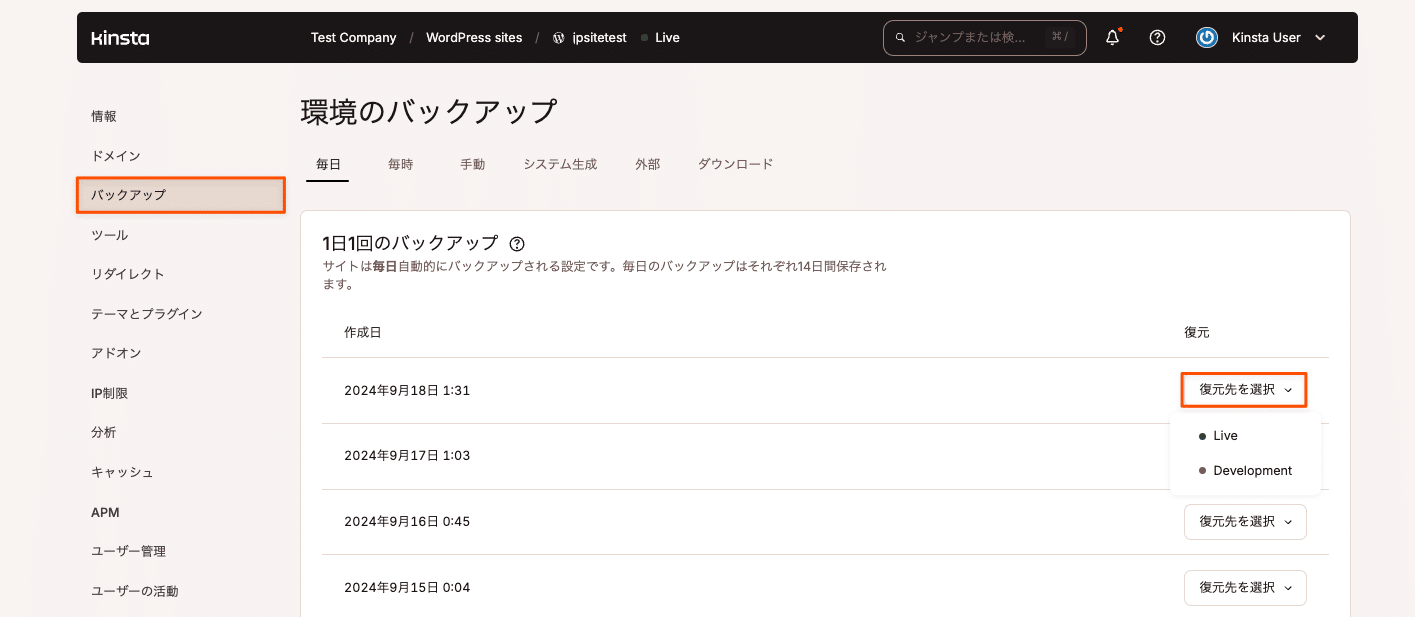

ECサイトを万が一の事態に備えるには、定期的なバックアップが欠かせません。Kinstaでは6種類のバックアップを提供しています。

Kinstaが提供する6種類のバックアップ

Kinstaでは、毎日の自動バックアップ、システム生成バックアップ、手動バックアップ、そして週に一度のダウンロード可能バックアップを作成することができます。

MyKinstaの「WordPressサイト」>(サイト名)>「バックアップ」画面でワンクリックで任意の環境にバックアップを復元可能です。

ECサイトのように、1日に複数更新が行われるサイトでは、より定期的なバックアップを作成するのが賢明です。Kinstaでは、時間単位のバックアップアドオンを利用できます。

また、外部バックアップアドオンを購入して、Amazon S3やGoogle Cloud Storageなどの外部ストレージサービスにバックアップを保存することも可能です。

バックアップは、サーバープランに応じて14日〜30日間保存されます。

Kinstaのバックアップ機能の詳細はこちらをご覧ください。

9. プラグインの整理

WordPressサイトでは、多数のプラグインが必要になることがよくあります。特にECサイトでは、WordPressやWooCommerceにない機能を実装するために使用します。以下、種類別におすすめのプラグインをご紹介しています。

- WooCommerce向けプラグイン28選

- WooCommerce向け商品追加プラグイン10選

- WooCommerce向けマルチベンダープラグイン

- WooCommerce向けウィッシュリストプラグイン

- WooCommerce向け商品フィルタープラグイン

- WooCommerce向け配送料金計算プラグイン

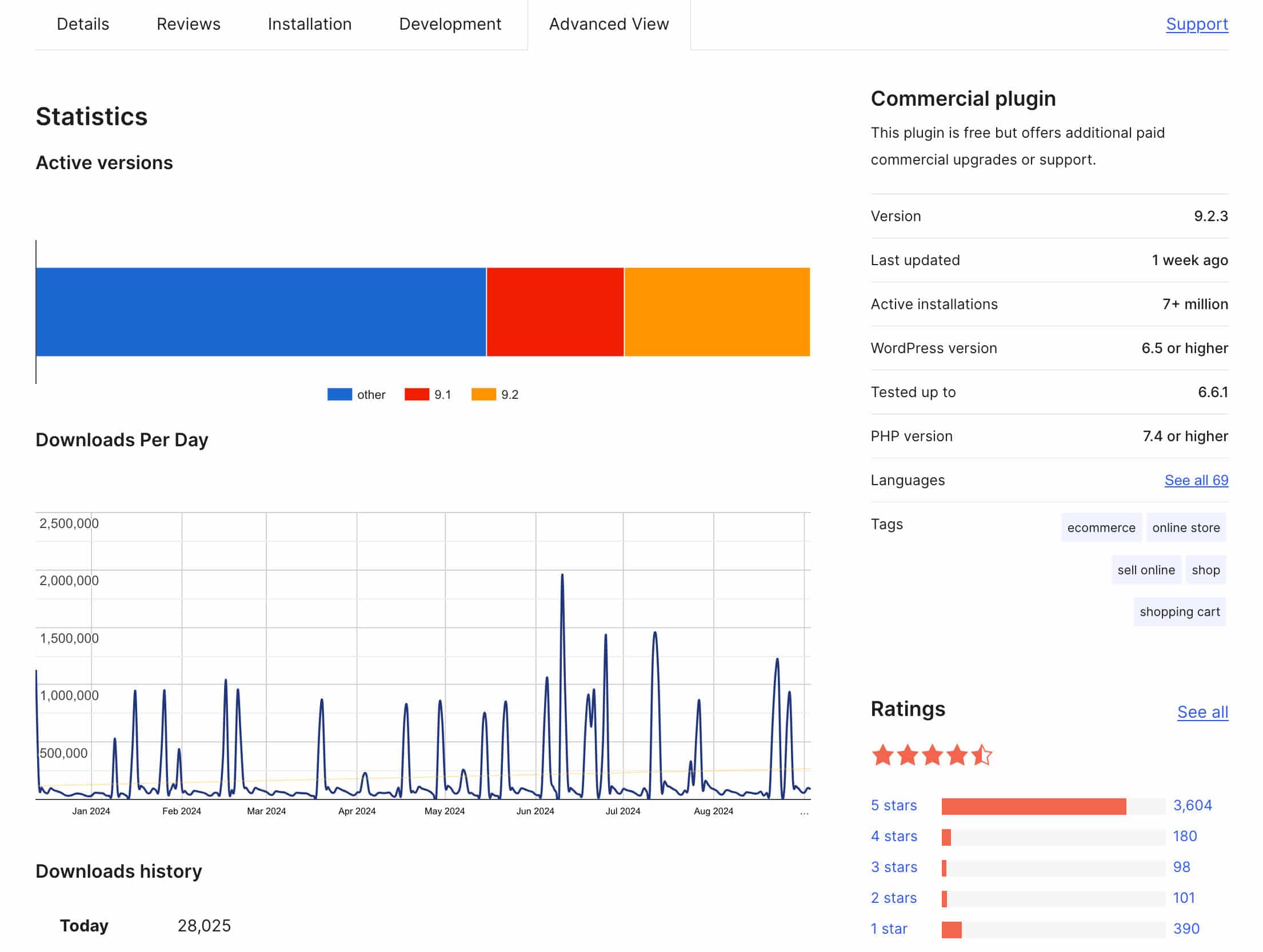

WooCommerceサイトのプラグインを選ぶ際には、パッと目についたプラグインをインストールするのではなく、以下の点に注意してください。

違法配布(Null)プラグインを使用しない─違法配布プラグインとは通常、ハッキングされた有料プラグインやテーマで、何かしらの危害を加えたり情報を盗んだりする目的で設定されたコードが含まれている可能性があります。

評判の良いプラットフォームで定期的に更新が行われているプラグインを選択する─コミュニティや他の利用者によるレビューや評価をチェックしましょう。評価の低いプラグインや聞いたことのないプラットフォームで管理されているプラグインはできる限り避けてください。

本番環境にインストールする前にステージング環境でテストする─他のプラグインやWordPressコア自体との互換性の問題を防ぐことができます。

プラグインを本番環境にインストールする間にサイトのバックアップを作成する

不要なプラグインや冗長な機能を持つプラグインはインストールしない─不要なプラグインは不必要なセキュリティ上の欠陥を引き起こしたり、他のプラグインと競合したり、サイトのパフォーマンスを低下させたりする可能性があります。本当に必要なプラグインのみをインストールすることを心がけてください。

プラグインに関連する既知の脆弱性がないかを確認する─WordPress Vulnerability DatabaseやWPScanなどのセキュリティサービスを確認することができます。

ただし、セキュリティの脆弱性は、定期的な更新を受けている人気プラグインでも検出されることがあります。WooCommerceやEasy Digital Downloadsのようなプラグインも例外ではありません。

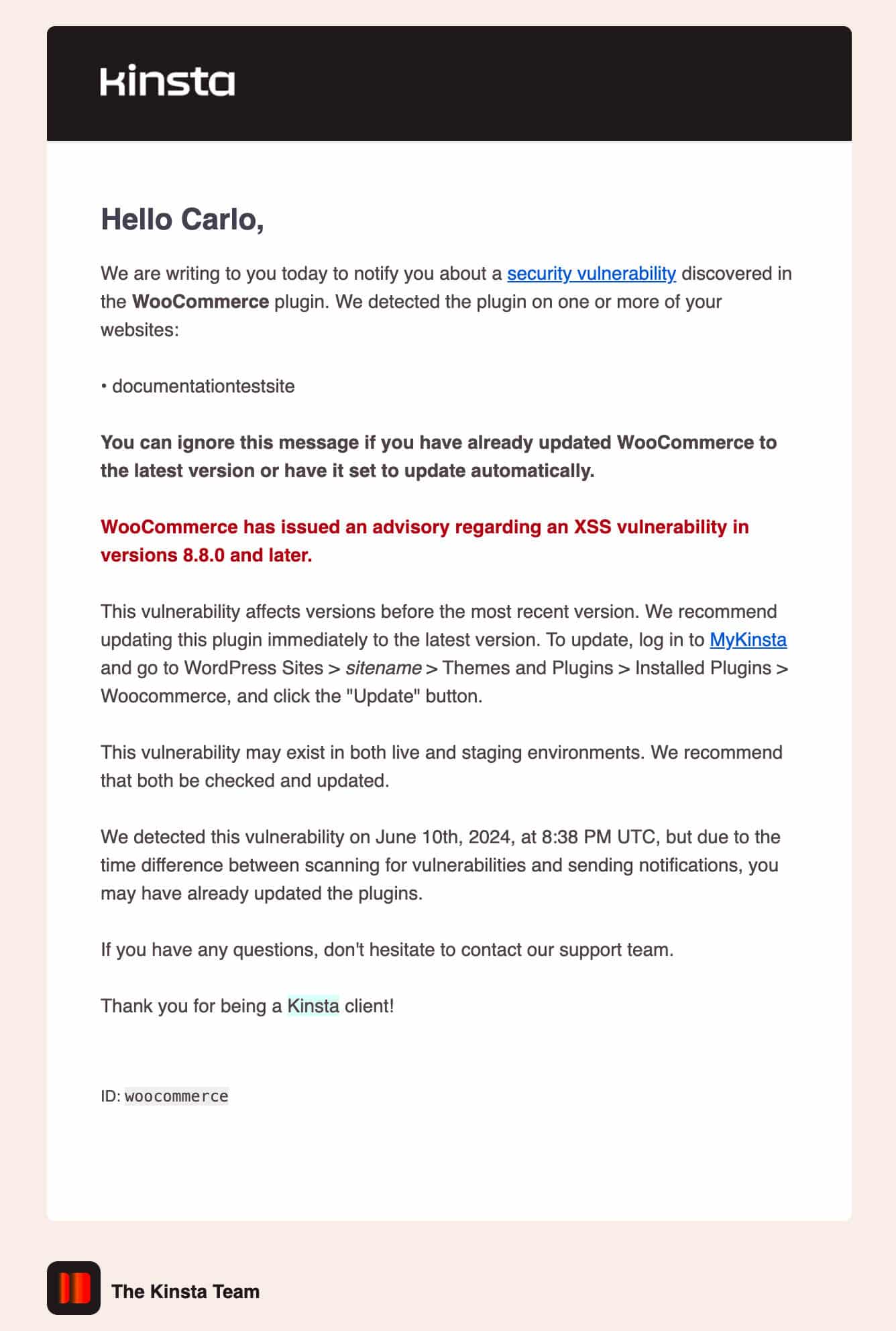

Kinstaのセキュリティに関する警告

コア、プラグイン、またはテーマの欠陥に関わらず、セキュリティの脆弱性が1つのサイトで検出されると、MyKinsta内とメールにて通知が送信され、修正手順を確認することができます。

この機能により、サイト上で検出された脆弱性に迅速に対処することができます。警告のメールは以下のようになっています。

WordPress特有の脅威と対策

この記事の前半では、一般的なECサイトに影響を与える主なセキュリティの脅威をご紹介しましたが、中にはWordPress/WooCommerceサイトにとって特に危険なものがあります。

WordPressはオープンソースのソフトウェアですが、WordPressサイトに侵入するのは、CMSに内在する元々の脆弱性が原因ではなく、事前に予測・修正可能であった脆弱性が原因です。

コア、プラグイン、テーマの更新を怠ると、脆弱なパスワードの使用や厳格なサイトアクセスポリシーの欠如と同じように、ECサイトを危険にさらす可能性があります。

以下はウェブサイトのセキュリティを強化するために役立つベストプラクティスです。取り入れていないものがあれば、今すぐ実践してみてください。

- ユーザー名とパスワードを慎重に選ぶ

- サイトを常に最新の状態に保つ

- 違法配布プラグインやテーマは避ける

- WordPressのログイン画面URLを変更する

- WordPressの二要素認証を有効にする

- wp-config.phpを強化する

- XML-RPCを無効にする

- WordPressのバージョンを隠す

- HTTPセキュリティヘッダーを実装する

- セキュリティプラグインを利用する

- WordPressのファイルとフォルダに適切な権限を設定する

- WordPress管理画面でのファイル編集を無効にする

- 直リンクを禁止する

- WordPressのバックアップを定期的に取る

- ステージング環境を使用する

- WordPressサイトのセキュリティをテストする

- WordPressのアクティビティログを使用する

関連して、WordPressサイトのセキュリティ強化方法とサイトのセキュリティチェックシートもご活用ください。また、サイトのセキュリティにまつわる無料の電子書籍もダウンロード可能です。

ECサイトのセキュリティを強化するKinstaのその他の機能

Kinstaの使命は、世界最速かつ最も安全なWordPress専用サーバー環境を提供することにあります。お客様のオンラインストアが顧客に最高のお買い物体験を提供できるよう、常に新たな方法を模索しています。最後に、WordPress/WooCommerceサイトのセキュリティ向上を目的としたKinstaのその他の機能をご紹介します。

稼働状況監視

ウェブサイトが読み込まれなかったり、応答時間が遅かったりする場合、まずサイトがダウンしているのか、それとも自分の環境に問題があるのかが気になります。

これを確かめるには、サイトがダウンしているかどうかをチェックする必要があります。以下の手順に従って自分で確認することも可能ですが、Kinstaでは稼働状況監視を提供しており、すべてのお客様のサイトを3分ごと、毎日480回にスキャンします。

サイトが稼働していないことが確認されると、エンジニアが即座に問題に対処します。このため、お客様が気がつく前に問題が解決されていることも多々あります。

ウェブサイトが稼働しているかを確認する方法については動画での解説もご用意しています。

セキュリティ保持誓約

ECサイトを常に最新の状態に保つことは、ビジネスの経営に欠かせませんが、それだけでは不十分な場合もあります。感染の疑いがない場合でも、SucuriやWordFenceのようなマルウェア検出ツールで定期的にサイトをスキャンすることをおすすめします。ECサイトの場合は、少なくとも月に一度、サイト構造に変更を加えたり、新たにプラグインをインストールしたりする場合は、月に数回のスキャンが推奨されます。セキュリティ強化について、何から始めたらわからないという場合にはこちらを参考にしてみてください。

とはいえ、どれほど対策を徹底しても、サイトがマルウェアに感染してしまう可能性はゼロではありません。

Kinstaでは、すべてのプランで無料のハッキング修正を提供しています。お客様のサイトが万が一ハッキングの被害に遭われた場合は、お客様と協力してサイトの復旧を行います。

Kinstaのセキュリティ保持誓約には以下が含まれます。

- サイトの検査とサイトファイルのディープスキャンでマルウェアを特定

- コアファイルのクリーンコピーをインストールしてWordPressコアを修復

- 感染したプラグインとテーマを削除

Kinstaのセキュリティ保持誓約はこちらをご覧ください。

IP制限

ボット、スパム業者、悪意ある第三者による攻撃を防ぐ方法として、IPアドレスまたはIPの範囲をブロックすることもできます。通常は、サーバーの設定ファイルからIPアドレスをブロックします。

Kinstaのお客様は、MyKinstaに組み込まれているIP制限ツールを利用できるため、サーバーの設定を変更する必要はありません。

IPとリクエスト数を確認するには、MyKinstaにログイン後、「WordPressサイト」>(サイト名)>「分析」>「位置情報とIP」タブを開きます。

「リクエスト数上位のクライアントIP一覧」セクションには、IPアドレスの一覧と各IPからのリクエスト数が表示されます。リクエスト数が以上に多いIPアドレスを見つけたら、CleanTalkやSpamhausのようなIPレピュテーションチェッカーを使用して、そのIPアドレスがボット、スパム業者などの悪意のあるIPアドレスとして特定されていないかどうかを調査することをおすすめします。

脅威となるIPアドレスを特定した場合は、MyKinstaの「WordPressサイト」>(サイト名)>「IP制限」でIPアドレスをブロックすることができます。

「IPアドレスを追加」をクリックして、表示されるウィンドウにIPアドレスを貼り付けて「IPアドレスを追加」をクリックします。

国際的なセキュリティ認証の取得

Kinstaのセキュリティに対するコミットメントは、さまざまなレベルで検証され認定を受けています。

例えば、米国公認会計士協会(AICPA)によって考案された、サイバーセキュリティのフレームワークであるSystem and Organization Controls(SOC 2)報告書を受領しています。1つまたは複数のTrustサービス基準に準拠するサービス組織は、この報告書を受領することができます。

Trustサービス基準は以下の5つがあります。

- セキュリティ

- 可用性

- 処理の完全性

- 機密性

- プライバシー

さらに、ISO 27001、27017、および27018認証も取得しています。ISO認証は、情報セキュリティのベストプラクティスの順守を示すものであり、特にクラウドコンピューティング環境におけるデータ保護とセキュリティ管理に重点を置いた認証です。

これらの認証は、ECサイト所有者にとって、セキュリティと安定性を保証し、安心して事業に専念できるサーバーサービスであることを証明します。

ISO/IEC 27001は、情報セキュリティマネジメントシステムに関する世界で最もよく知られた規格です。この規格に従って導入されたISMS(情報セキュリティマネジメントシステム)は、「リスク管理、サイバーレジリエンス、オペレーショナルエクセレンスのためのツール」とされています。

ISO/IEC 27001認証の取得は、組織や企業が所有または取り扱うデータのセキュリティに関連するリスクを管理するシステムを導入し、そのシステムが当国際規格に定められているすべてのベストプラクティスと原則に準拠していることを意味する

ISO/IEC 27017:2015では、クラウドサービスの提供と利用に適用される情報セキュリティマネジメントに関する以下のガイドラインが制定されています。

- ISO/IEC 27002で規定されている関連する管理策に対する追加の実施

- クラウドサービスに特化した追加の管理策とその実施

最後に、ISO 27018:2019は以下のとおりです(英語原文の日本語訳)。

ISO/IEC 29100のプライバシー原則に基づき、パブリッククラウド環境で個人識別情報(PII)を保護するための一般的に受け入れられている管理目的、管理策、および実施ガイドラインを制定

Kinstaの継続的なコンプライアンスに対する取り組みはこちらをご覧ください。

まとめ

ECサイトのセキュリティを確保するには、やるべきことが多数ありますが、すべてを自社で実行するには専門知識が求められます。そのため、中小企業やスタートアップでは適切なセキュリティの確保が困難になるかもしれません。

とはいえ、オンラインストアを開設し、世界にビジネスを展開するなら、ECサイトがもたらす成長の機会は見過ごせません。そんなときの解決策となるのが、高性能なマネージドWordPress/WooCommerceサーバーです。

Kinstaでは、WordPress/WooCommerceサイト向けに、高速かつ安全なクラウドベースのマネージドサーバーサービスを提供しています。Kinstaを利用すれば、複雑で技術的な業務に手を焼くことなく、ECサイトをスムーズに運営することができます。

Kinstaのプランには、毎日の自動バックアップ、Cloudflare統合による専用ファイアウォール、脅威と脆弱性のリアルタイム監視、暗号化トランザクションのためのSSL証明書、悪意のあるトラフィックへのDDoS攻撃対策など、ECサイトに欠かせない機能がすべてデフォルトで付帯しています。

継続的かつ積極的なセキュリティ強化策の実装により、お客様のサイトのデータ漏洩やダウンのリスクを最小限に抑えます。Kinstaの性能をぜひ一度ご体験ください。