WordPress drijft meer dan 43,6% van het web aan, wat het een belangrijk doelwit maakt voor cyberaanvallen. En met duizenden plugins en thema’s in omloop worden er voortdurend kwetsbaarheden ontdekt en uitgebuit.

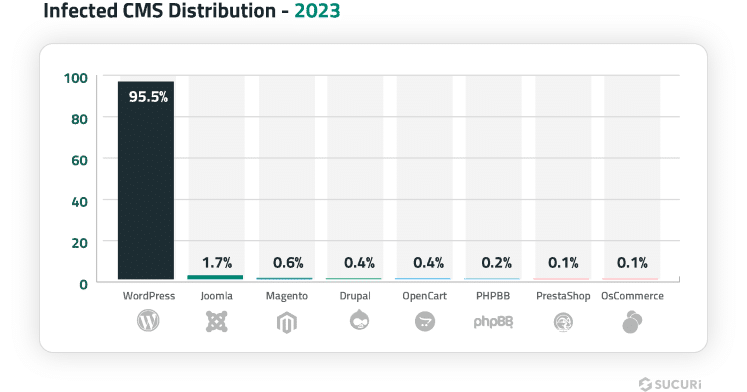

In 2023 bleek uit een onderzoek van Sucuri dat 95,5% van alle gedetecteerde infecties plaatsvonden op WordPress sites – een stijging ten opzichte van 83% in 2017. Hoewel andere CMS platforms zoals Joomla (1,7%) en Magento (0,6%) ook beveiligingsrisico’s hebben, domineert WordPress in zowel gebruik als aanvallen.

Een belangrijke reden hiervoor is verouderde software. Volgens Sucuri:

- draaiden 39.1% van de gehackte CMS sites op verouderde versies op het moment van infectie.

- hadden 13.97% van de besmette sites ten minste één kwetsbare plugin of thema, waardoor plugins en thema’s de zwakste schakels zijn.

- bevatten 49.21% van de geïnfecteerde sites backdoors, zoals nep-plugins of geïnjecteerde admin-gebruikers, waardoor hackers zelfs na opschoning weer toegang konden krijgen.

Het goede nieuws is dat WordPress de afgelopen jaren aanzienlijk is verbeterd. Functies zoals auto-updates hebben geholpen om kwetsbaarheden in het CMS te verminderen. Maar slechte beveiligingspraktijken – zoals het gebruik van nulled plugins, zwakke wachtwoorden en verouderde thema’s – blijven sites in gevaar brengen.

Zoals de WordPress documentatie voor beveiligingsontwikkelaars het zegt:

Beveiliging gaat niet over perfect veilige systemen. Zoiets zou onpraktisch of onmogelijk te onderhouden kunnen zijn. Wat beveiliging wel is, is risicovermindering – niet het elimineren van risico’s. Het gaat om het inzetten van de juiste middelen die je tot je beschikking hebt, binnen redelijke grenzen, om je algemene houding te verbeteren en de kans dat je een doelwit wordt te verkleinen.

Met dit alles in gedachten is de echte vraag: Hoe kun je deze risico’s vermijden? Hoewel geen enkel systeem 100% veilig is, is het kiezen van de juiste hostingprovider een van de meest effectieve manieren om je site te beschermen.

Laten we nu eens kijken naar de meest effectieve manieren om je WordPress site te beveiligen en hacks te voorkomen.

1. Investeer in veilige WordPress hosting

Een veilige WordPress site begint met een veilige hostingprovider. Hoeveel beveiligingsplugins je ook installeert of hoe zorgvuldig je updates ook beheert, je site loopt risico als je hostingomgeving kwetsbaar is.

Veel website-eigenaren richten zich op het beveiligen van WordPress zelf, maar zien vaak over het hoofd waar hun site eigenlijk staat.

Een slechte hostingomgeving stelt je bloot aan DDoS aanvallen, malware-infecties, zwakke firewalls en verouderde serversoftware – allemaal zaken waar hackers actief misbruik van maken. Aan de andere kant neemt een veilige WordPress host een groot deel van de beveiligingslast van je over door proactief kwaadaardig verkeer te blokkeren, te scannen op bedreigingen en automatisch beveiligingspatches toe te passen.

Een goed beveiligd hostingplatform zou moeten bestaan uit:

- Firewalls en DDoS bescherming op zakelijk niveau om schadelijk verkeer te filteren voordat het ooit je site bereikt.

- Automatisch scannen en verwijderen van malware om infecties op te sporen voordat ze zich verspreiden.

- Veilige serverisolatie, zodat als één site wordt aangetast, dit geen gevolgen heeft voor andere sites.

- Automatische software-updates en patches, zodat je serveromgeving altijd up-to-date is.

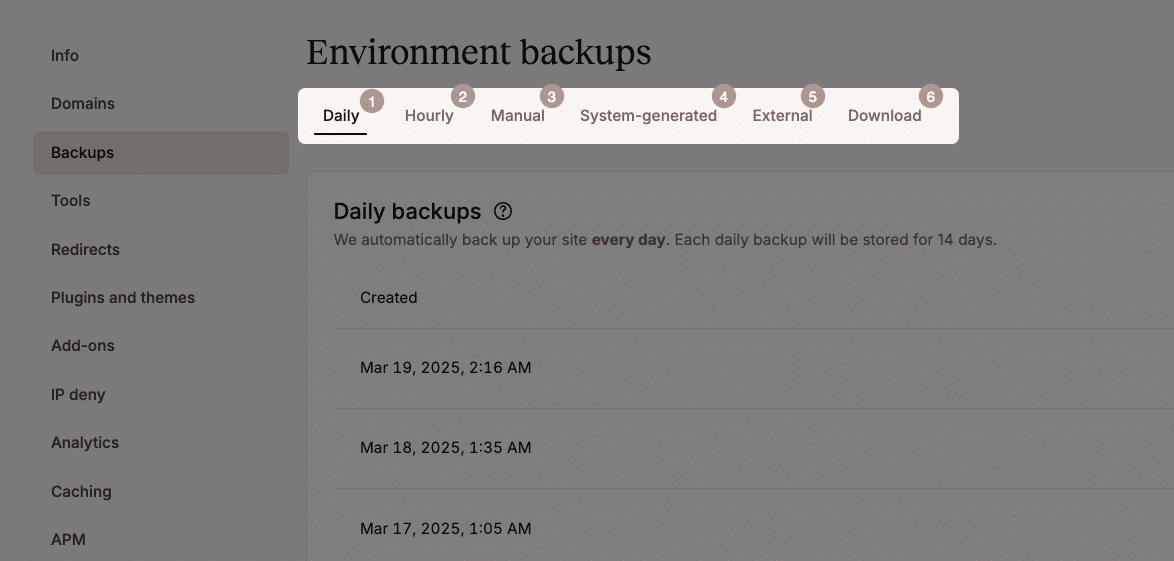

- Dagelijkse backups en rollback-opties, dus zelfs als er iets misgaat, kun je je site direct herstellen.

De meeste WordPress hacks gebeuren niet door geavanceerde exploits. Ze gebeuren omdat verouderde plugins, zwakke wachtwoorden en slechte serverbeveiliging de deur wagenwijd openzetten. En wanneer hackers op zoek gaan naar zwakke plekken, beginnen ze vaak met de server zelf.

Bij Kinsta is beveiliging ingebouwd in de infrastructuur

Vanaf het moment dat een site op ons platform wordt gelanceerd, profiteert deze van beveiligingsmaatregelen op zakelijk niveau die stilletjes op de achtergrond werken, kwaadaardig verkeer blokkeren, brute-force aanvallen tegenhouden en kernsoftware up-to-date houden zonder dat site-eigenaren ook maar een vinger hoeven uit te steken.

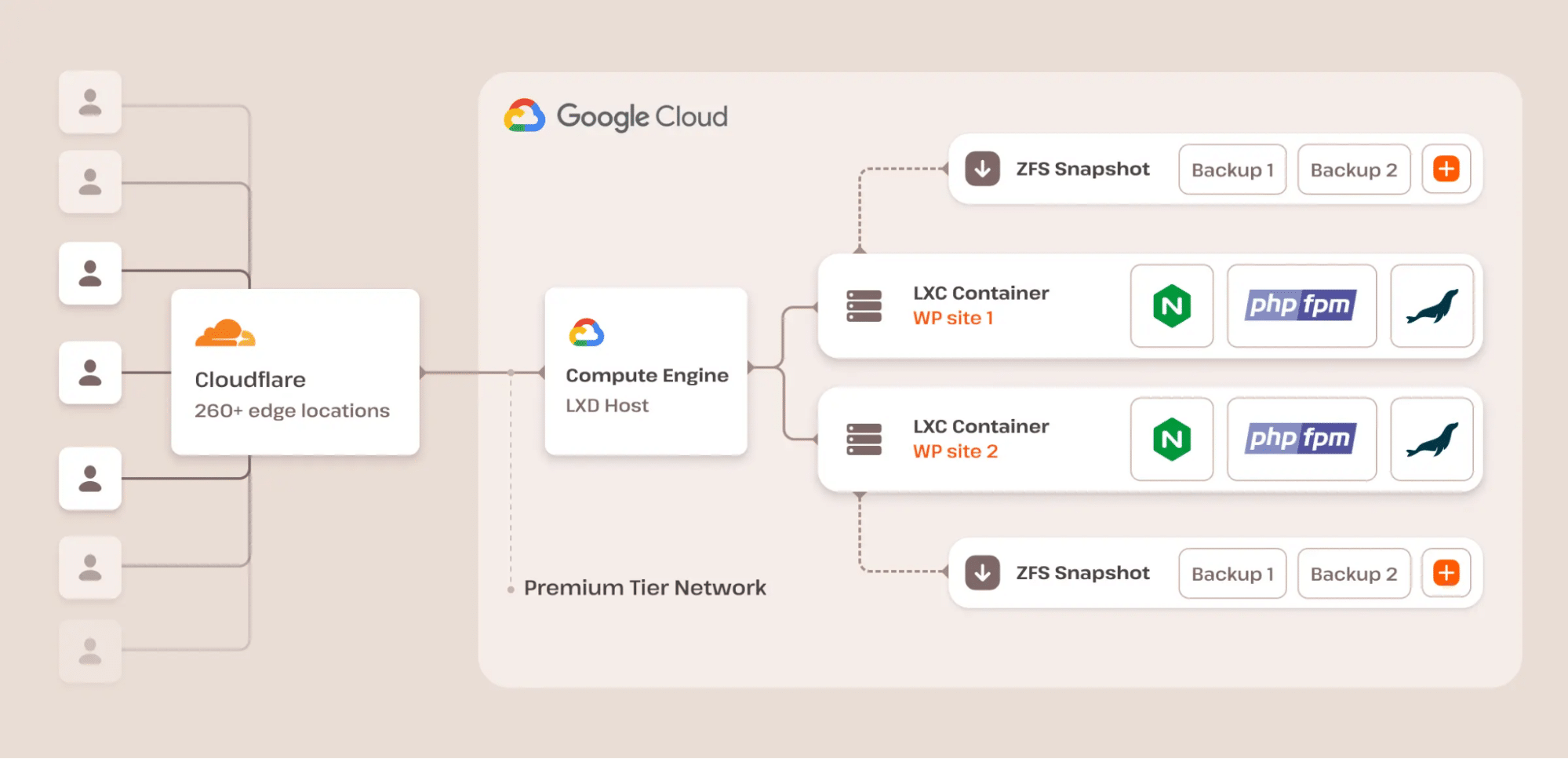

Bovendien is elke site volledig geïsoleerd met behulp van Linux containertechnologie, wat betekent dat een gecompromitteerde site geen invloed kan hebben op andere sites. Dit niveau van isolatie wordt zelden aangetroffen bij traditionele gedeelde hosting, waar meerdere sites op dezelfde server resources én risico’s delen.

Zoals te zien is in onze hostingarchitectuur hierboven, draaien alle Kinsta sites op het Premium Tier netwerk van Google Cloud Platform, waarbij geprofiteerd wordt van Google’s meer dan 15 jaar aan beveiligingsinnovaties, die ook diensten als Gmail en Search beschermen.

Naast de robuuste beveiligingsmaatregelen die al zijn genoemd, biedt Kinsta ook:

- Cloudflare’s zakelijke firewall, die schadelijk verkeer wegfiltert, kwaadaardige bots blokkeert en brute-force aanvallen vermindert nog voordat ze je site bereiken.

- DDoS bescherming, die ervoor zorgt dat je site online blijft, zelfs als deze wordt aangevallen door grote hoeveelheden verkeer.

- Automatische updates voor plugins en thema’s, zodat je site up-to-date blijft met de nieuwste beveiligingspatches en -functies.

- Gratis SSL encryptie, ter bescherming van alle gegevens die worden uitgewisseld tussen je site en bezoekers, met automatische vernieuwing van SSL certificaten om beveiligingslekken te voorkomen.

- Dagelijkse automatische backups, waarbij snapshots van de volledige site twee weken lang worden opgeslagen, zodat ze direct kunnen worden hersteld in geval van een aanval of onopzettelijk gegevensverlies.

- Real-time uptime monitoring, met controles om de drie minuten – dat zijn 480 dagelijkse controles om problemen op te sporen voordat het grote problemen worden.

- 24/7/365 ondersteuning, met realtime hulp in 10 talen wanneer je die nodig hebt, zodat je site altijd soepel en veilig draait.

Beveiliging gaat niet alleen over reageren op bedreigingen – het gaat over het voorkomen ervan voordat ze plaatsvinden. Kinsta’s benadering waarbij beveiliging op de eerste plaats komt, betekent dat WordPress site-eigenaren zich geen zorgen meer hoeven te maken over malware, DDoS aanvallen en zwakke plekken in de server en zich in plaats daarvan kunnen richten op wat belangrijk is – het laten groeien van hun bedrijf.

2. Gebruik de nieuwste PHP versie

PHP is de ruggengraat van je WordPress site, dus het gebruik van de nieuwste versie op je server is essentieel voor de veiligheid, prestaties en stabiliteit.

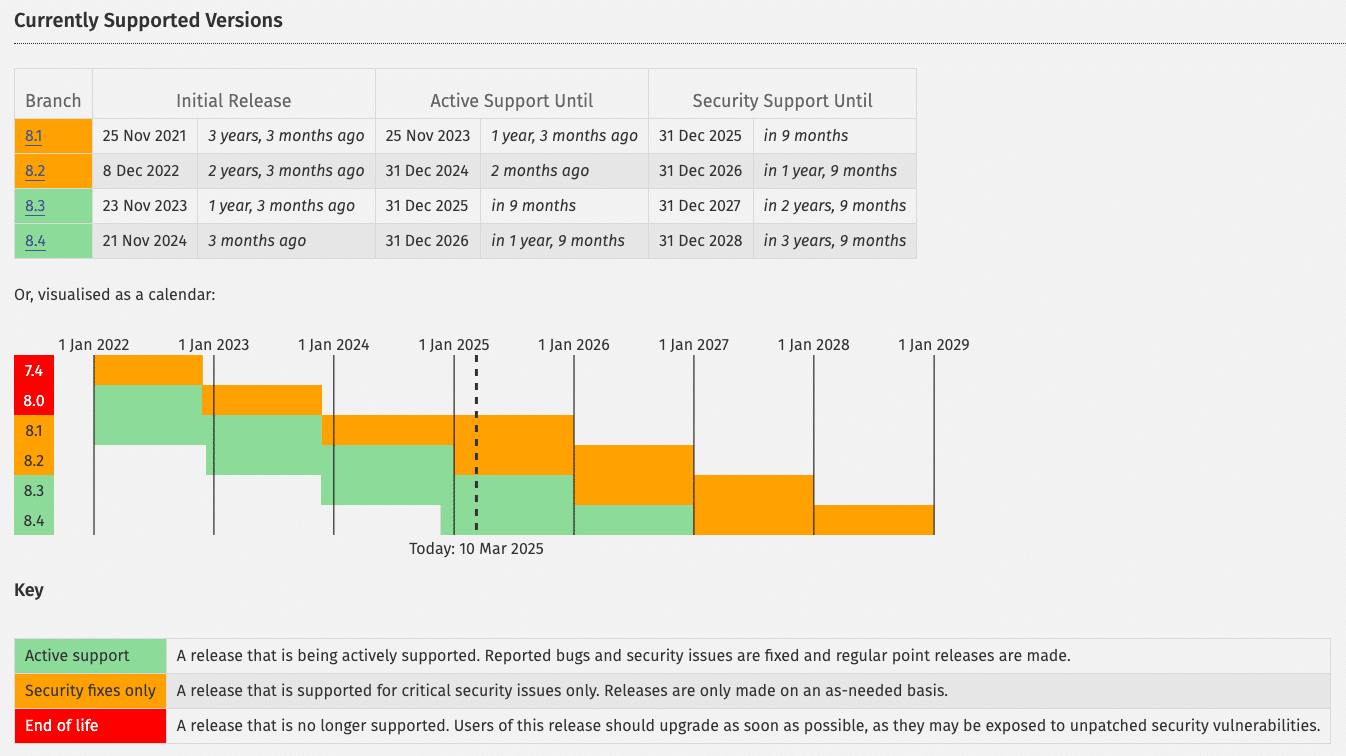

Elke grote PHP release wordt twee jaar lang actief ondersteund, waarbij beveiligingslekken en bugs regelmatig worden verholpen. Zodra een versie het einde van zijn levensduur heeft bereikt, ontvangt hij geen updates meer, waardoor elke site die erop draait wordt blootgesteld aan ongepatchte beveiligingslekken.

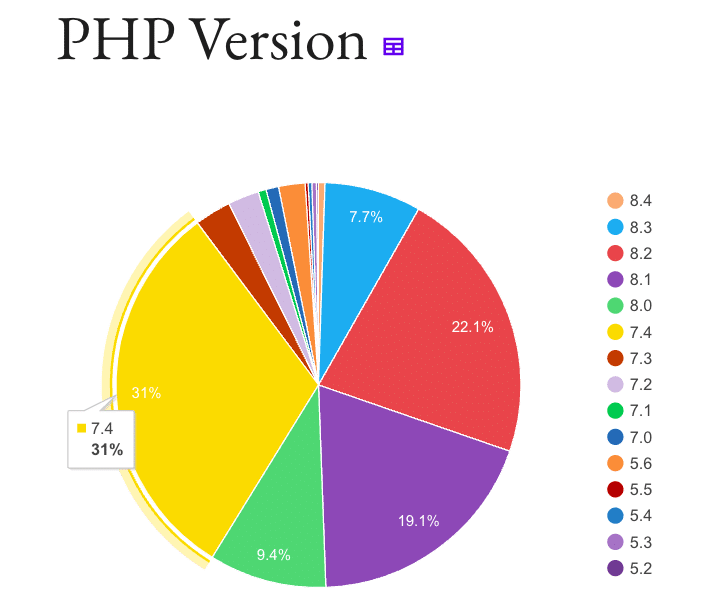

En toch leunen veel WordPress sites nog steeds op verouderde versies. Volgens de officiële WordPress Stats pagina draait slechts 49,4% van de WordPress sites op PHP 8.1 of hoger. Dit betekent dat meer dan de helft van alle sites draait op PHP versies die niet meer worden ondersteund. Sterker nog, in de praktijk draait PHP 7.4, dat eind 2022 geen beveiligingsondersteuning meer krijgt, nog steeds op 31% van alle WordPress sites. Dat zijn zorgwekkende cijfers wat betreft beveiliging.

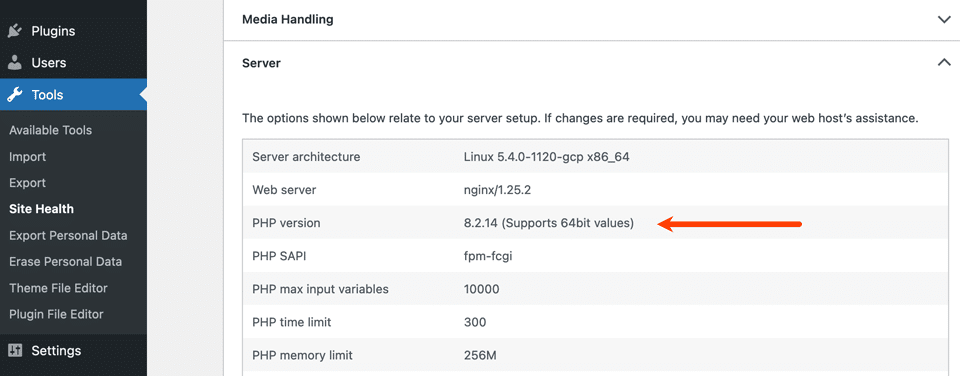

Als je niet zeker weet welke PHP versie je site gebruikt, kun je dit controleren in het dashboard van je hosting of de WordPress Site Health tool gebruiken, die een uitsplitsing geeft van de huidige setup.

Bij Kinsta raden we sterk aan om PHP 8.1 en hoger te gebruiken voor optimale beveiliging en prestaties. We begrijpen echter dat een groot deel van de WordPress gebruikers – ongeveer 40,4% – nog steeds vertrouwt op oudere versies zoals PHP 7.4 en 8.0.

Om ervoor te zorgen dat deze gebruikers kunnen blijven profiteren van onze veilige hostingomgeving, ondersteunen we deze versies nog steeds, waarbij we wél klanten aanmoedigen om over te stappen op nieuwere versies.

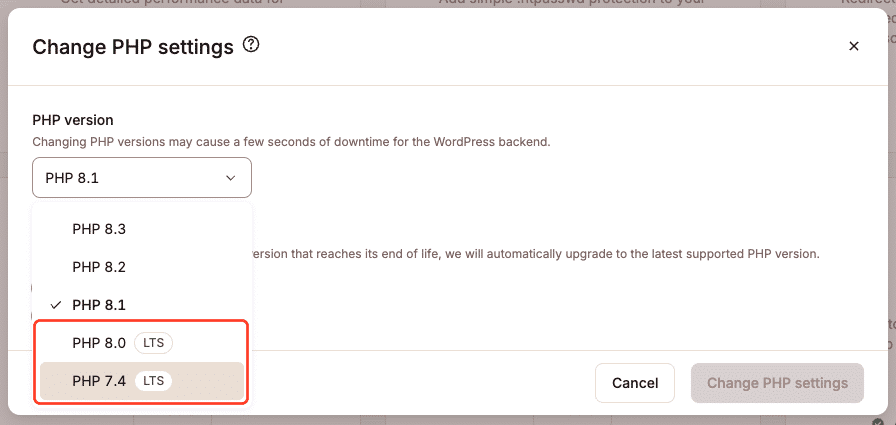

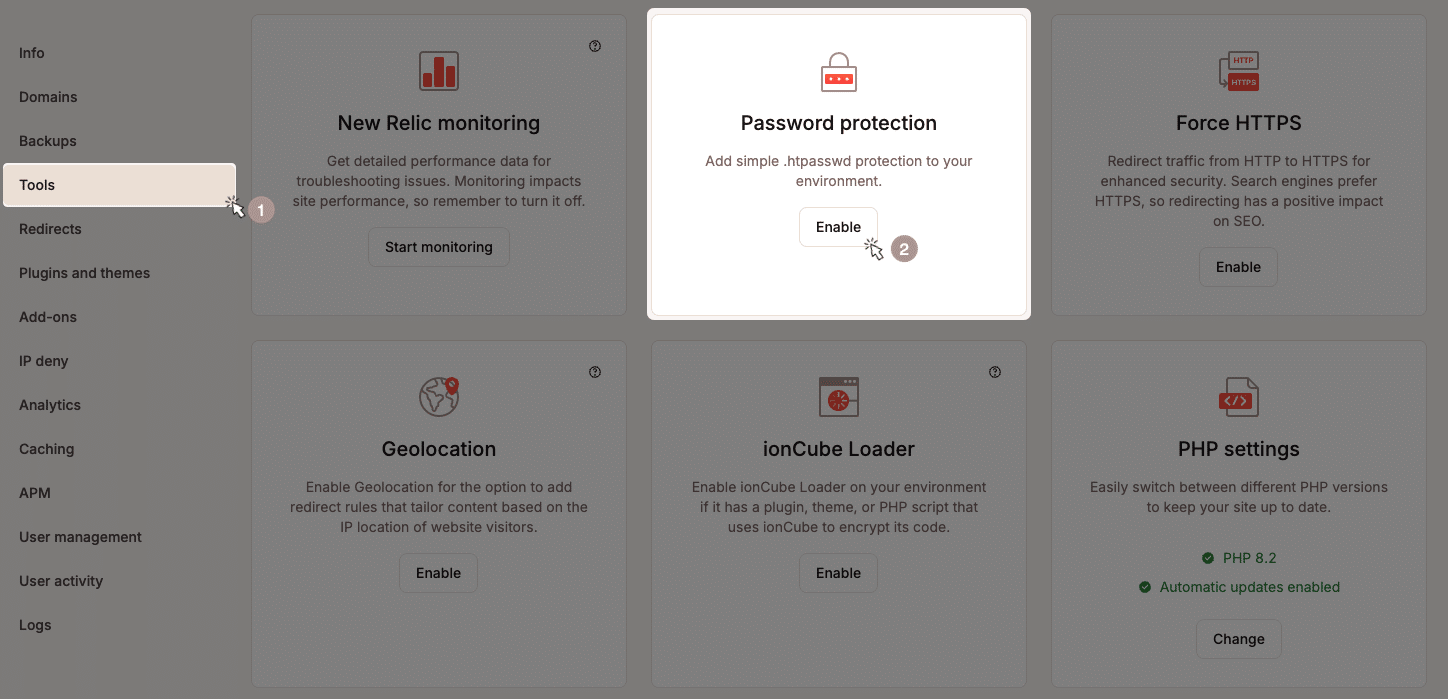

Schakelen tussen PHP versies gaat moeiteloos. Ga in het MyKinsta dashboard naar het tabblad Tools, navigeer naar PHP Instellingen en klik op de knop Wijzigen om de PHP versie van je site direct bij te werken.

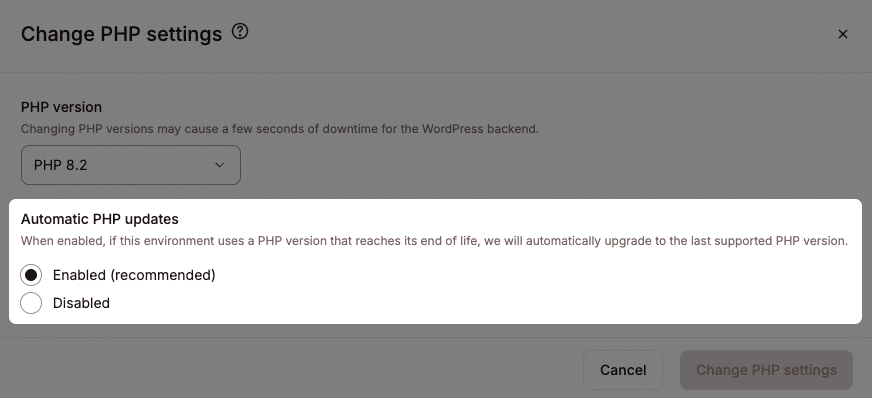

Om het nog eenvoudiger te maken, biedt Kinsta automatische PHP upgrades. Als je site draait op een PHP versie die het einde van zijn levensduur heeft bereikt, werkt ons systeem deze automatisch bij naar de nieuwste ondersteunde versie. Dit zorgt ervoor dat je site veilig en volledig geoptimaliseerd blijft zonder dat je handmatig hoeft in te grijpen.

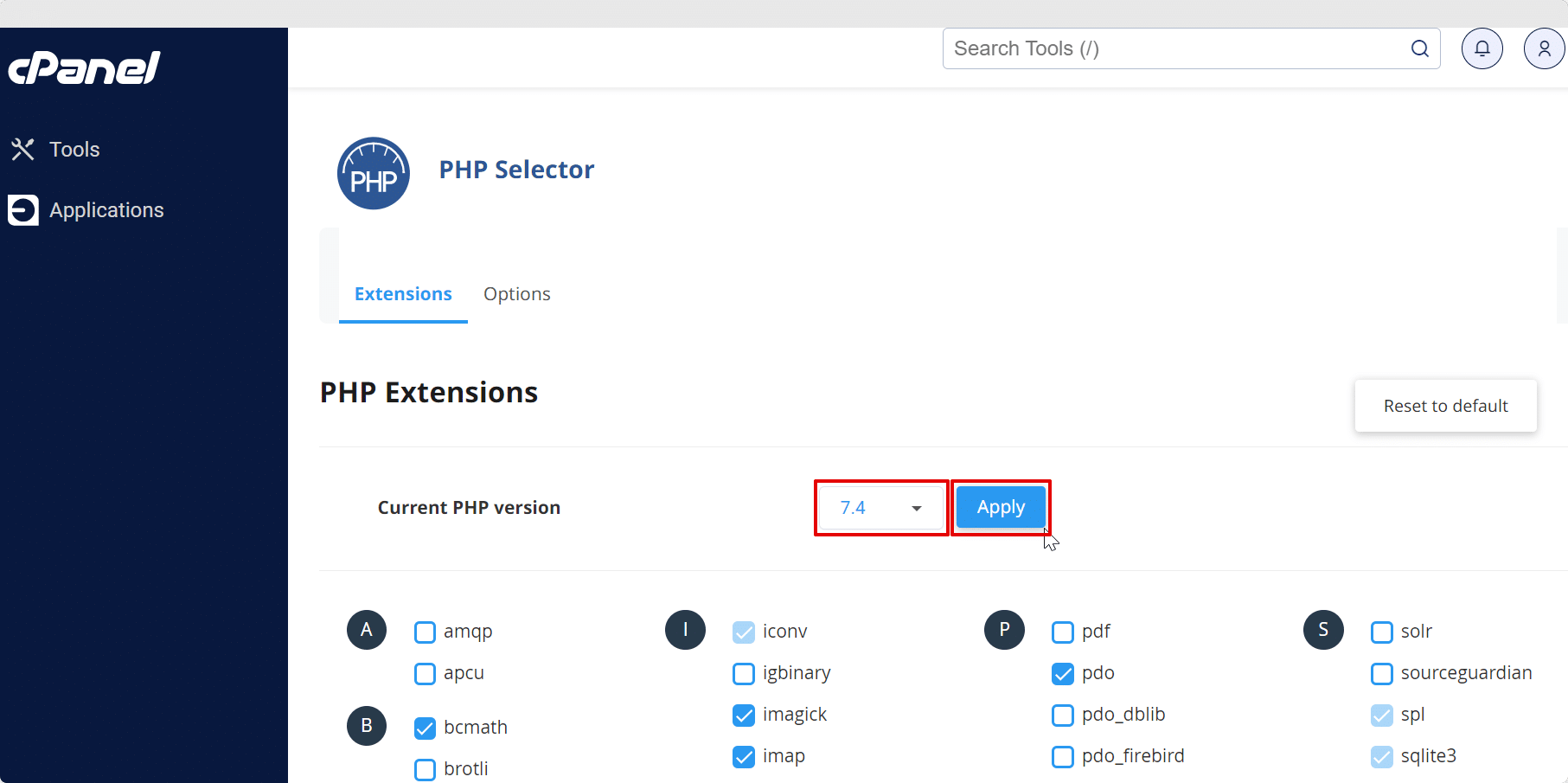

Als je een WordPress host hebt die cPanel gebruikt, kun je meestal van PHP versie wisselen door de optie Select PHP Version te selecteren in de categorie Software.

3. Gebruik altijd de nieuwste versie van WordPress, plugins en thema’s

Een andere zeer belangrijke manier om je WordPress beveiliging te versterken is om het altijd up-to-date te houden. Dit geldt ook voor WordPress core, plugins en thema’s (zowel die uit de WordPress repository als premium).

Deze updates gaan niet alleen over nieuwe features – ze bevatten vaak cruciale beveiligingspatches die kwetsbaarheden verhelpen voordat hackers er misbruik van kunnen maken.

In de beginjaren van WordPress had de core software te maken met meer beveiligingsrisico’s omdat updates niet altijd op tijd werden toegepast. WordPress zette een grote stap in de richting van betere beveiliging met de release van versie 3.7, die automatische updates introduceerde voor kleine releases, waaronder beveiligings- en onderhoudsupdates.

Dit verminderde het aantal aanvallen op verouderde kernversies van WordPress aanzienlijk. Maar waar de WordPress core nu veiliger is, zijn plugins en thema’s de grootste kwetsbaarheid geworden.

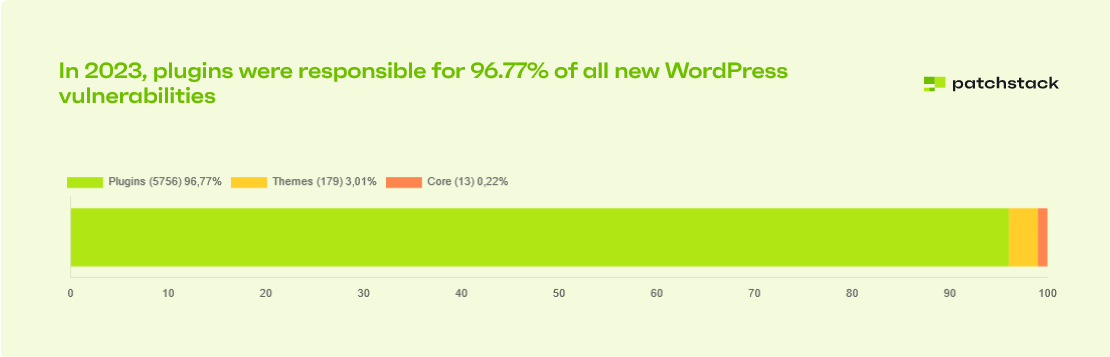

Volgens Patchstack kwam 96,77% van alle nieuwe WordPress kwetsbaarheden in 2023 van plugins, terwijl thema’s goed waren voor slechts 3,01% en core WordPress kwetsbaarheden minder dan 1% bedroegen.

Dit betekent dat het echte beveiligingsrisico niet WordPress zélf is – maar de plugins en thema’s van derden die de features uitbreiden.

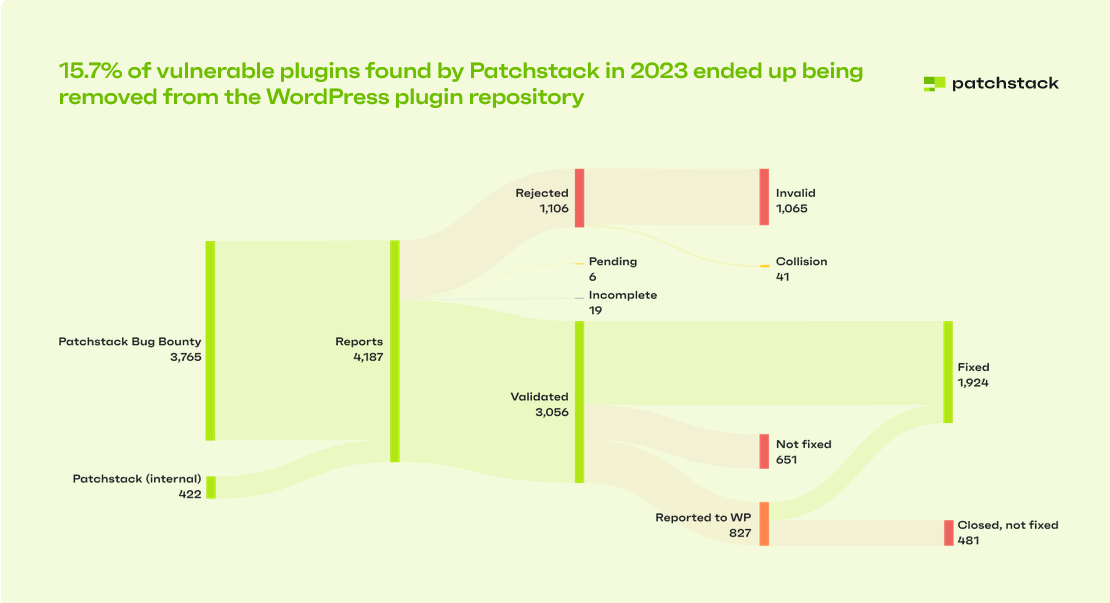

Het risico is zelfs nog groter als plugins niet meer worden bijgewerkt. In 2023 rapporteerde Patchstack 827 kwetsbare plugins en thema’s aan het WordPress team. Hiervan werden 481 componenten verwijderd uit de plugin repository als gevolg van abandonment – een stijging van 450% ten opzichte van 2022, toen slechts 147 plugins en thema’s werden gemarkeerd en 87 werden verwijderd.

Dit betekent dat duizenden WordPress sites plugins draaiden die geen updates meer ontvingen en gemakkelijke doelwitten waren voor aanvallers.

Plugins en thema’s zijn de grootste bronnen van WordPress kwetsbaarheden, dus het up-to-date houden ervan zou een topprioriteit moeten zijn. Het handmatig controleren op updates voor meerdere plugins, thema’s en sites kan echter overweldigend zijn.

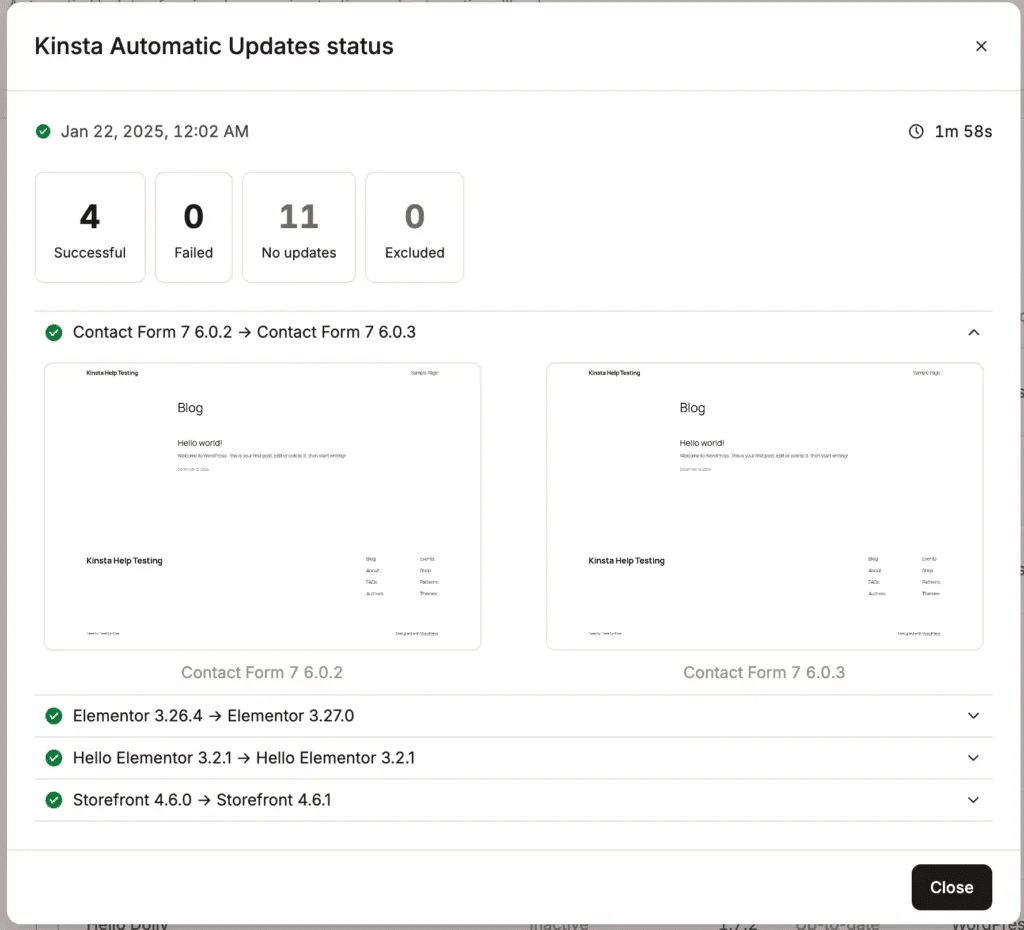

Bij Kinsta hebben we dit proces moeiteloos gemaakt met Kinsta Automatische Updates. Deze features zorgt ervoor dat alle plugins en thema’s – actief of inactief – dagelijks worden bijgewerkt. Elke nieuw geïnstalleerde plugin of thema wordt ook automatisch toegevoegd aan Kinsta’s updatesysteem, zodat je beschermd blijft tegen kwetsbaarheden zonder dat je actie hoeft te ondernemen.

Om onverwachte problemen na updates te voorkomen, voert Kinsta visuele regressietests uit op je site. Dit betekent dat we schermafbeeldingen van je pagina’s voor en na een update vergelijken om significante wijzigingen te detecteren. Je kunt meer lezen over deze features en hoe het werkt in onze documentatie.

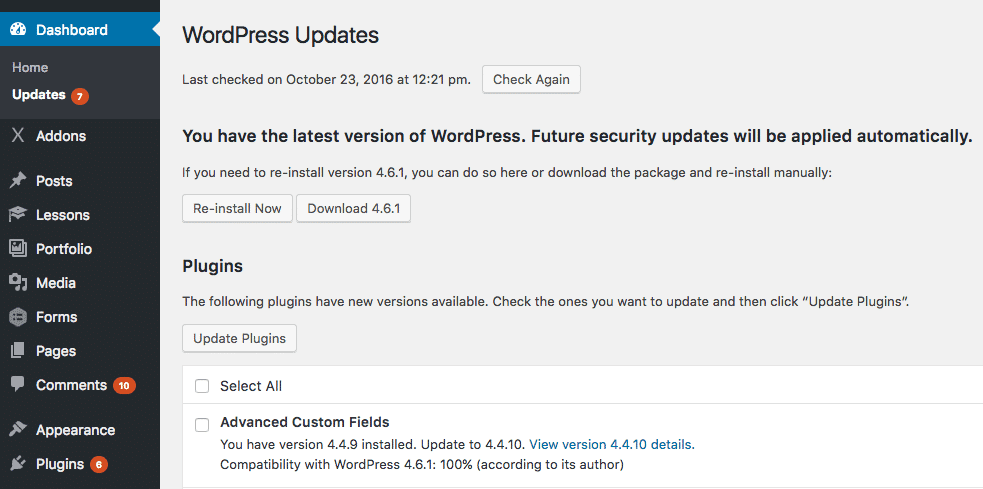

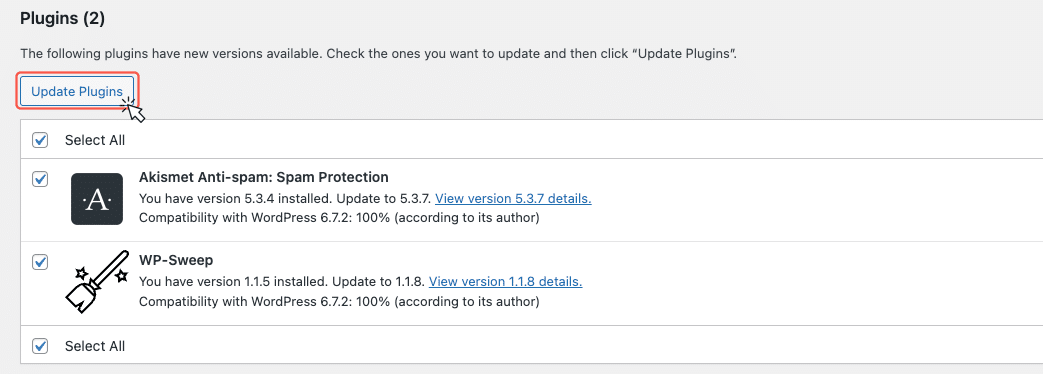

Voor gebruikers die de voorkeur geven aan handmatige controle, kun je plugins en thema’s direct bijwerken via het MyKinsta dashboard of via de WordPress Updates sectie in je beheerpaneel. Selecteer gewoon de plugins die je wilt bijwerken en klik op Update Plugins.

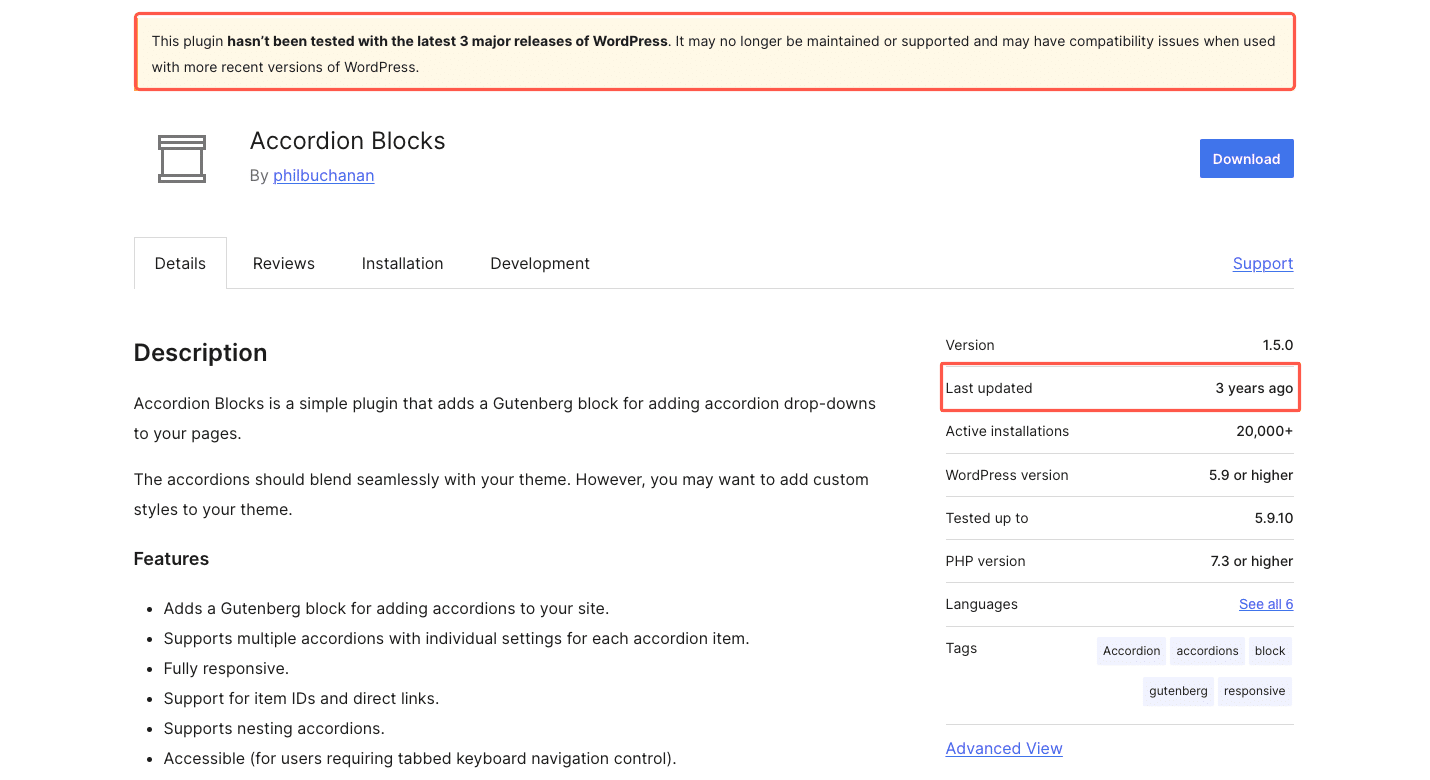

Het is ook belangrijk om selectief te zijn in welke plugins je installeert. Patchstack heeft aangetoond dat veel plugins in de WordPress repository niet meer worden onderhouden.

Controleer voordat je een plugin installeert de datum van de laatste update en lees gebruikersbeoordelingen. Als een plugin al lang niet meer is bijgewerkt of slechte beoordelingen heeft, kun je het beste op zoek gaan naar een alternatief.

Zoals te zien is in de afbeelding hierboven, labelt WordPress verouderde plugins ook met een waarschuwing bovenaan hun lijst, waardoor het makkelijker is om potentiële risico’s te herkennen.

Om de beveiligingsrisico’s van WordPress voor te blijven, kun je bronnen gebruiken zoals WPScan, dat meer dan 10.000 kwetsbaarheden in WordPress core, plugins en thema’s bijhoudt, en het officiële WordPress Security Archive, dat alle beveiligingsgerelateerde wijzigingen bijhoudt, zodat je op de hoogte blijft van de nieuwste risico’s.

Je kunt de beveiligingsrisico’s van je site drastisch verminderen door WordPress, plugins en thema’s up-to-date te houden, een betrouwbaar updatesysteem te gebruiken en voorzichtig te zijn met het kiezen van plugins.

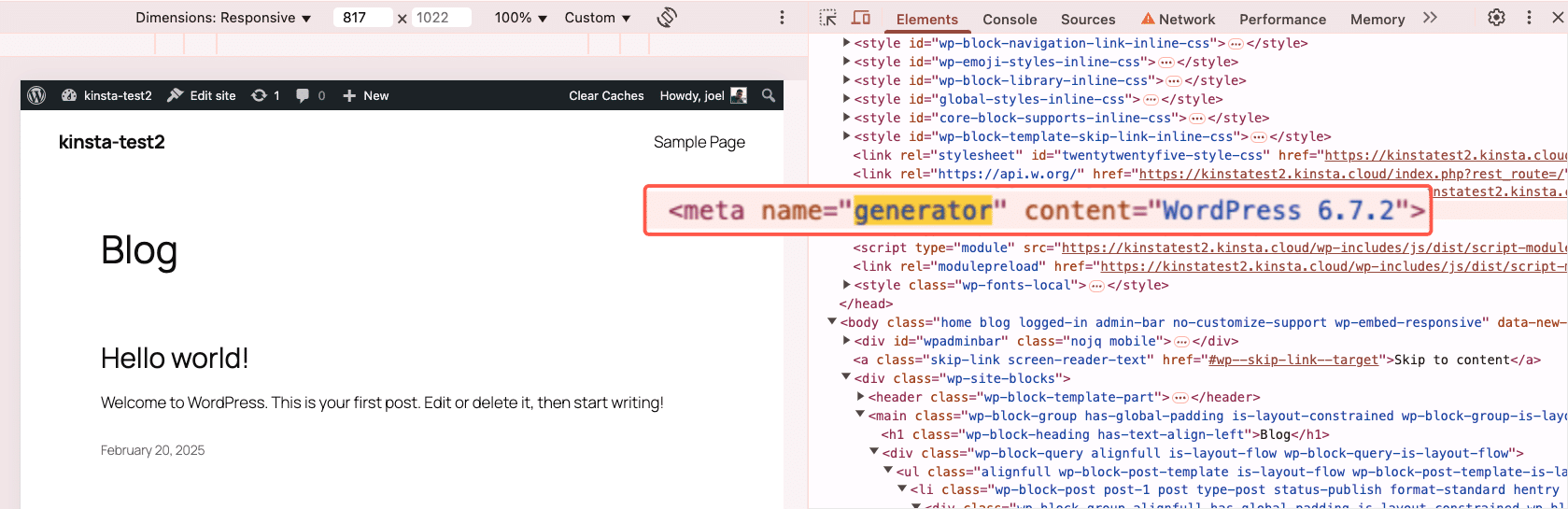

4. Verberg je WordPress versie

Het verbergen van je WordPress versie is een andere manier om potentiële beveiligingsrisico’s te verminderen. Als hackers kunnen zien dat je een verouderde WordPress versie gebruikt, wordt je site een doelwit voor aanvallen die misbruik maken van bekende kwetsbaarheden.

Standaard geeft WordPress het versienummer weer in de HTML broncode van je site.

Hoewel het het beste is om WordPress altijd up-to-date te houden, kun je het versienummer uit de broncode verwijderen door dit stukje toe te voegen aan het bestand functions.php van je thema:

function wp_version_remove_version() {

return '';

}

add_filter('the_generator', 'wp_version_remove_version');Voor een eenvoudigere oplossing kun je met de Perfmatters plugin de WordPress versie met één klik verbergen, samen met andere prestatie- en beveiligingsoptimalisaties.

5. Vergrendel je WordPress admin

Hoewel je WordPress site beveiligen door zoveel mogelijk te verstoppen geen onfeilbare oplossing is, kun je door het moeilijker te maken voor hackers om je beheerpaneel te vinden en te gebruiken, je blootstelling aan brute-force aanvallen en kwaadaardige bots verminderen.

Hackers richten zich vaak op wp-admin omdat dit de toegangspoort tot je site is. Als ze toegang hebben tot je beheerdersgedeelte, kunnen ze de volledige controle overnemen – door malware te injecteren, bestanden aan te passen of je zelfs buiten te sluiten.

Het versterken van de toegang tot je WordPress dashboard voegt een extra beveiligingslaag toe en zorgt ervoor dat aanvallers geen toegang tot je site kunnen krijgen, zelfs als er elders een kwetsbaarheid bestaat.

De meest effectieve manieren om je WordPress admin te beveiligen zijn:

- Het wijzigen van de standaard login URL zodat aanvallers en bots deze niet gemakkelijk kunnen vinden.

- Het beperken van inlogpogingen om brute-force aanvallen te blokkeren.

- HTTP-authenticatie toevoegen om een extra gebruikersnaam en wachtwoord te vragen voordat de inlogpagina wordt geladen.

- Beheerderstoegang beperken tot specifieke IP’s met behulp van een firewall of webserverregels.

Deze methoden werken samen om ongeautoriseerde inlogpogingen te voorkomen en het risico op exploits van het beheerderspaneel te verkleinen. Laten we ze een voor een bekijken.

Je WordPress login URL wijzigen

Standaard gebruiken WordPress sites domain.com/wp-admin of domain.com/wp-login.php als hun inlog URL. Het probleem is dat hackers en bots dit ook weten. Ze scannen voortdurend sites, op zoek naar inlogpagina’s om aan te vallen.

Het wijzigen van je inlog URL maakt je site niet onkwetsbaar, maar het maakt het wel een veel moeilijker doelwit, waardoor geautomatiseerde aanvallen aanzienlijk worden verminderd.

Om je login URL te veranderen kun je gratis plugins gebruiken zoals WPS Hide Login of premium oplossingen zoals Perfmatters. Met deze plugins kun je een aangepast inlogpad instellen, waardoor het voor aanvallers veel moeilijker wordt om je beheerdersinlogpagina te vinden. Zorg ervoor dat je een unieke URL kiest die niet vaak door bots wordt geraden.

Inlogpogingen beperken

Zelfs met een verborgen inlog URL kunnen aanvallers nog steeds proberen om wachtwoorden te raden door middel van brute-force aanvallen, waarbij ze duizenden gebruikersnaam-wachtwoord combinaties proberen totdat ze de juiste vinden. Standaard beperkt WordPress de inlogpogingen niet, wat betekent dat bots oneindig kunnen blijven proberen.

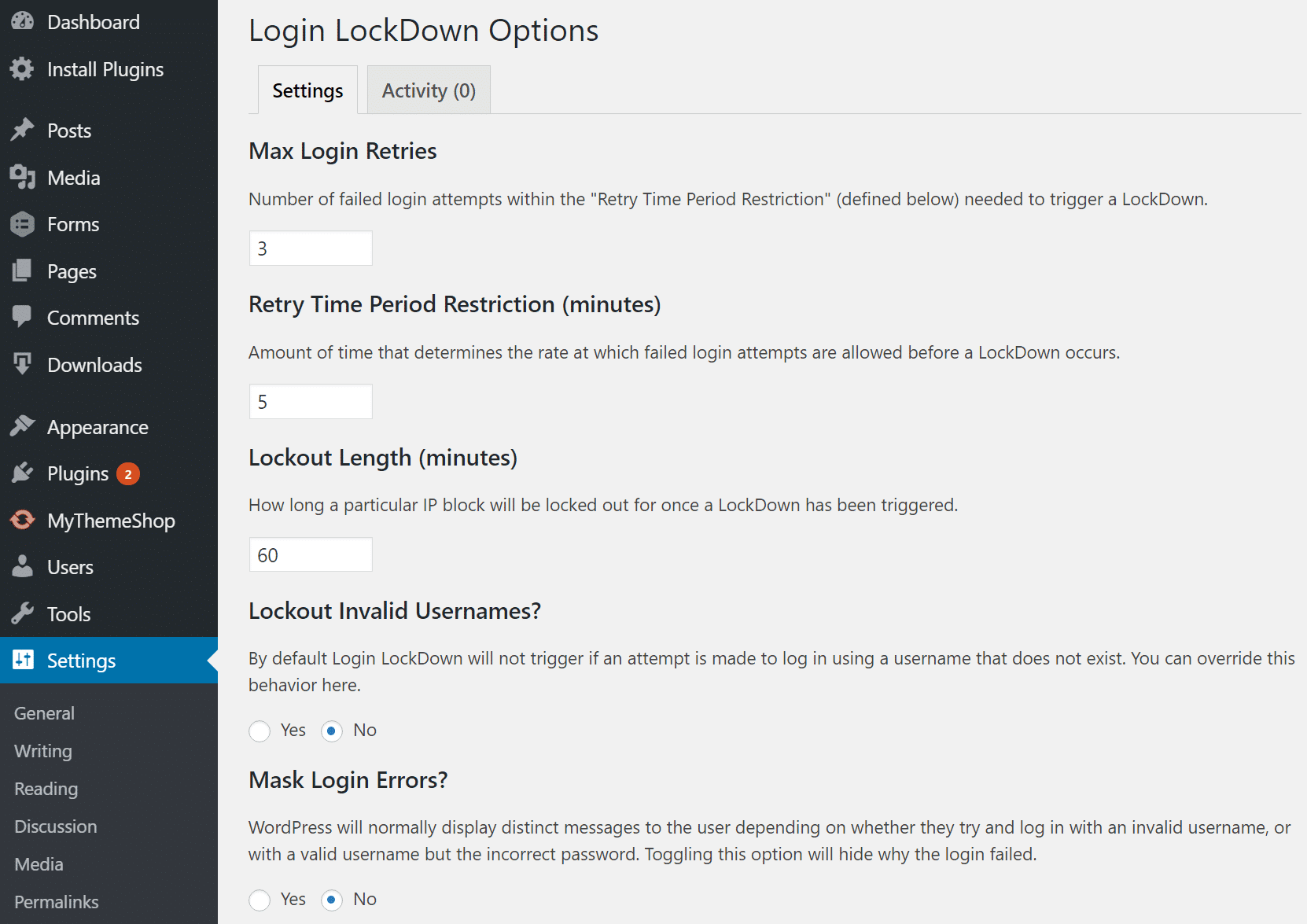

Je kunt deze aanvallen blokkeren door het aantal mislukte inlogpogingen te beperken voordat een IP-adres tijdelijk wordt geblokkeerd. De Limit Login Attempts Reloaded plugin is een eenvoudige manier om dit te doen – hiermee kun je de duur van het blokkeren configureren, limieten voor inlogpogingen instellen en zelfs IP’s op de lijst toestaan of blokkeren.

Als alternatief registreert Login Lockdown & Protection IP-adressen en tijdstempels van mislukte inlogpogingen, waardoor de toegang wordt geblokkeerd als er in een korte periode te veel pogingen worden gedaan. Dit helpt bij het voorkomen van geautomatiseerde aanvallen, terwijl legitieme gebruikers niet te gemakkelijk worden buitengesloten.

HTTP verificatie toevoegen voor een extra beveiligingslaag

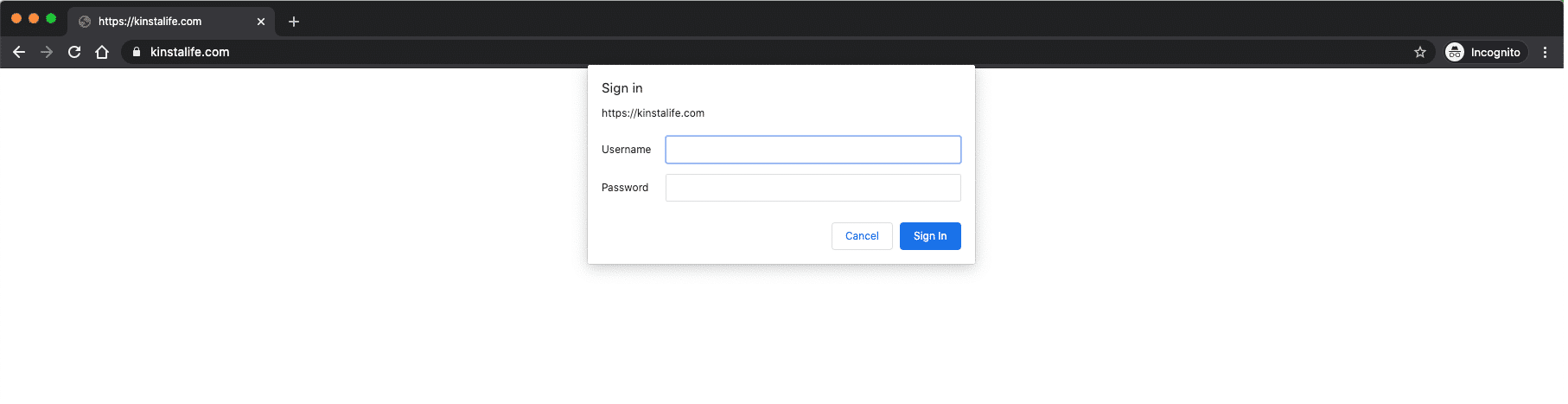

Een andere effectieve manier om je inlogpagina te beveiligen is door een extra laag wachtwoordbeveiliging toe te voegen voordat iemand er zelfs maar bij kan. Dit betekent dat voordat iemand het WordPress inlogscherm ziet, hij eerst een gebruikersnaam en wachtwoord moet invoeren.

Deze methode is zeer effectief, maar is niet ideaal voor e-commerce of lidmaatschapssites omdat gebruikers vaak moeten inloggen. Het kan echter ongeautoriseerde inlogpogingen voor blogs, bedrijfssites of persoonlijke projecten aanzienlijk verminderen.

Veel hostingproviders bieden hiervoor ingebouwde tools. Kinsta biedt bijvoorbeeld een feature voor wachtwoordbeveiliging in het MyKinsta dashboard onder de Tools pagina.

Deze functie maakt HTTP authenticatie mogelijk met slechts een paar klikken, waarbij gebruikers een extra gebruikersnaam en wachtwoord moeten invoeren voordat ze toegang krijgen tot de WordPress inlogpagina.

Voor Apache servers kan dit handmatig worden ingesteld door een .htpasswd bestand aan te maken. Je kunt deze handige generator tool gebruiken en het bestand vervolgens uploaden naar een map onder je wp-admin map, zoals:

home/user/.htpasswds/public_html/wp-admin/htpasswd/Maak vervolgens een .htaccess bestand met de volgende code en upload dit naar je /wp-admin/ map. Zorg ervoor dat je het directorypad en de gebruikersnaam aanpast.

AuthName "Admins Only"

AuthUserFile /home/yourdirectory/.htpasswds/public_html/wp-admin/htpasswd

AuthType basic

require user yourusernameHet enige nadeel om het op deze manier te doen is dat het AJAX (admin-ajax) op de front-end van je site verbreekt. Sommige plugins van derden vereisen dit. Daarom moet je ook de volgende code toevoegen aan het bovenstaande bestand .htaccess.

<Files admin-ajax.php>

Order allow,deny

Allow from all

Satisfy any

</Files>Als je Nginx gebruikt, kun je de toegang ook beperken met HTTP basic authenticatie. Bekijk deze tutorial.

Beheerderstoegang beperken op basis van IP adres

Hackers gebruiken vaak brute-force aanvallen om de WordPress inlogpagina aan te vallen, waarbij ze duizenden wachtwoordcombinaties proberen totdat ze binnenbreken. Maar als ze niet eens het inlogscherm kunnen bereiken, zijn hun aanvallen nutteloos.

Je kunt dit doen door de toegang te beperken tot specifieke IP adressen. Dit zorgt ervoor dat alleen gebruikers van goedgekeurde locaties kunnen inloggen en blokkeert alle anderen – zelfs als ze de juiste inloggegevens hebben.

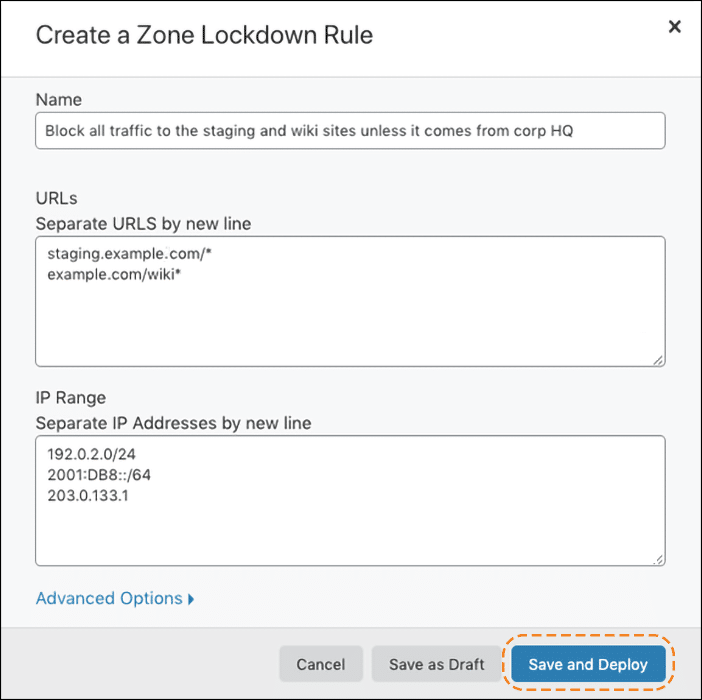

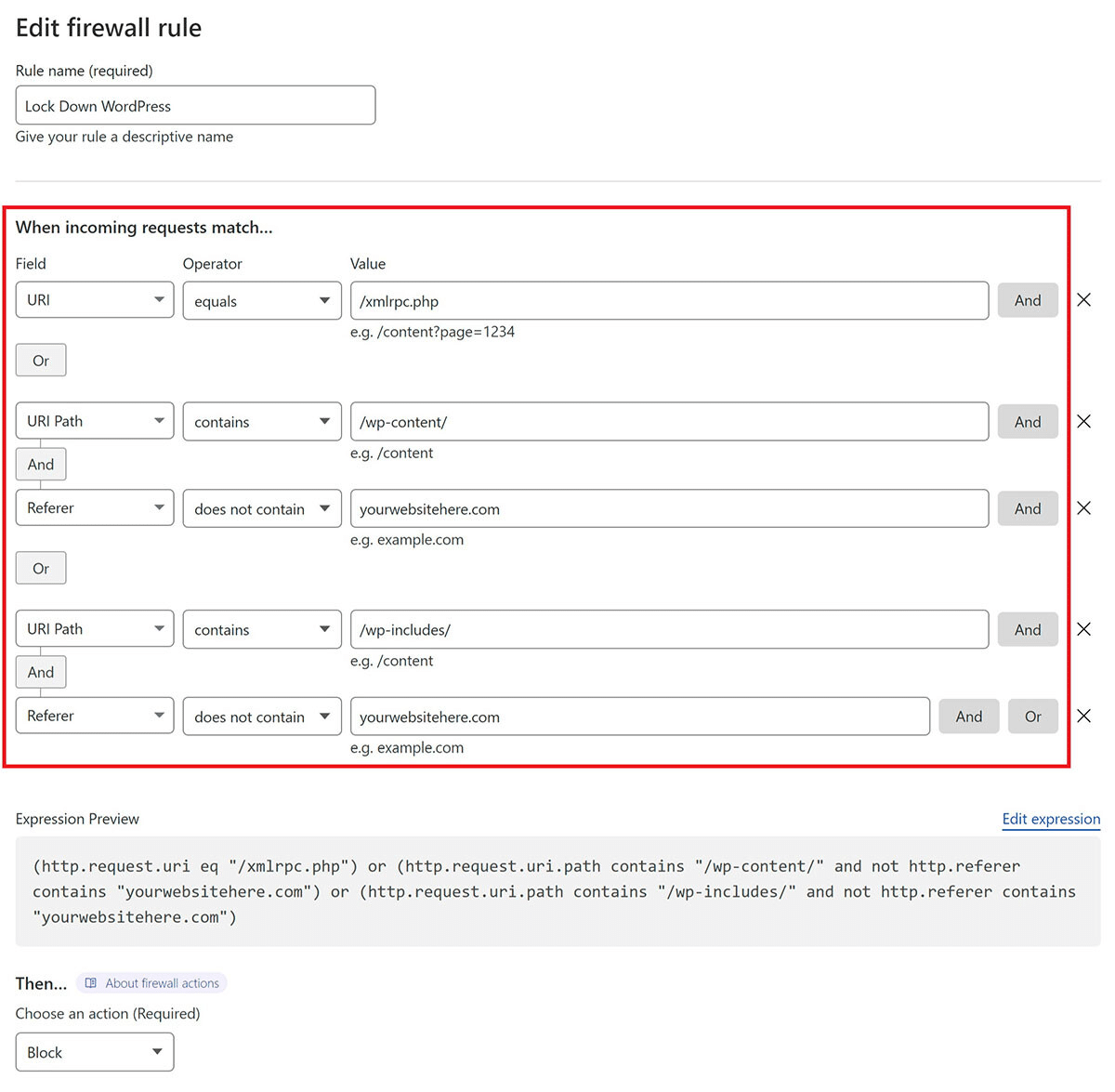

Als je een Web Application Firewall (WAF) zoals Cloudflare gebruikt, kun je met de functie Zone Lockdown de toegang tot /wp-admin/ en /wp-login.php/ beperken tot alleen goedgekeurde IP adressen.

Cloudflare raadt nu echter aan om in plaats daarvan custom WAF regels te gebruiken, omdat die meer flexibiliteit bieden.

Voor Sucuri gebruikers beperkt de firewall automatisch de toegang tot beheerpagina’s, tenzij een IP is toegestaan. Als je geblokkeerd bent, kun je je huidige IP handmatig toevoegen aan de allowlist vanuit het Sucuri dashboard.

Als je je eigen server beheert en een statisch IP-adres hebt, kun je handmatig de toegang beperken via .htaccess (Apache) of Nginx configuratie door toegestane IP’s op te geven. Dit is echter alleen praktisch voor gebruikers die niet vaak van netwerk veranderen.

Nogmaals, deze methode is niet ideaal voor e-commerce sites of lidmaatschapsplatforms, omdat deze afhankelijk zijn van frequente toegang tot de backend van meerdere gebruikers. Het blokkeren van toegang per IP kan voorkomen dat legitieme klanten of teamleden hun accounts beheren, waardoor andere beveiligingsmaatregelen – zoals twee-factor authenticatie (2FA) en een sterk wachtwoordbeleid – een betere keuze zijn voor dit soort sites.

6. Gebruik sterke gebruikersnamen en wachtwoorden

Zwakke wachtwoorden blijven een van de gemakkelijkste manieren voor hackers om in te breken in een WordPress site. Elk jaar tonen beveiligingsrapporten aan dat miljoenen mensen nog steeds wachtwoorden gebruiken zoals “123456”, “password” of “qwerty”, die allemaal binnen een paar seconden gekraakt kunnen worden. Hackers leunen vaak op brute-force aanvallen, waarbij geautomatiseerde scripts worden gebruikt om inloggegevens snel te raden.

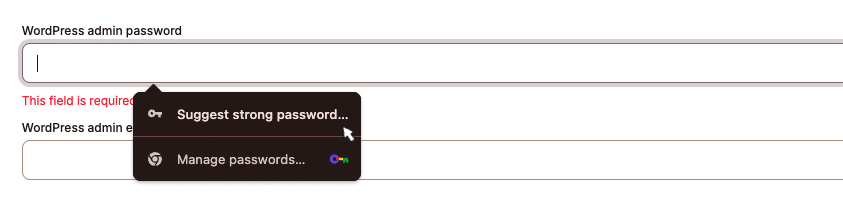

Gebruik om je site te beschermen altijd lange, complexe wachtwoorden met een mix van hoofdletters en kleine letters, cijfers en symbolen. Het beheren van sterke wachtwoorden is eenvoudiger dan ooit met tools zoals Google Password Manager, dat wachtwoorden voor je suggereert en veilig opslaat.

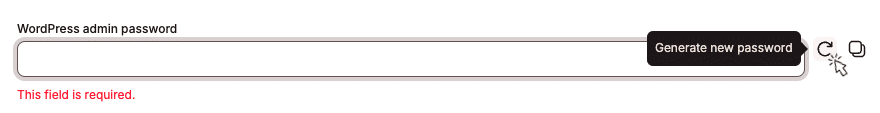

Als je Kinsta gebruikt, genereert ons platform automatisch sterke wachtwoorden wanneer je een nieuwe WordPress account aanmaakt. Je kunt ze veilig opslaan in een wachtwoordmanager zoals 1Password of LastPass, zodat je nooit wachtwoorden hoeft te hergebruiken op verschillende sites.

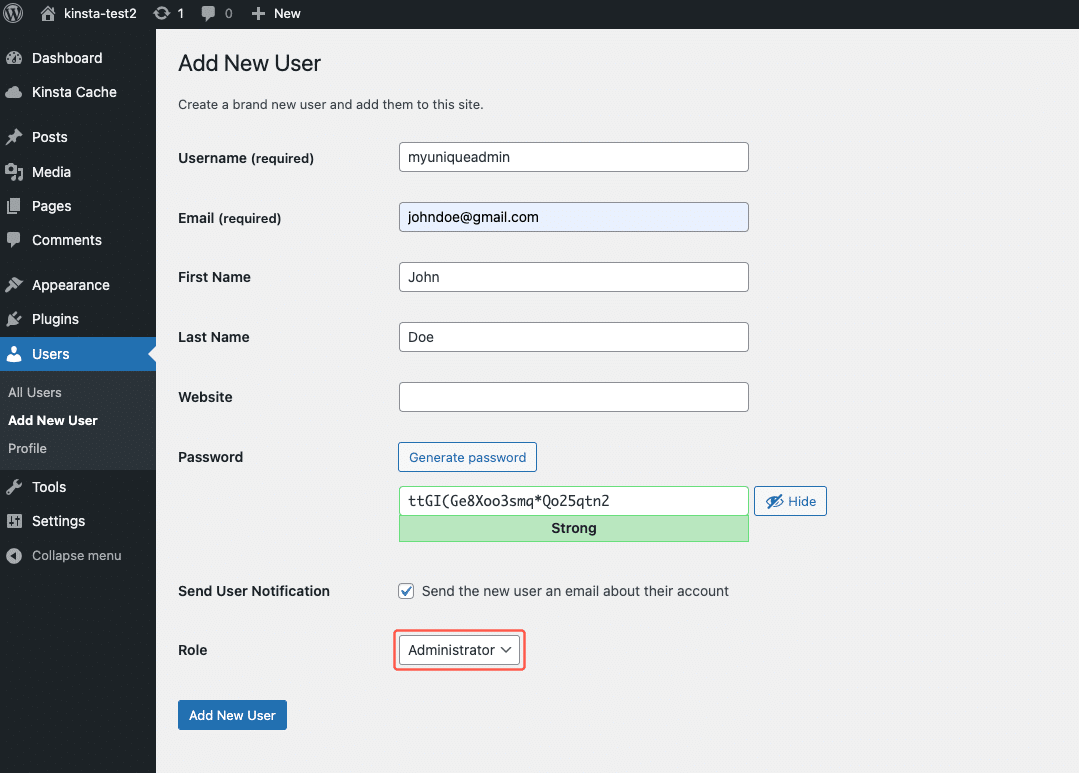

Een andere belangrijke stap is het vermijden van de standaard gebruikersnaam “admin”. Hackers richten zich vaak op deze gebruikersnaam in brute-force aanvallen. Maak in plaats daarvan een unieke beheerders gebruikersnaam aan en verwijder de standaard “admin” gebruiker. Je kunt dit doen onder Users > Add new in je WordPress dashboard.

Zodra het nieuwe account is ingesteld, verwijder je het oude account en wijs je de inhoud opnieuw toe aan je nieuwe beheerdersaccount.

Als je de database rechtstreeks beheert, kun je je beheerdersgebruikersnaam in phpMyAdmin hernoemen met het volgende commando (maak altijd een backup van je database voordat je wijzigingen aanbrengt):

UPDATE wp_users SET user_login = 'newcomplexadminuser' WHERE user_login = 'admin';7. Schakel twee-factor authenticatie (2FA) in

Hoe sterk je wachtwoord ook is, er is altijd een risico dat het wordt gestolen of geraden. Twee-factor authenticatie (2FA) voegt een extra beveiligingslaag toe door een tweede vorm van verificatie te vereisen voordat toegang wordt verleend.

Hierbij wordt meestal een eenmalige code ingevoerd die wordt gegenereerd door een authenticatie app, sms-bericht of beveiligingssleutel. Omdat aanvallers zelden toegang hebben tot zowel je wachtwoord als je 2FA-apparaat, is het inschakelen van 2FA een van de meest effectieve manieren om onbevoegd inloggen te voorkomen.

Er zijn twee belangrijke gebieden waar twee-factor authenticatie moet worden ingeschakeld:

- Je hostingaccount: Als iemand toegang krijgt tot het dashboard van je hostingprovider, kan hij wachtwoorden wijzigen, DNS-instellingen wijzigen of zelfs je site verwijderen. Bij Kinsta bieden we 2FA voor MyKinsta, waarbij een eenmalige code van een authenticatie app zoals Google Authenticator nodig is om ervoor te zorgen dat alleen bevoegde gebruikers toegang hebben tot hostingaccounts.

- Je WordPress inlogpagina: Hoewel WordPress geen ingebouwde 2FA heeft, kun je het inschakelen met plugins zoals Google Authenticator of Two Factor Authentication. Deze plugins integreren met authenticator apps en vereisen dat je een eenmalige beveiligingscode invoert bij het inloggen.

Eenmaal ingesteld, vraagt je WordPress inlogpagina je om een extra beveiligingscode, waardoor het risico op ongeautoriseerde toegang aanzienlijk wordt verkleind – zelfs als iemand je wachtwoord steelt.

8. Gebruik HTTPS voor versleutelde verbindingen met een SSL-certificaat

Een van de meest over het hoofd geziene manieren om je WordPress beveiliging te versterken is door een SSL certificaat te installeren en je site via HTTPS (Hypertext Transfer Protocol Secure) te laten lopen.

HTTPS versleutelt de gegevens die worden uitgewisseld tussen je website en de bezoekers, waardoor aanvallers geen gevoelige informatie kunnen onderscheppen. Hoewel veel mensen denken dat SSL-certificaten alleen nodig zijn voor e-commerce sites, is de realiteit dat elke website die inloggegevens, gebruikersgegevens of zelfs alleen maar verkeersanalyses verzamelt, baat heeft bij versleuteling.

Veel hostingproviders, waaronder Kinsta, verstrekken automatisch gratis SSL certificaten met wildcardondersteuning via onze Cloudflare integratie, waardoor het gemakkelijker dan ooit is om je site te beveiligen.

Als je site nog steeds op HTTP draait, is dit waarom je onmiddellijk zou moeten overstappen:

- Beveiliging: Zonder HTTPS worden inloggegevens en gebruikersgegevens in platte tekst verzonden, waardoor ze een makkelijk doelwit zijn voor hackers. HTTPS versleutelt deze informatie, voorkomt man-in-the-middle aanvallen en beveiligt alle interacties op je site.

- SEO: Google heeft bevestigd dat HTTPS een rankingfactor is. Hoewel het misschien een kleine factor is, geeft een beveiligde verbinding aan dat je betrouwbaar bent, wat de zichtbaarheid bij zoekopdrachten kan verbeteren.

- Vertrouwen en geloofwaardigheid: Bezoekers zoeken naar beveiligingsindicatoren zoals het hangslotpictogram. Volgens een al wat ouder onderzoek van GlobalSign ziet 84% van de shoppers af van een aankoop als gegevens worden verzonden via een onbeveiligde verbinding, en 29% controleert actief op HTTPS voordat ze een site bezoeken.

- Waarschuwingen van browsers: Chrome en andere browsers markeren HTTP-sites nu als “Niet veilig”, waardoor bezoekers worden ontmoedigd om verder te gaan. Chrome heeft ook een optie (Gebruik altijd beveiligde verbindingen) om gebruikers te waarschuwen voordat ze sites bezoeken die HTTPS niet ondersteunen.

- Verwijzingsgegevens: HTTPS bewaart verwijzingsgegevens in Google Analytics, terwijl HTTP verkeer vaak verkeerd wordt geclassificeerd als direct verkeer, waardoor het moeilijker wordt om bronnen te traceren.

- Prestaties: HTTPS maakt HTTP/2 mogelijk, wat de snelheid van de site verbetert met betere multiplexing en compressie. TLS 1.3 optimaliseert de prestaties verder door de handshake-tijden te verkorten. Als je site wordt gehost op Kinsta, worden beide ondersteund op alle servers, en HTTP/3 wordt volledig ondersteund dankzij onze Cloudflare integratie, waardoor je verzekerd bent van nog snellere en betrouwbaardere verbindingen.

Om HTTPS op je WordPress site af te dwingen, kun je SSL afdwinging definiëren in je wp-config.php bestand door de volgende regel toe te voegen:

define('FORCE_SSL_ADMIN', true);Als je nog steeds op HTTP draait, is het nu tijd om te migreren. Overschakelen naar HTTPS is niet langer optioneel – het is een essentiële stap voor beveiliging, SEO en gebruikersvertrouwen. Als je hulp nodig hebt, bekijk dan onze WordPress HTTPS migratiegids voor een soepele overgang.

9. Voeg de nieuwste HTTP beveiligingsheaders toe

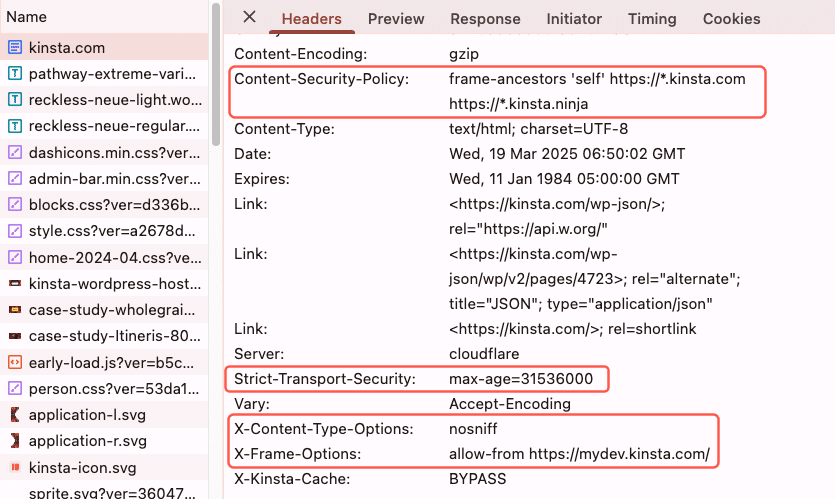

Een andere manier om je WordPress beveiliging te versterken is door HTTP beveiligingsheaders te implementeren. Deze headers instrueren browsers hoe ze om moeten gaan met de inhoud van je site en helpen aanvallen zoals XSS (Cross-Site Scripting) en clickjacking te voorkomen. Ze worden meestal geconfigureerd op het niveau van de webserver en hoewel er veel beschikbaar zijn, zijn de belangrijkste onder andere:

- Content-Security-Policy (CSP): Beperkt welke bronnen (scripts, stijlen, afbeeldingen) op je site kunnen worden geladen om kwaadaardige injecties te voorkomen.

- Strict-Transport-Security (HSTS): Dwingt browsers om altijd HTTPS te gebruiken, voor veilige verbindingen.

- X-Frame-Options: Voorkomt dat je site wordt ingesloten in iframes, wat bescherming biedt tegen clickjacking.

- X-Content-Type-Options: Stopt browsers met MIME-sniffing, waardoor het risico op bepaalde soorten aanvallen afneemt.

Om te controleren welke beveiligingsheaders actief zijn op je WordPress site, open je Chrome DevTools, ga je naar het tabblad Network en kijk je naar de respons headers van het eerste verzoek van je site.

Je kunt je site ook scannen met de gratis tool securityheaders.io om te zien welke headers actief zijn en welke ontbreken.

10. Gebruik altijd beveiligde verbindingen

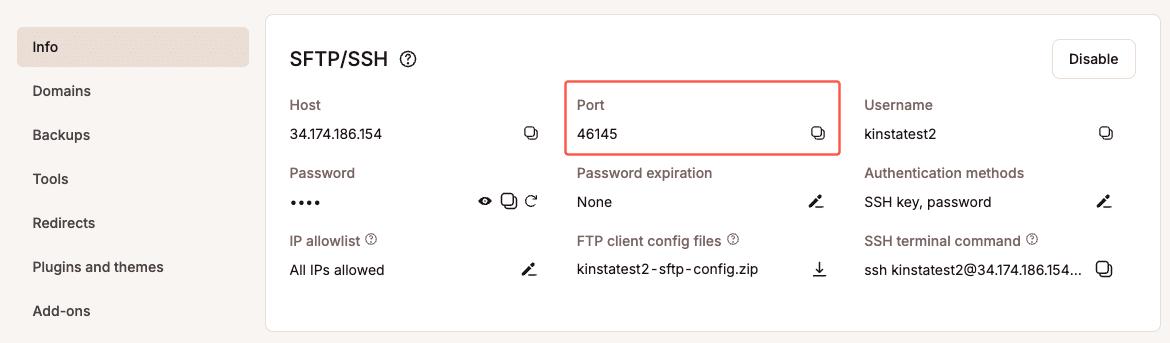

We kunnen niet genoeg benadrukken hoe belangrijk het is om veilige verbindingen te gebruiken! Zorg ervoor dat je WordPress host voorzorgsmaatregelen neemt, zoals het aanbieden van SFTP of SSH, omdat deze gegevens versleutelen tijdens de overdracht, waardoor aanvallers geen gevoelige informatie kunnen onderscheppen. Het is een veiligere methode dan standaard FTP.

Bij Kinsta ondersteunen we alleen SFTP verbindingen om je gegevens veilig te houden, en in tegenstelling tot de meeste hosts die poort 22 gebruiken, heeft elke site bij Kinsta een gerandomiseerde poort voor extra beveiliging. Je kunt je SFTP gegevens vinden in het MyKinsta dashboard.

Naast serverbeveiliging is het beveiligen van je thuisnetwerk net zo belangrijk. Een gecompromitteerde thuisrouter kan kritieke gegevens over je WordPress sites blootleggen. Om risico’s te verminderen:

- Schakel beheer op afstand (VPN) uit tenzij het absoluut noodzakelijk is.

- Gebruik een niet-standaard privé IP bereik in plaats van 192.168.1.1 (zoals 10.9.8.7).

- Schakel sterke encryptie in op je WiFi-netwerk.

- Sta IP-adressen toe om de toegang te beperken tot vertrouwde apparaten.

- Houd de firmware van je router up-to-date om kwetsbaarheden te verhelpen.

Wees ook voorzichtig met het inloggen op WordPress vanaf openbare netwerken. Gratis WiFi op cafés of vliegvelden is niet veilig en hackers kunnen gemakkelijk verkeer onderscheppen. Als je via een openbaar netwerk toegang moet krijgen tot je site, gebruik dan een vertrouwde VPN service zoals ExpressVPN of NordVPN om je verbinding te versleutelen en je IP te verbergen voor potentiële aanvallers.

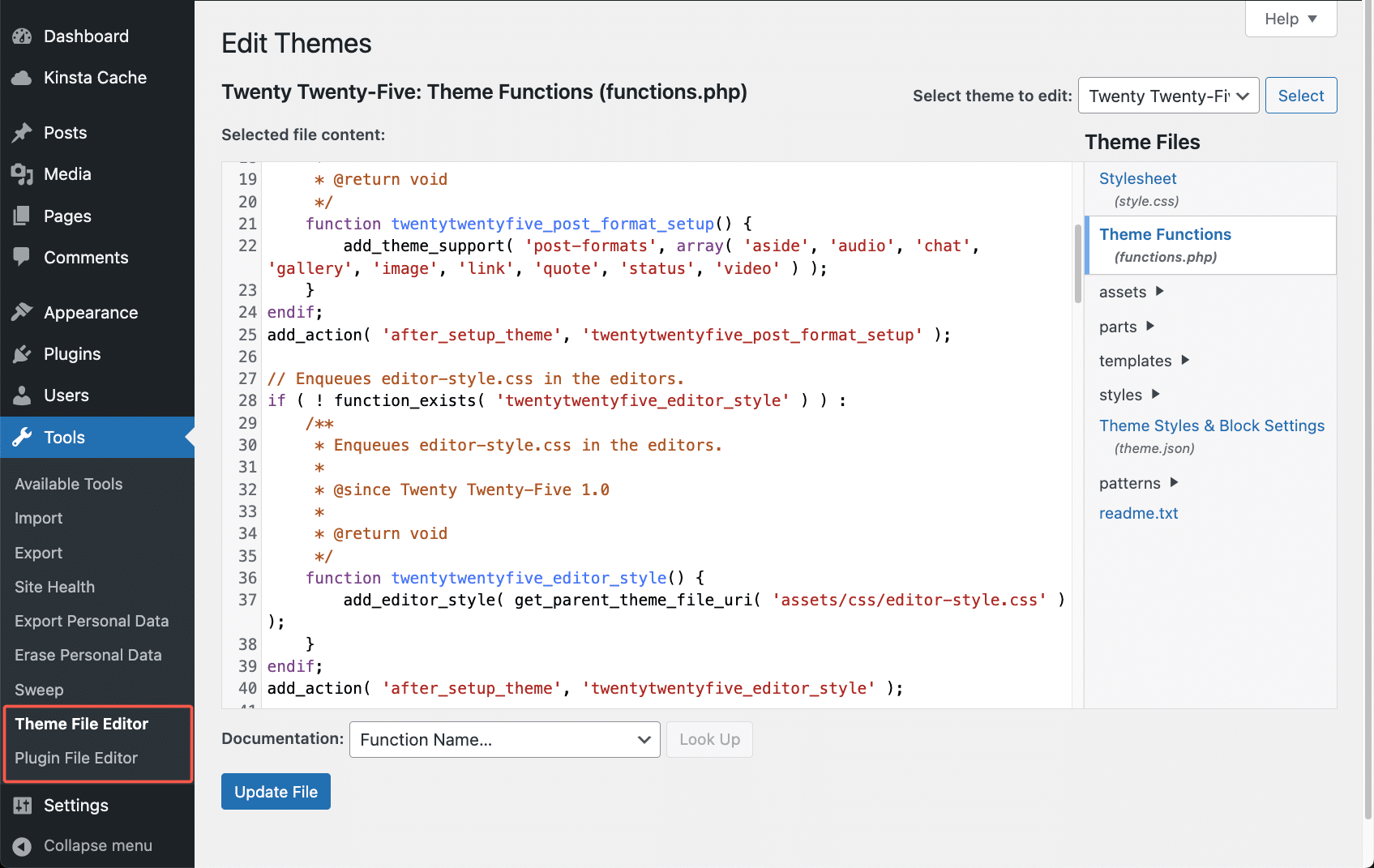

11. Schakel het bewerken van bestanden in je WordPress dashboard uit

WordPress staat beheerders toe om thema- en plugin-bestanden direct vanuit het dashboard te bewerken met behulp van de Theme File Editor of Plugin File Editor.

Hoewel deze functie handig lijkt, kan het een serieus beveiligingsrisico vormen – vooral op sites met meerdere gebruikers. Als een aanvaller toegang krijgt tot een beheerdersaccount, is het eerste wat hij zou kunnen doen het wijzigen van PHP bestanden om kwaadaardige code te injecteren.

Zelfs voor site-eigenaren is het bewerken van bestanden rechtstreeks in het dashboard riskant. Een kleine codeerfout kan leiden tot de White Screen of Death, waardoor je site ontoegankelijk wordt. Het is altijd veiliger om bestanden lokaal te bewerken en ze te uploaden via SFTP, bij voorkeur eerst op een testomgeving.

Om het bewerken van bestanden uit te schakelen en ongeautoriseerde wijzigingen te voorkomen, voeg je de volgende regel toe aan je wp-config.php bestand:

define('DISALLOW_FILE_EDIT', true);Voor extra veiligheid kun je overwegen om bestandswijzigingen helemaal uit te schakelen, waardoor je geen plugin- en thema-installaties of updates via het dashboard kunt uitvoeren:

define('DISALLOW_FILE_MODS', true);12. Beveilig je wp-config.php bestand

Je wp-config.php bestand is een van de meest kritieke onderdelen van je WordPress installatie. Het slaat database aanmeldingsgegevens, verificatiesleutels en andere gevoelige informatie op, waardoor het een primair doelwit is voor aanvallers. Het beveiligen (hardening) van dit bestand is een essentiële stap in het beschermen van je site.

Hier zijn drie manieren om je wp-config.php bestand te beschermen:

- Verplaats wp-config.php: Standaard staat wp-config.php in de hoofddirectory van je WordPress installatie (

/public_html/). Het verplaatsen naar een niet-www-toegankelijke map voegt een extra beschermingslaag toe. Hoewel deze methode werkt voor veel hostingproviders, moeten klanten van Kinsta dit niet proberen, omdat onze beveiligingsbeperkingen ongeautoriseerde toegang totwp-config.phpal voorkomen. - Werk WordPress beveiligingssleutels bij: WordPress beveiligingssleutels (

AUTH_KEY,SECURE_AUTH_KEY,LOGGED_IN_KEY,NONCE_KEY) versleutelen informatie die is opgeslagen in cookies, waardoor je site veiliger wordt. Als je site meerdere migraties of veranderingen van eigenaar heeft ondergaan, is het een goed idee om nieuwe beveiligingssleutels te genereren. Je kunt de WordPress secret key generator gebruiken om nieuwe sleutels aan te maken en deze bij te werken inwp-config.php. - Wijzig de bestandsrechten: De standaard bestandsrechten voor

wp-config.phpzijn meestal 644, waardoor andere gebruikers op dezelfde server het kunnen lezen. Voor een betere beveiliging en volgens de WordPress documentatie, verander je de rechten naar 440 of 400, zodat alleen de eigenaar van het bestand toegang heeft. Dit kun je doen met een FTP programma of via de opdrachtregel. Als je het niet zeker weet, neem dan contact op met je hostingprovider om de beste instellingen voor jouw omgeving te bevestigen.

13. Controleer bestands- en serverrechten

De juiste bestands- en serverrechten zijn essentieel voor het beveiligen van je WordPress site. Als de rechten te ruim zijn, kunnen onbevoegde gebruikers toegang krijgen en bestanden wijzigen. Als ze te streng zijn, kunnen kritieke functies van de site uitvallen. De juiste balans vinden zorgt voor veiligheid met behoud van functionaliteit.

Bestandsmachtigingen bepalen wie bestanden mag lezen, schrijven of uitvoeren, terwijl mapmachtigingen de toegang tot mappen en de mogelijkheid om de inhoud te wijzigen regelen. Voor WordPress zijn de aanbevolen machtigingen:

- Bestanden: Moeten worden ingesteld op 644 of 640, behalve voor

wp-config.php, die moet 440 of 400 zijn om ongeautoriseerde toegang te voorkomen. - Mappen: Moet 755 of 750 zijn om WordPress goed te laten functioneren en tegelijkertijd onnodige toegang te beperken.

- Gebruik nooit 777 rechten, zelfs niet voor uploadmappen, omdat dit onbeperkte toegang mogelijk maakt, wat je site kwetsbaar maakt.

Je kunt de bestandsrechten controleren en aanpassen met een FTP-client of een beveiligingsplugin zoals Solid Security, die je site scant op onjuiste machtigingen.

Raadpleeg voor een gedetailleerde handleiding voor het wijzigen van bestandsrechten de officiële WordPress documentatie om er zeker van te zijn dat je instellingen de beste beveiligingspraktijken volgen.

14. Versterk beveiliging database

Het beveiligen van je WordPress database voegt een extra beschermingslaag toe tegen aanvallen. Een eenvoudige manier om dit te doen is door een unieke databasenaam te gebruiken in plaats van de standaardindeling, die vaak de naam van de site bevat, waardoor het voor hackers makkelijker te identificeren is.

Als je site bijvoorbeeld Volleyballtricks heet, heeft je database standaard de naam wp_volleyballtricks. Verander de naam in iets minder voorspelbaars. Door het te veranderen in iets minder voorspelbaars, wordt het moeilijker om het doelwit te worden.

Een andere belangrijke stap is het wijzigen van het voorvoegsel van de databasetabel van wp_ naar iets onduidelijkers, zoals 39xw_, wat helpt bij het voorkomen van geautomatiseerde aanvallen die zich richten op standaard tabelstructuren. Dit kan worden gedaan tijdens de installatie van WordPress of later worden gewijzigd met de juiste voorzorgsmaatregelen.

Als je hulp nodig hebt, dan wordt in deze stap-voor-stap handleiding uitgelegd hoe je het WordPress tabel-prefix handmatig of met behulp van plugins kunt wijzigen.

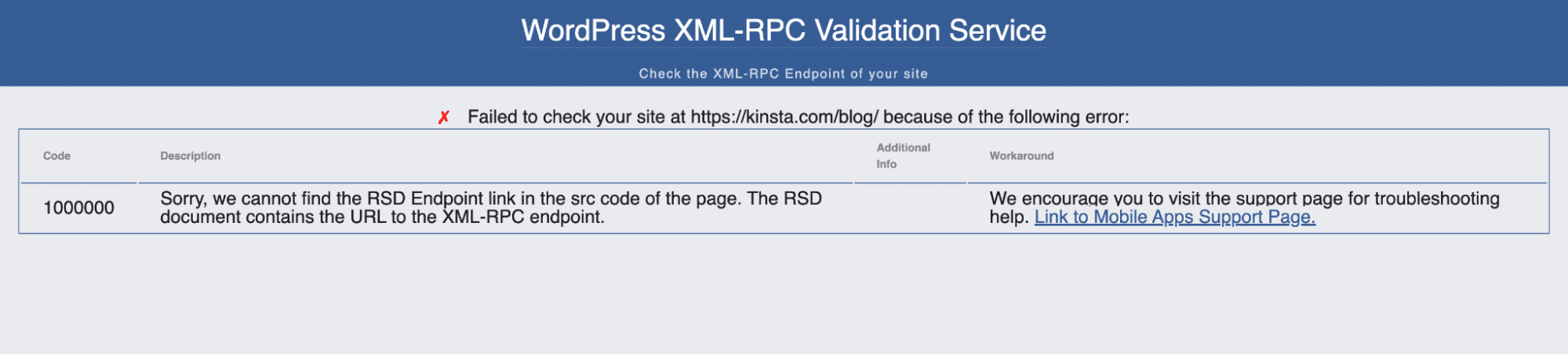

15. Schakel XML-RPC uit

XML-RPC is de laatste jaren een veel voorkomend doelwit geworden voor brute-force aanvallen. Een van de verborgen kwetsbaarheden is de system.multicall methode, waarmee meerdere commando’s kunnen worden uitgevoerd binnen één HTTP verzoek.

Hoewel dit oorspronkelijk bedoeld was als een nuttige feature, maken aanvallers er misbruik van om duizenden aanmeldpogingen tegelijk te versturen, waardoor brute-force aanvallen efficiënter worden.

Sommige plugins, zoals Jetpack, vertrouwen nog steeds op XML-RPC, maar de meeste WordPress sites hebben dit niet nodig. Als je niet zeker weet of XML-RPC is ingeschakeld op je site, kun je de XML-RPC Validator tool gebruiken. Door je site door de tool te halen, kun je zien of XML-RPC actief is.

Als je XML-RPC niet nodig hebt, kan het uitschakelen ervan de beveiliging van je site verbeteren. Je kunt:

- De Disable XML-RPC-API plugin installeren om het volledig uit te schakelen.

- De plugin Perfmatters gebruiken om XML-RPC uit te schakelen en tegelijkertijd de prestaties van je site te verbeteren.

Voor klanten van Kinsta is het niet nodig om actie te ondernemen. Wanneer een XML-RPC aanval wordt gedetecteerd, wordt er automatisch een beveiligingsregel toegevoegd aan de Nginx configuratie, die het verzoek blokkeert en een 403 foutmelding geeft.

location ~* ^/xmlrpc.php$ {

return 403;

}Als je site niet afhankelijk is van XML-RPC, is het uitschakelen ervan een eenvoudige manier om je kwetsbare oppervlak te verkleinen en de beveiliging van WordPress te verbeteren.

16. Voorkom hotlinking

Hotlinking treedt op wanneer een andere website direct naar jouw afbeeldingen linkt en jouw bandbreedte gebruikt in plaats van het bestand op hun eigen server te hosten. Hoewel dit misschien onschuldig lijkt, kan het leiden tot hogere serverkosten en tragere siteprestaties, vooral als een drukbezochte site naar meerdere afbeeldingen linkt.

Een bekend voorbeeld is toen The Huffington Post een cartoon van The Oatmeal hotlinkte, wat overmatig bandbreedtegebruik veroorzaakte en meer dan $1.000 aan extra hostingkosten opleverde.

Om hotlinking te voorkomen kun je je serverinstellingen of CDN zo configureren dat ongeautoriseerde beeldaanvragen worden geblokkeerd:

- Apache: Voeg een regel toe in je

.htaccessbestand om beeldaanvragen te beperken tot je eigen domein. - NGINX: Pas je configuratiebestand aan om verzoeken van externe bronnen te blokkeren.

- CDN bescherming: De meeste CDN’s, waaronder Cloudflare en KeyCDN, bieden ingebouwde hotlinkbescherming die kan worden ingeschakeld in hun instellingen.

17. Gebruik WordPress beveiligingsplugins

Er zijn veel WordPress beveiligingsplugins ontworpen om je site te beschermen tegen bedreigingen. Hoewel een veilige hostingomgeving de eerste verdedigingslinie is, kan het toevoegen van een extra beveiligingslaag met een plugin helpen bij het bewaken, detecteren en voorkomen van mogelijke kwetsbaarheden.

Enkele van de populairste beveiligingsplugins zijn:

- Sucuri Security

- WordFence Security

- MalCare Security

- SecuPress

- Solid Security (Voorheen iThemes Security)

Elk van deze plugins biedt verschillende beveiligingsfuncties, zoals:

- Afdwingen van sterke wachtwoorden en beleid voor het verlopen van wachtwoorden

- Loggen van gebruikersacties om wijzigingen en verdacht gedrag te volgen

- Scannen op malware en bestandswijzigingen

- Twee-factor authenticatie (2FA) implementeren

- ReCAPTCHA beveiliging toevoegen voor aanmeldingsformulieren

- Firewalls instellen, IP lijst toestaan en blokkeren

- DNS wijzigingen monitoren en kwaadaardige netwerken blokkeren

Een bijzonder nuttige functie die je in veel beveiligingsplugins aantreft is een checksum tool, dat WordPress core bestanden scant en vergelijkt met de officiële versies van WordPress.org. Als er ongeautoriseerde wijzigingen worden gedetecteerd, kan dit duiden op een hack of injectie van kwaadaardige code.

Lees zeker onze grondige gids over het controleren van de integriteit van bestanden.

Voor Multisite of WordPress installaties met meerdere auteurs is WP Security Audit Log een andere geweldige plugin die een gedetailleerd activiteitenlogboek biedt, waarin wijzigingen in logins, wachtwoorden, thema’s, widgets, berichten en WordPress updates worden bijgehouden. Het stelt beheerders in staat om gebruikersactiviteiten in realtime te controleren, wat de beveiliging en verantwoording verbetert.

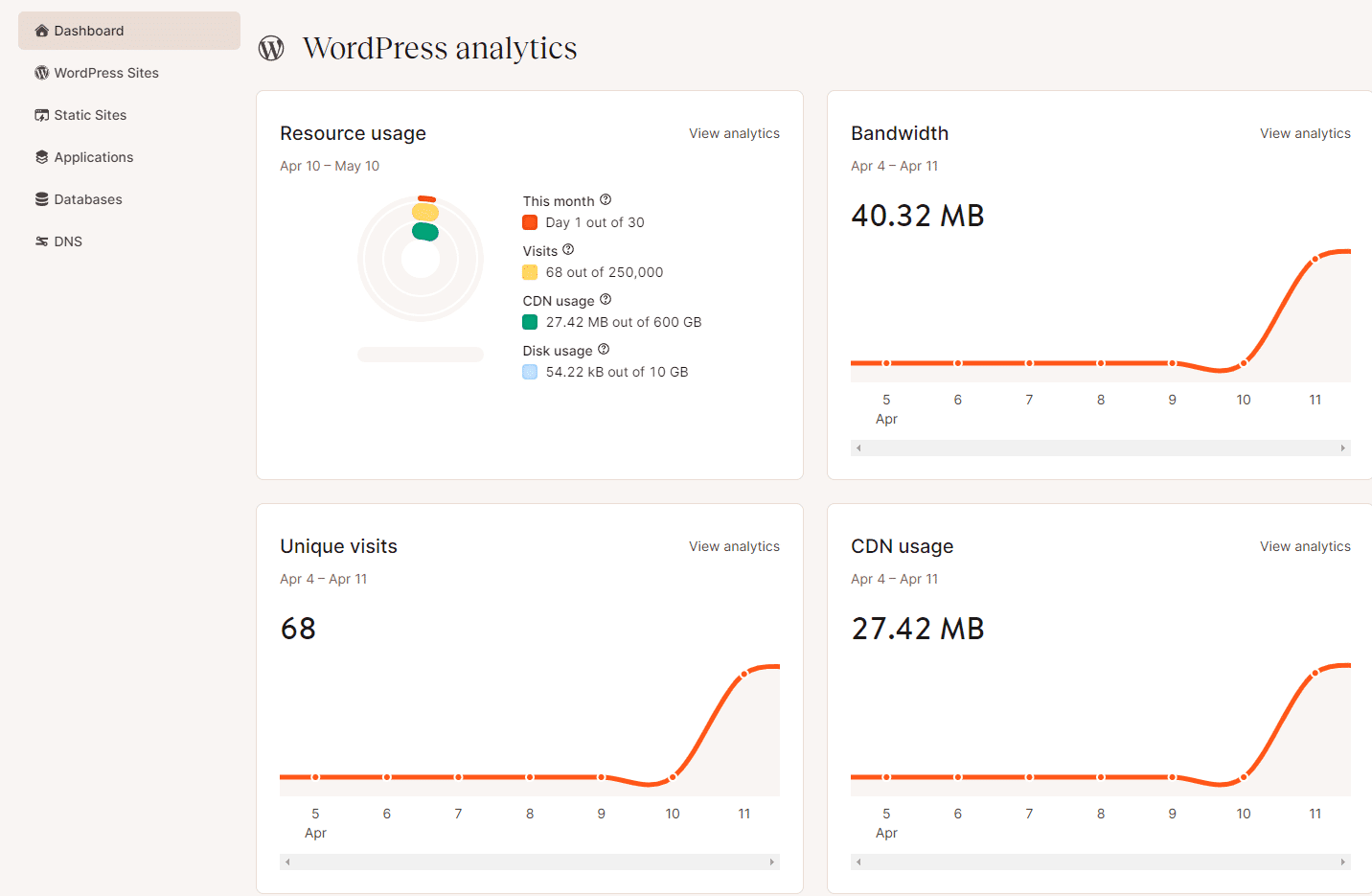

Bij Kinsta wordt elke site beschermd door Cloudflare, Google Cloud en Kinsta firewalls, met realtime beveiligingsmonitoring en malwareverwijdering zonder kosten. We controleren de uptime van de site elke drie minuten en reageren onmiddellijk op eventuele problemen, waardoor we een veilige en veerkrachtige hostingomgeving garanderen.

18. Neem altijd backups

Hoeveel beveiligingsmaatregelen je ook neemt, geen enkele site is 100% veilig. Backups zijn je laatste verdedigingslinie in het geval van hacks, per ongeluk verwijderde bestanden of grote site storingen. Toch verwaarlozen veel site-eigenaren regelmatige backups – ze realiseren zich pas hoe belangrijk ze zijn als het noodlot toeslaat.

De meeste providers van managed hosting voor WordPress bieden ingebouwde backups. Bij Kinsta worden backups afgehandeld op serverniveau, met zes verschillende typen, waaronder geautomatiseerde dagelijkse backups en herstelopties met één klik in MyKinsta, zodat je site snel kan worden hersteld als er iets misgaat.

Als je hostingprovider geen backups aanbiedt, zijn er verschillende backupservices en plugins beschikbaar:

- Backupservices zoals VaultPress, CodeGuard en BlogVault slaan backups veilig op in de cloud.

- Met backupplugins zoals UpdraftPlus, BackupBuddy en WP Time Capsule kun je backups opslaan op externe opslag zoals Google Drive, Amazon S3 of Dropbox.

19. DDoS bescherming

DDoS aanvallen (Distributed Denial of Service) overspoelen een website met enorme hoeveelheden verkeer, overweldigen de resources en veroorzaken downtime. In tegenstelling tot traditionele hacks brengen DDoS aanvallen geen gegevens in gevaar of injecteren ze geen malware, maar ze kunnen een site wel uren of zelfs dagen offline halen, wat leidt tot inkomstenverlies en gefrustreerde bezoekers.

Een van de meest effectieve manieren om je te beschermen tegen DDoS aanvallen is door een externe beveiligingsdienst te gebruiken, zoals Cloudflare of Sucuri. Deze diensten fungeren als een beschermend schild en filteren kwaadaardig verkeer uit voordat het je server bereikt. Ze verbergen ook je IP-adres om het voor aanvallers moeilijker te maken je site rechtstreeks aan te vallen.

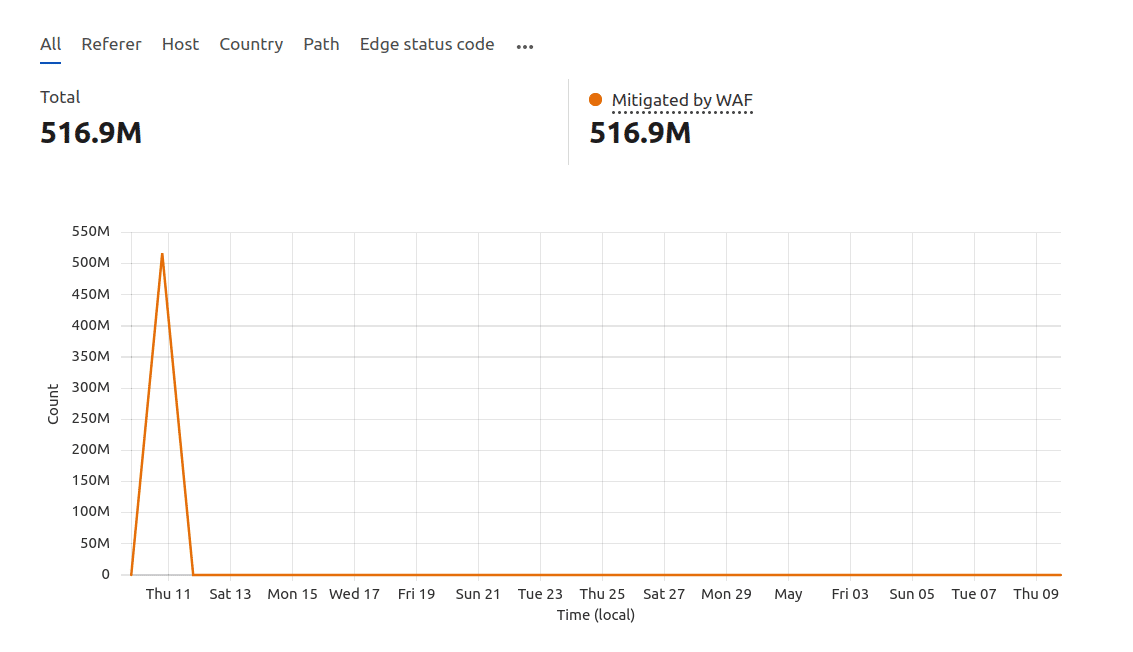

Voor Kinsta gebruikers is DDoS bescherming ingebouwd via onze gratis Cloudflare integratie, die automatisch alle soorten DDoS aanvallen detecteert en beperkt, inclusief UDP, ICMP, SYN/ACK floods, DNS versterking en Layer 7 aanvallen.

Een praktijkvoorbeeld van DDoS bescherming in actie: Een financieel bedrijf migreerde naar Kinsta terwijl het werd geconfronteerd met een massale DDoS aanval. Onmiddellijk na de live lancering werd hun site gebombardeerd met miljoenen verzoeken, waardoor storingen ontstonden.

Ons SysOps team werkte snel samen met Cloudflare om verdacht verkeer te blokkeren. Binnen 27 minuten waren meer dan 516 miljoen kwaadaardige verzoeken afgeslagen, waardoor de site online bleef.

Als je zakelijk afhankelijk bent van je website, is investeren in een sterk DDoS beschermingssysteem cruciaal om downtime te voorkomen en je site soepel te laten draaien.

Samenvatting

Zoals je kunt zien, zijn er talloze manieren om je WordPress beveiliging te versterken. Het gebruik van sterke wachtwoorden, het up-to-date houden van core en plugins en het kiezen van een veilige managed WordPress host spelen allemaal een belangrijke rol in het veilig houden van je site.

Zoals we al zeiden, speelt je webhost een cruciale rol en bij Kinsta is beveiliging ingebouwd in onze infrastructuur. Met onze Cloudflare-integratie profiteert elke site van automatische DDoS mitigatie, een firewall op zakelijk niveau en realtime malwarescanning met gratis malwareverwijdering. Ons dubbele firewallsysteem blokkeert bedreigingen voordat ze je site bereiken, terwijl dagelijkse automatische backups en proactieve uptime monitoring ervoor zorgen dat je site online en veilig blijft.

Voor velen van jullie is je WordPress site je bron van inkomsten, dus het is essentieel om nu actie te ondernemen op het gebied van best practices voor beveiliging. Bescherm je site met hosting die het zware werk voor je doet. Stap vandaag nog over naar Kinsta en krijg je eerste maand gratis.

Heb je nog belangrijke WordPress beveiligingstips die we hebben gemist? Laat het ons weten in de reacties!