SAML Single Sign-On (SSO)

Security Assertion Markup Language (SAML) Single Sign-On (SSO) ermöglicht es den Nutzern, mit einem einzigen Satz von Anmeldedaten – in der Regel ihre Firmen-E-Mail und ihr Passwort – sicher auf mehrere Anwendungen zuzugreifen. Anstatt sich für jeden Dienst einzeln anzumelden, authentifizieren sich die Nutzer/innen einmal über einen vom Unternehmen verwalteten Identity Provider (IdP) wie Okta, OneLogin, Microsoft Entra oder Google Workspace.

Der IdP prüft die Identität des Nutzers und gewährt den Zugang zu allen angeschlossenen Anwendungen, ohne dass weitere Anmeldungen erforderlich sind. Die Organisation verwaltet die Zugriffskontrolle, Authentifizierungsrichtlinien und Berechtigungen zentral und sorgt so für mehr Sicherheit, Compliance und Verwaltungseffizienz.

Mit SAML SSO können Unternehmenseigentümer oder IT-Administratoren ihre Unternehmens-E-Mail-Domäne (z. B. @mycompany.com) mit dem IdP des Unternehmens verknüpfen. Dadurch wird sichergestellt, dass jeder, der eine Firmen-E-Mail-Adresse besitzt, automatisch erkannt und sicher authentifiziert wird, wenn er auf genehmigte Tools und Dienste zugreift.

Bei Kinsta kannst du mit SAML SSO den IdP deines Unternehmens direkt mit MyKinsta verbinden. Indem du eine SAML-Anwendung in deinem IdP erstellst und die Verbindungsdetails zu MyKinsta hinzufügst, kann sich dein Team mit seinen bestehenden Unternehmensanmeldedaten anmelden, sodass keine separaten MyKinsta-Passwörter mehr erstellt oder verwaltet werden müssen. Auf diese Weise können die Unternehmenseigentümer direkt über den IdP zentral steuern, wer auf MyKinsta zugreifen darf.

Kinsta unterstützt alle Identitätsanbieter (IdPs), die den SAML-Standard verwenden, darunter Microsoft Entra ID, Okta, OneLogin, Google Workspace, Auth0, Duo, JumpCloud und viele mehr.

SAML SSO einrichten

Detaillierte Schritt-für-Schritt-Anleitungen für die gängigsten IdPs findest du in einem der folgenden Dokumente:

- Google Workspace SAML SSO

- Microsoft Entra SAML SSO

- Okta SAML SSO

- OneLogin SAML SSO

- Ping Identity SAML SSO

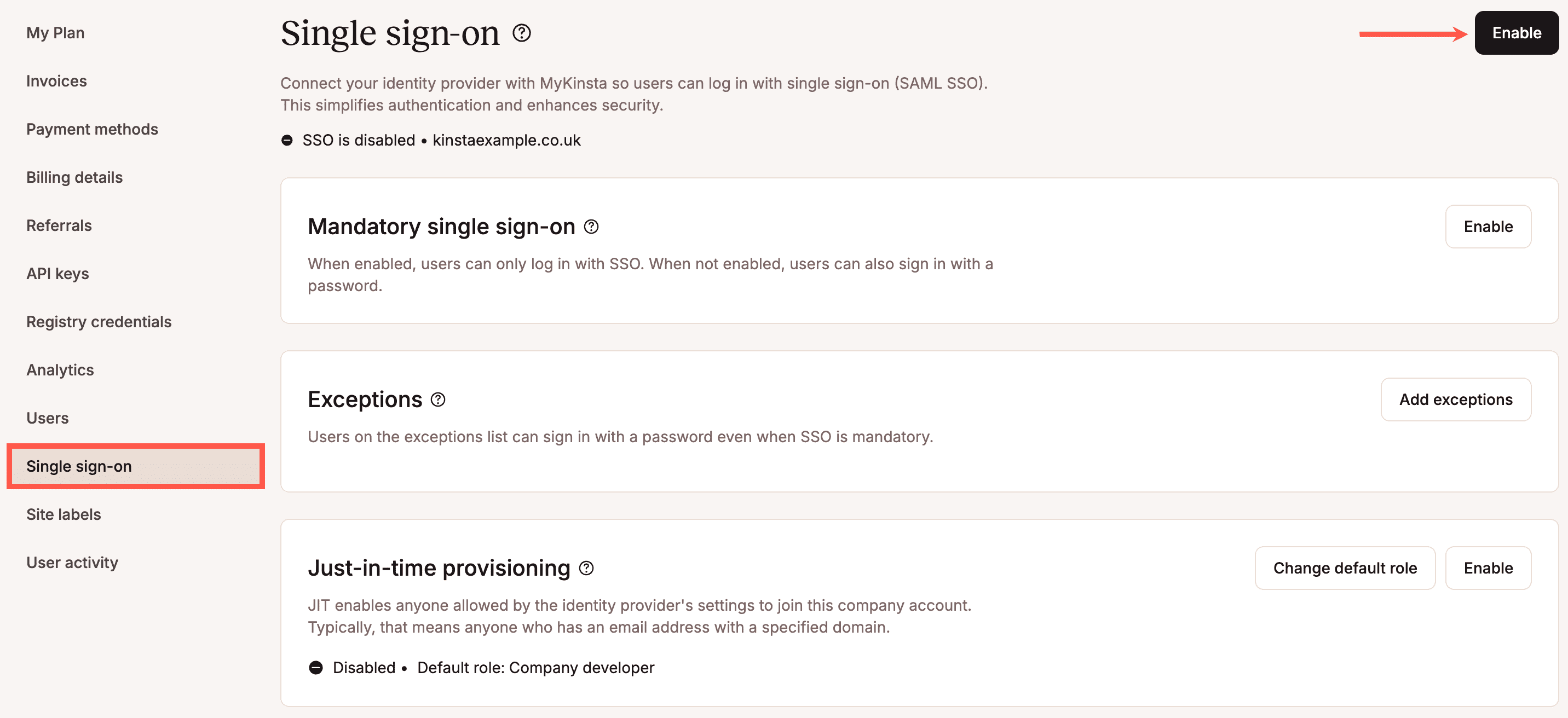

Aktiviere SSO in MyKinsta

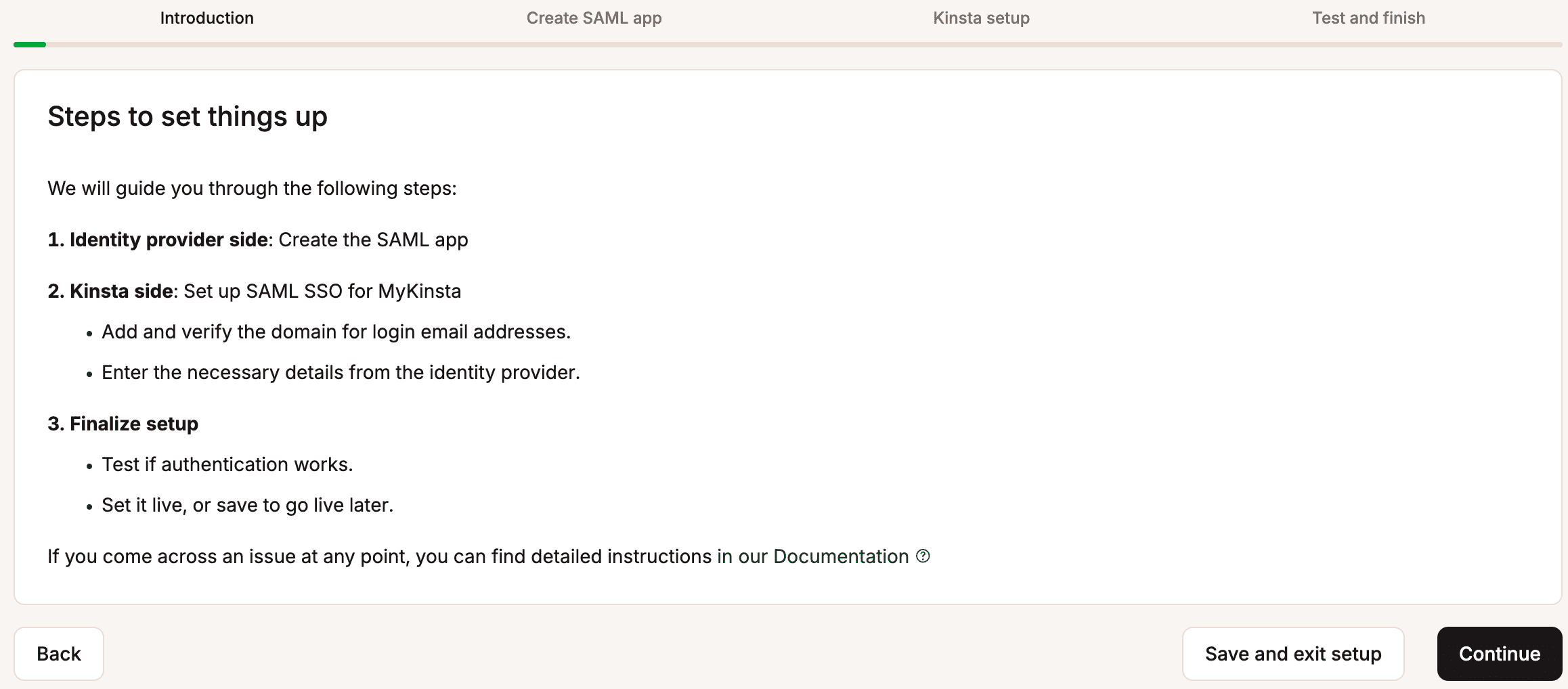

Wenn du SAML SSO einrichtest, kannst du jederzeit auf Speichern und die Einrichtung beenden klicken, um deinen Fortschritt zu speichern und später zurückzukehren.

In MyKinsta gehst du zu deinem benutzernamen > Unternehmenseinstellungen > Single Sign-On und klicke auf Aktivieren.

Lies dir die Einführung durch, in der erklärt wird, wie SSO eingerichtet wird, und klicke auf Weiter.

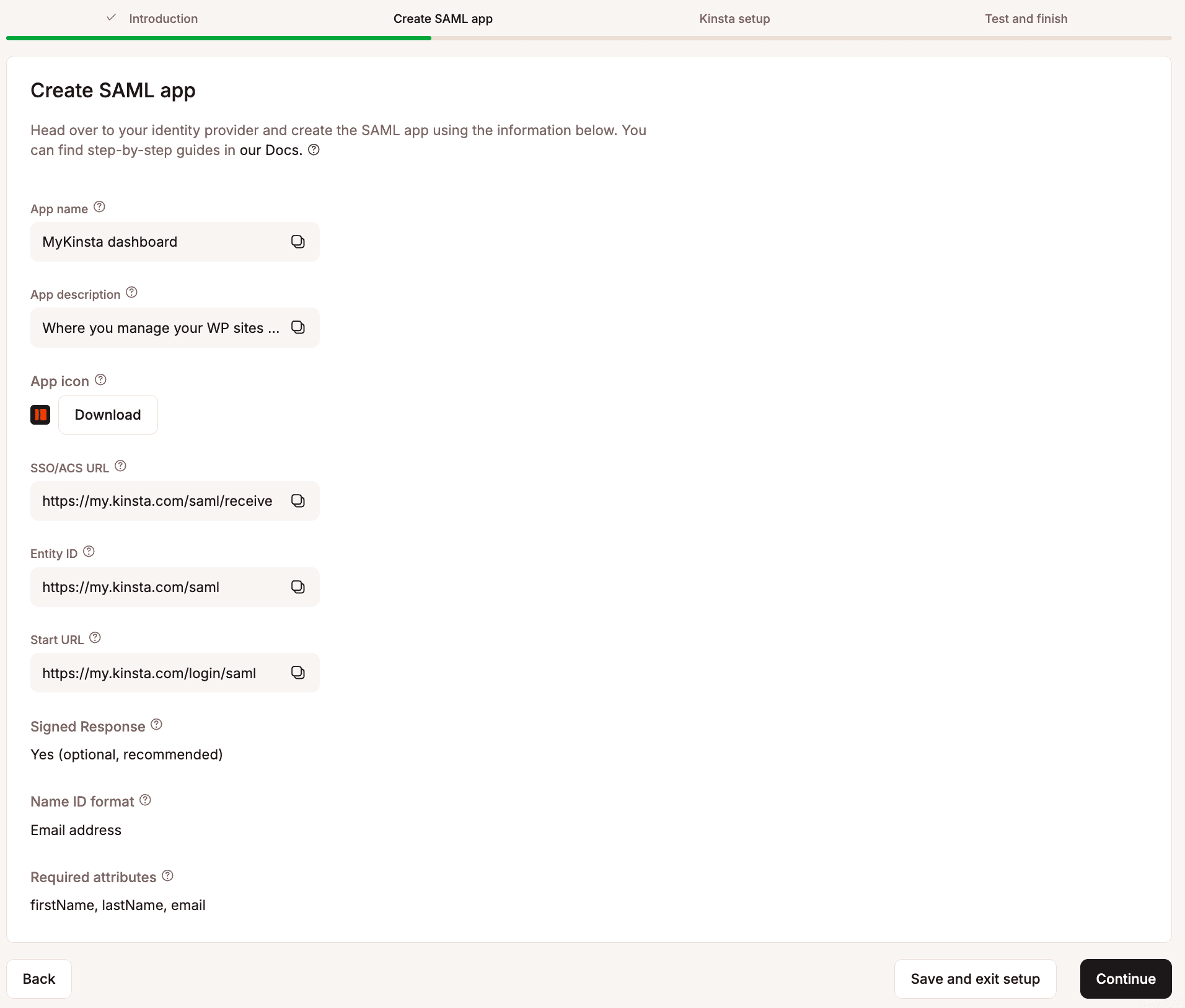

Richte die App-Integration in deinem IdP ein

Verwende die Informationen unter SAML-Anwendung erstellen, um eine SAML-Anwendung bei deinem Identitätsanbieter einzurichten, und klicke dann auf Weiter.

- Anwendungsname: Kopiere ihn und füge ihn in das Feld Anwendungsname in deinem IdP ein.

- Anwendungsbeschreibung: Kopiere diese Angaben und füge sie in das Feld Anwendungsbeschreibung in deinem IdP ein. Dieses Feld ist normalerweise optional.

- Anwendungssymbol: Klicke auf Download, um das Kinsta-Symbol zu erhalten, und lade es dann in deine IdP-Anwendung hoch.

- SSO/ACS URL: Dies ist der Kinsta-Endpunkt, an den dein IdP nach der Authentifizierung weiterleitet. Er verarbeitet die SAML-Antwort, verifiziert sie und baut die Sitzung des Nutzers in MyKinsta auf. Kopiere diese Adresse und füge sie in das Feld SSO/ACS/Recipient/Single sign-on URL in deinem IdP ein.

- Entitäts-ID: Die eindeutige Kennung von Kinsta in deinem IdP, mit der Kinsta als Dienstanbieter erkannt wird. Kopiere sie und füge sie in das Feld Entity ID/AudienceURI/Audience in deinem IdP ein.

- Start-URL: Die Webadresse für das SSO-Zugangsportal von Kinsta. Dies ist der Einstiegspunkt, den die Nutzer besuchen, um sich mit SSO anzumelden und die SAML-Authentifizierungsanfrage an den IdP auszulösen. Kopiere diese Adresse und füge sie in das Feld Start URL/LoginURL in deinem IdP ein.

- Signierte Antwort: Eine signierte Antwort bietet eine sichere digitale Verifizierung, die es Kinsta ermöglicht, die Identität eines Nutzers zu bestätigen und Zugang zu gewähren, ohne dass eine zusätzliche Anmeldung erforderlich ist.

- Format der Namens-ID: Legt fest, wie Kinsta die Benutzer identifiziert. Dies muss im IdP auf ein E-Mail-Adressformat eingestellt werden.

- Erforderliche Attribute: Die Attribute, die Kinsta von deinem IdP benötigt, um den Anmeldeprozess abzuschließen.

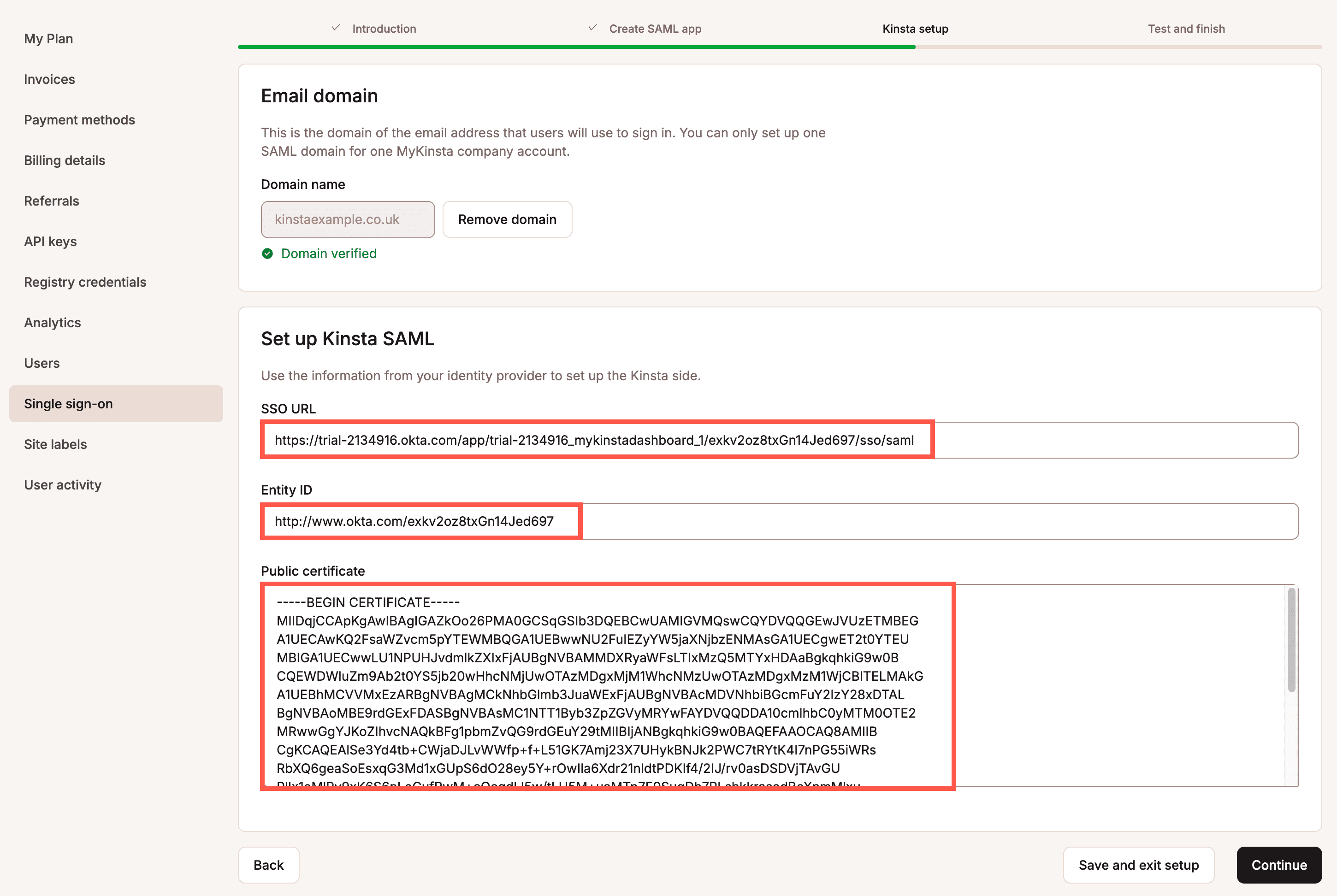

Kinsta-Einrichtung

E-Mail-Domäne

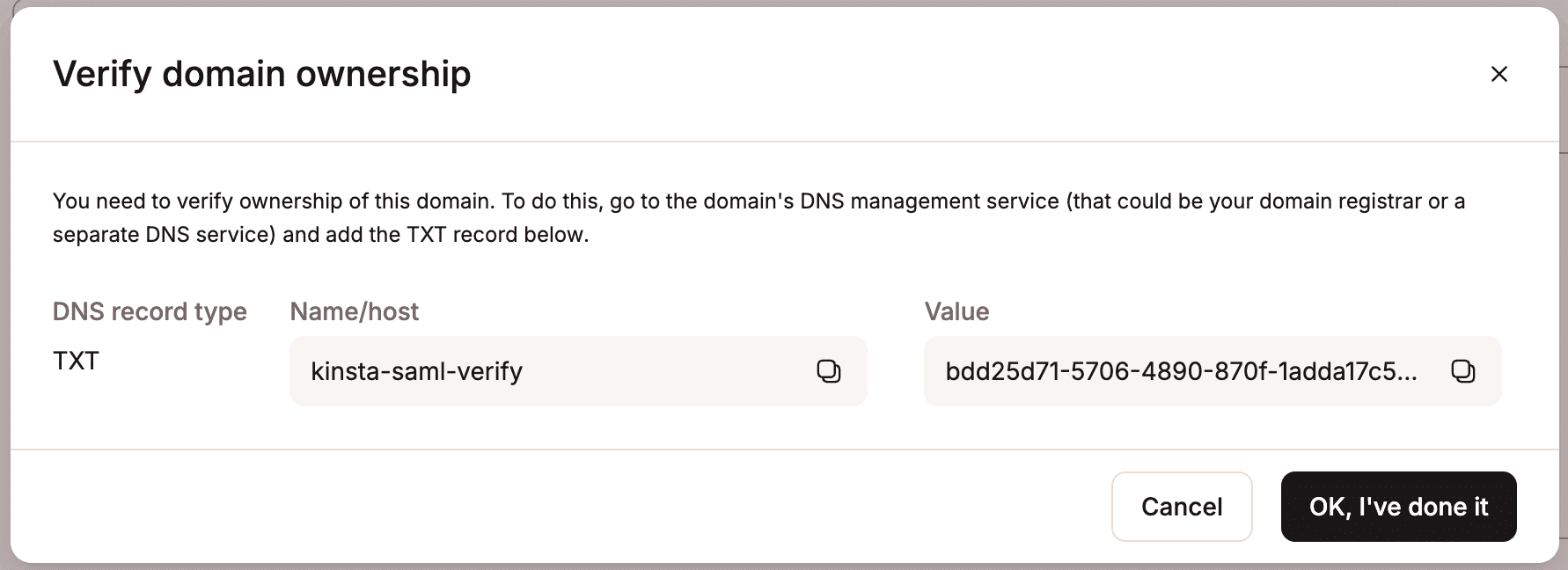

Gib im Feld Domänenname die E-Mail-Domäne ein, mit der sich die Nutzer über SAML SSO anmelden sollen, und klicke auf Domäne hinzufügen.

Nur MyKinsta-Konten mit einer E-Mail-Adresse, die mit der verifizierten Domain übereinstimmt, können sich über SAML authentifizieren. Wenn SAML zum Beispiel für example.com aktiviert ist, können sich nur Nutzer mit einer @example.com E-Mail-Adresse für dieses Unternehmen anmelden.

Wenn die Domain bereits über die DNS-Verwaltung oder als Standortdomain in MyKinsta verifiziert wurde, wird sie automatisch verifiziert. Ist dies nicht der Fall, wirst du aufgefordert, einen TXT-Eintrag zu deinem DNS-Verwaltungsdienst hinzuzufügen, um den Besitz der Domain zu bestätigen.

Da es einige Zeit dauern kann, bis sich DNS-Änderungen ausbreiten, kannst du auf Speichern und die Einrichtung beenden klicken, um deinen Fortschritt zu speichern und später zurückzukehren.

Kinsta SAML einrichten

Wenn die Domain verifiziert wurde, verwende die von deinem IdP bereitgestellten Informationen, um die SSO-URL, die Entitäts-ID und das öffentliche Zertifikat zu vervollständigen, und klicke dann auf Weiter.

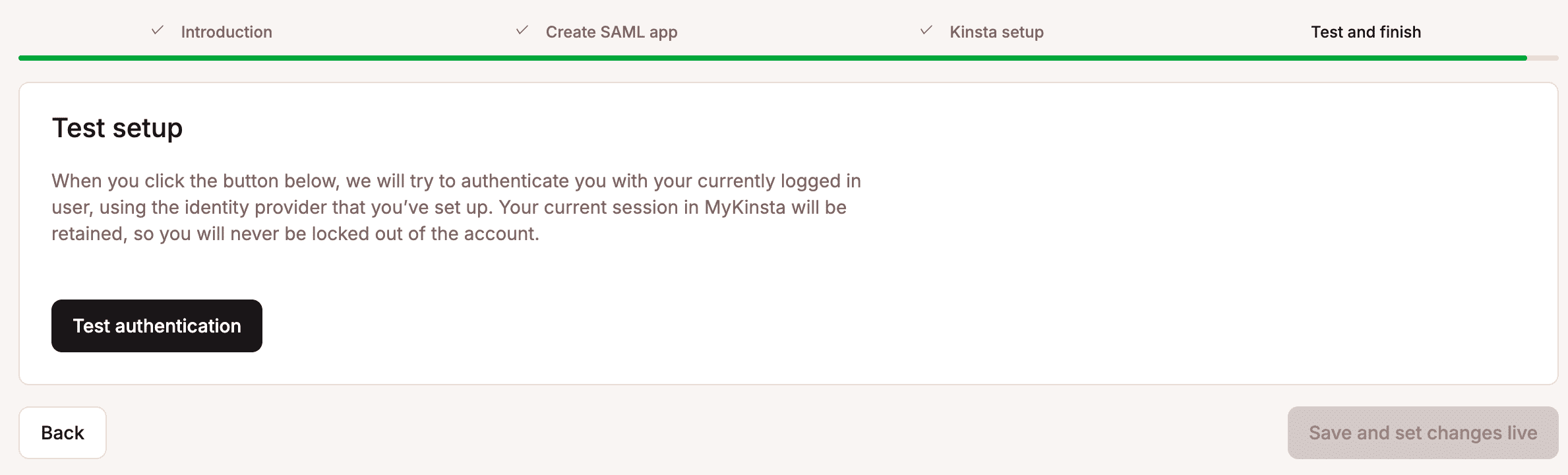

Teste die Authentifizierung in MyKinsta

Um zu überprüfen, ob alles richtig eingerichtet ist, klicke auf Authentifizierung testen.

Eine Benachrichtigung erscheint, wenn der Test erfolgreich war oder wenn er fehlschlägt.

Wenn der Test fehlschlägt, klicke auf Zurück und überprüfe deine SAML-Einstellungen in deinem IdP und in MyKinsta.

Wenn der Test erfolgreich war und du SAML aktivieren möchtest, klicke auf Speichern und setze die Änderungen live.

Die Nutzer deines MyKinsta-Unternehmens können sich jetzt mit SAML SSO oder durch Eingabe ihres Benutzernamens und Passworts anmelden. Wenn du die Benutzer/innen zwingen willst, sich über SAML anzumelden, kannst du obligatorisches SSO aktivieren. Nutzer, die sich über einen IdP anmelden, müssen die 2FA von Kinsta nicht ausfüllen, da die Authentifizierung direkt über den IdP erfolgt.

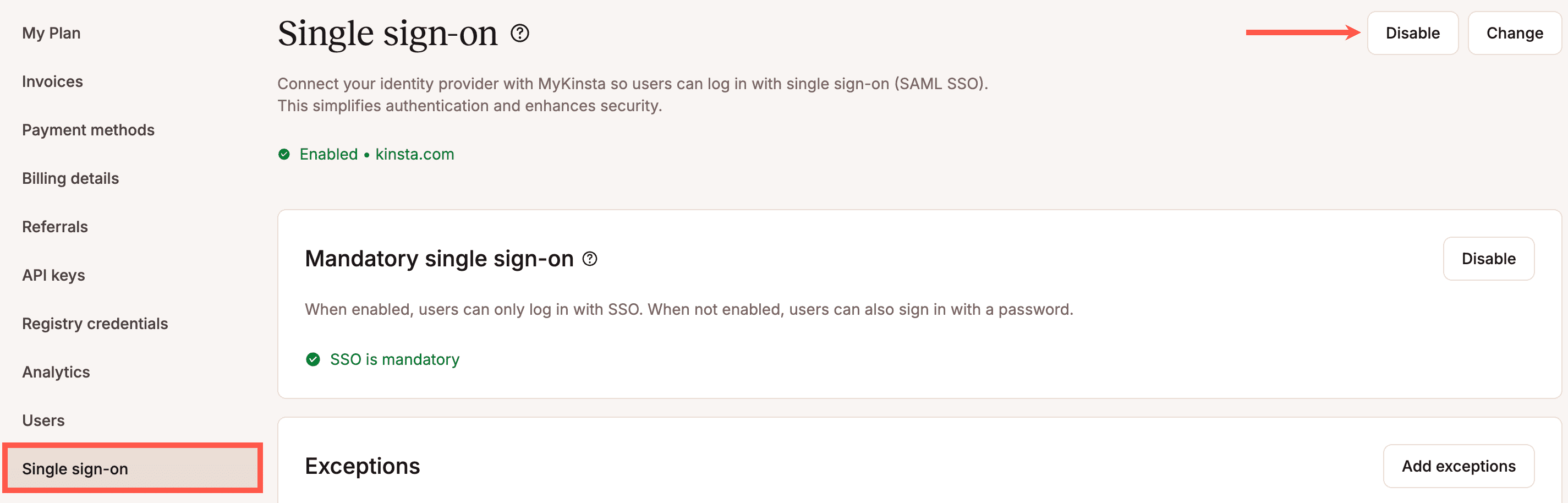

Obligatorisches Single Sign-On

Wenn du möchtest, dass sich alle Benutzer/innen mit SSO anmelden, aktiviere obligatorisches SSO. Bei dieser Einstellung werden alle Nutzer/innen aufgefordert, sich über den Identitätsanbieter (IdP) anzumelden und nicht mit ihren MyKinsta-Anmeldedaten. Wenn sich ein/e Nutzer/in bereits anderswo mit SAML authentifiziert hat, wird er/sie automatisch eingeloggt. Wechselt ein/e Nutzer/in zu einem Unternehmen, in dem SSO nicht aktiviert ist, muss er/sie seine/ihre MyKinsta-Anmeldedaten eingeben.

Du kannst auch Ausnahmen hinzufügen, um bestimmten Nutzern zu erlauben, sich mit einem Passwort anzumelden, auch wenn SSO aktiviert ist. Das ist nützlich für Dritte, die auf dein Unternehmen zugreifen müssen, aber keine E-Mail-Adresse in deiner Domäne haben, z. B. Entwickler.

Wenn obligatorisches SSO aktiviert ist, SAML aber nicht, müssen sich die Nutzer mit ihren MyKinsta-Anmeldedaten anmelden.

Ausnahmen

Wenn obligatorisches SSO aktiviert ist, kannst du bestimmte Nutzer/innen in eine Ausnahmeliste aufnehmen, damit sie sich mit ihren MyKinsta-Anmeldedaten statt mit SSO anmelden können. Dies ist nützlich für Dritte, die auf dein Unternehmen zugreifen müssen, aber keine E-Mail-Adresse in deiner Domäne haben, wie z. B. Entwickler.

Hinzufügen eines Benutzers zu den Ausnahmen

Wenn du einen Nutzer einladen möchtest, der noch kein MyKinsta-Konto hat, musst du ihn zuerst zu deinem Unternehmen einladen. Der Nutzer muss die Einladung annehmen und sein Konto erstellen. Bei der ersten Anmeldung hat er noch keinen Zugriff auf dein Unternehmen. Sobald das Konto erstellt ist, kannst du den Nutzer zur Ausnahmeliste hinzufügen, um ihm den Zugriff ohne SSO zu ermöglichen.

Um einen Benutzer zur Ausnahmeliste hinzuzufügen, klicke auf Ausnahmen hinzufügen. Wähle den Benutzer in der Liste aus und klicke auf Ausnahme hinzufügen.

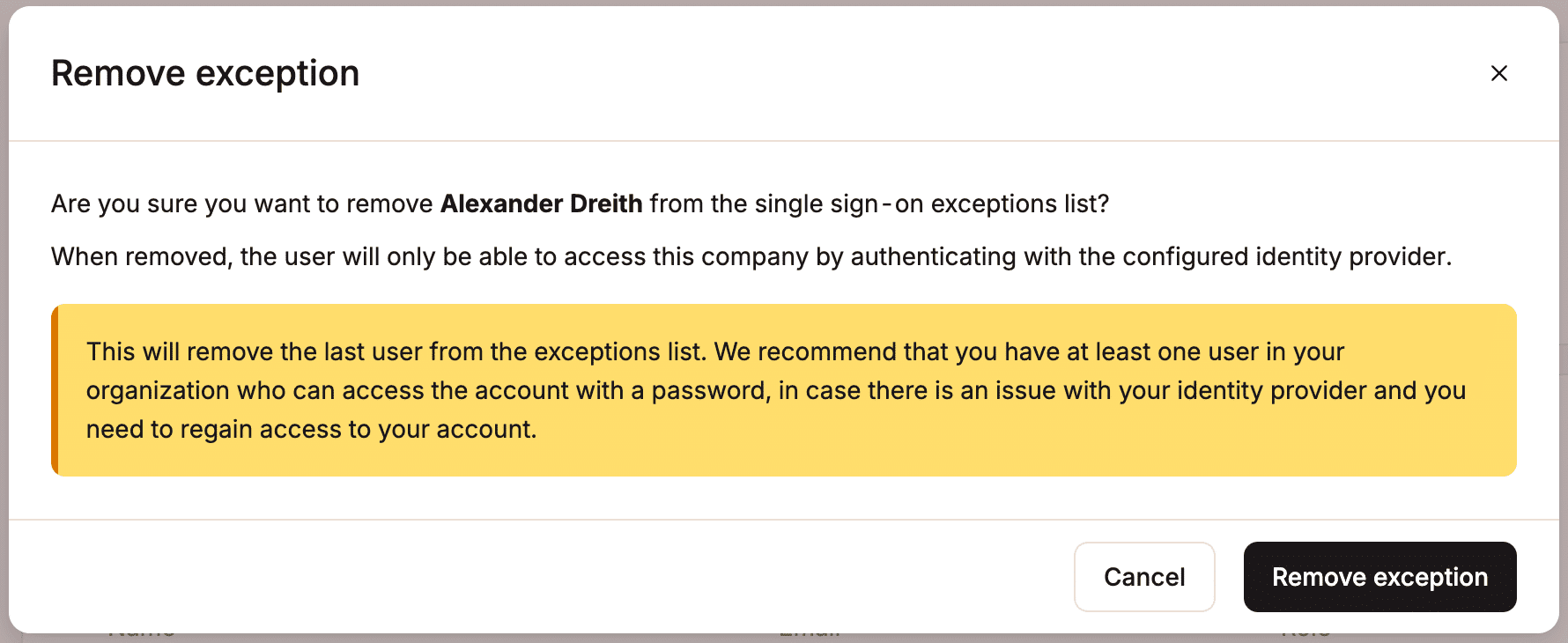

Einen Benutzer aus den Ausnahmen entfernen

Um einen Benutzer aus der Ausnahmeliste zu entfernen, klicke auf das Mülleimer-Symbol des Benutzers und dann auf Ausnahme entfernen.

Wenn du den letzten Benutzer aus der Ausnahmeliste entfernst, wird eine Warnmeldung angezeigt. Wenn alle Benutzer entfernt werden und ein Problem mit dem IdP auftritt, verlierst du möglicherweise den Zugang zu deinem MyKinsta-Unternehmen.

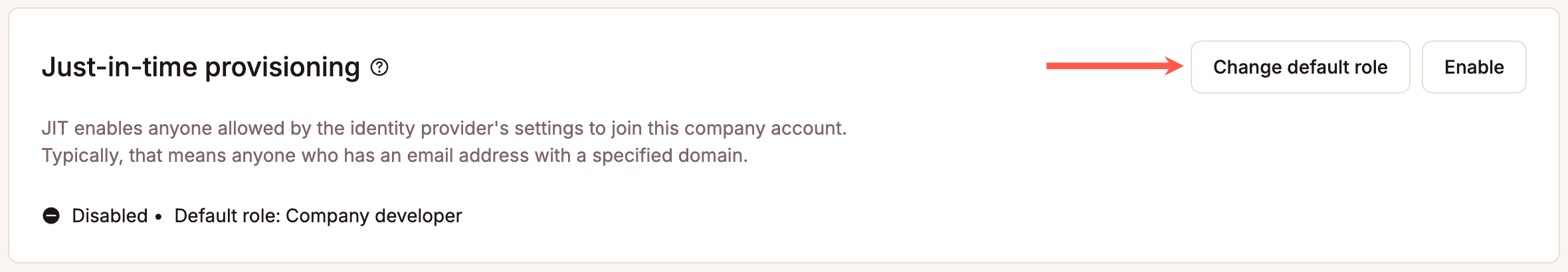

Just-in-Time-Bereitstellung

Die Just-in-Time-Bereitstellung (JIT) ermöglicht es Nutzern, die von deinem IdP autorisiert wurden, auf dein MyKinsta-Unternehmen zuzugreifen, ohne eine Einladung zu benötigen. In den meisten Fällen ist das jeder, der eine E-Mail-Adresse auf deiner Domain hat. Wenn sich ein/e Nutzer/in bei MyKinsta anmeldet, wird er/sie durch IdP SSO geleitet und muss kein eigenes MyKinsta-Konto erstellen. Standardmäßig erhalten Benutzer, die über JIT bereitgestellt werden, den Unternehmen Entwickler rolle zugewiesen. Du kannst die Zugriffsstufe jedes Benutzers nach dem Beitritt anpassen oder die Standardrolle aktualisieren, um die Zugriffsstufe zu definieren, die neue JIT-Benutzer beim Beitritt erhalten.

Standardrolle ändern

Wenn die JIT-Bereitstellung aktiviert ist, wird den Benutzern standardmäßig die Rolle Unternehmensentwickler zugewiesen. Um die Standardzugriffsstufe zu ändern, klicke auf Standardrolle ändern.

Du kannst dann die Zugriffsstufe wählen, die du den Nutzern zuweisen möchtest, die über JIT Provisioning beitreten, und auf Standardrolle ändern klicken.

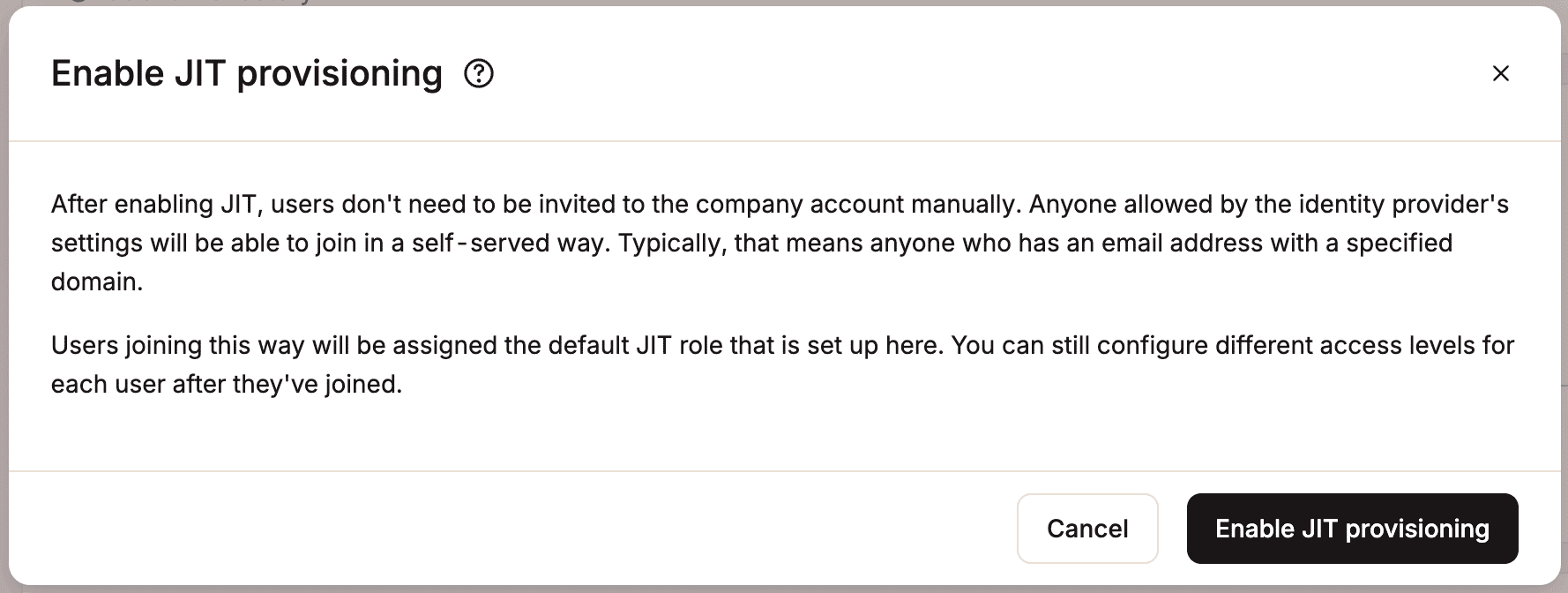

JIT-Provisioning aktivieren

Nachdem du die Standardrolle festgelegt hast, klickst du auf Aktivieren und dann auf JIT-Provisioning aktivieren, um JIT-Provisioning zu aktivieren.

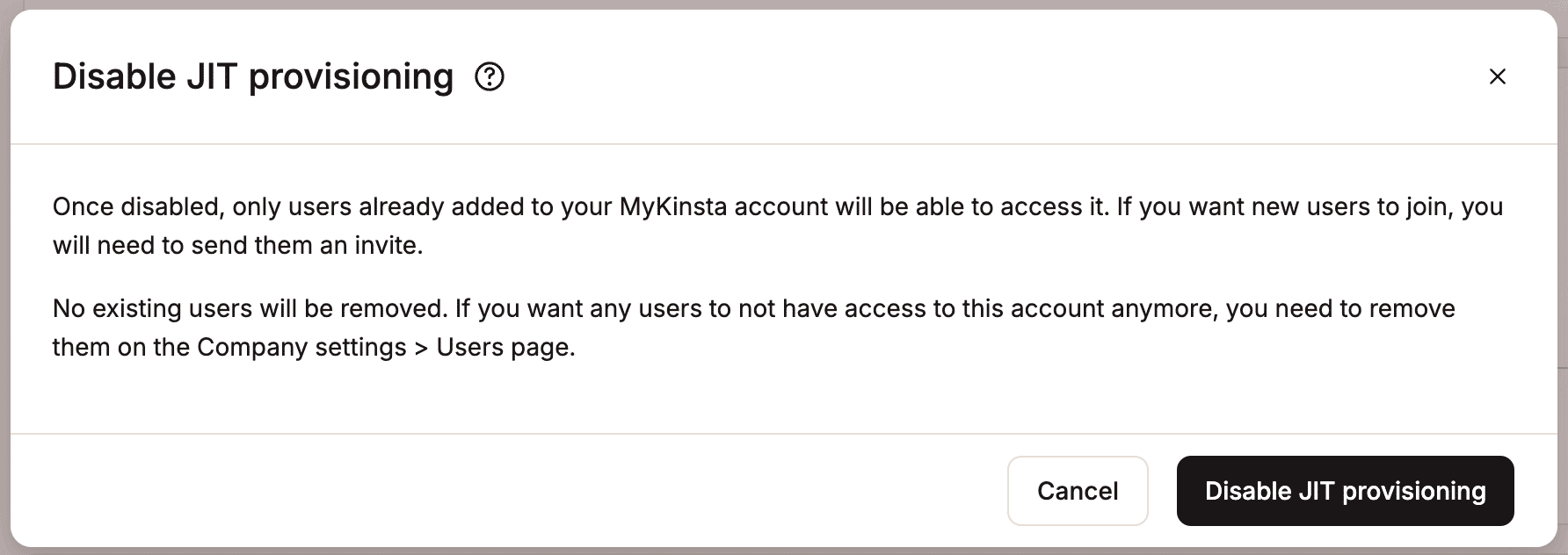

JIT-Bereitstellung deaktivieren

Um die JIT-Bereitstellung zu deaktivieren, klickst du auf Deaktivieren und dann auf JIT-Bereitstellung deaktivieren. Wenn du die JIT-Bereitstellung und SSO deaktivierst, werden Benutzer, die über JIT erstellt wurden, aufgefordert, ein Passwort festzulegen, wenn sie sich das nächste Mal bei MyKinsta anmelden.

Entfernen von Benutzern

Um den Zugang vollständig zu entziehen, müssen die Benutzer/innen sowohl aus MyKinsta als auch aus deinem Identitätsanbieter (IdP) entfernt werden.

- Wenn SSO und JIT-Provisioning aktiviert sind, wird durch das Entfernen eines Benutzers aus MyKinsta allein der Zugang nicht gesperrt. Der Benutzer kann sich weiterhin über deinen IdP anmelden.

- Wenn du einen Benutzer nur aus deinem IdP entfernst und das obligatorische SSO nicht aktiviert ist, kann sich der Benutzer weiterhin mit seinen MyKinsta-Anmeldedaten anmelden.

Ändere die Sitzungsdauer

Dein Identitätsanbieter (IdP) kontrolliert die Dauer und den Ablauf deiner SSO-Sitzung. Wie du das ändern kannst, findest du in der Dokumentation deines Identitätsanbieters.

SSO deaktivieren

Wenn du SSO deaktivierst, können sich die Nutzer nicht mehr mit SAML SSO anmelden und müssen sich stattdessen mit ihrer E-Mail-Adresse und ihrem Passwort einloggen.

Wenn die JIT-Bereitstellung zuvor aktiviert war, haben einige Nutzer/innen möglicherweise kein bestehendes MyKinsta-Passwort. In diesem Fall können sie eines erstellen, indem sie auf der MyKinsta-Anmeldeseite Passwort vergessen wählen.

Sobald SSO deaktiviert ist, müssen alle Nutzer/innen die Zwei-Faktor-Authentifizierung (2FA) von Kinsta verwenden.

Aus Sicherheitsgründen können mehrere fehlgeschlagene Anmeldeversuche das Konto sperren. In diesem Fall schickt Kinsta eine E-Mail mit einem temporären Login-Link, damit der/die Nutzer/in wieder Zugang zu MyKinsta erhält.

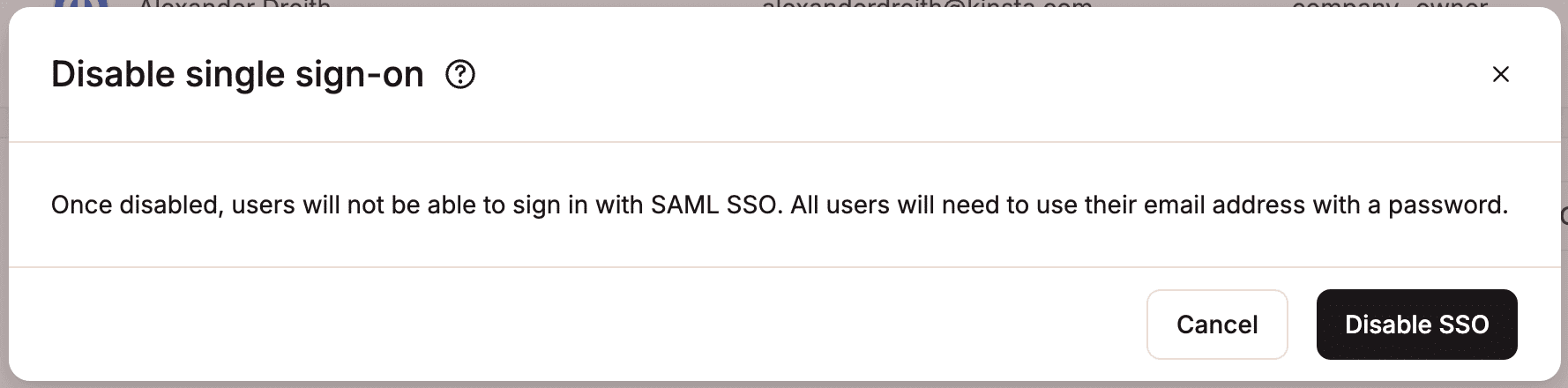

Um SSO zu deaktivieren, klickst du unter Single Sign-On auf Deaktivieren.

Um zu bestätigen, dass du SSO deaktivieren willst, klicke auf SSO deaktivieren.

Was ist der Unterschied zwischen SAML SSO und OAuth SSO?

SAML SSO und OAuth SSO ermöglichen beide Single Sign-On, aber sie sind für unterschiedliche Anwendungsfälle, Technologien und Arten von Identitäten konzipiert.

SAML SSO wird von Unternehmen genutzt, um Mitarbeitern einen sicheren, vom Unternehmen verwalteten Zugang zu internen Tools zu ermöglichen. Mit SAML meldest du dich einmal mit deiner Arbeits-E-Mail und deinem Passwort an und bist dann automatisch bei allen genehmigten Apps wie MyKinsta, Slack oder Salesforce angemeldet, ohne dass du dir separate Passwörter merken musst. Normalerweise verwaltet das IT-Team deines Unternehmens den Zugang zentral über den Identity Provider (IdP) und entscheidet, wer sich anmelden kann und auf welche Tools er Zugriff hat. Das sorgt für mehr Sicherheit, Compliance und eine einfachere Verwaltung für größere Teams.

OAuth SSO hingegen ist vor allem für den privaten Gebrauch geeignet. Damit kannst du dich bei Anwendungen oder Websites mit einem bestehenden persönlichen Konto anmelden, z. B. bei Google, Apple oder Facebook, anstatt ein neues Konto zu erstellen. Dieses ist mit deiner persönlichen Identität und nicht mit deiner Organisation verknüpft, und das Unternehmen kann nicht kontrollieren, wer auf welche Anwendungen zugreift. Das bedeutet, dass OAuth SSO für die Zugangsverwaltung auf Unternehmensebene weniger geeignet ist.