Ping Identity SAML SSO

Ping Identity ist ein Identity Provider (IdP), der sicheres Single Sign-On (SSO) ermöglicht, damit die Nutzer deines Unternehmens mit einem einzigen Login auf mehrere Anwendungen zugreifen können.

Mit Security Assertion Markup Language (SAML) SSO melden sich die Beschäftigten einmalig mit ihren Unternehmensdaten (in der Regel E-Mail und Passwort) an. Der IdP, z. B. Ping Identity, überprüft ihre Identität und gewährt nahtlosen, sicheren Zugang zu allen angeschlossenen Diensten, ohne dass sie sich für jede Anwendung einzeln anmelden müssen.

Unternehmenseigentümer oder IT-Administratoren können die E-Mail-Domäne ihres Unternehmens (z. B. @meinefirma.com) mit dem IdP verknüpfen, so dass jeder, der eine E-Mail-Adresse des Unternehmens hat, automatisch erkannt wird und sich sicher bei SAML-fähigen Tools anmelden kann.

Mit Kinsta SAML SSO kannst du Ping Identity mit MyKinsta verbinden, indem du eine SAML-Anwendung in Ping Identity erstellst, die E-Mail-Domäne deines Unternehmens verifizierst und die erforderlichen Ping Identity-Daten in MyKinsta hinzufügst. So kann sich dein Team mit seinen bestehenden Unternehmensdaten anmelden und muss keine separaten MyKinsta-Konten erstellen oder verwalten.

Aktiviere SSO in MyKinsta

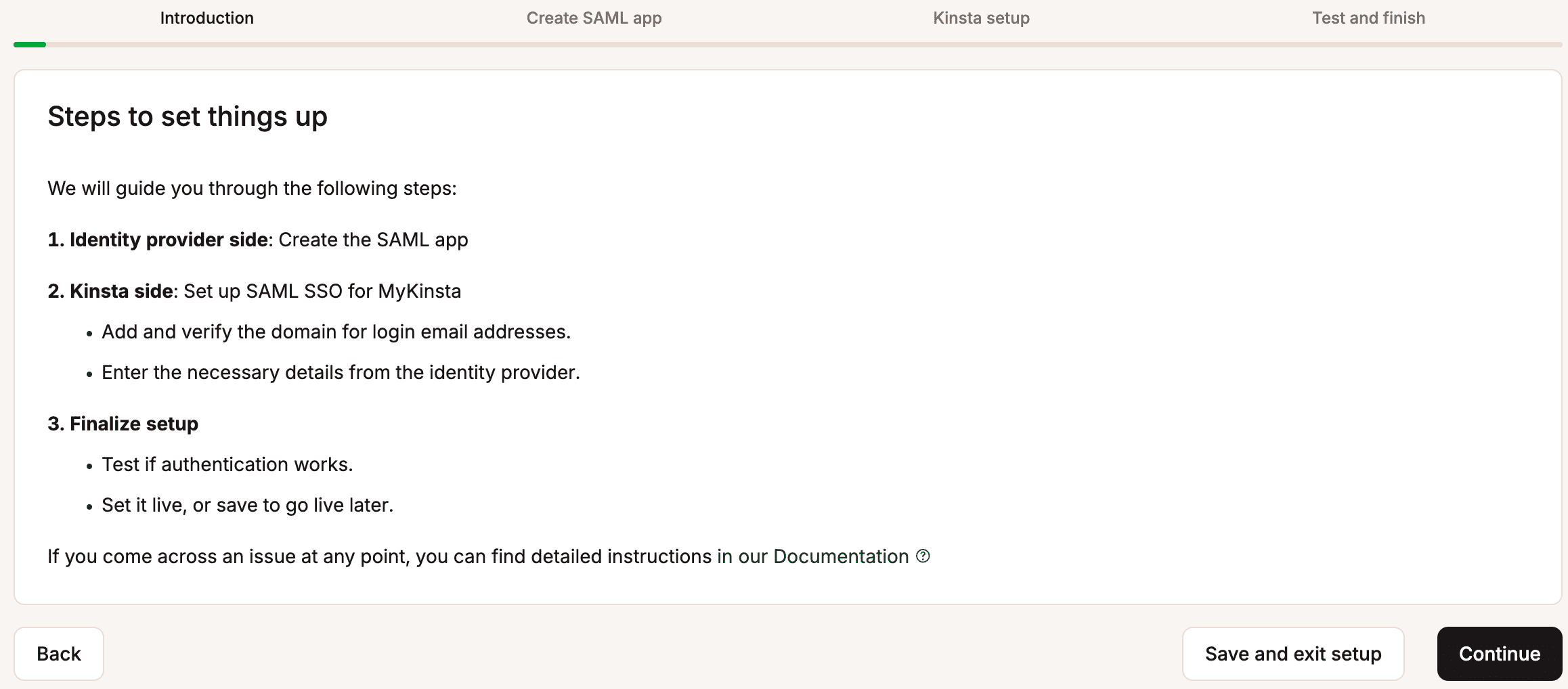

Wenn du SAML SSO einrichtest, kannst du jederzeit auf Speichern und die Einrichtung beenden klicken, um deinen Fortschritt zu speichern und später zurückzukehren.

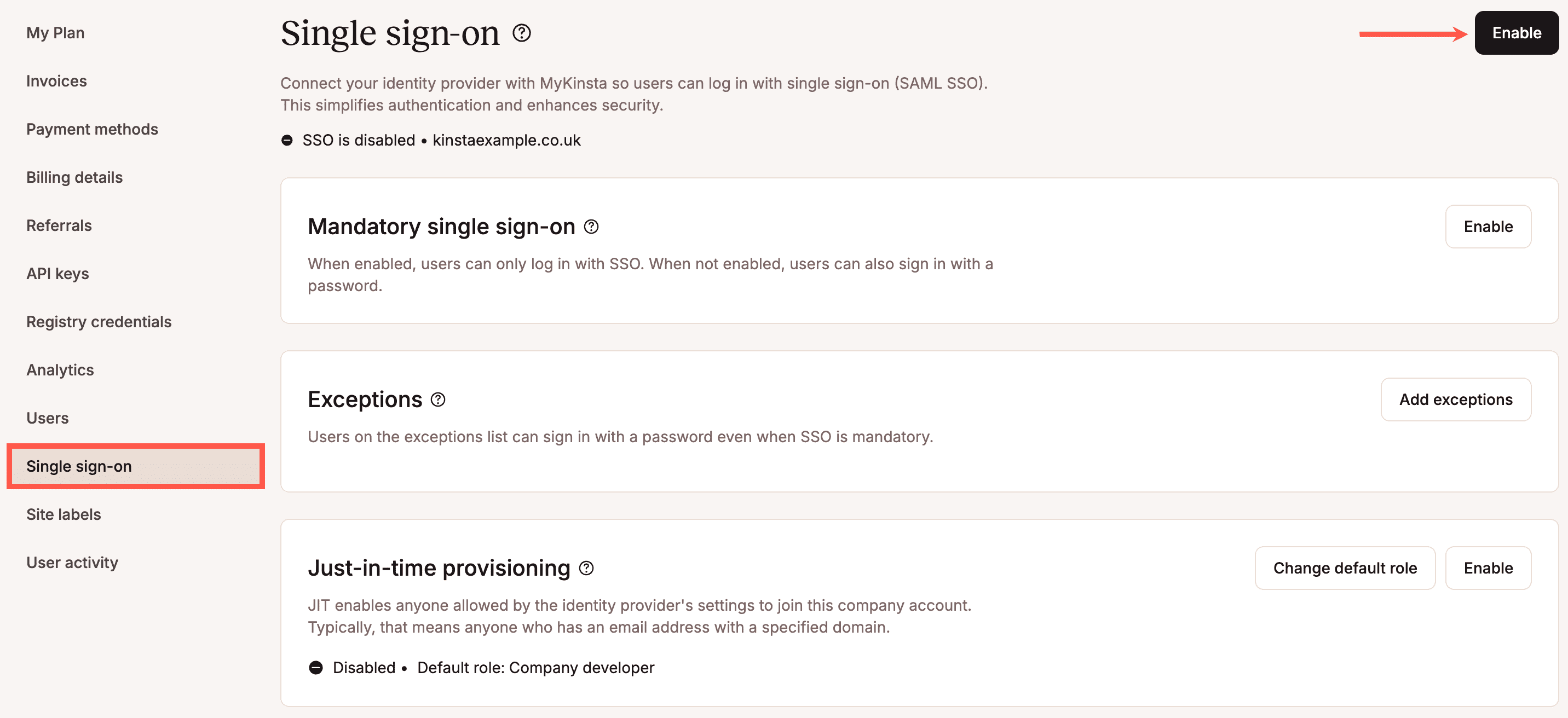

In MyKinsta gehst du zu deinem Benutzernamen > Unternehmenseinstellungen > Single Sign-On und klicke auf Aktivieren.

Lies dir die Einführung durch, in der erklärt wird, wie SSO eingerichtet wird, und klicke auf Weiter.

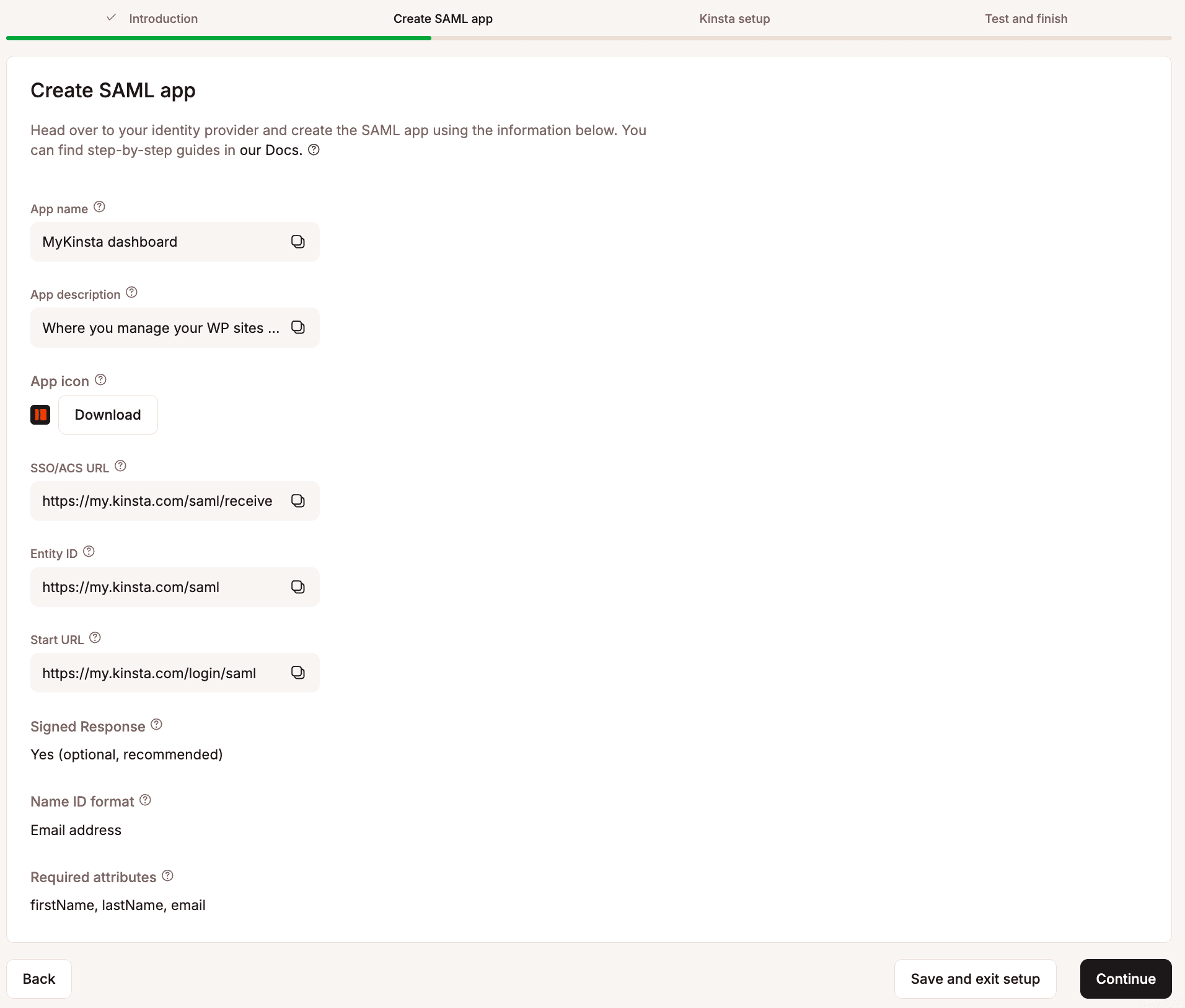

Auf der nächsten Seite findest du alle Informationen, die du brauchst, um deine SAML-Anwendung in Ping Identity einzurichten.

Einrichten der Anwendungsintegration in Ping Identity

In MyKinsta findest du auf der Registerkarte SAML-Anwendung erstellen alle Informationen, die du brauchst, um deine SAML-Anwendung in Ping Identity einzurichten. Die folgenden Schritte erklären, wo du diese Informationen hinzufügen musst.

Melde dich bei Ping Identity als Benutzer mit Admin-Zugang an und klicke unter Umgebungen auf Umgebung erstellen.

Klicke auf Workforce Solution erstellen und dann auf Umgebung verwalten.

Klicke auf Anwendungen und dann auf das Pluszeichen, um eine neue Anwendung hinzuzufügen.

Gib den Namen der Anwendung aus MyKinsta ein. Du kannst auch das Anwendungssymbol von MyKinsta herunterladen und dieses als Symbol hochladen, falls erforderlich. Wähle SAML-Anwendung und klicke auf Konfigurieren.

Wähle Manuell eingeben und fülle die SAML-Konfiguration in Ping Identity wie folgt aus:

- ACS-URLs: Kopiere die SSO/ACS-URL aus MyKinsta und füge sie ein.

- Entitäts-ID: Kopiere die Entitäts-ID aus MyKinsta und füge sie ein.

Klicke auf Speichern.

Ordne deine Ping Identity-Attribute zu

Klicke auf Attribut-Zuordnungen und dann auf das Bearbeitungssymbol.

Füge die folgenden Attribute hinzu:

| Attribute | PingOne-Zuordnungen | Erforderlich |

|---|---|---|

| firstName | Vorname | Ausgewählt |

| lastName | Familienname | Ausgewählt |

| E-Mail Adresse | Ausgewählt |

Klicke auf Speichern.

Benutzerzugriff in Ping Identity zuweisen

Standardmäßig können alle Benutzer auf die neue Anwendung zugreifen. Um bestimmte Benutzergruppen für den Zugriff darauf festzulegen, navigierst du in Ping Identity zu Anwendungen, wählst die Anwendung aus, die du für das MyKinsta Dashboard eingerichtet hast, klickst auf Zugriff und dann auf das Bearbeitungssymbol. Du kannst wählen, ob nur Admin-Benutzer auf die Anwendung zugreifen sollen oder welche Gruppen Zugriff haben sollen.

Kinsta-Einrichtung

Klicke in MyKinsta auf SAML-Anwendung erstellen und dann auf Weiter, um zur Kinsta-Einrichtungsseite zu gelangen.

E-Mail-Domäne

Gib im Feld Domänenname die E-Mail-Domäne ein, mit der sich die Benutzer über SAML SSO anmelden sollen, und klicke auf Domäne hinzufügen.

Nur MyKinsta-Konten mit einer E-Mail-Adresse, die mit der verifizierten Domain übereinstimmt, können sich über SAML authentifizieren. Wenn SAML zum Beispiel für example.com aktiviert ist, können sich nur Nutzer mit einer @example.com E-Mail-Adresse für dieses Unternehmen anmelden.

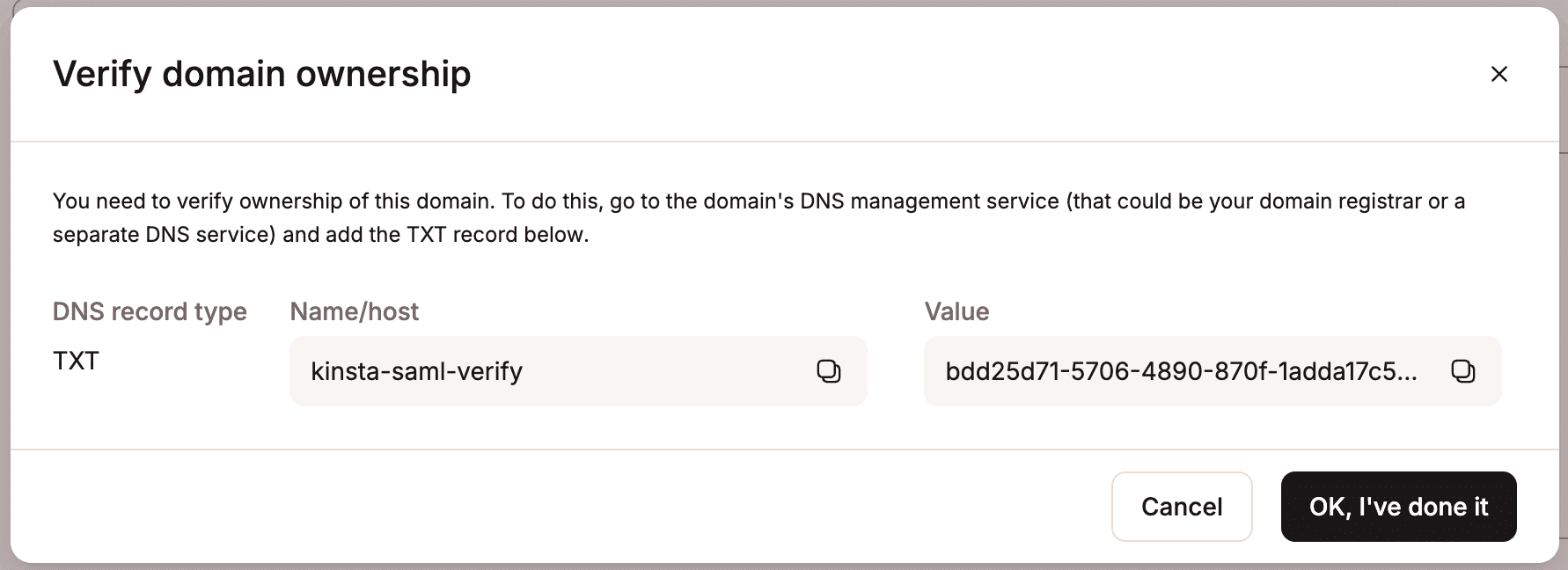

Wenn die Domain bereits über die DNS-Verwaltung oder als Standortdomain in MyKinsta verifiziert wurde, wird sie automatisch verifiziert. Ist dies nicht der Fall, wirst du aufgefordert, einen TXT-Eintrag zu deinem DNS-Verwaltungsdienst hinzuzufügen, um den Besitz der Domain zu bestätigen.

Da es einige Zeit dauern kann, bis sich DNS-Änderungen ausbreiten, kannst du auf Speichern und die Einrichtung beenden klicken, um deinen Fortschritt zu speichern und später zurückzukehren.

Kinsta SAML einrichten

Gehe in Ping Identity zu Anwendungen, wähle die Anwendung aus, die du für das MyKinsta Dashboard eingerichtet hast, klicke auf Übersicht und scrolle dann nach unten zu Verbindungsdetails.

Auf dieser Seite findest du alle Informationen, die du brauchst, um SAML in MyKinsta einzurichten.

Fülle in MyKinsta auf der Registerkarte Single Sign-On Kinsta Setup die Felder wie folgt aus:

- SSO URL: Kopiere die Initiate Single Sign-On URL aus Ping Identity und füge sie ein.

- Entity ID: Kopiere die Issuer ID von Ping Identity und füge sie ein.

- Öffentliches Zertifikat: Klicke in Ping Identity auf Signierzertifikat herunterladen und wähle X509 PEM (.crt). Öffne diese Datei in einem beliebigen Texteditor und kopiere den Inhalt und füge ihn in MyKinsta ein.

Klicke auf Weiter.

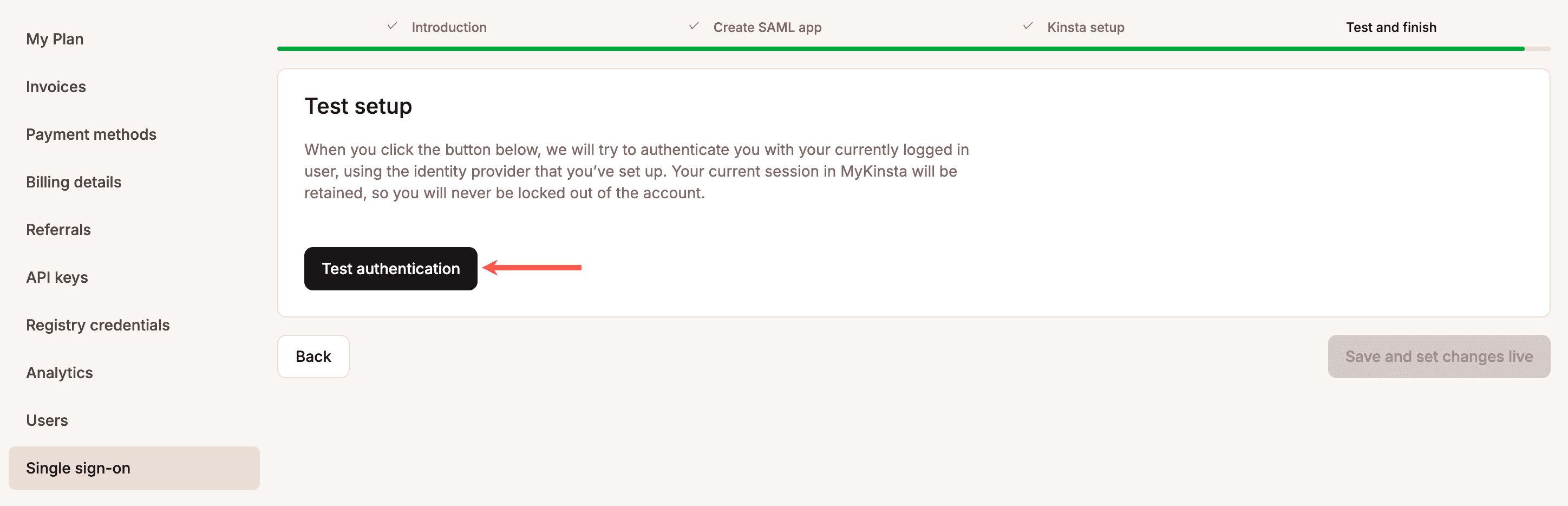

Teste die Authentifizierung in MyKinsta

Du kannst SAML SSO in MyKinsta nicht aktivieren, ohne vorher die Authentifizierung zu testen.

In MyKinsta klickst du auf der Registerkarte Single Sign-On Test und Abschluss auf Authentifizierung testen.

Eine Benachrichtigung erscheint, wenn der Test erfolgreich war oder wenn er fehlschlägt.

Wenn der Test fehlschlägt, klicke auf Zurück und überprüfe deine SAML-Einstellungen in Ping Identity und in MyKinsta.

Wenn der Test erfolgreich war und du SAML aktivieren möchtest, klicke auf Speichern und setze die Änderungen live.

Die Nutzer deines MyKinsta-Unternehmens können sich jetzt mit SAML SSO oder durch Eingabe ihres Benutzernamens und Passworts anmelden. Benutzer, die sich über einen IdP anmelden, müssen die 2FA von Kinsta nicht ausfüllen, da die Authentifizierung direkt über den IdP erfolgt.

Wenn du die Benutzer/innen zwingen willst, sich über SAML anzumelden, kannst du obligatorisches SSO aktivieren und Ausnahmen hinzufügen. Du kannst auch die JIT-Bereitstellung aktivieren, damit Nutzer, die von deinem IdP autorisiert wurden, auf dein MyKinsta-Unternehmen zugreifen können, ohne eine Einladung zu benötigen.

Ändere die Sitzungsdauer

Dein Identity Provider (IdP) bestimmt, wie lange deine SSO-Sitzung aktiv bleibt und wann sie abläuft. Wenn dein IdP keine Sitzungsdauer angibt, ist MyKinsta standardmäßig auf eine 24-Stunden-Sitzung eingestellt.

Wenn deine SSO-Sitzung abläuft, wirst du von SSO abgemeldet. Wenn du in einem Unternehmen arbeitest, das SSO nutzt, wirst du aufgefordert, dich erneut zu authentifizieren. Wenn du Zugang zu mehreren Unternehmen in MyKinsta hast, bleibst du insgesamt eingeloggt, musst dich aber neu authentifizieren, bevor du auf ein Unternehmen zugreifen kannst, das SSO benötigt.

Einzelheiten zur Anpassung der Sitzungsdauer findest du in der Ping Identity-Dokumentation.