Amazon CloudFront

Amazon CloudFront ist ein sicheres und programmierbares Content Delivery Network. Wenn du deine Website bei Kinsta gelauncht hast und Amazon CloudFront anstelle des CDN von Kinsta nutzen möchtest, zeigt dir diese Anleitung, wie das geht.

Zu den Sicherheitsfunktionen von CloudFront gehören die Verschlüsselung auf Feldebene und der Schutz vor DDoS-Angriffen auf Netzwerk- und Anwendungsebene.

Benutzerdefiniertes SSL-Zertifikat anfordern

Zur Einrichtung deiner Cloudfront-Distribution gehört auch die Beantragung eines eigenen SSL-Zertifikats. Da dies zwischen einigen Minuten und mehreren Stunden dauern kann, empfehlen wir, das benutzerdefinierte SSL-Zertifikat anzufordern, bevor du mit der Erstellung einer neuen Distribution beginnst.

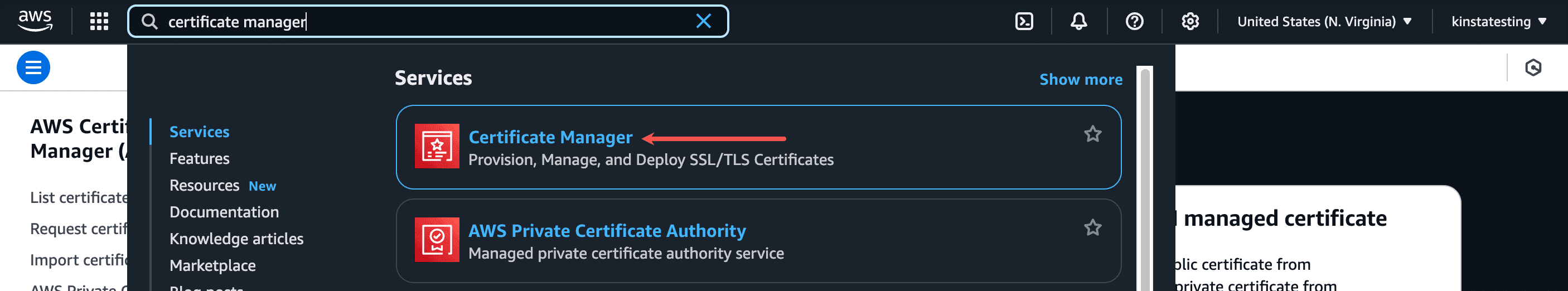

Wenn du noch kein AWS-Konto hast, kannst du hier eines erstellen. Sobald du dich in dein AWS-Konto eingeloggt hast, suchst du im Suchfeld in der Menüleiste nach „Zertifikatsmanager“ und klickst dann unter Services auf Zertifikatsmanager.

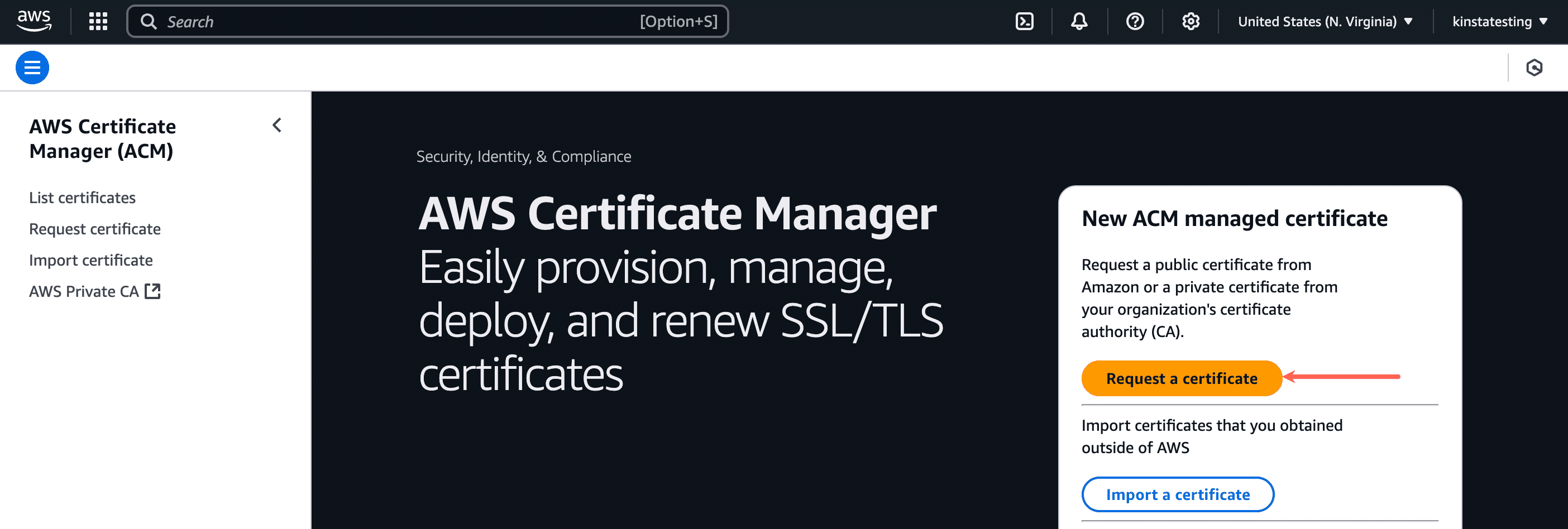

Klicke im Zertifikatsmanager auf Ein Zertifikat anfordern.

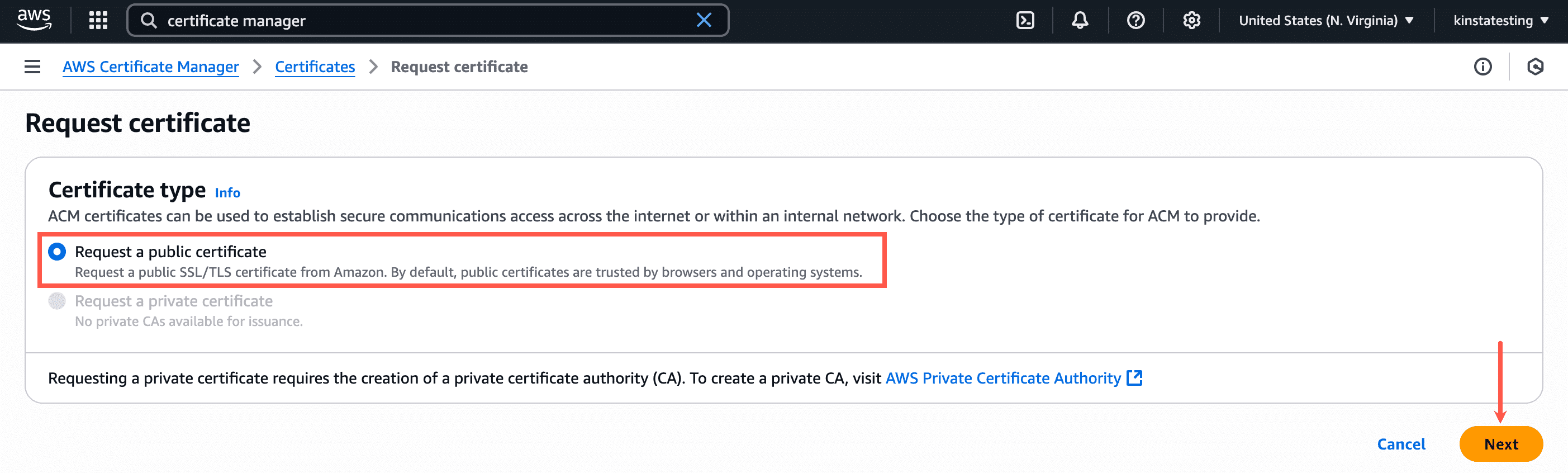

Wähle auf der nächsten Seite „Öffentliches Zertifikat anfordern“ und klicke auf “ Weiter“.

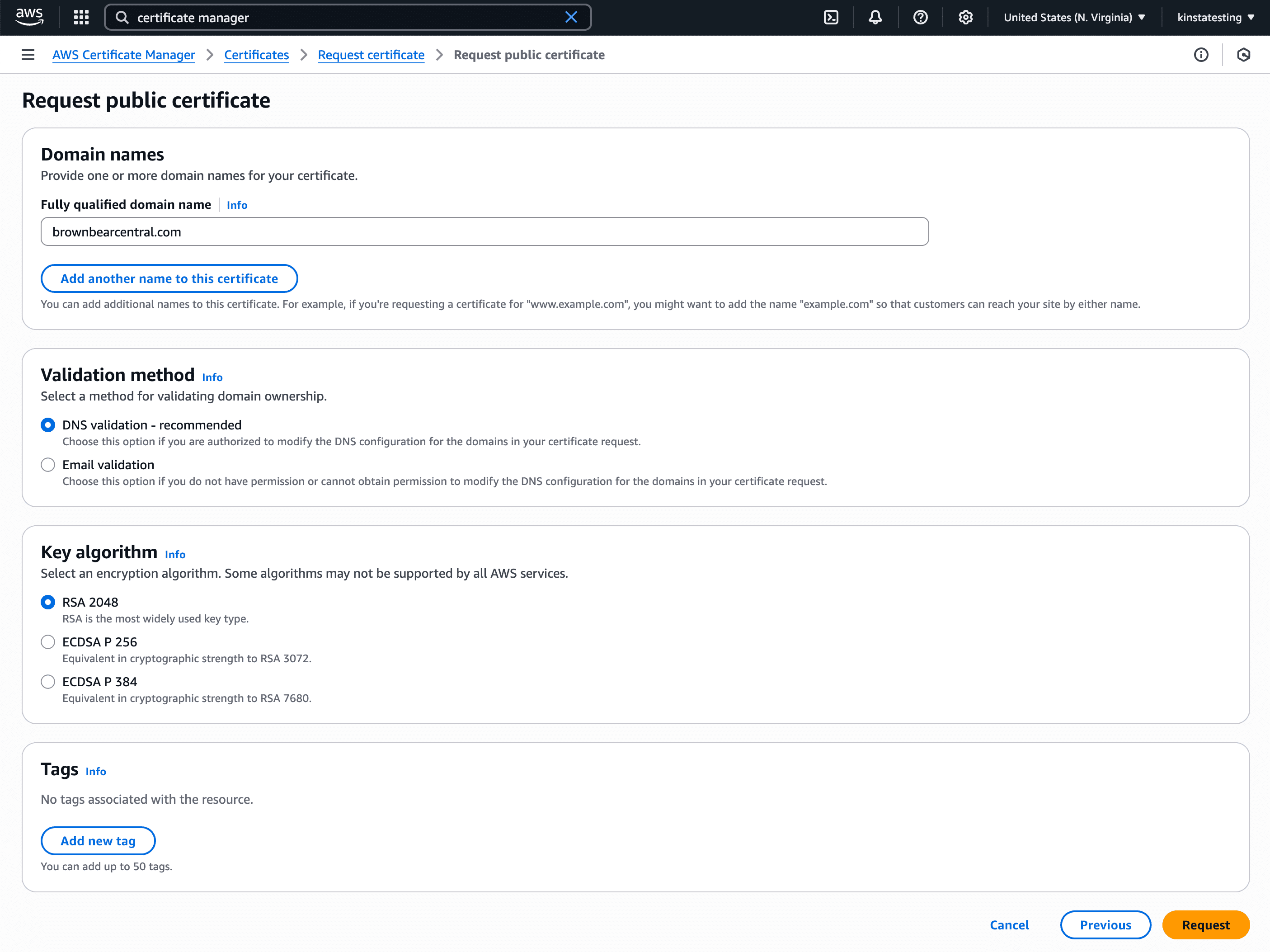

Fülle das Formular zur Beantragung eines öffentlichen Zertifikats wie folgt aus:

- Domainnamen: Füge deine benutzerdefinierte Domain (die primäre Domain deiner Website bei Kinsta) zur Liste der Domainnamen hinzu (wenn du eine Root-Domain hinzufügst, musst du sowohl die non-www- als auch die www-Domain oder eine Wildcard-Domain wie *.example.com hinzufügen).

- Überprüfungsmethode: Wähle entweder E-Mail- oder DNS-Validierung für dein SSL-Zertifikat. Wenn deine Domainregistrierung nicht über einen Datenschutz verfügt, der deine Kontaktinformationen vor WHOIS-Abfragen verbirgt, oder wenn die an die Proxy-E-Mail-Adresse gesendete E-Mail an deine echte E-Mail-Adresse weitergeleitet wird, kannst du die E-Mail-Validierungsmethode verwenden, um deinen Zertifikatsantrag zu validieren. Du erhältst bis zu 8 E-Mails für jede Domain, die du dem Zertifikat hinzugefügt hast, und du musst mindestens eine E-Mail für jede Domain beantworten, um die Validierung abzuschließen. Wenn du keine E-Mails an die in den WHOIS-Abfragen angegebene E-Mail-Adresse erhalten kannst, musst du die DNS-Validierungsmethode verwenden.

- Schlüsselalgorithmus: Wähle RSA 2048.

- Tags: Füge bei Bedarf einige optionale Tags hinzu.

Klicke auf Anfordern, um mit dem Validierungsschritt fortzufahren.

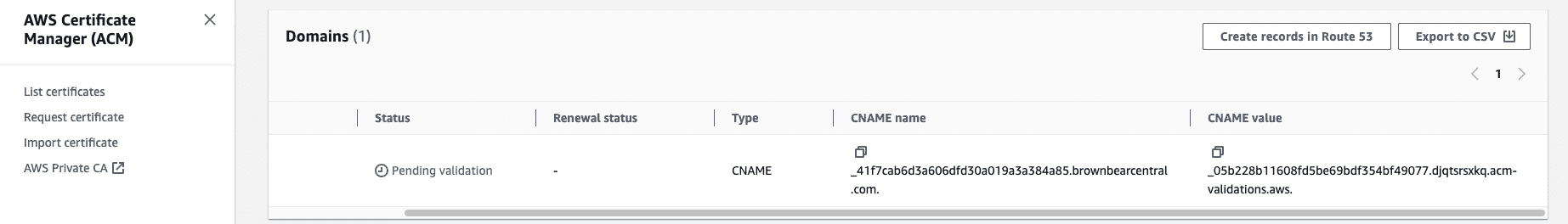

Im Abschnitt Domains werden die CNAME-Details für die Validierung angezeigt. Du musst einen CNAME-Eintrag für deine benutzerdefinierte Domain mit diesen Angaben erstellen.

Um diesen neuen CNAME-Eintrag hinzuzufügen, melde dich dort an, wo du den DNS deiner Domain verwaltest. In diesem Beispiel zeigen wir dir, wie du den CNAME-Eintrag im DNS von Kinsta hinzufügst. Wenn du einen anderen DNS-Anbieter hast (z. B. deinen Registrar oder einen anderen DNS-Host, je nachdem, wo du die Nameserver deiner Domain eingetragen hast), können die Schritte ein wenig anders aussehen.

- Klicke auf DNS-Verwaltung und dann auf Verwalten für die Domain, zu der du einen DNS-Eintrag hinzufügen möchtest.

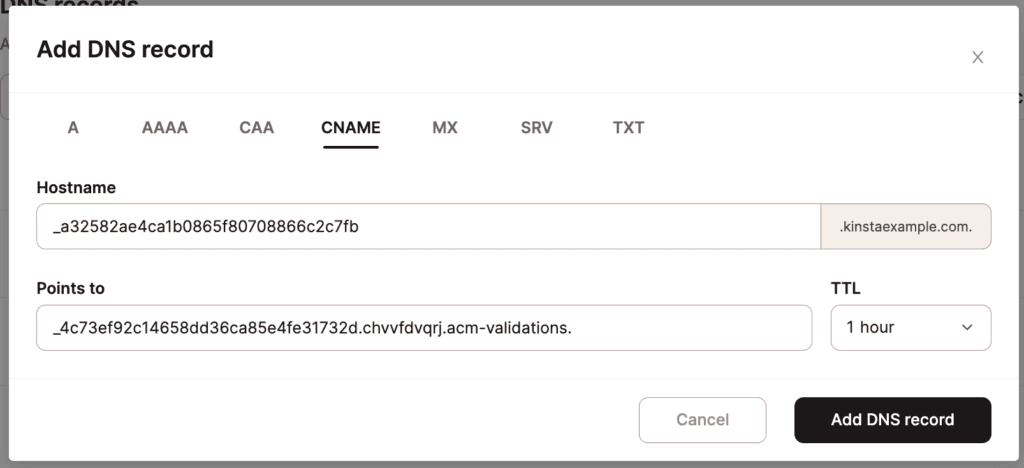

- Klicke auf DNS-Eintrag hinzufügen, wähle die Registerkarte CNAME und gehe wie folgt vor:

- Hostname: Verwende den CNAME-Namen von CloudFront.

- Zeigt auf: Verwende den CNAME-Wert von CloudFront

- Klicke auf DNS-Eintrag hinzufügen.

Hinweis: Je nach TTL-Einstellung deines DNS-Eintrags kann es einige Minuten bis Stunden dauern, bis sich der DNS-Eintrag verbreitet.

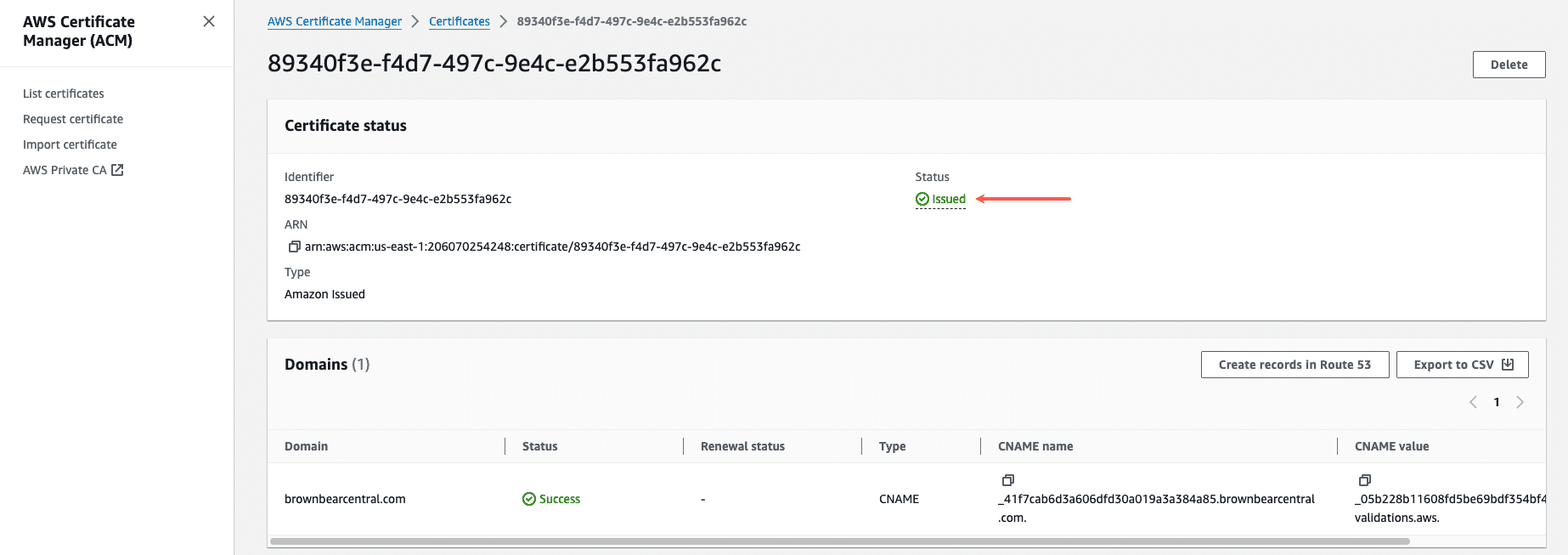

Sobald sich der CNAME-Eintrag verbreitet hat und validiert wurde, ändert sich der Status des SSL-Zertifikats von „Ausstehend“ auf „Ausgestellt“.

Dein neues SSL-Zertifikat ist bereit, mit deiner neuen CloudFront-Distribution verwendet zu werden, und du kannst jetzt mit der Einrichtung beginnen.

CloudFront-Zone konfigurieren und bereitstellen

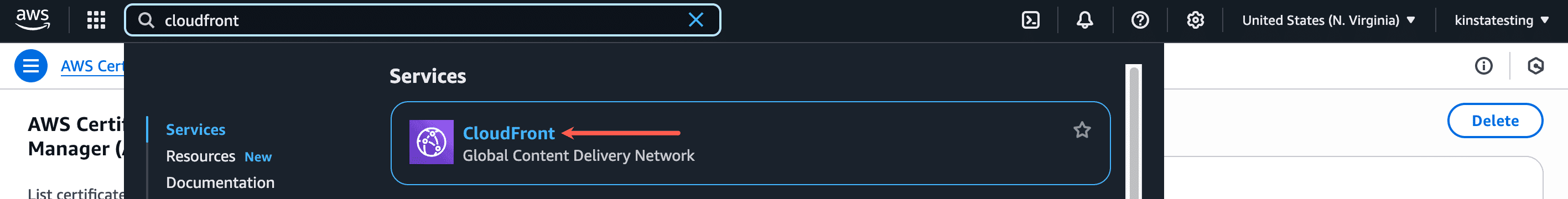

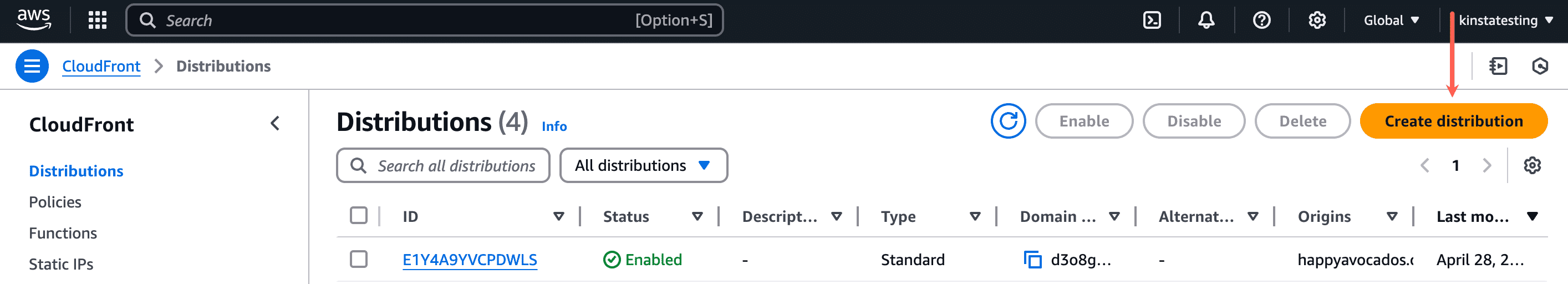

Im nächsten Schritt musst du eine CloudFront-Zone konfigurieren und bereitstellen. Suche in deinem AWS-Konto über das Suchfeld in der Menüleiste nach „Cloudfront“ und klicke unter Services auf CloudFront.

Klicke unter Verteilungen auf Verteilung erstellen.

Auf der Seite Verteilung erstellen kannst du die Details für eine neue CloudFront-Zone konfigurieren. Wir empfehlen die folgende Konfiguration für maximale Kompatibilität mit der Cloudflare-Integration von Kinsta:

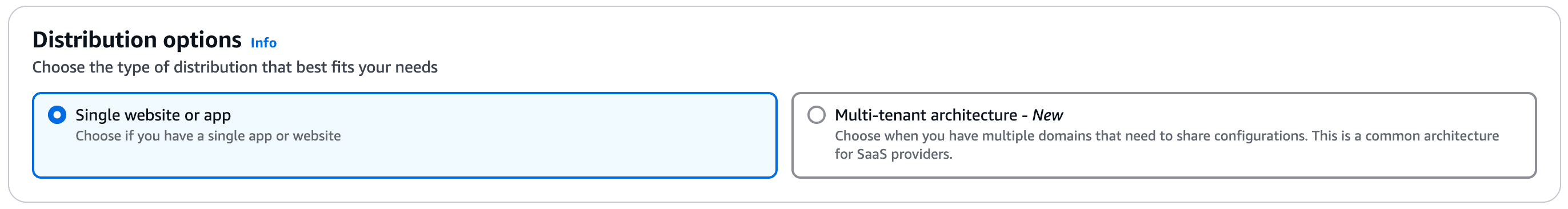

Verteilungsoptionen

Wähle Einzelne Website oder App.

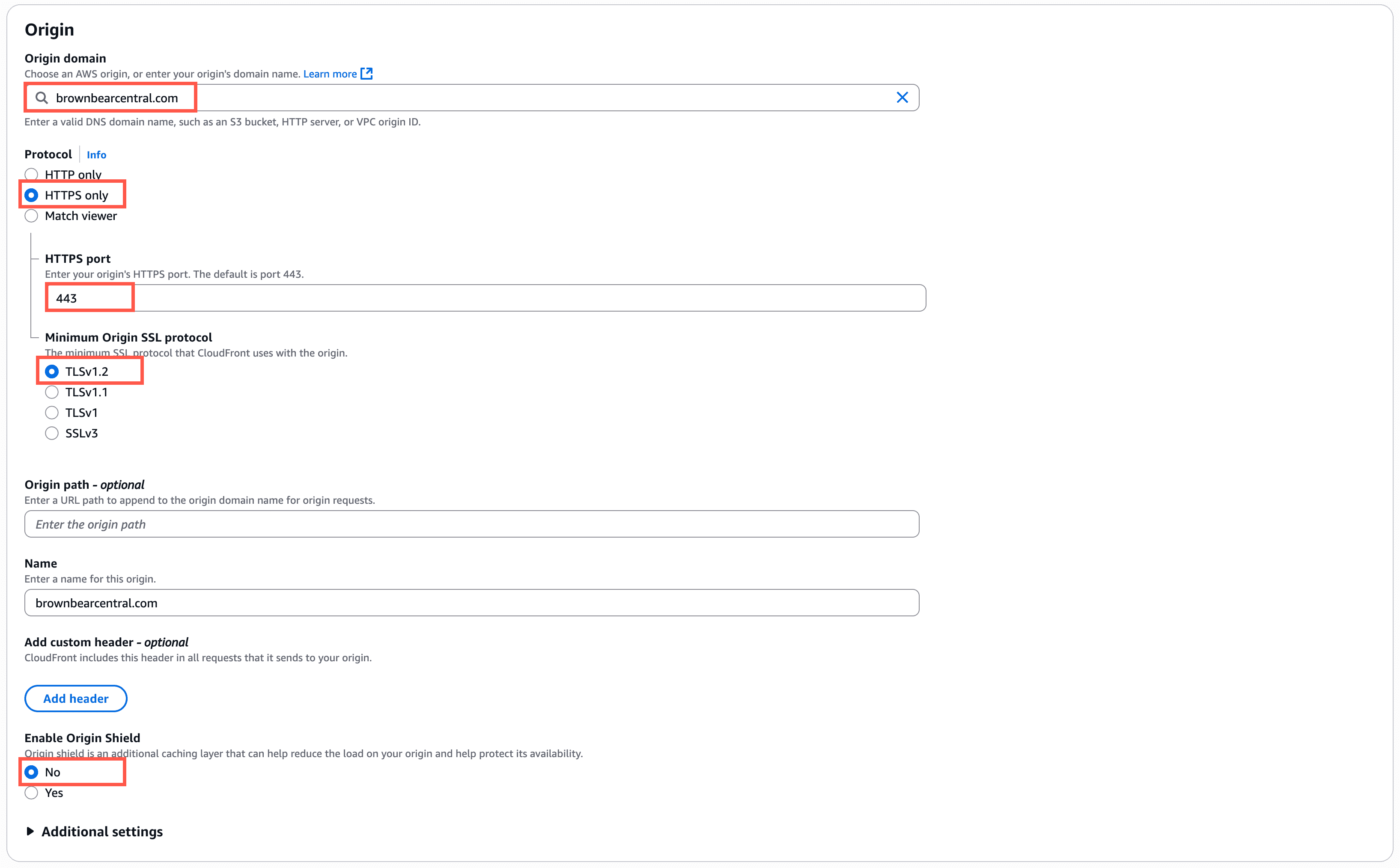

Herkunft

Empfohlene Herkunft-Einstellungen:

- Herkunft-Domain: Die primäre Domain deiner Website (in unserem Beispiel hier: brownbearcentral.com). CloudFront akzeptiert keine IP-Adresse als Herkunft, daher musst du in diesem Feld die primäre Domain deiner Website angeben.

Die folgenden 3 Felder erscheinen, sobald du deine Herkunft-Domain eingegeben hast:- Protokoll: Nur HTTPS

- HTTPS-Port: 443

- Minimum Herkunft-SSL-Protokoll: TLSv1.2

Hinweis: Kinsta verwendet derzeit TLS v1.3 für alle SSL-Zertifikate, um hohe Sicherheit und Kompatibilität mit allen wichtigen Browsern zu gewährleisten. Da es sich bei dieser Einstellung um die minimale TLS-Version handelt, ist TLS v1.2 für die Kompatibilität mit Kinsta ausreichend. Wenn du TLS v1.2 benötigst, wende dich bitte an unser Support-Team, um Hilfe zu erhalten.

- Herkunftspfad: Lass dies leer.

- Name: Du kannst hier einen benutzerdefinierten Namen für die Herkunft eingeben, aber er ist nicht erforderlich.

- Herkunftsschutz aktivieren: Nein.

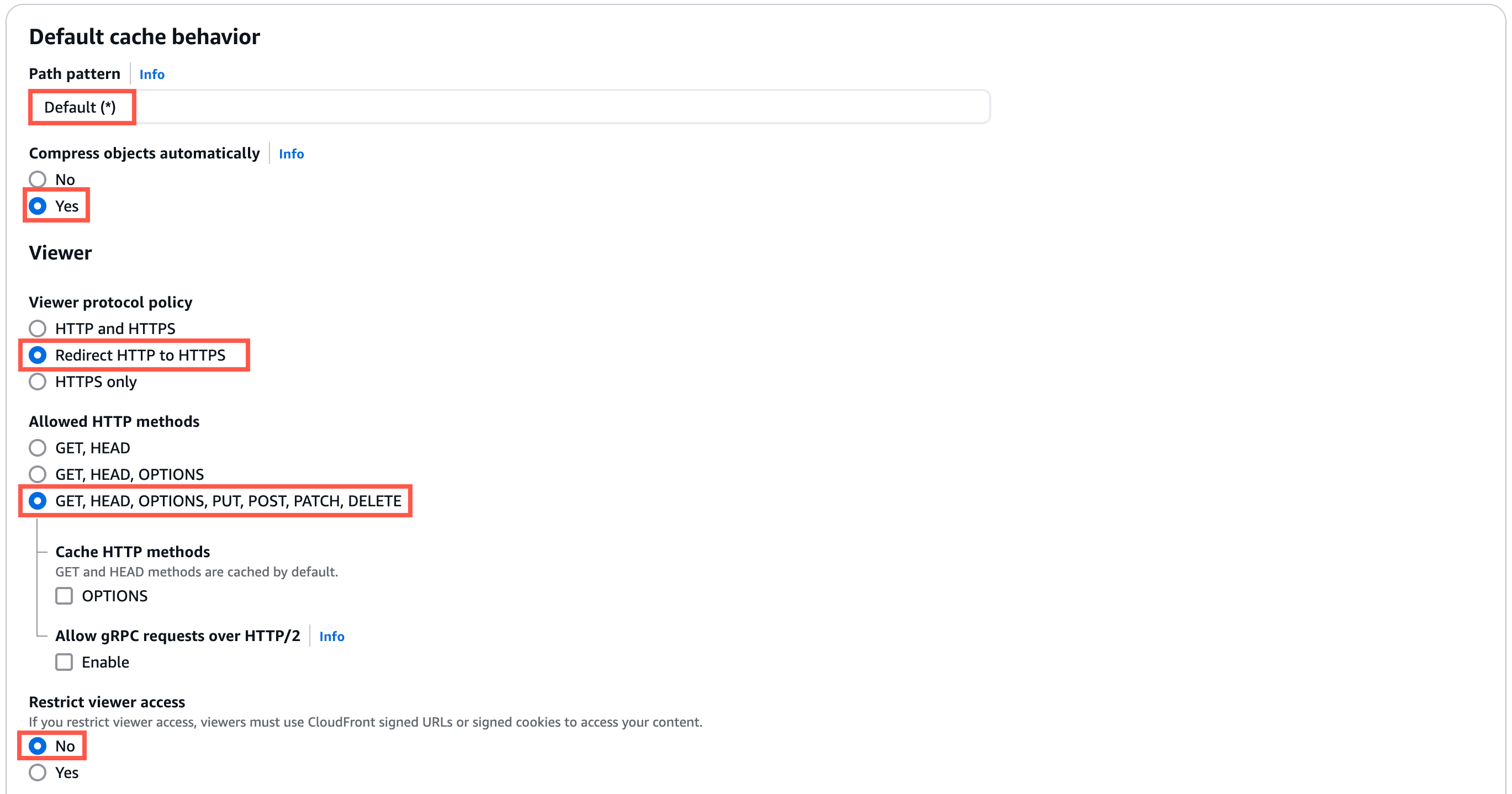

Standard-Cache-Verhalten

Während du die Einstellungen für das Cache-Verhalten konfigurierst, musst du zwei CloudFront-Richtlinien erstellen: die Cache-Richtlinie und die Anfrage-Richtlinie.

Empfohlene Einstellungen für den Abschnitt „Standard-Cache-Verhalten„:

- Pfadmuster: Standard (*).

- Objekte automatisch komprimieren: Ja.

- Protokoll-Richtlinie für den Viewer: HTTP auf HTTPS umleiten.

- Erlaubte HTTP-Methoden: GET, HEAD, OPTIONS, PUT, POST, PATCH, DELETE.

- Viewer-Zugriff einschränken: Nein.

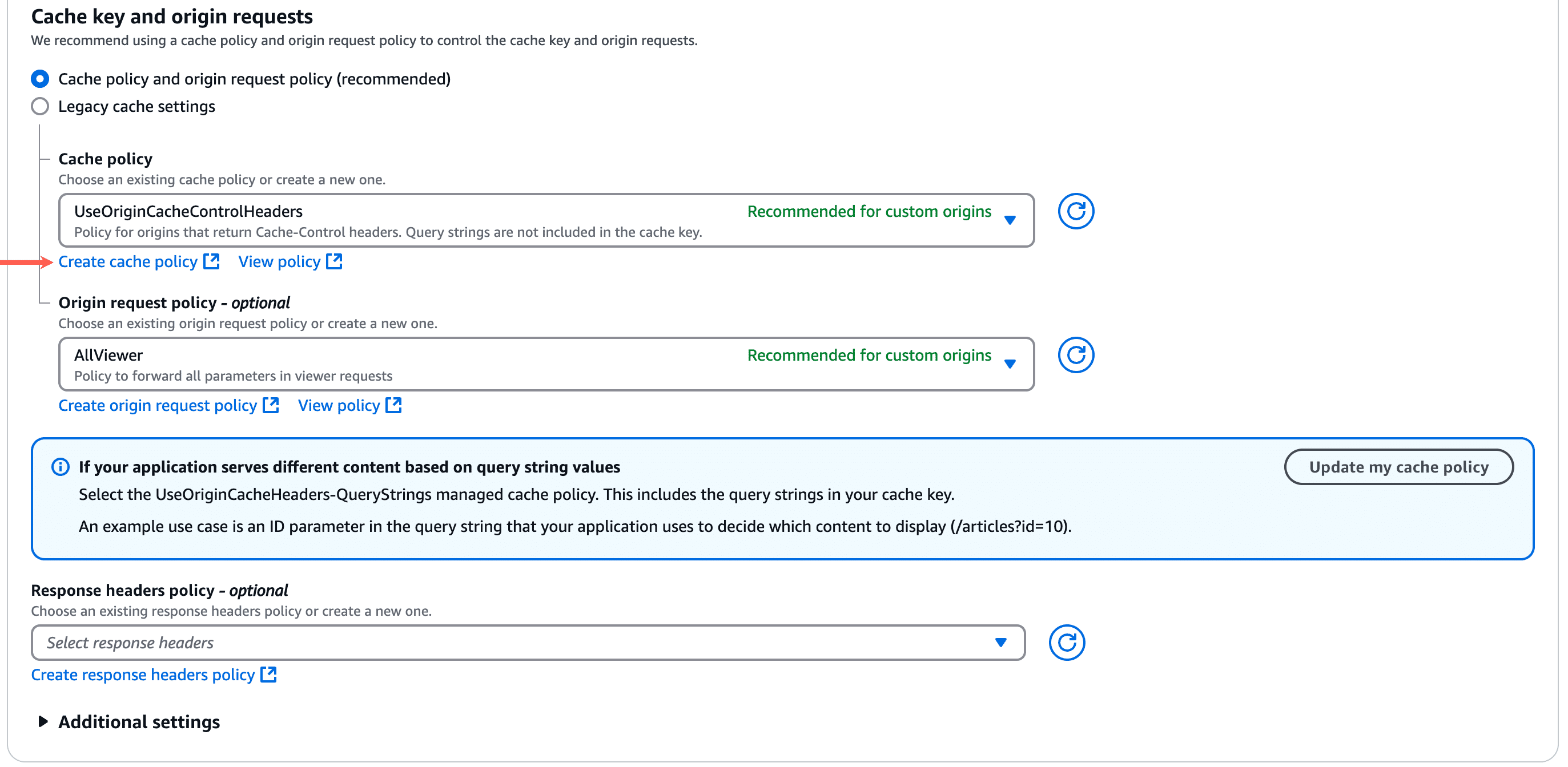

- Cache-Schlüssel und Ursprungsanfragen: Cache-Richtlinie und Richtlinie für Herkunftsanfragen.

- Cache-Richtlinie: Wähle deine neue benutzerdefinierte Cache-Richtlinie aus (siehe Schritte zum Erstellen unten).

- Richtlinie für Ursprungsanfragen: Wähle deine neue benutzerdefinierte Richtlinie für Ursprungsanfragen aus (siehe die Schritte zum Erstellen unten).

So erstellst du eine CloudFront-Cache-Richtlinie

Im Abschnitt Cache-Richtlinie klickst du auf Cache-Richtlinie erstellen. Dadurch wird die Seite zur Erstellung der Cache-Richtlinie in einem neuen Tab in deinem Browser geöffnet.

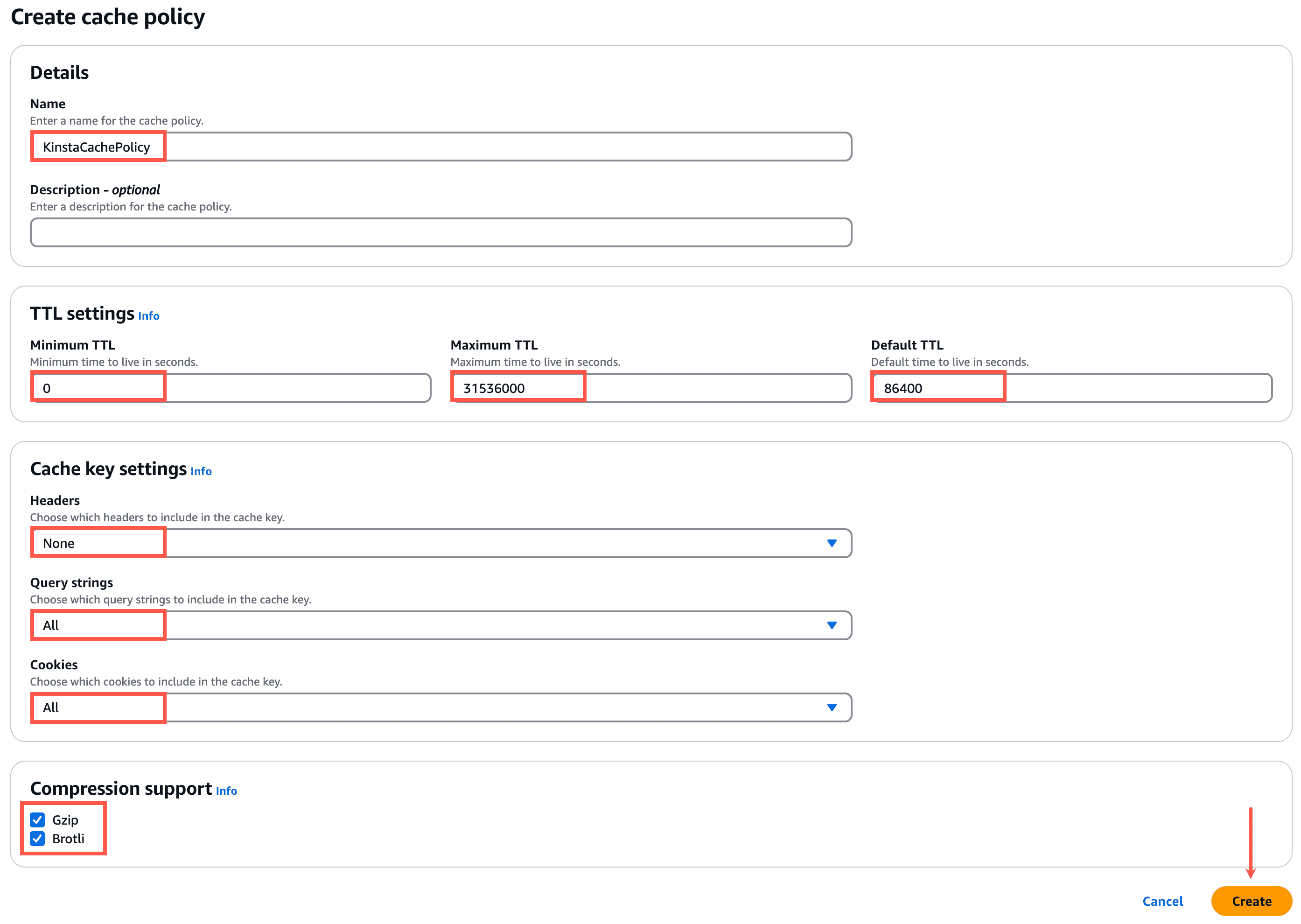

Gib im Abschnitt Details einen Namen (z. B. KinstaCachePolicy) für die Cache-Richtlinie an.

Verwende im Abschnitt TTL-Einstellungen die folgenden Einstellungen:

- Minimale TTL: 0

- Maximale TTL: 31536000

- Standard-TTL: 86400

Verwende im Abschnitt Cache-Schlüssel-Einstellungen die folgenden Einstellungen:

- Kopfzeilen: Keine

- Abfragezeichenfolgen: Alle

- Cookies: Alle

Wähle im Abschnitt Komprimierungsunterstützung Gzip und Brotli aus und klicke dann auf Erstellen.

Schließe diese Browser-Registerkarte und kehre zu der Registerkarte zurück, in der du deine neue CloudFront-Verteilung erstellst.

Klicke auf die Schaltfläche Aktualisieren neben dem Dropdown-Menü Cache-Richtlinie und wähle deine neue benutzerdefinierte Cache-Richtlinie im Dropdown-Menü aus.

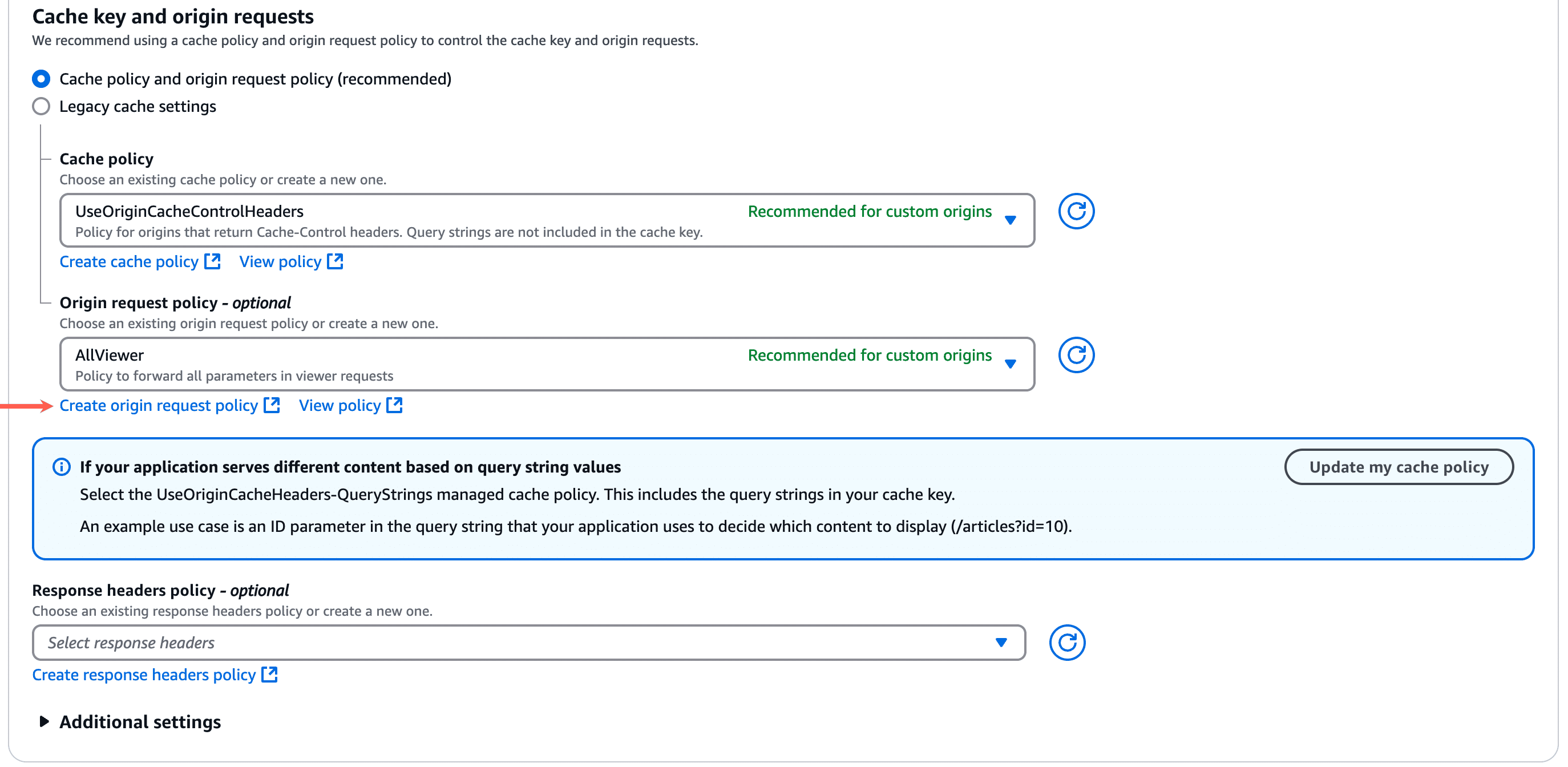

So erstellst du eine CloudFront-Richtlinie für Ursprungsanfragen

Klicke im Abschnitt Richtlinie für Ursprungsanfragen auf Richtlinie für Ursprungsanfragen erstellen. Dadurch wird die Seite Richtlinie für Ursprungsanfragen erstellen in einem neuen Tab in deinem Browser geöffnet.

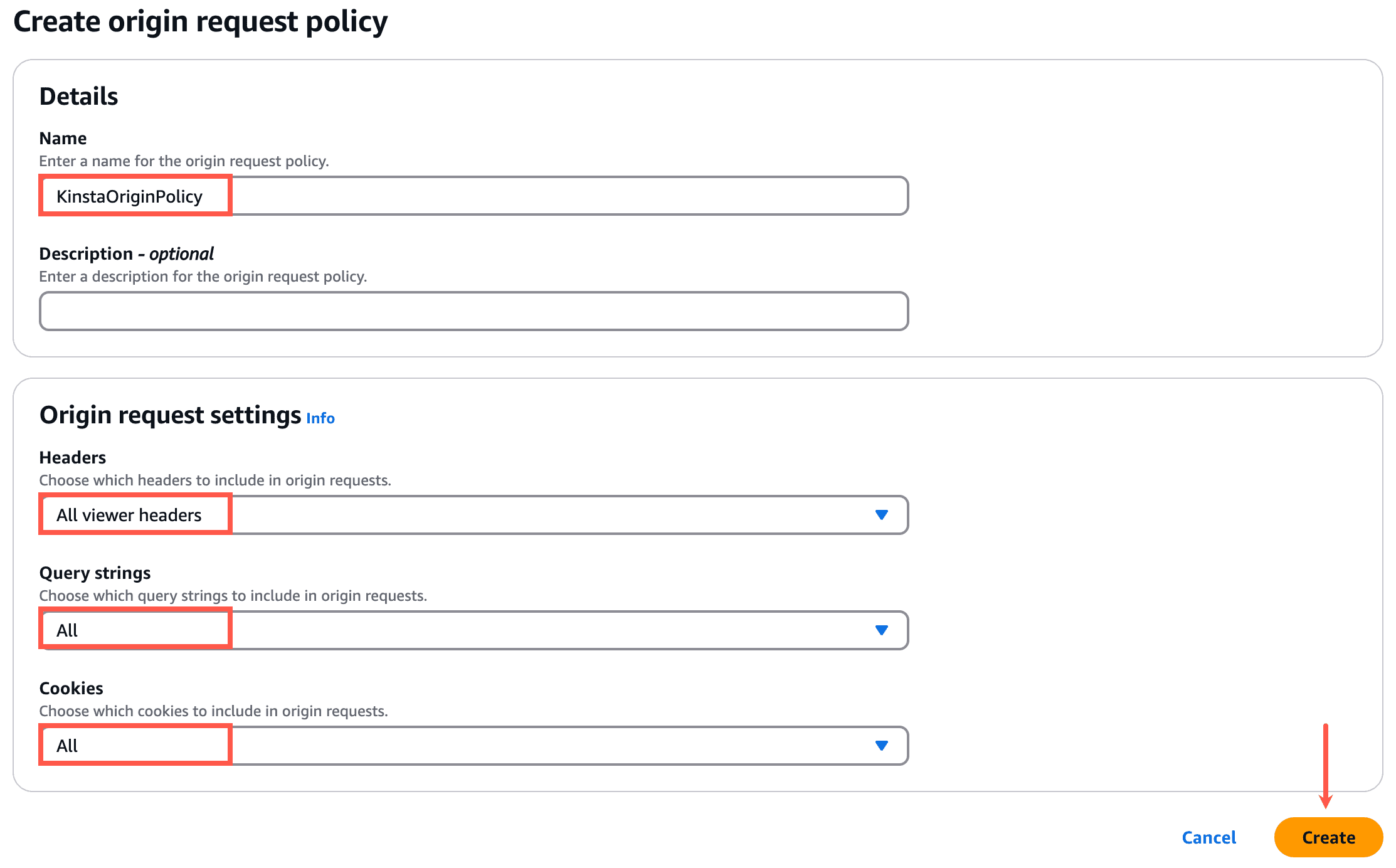

Gib im Abschnitt Details einen Namen (z. B. KinstaOriginPolicy) für die Herkunftsanforderungsrichtlinie an.

Wähle im Abschnitt Einstellungen für Herkunftsanfragen Folgendes aus:

- Kopfzeilen: Alle Viewer-Kopfzeilen

- Abfragezeichenfolgen: Alle

- Cookies: Alle

Klicke auf Erstellen, um die Anfragerichtlinie abzuschließen.

Schließe diese Browser-Registerkarte und kehre zu der Registerkarte zurück, auf der du deine neue CloudFront-Verteilung erstellst.

Klicke auf die Schaltfläche „Aktualisieren“ neben dem Dropdown-Menü „Richtlinie für Herkunftsanfragen“ und wähle deine neue benutzerdefinierte Richtlinie für Herkunftsanfragen im Dropdown-Menü aus.

Funktionszuordnungen

Wir empfehlen, keine Funktionszuordnungen festzulegen. Damit kannst du AWS Lambda Serverless-Funktionen verschiedenen Auslösern innerhalb des Anfrage-Lebenszyklus zuordnen (z. B. Viewer-Anfrage, Viewer-Antwort, Ursprungsanfrage usw.).

Es ist zwar möglich, Funktionszuordnungen zusammen mit dem CDN von Kinsta zu verwenden, aber es gibt einige Szenarien, in denen eine Lambda-Funktion mit dem CDN von Kinsta in Konflikt geraten kann. Wenn du benutzerdefinierte Lambda-Funktionen auf deiner Website verwenden möchtest, empfehlen wir dir, mit einem Entwickler zusammenzuarbeiten, um eventuell auftretende Probleme zu lösen.

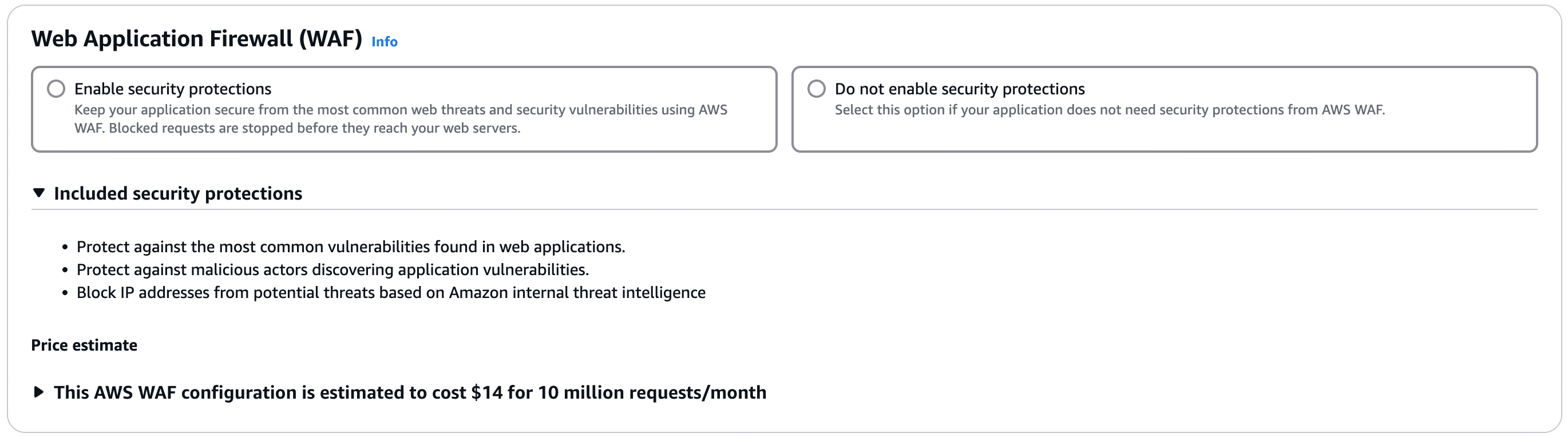

Web Application Firewall (WAF)

Wähle die gewünschte Option. Wenn du Sicherheitsvorkehrungen aktivierst, entstehen dir zusätzliche Kosten bei AWS.

Einstellungen

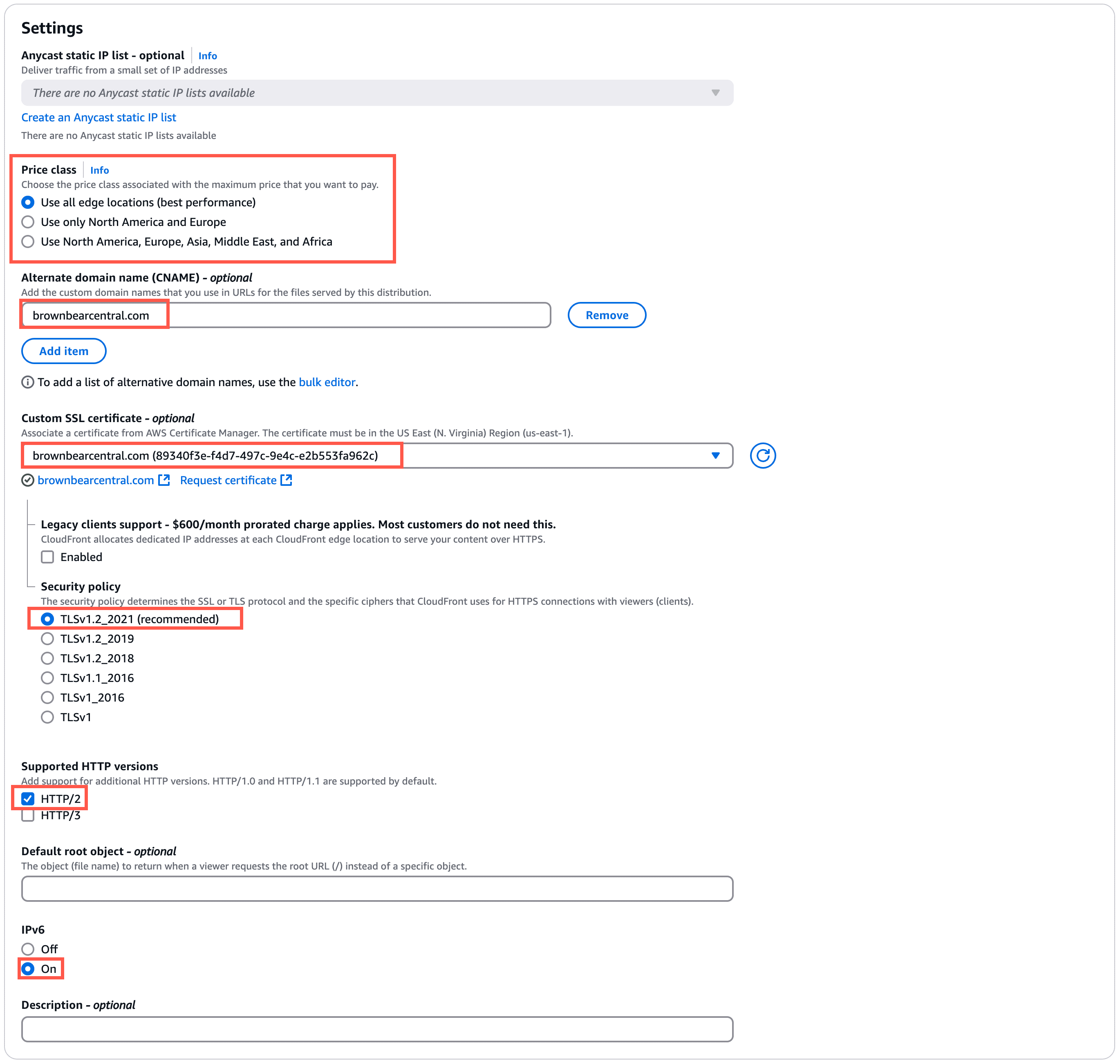

Empfohlene Konfiguration für den Abschnitt Einstellungen:

- Preisklasse: Wähle die CloudFront-Regionen aus, die du für deine Website verwenden möchtest.

- Alternativer Domainname: Klicke auf Element hinzufügen und gib die benutzerdefinierte Domain an (die primäre Domain deiner Website bei Kinsta).

- Benutzerdefiniertes SSL-Zertifikat: Wähle das benutzerdefinierte SSL-Zertifikat aus, das du zu Beginn dieses Lernprogramms erstellt hast.

Nachdem du das benutzerdefinierte SSL-Zertifikat ausgewählt hast, siehst du einige zusätzliche Optionen:- Unterstützung älterer Clients: Lass diese Option unmarkiert/deaktiviert.

- Sicherheitsrichtlinie: TLSv1.2_2021

- Unterstützte HTTP-Versionen: HTTP/2

- IPv6: Ein

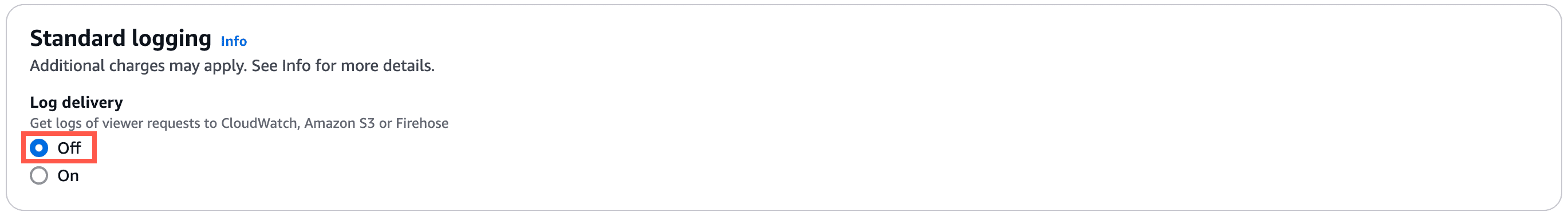

Standard-Protokollierung

Dies sollte auf Aus gesetzt werden.

Klicke auf Verteilung erstellen, um die Erstellung deiner neuen CloudFront-Zone abzuschließen.

Fehlersuche bei häufigen CloudFront-Problemen

502-Fehler

Wenn du nach der Erstellung deiner CloudFront-Verteilung 502-Fehler auf deiner Website siehst, überprüfe die Origin-Domain in deinen Origin-Einstellungen. Dies muss die kinsta.cloud-Domain deiner Website sein, nicht deine Live-Domain.

Änderungen werden nicht auf deiner Website angezeigt

Wenn du deine Website so einrichtest, dass sie CloudFront nutzt, entsteht eine zusätzliche Cache-Ebene, die du jedes Mal leeren musst, wenn du den Cache leeren willst. Wenn du Probleme hast, Änderungen auf deiner Website zu sehen, oder wenn sich ein Plugin nach der Installation oder Neuinstallation nicht wie erwartet verhält, solltest du den Cache auf allen Ebenen löschen, einschließlich:

- Plugins (falls zutreffend)

- Themes (falls zutreffend)

- Website-/Server-Cache bei Kinsta (entweder von MyKinsta oder dem Kinsta MU-Plugin)

- Cache bei CloudFront (Hierfür musst du Objekte ungültig machen. Wenn du /* für den Objektpfad zum Ungültigmachen verwendest, wird der gesamte Cache gelöscht.)

- Browser-Cache

Durch Fehlalarm blockierte IP-Adresse

Wenn du DDoS-Abwehr oder Bot-Erkennung bei CloudFront aktiviert hast und du oder ein Besucher deiner Website fälschlicherweise blockiert wird, kann das an einem False Positive liegen. In diesem Fall musst du sowohl mit dem AWS-Support als auch mit dem Kinsta-Support zusammenarbeiten, um herauszufinden, wo die Blockierung auftritt.

HTTP-HTTPS-Umleitungsschleifen

Wenn HTTP-zu-HTTPS-Weiterleitungsschleifen auftreten, stelle sicher, dass das Protokoll in deinen CloudFront Herkunfts-Einstellungen für deine Domain auf „Nur HTTPS“ eingestellt ist.

IP-Geolocation-Umleitungen funktionieren nicht richtig

Der Page Cache, der bei CloudFront standardmäßig aktiviert ist, kann die IP-Geolocation-Weiterleitungen, die du bei Kinsta eingestellt hast, beeinträchtigen. In diesem Fall musst du das Caching bei CloudFront deaktivieren oder deine Cache-Richtlinie so konfigurieren, dass nur die Dateien gecached werden, die nicht für einen bestimmten Standort bestimmt sind. Wenn du bei der Einrichtung Probleme hast, empfehlen wir dir, mit einem Entwickler zusammenzuarbeiten, um deine eigene Cache-Richtlinie zu konfigurieren.

Anmeldung im WordPress Dashboard nicht möglich

Der Login funktioniert nicht ohne POST-Unterstützung. Auch andere Funktionen auf der Website können betroffen sein. Stelle sicher, dass die erlaubten HTTP-Methoden unter Standard-Cache-Verhalten auf GET, HEAD, OPTIONS, PUT, POST, PATCH und DELETE eingestellt sind.

Erweiterte Einstellungen und Kompatibilität

Beschränkung des Betrachterzugriffs mit signierten URLs und signierten Cookies

Einige Optionen, wie z. B. die Beschränkung des Zugriffs auf Dateien auf benutzerdefinierten Ursprüngen, funktionieren möglicherweise nicht, da Cloudflare statische Anfragen immer zwischenspeichert.