WordPress alimente plus de 43,6 % du web, ce qui en fait une cible de choix pour les cyberattaques. Avec des milliers d’extensions et de thèmes, des vulnérabilités sont constamment découvertes et exploitées.

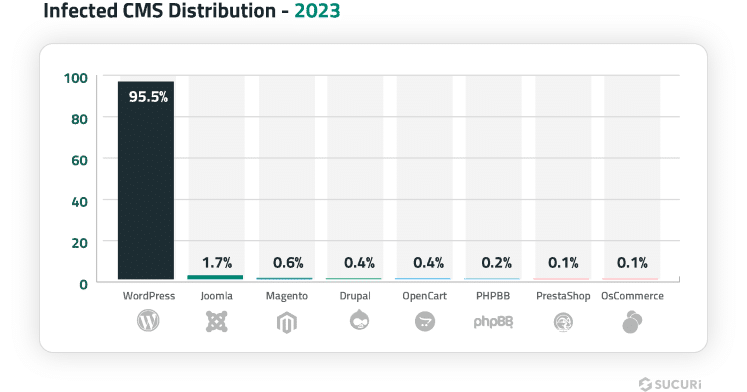

En 2023, une étude de Sucuri a révélé que 95,5 % de toutes les infections détectées concernaient des sites WordPress – contre 83 % en 2017. Bien que d’autres plateformes CMS comme Joomla (1,7 %) et Magento (0,6 %) présentent également des risques de sécurité, WordPress domine à la fois en termes d’utilisation et d’attaques.

L’une des principales raisons est l’obsolescence des logiciels. Selon Sucuri :

- 39.1 % des sites CMS piratés utilisaient des versions obsolètes au moment de l’infection.

- 13.97 % des sites compromis avaient au moins une extension ou un thème vulnérable, ce qui fait des extensions et des thèmes les maillons les plus faibles.

- 49.21 % des sites infectés contenaient des portes dérobées, telles que de fausses extensions ou des utilisateurs administrateurs injectés, permettant aux pirates de récupérer l’accès même après le nettoyage.

La bonne nouvelle, c’est que WordPress s’est considérablement amélioré ces dernières années. Des fonctionnalités telles que les mises à jour automatiques ont contribué à réduire les vulnérabilités dans le cœur du CMS. Toutefois, les mauvaises pratiques en matière de sécurité – telles que l’utilisation d’extensions nulled, de mots de passe faibles et de thèmes obsolètes – continuent de mettre les sites en danger.

Comme l’indique la documentation du développeur sur la sécurité de WordPress, « la sécurité n’est pas une question de systèmes parfaitement sécurisés »

La sécurité n’est pas une question de systèmes parfaitement sécurisés. Une telle chose serait peu pratique, voire impossible à maintenir. En revanche, la sécurité consiste à réduire les risques, et non à les éliminer. Il s’agit d’utiliser les contrôles appropriés dont vous disposez, dans les limites du raisonnable, afin d’améliorer votre position générale et de réduire les chances de devenir une cible.

Compte tenu de ce qui précède, la vraie question est la suivante : Comment pouvez-vous éviter ces risques ? Bien qu’aucun système ne soit sûr à 100 %, le choix du bon fournisseur d’hébergement est l’un des moyens les plus efficaces de protéger votre site.

Passons maintenant en revue les moyens les plus efficaces de sécuriser votre site WordPress et d’éviter les piratages.

1. Investir dans un hébergement WordPress sécurisé

Un site WordPress sécurisé commence par un fournisseur d’hébergement sécurisé. Quel que soit le nombre d’extensions de sécurité que vous installez ou le soin que vous apportez à la gestion des mises à jour, votre site est en danger si votre environnement d’hébergement est vulnérable.

De nombreux propriétaires de sites web se concentrent sur le verrouillage de WordPress lui-même, mais négligent souvent l’endroit où leur site est hébergé.

Un environnement d’hébergement médiocre vous expose à des attaques DDoS, à des infections par des logiciels malveillants, à des pare-feu déficients et à des logiciels de serveur obsolètes, autant d’éléments que les pirates informatiques exploitent activement. En revanche, un hébergeur WordPress sécurisé vous décharge d’une grande partie du fardeau de la sécurité en bloquant de manière proactive le trafic malveillant, en recherchant les menaces et en appliquant automatiquement les correctifs de sécurité.

Une plateforme d’hébergement bien protégée doit comprendre les éléments suivants

- Pare-feu de niveau entreprise et une protection DDoS pour filtrer le trafic nuisible avant qu’il n’atteigne votre site.

- Analyse et la suppression automatisées des logiciels malveillants pour détecter les infections avant qu’elles ne se propagent.

- Isolation sécurisée des serveurs, de sorte que si un site est compromis, cela n’affecte pas les autres.

- Mises à jour et correctifs automatiques des logiciels, pour que votre environnement serveur soit toujours à jour.

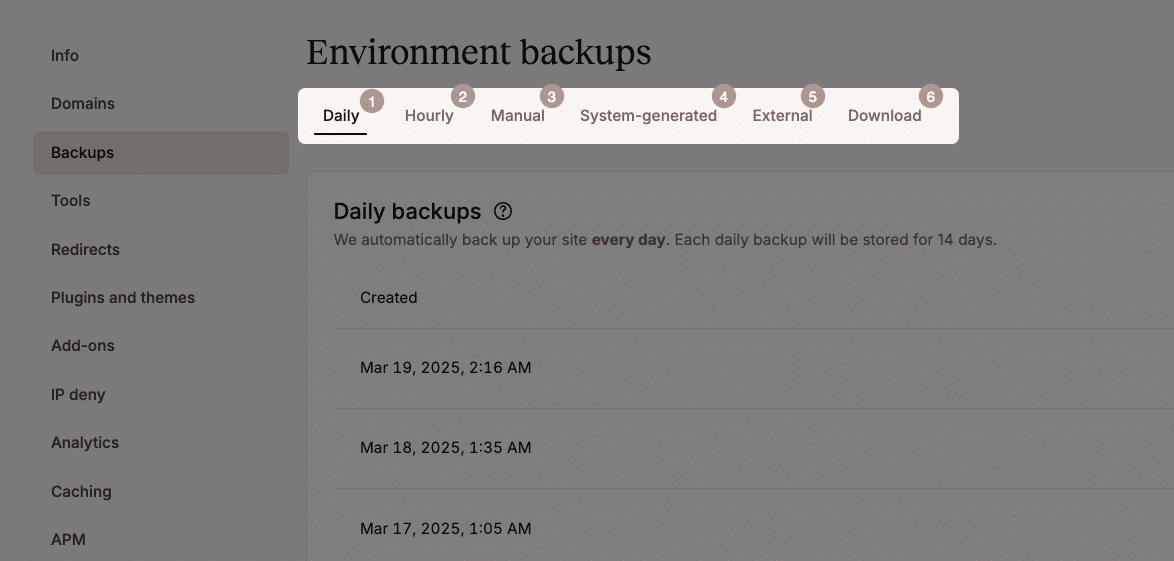

- Sauvegardes quotidiennes et options de retour en arrière, de sorte que même en cas de problème, vous pouvez restaurer votre site instantanément.

La plupart des piratages de WordPress ne sont pas dus à des exploits sophistiqués. Ils se produisent parce que des extensions obsolètes, des mots de passe faibles et une mauvaise sécurité du serveur laissent la porte grande ouverte. Et lorsque les pirates cherchent des faiblesses, ils commencent souvent par le serveur lui-même.

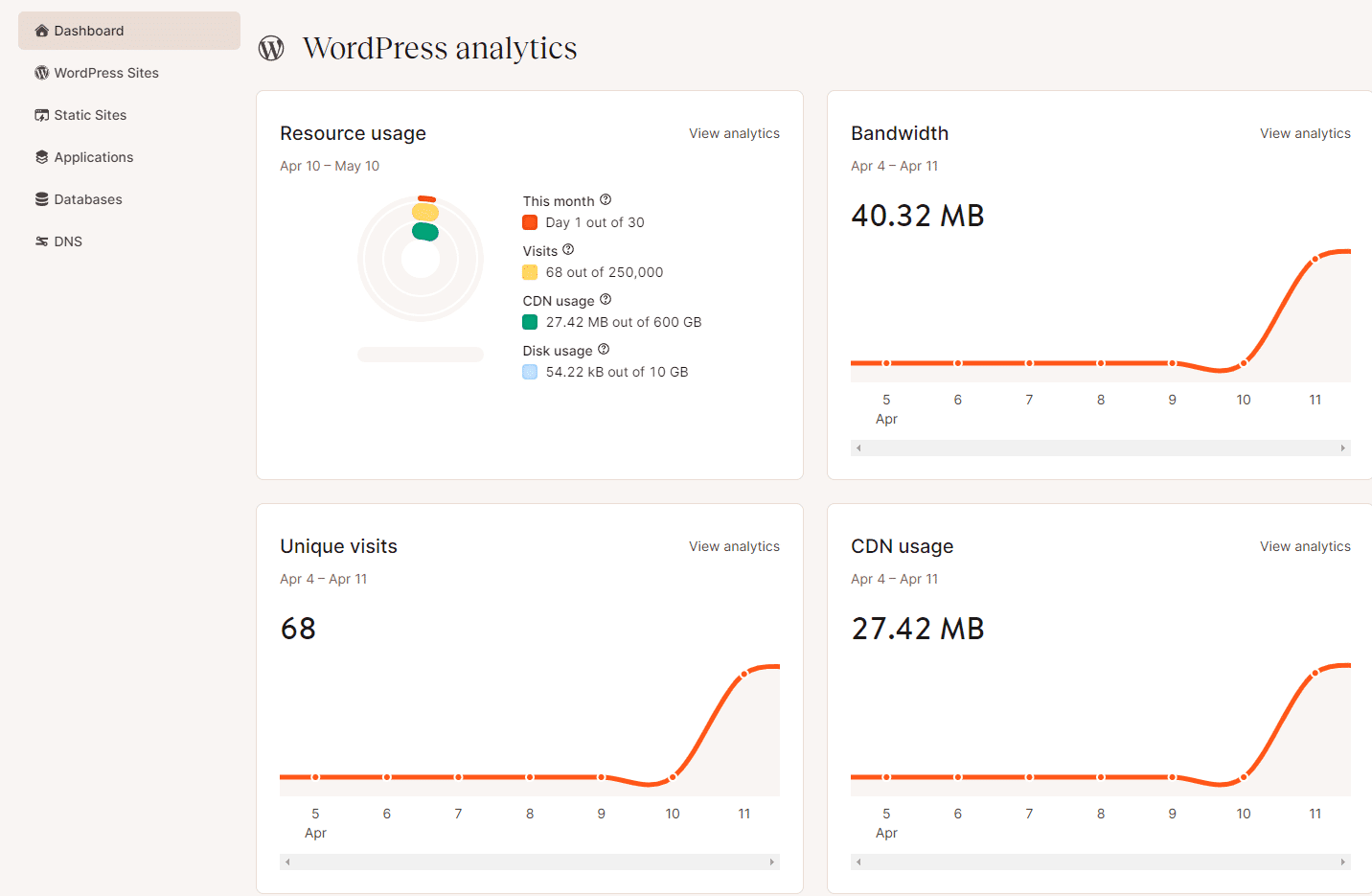

Chez Kinsta, la sécurité est intégrée à l’infrastructure

Dès qu’un site est déployé sur notre plateforme, il bénéficie de protections de sécurité de niveau entreprise qui fonctionnent discrètement en arrière-plan, bloquant le trafic malveillant, stoppant les attaques par force brute et maintenant les logiciels de base à jour sans que les propriétaires de sites n’aient à lever le petit doigt.

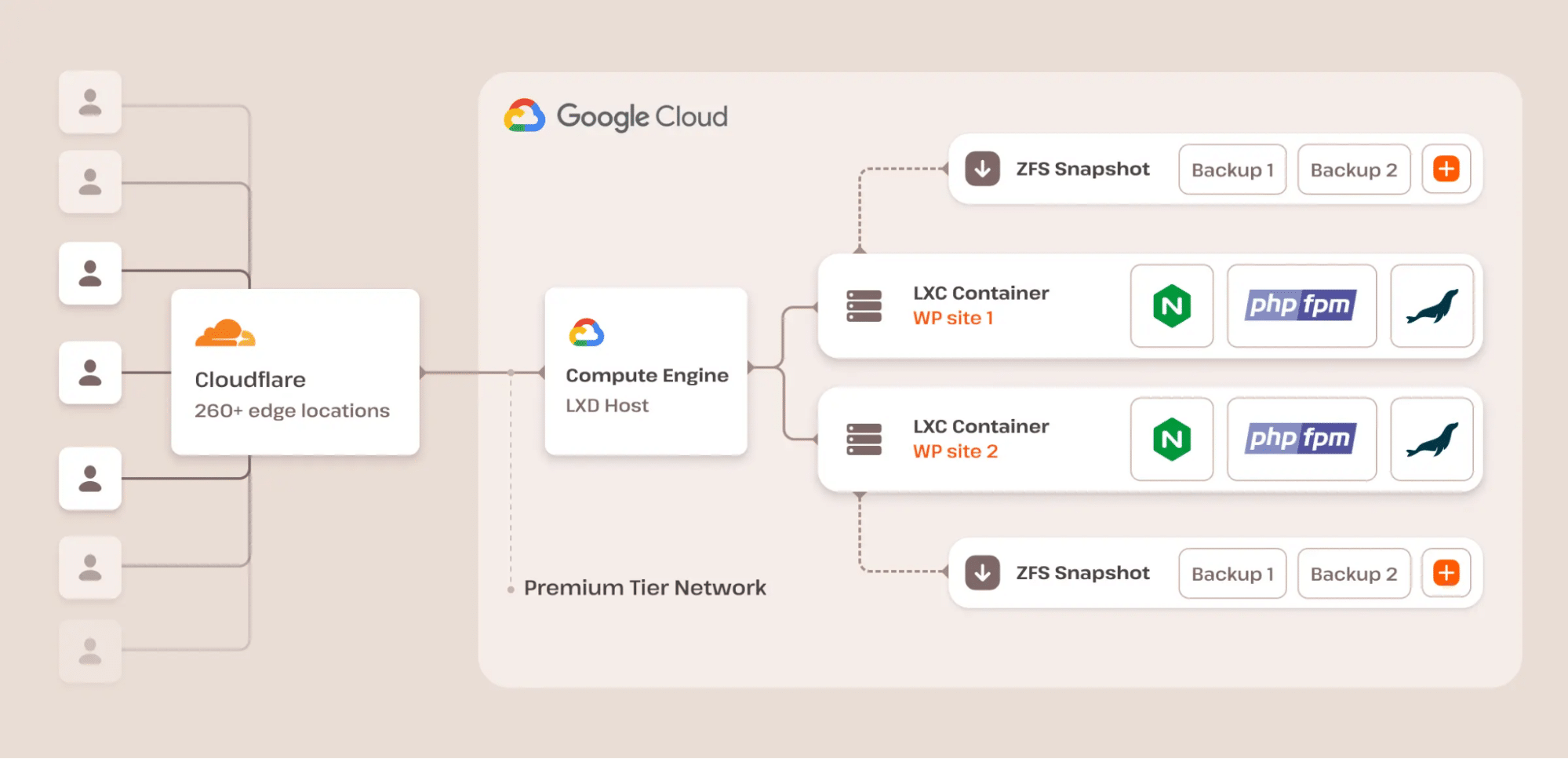

En outre, chaque site est complètement isolé grâce à la technologie des conteneurs Linux, ce qui signifie qu’un site compromis ne peut pas affecter les autres. Ce niveau d’isolation est rarement trouvé dans l’hébergement partagé traditionnel, où plusieurs sites sur le même serveur partagent les ressources et les risques.

Comme le montre notre architecture d’hébergement ci-dessus, tous les sites Kinsta fonctionnent sur le réseau premium de Google Cloud Platform, bénéficiant de plus de 15 ans d’innovations en matière de sécurité de Google, qui protègent également des services tels que Gmail et Search.

En plus des mesures de sécurité robustes déjà mentionnées, Kinsta fournit également :

- Le pare-feu d’entreprise de Cloudflare, qui filtre le trafic nuisible, bloque les robots malveillants et atténue les attaques par force brute avant même qu’elles n’atteignent votre site.

- Une protection contre les attaques DDoS, garantissant que votre site reste en ligne même lorsqu’il est la cible d’attaques massives.

- Mises à jour automatiques pour les extensions et les thèmes, garantissant que votre site reste à jour avec les derniers correctifs de sécurité et les dernières fonctionnalités.

- Cryptage SSL gratuit, protégeant toutes les données échangées entre votre site et vos visiteurs, avec renouvellement automatique des certificats SSL pour éviter les failles de sécurité.

- Sauvegardes automatisées quotidiennes, stockant des instantanés du site complet pendant deux semaines, permettant une restauration instantanée en cas d’attaque ou de perte accidentelle de données.

- Surveillance du temps de fonctionnement en temps réel, avec des contrôles toutes les trois minutes – soit 480 contrôles quotidiens pour détecter les problèmes avant qu’ils ne deviennent majeurs.

- Support 24/7, fournissant une aide en temps réel dans 10 langues à chaque fois que vous en avez besoin, afin de garantir que votre site fonctionne toujours sans problème et en toute sécurité.

La sécurité ne consiste pas seulement à réagir aux menaces, mais aussi à les prévenir avant qu’elles ne se produisent. L’approche de sécurité de Kinsta signifie que les propriétaires de sites WordPress peuvent cesser de s’inquiéter des logiciels malveillants, des attaques DDoS et des vulnérabilités des serveurs, et se concentrer sur ce qui compte : développer leur activité.

2. Utiliser la dernière version de PHP

PHP est l’épine dorsale de votre site WordPress, l’utilisation de la dernière version sur votre serveur est donc essentielle pour la sécurité, la performance et la stabilité.

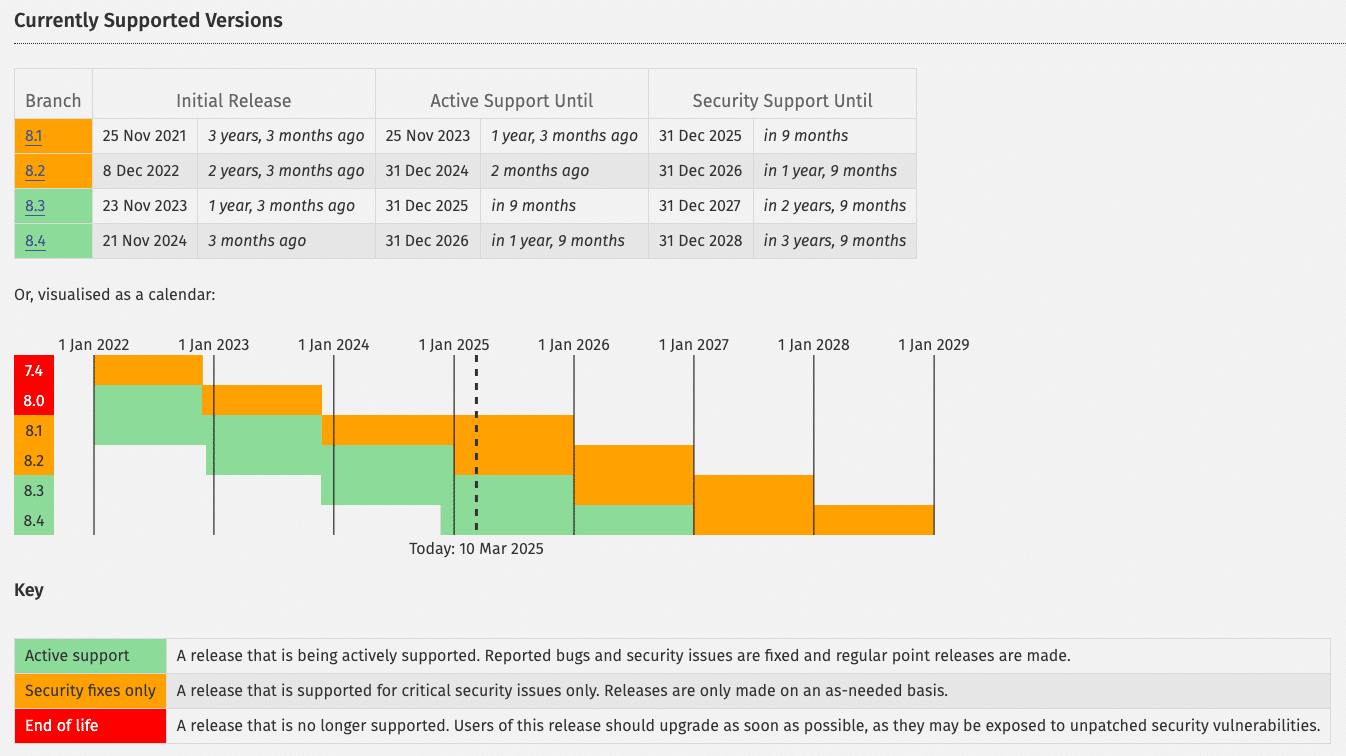

Chaque version majeure de PHP bénéficie d’un support actif pendant deux ans, au cours desquels les failles de sécurité et les bogues sont régulièrement corrigés. Lorsqu’une version atteint la fin de sa durée de vie, elle ne reçoit plus de mises à jour, ce qui expose tout site fonctionnant avec cette version à des failles de sécurité non corrigées.

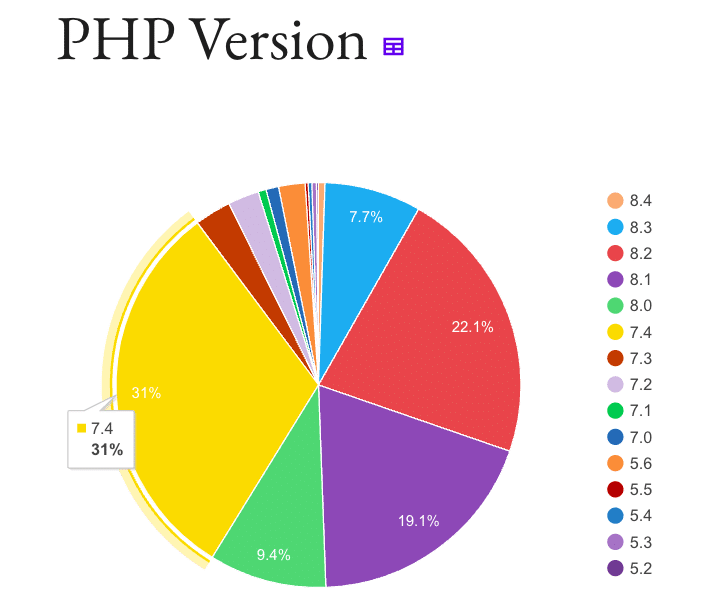

Pourtant, de nombreux sites WordPress utilisent encore des versions obsolètes. Selon la page officielle des statistiques de WordPress, seuls 49,4 % des sites WordPress utilisent PHP 8.1 ou une version plus récente. Cela signifie que plus de la moitié des sites utilisent des versions de PHP qui ne sont plus supportées. En fait, PHP 7.4, qui ne sera plus pris en charge à la fin de l’année 2022, équipe encore 31 % de l’ensemble des sites WordPress. C’est une statistique inquiétante pour la sécurité.

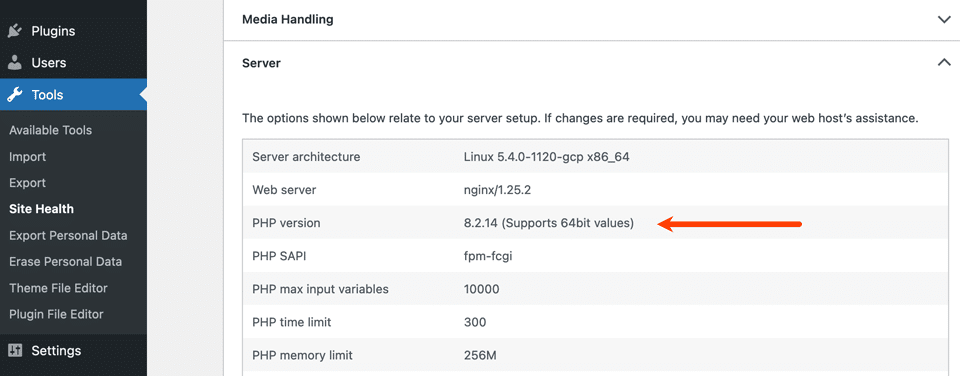

Si vous n’êtes pas sûr de la version PHP utilisée par votre site, vous pouvez la vérifier dans votre tableau de bord d’hébergement ou utiliser l’outil WordPress de santé du site, qui fournit une analyse de sa configuration actuelle.

Chez Kinsta, nous recommandons fortement d’utiliser PHP 8.1 et plus pour une sécurité et des performances optimales. Cependant, nous comprenons qu’une grande partie des utilisateurs de WordPress – environ 40,4% – utilisent encore des versions plus anciennes comme PHP 7.4 et 8.0.

Pour s’assurer que ces utilisateurs puissent continuer à bénéficier de notre environnement d’hébergement sécurisé, nous continuons à supporter ces versions tout en encourageant nos clients à passer à des versions plus récentes.

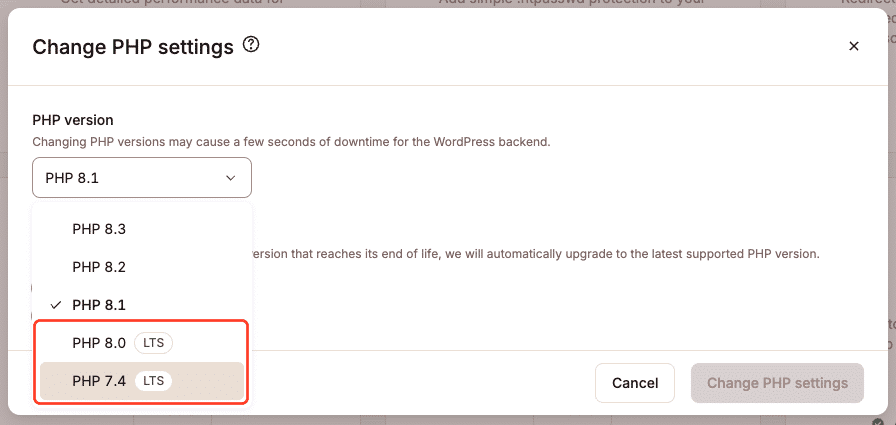

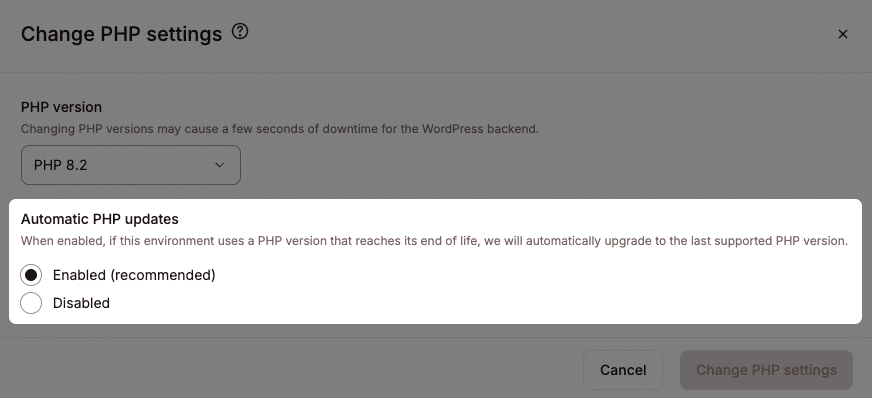

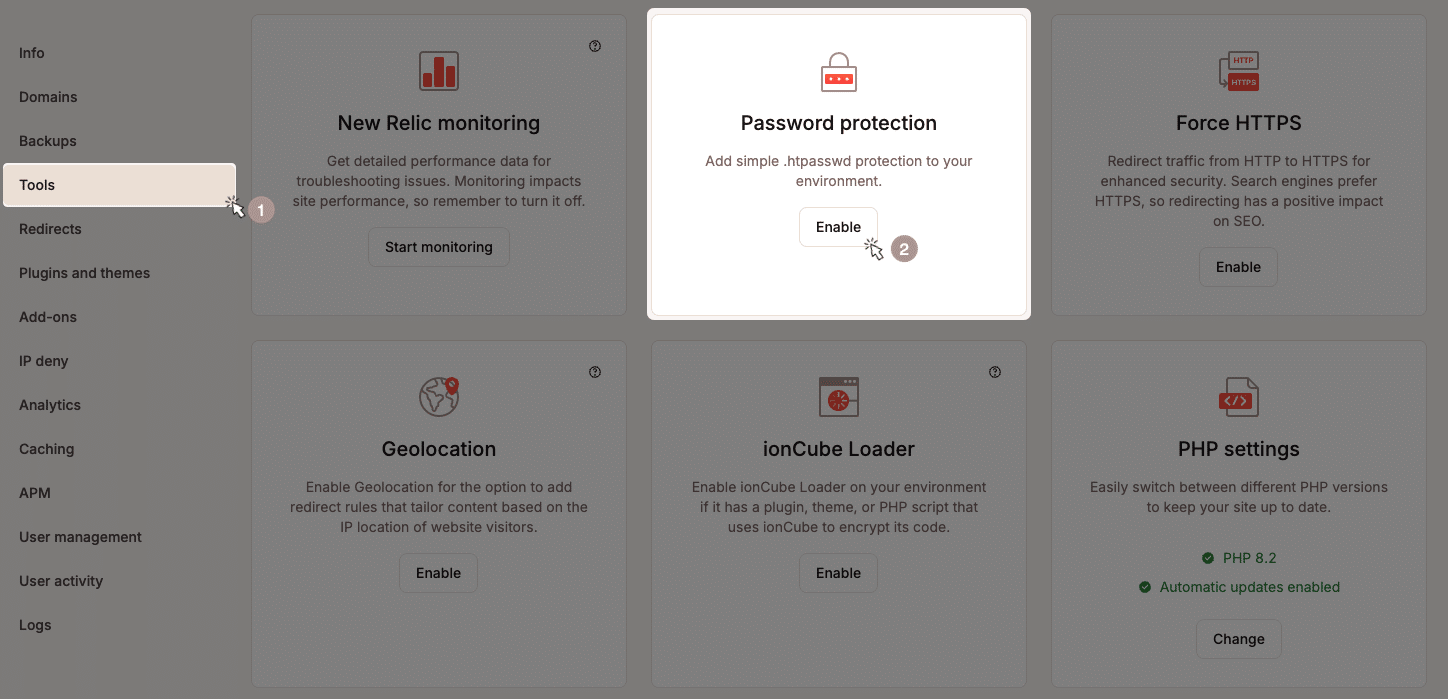

Le passage d’une version de PHP à l’autre se fait sans effort. Dans le tableau de bord MyKinsta, allez simplement dans l’onglet Outils, naviguez vers Réglages PHP, et cliquez sur le bouton Changer pour mettre à jour la version PHP de votre site instantanément.

Pour rendre les choses encore plus faciles, Kinsta propose des mises à jour PHP automatiques. Si votre site fonctionne avec une version de PHP qui arrive en fin de vie, notre système le met automatiquement à jour avec la dernière version supportée. Cela garantit que votre site reste sécurisé et entièrement optimisé sans nécessiter d’intervention manuelle.

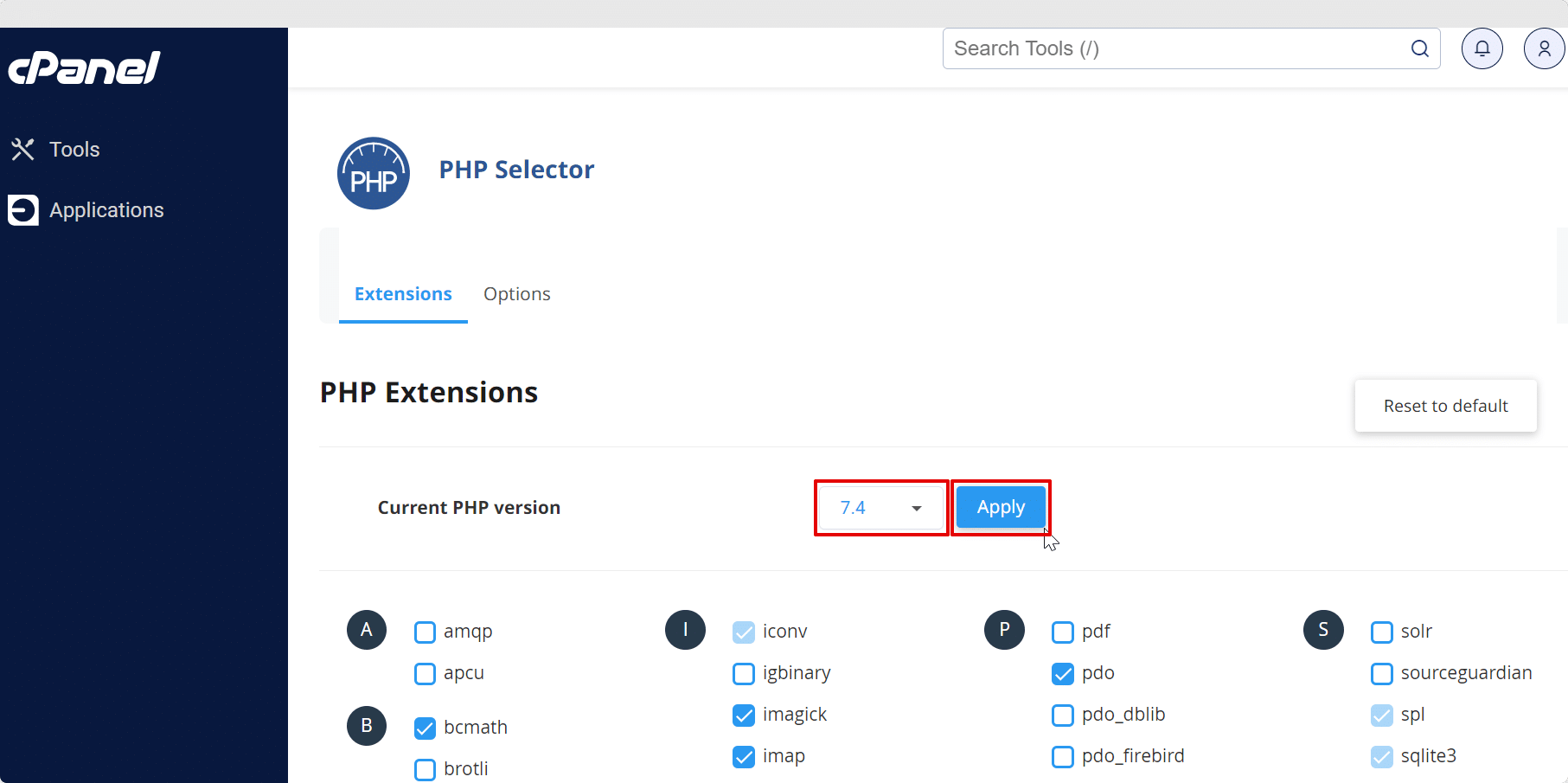

Si vous êtes sur un hébergeur WordPress qui utilise cPanel, vous pouvez généralement changer de version PHP en sélectionnant l’option Select PHP Version dans la catégorie Software.

3. Utiliser toujours la dernière version de WordPress, des plugins et des thèmes

Un autre moyen très important de renforcer la sécurité de WordPress est de toujours le maintenir à jour. Cela inclut le noyau de WordPress, les extensions et les thèmes (à la fois ceux du dépôt de WordPress et les versions premium).

Ces mises à jour ne concernent pas seulement les nouvelles fonctionnalités – elles contiennent souvent des correctifs de sécurité critiques qui corrigent les vulnérabilités avant que les pirates ne puissent les exploiter.

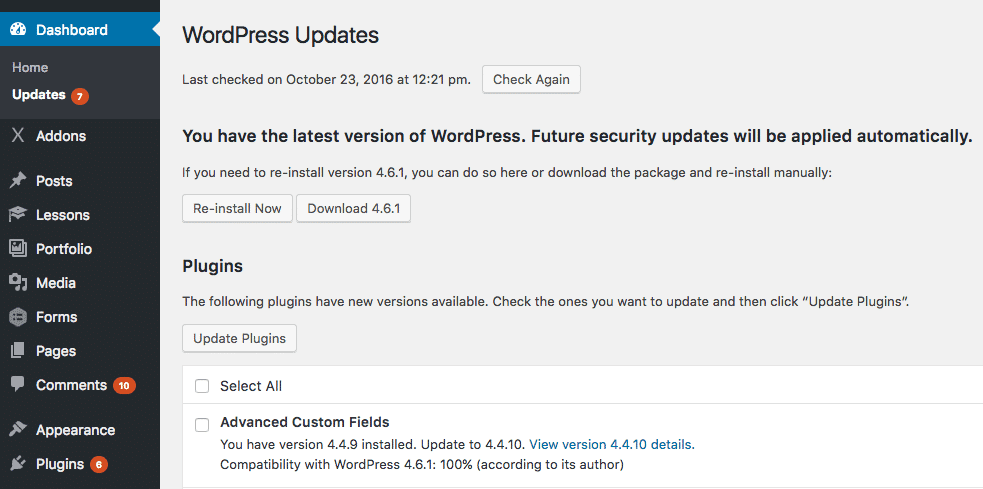

Dans les premières années de WordPress, le logiciel de base était confronté à davantage de menaces de sécurité car les mises à jour n’étaient pas toujours appliquées à temps. WordPress a fait un grand pas vers l’amélioration de la sécurité avec la sortie de la version 3.7, qui a introduit des mises à jour automatiques pour les versions mineures, y compris les mises à jour de sécurité et de maintenance.

Cela a permis de réduire considérablement le nombre d’attaques contre les versions obsolètes du noyau de WordPress. Toutefois, si le cœur de WordPress est désormais plus sûr, les extensions et les thèmes sont devenus la plus grande surface d’attaque.

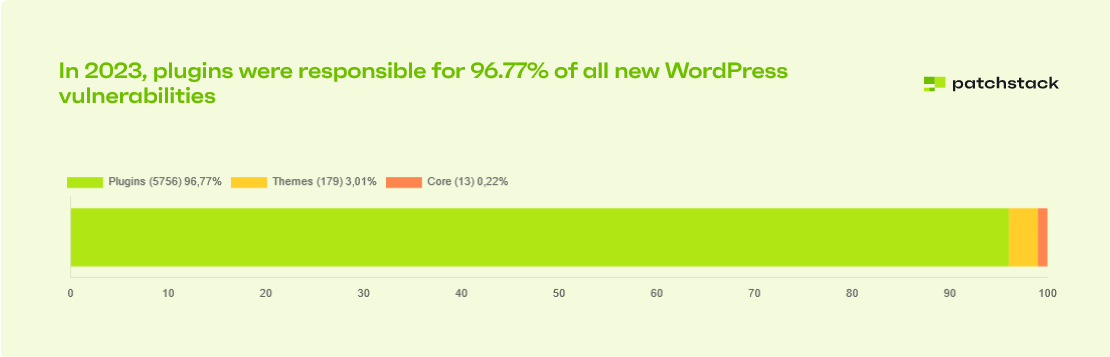

Selon Patchstack, 96,77 % de toutes les nouvelles vulnérabilités de WordPress en 2023 provenaient d’extensions, tandis que les thèmes ne représentaient que 3,01 % et les vulnérabilités de WordPress de base moins de 1 %.

Cela signifie que le véritable risque de sécurité n’est pas WordPress lui-même – ce sont les extensions et les thèmes tiers qui étendent ses fonctionnalités.

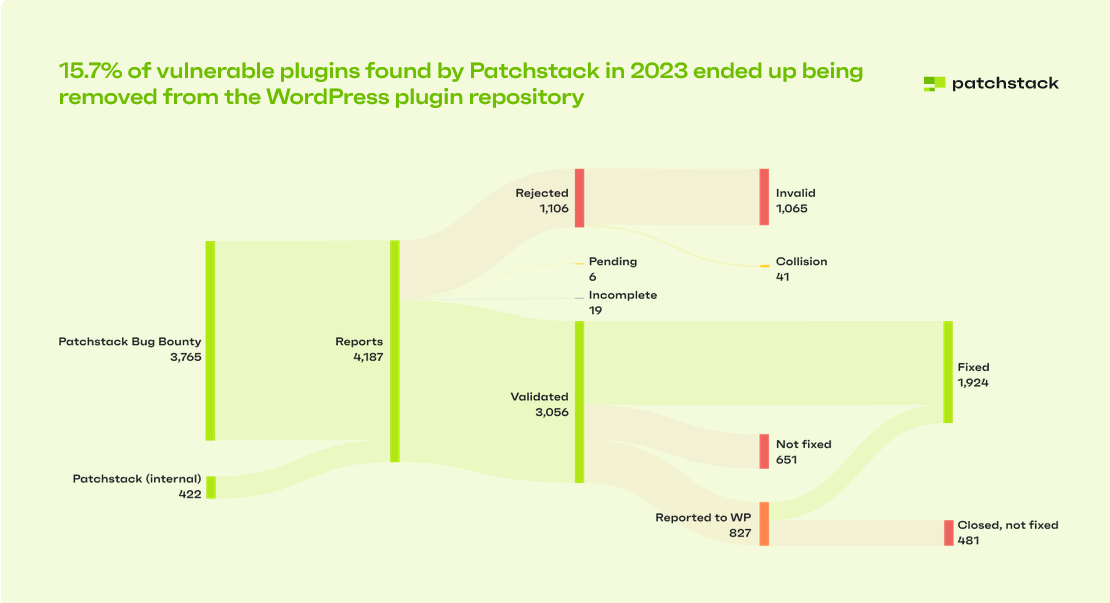

Le risque est encore plus grand lorsque les extensions sont abandonnées. En 2023, Patchstack a signalé à l’équipe WordPress 827 extensions et thèmes vulnérables. Parmi ceux-ci, 481 composants ont été retirés du référentiel d’extensions en raison de leur abandon – une augmentation de 450 % par rapport à 2022, où seulement 147 extensions et thèmes ont été signalés et 87 ont été retirés.

Cela signifie que des milliers de sites WordPress utilisaient des extensions qui ne recevaient plus de mises à jour et constituaient des cibles faciles pour les attaquants.

Les extensions et les thèmes sont les plus grandes sources de vulnérabilités pour WordPress, c’est pourquoi leur mise à jour doit être une priorité absolue. Cependant, vérifier manuellement les mises à jour de plusieurs extensions, thèmes et sites peut s’avérer fastidieux.

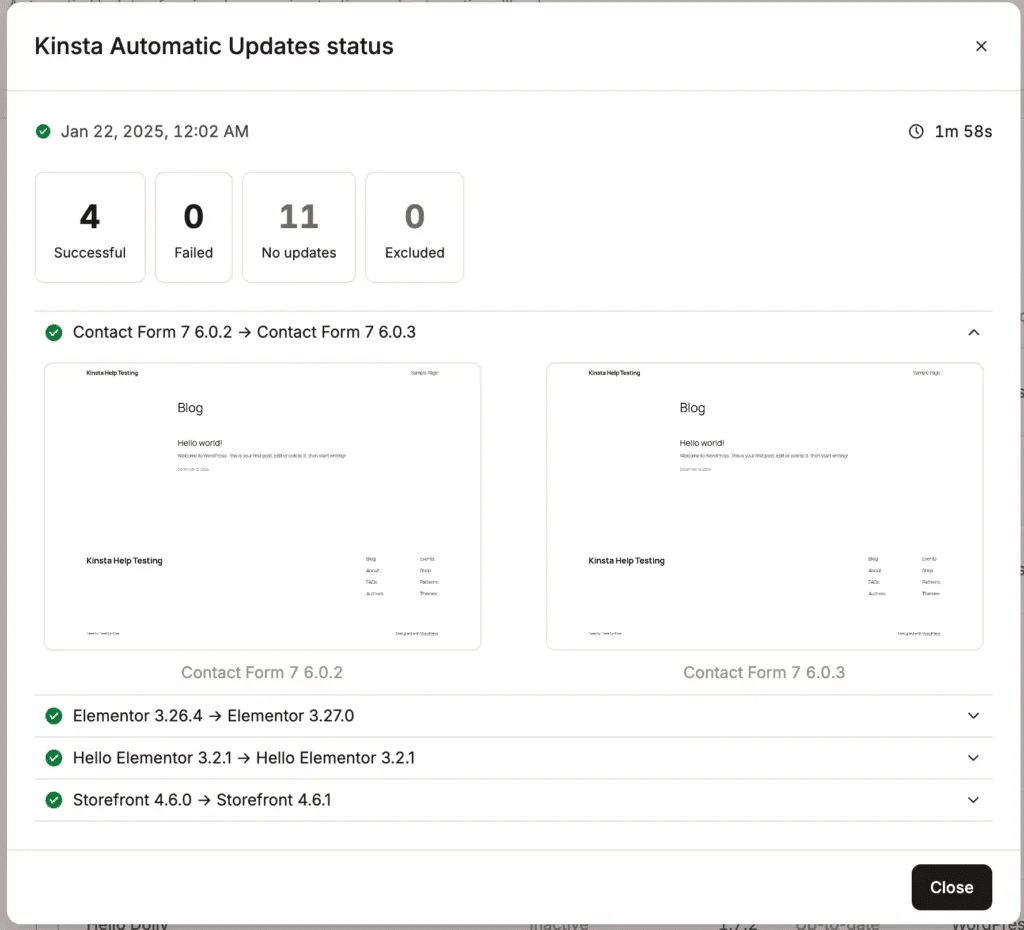

Chez Kinsta, nous avons rendu ce processus facile grâce aux mises à jour automatiques de Kinsta. Cette fonctionnalité garantit que toutes les extensions et tous les thèmes – qu’ils soient actifs ou inactifs – sont mis à jour quotidiennement. Toute extension ou thème installé est automatiquement ajouté au système de mise à jour de Kinsta, ce qui vous permet de rester protégé contre les vulnérabilités sans avoir à intervenir.

Pour éviter les problèmes inattendus après les mises à jour, Kinsta effectue des tests de régression visuels sur votre site. Cela signifie que nous comparons des captures d’écran de vos pages avant et après une mise à jour pour détecter les changements significatifs. Vous pouvez en savoir plus sur cette fonctionnalité et son fonctionnement dans notre documentation.

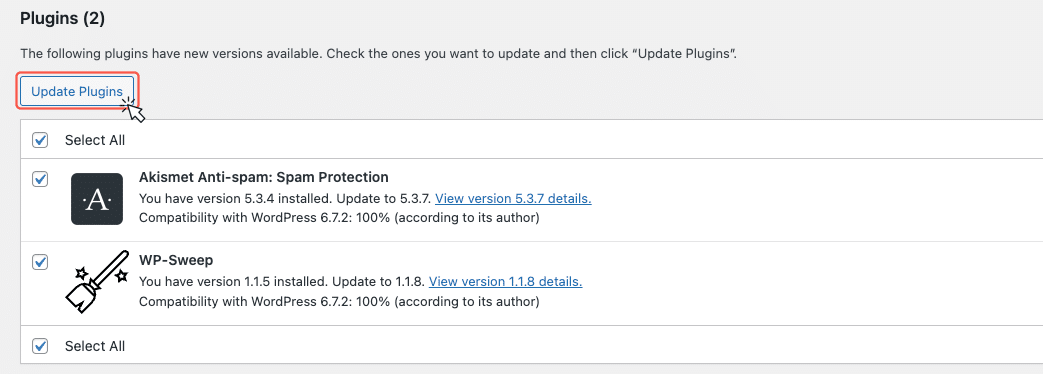

Pour les utilisateurs qui préfèrent le contrôle manuel, vous pouvez mettre à jour les extensions et les thèmes directement via le tableau de bord MyKinsta ou via la section Mises à jour WordPress dans votre panneau d’administration. Sélectionnez simplement les extensions que vous souhaitez mettre à jour et cliquez sur Mettre à jour les extensions.

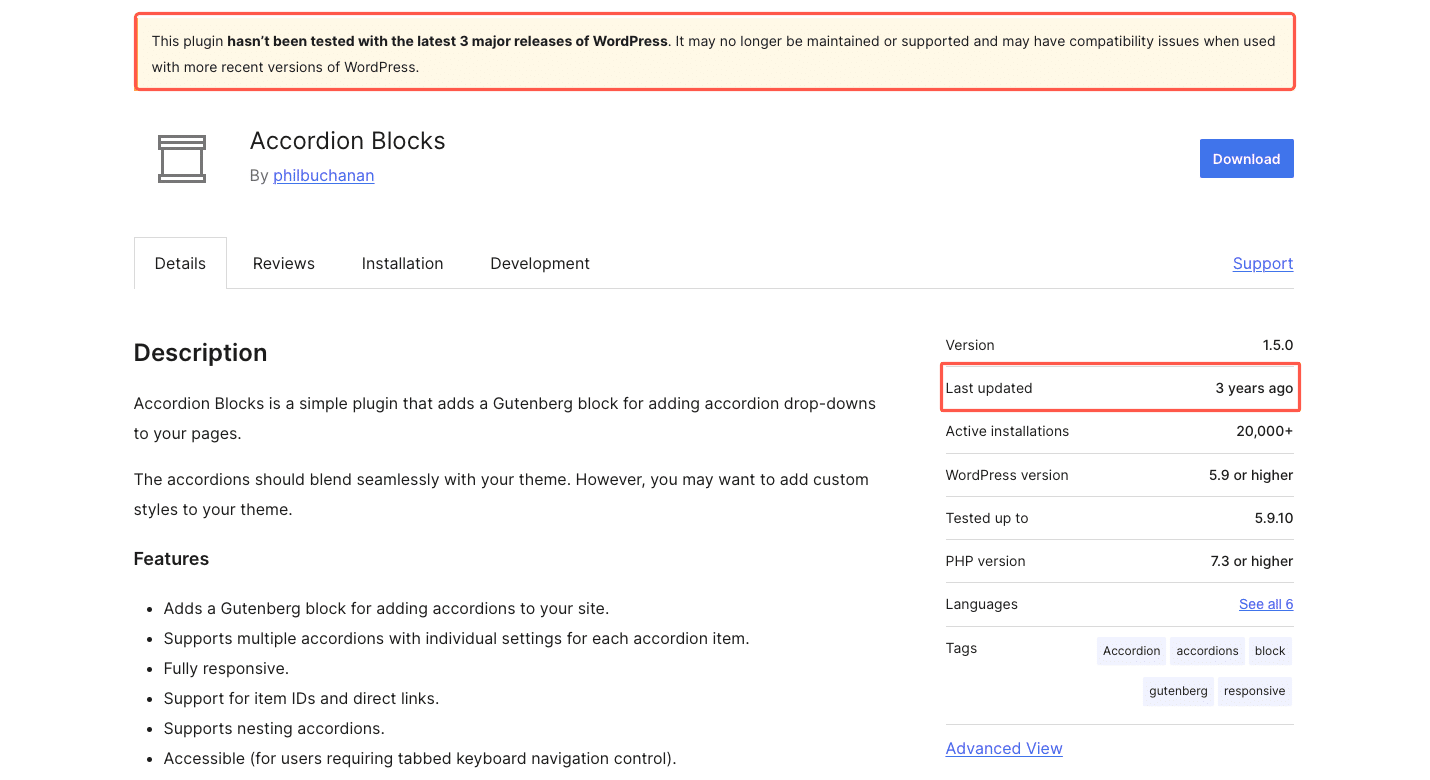

Il est également important d’être sélectif quant aux extensions que vous installez. Patchstack a prouvé que de nombreuses extensions du dépôt WordPress ne sont plus maintenues.

Avant d’installer une extension, vérifiez la date de dernière mise à jour et lisez les commentaires des utilisateurs. Si une extension n’a pas été mise à jour depuis longtemps ou si elle est mal notée, il est préférable de chercher une alternative.

Comme le montre l’image ci-dessus, WordPress signale également les extensions obsolètes par un avertissement en haut de leur liste, ce qui permet de repérer plus facilement les risques potentiels.

Pour garder une longueur d’avance sur les menaces de sécurité de WordPress, des ressources comme WPScan, qui suit plus de 10.000 vulnérabilités dans le noyau, les extensions et les thèmes de WordPress, et l’Official WordPress Security Archive, qui enregistre tous les changements liés à la sécurité, vous aident à rester informé des risques les plus récents.

Vous pouvez réduire considérablement les risques de sécurité de votre site en gardant WordPress, les extensions et les thèmes à jour, en utilisant un système de mise à jour fiable et en étant prudent dans le choix des extensions.

4. Cacher votre version de WordPress

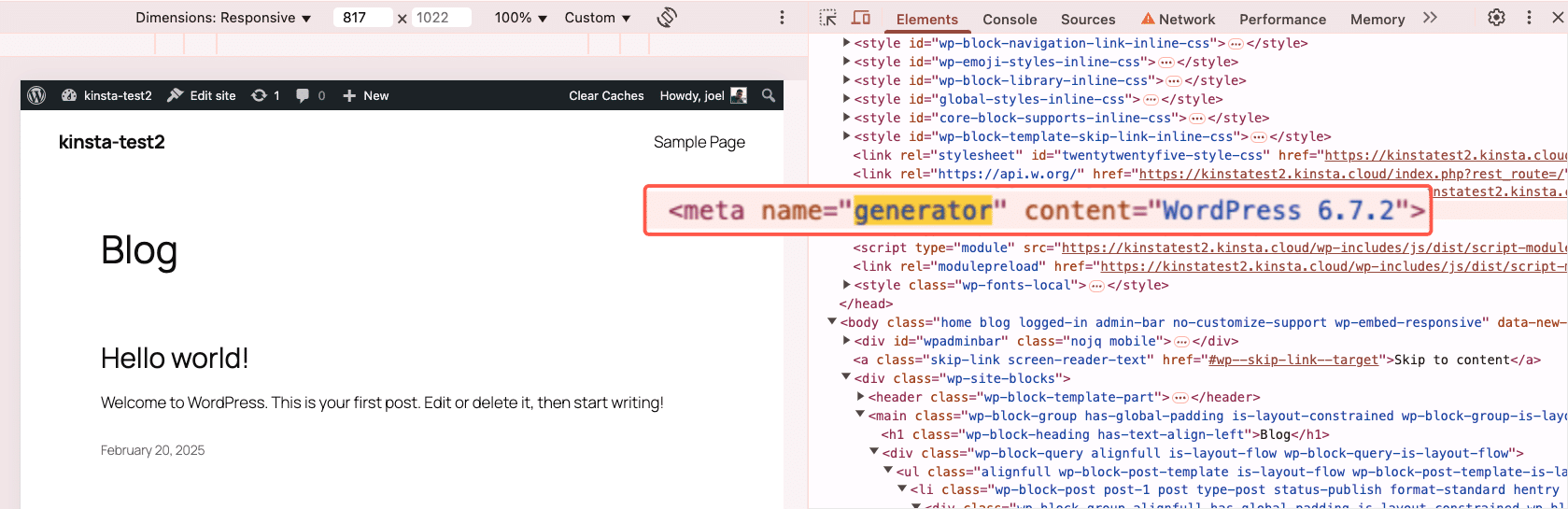

Masquer la version de WordPress est un autre moyen de réduire les risques potentiels pour la sécurité. Si des pirates peuvent voir que vous utilisez une version obsolète de WordPress, votre site devient une cible pour les attaques qui exploitent des vulnérabilités connues.

Par défaut, WordPress affiche son numéro de version dans le code source HTML de votre site.

Bien que la meilleure approche soit de toujours maintenir WordPress à jour, vous pouvez supprimer le numéro de version du code source en ajoutant cet extrait au fichier functions.php de votre thème :

function wp_version_remove_version() {

return '';

}

add_filter('the_generator', 'wp_version_remove_version');Pour une solution plus simple, l’extension Perfmatters vous permet de masquer la version de WordPress en un seul clic, ainsi que d’autres optimisations en matière de performances et de sécurité.

5. Verrouiller votre administration WordPress

Bien que la sécurité par l’obscurité de WordPress ne soit pas une solution infaillible, faire en sorte qu’il soit plus difficile pour les pirates de trouver et d’exploiter votre panneau d’administration réduit votre exposition aux attaques par force brute et aux robots malveillants.

Les pirates ciblent souvent wp-admin car c’est la porte d’entrée de votre site. S’ils parviennent à accéder à votre zone d’administration, ils peuvent en prendre le contrôle total, en injectant des logiciels malveillants, en modifiant des fichiers, voire en vous bloquant.

Renforcer l’accès à votre tableau de bord WordPress ajoute une couche supplémentaire de sécurité, garantissant que les pirates ne peuvent pas accéder à votre site même si une vulnérabilité existe ailleurs.

Les moyens les plus efficaces de sécuriser votre administration WordPress sont les suivants :

- Modifier l’URL de connexion par défaut afin que les attaquants et les robots ne puissent pas la trouver facilement.

- Limiter les tentatives de connexion pour bloquer les attaques par force brute.

- Ajouter l’authentification HTTP pour demander un nom d’utilisateur et un mot de passe supplémentaires avant de charger la page de connexion.

- Restreindre l’accès de l’administrateur à des adresses IP spécifiques à l’aide d’un pare-feu ou de règles de serveur web.

Ces méthodes fonctionnent ensemble pour empêcher les tentatives de connexion non autorisées et réduire le risque d’exploitation du panneau d’administration. Examinons-les une à une.

Modifier l’URL de connexion de WordPress

Par défaut, les sites WordPress utilisent domain.com/wp-admin ou domain.com/wp-login.php comme URL de connexion. Le problème est que les pirates et les robots le savent aussi. Ils scannent constamment les sites, à la recherche de pages de connexion à attaquer.

Changer votre URL de connexion ne rend pas votre site invulnérable, mais il en fait une cible beaucoup plus difficile, ce qui réduit considérablement les attaques automatisées.

Pour modifier votre URL de connexion, vous pouvez utiliser des extensions gratuites comme WPS Hide Login ou des solutions premium comme Perfmatters. Ces extensions vous permettent de définir un chemin de connexion personnalisé, ce qui rend la tâche des attaquants beaucoup plus difficile pour trouver votre page de connexion à l’administration. Veillez simplement à choisir une URL unique qui n’est pas communément devinée par les robots.

Limiter les tentatives de connexion

Même avec une URL de connexion cachée, les attaquants peuvent toujours essayer de deviner les mots de passe par des attaques par force brute, où ils tentent des milliers de combinaisons de nom d’utilisateur et de mot de passe jusqu’à ce qu’ils trouvent le bon. Par défaut, WordPress ne limite pas les tentatives de connexion, ce qui signifie que les robots peuvent continuer à essayer indéfiniment.

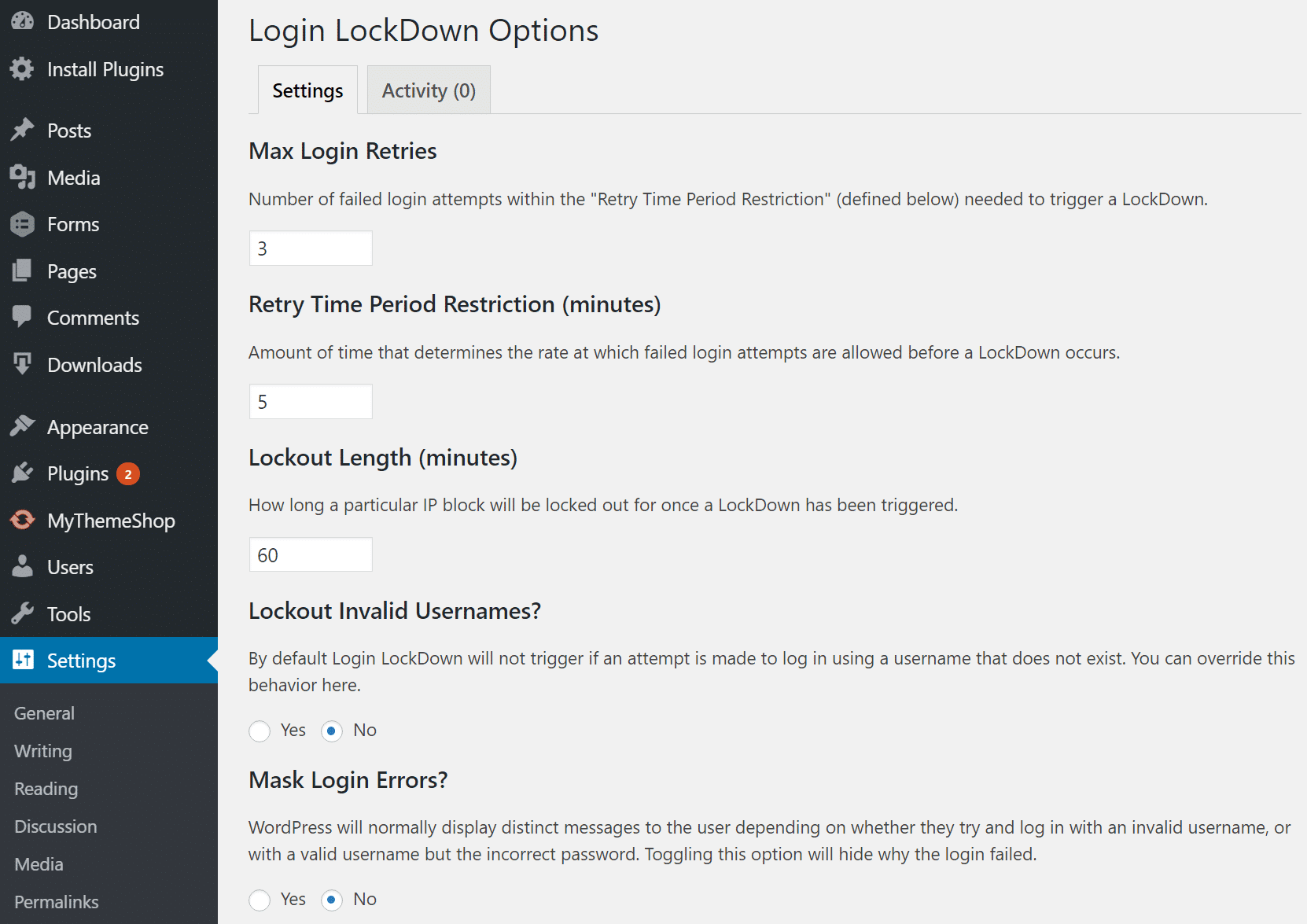

Vous pouvez bloquer ces attaques en limitant le nombre de tentatives de connexion infructueuses avant qu’une adresse IP ne soit temporairement bloquée. L’extension Limit Login Attempts Reloaded est un moyen simple de le faire – elle vous permet de configurer les durées de verrouillage, de définir des limites de tentatives de connexion, et même d’établir une liste d’adresses IP autorisées ou bloquées.

En guise d’alternative, Login Lockdown & Protection enregistre les adresses IP et les horodatages des tentatives de connexion échouées, bloquant l’accès si un trop grand nombre de tentatives se produit sur une courte période. Cela permet de prévenir les attaques automatisées tout en empêchant les utilisateurs légitimes d’être bloqués trop facilement.

Ajouter une authentification HTTP pour une couche de sécurité supplémentaire

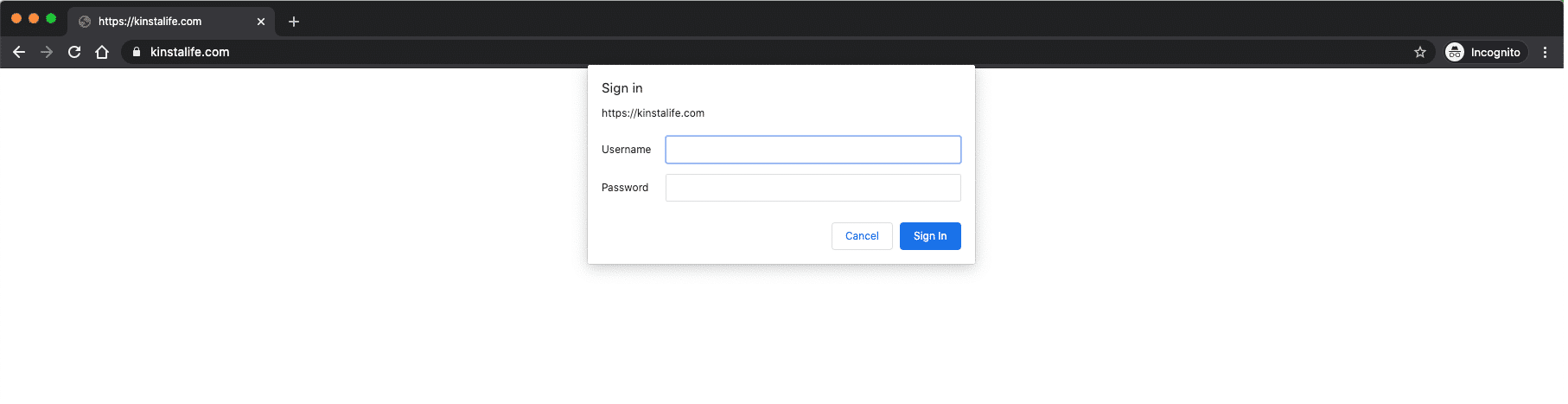

Un autre moyen efficace de sécuriser votre page de connexion est d’ajouter une couche supplémentaire de protection par mot de passe avant que quiconque ne puisse y accéder. Cela signifie qu’avant que quelqu’un ne voie l’écran de connexion de WordPress, il doit d’abord saisir un nom d’utilisateur et un mot de passe.

Cette méthode est très efficace, mais elle n’est pas idéale pour les sites de commerce électronique ou les sites de membres, car les utilisateurs doivent se connecter fréquemment. En revanche, elle permet de réduire considérablement les tentatives de connexion non autorisées pour les blogs, les sites d’entreprise ou les projets personnels.

De nombreux fournisseurs d’hébergement proposent des outils intégrés à cet effet. Par exemple, Kinsta propose une fonction de protection par mot de passe dans le tableau de bord MyKinsta, sous la page Outils.

Cette fonction permet l’authentification HTTP en quelques clics, obligeant les utilisateurs à saisir un nom d’utilisateur et un mot de passe supplémentaires avant d’accéder à la page de connexion de WordPress.

Pour les serveurs Apache, cette fonction peut être mise en place manuellement en créant un fichier .htpasswd. Vous pouvez utiliser ce générateur pratique, puis téléverser le fichier dans un répertoire situé sous votre dossier wp-admin, tel que :

home/user/.htpasswds/public_html/wp-admin/htpasswd/Ensuite, créez un fichier .htaccess avec le code suivant et téléversez-le dans votre répertoire /wp-admin/. Veillez à mettre à jour le chemin d’accès au répertoire et le nom d’utilisateur.

AuthName "Admins Only"

AuthUserFile /home/yourdirectory/.htpasswds/public_html/wp-admin/htpasswd

AuthType basic

require user yourusernameLe seul inconvénient de cette méthode est qu’elle interrompt AJAX (admin-ajax) sur l’interface publique de votre site. Certaines extensions tierces en ont besoin. Par conséquent, vous devez également ajouter le code suivant au fichier .htaccess ci-dessus.

<Files admin-ajax.php>

Order allow,deny

Allow from all

Satisfy any

</Files>Si vous utilisez Nginx, vous pouvez également restreindre l’accès avec l’authentification de base HTTP. Consultez ce tutoriel.

Restreindre l’accès des administrateurs par adresse IP

Les pirates utilisent souvent des attaques par force brute pour cibler la page de connexion de WordPress, en essayant des milliers de combinaisons de mots de passe jusqu’à ce qu’ils s’introduisent. Mais s’ils ne peuvent même pas atteindre l’écran de connexion, leurs attaques deviennent inutiles.

Vous pouvez y parvenir en limitant l’accès à des adresses IP spécifiques. Vous vous assurez ainsi que seuls les utilisateurs des sites approuvés peuvent se connecter et que tous les autres sont bloqués, même s’ils disposent des informations d’identification correctes.

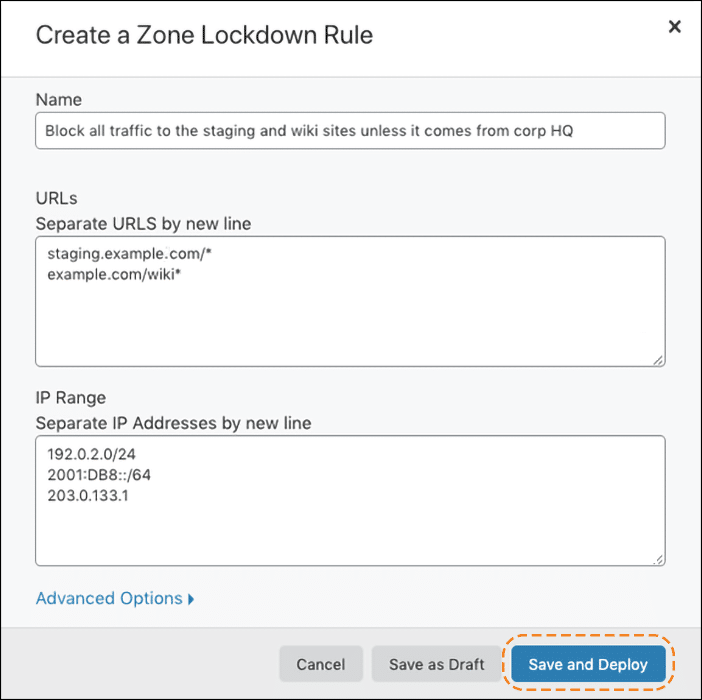

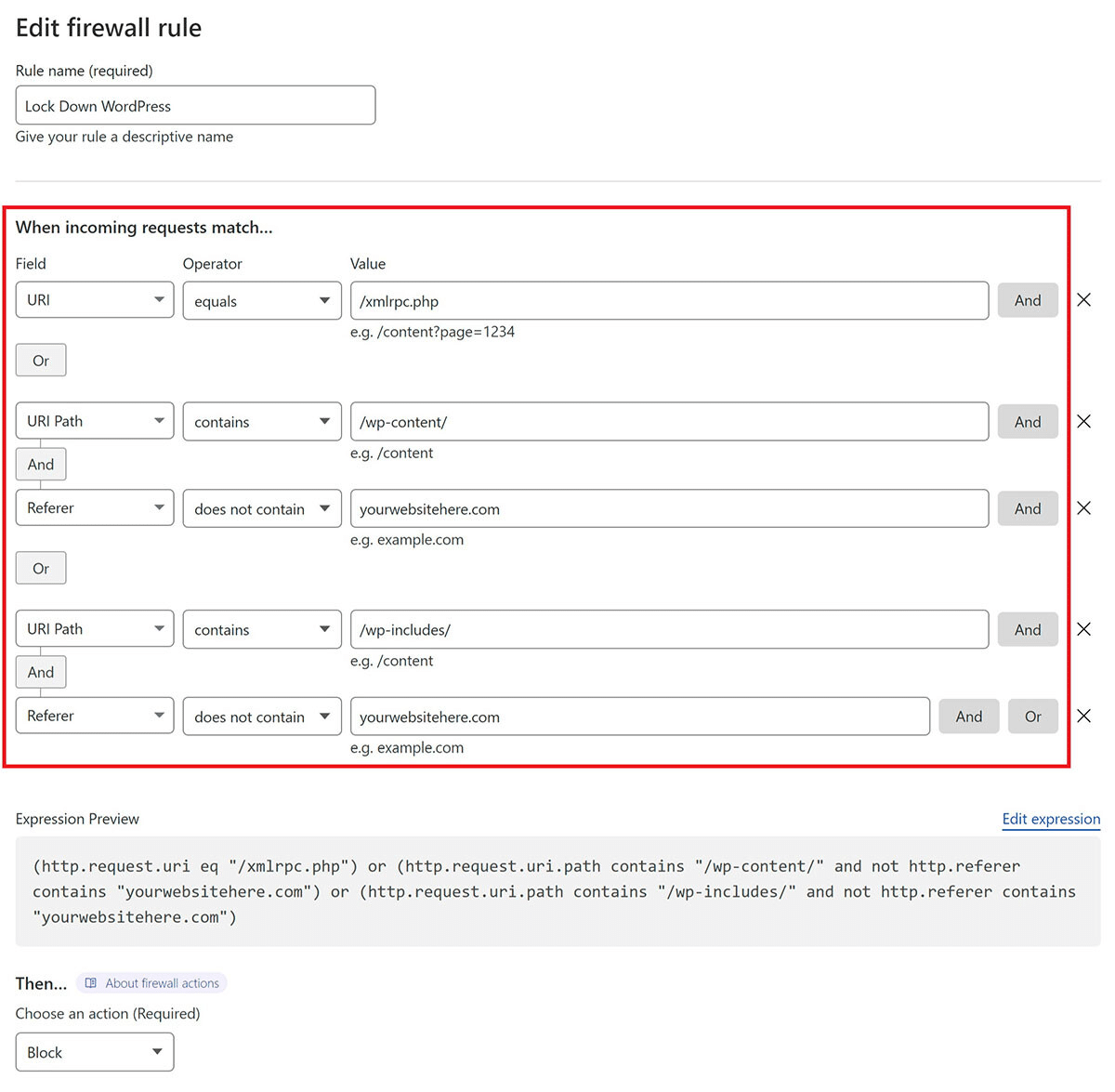

Si vous utilisez un Web Application Firewall (WAF) tel que Cloudflare, sa fonction Zone Lockdown vous permet de limiter l’accès à /wp-admin/ et /wp-login.php/ aux seules adresses IP approuvées.

Cependant, Cloudflare recommande désormais d’utiliser des règles WAF personnalisées, car elles offrent plus de flexibilité.

Pour les utilisateurs de Sucuri, le pare-feu restreint automatiquement l’accès aux pages d’administration à moins qu’une IP ne soit inscrite sur la liste d’autorisation. Si vous êtes bloqué, vous pouvez ajouter manuellement votre IP actuelle à la liste d’autorisation depuis le tableau de bord de Sucuri.

Si vous gérez votre propre serveur et que vous disposez d’une adresse IP statique, vous pouvez restreindre manuellement l’accès via .htaccess (Apache) ou la configuration de Nginx en spécifiant les IP autorisées. Toutefois, cette méthode n’est pratique que pour les utilisateurs qui ne changent pas fréquemment de réseau.

Là encore, cette méthode n’est pas idéale pour les sites de commerce électronique ou les plateformes d’adhésion, car ils dépendent d’un accès fréquent au backend de la part de plusieurs utilisateurs. Le blocage de l’accès par IP pourrait empêcher les clients légitimes ou les membres de l’équipe de gérer leurs comptes, ce qui fait que d’autres mesures de sécurité – telles que l’authentification à deux facteurs (2FA) et les politiques de mots de passe forts – constituent un meilleur choix pour ces types de sites.

6. Utiliser des noms d’utilisateur et des mots de passe robustes

Les identifiants faibles restent l’un des moyens les plus faciles pour les pirates de s’introduire dans un site WordPress. Chaque année, des rapports de sécurité montrent que des millions de personnes utilisent encore des mots de passe tels que « 123456 », « password » ou « qwerty », qui peuvent tous être déchiffrés en quelques secondes. Les pirates s’appuient sur des attaques par force brute, en utilisant des scripts automatisés pour deviner rapidement les identifiants de connexion.

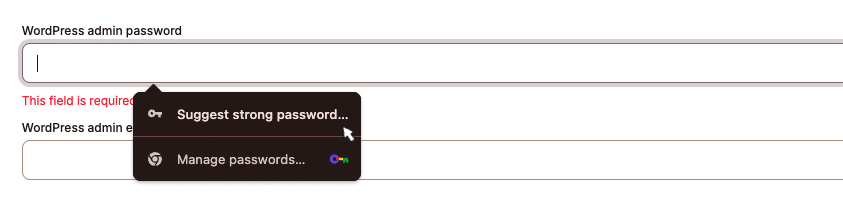

Pour protéger votre site, utilisez toujours des mots de passe longs et complexes, composés de lettres majuscules et minuscules, de chiffres et de symboles. La gestion de mots de passe complexes est plus facile que jamais grâce à des outils tels que le gestionnaire de mots de passe Google, qui suggère des mots de passe et les stocke en toute sécurité pour vous.

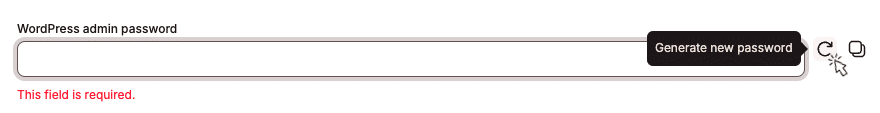

Si vous utilisez Kinsta, notre plateforme génère automatiquement des mots de passe forts lors de la création d’un nouveau compte WordPress. Vous pouvez les stocker en toute sécurité dans un gestionnaire de mots de passe comme 1Password ou LastPass, ce qui vous permet de ne jamais avoir à réutiliser vos mots de passe sur différents sites.

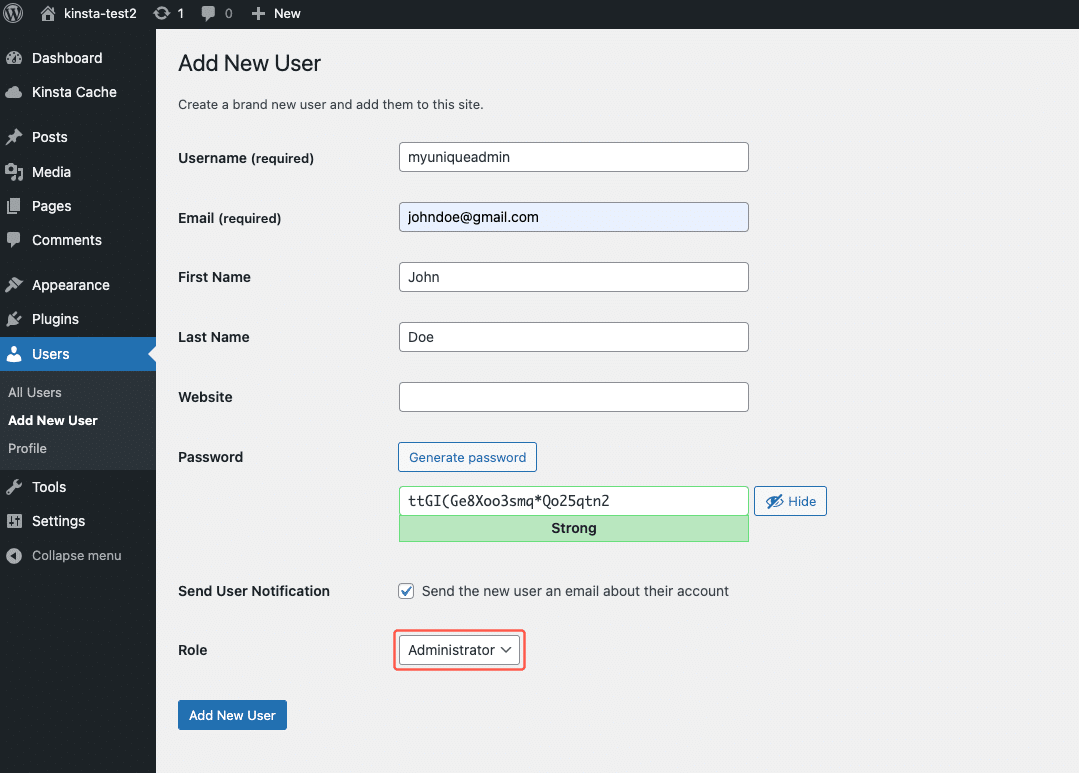

Une autre étape cruciale consiste à éviter le nom d’utilisateur par défaut « admin ». Les pirates ciblent souvent ce nom d’utilisateur dans les attaques par force brute. Au lieu de cela, créez un nom d’utilisateur administrateur unique et supprimez l’utilisateur « admin » par défaut. Vous pouvez le faire sous Utilisateurs > Ajouter un nouvel utilisateur dans votre tableau de bord WordPress.

Une fois le nouveau compte créé, supprimez l’ancien et réaffectez le contenu à votre nouveau compte d’administrateur.

Si vous gérez directement la base de données, vous pouvez renommer votre nom d’utilisateur administrateur dans phpMyAdmin avec la commande suivante (sauvegardez toujours votre base de données avant d’effectuer des modifications) :

UPDATE wp_users SET user_login = 'newcomplexadminuser' WHERE user_login = 'admin';7. Activer l’authentification à deux facteurs (2FA)

Quelle que soit la solidité de votre mot de passe, il existe toujours un risque qu’il soit volé ou deviné. L’authentification à deux facteurs (2FA) ajoute une couche supplémentaire de sécurité en exigeant une deuxième forme de vérification avant d’accorder l’accès.

Il s’agit généralement de saisir un code à usage unique généré par une application d’authentification, un message SMS ou une clé de sécurité. Étant donné que les attaquants ont rarement accès à la fois à votre mot de passe et à votre dispositif d’authentification à deux facteurs, l’activation de l’authentification à deux facteurs est l’un des moyens les plus efficaces d’empêcher les connexions non autorisées.

L’authentification à deux facteurs doit être activée dans deux domaines clés :

- Votre compte d’hébergement : Si quelqu’un accède au tableau de bord de votre hébergeur, il peut changer les mots de passe, modifier les paramètres DNS ou même supprimer votre site. Chez Kinsta, nous fournissons l’authentification à deux facteurs pour MyKinsta, en demandant un code unique à partir d’une application d’authentification comme Google Authenticator pour s’assurer que seuls les utilisateurs autorisés peuvent accéder aux comptes d’hébergement.

- Votre page de connexion WordPress : Bien que WordPress n’intègre pas de 2FA, vous pouvez l’activer en utilisant des extensions telles que Google Authenticator ou Two Factor Authentication. Ces extensions s’intègrent aux applications d’authentification et vous demandent de saisir un code de sécurité à usage unique lorsque vous vous connectez.

Une fois l’option activée, votre page de connexion WordPress vous demande un code de sécurité supplémentaire, ce qui réduit considérablement le risque d’accès non autorisé, même si quelqu’un vole votre mot de passe.

8. Utiliser HTTPS pour des connexions cryptées avec un certificat SSL

L’un des moyens les plus négligés pour renforcer la sécurité de votre site WordPress est d’installer un certificat SSL et de faire fonctionner votre site sur HTTPS (Hypertext Transfer Protocol Secure).

Le protocole HTTPS crypte les données échangées entre votre site web et ses visiteurs, empêchant ainsi les pirates d’intercepter des informations sensibles. Bien que de nombreuses personnes pensent que les certificats SSL ne sont nécessaires que pour les sites de commerce électronique, la réalité est que tout site web qui collecte des identifiants de connexion, des données utilisateur, ou même simplement des analyses de trafic, bénéficie du cryptage.

De nombreux fournisseurs d’hébergement, y compris Kinsta, émettent automatiquement des certificats SSL gratuits avec un support wildcard grâce à notre intégration Cloudflare, ce qui rend la sécurisation de votre site plus facile que jamais.

Si votre site fonctionne encore sur HTTP, voici pourquoi vous devriez changer immédiatement :

- Sécurité : Sans HTTPS, les identifiants de connexion et les données utilisateur sont envoyés en texte clair, ce qui en fait des cibles faciles pour les pirates. HTTPS crypte ces informations, empêchant ainsi les attaques de type « man-in-the-middle » et sécurisant toutes les interactions sur votre site.

- RÉFÉRENCEMENT : Google a confirmé que le protocole HTTPS est un facteur de classement. Même s’il s’agit d’un facteur mineur, une connexion sécurisée est un gage de fiabilité, ce qui peut améliorer la visibilité dans les moteurs de recherche.

- Confiance et crédibilité : Les visiteurs recherchent des indicateurs de sécurité tels que l’icône du cadenas. Selon une ancienne enquête de GlobalSign, 84 % des acheteurs renoncent à un achat si les données sont envoyées via une connexion non sécurisée, et 29 % vérifient activement la présence de HTTPS avant de s’engager sur un site.

- Avertissements du navigateur : Chrome et d’autres navigateurs signalent désormais les sites HTTP comme étant « non sécurisés », ce qui dissuade les visiteurs de continuer. Chrome inclut également une option (Toujours utiliser des connexions sécurisées) pour avertir les utilisateurs avant de visiter des sites qui ne prennent pas en charge le protocole HTTPS.

- Données de référence : Le protocole HTTPS préserve les données de référence dans Google Analytics, alors que le trafic HTTP est souvent classé à tort comme du trafic direct, ce qui complique le suivi des sources.

- Performances : Le protocole HTTPS permet l’utilisation du protocole HTTP/2, qui améliore la vitesse du site grâce à un meilleur multiplexage et à une meilleure compression. Le protocole TLS 1.3 optimise encore les performances en réduisant les temps d’échange. Si votre site est hébergé sur Kinsta, les deux sont pris en charge sur tous les serveurs, et HTTP/3 est entièrement pris en charge grâce à notre intégration Cloudflare, garantissant des connexions encore plus rapides et plus fiables.

Pour appliquer HTTPS sur votre site WordPress, vous pouvez définir l’application de SSL dans votre fichier wp-config.php en ajoutant la ligne suivante :

define('FORCE_SSL_ADMIN', true);Si vous utilisez encore le protocole HTTP, il est temps de migrer. Le passage à HTTPS n’est plus optionnel – c’est une étape essentielle pour la sécurité, le référencement et la confiance des utilisateurs. Si vous avez besoin d’aide, consultez notre guide de migration WordPress HTTPS pour assurer une transition en douceur.

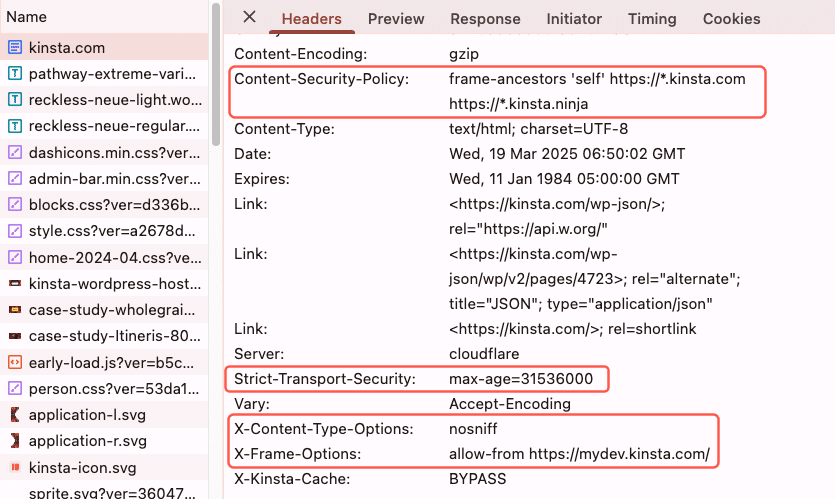

9. Ajouter les derniers en-têtes de sécurité HTTP

Une autre façon de renforcer la sécurité de votre site WordPress est de mettre en place des en-têtes de sécurité HTTP. Ces en-têtes indiquent aux navigateurs comment traiter le contenu de votre site, ce qui permet de prévenir les attaques telles que les XSS (Cross-Site Scripting) et le clickjacking. Ils sont généralement configurés au niveau du serveur web, et bien qu’il en existe de nombreux, les plus importants sont les suivants :

- Politique de sécurité du contenu (CSP) : Elle limite les ressources (scripts, styles, images) qui peuvent être chargées sur votre site afin d’empêcher les injections malveillantes.

- Strict-Transport-Security (HSTS) : Force les navigateurs à toujours utiliser HTTPS, ce qui garantit des connexions sécurisées.

- X-Frame-Options : Empêche votre site d’être intégré dans des iframes, ce qui le protège contre le détournement de clics.

- X-Content-Type-Options : Empêche les navigateurs de renifler les données MIME, ce qui réduit le risque de certains types d’attaques.

Pour vérifier quels en-têtes de sécurité sont actifs sur votre site WordPress, ouvrez Chrome DevTools, allez dans l’onglet Réseau et regardez les en-têtes de réponse de la requête initiale de votre site.

Vous pouvez également analyser votre site à l’aide de l’outil gratuit securityheaders.io pour voir quels en-têtes sont en place et lesquels sont manquants.

10. Utiliser toujours des connexions sécurisées

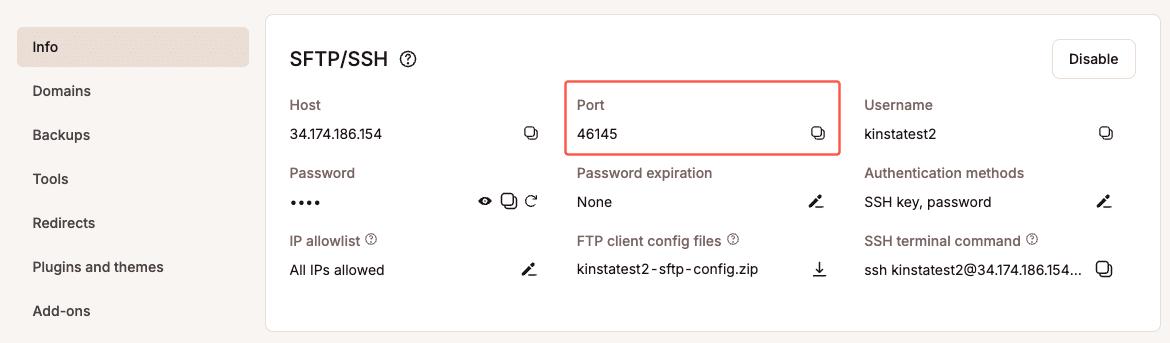

Nous n’insisterons jamais assez sur l’importance d’utiliser des connexions sécurisées! Assurez-vous que votre hébergeur WordPress prend des précautions, en proposant par exemple SFTP ou SSH, car ils cryptent les données pendant la transmission, empêchant ainsi les attaquants d’intercepter des informations sensibles. Il s’agit d’une méthode plus sûre que le FTP standard.

Chez Kinsta, nous ne prenons en charge que les connexions SFTP pour assurer la sécurité de vos données et, contrairement à la plupart des hébergeurs qui utilisent le port 22, chaque site chez Kinsta dispose d’un port aléatoire pour une sécurité accrue. Vous trouverez les détails de votre SFTP dans le tableau de bord MyKinsta.

Au-delà de la sécurité des serveurs, il est tout aussi important de sécuriser votre réseau domestique. Un routeur domestique compromis pourrait exposer des données critiques concernant vos sites WordPress. Pour réduire les risques :

- Désactivez la gestion à distance (VPN) sauf en cas d’absolue nécessité.

- Utilisez une plage d’adresses IP privée autre que celle par défaut au lieu de 192.168.1.1 (par exemple 10.9.8.7).

- Activez un cryptage fort sur votre réseau Wi-Fi.

- Autorisez les adresses IP pour restreindre l’accès aux appareils de confiance.

- Maintenez le micrologiciel de votre routeur à jour pour corriger les vulnérabilités.

Soyez également prudent lorsque vous vous connectez à WordPress à partir de réseaux publics. Le Wi-Fi gratuit dans les cafés ou les aéroports n’est pas sécurisé et les pirates peuvent facilement intercepter le trafic. Si vous devez accéder à votre site sur un réseau public, utilisez un service VPN de confiance comme ExpressVPN ou NordVPN pour crypter votre connexion et cacher votre IP aux attaquants potentiels.

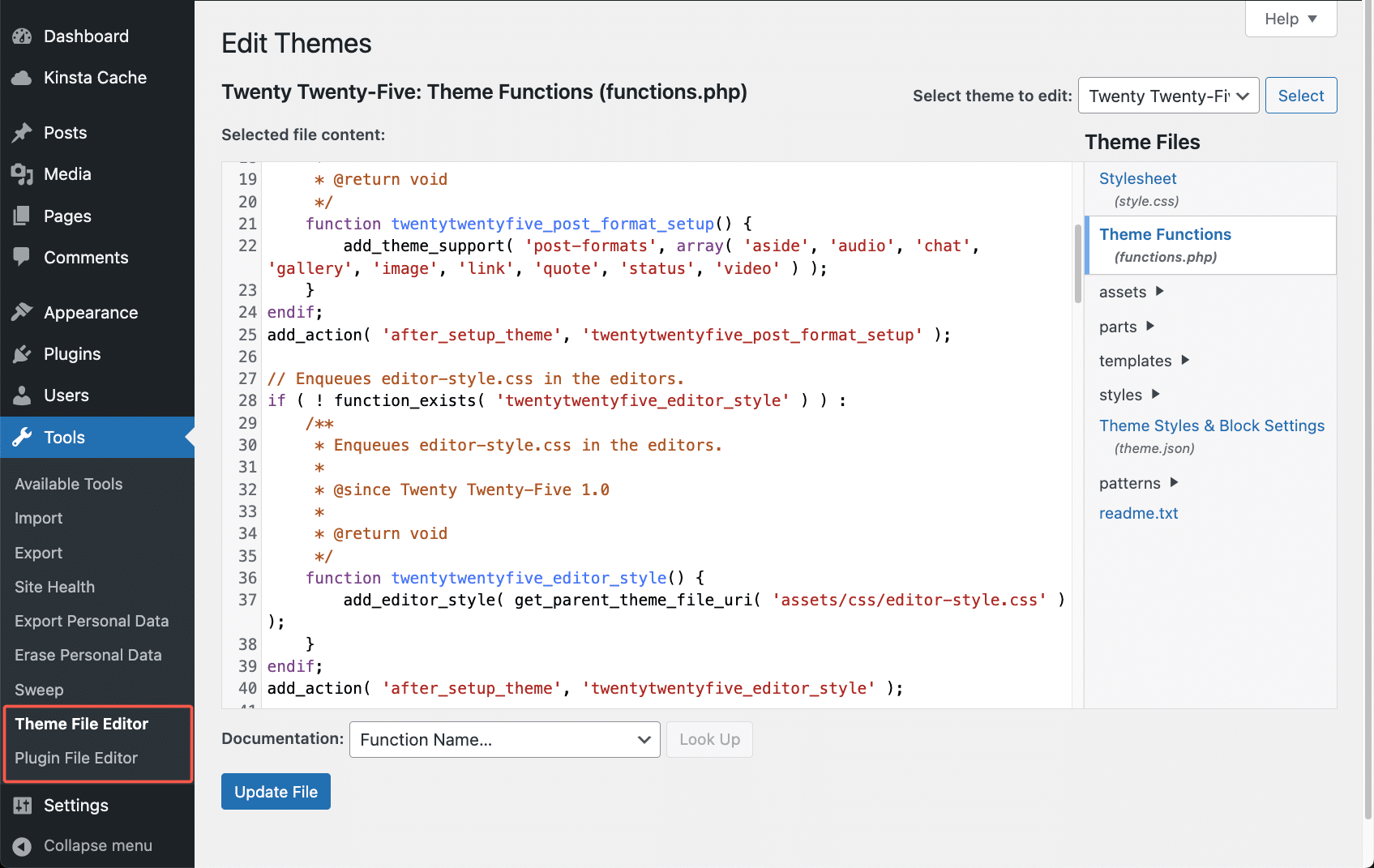

11. Désactiver l’édition de fichiers dans votre tableau de bord WordPress

WordPress permet aux administrateurs de modifier les fichiers de thèmes et d’extensions directement à partir du tableau de bord en utilisant l’éditeur de fichiers de thèmes ou l’éditeur de fichiers d’extensions.

Bien que cette fonctionnalité puisse sembler pratique, elle peut présenter un risque sérieux pour la sécurité – en particulier sur les sites avec plusieurs utilisateurs. Si un pirate accède à un compte administrateur, la première chose qu’il peut faire est de modifier les fichiers PHP pour y injecter du code malveillant.

Même pour les propriétaires de sites, il est risqué de modifier des fichiers directement dans le tableau de bord. Une petite erreur de codage peut entraîner l’apparition de l’écran blanc de la mort, rendant votre site inaccessible. Il est toujours plus sûr de modifier les fichiers localement et de les téléverser via SFTP, de préférence dans un environnement de test.

Pour désactiver l’édition de fichiers et empêcher les modifications non autorisées, ajoutez la ligne suivante à votre fichier wp-config.php:

define('DISALLOW_FILE_EDIT', true);Pour plus de sécurité, envisagez de désactiver complètement la modification des fichiers, ce qui empêche l’installation ou la mise à jour d’extensions et de thèmes via le tableau de bord :

define('DISALLOW_FILE_MODS', true);12. Renfoircer votre fichier wp-config.php

Votre fichier wp-config.php est l’un des composants les plus critiques de votre installation WordPress. Il stocke les identifiants de connexion à la base de données, les clés d’authentification et d’autres informations sensibles, ce qui en fait une cible privilégiée pour les attaquants. La sécurisation de ce fichier est une étape essentielle dans la protection de votre site.

Voici trois façons de protéger votre fichier wp-config.php :

- Déplacez wp-config.php : Par défaut, wp-config.php est situé dans le répertoire racine de votre installation WordPress (

/public_html/). Le déplacer dans un répertoire non accessible par www ajoute une couche de protection supplémentaire. Bien que cette méthode fonctionne pour de nombreux fournisseurs d’hébergement, les clients de Kinsta ne devraient pas l’essayer, car nos restrictions de sécurité empêchent déjà l’accès non autorisé àwp-config.php. - Mettez à jour les clés de sécurité de WordPress : Les clés de sécurité WordPress (

AUTH_KEY,SECURE_AUTH_KEY,LOGGED_IN_KEY,NONCE_KEY) cryptent les informations stockées dans les cookies, ce qui rend votre site plus sûr. Si votre site a fait l’objet de plusieurs migrations ou changements de propriétaire, il est conseillé de générer de nouvelles clés de sécurité. Vous pouvez utiliser le générateur de clés secrètes WordPress pour créer de nouvelles clés et les mettre à jour surwp-config.php. - Modifiez les autorisations de fichiers : L’autorisation de fichier par défaut pour

wp-config.phpest généralement 644, ce qui permet à d’autres utilisateurs sur le même serveur de le lire. Pour une meilleure sécurité et conformément à la documentation de WordPress, modifiez ses permissions en 440 ou 400, en limitant l’accès au seul propriétaire du fichier. Cette opération peut être effectuée à l’aide d’un client FTP ou d’une ligne de commande. Si vous n’êtes pas sûr, vérifiez auprès de votre hébergeur les paramètres les mieux adaptés à votre environnement.

13. Vérifier les autorisations des fichiers et du serveur

Des autorisations correctes pour les fichiers et le serveur sont essentielles pour sécuriser votre site WordPress. Si les autorisations sont trop souples, des utilisateurs non autorisés peuvent accéder aux fichiers et les modifier. Si elles sont trop strictes, des fonctions essentielles du site risquent d’être interrompues. Trouver le bon équilibre permet d’assurer la sécurité tout en préservant les fonctionnalités.

Les autorisations de fichiers déterminent qui peut lire, écrire ou exécuter des fichiers, tandis que les autorisations de répertoires contrôlent l’accès aux dossiers et la possibilité d’en modifier le contenu. Pour WordPress, les permissions recommandées sont les suivantes

- Fichiers : Doivent être réglés sur 644 ou 640, sauf pour

wp-config.php, qui doit être réglé sur 440 ou 400 pour empêcher tout accès non autorisé. - Répertoires : Les permissions doivent être de 755 ou 750 pour permettre à WordPress de fonctionner correctement tout en limitant les accès non nécessaires.

- N’utilisez jamais les autorisations 777, même pour les répertoires de téléversement, car elles permettent un accès illimité, ce qui rend votre site vulnérable.

Vous pouvez vérifier et ajuster les autorisations de fichiers à l’aide d’un client FTP ou d’une extension de sécurité comme Solid Security, qui analyse votre site à la recherche d’autorisations incorrectes.

Pour obtenir un guide détaillé sur la modification des autorisations de fichiers, consultez la documentation officielle de WordPress afin de vous assurer que vos réglages respectent les meilleures pratiques en matière de sécurité.

14. Renforcer la sécurité de la base de données

La sécurisation de votre base de données WordPress ajoute une couche supplémentaire de protection contre les attaques. Une façon simple de le faire est d’utiliser un nom de base de données unique au lieu du format par défaut, qui inclut souvent le nom du site, ce qui le rend plus facile à identifier pour les pirates.

Par exemple, si votre site s’appelle Volleyball Tricks, votre base de données peut s’appeler wp_volleyballtricks par défaut. En la remplaçant par un nom moins prévisible, vous la rendez plus difficile à cibler.

Une autre étape importante consiste à modifier le préfixe de la table de la base de données par défaut de wp_ à quelque chose de plus obscur, comme 39xw_, ce qui permet d’éviter les attaques automatisées qui ciblent les structures de table standard. Vous pouvez le faire lors de l’installation de WordPress ou le modifier ultérieurement en prenant les précautions nécessaires.

Si vous avez besoin d’aide, ce guide étape par étape explique comment modifier le préfixe de table de WordPress manuellement ou à l’aide d’extensions.

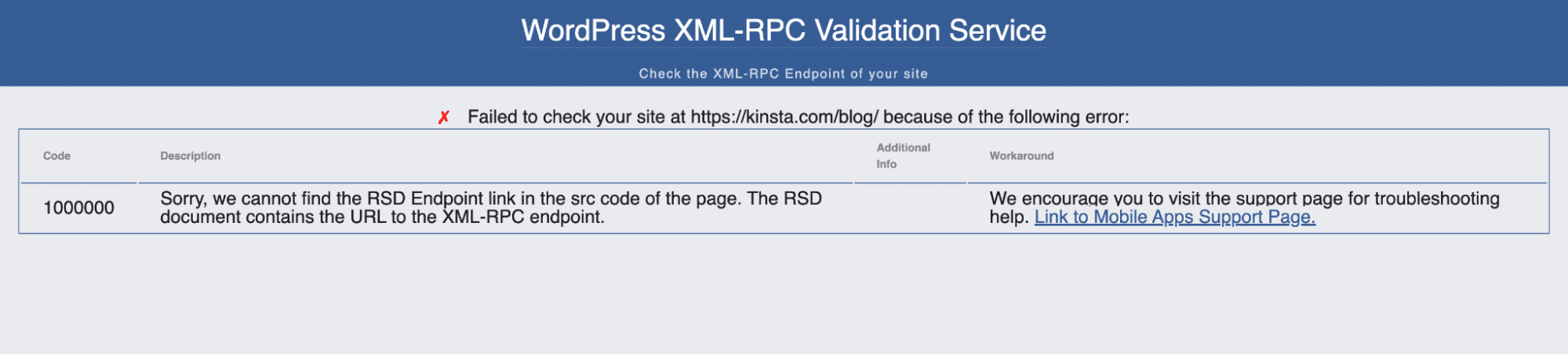

15. Désactiver XML-RPC

Ces dernières années, XML-RPC est devenu une cible courante pour les attaques par force brute. L’une de ses vulnérabilités cachées est la méthode system.multicall, qui permet d’exécuter plusieurs commandes dans une seule requête HTTP.

Bien que cette fonctionnalité ait été conçue à l’origine comme utile, les attaquants l’exploitent pour envoyer des milliers de tentatives de connexion en même temps, ce qui rend les attaques par force brute plus efficaces.

Certaines extensions, comme Jetpack, s’appuient encore sur XML-RPC, mais la plupart des sites WordPress n’en ont pas besoin. Si vous n’êtes pas sûr que XML-RPC soit activé sur votre site, vous pouvez utiliser l’outil XML-RPC Validator. L’exécution de votre site par l’outil confirme si XML-RPC est actif.

Si vous n’avez pas besoin de XML-RPC, sa désactivation peut améliorer la sécurité de votre site. Vous pouvez :

- Installer l’extension Disable XML-RPC-API pour le désactiver complètement.

- Utiliser l’extension Perfmatters pour désactiver XML-RPC tout en améliorant les performances du site.

Pour les clients de Kinsta, il n’est pas nécessaire de prendre des mesures. Lorsqu’une attaque XML-RPC est détectée, une règle de sécurité est automatiquement ajoutée à la configuration de Nginx, bloquant la requête et renvoyant une erreur 403.

location ~* ^/xmlrpc.php$ {

return 403;

}Si votre site ne repose pas sur XML-RPC, le désactiver est un moyen facile de réduire votre surface d’attaque et d’améliorer la sécurité de WordPress.

16. Empêcher le hotlinking

Il y a hotlinking lorsqu’un autre site web établit un lien direct avec vos images, en utilisant votre bande passante au lieu d’héberger le fichier sur son propre serveur. Bien que cela puisse sembler inoffensif, cela peut entraîner une augmentation des coûts de serveur et un ralentissement des performances du site, en particulier si un site à fort trafic crée des liens vers de nombreuses images.

Un exemple bien connu est celui du Huffington Post qui a créé un lien hypertexte vers une bande dessinée de The Oatmeal, ce qui a entraîné une utilisation excessive de la bande passante et des frais d’hébergement supplémentaires de plus de 1000 dollars.

Pour empêcher le hotlinking, vous pouvez configurer les réglages de votre serveur ou votre CDN de manière à bloquer les requêtes d’images non autorisées :

- Apache : Ajoutez une règle dans votre fichier

.htaccesspour limiter les requêtes d’images à votre propre domaine. - NGINX : Modifiez votre fichier de configuration pour bloquer les requêtes provenant de sources externes.

- Protection CDN : La plupart des CDN, y compris Cloudflare et KeyCDN, offrent une protection intégrée contre les liens chauds qui peut être activée dans leurs réglages.

17. Utiliser les plugins WordPress de sécurité

Il existe de nombreuses extensions WordPress de sécurité conçues pour protéger votre site contre les menaces. Bien qu’un environnement d’hébergement sécurisé soit la première ligne de défense, l’ajout d’une couche supplémentaire de sécurité avec une extension peut aider à surveiller, détecter et prévenir les vulnérabilités potentielles.

Voici quelques-unes des extensions de sécurité les plus populaires :

- Sucuri Security

- WordFence Security

- Sécurité MalCare

- SecuPress

- Solid Security (anciennement iThemes Security)

Chacune de ces extensions offre des fonctions de sécurité différentes, telles que :

- L’application de mots de passe forts et de politiques d’expiration des mots de passe

- Enregistrement des actions de l’utilisateur pour suivre les changements et les comportements suspects

- Recherche de logiciels malveillants et de modifications de fichiers

- Mise en œuvre de l’authentification à deux facteurs (2FA)

- Ajout d’une protection reCAPTCHA pour les formulaires de connexion

- Mise en place de pare-feu, de listes d’adresses IP autorisées et de listes de blocage

- Surveillance des changements de DNS et blocage des réseaux malveillants

Une fonction particulièrement utile que l’on trouve dans de nombreuses extensions de sécurité est un utilitaire de somme de contrôle, qui analyse les fichiers principaux de WordPress et les compare aux versions officielles de WordPress.org. Si des modifications non autorisées sont détectées, cela peut indiquer un piratage ou une injection de code malveillant.

N’oubliez pas de lire notre guide complet sur la surveillance de l’intégrité des fichiers.

Pour les installations WordPress multisites ou multi-auteurs, WP Security Audit Log est une autre excellente extension qui fournit un journal d’activité détaillé, en suivant les changements de logins, de mots de passe, de thèmes, de widgets, d’articles et de mises à jour de WordPress. Elle permet aux administrateurs de surveiller l’activité des utilisateurs en temps réel, améliorant ainsi la sécurité et la responsabilité.

Chez Kinsta, chaque site est protégé par les pare-feu Cloudflare, Google Cloud et Kinsta, avec un contrôle de sécurité en temps réel et la suppression des logiciels malveillants sans frais. Nous vérifions le temps de disponibilité du site toutes les trois minutes et répondons immédiatement à tout problème, garantissant ainsi un environnement d’hébergement sécurisé et résilient.

18. Toujours faire des sauvegardes

Quelles que soient les mesures de sécurité que vous mettez en place, aucun site n’est sûr à 100 %. Les sauvegardes constituent votre dernière ligne de défense en cas de piratage, de suppression accidentelle ou de défaillance majeure du site. Pourtant, de nombreux propriétaires de sites négligent les sauvegardes régulières et ne réalisent leur importance qu’en cas de catastrophe.

La plupart des fournisseurs d’hébergement infogéré pour WordPress proposent des sauvegardes intégrées. Chez Kinsta, les sauvegardes sont gérées au niveau du serveur, avec six types différents, y compris des sauvegardes quotidiennes automatisées et des options de restauration en un clic dans MyKinsta, garantissant que votre site peut être rapidement récupéré en cas de problème.

Si votre hébergeur ne propose pas de sauvegardes, il existe plusieurs services de sauvegarde et extensions disponibles :

- Les services de sauvegarde comme VaultPress, CodeGuard et BlogVault stockent les sauvegardes en toute sécurité dans le cloud.

- Les extensions de sauvegarde comme UpdraftPlus, BackupBuddy, et WP Time Capsule vous permettent d’enregistrer des sauvegardes sur un espace de stockage externe comme Google Drive, Amazon S3, ou Dropbox.

19. Protection DDoS

Les attaques DDoS (Distributed Denial of Service) inondent un site web avec des quantités massives de trafic, surchargeant ses ressources et provoquant des temps d’arrêt. Contrairement aux piratages traditionnels, les attaques DDoS ne compromettent pas les données et n’injectent pas de logiciels malveillants, mais elles peuvent mettre un site hors ligne pendant des heures, voire des jours, ce qui entraîne une perte de revenus et la frustration des visiteurs.

L’un des moyens les plus efficaces de se protéger contre les attaques DDoS consiste à utiliser un service de sécurité tiers tel que Cloudflare ou Sucuri. Ces services agissent comme un bouclier protecteur, filtrant le trafic malveillant avant qu’il n’atteigne votre serveur. Ils masquent également votre adresse IP d’origine, ce qui empêche les attaquants de cibler directement votre site.

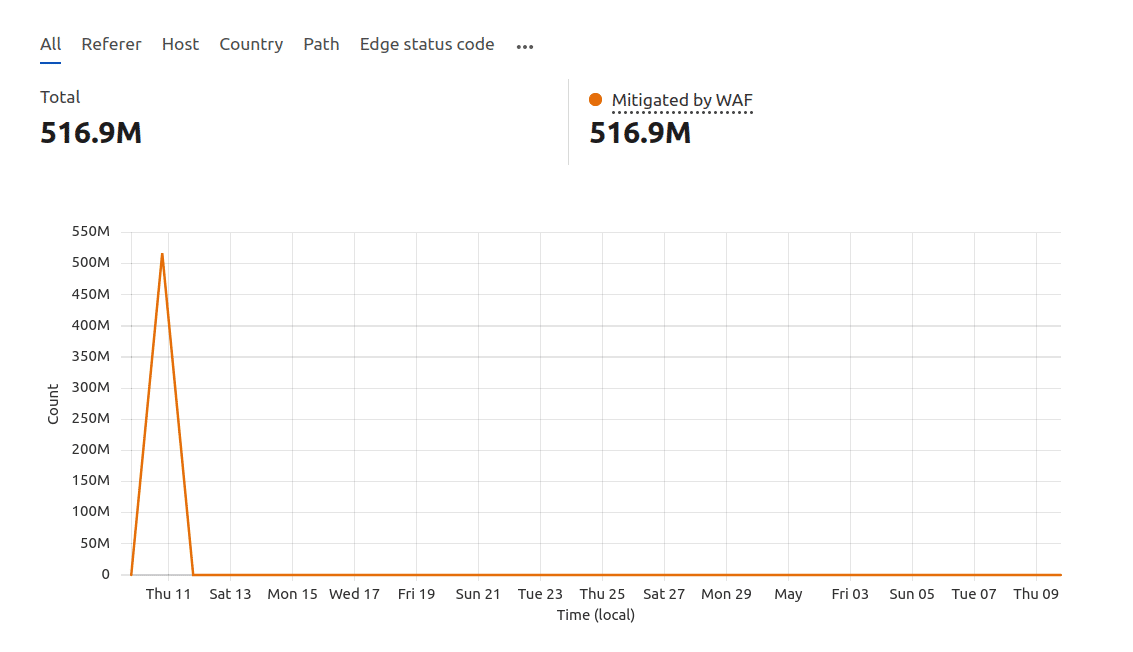

Pour les utilisateurs de Kinsta, la protection DDoS est intégrée grâce à notre intégration gratuite de Cloudflare, qui détecte et atténue automatiquement tous les types d’attaques DDoS, y compris les attaques UDP, ICMP, les inondations SYN/ACK, l’amplification DNS et les attaques de la couche 7.

Un exemple concret de protection DDoS en action : Une société financière a migré vers Kinsta alors qu’elle faisait face à une attaque DDoS massive. Immédiatement après la mise en service, leur site a été bombardé de millions de requêtes, provoquant des perturbations.

Notre équipe SysOps a rapidement travaillé avec Cloudflare pour bloquer le trafic suspect. En 27 minutes, plus de 516 millions de requêtes malveillantes ont été atténuées, ce qui a permis au site de rester en ligne.

Si votre activité repose sur votre site web, il est essentiel d’investir dans un système de protection contre les attaques DDoS afin d’éviter les temps d’arrêt et d’assurer le bon fonctionnement de votre site.

Résumé

Comme vous pouvez le constater, il existe de nombreuses façons de renforcer la sécurité de WordPress. L’utilisation de mots de passe forts, la mise à jour du noyau et des extensions, et le choix d’un hébergeur WordPress sécurisé jouent tous un rôle clé dans la sécurité de votre site.

Comme nous l’avons dit, votre hébergeur joue un rôle crucial, et chez Kinsta, la sécurité est intégrée à notre infrastructure. Grâce à l’intégration de Cloudflare, chaque site bénéficie d’une atténuation automatique des DDoS, d’un pare-feu d’entreprise et d’une analyse des logiciels malveillants en temps réel avec suppression gratuite des logiciels malveillants. Notre double système de pare-feu bloque les menaces avant qu’elles n’atteignent votre site, tandis que les sauvegardes automatisées quotidiennes et la surveillance proactive du temps de fonctionnement garantissent que votre site reste en ligne et sécurisé.

Pour beaucoup d’entre vous, votre site WordPress est votre source de revenus, c’est pourquoi il est essentiel d’adopter dès maintenant les meilleures pratiques en matière de sécurité. Protégez votre site avec un hébergement qui fait le gros du travail pour vous. Passez à Kinsta aujourd’hui et obtenez votre premier mois gratuit.

Nous avons oublié des conseils importants sur la sécurité de WordPress ? Faites-le nous savoir dans les commentaires !