SAML Single Sign-On (SSO)

L’authentification unique SAML (Security Assertion Markup Language) permet aux utilisateurs d’accéder en toute sécurité à plusieurs applications à l’aide d’un seul ensemble d’informations d’identification, généralement l’adresse électronique et le mot de passe de l’entreprise. Au lieu de créer des identifiants distincts pour chaque service, les utilisateurs s’authentifient une seule fois par l’intermédiaire d’un fournisseur d’identité (IdP) géré par l’entreprise, tel que Okta, OneLogin, Microsoft Entra ou Google Workspace.

Le fournisseur d’identité vérifie l’identité de l’utilisateur et lui accorde l’accès à toutes les applications connectées sans qu’il soit nécessaire d’ouvrir d’autres sessions. L’organisation gère de manière centralisée le contrôle d’accès, les politiques d’authentification et les autorisations, ce qui renforce la sécurité, la conformité et l’efficacité administrative.

Avec SAML SSO, les propriétaires d’entreprise ou les administrateurs informatiques peuvent lier leur domaine de messagerie d’entreprise (par exemple, @mycompany.com) à l’IdP de l’organisation. Ainsi, toute personne possédant une adresse électronique de l’entreprise est automatiquement reconnue et authentifiée en toute sécurité lorsqu’elle accède à des outils et services approuvés.

Chez Kinsta, SAML SSO vous permet de connecter l’IdP de votre entreprise directement à MyKinsta. En créant une application SAML dans votre IdP et en ajoutant les détails de connexion à MyKinsta, votre équipe peut se connecter en utilisant les informations d’identification existantes de votre entreprise, éliminant ainsi le besoin de créer ou de gérer des mots de passe MyKinsta distincts. Cela permet également aux propriétaires de l’entreprise de contrôler de manière centralisée qui peut accéder à MyKinsta, directement par le biais de l’IdP.

Kinsta prend en charge tous les fournisseurs d’identité (IdP) qui utilisent la norme SAML, y compris Microsoft Entra ID, Okta, OneLogin, Google Workspace, Auth0, Duo, JumpCloud, et bien d’autres encore.

Configurer SAML SSO

Pour obtenir des guides détaillés étape par étape pour les IdP les plus populaires, reportez-vous à l’un des documents suivants :

- Google Workspace SAML SSO

- Microsoft Entra SAML SSO

- Okta SAML SSO

- OneLogin SAML SSO

- Ping Identity SAML SSO

Activer le SSO dans MyKinsta

Lorsque vous configurez SAML SSO, vous pouvez cliquer sur Enregistrer et quitter la configuration à n’importe quelle étape pour enregistrer votre progression et y revenir plus tard.

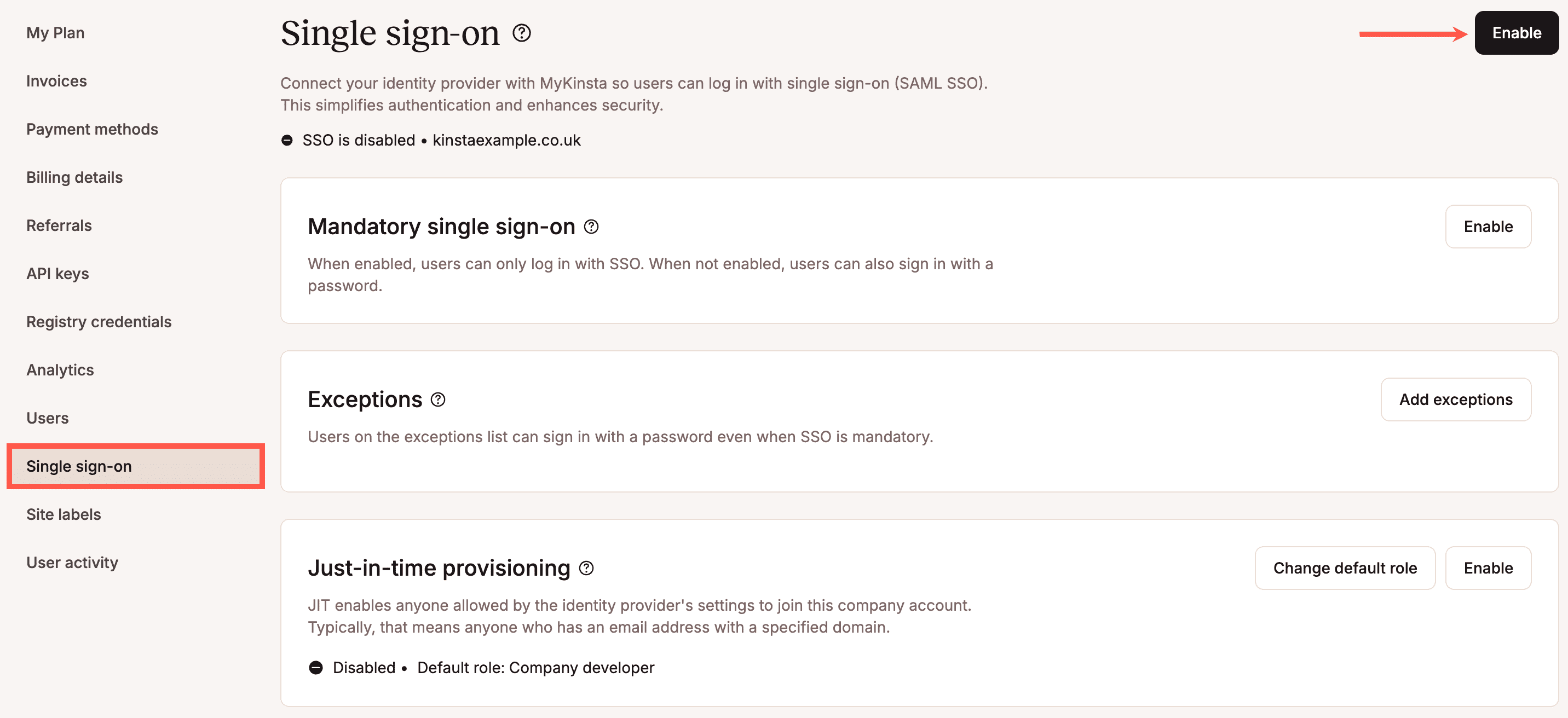

Dans MyKinsta, allez dans votre nom d’utilisateur > Réglages de l’entreprise > Connexion unique, et cliquez sur Activer.

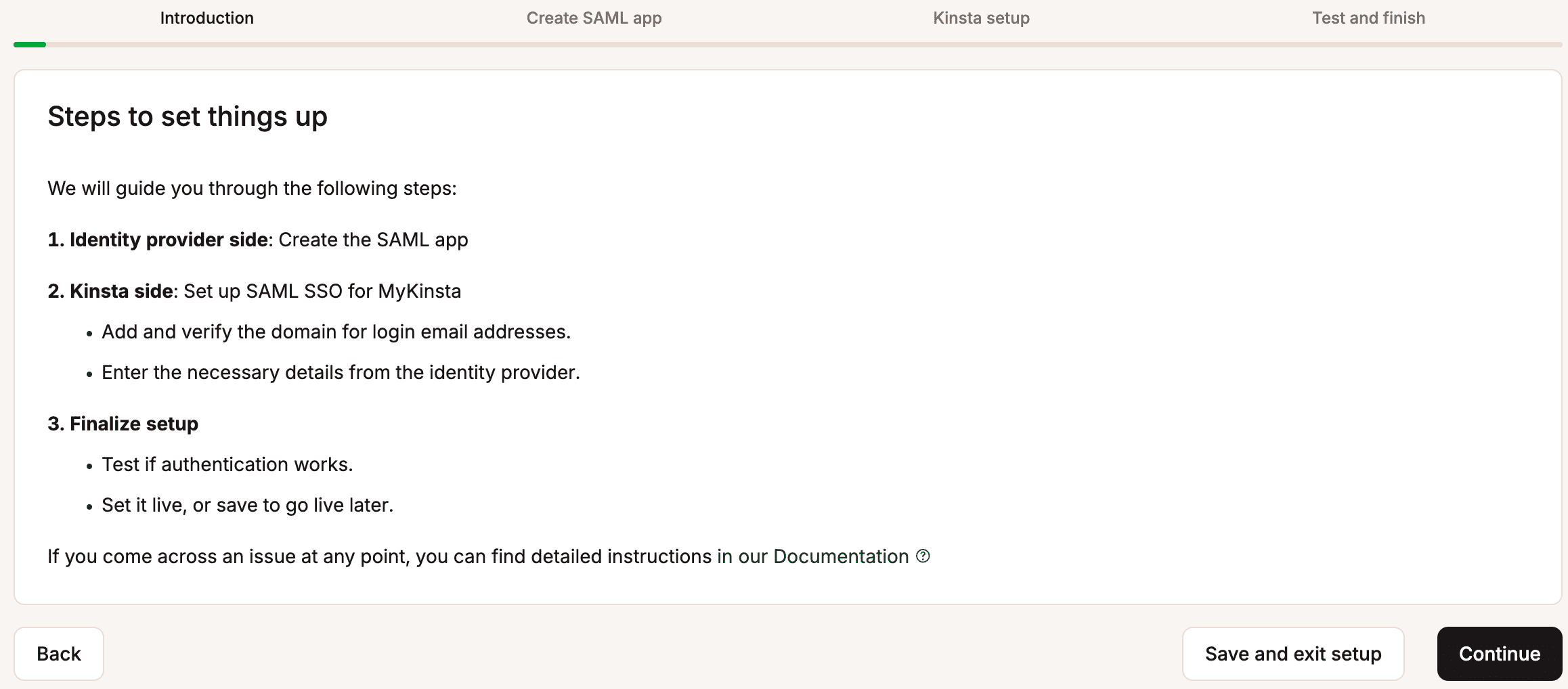

Lisez l’introduction, qui explique comment le SSO sera mis en place, et cliquez sur Continuer.

Configurer l’intégration de l’application dans votre IdP

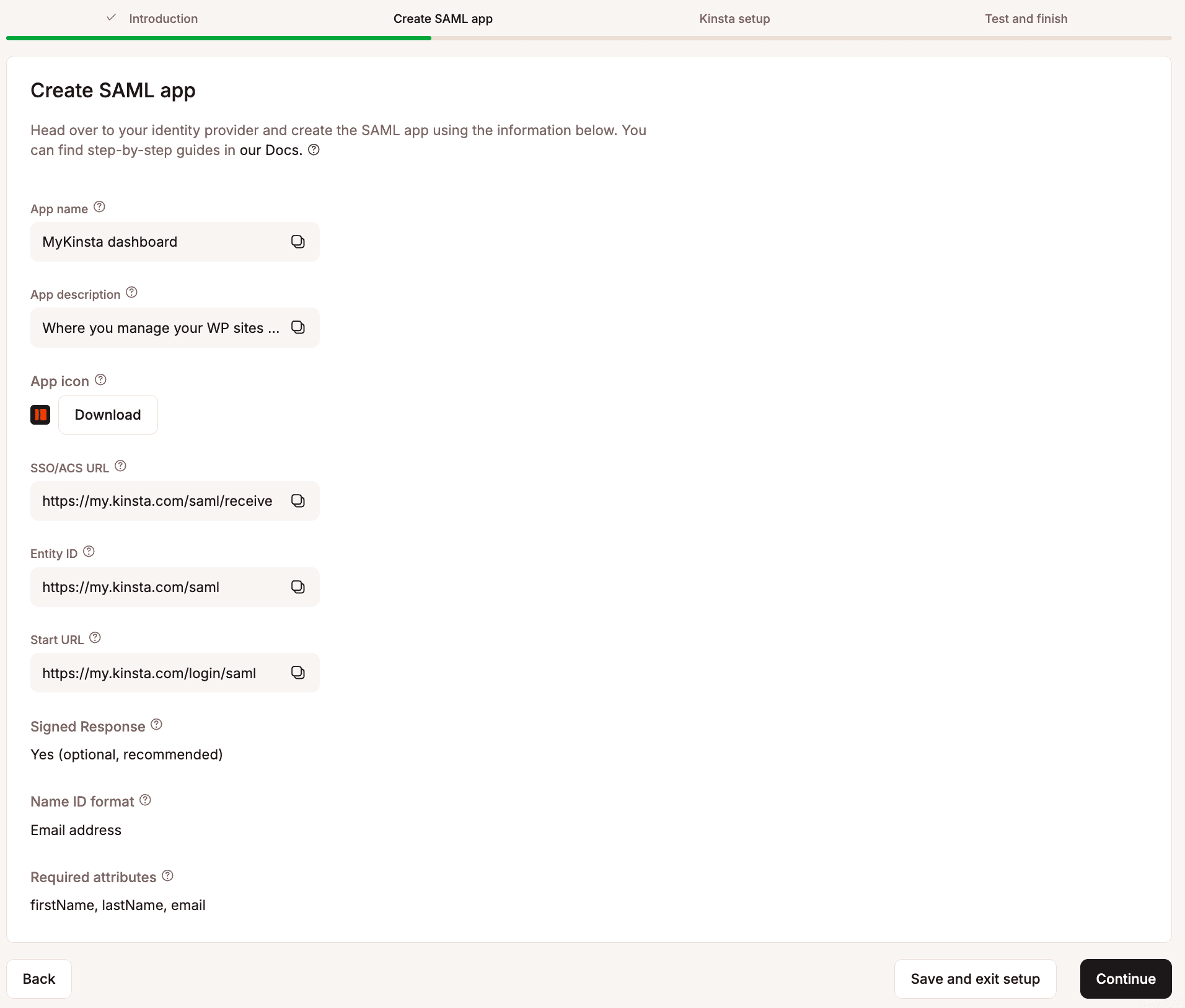

Utilisez les informations fournies dans Créer une application SAML pour configurer une application SAML dans votre fournisseur d’identité, puis cliquez sur Continuer.

- Nom de l’application : Copiez et collez ce nom dans le champ Nom de l’application de votre IdP.

- Description de l’application : Copiez et collez ces informations dans le champ Description de l’application de votre IdP. Ce champ est généralement facultatif.

- Icône de l’application : Cliquez sur Télécharger pour obtenir l’icône Kinsta, puis téléchargez-la dans votre application IdP.

- URL SSO/ACS : Il s’agit du point de terminaison Kinsta vers lequel votre IdP redirige après l’authentification. Il traite la réponse SAML, la vérifie et établit la session de l’utilisateur dans MyKinsta. Copiez et collez ceci dans le champ SSO/ACS/Recipient/Single sign-on URL dans votre IdP.

- ID de l’entité : L’identifiant unique de Kinsta dans votre IdP, utilisé pour reconnaître Kinsta en tant que fournisseur de services. Copiez et collez cet identifiant dans le champ Entity ID/AudienceURI/Audience de votre IdP.

- Start URL : L’adresse web du portail d’accès SSO de Kinsta. C’est le point d’entrée que les utilisateurs visitent pour se connecter à l’aide du SSO, ce qui déclenche la demande d’authentification SAML à l’IdP. Copiez et collez cette adresse dans le champ Start URL/LoginURL de votre IdP.

- Réponse signée : Une réponse signée fournit une vérification numérique sécurisée, permettant à Kinsta de confirmer l’identité d’un utilisateur et de lui accorder l’accès sans nécessiter de connexion supplémentaire.

- Format d’identification du nom : Définit comment Kinsta identifie les utilisateurs. Ce format doit être défini sur un format d’adresse email dans l’IdP.

- Attributs nécessaires : Les attributs que Kinsta exige de votre IdP pour compléter le processus de connexion.

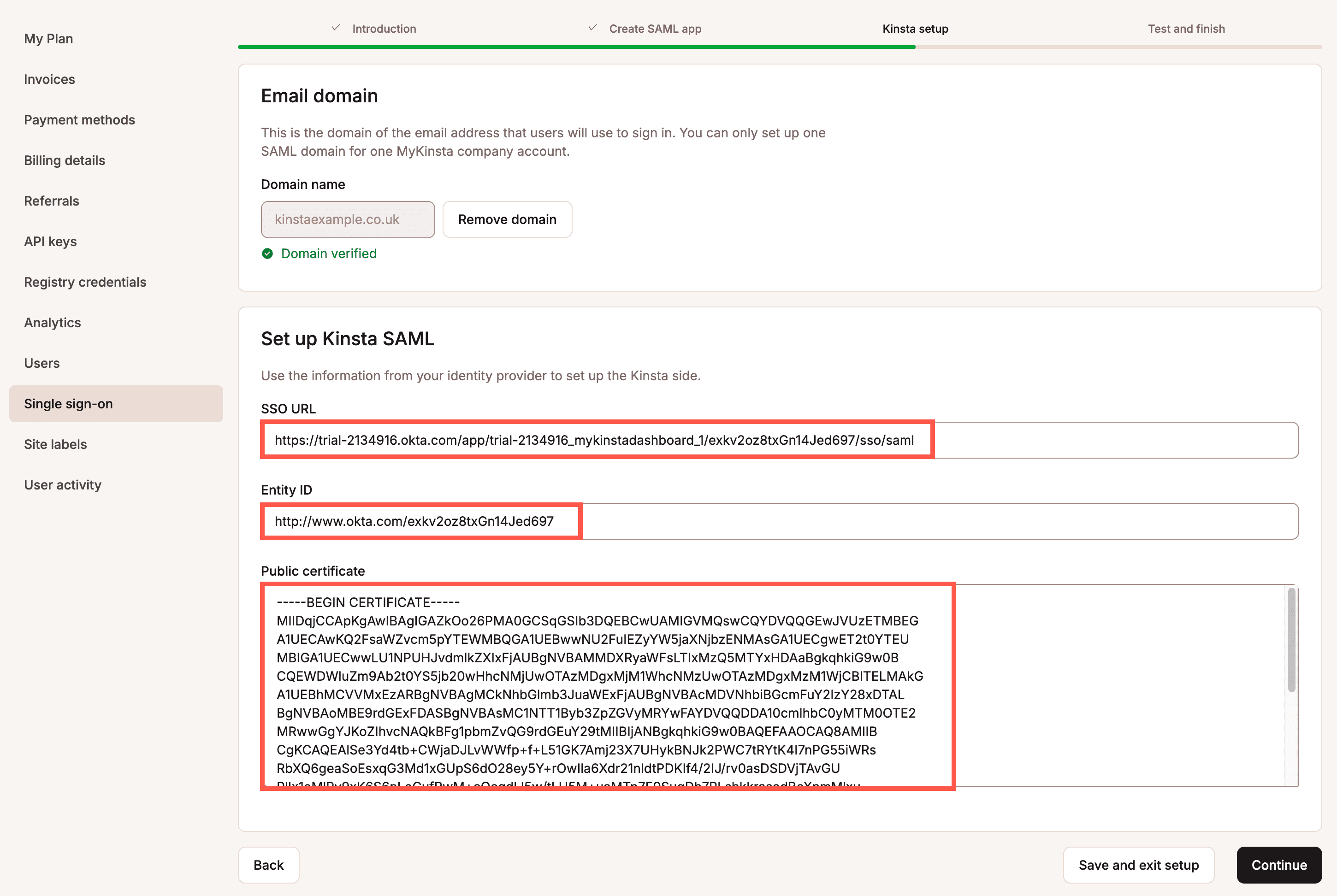

Configuration de Kinsta

Domaine de messagerie

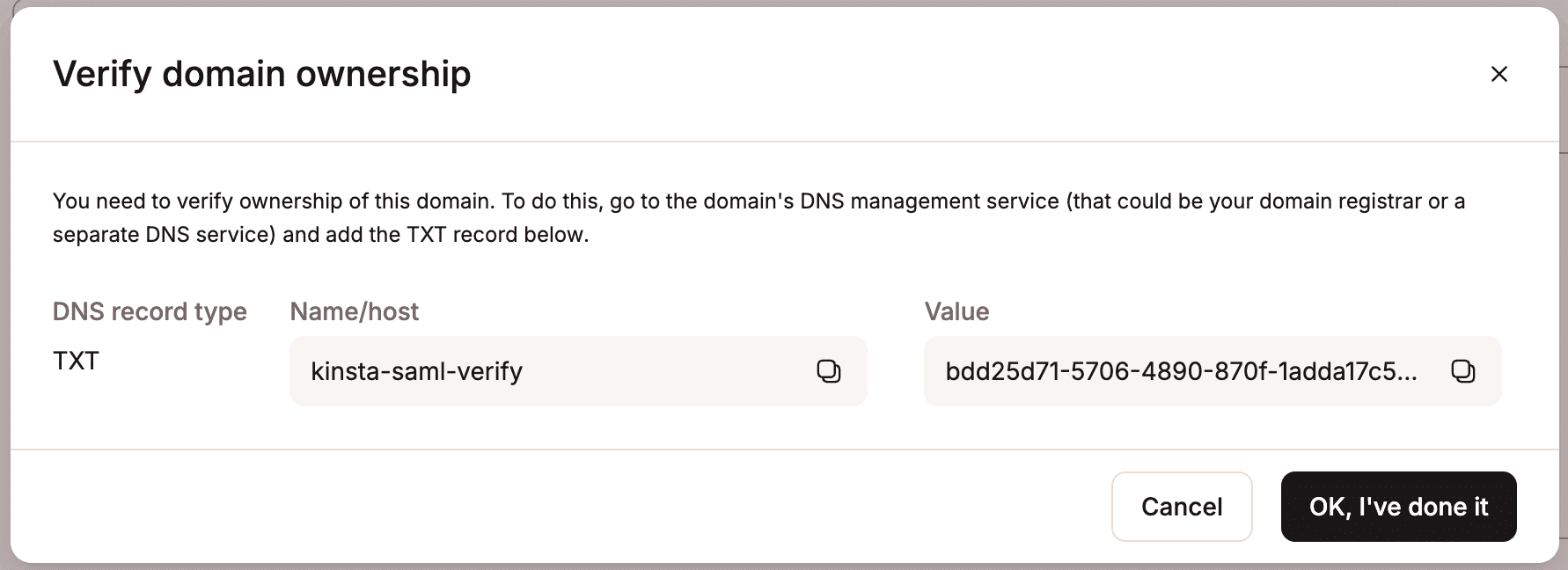

Dans le nom de domaine, saisissez le domaine d’e-mail que les utilisateurs utiliseront pour se connecter à l’aide de SAML SSO, et cliquez sur Ajouter un domaine.

Seuls les comptes MyKinsta dont l’adresse e-mail correspond au domaine vérifié peuvent s’authentifier via SAML. Par exemple, si SAML est activé pour example.com, seuls les utilisateurs ayant une adresse e-mail @example.com pourront s’identifier pour cette société.

Si le domaine a déjà été vérifié dans MyKinsta par la gestion DNS ou en tant que domaine de site, il sera automatiquement vérifié. Dans le cas contraire, vous serez invité à ajouter un enregistrement TXT à votre service de gestion DNS pour confirmer la propriété du domaine.

Comme les changements de DNS peuvent prendre du temps à se propager, vous pouvez cliquer sur Enregistrer et quitter la configuration pour enregistrer votre progression et y revenir plus tard.

Configurer Kinsta SAML

Lorsque le domaine a été vérifié, utilisez les informations fournies par votre IdP pour compléter l’URL SSO, l’ID d’entité et le certificat public, puis cliquez sur Continuer.

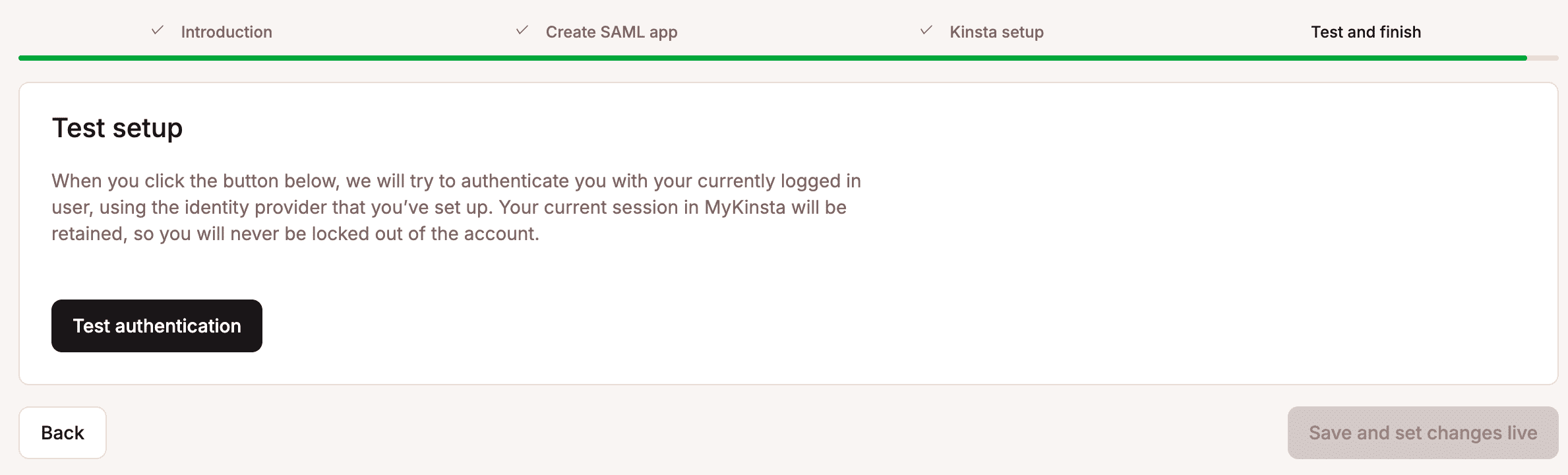

Tester l’authentification dans MyKinsta

Pour vérifier que tout est configuré correctement, cliquez sur Tester l’authentification.

Une notification apparaît si le test a réussi ou s’il a échoué.

Si le test échoue, cliquez sur Retour et vérifiez vos paramètres SAML dans votre IdP et dans MyKinsta.

Si le test est réussi et que vous souhaitez activer SAML, cliquez sur Enregistrer et activer les modifications.

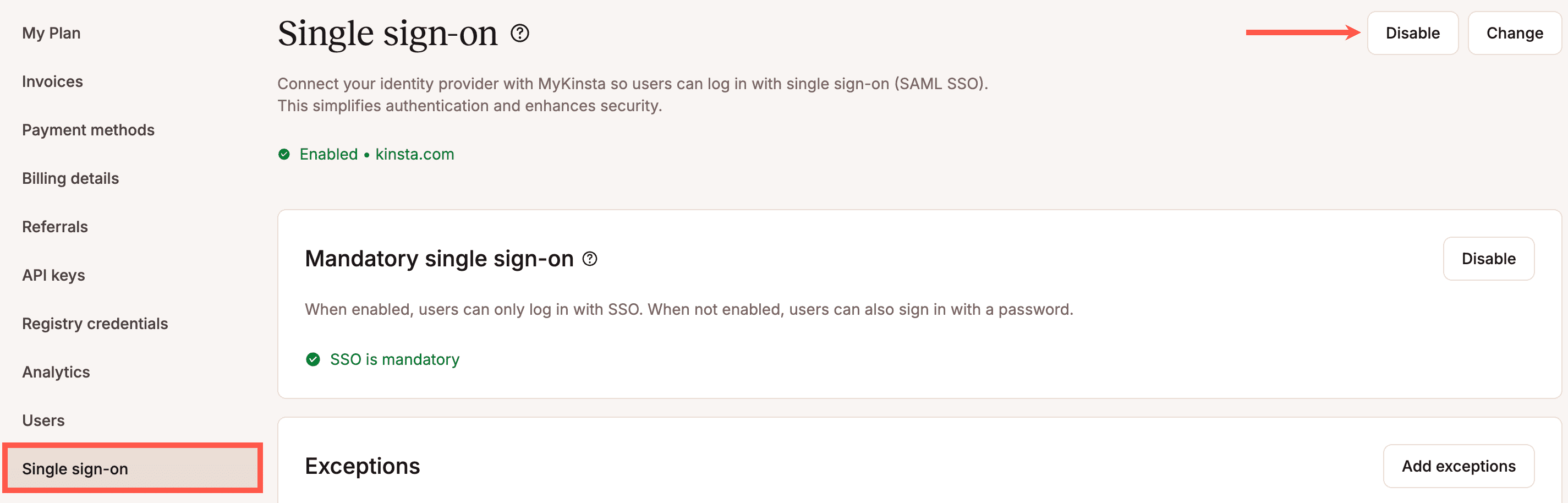

Les utilisateurs de votre entreprise MyKinsta pourront désormais se connecter avec SAML SSO ou en entrant leur nom d’utilisateur et leur mot de passe. Si vous voulez forcer les utilisateurs à se connecter via SAML, vous pouvez activer le SSO obligatoire. Les utilisateurs qui se connectent via un IdP ne sont pas obligés de compléter le 2FA de Kinsta, car l’authentification est gérée directement par l’IdP.

SSO obligatoire

Pour exiger que tous les utilisateurs se connectent avec le SSO, activez le SSO obligatoire. Avec ce réglage, tous les utilisateurs sont invités à se connecter via le fournisseur d’identité (IdP) plutôt qu’avec leurs informations d’identification MyKinsta. Si un utilisateur s’est déjà authentifié avec SAML ailleurs, il sera automatiquement connecté. Si un utilisateur change d’entreprise pour une entreprise qui n’a pas activé le SSO, il doit saisir ses informations d’identification MyKinsta.

Vous pouvez également ajouter des exceptions pour permettre à des utilisateurs spécifiques de se connecter avec un mot de passe même lorsque le SSO obligatoire est activé. Ceci est utile pour les tiers qui ont besoin d’accéder à votre entreprise mais qui n’ont pas d’adresse e-mail dans votre domaine, comme les développeurs.

Si le SSO obligatoire est activé mais que SAML ne l’est pas, les utilisateurs devront se connecter avec leurs identifiants MyKinsta.

Exceptions

Si le SSO obligatoire est activé, vous pouvez ajouter des utilisateurs spécifiques à une liste d’exceptions, leur permettant de se connecter avec leurs identifiants MyKinsta au lieu du SSO. Ceci est utile pour les tiers qui ont besoin d’accéder à votre entreprise mais qui n’ont pas d’adresse e-mail dans votre domaine, tels que les développeurs.

Ajouter un utilisateur aux exceptions

Lorsque vous invitez un utilisateur qui ne possède pas encore de compte MyKinsta, vous devez d’abord l’inviter à rejoindre votre entreprise. L’utilisateur doit accepter l’invitation et créer son compte. Lors de sa première connexion, il n’aura pas encore accès à votre entreprise. Une fois le compte créé, vous pouvez ajouter l’utilisateur à la liste des exceptions pour lui permettre d’accéder sans SSO.

Pour ajouter un utilisateur à la liste des exceptions, cliquez sur Ajouter des exceptions. Sélectionnez l’utilisateur dans la liste et cliquez sur Ajouter une exception.

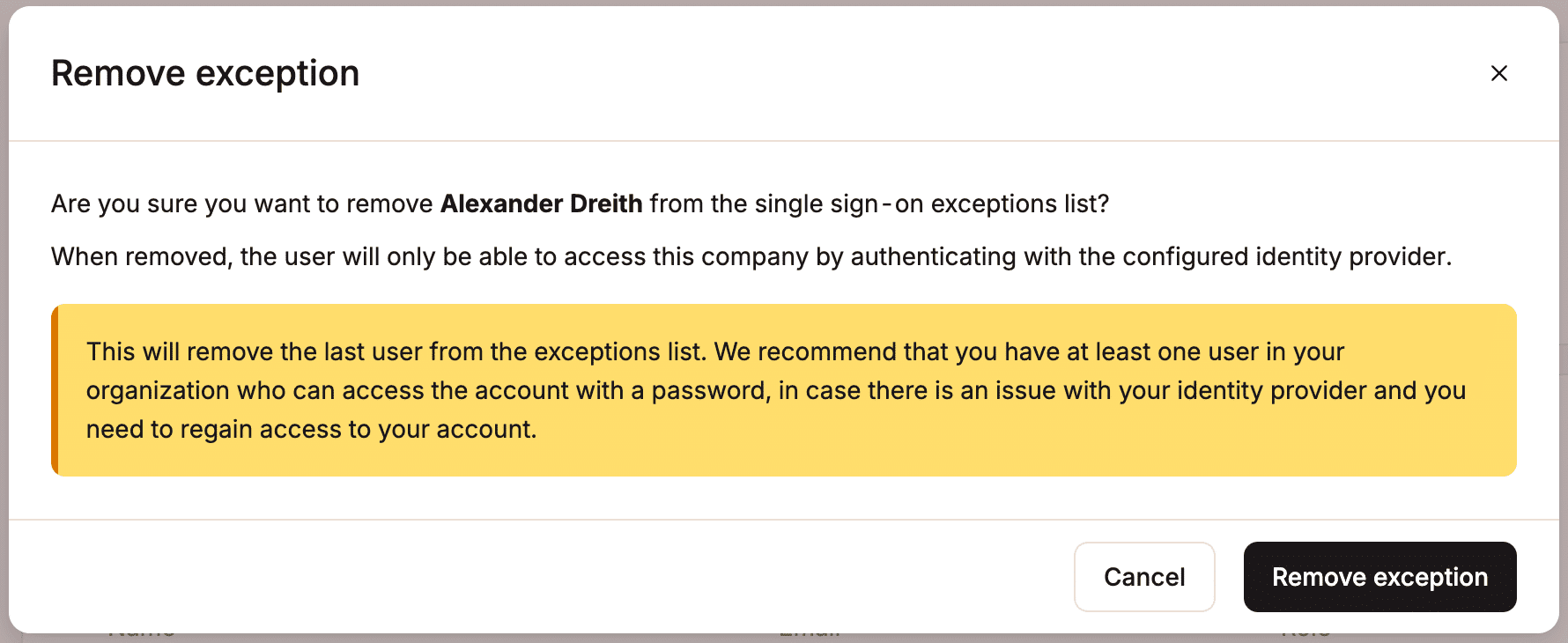

Supprimer un utilisateur de la liste des exceptions

Pour supprimer un utilisateur de la liste des exceptions, cliquez sur l’icône de la corbeille sur l’utilisateur, puis cliquez sur Supprimer l’exception.

Lorsque vous supprimez le dernier utilisateur de la liste des exceptions, un message d’avertissement s’affiche. Si tous les utilisateurs sont supprimés et qu’un problème survient avec l’IdP, vous risquez de perdre l’accès à votre entreprise MyKinsta.

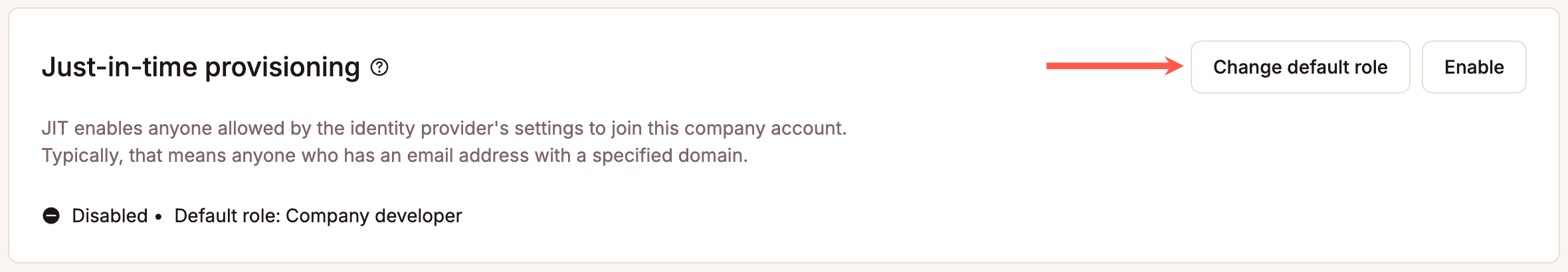

Approvisionnement juste à temps

Le Just-in-time provisioning (JIT) permet aux utilisateurs autorisés par votre IdP d’accéder à votre entreprise MyKinsta sans avoir besoin d’une invitation. Dans la plupart des cas, il s’agit de toute personne disposant d’une adresse e-mail sur votre domaine. Lorsqu’un utilisateur se connecte à MyKinsta, il est dirigé vers l’IdP SSO et n’a pas besoin de créer un compte MyKinsta séparé. Par défaut, les utilisateurs provisionnés par l’intermédiaire de l’ECE se voient attribuer le statut de Développeur d’entreprise. Vous pouvez ajuster le niveau d’accès de chaque utilisateur après leur adhésion, ou mettre à jour le rôle par défaut pour définir le niveau d’accès que les nouveaux utilisateurs provisionnés par l’ECE reçoivent lors de leur adhésion.

Modifier le rôle par défaut

Lorsque le provisionnement JAT est activé, les utilisateurs se voient attribuer par défaut le rôle de développeur d’entreprise. Pour modifier leur niveau d’accès par défaut, cliquez sur Modifier le rôle par défaut.

Vous pouvez ensuite choisir le niveau d’accès que vous souhaitez attribuer aux utilisateurs qui se joignent à l’entreprise via le provisionnement JAT, puis cliquer sur Modifier le rôle par défaut.

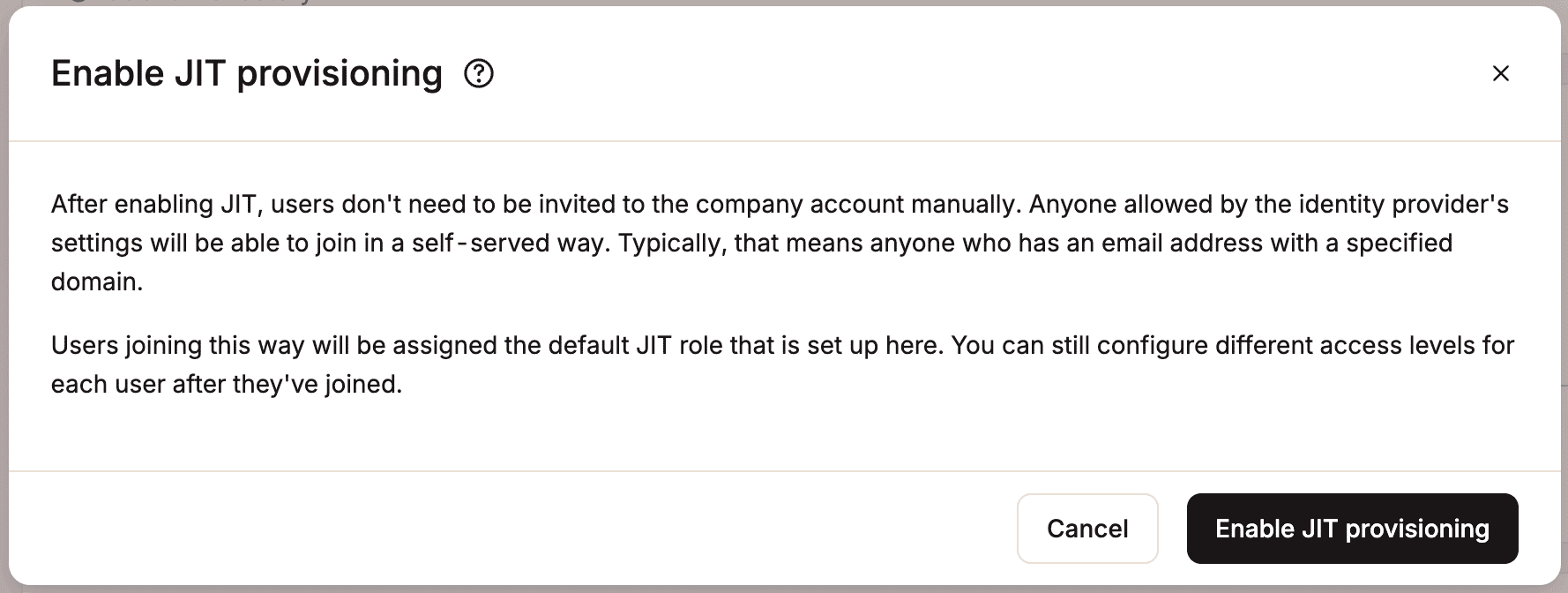

Activer le provisionnement JAT

Une fois que vous avez défini le rôle par défaut, pour activer le provisionnement JAT, cliquez sur Activer, puis sur Activer le provisionnement JAT.

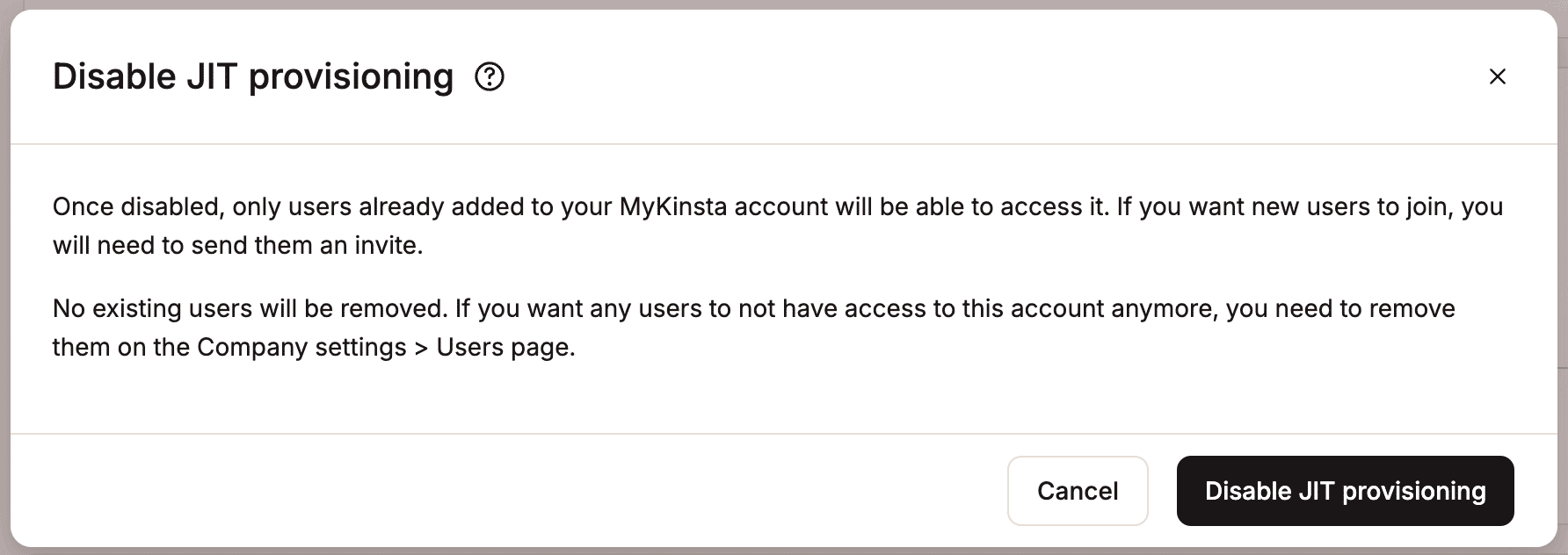

Désactiver le provisionnement JIT

Pour désactiver le provisionnement JIT, cliquez sur Désactiver, puis sur Désactiver le provisionnement JIT. Si vous désactivez le provisionnement JIT et le SSO, les utilisateurs créés par JIT seront invités à définir un mot de passe la prochaine fois qu’ils se connecteront à MyKinsta.

Retirer des utilisateurs

Pour révoquer complètement l’accès, les utilisateurs doivent être supprimés à la fois de MyKinsta et de votre fournisseur d’identité (IdP).

- Si le SSO et le JIT provisioning sont activés, la suppression d’un utilisateur de MyKinsta seul ne bloquera pas l’accès. L’utilisateur peut toujours se connecter via votre IdP.

- Si vous supprimez un utilisateur uniquement de votre IdP et que le SSO obligatoire n’est pas activé, l’utilisateur peut toujours se connecter avec ses informations d’identification MyKinsta.

Modifier la durée de la session

Votre fournisseur d’identité (IdP) contrôle la durée et l’expiration de votre session SSO. Reportez-vous à la documentation de votre IdP pour savoir comment modifier ces réglages.

Désactiver le SSO

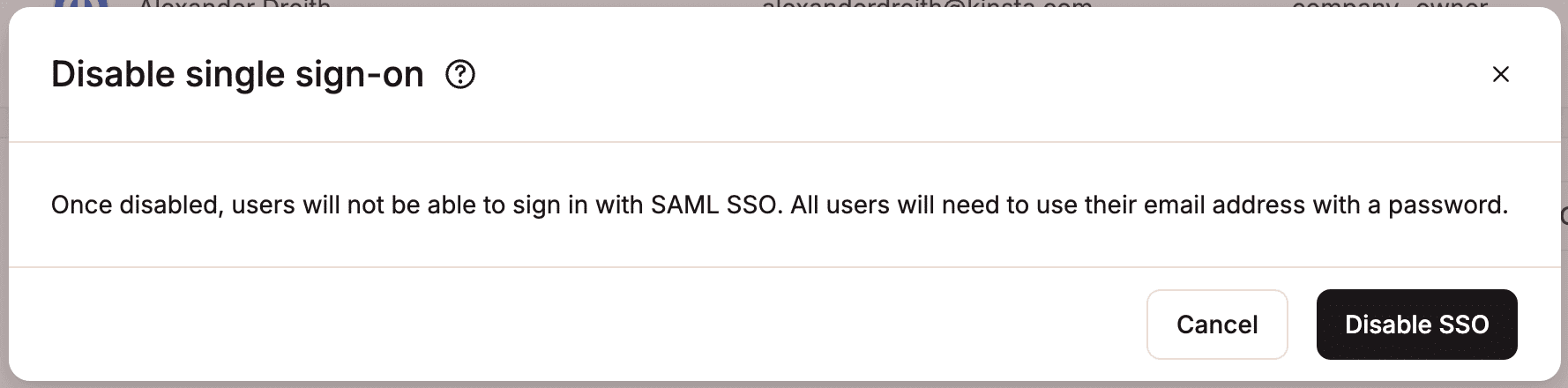

Si vous désactivez le SSO, les utilisateurs ne pourront plus se connecter à l’aide de SAML SSO et devront se connecter à l’aide de leur adresse électronique et de leur mot de passe.

Si le provisionnement JIT a été activé précédemment, certains utilisateurs peuvent ne pas avoir de mot de passe MyKinsta. Dans ce cas, ils peuvent en créer un en sélectionnant Mot de passe oublié sur la page de connexion de MyKinsta.

Une fois le SSO désactivé, tous les utilisateurs devront utiliser l’authentification à deux facteurs (2FA) de Kinsta.

Pour des raisons de sécurité, plusieurs tentatives de connexion infructueuses peuvent bloquer le compte. Dans ce cas, Kinsta enverra un e-mail contenant un lien de connexion temporaire afin que l’utilisateur puisse à nouveau accéder à MyKinsta.

Pour désactiver l’authentification unique, cliquez sur Désactiver dans la section Authentification unique.

Pour confirmer que vous souhaitez désactiver le SSO, cliquez sur Désactiver le SSO.

Quelle est la différence entre SAML SSO et OAuth SSO ?

SAML SSO et OAuth SSO permettent tous deux l’authentification unique, mais ils sont conçus pour des cas d’utilisation, des technologies et des types d’identités différents.

Le SAML SSO est utilisé par les entreprises pour fournir à leurs employés un accès sécurisé et géré par l’entreprise à des outils internes. Avec SAML, vous vous connectez une seule fois à l’aide de votre adresse électronique et de votre mot de passe professionnels, et vous êtes automatiquement connecté à toutes les applications approuvées, telles que MyKinsta, Slack ou Salesforce, sans avoir à vous souvenir de mots de passe distincts. En général, l’équipe informatique de votre entreprise gère l’accès de manière centralisée par l’intermédiaire du fournisseur d’identité (IdP), qui décide qui peut se connecter et à quels outils il peut accéder. Cela permet de renforcer la sécurité et la conformité et de faciliter la gestion pour les grandes équipes.

Le SSO OAuth, quant à lui, est surtout utilisé à des fins personnelles. Il vous permet de vous connecter à des applications ou à des sites web en utilisant un compte personnel existant, tel que Google, Apple ou Facebook, au lieu d’en créer un nouveau. Ce compte est lié à votre identité personnelle plutôt qu’à celle de votre organisation, et l’entreprise ne peut pas contrôler qui accède à quelles applications. Cela signifie que le SSO OAuth est moins adapté à la gestion des accès au niveau de l’entreprise.