SSO SAML Ping Identity

Ping Identity est un fournisseur d’identité (IdP) qui permet une authentification unique (SSO) sécurisée, permettant aux utilisateurs de votre entreprise d’accéder à plusieurs applications avec un seul login.

Avec le SSO SAML (Security Assertion Markup Language), les employés se connectent une seule fois en utilisant les informations d’identification de leur entreprise (généralement l’e-mail et le mot de passe). L’IdP, tel que Ping Identity, vérifie leur identité et leur accorde un accès transparent et sécurisé à tous les services connectés, sans qu’il soit nécessaire d’ouvrir des sessions distinctes pour chaque application.

Les propriétaires d’entreprise ou les administrateurs informatiques peuvent lier le domaine de messagerie de leur organisation (par exemple, @mycompany.com) à l’IdP, de sorte que toute personne possédant une adresse électronique de l’entreprise est automatiquement reconnue et peut se connecter en toute sécurité à des outils compatibles avec SAML.

En utilisant Kinsta SAML SSO, vous pouvez connecter Ping Identity à MyKinsta en créant une application SAML dans Ping Identity, en vérifiant le domaine de messagerie de votre entreprise et en ajoutant les détails nécessaires de Ping Identity dans MyKinsta. Cela permet à votre équipe de se connecter avec les informations d’identification existantes de l’entreprise, éliminant ainsi la nécessité de créer ou de gérer des comptes MyKinsta distincts.

Activer le SSO dans MyKinsta

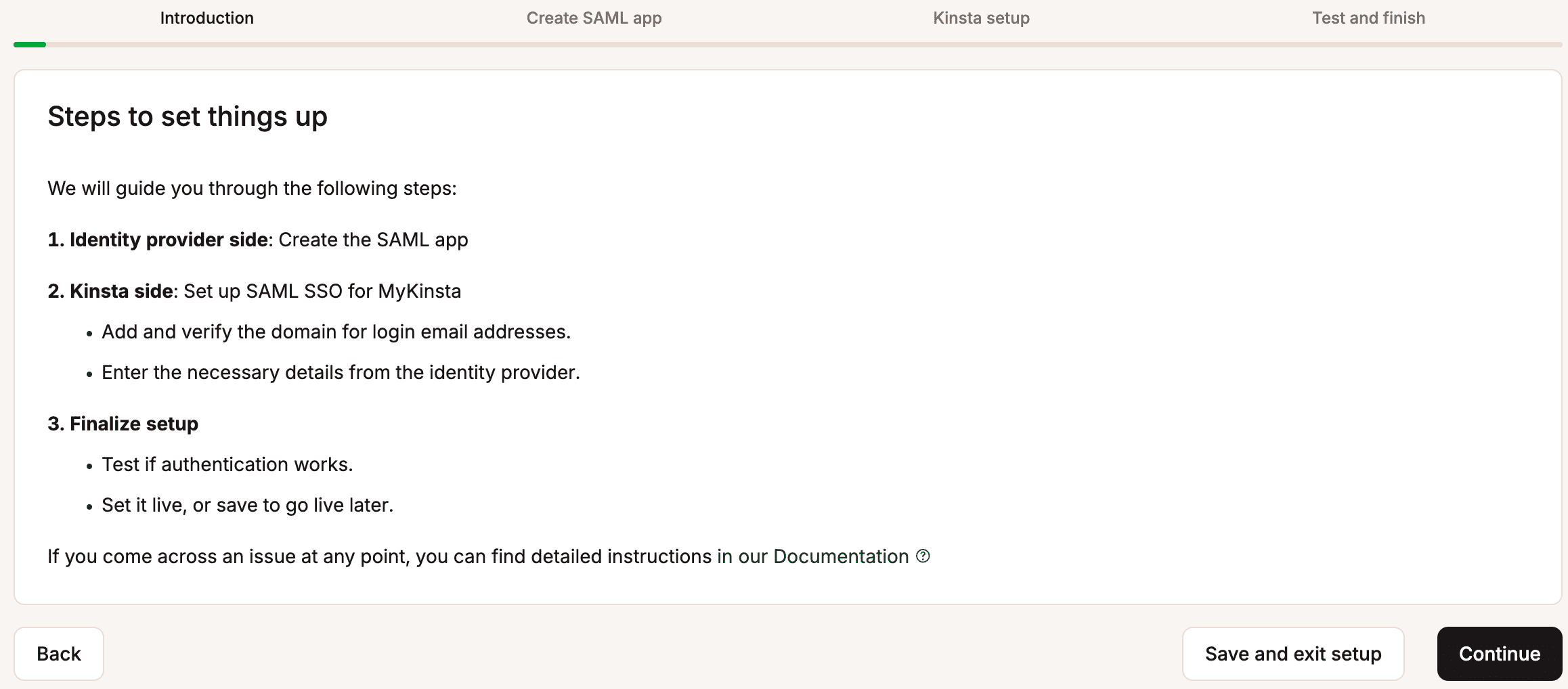

Lorsque vous configurez SAML SSO, vous pouvez cliquer sur Enregistrer et quitter la configuration à n’importe quel stade pour enregistrer votre progression et y revenir plus tard.

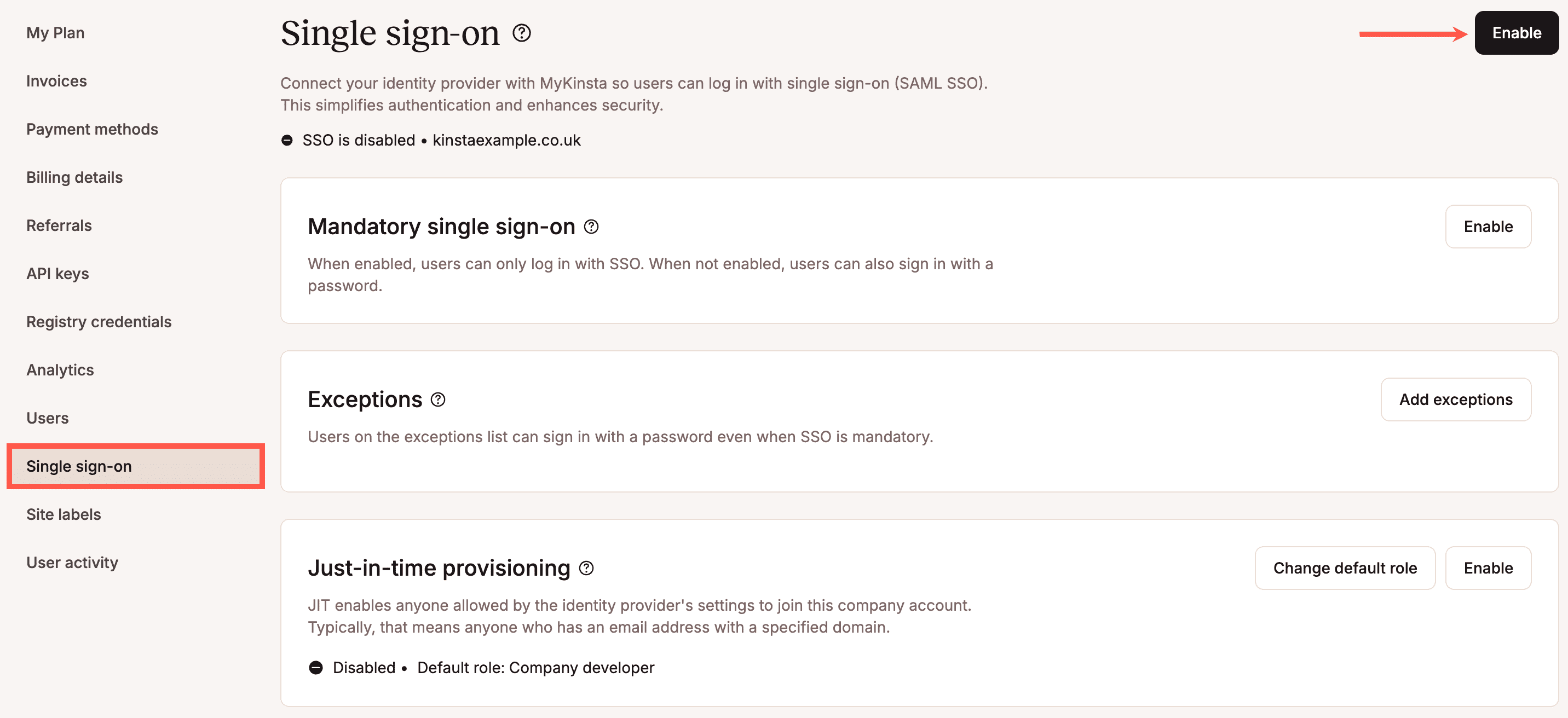

Dans MyKinsta, allez dans votre Nom d’utilisateur > Réglages de l’entreprise > Connexion unique, et cliquez sur Activer.

Lisez l’introduction, qui explique comment le SSO sera mis en place, et cliquez sur Continuer.

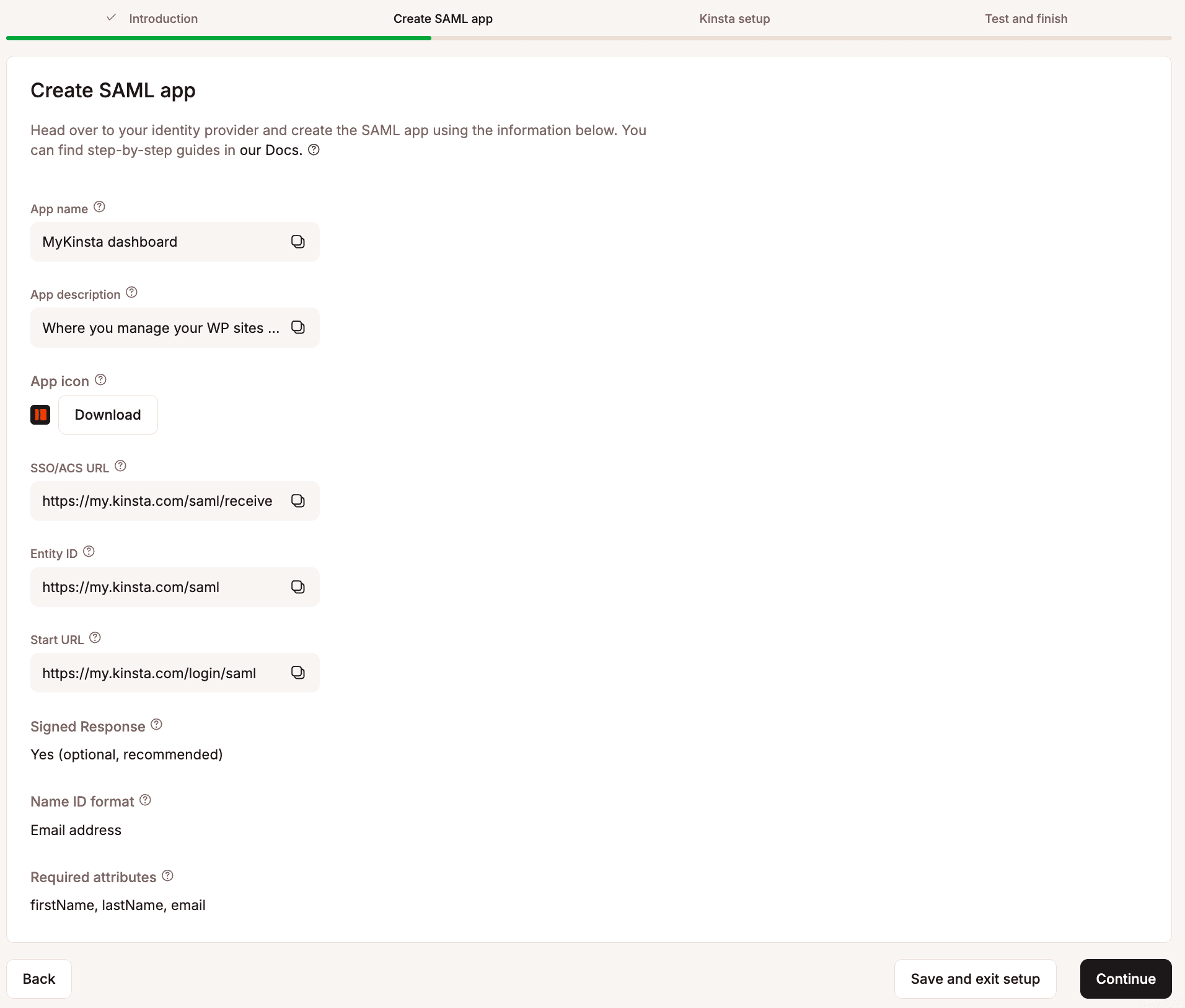

La page suivante fournit toutes les informations dont vous avez besoin pour configurer votre application SAML dans Ping Identity.

Configurer l’intégration de l’application dans Ping Identity

Dans MyKinsta, l’onglet Créer une application SAML fournit toutes les informations dont vous avez besoin pour configurer votre application SAML dans Ping Identity. Les étapes suivantes expliquent où ajouter ces informations.

Connectez-vous à Ping Identity en tant qu’utilisateur disposant d’un accès administrateur et, dans la section Environnements, cliquez sur Créer un environnement.

Cliquez sur Créer une solution Workforce, puis sur Gérer l’environnement.

Cliquez sur Applications, puis sur le signe plus (+) pour ajouter une nouvelle application.

Saisissez le Nom de l’application à partir de MyKinsta. Vous pouvez également télécharger l’icône de l’application depuis MyKinsta et la charger dans l’icône, si nécessaire. Sélectionnez Application SAML et cliquez sur Configurer.

Sélectionnez Saisir manuellement et complétez la configuration SAML dans Ping Identity comme suit :

- URL ACS : Copiez et collez l’URL SSO/ACS de MyKinsta.

- ID d’entité : Copiez et collez l’ID de l’entité depuis MyKinsta.

Cliquez sur Enregistrer.

Mettez en correspondance les attributs Ping Identity

Cliquez sur Attribuer les mappings et cliquez sur l’icône de modification.

Ajoutez les attributs suivants :

| Attributs | Mappings PingOne | Nécessaire |

|---|---|---|

| prénom | Prénom | Sélectionné |

| nom de famille | Nom de famille | Sélectionné |

| courriel | Adresse e-mail | Sélectionné |

Cliquez sur Enregistrer.

Attribuer un accès utilisateur dans Ping Identity

Par défaut, la nouvelle application est accessible à tous les utilisateurs. Pour définir des groupes d’utilisateurs spécifiques pour l’accès à cette application, dans Ping Identity, naviguez vers Applications, sélectionnez l’application que vous avez configurée pour le tableau de bord MyKinsta, cliquez sur Accès, puis cliquez sur l’icône d’édition. Vous pouvez choisir si vous voulez que seuls les utilisateurs administrateurs accèdent à l’application ou sélectionner les groupes qui doivent y avoir accès.

Configuration de Kinsta

Dans MyKinsta, sur Créer une application SAML, cliquez sur Continuer pour arriver sur la page de configuration de Kinsta.

Domaine d’e-mail

Dans la zone Nom de domaine, entrez le domaine de messagerie que les utilisateurs utiliseront pour se connecter à l’aide de SAML SSO, puis cliquez sur Ajouter un domaine.

Seuls les comptes MyKinsta dont l’adresse électronique correspond au domaine vérifié peuvent s’authentifier via SAML. Par exemple, si SAML est activé pour example.com, seuls les utilisateurs ayant une adresse e-mail @example.com pourront s’identifier pour cette société.

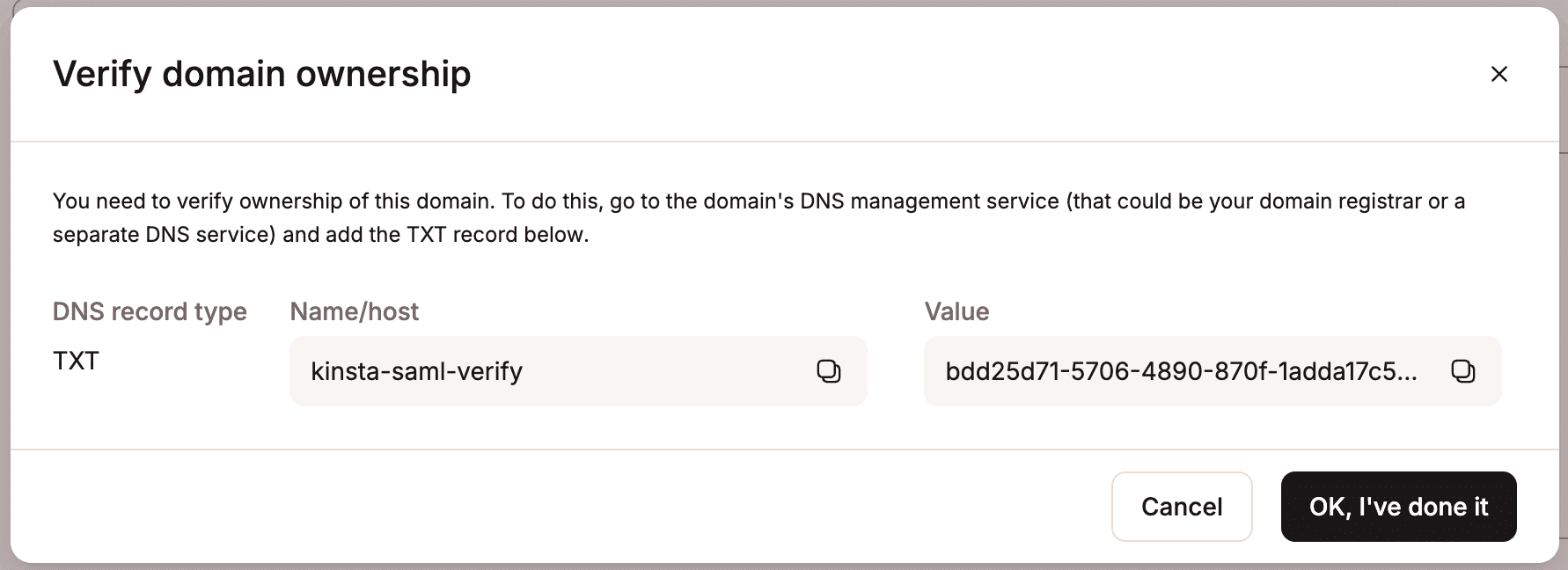

Si le domaine a déjà été vérifié dans MyKinsta par la gestion DNS ou en tant que domaine de site, il sera automatiquement vérifié. Dans le cas contraire, vous serez invité à ajouter un enregistrement TXT à votre service de gestion DNS pour confirmer la propriété du domaine.

Comme les changements de DNS peuvent prendre du temps à se propager, vous pouvez cliquer sur Enregistrer et quitter la configuration pour enregistrer votre progression et y revenir plus tard.

Configurer Kinsta SAML

Dans Ping Identity, allez dans Applications, sélectionnez l’application que vous avez configurée pour le tableau de bord MyKinsta, cliquez sur Vue d’ensemble, puis faites défiler vers le bas jusqu’à Détails de la connexion.

Cette page fournit toutes les informations dont vous avez besoin pour configurer SAML dans MyKinsta.

Dans MyKinsta, dans l’onglet Configuration connexion unique Kinsta, complétez les champs comme ceci :

- URL SSO : Copiez et collez l’URL d’initialisation de l’authentification unique à partir de l’Identité Ping.

- ID de l’entité : Copiez et collez l’ID de l’émetteur à partir de Ping Identity.

- Certificat public : Dans l’Identité Ping, cliquez sur Télécharger le certificat de signature, sélectionnez X509 PEM (.crt). Ouvrez ce fichier dans n’importe quel éditeur de texte, puis copiez et collez le contenu dans MyKinsta.

Cliquez sur Continuer.

Tester l’authentification dans MyKinsta

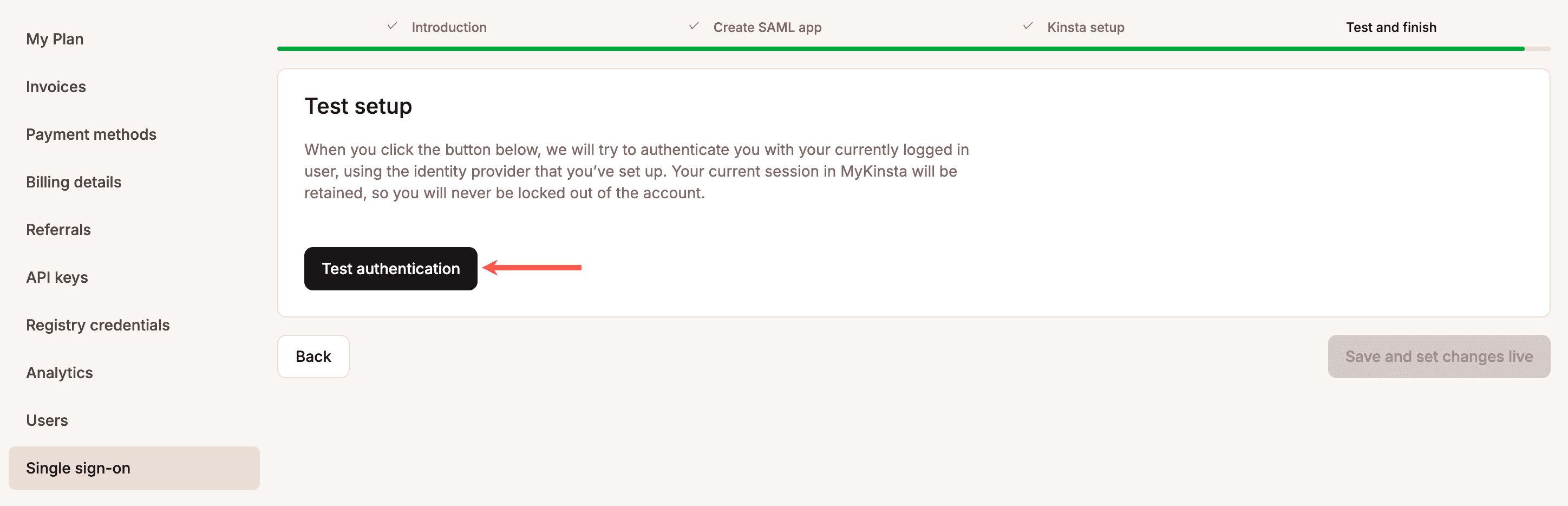

Vous ne pouvez pas activer SAML SSO dans MyKinsta sans d’abord tester l’authentification.

Dans MyKinsta, dans l’onglet Connexion unique Tester et terminer, cliquez sur Tester l’authentification.

Une notification apparaît si le test a réussi ou s’il a échoué.

Si le test échoue, cliquez sur Retour et vérifiez vos réglages SAML dans Ping Identity et dans MyKinsta.

Si le test est réussi et que vous souhaitez activer SAML, cliquez sur Enregistrer et activer les modifications.

Les utilisateurs de votre entreprise MyKinsta pourront désormais se connecter avec SAML SSO ou en entrant leur nom d’utilisateur et leur mot de passe. Les utilisateurs qui se connectent via un IdP ne sont pas obligés de compléter le 2FA de Kinsta, car l’authentification est gérée directement par l’IdP.

Si vous voulez forcer les utilisateurs à se connecter via SAML, vous pouvez activer le SSO obligatoire et ajouter des exceptions. Vous pouvez également activer le JIT provisioning pour permettre aux utilisateurs autorisés par votre IdP d’accéder à votre entreprise MyKinsta sans avoir besoin d’une invitation.

Modifier la durée de la session

Votre fournisseur d’identité (IdP) détermine combien de temps votre session SSO reste active et quand elle expire. Si votre IdP ne spécifie pas de durée de session, MyKinsta propose par défaut une session de 24 heures.

Lorsque votre session SSO expire, vous êtes déconnecté du SSO. Si vous travaillez dans une entreprise qui utilise le SSO, vous serez invité à vous ré-authentifier. Si vous avez accès à plusieurs entreprises dans MyKinsta, vous resterez connecté dans l’ensemble mais devrez vous ré-authentifier avant d’accéder à toute entreprise nécessitant une session SSO.

Pour plus de détails sur l’ajustement de la durée de la session, reportez-vous à la documentation de Ping Identity.