SAML SSO con OneLogin

OneLogin è un Identity Provider (IdP) che consente un single sign-on (SSO) sicuro, permettendo agli utenti dei un’azienda di accedere a più applicazioni con un unico login.

Con il Security Assertion Markup Language (SAML) SSO, i dipendenti effettuano l’accesso una sola volta utilizzando le proprie credenziali aziendali (in genere email e password). L’IdP, come OneLogin, verifica la loro identità e garantisce un accesso continuo e sicuro a tutti i servizi connessi, senza richiedere login separati per ogni applicazione.

I proprietari dell’azienda o gli amministratori IT possono collegare il dominio email dell’organizzazione (ad esempio, @mycompany.com) all’IdP in modo che chiunque abbia un indirizzo email aziendale venga riconosciuto automaticamente e possa accedere in modo sicuro agli strumenti SAML abilitati.

Utilizzando Kinsta SAML SSO, è possibile collegare OneLogin a MyKinsta creando un’applicazione SAML all’interno di OneLogin, verificando il dominio email dell’azienda e aggiungendo i dati di OneLogin richiesti in MyKinsta. In questo modo il team potrà accedere con le credenziali aziendali esistenti, eliminando la necessità di creare o gestire account MyKinsta separati.

Abilitare l’SSO in MyKinsta

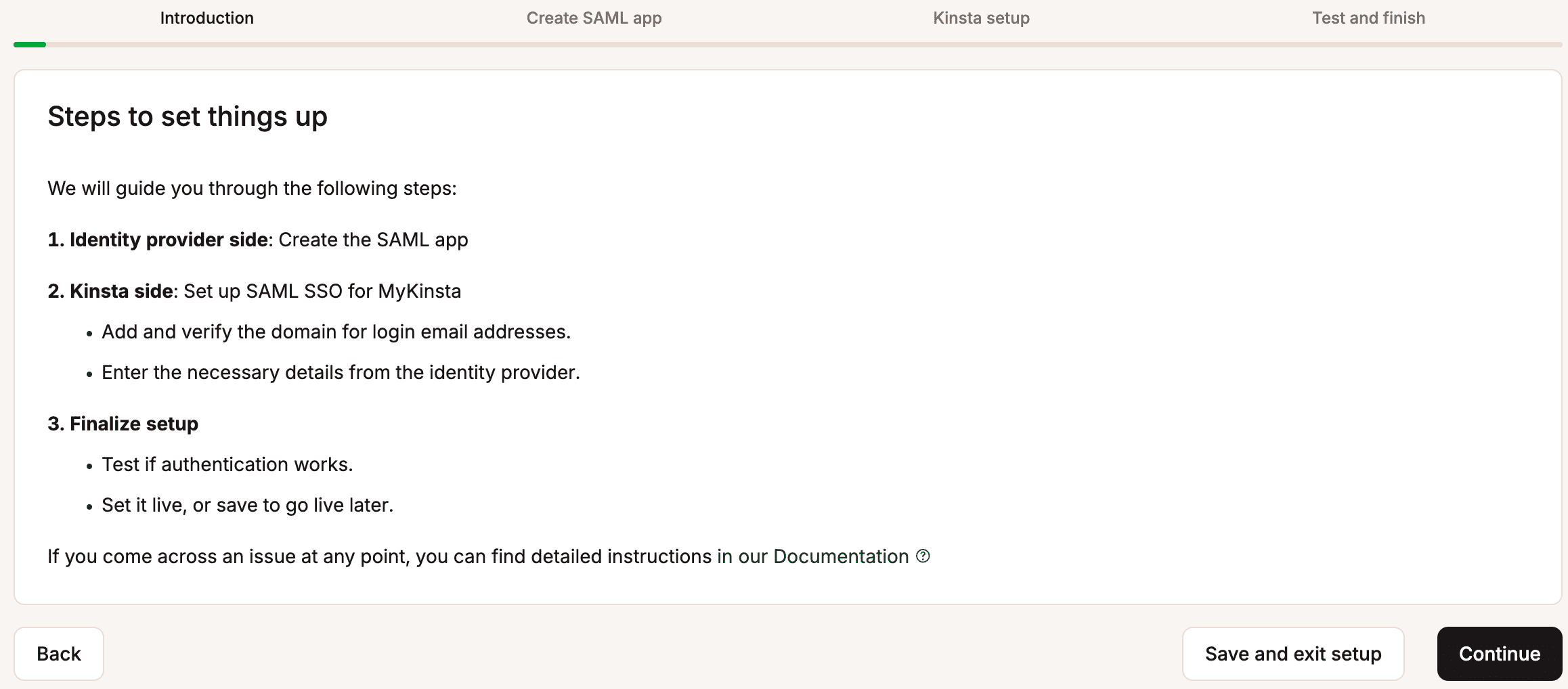

Quando si configura SAML SSO, è possibile cliccare su Salva e esci dalla configurazione in qualsiasi momento per memorizzare i progressi e tornare in un secondo momento.

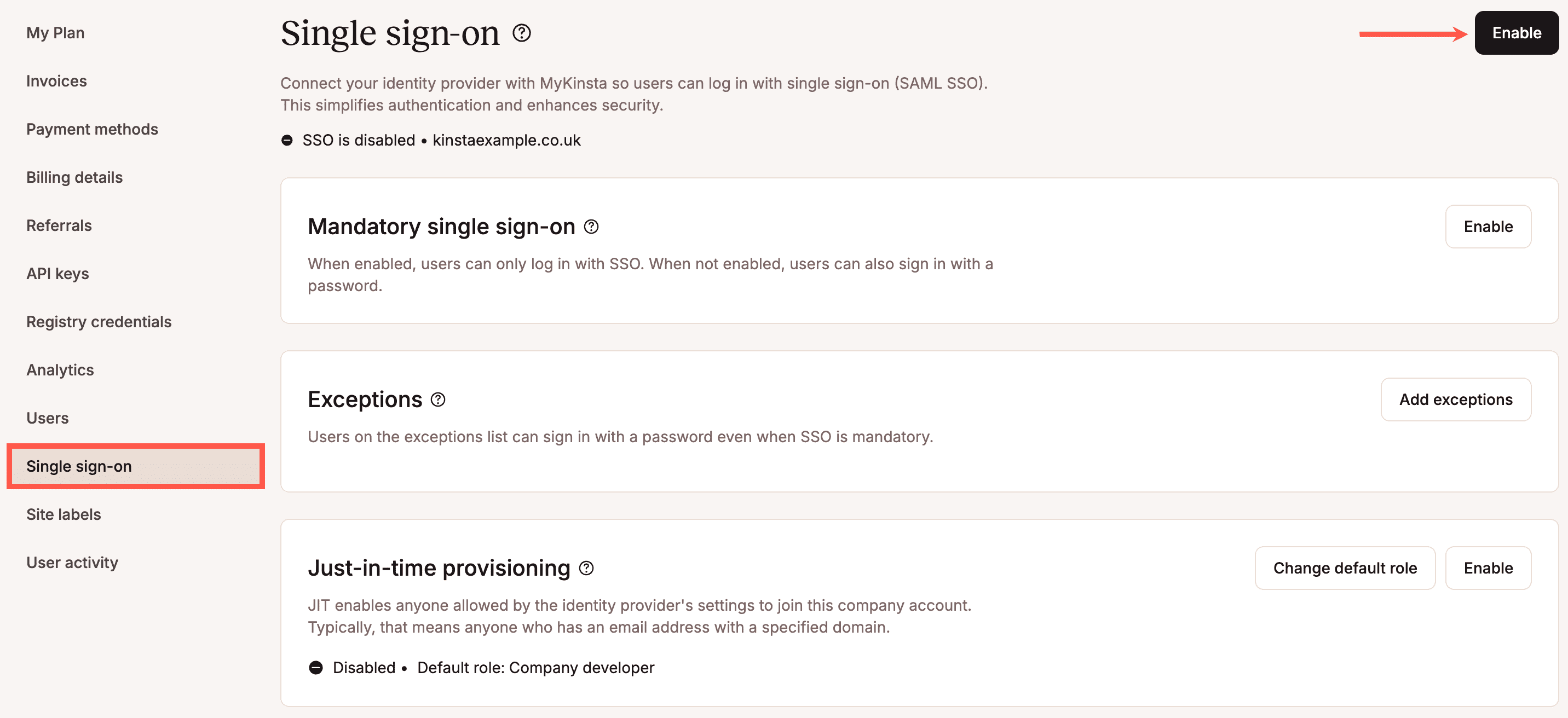

In MyKinsta, si va su nomeutente > Impostazioni azienda > Single sign-on e si clicca su Abilita.

L’introduzione spiega come verrà impostato l’SSO. QUindi si clicca su Continua.

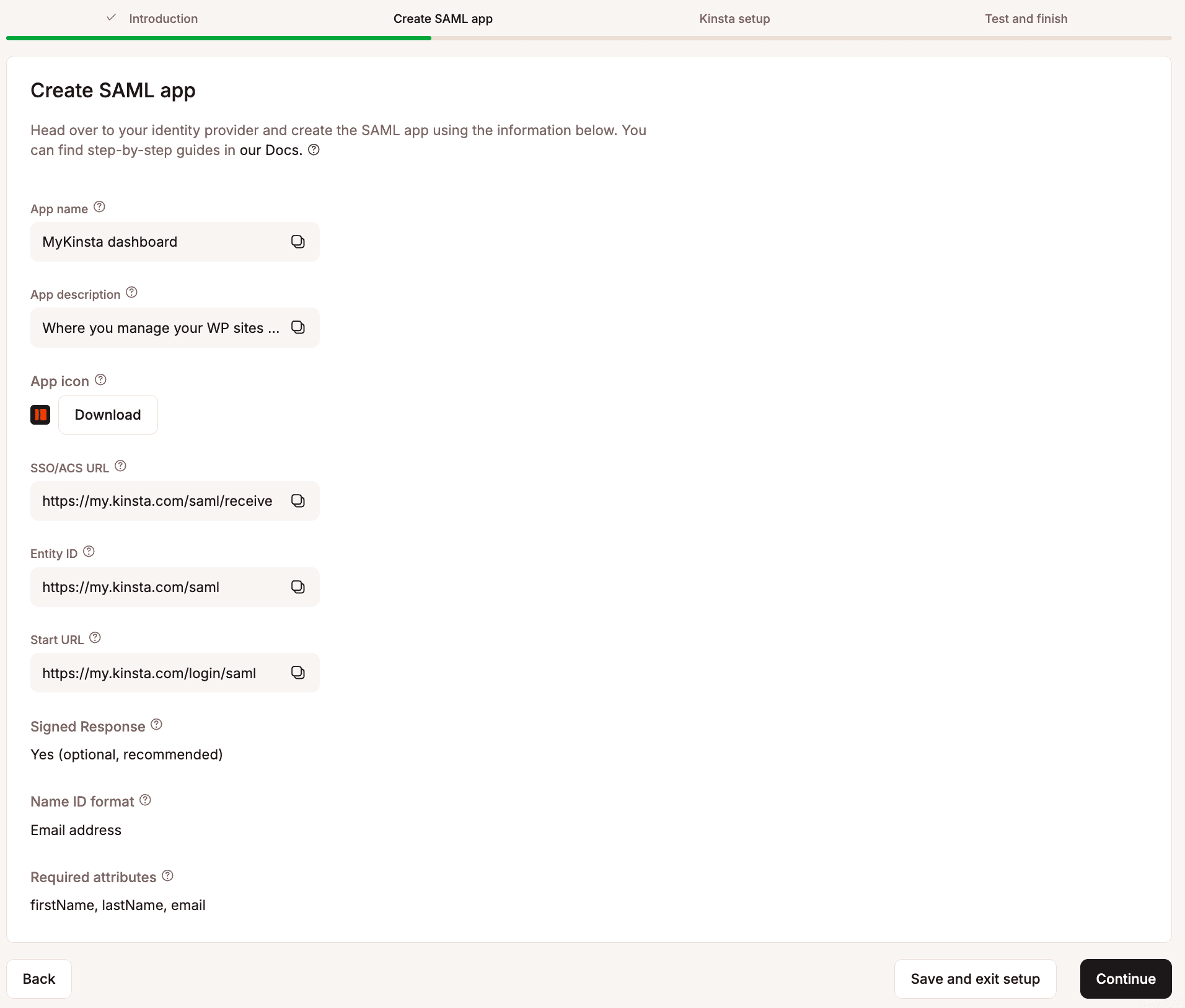

Nella pagina successiva, si trovano tutte le informazioni necessarie per configurare l’app SAML in OneLogin.

Configurare l’integrazione dell’app in OneLogin

In MyKinsta, la scheda Crea app SAML fornisce tutte le informazioni necessarie per configurare l’app SAML in OneLogin. I passaggi seguenti mostrano dove aggiungere queste informazioni.

Accedere a OneLogin come utente con accesso di amministratore e, all’interno di Administration, cliccare su Applications > Applications > Add App.

Cercare “saml custom connector” e selezionare SAML Custom Connector (Advanced).

In Display Name, inserire il Nome App da MyKinsta. È anche possibile scaricare l’Icona App da MyKinsta e caricarla in Square Icon; se necessario, aggiungere una Description. Cliccare su Save.

Cliccare su Configuration e inserire i seguenti dati:

- Audience (EntityID): copiare e incollare l’Entity ID da MyKinsta.

- Recipient: copiare e incollare SSO/ACS URL da MyKinsta.

- ACS (Consumer) URL Validator: copiare e incollare SSO/ACS URL da MyKinsta.

- ACS (Consumer) URL: copiare e incollare SSO/ACS URL da MyKinsta.

- Login URL: copiare e incollare l’URL di avvio da MyKinsta.

- SAML initiator: selezionare il Service Provider.

- SAML nameID format: selezionare Email.

- SAML issuer type: seleziona Specific.

- SAML signature element: selezionare Assertion.

- Sign SLO Response: selezionare questa opzione.

- Sign SLO Request: selezionare questa opzione.

Lasciare tutti gli altri campi come predefiniti e cliccare su Save.

Per aggiungere il nome e il cognome alle credenziali di accesso, cliccare su Parameters e sull’icona Più.

Nel Field name, inserire “firstName”, selezionare Include in SAML assertion e cliccare su Save.

Nel campo Value selezionare First Name e cliccare su Save.

Cliccare di nuovo sull’icona più e ripetere la procedura per ‘lastName’ e poi cliccare su Save.

Cliccare su SSO e, all’interno di SAML Signature Algorithm, selezionare SHA-256. Quindi cliccare su Save.

Ora bisogna configurare l’applicazione SAML in MyKinsta.

Configurazione di Kinsta

In MyKinsta, alla voce Crea app SAML, cliccare su Continua per accedere alla pagina di configurazione di Kinsta.

Dominio email

In Nome dominio, inserire il dominio email che gli utenti utilizzeranno per accedere con SAML SSO e cliccare su Aggiungi dominio.

Solo gli account MyKinsta con un indirizzo email corrispondente al dominio verificato possono autenticarsi tramite SAML. Ad esempio, se SAML è abilitato per example.com, solo gli utenti con un indirizzo email @example.com potranno accedere per quell’azienda.

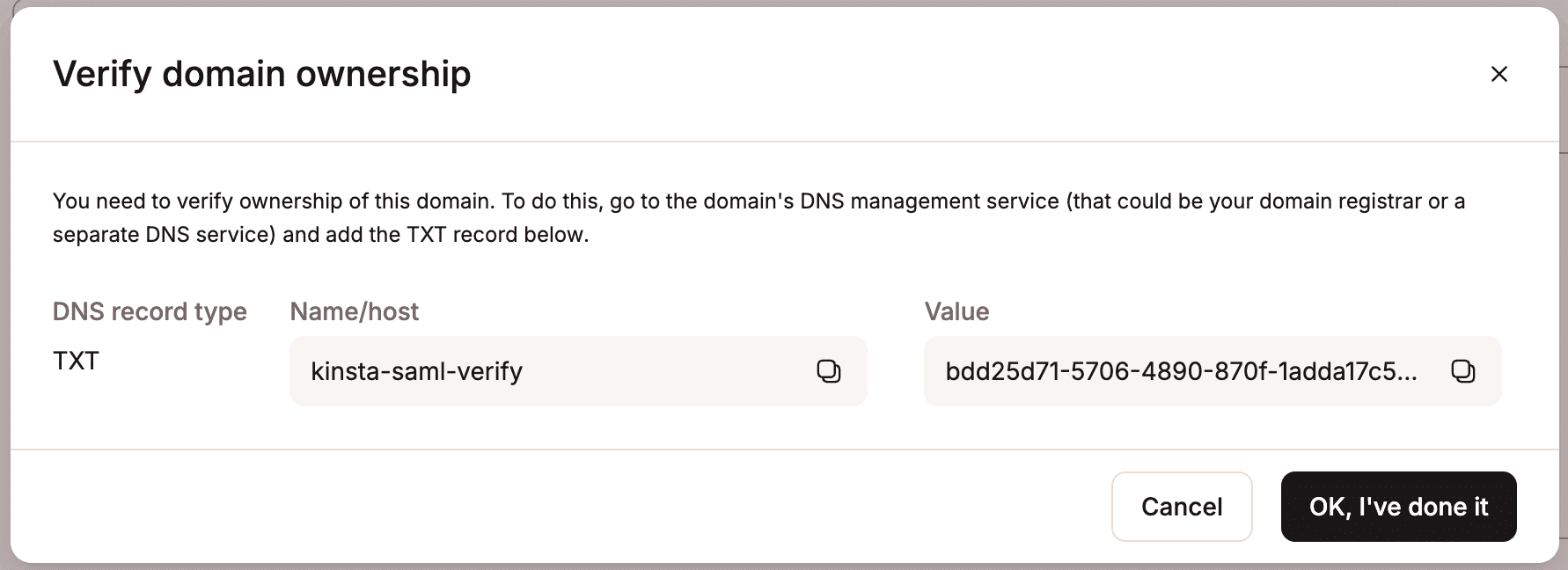

Se il dominio è già stato verificato in MyKinsta attraverso la gestione dei DNS o come dominio di un sito, verrà verificato automaticamente. In caso contrario, sarà necessario aggiungere un record TXT al servizio di gestione DNS per confermare la proprietà del dominio.

Dato che le modifiche al DNS possono richiedere del tempo per propagarsi, è possibile fare clic su Salva ed esci dalla configurazione per memorizzare i progressi e tornare in un secondo momento.

Configurare Kinsta SAML

In OneLogin, si va su Applications > Applications, si seleziona l’applicazione impostata per la dashboard MyKinsta e si clicca su SSO.

Questa pagina fornisce tutte le informazioni necessarie per configurare SAML in MyKinsta.

In MyKinsta, nella scheda Kinsta setup di Single sign-on, completare i campi come segue:

- URL SSO: copiare e incollare l’Endpoint SAML 2.0 (HTTP) da OneLogin.

- Entity ID: copiare e incollare Issuer URL da OneLogin.

- Certificato pubblico: in OneLogin, su X.509 Certificate, cliccare su View Details, copiare e incollare il contenuto di X.509 Certificate.

Cliccare su Continua.

Assegnare gli utenti all’applicazione in OneLogin

In OneLogin, è possibile assegnare un criterio all’applicazione per consentire a tutti gli utenti che utilizzano il criterio di accedere all’applicazione. Si va su Applications > Applications, si seleziona l’applicazione impostata per la Dashboard MyKinsta, si clicca su Access, si sceglie il criterio che si vuole assegnare e si clicca su Save. Per maggiori informazioni sui criteri di sicurezza, si legga la documentazione di OneLogin.

È anche possibile assegnare singoli utenti all’applicazione. In OneLogin, cliccare su Users > Users, selezionare l’utente da assegnare, cliccare su Applications e quindi sull’icona più.

Dal menu a tendina Select application, selezionare l’applicazione MyKinsta e cliccare su Continue.

Selezionare Allow the user to sign in, verificare che le credenziali siano corrette e cliccare su Save.

Per testare l’autenticazione, è necessario assicurati che l’account utente MyKinsta con cui è stato effettuato l’accesso sia assegnato.

Provare l’autenticazione in MyKinsta

Non è possibile attivare SAML SSO in MyKinsta senza aver prima testato l’autenticazione.

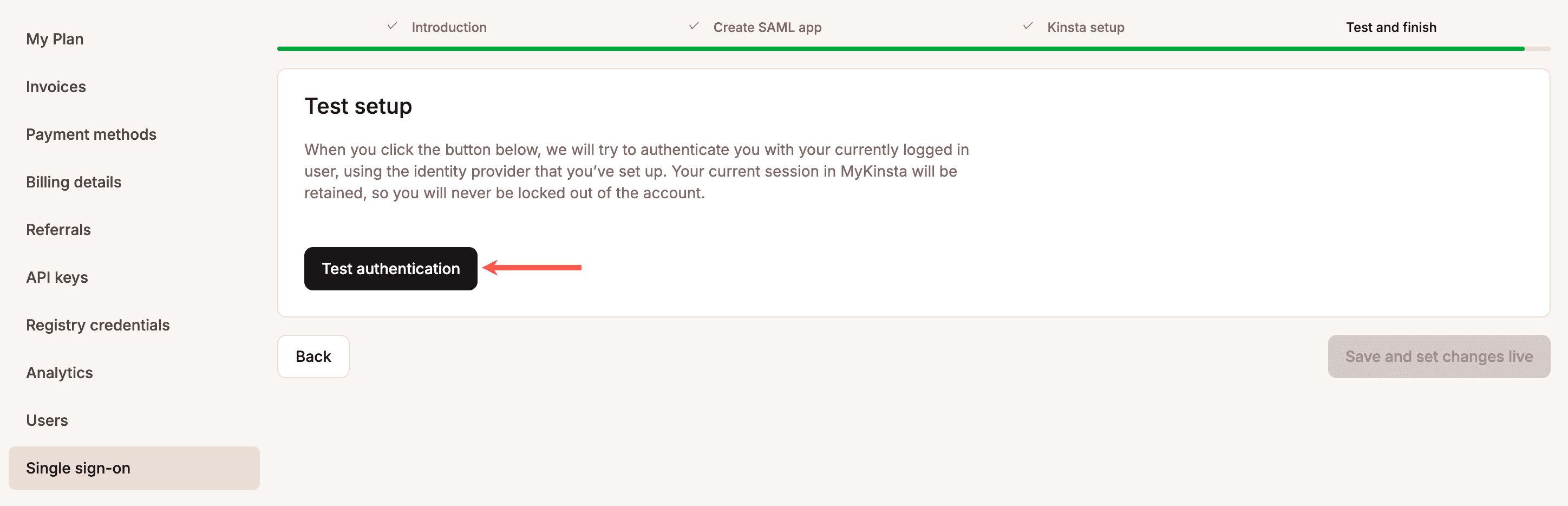

In MyKinsta, nella scheda Single sign-on Verifica e termina, cliccare su Verifica autenticazione.

Viene visualizzata una notifica che comunica all’utente se il test ha avuto successo o se è fallito.

Se il test fallisce, cliccare su Indietro e controllare le impostazioni SAML in OneLogin e in MyKinsta.

Se il test ha avuto successo e si vuole abilitare SAML, cliccare su Salva e attiva le modifiche.

Gli utenti dell’azienda MyKinsta potranno ora accedere con SAML SSO o inserendo nome utente e password. Gli utenti che accedono tramite un IdP non devono completare la 2FA di Kinsta, perché l’autenticazione è gestita direttamente dall’IdP.

Se si vogliono obbligare gli utenti ad accedere tramite SAML, è possibile attivare l’SSO obbligatorio e aggiungere delle eccezioni. È anche possibile abilitare il provisioning JIT per consentire agli utenti autorizzati dall’IdP di accedere all’azienda MyKinsta senza richiedere un invito.

Modifica della durata della sessione

La durata e la scadenza della sessione SSO sono controllate dall’identity provider (IdP). Per informazioni su come modificarla in OneLogin, consultare la Knowledge Base di OneLogin.