Amazon CloudFront

Amazon CloudFront es una red de entrega de contenido segura y programable. Una vez que hayas lanzado tu sitio en Kinsta, si deseas utilizar Amazon CloudFront en lugar de la CDN de Kinsta, esta guía te muestra cómo hacerlo.

Algunas de las características de seguridad de CloudFront incluyen el cifrado a nivel de campo y la protección contra ataques DDoS en la capa de red y de aplicación.

Solicitar un Certificado SSL Personalizado

Parte de la configuración de tu distribución de Cloudfront comprende la aplicación de un certificado SSL personalizado. Debido a que esto puede tardar en completarse desde unos minutos hasta varias horas, recomendamos solicitar el certificado SSL personalizado antes de iniciar el proceso de creación de una nueva distribución.

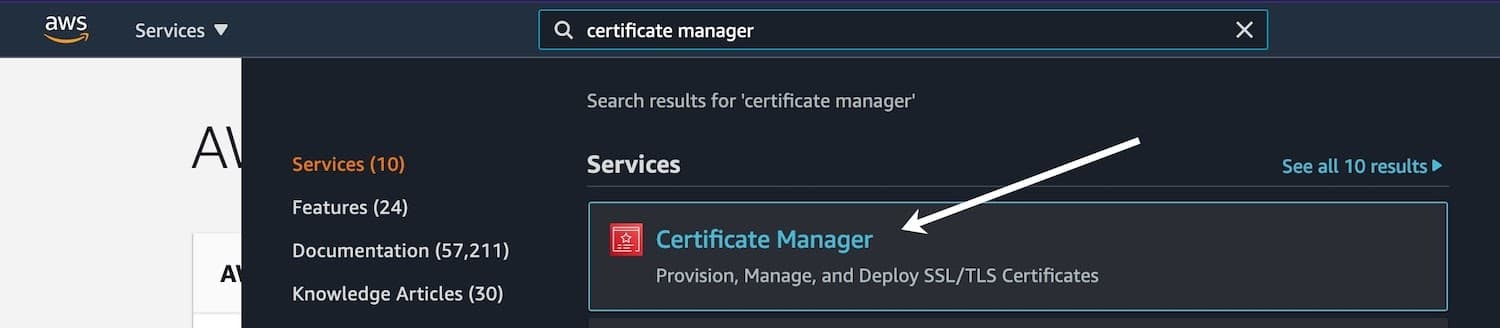

Si aún no tienes una cuenta de AWS, puedes crear una aquí. Una vez que hayas accedido a tu cuenta de AWS, busca «gestor de certificados» mediante el cuadro de búsqueda de la barra de menús, y haz clic en Gestor de Certificados bajo Servicios.

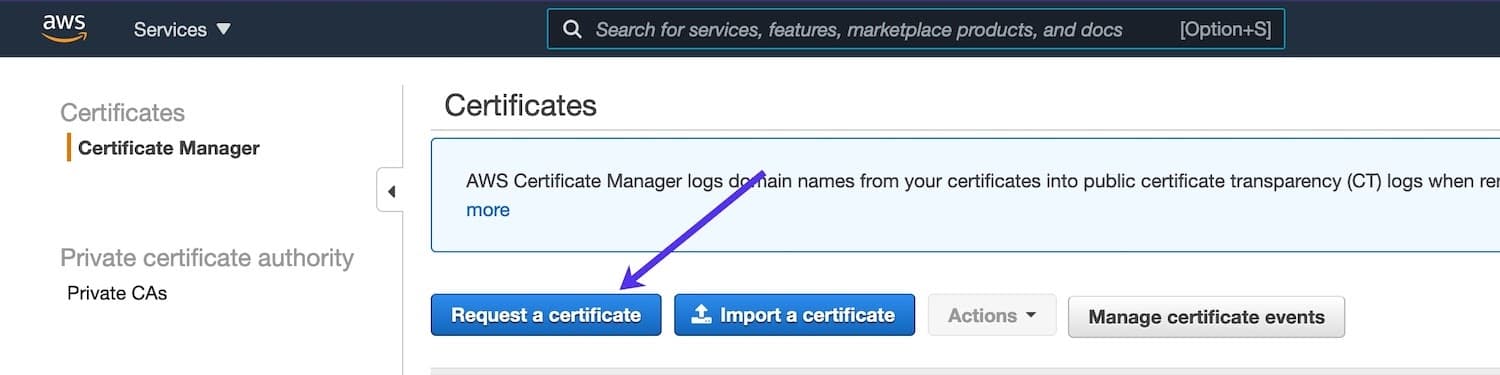

En el Administrador de Certificados, haz clic en el botón Solicitar un certificado.

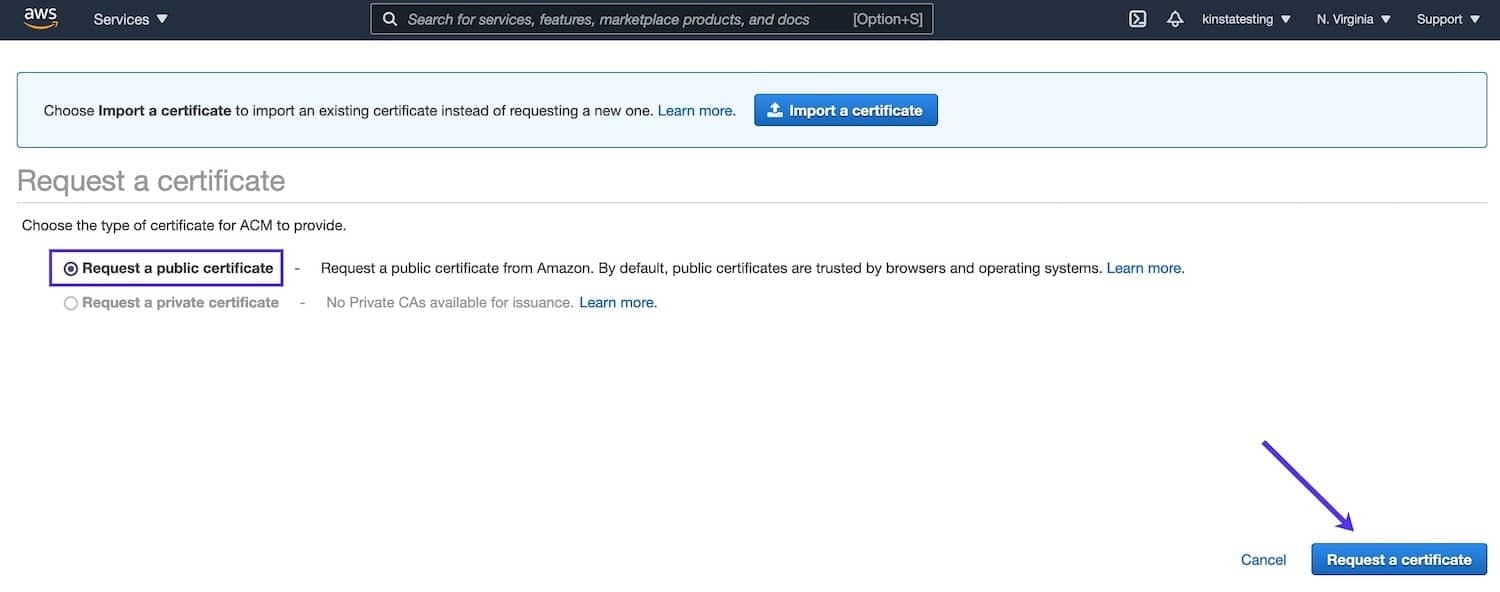

En la siguiente página, selecciona Solicitar un certificado público y haz clic en el botón Solicitar un certificado.

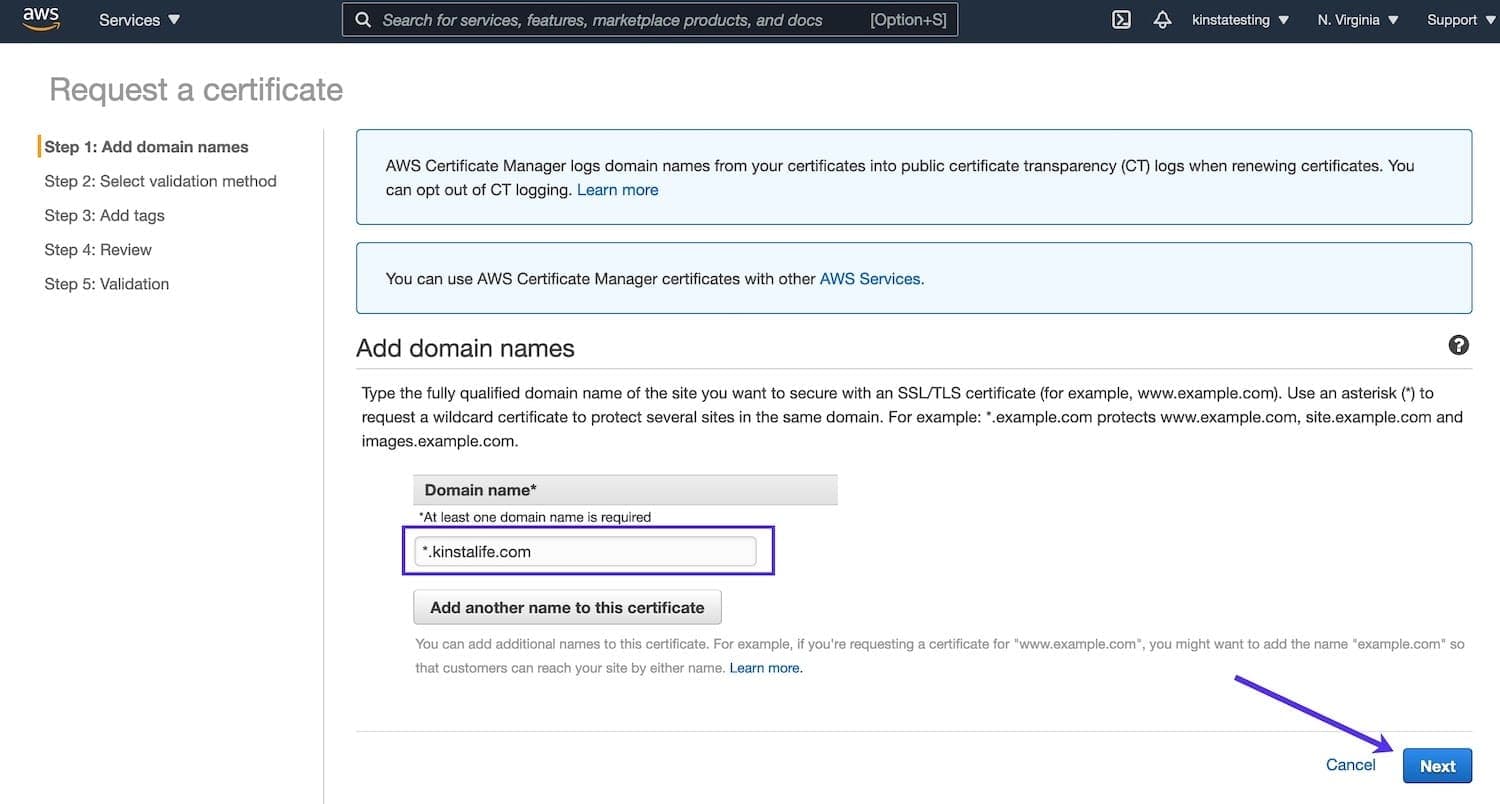

Añadir Nombres de Dominio

En el formulario de Solicitud de un certificado, añade tu dominio personalizado (el dominio principal de tu sitio en Kinsta) a la lista de nombres de dominio (si vas a añadir un dominio root, asegúrate de añadir tanto el dominio no www como el www o añade el dominio wildcard como *.ejemplo.com), y haz clic en Siguiente.

Validación del Dominio

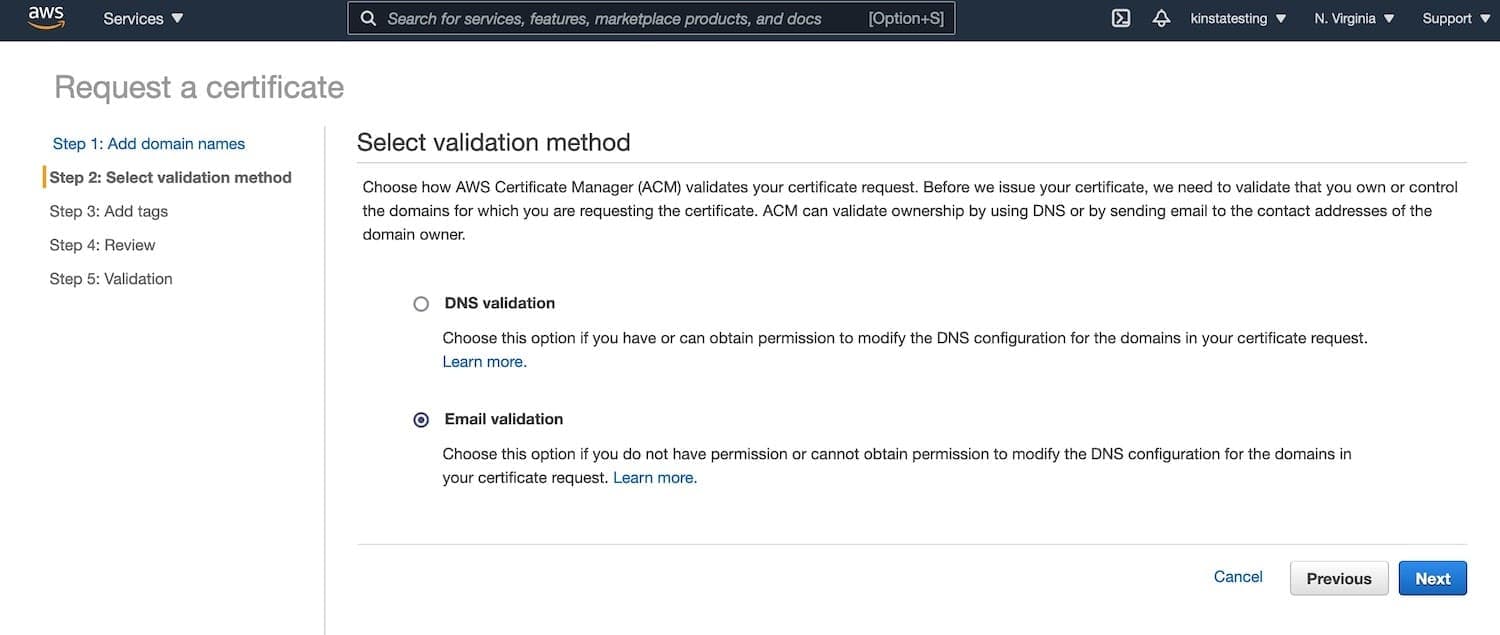

En la siguiente pantalla, elegirás la validación por correo electrónico o por DNS para tu certificado SSL. Elige la opción que más te convenga.

Si el registro de tu dominio no tiene una protección de privacidad que oculte tu información de contacto de las búsquedas de WHOIS, o si el correo electrónico enviado a la dirección de correo electrónico proxy se reenvía a tu dirección de correo electrónico real, puedes utilizar el método de validación de correo electrónico para validar tu solicitud de certificado.

Si no puedes recibir correos electrónicos en la dirección de correo electrónico que aparece en las búsquedas de WHOIS, tendrás que utilizar el método de validación de DNS.

Validación de Correo Electrónico

Selecciona Validación por correo electrónico y haz clic en el botón Siguiente para iniciar la validación por correo electrónico.

Recibirás hasta 8 correos electrónicos por cada dominio que hayas añadido al certificado, y tendrás que actuar al menos sobre un correo electrónico de cada dominio para completar la validación.

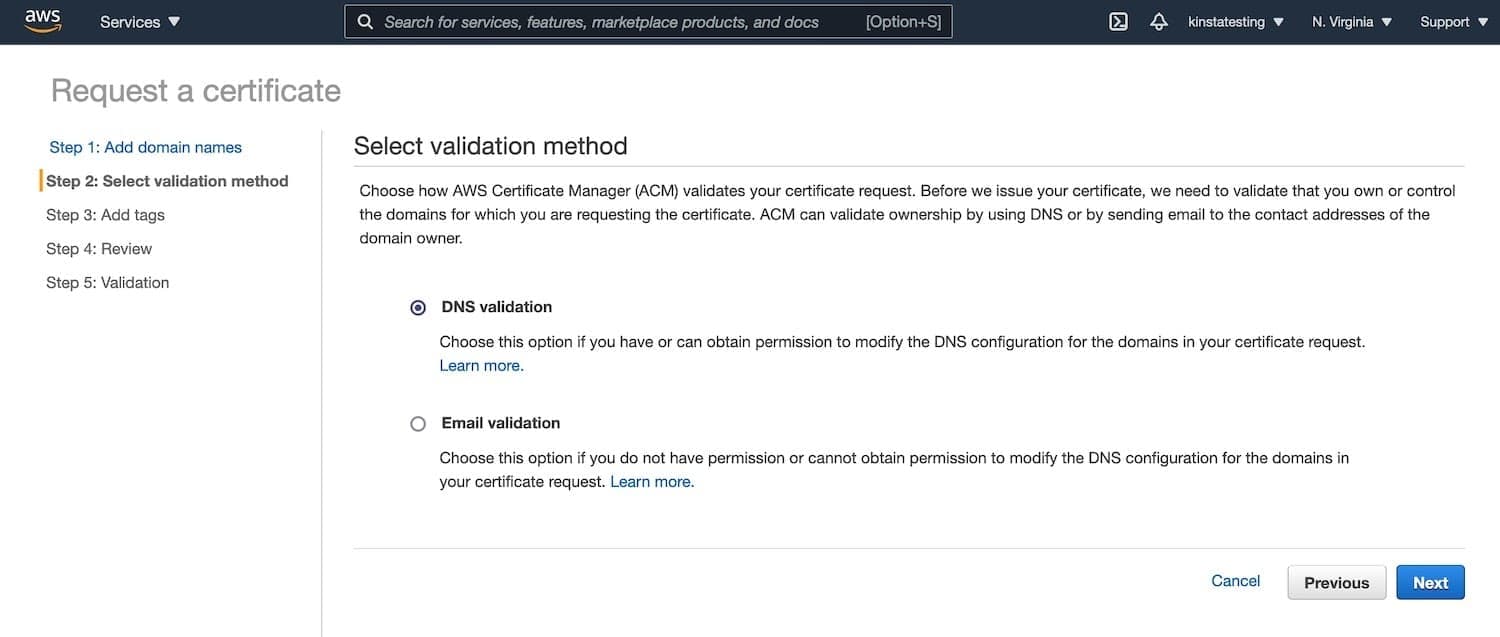

Validación DNS

Para utilizar este método, selecciona el método de validación DNS y haz clic en el botón Siguiente.

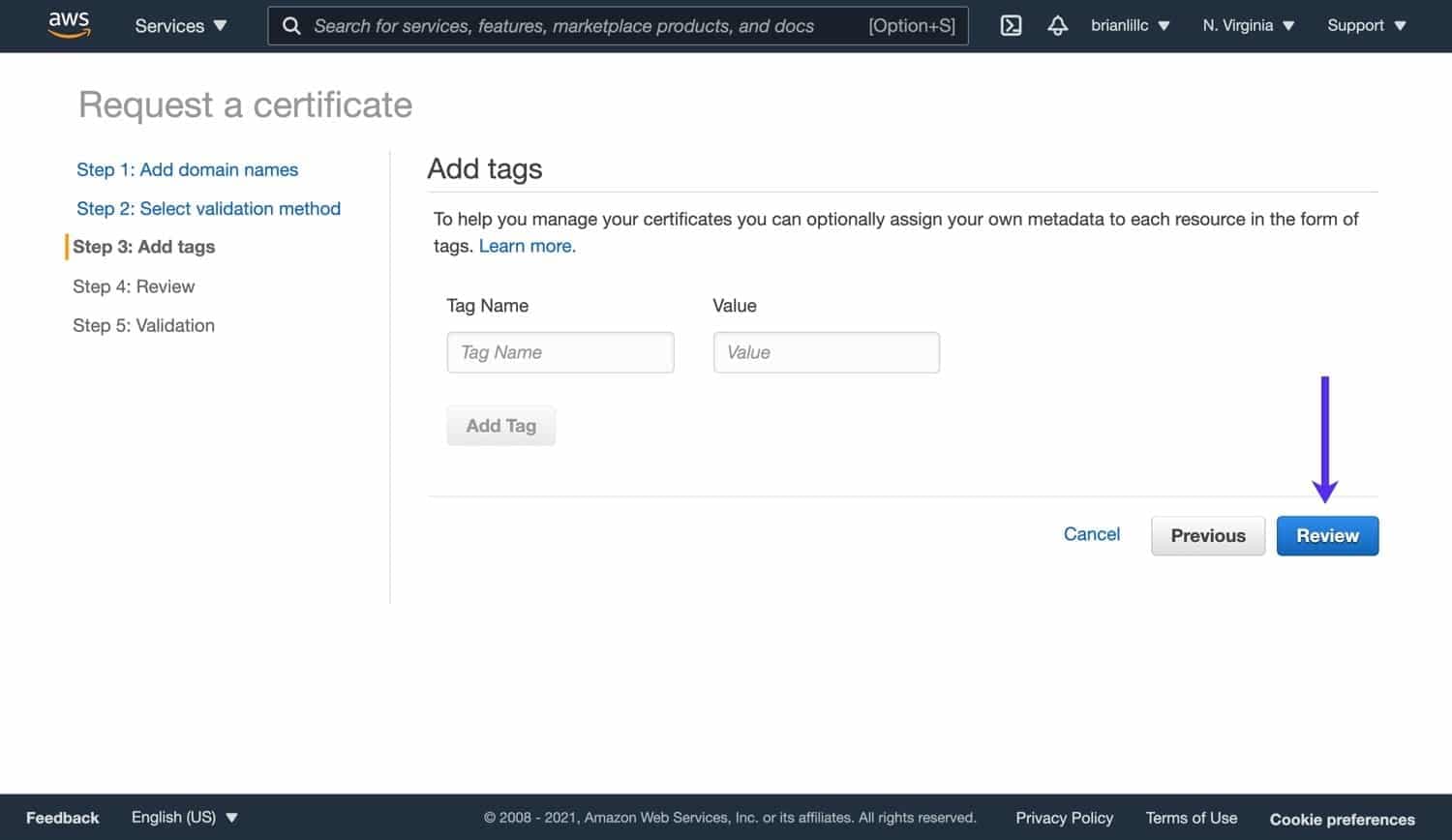

En la página Añadir etiquetas, no dudes en añadir algunas etiquetas opcionales si es necesario, y haz clic en Revisar para pasar al siguiente paso.

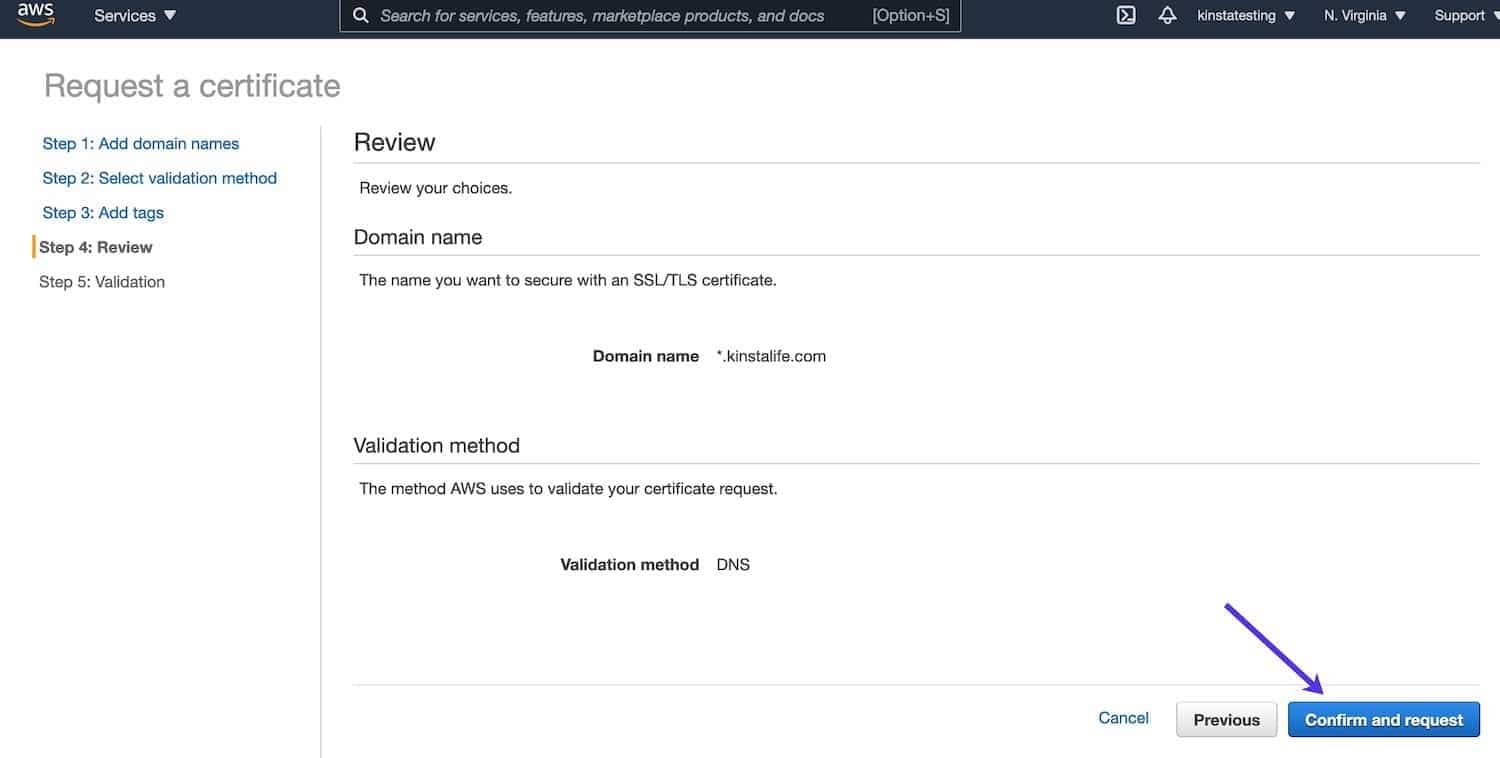

En la página de Revisión, haz clic en el botón Confirmar y solicitar para pasar al paso de validación.

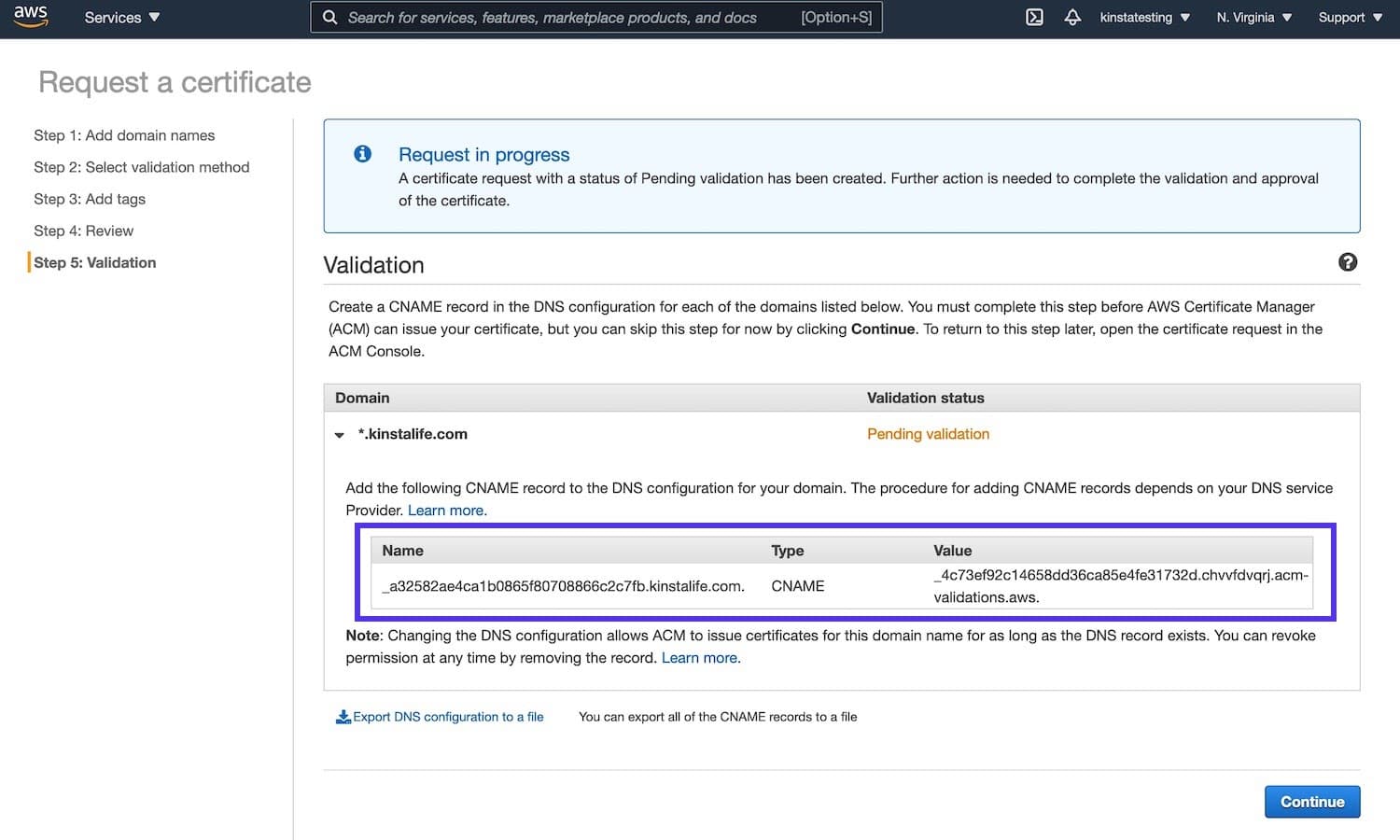

En la siguiente página, haz clic en el icono de la flecha junto a tu nombre de dominio personalizado para ver los detalles del CNAME para la validación. Tendrás que crear un registro CNAME para tu dominio personalizado con estos detalles.

Para añadir este nuevo registro CNAME, entra en el lugar donde gestionas las DNS de tu dominio. Para este ejemplo, te mostraremos cómo añadir el registro CNAME en el DNS de Kinsta. Si tienes un proveedor de DNS diferente (puede ser tu registrador u otro host de DNS, dependiendo de dónde hayas apuntado los servidores de nombres de tu dominio), los pasos pueden ser un poco diferentes.

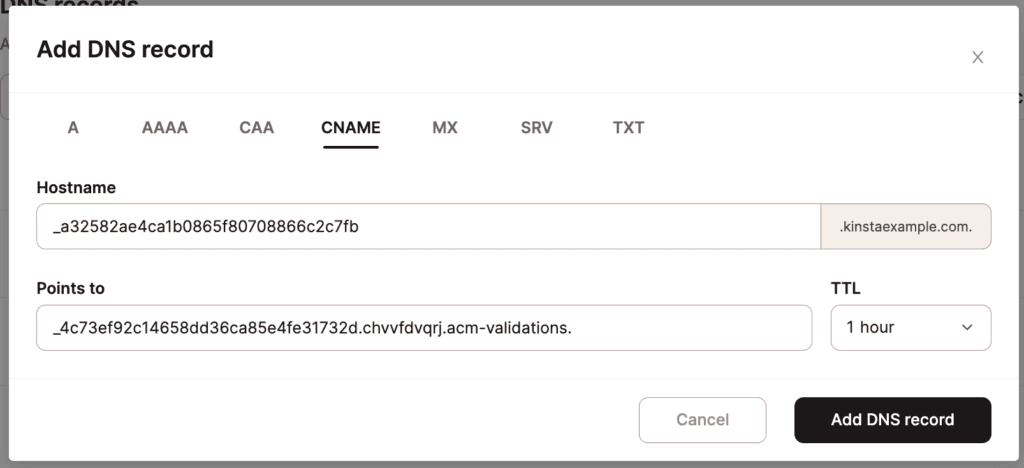

- Haz clic en DNS en la barra de navegación lateral izquierda de MyKinsta.

- Haz clic en el enlace Gestionar del dominio al que quieres añadir un registro DNS.

- Haz clic en el botón Añadir un registro DNS.

- Haz clic en la pestaña CNAME y añade el Nombre de host (todo lo que precede a tu dominio personalizado en el campo Nombre de CloudFront) y Apuntar a (Valor de CloudFront). Haz clic en el botón Añadir registro DNS para guardar tu nuevo registro CNAME.

Nota: Dependiendo de la configuración del TTL de tu registro DNS, el registro DNS puede tardar desde unos minutos hasta horas en propagarse.

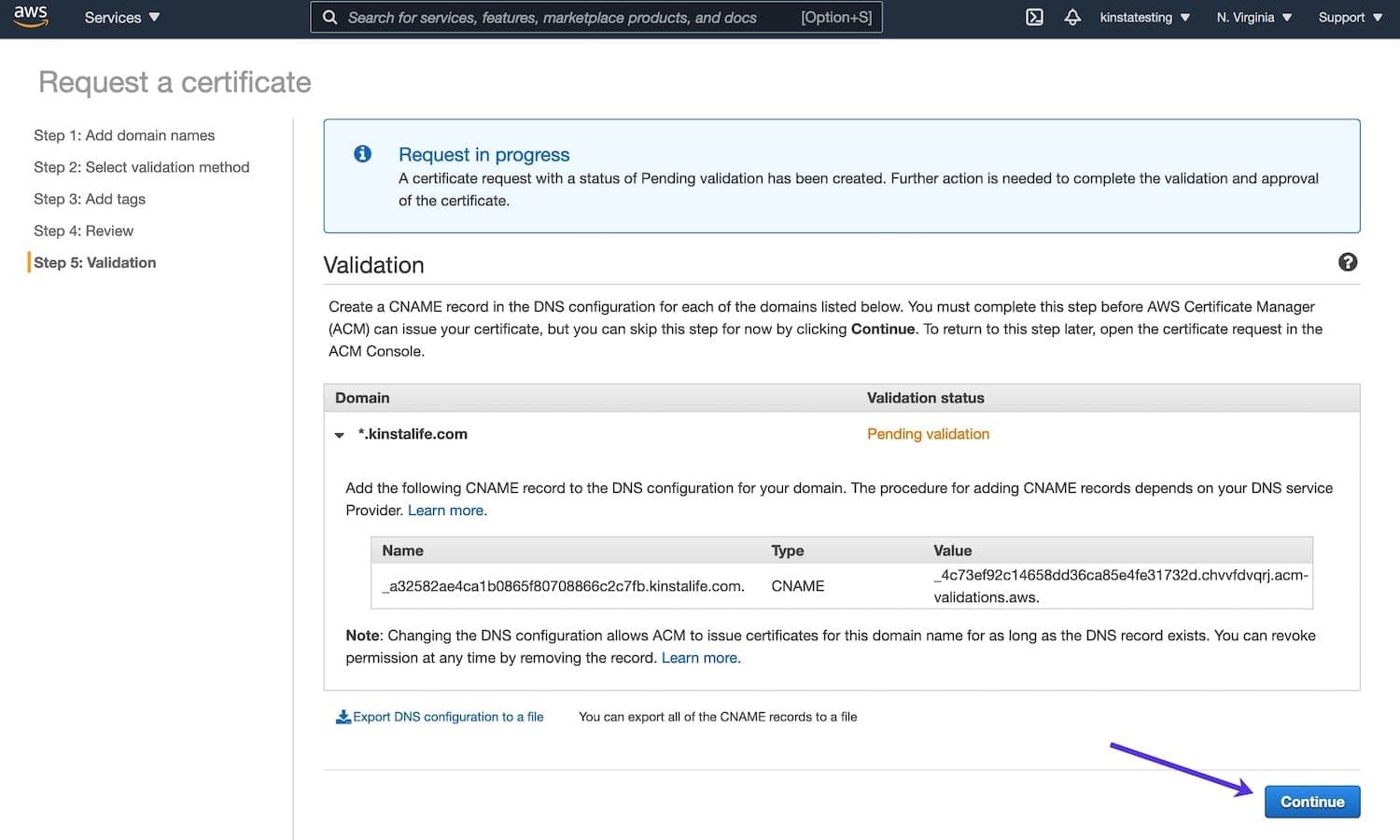

Vuelve a la página de validación de CloudFront y haz clic en Continuar.

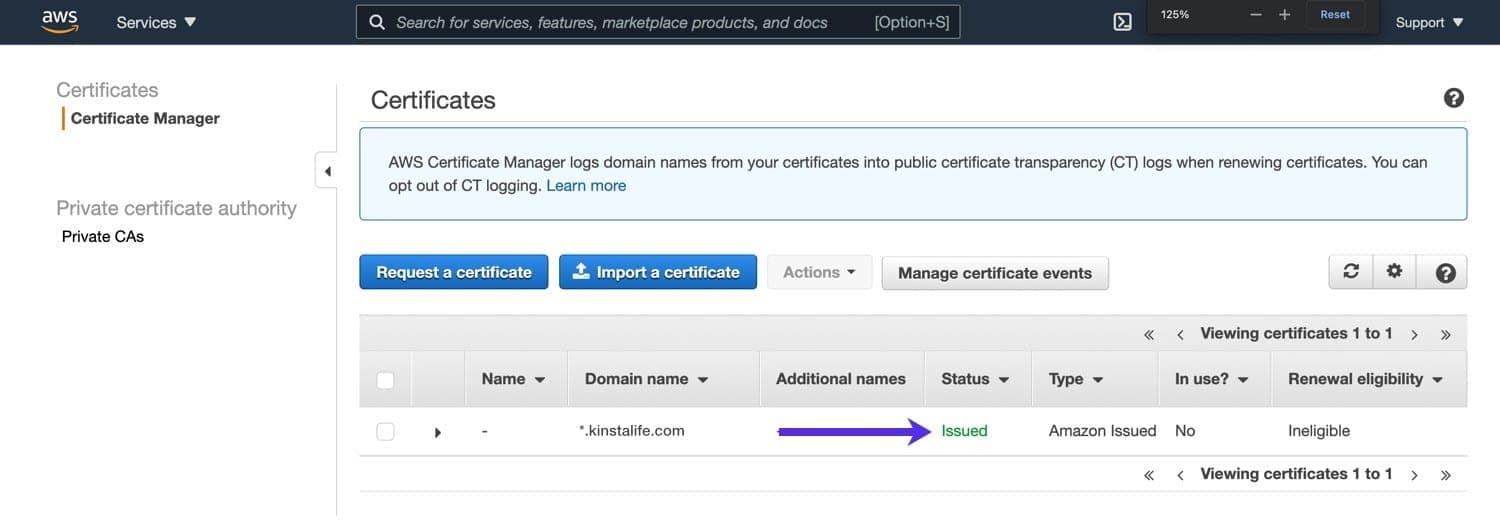

Una vez que el registro CNAME se propague y haya sido validado, el estado del certificado SSL cambiará de Pendiente a Emitido.

Tu nuevo certificado SSL está listo para ser utilizado con tu nueva distribución de CloudFront, y puedes empezar a configurarlo ahora.

Configurar e Implementar la Zona de CloudFront

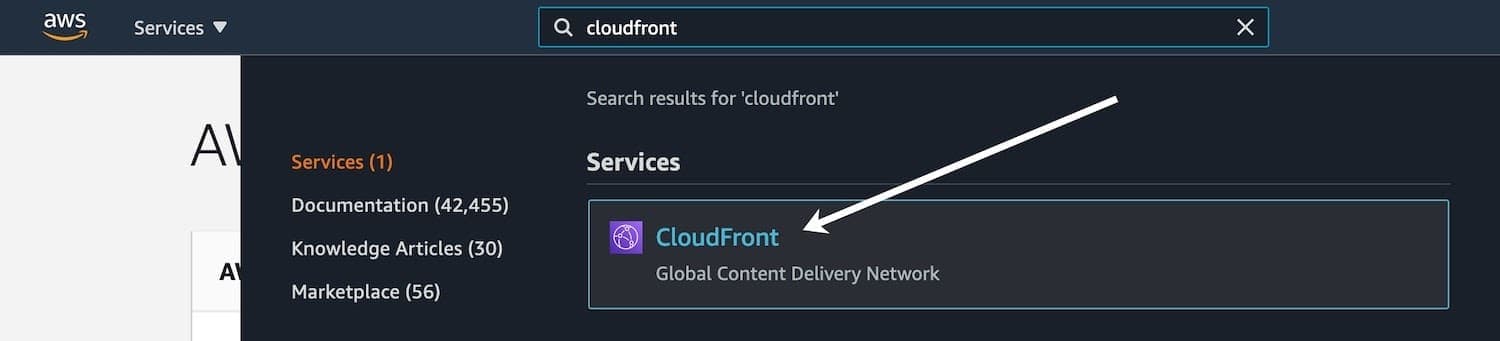

El siguiente paso es configurar e implementar una zona de CloudFront. En tu cuenta de AWS, busca «CloudFront» mediante el cuadro de búsqueda de la barra de menús, y haz clic en CloudFront en Servicios.

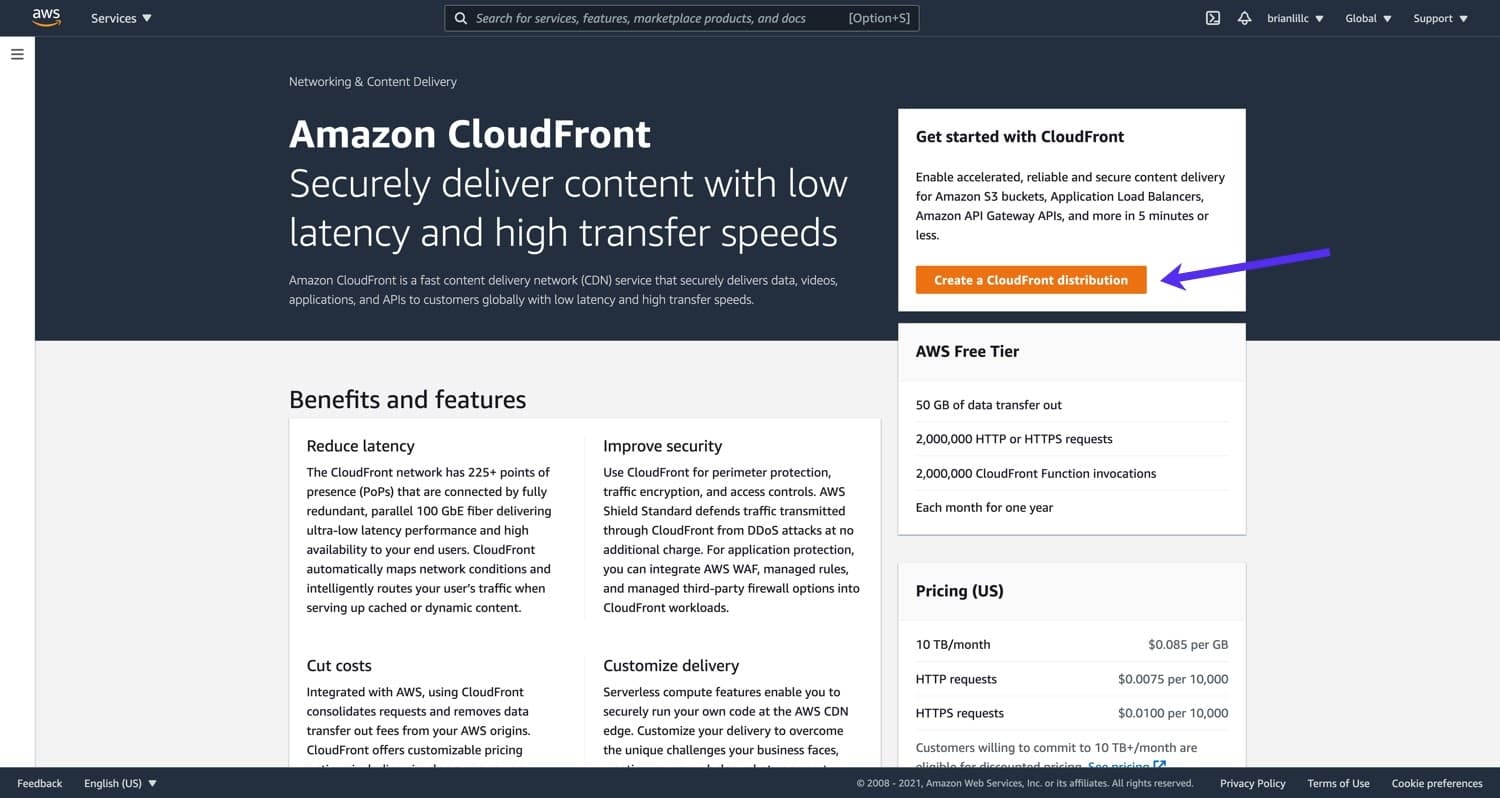

A continuación, haz clic en Crear una distribución de CloudFront.

Puedes configurar los detalles de una nueva zona de CloudFront en la página Crear distribución. Recomendamos la siguiente configuración para obtener la máxima compatibilidad con la integración de Cloudflare de Kinsta.

Origen

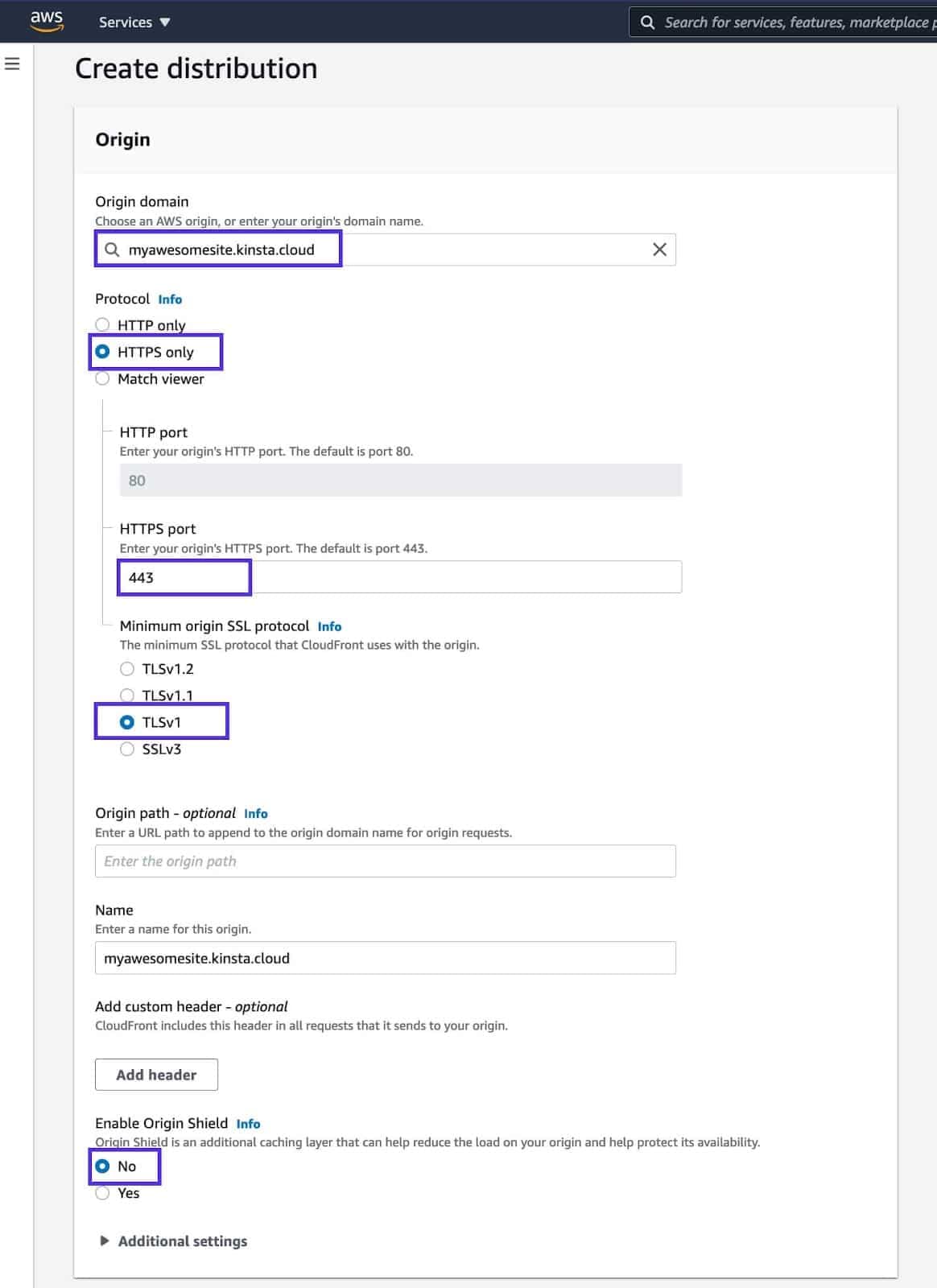

Configuración de Origen recomendada:

- Dominio de Origen: El dominio kinsta.cloud de tu sitio (en nuestro ejemplo: myawewsomesite.kinsta.cloud). CloudFront no acepta una dirección IP como origen, por lo que debes utilizar el dominio kinsta.cloud de tu sitio en este campo.

Una vez que hayas introducido tu dominio de origen, aparecerán los 3 campos siguientes:- Protocolo: Sólo HTTPS

- Puerto HTTPS: 443

- Protocolo SSL de origen mínimo: TLSv1

- Ruta de origen: Déjalo en blanco.

- Nombre (opcional): Aquí puedes introducir un nombre personalizado para el origen, pero no es obligatorio.

- Habilitar el Escudo de Origen: No.

Comportamiento de la Caché por Defecto

Al configurar los ajustes del comportamiento de la caché, tendrás que crear dos políticas de CloudFront: la política de caché y la política de solicitud, que te indicamos a continuación.

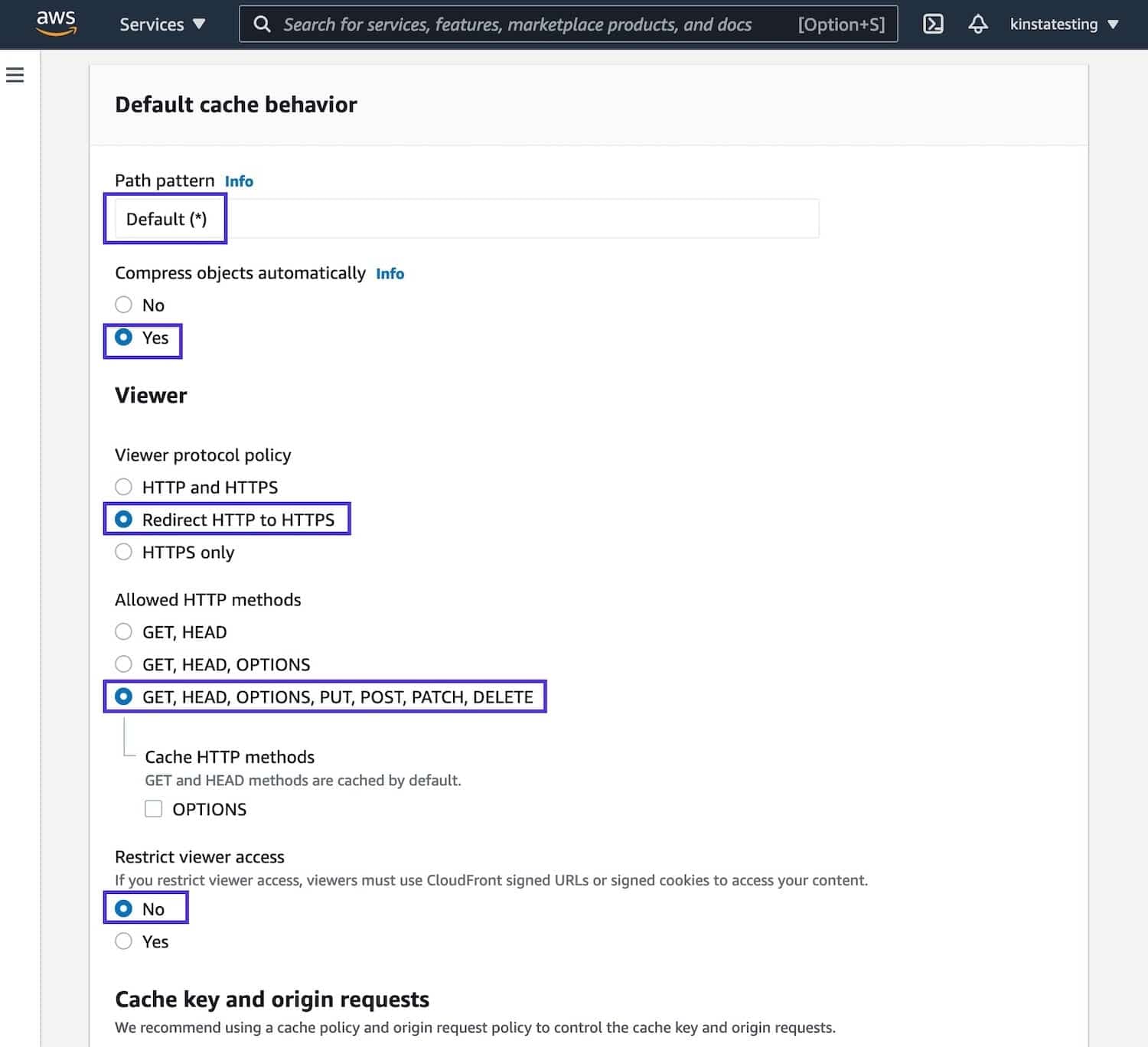

Ajustes recomendados para la sección Comportamiento Predeterminado de la Caché:

- Patrón de ruta: Por defecto.

- Comprimir objetos automáticamente: Sí.

- Política de protocolo del visor: Redirigir HTTP a HTTPS.

- Métodos HTTP permitidos: GET, HEAD, OPTIONS, PUT, POST, PATCH, DELETE.

- Restringir el acceso del visor: No.

- Clave de caché y solicitudes de origen: Política de caché y política de peticiones de origen.

- Política de caché: Selecciona tu nueva política de caché personalizada (ver los pasos para crearla más abajo).

- Política de solicitud de origen: Selecciona tu nueva política de solicitud de origen personalizada (ver los pasos para crearla más abajo).

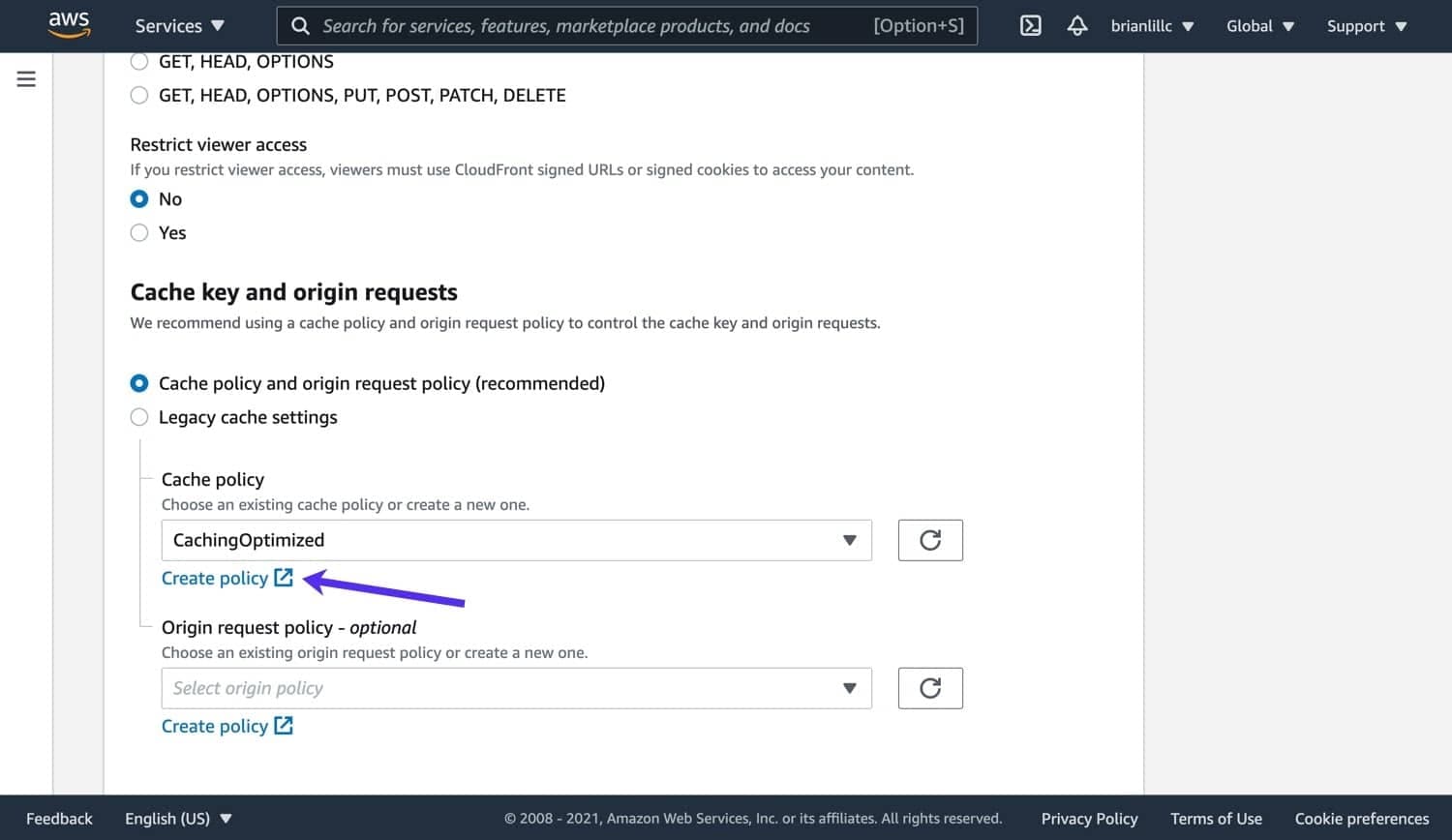

Cómo Crear una Política de Caché de CloudFront

En la sección Política de caché, haz clic en Crear política. Esto lanzará la página de creación de la política de caché en una nueva pestaña de tu navegador.

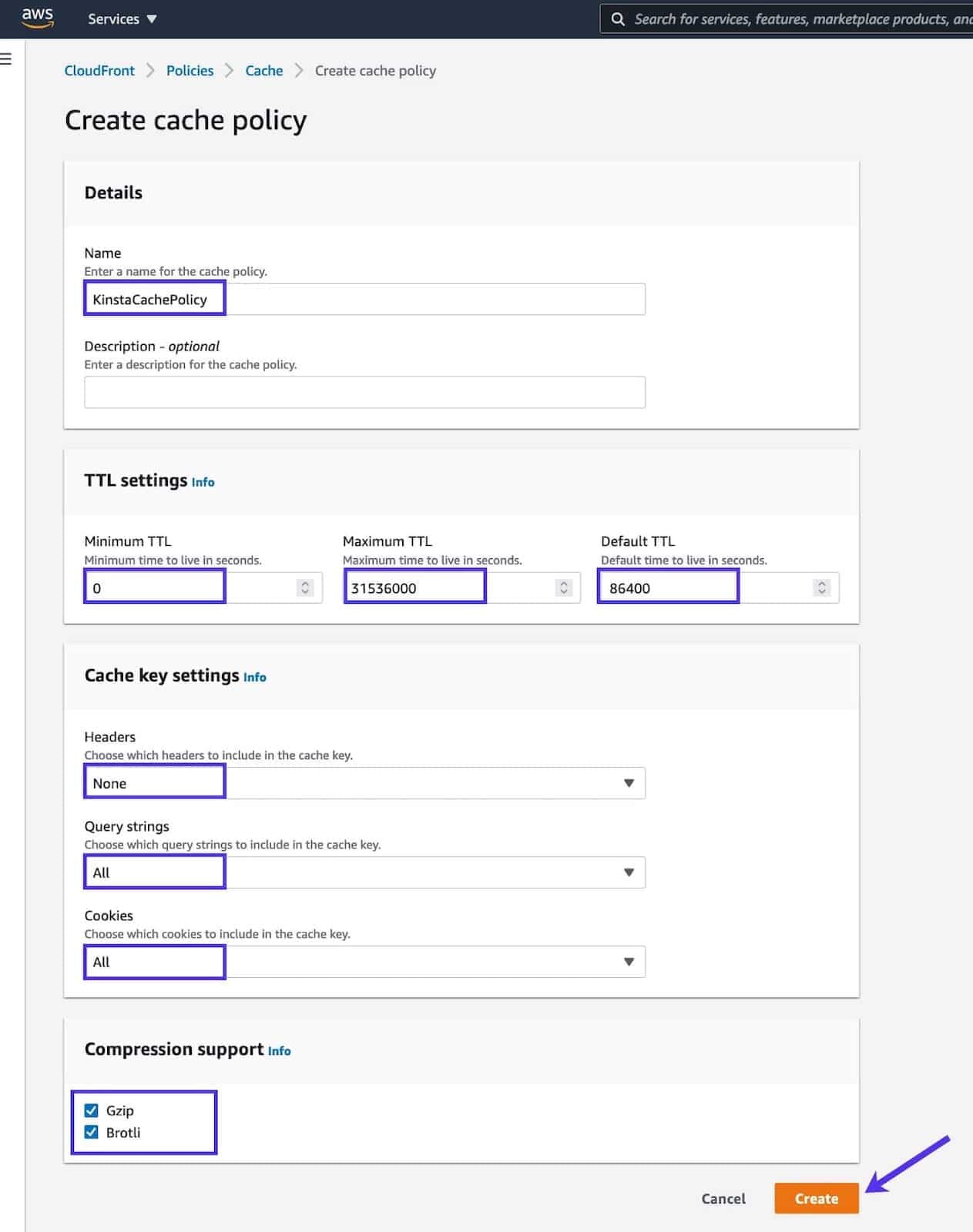

En la sección Detalles, especifica un nombre (por ejemplo, KinstaCachePolicy) para la política de caché.

En la sección Configuración del TTL, utiliza la siguiente configuración:

- TTL mínimo: 0

- TTL máximo: 31536000

- TTL por defecto: 86400

En la sección Configuración de la clave de la caché, utiliza los siguientes ajustes:

- Cabeceras: Ninguna

- Cadenas de consulta: Todas

- Cookies: Todas

En la sección Soporte de compresión, marca Gzip y Brotli, y luego pulsa el botón Crear.

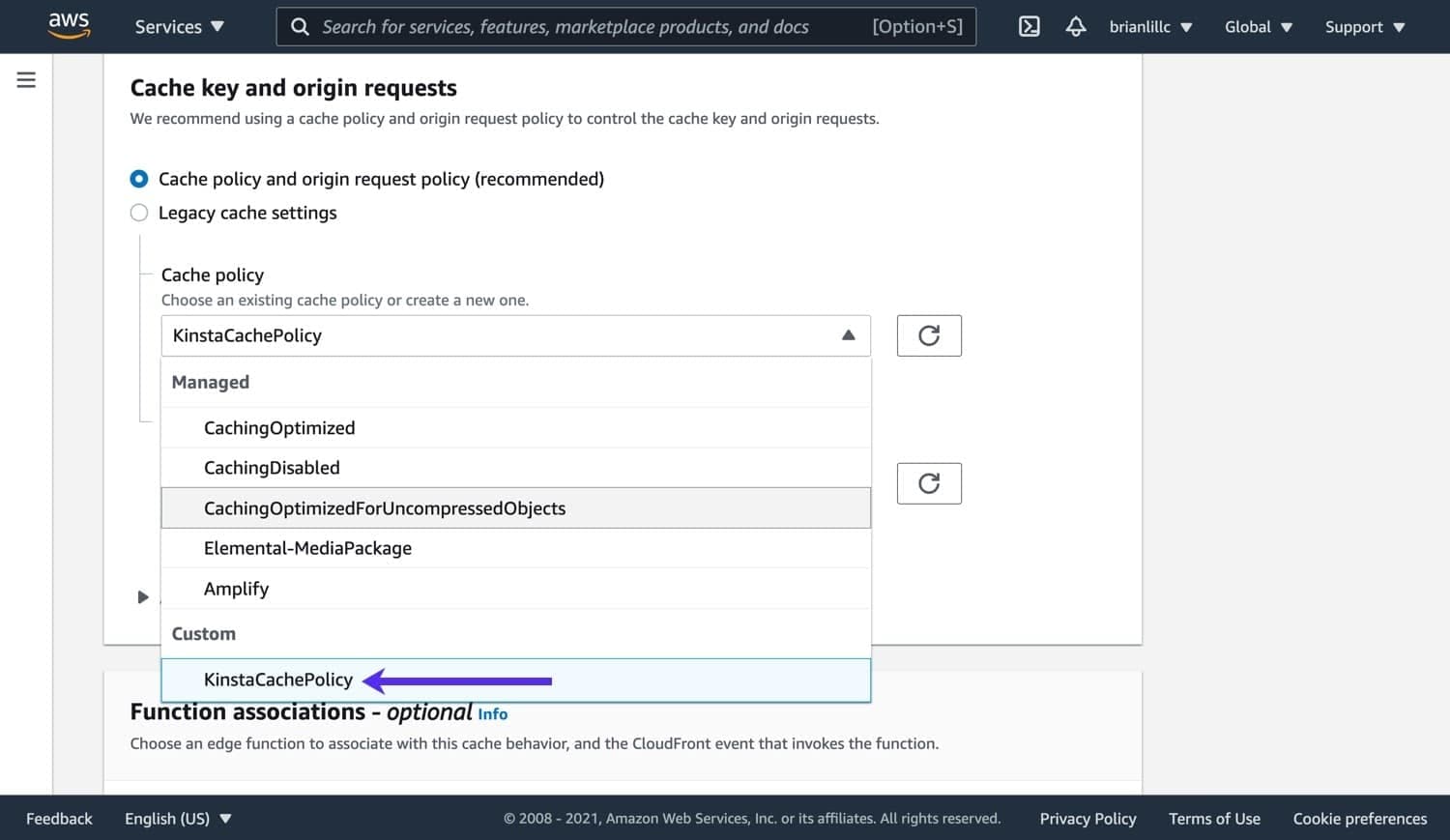

Cierra esta pestaña del navegador y vuelve a la pestaña donde estás creando tu nueva distribución de CloudFront.

Haz clic en el botón de actualización junto al desplegable de la Política de caché y selecciona tu nueva política de caché personalizada en el desplegable.

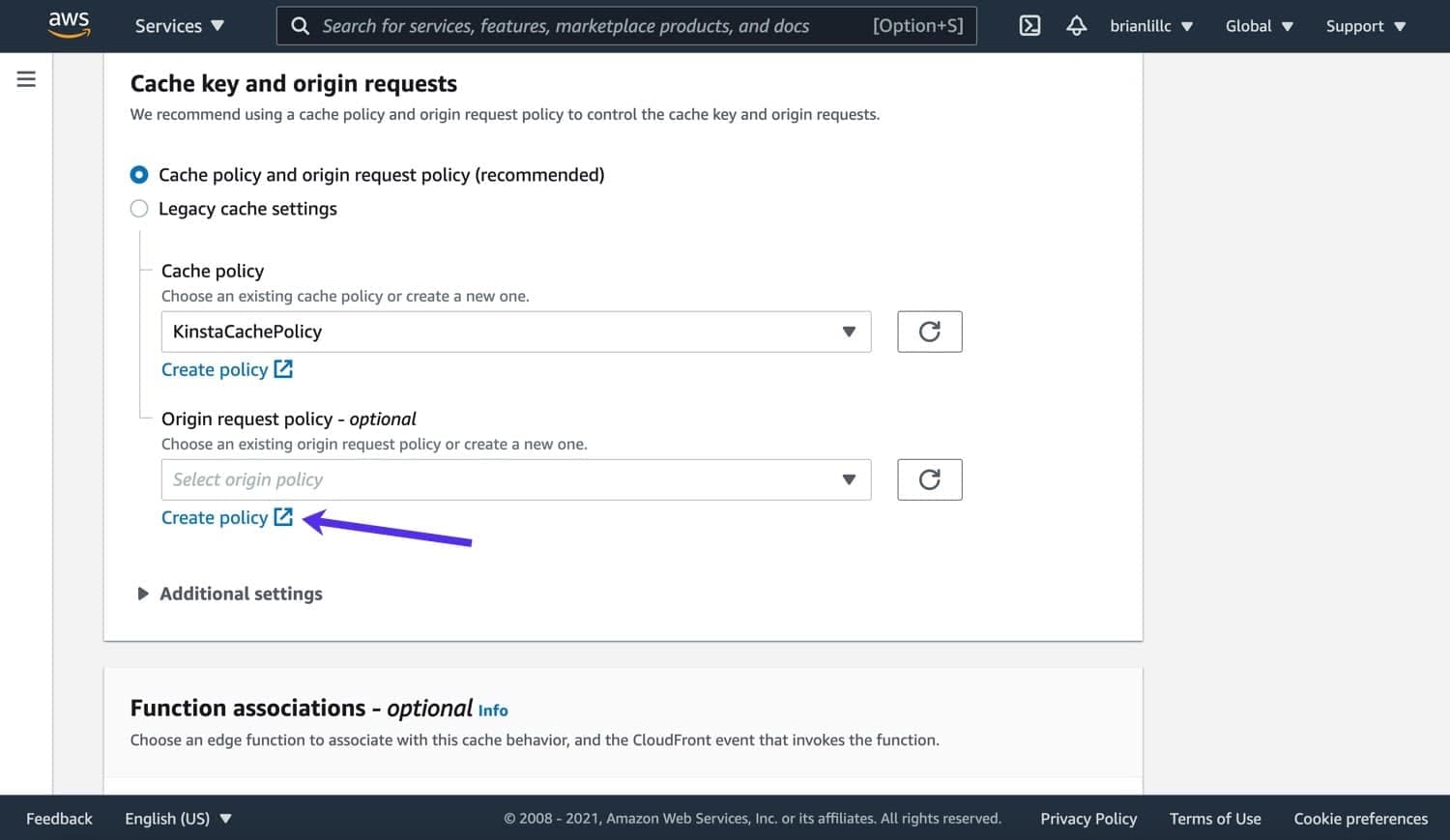

Cómo Crear una Política de Solicitud de Origen de CloudFront

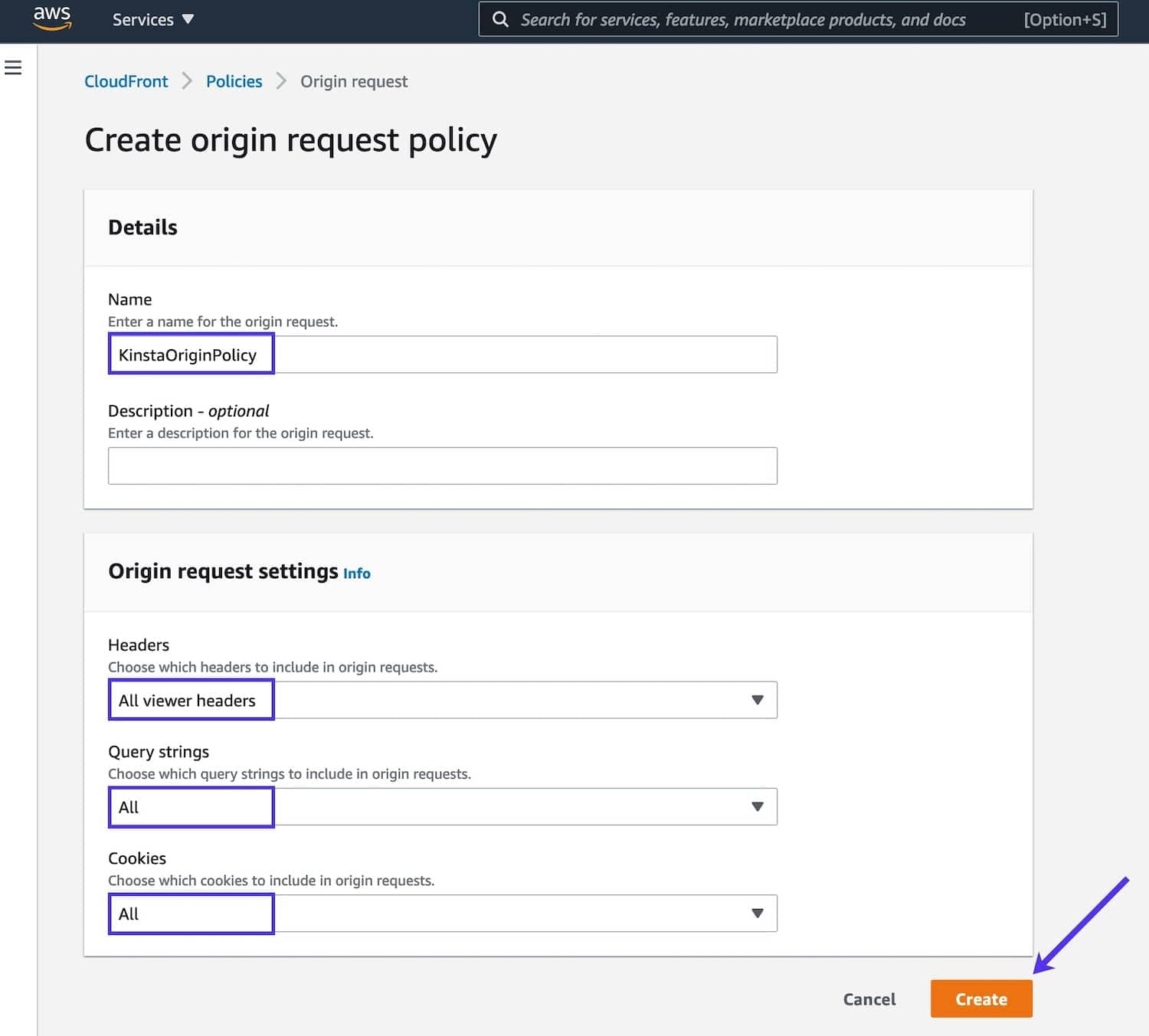

En la sección Política de solicitud de origen, haz clic en Crear política. Esto lanzará la página Crear política de solicitud de origen en una nueva pestaña de tu navegador.

En la sección Detalles, especifica un nombre (por ejemplo, KinstaOriginPolicy) para la política de solicitud de origen.

En la sección Configuración de la solicitud de origen, selecciona lo siguiente:

- Encabezados: Todas las cabeceras del visor

- Cadenas de consulta: Todas

- Cookies: Todas

Haz clic en el botón Crear para finalizar la política de solicitud.

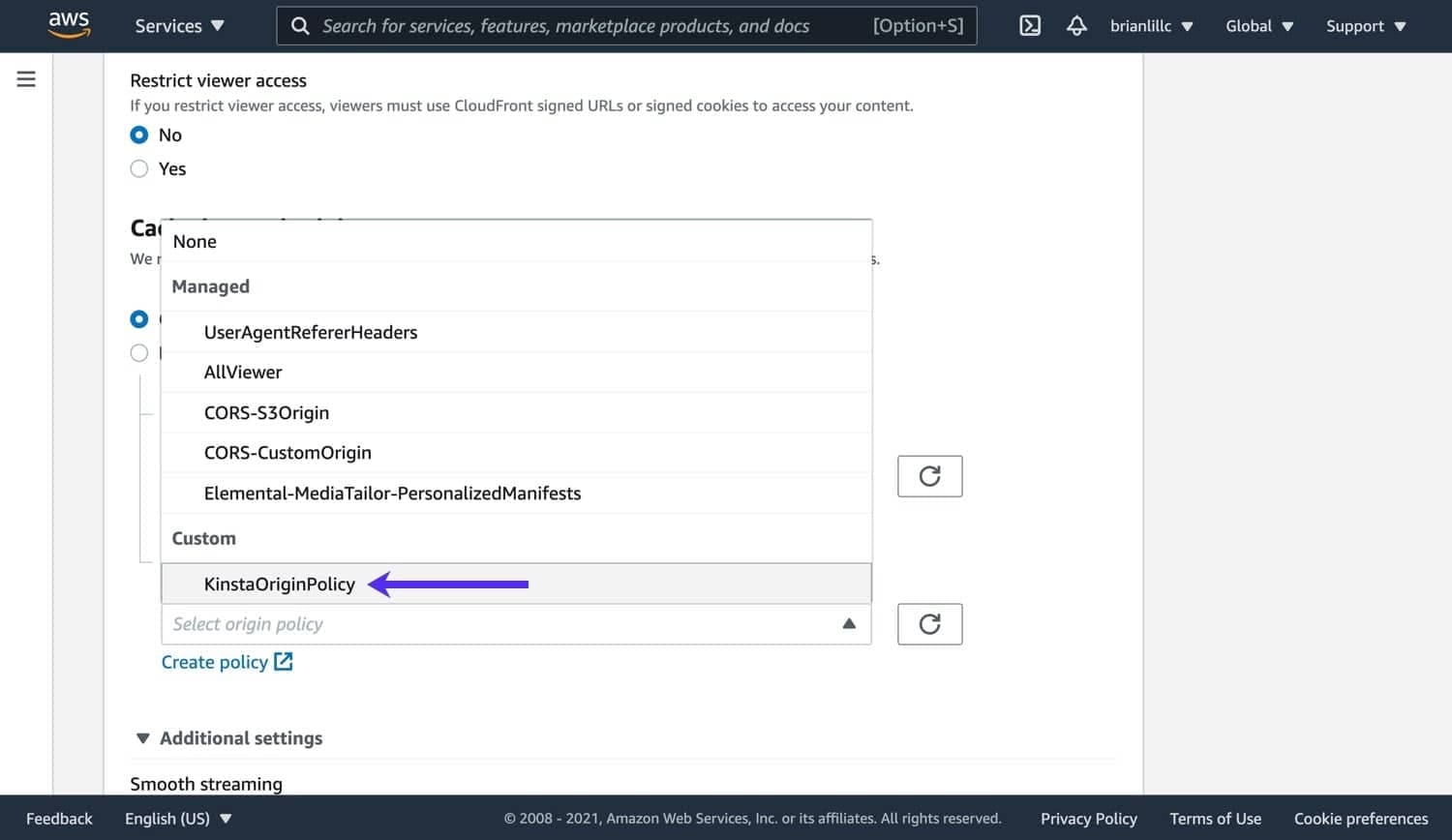

Cierra esta pestaña del navegador y vuelve a la pestaña donde estás creando tu nueva distribución de CloudFront.

Haz clic en el botón de actualización junto al desplegable Política de solicitud de origen y selecciona tu nueva política de solicitud de origen personalizada en el desplegable.

Asociaciones de Funciones

Te recomendamos que no establezcas ninguna Asociación de Funciones. Éstas te permiten asignar funciones sin servidor de AWS Lambda a diferentes activadores dentro del ciclo de vida de la solicitud (por ejemplo, solicitud de espectador, respuesta de espectador, solicitud de origen, etc.).

Aunque es posible utilizar asociaciones de funciones con la CDN de Kinsta, puede haber situaciones en las que una función de Lambda entre en conflicto con la CDN de Kinsta. Si quieres utilizar funciones Lambda personalizadas en tu sitio, te recomendamos que trabajes con un desarrollador para solucionar los problemas que puedan surgir.

Configuración

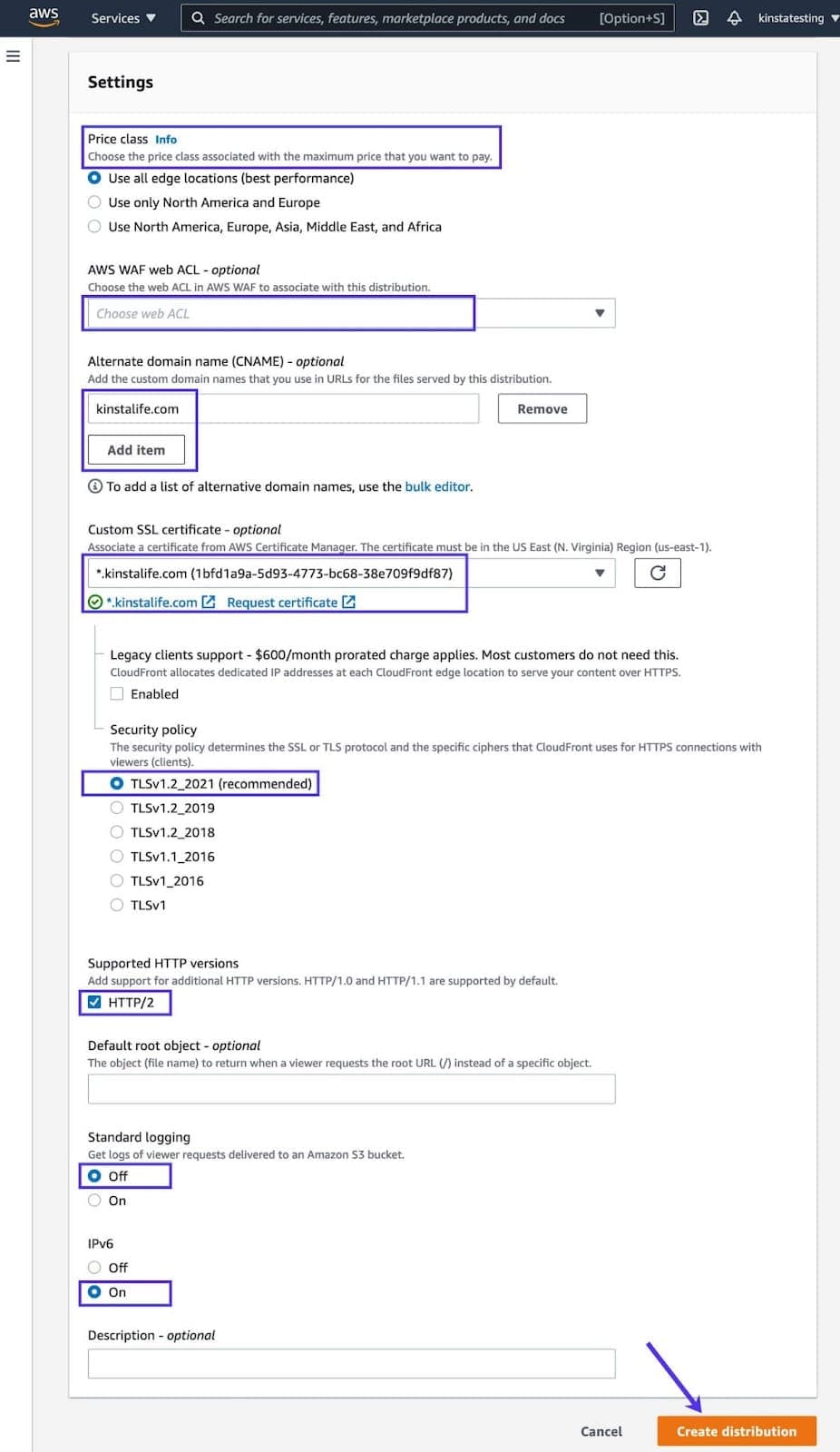

Configuración recomendada para la sección de Ajustes:

- Clase de precio: Selecciona las regiones de CloudFront que quieras utilizar con tu sitio.

- ACL web de AWS WAF: Si necesitas crear una ACL con reglas de firewall personalizadas, te recomendamos que trabajes con un experto de AWS para evitar conflictos con la CDN de Kinsta.

- Nombre de dominio alternativo: Haz clic en Añadir elemento y especifica el dominio personalizado (el dominio principal de tu sitio en Kinsta).

- Certificado SSL personalizado: Selecciona el certificado SSL personalizado que creaste al principio de este tutorial.

Verás algunas opciones adicionales después de seleccionar el certificado SSL personalizado:- Soporte de clientes heredados: Deja esta opción sin marcar/desactivar.

- Política de seguridad: TLSv1.2_2021

- Versiones HTTP soportadas: HTTP/2

- Registro estándar: Desactivado

- IPv6: Activado

Haz clic en el botón Crear distribución para terminar de crear tu nueva zona de CloudFront.

Solución de Problemas Comunes de CloudFront

Errores 502

Si ves errores 502 en tu sitio después de crear tu distribución de CloudFront, vuelve a comprobar el Dominio de Origen en tu Configuración de Origen. Tiene que ser el dominio kinsta.cloud de tu sitio, no tu dominio real.

Los Cambios No Aparecen en tu Sitio

La configuración de tu sitio para usar CloudFront crea una capa adicional de caché que tendrá que ser limpiada cada vez que necesites limpiar la caché. Si tienes problemas para ver los cambios en tu sitio o un plugin no se comporta como se espera después de instalarlo o reinstalarlo, asegúrate de borrar la caché en todas las capas, incluyendo:

- Plugins (si procede)

- Temas (si procede)

- Caché del sitio/servidor en Kinsta (desde MyKinsta o el plugin Kinsta MU)

- Caché en CloudFront (hazlo invalidando objetos. Si utilizas /* para la ruta del objeto a invalidar, se borrará toda la caché)

- Caché del navegador

Dirección IP bloqueada por Falso Positivo

Si tienes habilitada la mitigación de DDoS o la detección de bots en CloudFront y tú o un visitante del sitio estáis siendo bloqueados incorrectamente para ver tu sitio, esto puede deberse a un falso positivo. Si esto ocurre, tendrás que trabajar tanto con el soporte de Kinsta como con de AWS para determinar dónde se está produciendo el bloqueo.

Bucles de Redirección HTTP-HTTPS

Si se producen bucles de redirección de HTTP a HTTPS, asegúrate de que el Protocolo está configurado como Sólo HTTPS en la configuración del Origen de CloudFront para tu dominio.

Las Redirecciones de Geolocalización IP No Funcionan Correctamente

La caché de página, que está habilitada por defecto en CloudFront, puede interferir con las redirecciones de geolocalización de IP que configures en Kinsta. Si esto ocurre, tendrás que deshabilitar el almacenamiento en caché en CloudFront o configurar tu política de caché para que sólo almacene en caché los archivos que no son específicos de una ubicación. Si tienes problemas para configurar esto, te recomendamos que trabajes con un desarrollador para configurar tu política de caché personalizada.

No se puede Acceder al Panel de Control de WordPress

El inicio de sesión no funcionará sin soporte POST. Otras funcionalidades del sitio web también pueden verse afectadas. Asegúrate de que los métodos HTTP permitidos en Comportamiento predeterminado de la caché están configurados como GET, HEAD, OPTIONS, PUT, POST, PATCH, y DELETE.

Configuración Avanzada y Compatibilidad

Restringir el Acceso de los Visitantes con URLs y Cookies Firmadas

Algunas opciones, como la de restringir el acceso a archivos en orígenes personalizados, pueden no funcionar porque Cloudflare siempre guardará en caché las peticiones estáticas.