Amazon CloudFront

Amazon CloudFront è una rete di distribuzione dei contenuti sicura e programmabile. Una volta lanciato il tuo sito su Kinsta, se vuoi utilizzare Amazon CloudFront invece del CDN di Kinsta, questa guida spiega come fare.

Alcune delle caratteristiche di sicurezza di CloudFront includono la crittografia a livello di campo e la protezione contro gli attacchi DDoS a livello di rete e di applicazione.

Richiedere un certificato SSL personalizzato

La configurazione della distribuzione di Cloudfront include l’applicazione di un certificato SSL personalizzato. Poiché questa operazione può richiedere da pochi minuti a diverse ore, ti consigliamo di richiedere il certificato SSL personalizzato prima di iniziare il processo di creazione di una nuova distribuzione.

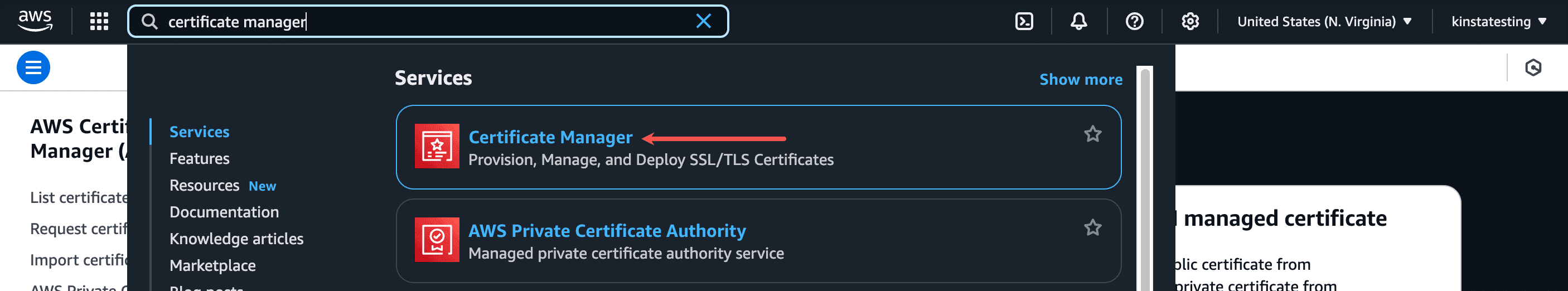

Se non hai ancora un account AWS, puoi crearlo qui. Una volta effettuato l’accesso all’account AWS, cerca “certificate manager” utilizzando la casella di ricerca nella barra dei menu e clicca su Certificate Manager alla voce Services.

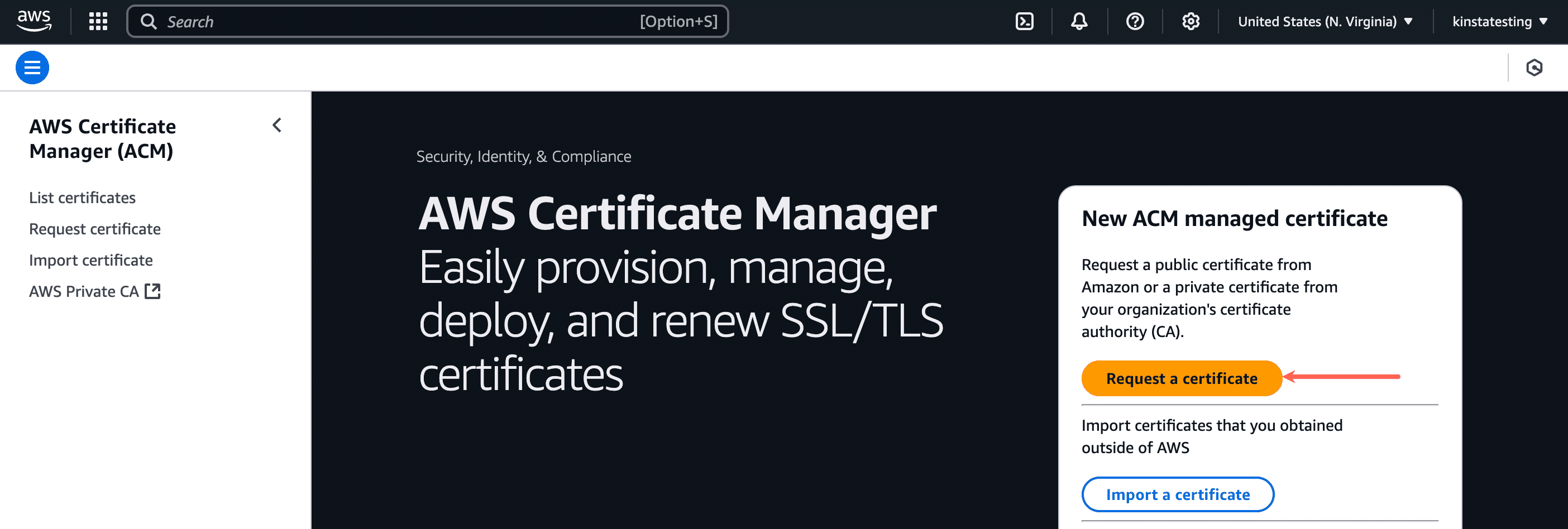

In Certificate Manager, clicca su Request a certificate.

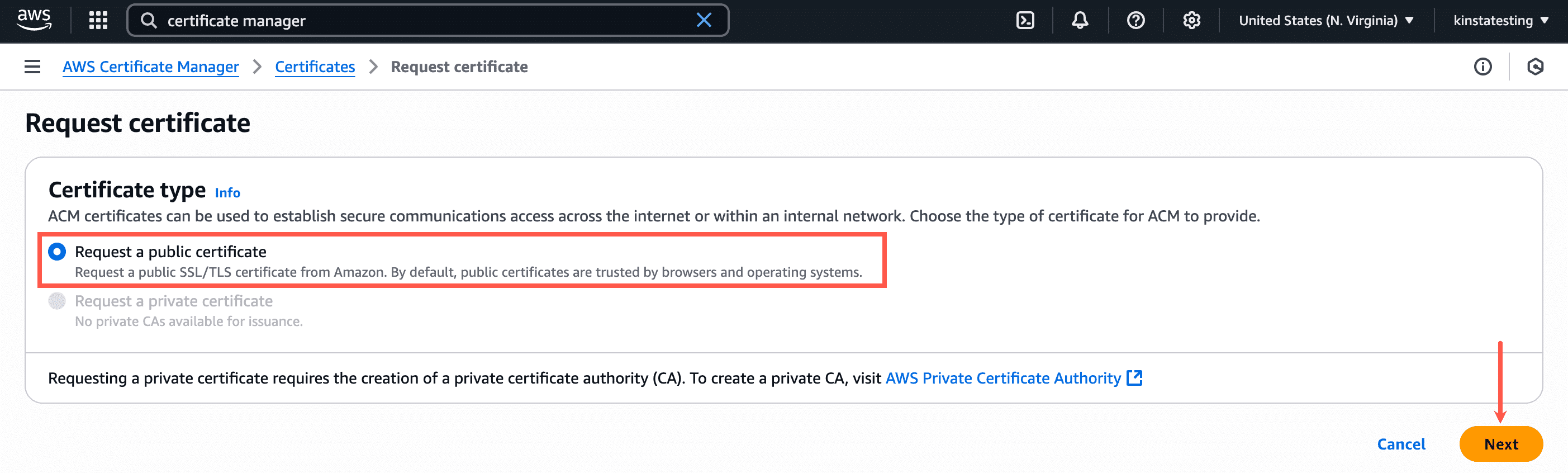

Nella pagina successiva, seleziona Request a public certificate e clicca su Next.

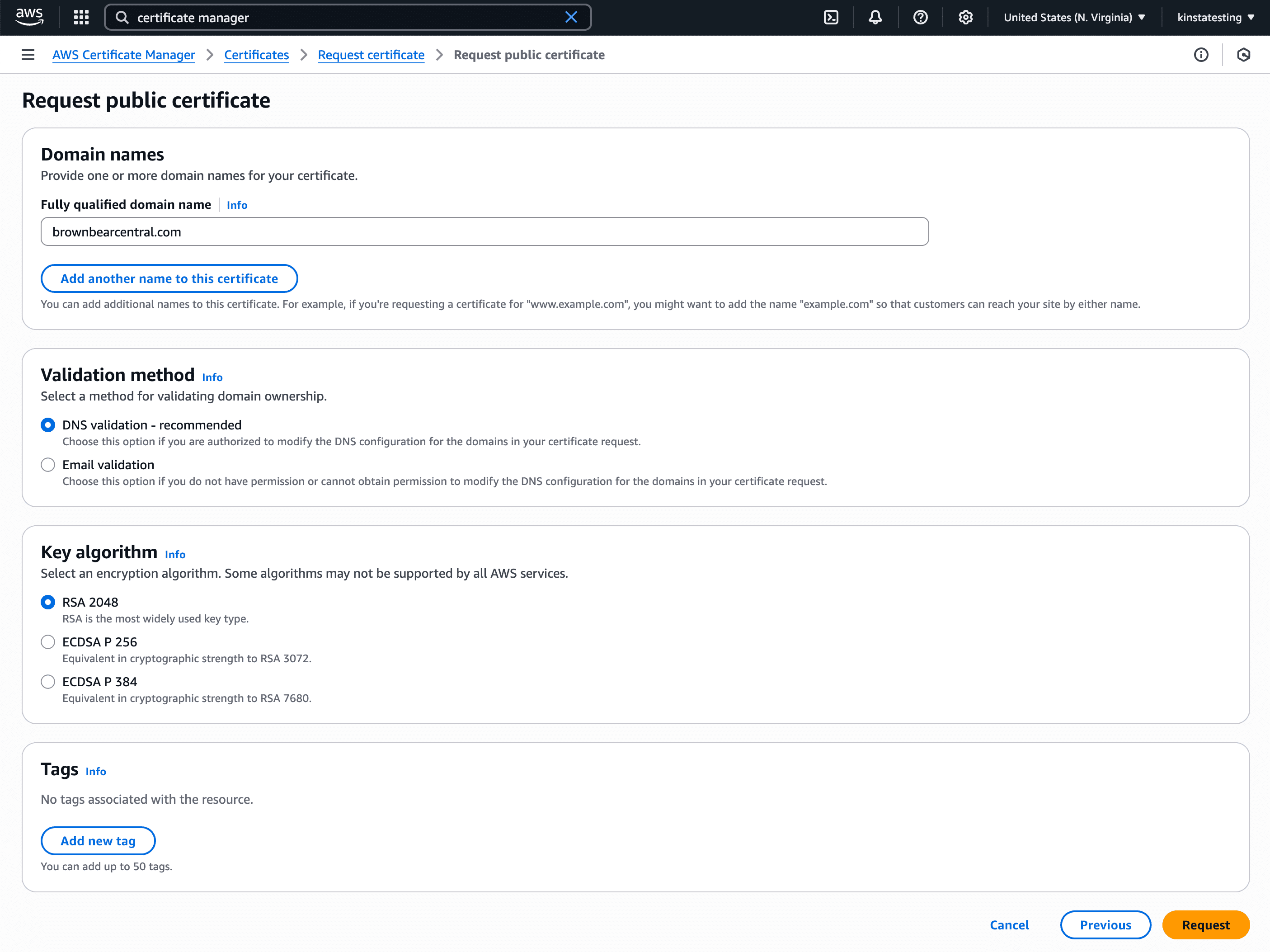

Compila il modulo Richiesta di certificato pubblico come segue:

- Domain names: aggiungi il tuo dominio personalizzato (il dominio principale del sito su Kinsta) all’elenco dei nomi di dominio (se stai aggiungendo un dominio root, assicurati di aggiungere sia il dominio non-www che quello www oppure aggiungi il dominio jolly come *.example.com).

- Validation method: scegli la convalida via e-mail o DNS per il certificato SSL. Se la registrazione del dominio non ha una protezione della privacy che nasconde le tue informazioni di contatto dalle ricerche WHOIS, o se l’e-mail inviata all’indirizzo e-mail del proxy viene inoltrata al tuo indirizzo e-mail reale, puoi utilizzare il metodo di convalida via e-mail per convalidare la tua richiesta di certificato. Riceverai fino a 8 email per ogni dominio aggiunto al certificato e dovrai rispondere ad almeno un’email per ogni dominio per completare la convalida. Se non riesci a ricevere le e-mail all’indirizzo di posta elettronica indicato nelle ricerche WHOIS, dovrai utilizzare il metodo di convalida DNS.

- Key algorithm: seleziona RSA 2048.

- Tags: aggiungi alcuni tag opzionali se necessario.

Clicca su Request per procedere alla fase di convalida.

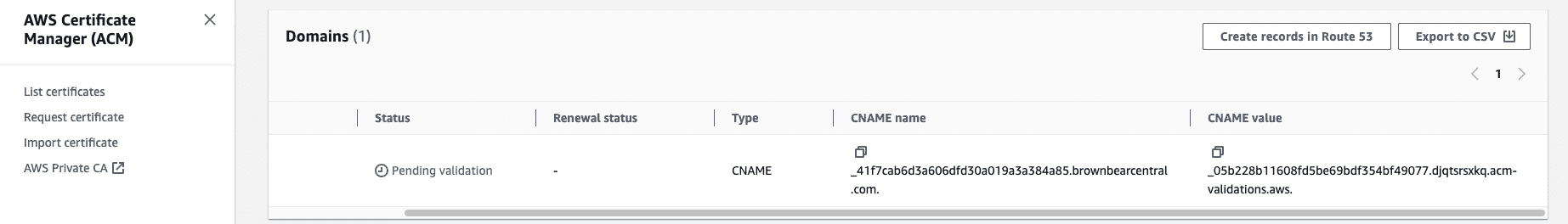

La sezione Domains mostra i dettagli del CNAME per la convalida. Dovrai creare un record CNAME per il tuo dominio personalizzato con questi dettagli.

Per aggiungere questo nuovo record CNAME, accedi al sito in cui gestisci il DNS del tuo dominio. In questo esempio, mostreremo come aggiungere il record CNAME nel DNS di Kinsta. Se hai un provider DNS diverso (potrebbe essere la tua società di registrazione o un altro host DNS, a seconda di dove hai indirizzato i nameserver del dominio), i passaggi potrebbero essere leggermente diversi.

- Clicca su Gestione DNS e poi su Gestione per il dominio a cui vuoi aggiungere un record DNS.

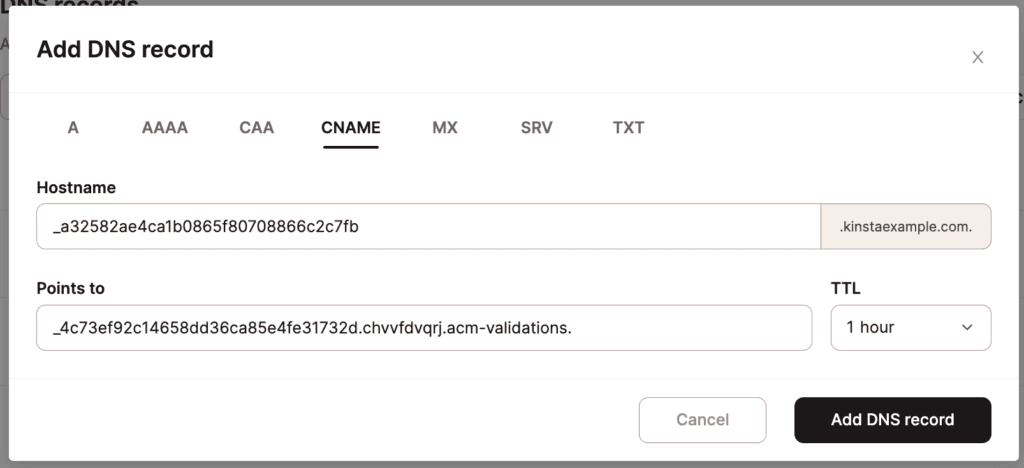

- Clicca su Aggiungi un record DNS, seleziona la scheda CNAME e completa come segue:

- Nome host: utilizza il nome CNAME di CloudFront.

- Punta a: Utilizza il valore CNAME di CloudFront

- Clicca su Aggiungi record DNS.

Nota: a seconda dell’impostazione del TTL del record DNS, potrebbero essere necessari da pochi minuti a ore per la propagazione del record DNS.

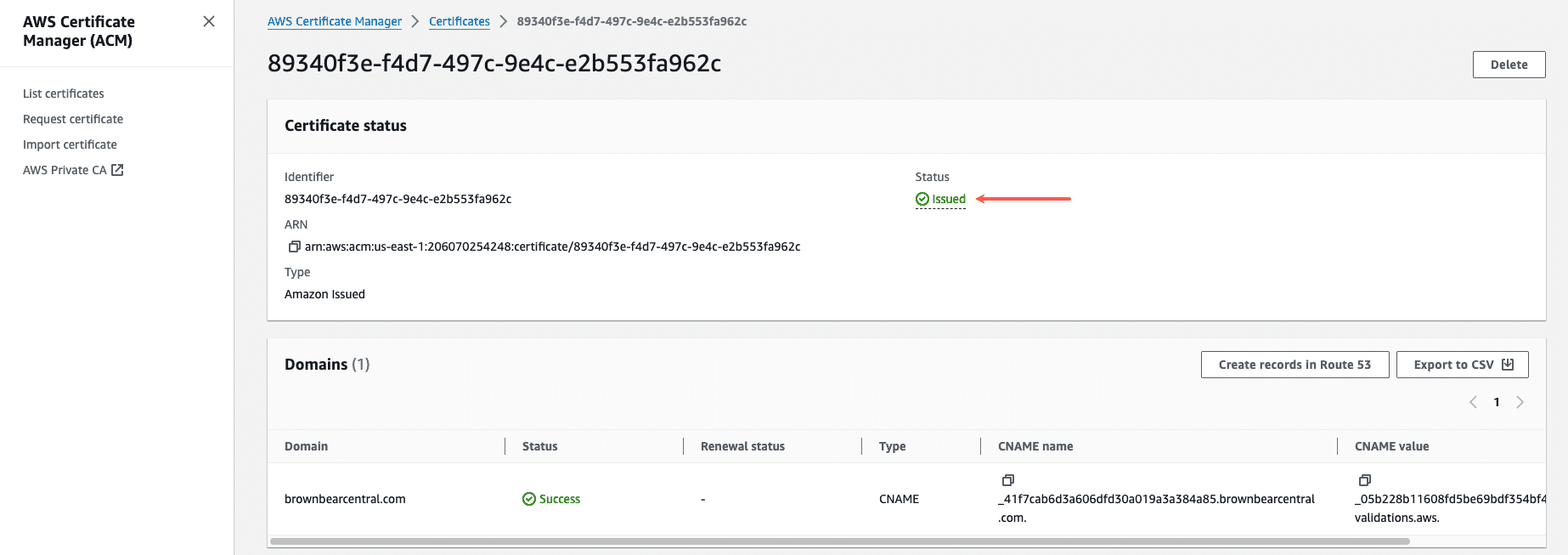

Una volta che il record CNAME si sarà propagato e sarà stato convalidato, lo stato del certificato SSL passerà da Pending a Issued.

Il nuovo certificato SSL è pronto per essere utilizzato con la tua nuova distribuzione CloudFront e puoi iniziare a configurarlo ora.

Configurare e distribuire la zona CloudFront

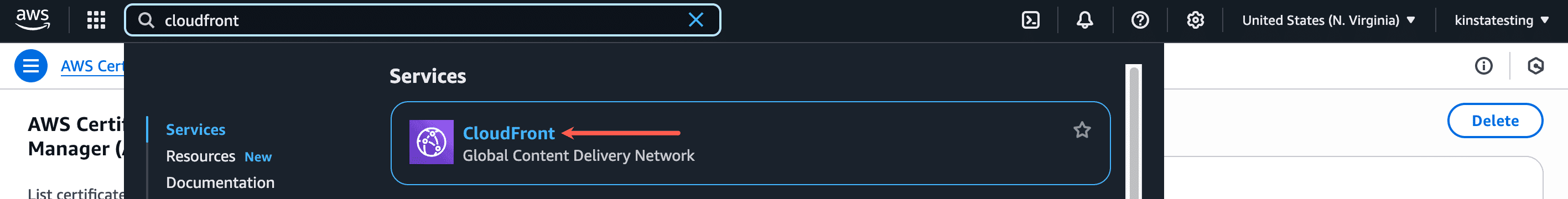

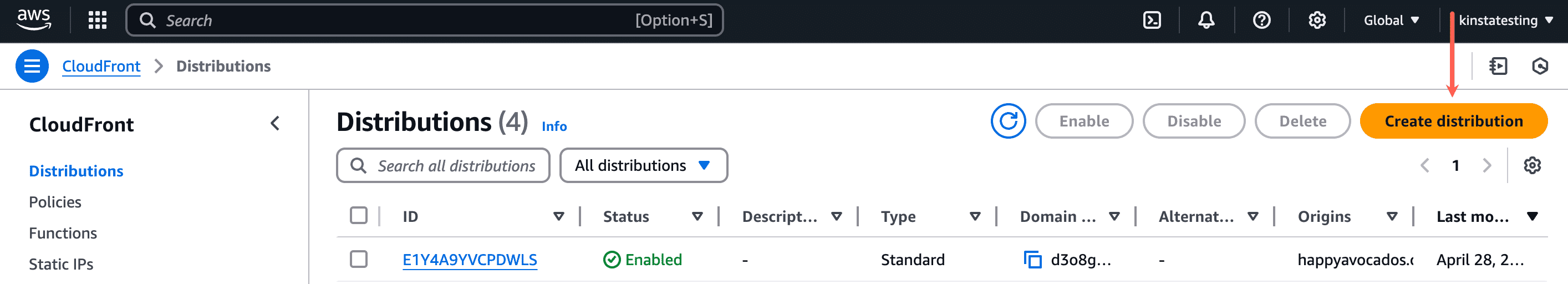

Il passo successivo consiste nel configurare e distribuire una zona CloudFront. Nel tuo account AWS, cerca “Cloudfront” utilizzando la casella di ricerca nella barra dei menu e clicca su CloudFront alla voce Servizi.

All’interno di Distributions, clicca su Create distribution.

Puoi configurare i dettagli di una nuova zona CloudFront nella pagina Create distribution. Ti consigliamo la seguente configurazione per ottenere la massima compatibilità con l’integrazione di Cloudflare di Kinsta:

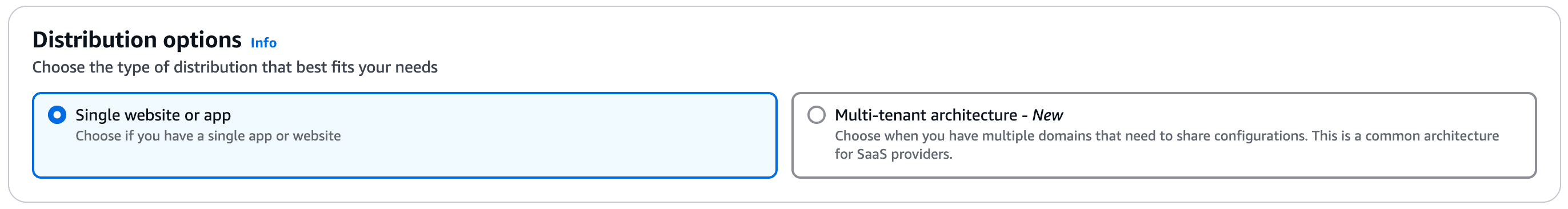

Opzioni di distribuzione

Seleziona Single website or app.

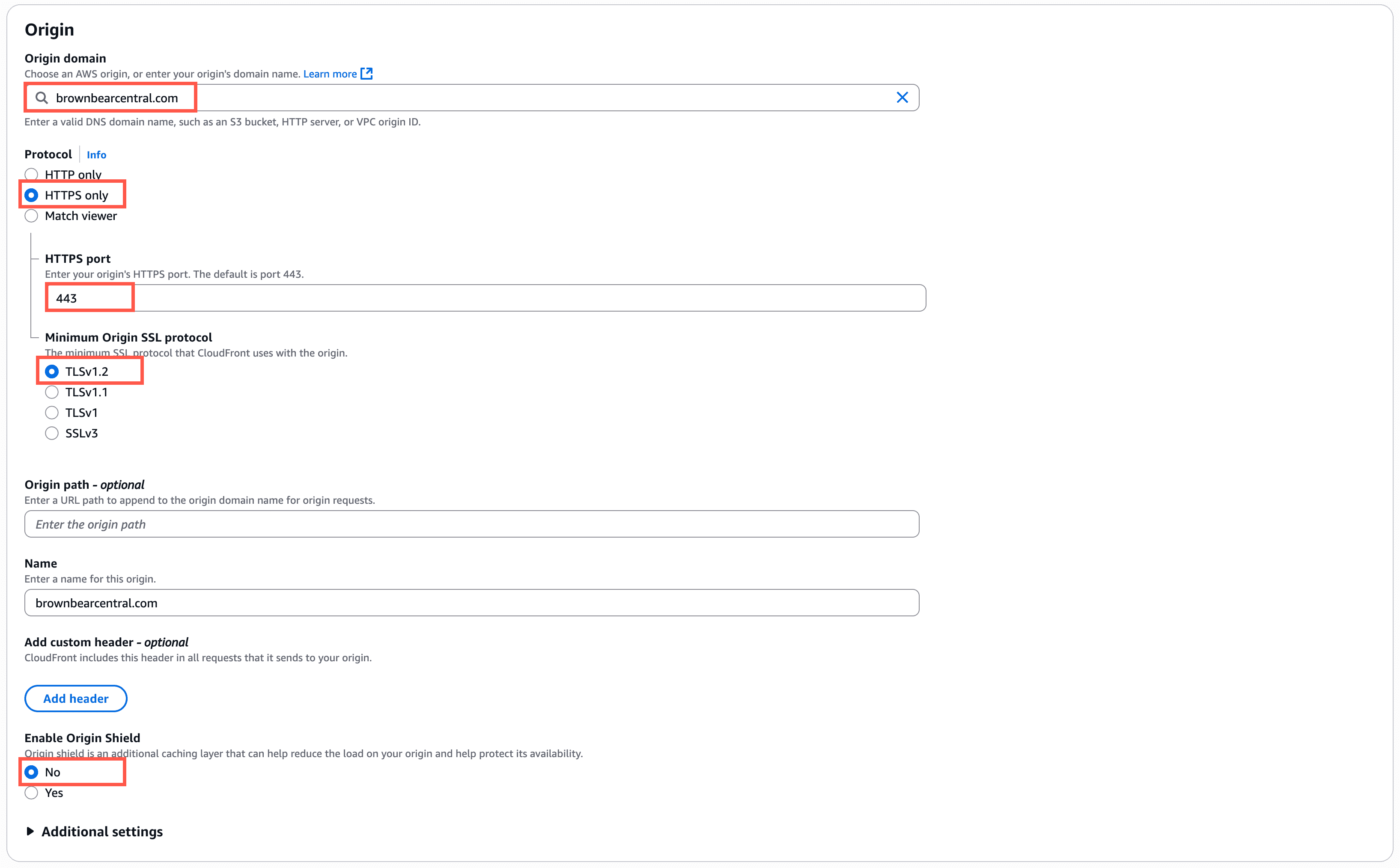

Origin

Impostazioni di Origin consigliate:

- Origin domain: il dominio primario del tuo sito (nel nostro esempio: brownbearcentral.com). CloudFront non accetta un indirizzo IP come origine, quindi devi utilizzare il dominio principale del tuo sito in questo campo.

Una volta inserito il dominio di origine, vengono visualizzati i seguenti 3 campi:- Protocol: solo HTTPS

- HTTPS Port: 443

- Minimum Origin SSL Protocol: TLSv1.2

Nota: attualmente Kinsta utilizza il protocollo TLS v1.3 per tutti i certificati SSL, garantendo una forte sicurezza e la compatibilità con tutti i principali browser. Poiché questa impostazione è la versione TLS minima, TLS v1.2 è sufficiente per la compatibilità con Kinsta. Se hai bisogno di TLS v1.2, contatta il nostro team di assistenza per ricevere assistenza.

- Origin path: lascia vuoto questo campo.

- Name: puoi inserire un nome personalizzato per l’origine, ma non è obbligatorio.

- Enable Origin Shield: No.

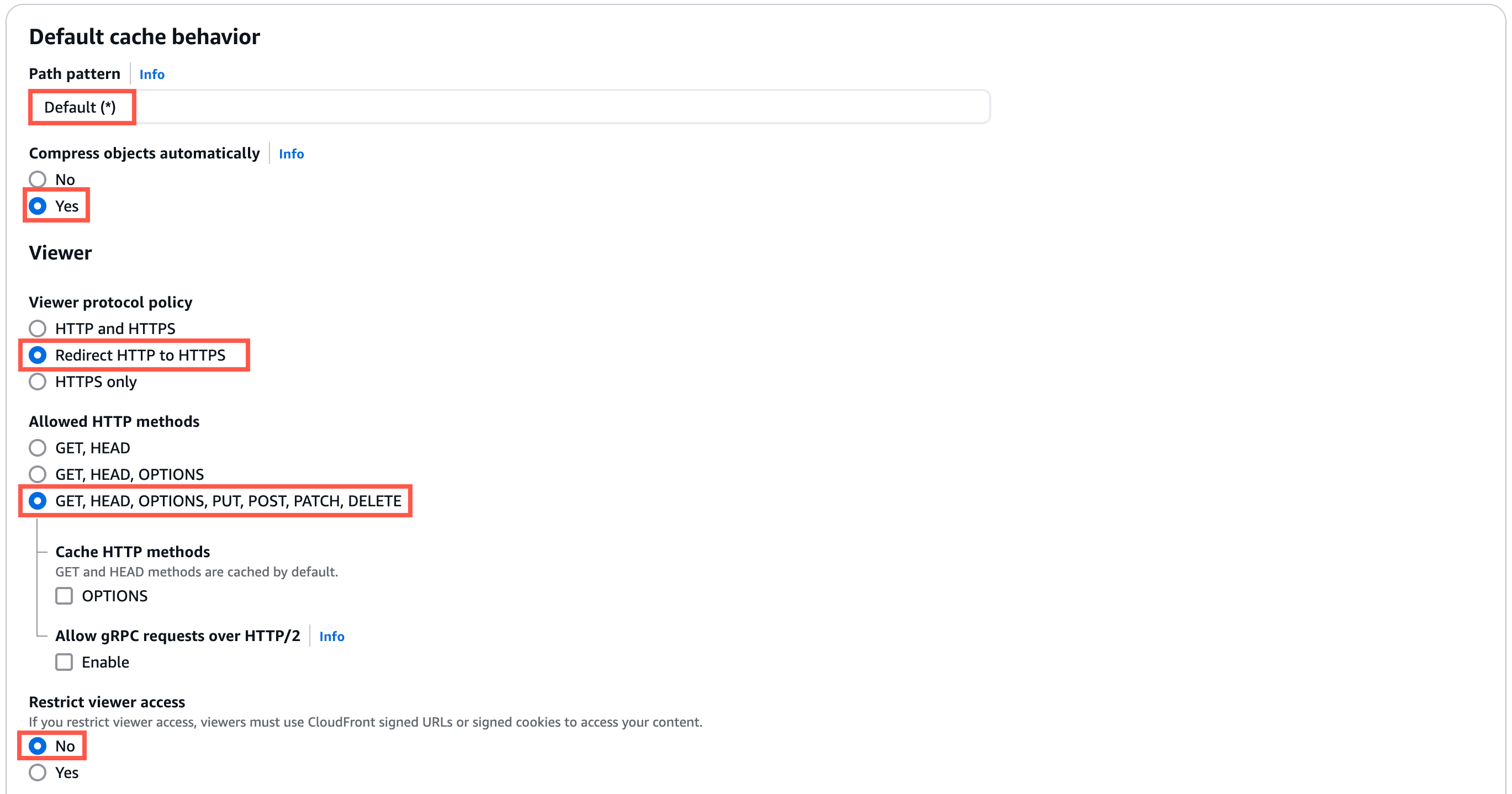

Comportamento predefinito della cache

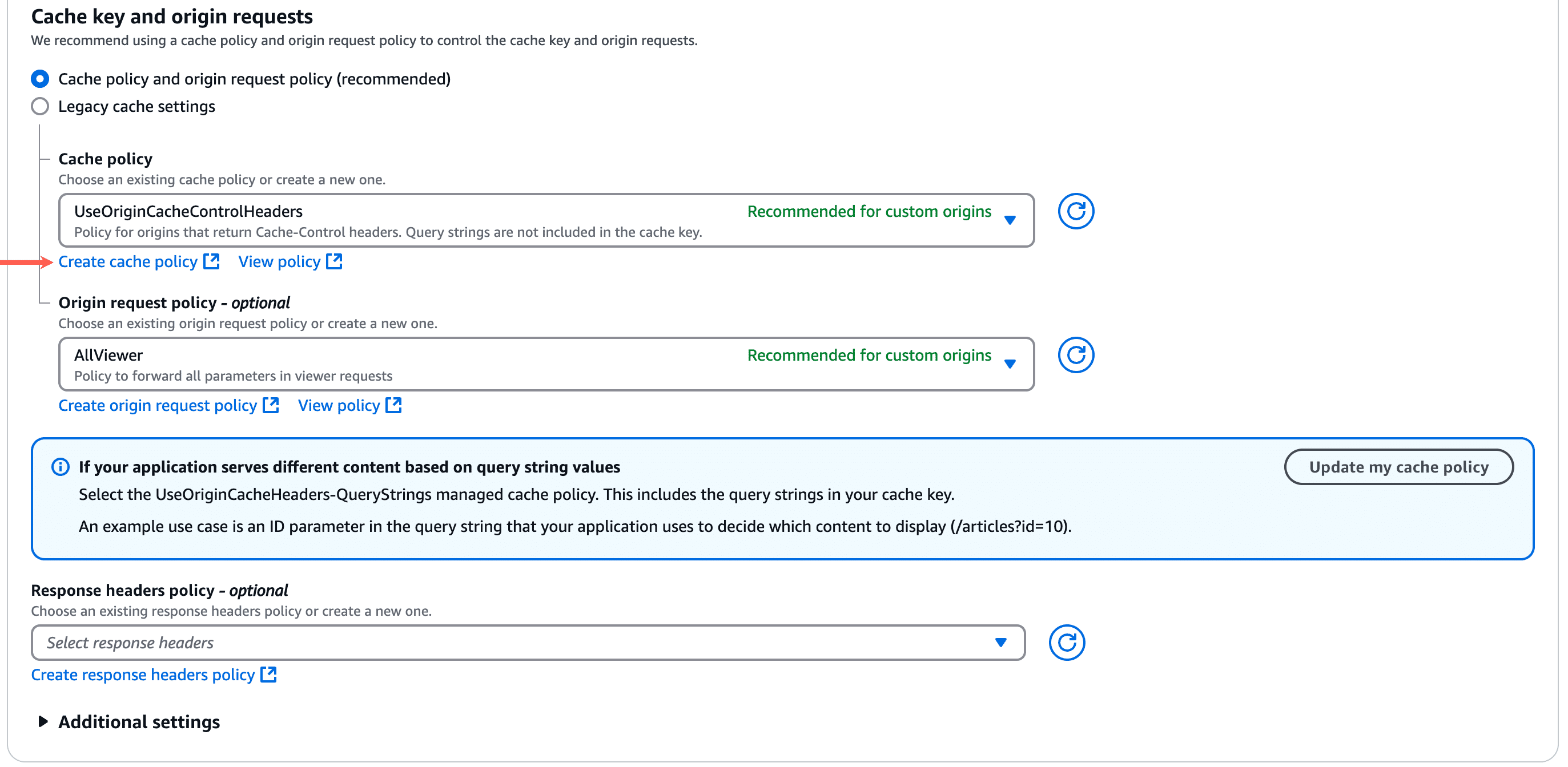

Durante la configurazione delle impostazioni del comportamento della cache, dovrai creare due policy di CloudFront: la policy della cache e la policy delle richieste, che ti illustriamo di seguito.

Impostazioni consigliate per la sezione Comportamento predefinito della cache:

- Path Pattern: Default.

- Compress Objects Automatically: Yes.

- Viewer Protocol Policy: Redirect HTTP to HTTPS.

- Allowed HTTP Methods: GET, HEAD, OPTIONS, PUT, POST, PATCH, DELETE.

- Restrict Viewer Access: No.

- Cache key and origin requests: Cache policy and origin request policy.

- Cache Policy: seleziona il nuovo criterio di cache personalizzato (vedi i passaggi per la creazione qui sotto).

- Origin request policy: seleziona il nuovo criterio di richiesta di origine personalizzato (vedi i passaggi per la creazione).

Come creare un criterio di cache di CloudFront

Nella sezione Criteri di cache, clicca su Crea criteri di cache. In questo modo si aprirà la pagina di creazione del criterio di cache in una nuova scheda del browser.

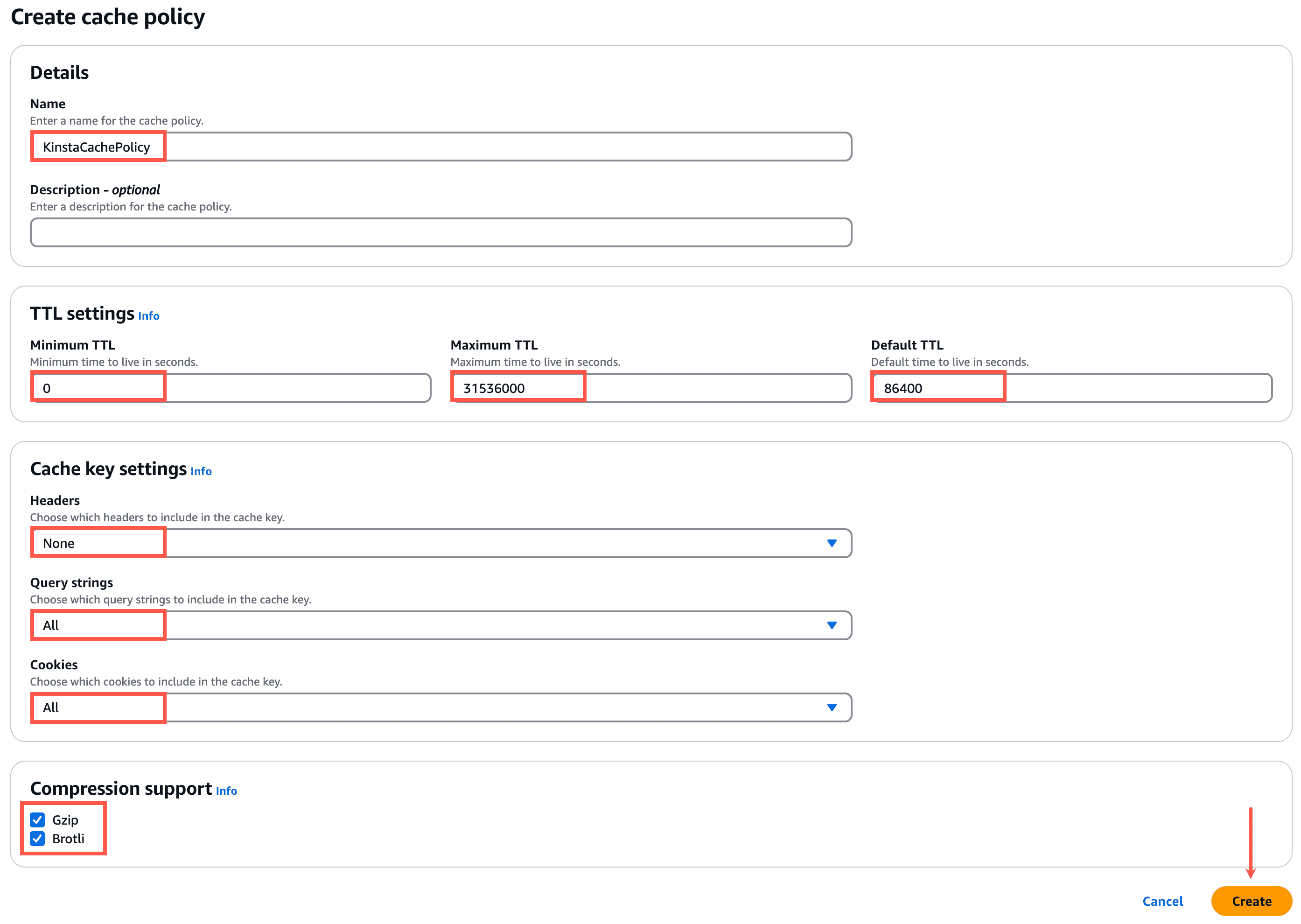

Nella sezione Dettagli, specifica un nome (ad esempio KinstaCachePolicy) per il criterio di cache.

Nella sezione Impostazioni TTL, utilizza le seguenti impostazioni:

- Minimum TTL: 0

- Maximum TTL: 31536000

- Default TTL: 86400

Nella sezione Impostazioni chiave della cache, utilizza le seguenti impostazioni:

- Headers: None

- Query Strings: All

- Cookies: All

Nella sezione Compression support, seleziona Gzip e Brotli, quindi clicca su Create.

Chiudi questa scheda del browser e torna alla scheda in cui stai creando la tua nuova distribuzione CloudFront.

Clicca sul pulsante di aggiornamento accanto al menu a tendina dei Cache policy e seleziona il tuo nuovo criterio di cache personalizzato nel menu a tendina.

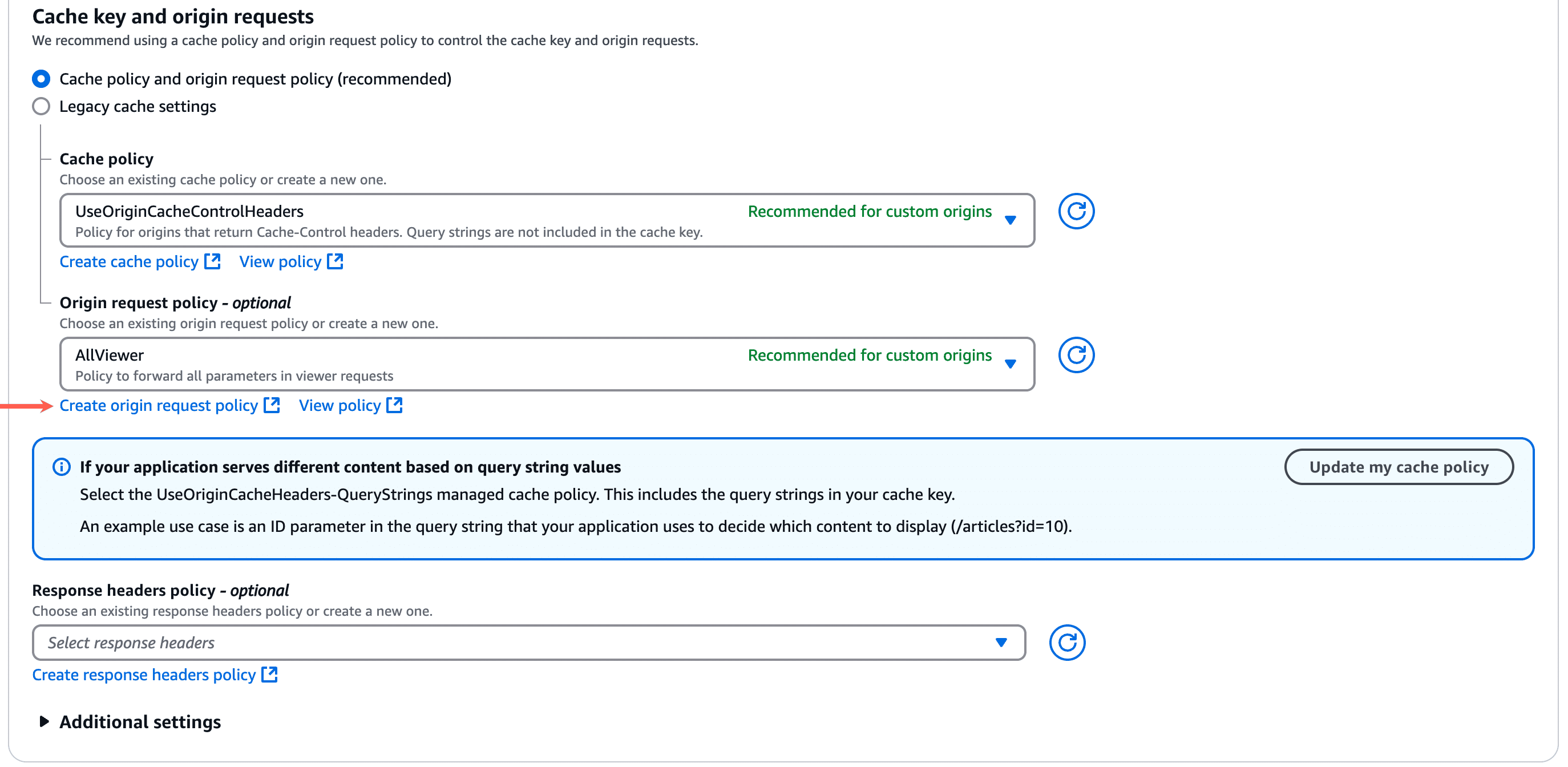

Come creare un criterio di richiesta di origine CloudFront

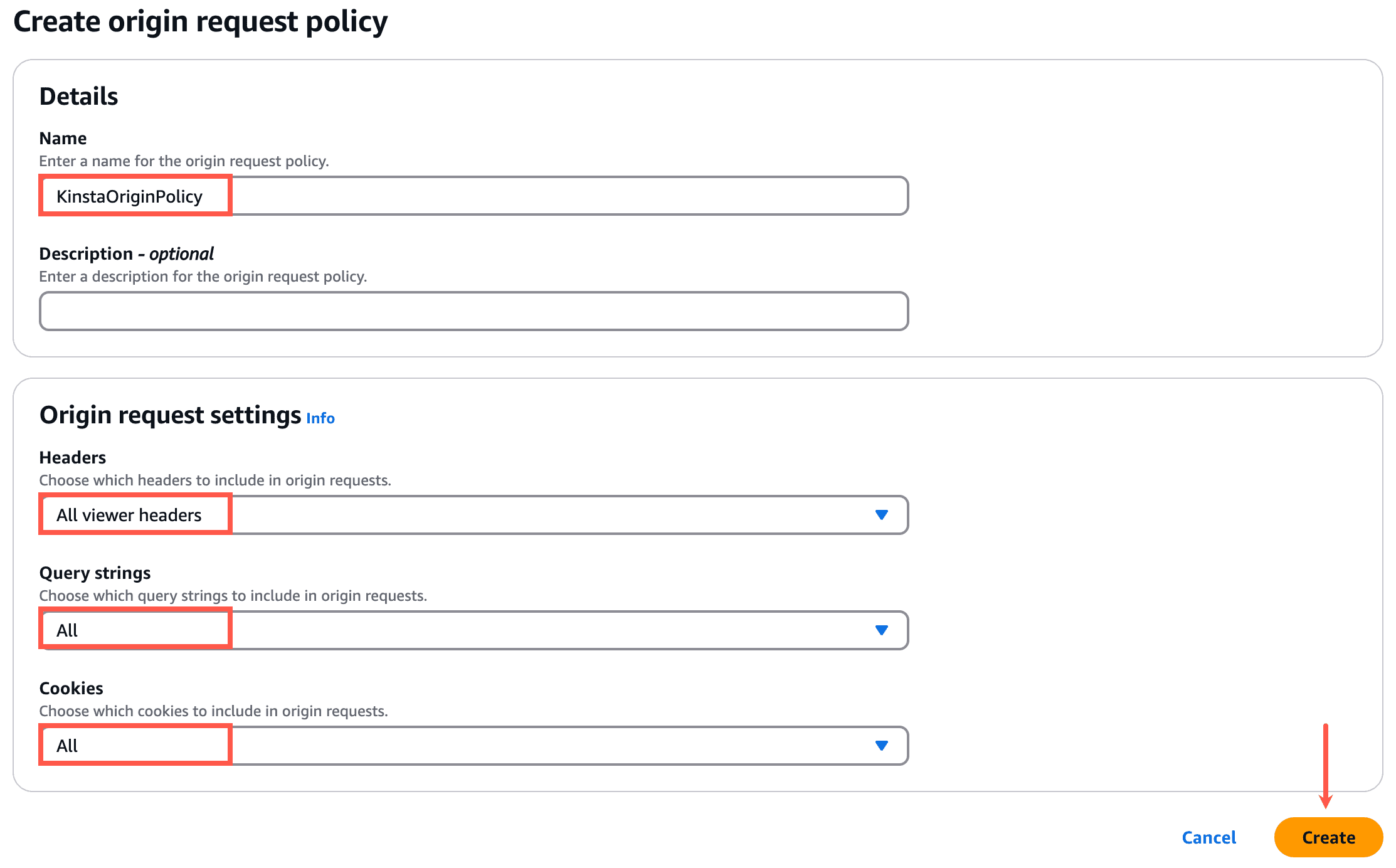

Nella sezione Origin request policy, clicca su Create origin request policy. Si aprirà la pagina Create origin request policy in una nuova scheda del browser.

Nella sezione Details, specifica un nome (ad esempio KinstaOriginPolicy) per il criterio di richiesta di origine.

Nella sezione Origin request settings, seleziona quanto segue:

- Headers: All viewer headers

- Query Strings: All

- Cookies: All

Clicca su Create per finalizzare il criterio di richiesta.

Chiudi questa scheda del browser e torna alla scheda in cui stai creando la tua nuova distribuzione CloudFront.

Clicca sul pulsante di aggiornamento accanto al menu a tendina Origin request policy e seleziona il tuo nuovo criterio di richiesta di origine personalizzato nel menu a tendina.

Associazioni di funzioni

Ti consigliamo di non impostare alcuna Function Associations, o associazione di funzioni. Queste permettono di assegnare le funzioni serverless di AWS Lambda a diversi trigger all’interno del ciclo di vita della richiesta (ad esempio richiesta di visualizzazione, risposta di visualizzazione, richiesta di origine, ecc.)

Sebbene sia possibile utilizzare le associazioni di funzioni insieme al CDN di Kinsta, ci possono essere alcuni scenari in cui una funzione Lambda può entrare in conflitto con il CDN di Kinsta. Se desideri utilizzare funzioni Lambda personalizzate sul tuo sito, ti consigliamo di collaborare con uno sviluppatore per risolvere eventuali problemi.

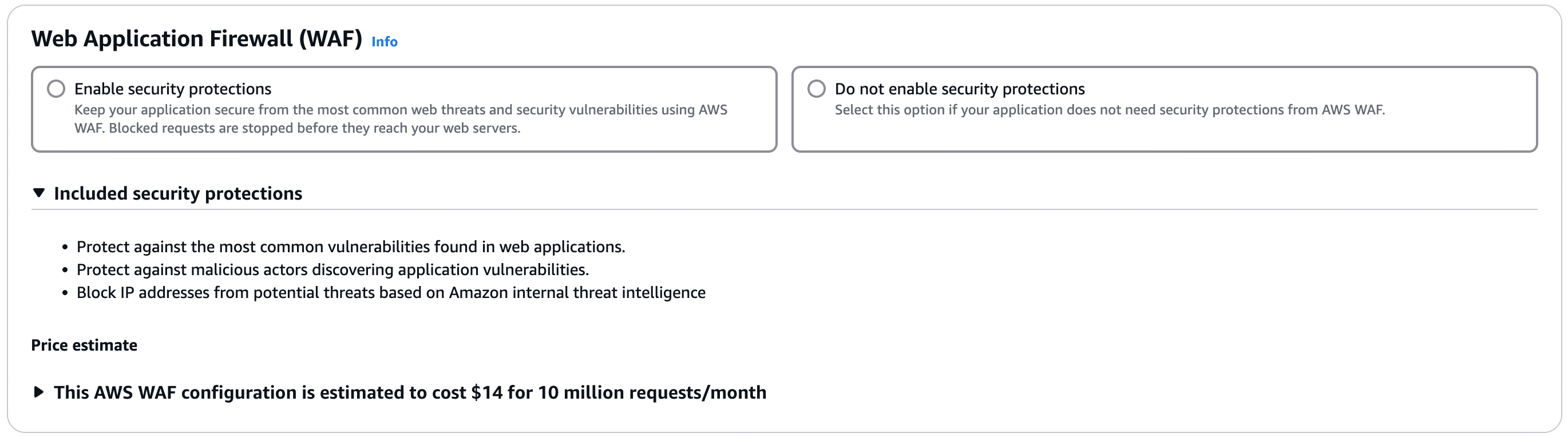

Web Application Firewall (WAF)

Seleziona l’opzione desiderata. Se attivi le protezioni di sicurezza, questo comporta un costo aggiuntivo da parte di AWS.

Impostazioni

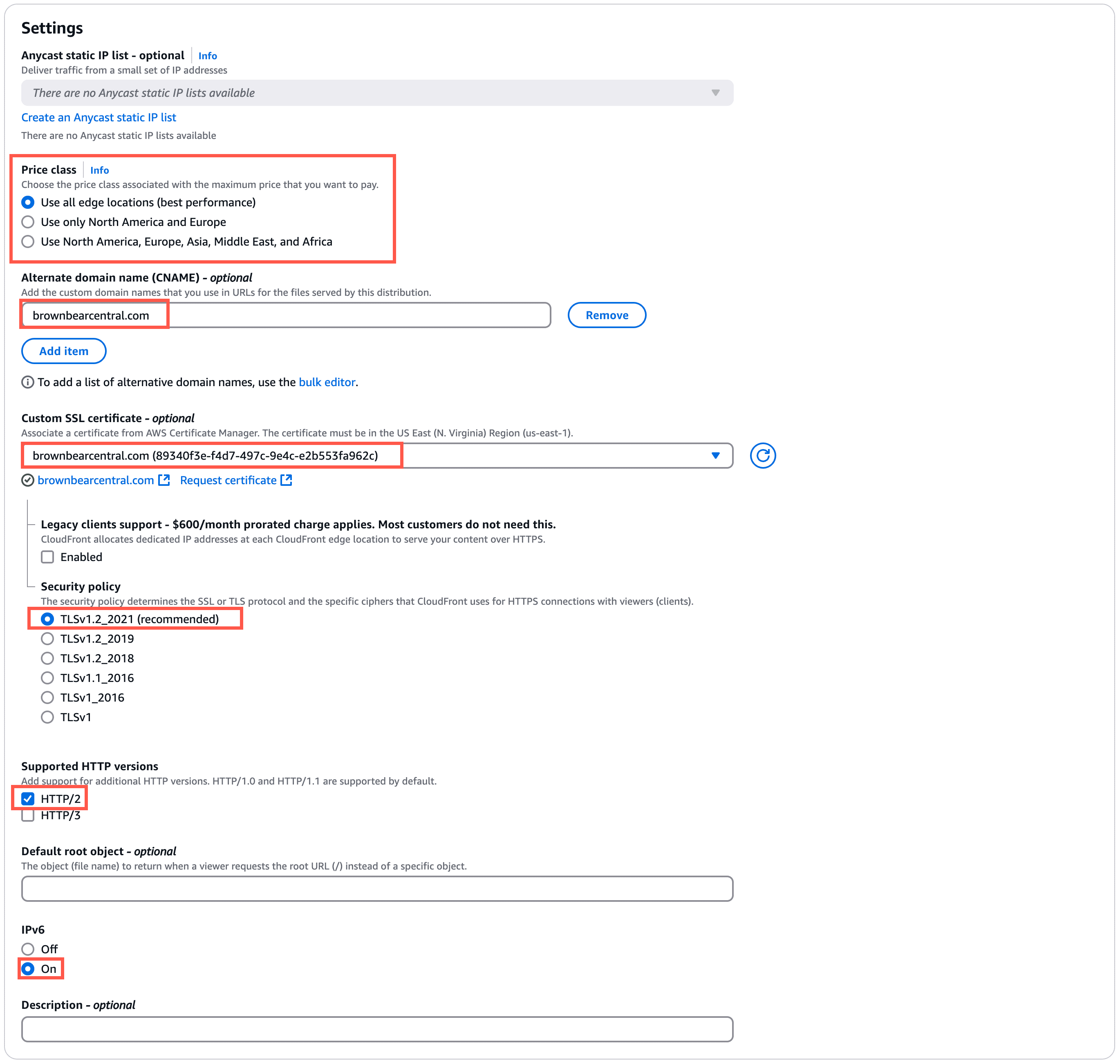

Configurazione consigliata per la sezione Impostazioni:

- Price Class: seleziona le regioni CloudFront che desideri utilizzare con il tuo sito.

- Alternate Domain Name: clicca su Add e specifica il dominio personalizzato (il dominio principale del tuo sito su Kinsta).

- Custom SSL Certificate: seleziona il certificato SSL personalizzato che hai creato all’inizio di questo tutorial.

Dopo aver selezionato il certificato SSL personalizzato, vedrai alcune opzioni aggiuntive:- Legacy clients support: lascia questa opzione deselezionata/disabilitata.

- Security Policy: TLSv1.2_2021

- Supported HTTP Versions: HTTP/2

- IPv6: On

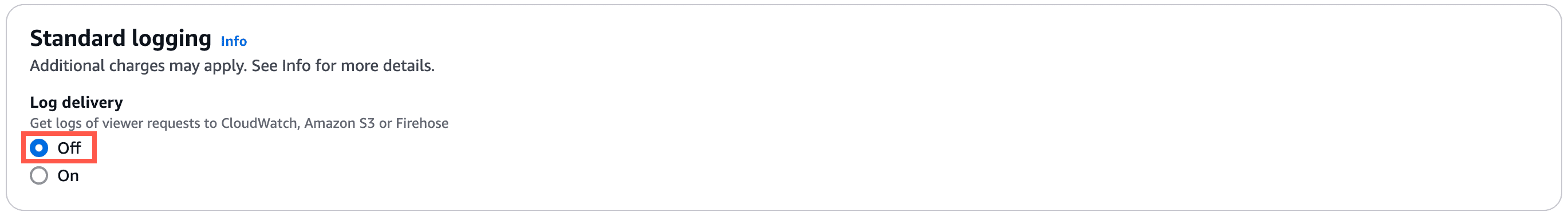

Registrazione standard

Deve essere impostato su Off.

Clicca su Create distribution per terminare la creazione della nuova zona CloudFront.

Risoluzione dei problemi comuni di CloudFront

Errori 502

Se vedi errori 502 sul sito dopo aver creato la distribuzione CloudFront, ricontrolla il dominio di origine nelle impostazioni di origine. Questo deve essere il dominio kinsta.cloud del sito, non il dominio live.

Le modifiche non vengono visualizzate sul sito

L’impostazione del sito per l’utilizzo di CloudFront crea un livello aggiuntivo di cache che dovrà essere cancellato ogni volta che vorrai svuotare la cache. Se hai problemi a vedere le modifiche sul sito o un plugin non si comporta come previsto dopo l’installazione o la reinstallazione, assicurati di cancellare la cache a tutti i livelli, compresi:

- Plugin (se applicabile)

- Temi (se applicabili)

- Cache del sito/server di Kinsta (da MyKinsta o dal plugin Kinsta MU)

- Cache su CloudFront (per farlo, invalida gli oggetti. Utilizzando /* per il percorso dell’oggetto da invalidare si cancellerà tutta la cache)

- Cache del browser

Indirizzo IP bloccato da un falso positivo

Se hai attivato la mitigazione DDoS o il rilevamento dei bot su CloudFront e a te o a un visitatore del sito viene erroneamente bloccata la visualizzazione del sito, ciò potrebbe essere dovuto a un falso positivo. In questo caso, dovrai collaborare con l’assistenza AWS e con l’assistenza Kinsta per individuare il punto in cui si verifica il blocco.

Cicli di reindirizzamento HTTP-HTTPS

Se si verificano loop di reindirizzamento da HTTP a HTTPS, assicurati che il Protocol sia impostato su HTTPS Only nelle impostazioni dell’Origin CloudFront per il tuo dominio.

I reindirizzamenti con geolocalizzazione IP non funzionano correttamente

La cache della pagina, abilitata per impostazione predefinita su CloudFront, potrebbe interferire con i reindirizzamenti di geolocalizzazione IP impostati su Kinsta. In questo caso, dovrai disabilitare la cache su CloudFront o configurare i tuoi criteri di cache in modo da memorizzare solo i file che non sono specifici di una località. Se hai problemi di configurazione, ti consigliamo di collaborare con uno sviluppatore per configurare il tuo criterio di cache personalizzato.

Impossibile accedere alla dashboard di WordPress

Il login non funziona senza il supporto POST. Anche altre funzionalità del sito web potrebbero risentirne. Assicurati che i metodi HTTP consentiti in Default cache behavior siano impostati su GET, HEAD, OPTIONS, PUT, POST, PATCH e DELETE.

Impostazioni avanzate e compatibilità

Limitare l’accesso del visualizzatore con URL e cookie firmati

Alcune opzioni, come Restricting access to files on custom origins, potrebbero non funzionare perché Cloudflare metterà sempre in cache le richieste statiche.