Inicio de Sesión Único (SSO) con SAML

El Inicio de Sesión Único (SSO) mediante Security Assertion Markup Language (SAML) permite a los usuarios acceder de forma segura a varias aplicaciones utilizando un único conjunto de credenciales, normalmente el correo electrónico y la contraseña de su empresa. En lugar de crear inicios de sesión independientes para cada servicio, los usuarios se autentican una vez a través de un proveedor de identidad (IdP) gestionado por la empresa, como Okta, OneLogin, Microsoft Entra o Google Workspace.

El IdP verifica la identidad del usuario y le concede acceso a todas las aplicaciones conectadas sin requerir inicios de sesión adicionales. La organización gestiona de forma centralizada el control de acceso, las políticas de autenticación y los permisos, proporcionando mayor seguridad, cumplimiento y eficiencia administrativa.

Con SAML SSO, los propietarios de la empresa o los administradores de TI pueden vincular su dominio de correo electrónico corporativo (por ejemplo, @miempresa.com) al IdP de la organización. Esto garantiza que cualquier persona con una dirección de correo electrónico de la empresa sea reconocida automáticamente y autenticada de forma segura cuando acceda a herramientas y servicios aprobados.

Kinsta es compatible con todos los proveedores de identidad (IdP) que utilizan el estándar SAML, incluidos Microsoft Entra ID, Okta, OneLogin, Google Workspace, Auth0, Duo, JumpCloud, etc.

Configurar SAML SSO

Para obtener guías detalladas paso a paso de los IdP más populares, consulta una de las siguientes:

- Inicio de sesión único (SSO) con SAML de Google Workspace

- Inicio de sesión único (SSO) con SAML de Microsoft Entra

- Inicio de sesión único (SSO) con SAML de Okta

- Inicio de sesión único (SSO) con SAML de OneLogin

- Inicio de sesión único (SSO) con Ping Identity

Activar SSO en MyKinsta

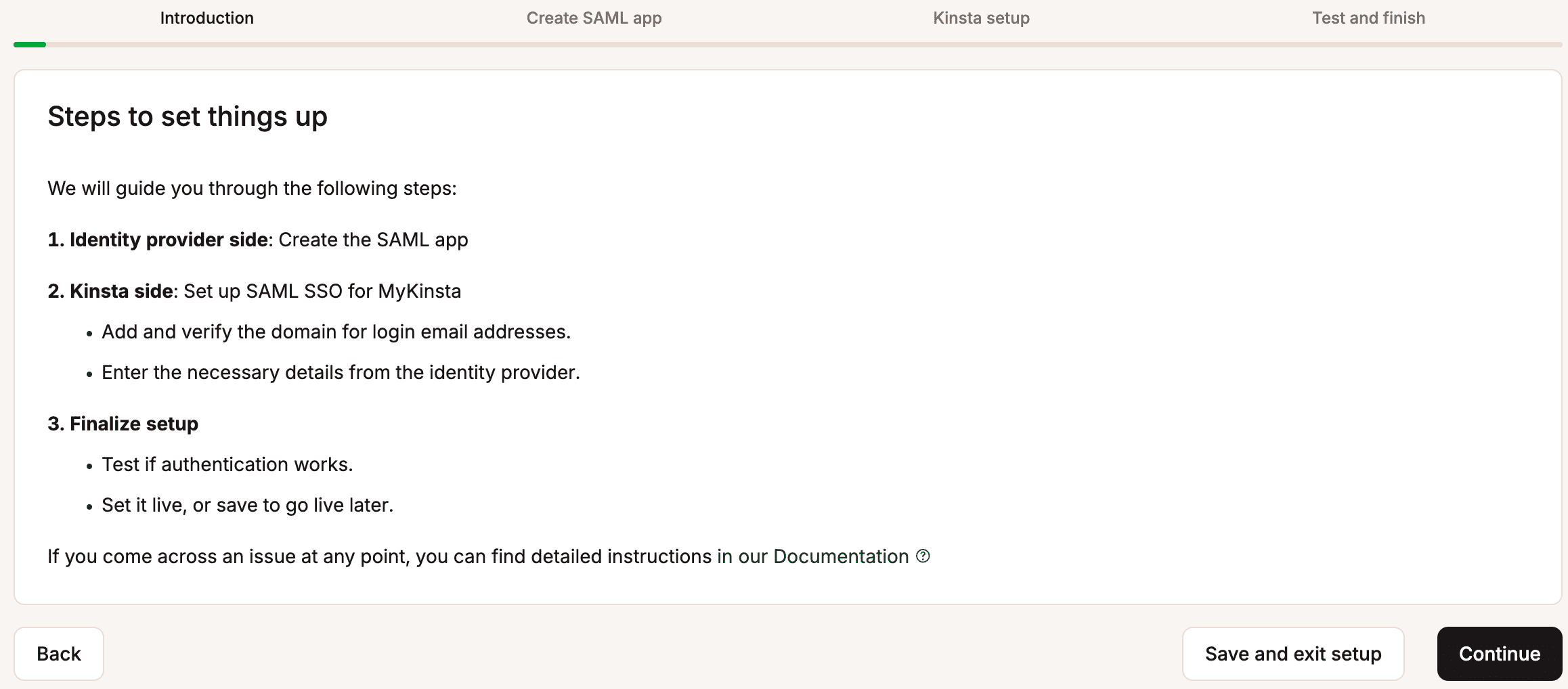

Cuando configures el SSO SAML, podrás hacer clic en Guardar y salir de la configuración en cualquier momento para guardar tu progreso y volver más tarde.

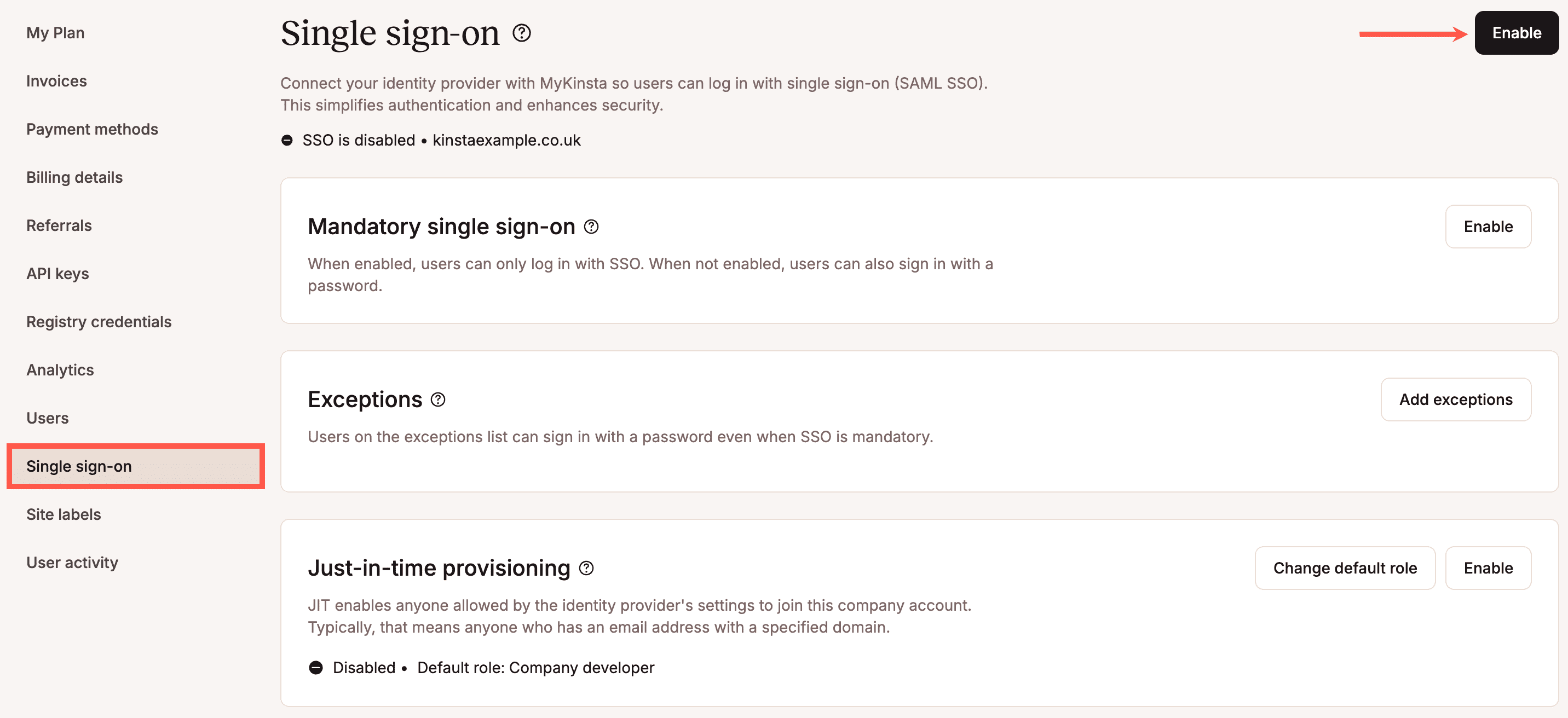

En MyKinsta, ve a tu nombre de usuario > Configuración de la empresa > Inicio de sesión único, y haz clic en Activar.

Lee la introducción, que explica cómo se configurará el SSO, y haz clic en Continuar.

Configura la integración de la app en tu IdP

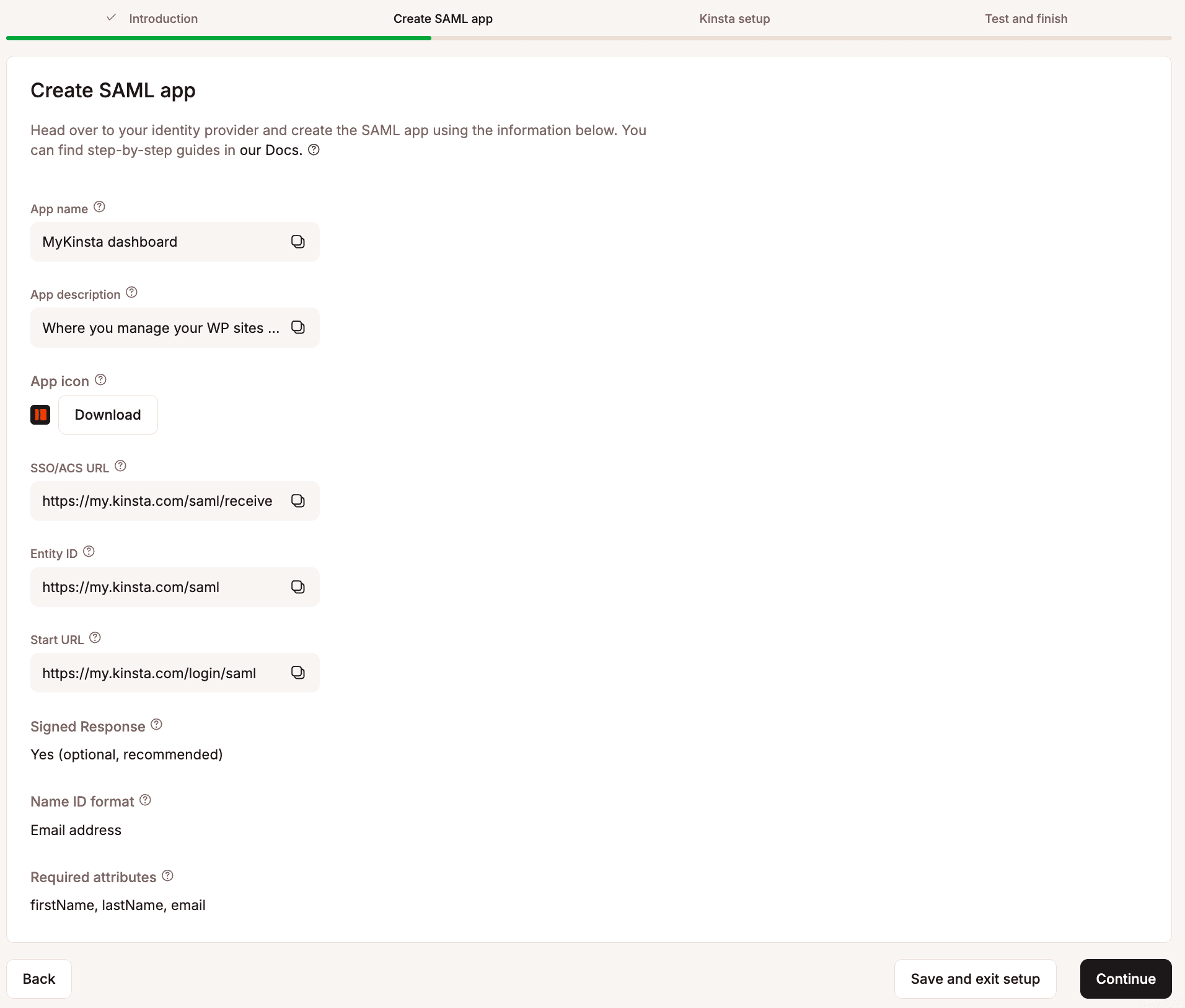

Utiliza la información proporcionada en Crear aplicación SAML para configurar una aplicación SAML en tu proveedor de identidad y, a continuación, haz clic en Continuar.

- Nombre de la aplicación: Cópialo y pégalo en el campo Nombre de la aplicación de tu IdP.

- Descripción de la aplicación: Copia y pega esto en el campo Descripción de la aplicación en tu IdP. Este campo suele ser opcional.

- Icono de la aplicación: Haz clic en Descargar para obtener el icono de Kinsta y, a continuación, cárgalo en tu aplicación IdP.

- URL SSO/ACS: Este es el endpoint de Kinsta al que redirige tu IdP tras la autenticación. Procesa la respuesta SAML, la verifica y establece la sesión del usuario en MyKinsta. Cópialo y pégalo en el campo URL SSO/ACS/Receptor/Single sign-on de tu IdP.

- ID de entidad: El identificador único de Kinsta dentro de tu IdP, utilizado para reconocer a Kinsta como proveedor de servicios. Cópialo y pégalo en el campo ID de entidad/URI de destinatario/Audiencia en tu IdP.

- URL de inicio: La dirección web del portal de acceso SSO de Kinsta. Es el punto de entrada que visitan los usuarios para iniciar sesión mediante SSO, activando la solicitud de autenticación SAML al IdP. Cópiala y pégala en el campo URL de inicio/LoginURL de tu IdP.

- Respuesta firmada: Una respuesta firmada proporciona una verificación digital segura, que permite a Kinsta confirmar la identidad de un usuario y concederle acceso sin necesidad de un inicio de sesión adicional.

- Formato de ID de nombre: Define cómo identifica Kinsta a los usuarios. Esto debe establecerse en un formato de dirección de correo electrónico en el IdP.

- Atributos requeridos: Los atributos que Kinsta requiere de tu IdP para completar el proceso de inicio de sesión.

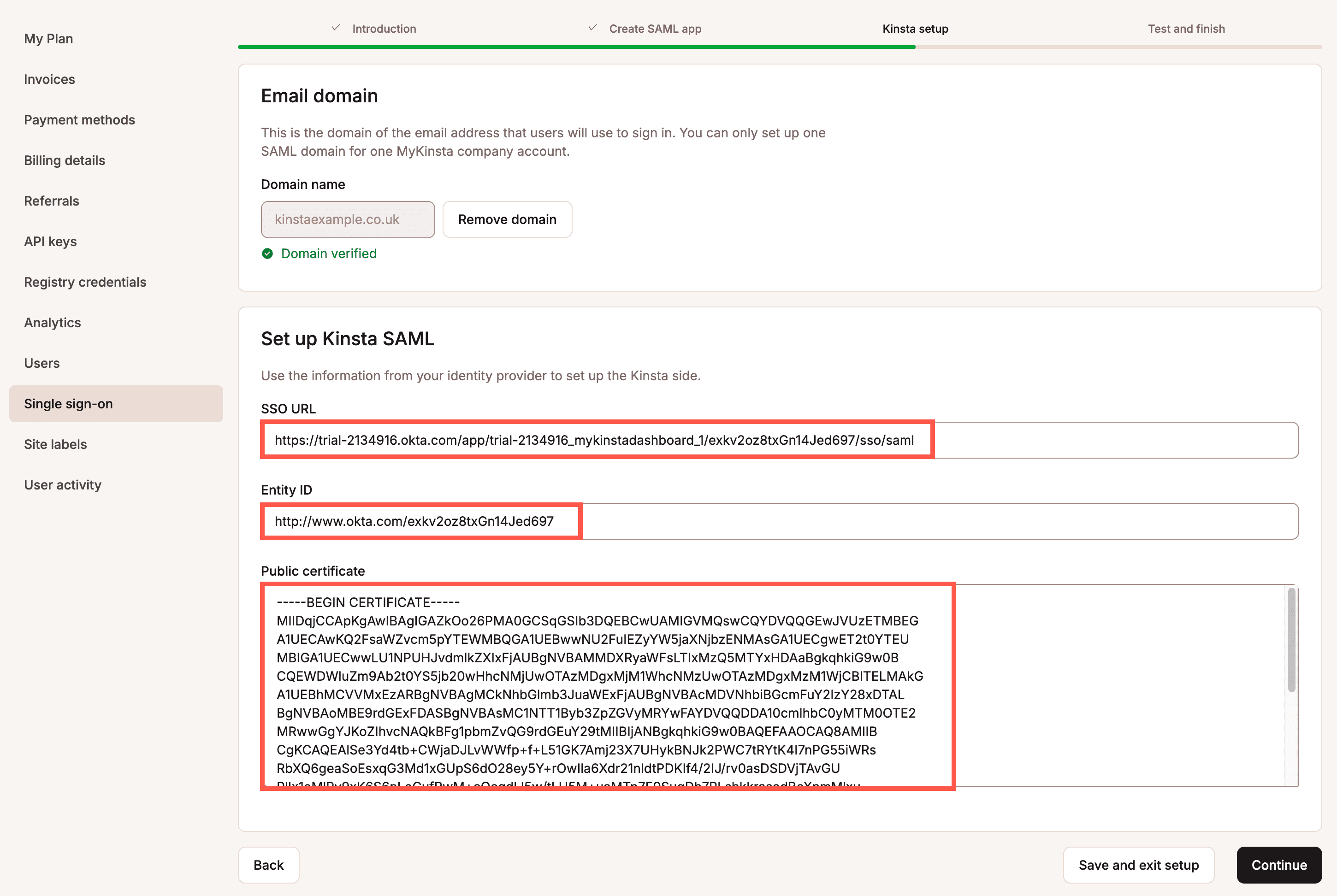

Configuración de Kinsta

Dominio de correo electrónico

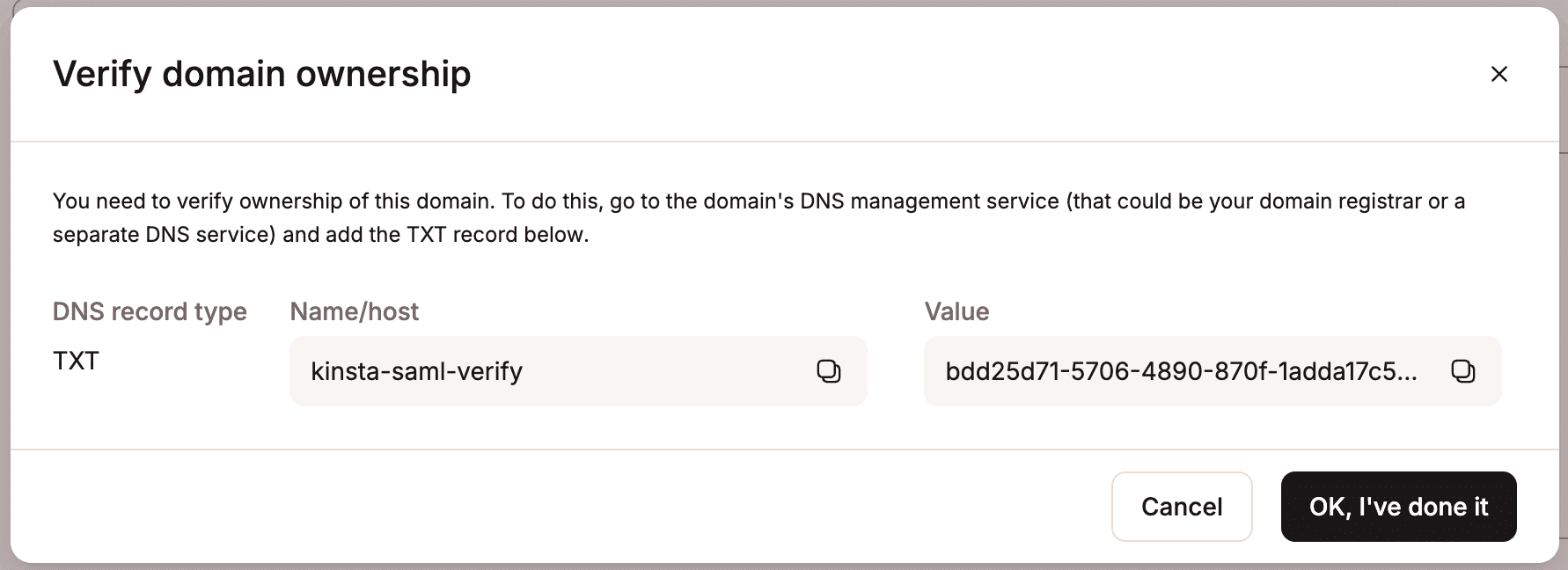

En el campo Nombre de dominio, introduce el dominio de correo electrónico que utilizarán los usuarios para iniciar sesión con el SSO SAML y haz clic en Añadir dominio.

Sólo las cuentas MyKinsta con una dirección de correo electrónico que coincida con el dominio verificado pueden autenticarse a través de SAML. Por ejemplo, si SAML está habilitado para ejemplo.com, sólo los usuarios con una dirección de correo electrónico ejemplo.com podrán iniciar sesión para esa empresa.

Si el dominio ya ha sido verificado en MyKinsta a través de la gestión de DNS o como dominio de sitio, se verificará automáticamente. Si no lo ha sido, se te pedirá que añadas un registro TXT a tu servicio de gestión de DNS para confirmar la propiedad del dominio.

Como los cambios de DNS pueden tardar en propagarse, puedes hacer clic en Guardar y salir de la configuración para guardar tu progreso y volver más tarde.

Configurar Kinsta SAML

Cuando se haya verificado el dominio, utiliza la información proporcionada por tu IdP para completar la URL SSO, el ID de entidad y el certificado público y, a continuación, haz clic en Continuar.

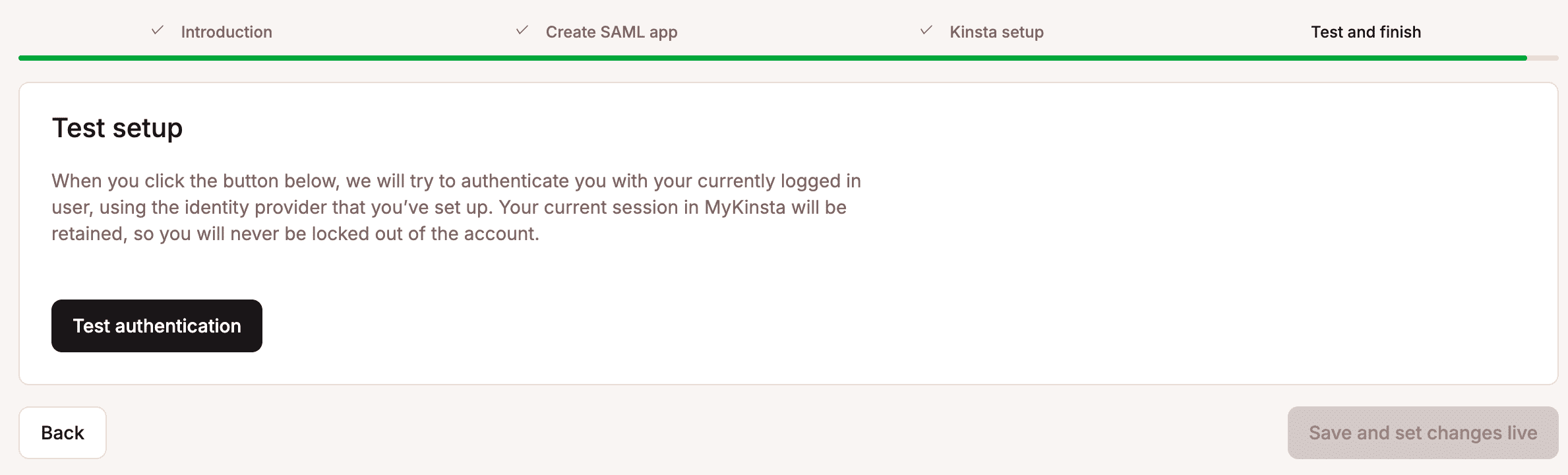

Prueba la autenticación en MyKinsta

Para comprobar que todo está configurado correctamente, haz clic en Probar autenticación.

Aparecerá una notificación si la prueba se ha realizado correctamente o si ha fallado.

Si la prueba falla, haz clic en Atrás y comprueba la configuración de SAML en tu IdP y en MyKinsta.

Si la prueba tiene éxito y quieres activar SAML, haz clic en Guardar y activa los cambios.

Ahora los usuarios de tu empresa MyKinsta podrán iniciar sesión con SAML SSO o introduciendo su nombre de usuario y contraseña. Si quieres obligar a los usuarios a iniciar sesión a través de SAML, puedes activar el SSO Obligatorio. Los usuarios que inicien sesión a través de un IdP no tendrán que completar el 2FA de Kinsta, ya que la autenticación la gestiona directamente el IdP.

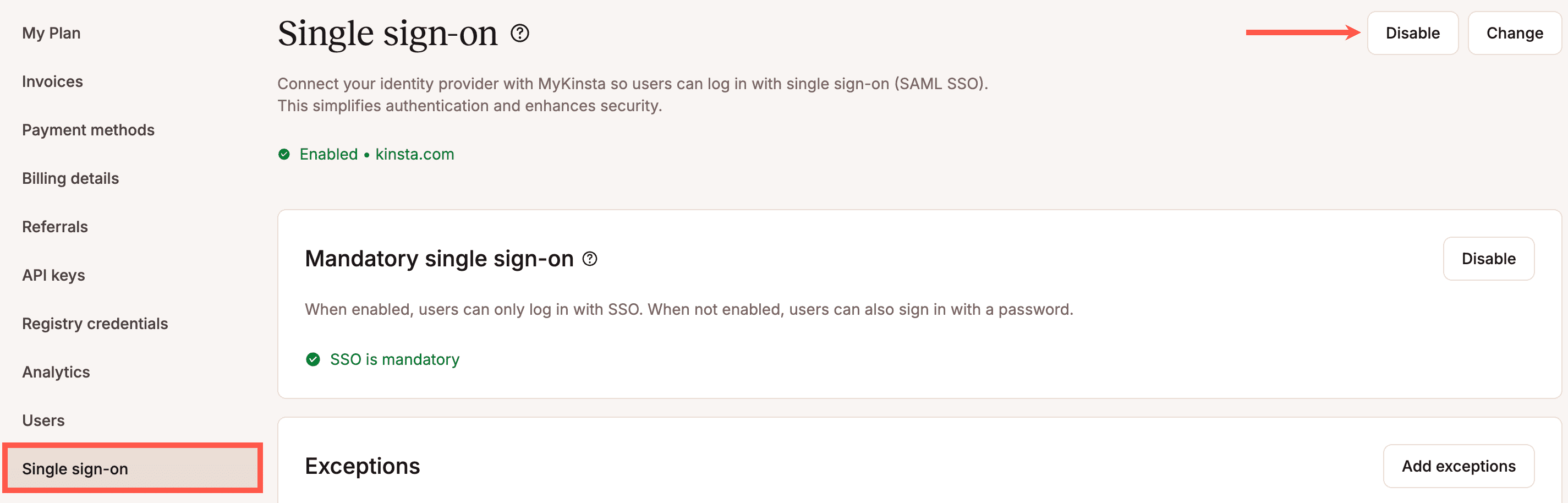

Inicio de sesión único obligatorio

Para exigir a todos los usuarios que inicien sesión con SSO, activa el SSO obligatorio. Con esta configuración, se pide a todos los usuarios que inicien sesión a través del proveedor de identidad (IdP) en lugar de con sus credenciales de MyKinsta. Si un usuario ya se ha autenticado con SAML en otro lugar, iniciará sesión automáticamente. Si un usuario cambia de empresa a otra que no tiene activado el SSO, deberá introducir sus credenciales de MyKinsta.

También puedes añadir Excepciones para permitir que determinados usuarios inicien sesión con una contraseña aunque el SSO obligatorio esté activado. Esto es útil para terceros que necesitan acceder a tu empresa pero no tienen una dirección de correo electrónico en tu dominio, como los desarrolladores.

Si el inicio de sesión único obligatorio está activado pero SAML no lo está, los usuarios deberán iniciar sesión con sus credenciales de MyKinsta.

Excepciones

Si el SSO obligatorio está activado, puedes añadir usuarios específicos a una lista de excepciones, permitiéndoles iniciar sesión con sus credenciales de MyKinsta en lugar de SSO. Esto es útil para terceros que necesitan acceder a tu empresa pero no tienen una dirección de correo electrónico en tu dominio, como por ejemplo, los desarrolladores.

Añadir un usuario a excepciones

Cuando invites a un usuario que no tenga una cuenta MyKinsta, primero debes invitarlo a tu empresa. El usuario debe aceptar la invitación y crear su cuenta. Al iniciar sesión por primera vez, aún no tendrá acceso a tu empresa. Una vez creada la cuenta, puedes añadir al usuario a la lista de excepciones para permitirle el acceso sin SSO.

Para añadir un usuario a la lista de excepciones, haz clic en Añadir excepciones. Selecciona el usuario de la lista y haz clic en Añadir excepción.

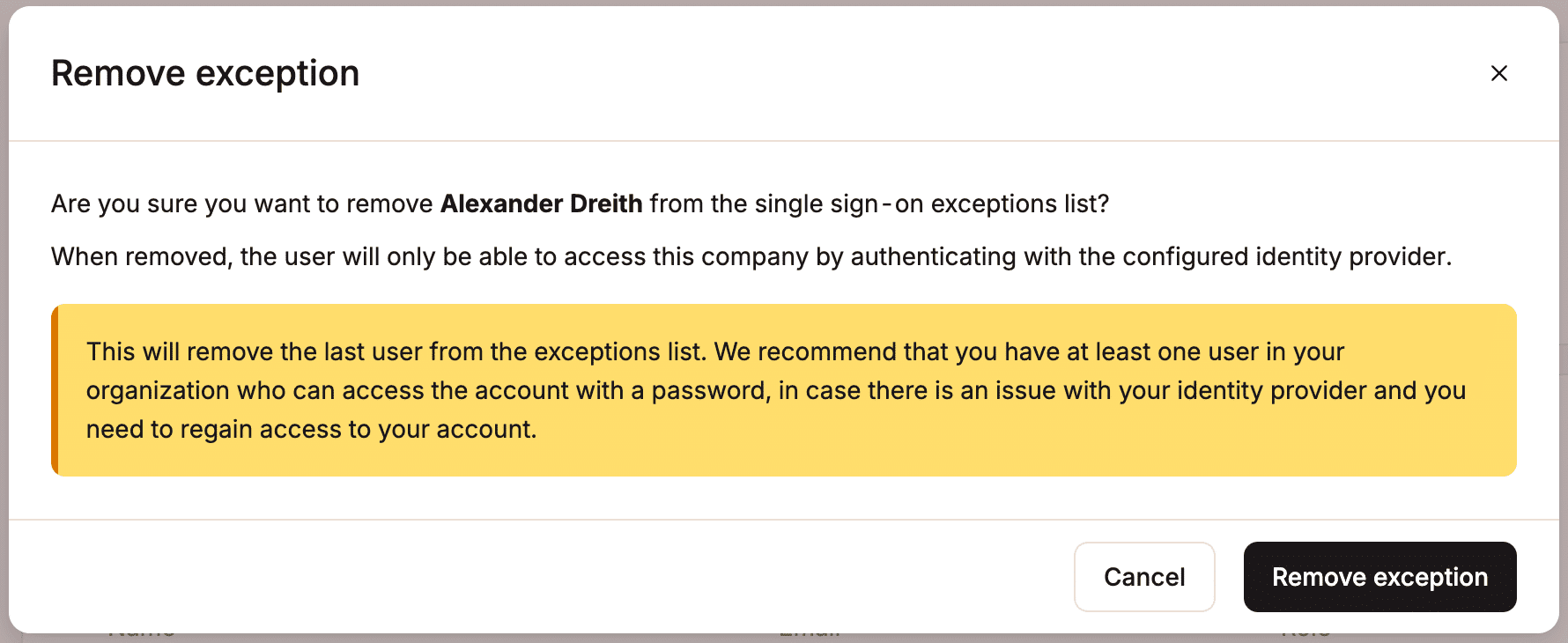

Eliminar un usuario de las excepciones

Para eliminar un usuario de la lista de excepciones, haz clic en el icono de la papelera sobre el usuario y, a continuación, haz clic en Eliminar excepción.

Cuando elimines el último usuario de la lista de excepciones, aparecerá un mensaje de advertencia. Si se eliminan todos los usuarios y se produce un problema con el IdP, puedes perder el acceso a tu empresa MyKinsta.

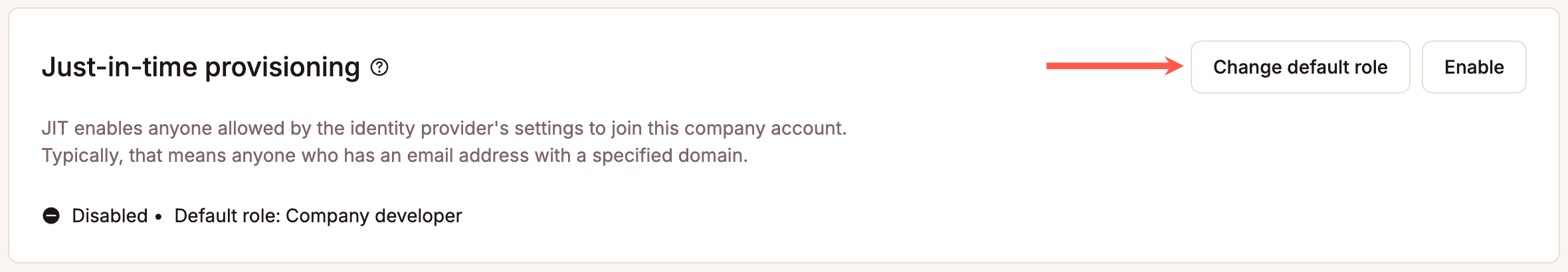

Provisión Just-In-Time (JIT)

La provisión Just-In-Time (JIT) permite a los usuarios autorizados por tu IdP acceder a tu empresa MyKinsta sin necesidad de invitación. En la mayoría de los casos, esto significa cualquier persona con una dirección de correo electrónico de tu dominio. Cuando un usuario inicia sesión en MyKinsta, se dirige a través del SSO del IdP y no necesita crear una cuenta separada en MyKinsta. Por defecto, los usuarios provisionados mediante JIT reciben el rol de Desarrollador de empresa de la empresa. Puedes ajustar el nivel de acceso de cada usuario después de que se unirse, o actualizar el rol por defecto para definir el nivel de acceso que reciben los nuevos usuarios provisionados mediante JIT al unirse.

Cambiar el rol por defecto

Cuando se activa la provisión JIT, a los usuarios se les asigna por defecto el rol Desarrollador de empresa. Para cambiar su nivel de acceso por defecto, haz clic en Cambiar rol por defecto.

A continuación, puedes elegir el nivel de acceso que deseas asignar a los usuarios que se incorporen mediante la provisión JIT y hacer clic en Cambiar rol por defecto.

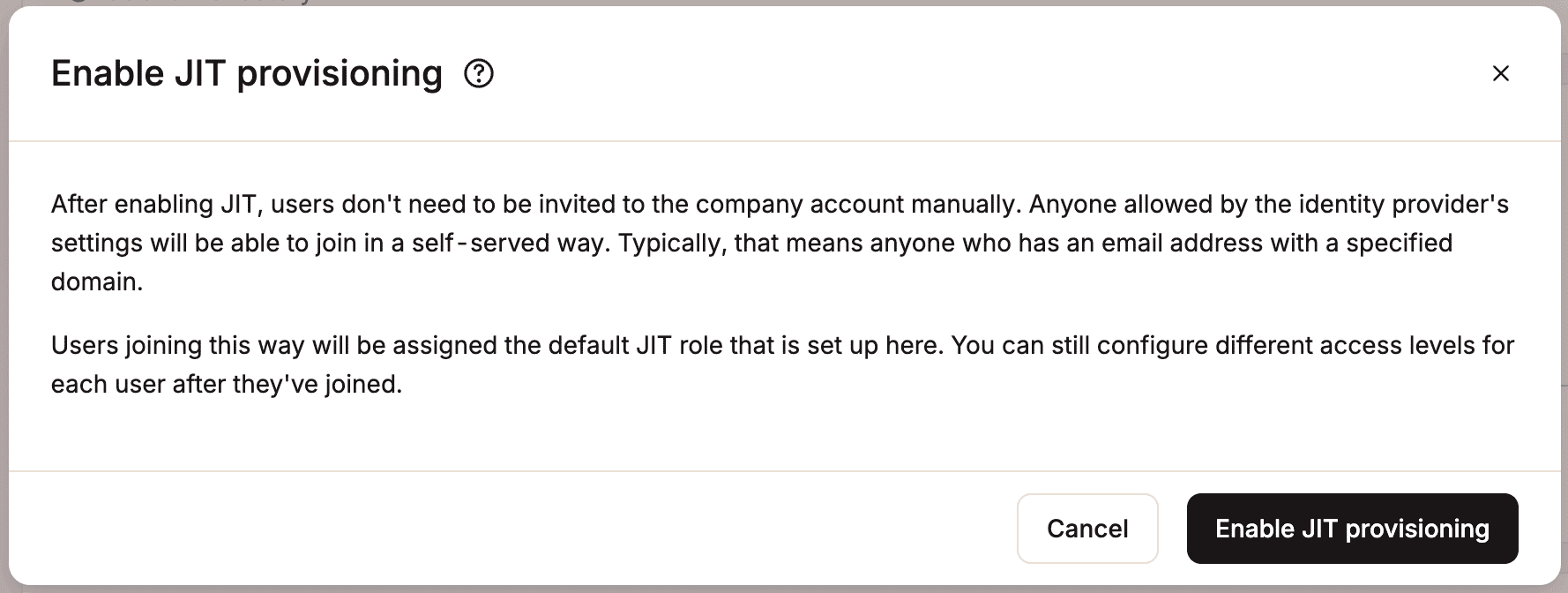

Activar la transferencia JIT

Una vez que hayas establecido el rol por defecto, para habilitar la provisión JIT, haz clic en Activar y, a continuación, en Activar provisión JIT.

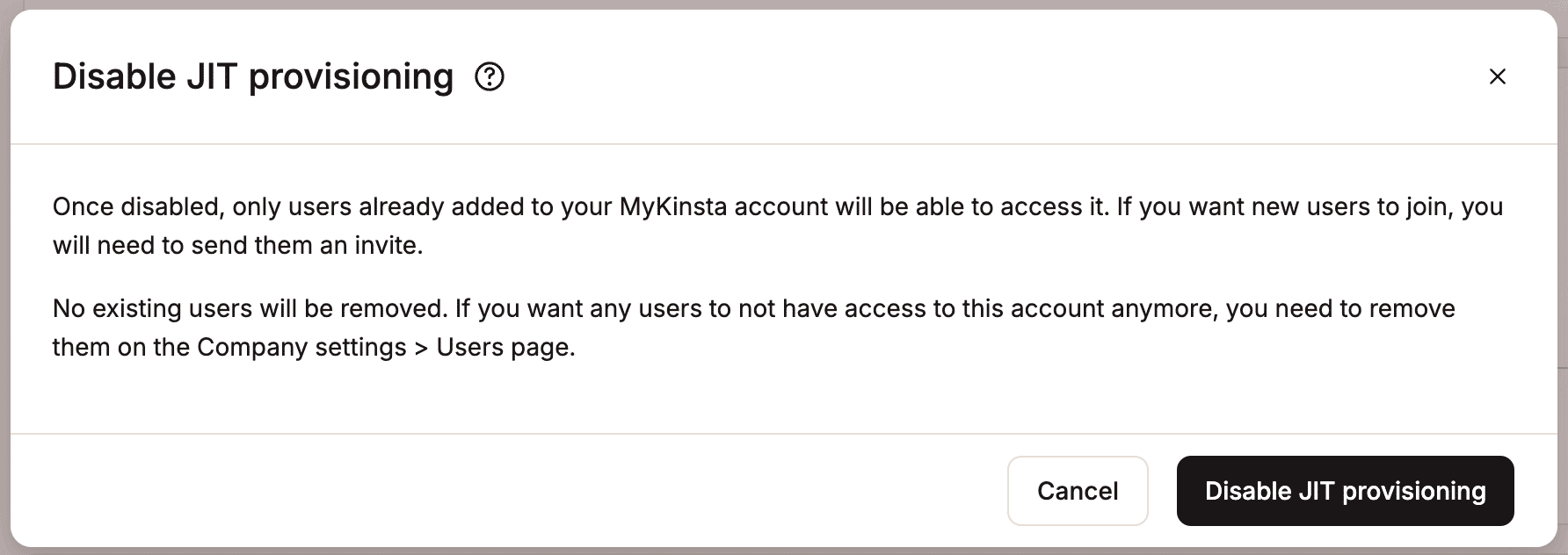

Desactivar la transferencia JIT

Para desactivar la transferencia JIT, haz clic en Desactivar y, a continuación, en Desactivar transferencia JIT. Si desactivas la provisión JIT y el SSO, se pedirá a los usuarios creados a través de JIT que establezcan una contraseña la próxima vez que inicien sesión en MyKinsta.

Eliminar usuarios

Para revocar completamente el acceso, los usuarios deben ser eliminados tanto de MyKinsta como de tu proveedor de identidad (IdP).

- Si el SSO y el aprovisionamiento JIT están activados, eliminar a un usuario de MyKinsta por sí solo no bloqueará el acceso. El usuario podrá seguir accediendo a través de tu IdP.

- Si eliminas a un usuario sólo de tu IdP y el SSO obligatorio no está activado, el usuario podrá seguir iniciando sesión con sus credenciales de MyKinsta.

Cambiar la duración de la sesión

Tu proveedor de identidad (IdP) controla la duración y caducidad de la sesión SSO. Consulta la documentación de soporte de tu IdP para obtener información sobre cómo cambiar esto.

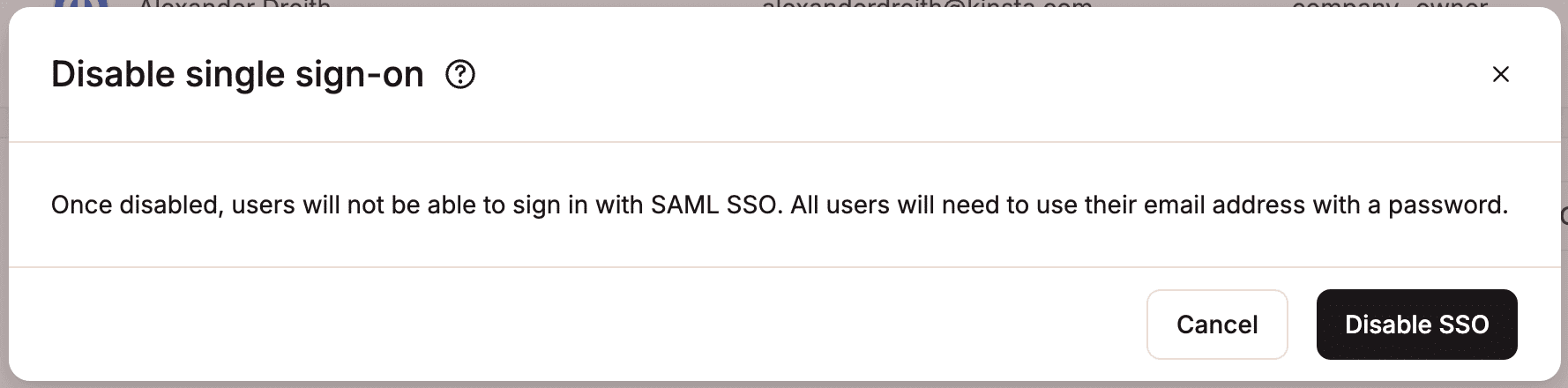

Desactivar el SSO

Si desactivas el SSO, los usuarios ya no podrán iniciar sesión utilizando SAML SSO y, en su lugar, deberán hacerlo con su dirección de correo electrónico y contraseña.

Si previamente se activó el provisionamiento JIT, es posible que algunos usuarios no tengan una contraseña de MyKinsta. En este caso, pueden crear una seleccionando Olvidé mi contraseña en la página de inicio de sesión de MyKinsta.

Una vez desactivado el SSO, todos los usuarios deberán utilizar la autenticación de dos factores (2FA) de Kinsta.

Por seguridad, varios intentos fallidos de inicio de sesión pueden bloquear la cuenta. Si esto ocurre, Kinsta enviará un correo electrónico con un enlace de inicio de sesión temporal para que el usuario pueda recuperar el acceso a MyKinsta.

Para desactivar el SSO, dentro de Inicio de sesión único, haz clic en Desactivar.

Para confirmar que quieres desactivar el SSO, haz clic en Desactivar SSO.

¿Cuál es la diferencia entre SAML SSO y OAuth SSO?

SAML SSO y OAuth SSO permiten el inicio de sesión único, pero están diseñados para diferentes casos de uso, tecnologías y tipos de identidad.

Las empresas utilizan SAML SSO para proporcionar a los empleados un acceso seguro y gestionado por la empresa a las herramientas internas. Con SAML, inicias sesión una vez utilizando tu correo electrónico y contraseña del trabajo, y automáticamente inicias sesión en todas las aplicaciones aprobadas, como MyKinsta, Slack o Salesforce, sin necesidad de recordar contraseñas separadas. Normalmente, el equipo informático de tu empresa gestiona el acceso de forma centralizada a través del proveedor de identidades (IdP), decidiendo quién puede iniciar sesión y a qué herramientas puede acceder. Esto proporciona mayor seguridad, cumplimiento y una gestión más sencilla para los equipos más grandes.

El SSO OAuth, por otro lado, es más común para uso personal. Te permite iniciar sesión en aplicaciones o sitios web utilizando una cuenta personal existente, como Google, Apple o Facebook, en lugar de crear una nueva. Esto está vinculado a tu identidad personal y no a la de tu organización, y la empresa no puede controlar quién accede a qué aplicaciones. Esto significa que OAuth SSO es menos adecuado para la gestión de accesos a nivel empresarial.