SSO con SAML de Microsoft Entra

Microsoft Entra (antes Azure) es un proveedor de identidades (IdP) que permite el inicio de sesión único seguro (SSO), permitiendo a los usuarios de tu empresa acceder a varias aplicaciones con un solo inicio de sesión.

Con el inicio de sesión único (SSO) mediante Security Assertion Markup Language (SAML), los empleados inician sesión una vez utilizando sus credenciales de empresa (normalmente correo electrónico y contraseña). El IdP, como Microsoft Entra, verifica su identidad y garantiza un acceso seguro y sin fisuras a todos los servicios conectados, sin necesidad de iniciar sesión por separado en cada aplicación.

Los propietarios de la empresa o los administradores de TI pueden vincular el dominio de correo electrónico de su organización (por ejemplo, @miempresa.com) al IdP para que cualquier persona con una dirección de correo electrónico de la empresa sea reconocida automáticamente y pueda iniciar sesión de forma segura en las herramientas habilitadas para SAML.

Con el SSO SAML de Kinsta, puedes conectar Microsoft Entra con MyKinsta creando una aplicación SAML dentro de Microsoft Entra, verificando el dominio de correo electrónico de tu empresa y añadiendo los datos necesarios de Microsoft Entra en MyKinsta. Esto permite a tu equipo iniciar sesión con sus credenciales de empresa existentes, eliminando la necesidad de crear o gestionar cuentas de MyKinsta separadas.

Activar SSO en MyKinsta

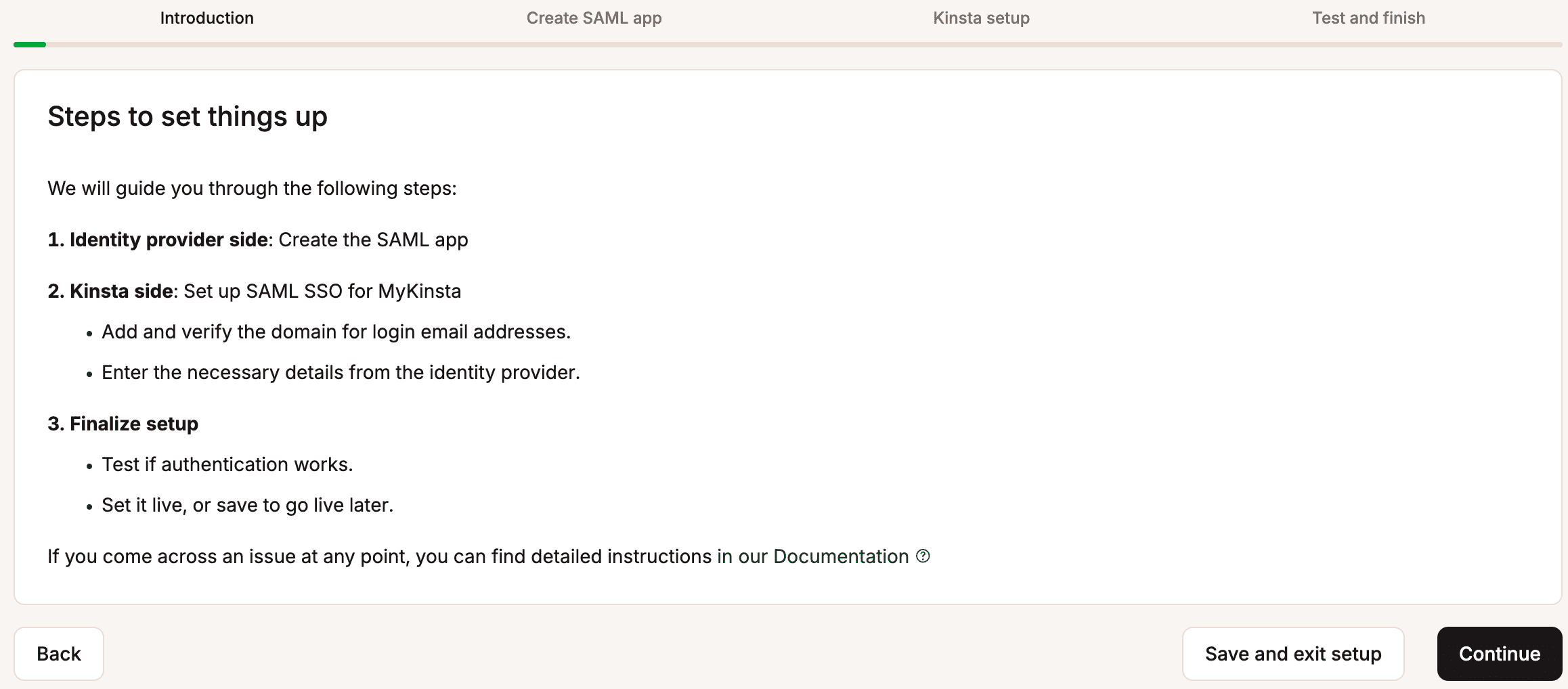

Cuando configures el SSO SAML, puedes hacer clic en Guardar y salir de la configuración en cualquier momento para guardar tu progreso y volver más tarde.

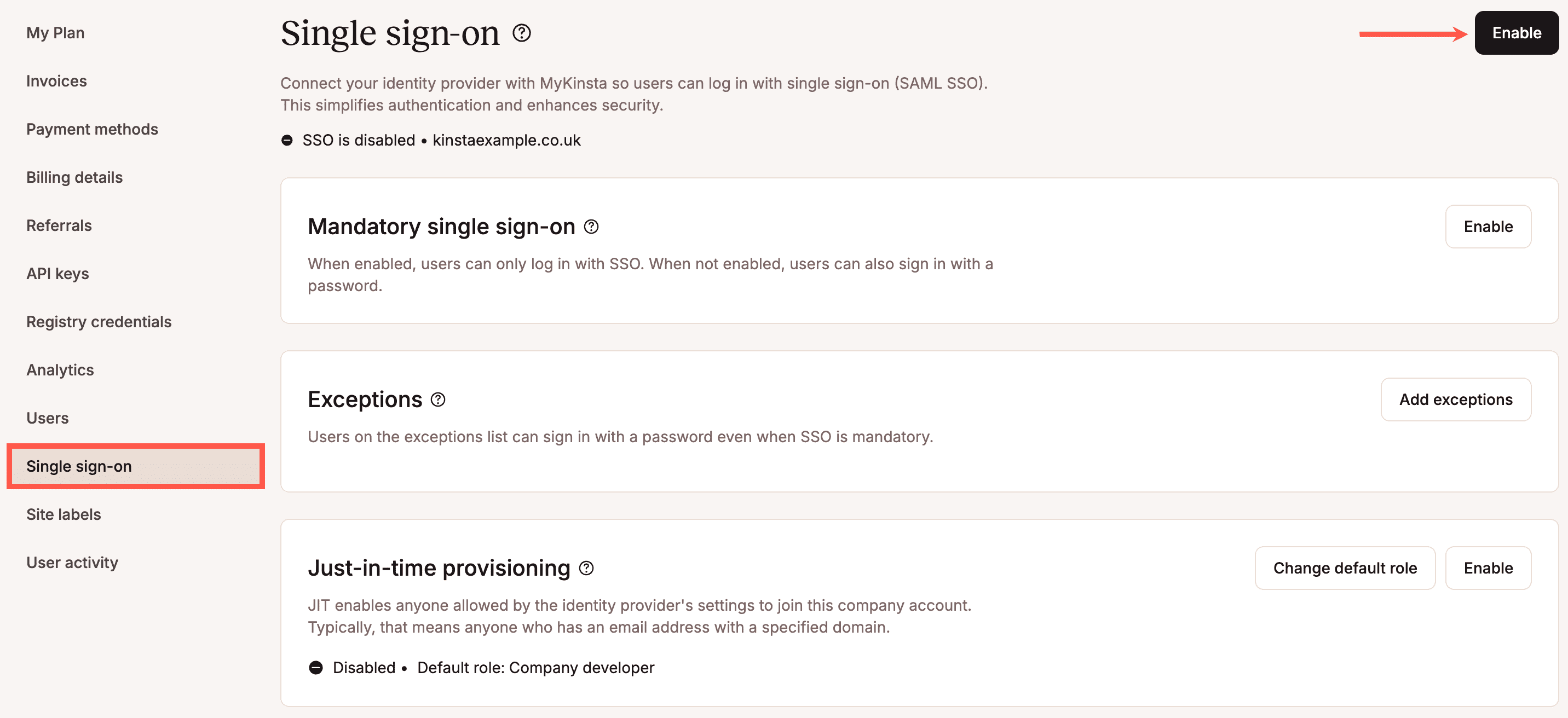

En MyKinsta, ve a tu nombre de usuario > Configuración de la empresa > Inicio de sesión único, y haz clic en Activar.

Lee la introducción, que explica cómo se configurará el SSO, y haz clic en Continuar.

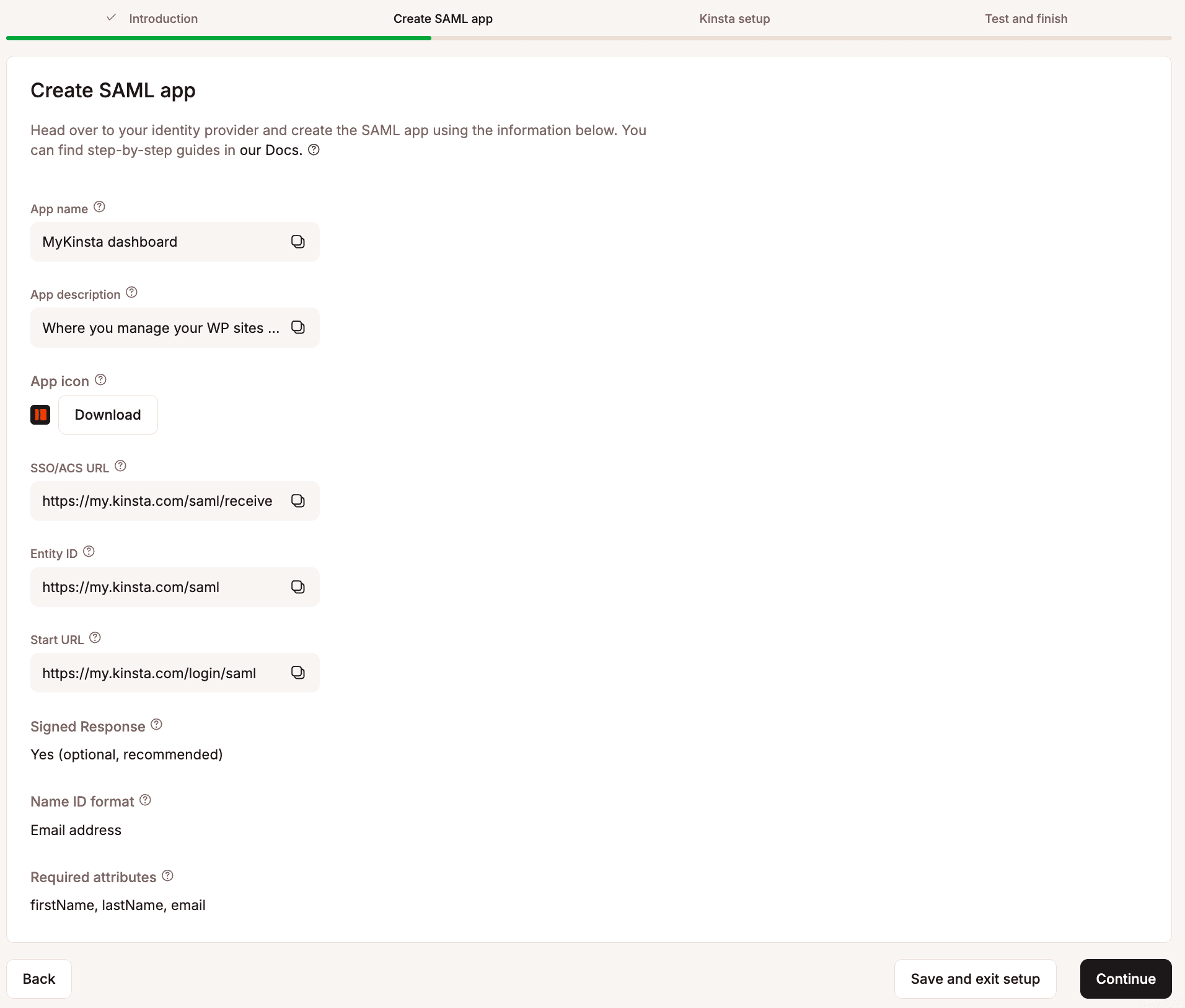

La siguiente página proporciona toda la información que necesitas para configurar tu app SAML dentro de Microsoft Entra.

Configurar la integración de la app en Microsoft Entra

En MyKinsta, la pestaña Crear app SAML proporciona toda la información que necesitas para configurar tu app SAML dentro de Microsoft Entra. Los siguientes pasos explican dónde añadir esta información.

Inicia sesión en Microsoft Entra como usuario con acceso de administrador y, en el centro de administración de Microsoft Entra, haz clic en Entra ID > Aplicaciones empresariales > Nueva aplicación.

Haz clic en Crear tu propia aplicación, introduce un nombre para tu aplicación, por ejemplo, MyKinsta Dashboard, y haz clic en Crear.

Una vez creada la aplicación, haz clic en Inicio de sesión único y selecciona SAML.

Dentro de Configuración SAML básica, haz clic en Editar.

Completa la Configuración Básica de SAML en Microsoft Entra de la siguiente manera:

- Identificador (ID de Entidad): Haz clic en Añadir identificador y, a continuación, copia y pega el ID de Entidad de MyKinsta.

- URL de respuesta (Assertion Consumer Service URL): Haz clic en Añadir URL de respuesta y luego copia y pega la URL SSO/ACS de MyKinsta.

- URL de inicio de sesión: Copia y pega la URL de inicio (Start URL) desde MyKinsta.

Deja los demás campos por defecto y haz clic en Guardar.

Dentro de Atributos y Claims, haz clic en Editar.

Selecciona el claim givenname, cambia el Nombre y el Namespace a firstName y haz clic en Guardar.

Selecciona el claim surname, cambia el Nombre y el Namespace a lastName y haz clic en Guardar.

Selecciona el claim emailaddress, cambia el Nombre y el Namespace a email y haz clic en Guardar.

Elimina cualquier otro claim para que en Atributos y Claims aparezca lo siguiente:

Ahora tienes que configurar la aplicación SAML en MyKinsta.

Configuración en Kinsta

En MyKinsta, en Crear app SAML, haz clic en Continuar para que estés en la página de configuración de Kinsta.

Dominio de correo electrónico

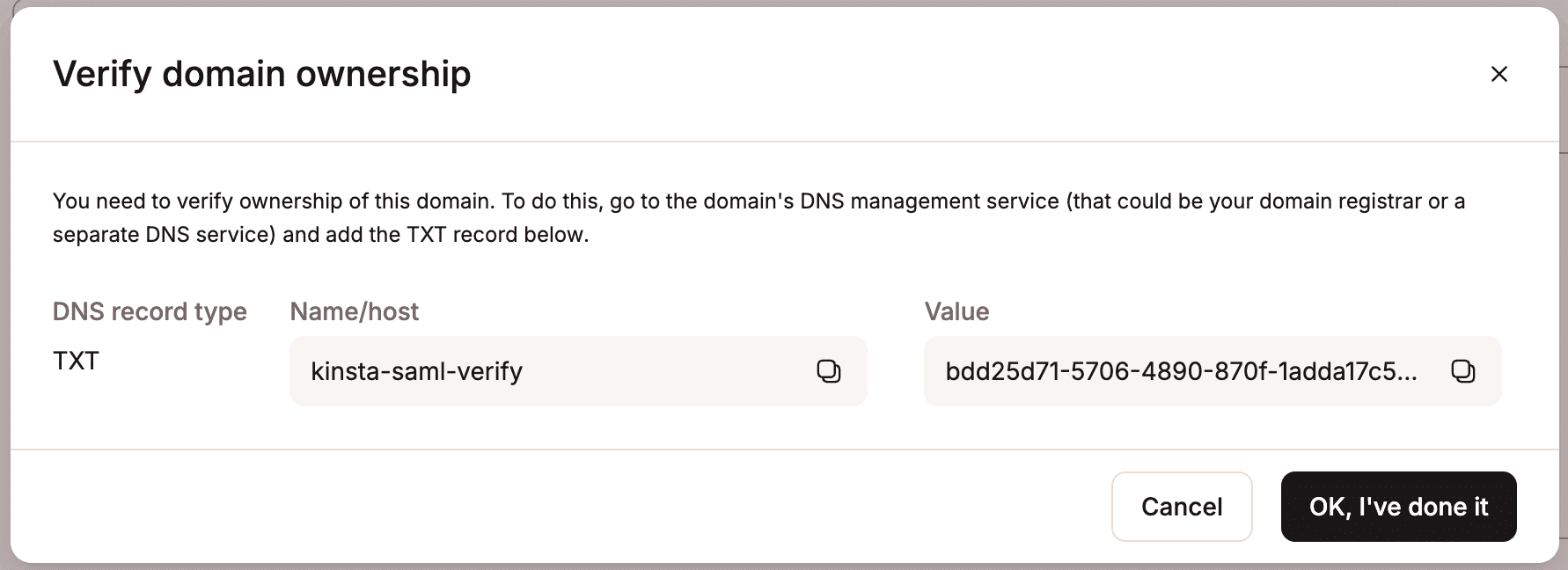

En el campo Nombre de dominio, introduce el dominio de correo electrónico que utilizarán los usuarios para iniciar sesión con el SSO SAML y haz clic en Añadir dominio.

Sólo las cuentas MyKinsta con una dirección de correo electrónico que coincida con el dominio verificado pueden autenticarse mediante SAML. Por ejemplo, si SAML está habilitado para ejemplo.com, sólo los usuarios con una dirección de correo electrónico @ejemplo.com podrán iniciar sesión para esa empresa.

Si el dominio ya ha sido verificado en MyKinsta a través de la gestión de DNS o como dominio de sitio, se verificará automáticamente. Si no lo ha sido, se te pedirá que añadas un registro TXT a tu servicio de gestión de DNS para confirmar la propiedad del dominio.

Como los cambios de DNS pueden tardar en propagarse, puedes hacer clic en Guardar y salir de la configuración para guardar tu progreso y volver más tarde.

Configurar Kinsta SAML

En Microsoft Entra, ve a Aplicaciones de empresa, selecciona la aplicación que has configurado para el panel de control de MyKinsta y haz clic en Inicio de sesión único.

En MyKinsta, dentro de la pestaña Configuración de inicio de sesión único de Kinsta, completa los campos como se indica a continuación:

- URL de SSO: Copia y pega la URL de inicio de sesión de la sección Configurar el panel de control de MyKinsta en Microsoft Entra.

- ID de Entidad: Copia y pega el Identificador de Microsoft Entra de la sección Configurar el panel de control de MyKinsta en Microsoft Entra.

- Certificado público: En Microsoft Entra, dentro de Certificados SAML, haz clic en Descargar en Certificado (Base64). Abre este archivo en cualquier editor de texto y copia y pega el contenido en MyKinsta.

Haz clic en Continuar.

Asigna usuarios a la aplicación Microsoft Entra

En Microsoft Entra, ve a Aplicaciones de empresa, selecciona la aplicación que has configurado para el panel de control de MyKinsta, haz clic en Usuarios y grupos y, a continuación, haz clic en Añadir usuario/grupo.

Haz clic en Ninguno seleccionado, selecciona los usuarios o grupos a los que deseas conceder acceso a MyKinsta mediante SSO y, a continuación, haz clic en Seleccionar.

Pincha en Asignar y, a continuación, en Asignar a personas. Si tienes a tus usuarios configurados en grupos, haz clic en Asignar a grupos. Haz clic en Asignar en cada usuario o grupo que quieras asignar a la aplicación Kinsta el SSO SAML y, a continuación, haz clic en Hecho.

Para probar la autenticación, asegúrate de que la cuenta de usuario de MyKinsta con la que has iniciado sesión está asignada.

Probar la autenticación en MyKinsta

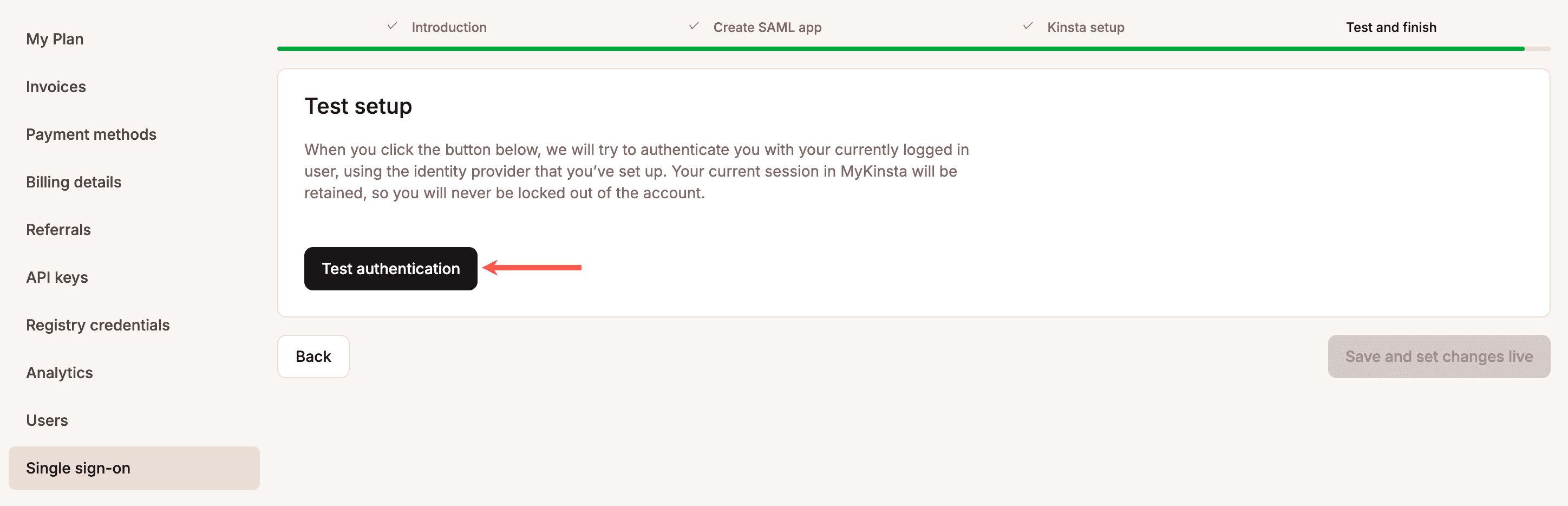

No puedes activar el SSO SAML en MyKinsta sin antes probar la autenticación.

En MyKinsta, dentro de la pestaña Prueba y finalización del inicio de sesión único, haz clic en Probar autenticación.

Aparecerá una notificación si la prueba se ha realizado correctamente o si ha fallado.

Si la prueba falla, haz clic en Atrás y comprueba tu configuración SAML en Microsoft Entra y en MyKinsta.

Si la prueba se realiza correctamente y quieres activar SAML, haz clic en Guardar y activa los cambios.

Los usuarios de tu empresa MyKinsta ahora podrán iniciar sesión con el SSO SAML o introduciendo tu nombre de usuario y contraseña. Los usuarios que inicien sesión a través de un IdP no tendrán que completar la autenticación de dos factores (2FA) de Kinsta, ya que la autenticación la gestiona directamente el IdP.

Si quieres obligar a los usuarios a iniciar sesión a través de SAML, puedes activar el SSO Obligatorio y añadir Excepciones. También puedes activar el aprovisionamiento JIT para permitir que los usuarios autorizados por tu IdP accedan a tu empresa MyKinsta sin necesidad de invitación.

Cambiar la duración de la sesión

La duración y caducidad de la sesión SSO son controladas por tu proveedor de identidad (IdP). Para más información sobre cómo cambiar esto en Microsoft Entra, consulta la Documentación de Microsoft Entra.