SAML Single Sign-On (SSO)

O Single Sign-On (SSO) baseado em Security Assertion Markup Language (SAML) permite que os usuários acessem com segurança vários aplicativos usando um único conjunto de credenciais, normalmente o e-mail corporativo e a senha. Em vez de criar logins separados para cada serviço, os usuários se autenticam uma única vez por meio de um provedor de identidade (IdP) gerenciado pela empresa, como Okta, OneLogin, Microsoft Entra ou Google Workspace.

O IdP verifica a identidade do usuário e concede acesso a todos os aplicativos conectados sem exigir logins adicionais. A organização gerencia centralmente o controle de acesso, as políticas de autenticação e as permissões, oferecendo mais segurança, conformidade e eficiência administrativa.

Com o SAML SSO, os proprietários da empresa ou administradores de TI podem vincular o domínio de e-mail corporativo (por exemplo,@minhaempresa.com) ao IdP da organização. Isso garante que qualquer pessoa com um endereço de e-mail corporativo seja automaticamente reconhecida e autenticada com segurança ao acessar as ferramentas e serviços autorizados.

Na Kinsta, o SAML SSO permite conectar o IdP da sua empresa diretamente ao MyKinsta. Ao criar um aplicativo SAML no seu IdP e adicionar os detalhes de conexão no MyKinsta, sua equipe poderá fazer login usando as credenciais corporativas existentes, eliminando a necessidade de criar ou gerenciar senhas separadas do MyKinsta.

Isso também oferece aos proprietários da empresa controle centralizado sobre quem pode acessar o MyKinsta, por meio do IdP.

A Kinsta oferece suporte a todos os provedores de identidade (IdPs) que utilizam o padrão SAML, incluindo Microsoft Entra ID, Okta, OneLogin, Google Workspace, Auth0, Duo, JumpCloud e outros.

Configurar o SAML SSO

Para obter guias passo a passo detalhados para os provedores de identidade mais populares, consulte um dos seguintes:

- SAML SSO do Google Workspace

- SAML SSO do Microsoft Entra

- SAML SSO do Okta

- SAML SSO do OneLogin

- Ping Identity SAML SSO

Habilitar o SSO no MyKinsta

Ao configurar o SAML SSO, você pode clicar em Salvar e sair da configuração a qualquer momento para armazenar seu progresso e continuar depois.

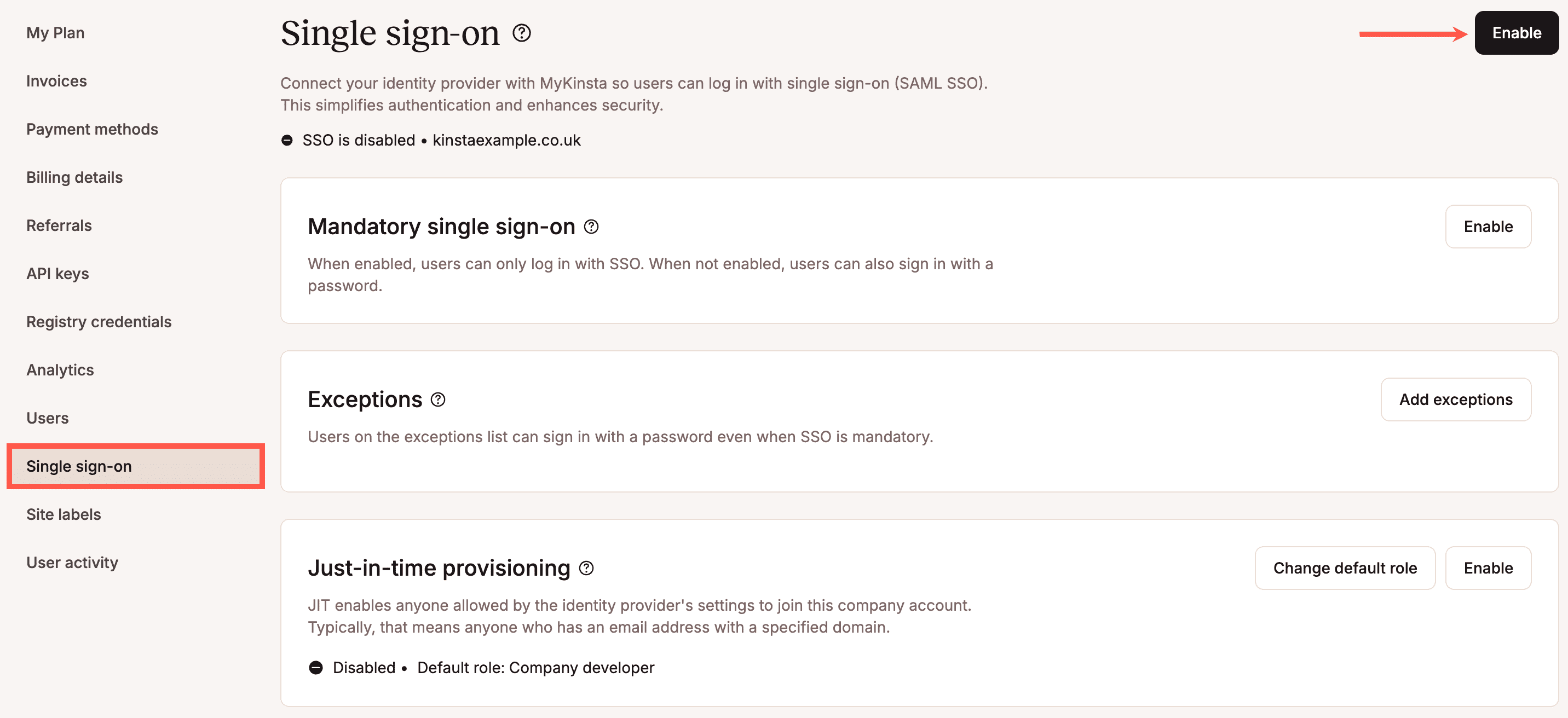

No MyKinsta, vá até seu nome de usuário > Configurações da empresa > Login único (SSO) e clique em Habilitar.

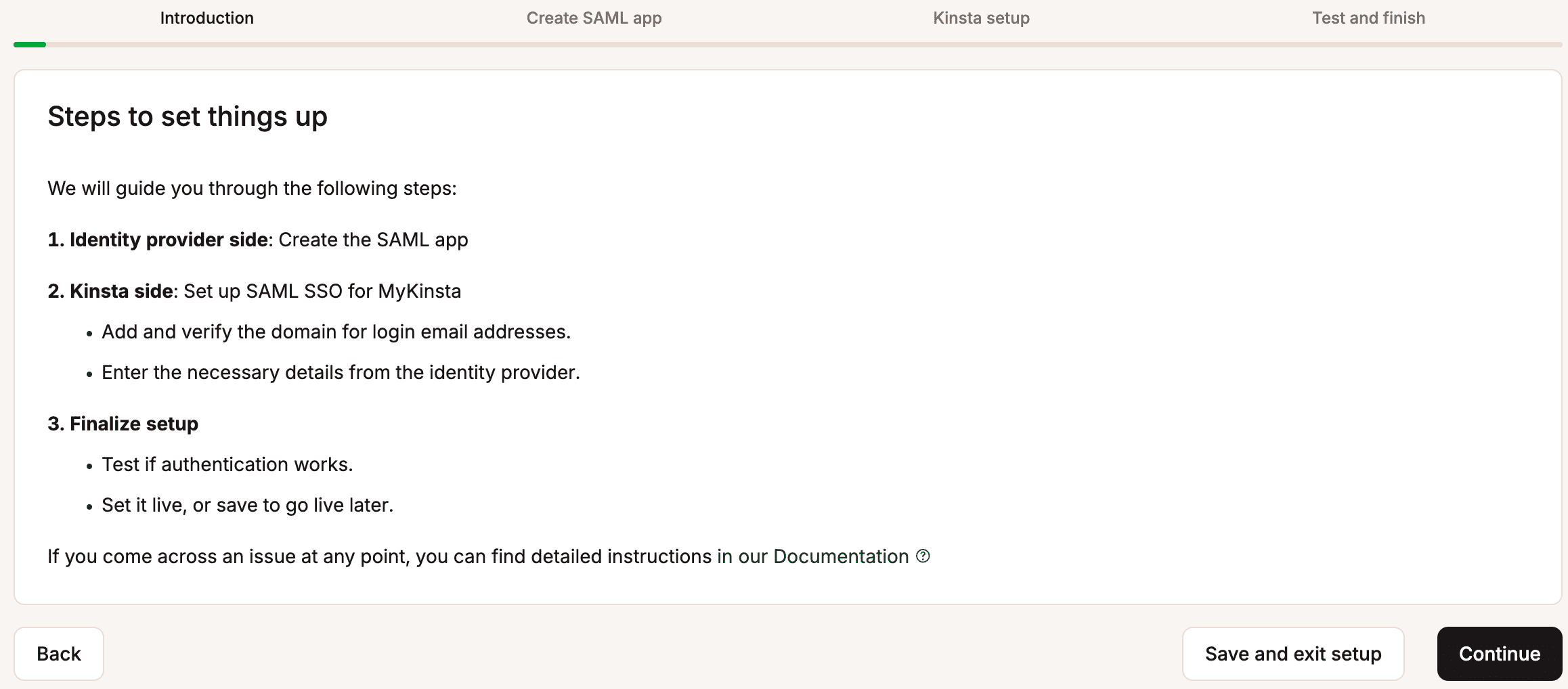

Leia a introdução, que explica como o SSO será configurado, e clique em Continuar.

Configurar a integração do aplicativo no seu IdP

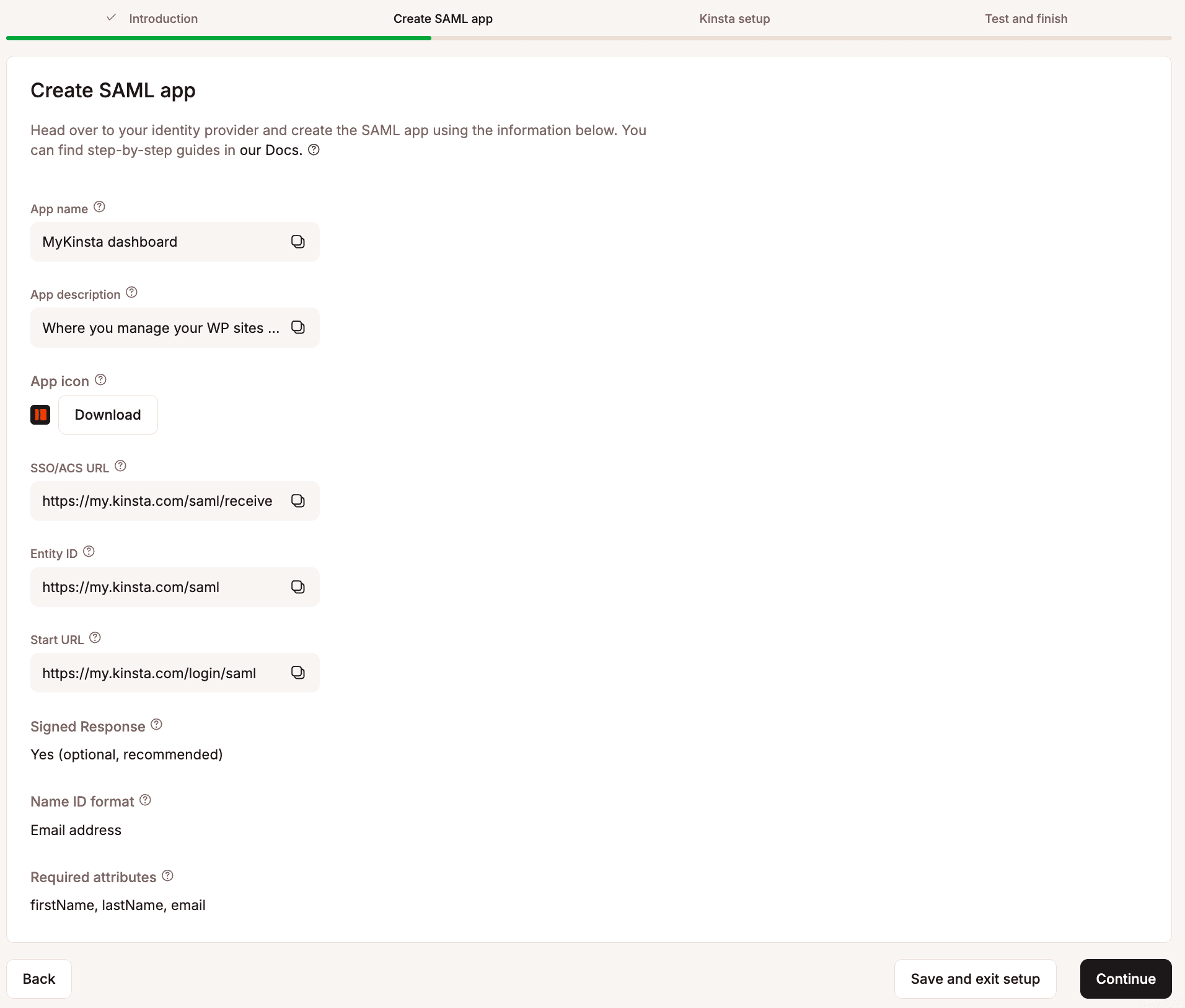

Use as informações fornecidas na seção Criar aplicativo SAML para configurar um aplicativo SAML no seu provedor de identidade e, em seguida, clique em Continuar.

- Nome do aplicativo: copie e cole essa informação no campo Nome do aplicativo em seu IdP.

- Descrição do aplicativo: copie e cole no campo Descrição do aplicativo em seu IdP. Normalmente, esse campo é opcional.

- Ícone do aplicativo: clique em Download para obter o ícone Kinsta e, em seguida, carregue-o em seu aplicativo IdP.

- URL SSO/ACS: este é o endpoint da Kinsta para onde o IdP redireciona após a autenticação. Ele processa a resposta SAML, a valida e estabelece a sessão do usuário no MyKinsta. Copie e cole este valor no campo SSO/ACS/Recipient/Single sign-on URL do seu IdP.

- ID da entidade: o identificador exclusivo da Kinsta em seu IdP, usado para reconhecer a Kinsta como o provedor de serviços. Copie e cole isso no campo Entity ID/AudienceURI/Audience em seu IdP.

- URL inicial: o endereço web para o portal de acesso SSO da Kinsta. Esse é o ponto de entrada que os usuários visitam para fazer login usando o SSO, acionando a solicitação de autenticação SAML para o IdP. Copie e cole esse endereço no campo URL inicial/URL delogin em seu IdP.

- Resposta assinada: uma resposta assinada fornece verificação digital segura, permitindo que a Kinsta confirme a identidade do usuário e conceda acesso sem exigir um novo login.

- Formato de ID do nome: define como a Kinsta identifica os usuários. Deve ser configurado como formato de endereço de e-mail no IdP.

- Atributos obrigatórios: os atributos que a Kinsta exige do seu IdP para concluir o processo de login.

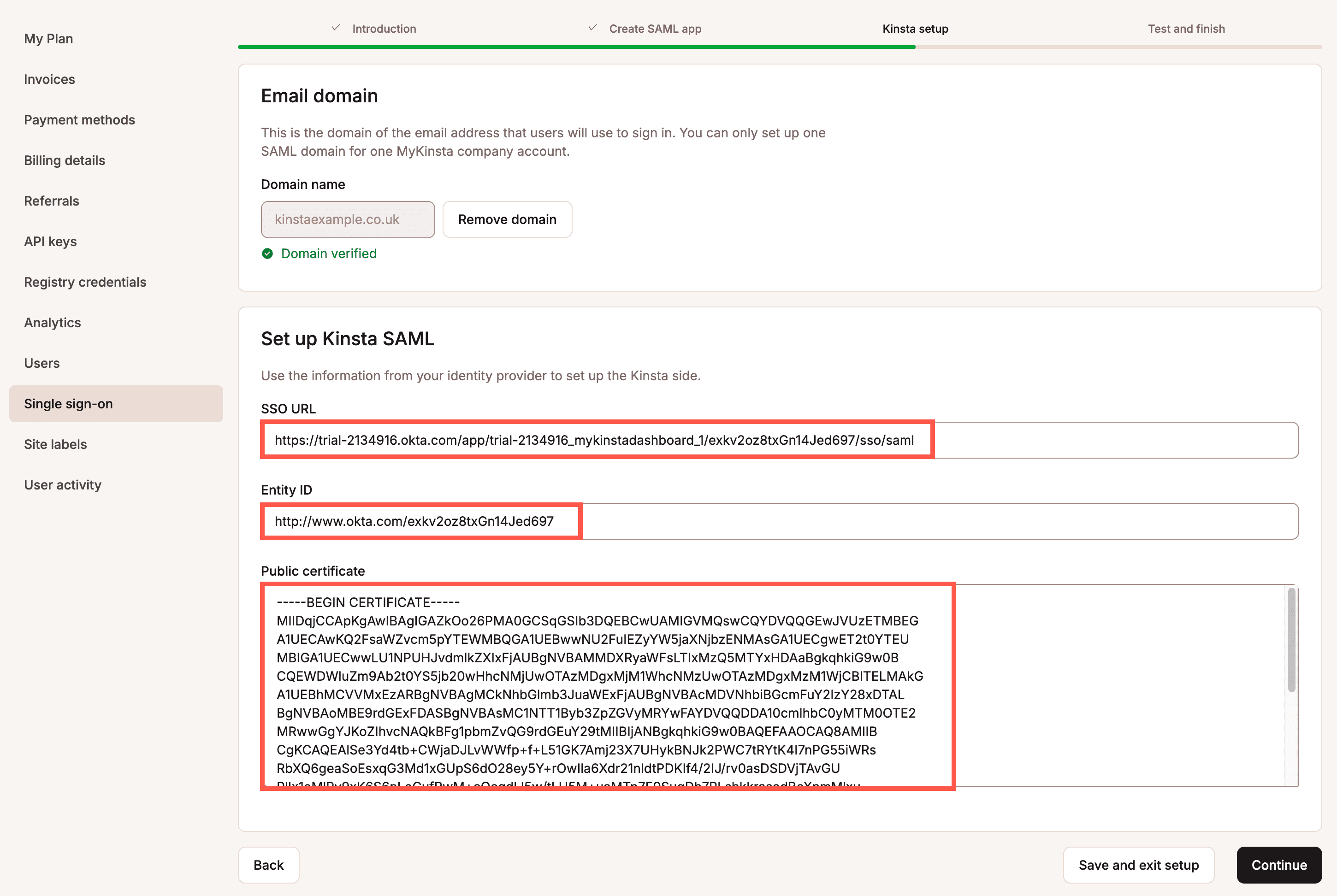

Configurar a Kinsta

Domínio de e-mail

No campo Nome do domínio, insira o domínio de e-mail que os usuários usarão para fazer login via SAML SSO e clique em Adicionar domínio.

Somente contas do MyKinsta com um endereço de e-mail correspondente ao domínio verificado poderão se autenticar via SAML. Por exemplo, se o SAML estiver habilitado para exemplo.com, somente os usuários com um endereço de e-mail @exemplo.com poderão fazer login nessa empresa.

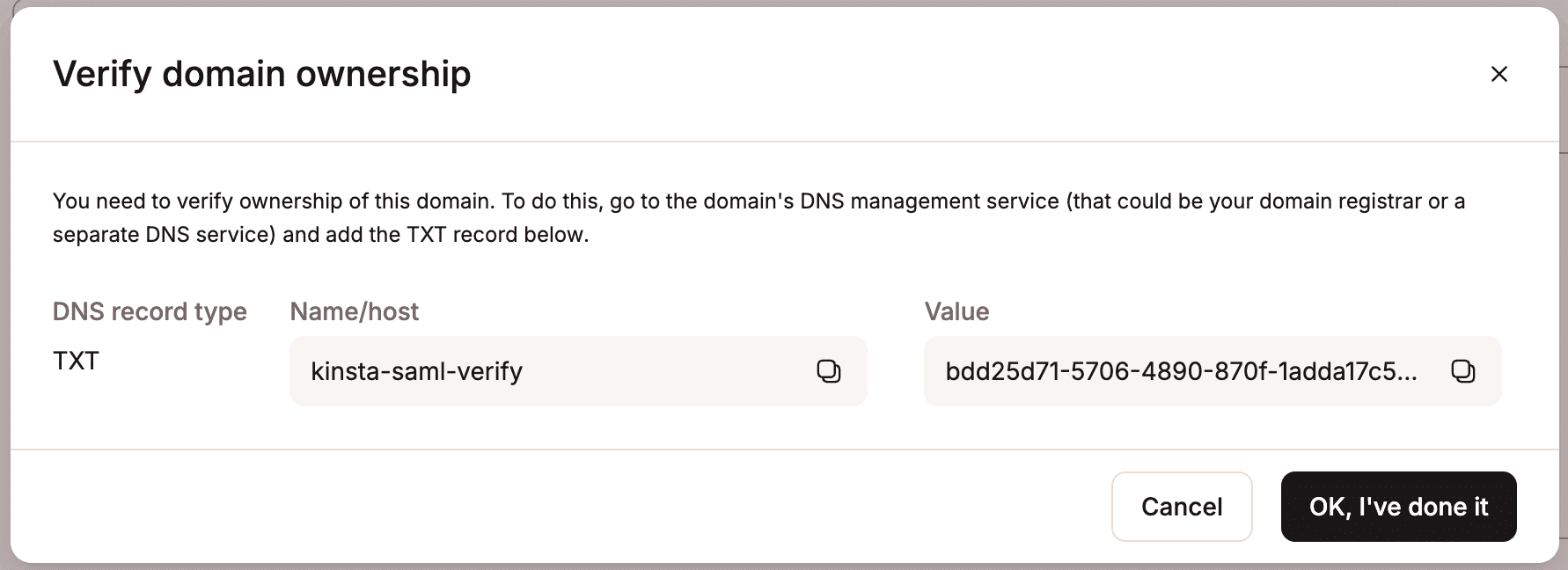

Se o domínio já tiver sido verificado no MyKinsta por meio do gerenciamento de DNS ou como domínio de um site, ele será automaticamente verificado. Caso contrário, você será solicitado a adicionar um registro TXT no seu serviço de gerenciamento de DNS para confirmar a propriedade do domínio.

Como as alterações de DNS podem levar algum tempo para se propagar, você pode clicar em Salvar e sair da configuração para armazenar o progresso e continuar mais tarde.

Configurar o Kinsta SAML

Quando o domínio tiver sido verificado, use as informações fornecidas pelo seu IdP para preencher os campos SSO URL, Entity ID e Certificado público, e clique em Continuar.

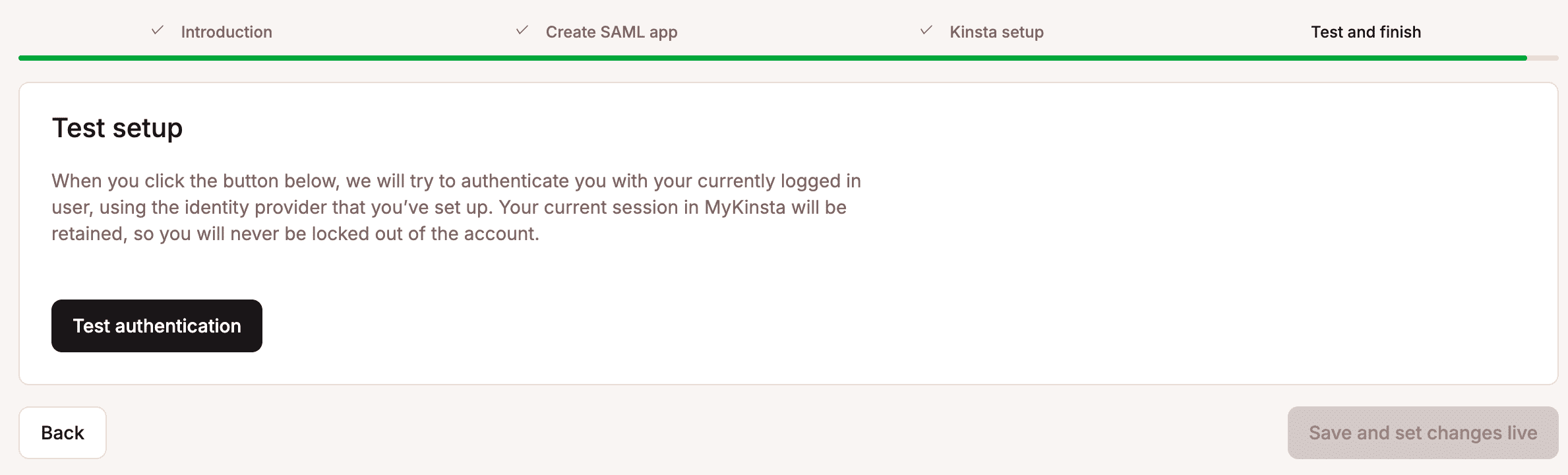

Testar a autenticação no MyKinsta

Para verificar se tudo foi configurado corretamente, clique em Testar autenticação.

Uma notificação será exibida informando se o teste foi bem-sucedido ou se houve falha.

Se o teste falhar, clique em Voltar e verifique suas configurações SAML tanto no seu IdP quanto no MyKinsta.

Se o teste for bem-sucedido e você quiser habilitar o SAML, clique em Salvar e aplicar alterações.

Os usuários da sua empresa MyKinsta agora poderão fazer login com o SAML SSO ou digitando seu nome de usuário e senha. Se você quiser forçar os usuários a se conectarem via SAML, poderá ativar o SSO obrigatório. Os usuários que se conectam através de um IdP não são obrigados a completar a autenticação de dois fatores (2FA) da Kinsta, pois a autenticação é tratada diretamente pelo IdP.

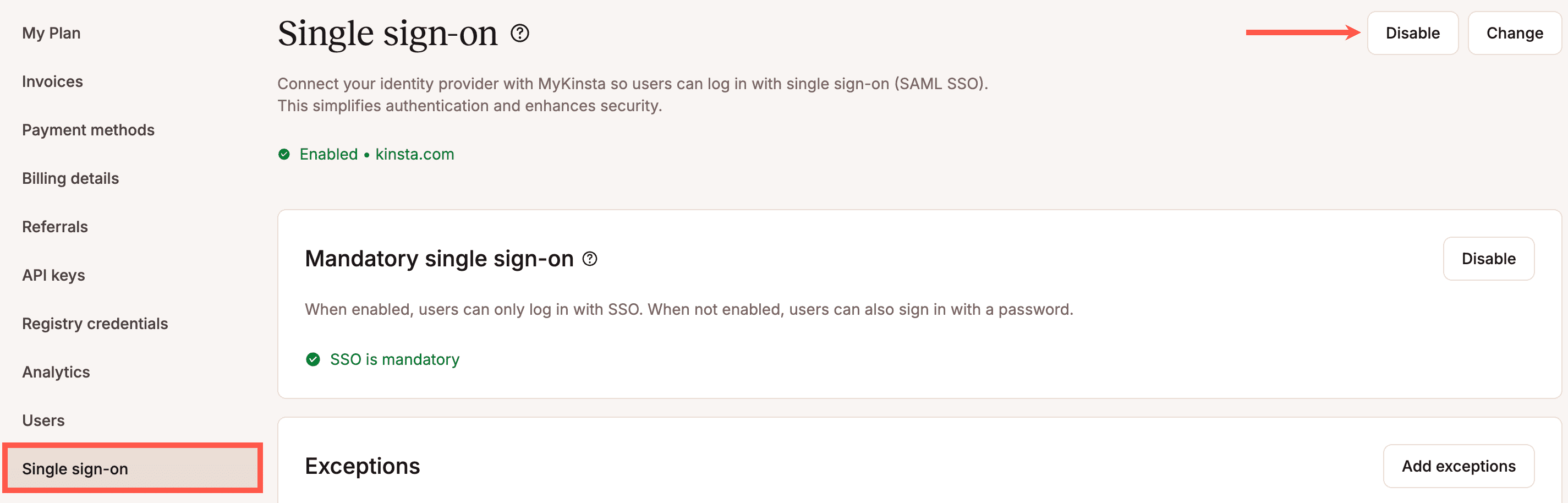

Login único obrigatório

Para exigir que todos os usuários façam login com SSO, habilite o SSO obrigatório. Com essa configuração, todos os usuários serão direcionados a fazer login pelo provedor de identidade (IdP), em vez de usarem suas credenciais do MyKinsta. Se um usuário já tiver se autenticado com o SAML em outro serviço, a conexão será automática. Caso o usuário alterne para uma empresa que não tenha o SSO habilitado, será necessário inserir as credenciais do MyKinsta.

Também é possível adicionar exceções para permitir que determinados usuários façam login com senha mesmo quando o SSO obrigatório estiver habilitado. Isso é útil para terceiros que precisam acessar sua empresa, mas não possuem um e-mail no seu domínio, como desenvolvedores externos.

Se o SSO obrigatório estiver habilitado, mas o SAML não estiver ativado, os usuários precisarão fazer login com suas credenciais do MyKinsta.

Exceções

Se o SSO obrigatório estiver habilitado, você pode adicionar usuários específicos à lista de exceções, permitindo que eles façam login com suas credenciais do MyKinsta em vez de usar o SSO. Isso é útil para terceiros que precisam acessar sua empresa, mas não possuem um endereço de e-mail no seu domínio, como desenvolvedores.

Adicionar um usuário às exceções

Ao convidar um usuário que ainda não possui uma conta no MyKinsta, primeiro é necessário convidá-lo para a sua empresa. O usuário deve aceitar o convite e criar a conta. No primeiro login, ele ainda não terá acesso à sua empresa. Depois que a conta for criada, você poderá adicionar o usuário à lista de exceções para permitir o acesso sem SSO.

Para adicionar um usuário à lista de exceções, clique em Adicionar exceções. Selecione o usuário na lista e clique em Adicionar exceção.

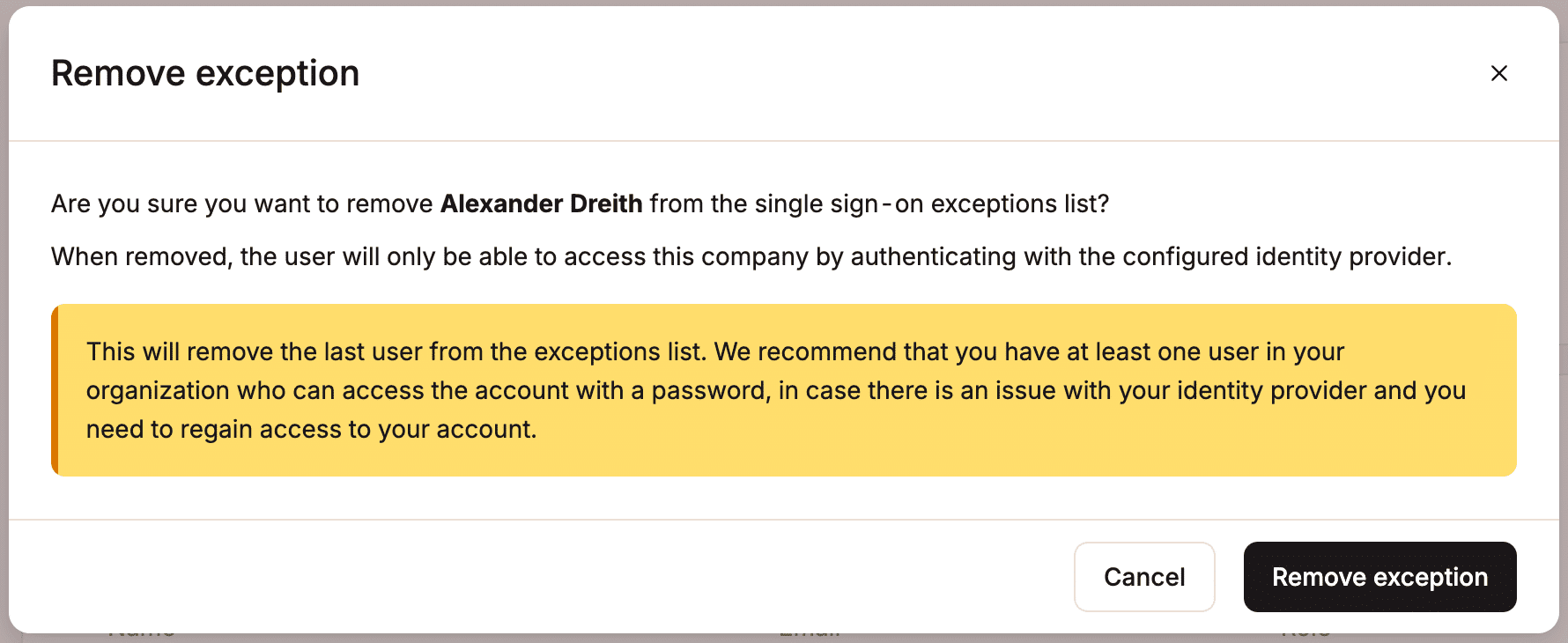

Remover um usuário das exceções

Para remover um usuário da lista de exceções, clique no ícone de lixeira ao lado do nome do usuário e depois em Remover exceção.

Ao remover o último usuário da lista de exceções, uma mensagem de aviso será exibida. Se todos os usuários forem removidos e ocorrer um problema com o IdP, você poderá perder o acesso à sua empresa no MyKinsta.

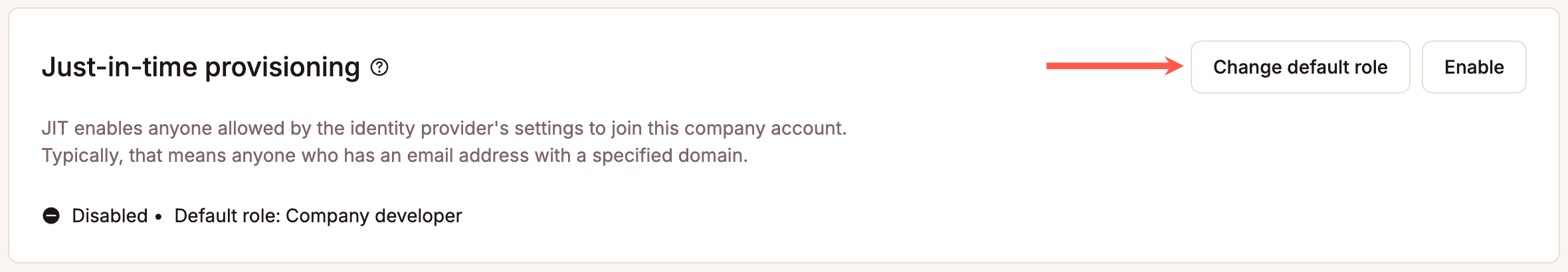

Provisionamento Just-in-Time (JIT)

O provisionamento Just-in-Time (JIT) permite que usuários autorizados pelo seu IdP acessem sua empresa no MyKinsta sem precisar de um convite. Na maioria dos casos, isso significa que qualquer pessoa com um endereço de e-mail no seu domínio pode acessar. Quando um usuário faz login no MyKinsta, ele é direcionado para o fluxo de autenticação via SSO do IdP, sem precisar criar uma conta separada no MyKinsta. Por padrão, os usuários provisionados via JIT recebem a função Desenvolvedor da empresa (Company Developer). Você pode ajustar o nível de acesso de cada usuário após ele ingressar ou alterar a função padrão para definir o nível de acesso atribuído automaticamente aos novos usuários provisionados via JIT.

Alterar a função padrão

Quando o provisionamento JIT está habilitado, os usuários recebem a função Desenvolvedor da empresa por padrão. Para alterar o nível de acesso padrão, clique em Alterar função padrão.

Em seguida, escolha o nível de acesso que deseja atribuir aos usuários que ingressam via JIT e clique em Alterar função padrão.

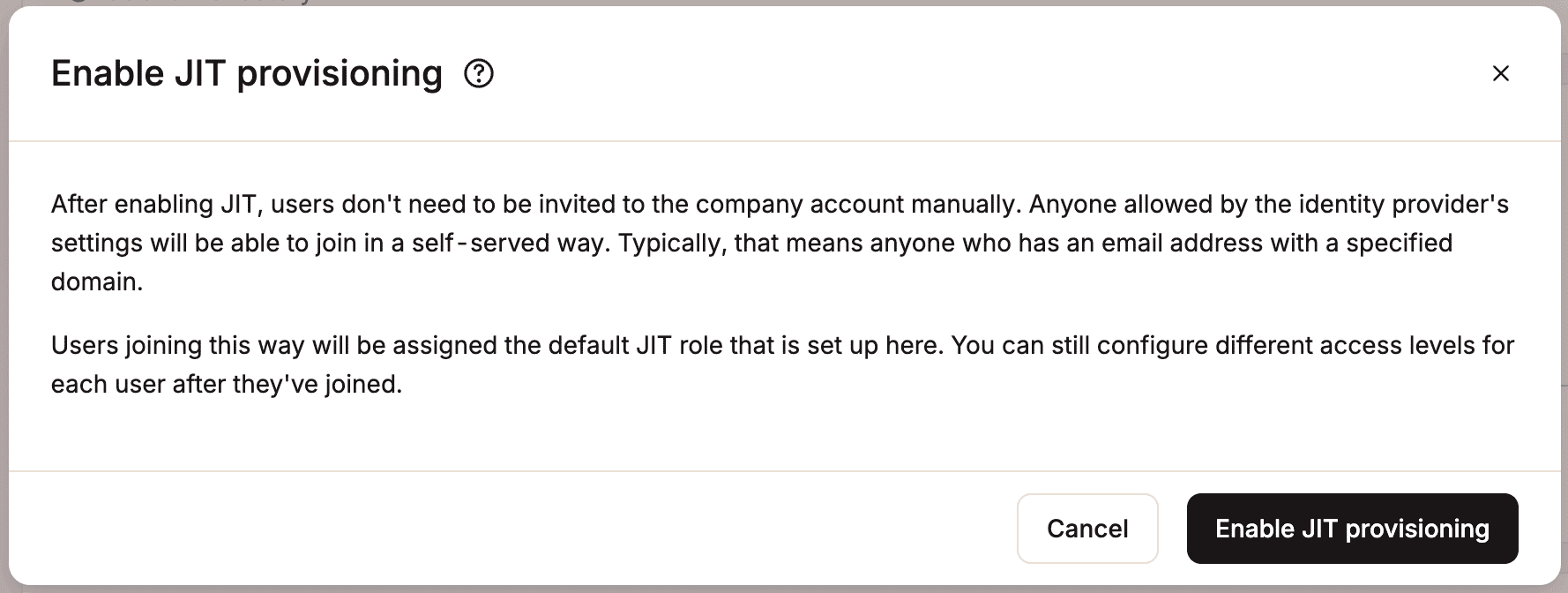

Habilitar o provisionamento JIT

Depois de definir a função padrão, para habilitar o provisionamento JIT, clique em Habilitar e, em seguida, em Habilitar provisionamento JIT.

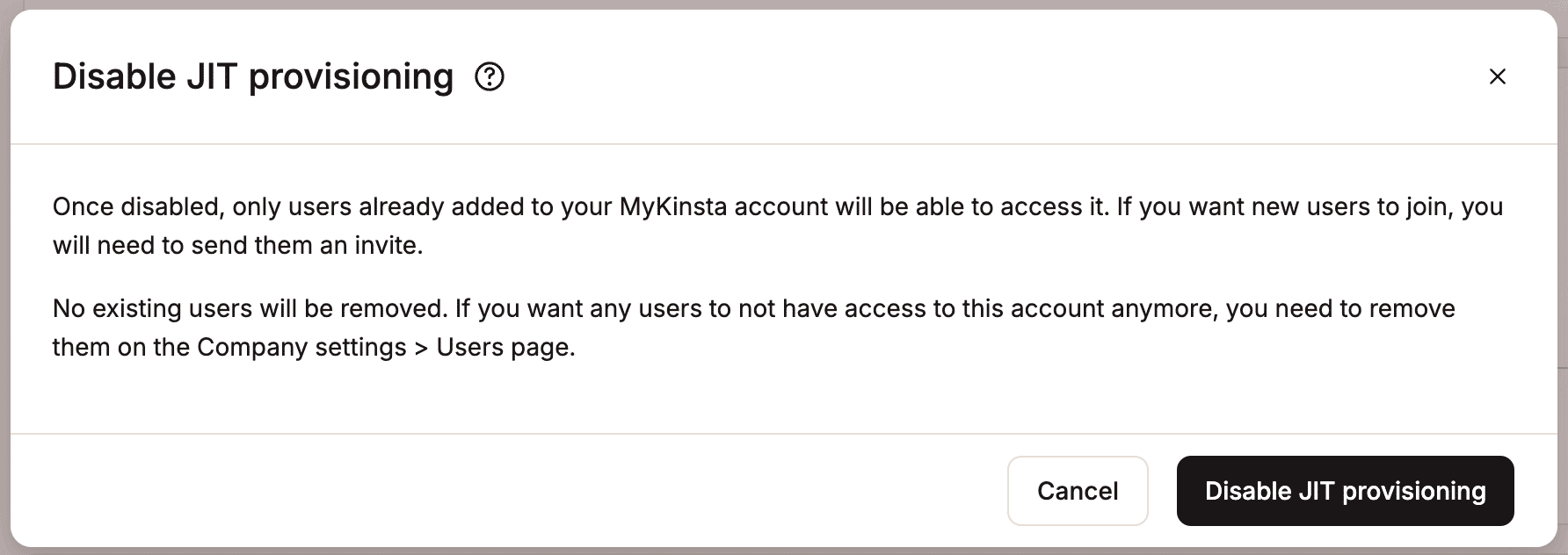

Desabilitar o provisionamento JIT

Para desabilitar o provisionamento JIT, clique em Desabilitar e, em seguida, em Desabilitar provisionamento JIT. Se você desabilitar o JIT e o SSO, os usuários criados por meio do JIT serão solicitados a definir uma senha na próxima vez que fizerem login no MyKinsta.

Remover usuários

Para revogar totalmente o acesso, os usuários devem ser removidos tanto do MyKinsta quanto do provedor de identidade (IdP).

- Se o SSO e o provisionamento JIT estiverem habilitados, remover o usuário apenas do MyKinsta não bloqueará o acesso, pois ele ainda poderá fazer login por meio do IdP.

- Se o usuário for removido apenas do IdP e o SSO obrigatório não estiver habilitado, ele ainda poderá fazer login com suas credenciais do MyKinsta.

Alterar a duração da sessão

Seu provedor de identidade (IdP) controla a duração e a expiração da sua sessão SSO. Consulte a documentação de suporte do seu IdP para obter informações sobre como alterar isso.

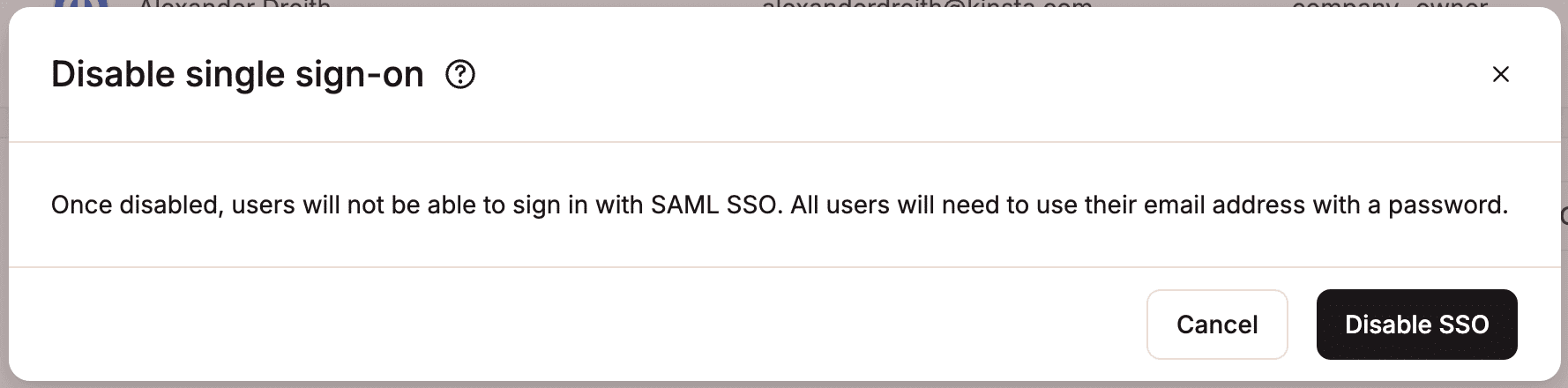

Desabilitar o SSO

Se você desabilitar o SSO, os usuários não poderão mais fazer login usando o SAML SSO e precisarão acessar com e-mail e senha.

Se o provisionamento JIT tiver sido habilitado anteriormente, alguns usuários podem não ter uma senha cadastrada no MyKinsta. Nesse caso, eles podem criar uma senha selecionando Esqueci minha senha na página de login do MyKinsta.

Após desabilitar o SSO, todos os usuários serão obrigados a usar a autenticação de dois fatores (2FA) da Kinsta.

Por segurança, várias tentativas de login com falha podem bloquear a conta. Se isso acontecer, a Kinsta enviará um e-mail contendo um link de login temporário para que o usuário possa recuperar o acesso ao MyKinsta.

Para desabilitar o SSO, vá até Login único (Single sign-on) e clique em Desabilitar.

Para confirmar que deseja desabilitar o SSO, clique em Desabilitar SSO.

Qual é a diferença entre SAML SSO e OAuth SSO?

Tanto o SAML SSO quanto o OAuth SSO permitem o login único, mas foram desenvolvidos para finalidades, tecnologias e tipos de identidade diferentes.

O SAML SSO é usado por empresas para oferecer aos funcionários um acesso seguro e gerenciado centralmente às ferramentas internas. Com o SAML, você faz login uma vez com seu e-mail e senha da empresa, conectado automaticamente a todos os aplicativos aprovados, como MyKinsta, Slack ou Salesforce, sem precisar lembrar várias senhas. Normalmente, a equipe de TI da empresa gerencia o acesso centralmente por meio do provedor de identidade (IdP), definindo quem pode fazer login e em quais ferramentas. Isso garante mais segurança, conformidade e facilidade de gerenciamento para equipes maiores.

Já o OAuth SSO é mais popular para uso pessoal. Ele permite fazer login em aplicativos ou sites usando uma conta pessoal existente, como Google, Apple ou Facebook, em vez de criar uma nova. Esse método está vinculado à identidade pessoal do usuário, e não à organização, o que significa que a empresa não pode controlar quem acessa quais aplicativos. Por esse motivo, o OAuth SSO é menos adequado para ambientes corporativos, que exigem controle e segurança centralizados.