Microsoft Entra SAML SSO

O Microsoft Entra (antigo Azure) é um provedor de identidade (IdP) que permite o logon único (SSO) seguro, permitindo que os usuários da sua empresa acessem vários aplicativos com um único login.

Com o SSO SAML (Security Assertion Markup Language), os funcionários fazem login uma vez usando as credenciais da empresa (geralmente e-mail e senha). O IdP, como o Microsoft Entra, verifica sua identidade e concede acesso seguro e contínuo a todos os serviços conectados, sem exigir logins separados para cada aplicativo.

Os proprietários da empresa ou os administradores de TI podem vincular o domínio de e-mail da organização (por exemplo, @minhaempresa.com) ao IdP para que qualquer pessoa com um endereço de e-mail da empresa seja automaticamente reconhecida e possa fazer login com segurança em ferramentas habilitadas para SAML.

Com o SAML SSO da Kinsta, você pode conectar o Microsoft Entra ao MyKinsta criando um aplicativo SAML no Microsoft Entra, verificando o domínio de e-mail da sua empresa e adicionando as informações necessárias do Microsoft Entra no MyKinsta. Isso permite que sua equipe faça login com as credenciais existentes da empresa, eliminando a necessidade de criar ou gerenciar contas MyKinsta separadas.

Habilitar o SSO no MyKinsta

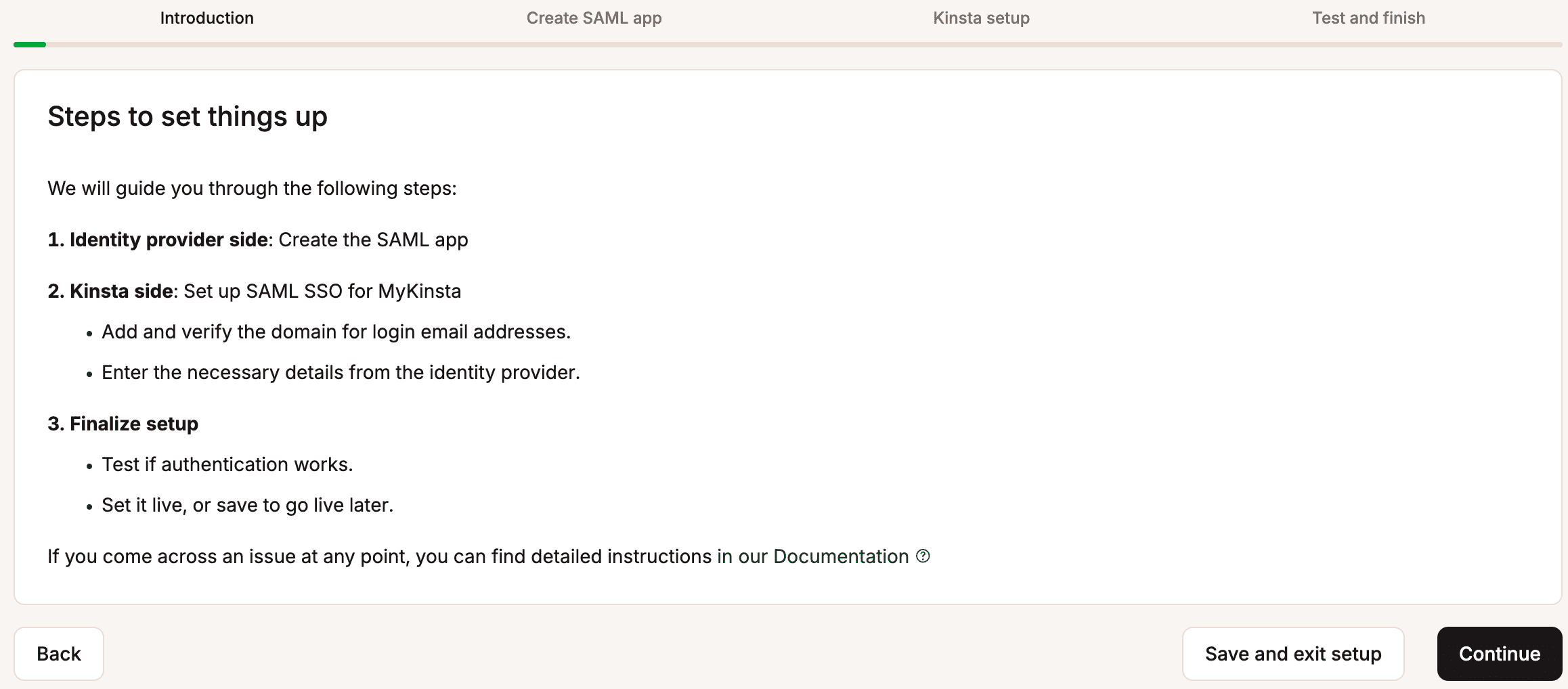

Ao configurar o SAML SSO, você pode clicar em Salvar e sair da configuração em qualquer estágio para armazenar seu progresso e retornar mais tarde.

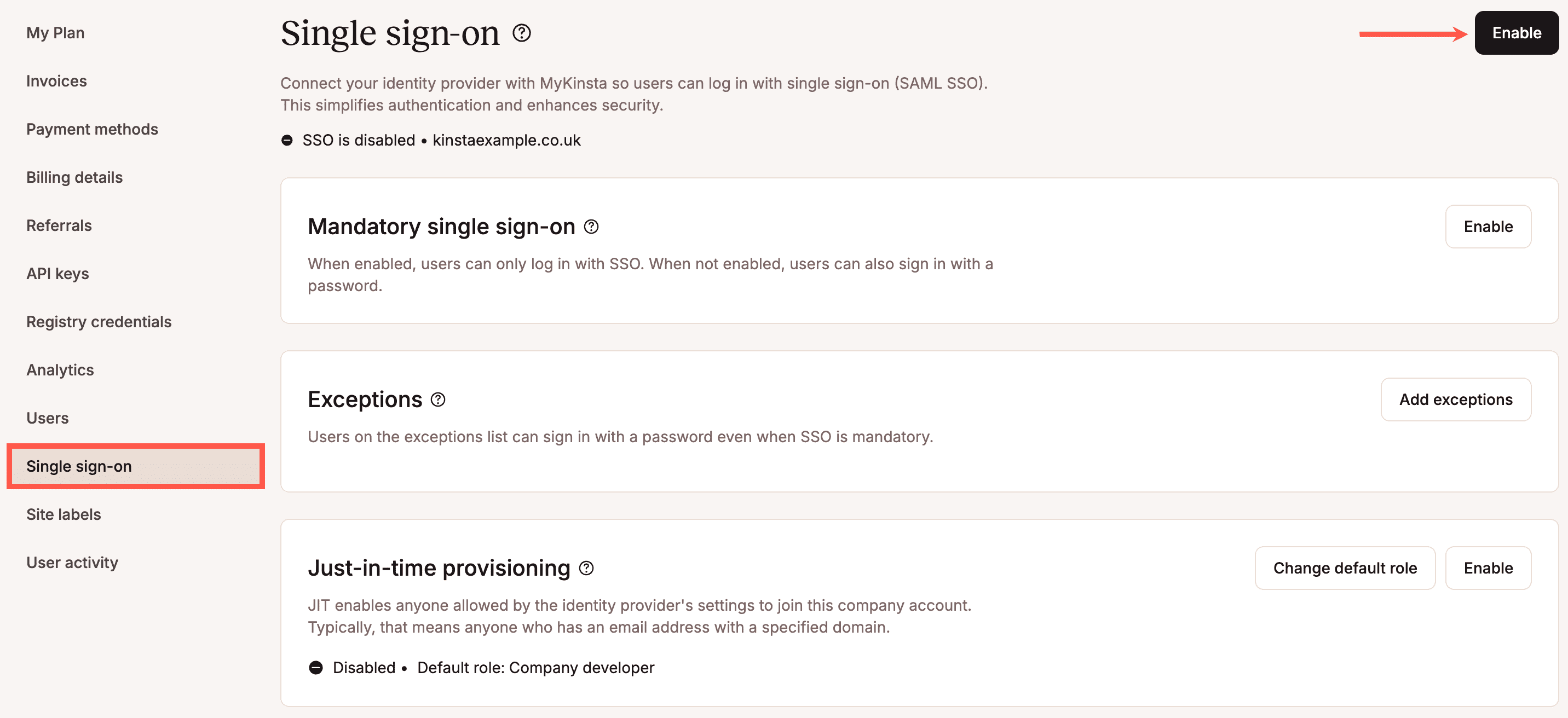

No MyKinsta, vá em seu nome de usuário > Configurações da empresa > Logon único e clique em Habilitar.

Leia a introdução, que explica como o SSO será configurado, e clique em Continuar.

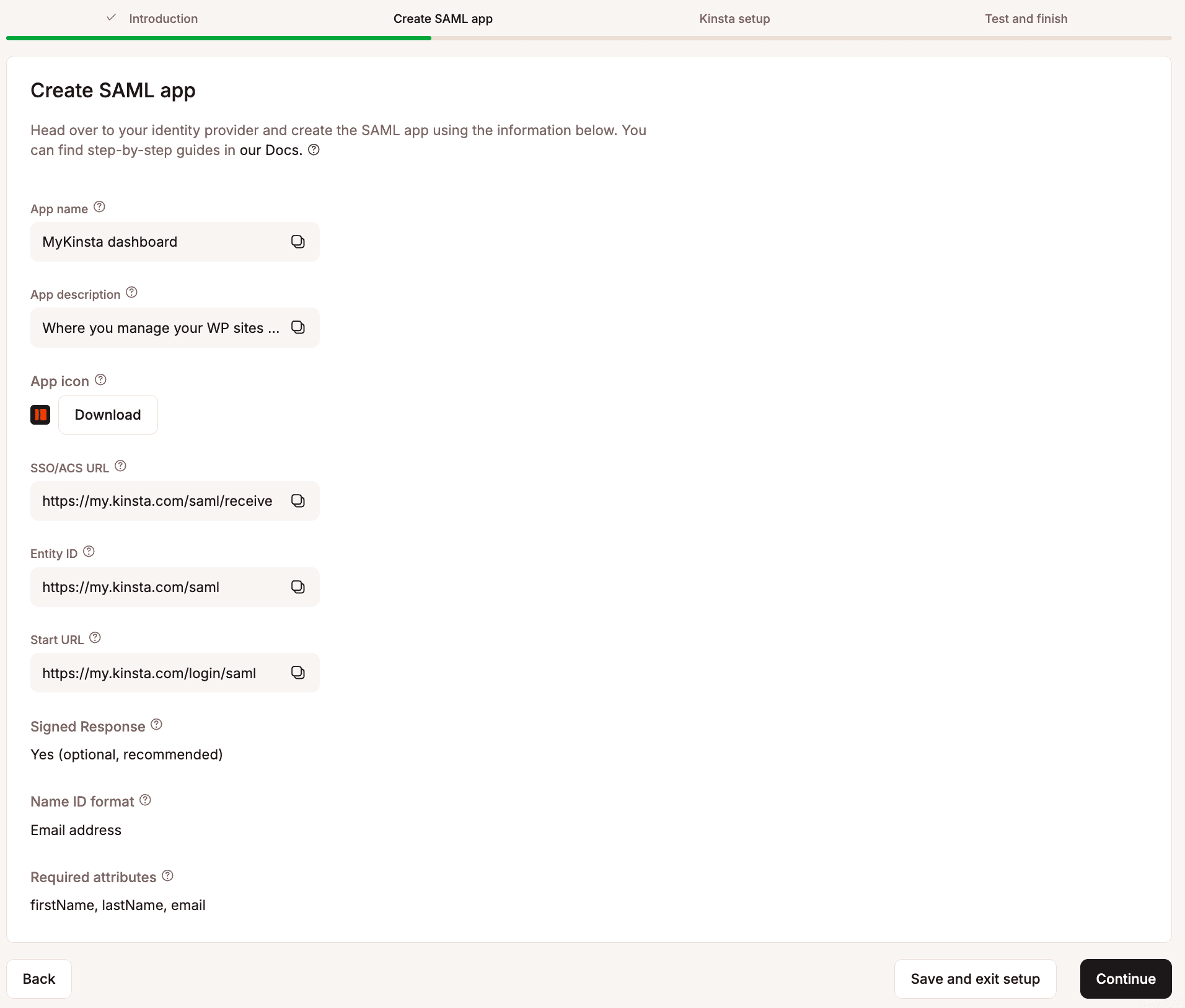

A próxima página exibirá todas as informações necessárias para configurar o aplicativo SAML no Microsoft Entra.

Configurar a integração do aplicativo no Microsoft Entra

Na aba Criar aplicativo SAML do MyKinsta, você encontrará todas as informações necessárias para configurar o aplicativo SAML no Microsoft Entra. As etapas a seguir explicam onde inserir cada informação.

Faça login no Microsoft Entra como um usuário com acesso de administrador e, no centro de administração do Microsoft Entra, clique em Entra ID > Aplicativos corporativos > Novo aplicativo.

Clique em Criar seu próprio aplicativo, insira um nome para o aplicativo, por exemplo, MyKinsta Dashboard, e clique em Criar.

Depois que o aplicativo for criado, clique em Logon único e selecione SAML.

Na Configuração básica de SAML, clique em Editar.

Conclua a configuração básica de SAML no Microsoft Entra da seguinte forma:

- Identifier (Entity ID): clique em Adicionar identificador e copie e cole o Entity ID do MyKinsta.

- Reply URL (Assertion Consumer Service URL): clique em Adicionar URL de resposta e copie e cole o SSO/ACS URL do MyKinsta.

- Sign on URL: copie e cole o Start URL do MyKinsta.

Deixe todos os outros campos como padrão e clique em Salvar.

Em Attributes & Claims (Atributos e Declarações), clique em Edit (Editar).

Selecione a declaração (claim) givenname, altere o Name e o Namespace para firstName e clique em Salvar.

Selecione a declaração surname, altere o Name e o Namespace para lastName e clique em Salvar.

Selecione a declaração emailaddress, altere o Name e o Namespace para email e clique em Salvar.

Remova quaisquer outras declarações para que os Atributos e declarações sejam exibidos da seguinte forma:

Agora você precisa configurar o aplicativo SAML no MyKinsta.

Configurar a Kinsta

No MyKinsta, em Criar aplicativo SAML, clique em Continuar para acessar a página de configuração da Kinsta.

Domínio de e-mail

Em Nome do domínio, insira o domínio de e-mail que os usuários usarão para fazer login usando o SAML SSO e clique em Adicionar domínio.

Somente contas do MyKinsta com um endereço de e-mail que corresponda ao domínio verificado podem se autenticar via SAML. Por exemplo, se o SAML estiver ativado para exemplo.com, somente os usuários com um endereço de e-mail @exemplo.com poderão fazer login nessa empresa.

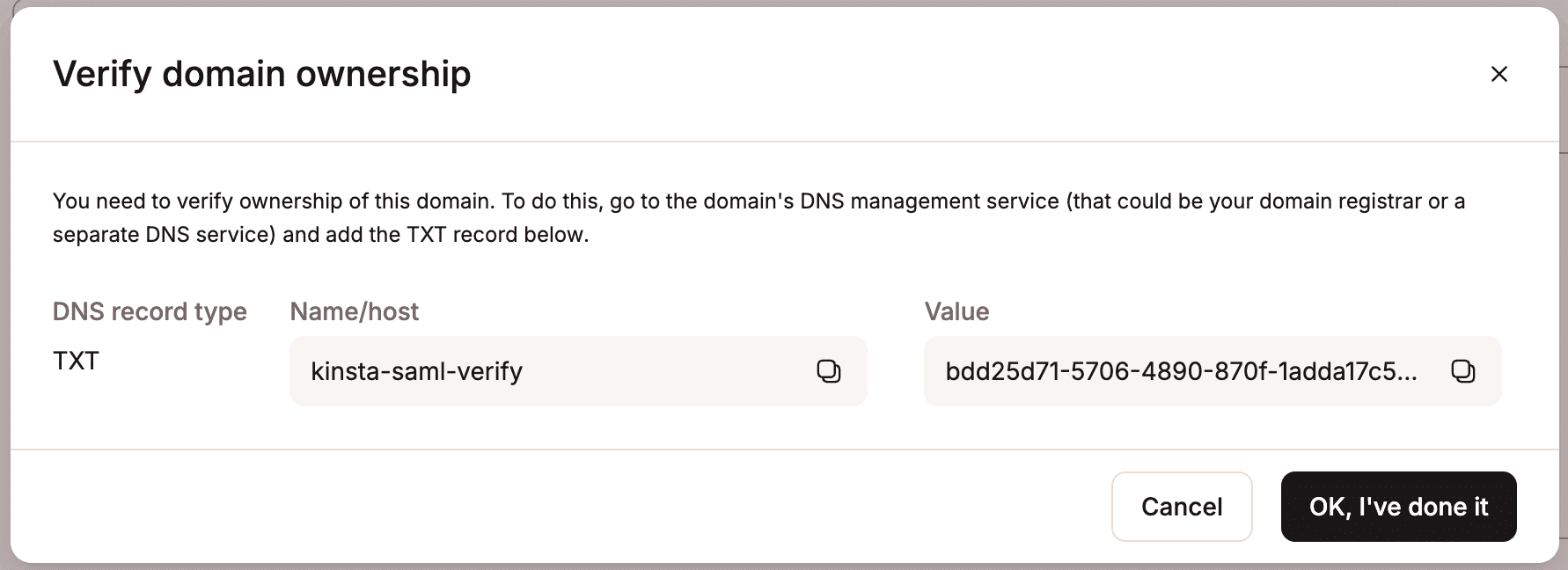

Se o domínio já tiver sido verificado no MyKinsta por meio do gerenciamento de DNS ou como um domínio de site, ele será verificado automaticamente. Se não tiver sido, você será solicitado a adicionar um registro TXT ao seu serviço de gerenciamento de DNS para confirmar a propriedade do domínio.

Como as alterações de DNS podem levar tempo para se propagar, você pode clicar em Salvar e sair da configuração para armazenar seu progresso e retornar mais tarde.

Configurar o SAML da Kinsta

Microsoft Entra, acesse Enterprise apps, selecione o aplicativo configurado para o painel de controle MyKinsta e clique em Single sign-on.

No MyKinsta, na aba Configuração da Kinsta (Single sign-on), preencha os campos conforme abaixo:

- URL SSO: copie e cole a URL de login da seção Configurar o painel MyKinsta no Microsoft Entra.

- ID da entidade (Entity ID): copie e cole o identificador do Microsoft Entra da seção Configurar o painel MyKinsta no Microsoft Entra.

- Certificado público: no Microsoft Entra, em Certificados SAML, clique em Download no Certificado (Base64). Abra esse arquivo em qualquer editor de texto, copie e cole o conteúdo no MyKinsta.

Depois, clique em Continuar.

Atribuir usuários ao aplicativo do Microsoft Entra

No Microsoft Entra, acesse Enterprise applications, selecione o aplicativo criado para o painel de controle MyKinsta, clique em Usuários e grupos e, em seguida, em Adicionar usuário/grupo.

Clique em Nenhum selecionado, selecione os usuários ou grupos que você deseja conceder acesso ao MyKinsta via SSO e, em seguida, clique em Selecionar.

Clique em Atribuir e depois em Atribuir a pessoas. Se você tiver seus usuários configurados em grupos, clique em Atribuir a Grupos. Clique em Atribuir em cada usuário ou grupo que você deseja atribuir ao aplicativo Kinsta SAML SSO e, em seguida, clique em Concluído.

Para testar a autenticação, certifique-se de que a conta do MyKinsta com a qual você está conectado esteja atribuída ao aplicativo.

Testar a autenticação no MyKinsta

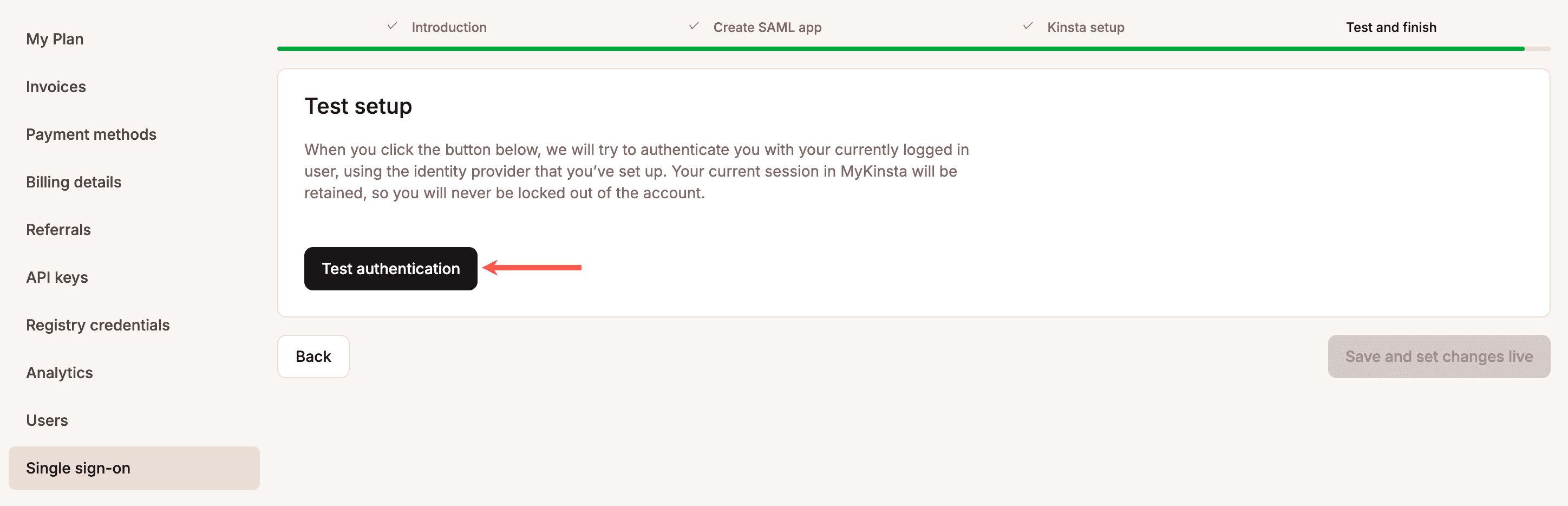

Você não pode habilitar o SAML SSO no MyKinsta sem primeiro testar a autenticação.

No MyKinsta, em Single sign-on e na aba Testar e finalizar, clique em Testar autenticação.

Uma notificação aparecerá informando se o teste foi bem-sucedido ou falhou.

Se o teste falhar, clique em Voltar e verifique suas configurações SAML no Microsoft Entra e no MyKinsta.

Se o teste for bem-sucedido e você quiser habilitar o SAML, clique em Salvar e aplicar alterações.

Os usuários da sua empresa MyKinsta agora poderão fazer login com SAML SSO ou digitando seu nome de usuário e senha. Os usuários que se conectam através de um IdP não são obrigados a completar a autenticação de dois fatores (2FA) da Kinsta, pois a autenticação é tratada diretamente pelo IdP.

Se você quiser forçar os usuários a se conectarem via SAML, poderá habilitar o SSO obrigatório e adicionar exceções. Você também pode habilitar o provisionamento Just-In-Time (JIT) para permitir que os usuários autorizados pelo seu IdP acessem sua empresa MyKinsta sem precisar de um convite.

Alterar a duração da sessão

A duração e a expiração da sessão SSO são controladas pelo provedor de identidade (IdP). Para obter informações sobre como alterar isso no Microsoft Entra, consulte a documentação do Microsoft Entra.