Okta SAML SSO

A Okta é um provedor de identidade (IdP) que permite o login único seguro (SSO — Single Sign-On), possibilitando que os usuários da sua empresa acessem vários aplicativos com uma única autenticação.

Com o SSO baseado em SAML (Security Assertion Markup Language), os colaboradores fazem login uma única vez usando as credenciais corporativas (geralmente e-mail e senha). O IdP, como a Okta, verifica a identidade do usuário e concede acesso seguro e contínuo a todos os serviços conectados, sem exigir logins separados para cada aplicativo.

Proprietários da empresa ou administradores de TI podem vincular o domínio de e-mail da organização (por exemplo, @minhaempresa.com) ao IdP, para que qualquer pessoa com um endereço de e-mail corporativo seja automaticamente reconhecida e possa fazer login com segurança em ferramentas compatíveis com SAML.

Usando o Kinsta SAML SSO, você pode conectar a Okta ao MyKinsta criando um aplicativo SAML na Okta, verificando o domínio de e-mail da empresa e adicionando os detalhes da Okta exigidos no MyKinsta. Isso permite que sua equipe acesse o painel com as credenciais corporativas existentes, eliminando a necessidade de criar ou gerenciar contas separadas no MyKinsta.

Habilitar o SSO no MyKinsta

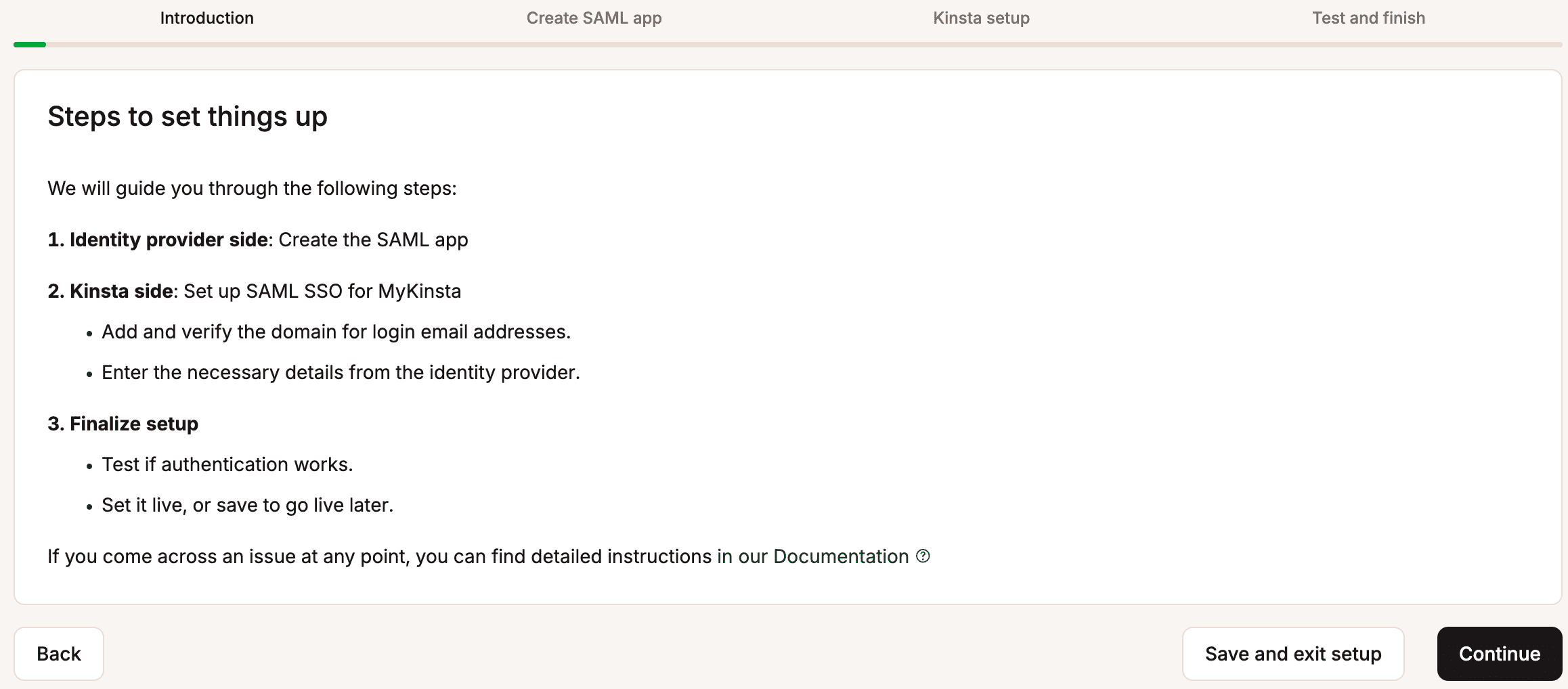

Ao configurar o SAML SSO, você pode clicar em Salvar e sair da configuração a qualquer momento para armazenar seu progresso e continuar depois.

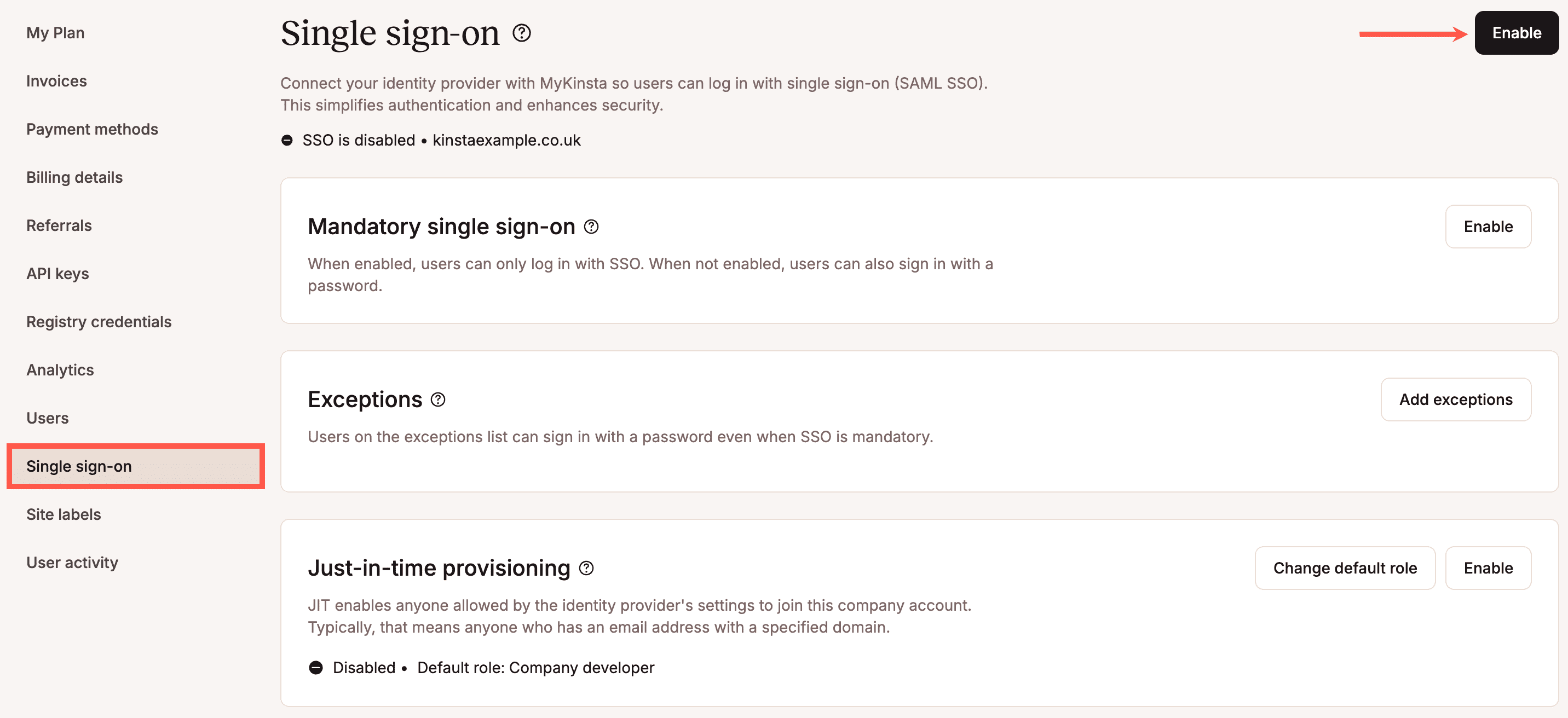

No MyKinsta, vá até seu nome de usuário > Configurações da empresa > Login único (SSO) e clique em Habilitar.

Leia a introdução, que explica como o SSO será configurado, e clique em Continuar.

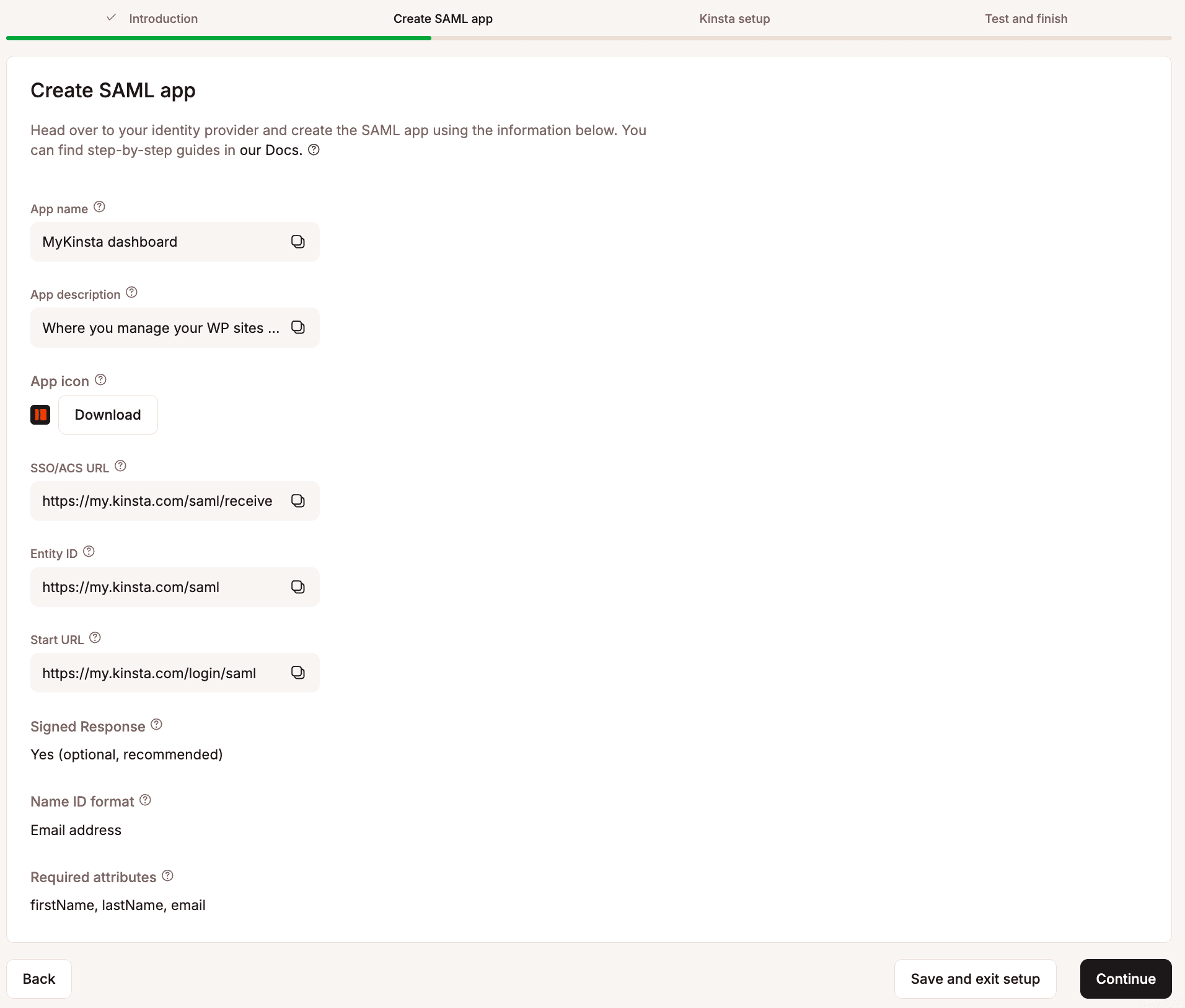

A próxima página exibirá todas as informações necessárias para configurar seu aplicativo SAML na Okta.

Configurar a integração do aplicativo na Okta

Na aba Criar aplicativo SAML do MyKinsta, você encontrará todos os dados necessários para configurar o aplicativo SAML na Okta. As etapas a seguir explicam onde você deve adicionar essas informações.

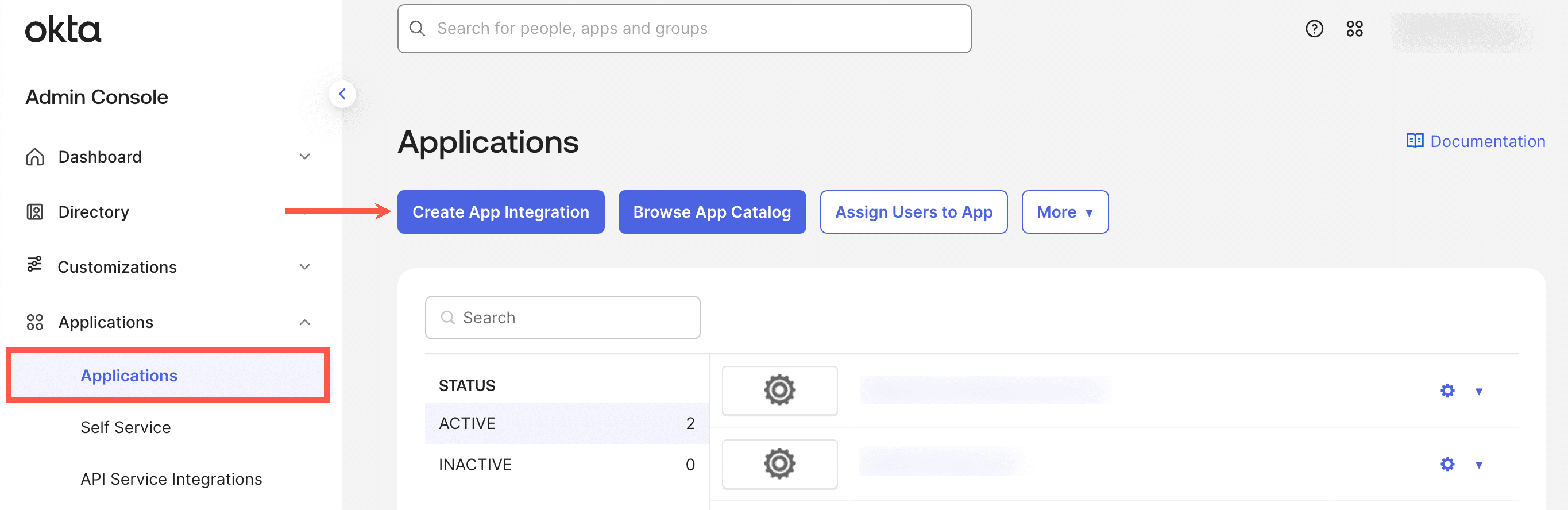

Faça login na Okta com um usuário administrador e, no painel de controle, clique em Aplicativos > Criar integração de aplicativo.

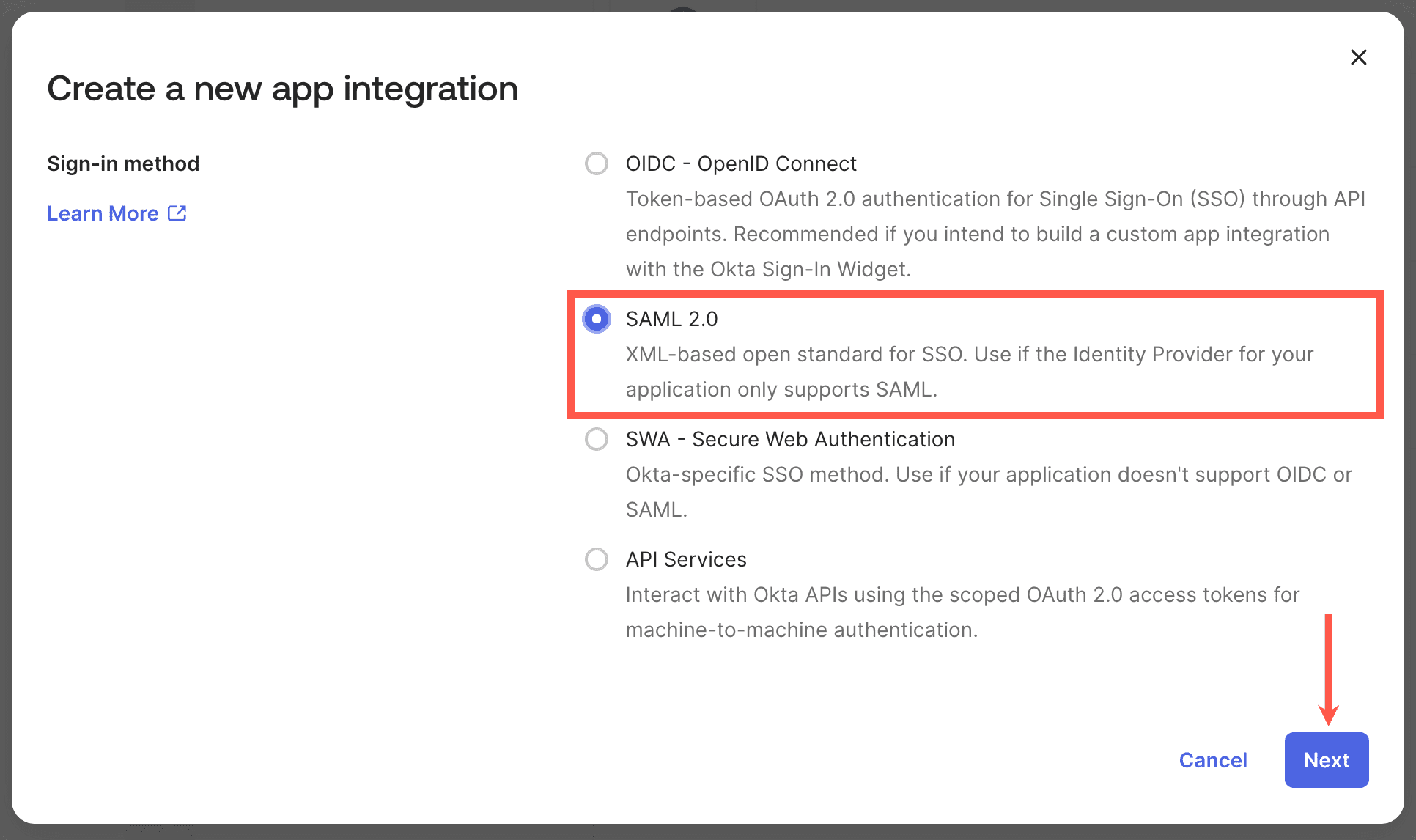

Selecione SAML 2.0 como o método de login e clique em Avançar.

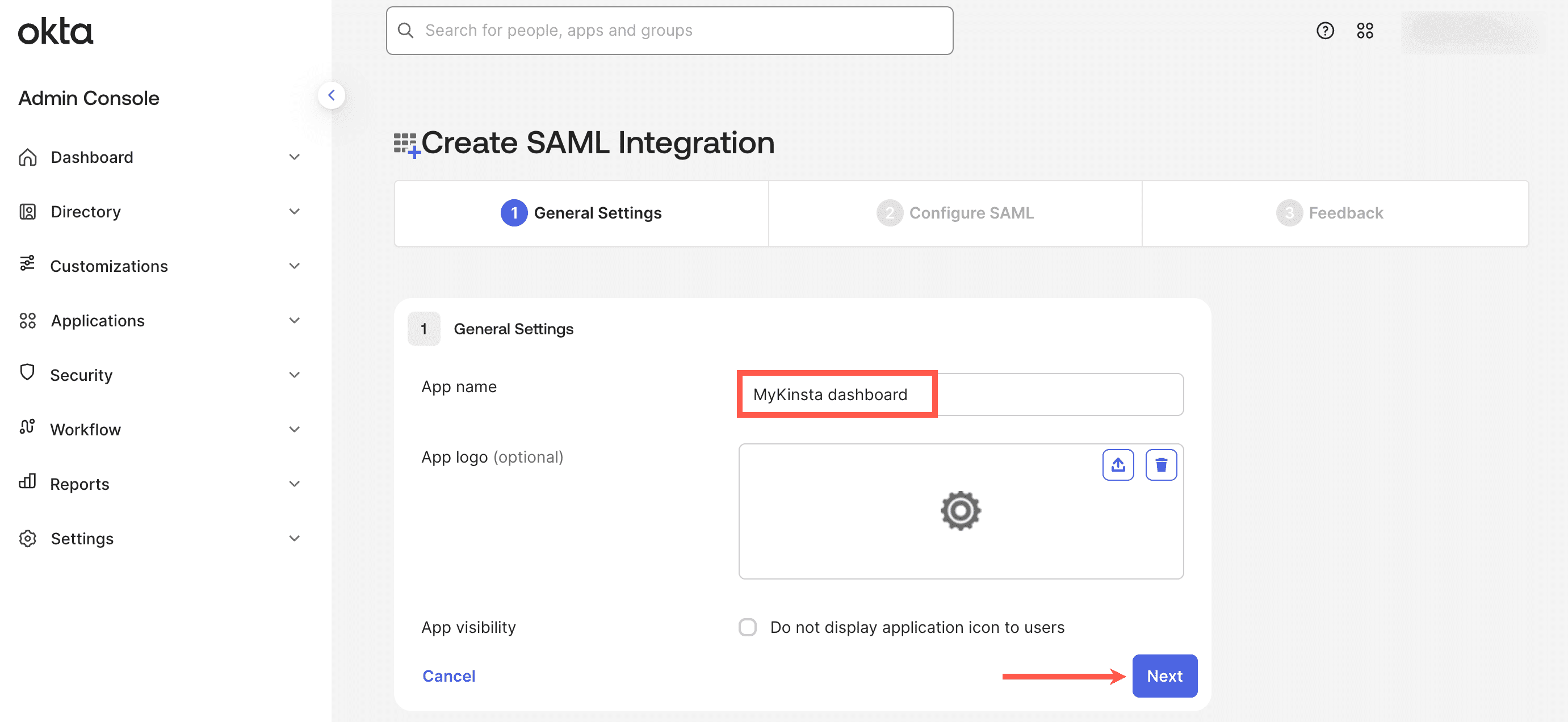

Insira o Nome do aplicativo conforme exibido no MyKinsta. Se desejar, baixe o ícone do aplicativo no MyKinsta e carregue-o como a logo. Clique em Avançar.

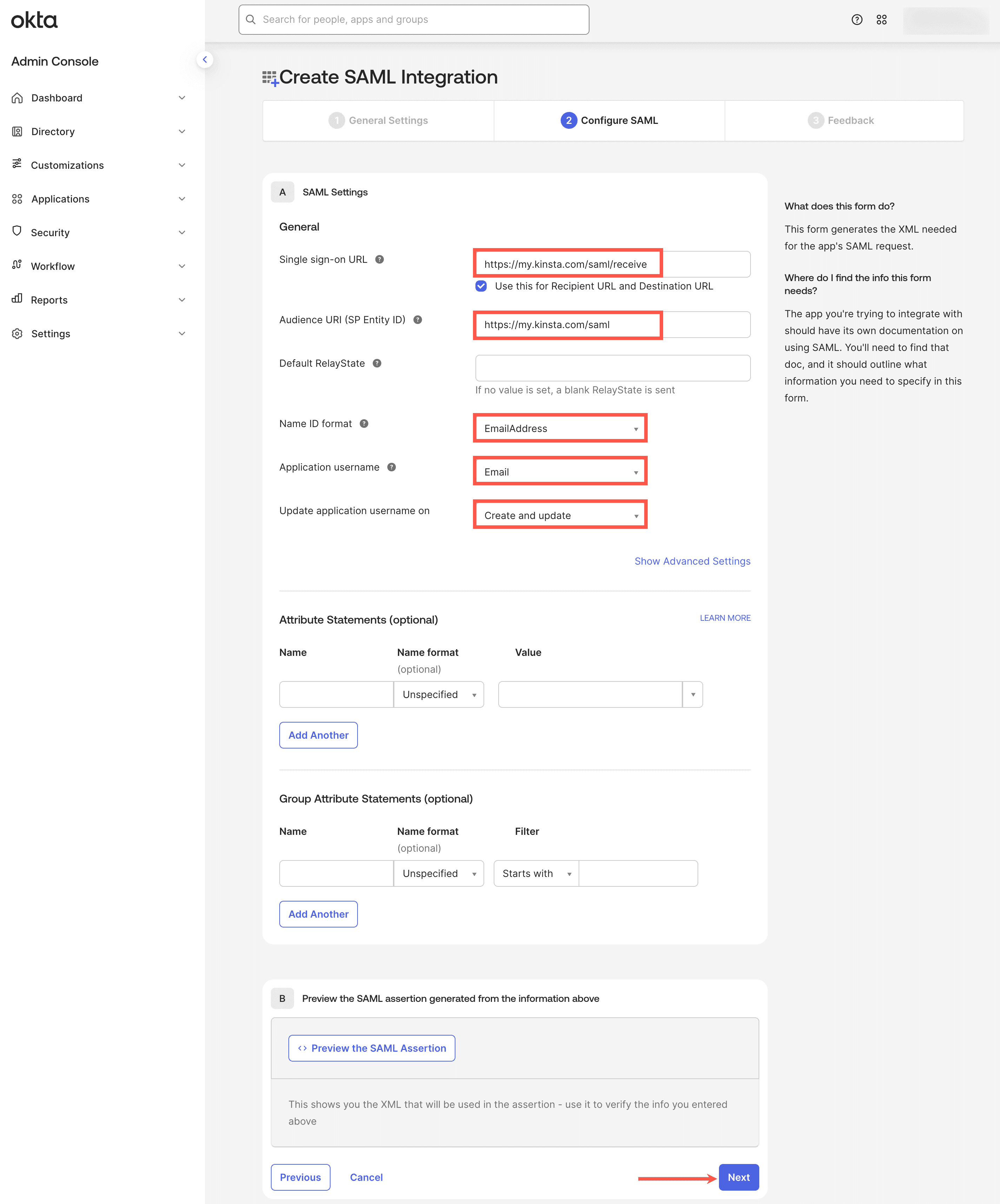

Preencha os campos de configuração do SAML conforme indicado abaixo:

- Single sign-on URL: copie e cole o SSO/ACS URL do MyKinsta.

- Audience URI (SP Entity ID): copie e cole o Entity ID do MyKinsta.

- Name ID format:EmailAddress

- Application username:Email

- Update application username on:Create and update

Deixe todos os outros campos como padrão e clique em Next.

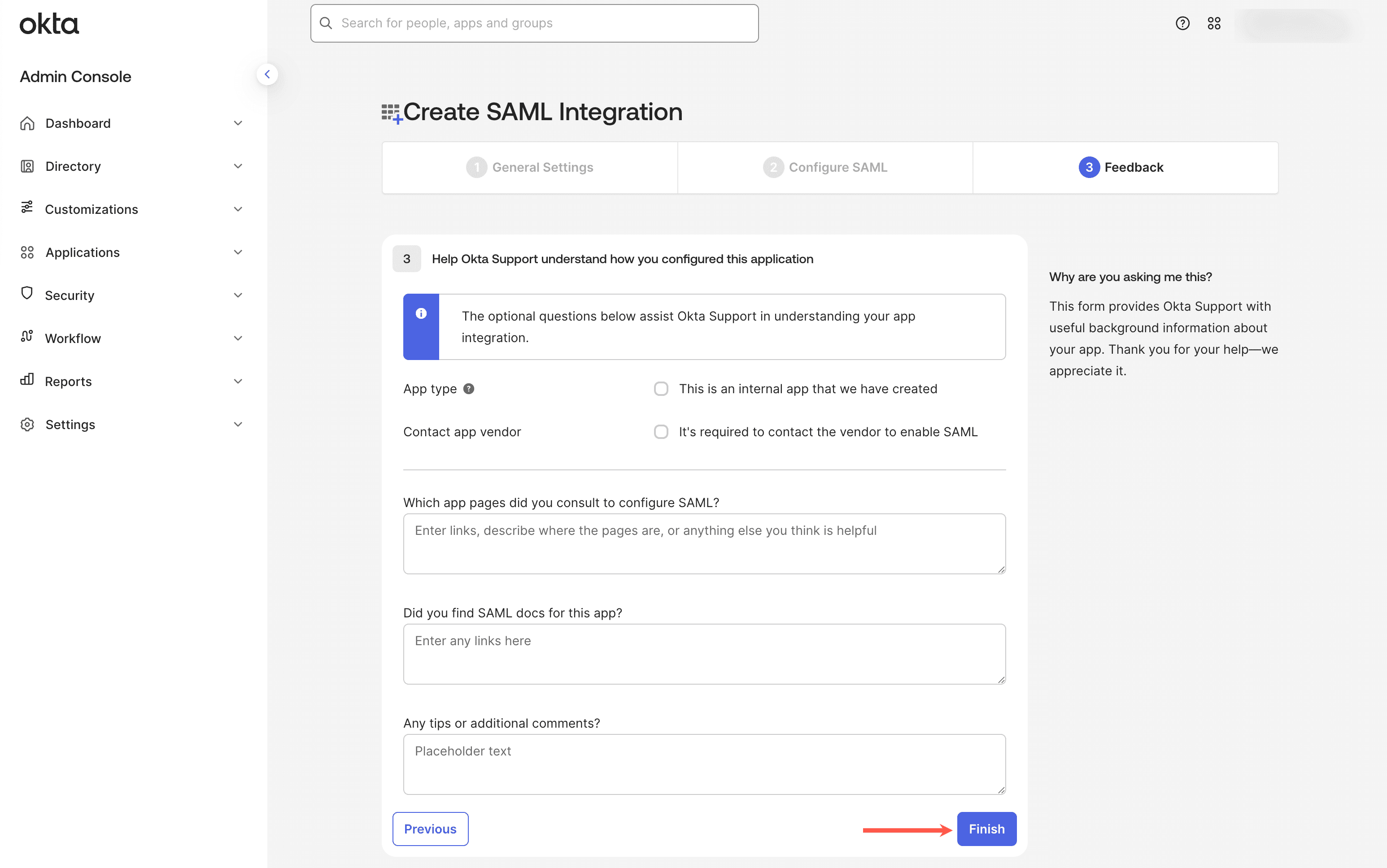

Na aba Feedback, clique em Finish.

Agora você precisa configurar o aplicativo SAML no MyKinsta.

Configuração na Kinsta

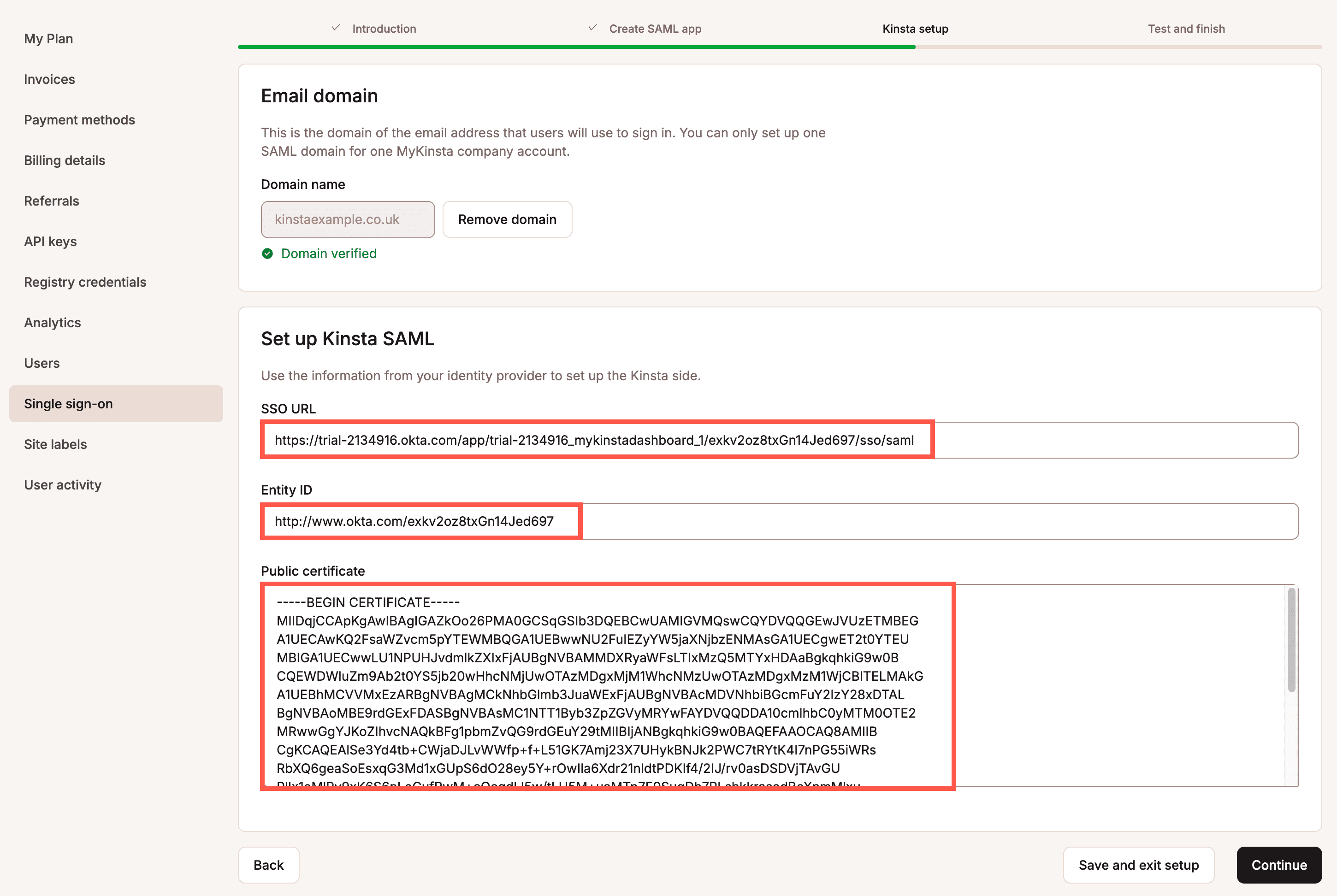

No MyKinsta, na etapa Criar aplicativo SAML, clique em Continuar para acessar a página de configuração da Kinsta.

Domínio de e-mail

Em Nome de domínio, insira o domínio de e-mail que os usuários usarão para fazer login usando o SAML SSO e clique em Adicionar domínio.

Somente contas MyKinsta com um endereço de e-mail que corresponda ao domínio verificado podem se autenticar via SAML. Por exemplo, se o SAML estiver habilitado para example.com, somente os usuários com um endereço de e-mail @example.com poderão fazer login nessa empresa.

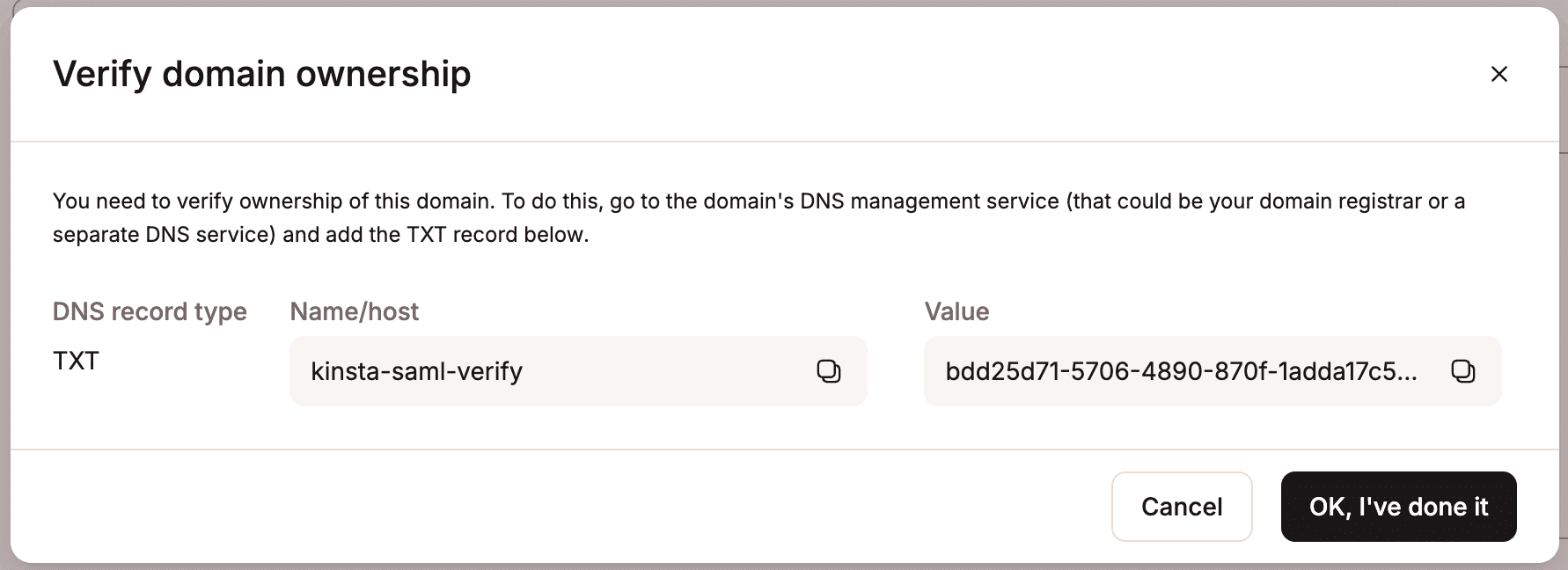

Se o domínio já tiver sido verificado no MyKinsta via gerenciamento de DNS ou como domínio de site, ele será automaticamente validado. Caso contrário, será solicitado que você adicione um registro TXT no seu serviço de DNS para confirmar a propriedade do domínio.

Como as alterações de DNS podem demorar a propagar, clique em Salvar e sair da configuração para guardar seu progresso e retomar mais tarde.

Configurar o Kinsta SAML

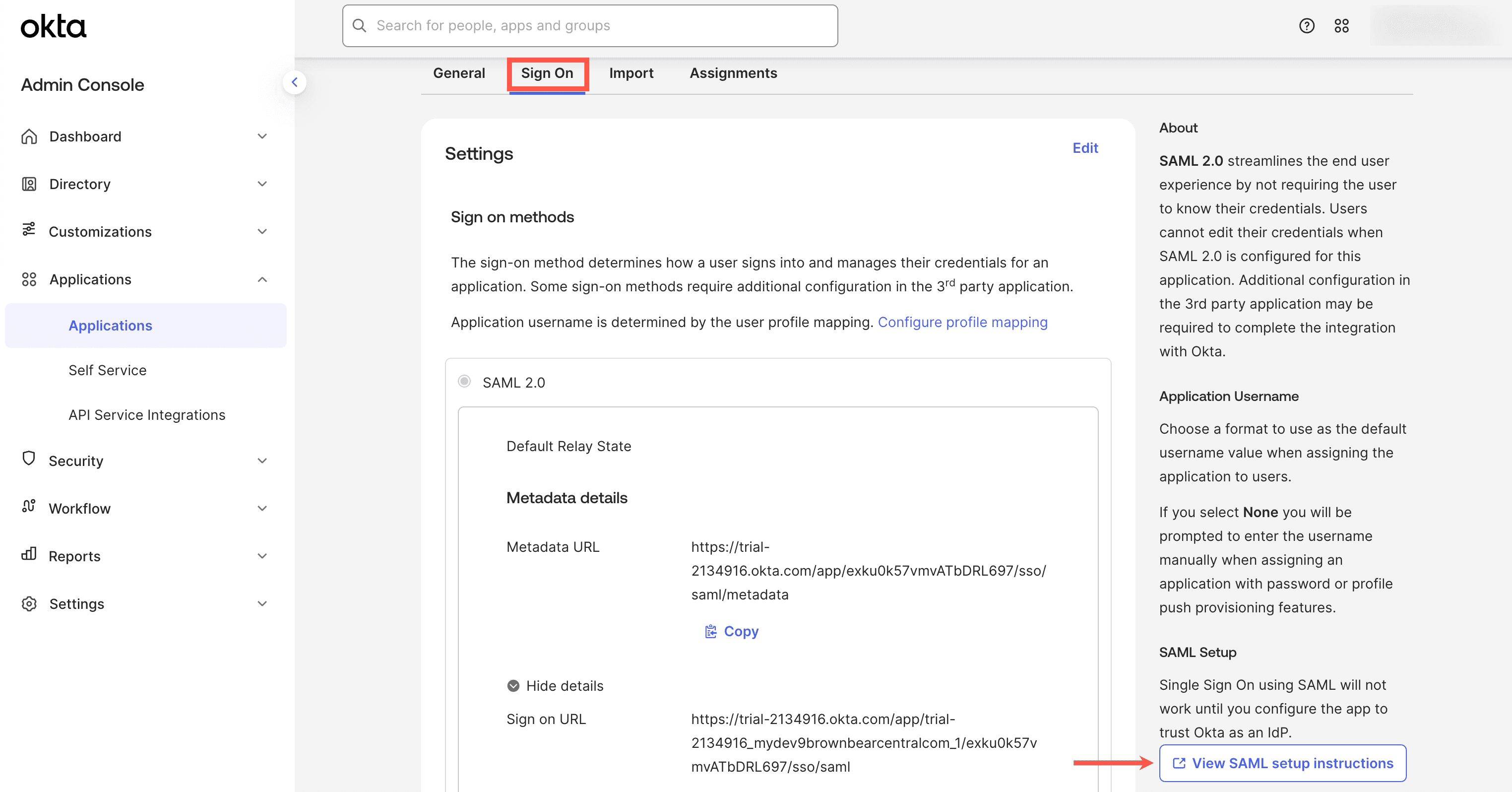

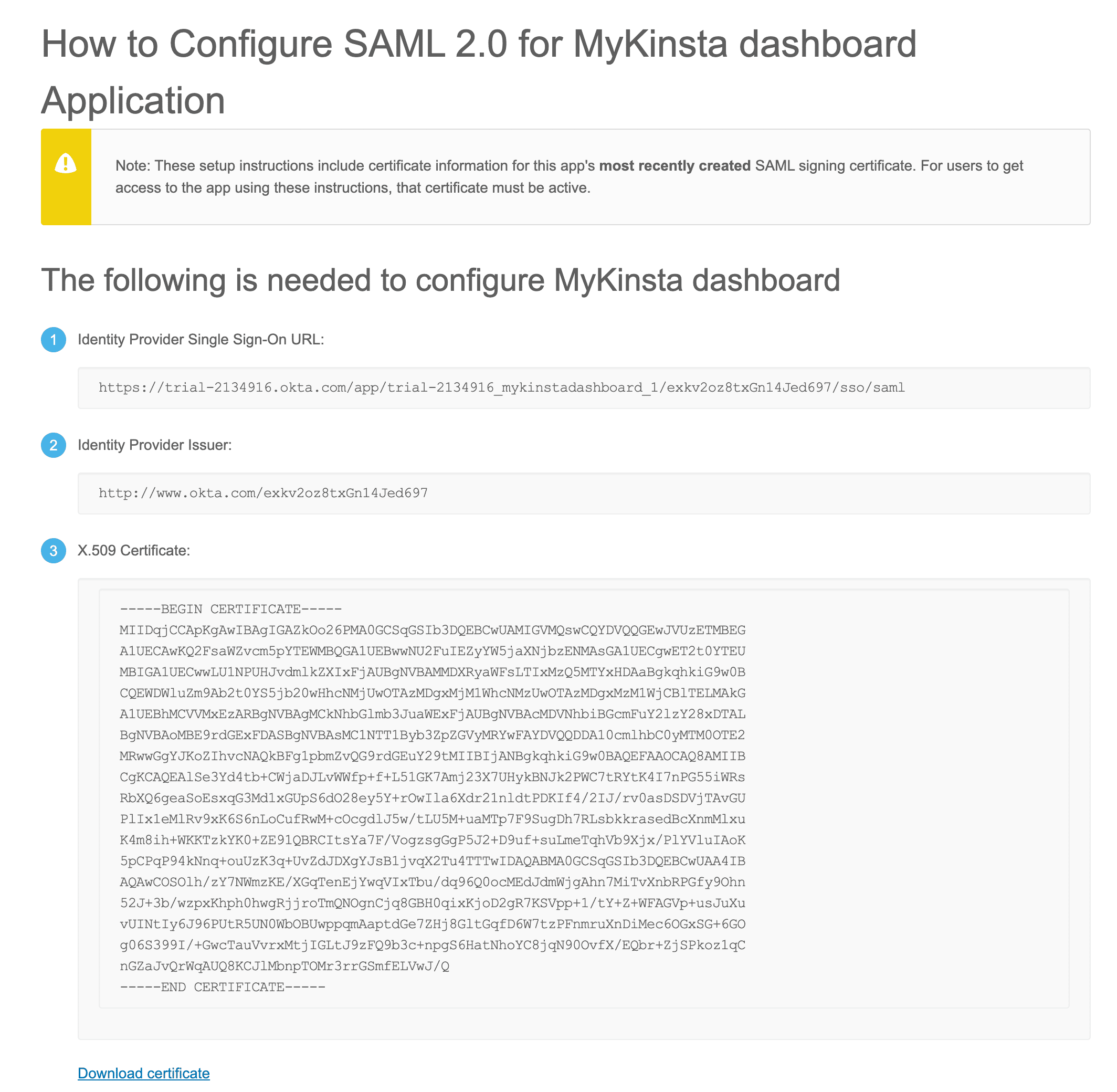

Na Okta, vá em Applications, selecione o aplicativo configurado para o MyKinsta, clique em Sign On e depois em View SAML setup instructions.

Essa página mostrará todas as informações necessárias para concluir a configuração do SAML no MyKinsta.

No MyKinsta, na aba Configuração SSO da Kinsta, preencha os campos conforme indicado:

- SSO URL: copie e cole o Identity Provider Single Sign-On URL da Okta.

- Entity ID: copie e cole o Identity Provider Issuer da Okta.

- Certificado público: copie e cole o X.509 Certificate da Okta.

Clique em Continuar.

Atribua usuários ao aplicativo Okta

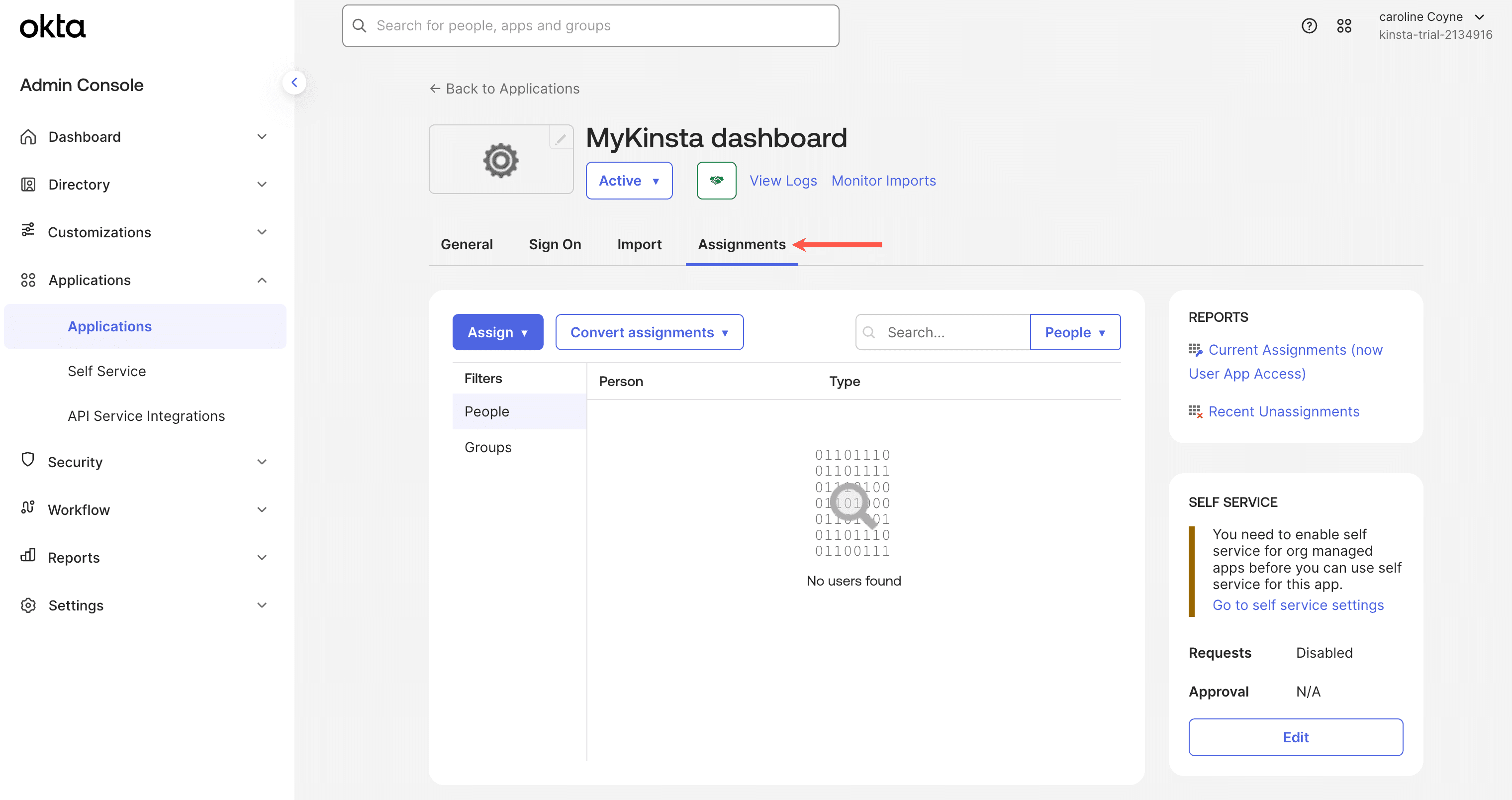

Na Okta, vá até Applications, selecione o aplicativo configurado para o MyKinsta e clique em Assignments.

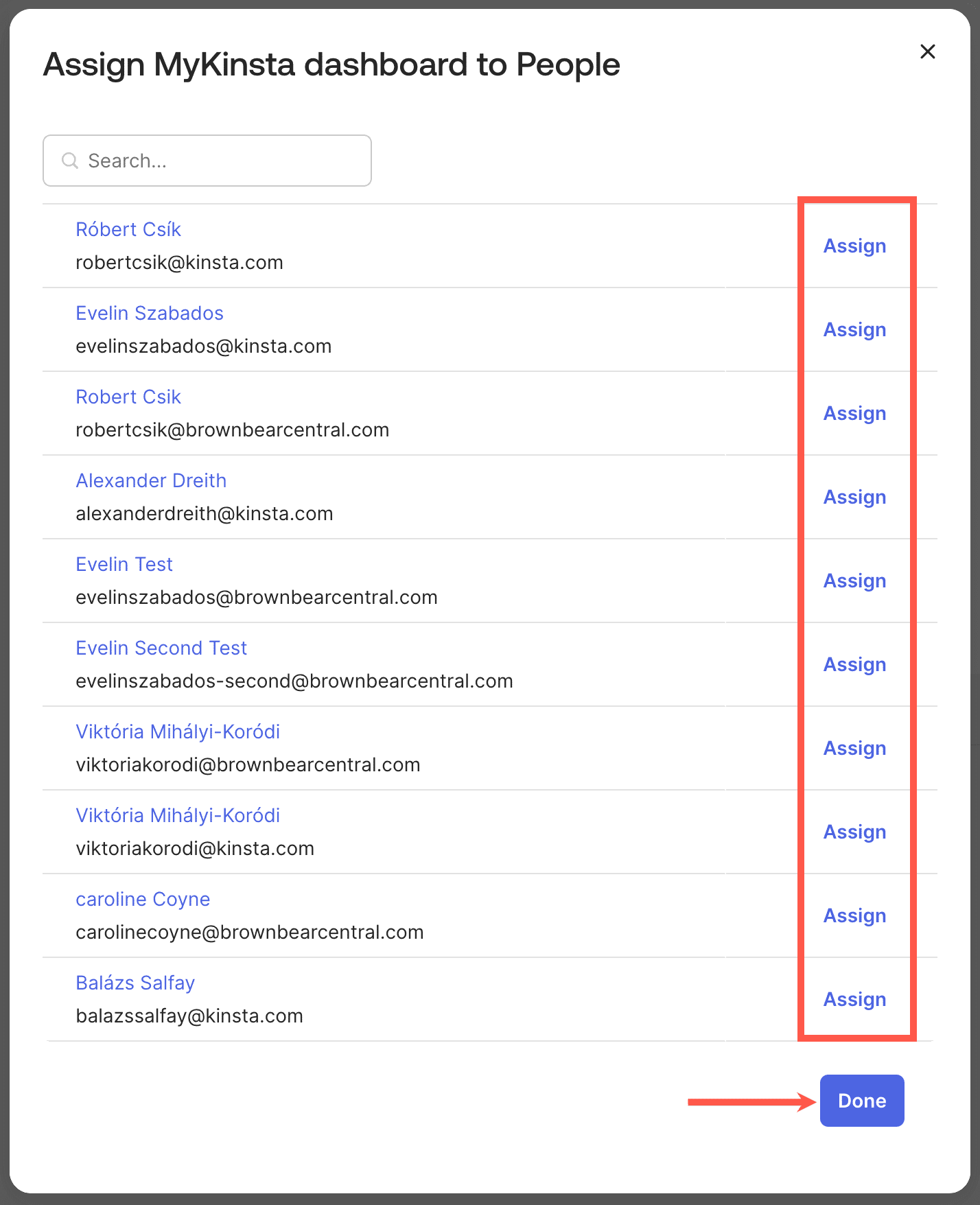

Clique em Assign e, em seguida, em Assign to People. Se os usuários estiverem organizados em grupos, selecione Assign to Groups. Clique em Assign em cada usuário ou grupo que deve ter acesso ao aplicativo Kinsta SAML SSO e finalize com Done.

Para testar a autenticação, verifique se a conta MyKinsta com a qual você está conectado foi atribuída ao aplicativo.

Teste a autenticação no MyKinsta

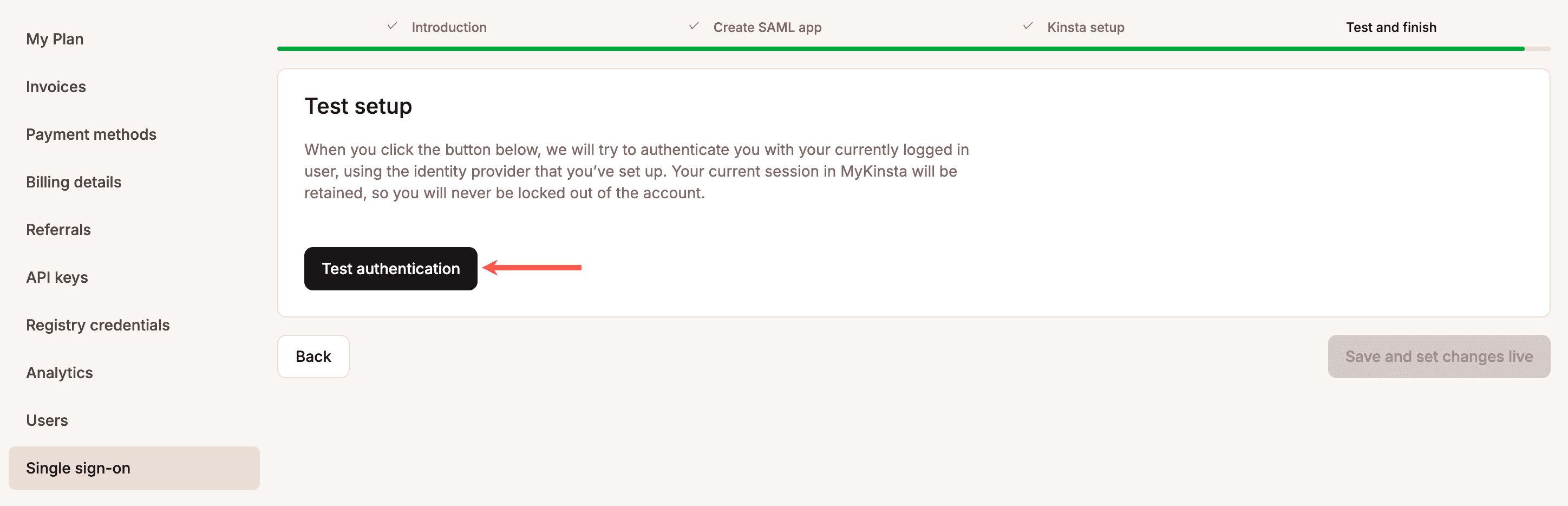

Não é possível habilitar o SAML SSO no MyKinsta sem primeiro testar a autenticação.

No MyKinsta, na aba Testar e concluir, clique em Testar autenticação.

Uma notificação informará se o teste foi bem-sucedido ou se houve falha.

Se falhar, clique em Voltar e revise as configurações SAML tanto na Okta quanto no MyKinsta.

Se for bem-sucedido, clique em Salvar e ativar alterações para habilitar o SSO.

Os usuários da sua empresa agora poderão fazer login no MyKinsta usando o SAML SSO ou suas credenciais padrão (usuário e senha). Usuários que fazem login por meio de um IdP não precisam concluir a autenticação de dois fatores (2FA) da Kinsta, pois essa validação é feita diretamente pelo IdP.

Se desejar forçar o login via SAML, é possível habilitar o SSO obrigatório e adicionar exceções. Você também pode habilitar o JIT provisioning, permitindo que usuários autorizados pelo IdP acessem a empresa MyKinsta sem convite prévio.

Alterar a duração da sessão

A duração e expiração da sessão SSO são controladas pelo provedor de identidade (IdP). Para obter instruções sobre como ajustar isso na Okta, consulte a Central de Ajuda da Okta.