OneLogin SAML SSO

O OneLogin é um provedor de identidade (IdP) que permite o login único seguro (SSO), possibilitando que os usuários da sua empresa acessem vários aplicativos com um único login.

Com o Single Sign-On (SSO) baseado em SAML (Security Assertion Markup Language), os funcionários fazem login uma única vez usando suas credenciais corporativas (geralmente e-mail e senha). O IdP, como o OneLogin, verifica a identidade e concede acesso contínuo e seguro a todos os serviços conectados, sem exigir logins separados para cada aplicativo.

Os proprietários da empresa ou administradores de TI podem vincular o domínio de e-mail da organização (por exemplo, @minhaempresa.com) ao IdP, para que qualquer pessoa com um e-mail corporativo seja reconhecida automaticamente e possa fazer login com segurança em ferramentas compatíveis com SAML.

Com o SAML SSO da Kinsta, é possível conectar o OneLogin ao MyKinsta criando um aplicativo SAML no OneLogin, verificando o domínio de e-mail da empresa e adicionando os detalhes necessários do OneLogin no MyKinsta. Isso permite que sua equipe faça login usando suas credenciais corporativas existentes, eliminando a necessidade de criar ou gerenciar contas separadas do MyKinsta.

Habilitar o SSO no MyKinsta

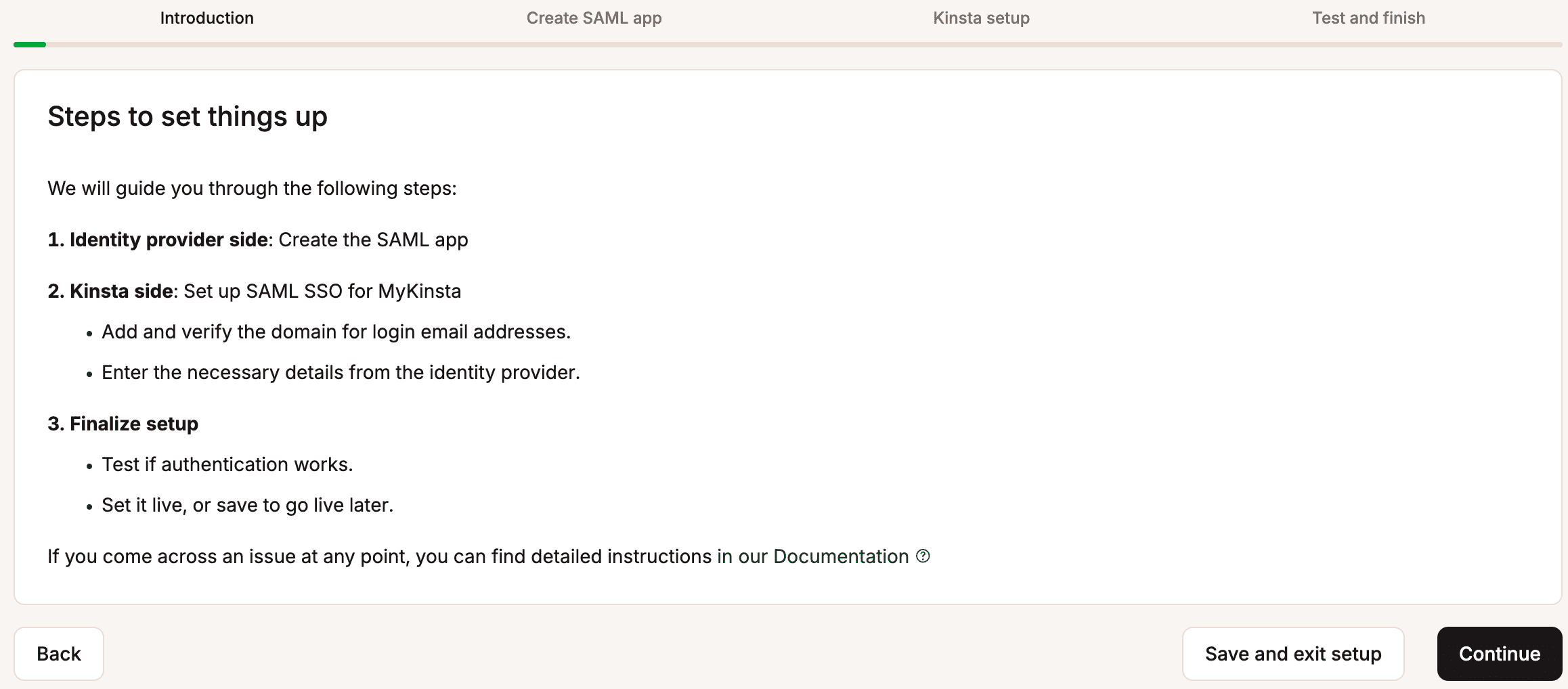

Ao configurar o SAML SSO, você pode clicar em Salvar e sair da configuração a qualquer momento para armazenar o progresso e continuar depois.

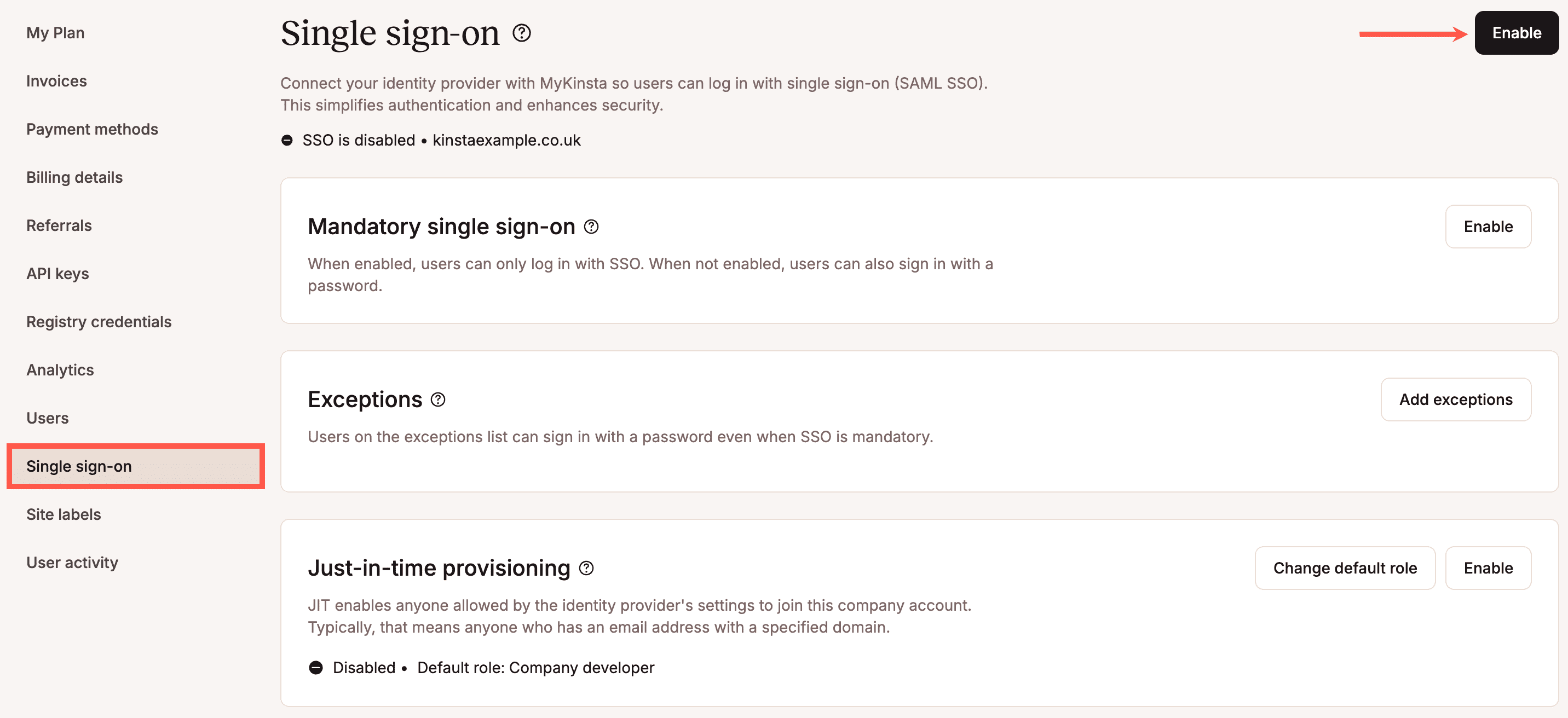

No MyKinsta, vá até seu nome de usuário > Configurações da empresa > Login único (SSO) e clique em Habilitar.

Leia a introdução, que explica como o SSO será configurado, e clique em Continuar.

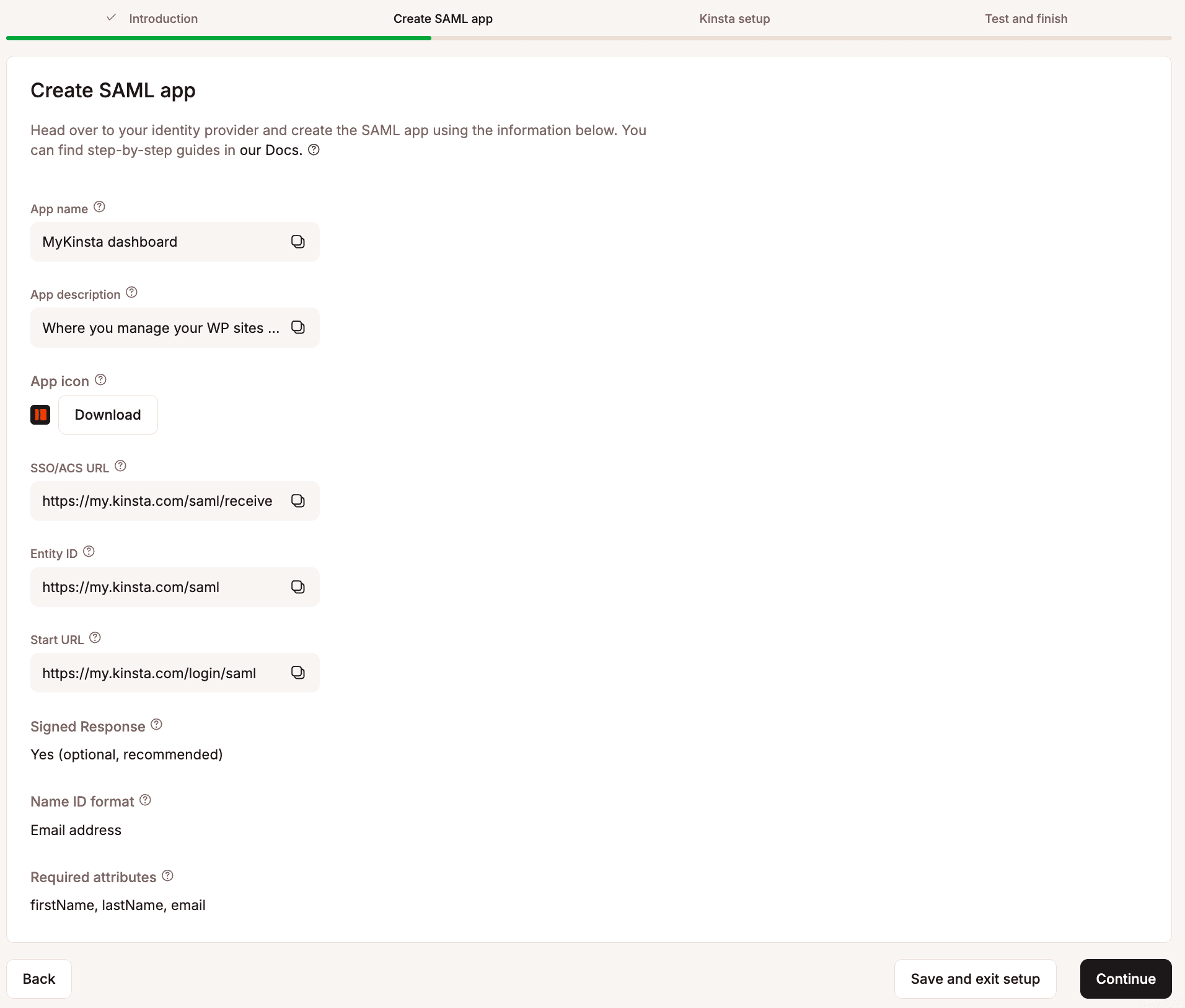

A próxima página fornece todas as informações necessárias para configurar seu aplicativo SAML no OneLogin.

Configurar a integração do aplicativo no OneLogin

No MyKinsta, a aba Criar aplicativo SAML fornece todas as informações necessárias para configurar seu aplicativo SAML no OneLogin. As etapas a seguir explicam onde inserir essas informações.

Acesse o OneLogin como um usuário com permissão de administrador e, na seção Administration, clique em Applications > Applications > Add App.

Pesquise por “saml custom connector” e selecione SAML Custom Connector (Advanced).

No campo Display Name, insira o Nome do aplicativo fornecido pelo MyKinsta. Você também pode baixar o ícone do aplicativo no MyKinsta e carregá-lo no campo Square Icon, além de adicionar uma descrição, se desejar. Clique em Save.

Clique em Configuration e preencha os campos conforme abaixo:

- Audience (EntityID): copie e cole o Entity ID do MyKinsta.

- Recipient: copie e cole a SSO/ACS URL do MyKinsta.

- ACS (Consumer) URL Validator: copie e cole a SSO/ACS URL do MyKinsta.

- ACS (Consumer) URL: copie e cole a SSO/ACS URL do MyKinsta.

- Login URL: copie e cole a Start URL do MyKinsta.

- SAML initiator: selecione Service Provider.

- SAML nameID format: selecione Email.

- SAML issuer type: selecione Specific.

- SAML signature element: selecione Assertion.

- Sign SLO Response: marque esta opção.

- Sign SLO Request: marque esta opção.

Deixe todos os outros campos como padrão e clique em Save.

Para adicionar o nome e sobrenome às credenciais de login, clique em Parameters e depois no ícone de + (mais).

No campo Field name, digite firstName, marque Include in SAML assertion e clique em Save.

No campo Value, selecione First Name e clique em Save.

Clique novamente no ícone + e repita o processo para lastName. Em seguida, clique em Save.

Clique em SSO e, dentro de SAML Signature Algorithm, selecione SHA-256, e clique em Save.

Agora você precisa configurar o aplicativo SAML no MyKinsta.

Configurar a Kinsta

No MyKinsta, em Criar aplicativo SAML, clique em Continuar para que você esteja na página de configuração da Kinsta.

Domínio de e-mail

Em campo Nome do domínio, insira o domínio de e-mail que os usuários usarão para fazer login via SAML SSO e clique em Adicionar domínio.

Somente contas do MyKinsta com um endereço de e-mail correspondente ao domínio verificado poderão se autenticar via SAML. Por exemplo, se o SAML estiver habilitado para exemplo.com, apenas usuários com um e-mail @exemplo.com poderão fazer login nessa empresa.

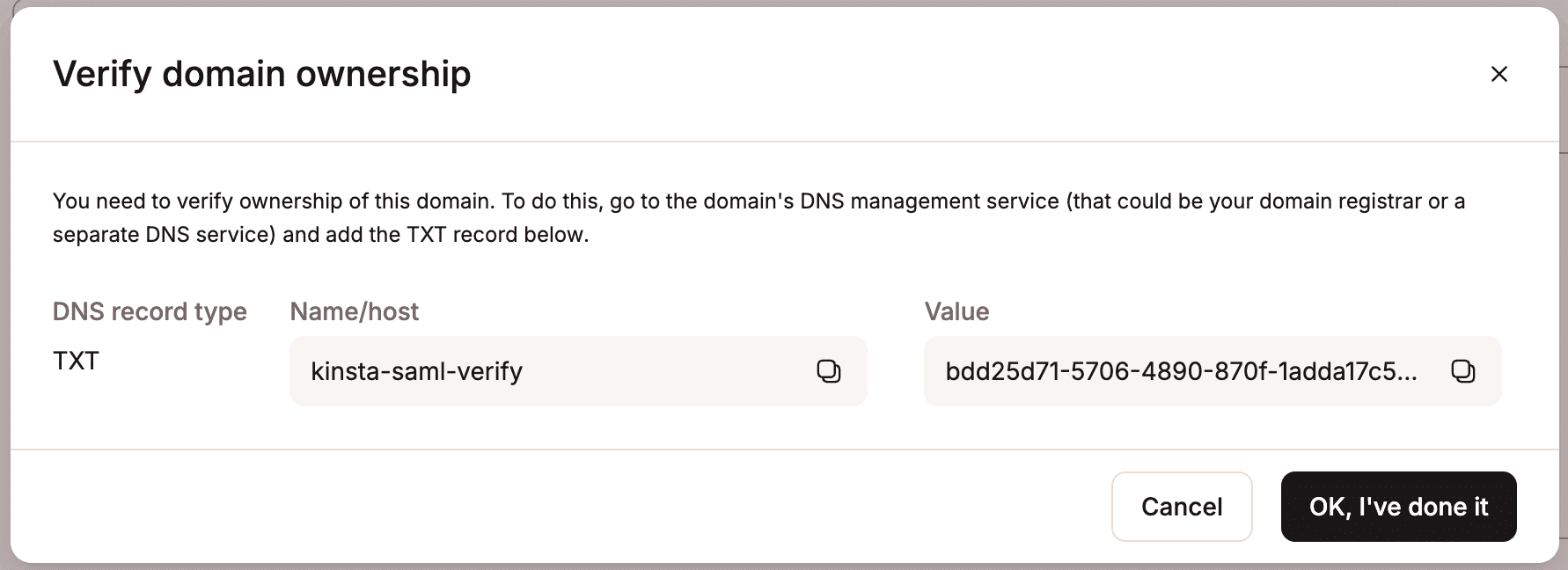

Se o domínio já tiver sido verificado no MyKinsta por meio do gerenciamento de DNS ou como domínio de um site, ele será automaticamente verificado. Caso contrário, você será solicitado a adicionar um registro TXT no seu serviço de gerenciamento de DNS para confirmar a propriedade do domínio.

Como as alterações de DNS podem levar algum tempo para se propagar, você pode clicar em Salvar e sair da configuração para armazenar seu progresso e retornar mais tarde.

Configurar o SAML da Kinsta

No OneLogin, vá até Applications > Applications, selecione o aplicativo configurado para o painel MyKinsta e clique em SSO.

Essa página contém todas as informações necessárias para configurar o SAML no MyKinsta.

No MyKinsta, na aba Configuração de login único da Kinsta, preencha os campos da seguinte forma:

- URL DE SSO: copie e cole o endpoint SAML 2.0 (HTTP) do OneLogin.

- ID da entidade: copie e cole a URL do emissor do OneLogin.

- Certificado público: no OneLogin, no certificado X.509, clique em Exibir detalhes, copie e cole o conteúdo do certificado X.509.

Clique em Continuar.

Atribuir usuários ao aplicativo no OneLogin

No OneLogin, é possível atribuir uma política ao aplicativo para permitir que todos os usuários que usam essa política façam login no aplicativo. Acesse Applications > Applications, selecione o aplicativo configurado para o painel MyKinsta, clique em Access, escolha a política que deseja atribuir e clique em Save. Para mais informações sobre políticas de segurança, consulte a documentação do OneLogin.

Também é possível atribuir usuários individualmente ao aplicativo. No OneLogin, clique em Users > Users, selecione o usuário que deseja atribuir, clique em Applications e depois no ícone de + (mais).

No menu Select application, selecione o aplicativo do MyKinsta e clique em Continue.

Marque Allow the user to sign in, verifique se as credenciais estão corretas e clique em Save.

Para testar a autenticação, certifique-se de que a conta de usuário do MyKinsta com a qual você está conectado foi atribuída corretamente.

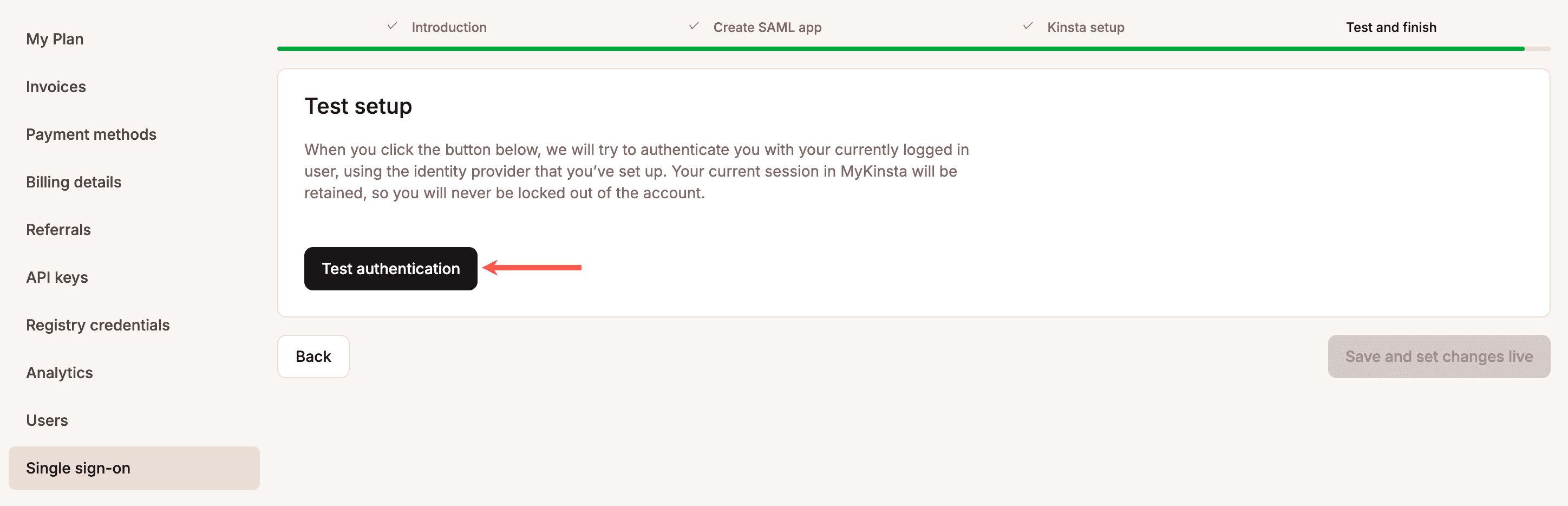

Testar a autenticação no MyKinsta

Não é possível habilitar o SAML SSO no MyKinsta sem antes testar a autenticação.

Dentro do MyKinsta, na aba Login único (Single sign-on), clique em Testar autenticação.

Você verá uma notificação se o teste foi bem-sucedido ou se o teste falhou.

Se o teste falhar, clique em Voltar e verifique suas configurações SAML no OneLogin e no MyKinsta.

Se o teste for bem-sucedido e você quiser habilitar o SAML, clique em Salvar e aplicar as alterações para produção.

A partir de agora, os usuários da sua empresa no MyKinsta poderão fazer login via SAML SSO ou usando nome de usuário e senha. Os usuários que fizerem login por meio de um IdP não precisarão concluir a autenticação de dois fatores (2FA) da Kinsta, pois a autenticação é tratada diretamente pelo IdP.

Se você quiser forçar os usuários a se conectarem via SAML, poderá habilitar o SSO obrigatório e adicionar exceções. Você também pode habilitar o provisionamento JIT para permitir que os usuários autorizados pelo IdP acessem sua empresa MyKinsta sem precisar de um convite.

Alterar a duração da sessão

A duração e a expiração da sessão SSO são controladas pelo seu provedor de identidade (IdP). Para saber como alterar isso no OneLogin, consulte a Base de conhecimento do OneLogin.