Amazon CloudFront

O Amazon CloudFront é uma rede de entrega de conteúdo (CDN) segura e programável. Se você deseja usar o CloudFront em vez do CDN da Kinsta após publicar seu site, este guia mostra como configurá-lo.

Alguns dos recursos de segurança do CloudFront incluem criptografia em nível de campo e proteção contra ataques DDoS na camada de rede e de aplicativo.

Solicitar certificado SSL personalizado

Parte da configuração da sua distribuição do CloudFront inclui a aplicação de um certificado SSL personalizado. Como esse processo pode levar de alguns minutos a várias horas para ser concluído, recomendamos solicitar o certificado SSL personalizado antes de iniciar o processo de criação de uma nova distribuição.

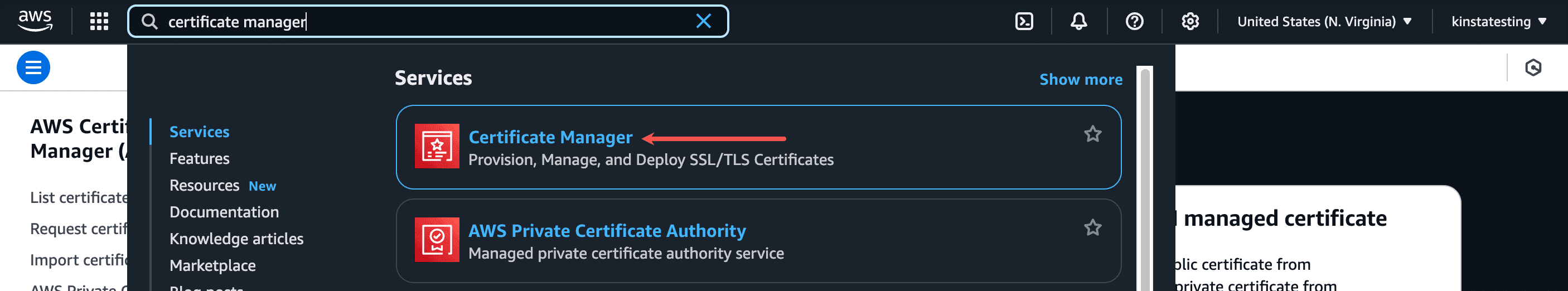

Se você ainda não tiver uma conta AWS, pode criar uma conta aqui. Depois de fazer login na sua conta AWS, pesquise por certificate manager usando a caixa de pesquisa na barra de menu e clique em Certificate Manager em Services.

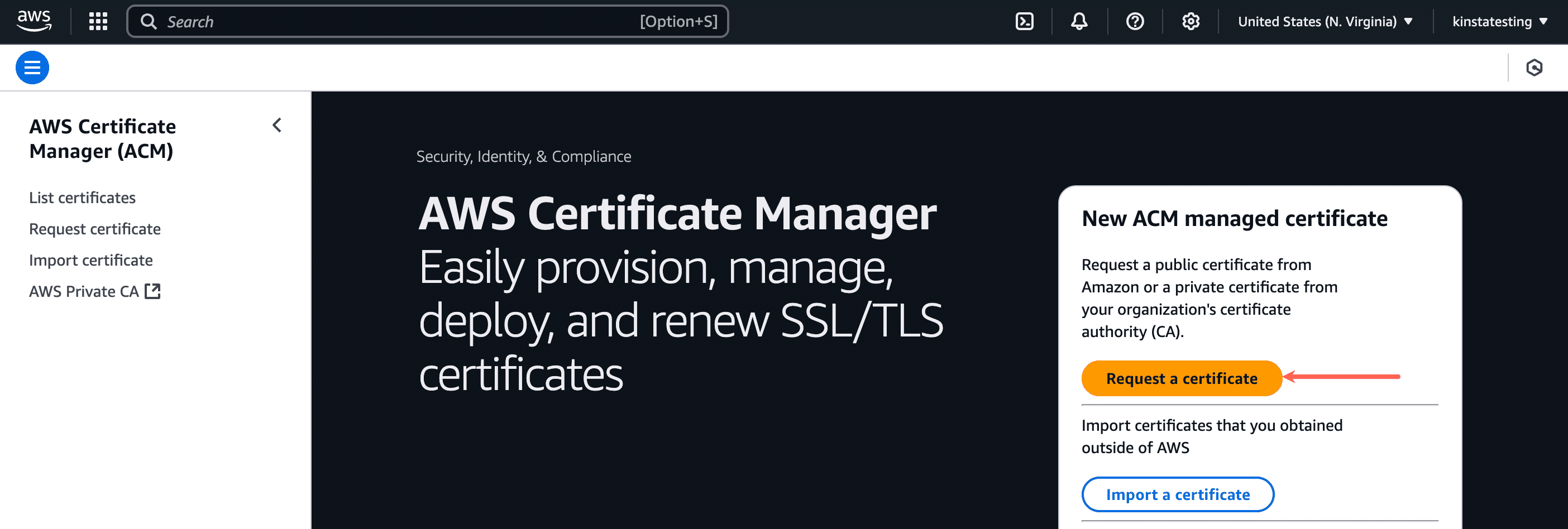

No Certificate Manager, clique em Request a certificate.

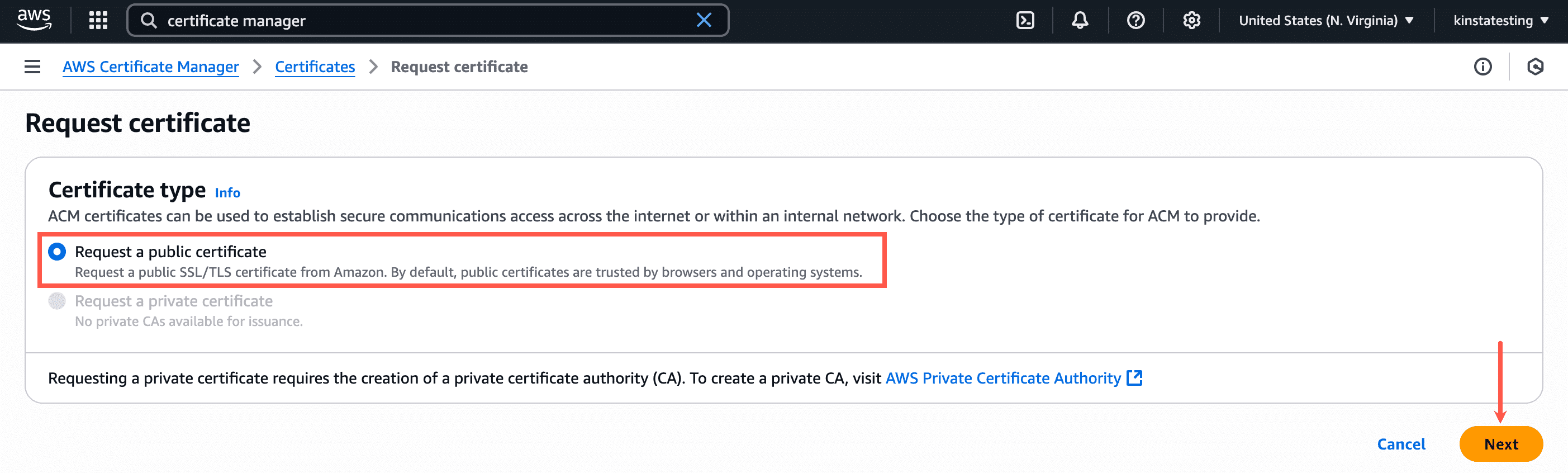

Na próxima página, selecione Solicitar um certificado público e clique em Avançar.

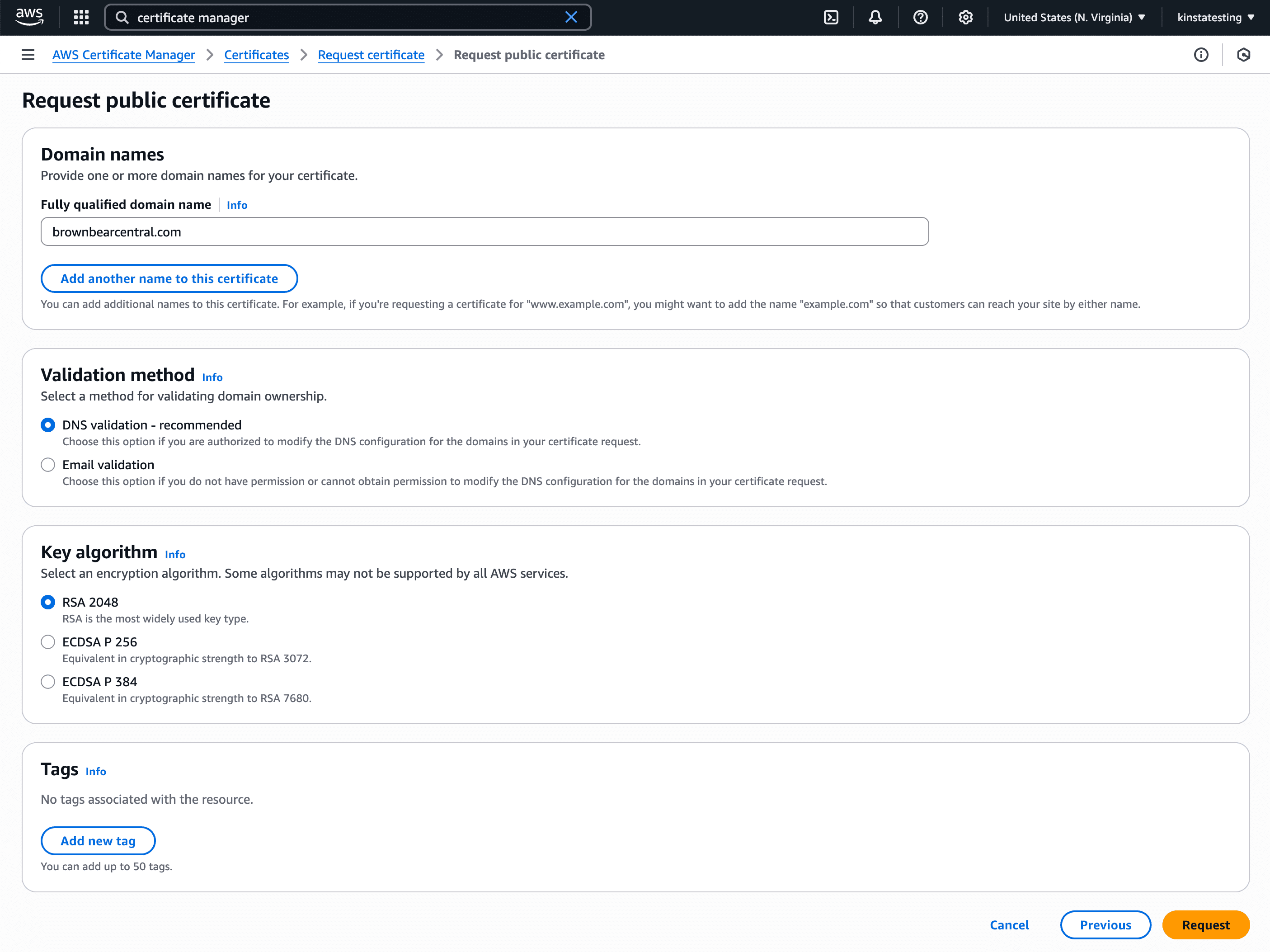

Preencha o formulário Request public certificate da seguinte forma:

- Domain names: adicione seu domínio personalizado, o domínio principal do seu site na Kinsta, à lista de nomes de domínio. Se estiver adicionando um domínio principal, inclua tanto o domínio com e sem www, ou adicione um domínio wildcard, como *.exemplo.com.

- Validation method: escolha a validação de e-mail ou DNS para o seu certificado SSL. Se o seu registro de domínio não tiver proteção de privacidade que oculte suas informações de contato das pesquisas WHOIS ou se o e-mail enviado para o endereço de e-mail proxy for encaminhado para o seu endereço de e-mail real, você pode usar o método de validação de e-mail para validar sua solicitação de certificado. Você receberá até 8 e-mails para cada domínio adicionado ao certificado e precisará agir em pelo menos um e-mail de cada domínio para concluir a validação. Se não for possível receber e-mails no endereço de e-mail exibido nas pesquisas WHOIS, você precisará usar o método de validação de DNS.

- Key algorithm: selecione RSA 2048.

- Tags: adicione algumas tags opcionais, se necessário.

Clique em Request para prosseguir para a etapa de validação.

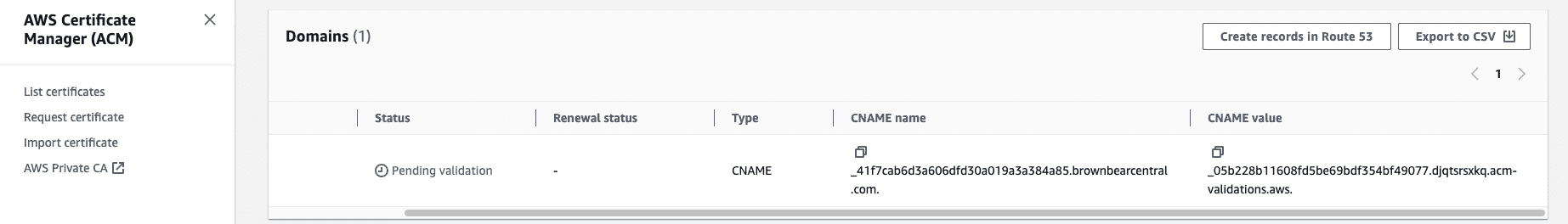

A seção Domains mostra os detalhes do CNAME para validação. Você precisará criar um registro CNAME para o seu domínio personalizado com esses detalhes.

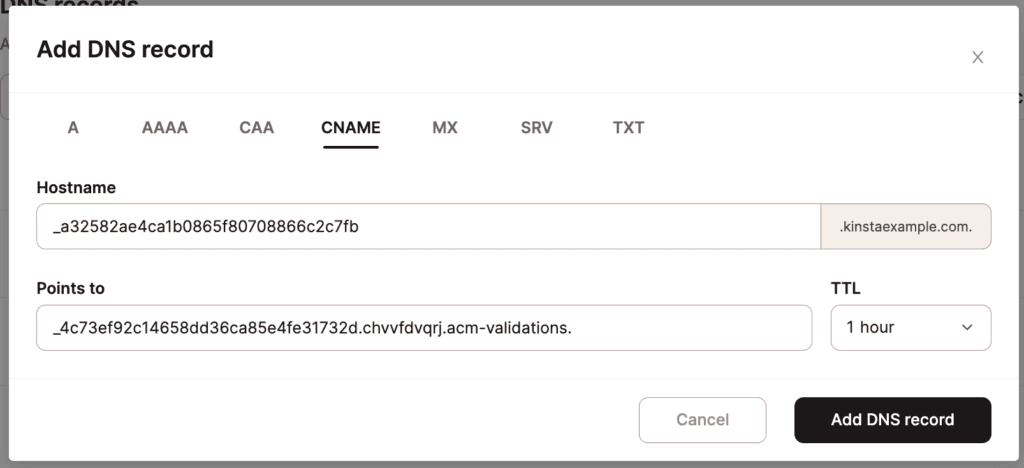

Para adicionar esse novo registro CNAME, faça login no local onde você gerencia o DNS do seu domínio. Para este exemplo, mostraremos como adicionar o registro CNAME no DNS da Kinsta. Se você tiver um provedor de DNS diferente (pode ser seu registrador ou outro host de DNS, dependendo de onde você apontou os servidores de nomes do seu domínio), as etapas podem ser um pouco diferentes.

- Clique em Gerenciamento de DNS e, em seguida, em Gerenciar para o domínio ao qual você deseja adicionar um registro de DNS.

- Clique em Adicionar um registro DNS, selecione a aba CNAME e conclua da seguinte forma:

- Nome do host: use o nome CNAME do CloudFront.

- Apontar para: use o valor CNAME do CloudFront

- Clique em Adicionar registro DNS.

Nota: dependendo da configuração TTL do seu registro DNS, pode levar de alguns minutos a horas para que o registro DNS se propague.

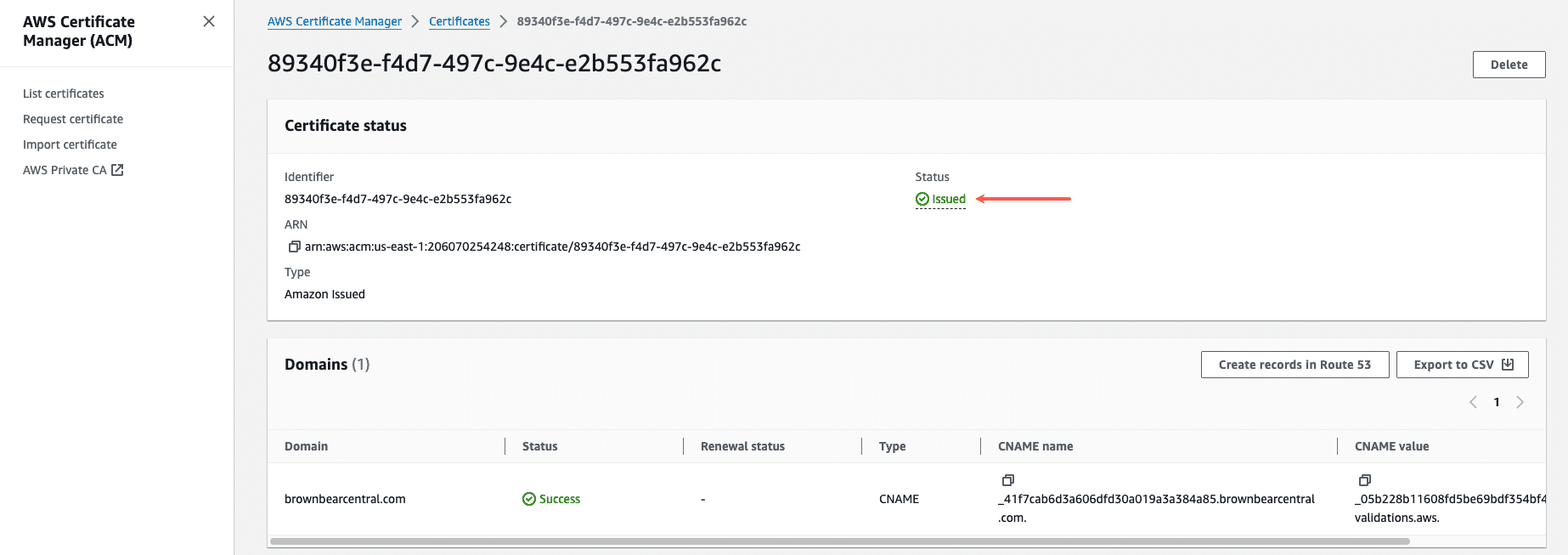

Quando o registro CNAME se propagar e for validado, o status do certificado SSL mudará de Pending para Issued.

Seu novo certificado SSL está pronto para ser usado com sua nova distribuição do CloudFront, e você pode iniciar essa configuração.

Configurar e implantar a zona do CloudFront

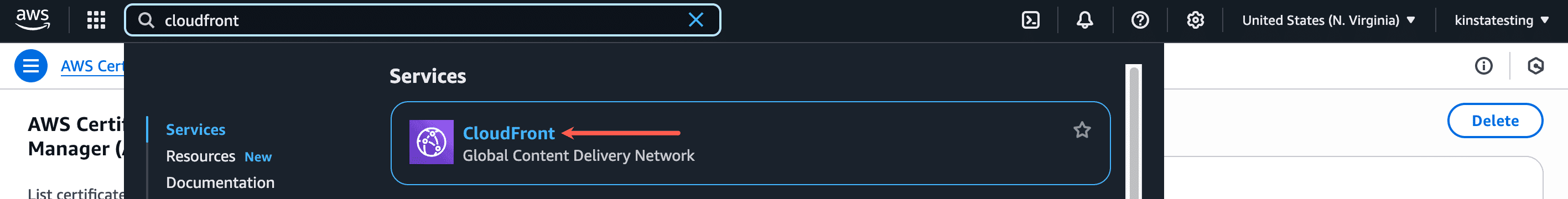

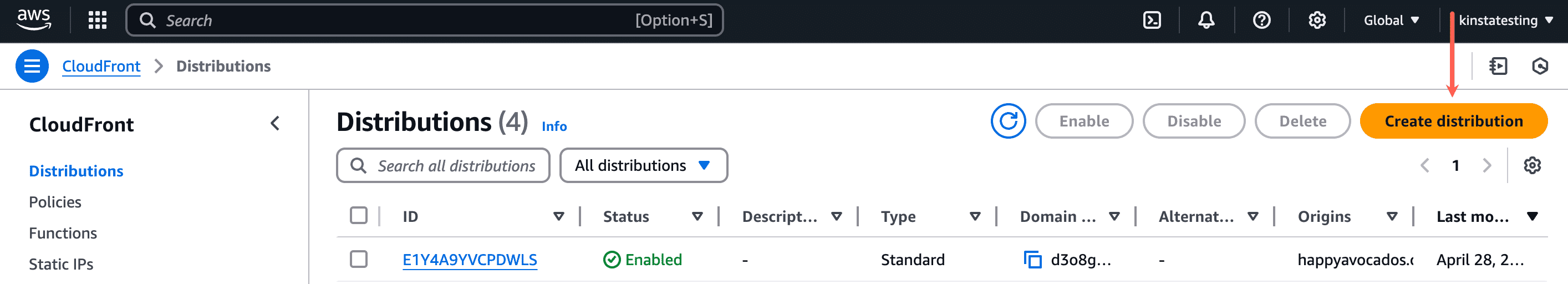

O próximo passo é configurar e implantar uma zona do CloudFront. Na sua conta AWS, pesquise por CloudFront usando a caixa de pesquisa na barra de menu e clique em CloudFront em Services.

Em Distribuições, clique em Criar distribuição.

Configure os detalhes de uma nova zona do CloudFront na página Create distribution. Recomendamos a seguinte configuração para que você tenha compatibilidade máxima com a integração do Cloudflare da Kinsta:

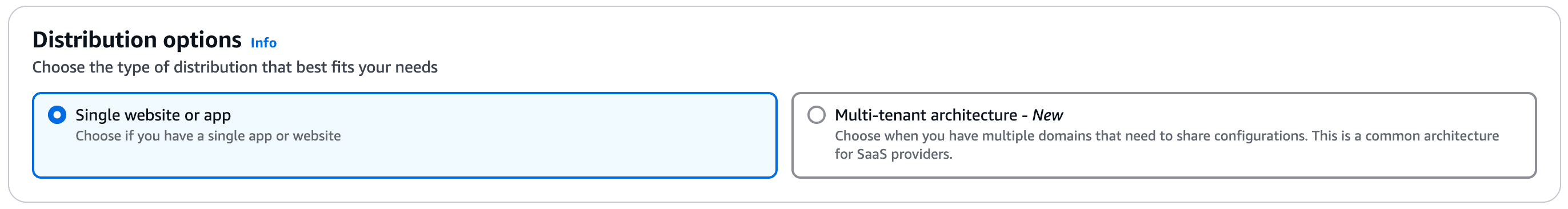

Opções de distribuição

Selecione Single website or app.

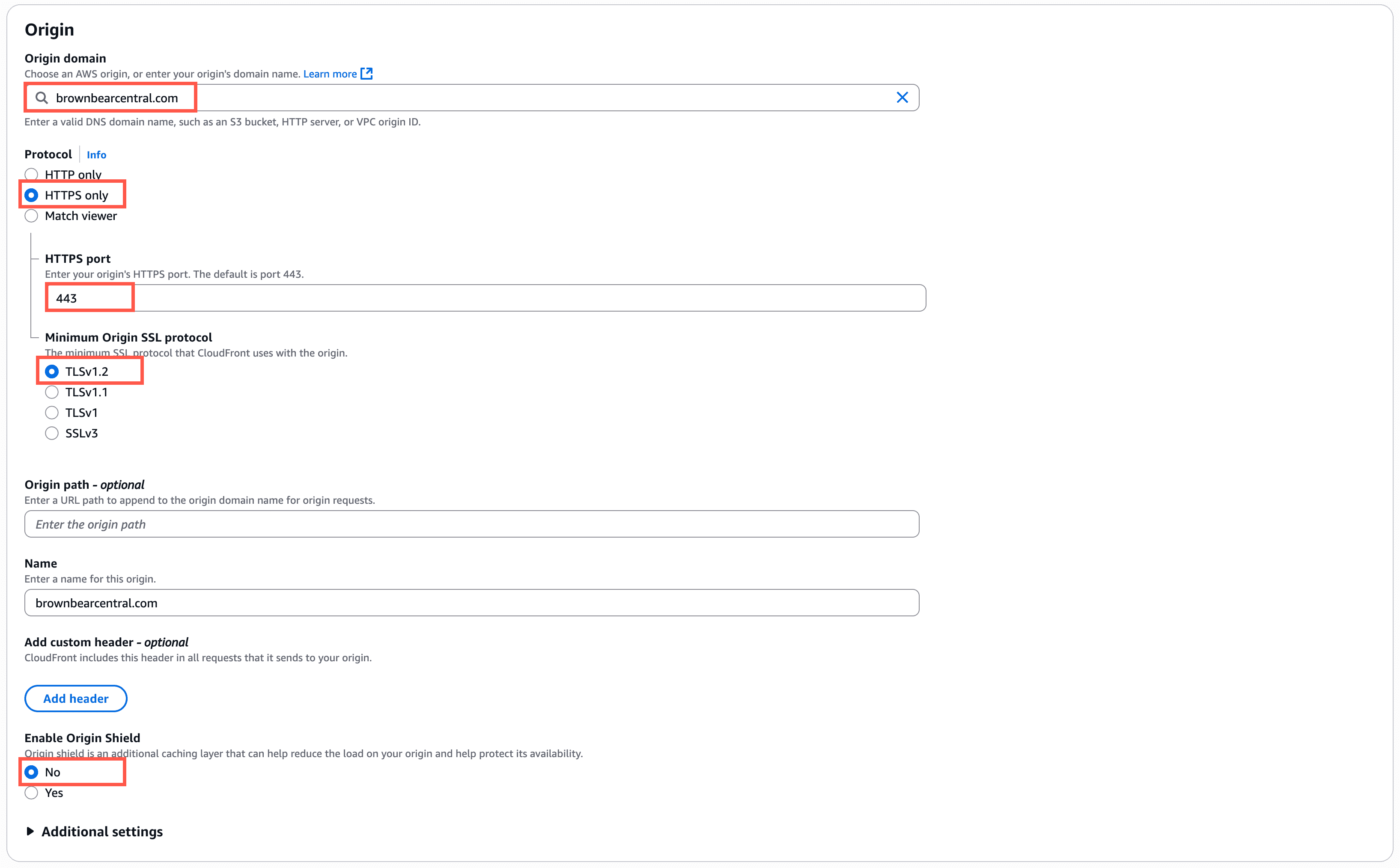

Origin

Configurações recomendadas de Origin:

- Origin domain: o domínio principal do seu site, no nosso exemplo, brownbearcentral.com. O CloudFront não aceita endereço IP como origem, portanto você deve usar o domínio principal do seu site neste campo.Os três campos a seguir serão exibidos quando você inserir o domínio de origem:

- Protocol: HTTPS only

- HTTPS port: 443

- Minimum Origin SSL protocol: TLSv1.2

Nota: a Kinsta usa TLS v1.3 para todos os certificados SSL, garantindo segurança robusta e compatibilidade com os principais navegadores. Como essa configuração define a versão mínima de TLS, TLS v1.2 é suficiente para compatibilidade com a Kinsta. Se você precisar especificamente de TLS v1.2, entre em contato com nossa equipe de suporte para obter ajuda.

- Origin path: Deixe em branco.

- Name: você pode inserir um nome personalizado para a origem, mas não é obrigatório.

- Enable Origin Shield: No.

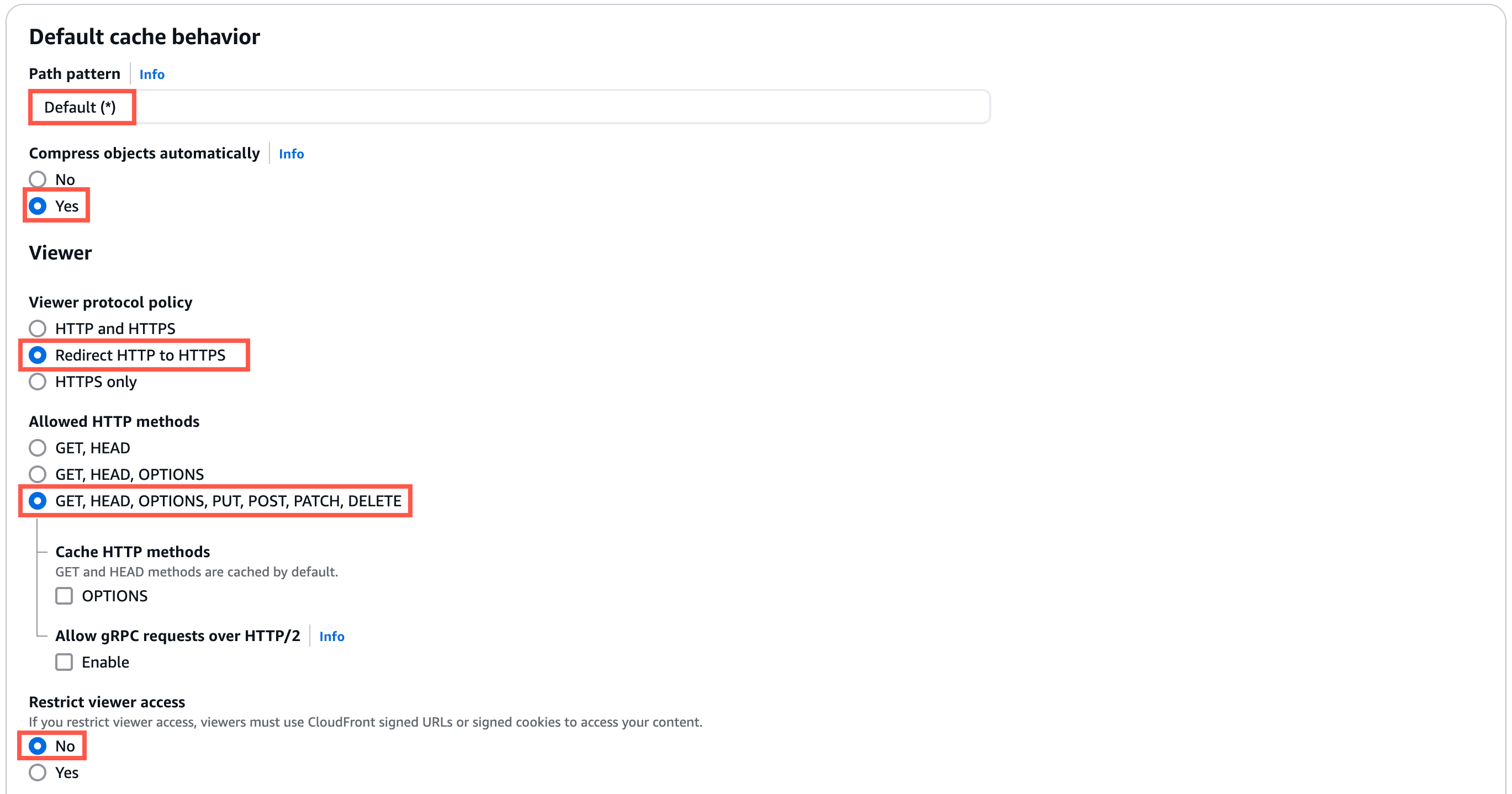

Default cache behavior

Para configurar o comportamento de cache, será necessário criar duas políticas do CloudFront: uma política de cache e uma política de requisição de origem, detalhadas abaixo.

Configurações recomendadas para a seção Default Cache Behavior:

- Path pattern: Default (*)

- Compress objects automatically: Yes

- Viewer protocol policy: Redirect HTTP to HTTPS

- Allowed HTTP methods: GET, HEAD, OPTIONS, PUT, POST, PATCH, DELETE

- Restrict viewer access: No

- Cache key and origin requests: Cache policy and origin request policy

- Cache policy: Selecione sua nova política de cache personalizada, conforme as etapas abaixo

- Origin request policy: Selecione sua nova política de requisição de origem personalizada, conforme etapas abaixo

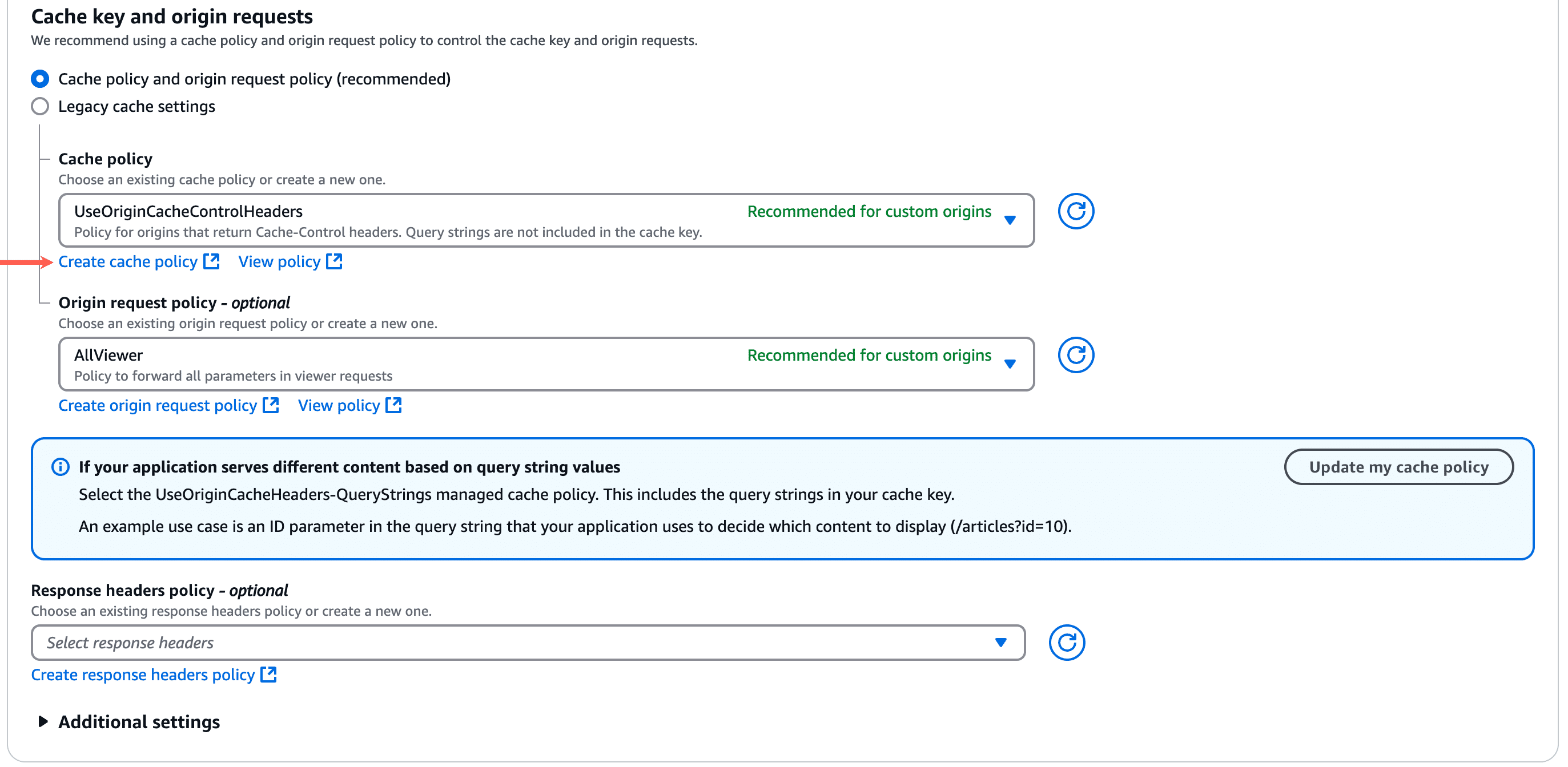

Como criar uma política de cache no CloudFront

Na seção Cache policy, clique em Create cache policy. Isso abrirá a página de criação da política de cache em uma nova aba do navegador.

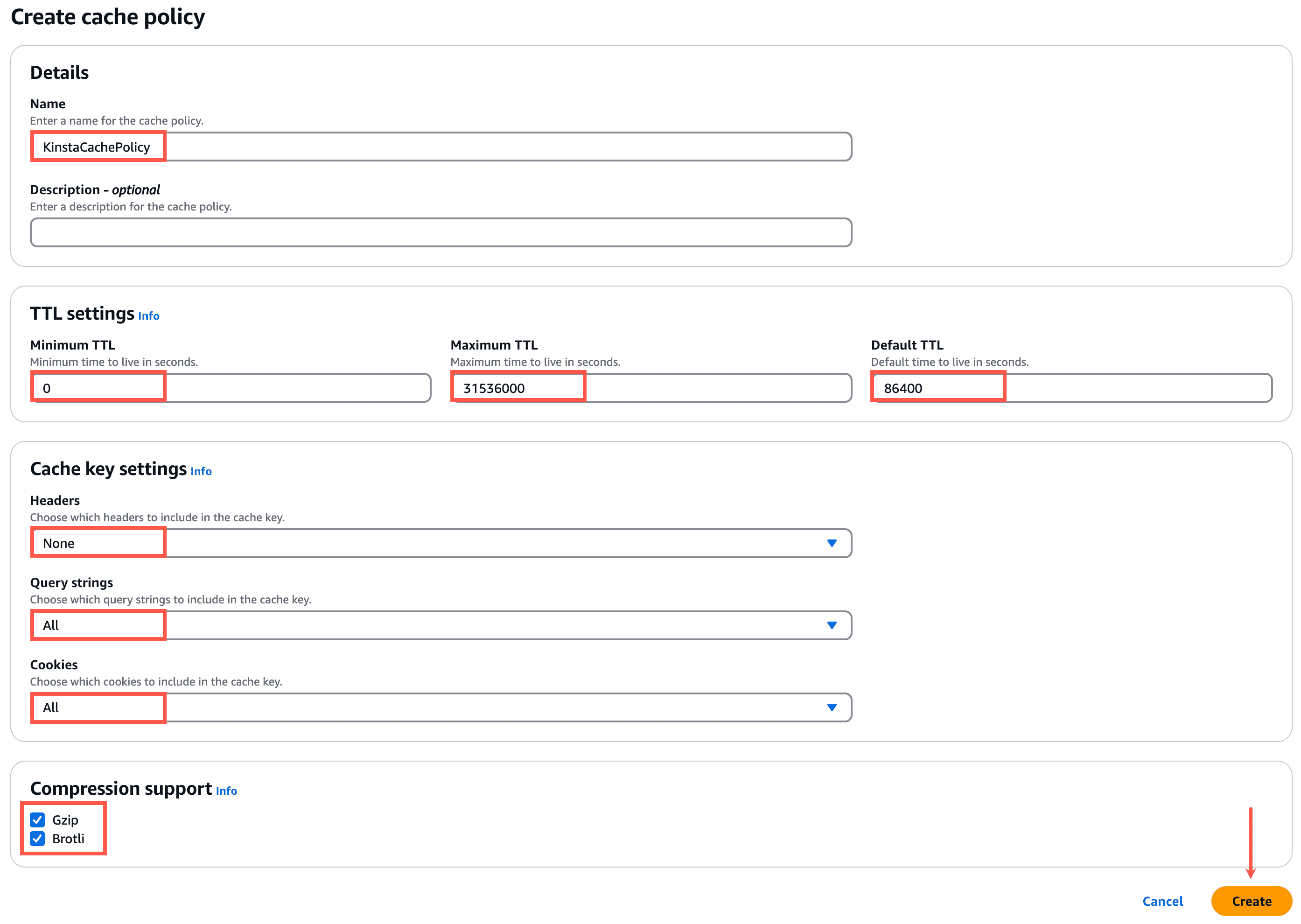

Na seção Details, defina um nome, por exemplo, KinstaCachePolicy, para a política de cache.

Na seção TTL Settings, use as seguintes configurações:

- Minimum TTL: 0

- Maximum TTL: 31536000

- Default TTL: 86400

Na seção Cache key settings, use as seguintes configurações:

- Headers: None

- Query Strings: All

- Cookies: All

Na seção Compression support, selecione Gzip e Brotli e clique em Create.

Feche esta aba e volte para a aba onde você está criando a nova distribuição do CloudFront.

Clique no botão de atualização ao lado do menu Cache policy e selecione sua nova política de cache personalizada.

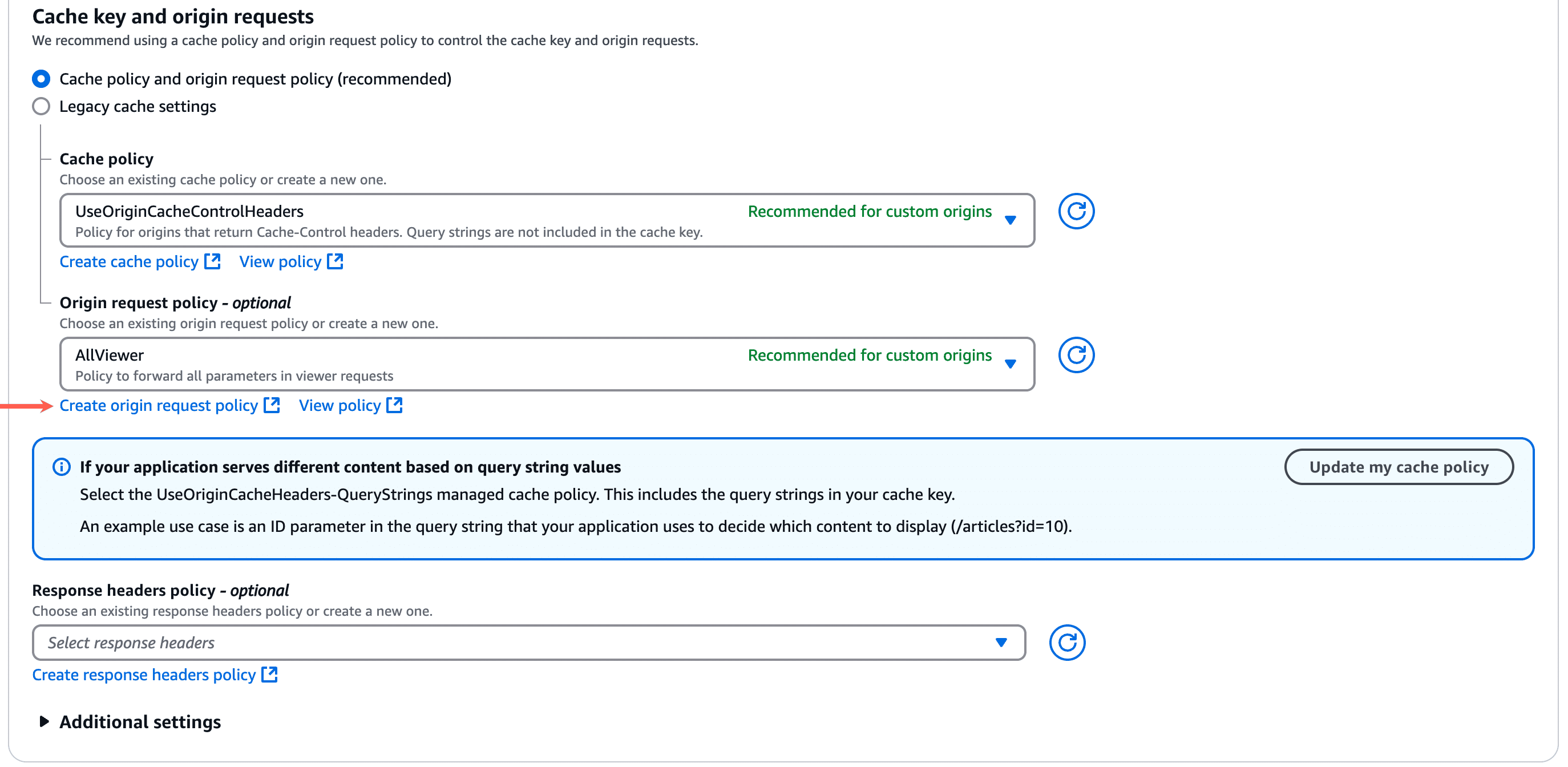

Como criar uma política de solicitação de origem do CloudFront

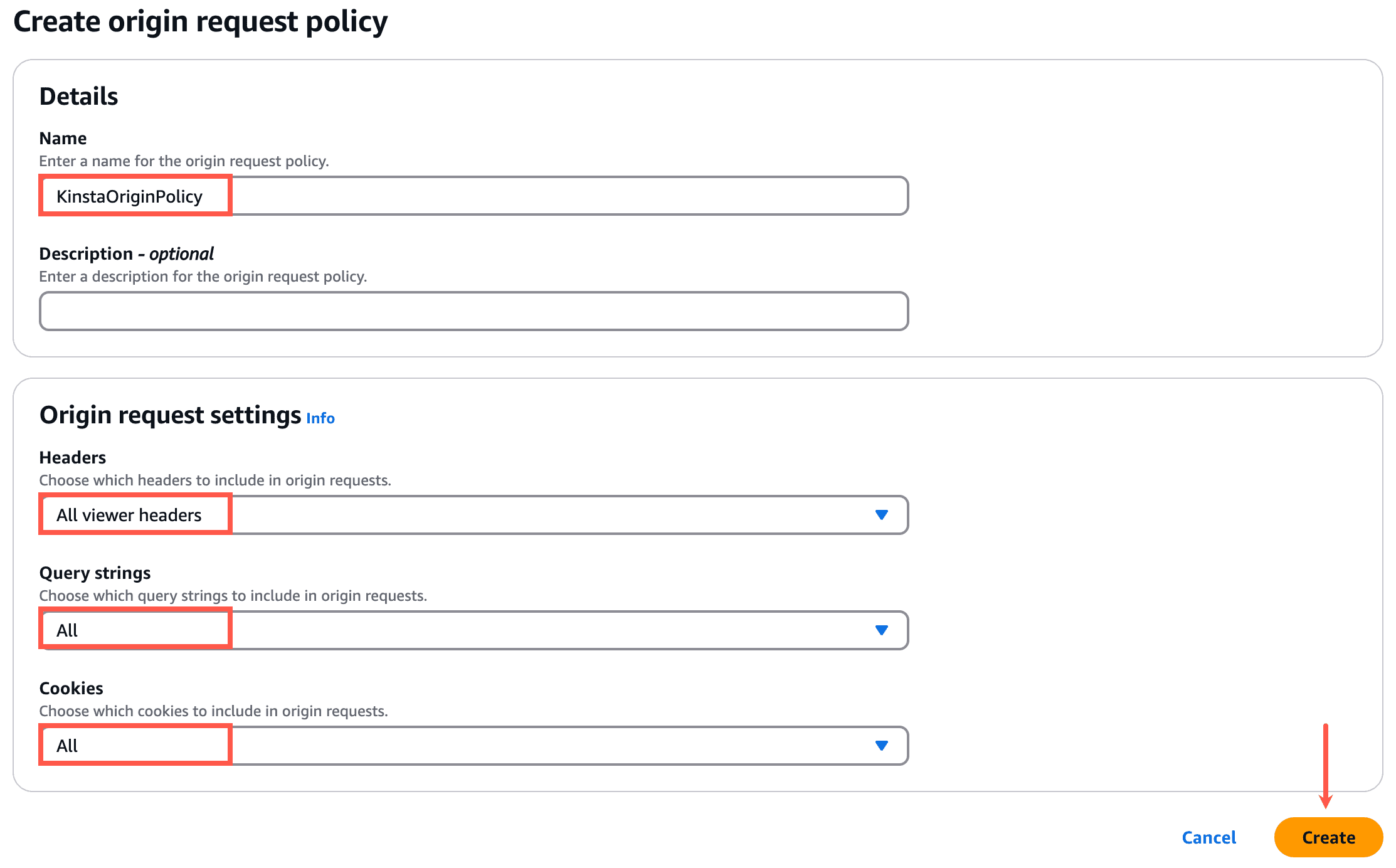

Na seção Origin request policy, clique em Create origin request policy. Isso abrirá a página Create origin request policy em uma nova aba do navegador.

Na seção Details, defina um nome, por exemplo KinstaOriginPolicy, para a política de requisição de origem.

Na seção Origin request settings, selecione:

- Headers: All viewer headers

- Query strings: All

- Cookies: All

Clique em Create para finalizar a política de requisição.

Feche essa aba e volte para a aba onde você está criando a nova distribuição do CloudFront.

Clique no botão de atualização ao lado do menu Origin request policy e selecione sua nova política personalizada.

Function associations

Recomendamos não configurar nenhuma Function association. Elas permitem atribuir funções serverless do AWS Lambda a diferentes gatilhos no ciclo da requisição, como viewer request, viewer response ou origin request.

Embora seja possível utilizar Function associations juntamente com o CDN da Kinsta, podem existir cenários em que uma função Lambda entre em conflito com o CDN da Kinsta. Se você pretende usar funções Lambda personalizadas no seu site, recomendamos trabalhar com um desenvolvedor para solucionar possíveis conflitos.

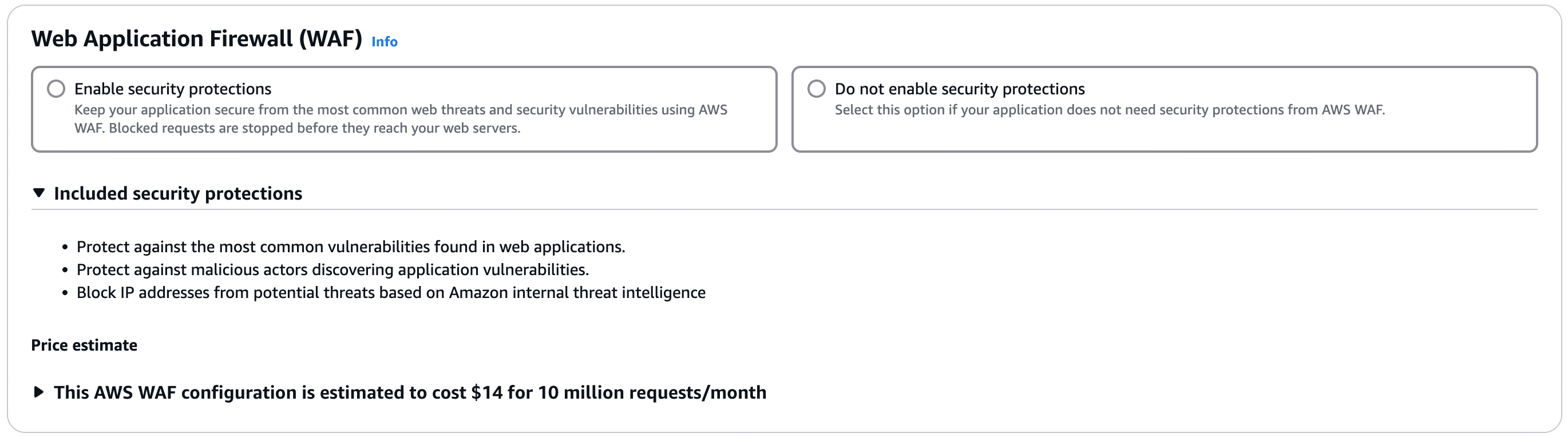

Web Application Firewall (WAF)

Selecione a opção desejada. Caso você habilite proteções de segurança, haverá custo adicional da AWS.

Settings

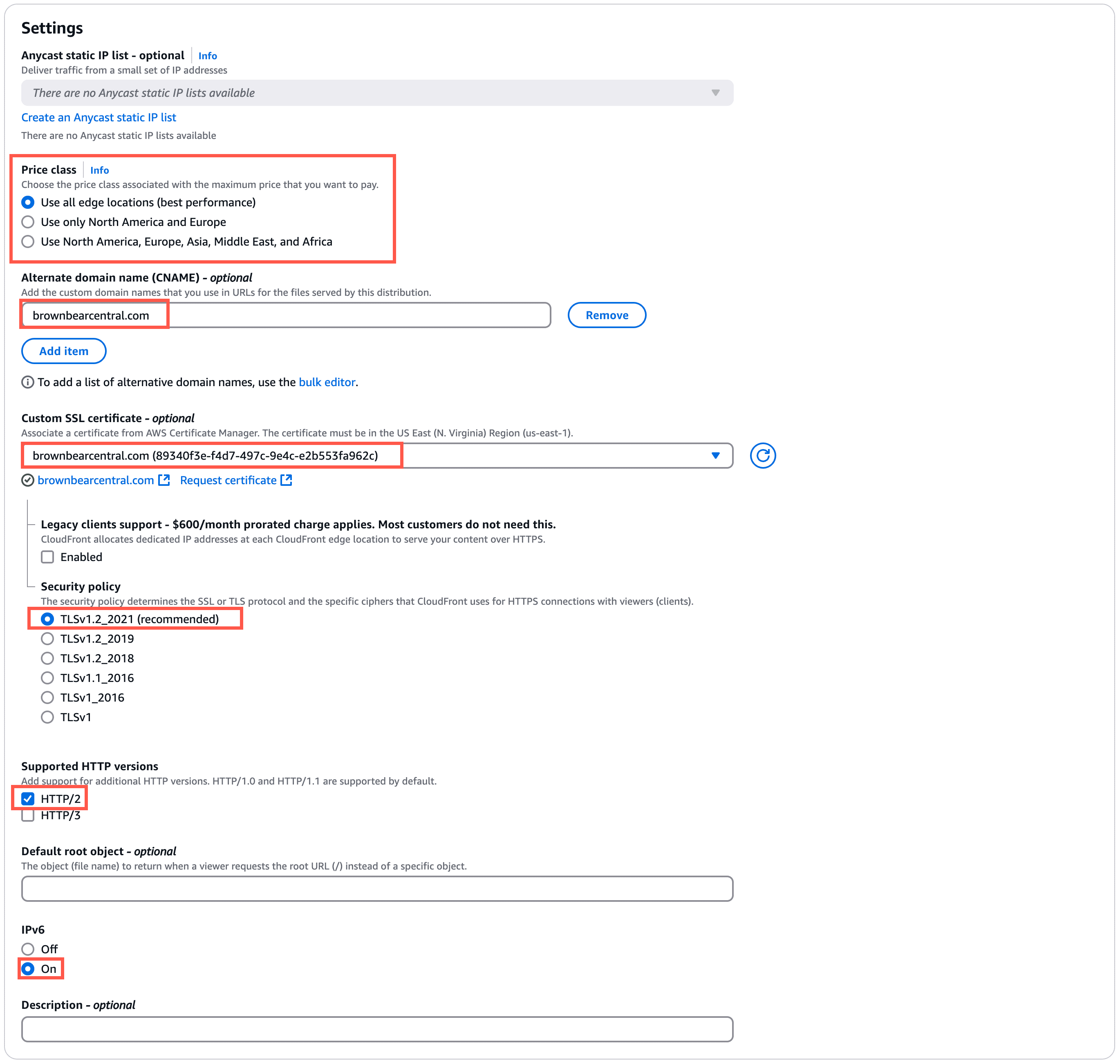

Configuração recomendada para a seção Settings:

- Price class: selecione as localizações do CloudFront que deseja utilizar com seu site.

- Alternate domain name: clique em Add item e insira o domínio personalizado, o domínio principal do seu site na Kinsta.

- Custom SSL certificate: selecione o certificado SSL personalizado criado no início deste tutorial. Após selecionar o certificado SSL personalizado, aparecerão opções adicionais:

- Legacy clients support: deixe desmarcado

- Security policy: TLSv1.2_2021

- Supported HTTP versions: HTTP/2

IPv6: On

Standard logging

Essa opção deve estar configurada como Off.

Clique em Create distribution para finalizar a criação da nova zona do CloudFront.

Solução de problemas comuns do CloudFront

Erros 502

Se você visualizar erros 502 após criar a distribuição do CloudFront, verifique novamente o Origin Domain nas configurações de Origin. Este valor deve ser o domínio kinsta.cloud do seu site, e não o domínio ativo.

Alterações não aparecem no site

Configurar seu site para usar o CloudFront cria uma camada adicional de cache que precisará ser limpa sempre que você precisar limpar o cache. Se você estiver tendo problemas para ver as alterações em seu site ou se um plugin não estiver se comportando como esperado após a instalação ou reinstalação, certifique-se de limpar o cache em todas as camadas, inclusive:

- Plugins (se aplicável)

- Temas (se aplicável)

- Cache do site/servidor no Kinsta (do MyKinsta ou do plugin Kinsta MU)

- Cache no CloudFront (faça isso invalidando objetos. Usando /* para o caminho do objeto a ser invalidado, você limpará todo o cache)

- Cache do navegador

Endereço IP bloqueado por falso positivo

Se você habilitou mitigação de DDoS ou detecção de bots no CloudFront e você ou um visitante estiver sendo bloqueado incorretamente, pode ser um falso positivo. Nesse caso, será necessário trabalhar com o suporte da AWS e da Kinsta para identificar onde o bloqueio está ocorrendo.

Loops de redirecionamento HTTP-HTTPS

Se ocorrerem loops de redirecionamento de HTTP para HTTPS, verifique se o Protocol está configurado como HTTPS Only nas configurações de Origin do CloudFront para seu domínio.

Redirecionamentos por geolocalização de IP não funcionando corretamente

O Page Cache, habilitado por padrão no CloudFront, pode interferir nos redirecionamentos por geolocalização configurados na Kinsta. Se isso acontecer, será necessário desabilitar o cache no CloudFront ou configurar a política de cache para armazenar em cache apenas arquivos que não sejam específicos de localização. Se tiver dificuldades nessa configuração, recomendamos trabalhar com um desenvolvedor.

Não é possível fazer login no painel do WordPress

O login não funcionará sem o suporte a POST. Outras funcionalidades do site também podem ser afetadas. Verifique se os métodos HTTP permitidos em Comportamento padrão do cache estão definidos como GET, HEAD, OPTIONS, PUT, POST, PATCH e DELETE.

Configurações avançadas e compatibilidade

Restringir acesso com URLs assinadas e cookies assinados

Algumas opções, como Restringir o acesso a arquivos em origens personalizadas, podem não funcionar porque o Cloudflare sempre armazenará em cache as solicitações estáticas.