Amazon CloudFront

Amazon CloudFront es una red de entrega de contenidos segura y programable. Una vez que hayas lanzado tu sitio en Kinsta, si deseas utilizar Amazon CloudFront en lugar de la CDN de Kinsta, esta guía te muestra cómo hacerlo.

Algunas de las funcionalidades de seguridad de CloudFront incluyen el cifrado a nivel de campo y la protección contra ataques DDoS en la capa de red y de aplicación.

Solicitar certificado SSL personalizado

Parte de la configuración de tu distribución de Cloudfront incluye la aplicación de un certificado SSL personalizado. Como esto puede tardar entre unos minutos y varias horas en completarse, te recomendamos que solicites el certificado SSL personalizado antes de iniciar el proceso de creación de una nueva distribución.

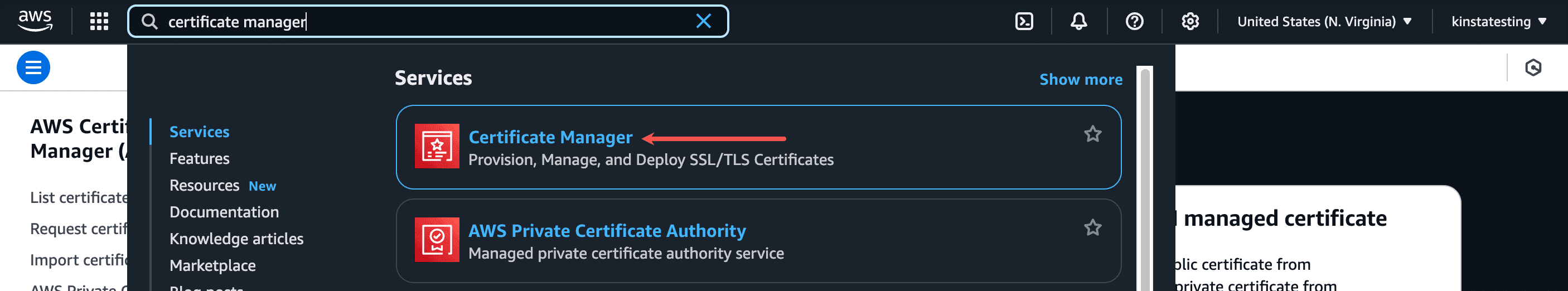

Si aún no tienes una cuenta de AWS, puedes crear una aquí. Una vez que hayas iniciado sesión en tu cuenta de AWS, busca » administrador de certificados» en el cuadro de búsqueda de la barra de menús, y haz clic en Administrador de Certificados en Servicios.

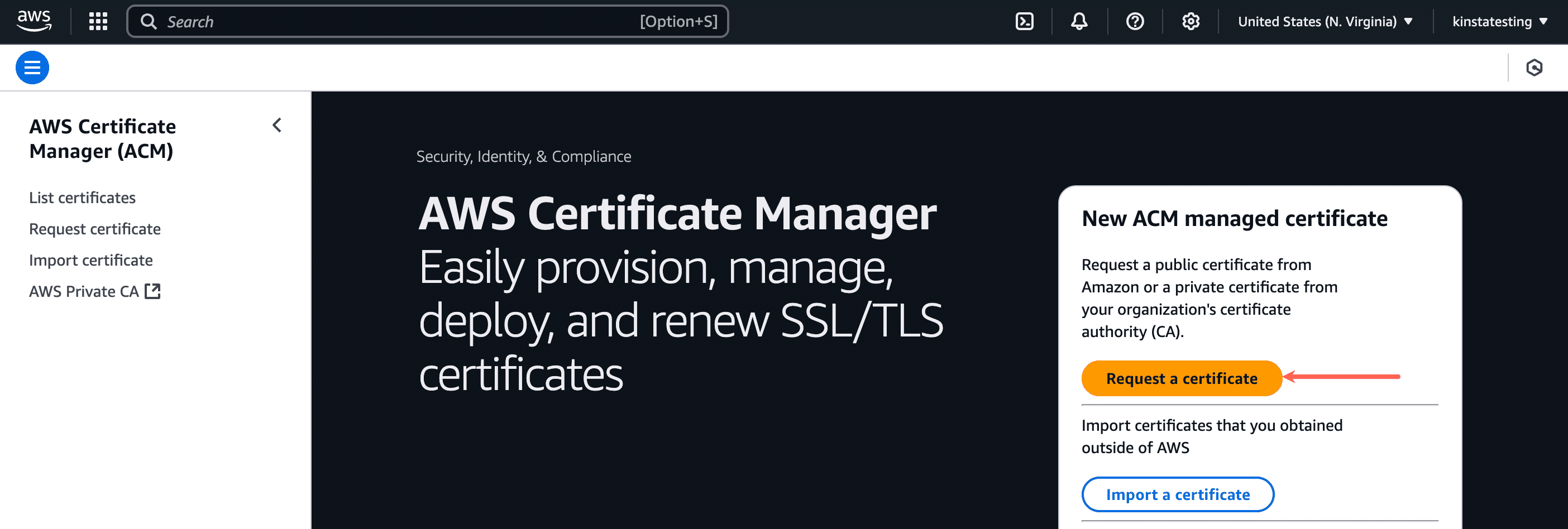

En Administrador de certificados, haz clic en Solicitar un certificado.

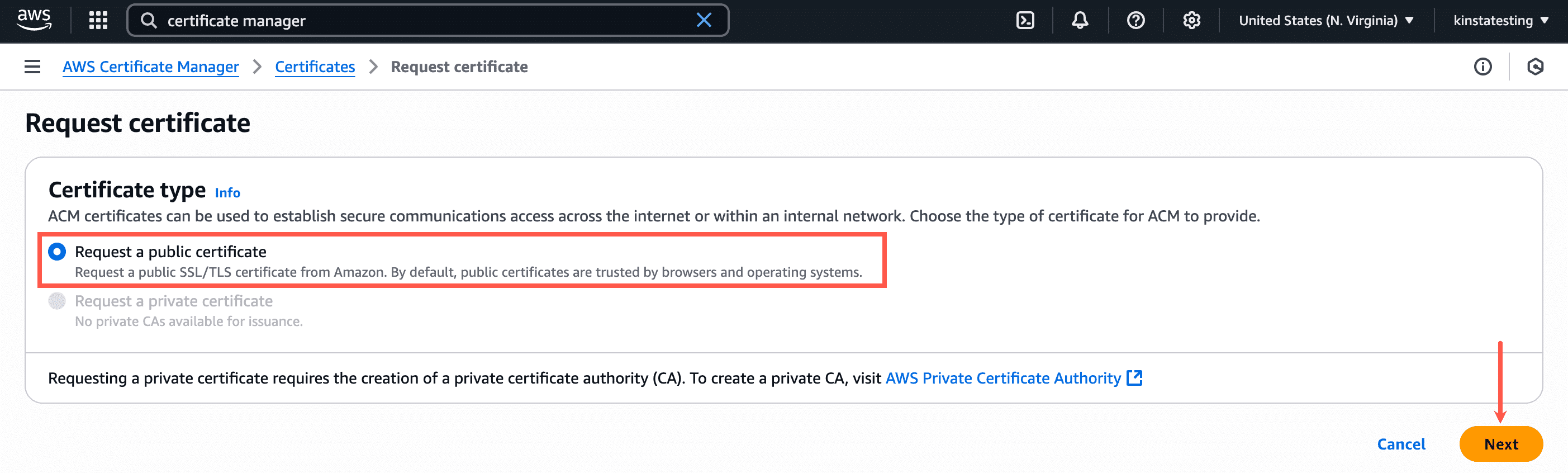

En la página siguiente, selecciona Solicitar un certificado público y haz clic en Siguiente.

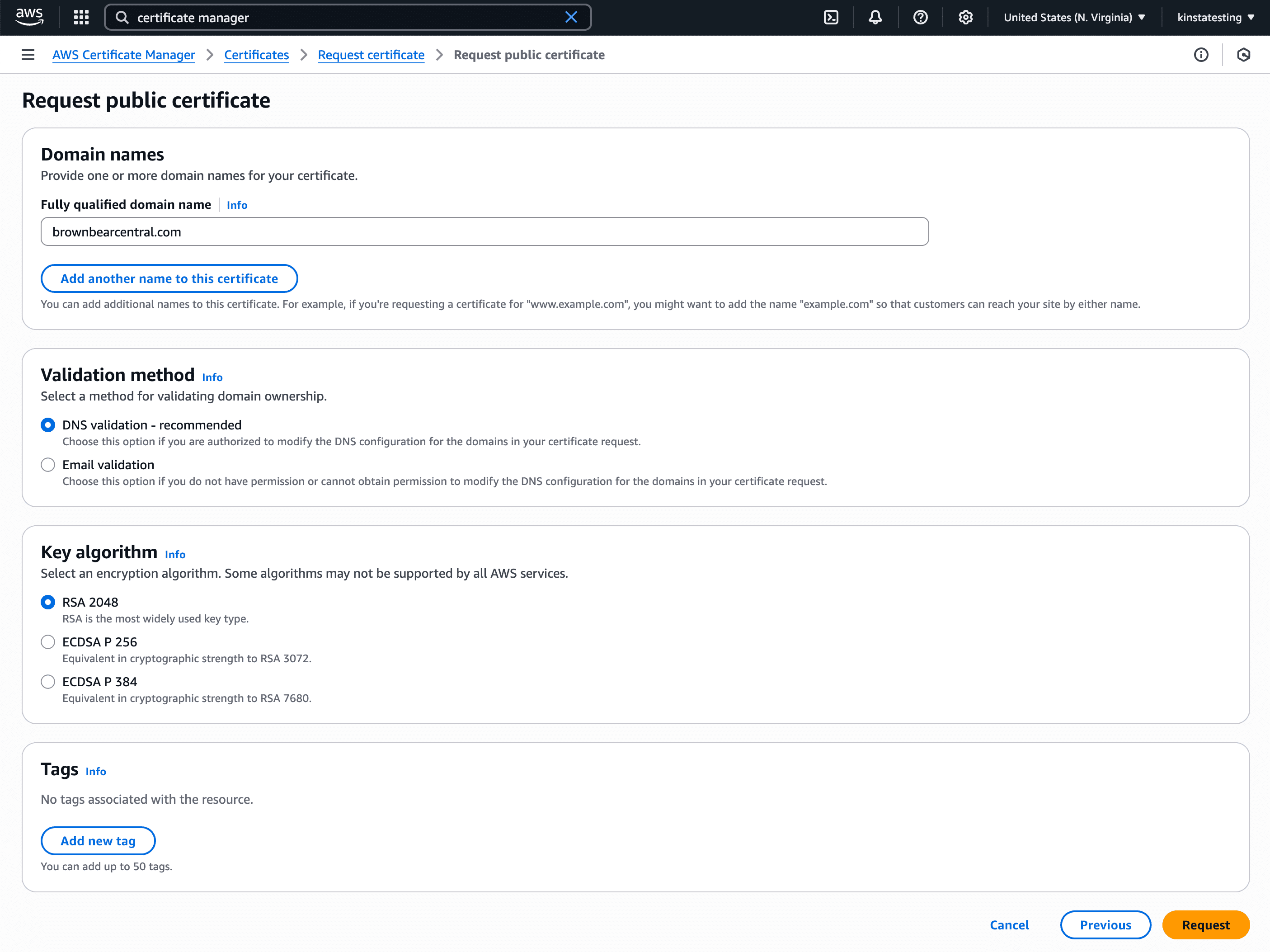

Rellena el formulario de Solicitud de certificado público como se indica a continuación:

- Nombres de dominio: Añade tu dominio personalizado (el dominio principal de tu sitio en Kinsta) a la lista de nombres de dominio (si vas a añadir un dominio raíz, asegúrate de añadir tanto el dominio sin www como con www o añade el dominio wildcard como *.ejemplo.com).

- Método de validación: Elige la validación por correo electrónico o por DNS para tu certificado SSL. Si el registro de tu dominio no tiene una protección de privacidad que oculte tu información de contacto de las búsquedas WHOIS, o si el correo electrónico enviado a la dirección de correo electrónico proxy se reenvía a tu dirección de correo electrónico real, puedes utilizar el método de validación por correo electrónico para validar tu solicitud de certificado. Recibirás hasta 8 correos electrónicos por cada dominio que hayas añadido al certificado, y tendrás que actuar sobre al menos un correo electrónico de cada dominio para completar la validación. Si no puedes recibir correos electrónicos en la dirección de correo electrónico que aparece en las búsquedas WHOIS, tendrás que utilizar el método de validación DNS.

- Algoritmo de clave: Selecciona RSA 2048.

- Etiquetas: Añade algunas etiquetas opcionales si es necesario.

Haz clic en Solicitar para pasar a la etapa de validación.

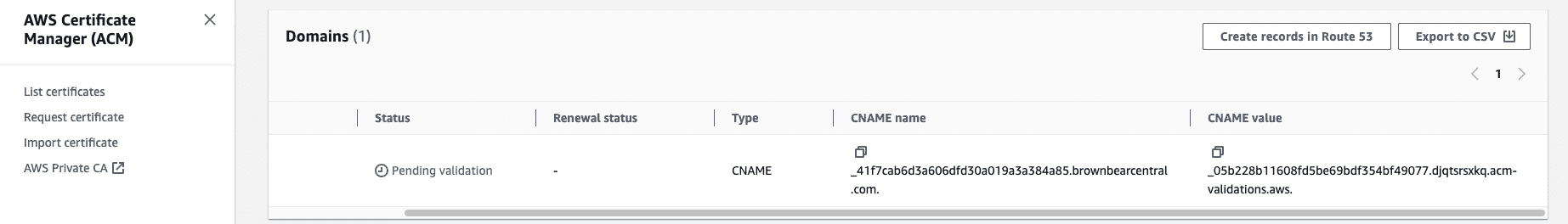

La sección Dominios muestra los detalles CNAME para la validación. Tendrás que crear un registro CNAME para tu dominio personalizado con estos detalles.

Para añadir este nuevo registro CNAME, inicia sesión en el lugar donde gestionas los DNS de tu dominio. En este ejemplo, te mostraremos cómo añadir el registro CNAME en los DNS de Kinsta. Si tienes otro proveedor de DNS (puede ser tu registrador u otro host de DNS, dependiendo de dónde hayas apuntado los servidores de nombres de tu dominio), los pasos pueden ser ligeramente diferentes.

- Haz clic en Gestión de DNS y luego en Gestionar para el dominio al que quieras añadir un registro DNS.

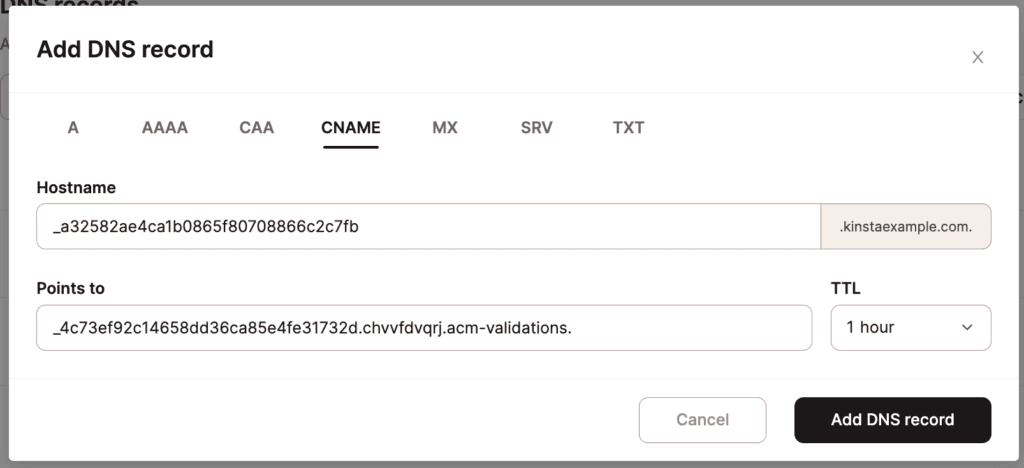

- Haz clic en Añadir un registro DNS, selecciona la pestaña CNAME y sigue los pasos que se indican a continuación:

- Nombre de host: Utiliza el nombre CNAME de CloudFront.

- Apunta a: Utiliza el valor CNAME de CloudFront

- Haz clic en Añadir registro DNS.

Nota: Dependiendo de la configuración del TTL de tu registro DNS, la propagación del registro DNS puede tardar entre unos minutos y varias horas.

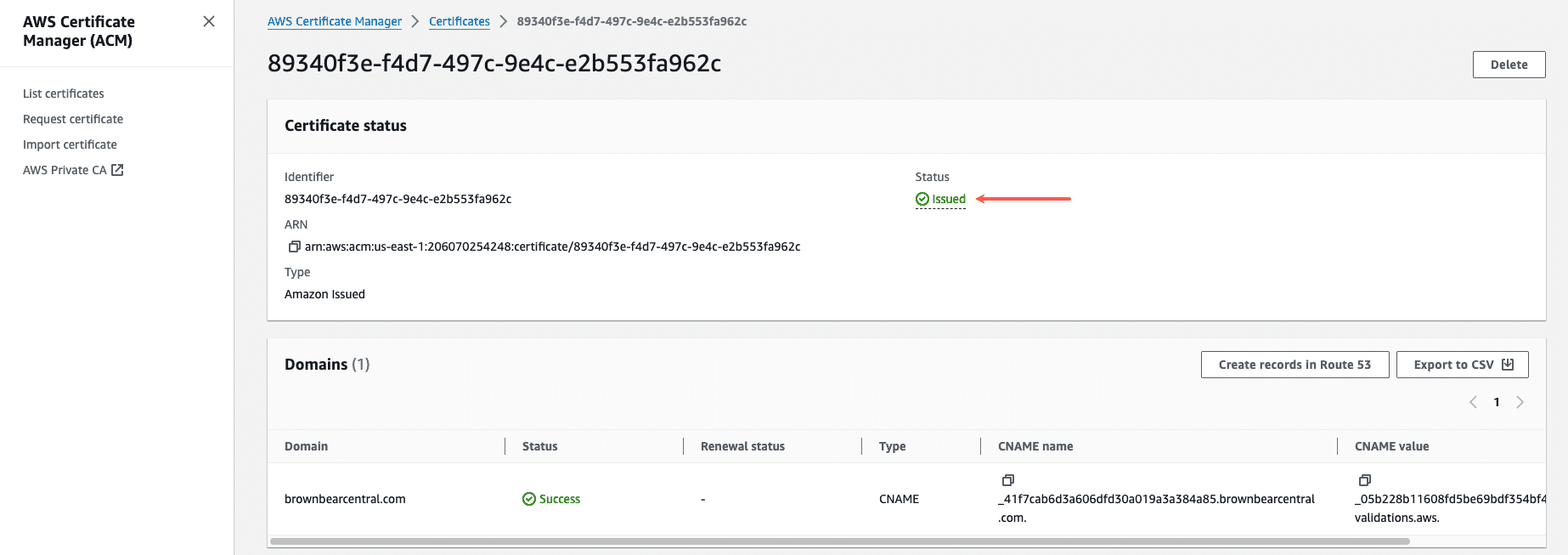

Una vez que el registro CNAME se propague y haya sido validado, el estado del certificado SSL cambiará de Pendiente a Emitido.

Tu nuevo certificado SSL está listo para ser utilizado con tu nueva distribución de CloudFront, y ya puedes empezar a configurarlo.

Configurar e implementar la zona CloudFront

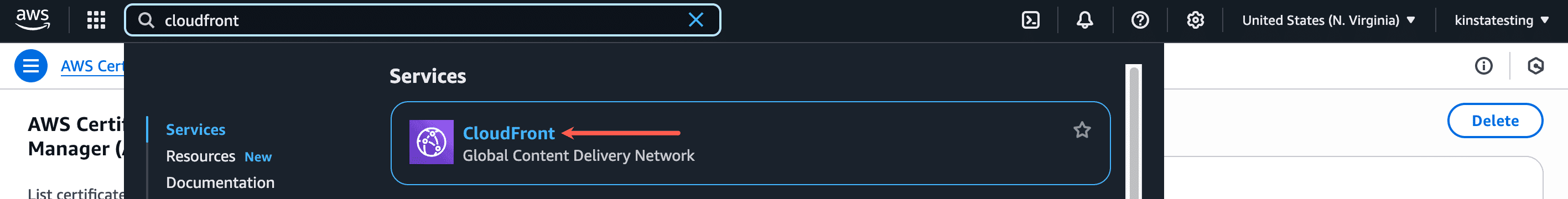

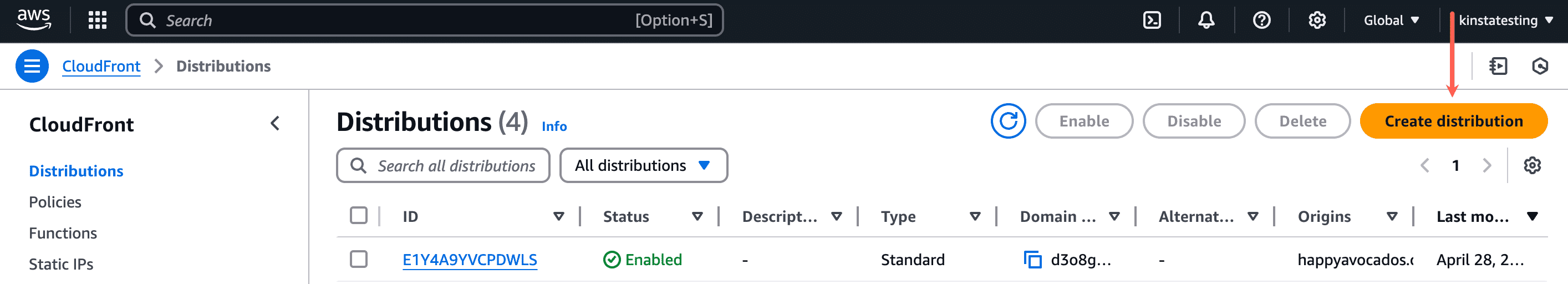

El siguiente paso es configurar e implementar una zona CloudFront. En tu cuenta de AWS, busca «Cloudfront» mediante el cuadro de búsqueda de la barra de menús, y haz clic en CloudFront en Servicios.

Dentro de Distribuciones, haz clic en Crear distribución.

Puedes configurar los detalles de una nueva zona CloudFront en la página Crear distribución. Recomendamos la siguiente configuración para obtener la máxima compatibilidad con la integración de Cloudflare de Kinsta:

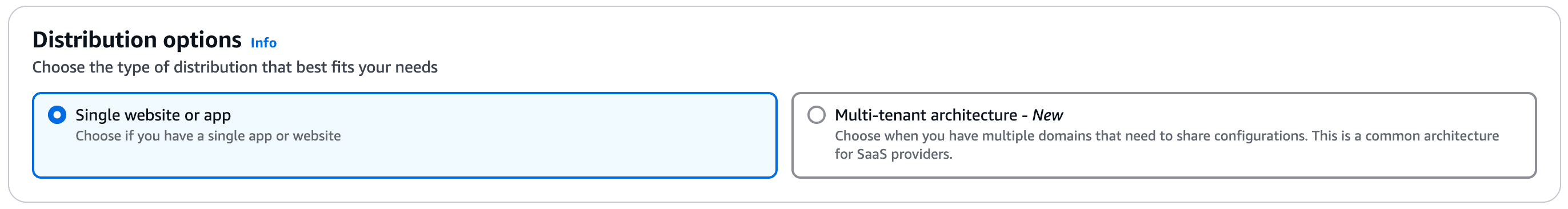

Opciones de distribución

Selecciona Sitio web o aplicación única.

Origen

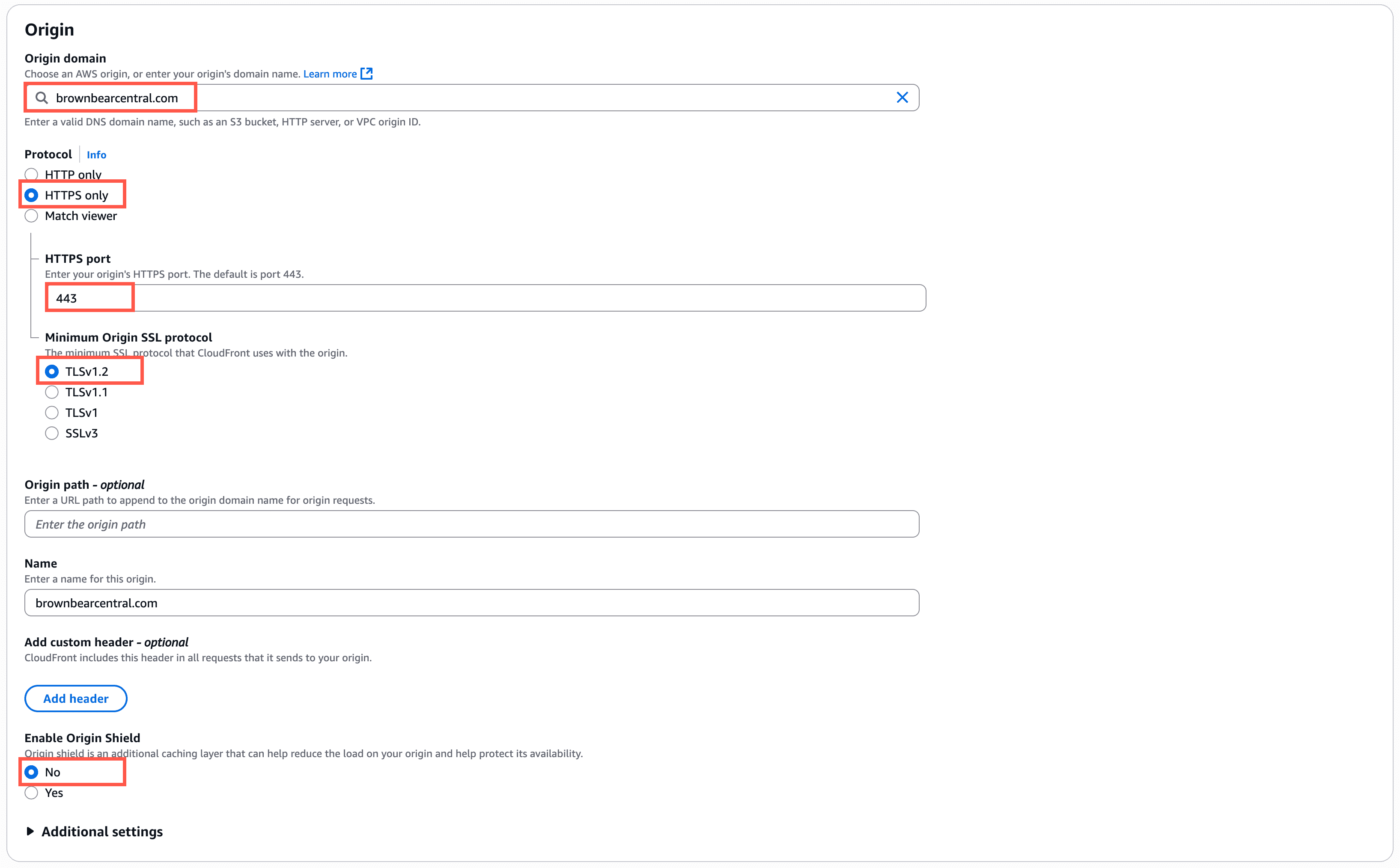

Configuración recomendada de Origen:

- Dominio de origen: El dominio principal de tu sitio (en nuestro ejemplo aquí: brownbearcentral.com). CloudFront no acepta una dirección IP como origen, por lo que debes utilizar el dominio principal de tu sitio en este campo.

Los 3 campos siguientes aparecen una vez que introduces tu dominio de origen:- Protocolo: Sólo HTTPS

- Puerto HTTPS: 443

- Protocolo SSL de origen mínimo: TLSv1.2

Nota: Kinsta utiliza actualmente TLS v1.3 para todos los certificados SSL, garantizando una fuerte seguridad y compatibilidad con los principales navegadores. Puesto que esta configuración es la versión mínima de TLS, TLS v1.2 es suficiente para la compatibilidad con Kinsta. Si necesitas específicamente TLS v1.2, ponte en contacto con nuestro Equipo de Soporte para obtener ayuda.

- Ruta de origen: Déjalo en blanco.

- Nombre: Aquí puedes introducir un nombre personalizado para el origen, pero no es obligatorio.

- Activar Escudo de Origen: No.

Comportamiento predeterminado de la caché

Al configurar los ajustes de comportamiento de la caché, tendrás que crear dos políticas de CloudFront: la política de caché y la política de solicitudes, que te describimos a continuación.

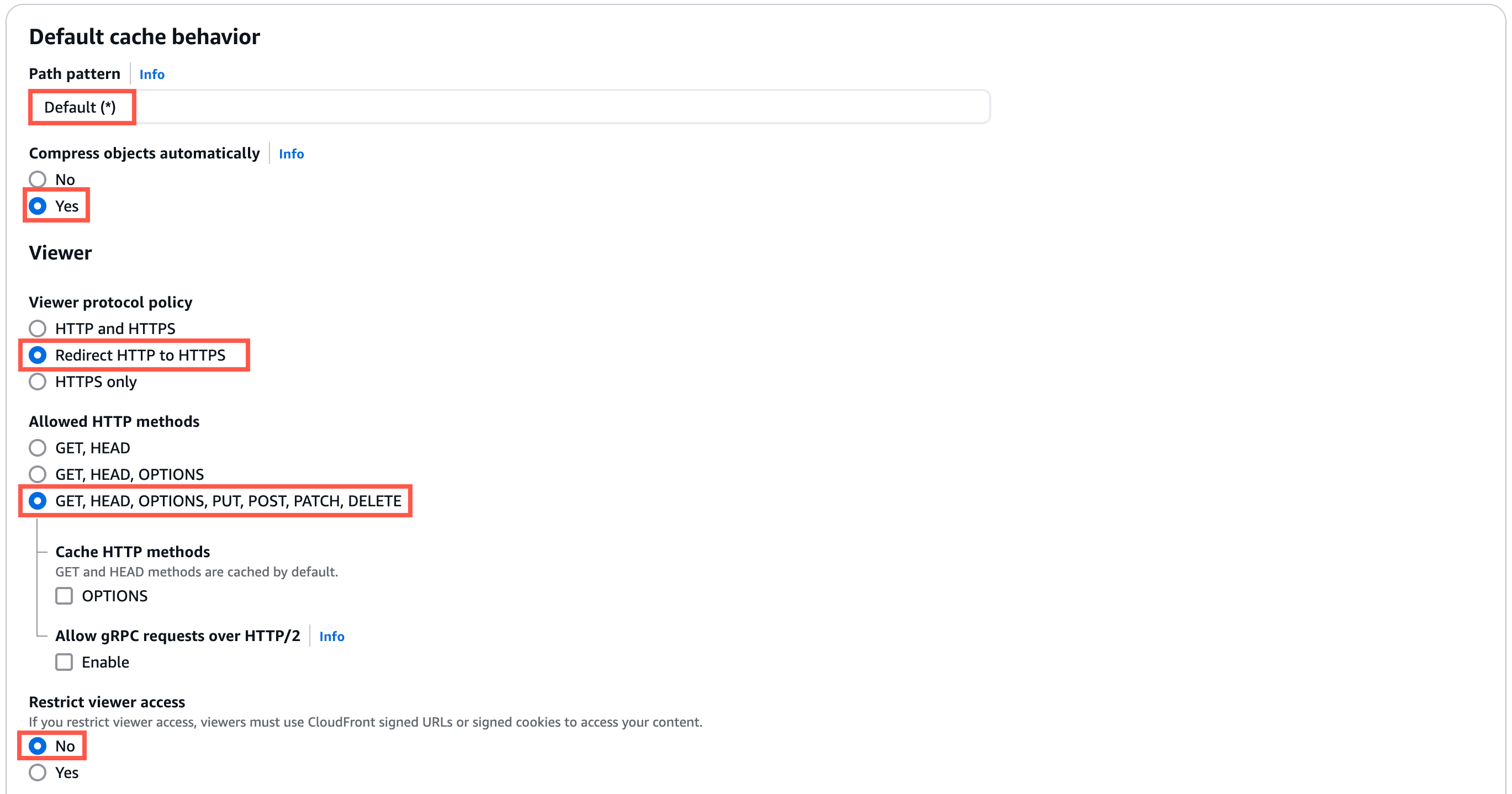

Configuración recomendada para la sección Comportamiento predeterminado de la caché:

- Patrón de ruta: Por defecto (*).

- Comprimir objetos automáticamente: Sí.

- Política de protocolo del visor: Redirigir HTTP a HTTPS.

- Métodos HTTP permitidos: GET, HEAD, OPTIONS, PUT, POST, PATCH, DELETE.

- Restringir el acceso al visor: No.

- Clave de caché y peticiones de origen: Política de caché y política de peticiones de origen.

- Política de caché: Selecciona tu nueva política de caché personalizada (consulta los pasos para crearla más abajo).

- Política de peticiones de origen: Selecciona tu nueva política de petición de origen personalizada (consulta los pasos para crearla más abajo).

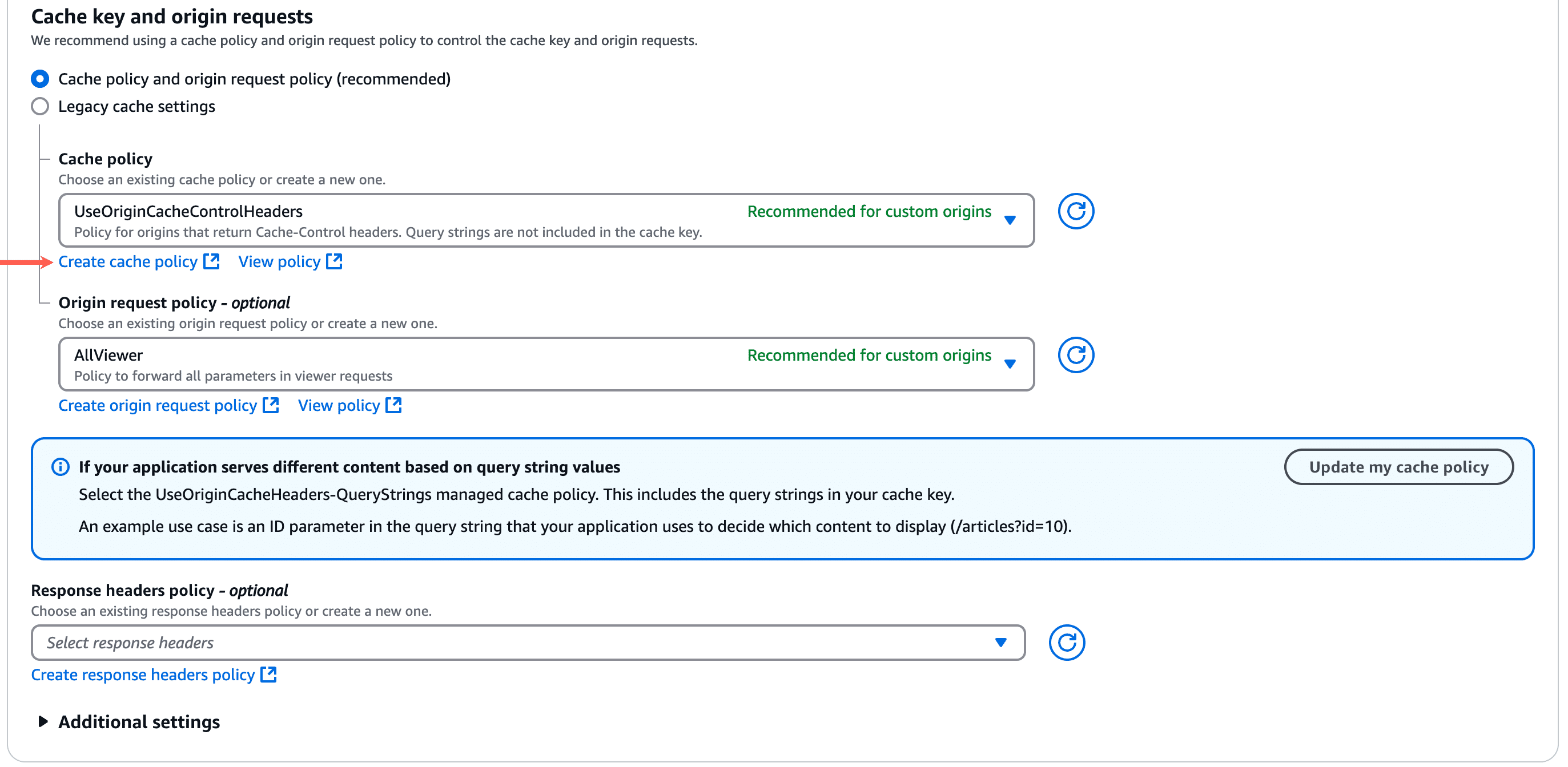

Cómo crear una política de caché de CloudFront

En la sección Política de caché, haz clic en Crear política de caché. Se abrirá la página de creación de la política de caché en una nueva pestaña de tu navegador.

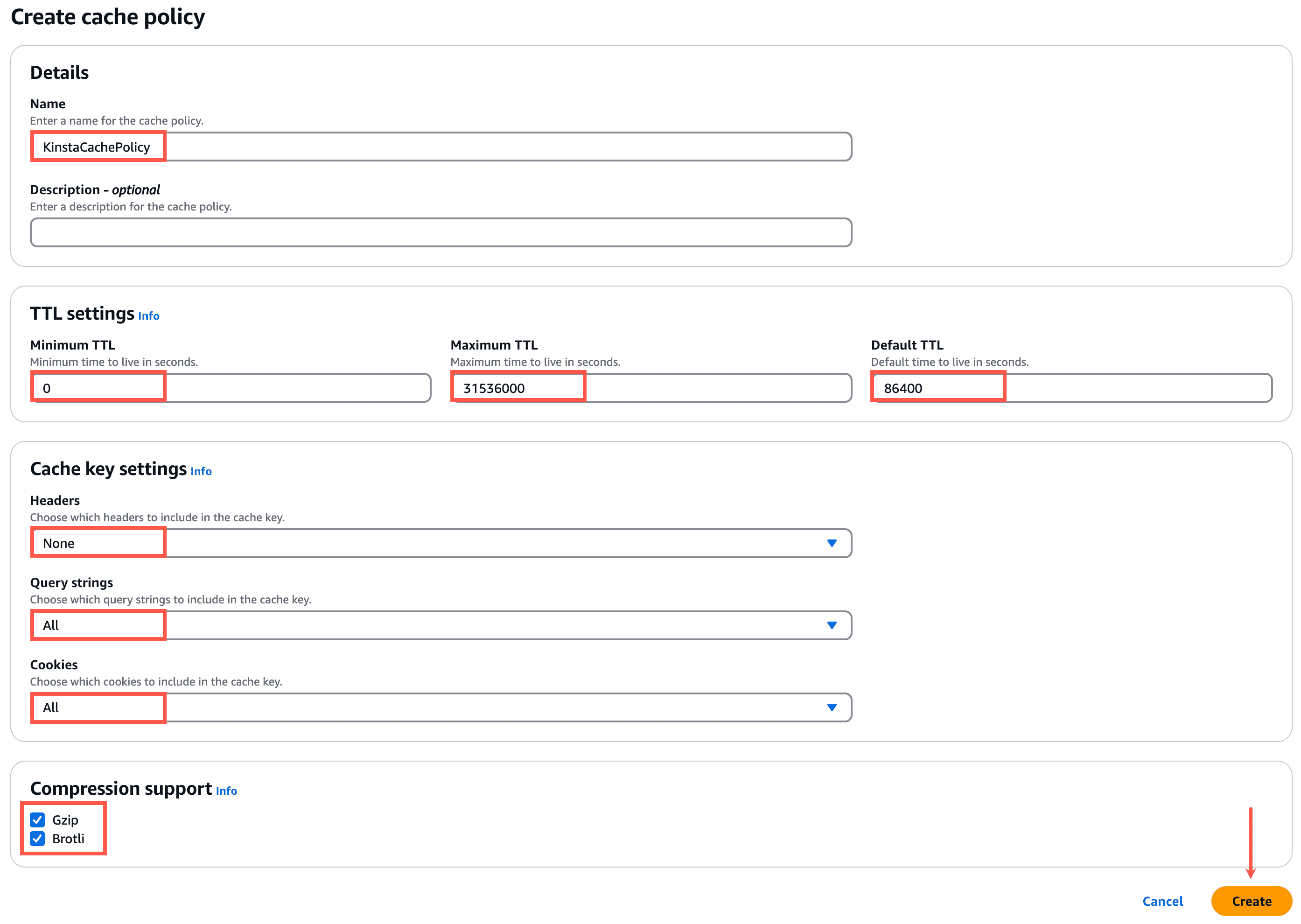

En la sección Detalles, especifica un nombre (por ejemplo, KinstaCachePolicy) para la política de caché.

En la sección Configuración TTL, utiliza la siguiente configuración:

- TTL mínimo: 0

- TTL máximo: 31536000

- TTL por defecto: 86400

En la sección Configuración de la clave de caché, utiliza la siguiente configuración:

- Cabeceras: Ninguna

- Cadenas de consulta: Todas

- Cookies: Todas

En la sección Soporte de compresión, selecciona Gzip y Brotli y, a continuación, haz clic en Crear.

Cierra esta pestaña del navegador y vuelve a la pestaña en la que estás creando tu nueva distribución de CloudFront.

Haz clic en el botón Actualizar situado junto al desplegable Política de caché y selecciona tu nueva política de caché personalizada en el desplegable.

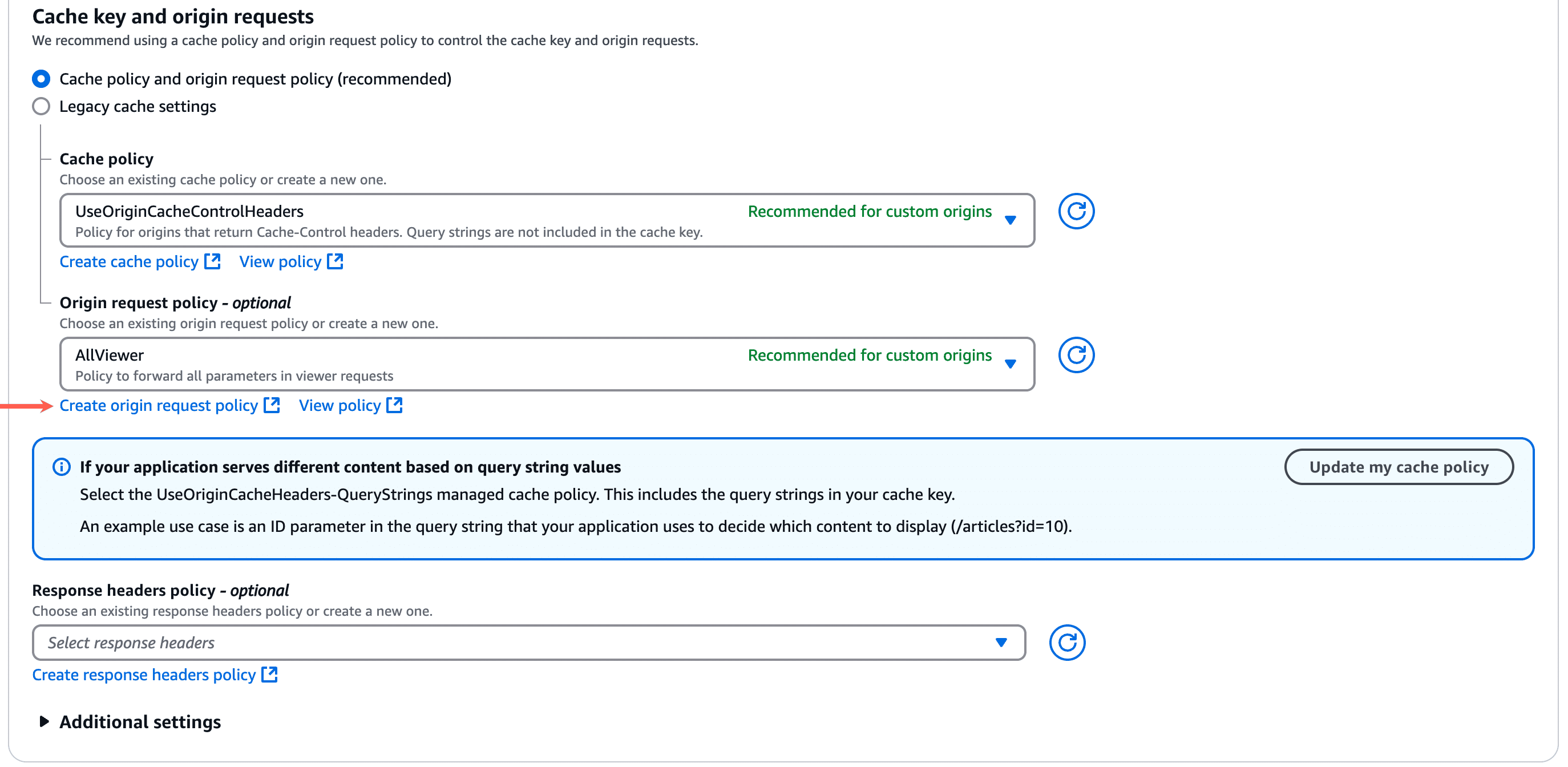

Cómo crear una política de solicitud de origen de CloudFront

En la sección Política de petición de origen, haz clic en Crear política de petición de origen. Se abrirá la página Crear política de solicitud de origen en una nueva pestaña de tu navegador.

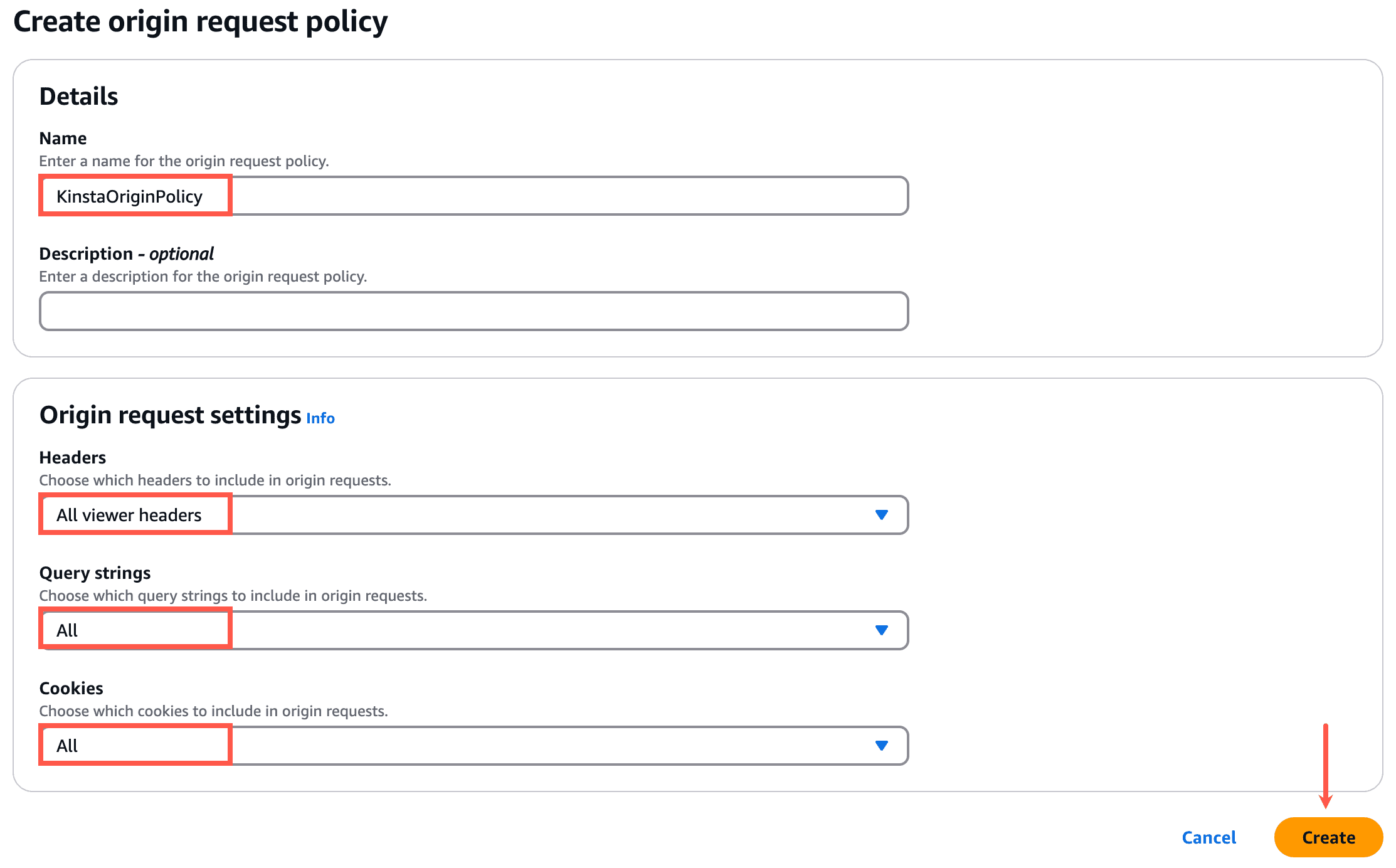

En la sección Detalles, especifica un nombre (por ejemplo, KinstaOriginPolicy) para la política de solicitud de origen.

En la sección Configuración de la solicitud de origen, selecciona lo siguiente:

- Cabeceras: Todas las cabeceras del visor

- Cadenas de consulta: Todas

- Cookies: Todas

Haz clic en Crear para finalizar la política de solicitudes.

Cierra esta pestaña del navegador y vuelve a la pestaña en la que estás creando tu nueva distribución de CloudFront.

Haz clic en el botón de actualización situado junto al desplegable Política de solicitud de origen y selecciona tu nueva política de solicitud de origen personalizada en el desplegable.

Asociaciones de funciones

Recomendamos no establecer ninguna asociación de Función. Éstas te permiten asignar funciones serverless de AWS Lambda a diferentes activadores dentro del ciclo de vida de la solicitud (por ejemplo, solicitud de espectador, respuesta de espectador, solicitud de origen, etc.).

Aunque es posible utilizar asociaciones de funciones junto con la CDN de Kinsta, puede haber algunos casos en los que una función Lambda entre en conflicto con la CDN de Kinsta. Si deseas utilizar funciones Lambda personalizadas en tu sitio, te recomendamos que trabajes con un desarrollador para resolver los problemas que puedan surgir.

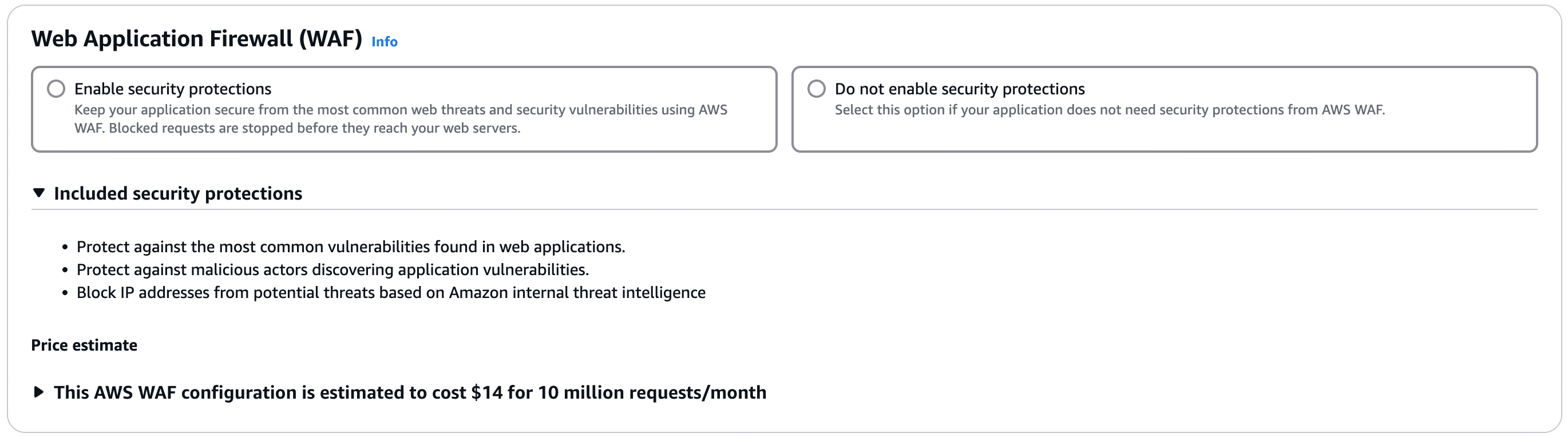

Cortafuegos de Aplicaciones Web (WAF)

Selecciona la opción deseada. Si activas las protecciones de seguridad, esto supondrá un coste adicional por parte de AWS.

Configuración

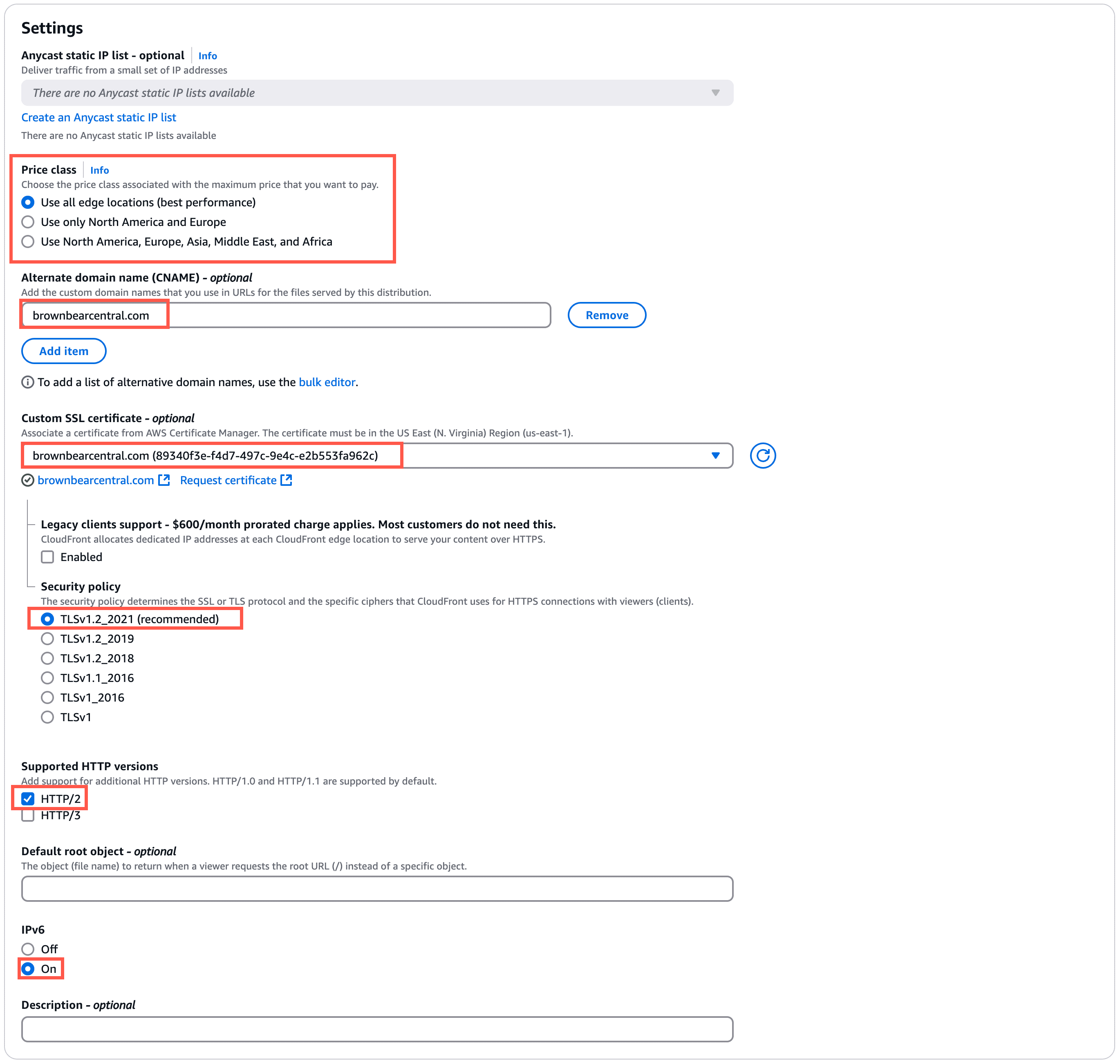

Ajustes recomendados para la sección Configuración:

- Clase de precio: selecciona las regiones de CloudFront que deseas utilizar con tu sitio.

- Nombre de dominio alternativo: Haz clic en Añadir elemento y especifica el dominio personalizado (el dominio principal de tu sitio en Kinsta).

- Certificado SSL personalizado: Selecciona el certificado SSL personalizado que creaste al principio de este tutorial.

Verás algunas opciones adicionales después de seleccionar el certificado SSL personalizado:- Compatibilidad con clientes heredados: Déjalo sin marcar/desactivado.

- Política de seguridad: TLSv1.2_2021

- Versiones HTTP compatibles: HTTP/2

- IPv6: Activado

Registro estándar

Debe estar desactivado.

Haz clic en Crear distribución para terminar de crear tu nueva zona CloudFront.

Resolución de problemas comunes de CloudFront

Errores 502

Si ves errores 502 en tu sitio después de crear tu distribución de CloudFront, comprueba dos veces el dominio de origen en la configuración de origen. Debe ser el dominio kinsta.cloud de tu sitio, no tu dominio en producción.

Los cambios no aparecen en tu sitio

Configurar tu sitio para que utilice CloudFront crea una capa adicional de caché que tendrás que borrar cada vez que necesites borrar la caché. Si tienes problemas para ver los cambios en tu sitio o un plugin no se comporta como esperabas después de instalarlo o reinstalarlo, asegúrate de borrar la caché en todas las capas, incluidas:

- Plugins (si procede)

- Temas (si procede)

- Caché del sitio/servidor en Kinsta (desde MyKinsta o desde el plugin Kinsta MU)

- Caché en CloudFront (Hazlo invalidando objetos. Si utilizas /* para la ruta del objeto a invalidar, se borrará toda la caché)

- Caché del navegador

Dirección IP bloqueada por falso positivo

Si tienes activada la mitigación de DDoS o la detección de bots en CloudFront y tú o un visitante del sitio web no podéis ver tu sitio, es posible que se trate de un falso positivo. Si esto ocurre, tendrás que ponerte en contacto con el servicio de soporte de AWS y con el servicio de soporte de Kinsta para determinar dónde se está produciendo el bloqueo.

Bucles de redirección HTTP-HTTPS

Si se produce algún bucle de redireccionamiento de HTTP a HTTPS, asegúrate de que el Protocolo esté configurado como Solo HTTPS en la configuración de Origen de CloudFront para tu dominio.

Las redirecciones de geolocalización IP no funcionan correctamente

La caché de página, que está activada por defecto en CloudFront, puede interferir con cualquier redirección de geolocalización IP que configures en Kinsta. Si esto ocurre, tendrás que desactivar el almacenamiento en caché en CloudFront o configurar tu política de almacenamiento en caché para que sólo almacene en caché los archivos que no son específicos de una ubicación. Si tienes problemas para configurar esto, te recomendamos que trabajes con un desarrollador para configurar tu política de caché personalizada.

No se puede iniciar sesión en el panel de control de WordPress

El inicio de sesión no funcionará sin el soporte POST. Otras funcionalidades del sitio web también pueden verse afectadas. Asegúrate de que los métodos HTTP permitidos en Comportamiento predeterminado de la caché están configurados como GET, HEAD, OPTIONS, PUT, POST, PATCH y DELETE.

Configuración avanzada y compatibilidad

Restringir el acceso del espectador con URL firmadas y cookies firmadas

Algunas opciones, como Restringir el acceso a archivos en orígenes personalizados, pueden no funcionar porque Cloudflare siempre almacenará en caché las solicitudes estáticas.