SAML認証によるシングルサインオン(SSO)

SAML(Security Assertion Markup Language)シングルサインオン(SSO)は、単一の認証情報(通常は会社のメールとパスワード)を使って、複数のアプリケーションへの安全なアクセスを可能にします。サービスごとにログインする代わりに、Okta、OneLogin、Microsoft Entra、Google Workspaceなど、会社で管理するIDプロバイダ(IdP)を通じて一度だけ認証を行います。

IDプロバイダがユーザーの身元を確認し、接続されているすべてのアプリケーションへのアクセスを許可します。組織はアクセス制御、認証ポリシー、アクセス許可を一元管理し、セキュリティ、コンプライアンス、管理効率を高めることができます。

SAML SSOを使用すると、会社の所有者やIT担当者が、会社のメールドメイン(@mycompany.comなど)を組織のIDプロバイダに紐づけることができます。これにより、承認されたツールやサービスへのアクセス時に会社のメールアドレスを持つすべての社員が自動的に認識され、安全に認証されるようになります。

弊社では、SAML SSOでご利用のIDプロバイダをMyKinstaに接続することが可能です。IDプロバイダでSAMLアプリケーションを作成し、接続情報をMyKinstaに追加することで、お客様の組織の社員が会社の認証情報を使ってログインすることができ、MyKinstaのパスワードを個別に作成・管理する必要がなくなります。また会社の所有者は、IDプロバイダを通じて、MyKinstaにアクセスできるユーザーを一元管理することが可能です。

Microsoft Entra ID、Okta、OneLogin、Google Workspace、Auth0、Duo、JumpCloudなど、SAML標準を使用するすべてのIDプロバイダ(IdP)をサポートしています。

SAML SSOの設定

主要なIDプロバイダを利用したSSOの設定方法は、以下をご覧ください。

MyKinstaでSSOを利用する

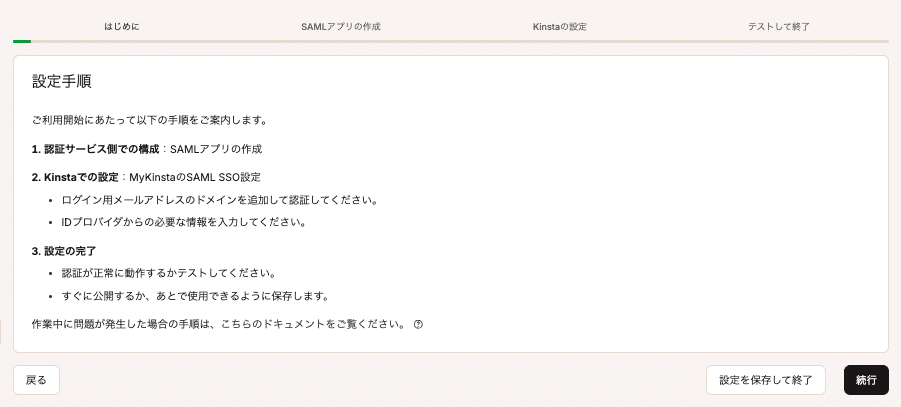

SAML SSOの設定は、どの段階でも「設定を保存して終了」をクリックして中断することが可能です。

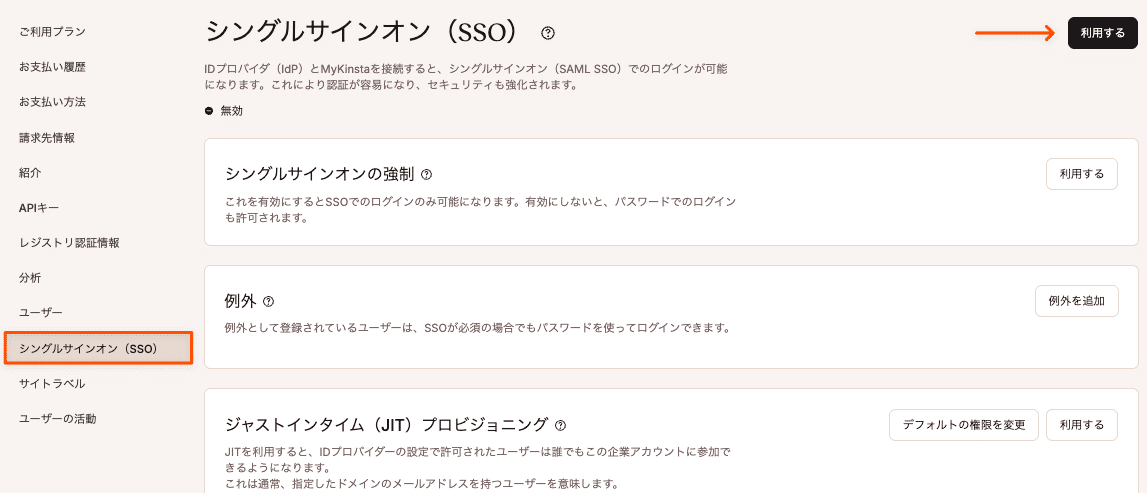

MyKinstaで、画面右上のユーザー名をクリックし、「企業の設定」>「シングルサインオン(SSO)」に移動し、「利用する」をクリックします。

「はじめに」のステップでSSOの設定手順を確認します。

IDプロバイダでアプリの統合を設定する

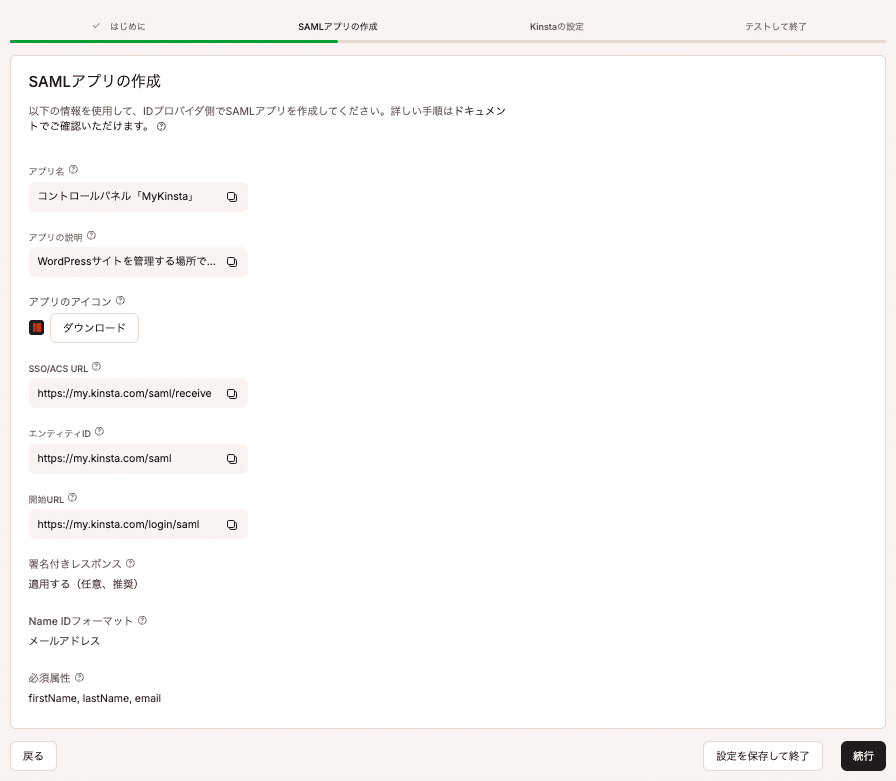

「SAMLアプリの作成」に表示される情報を使って、IDプロバイダでSAMLアプリを設定し、「続行」をクリックします。

- アプリ名:IDプロバイダのアプリケーション名フィールドにコピーして貼り付けます。

- アプリの説明:IDプロバイダのアプリケーションの説明フィールドにコピーして貼り付けます(通常は任意)。

- アプリのアイコン:「ダウンロード」をクリックしてKinstaのアイコンを取得し、IDプロバイダにアップロードします。

- SSO/ACS URL:認証後にIDプロバイダがリダイレクトする弊社エンドポイントになります。SAML応答を処理し、検証して、MyKinstaでユーザーのセッションを確立します。コピーして、IDプロバイダのSSO/ACS/Recipient/Single sign-on URLフィールドに貼り付けます。

- エンティティID:サービスプロバイダとして弊社を認識するために使用されるIDプロバイダの弊社固有の識別子です。コピーして、IDプロバイダのEntity ID/AudienceURI/Audienceフィールドに貼り付けます。

- 開始URL:弊社のSSOアクセスポータルのウェブアドレスです。ユーザーがSSOを使ってログインするために訪問し、IDプロバイダへのSAML認証要求をトリガーするエントリポイントになります。コピーして、IDプロバイダの開始URL/ログインURLフィールドに貼り付けます。

- 署名付きレスポンス:安全なデジタル検証を提供し、弊社がユーザーの身元を確認してアクセスを(追加のログインなしで)許可することを可能にします。

- Name IDフォーマット:弊社がユーザーを識別する方法を定義します。これはIDプロバイダでメールアドレス形式に設定する必要があります。

- 必須属性:ログインを完了するために弊社がIDプロバイダから要求する属性です。

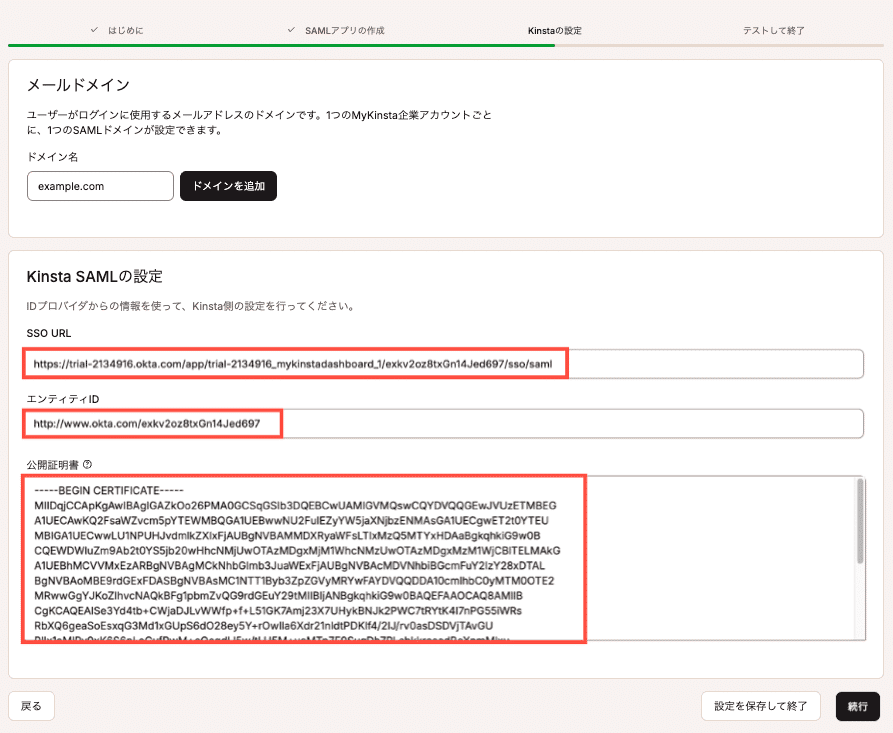

Kinstaでの設定

メールドメイン

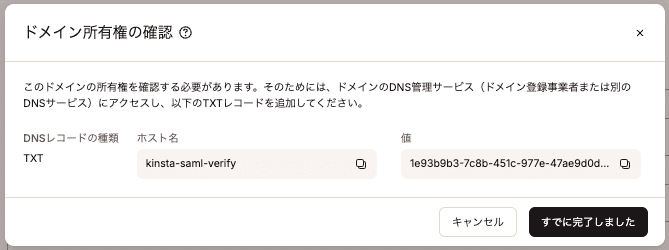

「ドメイン名」にユーザーがSAML SSOを使ってログインする際に使用するメールドメインを入力し、「ドメインを追加」をクリックします。

所有権確認済みのドメインに一致するメールアドレスを持つMyKinstaアカウントのみ、SAMLを介してログインすることができます。例えば、example.comでSAMLが有効になっている場合、@example.comのメールアドレスを持つユーザーのみログイン可能です。

DNS管理またはサイトドメインとしてMyKinstaですでに所有権を確認しているドメインは、自動的に承認されます。所有権を確認していないドメインの場合は、DNS管理サービスにTXTレコードを追加する必要があります。

DNSの伝播には時間がかかることがあります。ここで「設定を保存して終了」をクリックして完了を待ち、後で再開することも可能です。

Kinsta SAMLの設定

ドメイン所有権の確認が完了したら、IDプロバイダから提供される情報をそれぞれ「SSO URL」「エンティティID」「公開証明書」に貼り付けて、「続行」をクリックします。

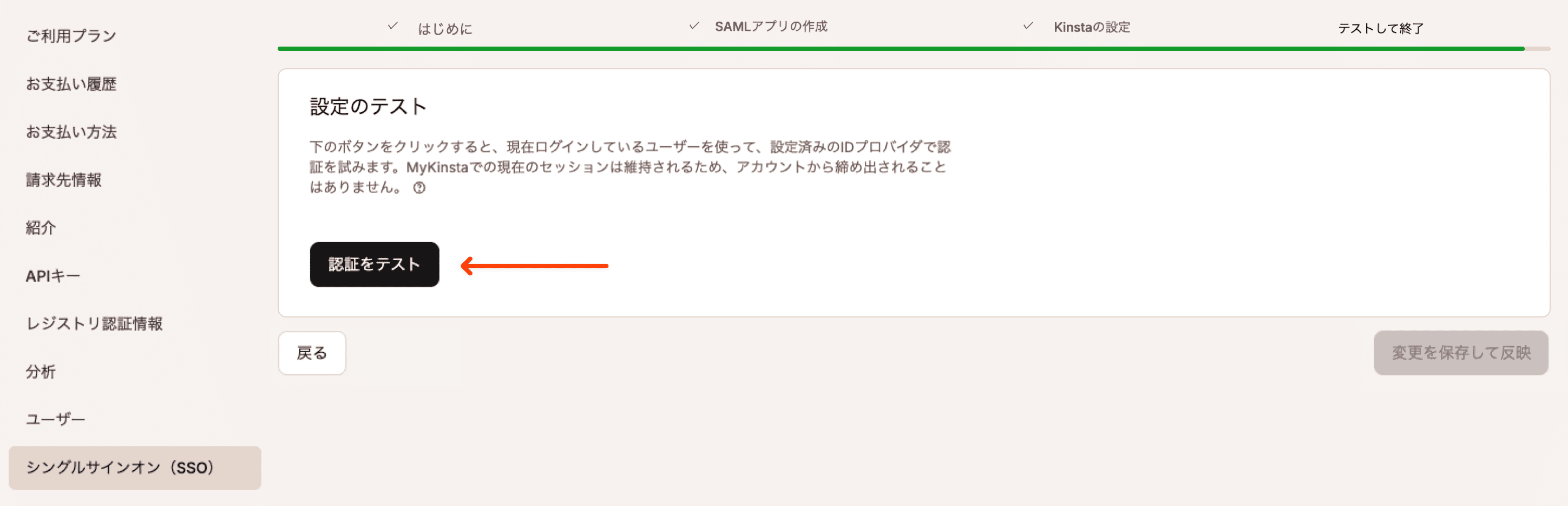

認証のテスト

最後にすべてが正しく設定されていることを確認するため、「認証をテスト」をクリックします。

すると、テスト結果が表示されます。テストに失敗した場合は、「戻る」をクリックして、IDプロバイダおよびMyKinstaのSAML設定を再確認してください。

テストに成功し、SAMLを有効にする場合は、「変更を保存して反映」をクリックします。

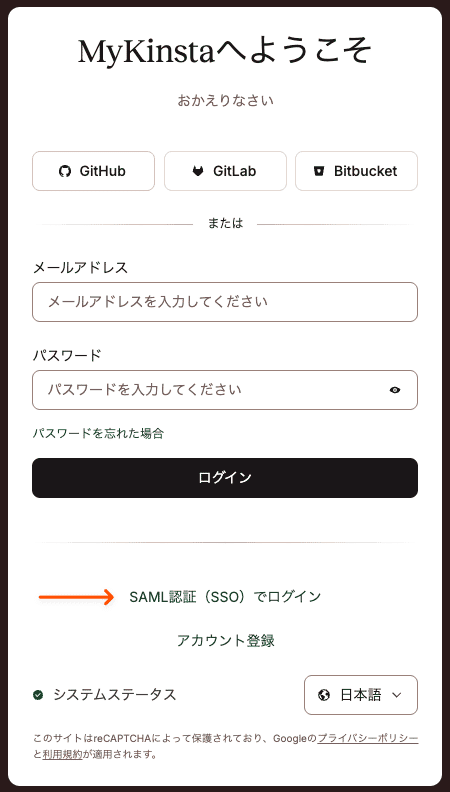

これで、MyKinstaの企業内のユーザーがSAML SSO、またはユーザー名とパスワードでログインできるようになります。ユーザーにSAMLでのログインを強制したい場合は、シングルサインオンを義務化します。認証はIDプロバイダによって直接処理されるため、この方法でログインするユーザーは、MyKinsta必須の二要素認証は不要になります。

シングルサインオンの義務化

すべてのユーザーにSSOでのログインを強制するには、「シングルサインオンの義務化」を利用できます。これにより、すべてのユーザーがMyKinstaの認証情報ではなくIDプロバイダ(IdP)を介してログインするよう促されます。ユーザーがすでに他の場所でSAMLログインしていれば、再ログインせずに自動でログイン可能です。また、ユーザーがSSOを利用していない企業に移動した場合は、MyKinsta認証情報の入力が必要です。

シングルサインオンの義務化しても、例外を追加して特定のユーザーにパスワードでのログインを許可することも可能です。これは、開発者など、企業にアクセスする必要があるが会社のメールアドレスを持っていないユーザーに有用です。

シングルサインオンを義務化してるが、SAMLが有効になっていない場合、ユーザーはMyKinsta認証情報でログインする必要があります。

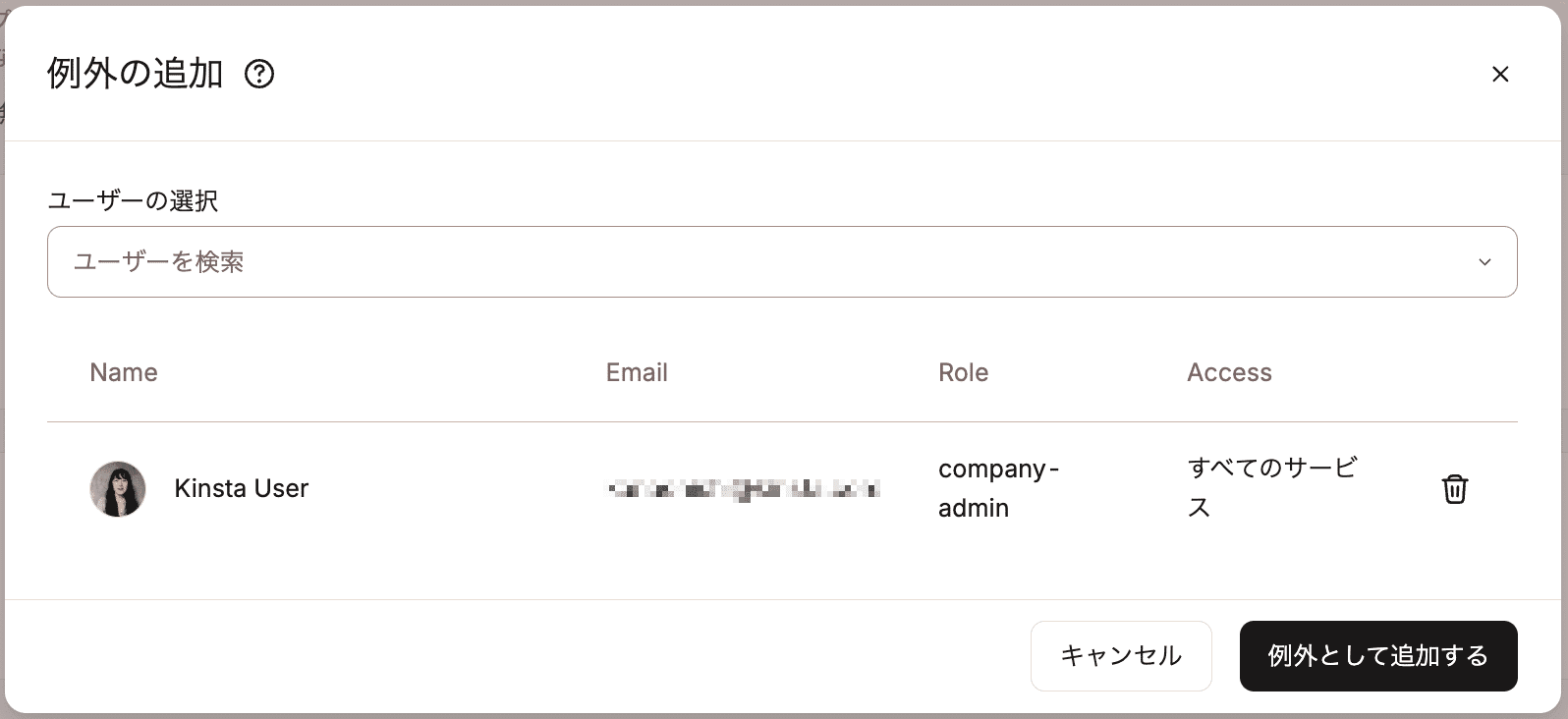

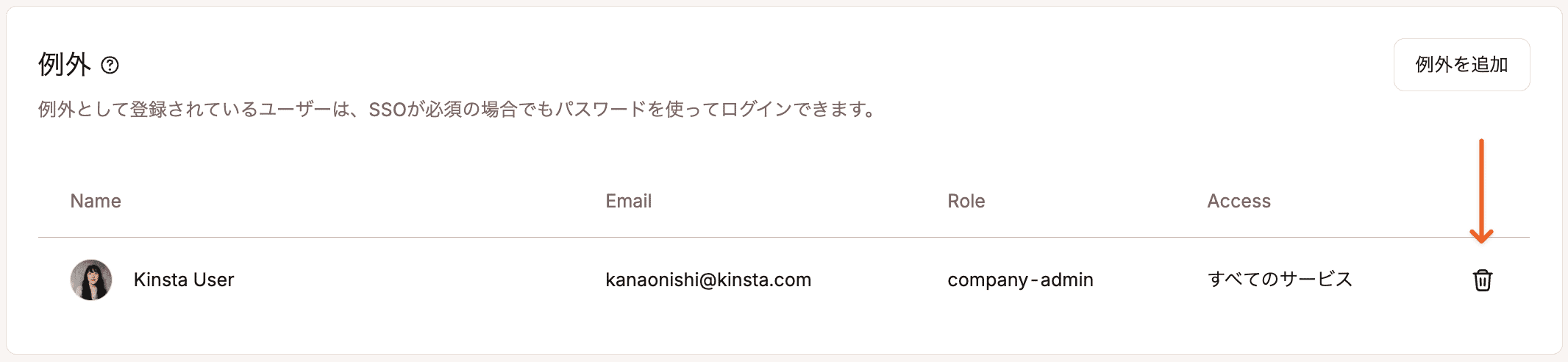

例外

シングルサインオンを義務化している場合、特定のユーザーを例外に追加して、SSOの代わりにMyKinsta認証情報でログインできるようにすることができます。開発者など、企業にアクセスする必要があるが会社のメールアドレスを持っていないユーザーに有用です。

ユーザーを例外に追加する

Added: MyKinstaアカウントをまだ持っていないユーザーを招待する場合は、まずそのユーザーを会社に招待する必要があります。ユーザーが招待を承諾してアカウントを作成したあと、初回ログイン時点ではまだ会社へのアクセス権は付与されていません。アカウント作成後に、SSOなしでアクセスできるよう例外リストにユーザーを追加してください。MyKinstaアカウントをまだ持っていないユーザーを招待する場合は、まずそのユーザーを会社に招待する必要があります。ユーザーが招待を承諾してアカウントを作成したあと、初回ログイン時点ではまだ会社へのアクセス権は付与されていません。アカウント作成後に、SSOなしでアクセスできるよう例外リストにユーザーを追加してください。MyKinstaアカウントをまだ持っていないユーザーを招待する場合は、まずそのユーザーを会社に招待する必要があります。ユーザーが招待を承諾してアカウントを作成したあと、初回ログイン時点ではまだ会社へのアクセス権は付与されていません。アカウント作成後に、SSOなしでアクセスできるよう例外リストにユーザーを追加してください。MyKinstaアカウントをまだ持っていないユーザーを招待する場合は、まずそのユーザーを会社に招待する必要があります。ユーザーが招待を承諾してアカウントを作成したあと、初回ログイン時点ではまだ会社へのアクセス権は付与されていません。アカウント作成後に、SSOなしでアクセスできるよう例外リストにユーザーを追加してください。MyKinstaアカウントをまだ持っていないユーザーを招待する場合は、まずそのユーザーを会社に招待する必要があります。ユーザーが招待を承諾してアカウントを作成したあと、初回ログイン時点ではまだ会社へのアクセス権は付与されていません。アカウント作成後に、SSOなしでアクセスできるよう例外リストにユーザーを追加してください。MyKinstaアカウントをまだ持っていないユーザーを招待する場合は、まずそのユーザーを会社に招待する必要があります。ユーザーが招待を承諾してアカウントを作成したあと、初回ログイン時点ではまだ会社へのアクセス権は付与されていません。アカウント作成後に、SSOなしでアクセスできるよう例外リストにユーザーを追加してください。MyKinstaアカウントをまだ持っていないユーザーを招待する場合は、まずそのユーザーを会社に招待する必要があります。ユーザーが招待を承諾してアカウントを作成したあと、初回ログイン時点ではまだ会社へのアクセス権は付与されていません。アカウント作成後に、SSOなしでアクセスできるよう例外リストにユーザーを追加してください。MyKinstaアカウントをまだ持っていないユーザーを招待する場合は、まずそのユーザーを会社に招待する必要があります。ユーザーが招待を承諾してアカウントを作成したあと、初回ログイン時点ではまだ会社へのアクセス権は付与されていません。アカウント作成後に、SSOなしでアクセスできるよう例外リストにユーザーを追加してください。MyKinstaアカウントをまだ持っていないユーザーを招待する場合は、まずそのユーザーを会社に招待する必要があります。ユーザーが招待を承諾してアカウントを作成したあと、初回ログイン時点ではまだ会社へのアクセス権は付与されていません。アカウント作成後に、SSOなしでアクセスできるよう例外リストにユーザーを追加してください。

MyKinstaアカウントを持っていないユーザーを追加するには、まずそのユーザーを企業に招待する必要があります。ユーザーが招待を承諾してアカウントを作成したあと、初回ログイン時点ではまだ企業へのアクセス権は付与されていない状態になります。アカウント作成後に、SSOなしでアクセスできるよう例外リストにユーザーを追加してください。

例外リストにユーザーを追加するには、「例外を追加」をクリックします。「ユーザーの選択」ドロップダウンからユーザーを選択し、「例外として追加する」をクリックします。

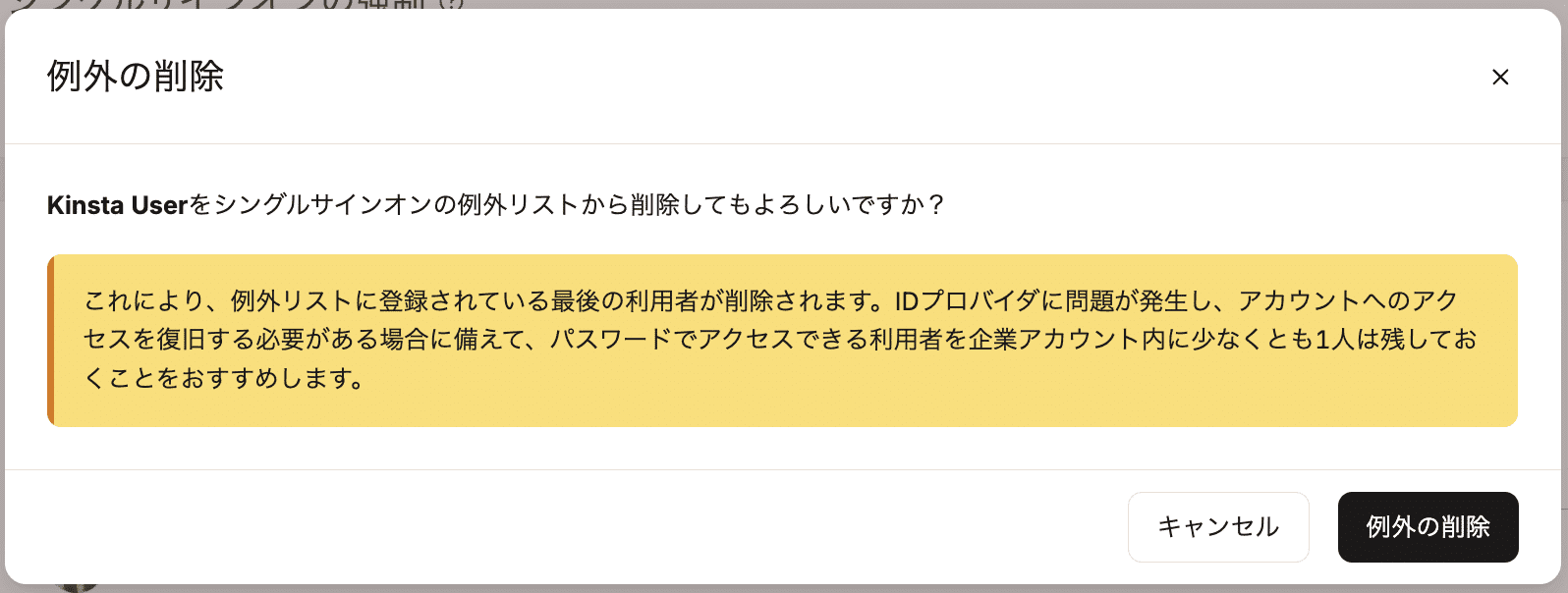

例外からユーザーを削除する

例外リストからユーザーを削除するには、ユーザーの横にあるゴミ箱アイコンをクリックし、「例外の削除」をクリックします。

例外リストの最後のユーザーを削除すると、以下のような警告メッセージが表示されます。すべてのユーザーを削除してIDプロバイダに何らかの問題が発生した場合、MyKinstaの企業アカウントへのアクセスができなくなる可能性があります。

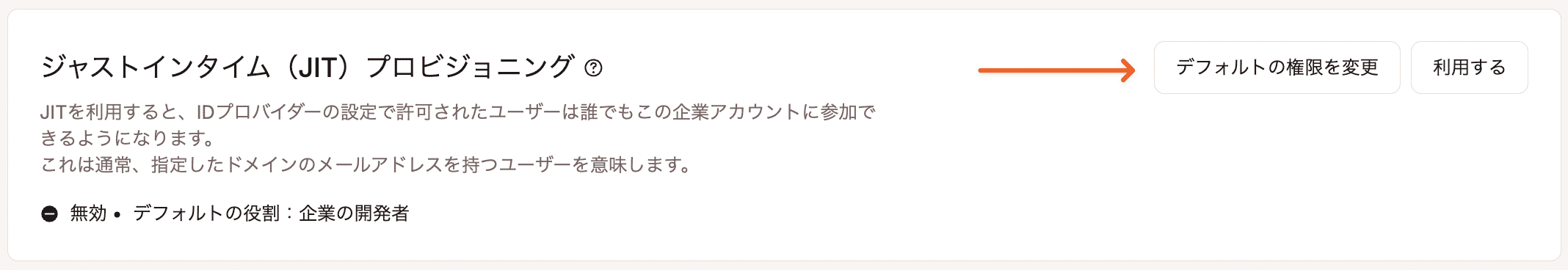

ジャストインタイム(JIT)プロビジョニング

ジャストインタイム(JIT)プロビジョニングを利用すると、IDプロバイダで承認されたユーザーが招待なしでMyKinstaにアクセスできるようになります。これは通常、ドメインのメールアドレスを持つすべてのユーザーが対象になります。MyKinstaにはIDプロバイダのSSOを介してログインできるため、MyKinstaアカウントの作成が不要です。JITプロビジョニングを通じてアクセスするユーザーには、デフォルトで「企業の開発者」の役割が割り当てられます。ログイン後に個別に権限を調整するか、デフォルトの権限を変更して、JITプロビジョニングでアクセスするユーザーのデフォルトの権限を定義することができます。

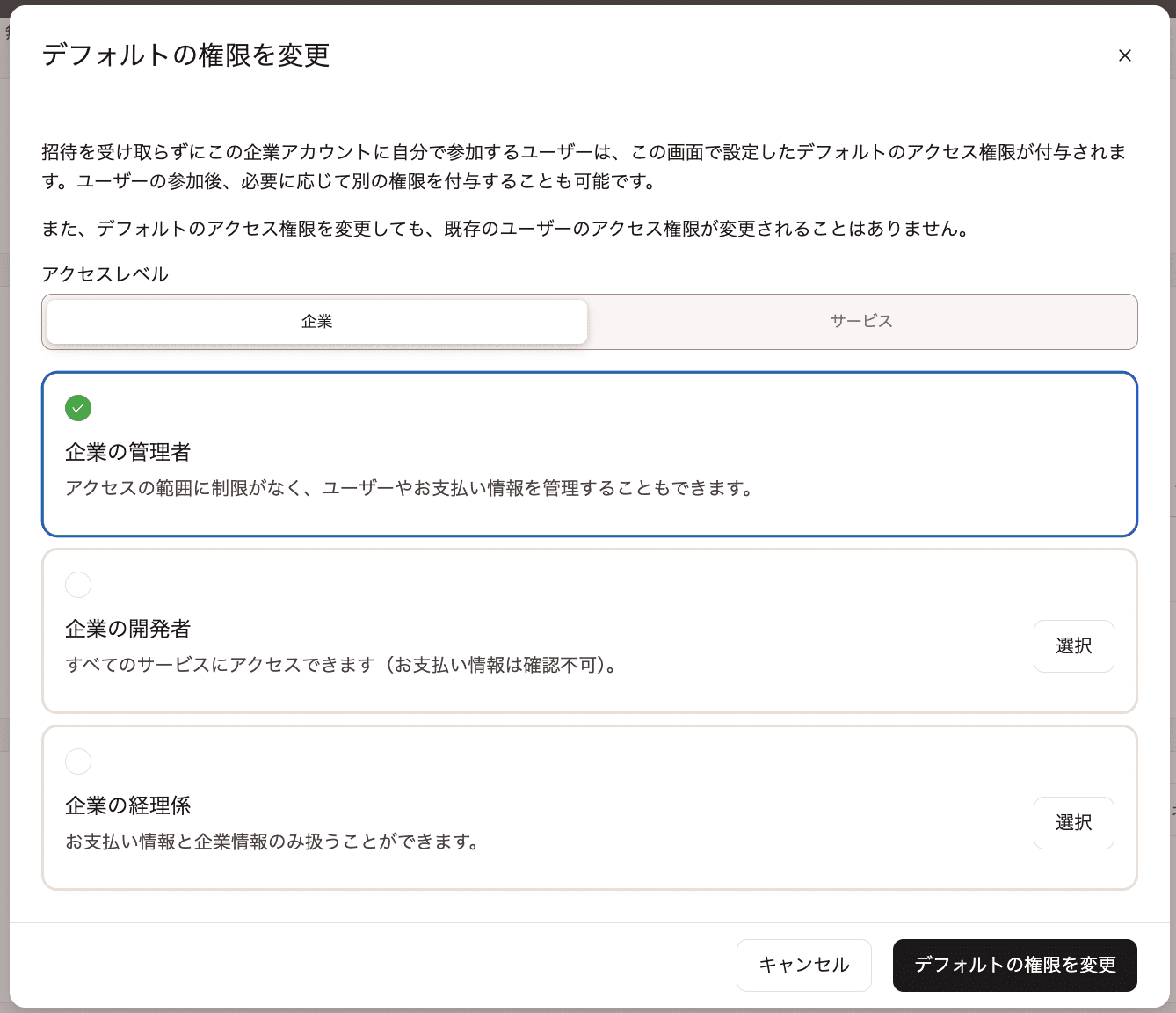

デフォルト権限の変更

JITプロビジョニングを利用する場合、ユーザーにはデフォルトで「企業の開発者」の権限が割り当てられます。デフォルトの権限を変更するには、「デフォルトの権限を変更」をクリックします。

続いて、JIT プロビジョニング経由でアクセスするユーザーに割り当てるアクセス権限を選択し、「デフォルトの権限を変更」をクリックします。

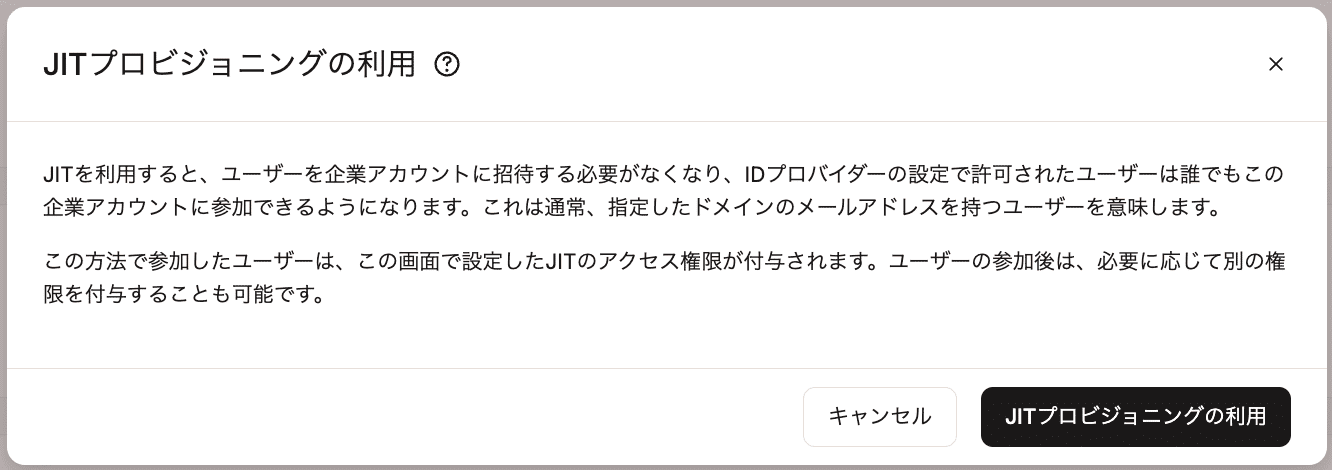

JITプロビジョニングの利用

デフォルトの権限を設定し、JITプロビジョニングを利用するには、「利用する」をクリックし、「JITプロビジョニングの利用」をクリックします。

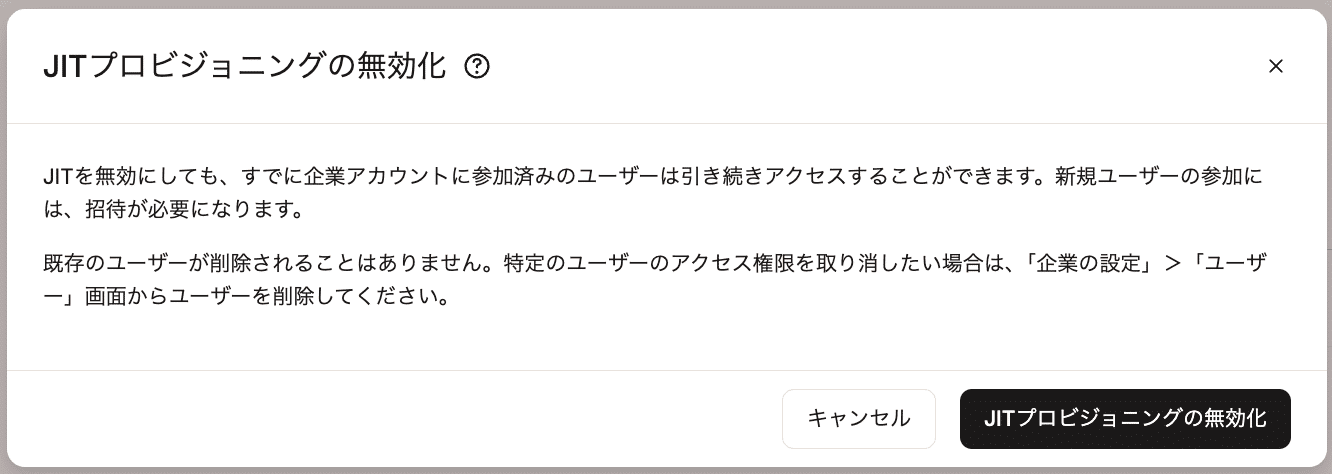

JITプロビジョニングの無効化

JITプロビジョニングを無効にするには、「無効にする」をクリックし、「JITプロビジョニングの無効化」をクリックします。JITプロビジョニングとSSOを無効にすると、JITを通じてアクセスしていたユーザーは、次回以降のMyKinstaへのログインにパスワードの設定が必要になります。

ユーザーの削除

アクセスを完全に取り消すには、MyKinstaとIDプロバイダ(IdP)の両方でユーザーを削除する必要があります。

- SSOとJITプロビジョニングを利用している場合、MyKinstaからユーザーを削除するだけではアクセスはブロックされません。ユーザーは引き続きIDプロバイダからログイン可能です。

- IDプロバイダからのみユーザーを削除し、シングルサインオンを義務化している場合、そのユーザーは引き続きMyKinstaの認証情報を使ってログインすることができます。

セッション時間の変更

SSOセッションの期間と有効期限は、IDプロバイダ(IdP)が制御します。変更方法は、IDプロバイダのドキュメントをご覧ください。

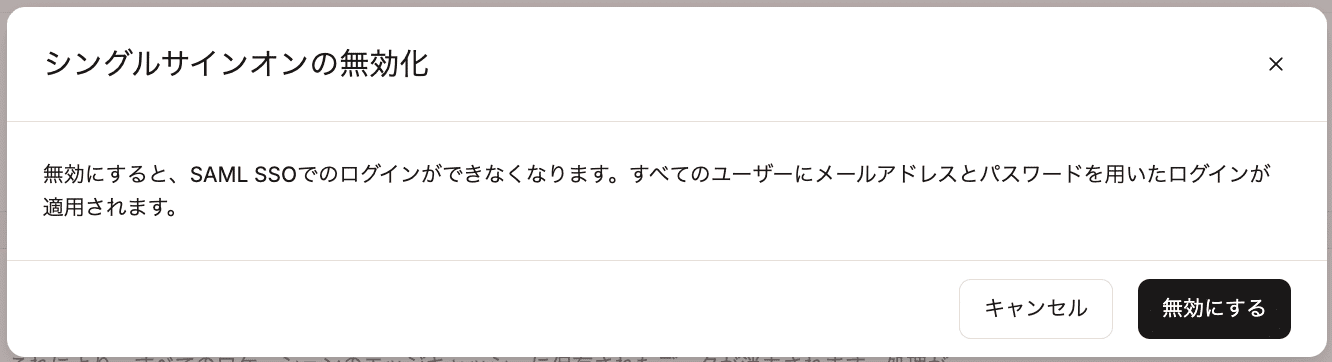

SSOを無効にする

SSOを無効にすると、ユーザーはSAML SSOを使ってログインができなくなり、メールアドレスとパ スワードでのログインが必要になります。

JITプロビジョニングを利用していた場合、一部のユーザーは既存のMyKinstaパスワードを所持していない可能性があります。この場合は、MyKinstaのログインページの「パスワードを忘れた場合」をクリックして、パスワードを作成することができます。

SSOが無効になると、すべてのユーザーがMyKinsta必須の二要素認証を利用する必要があります。

セキュリティ上の理由から、ログインに複数回失敗するとアカウントがロックされることがあります。この場合は、一時的なログインリンクを含むメールが送信されるため、リンクを経由してログインすることが可能です。

SSOを無効にするには、「シングルサインオン(SSO)」画面で「無効にする」をクリックします。

「JITプロビジョニングの無効化」を再度クリックして確定します。

SAML SSOとOAuth SSOの違い

SAML SSOとOAuth SSOはどちらもシングルサインオンを可能にしますが、異なる用途、技術、IDの種類向けに構築されています。

SAML SSOは、組織やビジネスにおいて、社員の社内ツールへの安全なアクセスのために利用されます。SAMLを使用すると、組織のメールとパスワードを使って一度ログインするだけで、MyKinsta、Slack、Salesforceなど、承認されたすべてのアプリに自動的にログインできるようになり、サービスごとに複数のパスワードを覚える必要がなくなります。通常、企業のIT部門がIDプロバイダ(IdP)を通じて社員の各ツールへのアクセスを一元管理します。これにより、セキュリティやコンプライアンスが強化され、大規模なチームでも管理が容易になります。

一方、OAuth SSOは、個人的な使用に適しており、アカウントを作成する代わりに、Google、Apple、Facebookなどの既存の個人アカウントを使ってアプリやウェブサイトにログインできるようにするものです。組織ではなく個人のIDに紐づけるため、組織では誰がどのアプリケーションにアクセスするかを制御することができません。したがって、OAuth SSOは組織のアクセス管理にはあまり適していません。