Microsoft Entra SAML SSO

Microsoft Entra(旧Azure)は、安全なシングルサインオン(SSO)を可能にするIDプロバイダ(IdP)であり、組織のユーザーが1度のログインで複数のアプリケーションにアクセスすることを可能にします。

SAML(Security Assertion Markup Language)SSOでは、社員が会社の認証情報(通常はメールとパスワード)を使って一度ログインし、Microsoft EntraのようなIDプロバイダが身元を確認して、アプリケーションごとにログインすることなく、接続されているすべてのサービスへの安全なアクセスを許可します。

会社の所有者やIT担当者が会社のメールドメイン(@mycompany.com など)をIDプロバイダに紐づけることで、会社のメールアドレスを持つすべての社員が自動的に認識され、SAML対応ツールで安全にログインできるようになります。

弊社のSAML SSOでは、Microsoft Entra内でSAMLアプリケーションを作成し、会社のメールドメインを検証してMyKinstaでMicrosoft Entraの必要情報を追加することで、Microsoft EntraをMyKinstaに接続することができます。これにより、チームが会社の認証情報でログインできるようになり、MyKinstaアカウントを個別に作成・管理する必要がなくなります。

MyKinstaでSSOを利用にする

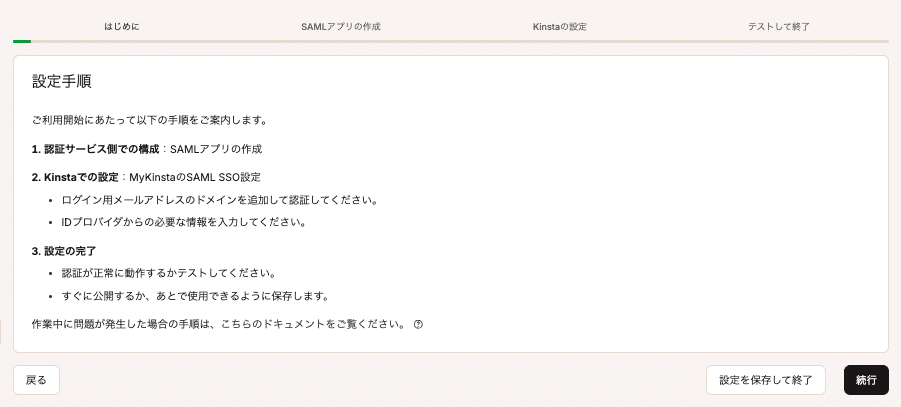

SAML SSOの設定は、どの段階でも「設定を保存して終了」をクリックして中断することが可能です。

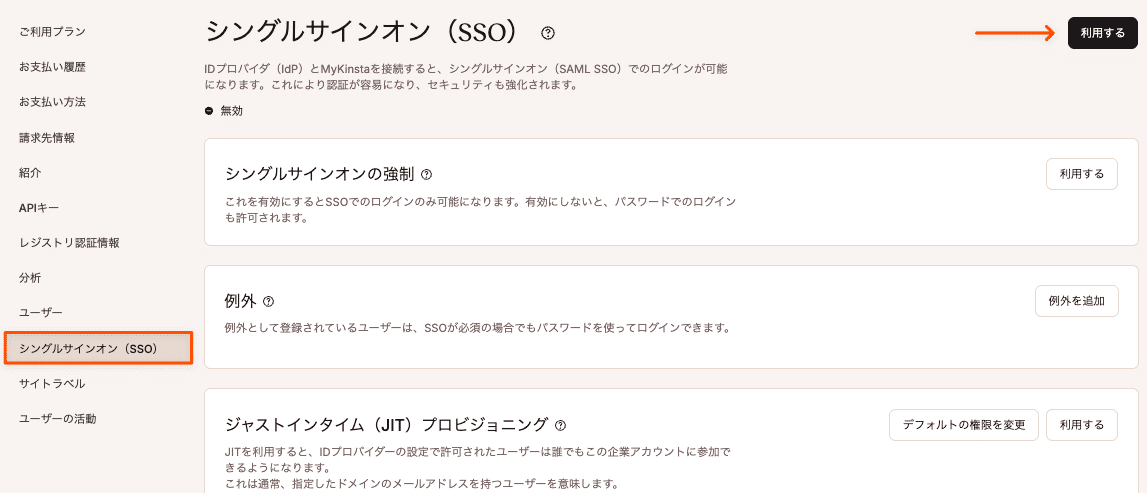

MyKinstaで、画面右上のユーザー名をクリックし、「企業の設定」>「シングルサインオン(SSO)」に移動し、「利用する」をクリックします。

「はじめに」のステップでSSOの設定手順を確認します。

次のステップでは、Microsoft EntraでSAMLアプリを設定するために必要な情報が表示されます。

Microsoft Entraでアプリの統合を設定する

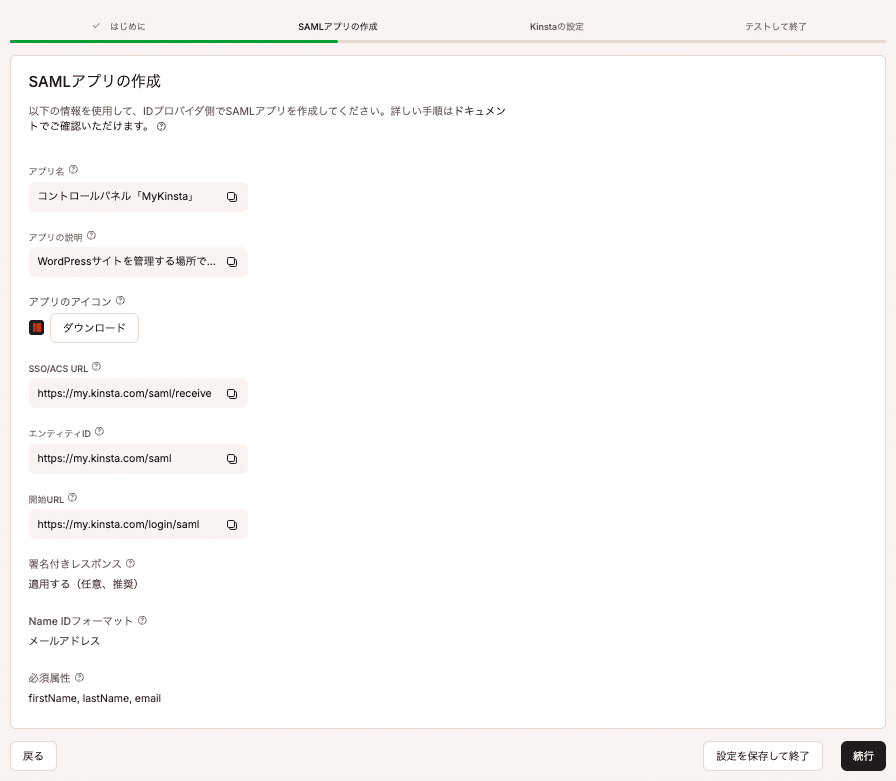

続いての「SAMLアプリの作成」ページには、Microsoft EntraでSAMLアプリを設定するために必要なすべての情報が表示されます。

管理者権限を持つユーザーとしてMicrosoft Entraにログインし、管理画面で「Entra ID」>「Enterprise apps(エンタープライズアプリ)」>「New application(新規アプリケーション)」をクリックします。

「Create your own application(自社のアプリケーションを作成)」をクリックし、アプリケーション名(「MyKinsta」など)を入力して、「Create(作成)」をクリックします。

アプリケーションを作成したら、「Single sign-on(シングルサインオン)」をクリックして、「SAML」を選択します。

「Basic SAML Configuration(SAMLの基本設定)」で「Edit(編集)」をクリックします。

「Basic SAML Configuration(SAMLの基本設定)」で以下のように設定を行います。

- Identifier (Entity ID):「Add identifier(IDの追加)」をクリックし、MyKinstaから「エンティティID」をコピーして貼り付け

- Reply URL (Assertion Consumer Service URL):「Add reply URL(応答URLの追加)」をクリックし、MyKinstaから「SSO/ACS URL」をコピーして貼り付け

- Sign on URL:MyKinstaか「開始URL」をコピーして貼り付け

その他のフィールドはデフォルトのままにして、「Save(保存)」をクリックします。

「Attributes & Claims(属性とクレーム)」で、「Edit(編集)」をクリックします。

「givenname」クレームを選択し、「Name(クレーム名)」と「Namespace(名前空間)」を「firstName」に変更し、「Save(保存)」をクリックします。

「surname」クレームを選択し、「Name(クレーム名)」と「Namespace(名前空間)」を「lastName」に変更し、「Save(保存)」をクリックします。

「emailaddress」クレームを選択し、「Name(クレーム名)」と「Namespace(名前空間)」を「email」に変更し、「Save(保存)」をクリックします。

「Attributes & Claims(属性とクレーム)」が以下のようになるよう、他のクレームを削除します。

続いてはMyKinstaに戻り、SAMLアプリを設定します。

Kinstaでの設定

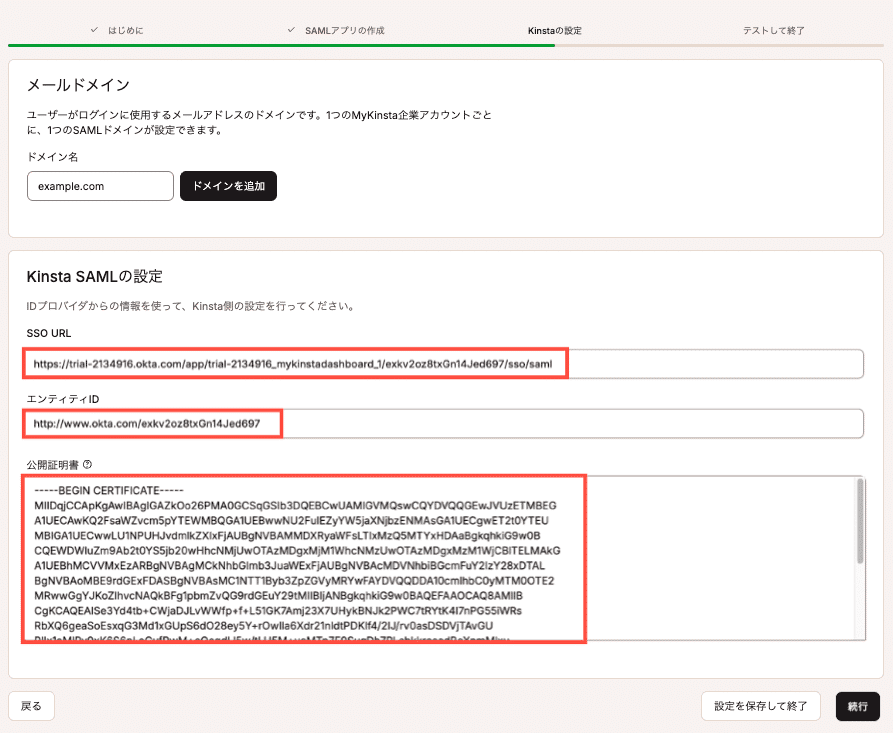

MyKinstaで、先ほどの「SAMLアプリの作成」ページで「続行」をクリックし、「Kinstaの設定」に移ります。

メールドメイン

「ドメイン名」にユーザーがSAML SSOを使ってログインする際に使用するメールドメインを入力し、「ドメインを追加」をクリックします。

所有権確認済みのドメインに一致するメールアドレスを持つMyKinstaアカウントのみ、SAMLを介してログインすることができます。例えば、example.comでSAMLが有効になっている場合、@example.comのメールアドレスを持つユーザーのみログイン可能です。

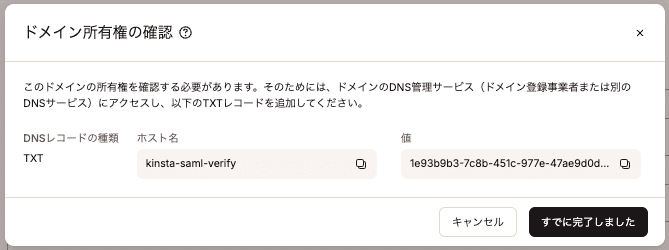

DNS管理またはサイトドメインとしてMyKinstaですでに所有権を確認しているドメインは、自動的に承認されます。所有権を確認していないドメインの場合は、DNS管理サービスにTXTレコードを追加する必要があります。

DNSの伝播には時間がかかることがあります。ここで「設定を保存して終了」をクリックして完了を待ち、後で再開することも可能です。

Kinsta SAMLのセットアップ

Microsoft Entraで、「Enterprise apps(エンタープライズアプリ)」に移動し、MyKinstaに設定したアプリを選択して、「Single sign-on(シングルサインオン)」をクリックします。

MyKinstaの先ほどの「Kinstaの設定」ページで、各フィールドを埋めていきます。

- SSO URL:Microsoft Entraの「Set up MyKinsta(MyKinstaの設定)」セクションから「Login URL(ログインURL)」をコピーして貼り付け

- エンティティID:Microsoft Entraの「Set up MyKinsta(MyKinstaの設定)」セクションから「Microsoft Entra Identifier」をコピーして貼り付け

- 公開証明書:Microsoft Entraの「SAML Certificates(SAML証明書)」セクションで、「Certificate (Base64)」の「Download」をクリックします。このファイルを任意のテキストエディターで開き、内容をコピーして貼り付けます。

各フィールドに必要な情報を貼り付けたら、「続行」をクリックします。

Microsoft Entraアプリにユーザーを割り当てる

Microsoft Entraで、「Enterprise apps(エンタープライズアプリ)」に移動し、MyKinstaに設定したアプリを選択して、「Users and groups(ユーザーとグループ)」をクリックし、「Add user/group(ユーザーまたはグループを追加)」を選択します。

「None selected(選択なし)」をクリックして、SSO経由でMyKinstaへのアクセスを許可するユーザーまたはグループを選択し、「Select(選択)」をクリックします。

「Assign(割り当て)」をクリックし、「Assign to People(ユーザーに割り当てる)」をクリックします。ユーザーをグループに設定している場合は、「Assign to Groups(グループに割り当てる)」をクリックしてください。弊社SAML SSOアプリに割り当てたいユーザーまたはグループで「Assign(割り当て)」をクリックし、最後に「Done(完了)」をクリックします。

認証をテストするには、ログインしているMyKinstaユーザーアカウントが割り当てられていることを確認します。

MyKinstaで認証をテストする

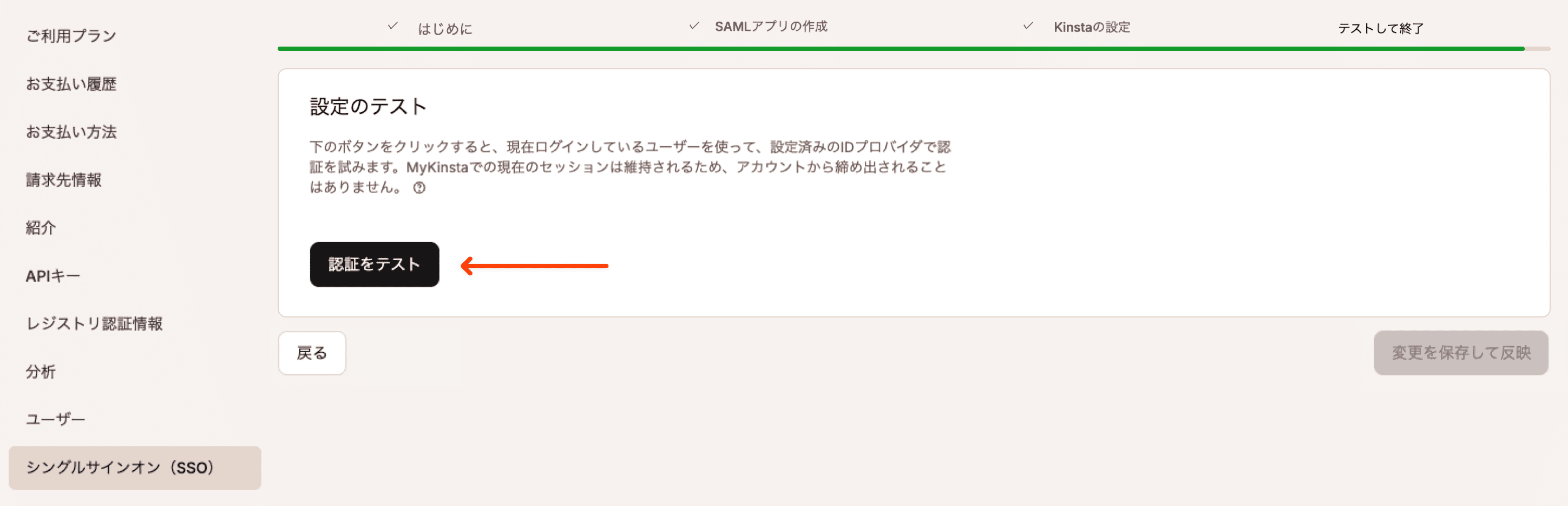

最後の「テストして終了」ステップで認証のテストを行い、SAML SSOを有効化します。

「認証をテスト」をクリックします。

すると、テスト結果が表示されます。テストに失敗した場合は、「戻る」をクリックして、Mircosoft EntraおよびMyKinstaのSAML設定を再確認してください。

テストに成功した場合は、「変更を保存して反映」をクリックすると、SSOを利用することができます。

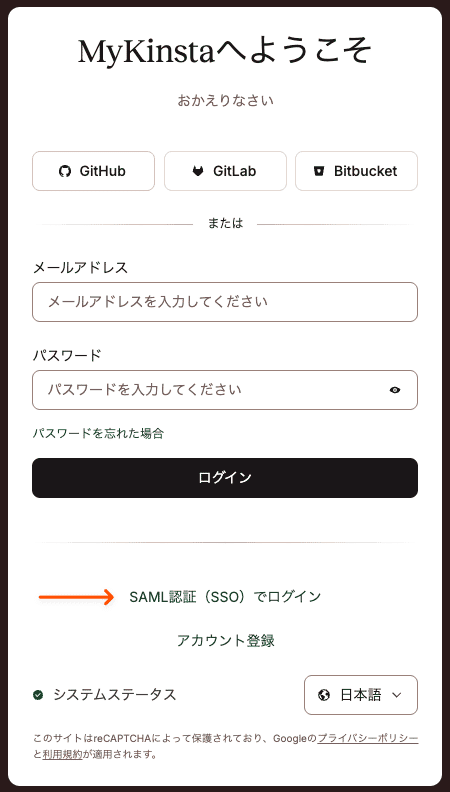

これで、MyKinstaの企業内のユーザーがSAML SSO、またはユーザー名とパスワードでログインできるようになります。認証はIDプロバイダによって直接処理されるため、この方法でログインするユーザーはMyKinsta必須の二要素認証は不要になります。

ユーザーにSAMLでのログインを強制したい場合は、シングルサインオンを義務化し、必要に応じて例外を追加することができます。また、ジャストインタイム(JIT)プロビジョニングを利用し、IDプロバイダによって認証されたユーザーが招待なしでMyKinstaの企業アカウントにアクセスできるようにすることも可能です。

セッション期間の変更

SSOセッションの期間と有効期限は、IDプロバイダ(IdP)によって制御されます。変更方法は、Microsoft Entraの公式ドキュメントをご覧ください。