KinstaのDNS

弊社でWordPressサイトをホストする場合、弊社DNSサービスを使用して、弊社がトランザクションメールの配信に使用しているMailChannelsのSPFとDKIMレコードをはじめとする、DNSレコードを管理することができます。弊社DNSサービスを利用するには、ドメインレジストラのネームサーバーを更新する権限が必要になります。この権限でお持ちでない場合は、ご利用のDNSサービスにお問い合わせください。

こちらは任意のサービスですが(DNSレコードはお好きな場所で管理可能です)、弊社のプレミアムDNSサービスを使ってDNSを管理する場合は、こちらのページをご覧ください。

DNSの仕組み

ブラウザにサイトのドメイン/アドレス(yourwebsite.com)を入力すると、コンピュータはDNSシステムを使用して、DNS情報を取得できるネームサーバーを探します。DNSシステムからは、以下のような情報が返されます。

- ns-155.awsdns-22.com

- ns-326-awsdns-15.net

- ns-1352-awsdns-29.org

- ns-1536-awsdns-08.co-uk

次に、訪問者のコンピュータから、上記ネームサーバーの1つに問い合わせが実行されます。ドメインのIPアドレスを調べるために、DNSのAレコード(サーバーのIPアドレスが記載されている)が確認される仕組みです。弊社のお客様の場合、ドメインのAレコードには、弊社のIPアドレスが設定されています。そのため、コンピュータが弊社のIPアドレスに接続して、yourwebsite.comを読み込むことになります。

KinstaのDNS

弊社WordPress専用マネージドクラウドサーバープランには、Amazon Route53提供のプレミアムエニーキャストDNSサービスが付帯します。Route53は、世界最速のDNSサービスの一つに数えられ、応答時間高速化のため、レイテンシと位置情報に基づいたルーティングにも対応しています。

通常、プレミアムDNSの利用には追加料金が発生しますが、弊社のお客様には無料でご利用いただけます。なお、弊社DNSに追加できるドメイン数は、ご利用のプランのサイト上限数と同じになります。

ドメインにKinstaのDNSを設定する

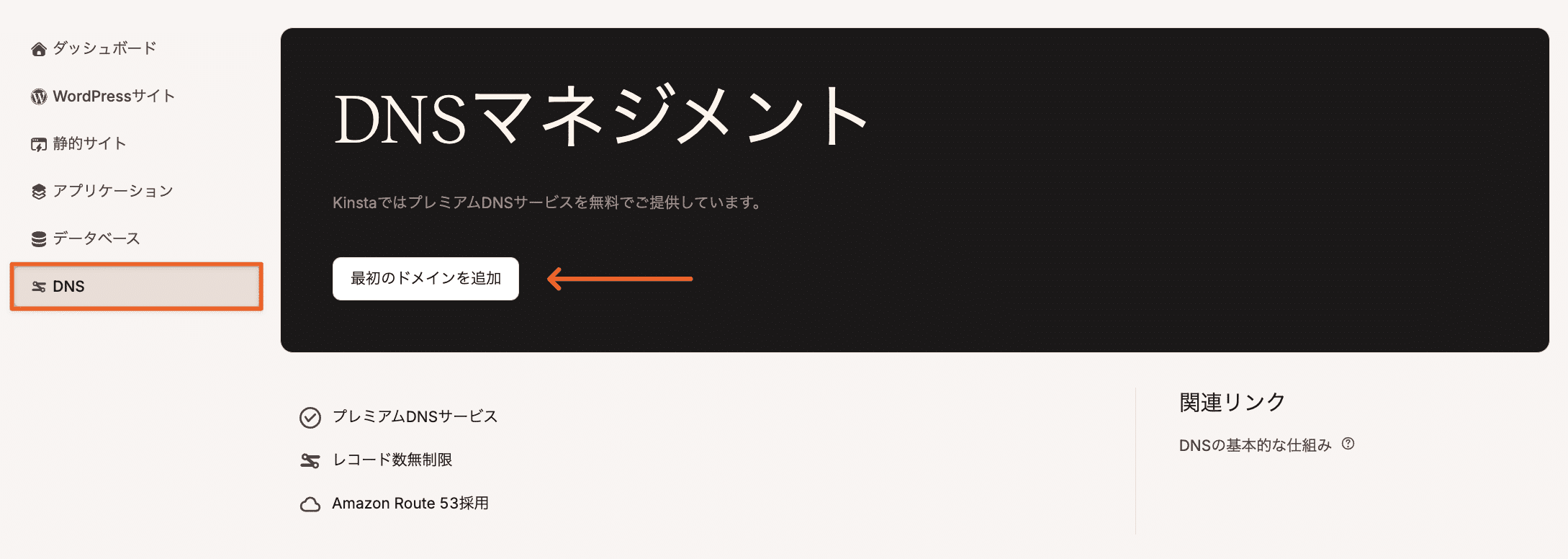

1. 最初のドメインを追加する

MyKinstaで「DNS」を選択し、「最初のドメインを追加」をクリックします。すでに追加したドメインがある場合は、「ドメインを追加」をクリックしてください。

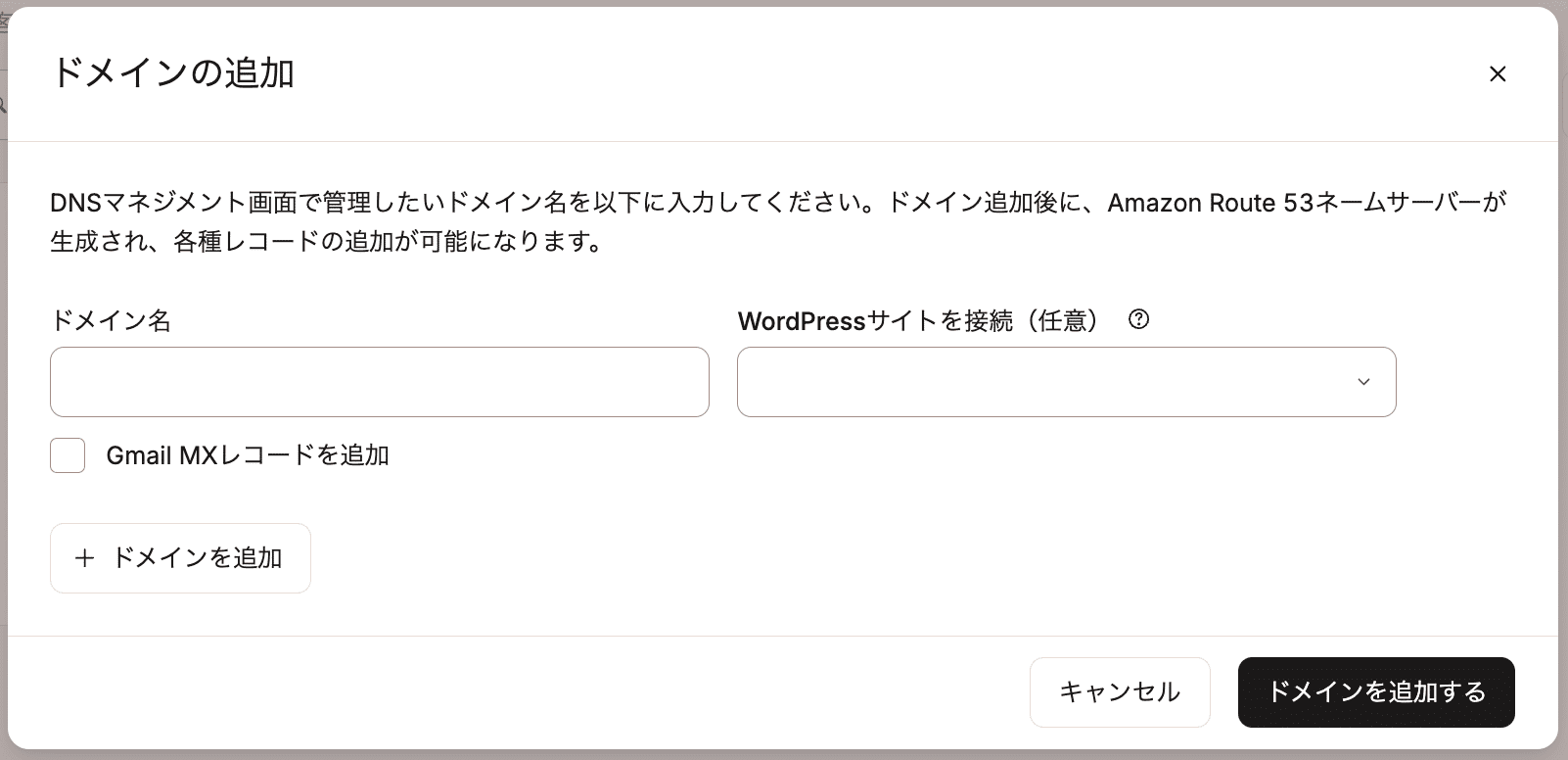

2. ドメイン名を追加する

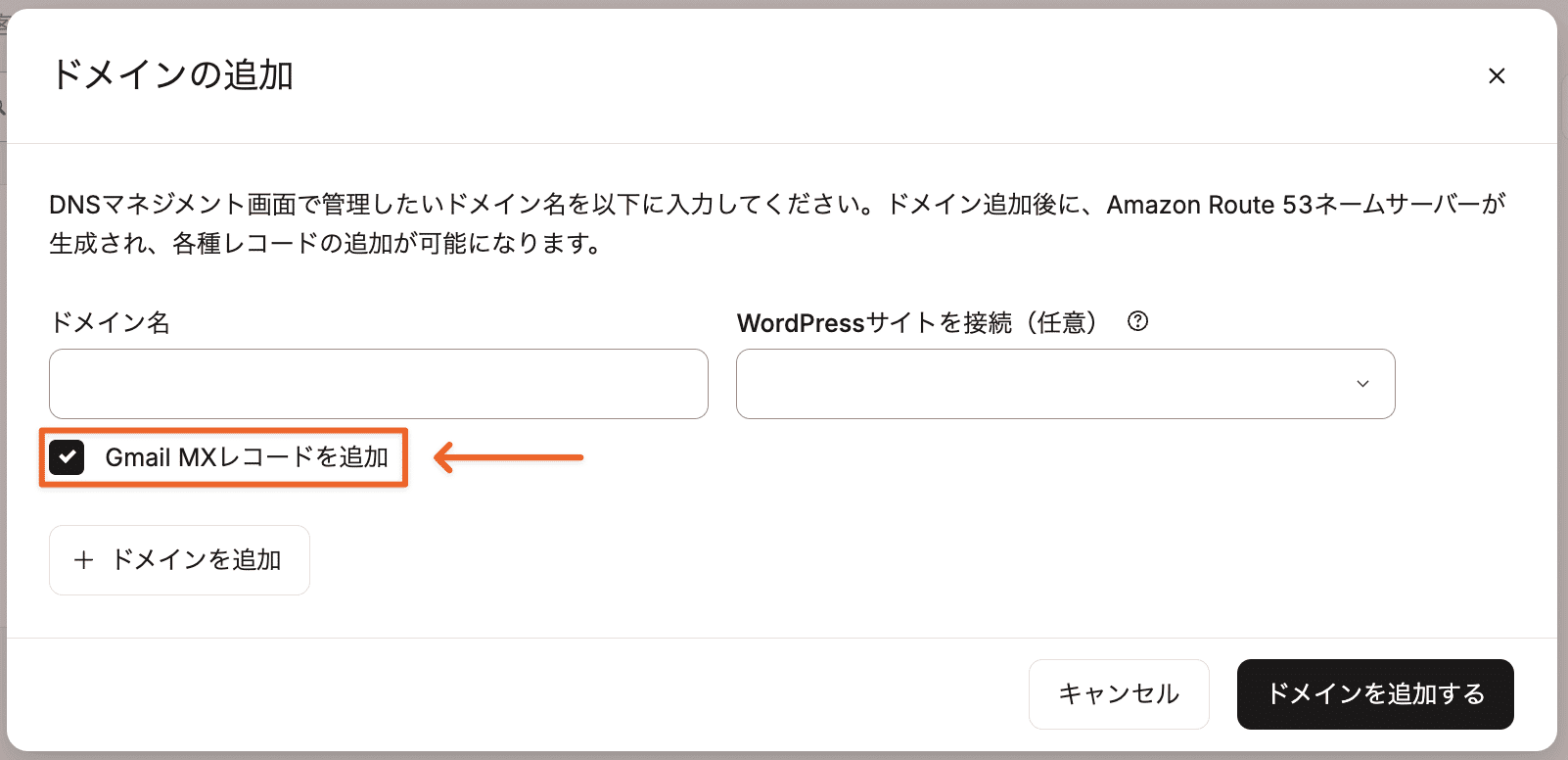

「ドメインの追加」画面で「ドメインを追加」をクリックし、ドメインを貼り付けます。WordPressサイトを接続する場合は、「WordPressサイトを接続」フィールドでサイトを選択します。WordPressサイトをDNSゾーンに接続している場合は、「ドメイン」画面にDNSゾーンが表示され、簡単にアクセスできるようになり、サイトの管理者が「DNS」画面で容易にDNSレコードを管理できるようになります。

メールサービスにGoogle Workspaceをお使いの場合は、「Gmail MXレコードを追加」にチェックを入れると、MXレコードを自動で設定することができます。注)その後、Google Workspace用にCNAMEとTXTレコードの設定が必要になる場合があります。

複数ドメインを追加するには、「ドメインの追加」を再度クリックして、同様に追加してください。

ドメイン名を入力したら、「ドメインを追加」をクリックして続行します。

3. 既存のDNSレコードをコピーする

ドメインのネームサーバーを変更する前に、既存のDNSレコードをすべてコピーしておくようにしてください。現在のDNSサービス(ネームサーバーが現在紐づけられているサービス)にログインします。これは、ドメインレジストラの場合もあれば、別のDNSサービスである場合もあります。

以下のいずれかの方法で、現在ご利用のサービスから弊社DNSへ、サイトのDNSレコードをコピーします。

- ドメインレジストラからゾーンファイル(

.txt)をアップロードして、DNSレコードをインポート - ドメインに存在する既存のDNSレコードを自動スキャンし、よく使われるレコードタイプや名前を検出。ネームサーバー変更前に内容を慎重に確認し、欠けているレコードがあれば追加

- DNSレコードを1件ずつ追加

4. ドメインレジストラにログインする

5. ネームサーバーを変更する

- ドメインレジストラの管理画面で、ネームサーバーを管理するセクションに移動します。このセクションは通常、「DNS」や「ゾーンの管理」「DNSサーバーの変更」「カスタムDNS」 などの名称で表示されています。このようなセクションが見当たらない場合は、公式ドキュメントを確認するか、レジストらのサポートにお問い合わせください。

- レジストラによっては、既存のネームサーバーを先に削除する必要がある場合があります。

ドメインレジストラでネームサーバーを変更後、変更がインターネット全体に反映されるまでには24~48時間かかることがあります。

DNSレコードのインポート

.txtファイルを使用して、DNSサービスからルートドメインまたはサブドメインのDNSレコードをMyKinstaにインポートします。

- DNSサービスにログインし、DNSレコードをダウンロードまたはエクスポートします。たとえば、Cloudflareでは「DNS」>「Records(レコード)」>「Import and Export(インポートとエクスポート)」>「Export(エクスポート)」からDNSレコードをエクスポートすることができます。

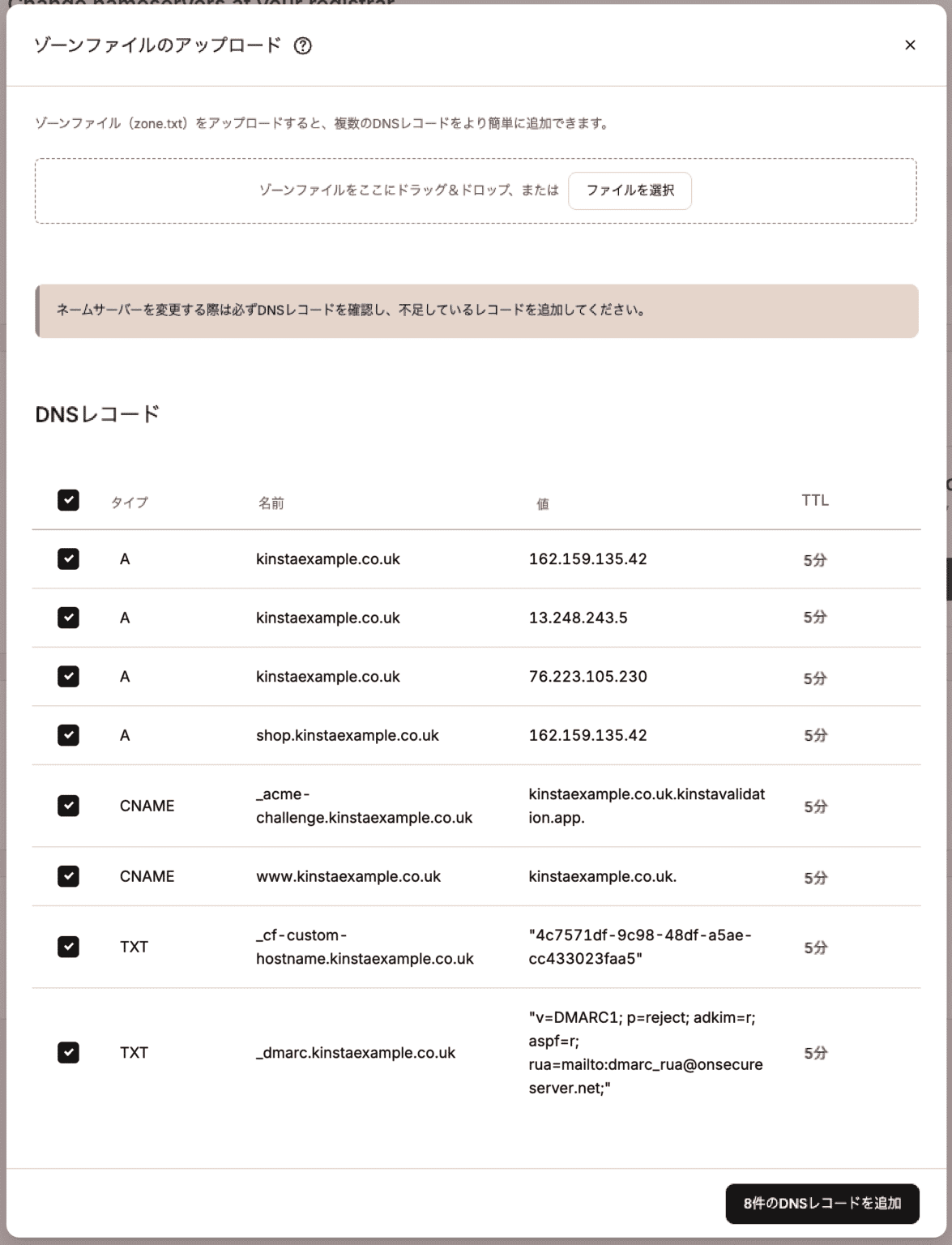

- MyKinstaで「DNS」に移動し、DNSレコードをインポートしたいドメインを選択します。「ゾーンファイルをアップロード」セクションの「ファイルを選択」をクリックします。サブドメイン用のゾーンファイルをアップロードする場合は、「DNSレコード」内の「ゾーンファイルをアップロード」をクリックしてください。

.txtファイルをMyKinstaにアップロード .txtファイルをドラッグ&ドロップするか、またはファイルを参照して「開く」をクリックします。

.txtファイルをドラッグ&ドロップ、または選択してアップロード - DNSサービス内のレコードと照らし合わせてDNSレコードを確認し、すべてが正しいことを確認します。インポートしたくないレコードがある場合は、選択を解除し、「DNSレコードを追加」をクリックします。NSレコードは、サブドメインを外部のDNSサービスやMyKinsta内の別のDNSゾーンに委任する場合にのみ使用するため、デフォルトでは無効になっています。

DNSレコードを確認して追加 - ネームサーバーを変更する前に、欠けているDNSレコードがあればここで追加してください。

DNSレコードの自動スキャン

- MyKinstaで「DNS」に移動し、DNSレコードをスキャンしたいドメインをクリックします。「自動スキャン」セクション内で「スキャンを開始」をクリックします。サブドメインのDNSレコードをスキャンする場合は、「DNSレコード」内で「自動スキャン」をクリックし、サブドメイン(

shopなど)を入力して「スキャン」をクリックします。

ドメインのDNSレコードを自動スキャン - DNSサービス内のレコードと照らし合わせてDNSレコードを確認し、すべてが正しいことを確認します。インポートしたくないレコードがある場合は、選択を解除し、「DNSレコードを追加」をクリックします。NSレコードは、サブドメインを外部のDNSサービスやMyKinsta内の別のDNSゾーンに委任する場合にのみ使用するため、デフォルトでは無効になっています。

DNSレコードを確認して追加 - ネームサーバーを変更する前に、欠けているDNSレコードがあればここで追加してください。

DNSレコードを手動で追加

弊社DNSは、Aレコード、CNAMEレコード、MXレコード、TXTレコードなど、さまざまなDNSレコードタイプをサポートしています。以下、サポートされているすべてのDNSレコード、およびそれらを弊社DNSで設定する方法をご紹介します。

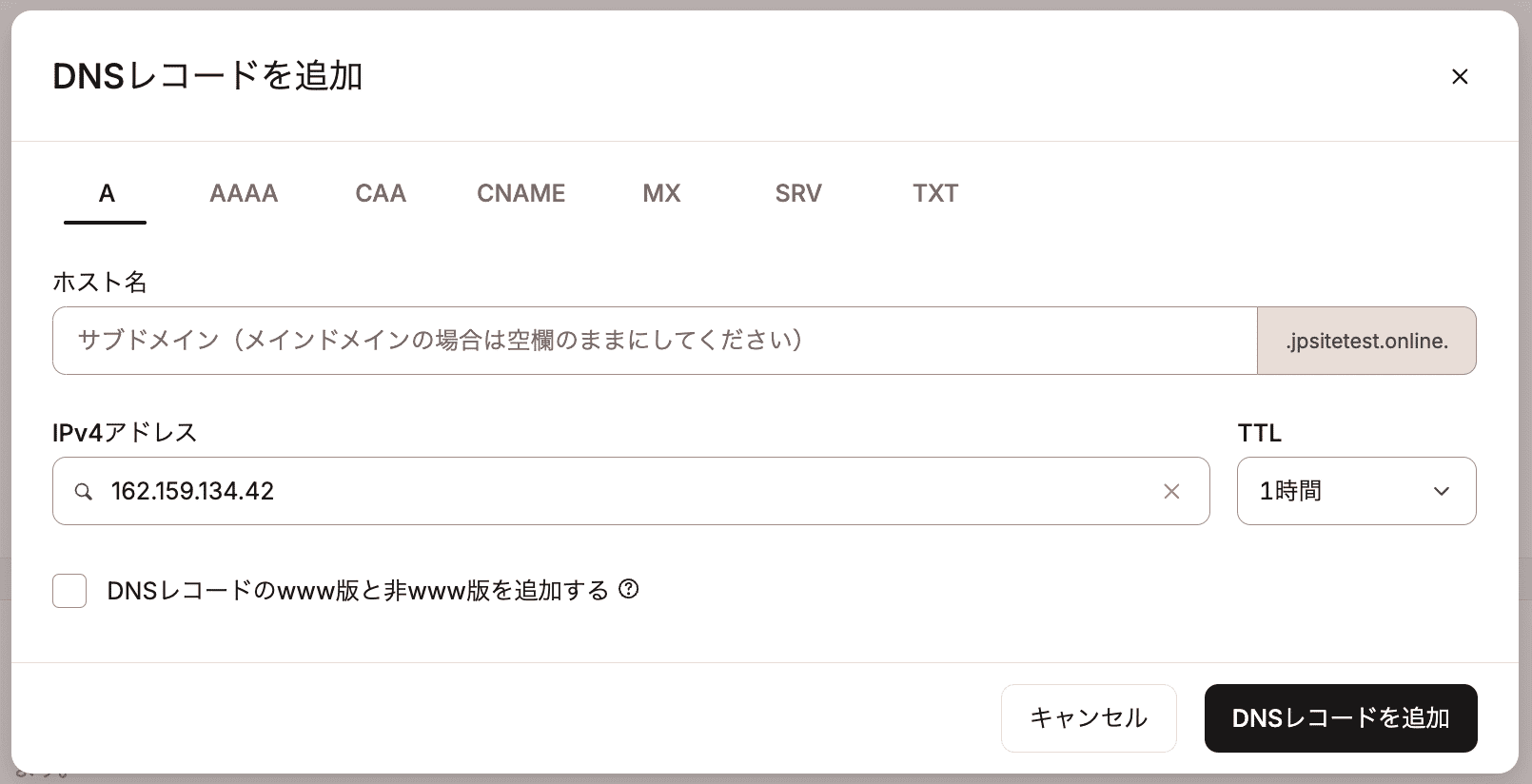

MyKinsta内で「DNS」をクリックし、管理したいドメインをクリックします。「DNSレコードの追加」セクションで「レコードを追加」をクリックします。すでにDNSレコードがある場合は、「DNSレコードを追加」をクリックしてください。

Aレコード

Aレコードは、ドメインをサーバーのIPV4アドレスに置き換えるもので、ドメインを介してサイトを公開するのに必要になります。弊社でのドメインの追加および紐付け方法はこちらをご覧ください。

- ホスト名:サブドメインを設定している場合は、サブドメインを指定します。ルートドメインのAレコードを設定する場合は、空欄にしてください。

- IPV4アドレス:サイトのIPアドレス(IPv4)

- TTL:デフォルトの1時間(推奨)

- DNSレコードのwww版と非www版を追加する:wwwドメインのCNAMEレコードを同時に自動追加する場合は、チェックを入れてください。

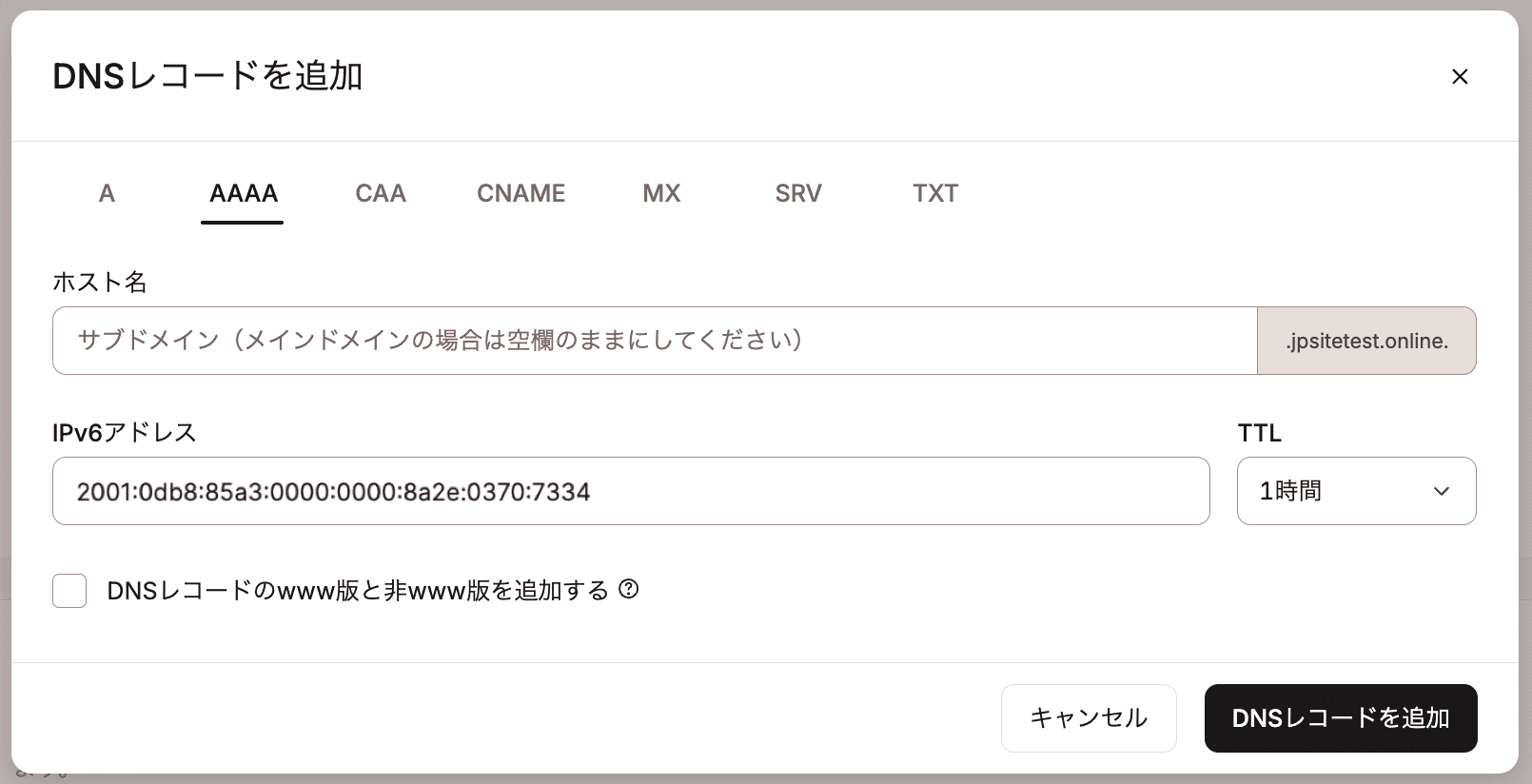

AAAAレコード

AAAAレコードは、ドメインに対するサーバーのIPV6アドレスを関連付けるものです。

弊社DNSでAAAAレコードを追加する状況としては、以下が挙げられます。

- IPV6をサポートする別のサーバーに紐付けたいサブドメインがある場合

- メインドメインのDNS管理に弊社DNSを使用しているが、メインドメイン自体はIPV6をサポートする別のサーバーに紐付けている場合

なお、弊社ではIPV4アドレスのみをサポートしているため、Kinstaサイトに使用することはできません。

- ホスト名:サブドメインを設定している場合は、サブドメインを指定します。ルートドメインのAAAAレコードを設定する場合は、空欄にしてください。

- IPV6 アドレス:サーバーのIPV6アドレス

- TTL:デフォルトの1時間(推奨)

- DNSレコードのwww版と非www版を追加する:ルートドメインのAAAAレコードを作成し、wwwドメインのCNAMEレコードを同時に自動追加する場合は、チェックを入れてください。

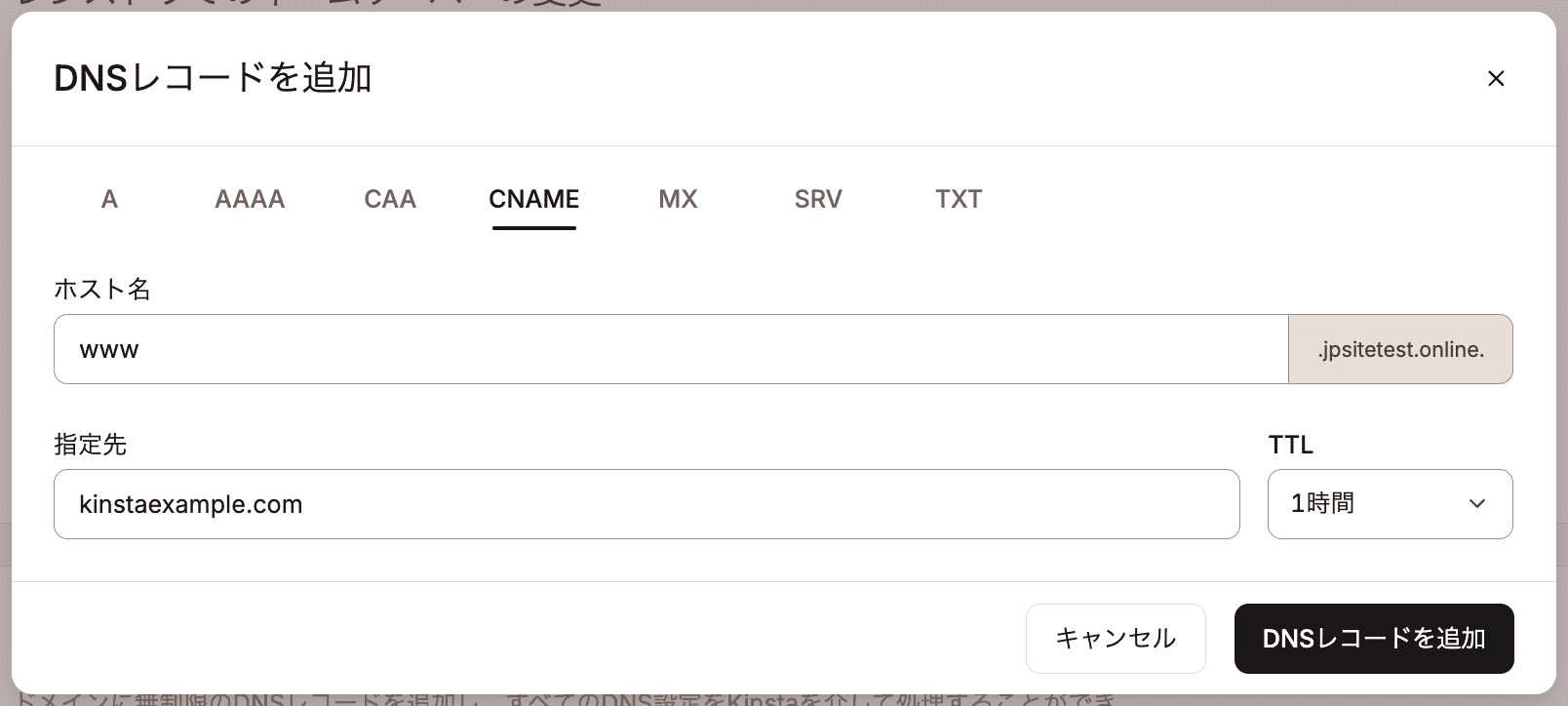

CNAMEレコード

CNAMEレコードは、正規ドメイン名と別名を関連付けるものです。一般的に、wwwありのドメインをwwwなしのドメインにマッピングするために使用されます(例:「www.kinstalife.com」から「kinstalife.com」)。AレコードまたはAAAAレコードの追加時に「DNSレコードのwww版と非www版を追加する」を選択した場合、wwwありドメイン用のCNAMEはすでに追加されています。弊社でのドメインの追加および紐付け方法はこちらをご覧ください。

- ホスト名:サブドメインのホスト名

- 指定先: CNAMEの解決先となるホスト名

- TTL:デフォルトの1時間(推奨)

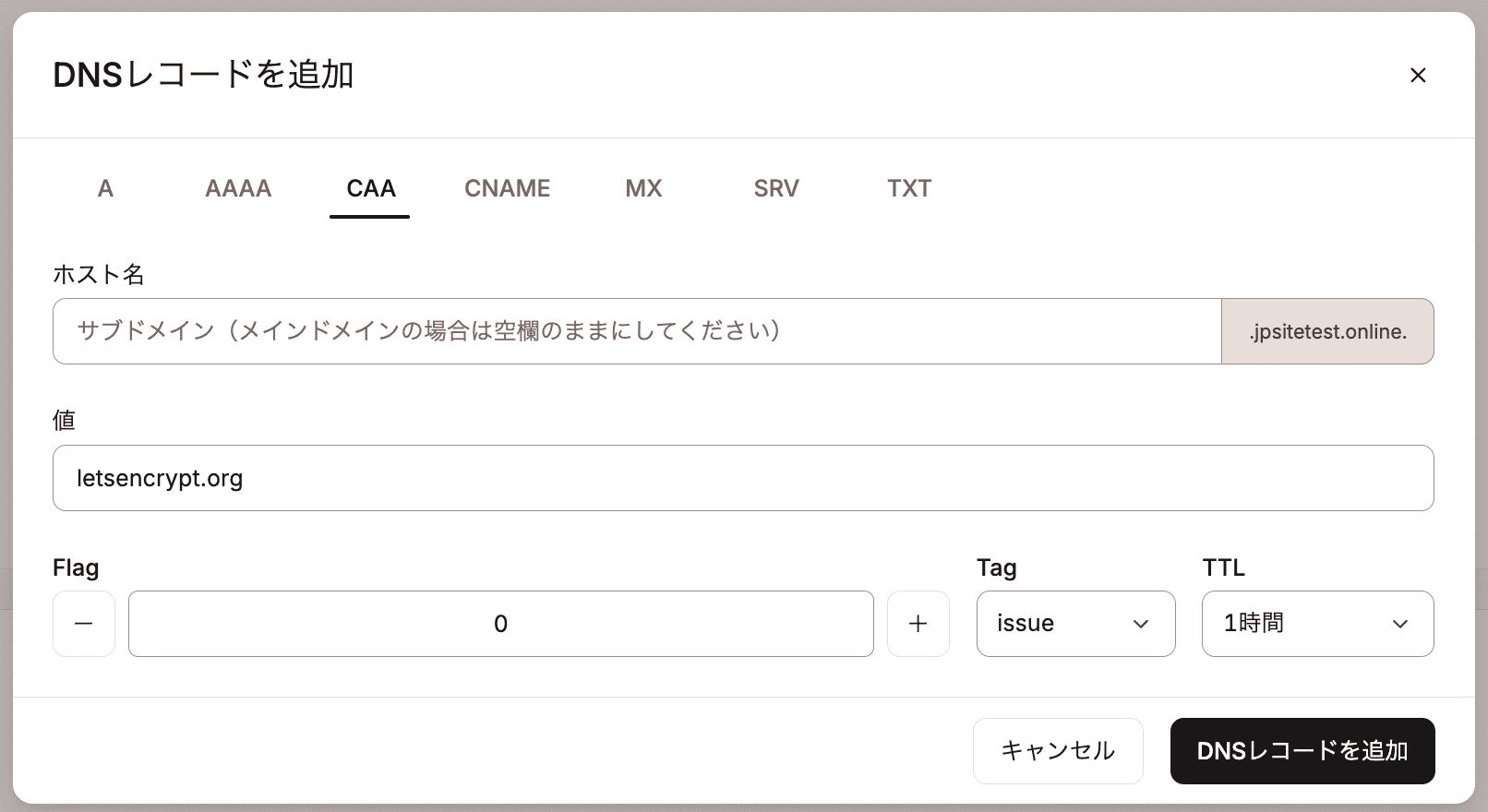

CAAレコード

CAAレコードは、任意のDNSレコードで、ドメインのSSL証明書を発行を許可する認証局(CA)を指定することができます。ドメインにCAAレコードがない場合は、要求があればどのCAでもそのドメインのSSL証明書を発行することができます。CAAレコードを設定すると、信頼できないCAによるSSL証明書の生成を防ぐことができ、セキュリティの強化につながります。CAAレコードのフォーマットは以下の通りです。

your-domain.com CAA <flags> <tag> <value>以下、CAAレコードの各要素をご説明します。

Flag(フラグ)

CAAレコードの情報をCAが使用することを許可するかどうかを指定します。値は0または1になります。

0:Tagを認識しなくても、CAAレコード内の情報を使用することができる1:Tagを認識しない限り、CAAレコード内の情報を使用することはできない

Tag(タグ)

SSL証明書を発行する際、認証されたCAに許可される動作を指定します。一般的にissue、issuewild、iodefのいずれかを使用しますが、特定のCAに独自の値を設定することも可能です。

issue:ワイルドカードでないSSL証明書を生成することを許可するissuewild:ワイルドカードSSL証明書を生成することを許可するiodef:無効なSSL証明書の要求が出された際にメールで警告を受け取る

値

CAのドメイン名を指定します。例えば、主要CAの一つであるLet’s Encryptの値は、letsencrypt.orgになります。値を;に設定すると、どのCAもそのドメインに対してSSL証明書を発行することができなくなります。弊社DNSでCAAレコードを追加するには、ホスト名、値(CAのドメイン名)、Flag、およびTagが必要です。例として、以下のCAAレコードを追加します。

kinstalife.com. CAA 0 issue “letsencrypt.org”「DNSレコードを追加」画面で、以下のように各情報を入力します。

Google CAAレコード

Google Cloud、またはGoogleが管理するSSL証明書を使用する場合は、Google Trust Services(pki.goog)がドメインに対して標準およびワイルドカードSSL/TLS証明書の両方を発行できるように、DNSエントリに以下の CAAレコードを追加する必要があります。example.comを実際のドメイン名に置き換えてご利用ください。

example.com. IN CAA 0 issue "pki.goog"

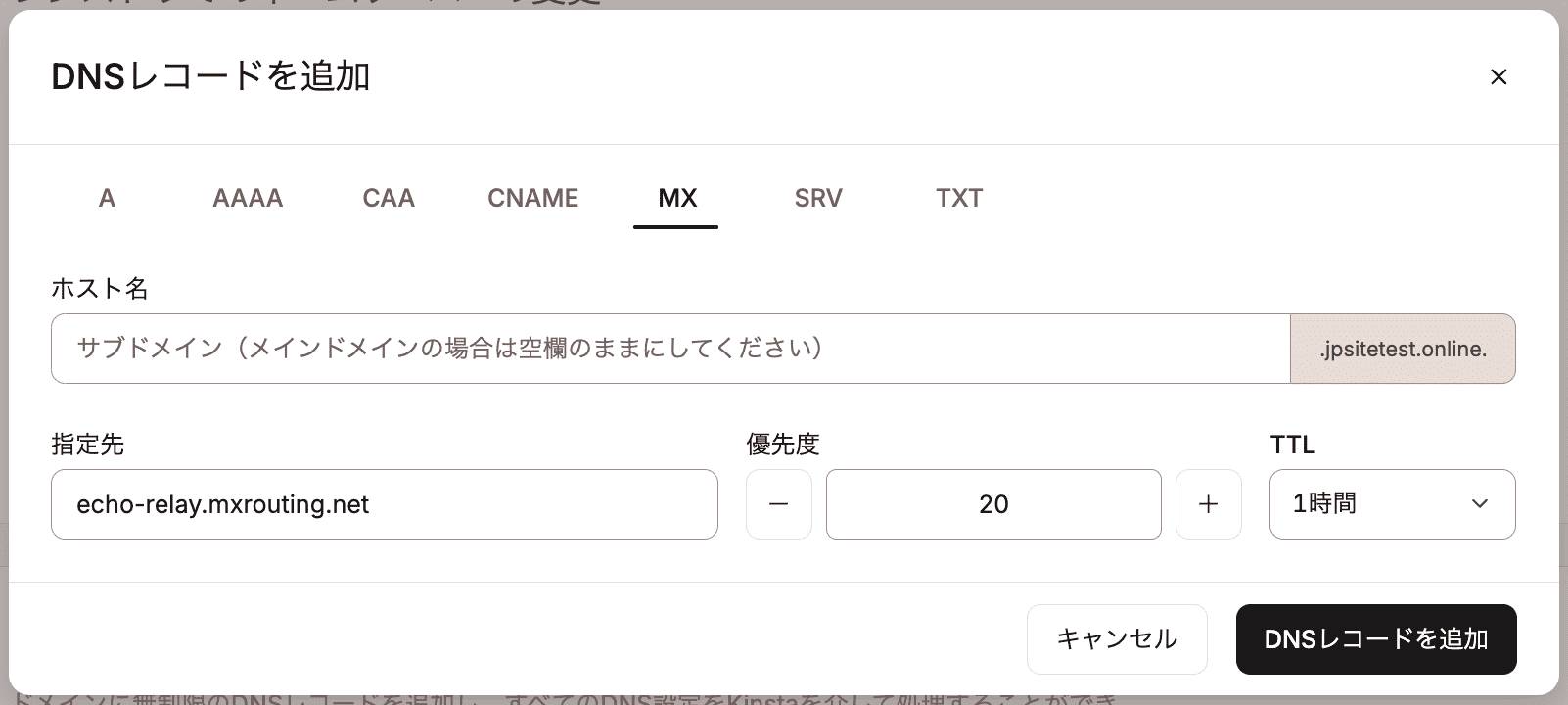

example.com. IN CAA 0 issuewild "pki.goog"MXレコード

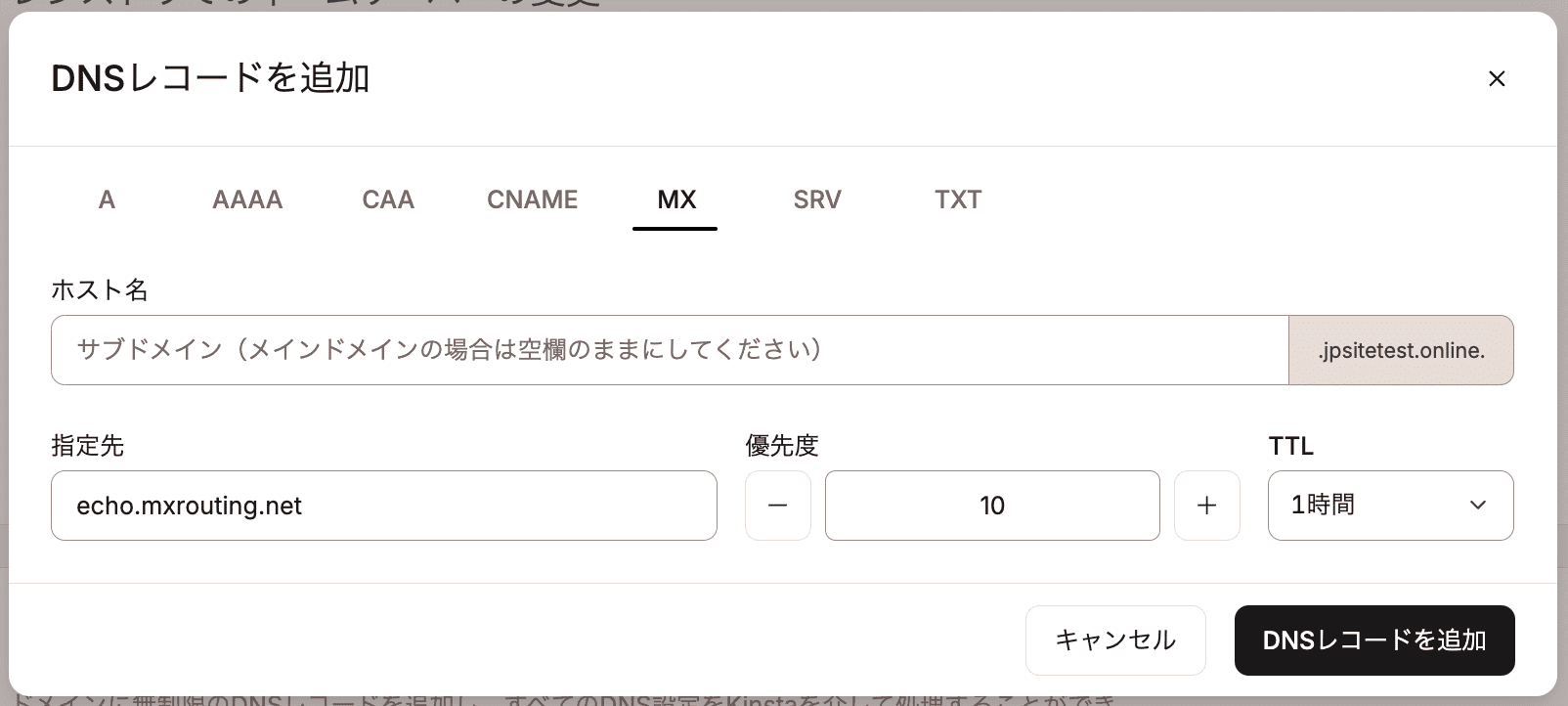

MXレコードはメールのルーティングに使用され、メールサービスによってレコードが異なります。

- ホスト名:メールアドレスのホスト名

- 指定先:メールプロバイダのホスト名

- 優先度:MXレコードの優先順位

- TTL:デフォルトの1時間(推奨)

以下、人気の高いメールサーバーサービスであるMX Route用のMXレコードを設定する例を見てみます。MX Routeが提供しているMXレコードは、以下の通りです。

- echo.mxrouting.net(優先度:10)

- echo-relay.mxrouting.net(優先度:20)

1つ目のMXレコードを以下のように追加します。

次に、2つ目のMXレコードを以下のように追加します(1つ目のレコードとは「指定先」と「優先度」が異なります)。

新規ドメインにGmail MXレコードを追加する

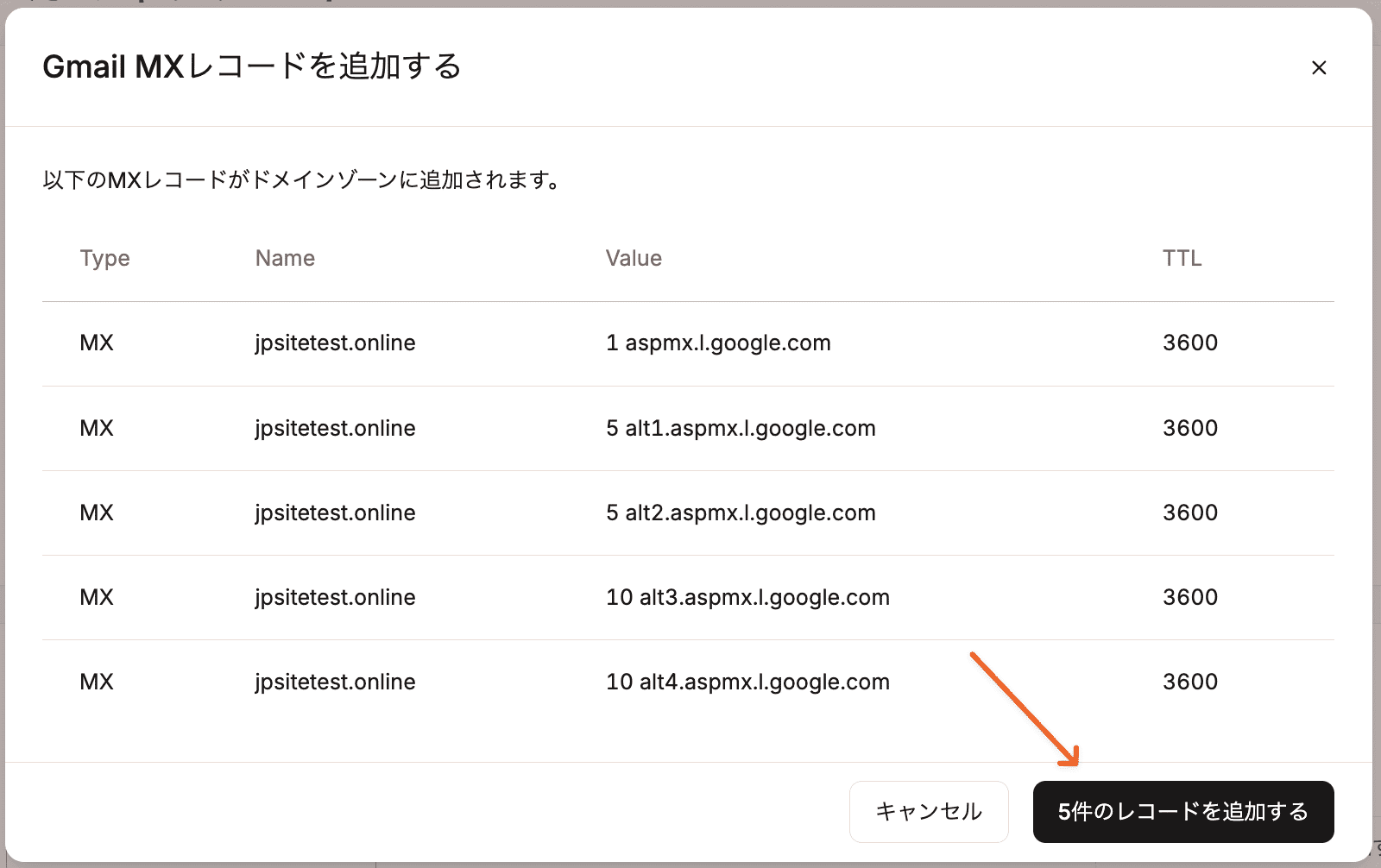

メールサービスにGoogle Workspaceをご利用の場合、必要なMXレコードを非常に簡単に追加することができます。弊社DNSにドメインを追加する際、「Gmail MXレコードを追加」にチェックを入れると、自動的に追加されます。

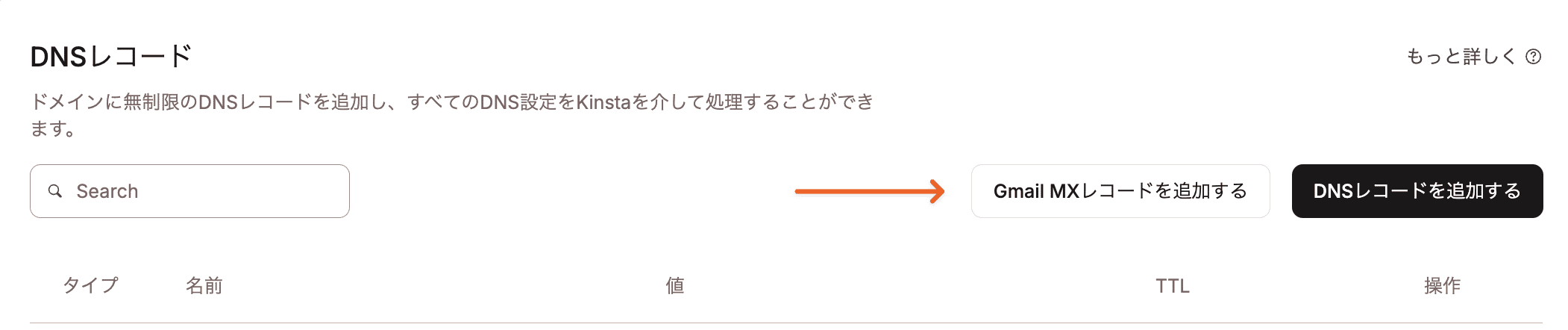

既存のドメインにGmail MXレコードを追加する

すでにドメインを追加し、弊社DNSに設定している場合は問題ありません。「Gmail MXレコードを追加」をクリックしてください。

表示される画面で「5件のレコードを追加する」をクリックするだけで完了です。

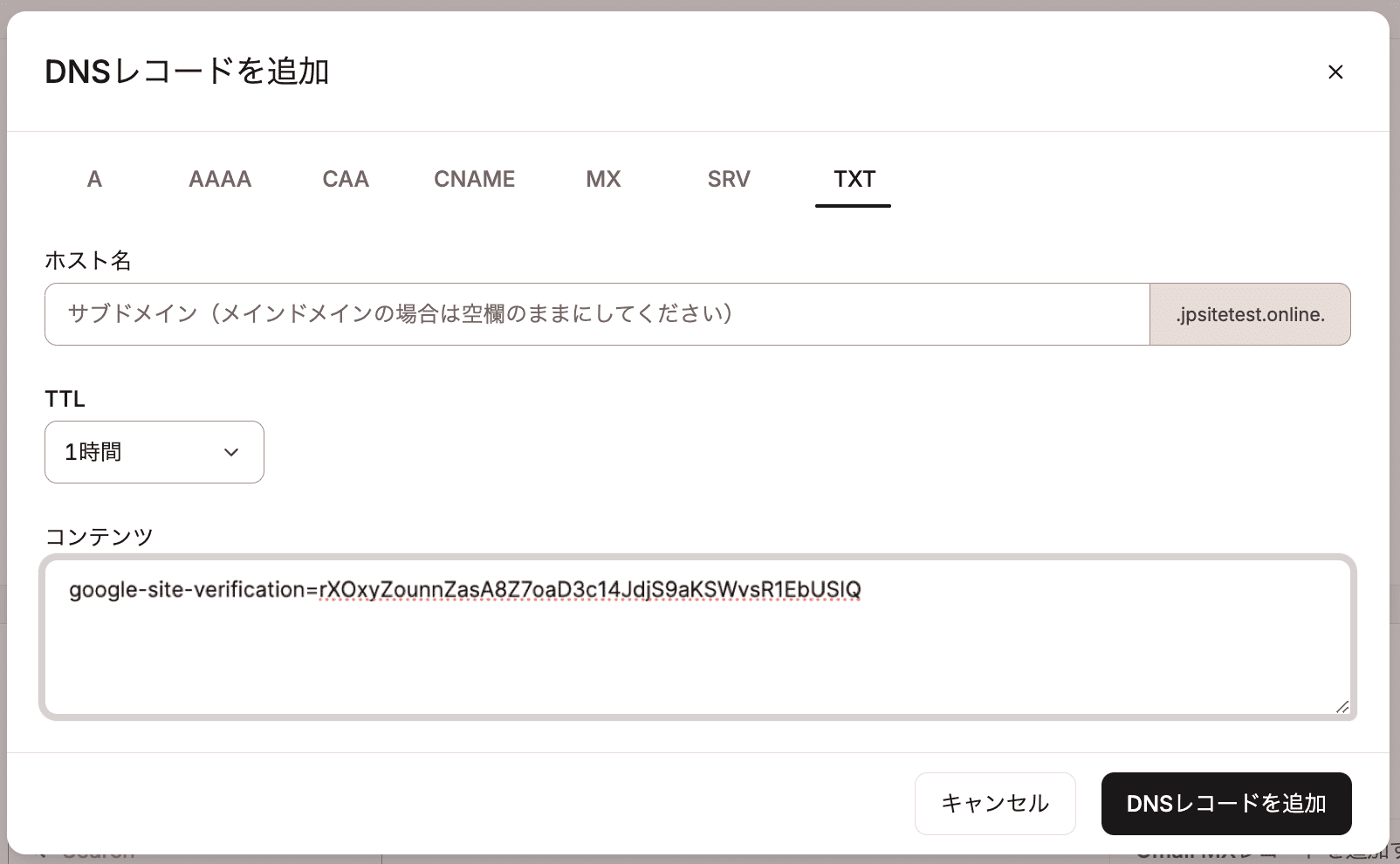

TXTレコード

TXTレコードには複数の用途がありますが、主にドメイン所有権の確認に使用されます。例えば、TXTレコードを使用すれば、Google Workspaceでドメインを確認することができます。

- ホスト名:TXTレコードのホスト名

- TTL :デフォルトの1時間(推奨)

- コンテンツ:TXTレコードの本文

Google Workspaceでドメイン「kinstalife.com」の所有権を確認するために、以下のTXTレコードを追加するとします。

google-site-verification=rXOxyZounnZasA8Z7oaD3c14JdjS9aKSWvsR1EbUSIQ「DNSレコードを追加」画面で、以下のように各情報を入力します。

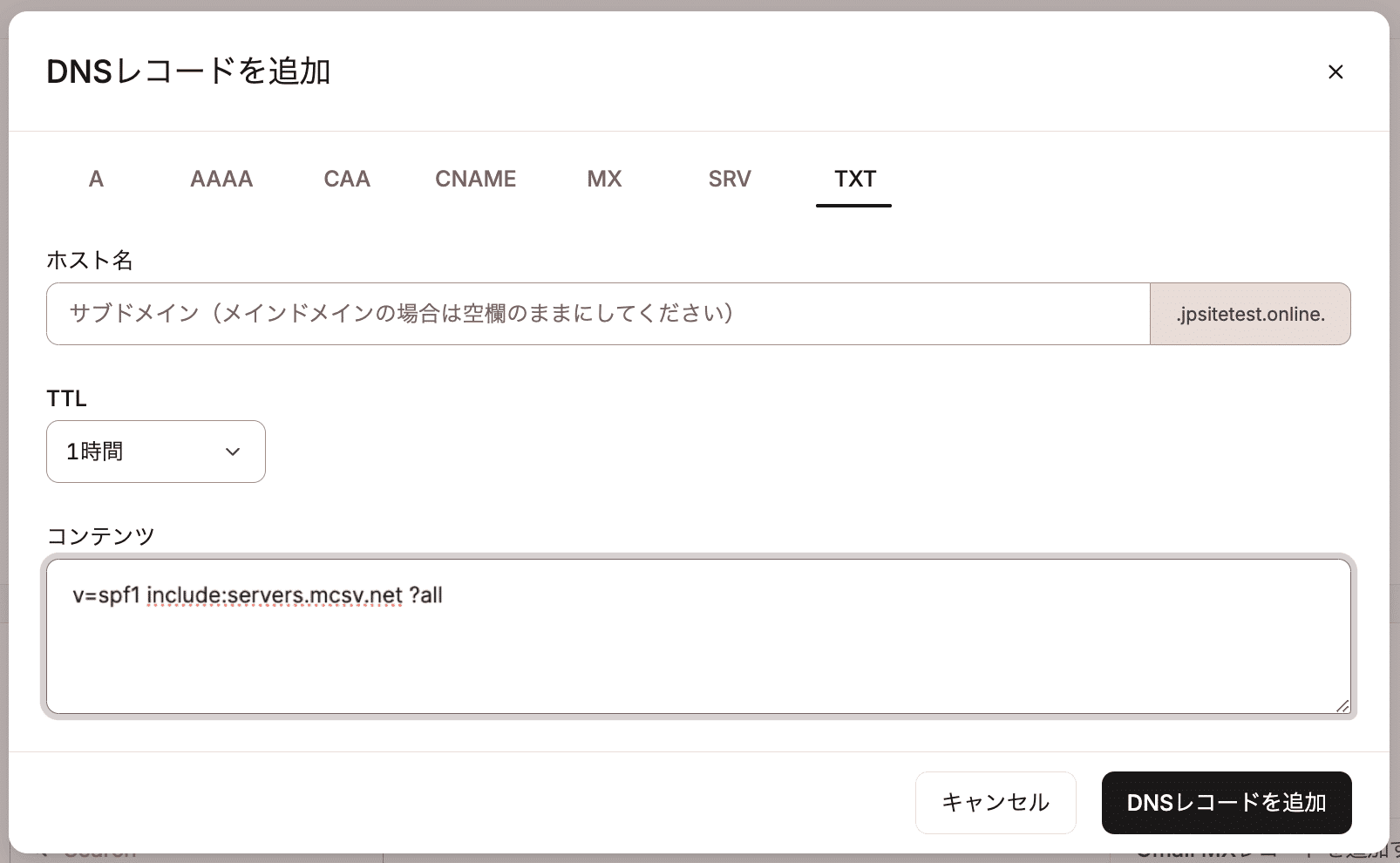

SPFレコード

SPF(Sender Policy Framework)レコードは、メールのなりすましを防ぐために使用されるDNSレコードの一種です。メールサーバーに対して、どのIPアドレスまたはサービスがドメインに代わってメールを送信する権限を持つかを伝えます。受信メールサーバーが受信メッセージを確認する際、送信元のドメインのSPFレコードを照会し、送信者が許可されているかどうかを検証します。以下は、SPFレコードの例です。

v=spf1 include:servers.mcsv.net ?allメールを送信すると、受信メールサーバーは「エンベロープFrom」アドレスのドメインを確認し、そのドメインのDNSレコードを検索します。SPFレコードが存在する場合、そのドメインに代わってメール送信を許可されたサーバーやサービスのリストが含まれます。メールサーバーは送信サーバーのIPアドレスをこのリストと照合し、一致すればメッセージがSPF認証を通過しますが、一致しない場合、ドメインのSPFポリシーに応じて不審なものとして扱われるか、拒否される可能性があります。

サードパーティのメールプロバイダやトランザクションメールサービスでは、メール認証にSPFレコードの設定が必要になることがあります。しかし、現在では廃止されているため(RFC7208参照)、TXTレコードとして入力します。

- ホスト名:SPFレコードのホスト名

- TTL:デフォルトの1時間推奨

- コンテンツ:SPFレコードの本文(v=spf1で始まるもの)

弊社でトランザクションメールの送信に使用しているサービス、MailChannelsにSPFレコードを追加する方法は、以下のメール認証の手順をご覧ください。

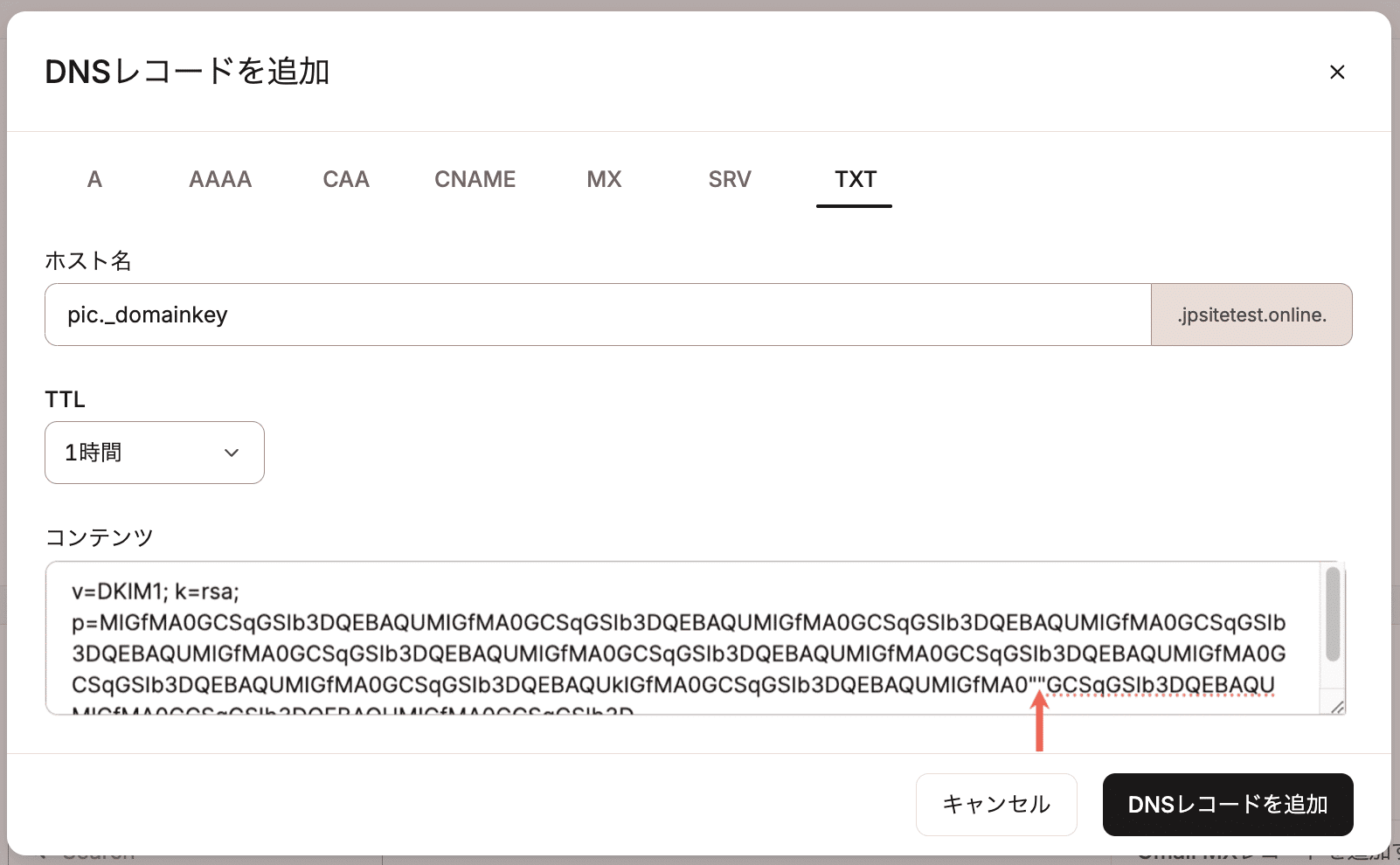

DKIMレコード

DKIM(DomainKeys Identified Mailの略)は、メールマーケティングツールやトランザクションメールサービスで広く使用されているメール認証技術です。弊社トランザクションメールサービスを使用してWordPressサイトからメールを送信する場合は、DKIMサポートが組み込まれているため、DKIM DNSレコードを設定する必要はありません。MailChannels統合により、DKIM DNSレコードはサーバー上で自動的に生成され、手動での追加が不要になります。

弊社トランザクショナルメールサービスを使ってWordPressサイトからメールを送信する場合、DKIMレコードを設定する必要はありません。MailChannelsとの統合により、サーバー上でDKIMが自動的に有効化されるため、お客様によるDNS設定は不要です。

弊社DNSには、DKIM専用の設定はなく、サービスに応じてCNAMEレコードまたはTXTレコードとして入力します。以下は、MailgunのDKIMレコードを追加する例です。

DNSプロトコルにより、TXTレコードの文字数は255文字に制限されます。255文字よりも長いDKIMレコードの場合は、複数の文字列にレコードの値(コンテンツ)を二重引用符(”)で分割する必要があります。

方法やツール(digコマンドやルックアップツール)によっては、DNSを確認すると、レコードが1つのエントリとして表示されることがあります。

"v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUkIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3D"あるいは、以下のように、文字列の間に二重引用符が入ったレコードが表示されることもあります。

"v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUkIGfMA0GCSqGSIb3DQEBAQUMIGfMA0" "GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3DQEBAQUMIGfMA0GCSqGSIb3D"DMARCレコード

一部のメールサービスでは、大量にメールを送信するユーザーに対してより厳格な認証要件を適用し、DMARC(Domain-based Message Authentication Reporting and Conformance/ドメインベースのメッセージ認証・報告・準拠)の整合性(アライメント)を要求します。これらの要件を満たさないメールは、遅延または拒否されることがあります。弊社ではトランザクションメールサービス経由で送信される送信メールに関して、現在DMARCアライメントをサポートしていません。DMARCへの準拠が必要な場合には、サードパーティのSMTPサービスを設定することをお勧めします。多くのサービスが無料プランを提供しています。設定方法は以下をご覧ください。

DMARCはSPFとDKIMを基盤とし、メールがヘッダーのFromアドレス([email protected]など)に記載されたドメインから真正に送信されたことを検証します。受信メールサーバーは、続いて_dmarc.sitename.comで公開されているDMARCレコードを確認します。DMARCの核心となる仕組みは「アライメント(整合性)」にあります。具体的には、ヘッダーのFromアドレスのドメインが、DKIM署名で使用されるドメイン、またはSPFエンベロープのFromアドレスと一致(またはほぼ一致)している必要があることを意味します。これにより、権限のないサーバーがお客様のドメインを装ってメッセージを送信することができなくなります。

DMARCレコードで定義されたポリシー(p=)は、DMARCチェックに失敗したメッセージを送信先メールサーバーがどのように処理するかを指示します。ポリシーには以下の種類があります。

p=none:監視のみ。アクションは実行されませんが、レポートが生成されます。p=quarantine:配信に失敗したメッセージは不審なものとして扱われます(スパムフォルダや迷惑メールフォルダに振り分けられる)。p=reject:失敗したメッセージは拒否され、一切配信されなくなります。

弊社トランザクションメールサービスを利用するには、DKIMレコードを削除するか、DMARCレコードをp=noneに設定する必要があります。

DMARCレコードを設定するには、以下のようにDNSサービスで必要なポリシーを含むTXTレコードを追加してください。

v=DMARC1;p=none弊社のDNSをご利用の場合は、「DNS」画面に移動し、「DNSレコードを追加する」をクリックします。

「TXT」タブを選択し、「ホスト名」に_dmarc、「コンテンツ」フィールドにv=DMARC1;p=noneを貼り付けます。サブドメインを使用する場合は、「ホスト名」にサブドメインを追加してください。「DNSレコードを追加」をクリックして、DMARCレコードを保存します。

弊社のDNSをご利用でない場合は、ドメインのDNS管理先でDMARC TXTレコードを変更してください。操作方法が不明の場合は、ご利用のDNSサービスに直接お問い合わせください。

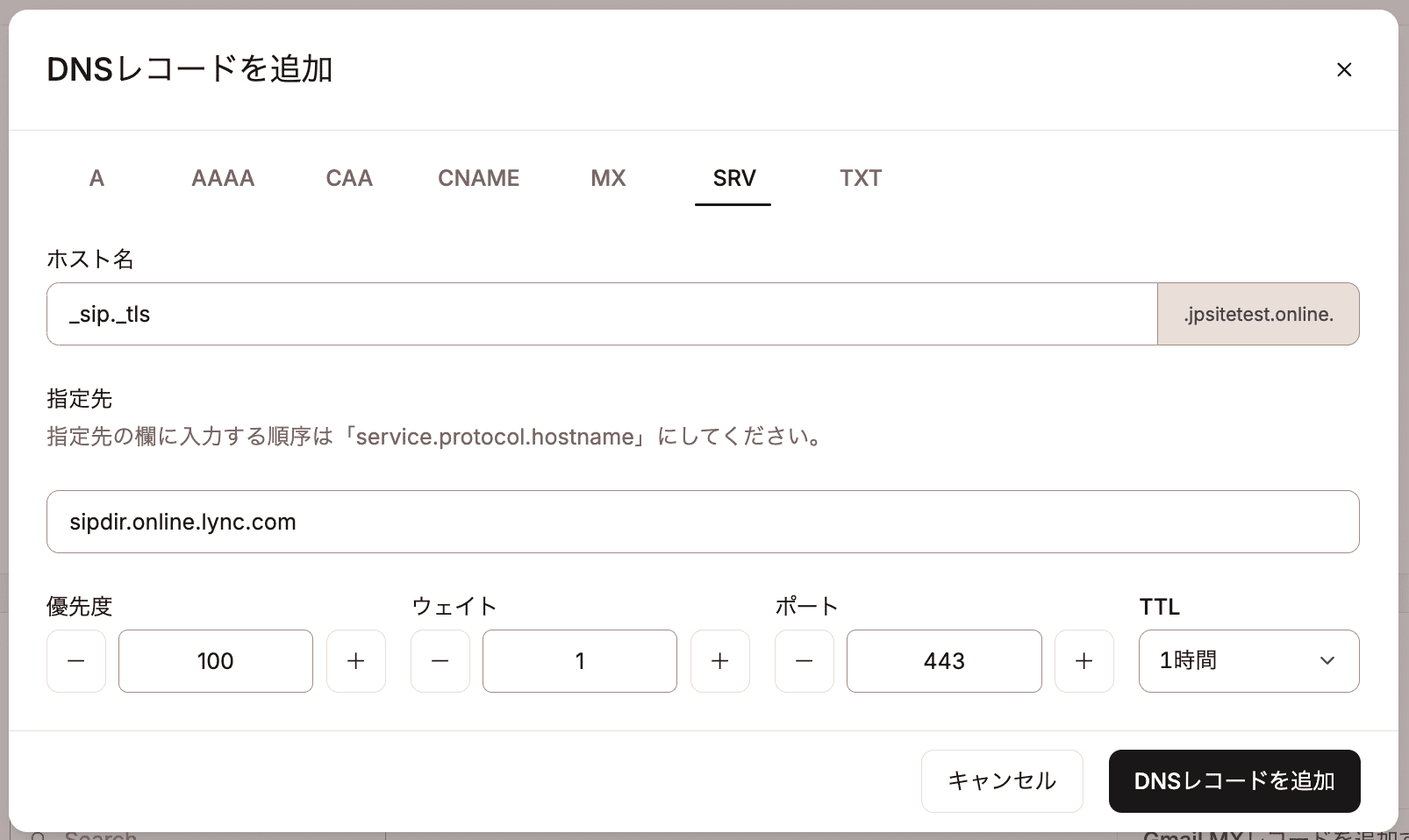

SRVレコード

SRVレコード(サービスレコード)は、サービスがポート番号などの追加情報を必要とする場合に使用されます。主にSIPの設定、VoIP、およびIMで使用されるのが一般的です。

- ホスト名:SRVレコードのホスト名を

_service._protocolの先頭に指定してください。

(ホスト名は自動入力されるため、サービスとプロトコルのみを追加します) - 指定先:SRVレコードの指定先サーバー

- 優先度:対象ホストの優先順位

- ウェイト:同じ優先度番号を持つ他のSRVレコードとの相対的なウェイト

- ポート:サービスのネットワークポート

- TTL:デフォルトの1時間(推奨)

以下は、Office 365 Skype for BusinessのSRVレコードを弊社DNSに追加する例です。

- サービス:_sip

- プロトコル:_tls

- 指定先:sipdir.online.lync.com

- 優先度:100

- 重み:1

- ポート: 443

- TTL:1時間

NSレコード

NS(ネームサーバー)レコードは、ドメインまたはサブドメインに対して権威を持つネームサーバーを指定するものです。MyKinstaでは、NSレコードを使用してサブドメインを外部DNSサービス、またはMyKinsta内の別のDNSゾーンに委任することができます。例えば、MyKinstaでルートドメインを管理するWeb制作会社のお客様であれば、サブドメインを独立したDNSゾーンとして委任することが考えられます。これにより、サイトの管理者はルートドメインへのアクセス権を持たずに、そのサブドメインのDNSレコードを管理できるようになります。

NSレコードは、サブドメインのDNSクエリを処理する責任を持つサーバーをインターネットに通知します。サブドメインのNSレコードを設定する際には、高可用性とパフォーマンス向上のため、少なくとも2つのNSレコードを追加することをお勧めします。これにより、1つのネームサーバーが利用不能になった場合のバックアップを確保でき、DNSクエリがより効率的に解決されます。

- ホスト名(サブドメイン):別のDNSサービスに紐付けるサブドメインを指定してください。

- 値: サブドメインを紐付けるネームサーバーを指定してください。

以下は、Cloudflareにshop.kinstaexample.comのストア向けDNSを管理させることを想定とした、NSレコードの追加例です。

これにより、shop.kinstaexample.comサブドメインのDNS管理のみがCloudflareに委任され、ルートドメイン(kinstaexample.com)およびその他のサブドメインは引き続きMyKinstaで管理することができます。

メール認証

SPF TXTレコードを使用しているかの確認方法

弊社のDNSをご利用の場合は、MyKinstaにログインし、左サイドバーメニューの「DNS」をクリックして、サイトのドメイン名を選択してください。「TYPE」列でTXTレコードを探します。TXTレコードの値が「v=spf1」で始まる場合、それはSPF TXTレコードです。KinstaのDNSをご利用でない場合は、ドメインのDNSレコードを管理している場所を参照してください。

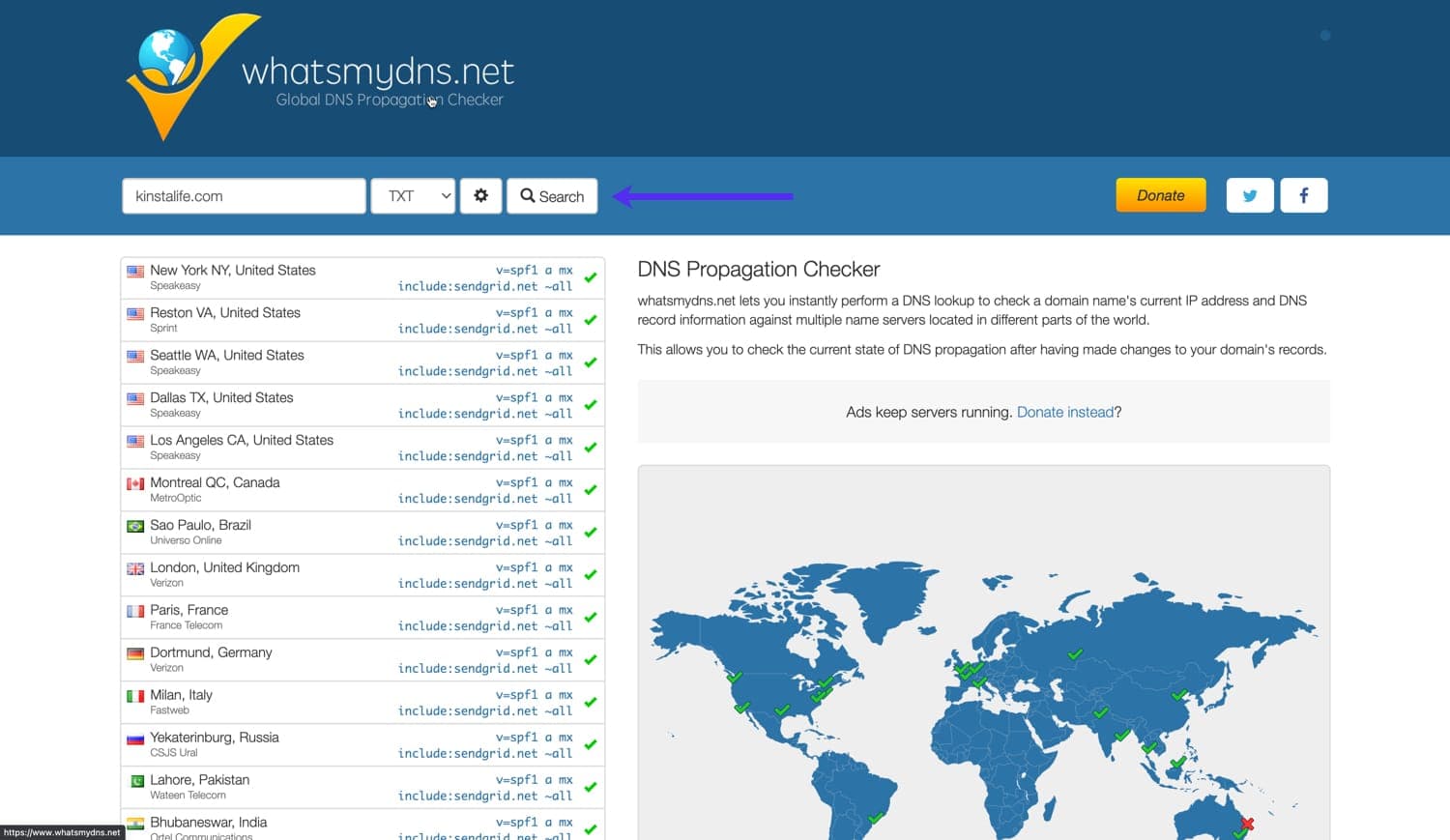

または、whatsmydns.netのようなサービスを利用して、ドメインにSPF TXTレコードが存在するかどうかを確認することも可能です。ドメイン名を入力し、ドロップダウンから「TXT」を選択して「Search」をクリックすると、ドメインのTXTレコードが一覧表示されます。

1つのドメインに設定できるSPFレコードは1つのみです。すでにSPFレコードが存在する場合は、MailChannelsを含めるようにそのレコードを統合する必要があります。SPFレコードが存在しない場合は、MailChannels専用のSPFレコードを新たに作成してください。

MailChannels用のSPFレコードを追加

MailChannelsのSPFレコードを設定するには、以下のTXTレコードをDNSサービスに追加します。

v=spf1 a mx include:relay.kinstamailservice.com ~allIf you’re using Kinsta’s DNS, go to your domain’s DNS settings and click Add a DNS Record.

「TXT」タブを選択して、「コンテンツ」にv=spf1 a mx include:relay.kinstamailservice.com ~allを貼り付けます。サブドメインを使用している場合は、「ホスト名」にサブドメインを入力してください。最後に「DNSレコードを追加」をクリックして、SPFレコードを保存します。

弊社DNSを使用していない場合は、ドメインのDNSを管理している場所でSPF TXTレコードを変更します。この変更方法がわからない場合は、DNSサービスへ直接お問い合わせください。

SPFレコードを統合する

1つのドメインに設定できるSPFレコードは1つのみです。既存のSPFレコードがある場合は、弊社のトランザクションメールを使用するためにMailChannelsのレコードを統合する必要があります。SPF DNSレコードを統合するには、複数のSPF設定に含まれるルールを1つの有効なSPFレコードにまとめ、同じメカニズムが重複しないようにします。

たとえば、既存のSPFレコードがv=spf1 include:example.com ~allであり、弊社SPFレコードがv=spf1 a mx include:relay.kinstamailservice.com ~all

と設定されている場合、統合するにはa mx include:relay.kinstamailservice.comを追加します。その結果、統合後のSPFレコードは、v=spf1 include:example.com a mx include:relay.kinstamailservice.com ~allになります。

また、すでにSPFレコードにa mxが含まれている場合(例:v=spf1 a mx include:example.com ~all)、include:relay.kinstamailservice.comのみ追加してください。この場合、統合後のSPFレコードはv=spf1 a mx include:example.com include:relay.kinstamailservice.com ~allになります。

MailChannels用のDMARCレコードを追加する

MailChannelsのDMARCレコードを設定するには、以下のTXTレコードをDNSサービスに追加します。

v=DMARC1;p=none

「TXT」タブを選択し、「ホスト名」に_dmarcを入力し、「コンテンツ」にv=DMARC1; p=noneを貼り付けます。サブドメインを使用している場合は、「ホスト名」に追加してください。最後に「DNSレコードを追加」をクリックして、DMARCレコードを保存します。

弊社DNSを使用していない場合は、ドメインのDNSを管理している場所でDMARC TXTレコードを変更します。この変更方法がわからない場合は、DNSサービスへ直接お問い合わせください。

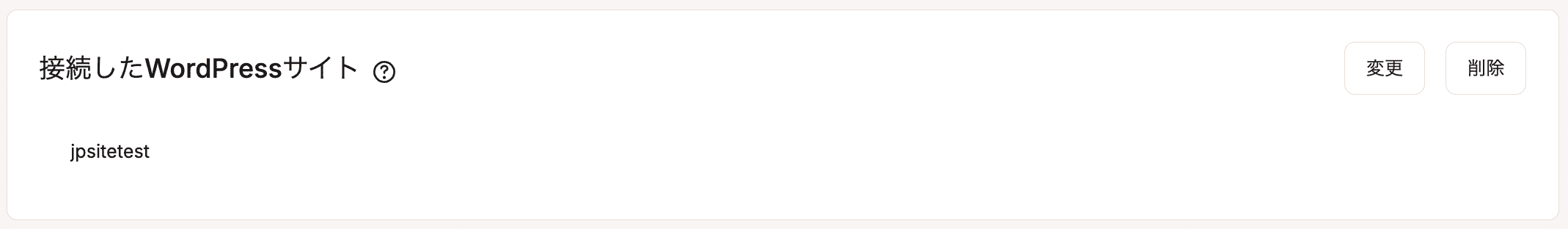

接続したWordPressサイトの追加

DNSゾーンを設定したら、WordPressサイトを接続することができます。接続後、「サイト管理者」もDNSレコードを管理できるようになります。「接続したWordPressサイト」で「サイトを追加」をクリックして該当のサイトを選択し、「接続したサイトの追加」をクリックしてください。

DNSゾーンに接続されているサイトを変更するには、「変更」をクリックします。DNSゾーンからサイトを削除するには、「削除」をクリックします。

ドメインのフィルタリング

MyKinstaの「DNS」画面では、ドメインを「有効」または「無効」でフィルタリングできます。「すべてのステータス」をクリックし、必要なオプションを選択してください。