Okta SAML SSO

Okta is een Identity Provider (IdP) die beveiligde single sign-on (SSO) mogelijk maakt, zodat gebruikers van je bedrijf met één aanmelding toegang hebben tot meerdere applicaties.

Met Security Assertion Markup Language (SAML) SSO melden werknemers zich eenmalig aan met hun bedrijfsgegevens (meestal e-mail en wachtwoord). De IdP, zoals Okta, verifieert hun identiteit en verleent naadloos en veilig toegang tot alle verbonden diensten, zonder dat ze voor elke toepassing apart hoeven in te loggen.

Bedrijfseigenaren of IT-beheerders kunnen het e-maildomein van hun organisatie (bijvoorbeeld @mijnbedrijf.nl) koppelen aan de IdP, zodat iedereen met een e-mailadres van het bedrijf automatisch wordt herkend en zich veilig kan aanmelden bij tools die SAML ondersteunen.

Met Kinsta SAML SSO kun je Okta verbinden met MyKinsta door een SAML-applicatie te maken binnen Okta, het e-maildomein van je bedrijf te verifiëren en de vereiste Okta-gegevens toe te voegen in MyKinsta. Hierdoor kan je team inloggen met hun bestaande bedrijfsreferenties, waardoor het niet meer nodig is om aparte MyKinsta-accounts aan te maken of te beheren.

SSO inschakelen in MyKinsta

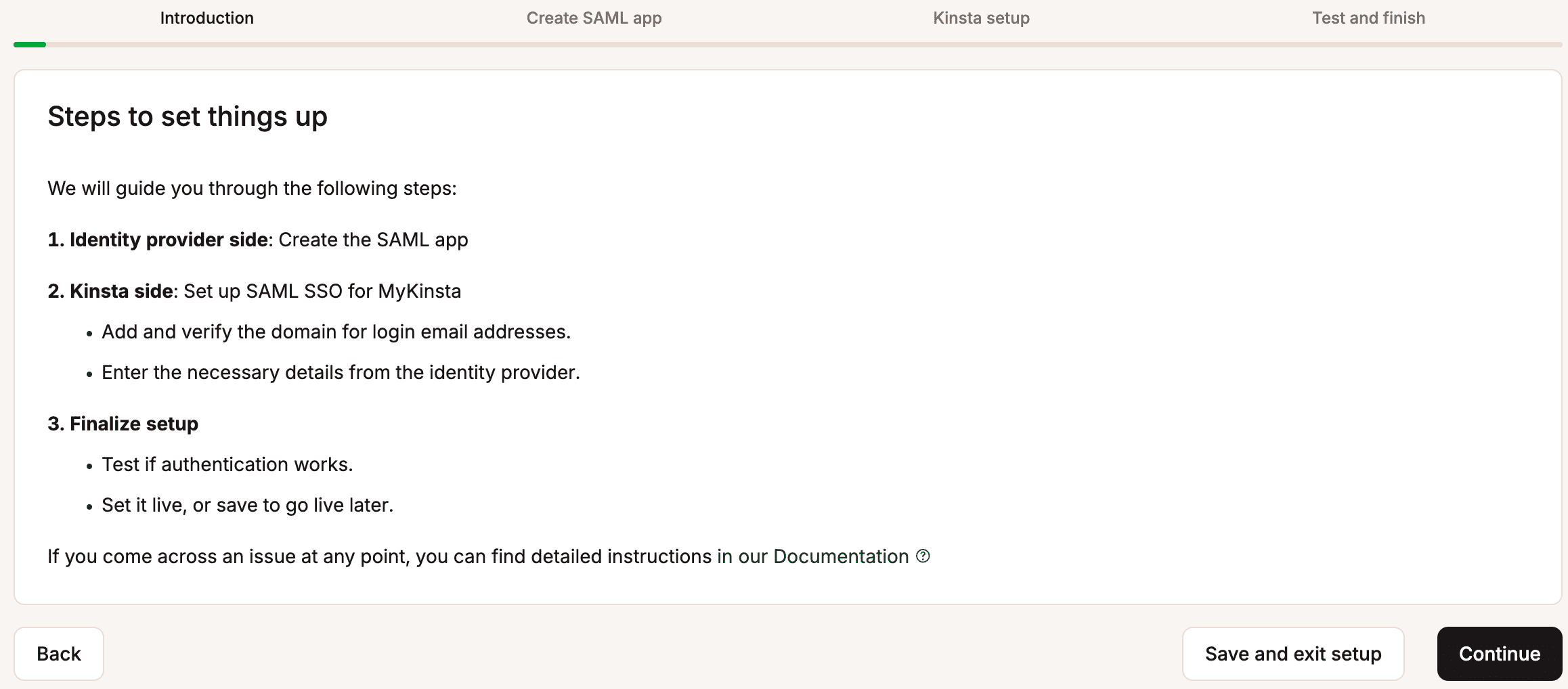

Wanneer je SAML SSO instelt, kun je in elk stadium op Setup afsluiten en opslaan klikken om je voortgang op te slaan en later terug te keren.

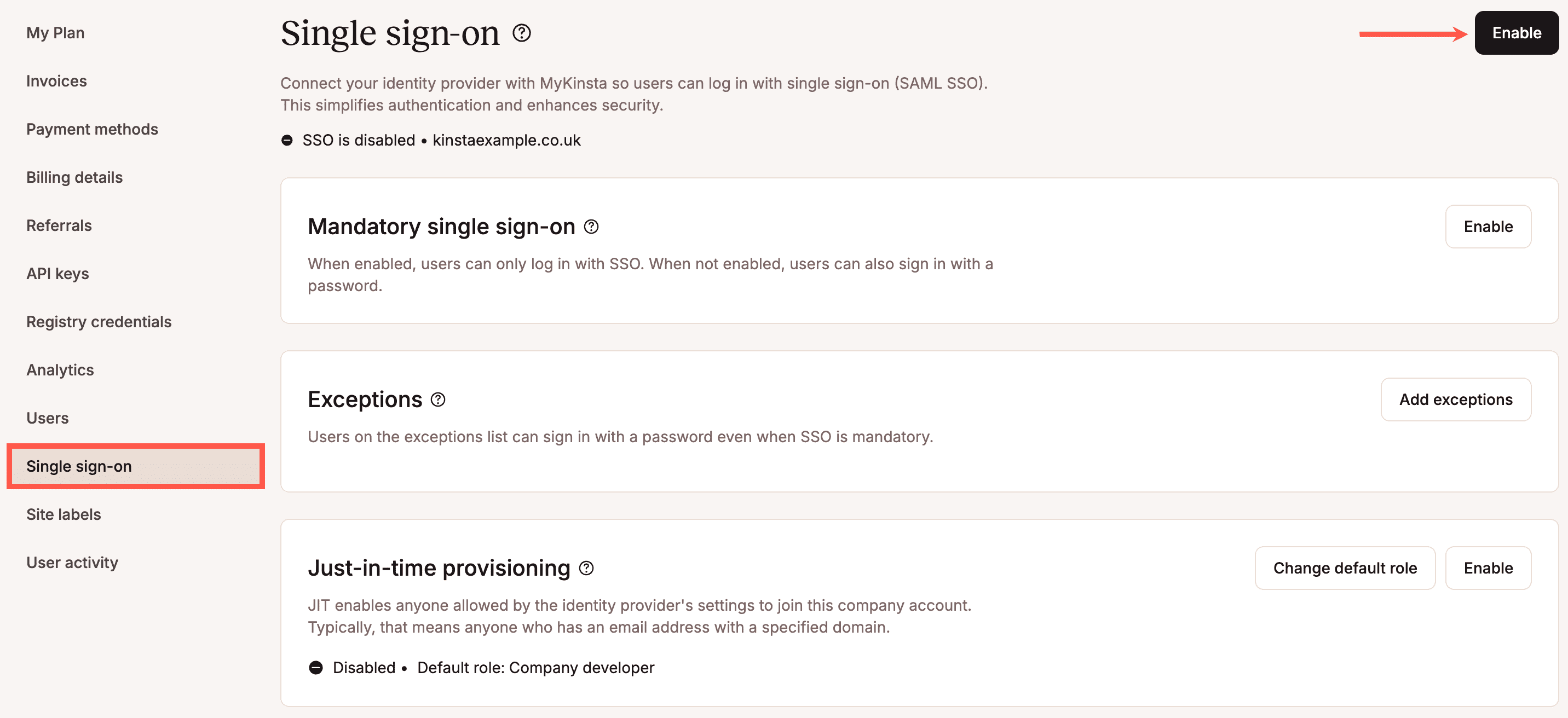

Ga in MyKinsta naar je gebruikersnaam > Bedrijfsinstellingen > Single sign-on en klik op Activeren.

Lees de inleiding, waarin wordt uitgelegd hoe SSO wordt ingesteld, en klik op Doorgaan.

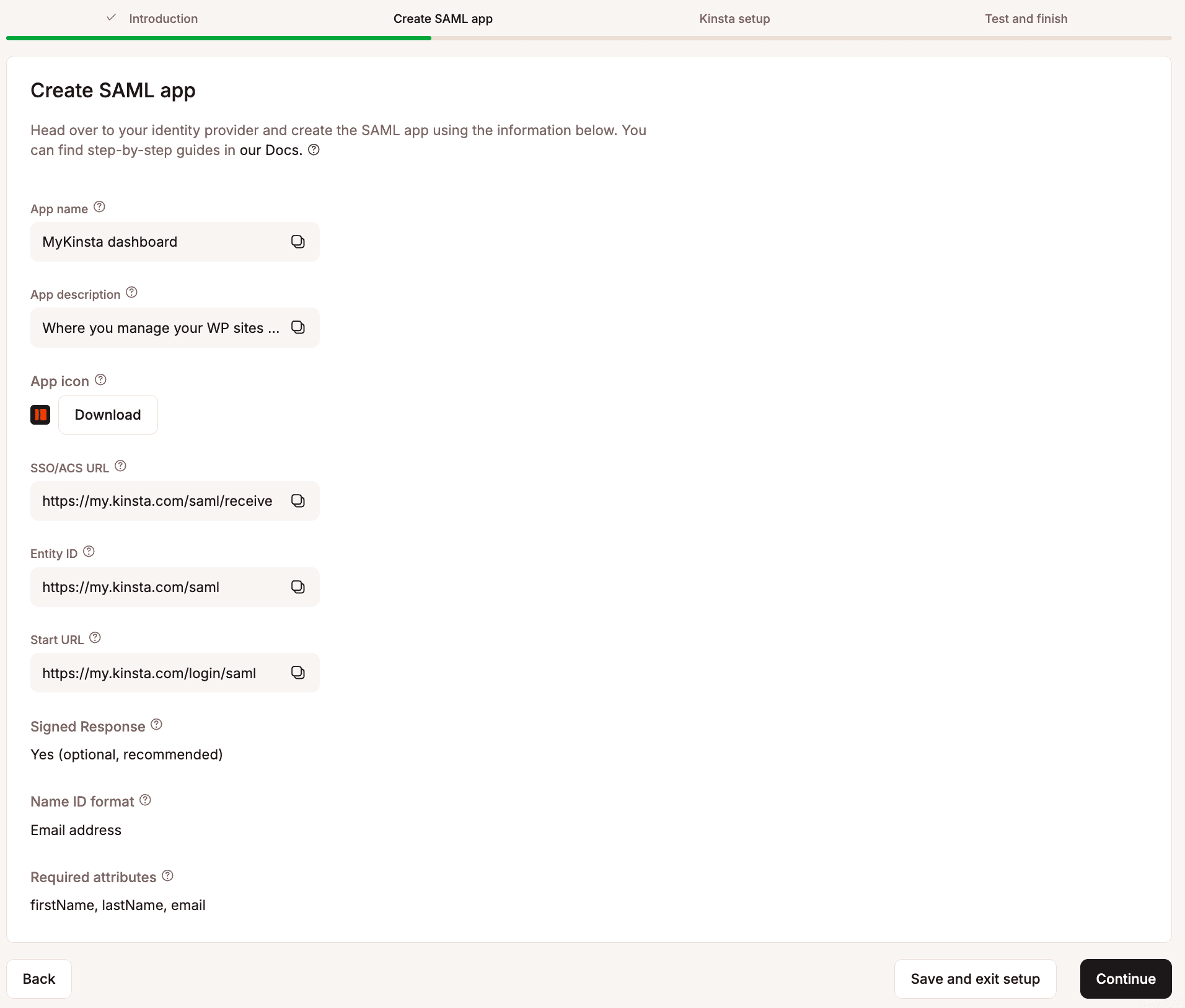

Op de volgende pagina vind je alle informatie die je nodig hebt om je SAML app binnen Okta op te zetten.

De app-integratie instellen in Okta

In MyKinsta vind je op het tabblad SAML app aanmaken alle informatie die je nodig hebt om je SAML app binnen Okta in te stellen. In de volgende stappen wordt uitgelegd waar je deze informatie kunt toevoegen.

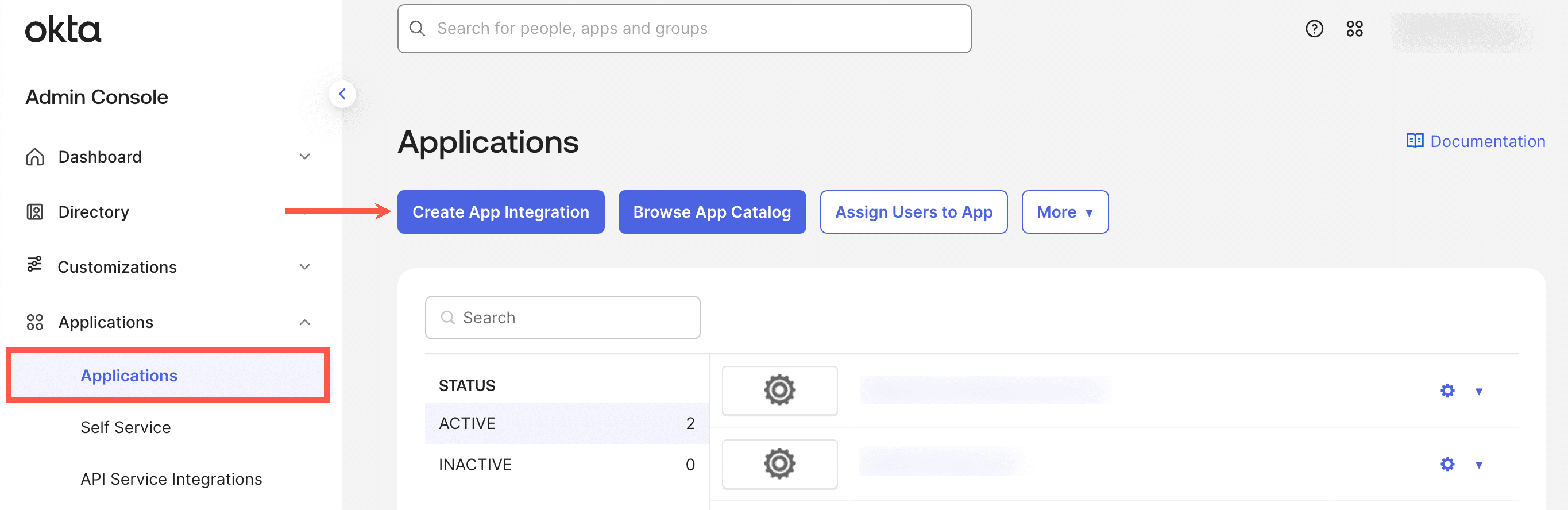

Log in op Okta als gebruiker met admin-toegang en klik binnen het Admin Dashboard op Applications > Create App Integration.

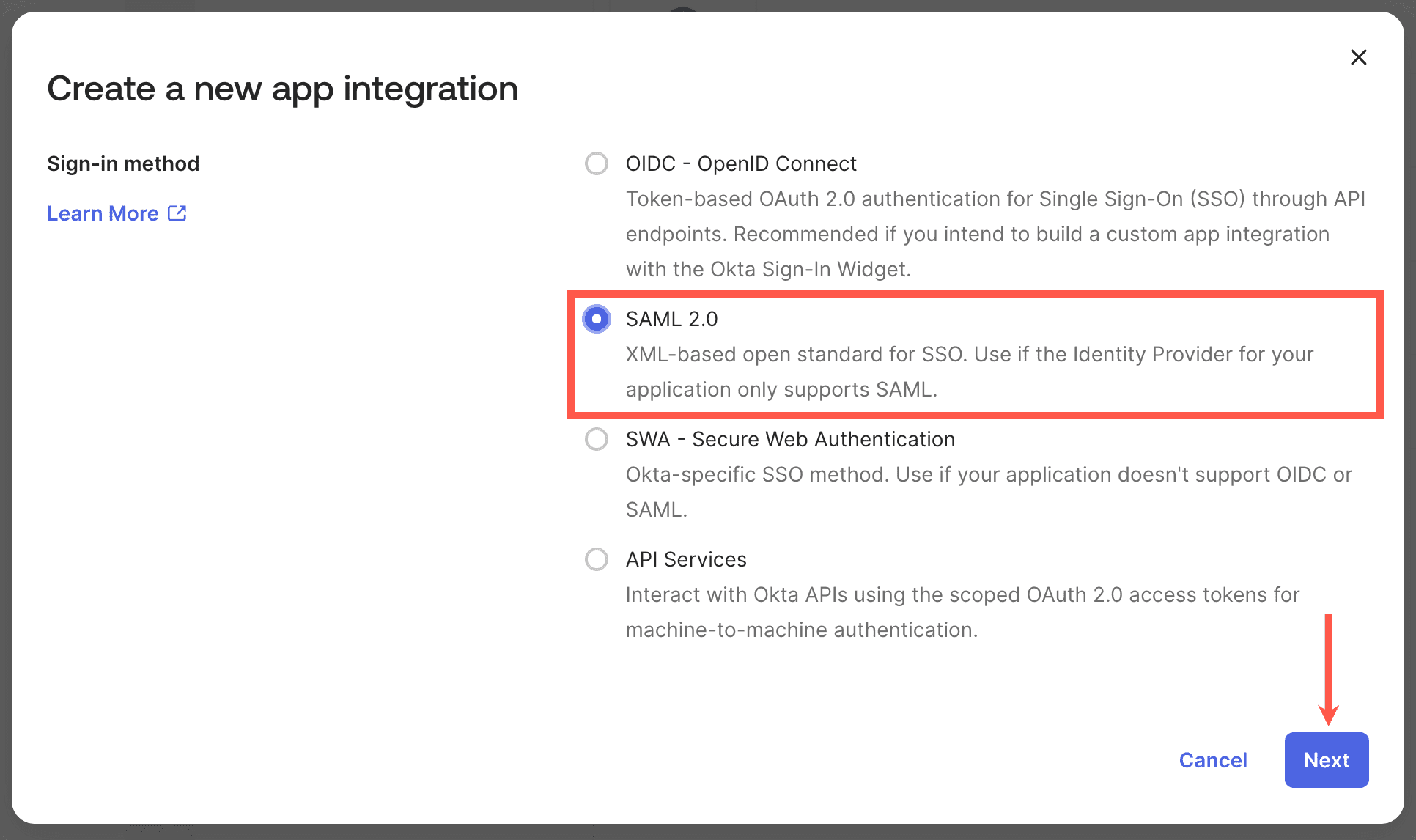

Selecteer SAML 2.0 als aanmeldmethode en klik op Next.

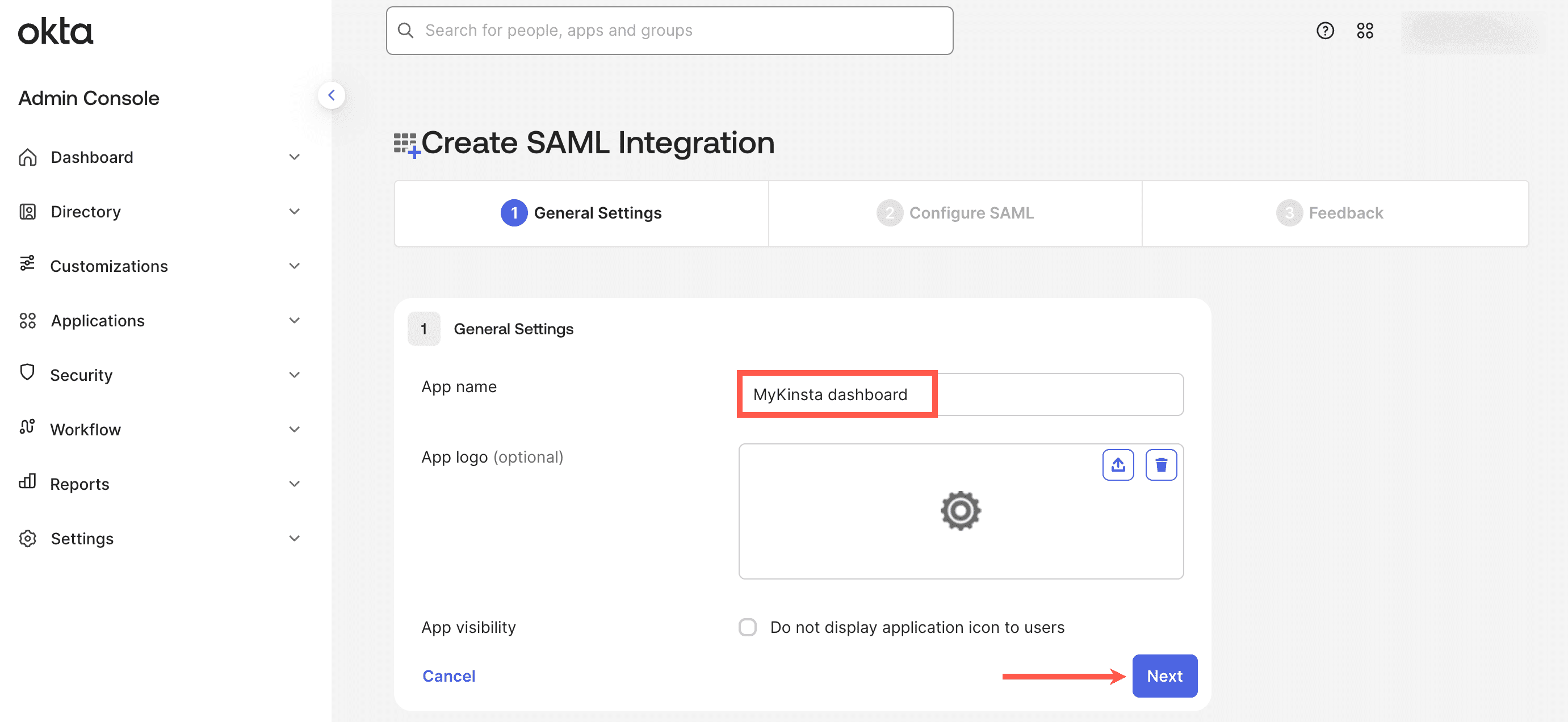

Voer de App naam van MyKinsta in. Je kunt desgewenst ook het App icoon downloaden van MyKinsta en dit uploaden naar het App logo. Klik op Next.

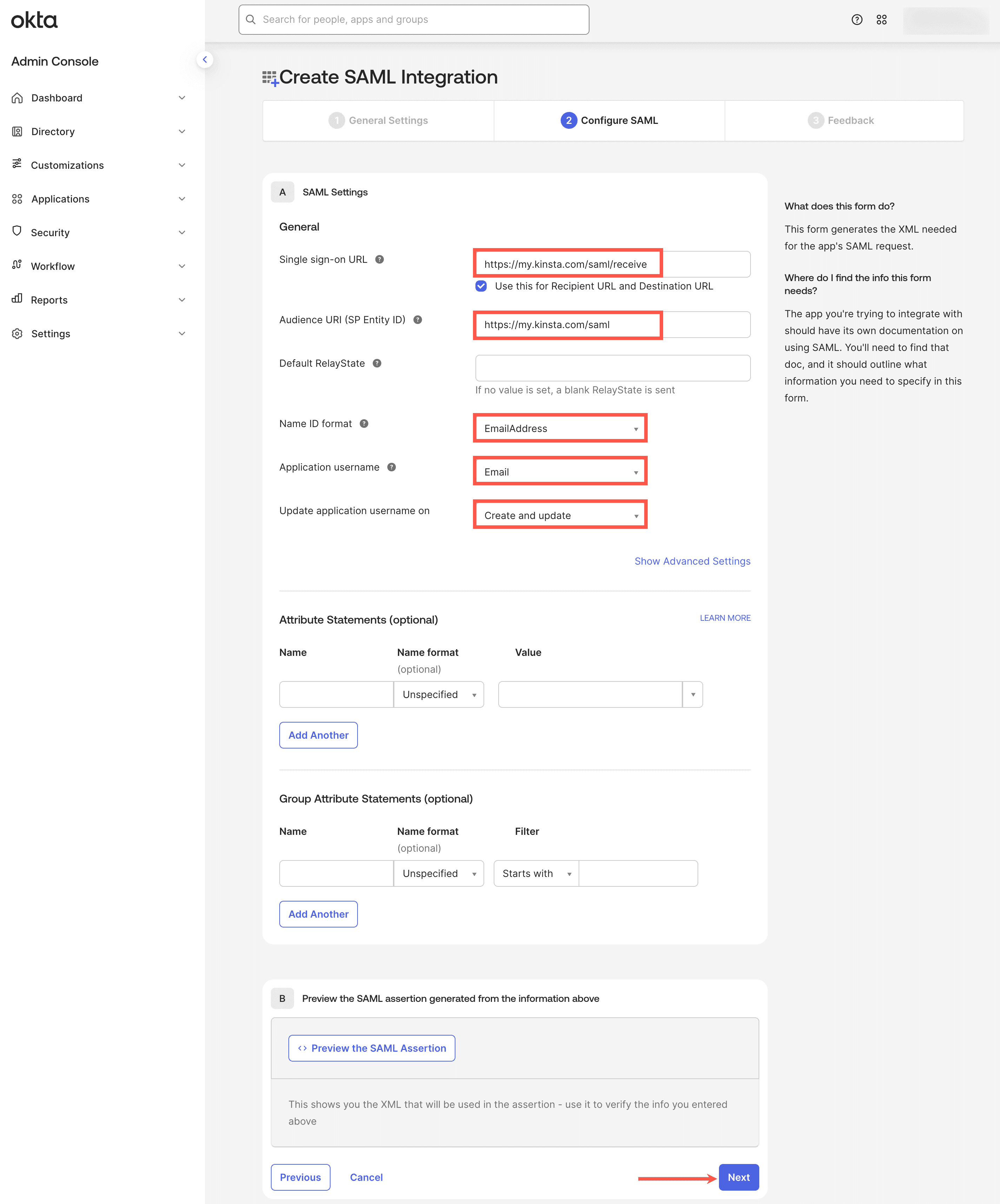

Voltooi de setup Configure SAML in Okta als volgt:

- Single sign-on URL: Kopieer en plak de SSO/ACS URL uit MyKinsta.

- Audience URI (SP Entity ID): Kopieer en plak de Entity ID uit MyKinsta.

- Name ID format: EmailAddress

- Application username: Email

- Update application username on: Create and update

Laat alle andere velden als standaard en klik op Volgende.

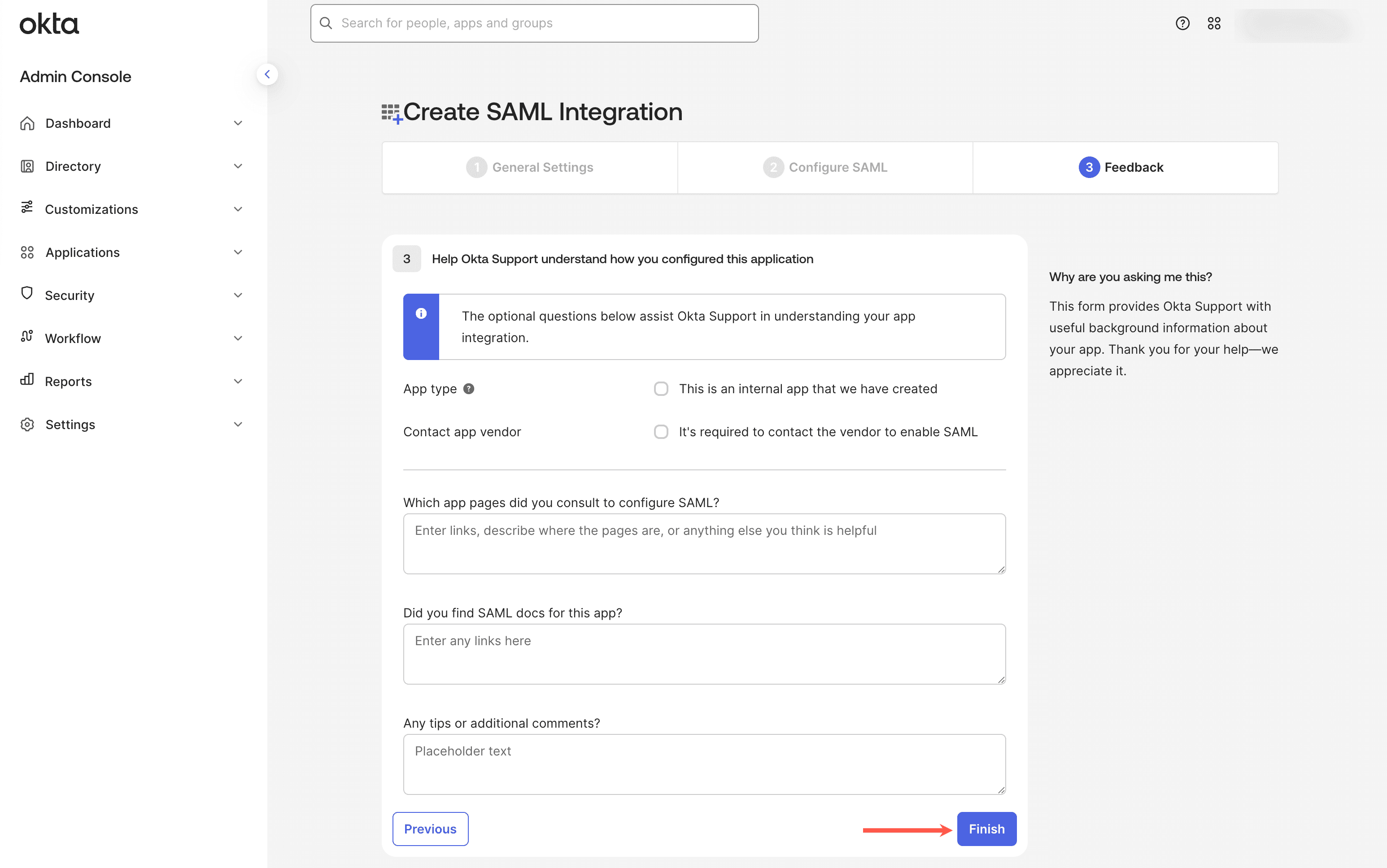

Klik op het tabblad Feedback op Finish.

Je moet nu de SAML app instellen binnen MyKinsta.

Kinsta instellen

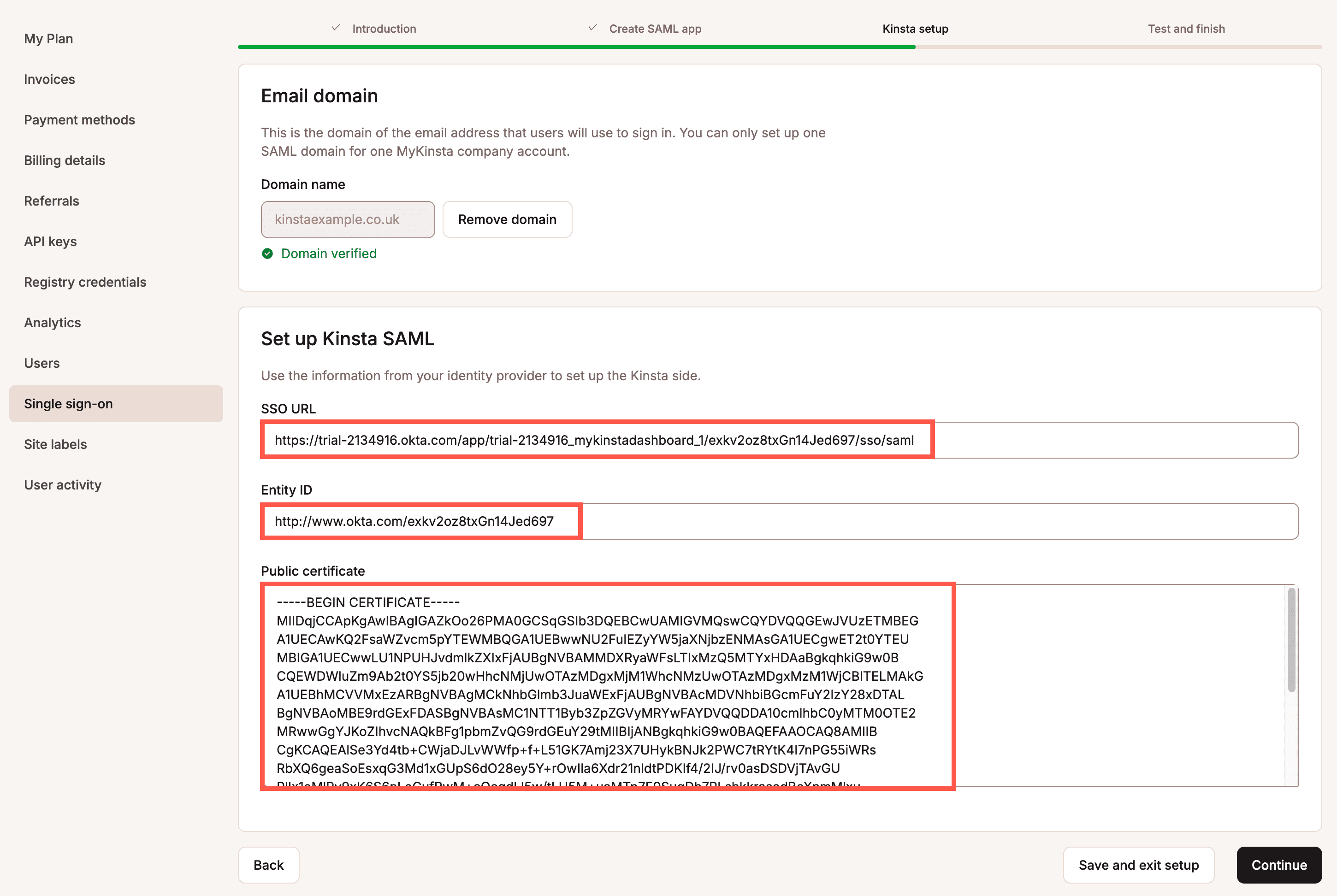

Klik in MyKinsta op SAML app aanmaken op Doorgaan zodat je op de Kinsta setuppagina komt.

E-mail domein

Voer bij Domeinnaam het e-maildomein in dat gebruikers zullen gebruiken om zich aan te melden met SAML SSO en klik op Domein toevoegen.

Alleen MyKinsta-accounts met een e-mailadres dat overeenkomt met het geverifieerde domein kunnen zich authenticeren via SAML. Als SAML bijvoorbeeld is ingeschakeld voor example.com, kunnen alleen gebruikers met een e-mailadres @example.com zich aanmelden voor dat bedrijf.

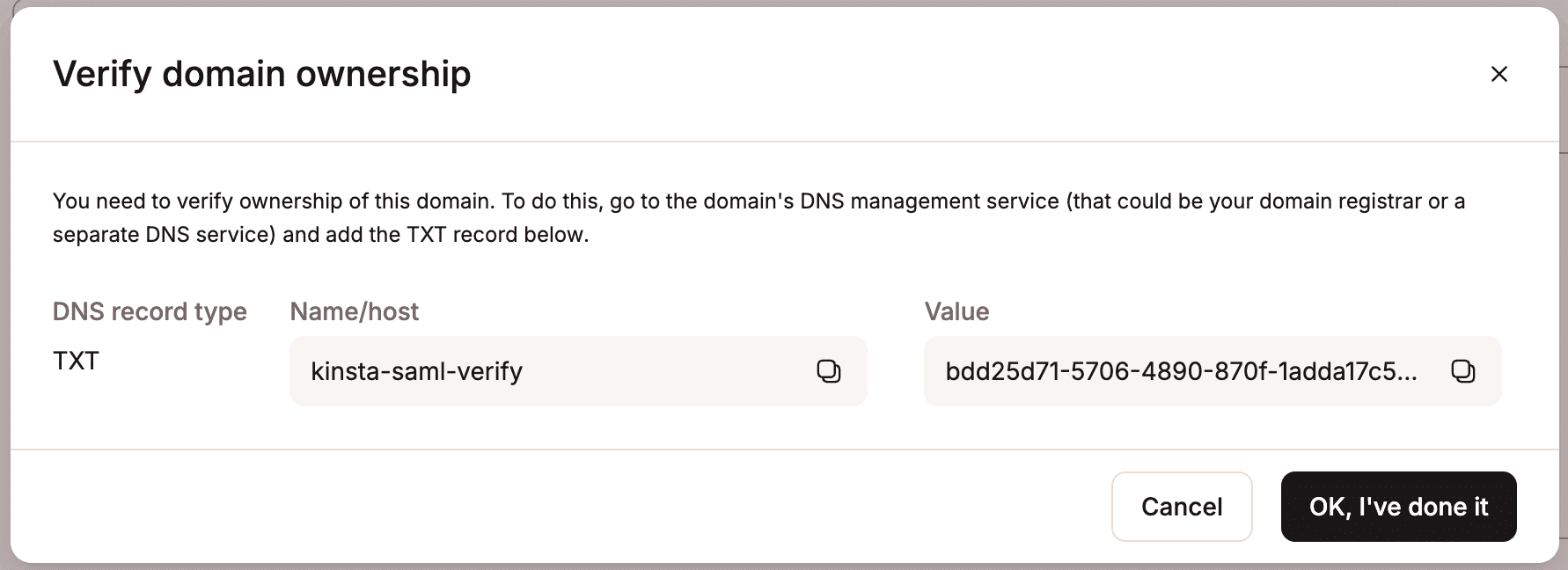

Als het domein al is geverifieerd in MyKinsta via DNS-beheer of als een site domein, zal het automatisch worden geverifieerd. Als dat niet het geval is, wordt je gevraagd om een TXT-record toe te voegen aan je DNS-beheerservice om het domeinbezit te bevestigen.

Omdat het enige tijd kan duren voordat DNS wijzigingen zijn doorgevoerd, kun je op Setup afsluiten en opslaan klikken om je voortgang op te slaan en later terug te keren.

Kinsta SAML instellen

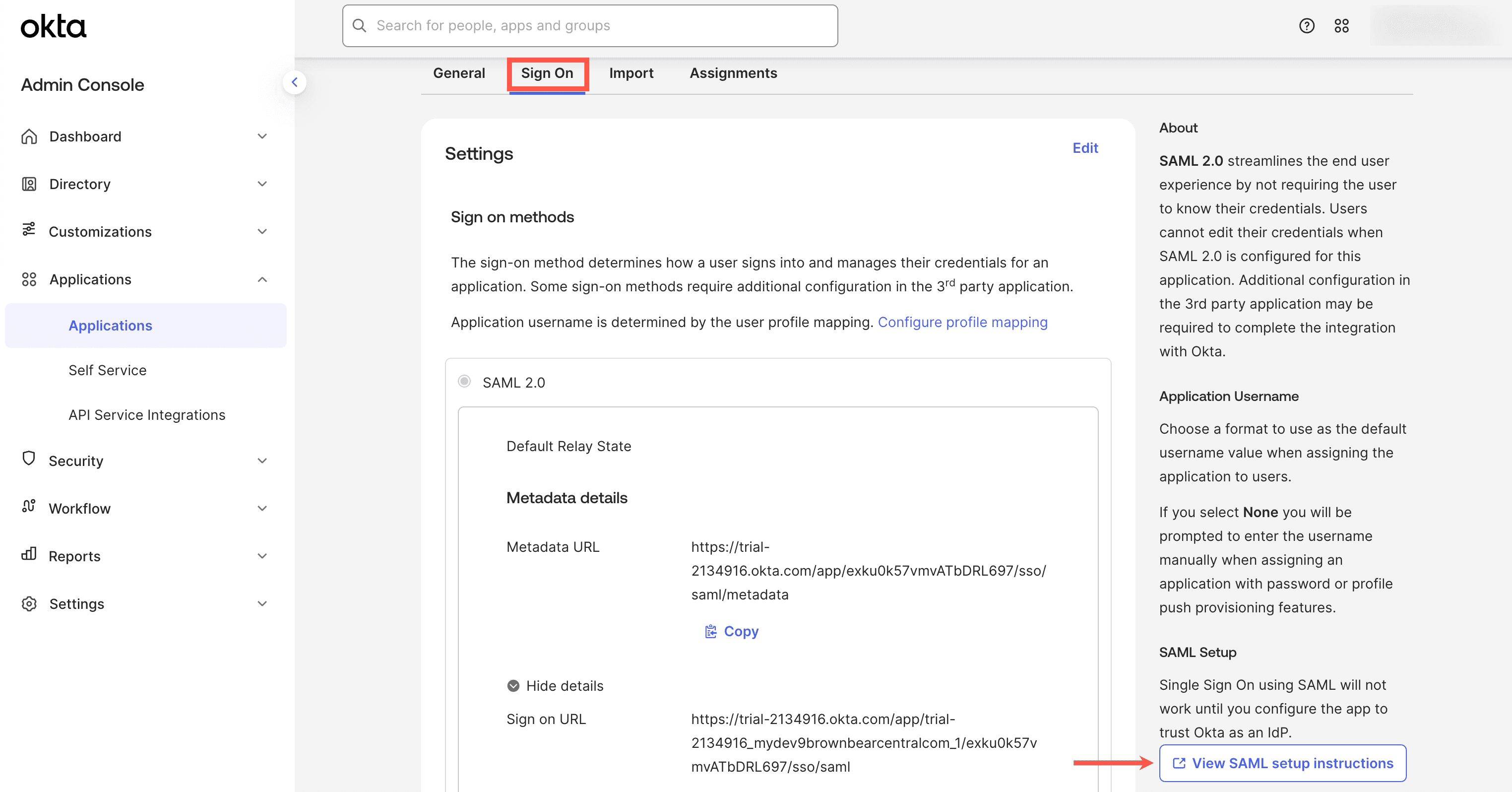

Ga in Okta naar Applicaties, selecteer de applicatie die je hebt ingesteld voor het MyKinsta Dashboard, klik op Sign On en klik vervolgens op View SAML setup instructions.

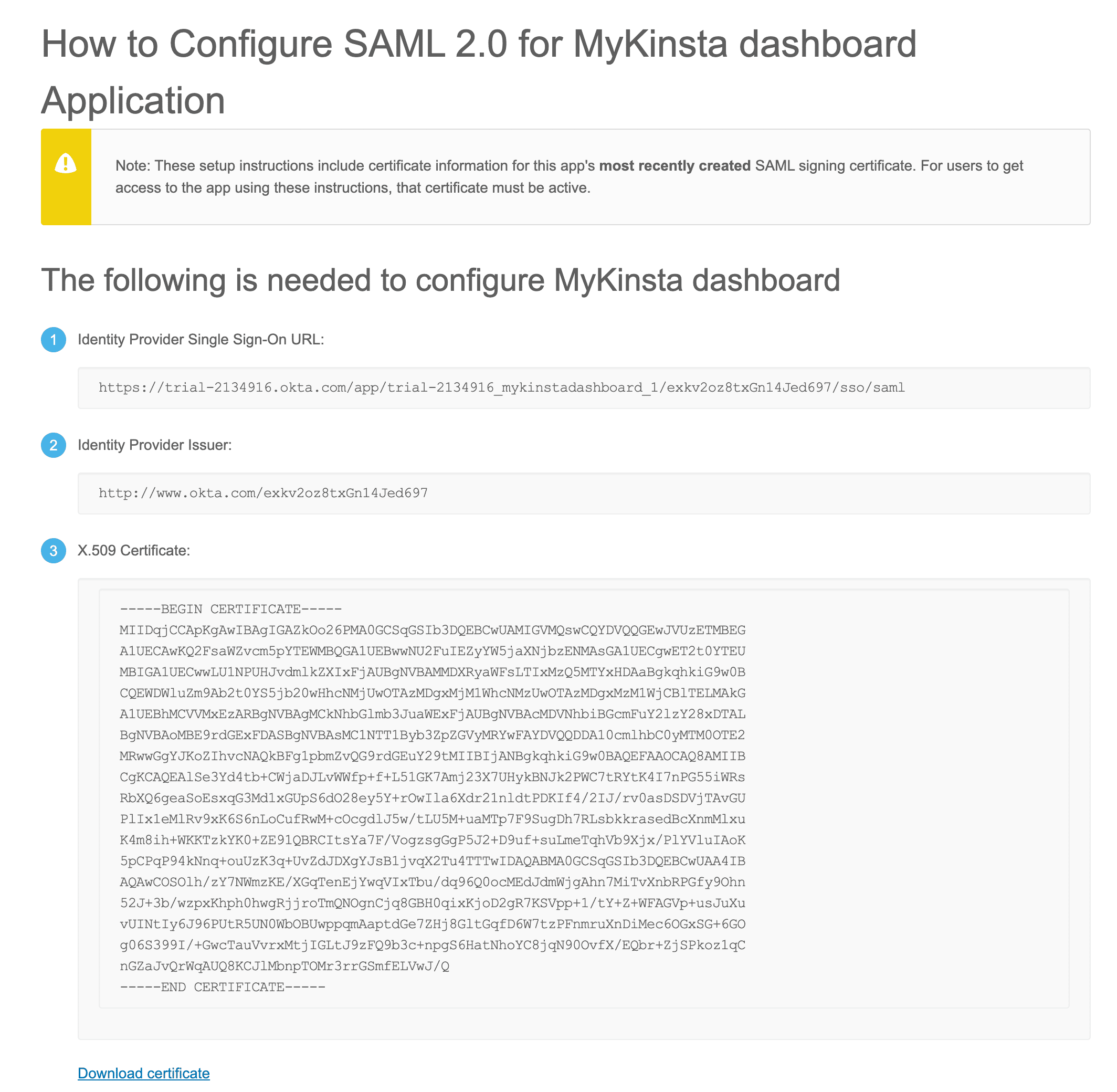

Deze pagina biedt alle informatie die je nodig hebt om SAML in MyKinsta in te stellen.

Vul in MyKinsta op het tabblad Single sign-on Kinsta setup de velden als volgt in:

- SSO URL: Kopieer en plak de Identity Provider Single Sign-On URL uit Okta.

- Entity ID: Kopieer en plak de Identity Provider Issuer uit Okta.

- Openbaar certificaat: Kopieer en plak het X.509 Certificaat uit Okta.

Klik op Doorgaan.

Wijs gebruikers toe aan de Okta-app

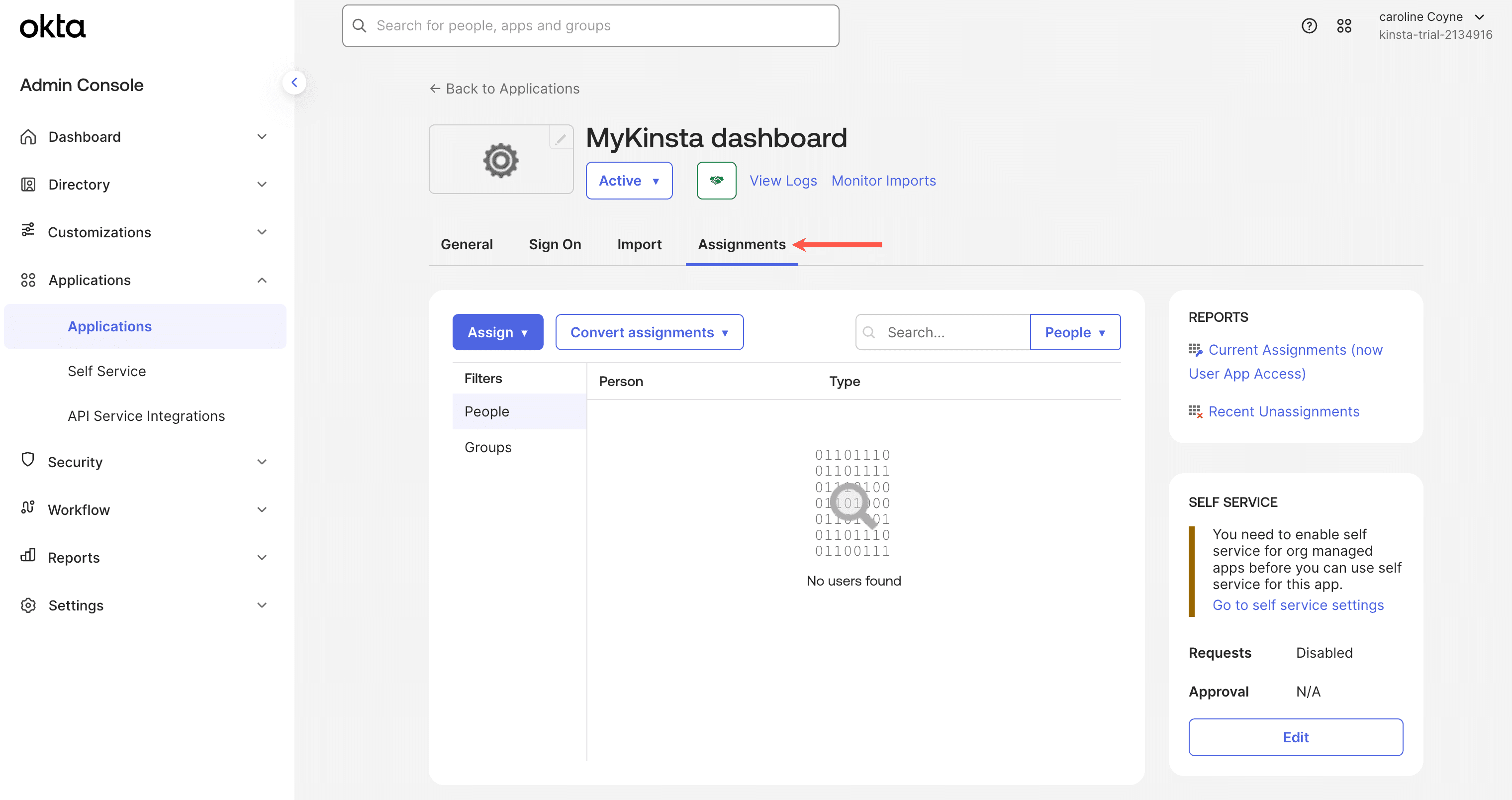

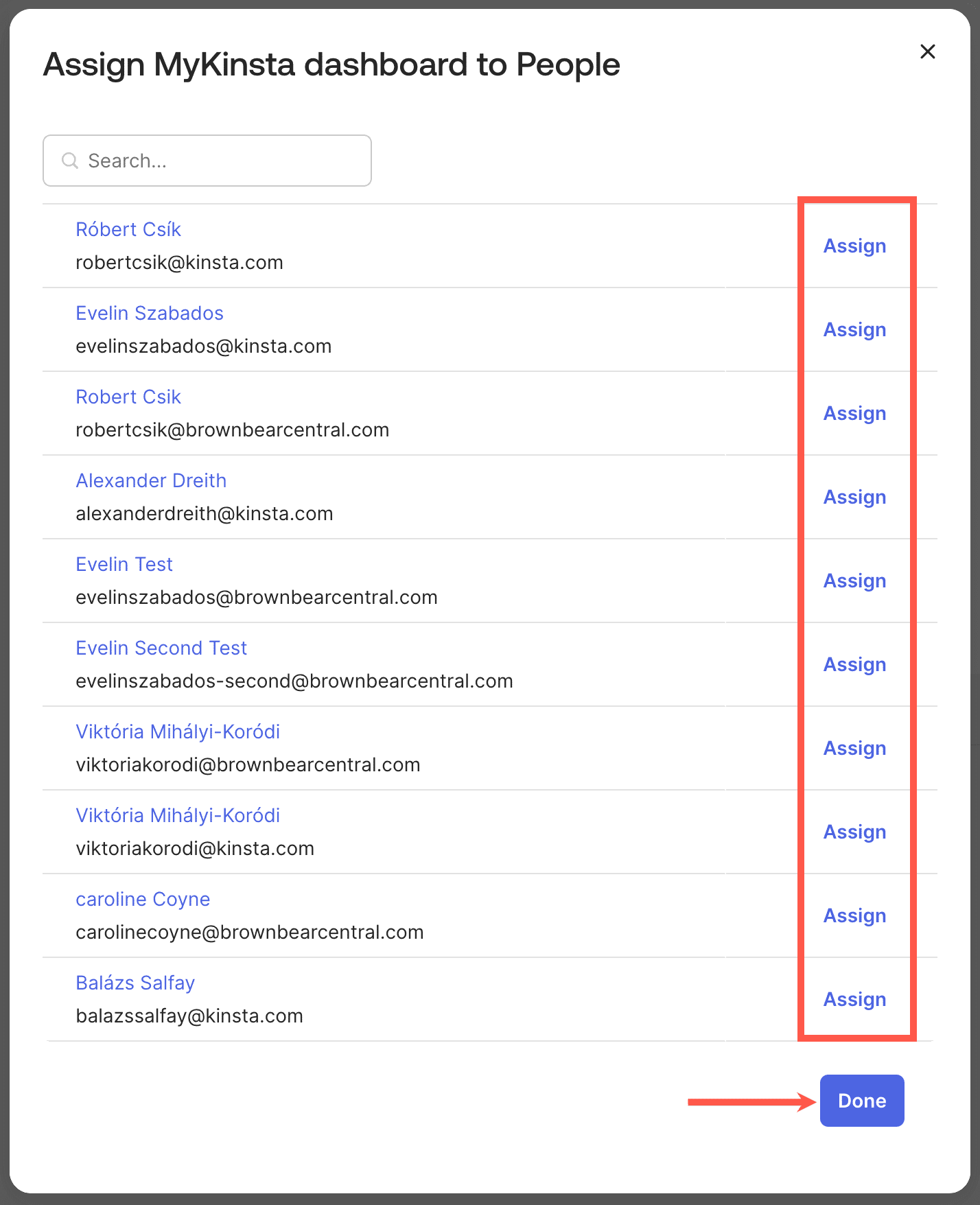

Ga in Okta naar Applications, selecteer de applicatie die je hebt ingesteld voor het MyKinsta Dashboard en klik op Assignments.

Klik op Assign en vervolgens op Assign to people. Als je gebruikers hebt ingesteld in groepen, klik je op Assign to groups. Klik op Assign aan elke gebruiker of groep die je wilt toewijzen aan de Kinsta SAML SSO-toepassing en klik vervolgens op Done.

Om de authenticatie te testen, zorg je ervoor dat het MyKinsta gebruikersaccount waarmee je bent aangemeld is toegewezen.

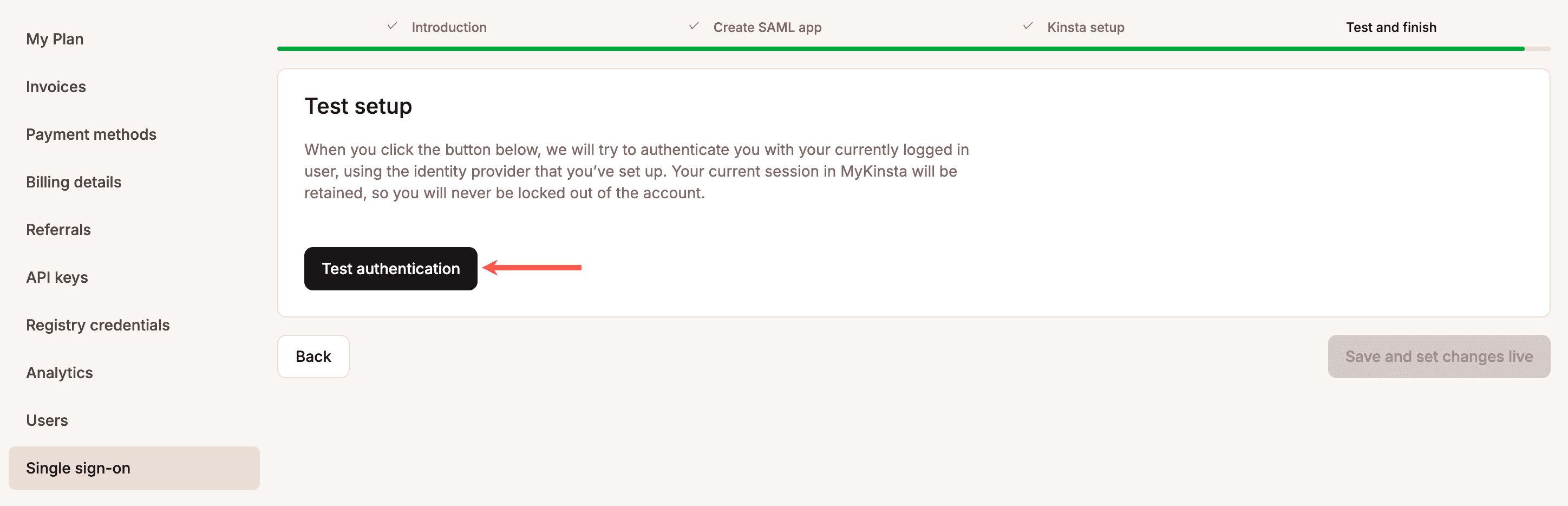

Test de authenticatie in MyKinsta

Je kunt SAML SSO niet inschakelen binnen MyKinsta zonder eerst de authenticatie te testen.

Klik in MyKinsta op het tabblad Single sign-on Test en voltooi op Test authenticatie.

Er verschijnt een melding als de test geslaagd is of als de test mislukt.

Als de test mislukt, klik dan op Terug en controleer je SAML-instellingen binnen Okta en binnen MyKinsta.

Als de test succesvol is en je SAML wilt inschakelen, klik je op Opslaan en stel je wijzigingen live in.

Je MyKinsta bedrijfsgebruikers kunnen zich nu aanmelden met SAML SSO of door hun gebruikersnaam en wachtwoord in te voeren. Gebruikers die zich aanmelden via een IdP hoeven Kinsta’s 2FA niet in te vullen, omdat de authenticatie direct wordt afgehandeld door de IdP.

Als je gebruikers wilt dwingen om zich aan te melden via SAML, dan kun je Verplichte SSO inschakelen en Uitzonderingen toevoegen. Je kunt ook JIT provisioning inschakelen om gebruikers die door je IdP zijn geautoriseerd toegang te geven tot je MyKinsta bedrijf zonder een uitnodiging nodig te hebben.

De sessieduur wijzigen

De duur en afloop van de SSO-sessie worden geregeld door je identity provider (IdP). Raadpleeg het Okta Helpcentrum voor informatie over hoe je dit in Okta kunt wijzigen.