Amazon CloudFront

Amazon CloudFront is een veilig en programmeerbaar content delivery netwerk. Als je eenmaal je site bij Kinsta hebt gelanceerd en je wilt Amazon CloudFront gebruiken in plaats van Kinsta’s CDN, dan laat deze handleiding zien hoe.

Enkele beveiligingsfeatures van CloudFront zijn onder andere versleuteling op veldniveau en bescherming tegen DDoS aanvallen, zowel op netwerk- als applicatielaag.

Custom SSL certificaat aanvragen

Onderdeel van de configuratie van je Cloudfront distributie is het toepassen van een custom SSL certificaat. Omdat dit enkele minuten tot enkele uren in beslag kan nemen, raden we je aan om het custom SSL certificaat aan te vragen voordat je begint met het maken van een nieuwe distributie.

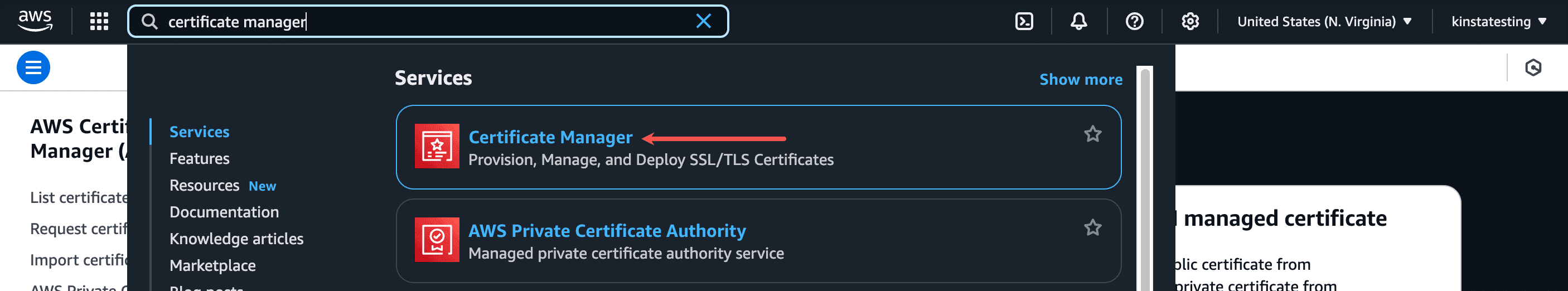

Als je nog geen AWS account hebt, kun je er hier een aanmaken. Zodra je bent ingelogd op je AWS account, zoek dan naar “certificate manager” met het zoekvak in de menubalk en klik op Certificate Manager onder Services.

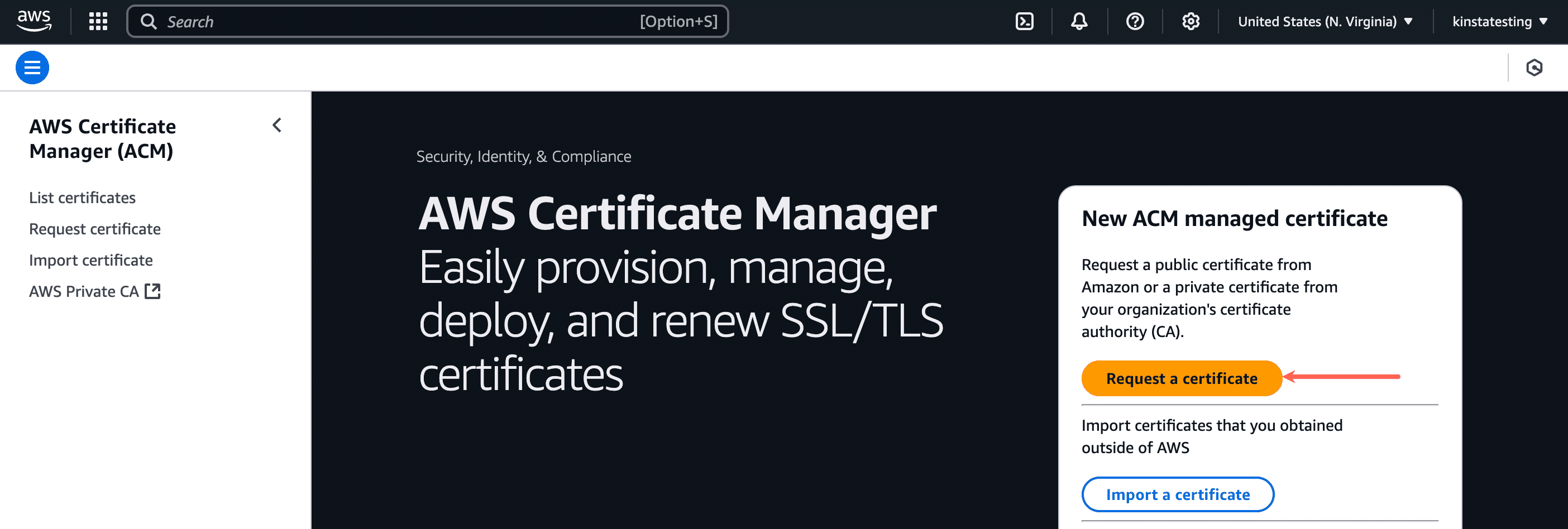

Klik in Certificate Manager op Request a certificate.

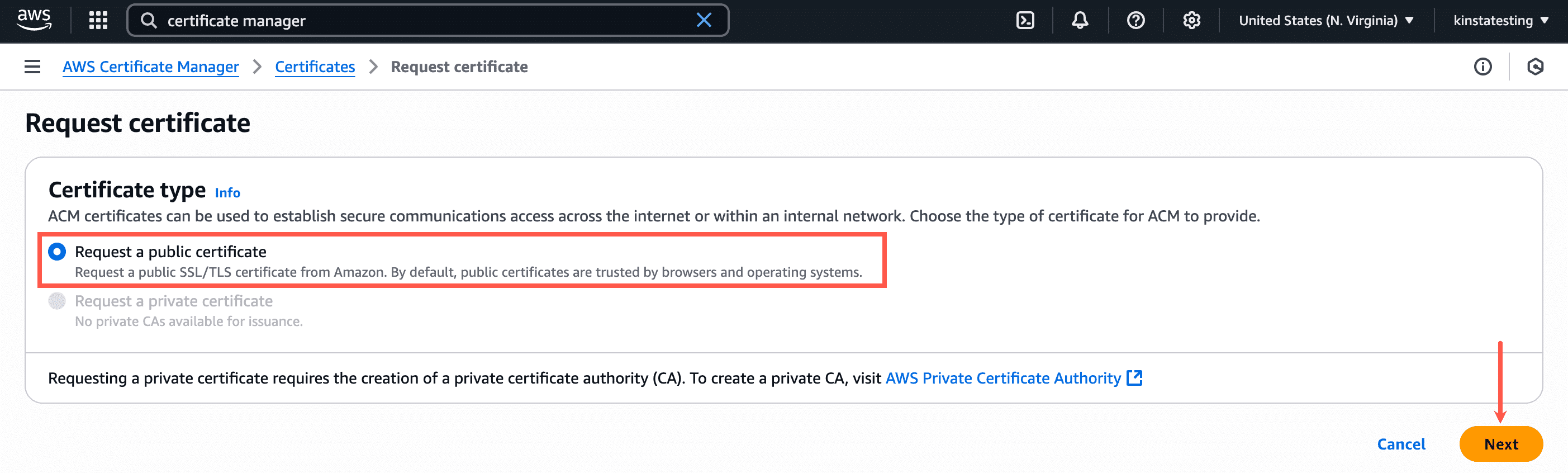

Selecteer op de volgende pagina Request a public certificate en klik op Next.

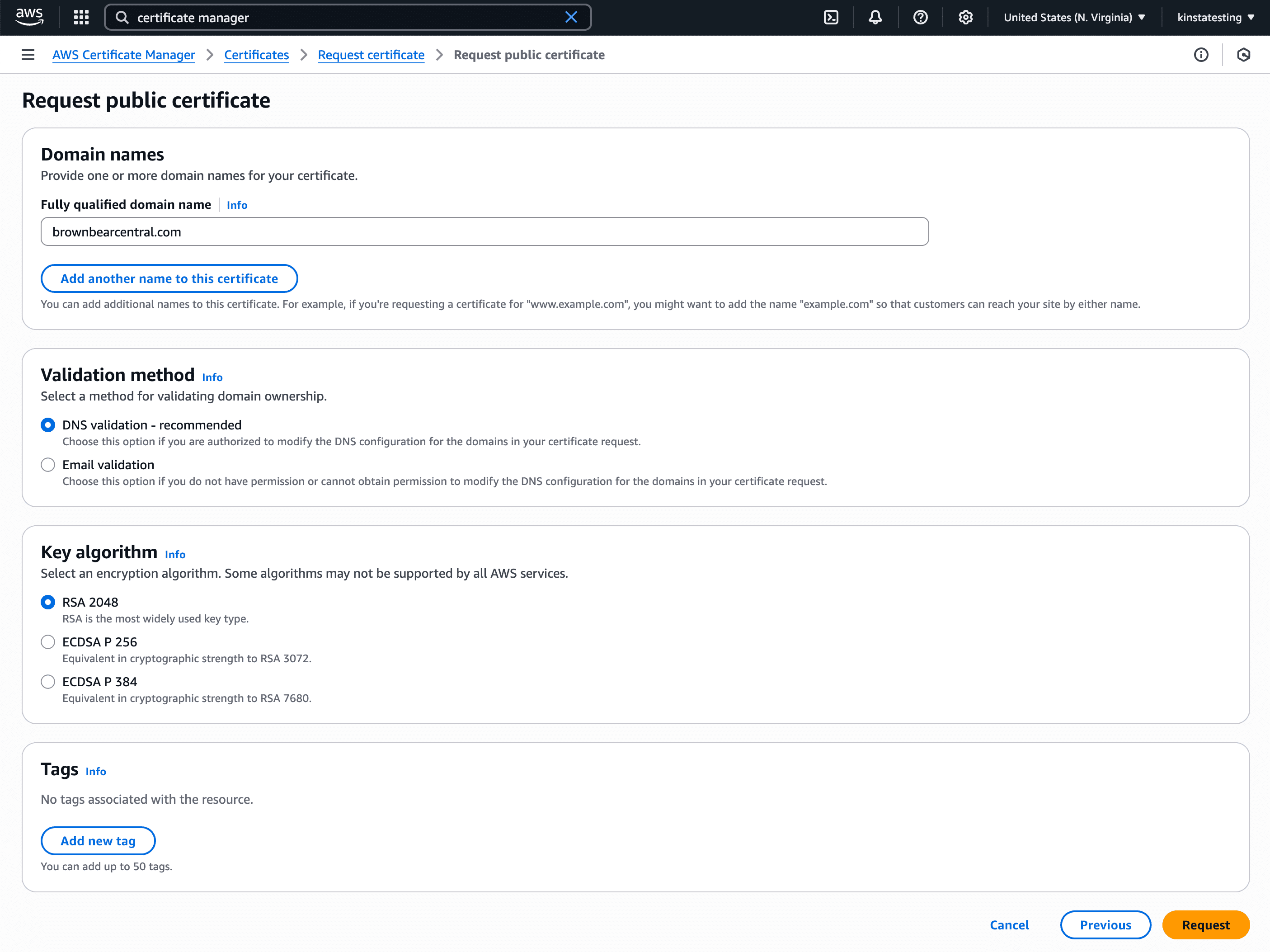

Vul het formulier Request public certificate als volgt in:

- Domain names: Voeg je custom domein (het primaire domein van je site bij Kinsta) toe aan de domeinnaamlijst (als je een rootdomein toevoegt, zorg er dan voor dat je zowel het non-www als het www domein toevoegt of voeg het wildcard domein toe zoals *.example.com).

- Validation method: Kies e-mail- of DNS-validatie voor je SSL certificaat. Als je domeinregistratie geen privacybescherming heeft die je contactgegevens verbergt voor WHOIS lookups, of als de e-mail die naar het proxy e-mailadres wordt gestuurd wordt doorgestuurd naar je echte e-mailadres, kun je de e-mailvalidatiemethode gebruiken om je certificaataanvraag te valideren. Je ontvangt maximaal 8 e-mails voor elk domein dat je hebt toegevoegd aan het certificaat, en je moet reageren op ten minste één e-mail voor elk domein om de validatie te voltooien. Als je geen e-mails kunt ontvangen op het e-mailadres dat wordt weergegeven in WHOIS lookups, moet je de DNS validatiemethode gebruiken.

- Key algorithm: Selecteer RSA 2048.

- Tags: Voeg indien nodig enkele optionele tags toe.

Klik op Request om door te gaan naar de validatiestap.

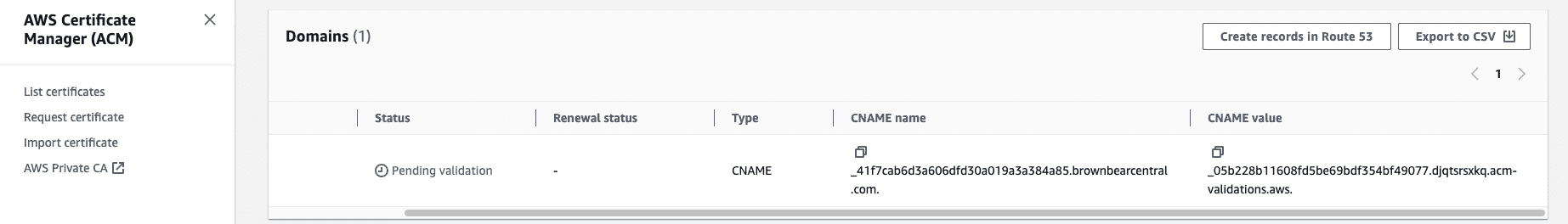

Het gedeelte Domains toont de CNAME-gegevens voor validatie. Je moet een CNAME-record maken voor je custom domein met deze gegevens.

Om dit nieuwe CNAME-record toe te voegen, log je in op de plek waar je de DNS van je domein beheert. In dit voorbeeld laten we je zien hoe je het CNAME record toevoegt in de DNS van Kinsta. Als je een andere DNS-provider hebt (dit kan je registrar zijn of een andere DNS-host, afhankelijk van waar je de nameservers van je domein naartoe hebt geleid), kunnen de stappen iets anders zijn.

- Klik op DNS beheer en vervolgens op Beheren voor het domein waaraan je een DNS-record wilt toevoegen.

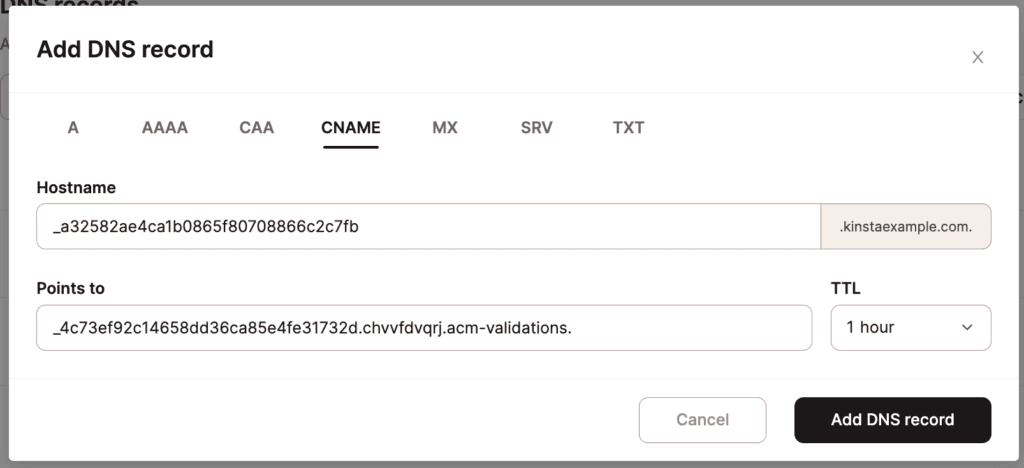

- Klik op Een DNS record toevoegen, selecteer het tabblad CNAME en vul het volgende in:

- Hostname: Gebruik de CNAME naam van CloudFront.

- Verwijst naar: Gebruik de CNAME waarde uit CloudFront

- Klik op DNS record toevoegen.

Opmerking: Afhankelijk van de TTL instelling van je DNS-record kan het enkele minuten tot uren duren voordat het DNS record zich verspreidt.

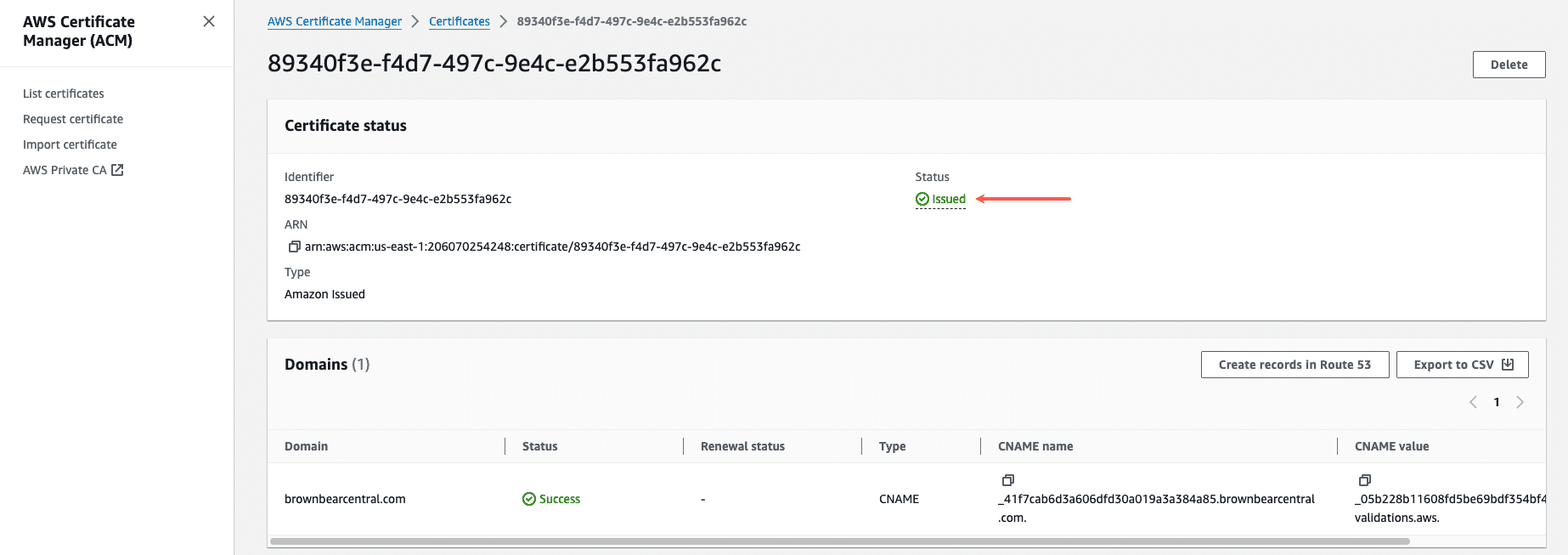

Zodra het CNAME record is verspreid en gevalideerd, verandert de status van het SSL certificaat van Pending in Issued.

Je nieuwe SSL certificaat is klaar om gebruikt te worden met je nieuwe CloudFront distributie en je kunt nu beginnen met het instellen daarvan.

CloudFront zone configureren en implementeren

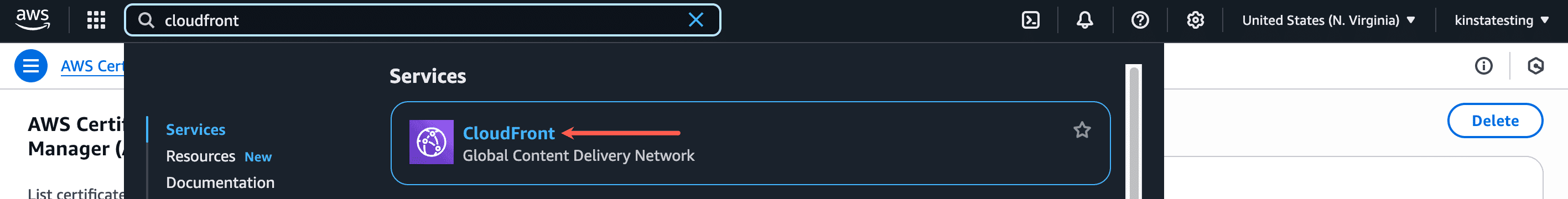

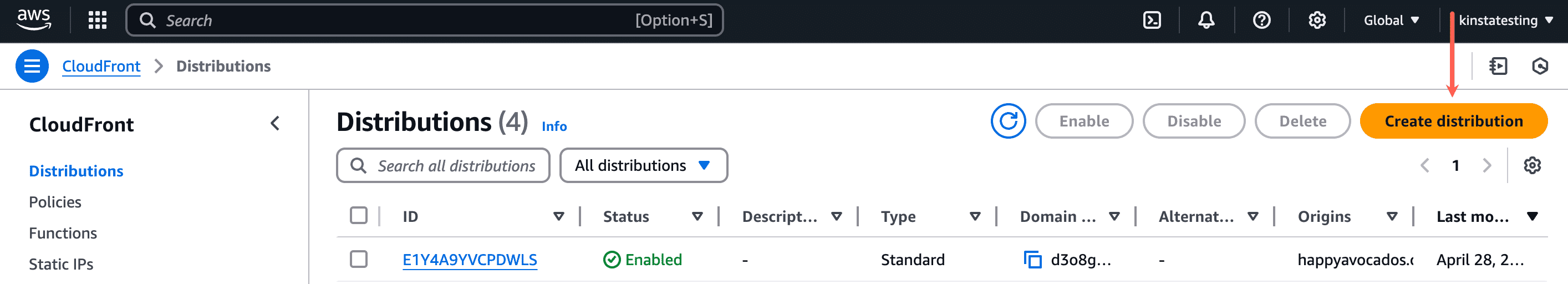

De volgende stap is het configureren en implementeren van een CloudFront zone. Zoek in je AWS-account naar “Cloudfront” in het zoekvak in de menubalk en klik op CloudFront onder Services.

Klik binnen Distributions op Create distribution.

Je kunt de details voor een nieuwe CloudFront-zone configureren op de pagina Create distribution. We raden de volgende configuratie aan voor maximale compatibiliteit met Kinsta’s Cloudflare integratie:

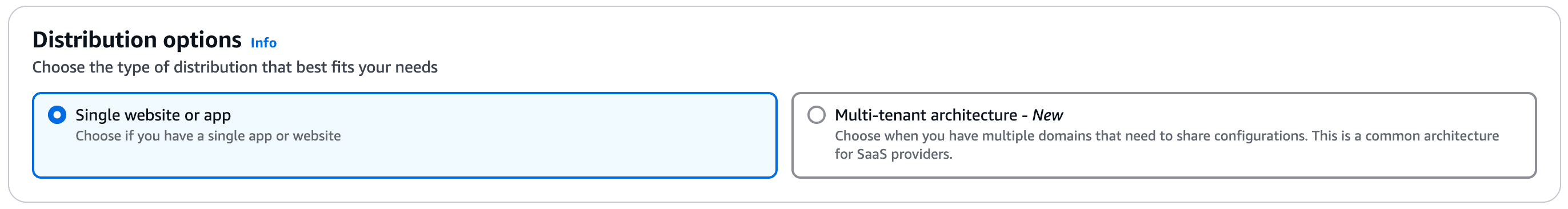

Distributie opties

Selecteer Single website or app.

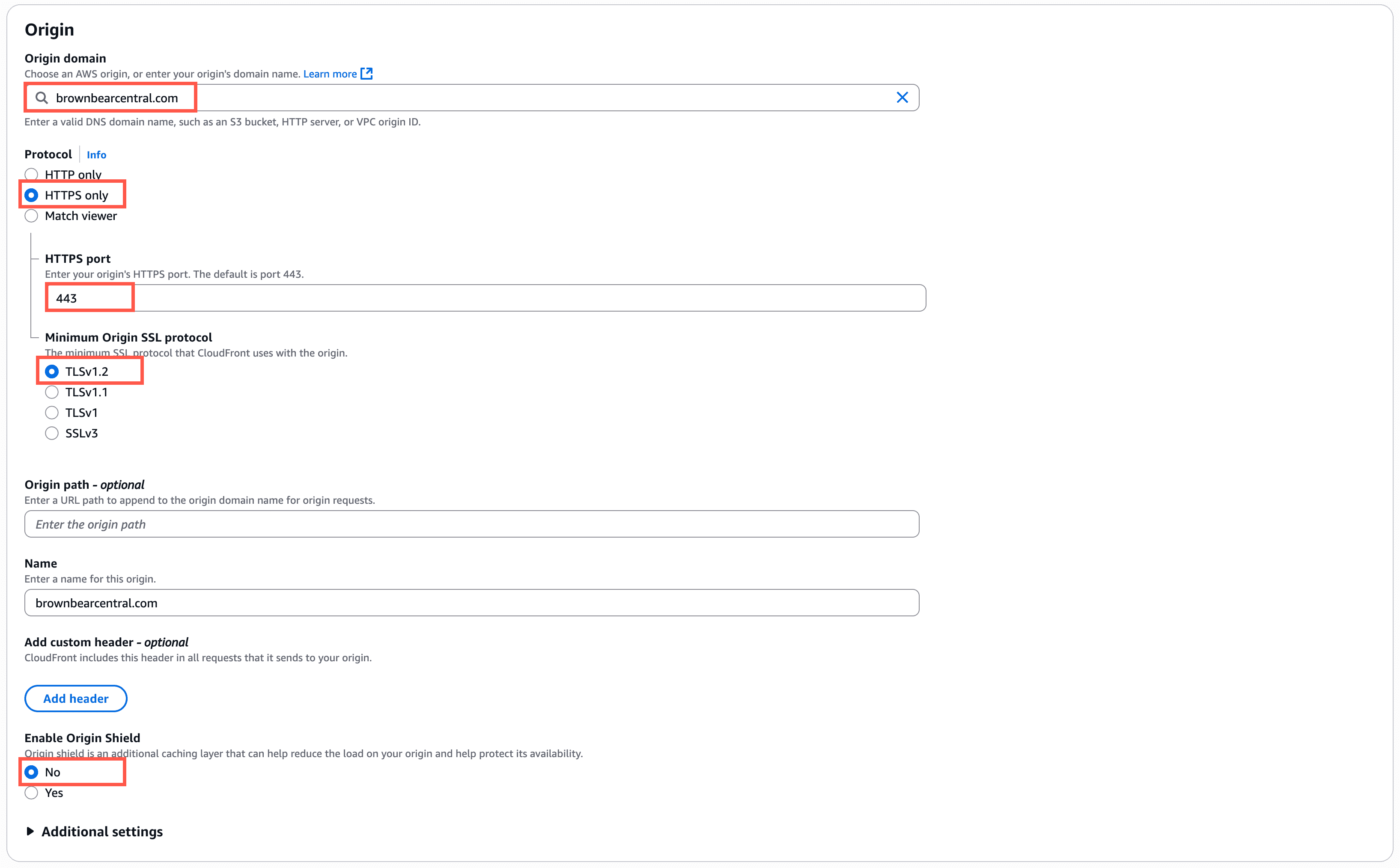

Origin

Aanbevolen Origin instellingen:

- Origin domain: Het primaire domein van je site (in ons voorbeeld hier: brownbearcentral.com). CloudFront accepteert geen IP-adres als oorsprong, dus je moet het primaire domein van je site in dit veld gebruiken.

De volgende 3 velden verschijnen zodra je je oorsprongsdomein invoert:- Protocol: Alleen HTTPS

- HTTPS poort: 443

- Minimal Origin SSL protocol: TLS v1.2

Opmerking: Kinsta gebruikt momenteel TLS v1.3 voor alle SSL certificaten, waardoor een sterke beveiliging en compatibiliteit met alle grote browsers wordt gegarandeerd. Omdat deze instelling de minimale TLS-versie is, is TLS v1.2 voldoende voor compatibiliteit met Kinsta. Als je specifiek TLS v1.2 nodig hebt, neem dan contact op met ons Support Team voor assistentie.

- Origin path: Laat dit leeg.

- Name: Je kunt hier een custom naam voor de oorsprong invoeren, maar het is niet verplicht.

- Enable Origin shield: No.

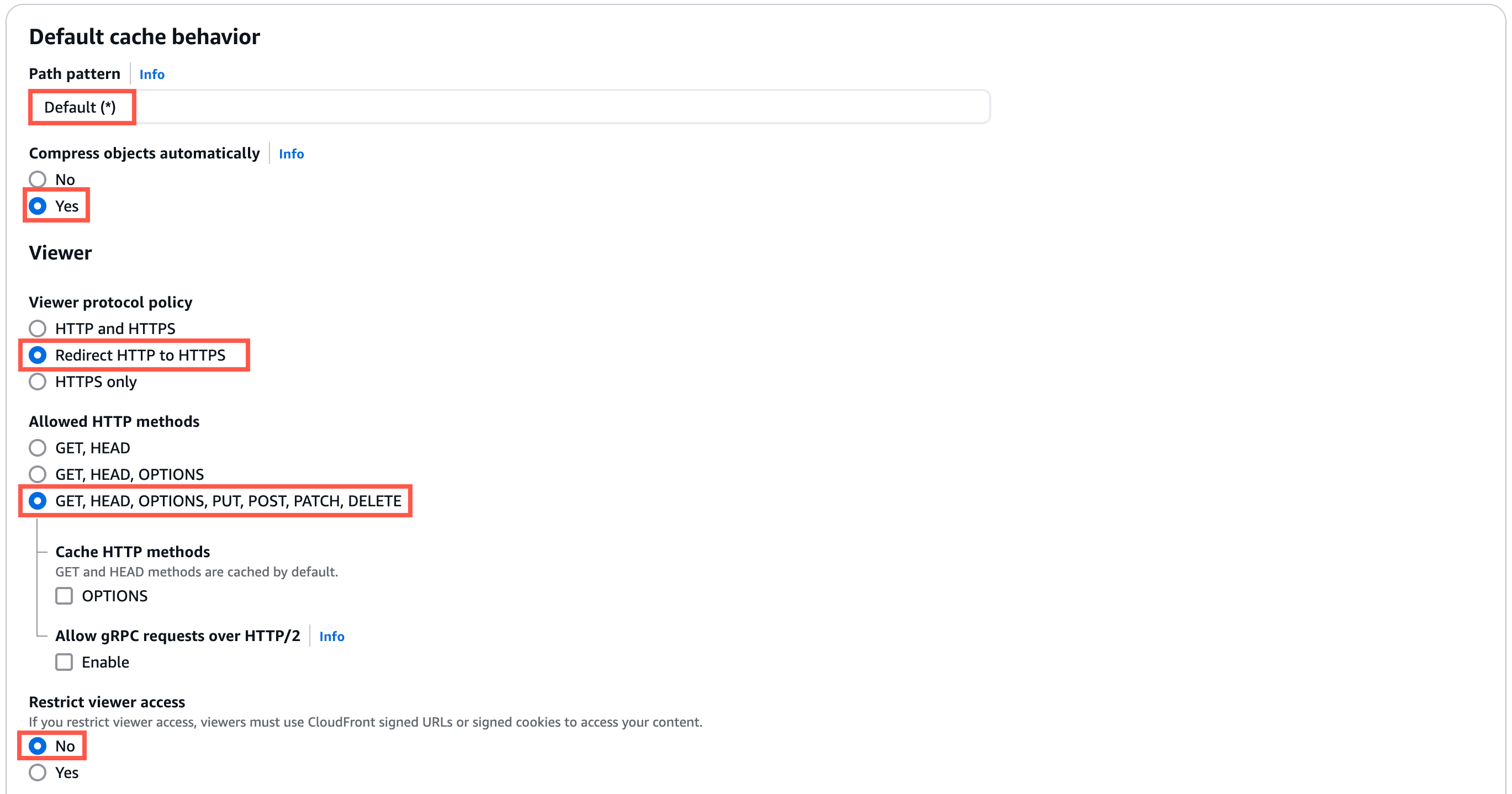

Standaard cache gedrag

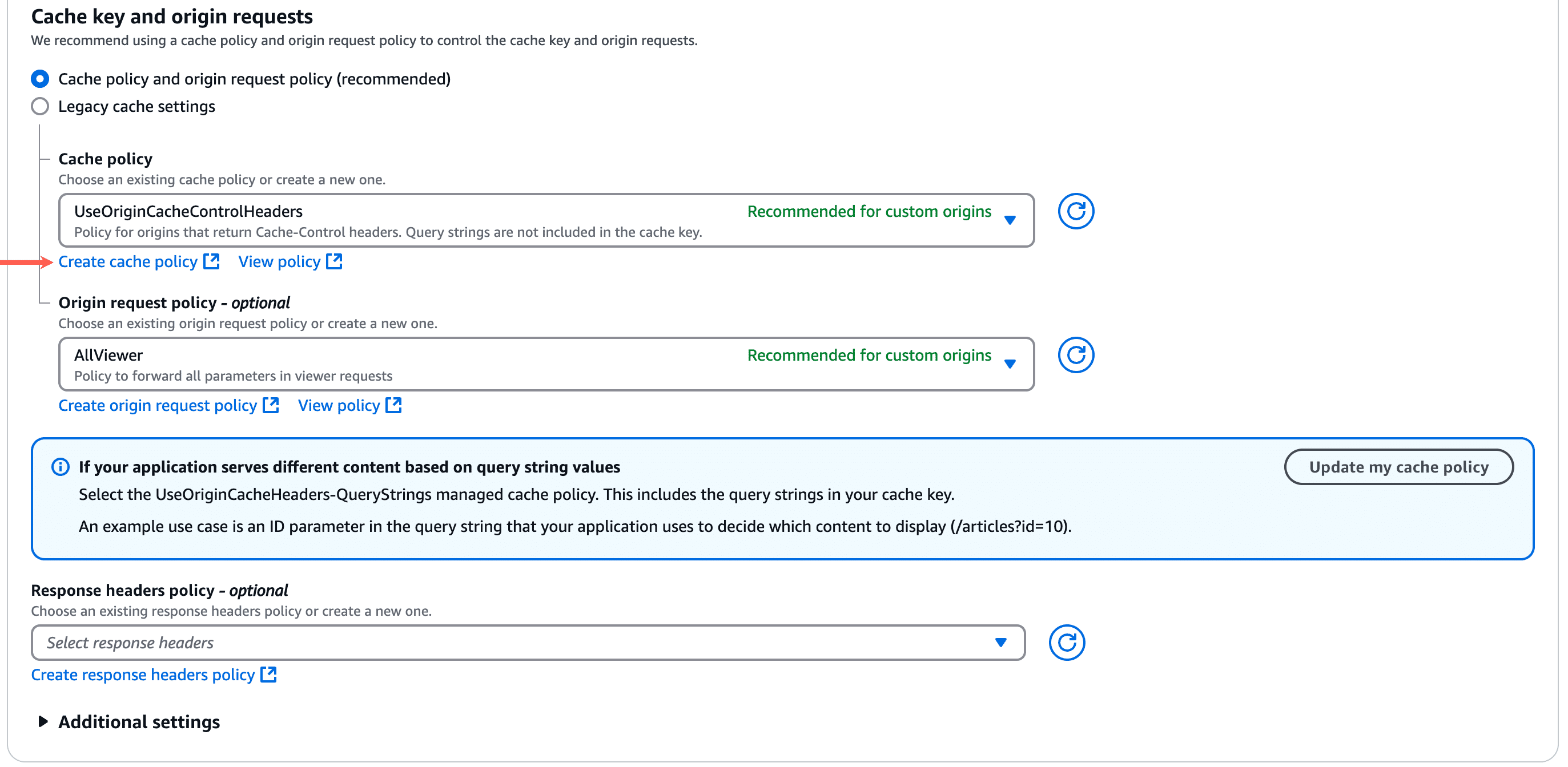

Bij het configureren van de instellingen voor cachegedrag moet je twee CloudFront beleidsregels maken: cachebeleid en verzoekbeleid, die we hieronder voor je hebben opgesomd.

Aanbevolen instellingen voor de sectie Default cache behavior:

- Path pattern: Default(*).

- Compress objects automatically: Yes.

- Viewer protocol policy: Redirect HTTP to HTTPS.

- Allowed HTTP methods: GET, HEAD, OPTIONS, PUT, POST, PATCH, DELETE.

- Restrict viewer access: No.

- Cache key and origin reqeusts: Cachebeleid en beleid voor oorsprongsverzoeken.

- Cache policy: Selecteer je nieuwe custom cachebeleid (zie stappen om te maken hieronder).

- Policy for origin requests: Selecteer je nieuwe custom origin request policy (zie stappen om hieronder te maken).

Hoe maak je een CloudFront cachebeleid aan

Klik in de sectie Cache policy op Create cache policy. Hierdoor wordt de pagina voor het aanmaken van het cachebeleid in een nieuw tabblad in je browser geopend.

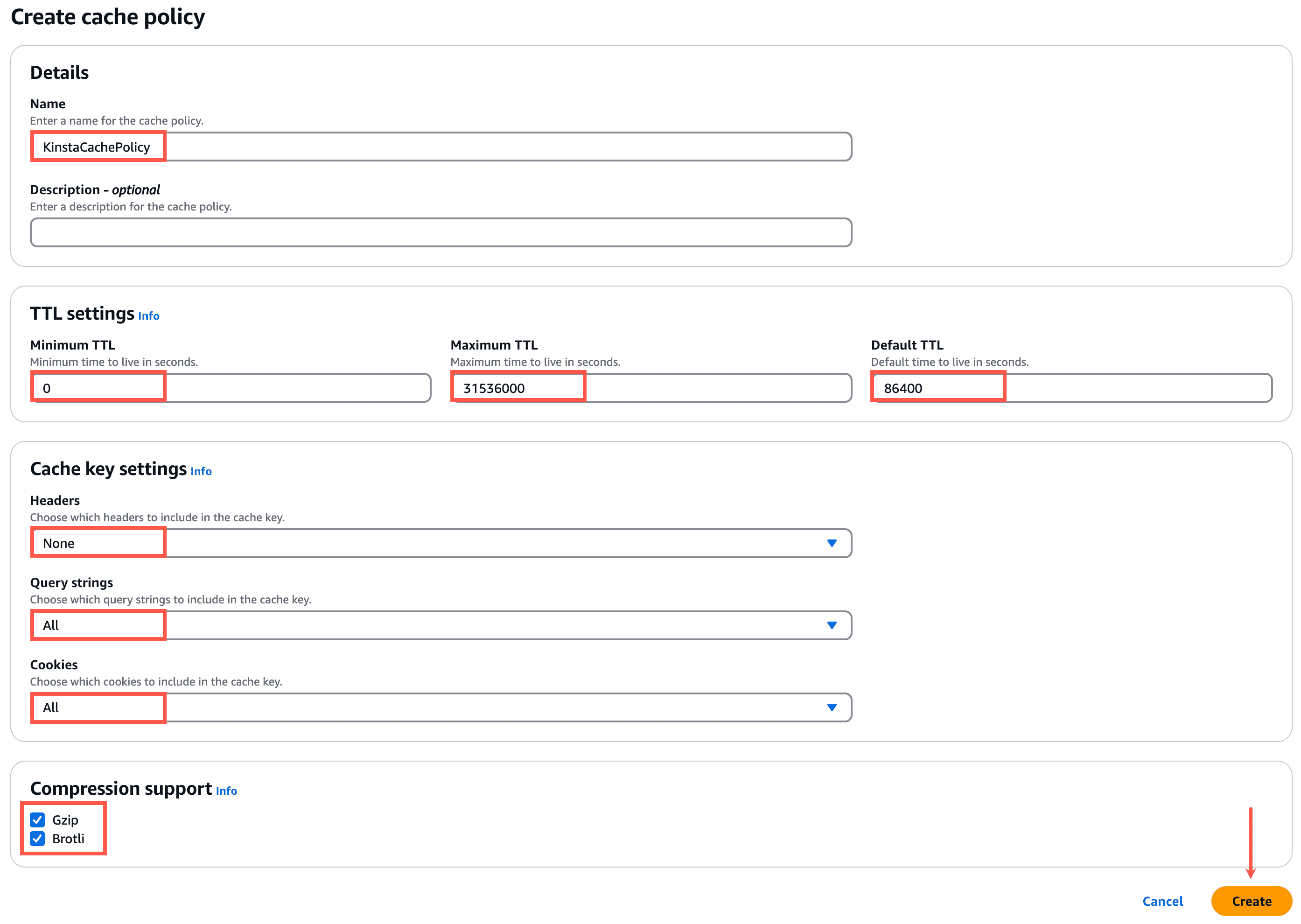

Geef in de sectie Details een naam op (bijv. KinstaCachePolicy) voor het cachebeleid.

Gebruik de volgende instellingen in de sectie TTL-instellingen:

- Minimal TTL: 0

- Maximal TTL: 31536000

- Default TTL: 86400

Gebruik de volgende instellingen in de sectie Cache key settings:

- Headers: None

- Query Strings: All

- Cookies: All

Selecteer Gzip en Brotli in de sectie Compression support en klik vervolgens op Create.

Sluit dit browsertabblad en keer terug naar het tabblad waar je je nieuwe CloudFront distributie aan het maken bent.

Klik op de knop Refresh naast de vervolgkeuzelijst Cache policy en selecteer je nieuwe custom cachebeleid in de vervolgkeuzelijst.

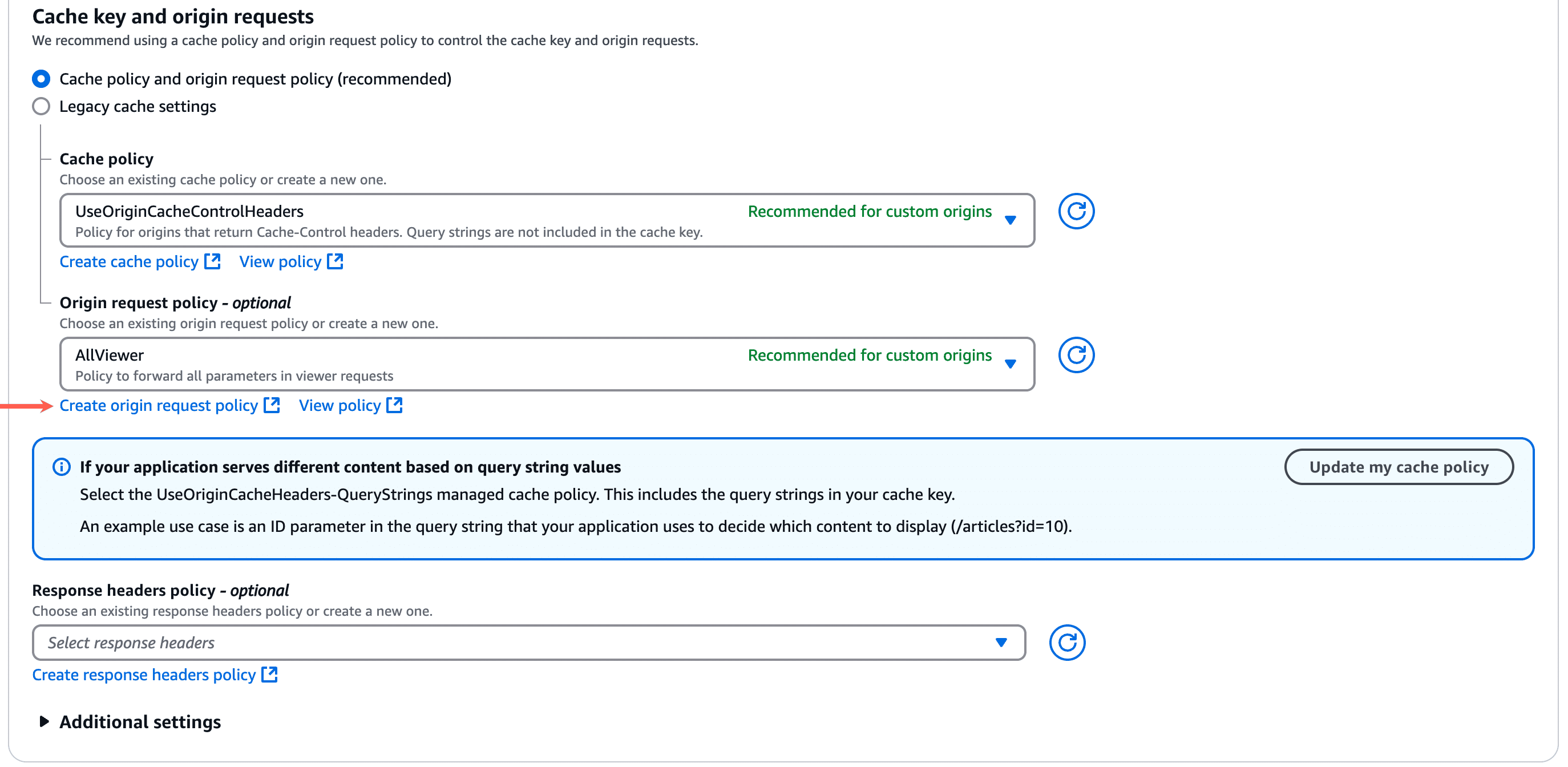

Zo maak je een CloudFront origin request policy aan

Klik in de sectie Origin request policy op Create origin request policy. De pagina Create origin request policy wordt dan in een nieuw tabblad in je browser geopend.

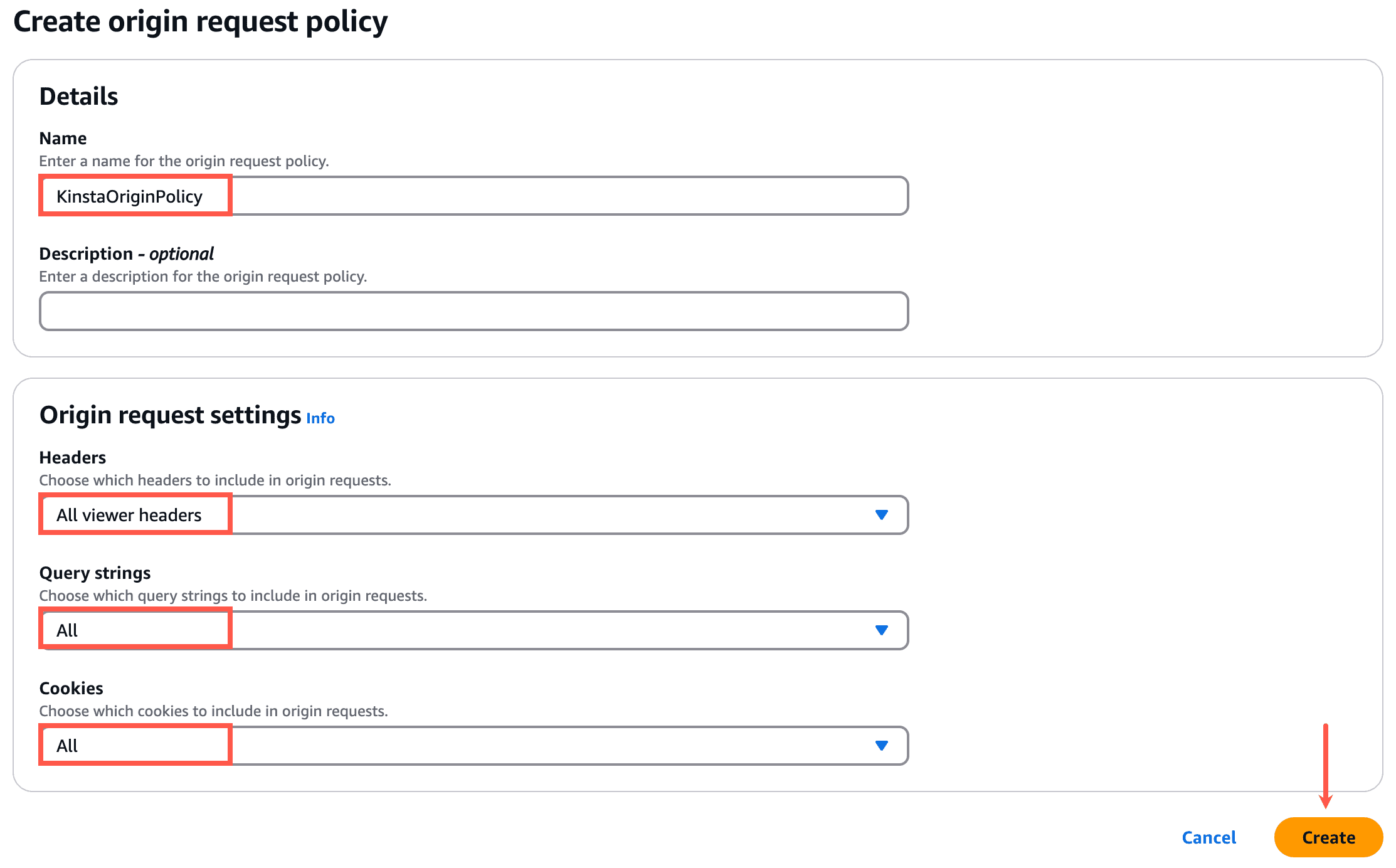

Geef in het gedeelte Details een naam op (bijv. KinstaOriginPolicy) voor het origin request-beleid.

Selecteer het volgende in het gedeelte Origin request settings:

- Headers: All viewer headers

- Query strings : All

- Cookies: All

Klik op Create om de request policy af te ronden.

Sluit dit browsertabblad en keer terug naar het tabblad waar je je nieuwe CloudFront-distributie aan het maken bent.

Klik op de knop Refresh naast de vervolgkeuzelijst Origin request policy en selecteer je nieuwe custom origin request policy in de vervolgkeuzelijst.

Function associations

We raden aan om geen functiona associations in te stellen. Hiermee kun je AWS Lambda serverloze functies toewijzen aan verschillende triggers binnen de request lifecycle (bijv. viewer request, viewer response, origin request, etc.).

Hoewel het mogelijk is om function associations te gebruiken naast Kinsta’s CDN, kunnen er enkele scenario’s zijn waarbij een Lambda-functie kan conflicteren met Kinsta’s CDN. Als je custom Lambda-functies wilt gebruiken op je site, raden we je aan om samen te werken met een ontwikkelaar om problemen op te lossen als ze zich voordoen.

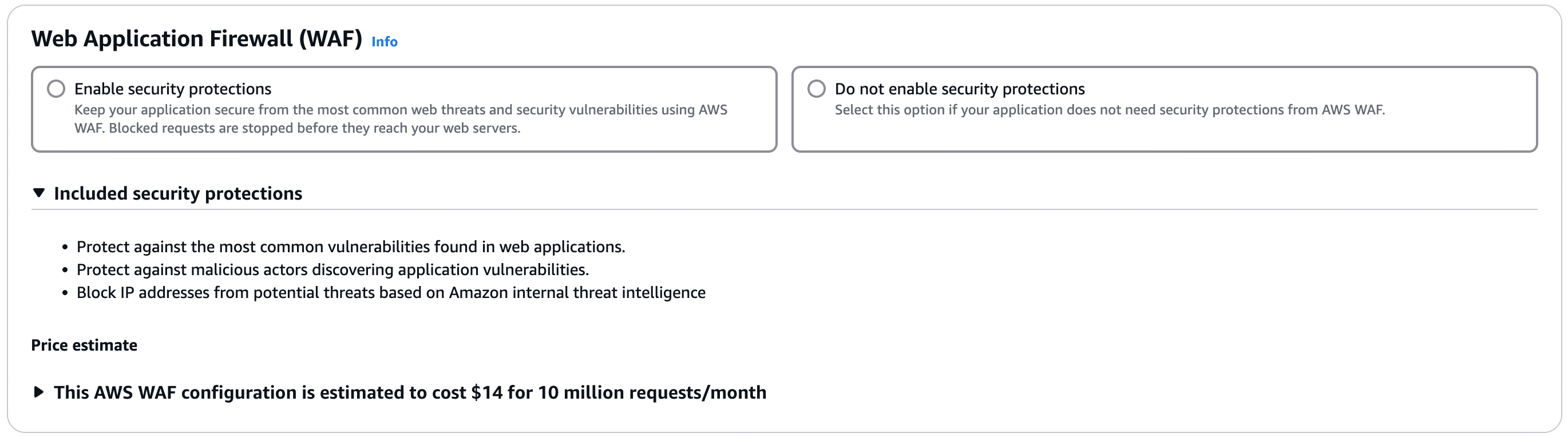

Web Application Firewall (WAF)

Selecteer de gewenste optie. Als je deze security protections inschakelt, brengt dit extra kosten met zich mee voor AWS.

Instellingen

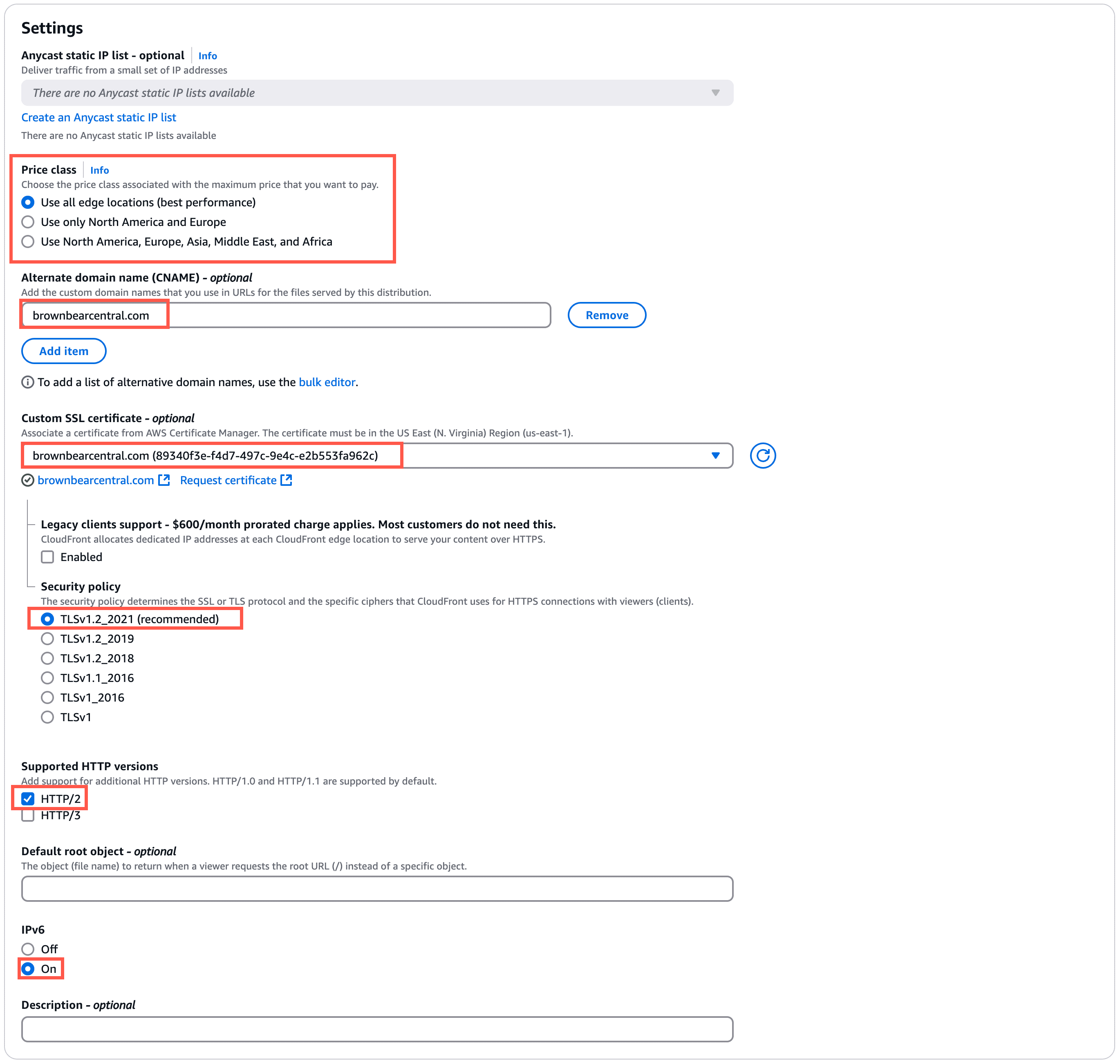

Aanbevolen configuratie voor het gedeelte Settings:

- Price class: Selecteer de CloudFront-regio’s die je met je site wilt gebruiken.

- Alternative domain name: Klik op Add en geef het custom domein op (het primaire domein van je site bij Kinsta).

- Custom SSL certificate: Selecteer het custom SSL certificaat dat je aan het begin van deze tutorial hebt gemaakt.

Je ziet een paar extra opties na het selecteren van het custom SSL certificaat:- Legacy clients support: Laat dit uitgevinkt/uitgeschakeld.

- Security policy: TLSv1.2_2021

- Supported HTTP versions: HTTP/2

- IPv6: On

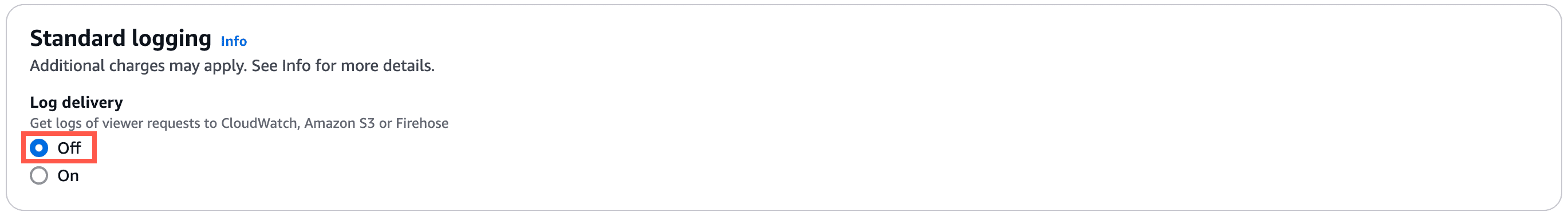

Standard logging

Dit moet worden ingesteld op Off.

Klik op Create distribution om het aanmaken van je nieuwe CloudFront-zone te voltooien.

Veelvoorkomende problemen met CloudFront oplossen

502 fouten

Als je 502-fouten op je site ziet nadat je je CloudFront-distributie hebt gemaakt, controleer dan het Origin-domein in je Origin-instellingen. Dit moet het kinsta.cloud domein van je site zijn, niet je live domein.

Wijzigingen verschijnen niet op je site

Als je je site instelt om CloudFront te gebruiken, creëer je een extra laag caching die moet worden gewist wanneer je de cache moet wissen. Als je problemen hebt met het zien van wijzigingen op je site of als een plugin zich niet gedraagt zoals verwacht na het installeren of opnieuw installeren, zorg er dan voor dat je de cache op alle lagen wist, inclusief:

- Plugins (indien van toepassing)

- Thema’s (indien van toepassing)

- Site/server cache bij Kinsta (van MyKinsta of de Kinsta MU plugin)

- Cache bij CloudFront (Doe dit door objecten ongeldig te maken. Door /* te gebruiken voor het objectpad om ongeldig te maken, wordt alle cache gewist)

- Browser cache

IP adres geblokkeerd door vals positief

Als je DDoS-mitigatie of botdetectie hebt ingeschakeld bij CloudFront en jij of een bezoeker van je site wordt ten onrechte geblokkeerd voor het bekijken van je site, dan kan dit het gevolg zijn van een fout-positieve reactie. Als dit gebeurt, moet je samenwerken met zowel AWS Support als Kinsta Support om vast te stellen waar de blokkering plaatsvindt.

HTTP-HTTPS redirect loops

Als er HTTP naar HTTPS redirect loops optreden, controleer dan of het protocol is ingesteld op HTTPS only in je CloudFront Origin instellingen voor je domein.

IP-geolocatie redirects werken niet goed

Page Cache, dat standaard is ingeschakeld bij CloudFront, kan interfereren met IP Geolocation redirects die je hebt ingesteld bij Kinsta. Als dit gebeurt, moet je caching bij CloudFront uitschakelen of je cachebeleid zo configureren dat alleen bestanden worden gecachet die niet specifiek zijn voor een locatie. Als je tegen problemen aanloopt bij het instellen hiervan, raden we je aan om samen te werken met een ontwikkelaar om je custom cachebeleid te configureren.

Kan niet inloggen op het WordPress Dashboard

Inloggen werkt niet zonder POST ondersteuning. Andere functionaliteit op de website kan ook worden beïnvloed. Zorg ervoor dat de Allowed HTTP methods onder Default cache gedrag zijn ingesteld op GET, HEAD, OPTIONS, PUT, POST, PATCH en DELETE.

Geavanceerde instellingen en compatibiliteit

Toegang voor viewers beperken met ondertekende URL’s en ondertekende cookies

Sommige opties, zoals Restricting access to files on custom origins, werken mogelijk niet omdat Cloudflare statische verzoeken altijd in de cache plaatst.