SAML single sign-on (SSO)

Security Assertion Markup Language (SAML) Single Sign-On (SSO) stelt gebruikers in staat om veilig toegang te krijgen tot meerdere applicaties met behulp van één set logingegevens, meestal hun bedrijfsmail en wachtwoord. In plaats van aparte logins aan te maken voor elke dienst, authenticeren gebruikers zich één keer via een door het bedrijf beheerde Identity Provider (IdP) zoals Okta, OneLogin, Microsoft Entra of Google Workspace.

De IdP verifieert de identiteit van de gebruiker en verleent toegang tot alle aangesloten applicaties zonder dat er extra aanmeldingen nodig zijn. De organisatie beheert de toegangscontrole, het authenticatiebeleid en de machtigingen centraal, wat zorgt voor meer beveiliging, compliance en administratieve efficiëntie.

Met SAML SSO kunnen bedrijfseigenaren of IT-beheerders hun zakelijke e-maildomein (bijvoorbeeld @mycompany.com) koppelen aan de IdP van de organisatie. Dit zorgt ervoor dat iedereen met een e-mailadres van het bedrijf automatisch wordt herkend en veilig wordt geverifieerd bij het openen van goedgekeurde tools en diensten.

Bij Kinsta kun je met SAML SSO de IdP van je bedrijf rechtstreeks verbinden met MyKinsta. Door een SAML-applicatie te maken in je IdP en de verbindingsgegevens toe te voegen aan MyKinsta, kan je team zich aanmelden met hun bestaande bedrijfsreferenties, waardoor het niet meer nodig is om aparte MyKinsta-wachtwoorden aan te maken of te beheren. Dit geeft bedrijfseigenaren ook gecentraliseerde controle over wie toegang heeft tot MyKinsta, direct via de IdP.

Kinsta ondersteunt alle identity providers (IdP’s) die de SAML-standaard gebruiken, waaronder Microsoft Entra ID, Okta, OneLogin, Google Workspace, Auth0, Duo, JumpCloud en meer.

SAML SSO instellen

Voor gedetailleerde stap-voor-stap handleidingen voor de meest populaire IdP’s, raadpleeg een van de volgende:

- Google Workspace SAML SSO

- Microsoft Entra SAML SSO

- Okta SAML SSO

- OneLogin SAML SSO

- Ping Identity SAML SSO

SSO inschakelen in MyKinsta

Wanneer je SAML SSO instelt, kun je op elk moment op Setup afsluiten en opslaan klikken om je voortgang op te slaan en later terug te keren.

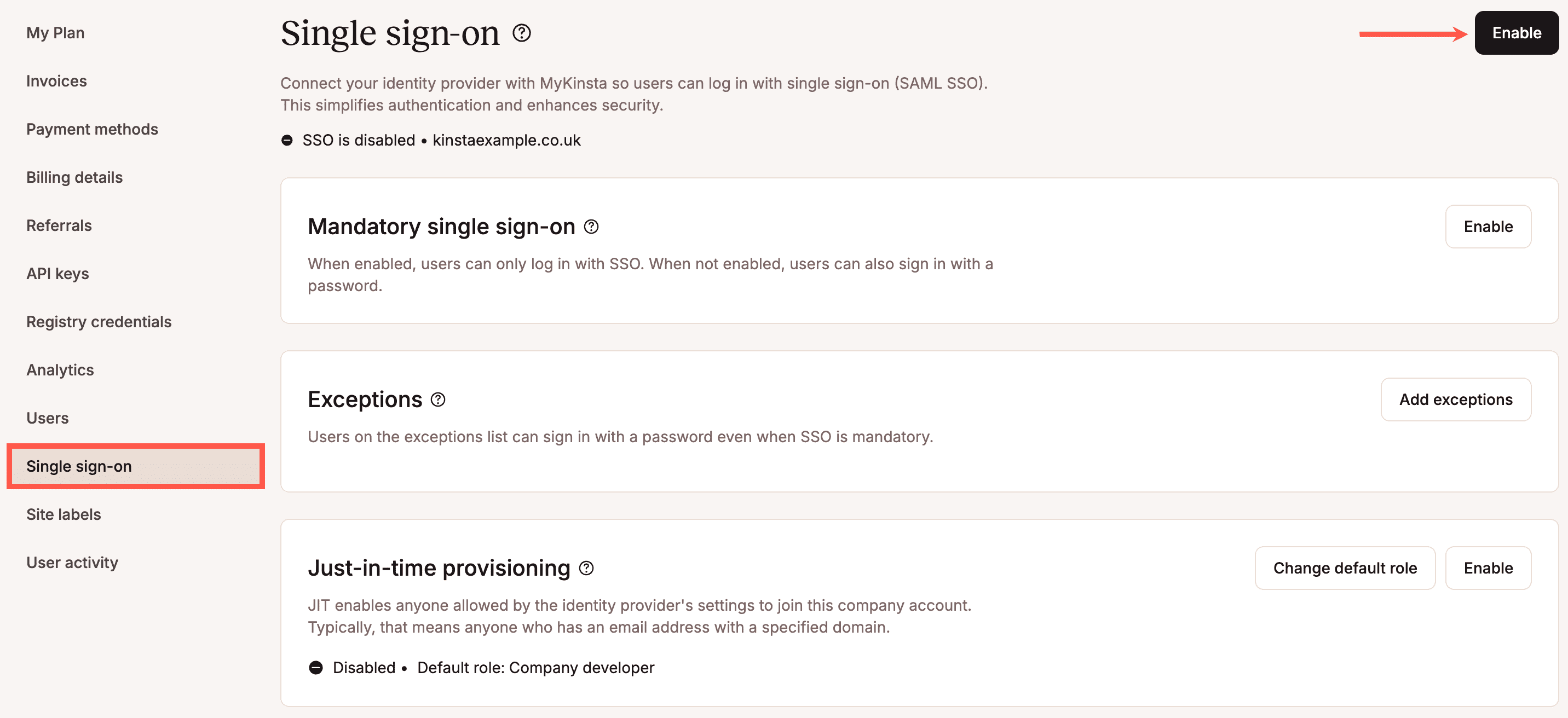

Ga in MyKinsta naar je gebruikersnaam > Bedrijfsinstellingen > Single-sign-on en klik op Inschakelen.

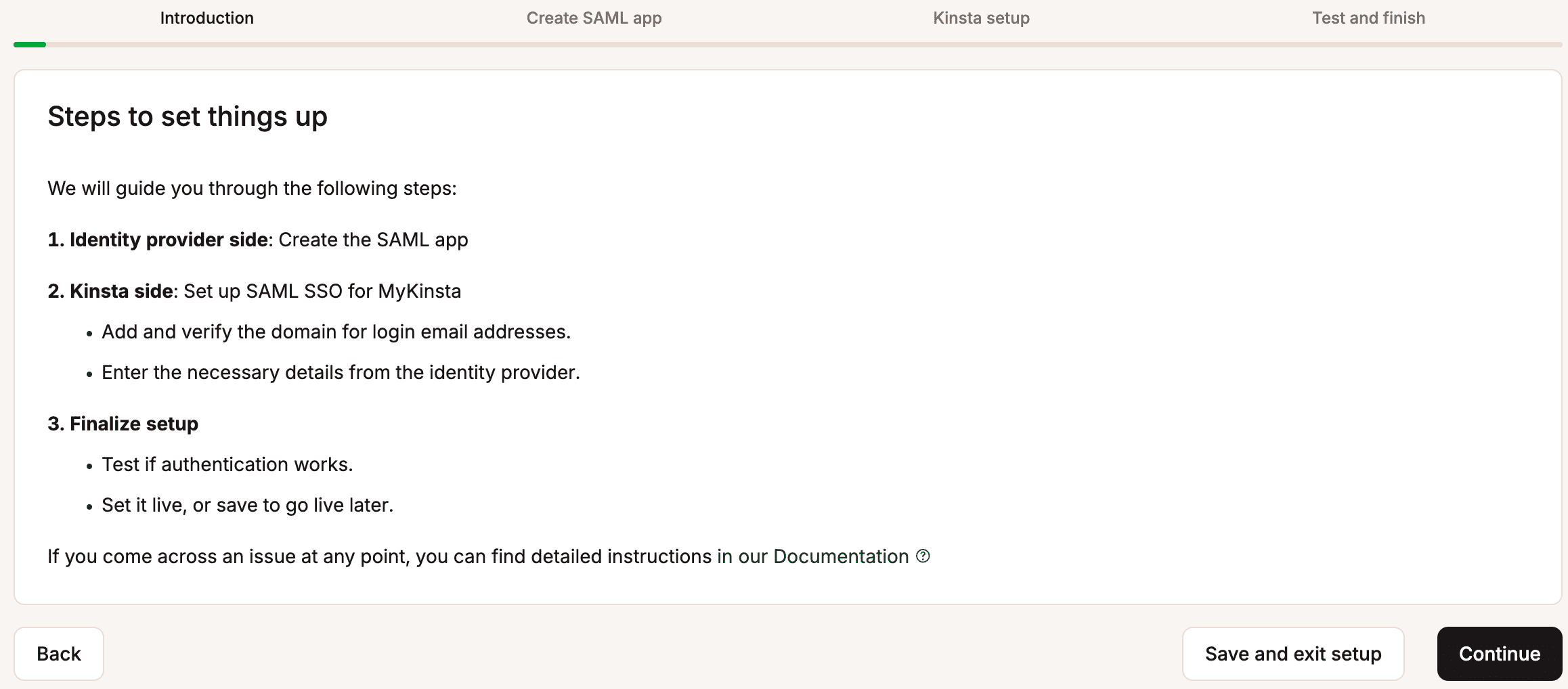

Lees de inleiding, waarin wordt uitgelegd hoe SSO wordt ingesteld, en klik op Doorgaan.

Stel de app integratie in je IdP in

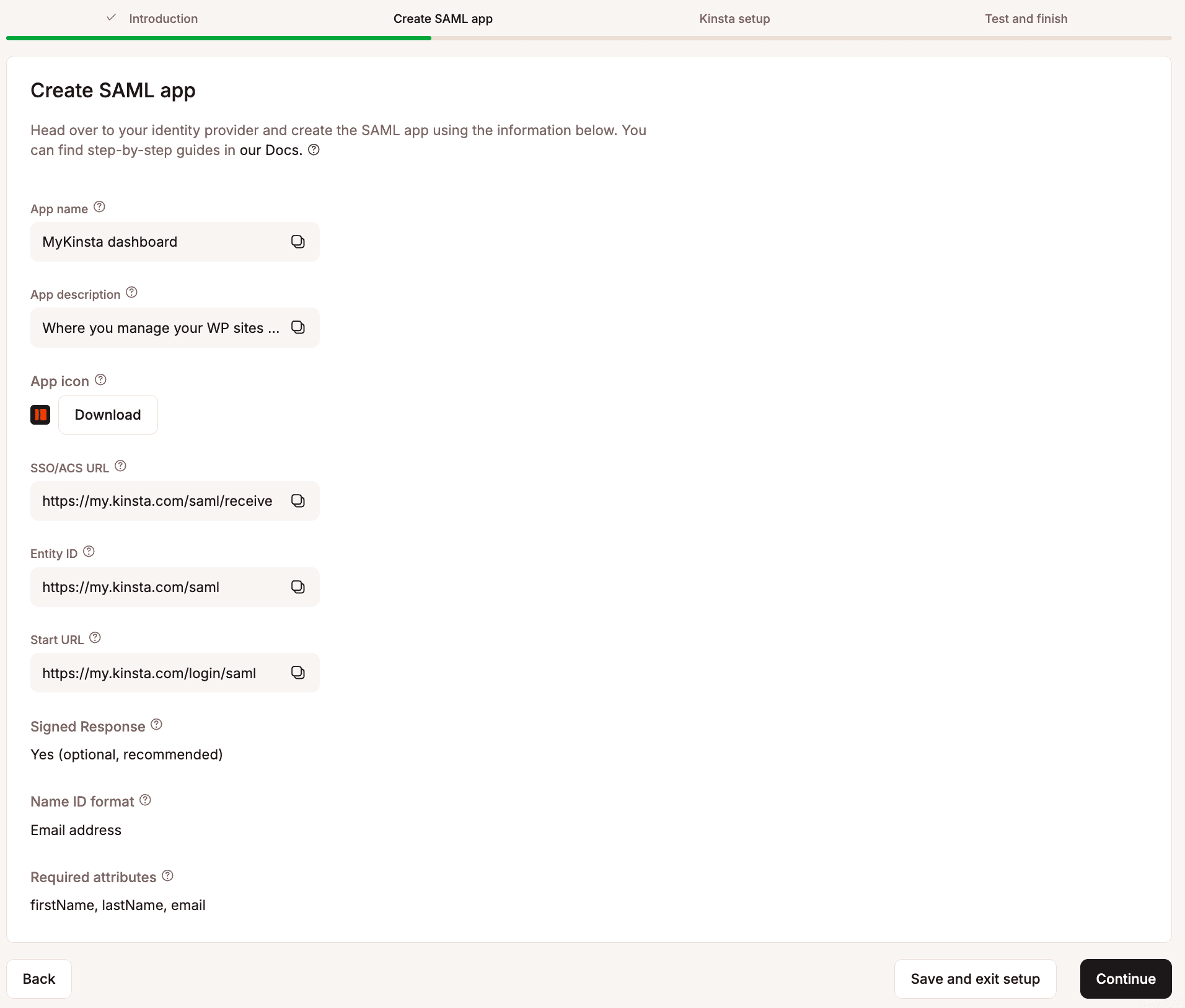

Gebruik de informatie binnen SAML app aanmaken om een SAML app in te stellen binnen je identity provider en klik vervolgens op Doorgaan.

- App naam: Kopieer en plak deze in het Application Name veld in je IdP.

- App beschrijving: Kopieer en plak dit in het Application Description veld in je IdP. Dit veld is meestal optioneel.

- App pictogram: Klik op Download om het Kinsta-pictogram op te halen en upload het vervolgens naar je IdP-toepassing.

- SSO/ACS URL: Dit is het Kinsta eindpunt waar je IdP naar doorverwijst na authenticatie. Het verwerkt het SAML antwoord, verifieert het en maakt de sessie van de gebruiker aan in MyKinsta. Kopieer en plak dit in het SSO/ACS/Recipient/Single sign-on URL veld in je IdP.

- Entity ID: De unieke identifier van Kinsta binnen je IdP, die wordt gebruikt om Kinsta te herkennen als de serviceprovider. Kopieer en plak dit in het veld Entity ID/AudienceURI/Audience in je IdP.

- Start URL: Het webadres voor Kinsta’s SSO-toegangsportaal. Dit is het toegangspunt dat gebruikers bezoeken om in te loggen met SSO, waardoor het SAML-verificatieverzoek naar de IdP wordt geactiveerd. Kopieer en plak dit in het Start URL/LoginURL veld in je IdP.

- Signed response: Een ondertekend antwoord biedt veilige digitale verificatie, waardoor Kinsta de identiteit van een gebruiker kan bevestigen en toegang kan verlenen zonder een extra login.

- Name ID format: Definieert hoe Kinsta gebruikers identificeert. Dit moet worden ingesteld op een e-mailadresformat in de IdP.

- Required attributes: De attributen die Kinsta nodig heeft van je IdP om het inlogproces te voltooien.

Kinsta setup

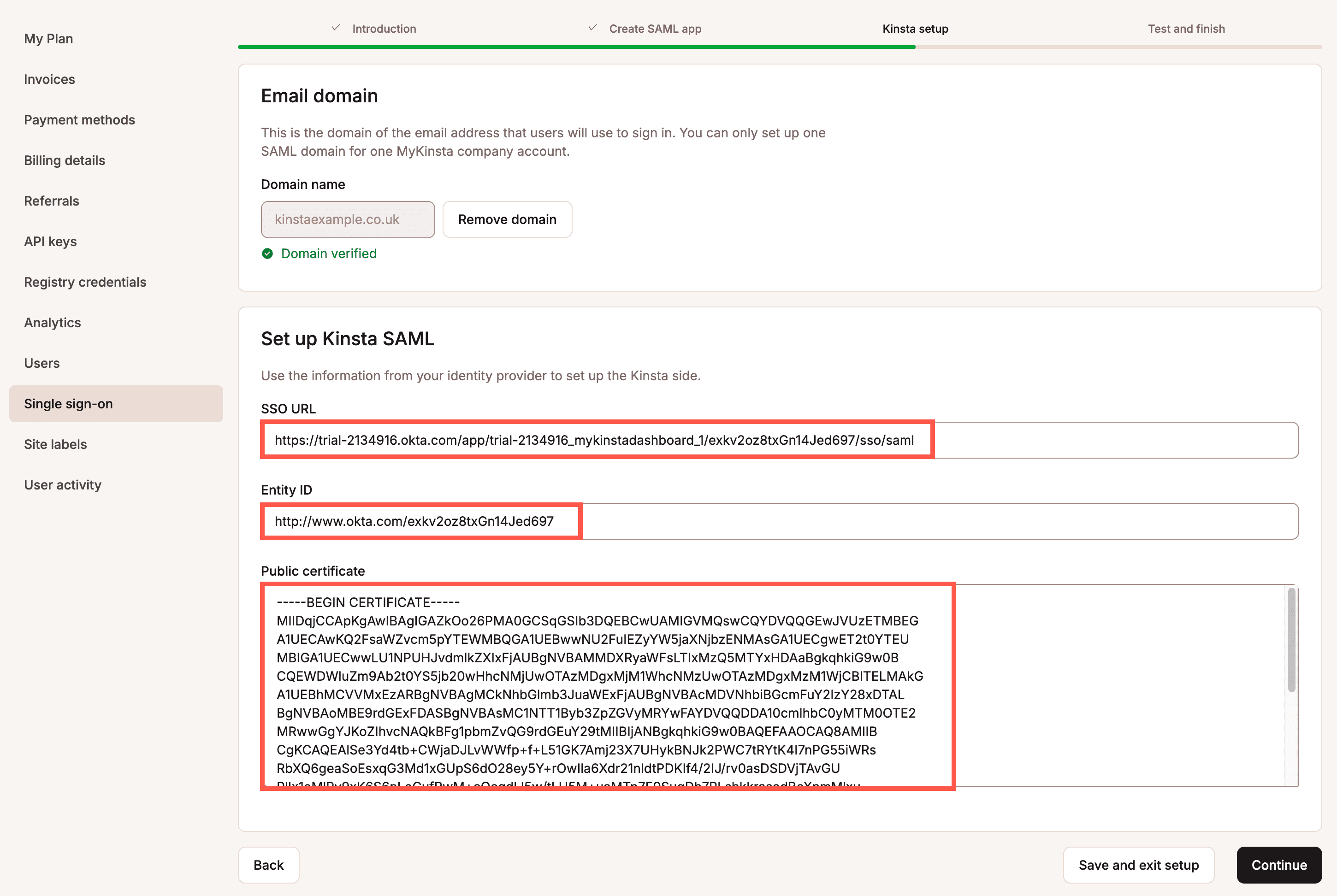

E-mail domein

Voer bij Domeinnaam het e-maildomein in dat gebruikers zullen gebruiken om zich aan te melden met SAML SSO en klik op Domein toevoegen.

Alleen MyKinsta-accounts met een e-mailadres dat overeenkomt met het geverifieerde domein kunnen zich authenticeren via SAML. Als SAML bijvoorbeeld is ingeschakeld voor example.com, kunnen alleen gebruikers met een e-mailadres @example.com zich aanmelden voor dat bedrijf.

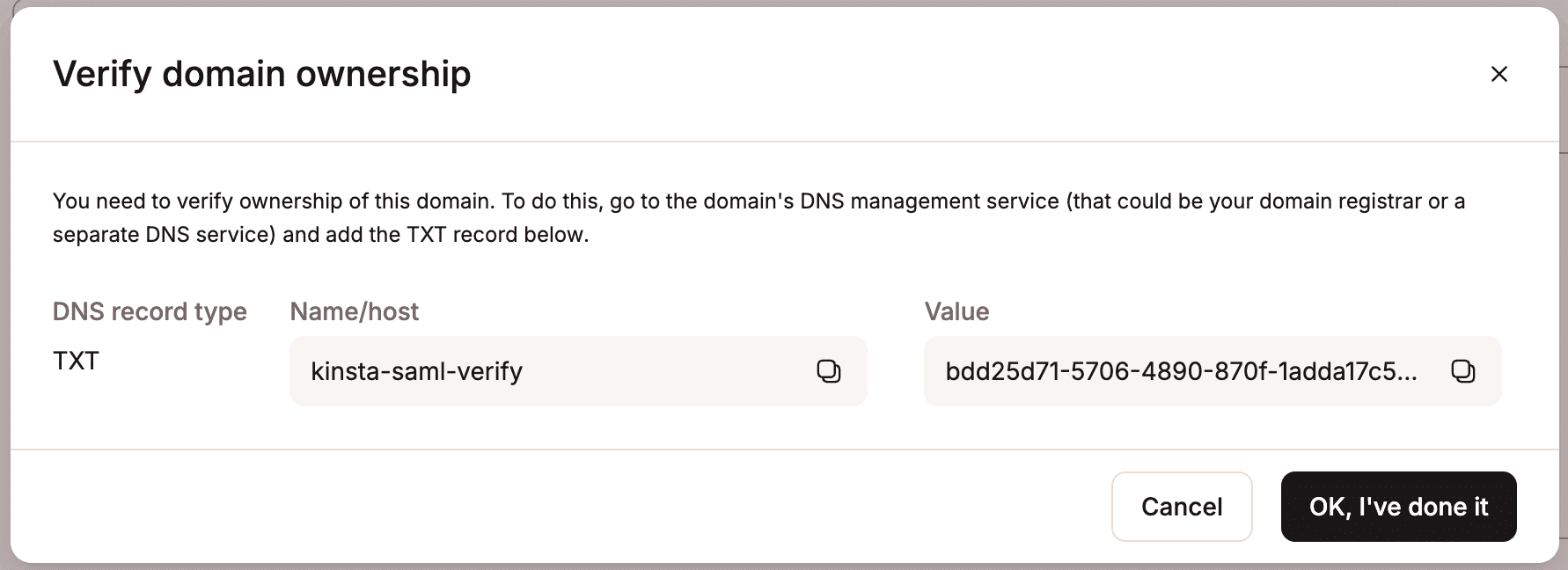

Als het domein al is geverifieerd in MyKinsta via DNS-beheer of als een site domein, zal het automatisch worden geverifieerd. Als dat niet het geval is, wordt je gevraagd om een TXT-record toe te voegen aan je DNS-beheerdienst om het domeinbezit te bevestigen.

Omdat het enige tijd kan duren voordat DNS wijzigingen zijn doorgevoerd, kun je op Setup afsluiten en opslaan klikken om je voortgang op te slaan en later terug te keren.

Kinsta SAML instellen

Wanneer het domein is geverifieerd, gebruik je de informatie van je IdP om de SSO URL, Entity ID en Public certificate in te vullen en klik je op Doorgaan.

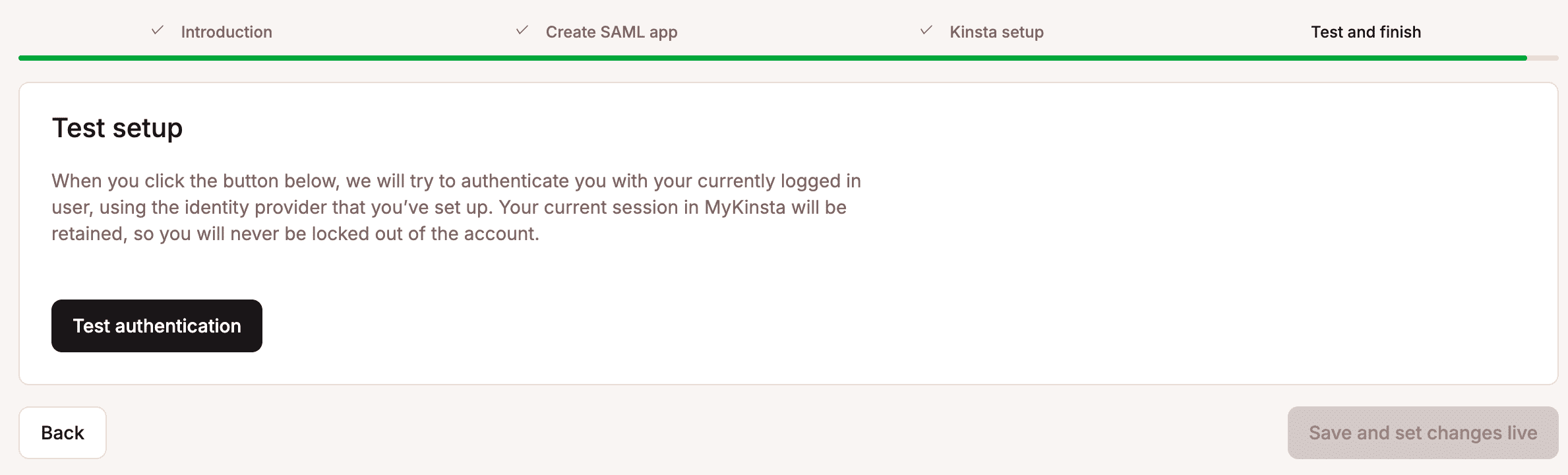

Test de authenticatie in MyKinsta

Om te controleren of alles correct is ingesteld, klik je op Test authenticatie.

Er verschijnt een melding als de test geslaagd is of als de test mislukt.

Als de test mislukt, klik dan op Terug en controleer je SAML-instellingen binnen je IdP en binnen MyKinsta.

Als de test geslaagd is en je wilt SAML inschakelen, klik dan op Opslaan en stel de wijzigingen live in.

Je MyKinsta bedrijfsgebruikers kunnen zich nu aanmelden met SAML SSO of door hun gebruikersnaam en wachtwoord in te voeren. Als je gebruikers wilt dwingen om zich aan te melden via SAML, kun je Verplichte SSO inschakelen. Gebruikers die zich aanmelden via een IdP zijn niet verplicht om Kinsta’s 2FA in te vullen, omdat de authenticatie direct wordt afgehandeld door de IdP.

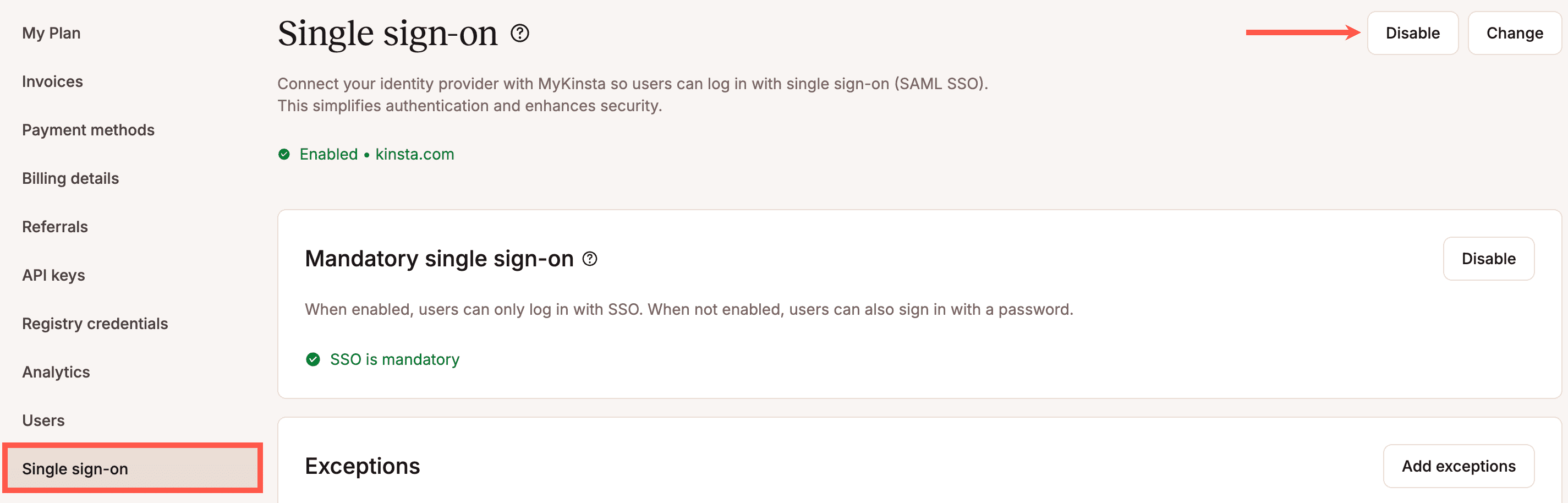

Verplichte single sign-on

Om alle gebruikers te verplichten om in te loggen met SSO, schakel je Verplichte SSO in. Met deze instelling worden alle gebruikers gevraagd om in te loggen via de identiteitsprovider (IdP) in plaats van hun MyKinsta referenties. Als een gebruiker zich elders al heeft geverifieerd met SAML, wordt hij automatisch ingelogd. Als een gebruiker van bedrijf wisselt naar een bedrijf waar SSO niet is ingeschakeld, moeten ze hun MyKinsta-inloggegevens invoeren.

Je kunt ook uitzonderingen toevoegen om specifieke gebruikers toe te staan in te loggen met een wachtwoord, zelfs als verplichte SSO is ingeschakeld. Dit is handig voor derden die toegang tot je bedrijf nodig hebben maar geen e-mailadres in je domein hebben, zoals ontwikkelaars.

Als verplichte SSO is ingeschakeld, maar SAML niet, zullen gebruikers moeten inloggen met hun MyKinsta referenties.

Uitzonderingen

Als verplichte SSO is ingeschakeld, kun je specifieke gebruikers toevoegen aan een uitzonderingenlijst, zodat ze kunnen inloggen met hun MyKinsta-referenties in plaats van met SSO. Dit is handig voor derden die toegang tot je bedrijf nodig hebben, maar geen e-mailadres in je domein hebben, zoals ontwikkelaars.

Een gebruiker toevoegen aan uitzonderingen

Wanneer je een gebruiker uitnodigt die nog geen bestaand MyKinsta account heeft, moet je deze eerst uitnodigen voor je bedrijf. De gebruiker moet de uitnodiging accepteren en een account aanmaken. Bij de eerste login heeft de gebruiker nog geen toegang tot je bedrijf. Zodra het account is aangemaakt, kun je de gebruiker toevoegen aan de uitzonderingenlijst om toegang zonder SSO toe te staan.

Om een gebruiker toe te voegen aan de uitzonderingenlijst, klik je op Uitzonderingen toevoegen. Selecteer de gebruiker in de lijst en klik op Uitzondering toevoegen.

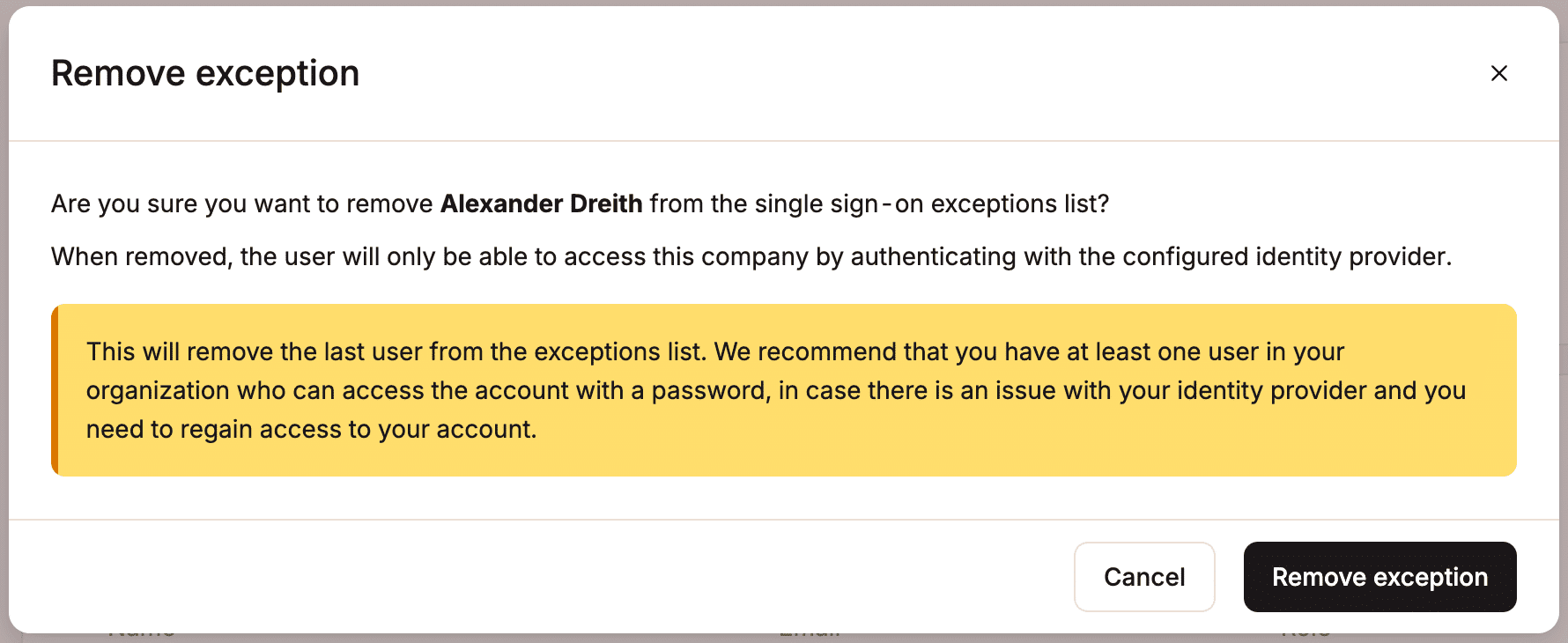

Een gebruiker uit uitzonderingen verwijderen

Om een gebruiker uit de uitzonderingenlijst te verwijderen, klik je op het prullenbakpictogram bij de gebruiker en klik je vervolgens op Uitzondering verwijderen.

Als je de laatste gebruiker uit de uitzonderingenlijst verwijdert, verschijnt er een waarschuwingsbericht. Als alle gebruikers worden verwijderd en er treedt een probleem op met de IdP, dan kun je de toegang tot je MyKinsta bedrijf verliezen.

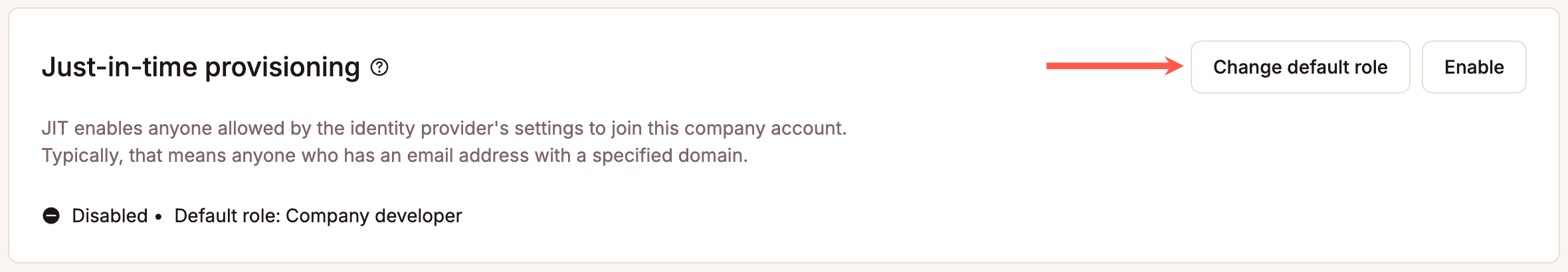

Just-in-time provisioning

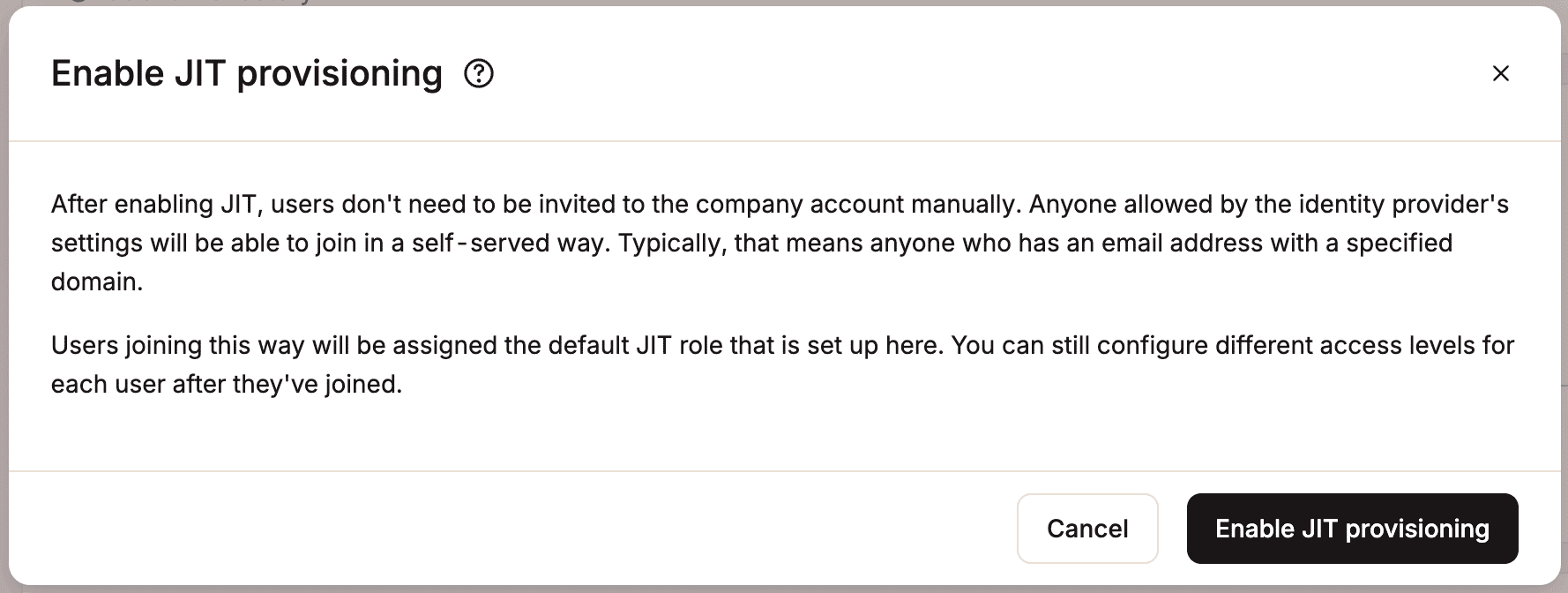

Just-in-time (JIT) provisioning geeft gebruikers die door je IdP zijn geautoriseerd toegang tot je MyKinsta bedrijf zonder dat ze een uitnodiging nodig hebben. In de meeste gevallen betekent dit iedereen met een e-mailadres op jouw domein. Wanneer een gebruiker zich aanmeldt bij MyKinsta, worden ze doorgestuurd via IdP SSO en hoeven ze geen apart MyKinsta-account aan te maken. Standaard krijgen gebruikers die via JIT worden aangemaakt de status Company Developer rol toegewezen. Je kunt het toegangsniveau van elke gebruiker aanpassen nadat ze lid zijn geworden, of de standaardrol bijwerken om het toegangsniveau te definiëren dat nieuwe gebruikers met een JIT-provisioner krijgen bij hun aanmelding.

Standaardrol wijzigen

Als JIT provisioning is ingeschakeld, krijgen gebruikers standaard de rol Company Developer. Klik op Standaardrol wijzigen om het standaard toegangsniveau te wijzigen.

Je kunt dan het toegangsniveau kiezen dat je wilt toewijzen aan gebruikers die zich aanmelden via JIT provisioning en klik op Standaardrol wijzigen.

JIT-provisioning inschakelen

Nadat je de standaardrol hebt ingesteld, klik je op Inschakelen om JIT provisioning in te schakelen.

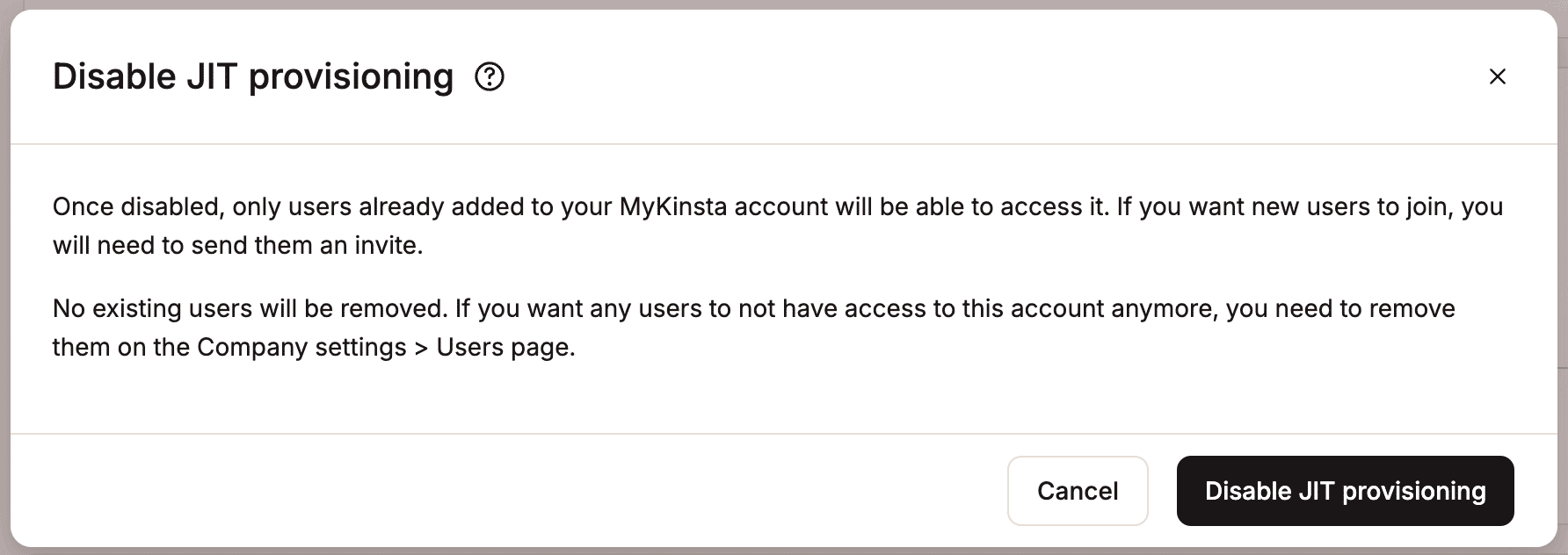

JIT provisioning uitschakelen

Om JIT-provisioning uit te schakelen, klik je op Uitschakelen en vervolgens op JIT provisioning uitschakelen. Als je JIT provisioning en SSO uitschakelt, worden gebruikers die via JIT zijn aangemaakt de volgende keer dat ze inloggen op MyKinsta gevraagd een wachtwoord in te stellen.

Gebruikers verwijderen

Om toegang volledig in te trekken, moeten gebruikers worden verwijderd uit zowel MyKinsta als je Identity Provider (IdP).

- Als SSO en JIT provisioning zijn ingeschakeld, zal het verwijderen van een gebruiker uit MyKinsta alleen de toegang niet blokkeren. De gebruiker kan zich nog steeds aanmelden via je IdP.

- Als je een gebruiker alleen van je IdP verwijdert en verplichte SSO niet is ingeschakeld, kan de gebruiker zich nog steeds aanmelden met zijn MyKinsta-referenties.

De sessieduur wijzigen

Je identiteitsprovider (IdP) bepaalt de duur en het verlopen van je SSO-sessie. Raadpleeg de ondersteunende documentatie van je IdP voor informatie over hoe je dit kunt wijzigen.

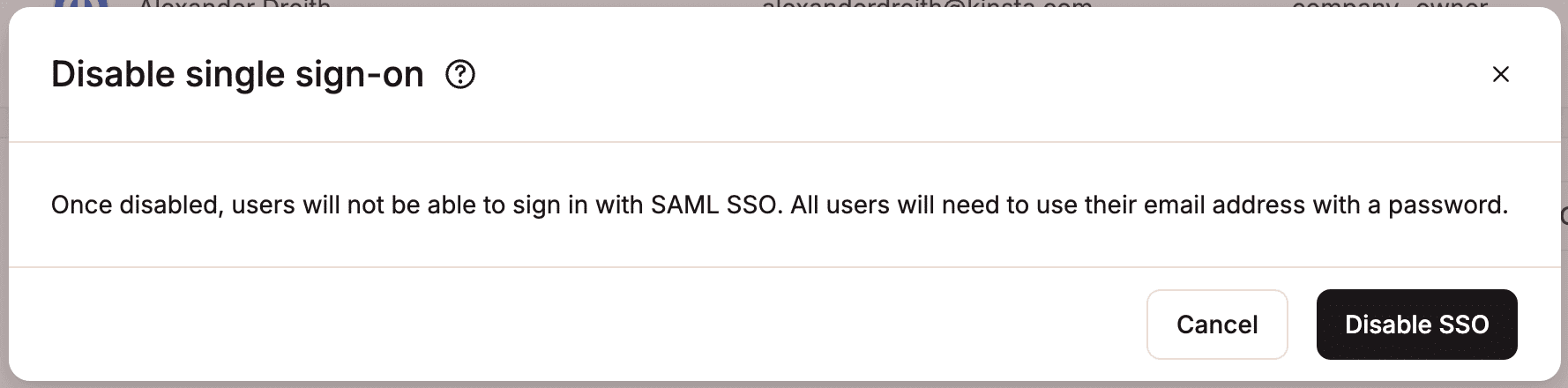

SSO uitschakelen

Als je SSO uitschakelt, kunnen gebruikers zich niet meer aanmelden met SAML SSO en moeten ze in plaats daarvan inloggen met hun e-mailadres en wachtwoord.

Als JIT provisioning eerder was ingeschakeld, hebben sommige gebruikers mogelijk geen bestaand MyKinsta-wachtwoord. In dat geval kunnen ze er een aanmaken door Wachtwoord vergeten te selecteren op de aanmeldpagina van MyKinsta.

Zodra SSO is uitgeschakeld, zullen alle gebruikers gebruik moeten maken van Kinsta’s Twee-Factor Authenticatie (2FA).

Voor de veiligheid kunnen meerdere mislukte inlogpogingen het account vergrendelen. Als dit gebeurt, stuurt Kinsta een e-mail met een tijdelijke inloglink zodat de gebruiker weer toegang heeft tot MyKinsta.

Om SSO uit te schakelen, klik je binnen Single sign-on op Uitschakelen.

Om te bevestigen dat je SSO wilt uitschakelen, klik je op SSO uitschakelen.

Wat is het verschil tussen SAML SSO en OAuth SSO?

SAML SSO en OAuth SSO maken allebei eenmalige aanmelding mogelijk, maar ze zijn gebouwd voor verschillende gebruikssituaties, technologieën en soorten identiteiten.

SAML SSO wordt gebruikt door bedrijven en ondernemingen om werknemers veilige, door het bedrijf beheerde toegang te geven tot interne tools. Met SAML meld je je één keer aan met je werkmail en wachtwoord en ben je automatisch ingelogd op alle goedgekeurde apps, zoals MyKinsta, Slack of Salesforce, zonder dat je aparte wachtwoorden hoeft te onthouden. Meestal beheert het IT-team van je bedrijf de toegang centraal via de Identity Provider (IdP), die bepaalt wie zich mag aanmelden en welke tools ze mogen gebruiken. Dit biedt meer veiligheid, compliance en eenvoudiger beheer voor grotere teams.

OAuth SSO daarentegen is het meest gebruikelijk voor persoonlijk gebruik. Hiermee kun je je aanmelden bij apps of websites met een bestaand persoonlijk account, zoals Google, Apple of Facebook, in plaats van een nieuw account aan te maken. Dit is gekoppeld aan je persoonlijke identiteit in plaats van aan je organisatie, en het bedrijf kan niet controleren wie toegang heeft tot welke applicaties. Dit betekent dat OAuth SSO minder geschikt is voor toegangsbeheer op bedrijfsniveau.